Ataques Cibernéticos O Mala Configuración

Anuncio

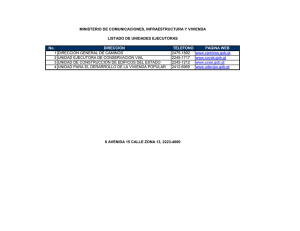

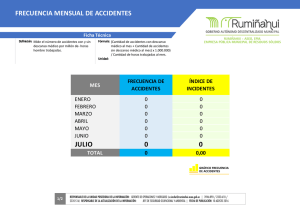

09-2015 04-2015 09-2015 Ataques Cibernéticos O Mala Configuración Un ataque informático es un método por el cual un individuo, intenta tomar el control, desestabilizar o dañar otro sistema, el ataque consiste en aprovechar alguna debilidad o falla en el sistema para causar daños o problemas a un sistema informático o red. Un error de configuración es generado por una escritura incorrecta de las líneas del archivo de configuración o que el hardware este limitado a una configuración que no requiera de tantos recursos como esta, esto conlleva a una ejecución defectuosa del programa informático, sistema operativo o a la imposibilidad de ejecutarse. En la búsqueda del mejor estándar para gestionar la seguridad de la información, es vital tener presente la revisión y mejora continua del sistema, importante para garantizar la disponibilidad, integridad y confidencialidad de la información, si nos encontramos frente a un ataque informático debemos reportarlo al sistema nacional de gestión de incidentes telemáticos VenCERT Gestión de incidentes telemáticos La Gestión de Incidentes tiene como objetivo resolver cualquier incidente que cause una interrupción en el servicio de la manera más rápida y eficaz posible. Cuando hablamos de gestión de incidentes, hacemos referencia a recomendaciones relacionadas con la notificación de eventos y puntos débiles de seguridad de la información, el objetivo que se persigue es el de garantizar que las causas, los tratamientos y la solución de dichos eventos sirvan para la implementación de acciones correctivas y preventivas oportunas en casos similares que pudieran presentarse en un futuro. Para lograrlo se deben implementar los canales apropiados que garanticen la agilidad en la comunicación de los eventos de seguridad que pudieran presentarse y permitir que los usuarios reporten las debilidades encontradas o que crean que pueden utilizarse para poner en riesgo la seguridad de la información. @vencert VenCERT Oficial Team VenCERT http://www.vencert.gob.ve/ @vencert VenCERT Oficial Team VenCERT http://www.vencert.gob.ve/ 0800-VenCERT (8362378) - [email protected] 09-2015 Ataques Cibernéticos O Mala Configuración. RECOMENDACIONES PARA LA SEGURIDAD DE TU SITIO WEB 1 – Actualiza, Actualiza, Actualiza! Es importante actualizar tu sitio tan pronto como un nuevo plugin o la versión de CMS está disponible. 2 – Las Contraseñas admin / admin no es un nombre de usuario y una contraseña segura. Cuando se trata de elegir una contraseña hay 3 requisitos fundamentales que siempre deben seguirse a- COMPLEJO: usar leetspeak (letras reemplazados con caracteres L1K3 TH15) b- LARGO: Las contraseñas deben tener más de 12 caracteres de longitud. c- ÚNICO: No vuelva a utilizar las contraseñas! Cada contraseña que tiene debe ser único. 3 – Un Sitio = Un Servidor, Hosting muchos sitios en el mismo lugar crea una superficie de ataque muy grande. 4 – Acceso de Usuario Sensible Esta regla sólo se aplica a los sitios que tienen varios accesos. Tener acceso cuidadosamente definido limitará los errores que se pueden hacer, reduce las consecuencias de cuentas comprometidas, y puede proteger contra el daño causado por los usuarios 5 – Cambiar la Configuración Predeterminada de la CMS! usted puede evitar un gran número de ataques simplemente cambiando la configuración predeterminada durante la instalación del CMS de elección. 6 – Selección de Extensión Ver cuando fue la última vez que la extensión se actualizó, revisar edad de la extensión y el número de instalaciones, es importante que descargue todas sus extensiones y temas de fuentes legítimas 7 – Copias de Seguridad 8 – Los Archivos de Configuración del Servidor Servidores web Apache utilizan el archivo .htaccess, servidores Nginx utilizan nginx.conf y Microsoft IIS servidores utilizan web.config.Estos archivos le permite ejecutar reglas del servidor, incluidas las directivas que mejoran la seguridad de su sitio web. 9 – Instalar SSL9 El certificado SSL protege la información de los visitantes en tránsito 10 – Permisos de Archivo Los permisos de archivo definen quién puede hacer qué en un archivo. @vencert VenCERT Oficial Team VenCERT http://www.vencert.gob.ve/ 0800-VenCERT (8362378) - [email protected] 09-2015 Ataques Cibernéticos O Mala Configuración. PASOS RECOMENDADOS PARA LA VERIFICACIÓN DE LA CONFIGURACIÓN DE SISTEMAS 1. Verificar que todos los componentes de hardware se encuentren conectados correctamente. 2. Revisar los sistemas que se encuentren presentando fallas de operatividad, para verificar si la perdida del funcionamiento se debe a una mala configuración o a un ataque. 3.Verificar si existe debilidad en cuanto al diseño de protocolos utilizados en las redes y políticas de seguridad deficientes e inexistentes. 4.Verificar si existen errores de programación y existencia de “puertas traseras” en los sistemas informático. 5. Mala configuración de los sistemas informáticos como son desconocimiento, falta de sensibilización de los usuarios, de los responsables de informática y disponibilidad de herramientas que facilitan los ataques. “La Seguridad de la Información Comienza por TI” @vencert VenCERT Oficial Team VenCERT http://www.vencert.gob.ve/ 0800-VenCERT (8362378) - [email protected]