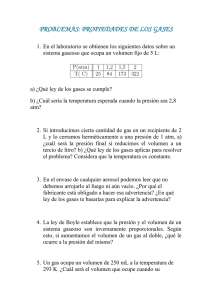

Abreviaturas

Anuncio