Cómo habilitar la movilidad empresarial mediante la

Anuncio

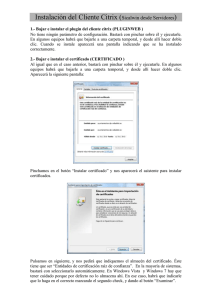

Business Mobility White Paper Cómo habilitar la movilidad empresarial mediante la virtualización Guía para adoptar la consumerización, el BYO y el Workshifting www.citrix.com/workshifting Business Mobility White Paper Introducción Las organizaciones que posicionan mejor a su plantilla de cara al futuro son aquellas que facilitan la movilidad y diseñan la informática como un servicio. Con el fin de obtener una experiencia informática óptima, una filosofía basada en la movilidad y en los servicios debe equilibrar la experiencia del usuario, el valor total de la propiedad (TVO) y la gestión con el fin de proteger los valiosos activos de la información. En el presente documento se describen las opciones para una arquitectura informática orientada a los servicios en movilidad que favorezca la productividad mediante el workshifting, la consumerización y la colaboración. Movilidad, Workshifting (trabajar a cualquier hora desde cualquier lugar) y consumerización Movilidad en sanidad Pensemos en un ejemplo del sector sanitario. El trabajo ha evolucionado desde la era en que los profesionales ejercían en solitario y la documentación era en papel hacia los profesionales de hoy que trabajan en movilidad con ocupaciones y tecnologías especializadas. Si bien la misión de atender a los pacientes sigue siendo la misma, hoy en día todo es más complicado debido a varios factores tales como la complejidad, la lentitud, las tecnologías poco fiables, las medidas de seguridad cada vez más estrictas y las exigentes normativas vigentes para la protección de la intimidad de los pacientes. Los médicos deben cumplir con dichas normativas –y controlar los costes– al tiempo que se esfuerzan en simplificar la atención a los pacientes mediante el uso de dispositivos de tipo tablet que facilitan el acceso a la compleja información sanitaria al tiempo que la comparten con los pacientes. A menudo, los especialistas adquieren un tablet para uso personal, ejercen en diversos centros sanitarios y demandan poder utilizarla en los servicios de TI de todos ellos. Incluso en el sector sanitario, es a menudo el consumidor quien toma las decisiones sobre la informática móvil. La movilidad juega un papel cada vez más importante en las empresas de hoy. Para muchos tipos de trabajadores, estar “siempre activos y conectados” es ahora un requisito fundamental. Ya no basta con el correo electrónico: la productividad total depende del acceso en tiempo real a las aplicaciones y a los ficheros, y de la posibilidad de compartir recursos, colaborar o reunirse en cualquier momento y desde cualquier lugar. Sea cual sea su lugar y su modo de trabajo –en la oficina, en casa o en movilidad– los trabajadores dependen de un acceso fiable con una experiencia informática coherente y de alto rendimiento. A nivel corporativo, las organizaciones y los procesos están siendo transformados por el workshifting, una filosofía que consiste en trasladar las tareas a la ubicación, a la hora y all recurso óptimos. A medida que aumenta la movilidad en el puesto de trabajo, son muchos los trabajadores que utilizan los dispositivos de consumo, desde smartphones y tablets hasta ordenadores portátiles, como apoyo a la productividad empresarial. Esta tendencia, denominada consumerización, a menudo implica el uso del mismo dispositivo móvil para labores personales y profesionales, así como el uso en la empresa de dispositivos propiedad del trabajador, que recibe el nombre de BYO (bring your own, trae tu propio dispositivo). No obstante, el crecimiento de la movilidad ha supuesto multitud de retos para las organizaciones y los departamentos de TI, obligándoles a replantearse los métodos informáticos tradicionales, a garantizar la seguridad de la información y a controlar el uso de las tecnologías corporativas. La necesidad de gestionar los riesgos ha de mantener un equilibrio con las demandas de los trabajadores en móvilidad en cuanto a libertad de elección y control personal sobre su experiencia informática. Una experiencia optimizada de la informática móvil, entendiendo como tal un enfoque de la movilidad innovador y evolutivo, puede ser la clave para que el departamento de TI atienda ambos requisitos. Mejorando para la movilidad La productividad en movilidad depende de una experiencia del usuario de alta calidad Generalmente, los consumidores eligen sus dispositivos móviles personales atendiendo a la comodidad, el coste y su atractivo. Si bien las prioridades empresariales y el uso de dichos dispositivos pueden ser bastante diferentes de los personales, estos son muy importantes. El hecho de que el departamento de TI se esfuerce en garantizar la seguridad de los recursos y de la información corporativas, no debe perjudicar la comodidad y la experiencia informática centrada en las personas que es lo que constituye el mayor valor de los smartphones, tablets y portátiles recientes. Esta situación exige un enfoque de la seguridad más pertinente y menos invasivo que lo que permiten las prácticas tradicionales de TI, y que hay que poner al día para respaldar la mayor flexibilidad de los espacios de trabajo actuales. La proliferación de los dispositivos móviles y el incremento del riesgo que se deriva de la movilidad constante de los datos, las aplicaciones y los equipos, serían considerados frívolos e imprudentes según los indicadores de TI tradicionales. Sin embargo, los usuarios móviles de hoy saben que las ventajas en cuanto a productividad, colaboración y experiencia informática general, superan con mucho los costes y los riesgos asociados. Un estudio reciente encargado por Citrix y realizado por Vanson Bourne, empresa independiente de investigaciones de mercado, indica que la posibilidad www.citrix.com/workshifting 2 Business Mobility White Paper 3 de permitir a los trabajadores el uso del dispositivo que prefieran es el principal impulsor de la adopción de estrategias de workshifting, en opinión de 1.100 altos responsables de TI en empresas medianas y grandes. La movilidad exige diligencia en la organización de la información Por su propia naturaleza, la movilidad incrementa el riesgo y desafía la protección de los datos delicados. Si bien las aplicaciones y los datos se controlan mejor cuando permanecen dentro de los confines protectores del centro de datos, las necesidades del negocio a menudo dictan que hay que ponerlos a disposición de los usuarios para su uso incluso en ausencia de conexión. Cualquier profesional de seguridad competente podría encontrar docenas de razones para negarse a un aumento de la movilidad. El verdadero reto consiste en encontrar el modo de aceptarlo. Foco en la orgnanización de la información La organización de la información considera todo lo necesario para proteger la información delicada, en el desarrollo de las actividades del negocio, y abarca desde el cumplimiento de las normativas vigentes, hasta las obligaciones en materia de políticas y la gestión del riesgo. Existe un compromisos entre proteger la información delicada y atender las necesidades del negocio; por ello es preciso equilibrar ambas demandas. Al igual que en el ejemplo de la sanidad, la seguridad de la información debe ser optimizada a fin de garantizar que el riesgo para la atención a los pacientes sea mínimo. Para ello, el departamento de TI debe contar con nuevos conceptos, nuevos procesos y nuevas tecnologías diseñados explícitamente para facilitar la movilidad al tiempo que proporcionan una experiencia de uso óptima, un elevado TVO y una organización efectiva de la información. Cómo aprovechar las ventajas de la movilidad controlando los riesgos derivados Aceptar la consumerización y el workshifting En lugar de denegar indiscriminadamente el uso de los nuevos dispositivos en la red corporativa, permitir que aquellos dispositivos probados funcionen en situaciones autorizadas mediante políticas y permitir la distribución controlada de los datos a los dispositivos móviles. Aprovechar las aplicaciones basadas en la nube En lugar de lamentar el uso de aplicaciones externas y SaaS (Softwareas-a-Service), acoger la productividad que dichas aplicaciones aportan, mediante su provisionamiento automatizado y la gestión de su ciclo de vida. Controlar los auténticos riesgos En lugar de exigir una propiedad de extremo a extremo, utilizar y administrar las soluciones informáticas propiedad de los usuarios (abarcando los dispositivos, las redes y las aplicaciones) dentro de unos límites de riesgo, a fin de optimizar la productividad y la organización y gestión de los datos. Mejorando para la movilidad para acoger la consumerización, el BYO y el workshifting Para habilitar la movilidad de los empleados hace falta algo más que ofrecer funciones de acceso remoto. Para desplegar todo el valor que las tendencias hacia la consumerización, el BYO y el workshifting pueden aportar al negocio, el departamento de TI tiene que optimizar el entorno móvil para ofrecer una experiencia superior a los usuarios, obtener el máximo TVO y una organización y gestión defendible de la información. Estos factores son características que definen las soluciones Citrix de virtualización, que incluyen un marco de entrega y de servicios a fin de proporcionar una optimización integral. www.citrix.com/workshifting Business Mobility White Paper 4 Movilidad y Workshifting Entrega Servicios Receiver GoToMeeting ShareFile XenClient NetScaler CloudBridge Access Gateway XenApp XenDesktop CloudGateway XenServer CloudStack vDisk Storefront Web App Firewall Cloud Connectors Cloud Portal Visión general de la solución de Citrix Citrix ayuda a los departamentos de TI a recuperar el puesto de mando, con un control apropiado y una visibilidad superior de la informática centrada en las personas, mediante un modelo denominado informática virtual. Los recursos de TI se centralizan y se entregan en forma de servicio seguro y en alta definición, que permite a los usuarios trabajar a cualquier hora, en cualquier lugar y con cualquier dispositivo. Citrix® XenDesktop® hace posible entregar bajo demanda puestos de trabajo y aplicaciones virtuales que ofrecen a los usuarios una flexibilidad y una movilidad sin precedentes, sin dejar de mantener la seguridad. Citrix® CloudGateway™ simplifica el acceso desde cualquier dispositivo a todo el abanico de aplicaciones corporativas y basadas en la nube, mediante un catálogo de aplicaciones en régimen de autoservicio con identificación unificada. Citrix® Receiver™ proporciona acceso a las aplicaciones y a los puestos de trabajo entregados mediante XenDesktop y CloudGateway en la variedad más amplia de dispositivos móviles. La integración de ShareFile con Receiver (denominada ‘datos que van contigo’) garantiza que los datos cruciales –e incluso los confidenciales– permanezcan siempre disponibles y protegidos. En pocas palabras, los usuarios pueden acceder fácilmente a todos los recursos que necesiten, en cualquier lugar y con cualquier dispositivo, para desplegar toda su productividad. Los trabajadores en móvilidad y el departamento de TI deben compartir la responsabilidad sobre el equilibrio entre productividad y riesgo, correspondiendo a TI definir dicho equilibrio mediante las recomendaciones de la siguiente tabla. Mejorar para la movilidad: recomendaciones para el departamento de TI 1. Habilitar la movilidad de los trabajadores, las aplicaciones y los datos, a fin de transformar la actividad del negocio 2. Mantener los datos delicados en el centro de datos, siempre que sea posible 3. Proteger los datos móviles distribuidos en una cámara de 'datos que van conmigo' 4. Aplicar políticas que especifiquen lo que debe ocurrir en circunstancias contextuales específicas, y no sólo en el momento de identificarse 5. Controlar la distribución y el uso de los datos mediante políticas 6. Personalizar la experiencia de los empleados para lograr una productividad óptima 7. Automatizar tanto la experiencia que desea el empleado como las necesidades de protección de los datos 8. Mejorar la facilidad de uso, unificando la gestión de cuentas, contraseñas y accesos a todas las aplicaciones, tanto internas como externas www.citrix.com/workshifting Business Mobility White Paper Retos y oportunidades de la movilidad La movilidad aporta libertad La informática móvil permite a los empleados trabajar y jugar desde cualquier lugar; permite a sus organizaciones disfrutar de todas las ventajas del workshifting; y permite a las corporaciones librarse de las limitaciones de una informática inflexible. Mediante la consumerización, la movilidad aporta la libertad necesaria para personalizar su experiencia informática. La movilidad aporta agilidad, productividad, innovación y satisfacción en el trabajo. Sin embargo, algunas empresas todavía consideran que las libertades de la movilidad suponen una amenaza. La movilidad cuestiona las arquitecturas corporativas ¿Es el iPad® el enemigo? Para muchos departamentos de TI, los iPad y otros dispositivos móviles de consumo constituyen una amenaza intolerable para la seguridad y el control de la red, una amenaza que por desgracia existe por diseño. Las redes corporativas tradicionales y sus medidas de seguridad fueron diseñadas a partir de una premisa fundamental: el departamento de TI mantenía la titularidad absoluta de todos los aspectos. Estas arquitecturas tradicionales requerían que el departamento de TI conociera y aprobase todos y cada uno de los dispositivos, redes, aplicaciones y usos de la informática. No obstante, muchos trabajadores reaccionaron a estas restricciones adquiriendo sus propios recursos informáticos alternativos, como son los dispositivos de su propiedad personal, sus redes 4G y WiFi y sus aplicaciones SaaS, todos los cuales esquivan la inflexibilidad de la TI. Receta para el fracaso de un proyecto de movilidad • Utilizar las mismas prácticas y herramientas rancias de siempre • Tratar por igual todas las aplicaciones y datos • Concentrarse en exceso en la seguridad de los dispositivos • Confiar en que los usuarios asuman los riesgos y creen políticas • Tratar de administrar lo que no se posee • Ignorar la experiencia de uso, especialmente en cuanto a la seguridad Los departamentos de TI que consideran el iPad o las tabletas Android como enemigos tienen que comprender que el problema no está en el dispositivo propiamente dicho; es la arquitectura informática corporativa anticuada la que no es capaz de atenderlos efectivamente. Las fuerzas de la consumerización, la movilidad y el workshifting deben ser consideradas como principios de diseño fundamentales para habilitar la siguiente era de la informática. La movilidad puede combinar la libertad de elección y el control El departamento de TI puede estar seguro de que la libertad de elección de dispositivo no significa que todo vale. Las innovaciones en materia de virtualización proporcionan el control necesario para garantizar tanto la seguridad de la corporación como la del usuario. Las aplicaciones y los datos se pueden aislar frente a los daños y al uso inadecuado, y se pueden compartimentar para facilitar su entrega, incluso a un ecosistema de dispositivos móviles en continua expansión. De este modo, el departamento de TI puede atender los requisitos de la informática corporativa y los del negocio y los empleados, al tiempo que facilita el uso de los dispositivos personales en la empresa, obteniendo así unos niveles óptimos de productividad, satisfacción moral, coste y control. www.citrix.com/workshifting 5 Business Mobility White Paper 6 Libertad de elección: requisitos y ventajas de la movilidad Requisito Ventajas Independencia de la ubicación Workshifting, teletrabajo, continuidad del negocio/del trabajo Independencia del dispositivo Productividad en todo momento y lugar, espacios de trabajo móviles, BYO (trae tu propio dispositivo) Personalización Estilos de trabajo virtuales, gestión de perfiles, personalización Colaboración Equipos virtuales, experiencia ofimática global, datos que van conmigo Mando y control Seguridad, cumplimiento normativo, privacidad y optimización de costes Orquestación Políticas de automatización de la experiencia y los resultados deseados Obtener las ventajas de la movilidad y disfrutar de ellas requiere una arquitectura informática corporativa que sea tan ágil como segura. Esta arquitectura debe proporcionar una experiencia informática apropiada, así como integridad transaccional; asegurar que los dispositivos sean adecuados al objetivo y que el uso de los mismos plantee un riesgo razonable; y proporcionar una experiencia excepcional con todas las aplicaciones, tanto internas como externas. La ola del cambio en la informática En el centro de la experiencia informática actual están las personas. Sin embargo, no siempre ha sido así. No hace tanto tiempo que era el departamento de TI el que controlaba las tecnologías disponibles, mantenía la propiedad de todos los elementos del entorno informático y consideraba ‘usuarios’ a sus clientes. La excesiva atención a la tecnología y la poca dedicación a la experiencia óptima, junto a las estrategias y los métodos tradicionales de TI, a menudo producían una experiencia informática tan lamentable como costosa. Desde entonces, los empleados se han rebelado, esquivando al departamento de TI para elegir sus propios dispositivos, aplicaciones y redes, y dictando la orientación general de su propia experiencia informática. Algunos especialistas del sector aseguran que las TI tradicionales han pasado a ser irrelevantes. Ello parece especialmente cierto a la vista de que los dispositivos móviles están infestando las corporaciones y frustrando a los departamentos de TI. Para prosperar en la actual era de la informática centrada en la persona, el departamento de TI tiene que gestionar la movilidad, pero no en el sentido tradicional. Gestión de la movilidad Para recuperar el control de la arquitectura corporativa sin dejar de prestar servicios informáticos habilitados para los dispositivos móviles, el departamento de TI tiene que gestionar: • Categorías de dispositivos – de consumo, empresariales y específicos • Métodos de uso – en línea, sin conexión y sincronizados • Confidencialidad de los datos – públicos, confidenciales y material restringido • Políticas – reglas que definen la intersección entre dispositivos, métodos de uso e importancia de los datos www.citrix.com/workshifting Business Mobility White Paper 7 Comprendiendo las distintas categorías de dispositivos Los dispositivos de consumo están diseñados para uso doméstico y personal y por ello no incorporan de forma nativa funciones de administración corporativa. Generalmente se trata de dispositivos con una sola cuenta de usuario, que son compartidos por varias personas en el hogar. Los dispositivos de categoría empresarial están diseñados para la administración corporativa y contemplan antivirus, gestión de actualizaciones, cifrado de datos y otras medidas de seguridad. Los dispositivos específicos contemplan las medidas de seguridad ampliadas que son necesarias para el despliegue en situaciones mayoritariamente hostiles y en entornos de alta seguridad. Dispositivo de consumo Dispositivo de categoría empresarial Dispositivo específico Métodos de uso Los dispositivos móviles serán utilizados de modos muy diversos: • El uso en línea requiere una conexión constante a los recursos a través de la red. • El uso sin conexión permite que el trabajador siga siendo productivo aunque esté desconectado. Cuando los trabajadores necesitan llevarse consigo información delicada para acceder a ella en ausencia de conexión, los datos deben residir en una cámara segura y cifrada. • El uso sincronizado garantiza la coherencia entre los dispositivos y el almacenamiento centralizado, ya sea el del centro de datos o el de la nube. www.citrix.com/workshifting Business Mobility White Paper 8 Establecimiento de políticas según la confidencialidad de los datos Una clasificación simple de los datos que ilustre los niveles de confidencialidad de los mismos se puede representar mediante Verde | Amarillo | Rojo o bien Públicos | Confidenciales | Restringidos en la tabla siguiente. BYO Cualquier categoría de dispositivo Propiedad de la empresa Dispositivo de consumo Dispositivo empresarial Dispositivo específico Restringidos Acceso denegado Acceso denegado Acceso virtualizado de sólo lectura (los datos permanecen en el centro de datos) ‘Los datos van conmigo’ habilitado Confidenciales Sólo acceso virtualizado Sólo acceso virtualizado ‘Los datos van conmigo’ habilitado ‘Los datos van conmigo’ habilitado Públicos ‘Los datos van conmigo’ habilitado ‘Los datos van conmigo’ habilitado ‘Los datos van conmigo’ habilitado ‘Los datos van conmigo’ habilitado • Los datos públicos (Verde) no están sujetos a restricciones en su distribución. Los datos públicos pueden ser mostrados en la web de la empresa o distribuidos sin que su divulgación afecte a las politicas de seguridad. • Los datos confidenciales (Amarillo) requieren diligencia para protegerlos y su divulgación tendría consecuencias moderadas. Algunos ejemplos son la información sólo para empleados publicada en la intranet de la empresa, las presentaciones de proveedores calificadas como ‘confidenciales para la empresa’ y la información sujeta a acuerdos normales de confidencialidad. • Los datos restringidos (Rojo) tendrían consecuencias materiales sobre la empresa y su divulgación podría requerir la notificación de una brecha en la seguridad, Entre ellos se cuentan la información identificable personalmente (PII), la información sanitaria personal (PHI) y los datos de la industria de tarjetas de pago (PCI), así como los planes de fusiones y adquisiciones, la información financiera no publicada, los planes materialmente estratégicos y algunos contratos legales. Generalmente, sólo los empleados que desempeñan un conjunto de funciones pequeño y bien definido tienen acceso a los datos restringidos. Muchas administraciones públicas cuentan con sus propios sistemas de clasificación de los datos, que superan ampliamente este sencillo modelo. www.citrix.com/workshifting Business Mobility White Paper Tecnología de movilidad de Citrix Citrix aporta un enfoque multinivel, seguro por diseño, para una movilidad optimizada, con productos de informática virtual que abarcan el puesto de trabajo, la red y el centro de datos. En el puesto de trabajo Citrix Receiver Citrix Receiver es el corazón de la movilidad. Disponible en descarga gratuita para las plataformas principales, se trata de la presencia más visible de Citrix en los dispositivos móviles. Citrix Receiver coordina la entrega de las aplicaciones y los datos con un conocimiento detallado de las características de cada dispositivo, tales como las dimensiones de la pantalla, los métodos de introducción de datos, el almacenamiento local y los servicios de geolocalización. Las aplicaciones y los datos a los que se accede mediante el cliente Citrix Receiver permanecen aislados de las aplicaciones y los datos que hay en el dispositivo, lo que reduce la posibilidad de contaminación y pérdida de dichos datos. Citrix ShareFile Citrix® ShareFile permite combinar la compartición y la sincronización de ficheros gestionadas por la empresa con las gestionadas personalmente. Cuando se crea una cuenta de ShareFile, se establecen claves de cifrado para proteger los datos confidenciales almacenados y en tránsito. ShareFile está integrado con Citrix Receiver y permite que los datos sigan a los trabajadores por todos los dispositivos que éstos utilizan. La integración de ShareFile facilita que los desarrolladores y los proveedores externos incorporen en sus soluciones los servicios de datos comunes –tales como buscar, compartir, sincronizar, proteger y borrar a distancia-, mediante un conjunto de API abiertas. Este enfoque de plataforma también facilita la creación de mashups dinámicos que extienden los servicios de compartición segura de los datos tanto a las aplicaciones existentes como a las nuevas, y garantiza que se pueda acceder a los datos del usuario de forma fácil y segura desde millones de dispositivos empresariales y de consumo. ShareFile hace posible que los datos sigan al usuario permitiendo que el contenido aparezca como local de cara al dispositivo o a la situación y que pueda ser utilizado y sincronizado tanto en ausencia de conexión como cuando las condiciones de la red son deficientes. Ello mejora la posibilidad de trabajar desde cualquier lugar, asegurando que los documentos y el correo electrónico permanezcan adecuadamente disponibles y protegidos. vDisk El vDisk personal permite la personalización precisa para disponer de una experiencia de uso sin fisuras entre los diversos dispositivos, así como la posibilidad de que el usuario instale sus propias aplicaciones, Las opciones de personalización están controladas mediante políticas, que permiten que los trabajadores instalen aplicaciones sin necesidad de permisos de administración, lo que reduce las posibilidades de infecciones generalizadas por software malicioso. Citrix XenClient y Citrix XenClient XT Citrix® XenClient™ dota a los ordenadores portátiles, utilizados por varios usuarios, de un aislamiento de seguridad asistido por hardware, mediante las funciones de Intel® VT y vPro™, entre las que se cuentan TPM y TXT. La función de aislamiento de seguridad permite que en un mismo ordenador portátil existan entornos de trabajo y personales totalmente separados. Los discos virtuales (de formato VHD) están cifrados con AES-256 y gozan de protección suplementaria gracias a la gestión centralizada de políticas, que incluye la sincronización y las píldoras letales (kill pills). XenClient XT es la solución más robusta, diseñada para aplicaciones militares y de defensa en las que los datos deben permanecer cifrados y ser administrados en ausencia de conexión. XenClient XT proporciona autentificación durante el arranque y seguridad de máxima categoría. www.citrix.com/workshifting 9 Business Mobility White Paper A través de la red CloudGateway CloudGateway ofrece un catálogo de aplicaciones seguro y coherente que muestra todas las aplicaciones que el empleado está autorizado a usar –Windows®, web y SaaS– en cualquier dispositivo. Los empleados acceden a través de Citrix Receiver, y una vez se han identificado en el catálogo de aplicaciones, eligen las que desean entre las autorizadas. De cara al departamento de TI, CloudGateway constituye un punto único de administración y de control, que incluye la gestión del ciclo de vida de provisionamiento para las aplicaciones Windows, web y SaaS, tanto internas como externas. Además de la identificación unificada y el acceso a las aplicaciones, CloudGateway permite al departamento de TI dar de alta nuevos empleados, llevar a cabo operaciones de gestión del ciclo de vida de acceso dependiendo del rol, y dar de baja a los empleados que dejan la empresa, asegurando que cada trabajador tenga siempre acceso a las aplicaciones que necesita y no lo tenga a las aplicaciones no autorizadas. Los empleados sólo tienen que mantener y recordar sus credenciales de acceso a la red; no tienen posibilidad de crear contraseñas débiles e inseguras para acceder a las aplicaciones. El departamento de TI controla totalmente el acceso, así como la visibilidad del uso de las aplicaciones, la optimización de los contratos de nivel de servicio, las licencias y el flujo de trabajo de las aplicaciones internas y externas. Citrix Access Gateway Citrix® Access Gateway habilita SmartAccess para la conectividad VPN a nivel de las aplicaciones. En lugar de adoptar la posición habitual de ‘todo o nada’ respecto al acceso, SmartAccess utiliza la política de identidad, petición y ubicación para determinar el acceso a cada una de las aplicaciones. Gracias a SmartAccess, un mismo empleado podría ver restringido automáticamente su acceso a las aplicaciones delicadas mediante su dispositivo personal mientras se encuentra en casa, pero tendría esas mismas aplicaciones a su disposición en el equipo corporativo cuando está en la oficina. En el centro de datos XenDesktop XenDesktop, con sus aplicaciones bajo demanda, ofrece granularidad de acceso y aislamiento con los que definir y aplicar unos límites de seguridad alrededor de cada aplicación. XenDesktop define un límite de seguridad alrededor del puesto de trabajo y le incorpora el aislamiento entre aplicaciones de Citrix® XenApp™. Al estar cada aplicación separada de las demás, del sistema de ficheros y del Registro de Windows, un suceso de seguridad que afecte a una aplicación puede ser confinado a la misma. Citrix aconseja aislar las aplicaciones delicadas (como las que acceden a datos financieros restringidos) y las que sufren ataques a menudo (como los navegadores y los visores de PDF). La tecnología SmoothRoaming™ garantiza que las aplicaciones y los datos se desplacen con los usuarios cuando éstos cambian de ubicación, de red o de dispositivo, para que puedan reanudar el trabajo exactamente donde lo dejaron, sin interrupciones. Citrix Mobility Pack y Mobile Application SDK El XenApp 6.5 Mobility Pack habilita la experiencia nativa en cada dispositivo y las funciones del puesto de trabajo optimizadas para tabletas, que permiten que las aplicaciones Windows entregadas a través de XenApp utilicen las características del dispositivo móvil, tales como el teclado emergente automático, los controles locales de selección y el desplazamiento automático. Para activar dichas mejoras hacen falta este pack funcional y Citrix Receiver para Android 3.0. El Mobility Pack también pone las características específicas de un dispositivo móvil, como el GPS, la cámara y otros sensores, a disposición de los desarrolladores de aplicaciones, para que puedan utilizarlos en combinación con el XenApp 6.5 Mobile Application SDK en la creación de aplicaciones a medida, adaptadas a móviles y alojadas en el XenApp del centro de datos. Tenga en cuenta que el Mobility Pack requiere un modelo de uso en línea. www.citrix.com/workshifting 10 Business Mobility White Paper Políticas Se puede forzar que los datos delicados permanezcan en el centro de datos, mediante una política de aplicaciones que desactive para el usuario los vectores de cortar/copiar/pegar/imprimir/guardar/ enviar por correo que permitirían la extracción de datos. Esta política se puede aplicar de modo granular a las aplicaciones: cada aplicación, según el grado de confidencialidad de los datos, puede autorizar o denegar determinadas funciones. Las políticas de XenDesktop aplican dichas restricciones a fin de proteger los datos delicados y evitar que sean extraídos a los dispositivos móviles. La granularidad de las políticas permite especificar y controlar una única aplicación o tecnología de entrega Citrix® FlexCast™. SmartAccess refuerza la aplicación de las políticas basadas en el dispositivo y la identidad. La tabla siguiente muestra lo que se puede especificar en una política de acceso móvil a los datos. Ejemplo de política de acceso móvil a los datos Objetivo de la política Elementos de la política Centralizar recursos • Mantener los datos delicados en el centro de datos para facilitar las copias de seguridad, reducir las necesidades de almacenamiento, reducir el riesgo de extracción de datos y hacer posible el e-discovery de las aplicaciones y los datos • Permitir el acceso a los datos públicos y confidenciales en ausencia de conexión por parte de los sistemas corporativos, con especificación de la ubicación • Aplicar el acceso gestionado en línea a los datos restringidos por parte de los sistemas corporativos, con especificación de la ubicación • Hacer posible la continuidad del trabajo sobre las aplicaciones cruciales Gestionar la movilidad de los datos delicados • Forzar el uso de Synchronizer para realizar copias de seguridad en caso de pérdida o modificación no intencionada • Requerir la gestión de FMD para copiar datos que deban funcionar en ausencia de conexión (cámara) • Restringir el acceso de los dispositivos de consumo a los datos públicos del dispositivo, a los datos confidenciales como una experiencia en línea controlada y denegar el acceso a los datos restringidos • Permitir el acceso sin conexión a los datos restringidos, mediante XenClient XT o cifrado corporativo como BitLocker Personalización • Permitir que la personalización y la configuración sigan al trabajador cuando éste cambie de dispositivo • Permitir la instalación de aplicaciones personales en una zona aislada Acceso basado en el dispositivo • Denegar el acceso de los dispositivos liberados (jailbroken) a las aplicaciones • Verificar el buen estado del dispositivo antes de permitirle acceder al sistema corporativo • Permitir el acceso a las aplicaciones delicadas únicamente desde dispositivos gestionados • Considerar como intrusos los dispositivos de consumo y BYO, obligando a usar virtualización y/o VPN para acceder a los recursos corporativos • Borrar a distancia los dispositivos extraviados o robados www.citrix.com/workshifting 11 Business Mobility White Paper Ejemplo de política de acceso móvil a los datos Acceso basado en la ubicación • Permitir el acceso a las aplicaciones y los datos corporativos desde los lugares aprobados • Denegar el acceso de las aplicaciones delicadas a las impresoras, los discos externos y otros periféricos a menos que el dispositivo se encuentre en una oficina de la empresa Orquestación • Automatizar la experiencia y la seguridad deseadas • Proporcionar un flujo de trabajo y aprobación para las peticiones de uso de aplicaciones Gestión de las aplicaciones móviles La gestión de los dispositivos móviles (MDM, Mobile Device Management) suele ser mencionada como modo de aplicar las políticas basadas en el dispositivo y de administrar los dispositivos según los requisitos de los contratos, la normativa legal o la organización/gestión. La MDM activa la posibilidad de establecer y exigir contraseñas, cifrado en el dispositivo y políticas de borrado de datos, entre otras cosas, ya sea de todo el dispositivo o sólo de las aplicaciones y los datos que gestiona la empresa. Sin embargo, si se utiliza la MDM para gestionar todo el dispositivo, es aconsejable que los dispositivos gestionados sean propiedad de la empresa; borrar el dispositivo personal de un empleado se considera una práctica de administración inaceptable. Está surgiendo otro enfoque, sumamente recomendable en el mundo actual del BYO, denominado gestión de las aplicaciones móviles (MAM, Mobile Application Management). La MAM consiste en gestionar la entrega de aplicaciones y datos a los dispositivos móviles de un modo apropiado, en lugar de hacerse cargo de todo el dispositivo. Para este enfoque, las aplicaciones se entregan dentro de envoltorios que indican sus políticas de acceso y de uso, además de cifrar la entrega de la aplicación y de sus datos. Estos envoltorios permiten a los administradores de TI controlar la compartición de los datos y borrar a distancia todas las aplicaciones y datos corporativos a voluntad (por ejemplo, cuando los usuarios dejan la empresa) sin afectar a las aplicaciones ni a los datos personales. Tanto la MDM como la MAM son complementarias de las soluciones de virtualización de Citrix, pero la MAM es claramente mucho más viable cuando los usuarios aspiran a trabajar con los dispositivos de su propiedad personal sin que el departamento de TI pueda intervenir en su contenido personal. www.citrix.com/workshifting 12 Business Mobility White Paper Movilizando las TI La virtualización beneficia a la seguridad Las organizaciones que tienen éxito pueden lograr más flexibilidad y agilidad si aprovechan las ventajas que la virtualización de puestos de trabajo les ofrece en cuanto a seguridad, para optimizar la movilidad, adoptar la consumerización e incrementar el workshifting. La tabla siguiente detalla cómo la virtualización puede ayudar a su organización a atender las necesidades fundamentales de seguridad. Cumpla las necesidades fundamentales de seguridad gracias a la virtualización Proteger los datos delicados en situación de reposo Mantener los datos delicados dentro del centro de datos. Los usuarios pueden interactuar con los datos delicados pero éstos nunca llegan al dispositivo terminal. Cuando sea preciso, encerrar los datos delicados dentro de una cámara para ser utilizados sin conexión en los dispositivos terminales autorizados. Entregar a cada dispositivo un conjunto coherente de aplicaciones actualizadas y configuradas. Configurar los SO, los puestos de trabajo y las aplicaciones una sola vez en forma de imágenes maestras; entregarlos para ser utilizados tanto en línea como sin conexión; y mantenerlos actualizados sin intervención del usuario. Proteger los datos delicados en situación de tránsito Utilizar el cifrado, la autenticación robusta y el registro de actividad para proteger el acceso a las aplicaciones y los datos delicados. Proteger los datos delicados mientras están siendo utilizados Aislar las aplicaciones y los datos delicados, que de otro modo podrían verse manipulados, y restringir el acceso a los usuarios autorizados para utilizarlos. Aislar aún más las aplicaciones que de otro modo podrían constituir mayores riesgos y/o vulnerabilidades de seguridad, como son los navegadores y los visores de PDF. Habilitar el acceso granular basado en diversos factores de acceso, como son las credenciales y el rol de los usuarios, las características del dispositivo, la ubicación, los umbrales, las aprobaciones y el flujo de trabajo. Eliminar el riesgo de que un único actor se exceda en su acceso o en su autoridad, protegiendo de este modo las transacciones y las acciones administrativas delicadas. Proporcionar unos límites de clasificación automática de los datos alrededor de las aplicaciones, aplicando políticas de seguridad específicas para las necesidades dispares de los datos públicos, confidenciales y restringidos. Admitir diversas categorías de dispositivos, ya sean de consumo, empresariales o específicos. Admitir diversos tipos de uso, desde el personal administrativo hasta los empleados en movilidad, pasando por los contratistas, los empleados subcontratados, los proveedores y los participantes en programas de BYO. Optimizar el acceso y manejar las amenazas de seguridad Integrar soluciones de seguridad de terceros y aplicarlas a todas las aplicaciones delicadas. Entre dichas tecnologías figuran la MAM, la prevención de la pérdida de datos y las listas blancas. Aislar y proteger el acceso a los interfaces administrativos, las utilidades y las consolas de administración. El acceso de los usuarios con privilegios se puede aislar aún más, a fin de mantener las operaciones delicadas separadas de las actividades normales. Responder a las situaciones de recuperación enfrente a desastres, habilitar la restauración de las actualizaciones fallidas y reaccionar a las amenazas de seguridad actualizando simultáneamente a todos los usuarios. www.citrix.com/workshifting 13 Business Mobility White Paper 14 Virtualización: optimizar para la movilidad acogiendo la consumerización, el BYO y el workshifting La movilidad es una de las tendencias más visibles y de expansión más rápida de la informática actual. Citrix permite a los clientes ofrecer una experiencia informática óptima, que equilibra la experiencia de uso, el TVO y la organización/gestión de la información a fin de proteger los valiosos activos de la información. Cuando se anima a los trabajadores a adoptar la movilidad, el BYO y el workshifting en las situaciones más diversas, se ponen al descubierto nuevas formas de valor para el negocio y se adquieren experiencias de primera mano que pueden ser compartidas con el resto de la organización. El departamento de TI comprueba que los obstáculos y los factores de riesgo que tradicionalmente se han vinculado a la movilidad pueden ahora ser abordados de manera efectiva, y desarrolla nuevas estrategias y buenas prácticas móviles con las que apoyar la actividad del negocio. La movilidad es mucho más que un cambio incremental en la informática corporativa; ofrece el potencial de transformar el modo de hacer negocios y abre la puerta a enormes oportunidades nuevas de crecimiento y de productividad. Ayudar a las empresas a hacer realidad dicho potencial es ahora un elemento central de la misión de los departamentos de TI, y uno de los objetivos fundamentales de Citrix. Recursos adicionales Informes Deliver IT to the virtual workforce Refactoring sensitive data access An insider’s look at security strategy Workshifting how IT is changing the way business is done En la web Visite www.citrix.com/workshifting Sede International Sede Europea Sede Iberia Citrix Online Division Citrix Systems, Inc. 851 West Cypress Creek Road Fort Lauderdale, FL 33309, USA +1 (800) 393 1888 +1 (954) 267 3000 Citrix Systems International GmbH Rheinweg 9 8200 Schaffhausen Switzerland +41 (0)52 6 35 77-00 Citrix Systems Iberia Paseo de la Castellana, 135 Planta 17 B Edificio Cuzco III Madrid 28046, Spain +34 (0)91 414 98 00 5385 Hollister Avenue Santa Barbara, CA 93111, USA +1 (805) 690 6400 Sobre Citrix Citrix Systems, Inc. (NASDAQ:CTXS) es un proveedor líder de soluciones de informática virtual que ayuda a las empresas a suministrar las TI como un servicio bajo demanda. Fundada en 1989, Citrix combina las tecnologías de virtualización, redes e informática en la nube en una cartera completa de productos que hacen posibles los estilos de trabajo virtuales para los usuarios y los centros de datos virtuales para los departamentos de TI. Más de 250.000 organizaciones de todo el mundo confían en Citrix para que les ayude a construir unos entornos de TI más sencillos y rentables. Citrix mantiene alianzas con más de 10.000 empresas en más de 100 países. Sus ingresos anuales en 2011 ascendieron a 2.210 millones de dólares. ©2012 Citrix Systems, Inc. Quedan reservados todos los derechos. Citrix®, XenDesktop®, NetScaler®, GoToMeeting®, XenApp™, FlexCast™, SmoothRoaming™, XenClient™, CloudGateway™ y Citrix Receiver™ son marcas comerciales o registradas de Citrix Systems, Inc. y/o una o varias de sus filiales, y pueden estar inscritas en el Registro de Patentes y Marcas de los EEUU y en los de otros países. Las demás marcas comerciales y registradas pertenecen a sus propietarios respectivos. 0412/PDF www.citrix.com/workshifting