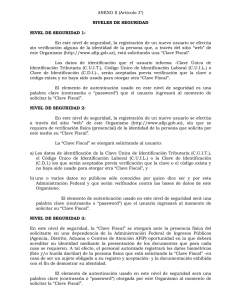

FACULTAD DE INFORMÁTICA Y ELECTRÓNICA Carrera de Software Seguridad Informática Gestión de identificación y accesos La gestión de identificación y accesos IAM (Identity and Access Management), es la disciplina de seguridad que hace posible que las entidades correctas (personas o cosas) usen los recursos correctos (aplicaciones o datos) cuando los necesitan, sin interferencias, usando los dispositivos que quieran utilizar. IAM se compone de los sistemas y procesos que permiten a los administradores de TI asignar una identidad digital única a cada entidad, autenticarlos cuando inician sesión, autorizarlos para acceder a recursos específicos y monitorear y administrar esas identidades a lo largo de su ciclo de vida. Seguridad Informática 2 Características de la IAM FR 1. Simplicidad de procesos La seguridad que se espera de un control de identidades y accesos depende de procesos simples de aprovisionamiento de usuarios y de procedimientos de configuraciones de cuenta. 2. Posibilidad de monitorear los accesos Los sistemas de gestión deben asegurar que los controles y los accesos de identidad digital se realicen para equilibrar las evaluaciones que deben realizar los administradores mediante la automatización de procesos, manteniendo la agilidad de las decisiones. 3. Flexibilidad de configuración La posibilidad de crear grupos privilegiados, de editar configuraciones de acceso y de facilitar los procesos de registro de usuarios son elementos que demuestran la flexibilidad que se debe esperar de los sistemas IAM. Seguridad Informática 3 Funcionamiento de la IAM FR Los sistemas IAM tienen dos funciones. La primera, verificar la identidad de aquellos que quieren iniciar sesión. Y la segunda, determinar qué autorizaciones tiene el usuario. Ambas funciones se pueden realizar de distintas formas. Verificar la identidad Comprobar el nivel de autorización Seguridad Informática 4 Funcionamiento de la IAM FR Verificar la identidad Lo primero que se hace en la gestión de identidad y acceso es averiguar quién inicia en el sistema o en la base de datos. Lo más sencillo para confirmar la identidad es mediante la combinación de usuario y contraseña. Para hacerlo de una forma más avanzada se realiza con la autenticación de múltiples factores, puede ser un código que se le envía al usuario al móvil, una huella digital, una tarjeta clave, etc. Comprobar el nivel de autorización Tras quedar confirmada la identificación del usuario, el siguiente paso del sistema IAM es el gestionar el acceso. Gracias a esto, el usuario adquiere un acceso personalizado basado en un conjunto complejo de reglas de autorización que están almacenadas en el sistema. Generalmente lo que se toman en consideración es la función, su puesto o autoridad y la competencia del empleado. En el caso de clientes (B2B), la posibilidad de iniciar sesión en, por ejemplo, una tienda web, la ubicación puede ser muy importante. Seguridad Informática 5 Tipos de autenticación de usuario FR Una tarea clave de los sistemas IAM es autenticar que una entidad es quién o qué pretende ser. La autenticación más básica ocurre cuando una persona ingresa un nombre de usuario y una contraseña en una pantalla de inicio de sesión. El sistema IAM verifica una base de datos para asegurarse de que coincidan con lo que está registrado. Las soluciones de autenticación modernas brindan enfoques más sofisticados para proteger mejor los activos. Inicio de sesión único (SSO) Autenticación multifactor Autenticación basada en riesgos Seguridad Informática 6 Tipos de autenticación de usuario FR Inicio de sesión único (SSO) Las soluciones de inicio de sesión único (SSO) aumentan la productividad y reducen la fricción para los usuarios. Con un conjunto de credenciales de inicio de sesión (nombre de usuario y contraseña) ingresadas solo una vez, una persona puede acceder a múltiples aplicaciones, cambiando entre ellas sin problemas. Autenticación multifactor La autenticación multifactor (MFA) agrega otra capa de protección al requerir que los usuarios presenten dos o más credenciales de identificación además de un nombre de usuario, para obtener así acceso a las aplicaciones. Por ejemplo, es posible que se le solicite que ingrese una contraseña y un código temporal enviado por correo electrónico o mensaje de texto. Seguridad Informática 7 Tipos de autenticación de usuario FR Autenticación basada en riesgos También conocida como autenticación adaptativa, una solución de autenticación basada en riesgos solicita al usuario MFA solo cuando detecta la presencia de un riesgo mayor. Esto puede ser, por ejemplo, cuando la ubicación del usuario es diferente a la esperada, según la dirección IP, o se detecta malware. Seguridad Informática 8 Gestión de accesos FR Además de asignar identidades digitales y métodos de autorización, se necesita una forma de otorgar derechos y privilegios de acceso a cada entidad. La mejor práctica en la administración de acceso hoy en día es el "privilegio mínimo". Gestión de accesos con privilegios (PAM) El acceso privilegiado está reservado para usuarios como administradores o personal de DevOps que administran o realizan cambios en aplicaciones, bases de datos, sistemas o servidores. Las soluciones PAM aíslan estas cuentas y supervisan la actividad para evitar el robo de credenciales o el mal uso de los privilegios. Gestión de acceso basada en roles (RBAC) La asignación de privilegios de acceso según el trabajo o la función de un usuario puede simplificar la gestión del acceso. En lugar de asignar privilegios de acceso uno por uno, los administradores pueden controlar el acceso según los requisitos del trabajo o el nivel de trabajo. Además, los controles RBAC pueden especificar si una clase de usuario puede ver, crear o modificar archivos. Seguridad Informática 9 ACTIVIDAD En grupos de máximo 4 integrantes, investigar la implementación de: - Buffer overflows - SQL Injection o - Cross-site Scripting Exposición + PDF Muchas gracias. Ing. Jaime David Camacho Castillo, Esp. Mgs. 0995234279 [email protected]