programa de introducción a la computación

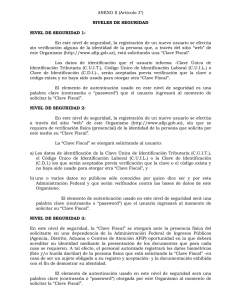

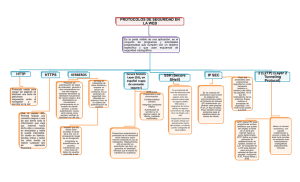

Anuncio

PROGRAMA DE INTRODUCCIÓN A LA COMPUTACIÓN Carrera: Ingeniería Informática Ubicación dentro del Plan de Estudios: (3º año, 2º cuatrimestre) Carga Horaria: 4 Hs./Sem. Materias Correlativas: Lógica y Circuitos Digitales Docentes: - Adjunto a Cargo: Alejandro Silvestri - Jefe de Trabajos Prácticos: Marcos Bamonte Objetivos: Introducir al alumno en . Temario Analítico: Unidad 1: Compiladores e intérpretes Compilador C. Código generado en Assembler. Punteros. Manejo de strings y vectores. Variables en memoria. Java Native Interface. Práctica: desarrollo de un lenguaje de programación gráfica, su compilador y su intérprete. Primera parte: Video Unidad 2: Reproducción de imágenes Historia de la TV. Naturaleza de la luz. Conceptos generales: píxel, resolución, profundidad de colores, composición de colores. Placa de video: modos de video, memoria de video, paleta de colores. RAMDAC. Señales VGA. Ancho de banda. Pantallas: TRC, plasma, LCD. Unidad 3: Imágenes Mapas de píxeles. Formatos de archivos GIF y BMP. imágenes. Formato JPG. Java2D.Image. Compresión de Unidad 4: Captura de imágenes Dispositivo CCD. Webcam. Java Media Framework. Captura de imágenes en tiempo real. Captura y análisis de un frame. Unidad 5: Gráficos 2D vectorizados Puntos y rectas. Arcos de circunferencias y elipses. Funciones de Besier. Definiciones de espacio interior. Java 2D.Geom. Aproximación a curvas arbitrarias. Unidad 6: Gráficos 3D Conceptos básicos: Proyección real 3D a 2D, traslación y rotación. Proyección de polígonos. Texturas. Barrido. Acelerador de video. 1 Unidad 7: Animación Tiempo real. Secuenciamiento de imágenes. Doble buffer. Sincronización con el barrido de pantalla. Animación vectorizada 2D y 3D. Segunda parte: sonido Unidad 8: Hash Requerimientos de autenticación. Hash. Funciones de autenticación. Funciones Tercera parte: sistemas de seguridad Unidad 9: Autenticación Firma digital. Protocolos de autenticación. Estándar de firma digital. Aplicaciones de autenticación: Kerberos. X.509. Infraestructura de clave pública. Unidad 10: Seguridad aplicada Arquitectura de seguridad IP. Encabezado de seguridad. Administración de claves. Seguridad web. Consideraciones. SSL. SET. Unidad 11: Intrusos Intrusos. Detección. Administración de passwords. Unidad 12: Software malintencionado Virus y amenazas relacionadas. Contramedidas. Ataque de servicio: DOS y DDOS. Unidad 13: Hardware de seguridad Firewall. Seguridad en routers y en switches. IDS. IPS. Alarmas. Análisis por correlación de alarmas. Políticas de seguridad. Acceso Bibliografía: Básica: - William Stallings. Cryptography and network security – fourth edition. Prentince Hall. De Consulta: - Autor. Título del Libro. Editorial. Metodología de Enseñanza y Evaluación: 2 El proceso de Enseñanza – Aprendizaje se desarrollará a través de los siguientes métodos: Clases teóricas Prácticas de laboratorio Trabajos de investigación Exámenes orales y escritos Discusión de artículos y trabajos de investigación La metodología de Evaluación para aprobar la condición de Cursada de la materia y estar habilitado para rendir Examen Final consistirá en tener aprobados la totalidad de los exámenes, las prácticas de laboratorio, y los trabajos asignados. Una nota de cursada de 8 (ocho) o más exime al alumno de rendir los temas de laboratorio en el examen final. Cronograma de Actividades (2008): Semana Teoría: Martes 14 hs 29/07/2008 05/08/2008 12/08/2008 19/08/2008 26/08/2008 02/09/2008 09/09/2008 16/09/2008 23/09/2008 30/09/2008 07/10/2008 14/10/2008 21/10/2008 28/10/2008 04/11/2008 11/11/2008 Unidad Unidad Unidad Unidad Unidad Unidad Unidad Unidad Unidad Unidad Unidad Unidad Unidad 1 2 3 4 5 6 7 8 9 10 11 12 13 Laboratorio: Miércoles 19 hs Tema / Actividad Entrega de notas Horario de Clases de Consulta: (Martes 18 hs) 3