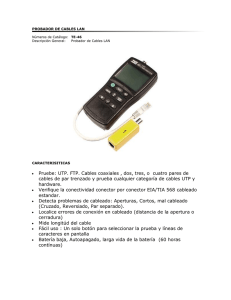

Universidad Técnica Federico Santa María Sede Viña del Mar

Anuncio