Descargar Aquí - CONACIN - Universidad Peruana Unión

Anuncio

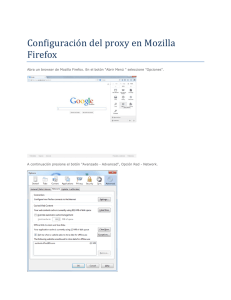

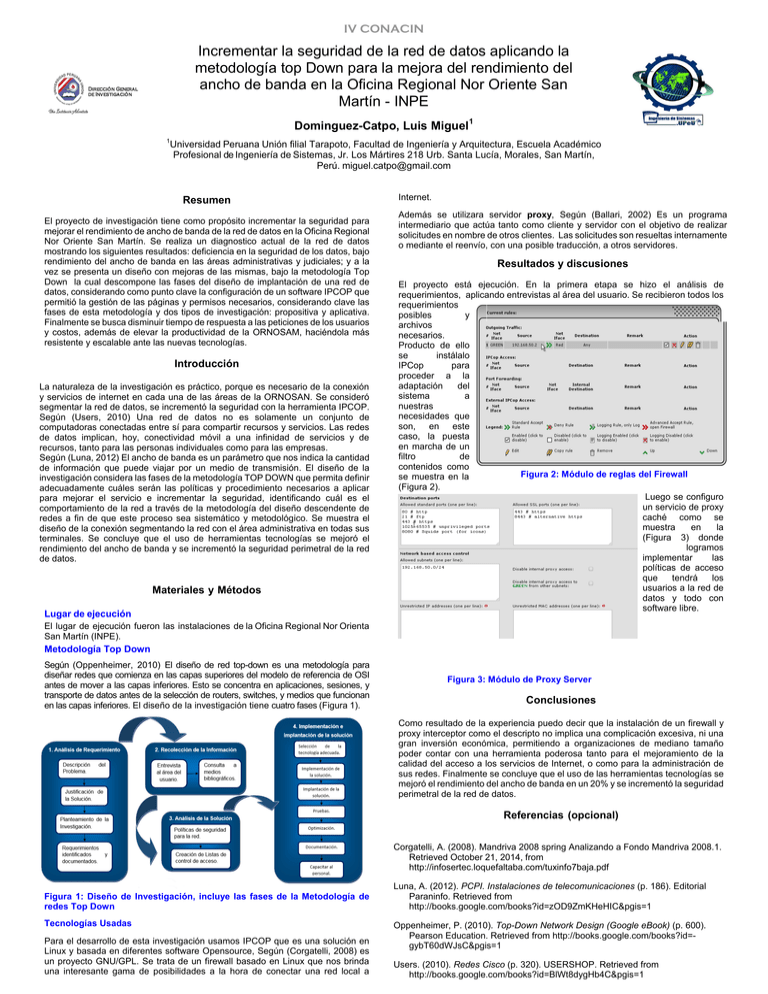

IV CONACIN Incrementar la seguridad de la red de datos aplicando la metodología top Down para la mejora del rendimiento del ancho de banda en la Oficina Regional Nor Oriente San Martín - INPE Dominguez-Catpo, Luis Miguel1 1 Universidad Peruana Unión filial Tarapoto, Facultad de Ingeniería y Arquitectura, Escuela Académico Profesional de Ingeniería de Sistemas, Jr. Los Mártires 218 Urb. Santa Lucía, Morales, San Martín, Perú. [email protected] Resumen El proyecto de investigación tiene como propósito incrementar la seguridad para mejorar el rendimiento de ancho de banda de la red de datos en la Oficina Regional Nor Oriente San Martín. Se realiza un diagnostico actual de la red de datos mostrando los siguientes resultados: deficiencia en la seguridad de los datos, bajo rendimiento del ancho de banda en las áreas administrativas y judiciales; y a la vez se presenta un diseño con mejoras de las mismas, bajo la metodología Top Down la cual descompone las fases del diseño de implantación de una red de datos, considerando como punto clave la configuración de un software IPCOP que permitió la gestión de las páginas y permisos necesarios, considerando clave las fases de esta metodología y dos tipos de investigación: propositiva y aplicativa. Finalmente se busca disminuir tiempo de respuesta a las peticiones de los usuarios y costos, además de elevar la productividad de la ORNOSAM, haciéndola más resistente y escalable ante las nuevas tecnologías. Introducción La naturaleza de la investigación es práctico, porque es necesario de la conexión y servicios de internet en cada una de las áreas de la ORNOSAN. Se consideró segmentar la red de datos, se incrementó la seguridad con la herramienta IPCOP. Según (Users, 2010) Una red de datos no es solamente un conjunto de computadoras conectadas entre sí para compartir recursos y servicios. Las redes de datos implican, hoy, conectividad móvil a una infinidad de servicios y de recursos, tanto para las personas individuales como para las empresas. Según (Luna, 2012) El ancho de banda es un parámetro que nos indica la cantidad de información que puede viajar por un medio de transmisión. El diseño de la investigación considera las fases de la metodología TOP DOWN que permita definir adecuadamente cuáles serán las políticas y procedimiento necesarios a aplicar para mejorar el servicio e incrementar la seguridad, identificando cuál es el comportamiento de la red a través de la metodología del diseño descendente de redes a fin de que este proceso sea sistemático y metodológico. Se muestra el diseño de la conexión segmentando la red con el área administrativa en todas sus terminales. Se concluye que el uso de herramientas tecnologías se mejoró el rendimiento del ancho de banda y se incrementó la seguridad perimetral de la red de datos. Materiales y Métodos Lugar de ejecución Internet. Además se utilizara servidor proxy, Según (Ballari, 2002) Es un programa intermediario que actúa tanto como cliente y servidor con el objetivo de realizar solicitudes en nombre de otros clientes. Las solicitudes son resueltas internamente o mediante el reenvío, con una posible traducción, a otros servidores. Resultados y discusiones El proyecto está ejecución. En la primera etapa se hizo el análisis de requerimientos, aplicando entrevistas al área del usuario. Se recibieron todos los requerimientos posibles y archivos necesarios. Producto de ello se instálalo IPCop para proceder a la adaptación del sistema a nuestras necesidades que son, en este caso, la puesta en marcha de un filtro de contenidos como Figura 2: Módulo de reglas del Firewall se muestra en la (Figura 2). Luego se configuro un servicio de proxy caché como se muestra en la (Figura 3) donde logramos implementar las políticas de acceso que tendrá los usuarios a la red de datos y todo con software libre. El lugar de ejecución fueron las instalaciones de la Oficina Regional Nor Orienta San Martín (INPE). Metodología Top Down Según (Oppenheimer, 2010) El diseño de red top-down es una metodología para diseñar redes que comienza en las capas superiores del modelo de referencia de OSI antes de mover a las capas inferiores. Esto se concentra en aplicaciones, sesiones, y transporte de datos antes de la selección de routers, switches, y medios que funcionan en las capas inferiores. El diseño de la investigación tiene cuatro fases (Figura 1). Figura 3: Módulo de Proxy Server Conclusiones Como resultado de la experiencia puedo decir que la instalación de un firewall y proxy interceptor como el descripto no implica una complicación excesiva, ni una gran inversión económica, permitiendo a organizaciones de mediano tamaño poder contar con una herramienta poderosa tanto para el mejoramiento de la calidad del acceso a los servicios de Internet, o como para la administración de sus redes. Finalmente se concluye que el uso de las herramientas tecnologías se mejoró el rendimiento del ancho de banda en un 20% y se incrementó la seguridad perimetral de la red de datos. Referencias (opcional) Corgatelli, A. (2008). Mandriva 2008 spring Analizando a Fondo Mandriva 2008.1. Retrieved October 21, 2014, from http://infosertec.loquefaltaba.com/tuxinfo7baja.pdf Figura 1: Diseño de Investigación, incluye las fases de la Metodología de redes Top Down Tecnologías Usadas Para el desarrollo de esta investigación usamos IPCOP que es una solución en Linux y basada en diferentes software Opensource, Según (Corgatelli, 2008) es un proyecto GNU/GPL. Se trata de un firewall basado en Linux que nos brinda una interesante gama de posibilidades a la hora de conectar una red local a Luna, A. (2012). PCPI. Instalaciones de telecomunicaciones (p. 186). Editorial Paraninfo. Retrieved from http://books.google.com/books?id=zOD9ZmKHeHIC&pgis=1 Oppenheimer, P. (2010). Top-Down Network Design (Google eBook) (p. 600). Pearson Education. Retrieved from http://books.google.com/books?id=gybT60dWJsC&pgis=1 Users. (2010). Redes Cisco (p. 320). USERSHOP. Retrieved from http://books.google.com/books?id=BlWt8dygHb4C&pgis=1 Ballari, T. (2002). Una Implementación de Proxy Interceptor con Linux Kernel 2.4 y Squid 2.3 Stable 4.