Tema 5. Seguridad activa. Sistema operativo y aplicaciones

Anuncio

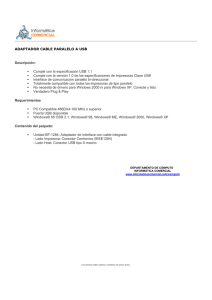

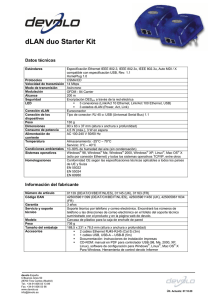

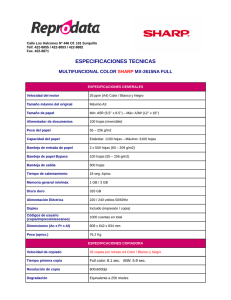

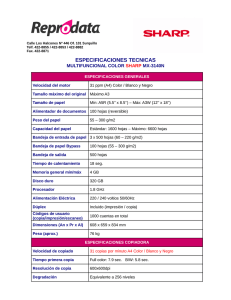

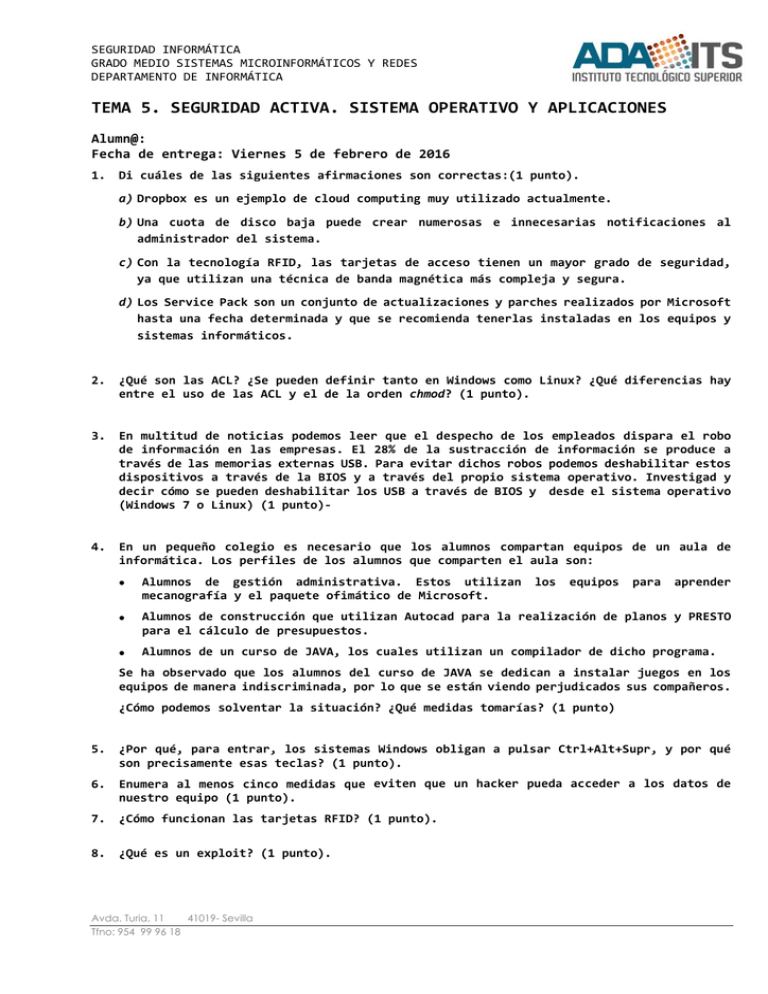

SEGURIDAD INFORMÁTICA GRADO MEDIO SISTEMAS MICROINFORMÁTICOS Y REDES DEPARTAMENTO DE INFORMÁTICA TEMA 5. SEGURIDAD ACTIVA. SISTEMA OPERATIVO Y APLICACIONES Alumn@: Fecha de entrega: Viernes 5 de febrero de 2016 1. Di cuáles de las siguientes afirmaciones son correctas:(1 punto). a) Dropbox es un ejemplo de cloud computing muy utilizado actualmente. b) Una cuota de disco baja puede crear numerosas e innecesarias notificaciones al administrador del sistema. c) Con la tecnología RFID, las tarjetas de acceso tienen un mayor grado de seguridad, ya que utilizan una técnica de banda magnética más compleja y segura. d) Los Service Pack son un conjunto de actualizaciones y parches realizados por Microsoft hasta una fecha determinada y que se recomienda tenerlas instaladas en los equipos y sistemas informáticos. 2. ¿Qué son las ACL? ¿Se pueden definir tanto en Windows como Linux? ¿Qué diferencias hay entre el uso de las ACL y el de la orden chmod? (1 punto). 3. En multitud de noticias podemos leer que el despecho de los empleados dispara el robo de información en las empresas. El 28% de la sustracción de información se produce a través de las memorias externas USB. Para evitar dichos robos podemos deshabilitar estos dispositivos a través de la BIOS y a través del propio sistema operativo. Investigad y decir cómo se pueden deshabilitar los USB a través de BIOS y desde el sistema operativo (Windows 7 o Linux) (1 punto)‐ 4. En un pequeño colegio es necesario que los alumnos compartan equipos de un aula de informática. Los perfiles de los alumnos que comparten el aula son: Alumnos de gestión administrativa. Estos utilizan los equipos para aprender mecanografía y el paquete ofimático de Microsoft. Alumnos de construcción que utilizan Autocad para la realización de planos y PRESTO para el cálculo de presupuestos. Alumnos de un curso de JAVA, los cuales utilizan un compilador de dicho programa. Se ha observado que los alumnos del curso de JAVA se dedican a instalar juegos en los equipos de manera indiscriminada, por lo que se están viendo perjudicados sus compañeros. ¿Cómo podemos solventar la situación? ¿Qué medidas tomarías? (1 punto) 5. ¿Por qué, para entrar, los sistemas Windows obligan a pulsar Ctrl+Alt+Supr, y por qué son precisamente esas teclas? (1 punto). 6. Enumera al menos cinco medidas que eviten que un hacker pueda acceder a los datos de nuestro equipo (1 punto). 7. ¿Cómo funcionan las tarjetas RFID? (1 punto). 8. ¿Qué es un exploit? (1 punto). Avda. Turia, 11 41019- Sevilla Tfno: 954 99 96 18 SEGURIDAD INFORMÁTICA GRADO MEDIO SISTEMAS MICROINFORMÁTICOS Y REDES DEPARTAMENTO DE INFORMÁTICA 9. En GRUB se puede proteger por contraseña: (0,5 puntos) a) A cada una de las entradas o sistemas a arrancar, una contraseña diferente. b) A todas las entradas la misma contraseña. c) Solo a los sistemas Windows. d) Ninguna de las anteriores es correcta. 10. Cuando encriptamos un USB, si alguien nos lo roba… (0,5 puntos): a) Podrá conectarlo a cualquier equipo y ver la información sin dificultad. b) El sistema operativo no reconocerá la unidad. c) No podremos conectarlo. d) Ninguna de las anteriores. 11. Las cuotas de disco… (0,5 puntos): a) Se establecen tanto en particiones como en directorios. b) Se tienen que definir las mismas para todos los usuarios. c) Si se alcanza la cuota, no nos dejará usar más el sistema. d) Todas las anteriores son falsas. 12. ¿Se puede tener en Windows una elevación de privilegios similar a la que se obtiene con el comando sudo en Linux? (0,5 puntos): a) Sí b) No c) Depende de la versión de Windows d) Depende del equipo en el que se ejecute Avda. Turia, 11 41019- Sevilla Tfno: 954 99 96 18 2