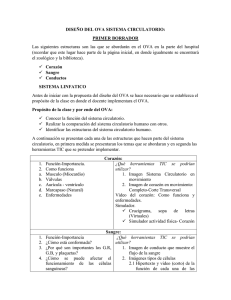

desarrollo de un objeto virtual de aprendizaje (ova) para el

Anuncio