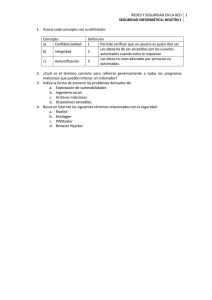

¿Cómo el código malicioso (troyanos)

Anuncio

Este documento y todos su contenido, incluyendo los textos, imágenes, sonido y cualquier otro material, son propiedad de ISMS Forum o de algún organismo vinculado a ésta, o de terceros que hayan autorizado el uso de estos contenidos a ISMS Forum. Todos los derechos están reservados. PDF: Tema 2. ¿Cómo el código malicioso (troyanos) puede robarnos nuestras claves personales? Como hemos comentado, uno de los mayores peligros actualmente es el código malicioso, que, sin requerir la interacción del usuario, puede llegar a robar las claves de acceso a la banca online: El código malicioso, a veces llamado troyanos, virus o gusanos (según sus características) no es algo nuevo, sino que ya desde los años 80, poco a poco, surgieron estos programas con finalidades de infección, robo de información o incluso destructivas. Básicamente, un código malicioso es un programa que se instala en nuestro ordenador de la forma más silenciosa posible, intenta pasar desapercibido, pero a la vez utiliza nuestro ordenador y nuestros datos personales con otros fines. Anteriormente, la forma más común de ser infectados con uno de ellos era mediante el correo electrónico (los famosos attachments o adjuntos); simplemente abriendo uno de ellos podríamos ser infectados en el instante. Posteriormente, fueron surgiendo otros métodos más avanzados, que podemos ordenar por su peligrosidad en: 1. Los adjuntos o attachments: Es el método clásico de infección pero cada vez con menos éxito, aunque sigue funcionando. 2. Los fallos de seguridad de nuestro ordenador: Si no instalamos los parches de seguridad de nuestro sistema operativo o de nuestros programas, estos fallos pueden ser utilizados para infectarnos. 3. La descarga de archivos de Internet: Muchos de los archivos que podemos descargar de Internet (sobre todo los programas y juegos piratas) suelen venir acompañados de un código malicioso. 4. Los CDs, USBs, etc.: Una de las formas más sencillas de infectar un ordenador es pinchar un disco USB, usar un CD o incluso enchufar un marco digital de fotos que esté infectado. 5. Simplemente navegando por la web. Esta es la más peligrosa de todas, puesto que podemos ser infectados sin hacer nada fuera de lo normal, simplemente, visitando la página de un instituto, un blog personal o una agencia de viajes. Para ello, la página web tiene que estar infectada y nosotros debemos haber descuidado la actualización de los parches de seguridad de nuestro ordenador. Una vez que somos infectados, el código malicioso permanece tranquilo y escondido en nuestro ordenador, utilizando todos los medios que dispone para sus tareas. Las actividades más comunes de un código malicioso cuando infecta un ordenador son: 1. Intentar propagarse: Por ejemplo, infectando todos los discos USB que pinchemos o buscando otros ordenadores por la red. 2. Enviar de spam: Casi todo el spam que recibimos procede de ordenadores infectados y, sin saberlo, también nosotros podemos estar contribuyendo al envío del spam. La capacidad de envío es masiva, pudiendo enviar decenas de correos electrónicos de spam por minuto. 3. Robar de información personal: Sobre todo, nuestras claves de acceso a la banca online, redes sociales, correo electrónico, etc. que utilizará para poder propagarse o realizar otro tipo de fraude. 4. Utilizar nuestro ordenador para hacer ganar dinero a un tercero de forma fraudulenta. Un ejemplo claro es el denominado clickfraud, donde se utilizan todos los ordenadores infectados para pinchar sobre anuncios o banners en páginas web y de esta forma hacer ganar dinero al dueño de la página, o el pay-per-install, donde se paga por cada programa que se instala en ordenadores infectados (programas de anuncios, falsos antivirus, etc.) El caso de los falsos antivirus es de los más recientes, pero también más activos; al instalarse, simula que está analizando el ordenador y que ha encontrado multitud de supuestos códigos maliciosos, obligando al usuario a comprar un programa que le ayudará a limpiar los supuestos códigos (por supuesto, ese programa en vez de limpiar, instalará otro tipo de programas fraudulentos). Pero, ¿cómo es posible que robe las credenciales que introduzco al acceder a mi banca online? Muy fácil, cuando un código malicioso infecta un ordenador, adquiere el control de todo lo que ocurre en él y de todos los datos que están almacenados en él. Cuando accedemos con nuestro navegador a la banca online, realmente estamos haciendo a la página verdadera (no ocurre lo mismo que un phishing), pero el código malicioso está controlando y monitorizando también nuestro navegador web. En el momento en que detecta que estamos accediendo a un banco, va a capturar toda la información que “enviemos” al banco, y la primera información que enviamos es siempre nuestras claves de acceso. Es más, como la mayoría de las entidades financieras utilizan, por ejemplo, una tarjeta de coordenadas para poder realizar transferencias, el código malicioso va a dibujar en nuestro navegador una nueva pantalla que parezca que el banco nos está pidiendo todas las coordenadas de la tarjeta simulando que es por seguridad. De esta manera, y de una forma sencilla, el código malicioso puede obtener las claves de acceso y la tarjeta de coordenadas entera la primera vez que nos conectamos a nuestra entidad financiera. También existe otra técnica muy utilizada en Latinoamérica, aunque no en Europa, por el código malicioso a la hora de intentar robar las credenciales de acceso a la banca online que se llama pharming. El pharming realmente es una mezcla entre phishing y código malicioso, puesto que su modus operandi es redirigir al usuario a una página falsa cuando el usuario accede a la banca online. No requiere que el usuario pulse en un enlace, pero realmente le redirige a una página falsa. Para evitar ser víctimas de estos ataques, debemos tener una serie de precauciones e intentar comprobar si nuestro ordenador está infectado; no existe una forma 100% efectiva de detectarlo, pero sí que es importante que podemos tomar una serie de medidas para: - Evitar ser infectado. - En caso de serlo, detectarlo cuanto antes. Para evitar ser infectado, debemos: 1. Instalar de forma inmediata cualquier actualización de seguridad de nuestro sistema operativo y de cualquier aplicación que tengamos instalada (Office, Acrobat Reader, Quicktime, Flash, etc.). 2. Utilizar un antivirus y tenerlo actualizado. Aunque su efectividad no es del 100%, sí que va a detectar muchas de las variantes. 3. No descargar programas o música ilegal puesto que puede estar infectado. 4. Ser cautos a la hora de pinchar cualquier dispositivo USB. 5. No instalar ningún programa que nos pida una web instalar si no es de confianza. Un ejemplo muy claro son los llamados codecs de video. Muchas veces nos llega un mensaje avisándonos de que hay un nuevo vídeo (generalmente de alguien famoso) y al intentar verlo, nos dice que necesitamos instalarnos un codec nuevo que resulta ser un código malicioso. Aún tomando todas las medidas de precaución anteriores (independientemente de si usamos Windows, MacOS, o Linux), puede que, en algún momento, podamos ser infectados. Algunos síntomas que nos pueden ayudar a detectarlo serían los siguientes: 1. Nuestro ISP o proveedor de acceso a Internet nos notifica que estamos enviando spam. 2. Nuestra conexión a Internet cada vez va más lenta. 3. Nuestro ordenador, de vez en cuando, realiza alguna operación extraña (por ejemplo, saca ventanas nuevas de publicidad, se crean o eliminan procesos, etc.) 4. Nuestra entidad financiera u otra empresa (redes sociales, pagos online, etc.) nos dice que hemos sido víctima de un fraude. 5. Nuestro antivirus nos comunica que ha detectado un código malicioso pero no lo puede eliminar (cuidado con los falsos antivirus). 6. Nuestros amigos o familiares reciben correos electrónicos o notificaciones sospechosas en redes sociales que parecen provenir de nosotros. 7. No podemos acceder a nuestros datos y archivos personales y un mensaje nos comunica que tenemos que pagar una recompensa para recuperarlos (es lo que se conoce como ransomware). En cualquiera de los casos anteriores, la única forma infalible de poder estar seguro de que hemos eliminado el código malicioso, es mediante la reinstalación del sistema operativo completo.