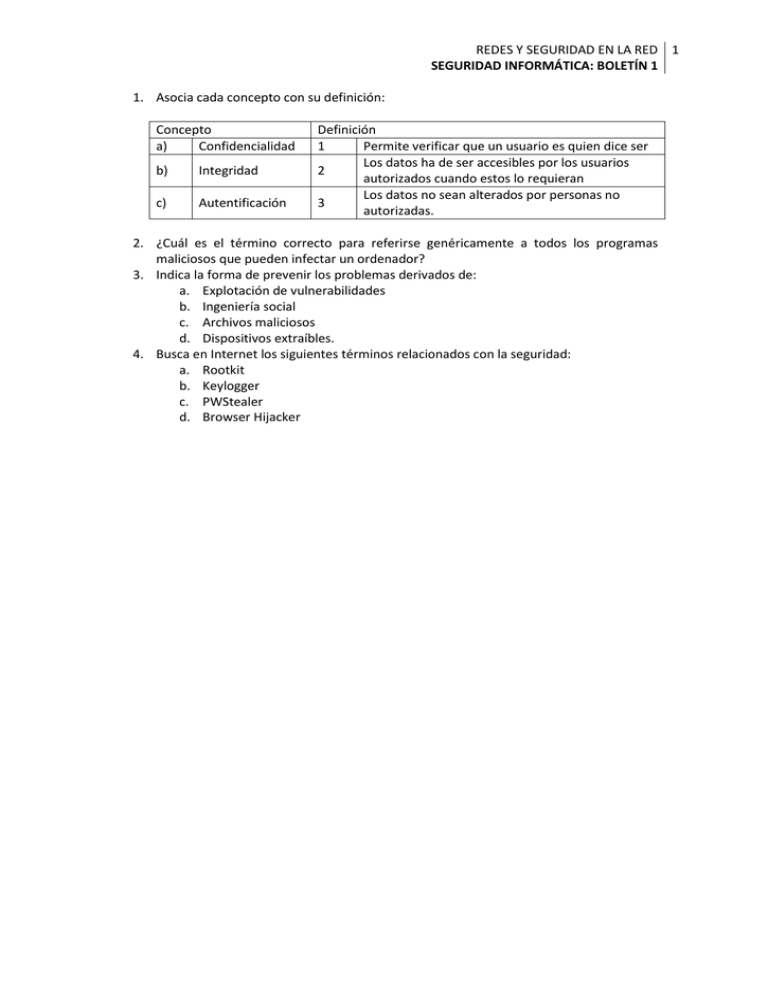

SEGURIDAD INFORMÁTICA: BOLETÍN 1

Anuncio

REDES Y SEGURIDAD EN LA RED 1 SEGURIDAD INFORMÁTICA: BOLETÍN 1 1. Asocia cada concepto con su definición: Concepto a) Confidencialidad b) Integridad c) Autentificación Definición 1 Permite verificar que un usuario es quien dice ser Los datos ha de ser accesibles por los usuarios 2 autorizados cuando estos lo requieran Los datos no sean alterados por personas no 3 autorizadas. 2. ¿Cuál es el término correcto para referirse genéricamente a todos los programas maliciosos que pueden infectar un ordenador? 3. Indica la forma de prevenir los problemas derivados de: a. Explotación de vulnerabilidades b. Ingeniería social c. Archivos maliciosos d. Dispositivos extraíbles. 4. Busca en Internet los siguientes términos relacionados con la seguridad: a. Rootkit b. Keylogger c. PWStealer d. Browser Hijacker REDES Y SEGURIDAD EN LA RED 2 SEGURIDAD INFORMÁTICA: BOLETÍN 1 Donde se esconden: 1. Las páginas Web están escritas con un determinado lenguaje (HTML) y pueden contener elementos (Applets Java y controles ActiveX) que permiten a los virus esconderse en ellos. Al visitar la página, se produce la infección. 2. Los mensajes de correo pueden contener ficheros infectados o incluso infectar con su simple lectura o apertura. 3. Los virus y las amenazas se colocan y quedan residentes en la memoria principal del ordenador (RAM), en donde esperan a que algo ocurra que les permita entrar en acción (como abrir un aplicación). 4. El sector de arranque es un área especial de un disco, que almacena información sobre las características y su contenido. Los virus, concretamente los de boot, se alojan en ella para infectar el ordenador. 5. Los ficheros con macros son pequeños programas que ayudan a realizar cierta tareas y están siendo incorporados (ficheros con extensión DOC), hojas de cálculo Excel (extensión XLS), o presentaciones PowerPoint (extensión PPT o PPS) y en ellos se pueden alojar también los virus. Clasificación del Malware según su modo de propagación: 1. Virus: Sólo pueden existir en un equipo dentro de otro fichero (.exe, .scr, .com, .bat,..) al que modifican añadiendo el código malicioso. Intentan infectar archivos que se ejecutan automáticamente al iniciar el sistema para estar siempre en memoria y continuar su propagación infectando archivos de las mismas características. 2. Gusano (worms): No necesita alojarse en ningún fichero. Suelen modificar ciertas partes del sistema para ejecutarse al inicio del sistema para quedar residentes y realizar el máximo de número de copias de sí mimos para facilitar su propagación por la red (correo electrónico, redes de compartición de ficheros (P2P), chats,..) 3. Troyano (Trojan): Pequeña aplicación escondida en otros programas cuya finalidad es disponer de una puerta de entrada al ordenador para que otro usuario o aplicación recopile información o tome el control absoluto del equipo. REDES Y SEGURIDAD EN LA RED 3 SEGURIDAD INFORMÁTICA: BOLETÍN 1 Clasificación del Malware según sus acciones: 1. Puerta trasera (Backdoor): Es un programa que se introduce en el ordenador de manera encubierta, aparentando ser inofensivo. Establece una puerta trasera a través de la cual es posible el ordenador afectado, eliminar archivos o todo el disco duro, capturar y reenviar datos confidenciales o abrir puertos para el control remoto. 2. Espía (Spyware) Roba información del equipo para enviarla a un servidor remoto como, hábitos de uso del ordenador, páginas visitadas, información confidencial como nombres de usuario, contraseñas o datos bancarios. 3. Secuestradores (Ransomware): Son programas que cifran archivos importantes para el usuario, haciéndolos inaccesibles y piden que se pague un rescate para recibir la contraseña y recuperar los archivos. También amenazan con supuestos delitos cometidos (pornografía infantil, piratería,..) solicitando un pago. 4. Adware y Popups: Software que muestra publicidad, empleando cualquier tipo de medio (ventanas emergentes, cambios en la página de inicio o de búsqueda del navegador,..) 5. Cookies: No son amenazas en sí. Son pequeños archivos de texto que el navegador almacena en nuestro ordenador con información sobre el uso de Internet (página web visitadas, datos de usuario,..9 que puede ser enviada a terceros sin su consentimiento con la consiguiente amenaza para la privacidad. 6. Spam: Envío de correo electrónico publicitario de forma masiva a cualquier dirección de correo electrónico existente. Tiene como finalidad vender sus productos. 7. Pharming: Redirección y suplantan páginas web que se suelen utilizar para el robo de datos personales y/o bancarios de usuarios y cometer delitos económicos. 8. Phising: Envío de correos electrónicos que, aparentando provenir de fuentes fiables (ej. entidades bancarias), intentan obtener datos confidenciales del usuario. Suelen incluir un enlace que lleva a páginas web falsificadas para que el usuario introduzca la información solicitada que, en realidad, va a manos del estafador. 9. Redes Zombi (Botnet): Conjuntos de ordenadores que permite al atacante controlar dichos ordenadores sin tener acceso físico a ellos y sin el conocimiento del propietario para realizar acciones ilegales. 10. Bulo (Hoaxes): Son mensajes de correo electrónico engañosos, difundidos masivamente por Internet para sembrar la alarma sobre supuestas infecciones víricas y amenazas contra lo REDES Y SEGURIDAD EN LA RED 4 SEGURIDAD INFORMÁTICA: BOLETÍN 1 usuarios. Aparentan ser ciertos y proponen una serie de acciones para librarse de la supuesta infección, como la compra de un antivirus. 11. Broma (Jokes): Tampoco es un virus, sino un programa inofensivo que simula las acciones de un virus informático en nuestro ordenador. Su objetivo no es atacar, sino gastar una broma a los usuarios, haciéndoles creer que están infectados por un virus. Propagación del Malware: La forma en la que un Malware puede llegar a los equipos, son: 1. Explotando la vulnerabilidad o fallo de seguridad: Si el sistema operativo que tenemos instalado presenta algún fallo, este puede ser aprovechado por el Malware para acceder al sistema. Para evitar este problema conviene tener siempre actualizado el sistema operativo y los programas periódicamente. Los fabricantes de los mismos se encargan, por regla general de notificar la necesidad de dichas actualizaciones. 2. Mediante Ingeniería Social: Convenciendo al usuario de que realice determinada acción, como instalar algún programa o drivers creyendo que se instala un elemento malicioso, o accediendo una web con contenido malicioso. Para prevenir es mejor analizar todo programa a instalar o drivers por un antivirus o disponer de antivirus de análisis de la Web. 3. Mediante un archivo malicioso: Que puede llegar adjunto en un correo electrónico, a través de una red P2P o de un archivo que se descargue de Internet. Para prevenir es mejor analizar con un antivirus todo archivo descargado de Internet y de procedencia dudosa. 4. Dispositivos extraíbles como memoria USB. Simplemente con conectar una memoria USB al ordenador, se puede infectar un equipo. Para evitarlo se puede utilizar un antimalware específico para memorias USB.