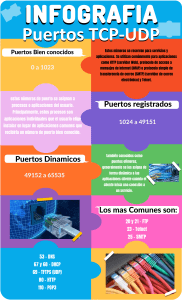

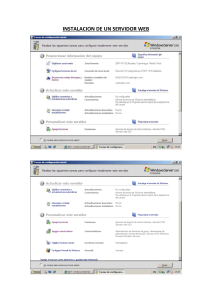

Laboratorio Nmap Shirly Jasney Trigos Ramirez - 191784 Para el desarrollo de esta actividad debes contar con las siguientes máquinas virtuales montadas. 1. utilización de la herramienta Nmap para el análisis de puertos. Kali Linux - máquina con Nmap Metasploitable - máquina vulnerable Windows XP, 7 o 10 , está máquina si desean la pueden montar y analizar los puertos que tenga abiertos. Deben realizar un análisis de puertos a la máquina Metasploitable identificando en ellas, Puertos Abiertos, servicio que corren y versión del servicio, a su vez pueden utilizar algunos script para identificar si la versión que corre tiene algún tipo de vulnerabilidad y pueden buscar la vulnerabilidad. https://cve.mitre.org/cve/search_cve_list.html. ; 2. Deben realizar la prueba con Zenmap. Nota: el documento debe contar con todos los pasos desarrollados soportado con pantallazos, es importante describir o que está sucediendo en cada pantallazo. Solución 1. Con el comando ifconfig buscamos la ip del servidor y de kali linux 2. verificamos que tenga ping al servidor y kali 3. Vemos el descubrimiento de host con el comando nmap -Sn 192.168.1.1/24 –exclude 192.168.0.112 , esto es útil para encontrar todos los hosts activos en una red y determinar qué puertos están abiertos en ellos. 4. Descubrimiento de puertos con el comando -sS -p- 192.168.0.112, acá observamos qué puertos están abiertos, cerrados o filtrados. 5. Descubrimiento de puertos TCP con el comando -sT -p- 192.168.0.112 6. Descubrimiento de puertos UDP por medio de los puertos 22,23 y 25. 7. Detección de servicios con el comando nmap -sV 192.168.0.112 , permitiendo identificar los servicios que se ejecutan en los puertos abiertos de un host específico (192.168.0.112). Funciona escaneando los puertos, enviando paquetes de prueba y analizando las respuestas para determinar qué servicio se ejecuta en cada puerto abierto. 8. Script con el comando nmap --script ftp-anon -p21 192.168.0.112, esto realiza un análisis exhaustivo de la seguridad del servidor FTP en la dirección IP 192.168.0.112. Su función principal es verificar si el servidor permite inicios de sesión anónimos, una práctica de seguridad deficiente que expone los archivos del servidor a accesos sin autorización. El script funciona escaneando el puerto 21 (FTP) y ejecutando el script ftp-anon para detectar vulnerabilidades específicas. 9. Script con el comando nmap --script smb-enum-users -p445 192.168.0.112 , permite enumerar las cuentas de usuario en un servidor SMB, escanea el puerto 445 (SMB) y ejecuta el script smb-enum-users para obtener una lista de nombres de usuario válidos. 10. Detección de vulnerabilidades con el comando nmap --script vuln -p445 192.168.0.112, esto se hace para un análisis exhaustivo de vulnerabilidades en un servidor SMB, escaneando el puerto 445 y ejecutando el script vuln para identificar debilidades de seguridad. 11. Puertos TCP abiertos con el comando nmap -sS 192.168.0.112 -p- -T5, esto realiza un escaneo rápido y sigiloso de todos los puertos TCP en un host específico (192.168.0.112). Su objetivo es identificar qué puertos TCP están abiertos (con servicios activos), cerrados (sin servicios) o filtrados (estado indeterminado por seguridad). 12. nmap -p -sVC -sC-open-sS -vvv -n -Pn 192.168.0.112 -oN, acá se hace un escaneo completo del host 192.168.0.112, revelando información crucial sobre su seguridad y servicios, detectando puertos abiertos y servicios, además, ejecuta scripts adicionales y guarda resultados detallados. 13. nmap -O 192.168.1.112 /24 para escanear la versión de los servicios de los puertos y a medida que va encontrando un reporte luego guardarlo en un fichero. Zenmap Zenmap, la interfaz gráfica de usuario (GUI) oficial del escáner de seguridad Nmap, te permite realizar diversas tareas relacionadas con el descubrimiento de redes y la auditoría de seguridad de forma sencilla e intuitiva, tanto si eres un principiante como un usuario experimentado de Nmap. Funciones principales de Zenmap: ● ● ● ● ● ● ● ● Descubrimiento de hosts: Explora rangos de IP o subredes para identificar todos los dispositivos conectados a tu red. Escaneo de puertos: Detecta qué puertos están abiertos en cada host, junto con información sobre los servicios que se ejecutan en ellos. Detección de sistemas operativos: Identifica el sistema operativo que ejecuta cada host. Detección de servicios: Reconoce los servicios que se ejecutan en cada host, incluyendo sus versiones y vulnerabilidades conocidas. Mapeo de redes: Visualiza la red de forma gráfica, mostrando las conexiones entre los hosts y los servicios. Scripts de Nmap: Ejecuta scripts de Nmap personalizados para realizar tareas avanzadas, como la detección de vulnerabilidades específicas o la explotación de hosts. Guardar y cargar escaneos: Guarda los resultados de los escaneos para su posterior análisis o consulta. Búsqueda de escaneos: Busca en tus escaneos guardados para encontrar información específica sobre hosts o servicios.