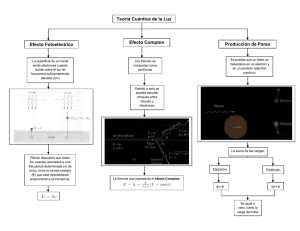

UNIVERSIDAD NACIONAL DEL NORDESTE FACULTAD DE CIENCIAS EXACTAS Y NATURALES Y AGRIMENSURA MAESTRIA EN SISTEMAS Y REDES DE TELECOMUNICACIONES REDES DE COMUNICACIONES I Grupo Nº 1 Valdez A. D., Cossio A., Chiozza J. A., Schlesinger P. L., Acosta Piasentini J. M. , Miranda C. V. CRIPTOGRAFIA CUANTICA 1. Introducción El objetivo del presente trabajo es presentar los conceptos de criptografía cuántica, para poder entender su funcionamiento y las posibilidades comerciales crecientes que tiene. En adelante nos referiremos a ella por sus siglas en inglés, QC(Quantum Cryptography). Se tratara en el desarrollo de explicar con la mayor claridad posible los conceptos de mecánica cuántica que se necesitan conocer para afrontar esta importante aplicación, que es la primera que utiliza los conceptos cuánticos a nivel del quantum individual. 2. Desarrollo 2.1 Origen de QC La búsqueda de un código que de privacidad perfecta para el intercambio de información a distancia , ha sido incesante y creciente con el avance de las telecomunicaciones, fundamentalmente a partir de la segunda guerra mundial. La idea original corresponde a Stephen J. Wiesner, quien siendo un estudiante graduado, escribió a finales de los '60, “Conjugate coding” (Códigos conjugados). Luego de ser rechazada por muchas editoriales, la idea tardo mas de diez años en llevarse a imprenta [1] . A partir de este trabajo, Charles H. Bennet de IBM, y Gilles Brassard de la Universidad de Montreal, produjeron una serie de trabajos que culminaron en el protocolo BB84 [2] , el primero de la QC. Probablemente, el hecho que la QC una conceptos de dos comunidades bien diferenciadas de la ciencia, sean la explicación del lento avance en sus principios de esta nuevo concepto. En los últimos años los aportes de ambas comunidades se han multiplicado dando un empuje definitivo al progreso de la QC y sus aplicaciones comerciales, que funcionan en numero creciente año a año. 2.2 Conceptos cuánticos En primera instancia es necesario conocer los conceptos que la QC aprovecha de la mecánica cuántica. En este sentido hay reglas fundamentales que nos dicen cosas que podían realizarse en la mecánica clásica y que en el universo de los cuantos no pueden concretarse, ellas son: • Cualquier medición perturba el sistema • No se pueden detectar simultáneamente posición y momentos de una partícula con cualquier grado de exactitud. • No se puede medir la polarización de un fotón en la base vertical-horizontal y simultáneamente en la base diagonal. • No se puede duplicar un estado cuántico desconocido. Estas reglas no son solo enunciados, son consecuencias de leyes y principios desarrollados y ampliamente demostrados desde el nacimiento de la mecánica cuántica. Uno de los principios que mas influye en estas reglas es el principio de Heisenberg el que en su forma inicial no expresa que la medida no se puede realizar con cualquier precisión porque es afectada por el sistema de medida sino que reformula el determinismo clásico al reemplazar posición exacta con una región de probabilidades de encontrar a la partícula, esto es la indeterminación no es porque no podamos hacer la medida sino porque es inherente a la mecánica cuántica. Lógicamente de esto se desprende que ademas si queremos medir aumentaremos la indeterminación de otras variables de la partícula relacionadas. Hay dos formas clásicas de presentar el Principio de indeterminación de Heisenberg, Δx · Δp ≥ ħ / 2 y ΔE · Δt > ħ / 2 La primera es la relacionada con el producto cantidad de movimiento y posición y la segunda conocida como la de tiempo-energía. 2.3 Criptografía de clave simétrica o privada En contraposición con la criptografía de clave asimétrica o pública, la criptografía simétrica o de clave privada, utiliza la misma clave para cifrar y descifrar el mensaje. El algoritmo se ejecuta en el emisor aplicando la clave al texto original o nativo y en el receptor con la misma clave se ejecuta el algoritmo en forma inversa. En este sistema se pone toda la seguridad en la clave y la seguridad de transmitirla y almacenarla. La privacidad del algoritmo de encriptación puede agregar algo de seguridad, lo que se conoce como seguridad por desconocimiento, pero en realidad es poco riguroso y es mejor atender la recomendación del principio de Kerckhoff [3] que dice “todos los algoritmos deben ser públicos, solo las claves deben ser secretas. Al poner todo el énfasis en la privacidad de la clave, la longitud de esta sera determinante al diseñar un sistema de este tipo, ya que un mayor tamaño implicará ante un eventual ataque mayor tiempo de procesamiento para determinarla. Algunos ejemplos de tamaño de clave y tiempo necesario para encontrarla se dan en la Tabla 1 [4] . Se considera una velocidad de procesamiento de 1 millón de claves por micro segundo. De la Tabla 1 puede verse que una clave de 56 bits no es seguro para las velocidades de procesamiento actuales. También quiere decir esto que deberá ir creciendo en tamaño la clave paralelamente al crecimiento del rendimiento del procesamiento para poder asegurar una comunicación secreta. Tabla 1. Tamaño de clave simétrica y tiempo de descubrimiento a 10⁶ cifrados porμs Tamaño de clave (bits) Tiempo de descubrimiento 56 10 horas 128 5,4 · 10 ¹⁸ años 168 5,9 · 10 ³⁰ años Los cifradores de clave simétrica mas utilizados son el DES (Data encryption standard: estándar de encriptación de datos) y el AES (Advanced encryption standard: estándar de encriptación avanzado). La utilización del DES se prolongo en el tiempo al reemplazarlo por el triple DES (3DES), que repite la aplicación del algoritmo con dos o tres claves distintas, logrando una clave total máxima de 168 bits. No obstante, desde la aceptación del AES como estándar en el 2002 por parte del NIST (National Institute of standard and technology: Instituto nacional de estándares y tecnologías) de Estados Unidos, lo ha vuelto uno de los mas usados. 2.4 El protocolo BB84 2.4.1 Idea principal El primer protocolo para QC fue propuesto en 1984 [2] como se anticipó en 2.1. Allí remarcamos el origen interdisciplinario de QC, pero fundamentalmente la nula historia anterior de estas dos disciplinas trabajando en conjunto, y las muy distintas metodologías y formas de trabajo y divulgación. Los físicos divulgan sus trabajos en las publicaciones mas prestigiosas y las conferencias son secundarias, mientras que para los científicos de la computación es al contrario. La idea básica del protocolo BB84 es transmitir por un canal cuántico la información de la clave secreta y por el canal clásico la información compartida no secreta. En la generación de la clave raramente para nosotros, no hay injerencia de transmisor y receptor pues ellos lo hacen arbitrariamente, aleatoriamente como se vera, compartiendo y decidiendo la información compartida por el canal clásico. Es decir la clave se genera aleatoriamente y la comparación de bases utilizadas permite determinar a ambos participantes la clave final. El principal fundamento de este sistema es la imposibilidad de ver clandestinamente la información del canal cuántico sin modificar la transmisión. Es decir los ataques no pueden ser ocultados, así los extremos pueden identificar los datos corrompidos y desecharlos, quedándose solo con los no leídos y llevando a niveles casi nulos de información de la clave obtenida por el espia. Como esto se basa en un principio físico ampliamente demostrado, el principio de indeterminación, se puede decir que este sistema es totalmente seguro, constituyéndose en el primer sistema en lograrlo. 2.4.2 Propiedades esenciales de los fotones polarizados La mecánica cuántica representa el estado interno de un sistema cuántico, como por ejemplo la polarización de un fotón, como un vector unitario ψ perteneciente al espacio H sobre el campo de los números complejos (Espacio de Hilbert). El producto interno de ese espacio entre dos vectores ψ y Ф , se define como < Фj | ψ j> = ∑ j Ф j* ψ j donde * significa conjugación compleja. La dimensión del espacio de Hilbert depende de la complejidad del sistema. Cada medición física M que se realice en un sistema pertenecerá a un subespacio ortogonal del mismo y por tanto tendrá como máximo su dimensionalidad. Supongamos que Mk representa la proyección del operador sobre el subespacio k de la medida M, entonces el vector identidad I del espacio H puede ser representado como la suma vectorial de las proyecciones, I = M1 + M2 + ….. Cuando el sistema esta en estado ψ es sometido a medida, esta medida tendrá una probabilidad, en este caso que nos ocupa, |Mk ψ |² , es decir el módulo al cuadrado de la proyección del vector estado en el subespacio Mk.. . Luego de la medida el sistema queda en el nuevo estado que es la proyección del vector en la dirección del estado anterior sobre el subespacio M k.. . El único caso en que la medida sea determinista, es decir no altere el vector medido, es cuando este cae enteramente en el subespacio ortogonal que caracteriza la medida. El espacio de Hilbert de los fotones polarizados es de dimensión 2 por lo que la polarización de un fotón quedara totalmente descrita por la combinación lineal de por ejemplo, dos vectores unidades, r 1 = (1 , 0 ) y r 2 = (0 , 1) (1) que representan respectivamente la polarización horizontal y vertical. En particular un fotón polarizado con un angulo α con la horizontal, quedara descrito así: r α = (cos α , sen α ) (2) y la probabilidad de medirse en la base < r 1 r 2 > serán cos² α y sen² α para cada una de las direcciones ortogonales. A la base (1) la denominaremos rectilínea, y definiremos otra base de manera que resulte conjugada de esta, esto es que cualquier vector de la base rectilínea tiene igual proyección en los vectores de la otra base. La otra base se toma con vectores unitarios a +45º y +135º, ángulos medidos a partir del vector horizontal. De esta manera cualquier estado preparado en una base, y es leído en otra, su información de estado original se perderá al volverse totalmente aleatoria en la base original. Esta base conjugada puede escribirse como: d 1 = (0.707 , 0.707 ) y d 2 = (0.707 , - 0.707) (3) Estrictamente hablando existen, el espacio H para las polarizaciones del fotón es 2-dimensional y por tanto admite otra base mas que es la correspondiente a la polarización circular, y sus componentes serían: c 1 = (0.707 , 0.707 i ) y c 2 = (0.707 i , - 0.707) Pero para la QC la utilización de las dos primeras es suficiente. 2.4.3 Clave cuántica de distribución pública (4) Definiremos inicialmente lo que es un qbit (quantum bit : bit cuántico). Es un dato que puede transmitirse por un canal cuántico (en adelante CC), y contiene las componentes del estado de polarización en la base que fue creado. Para definirlos utilizamos los vectores de las base : |ψ 00 > = r 1 = (1 , 0 ) (5) |ψ 10 > = r 2 = (0 , 1) (6) |ψ 01 > = d 1 = (0.707 , 0.707 ) (7) |ψ 11 > = d 2 = (0.707 , - 0.707 ) (8) Tenemos así definidos los qbits que son los que se enviaran como información de clave por el canal cuántico que en forma gráfica pueden verse como en la Figura 1. Figura 1. Definición de los qbits También es necesario introducir los personajes clásicos que aparecen en toda explicación de criptografía, Alice (transmisora) y Bob (receptor) son quienes tienen que intercambiar información en forma totalmente segura y Eve es la espiá que tratara de descifrar clave y luego la información secreta. Para explicar el proceso que conlleva la transmisión de la clave en forma pública y entender porque aún así es totalmente segura tengamos en cuenta los principios cuánticos explicados hasta aquí, y nos valdremos de la Figura 2 donde se ve la gráfica origi- nal presentada en India en 1984 [2]. Figura 2. Transmisión de clave por canal cuántico. Fuente [2] Es importante aclarar ademas que Alice y Bob tendrán un canal cuántico y ademas un canal normal para la comunicación que también es pública pero puede detectarse. Inicialmente, Alice y Bob, no comparten ninguna información secreta, y al alcanzar una cantidad de bits suficientes en la clave generada podrán transmitir la información deseada por el canal normal, previa encriptación con alguno de los métodos conocidos. Alice genera una secuencia de bits aleatorias, primera línea de la Figura 2, que debe registrar, y envía esos bits por alguna de las dos bases vistas, esto es alguna de las polarizaciones. Este proceso también es aleatorio pero es necesario registrarlo y corresponde a la segunda y tercera linea de la Figura 2. En el otro extremo, Bob decide aleatoriamente la base en que va midiendo cada fotón (línea 4) e interpreta la medición asignándole un 0 ó un 1 según crea que corresponde (línea 5). Una vez finalizada la transmisión por el canal cuántico, comienza la discusión por el canal normal. Bob transmite a Alice las bases en que midió los bits que cree correctos (linea 6). Alice chequea con su registro y responde indicando cuales de esas bases son coinciden con las usadas en origen (línea 7). Bob descarta entonces los bits correspondientes a bases erróneas y queda con esa clave (línea 8). Para confirmar la base, Bob elige al azar algunos cualquieras de estos bits leídos con la base correcta y los comunica a Alice por el canal normal revelándolos (linea 9). Si no hubo alteración en la trayecto del canal cuántico sea por defectos de transmisión o por ser leída la información indebidamente en alguna parte del trayecto (escuchas prohibidas) por parte de Eve, los bits deben coincidir totalmente. Si Alice contesta OK en el 100%, significa que la transmisión ha sido segura y libre de Eve (línea 10). Ambos descartan estos bits revelados y quedan con la clave secreta generada aleatoriamente (línea 11). Cualquiera sea el método que elija Eve para medir los fotones, dará como máximo una probabilidad de 0,5 de acertar. Significará que Bob podrá disponer de solo la mitad de lo transmitido originalmente de lo que por su probabilidad de 0.5 el mensaje original quedará reducido a un cuarto del original. Si esto ocurre Alice y Bob lo saben y pueden abortar ese mensaje y comenzar de nuevo. No obstante la información acerca de la clave que puede rescatar Eve no sera de significación para poder determinar la clave. 3. El protocolo E91 El perfeccionamiento de los métodos prácticos de la QC desde la presentación del protocolo BB84 no han dejado de producirse, dando lugar a la aparición de otros protocolos como el E91 [5], ideado por Arthur Eckert en 1991. Este protocolo aprovecha la propiedad cuántica conocida como paradoja EPR ( EPR por sus descubridores, Einstein, Podolsky y Rosen) [6]. 3.1 La paradoja EPR Al decaer a un estado de menor energía, un átomo emite dos fotones cuyas polarizaciones serán correspondiente a alguna de las bases conocidas, pero cada uno en la polarización opuesta dentro de esa base. Aunque viajen alejándose y se encuentre a distancia uno de otro fotón, al medir en una base uno de ellos, el otro adquiere la misma polarización. Esto es un efecto a distancia contrario a la Teoría de la Relatividad. En 1964 Jhon S. Bell propuso lo que se conoce como desigualdad de Bell [7] . En muy resumida explicación la desigualdad de Bell de ser cumplida, significa que la mecánica cuántica tiene un error, y de no cumplirse confirmaría la existencia de la transmisión a distancia como lo enunciaba el EPR, claro esta en forma de critica. Lo cierto es que hasta la fecha la desigualdad no se ha cumplido nunca confirmando la validez de la mecánica cuántica y confirmando la transmisión a distancia. 3.1 La distribución de clave con el E91 El protocolo de E91 utiliza los 6 estados posibles de polarización (1) (3) y (4), no solo 4 como el BB84. El generador de fotones puede ubicarse en medio del canal o en cualquiera de los extremos. La metodología en definitiva es la misma solo que agrega mas seguridad al utilizar pares de fotones entrelazados. Si Alice y Bob utilizan la misma base obtienen mediciones iguales. La igualación de las bases se hace igual que en BB84 por el canal normal. En principio es mas seguro en cuanto al ataque en el medio. 4.1 Otros protocolos Se han desarrollado muchos protocolos, pero la mayoría son variantes del original BB84. No obstante ello, los equipos comerciales existentes utilizan el BB84 y alguna de sus variantes como ser el SARG04 [8]. Este modifica la forma en que se comunican las bases correctas por el canal normal, pero en la práctica no mejora al BB84. 5. Seguridad y tipos de ataques Los tipos de ataques o fallas de seguridad donde resulte vulnerable la QC , el llamado problema del hombre en el medio, en nuestro caso Eve, que puede utilizar las mismas herramientas que Bob como vimos. En este caso cuando se sospecha un ataque porque el numero de errores es mas alto que un umbral calculado, Alice y Bob pueden recurrir a lo que se denomina Expansión de la seguridad, que se logra con la acción de disminuir aleatoriamente la clave ya acordada. De esta manera la poca información que tiene Eve se ve reducida aún mas, mientras Alice y Bob tienen todavía información suficiente para encriptar. En ultimo caso, se puede abortar y reiniciar hasta que los errores estén dentro de los parámetros establecidos. Otro sistema que pueden aprovecharse para interceptar la QC es el denominado PNS (Photon Number Splitting: división del numero de fotones). Este deviene del uso en los emisores de láseres pulsados y atenuados para enviar pulsos tenues con muy bajo numero de fotones, este numero no es constante y puede ser tan bajo como 0.2, en cuyo caso no se envía ningún fotón, 1 y hasta 2 fotones por pulsos. En este ultimo caso Eve puede quedar con uno de ellos y dejar el otro siga su viaje a Bob. De todas maneras es muy difícil obtener la clave con tan poca información, y puede evitarse este problema definitivamente utilizando fuentes de fotón único. Por último la denegación de servicio siempre es posible con solo cortar la fibra, por tanto en las soluciones comerciales se trata de implementar una red de distribución de clave pública para poder mantener el servicio. 6. Implementaciones comerciales Existen en la actualidad fabricantes de productos para QC extremo a extremo. Aquí se dan dos ejemplos de productos para QC que utilizan BB84. Uno de ellos es el Q-Box Workbench de la empresa MagicQ con sede en Boston, Ney York. Este equipo soporta las dos conexiones entre Alice y Bob, Ethernet y fibra óptica, y en su chasis se puede montar lo siguiente: • Transmisor de un solo fotón • Interferómetro de fibra óptica • Modulador óptico de fase • Foto-diodos de avalancha en modo Geiger • PC onboard La compañía ID Quantique [9] ofrece también el servicio de QC a través de su equipo Cerberis que dispone de características similares trabajando con el BB84 y SARG04. Los alcances asegurados son de hasta 100km. La empresa tiene sede en Suiza. Como ejemplo de redes en funcionamiento con QC podemos nombrar la de Tokio (Tokio QKD Network) en cuya implementación participaron varias empresas e institutos de investigación y esta activa desde 2010. En la Figura 3 se aprecia un esquema de esta red. Figura 3. Tokio QKD Network [10] 7. Conclusiones La QC ya no es solo una idea, esta implementada comercialmente y en funcionamiento desde hace pocos años y tiene un futuro promisorio. Ninguna sistema puede competir en seguridad con QC pero los costos y la implementación lo hacen prohibitivo para un uso medianamente masivo. Las investigaciones inter-disciplinarias han producido innumerable material científico, estas contribuciones sumadas al avance de tecnologías y reducción de costos lograran el progresivo aumento del uso de QC. 8. Referencias bibliográficas 1. Wiesner, S., "Conjugate coding", Sigact News, vol. 15, no. 1, 1983, pp. 78 - 88; manuscrito original escrito en 1970. 2. C. H. Bennett and G. Brassard. Quantum cryptography: Public key distribution and coin tossing. In Proceedings of IEEE International Conference on Computers, Systems and Signal Processing, volume 175, page 8. New York, 1984. 3. Auguste Kerckhoffs, "La cryptographie militaire", Journal des sciences militaires, vol. IX, pp. 5–83, Jan. 1883, pp. 161–191, Feb. 1883 4. William Stallings, “Comunicaciones y redes de computadores”, 7ma Ed. Pearson-Prentice Hall. 5. Ekert A., Physical Review Lett. 67, 661-663 (1991). 6. Einstein, A.; Podolsky, B.; Rosen, N. (1935). «Can Quantum-Mechanical Description of Physical Reality Be Considered Complete?». Physical Review 47: pp. 777-780. 7. S. Bell, On the Einstein Podolsky Rosen Paradox, Physics 1, 195 (1964). 8. Valerio Scarani, Antonio Acín, Grégoire Ribordy, and Nicolas Gisin, "Quantum Cryptography Protocols Robust against Photon Number Splitting Attacks for Weak Laser Pulse Implementations", Phys. Rev. Lett. 92, 057901 (2004) 9. http://www.idquantique.com/ 10. http://www.uqcc.org/QKDnetwork/