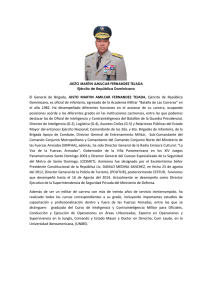

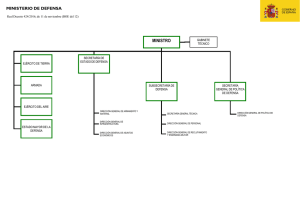

RESTRINGIDO MCE 3-37.33 SEGURIDAD MILITAR MCE 3-37.33 SEGURIDAD ABRIL 2023 MILITAR ABRIL 2023 | RESTRINGIDO EJÉRCITO NACIONAL DE COLOMBIA EJÉRCITO NACIONAL DE COLOMBIA MANUAL DE CAMPAÑA DEL EJÉRCITO MCE 3-37.33 SEGURIDAD MILITAR RESTRINGIDO Abril 2023 IMPRESO POR Publicaciones Ejército Restricciones de distribución: se autoriza su difusión únicamente a las unidades incluidas en la tabla de autorización del CEDOE. MCE 3-37.33 Abril de 2023 General LUIS MAURICIO OSPINA GUTIÉRREZ Comandante del Ejército Nacional Autentica: Coronel CARLOS ALFREDO CASTRO PINZÓN Director del Centro de Doctrina del Ejército Brigadier General JOSÉ BERTULFO SOTO SÁNCHEZ Comandante del Comando de Educación y Doctrina Distribución: El Comandante del Ejército autoriza la distribución del MANUAL DE CAMPAÑA DEL EJÉRCITO (MCE) 3-37.33, SEGURIDAD MILITAR, de acuerdo con lo establecido en el respectivo programa directivo, estipulado en el Reglamento de doctrina y publicaciones militares del Ejército Nacional EJC 1-01, 2017, capítulo II, sección B, numeral 3, literal j, subnumeral 1), subliteral d). El manual cumplió con el proceso establecido para el desarrollo de publicaciones militares, por lo que se aprueba y autoriza su difusión, acorde con los niveles de clasificación y reserva. III Página dejada en blanco intencionalmente FUERZAS MILITARES DE COLOMBIA EJÉRCITO NACIONAL RESOLUCIÓN NÚMERO 00002497 DE 2023 (17 DE ABRIL DE 2023) Por la cual se aprueba la generación del MANUAL DE CAMPAÑA DEL EJÉRCITO (MCE) 3-37.22 “SEGURIDAD MILITAR” EL DIRECTOR DEL CENTRO DE DOCTRINA DEL EJÉRCITO En uso de las atribuciones legales que le confiere en el capítulo III, sección B, numeral 19, literal c) del Reglamento de doctrina y publicaciones militares del Ejército Nacional EJC 1-01 de 2017, y CONSIDERANDO: Que la Dirección de Producción de Doctrina, Organización y Equipamiento DIPOE elaboró el proceso de generación del MANUAL DE CAMPAÑA DEL EJÉRCITO (MCE) 3-37.33 “SEGURIDAD MILITAR”, acorde con lo dispuesto en el Reglamento de doctrina y publicaciones militares del Ejército Nacional EJC 1-01 de 2017. Que el proponente aprobó el citado texto mediante Acta N.° 2022396007394786 de fecha 07 de octubre de 2022 y plantea que este sea adoptado como MANUAL DE CAMPAÑA DEL EJÉRCITO (MCE) 3-37.33 “SEGURIDAD MILITAR”. RESUELVE: ARTÍCULO 1° Aprobar la generación del MANUAL DE CAMPAÑA DEL EJÉRCITO MCE 3-37.33 “SEGURIDAD MILITAR”, de conformidad con lo establecido en el capítulo II, sección B, numeral 3, literal j, anexo B, literal 2 del Reglamento de doctrina y publicaciones militares del Ejército Nacional EJC 1-01 de 2017, el cual se identificará así: MANUAL DE CAMPAÑA DEL EJÉRCITO SEGURIDAD MILITAR MCE 3-37.33 RESTRINGIDO ABRIL 2023 ARTÍCULO 2° La retroalimentación relevante sobre el contenido del manual y las recomendaciones a que dé lugar la aplicación del mismo, V deben ser presentadas al Comando de Educación y Doctrina del Ejército Nacional, a fin de estudiarlas y tenerlas en cuenta para su perfeccionamiento conforme lo establece el Reglamento de doctrina y publicaciones militares del Ejército Nacional EJC 1-01 de 2017. ARTÍCULO 3° Disponer la publicación e implementación del manual aprobado en la presente resolución de acuerdo a lo normado en el capítulo II, sección B, numeral 4, del EJC 1-01, Reglamento de doctrina y publicaciones militares del Ejército Nacional EJC 1-01 de 2017, una vez sea aprobada su difusión por parte del Comandante del Ejército Nacional, mediante la firma de la autorización de distribución y/o disposición correspondiente, de conformidad a las facultades que le concede el Decreto 1605 de 1988 por el cual se aprueba el “Reglamento de Publicaciones Militares” FF. MM. 3-1. ARTÍCULO 4° La presente resolución rige a partir de la fecha de su expedición. COMUNÍQUESE Y CÚMPLASE Dada en Bogotá D.C., a los 17 días del mes de abril de 2023. Coronel CARLOS ALFREDO CASTRO PINZÓN Director del Centro de Doctrina del Ejército VI MCE 3-37.33, G FUERZAS MILITARES DE COLOMBIA EJÉRCITO NACIONAL COMANDO DE EDUCACIÓN Y DOCTRINA Generación Manual de campaña del Ejército N.º 3-37.33 Restringido Abril de 2023 SEGURIDAD MILITAR 1. La presente publicación es generada como nuevo desarrollo por lo cual aún no se registran cambios. PÁGINAS MODIFICADAS PÁGINAS NUE VAS VII Página dejada en blanco intencionalmente CONTENIDO INTRODUCCIÓN CAPÍTULO 1 XV SEGURIDAD MILITAR 1-1 1.1. EL ALCANCE DE LA SEGURIDAD MILITAR EN EL EJÉRCITO NACIONAL 1-2 1.2. LA SEGURIDAD MILITAR COMO COMPETENCIA DISTINTIVA DE LA CONTRAINTELIGENCIA 1-3 1.3. EL CONTROL Y LA SUPERVISIÓN DE LAS ACTIVIDADES DE SEGURIDAD MILITAR 1-6 1.4. LA SEGURIDAD MILITAR EN APOYO A LAS OPERACIONES TERRESTRES UNIFICADAS 1-8 1.5. EL PROCESO DE OPERACIONES DE LA SEGURIDAD MILITAR 1-10 1.6. PRINCIPIOS DE LA SEGURIDAD MILITAR 1-15 1.7. PRODUCTOS DE LA SEGURIDAD MILITAR 1-17 1.8. FUNCIONES DE LA SEGURIDAD MILITAR 1-18 1.8.1. Seguridad física 1-19 1.8.2. Seguridad de la infraestructura crítica 1-20 1.8.3. Seguridad de la información 1-21 1.8.4. Seguridad de personas 1-22 1.9. ÁMBITOS DE APLICACIÓN DE LA SEGURIDAD MILITAR 1-23 1.9.1. Ámbito operacional 1-23 1.9.2. Ámbito de sostenimiento 1-26 1.9.3. Ámbito administrativo 1-27 1.10. PLANES Y PROGRAMAS DE LA SEGURIDAD MILITAR CAPÍTULO 2 2.1. 2.2. 1-28 ADMINISTRACIÓN, GESTIÓN Y EVALUACIÓN DEL RIESGO DE LA SEGURIDAD MILITAR 2-1 ADMINISTRACIÓN Y GESTIÓN DEL RIESGO EN LA SEGURIDAD MILITAR 2-3 2.1.1. Administración del riesgo 2-3 2.1.2. Gestión del riesgo 2-5 2.1.3. Aplicabilidad de la administración y gestión del riesgo en la seguridad militar 2-6 EVALUACIÓN DEL RIESGO DE LA SEGURIDAD MILITAR 2-7 2.2.1. Análisis, evaluación y clasificación de las vulnerabilidades 2-8 2.2.2. Apreciación y análisis de las amenazas en estudios de seguridad militar 2-16 IX 2.2.3. Identificación y análisis del riesgo 2-20 2.2.4. Peligro 2-29 2.2.5. Seguimiento, monitoreo y revisión 2-34 CAPÍTULO 3 3-1 3.1. ENFOQUE DE SEGURIDAD FÍSICA 3-4 3.2. MEDIDAS ACTIVAS Y PASIVAS DE SEGURIDAD EN SEGURIDAD FÍSICA 3-6 3.3. FACTORES DE EFECTIVIDAD Y EVALUACIÓN DE SEGURIDAD FÍSICA 3-9 3.4. CRITERIOS PARA LA EMISIÓN DE RECOMENDACIONES DE SEGURIDAD FÍSICA 3-10 3.5. ACTIVIDADES ESPECÍFICAS DE SEGURIDAD FÍSICA 3-11 3.5.1. Estudio de seguridad física 3-11 3.5.2. Inspección de seguridad física 3-13 3.5.3. Diagnóstico a sistemas de seguridad 3-13 3.5.4. Aplicación, verificación y orientación en seguridad militar 3-15 3.5.5. Gestión e investigación de incidentes de seguridad física 3-15 3.6. PROCESO DE GESTIÓN DEL RIESGO PARA LA SEGURIDAD FÍSICA 3-16 3.7. HERRAMIENTAS DE APOYO PARA LAS ACTIVIDADES DE SEGURIDAD FÍSICA 3-20 3.8. TRAZABILIDAD Y RASTREO DE MEDIOS O ACTIVOS CRÍTICOS DEL EJÉRCITO NACIONAL 3-22 3.8.1. Tipos de actividades de trazabilidad y rastreo 3-25 3.8.2. Secuencia de actividades para la trazabilidad y rastreo 3-26 CAPÍTULO 4 X SEGURIDAD FÍSICA SEGURIDAD DE PERSONAS 4-1 4.1. CONTEXTUALIZACIÓN Y FASES DE LA SEGURIDAD DE PERSONAS 4.2. CRITERIOS PARA EMITIR LINEAMIENTOS O REALIZAR ACTIVIDADES DE SEGURIDAD DE PERSONAS 4-3 4.3. ACTIVIDADES DE LA SEGURIDAD DE PERSONAS 4-3 4.3.1. Estudios de credibilidad y confiabilidad 4-4 4.3.2. Análisis y evaluación de la seguridad de personas 4.3.3. Estudio del nivel de riesgo hecho a funcionarios del Ejército en ejercicio de sus labores 4-28 4.3.4. Análisis y estudio del nivel de protección por cargo y/o estudio de la seguridad de las rutas 4-35 4.3.5. Inspección del equipaje, bagajes y tropa para embarques 4-1 4-11 4-40 4.3.6. Apoyo en la tarea de recuperación de personal 4-42 4.3.7. Aplicación, verificación y orientación en seguridad militar 4-43 4.3.8. Diagnóstico y análisis de incidentes de seguridad 4-43 4.3.9. Sistema de identificación del personal y credenciales de acceso 4-44 CAPÍTULO 5 SEGURIDAD DE LA INFORMACIÓN 5-1 5.1. GENERALIDADES DE LA SEGURIDAD DE LA INFORMACIÓN 5-2 5.2. LA SEGURIDAD DE LA INFORMACIÓN EN LAS OPERACIONES TERRESTRES UNIFICADAS 5-2 5.3. APOYO DE SEGURIDAD DE LA INFORMACIÓN EN EL PROCESO DE OPERACIONES 5-3 5.4. GESTIÓN DEL RIESGO EN LA SEGURIDAD DE LA INFORMACIÓN 5-5 5.4.1. Valoración de los riesgos en la seguridad de la información 5-6 5.4.2. Indicadores de un sistema de gestión del riesgo en la seguridad de la información 5-6 5.5. CONTRIBUCIONES DE LA SEGURIDAD DE LA INFORMACIÓN 5-7 5.6. CULTURA DE PROTECCIÓN DE LA INFORMACIÓN 5-8 5.7. CRITERIOS PARA LA CLASIFICACIÓN DE LA INFORMACIÓN 5-12 5.7.1. Información clasificada 5-13 5.7.2. Información reservada 5-14 5.8. CRITERIOS PARA EL ACCESO A LA INFORMACIÓN 5-15 5.9. ACTIVIDADES DE LA FUNCIÓN DE SEGURIDAD DE LA INFORMACIÓN 5-16 5.9.1. Análisis y evaluaciones de seguridad de la información (técnica o humana) 5-16 5.9.2. Inspección de contramedidas de vigilancia electrónica 5-17 5.9.3. Administración y gestión del riesgo de seguridad de la información 5-17 5.9.4. Gestión e investigación de incidentes de seguridad de la información 5-18 5.9.5. Operaciones o misiones de Cibercontrainteligencia 5-19 5.9.6. Concientización y sensibilización en operaciones de seguridad de la información 5-22 5.9.7. Identificación y protección de activos 5-23 5.10. CENTROS DE PROTECCIÓN DE DATOS COMO MECANISMO DE PROTECCIÓN Y SEGURIDAD DE LA INFORMACIÓN 5-26 CAPÍTULO 6 SEGURIDAD DE LA INFRAESTRUCTURA CRÍTICA 6-1 6.1. IMPORTANCIA DE LA PROTECCIÓN DE LA INFRAESTRUCTURA DEL ESTADO 6.2. LA SEGURIDAD MILITAR EN LA PROTECCIÓN DE LOS RECURSOS DE LA INFRAESTRUCTURA CRÍTICA 6-3 6-2 XI 6.3. LA INTELIGENCIA O CONTRAINTELIGENCIA EN LA SEGURIDAD Y PROTECCIÓN DE LOS RECURSOS DE LA INFRAESTRUCTURA CRÍTICA 6-4 6.4. ROL DE LA SEGURIDAD MILITAR EN LA PROTECCIÓN DE LA INFRAESTRUCTURA CRÍTICA 6.5. 6.6. 6.4.1. Descripción general del rol de la seguridad militar en la función de conducción de la guerra Protección 6-6 6.4.2. Planeamiento para la protección de la infraestructura crítica CLASIFICAR Y/O CATALOGAR LA INFRAESTRUCTURA CRÍTICA EN OPERACIONES 6-7 6-10 6.5.1. Criterios y metodología para la clasificación de la infraestructura no militar, de acuerdo con su nivel de criticidad 6-11 6.5.2. Catalogar y/o clasificar la infraestructura física no militar por sectores 6-11 6.5.3. Catalogar y/o clasificar por su nivel de criticidad 6-12 6.5.4. Criterios de valoración de un recurso o elemento de infraestructura como crítica 6-13 6.5.5. Catalogar y clasificar la infraestructura crítica militar y no militar 6-14 ACTIVIDADES PARA LA PROTECCIÓN DE LA INFRAESTRUCTURA CRÍTICA 6-16 6.6.1. Recolección de información 6-16 6.6.2. Análisis y estudio de seguridad de área para la protección de la infraestructura crítica 6-18 6.6.3. Gestión y administración de riesgo del área 6-26 6.6.4. Sincronización de inteligencia o contrainteligencia 6-28 CAPÍTULO 7 SEGURIDAD MILITAR EN APOYO DE LA DEFENSA A LA AUTORIDAD CIVIL 7-1 7.1. LA SEGURIDAD MILITAR EN APOYO DE ADAC 7.2. LA FUNCIÓN DE CONDUCCIÓN DE LA GUERRA INTELIGENCIA EN LAS TAREAS DE APOYO DE LA DEFENSA A LA AUTORIDAD CIVIL 7-3 7.3. LA MISIÓN Y EL NIVEL DE APOYO EN LAS TAREAS DE APOYO DE LA DEFENSA A LA AUTORIDAD CIVIL 7-5 7.4. EL ANÁLISIS Y PROCESAMIENTO DE INFORMACIÓN DE SEGURIDAD MILITAR EN TAREAS DE APOYO DE LA DEFENSA A LA AUTORIDAD CIVIL 7-5 7.5. ENFOQUE DE LA APRECIACIÓN DE INTELIGENCIA EN APOYO A LAS TAREAS DE ADAC 7.6. EL ENFOQUE DEL ANÁLISIS DE SEGURIDAD Y PROTECCIÓN DE INCIDENTES EN ESTADOS DE EMERGENCIA ORIGINADOS POR UNA PANDEMIA 7-8 CAPÍTULO 8 8.1. XII 6-5 7-1 7-7 GESTIÓN Y COBERTURA DE OPERACIONES DE INTELIGENCIA Y CONTRAINTELIGENCIA 8-1 PROPÓSITO Y ALCANCE DE LA GESTIÓN Y COBERTURA PARA OPERACIONES DE INTELIGENCIA Y CONTRAINTELIGENCIA 8-1 8.2. 8.3. DESARROLLO DE GESTIÓN Y COBERTURA PARA OPERACIONES DE INTELIGENCIA Y CONTRAINTELIGENCIA 8-7 8.2.1. Apoyo y soporte de cobertura operacional 8-7 8.2.2. Diagnóstico operacional de cobertura 8-7 8.2.3. Apoyo y soporte de agentes para cobertura 8-8 8.2.4. Diagnóstico de seguridad compañías/redes de inteligencia o contrainteligencia 8-8 8.2.5. Apoyo y gestión interagencial, entidades públicas y privadas 8-9 8.2.6. Diagnóstico y análisis de nivel de riesgo de agentes dentro de cobertura 8-9 8.2.7. Gestión e investigación de incidentes de seguridad en coberturas 8.2.8. Apoyo a la aplicación, de medidas activas y pasivas de seguridad en gestión operacional 8-10 DESCRIPCIÓN DEL PROCEDIMIENTO DE APOYO Y SOPORTE DE COBERTURA 8-10 8-10 GLOSARIO 1. ABREVIATURAS, SIGLAS Y ACRÓNIMOS GLOSARIO-1 2. TÉRMINOS GLOSARIO-3 REFERENCIAS REFERENCIAS-1 XIII Página dejada en blanco intencionalmente XIV INTRODUCCIÓN La seguridad militar hace parte de las competencias distintivas de la contrainteligencia; su objetivo se centra en generar condiciones de seguridad enfocadas en la preservación de la integridad, la credibilidad y la confiabilidad de los elementos que comprenden la Fuerza o los asociados de la acción unificada (información, personas, material, instalaciones, entre otros). Por ello, el alcance de esta competencia es la de interactuar con la función de conducción de la guerra Protección, y apoyar la recolección de información mediante el desarrollo de técnicas y procedimientos que tienen como fin suministrar informes de inteligencia y contrainteligencia. Así mismo, ejecuta actividades en apoyo a las operaciones de contrainteligencia entendidas estas como la secuencia de tareas tácticas para la recolección de información sobre las acciones de inteligencia de la amenaza y los indicios de corrupción al interior de la Fuerza. Este manual describe el planeamiento y la metodología a emplear de acuerdo con lo establecido en la orden de operaciones (ORDOP) o las misiones de trabajo para la seguridad militar; para tal fin, se profundiza en los análisis de riesgos relacionados con la seguridad física, de personas o de infraestructura crítica militar y no militar, y, con base en esto, emitir recomendaciones para gestionar oportunidades e implementar opciones de mejora que lleven a contrarrestar posibles acciones de la amenaza. El MCE 3-37.33 está dirigido a los agentes, las secciones de inteligencia y contrainteligencia, así como al personal autorizado por la Ley 1621 de 2013, para manejar información reservada, de acuerdo con los niveles de clasificación contemplados en el artículo 2.2.3.6.2. del Decreto 1070 de 2015. A continuación, se describe brevemente el contenido de este manual de la siguiente manera: el capítulo 1 presenta las generalidades de la seguridad militar donde se contemplan su alcance, XV competencia distintiva, control y supervisión de las actividades y el papel de esta en las OTU; se menciona además, el proceso de operaciones de la seguridad militar, así como sus principios, productos, funciones, ámbitos y planes. El capítulo 2 describe la administración, gestión y evaluación del riesgo de la seguridad militar y aborda la identificación, el peligro, seguimiento, monitoreo y revisión de este como complemento a las actividades de esta competencia distintiva. El capítulo 3 desarrolla el enfoque, medidas, factores, criterios, actividades, gestión, herramientas de apoyo, trazabilidad y rastreo de la seguridad física; el capítulo 4 trata sobre la seguridad de personas donde se profundiza en la contextualización y fases de esta actividad explicando los criterios para realizar actividades de seguridad de personas y el desarrollo de estas. El capítulo 5 se enfoca en la seguridad de la información con sus generalidades haciendo énfasis en el apoyo y gestión a las operaciones terrestres unificadas, además, contempla el cómo la seguridad de la información apoya al PRODOP, gestiona el riesgo, y ejecuta la seguridad de la información en apoyo al Ejército Nacional, sumado a la importancia que se describe en la cultura de protección de la información, reforzando los conceptos sobre los criterios para la clasificación y acceso de esta, además de las actividades que cumple, finalizando con la importancia que reviste el centro de protección de datos en una unidad de inteligencia. El capítulo 6 explica la importancia, seguridad, protección, rol, clasificación y actividades de la seguridad de infraestructura crítica. El capítulo 7 aborda cómo la seguridad militar apoya las tareas de ADAC sumado a la misión y análisis cumplido por las unidades de contrainteligencia; se desarrollan los conceptos de procesamiento y análisis, enfoques de apreciación de inteligencia, análisis de seguridad y protección de incidentes en estados de emergencia originados por una pandemia. Finalmente, el capítulo 8 describe la gestión y cobertura de las operaciones de inteligencia y contrainteligencia con énfasis en el propósito, alcance, desarrollo, así como la descripción del procedimiento de estas. XVI Los términos definidos se encuentran identificados en el cuerpo del texto con cursiva y negrilla, si su proponente es esta publicación, y se acompañan por un asterisco (*) en el glosario. Estos estarán incluidos en la próxima actualización del MFRE 1-02. Para las otras definiciones, el término va en cursiva y el número de la publicación proponente le sigue a la definición. El proponente del MCE 3-37.33 es la Dirección de Producción, Organización y Equipamiento (DIPOE); por lo cual, los comentarios o recomendaciones al mismo deben hacerse llegar al correo electrónico [email protected] XVII Página dejada en blanco intencionalmente CAPÍTULO 1 SEGURIDAD MILITAR SEGURIDAD MILITAR Es la capacidad militar basada en el análisis y diagnóstico de amenazas, riesgos y vulnerabilidades relacionados con la seguridad de personas, seguridad física, seguridad de la información y seguridad de la infraestructura crítica, direccionada a recomendar medidas activas y/o pasivas contra posibles acciones de una amenaza (MFRE 3-37). LA SEGURIDAD MILITAR COMO COMPETENCIA DISTINTIVA DE LA CONTRAINTELIGENCIA La seguridad militar, como competencia distintiva de la CI, se integra de manera sinérgica con las otras, se articula con las demás actividades y se establece como un componente de apoyo en el proceso de identificación, evaluación y gestión del riesgo para prevenir, identificar, detectar, disuadir, interrumpir, desinformar, explotar, contrarrestar y/o neutralizar a la amenaza. PRODOP • Planear • Prepapar • Ejecutar • Evaluar EL CONTROL Y LA SUPERVISIÓN DE LAS ACTIVIDADES DE SEGURIDAD MILITAR La supervisión, el control y la orientación son actividades que ejecutan los comandantes bajo el mando tipo misión , plasmado en sus órdenes de misión, teniendo en cuenta la autonomía operacional, la oportunidad y la capacidad de respuesta de las unidades, la dinámica y las responsabilidades operacionales que tiene cada comandante en un área de operaciones. LA SEGURIDAD MILITAR EN APOYO A LAS OPERACIONES TERRESTRES UNIFICADAS - Seguridad de área extensa Administración del riesgo PRINCIPIOS DE LA SEGURIDAD MILITAR • Absoluta • Multinivel • Perdurable FUNCIONES DE LA SEGURIDAD MILITAR • Seguridad física • Seguridad de la infraestructura crítica • Seguridad de la información • Seguridad de personas • Integrada • Repetitiva PRODUCTOS DE LA SEGURIDAD MILITAR Los productos de la seguridad militar que son generados para materializar los objetivos, planes, órdenes, lineamientos y políticas operacionales de los niveles superiores se encuentran alineados con los productos de inteligencia descritos en el numeral 4.3.6. del MCE 2-0. ÁMBITOS DE APLICACIÓN • Ámbito operacional • Ámbito de sostenimiento • Ámbito administrativo EVALUACIÓN DE AMENAZAS Y VULNERABILIDADES TAREAS DEFENSIVAS RECOLECCIÓN DE INFORMACIÓN DE LA AMENAZA COMPONENTES DE LAS OPERACIONES PLANES Y PROGRAMAS DE LA SEGURIDAD MILITAR Los planes o programas de seguridad militar deben contar con un mecanismo de medición de la eficacia, efectividad y desempeño en su implementación, como las MEDEF y las MEDES. 1-1 SEGURIDAD MILITAR MCE 3-37.33 1.1. EL ALCANCE DE LA SEGURIDAD MILITAR EN EL EJÉRCITO NACIONAL [1-1] La seguridad militar es la capacidad militar basada en el análisis y diagnóstico de amenazas, riesgos y vulnerabilidades relacionados con la seguridad de personas, seguridad física, seguridad de la información y seguridad de la infraestructura crítica, direccionada a recomendar medidas activas y/o pasivas contra posibles acciones de una amenaza (MFRE 3-37). Adicionalmente, es una de las competencias distintivas de la contrainteligencia (CI) que es necesaria para describir su alcance y desarrollo como componente de apoyo contra aquellos factores que son o representan un riesgo para el Ejército Nacional y poder prevenir, identificar, detectar, disuadir, interrumpir, desinformar, explotar, contrarrestar y/o neutralizar la recolección de inteligencia extranjera y los servicios de seguridad y/o los actores de la amenaza híbrida. [1-2] En tal sentido, busca generar condiciones de seguridad enfocadas en la preservación de la integridad, la credibilidad y la confiabilidad de los elementos del Ejército Nacional o los asociados de la acción unificada (AU): información, personas, material, instalaciones, entre otros. Esta competencia distintiva interactúa con la función de conducción de la guerra (FCG) Protección y apoya la recolección de información mediante el desarrollo de técnicas y procedimientos que tienen como fin suministrar informes de inteligencia y contrainteligencia. [1-3] Lo anterior permite entender las actividades de seguridad militar que son transversales a las funciones de conducción de la guerra (FCG) y contribuyen con la integración y la sincronización de las capacidades del Ejército Nacional dentro de su concepto operacional (operaciones terrestres unificadas [OTU]) en entornos de seguridad a través del seguimiento a los planes, las propuestas de mejora o las recomendaciones emitidas, supervisadas y evaluadas por medio de ciertos criterios (como las medidas de eficacia [MEDEF] y las medidas de desempeño [MEDES]), los cuales permiten determinar el progreso hacia el logro de las condiciones y metas trazadas en cuanto a la seguridad y protección de la Fuerza. 1-2 CAPÍTULO 1 SEGURIDAD MILITAR [1-4] Por una parte, la seguridad militar puede ser ejecutada por aquellas unidades cuya misión o rol se enmarca en la protección de instalaciones, infraestructura militar o no militar, medios o recursos; por la otra, también puede ser ejecutada por todas las secciones o dependencias de inteligencia o contrainteligencia de las unidades de acuerdo con la necesidad operacional, el estado de exposición de vulnerabilidad, el nivel de riesgo, la amenaza o la necesidad de proteger la infraestructura militar y no militar, el personal y la información. [1-5] En síntesis, la seguridad militar inicia desde el momento en el cual se ha establecido la metodología de planeamiento a emplear y se han emitido las órdenes de operaciones (ORDOP) o las misiones de trabajo y finaliza cuando se ha elaborado y difundido su producto (el cual puede ser integrado con la AU), cuyo propósito es describir las actividades necesarias para conducir el análisis de riesgos relacionados con la seguridad física, de personas o de infraestructura crítica militar y no militar, y, con base en esto, emitir recomendaciones para gestionar oportunidades e implementar opciones de mejora que lleven a contrarrestar posibles acciones de la amenaza. La seguridad militar facilita al comandante el proceso militar para la toma de decisiones (PMTD) que es una metodología de planeamiento reiterativa que permite entender la situación y la misión a desarrollar en un curso de acción, y producir un plan u orden de operaciones (MCE 5-0). AU Acción unificada 1.2. LA SEGURIDAD MILITAR COMO COMPETENCIA DISTINTIVA DE LA CONTRAINTELIGENCIA [1-6] Una competencia distintiva se define como una capacidad esencial y perdurable que un arma o una organización proporciona a las operaciones del Ejército (MFE 1-01). La seguridad militar, como competencia distintiva de la CI, se integra de manera sinérgica con las otras, se articula con las demás actividades y se establece como un componente de apoyo en el proceso de identificación, evaluación y gestión del riesgo para prevenir, identificar, detectar, disuadir, interrumpir, desinformar, explotar, contrarrestar y/o neutralizar a la amenaza. CI Contrainteligencia 1-3 SEGURIDAD MILITAR MCE 3-37.33 SEGURIDAD MILITAR Es la capacidad militar basada en el análisis y diagnóstico de amenazas, riesgos y vulnerabilidades relacionadas con la seguridad de personas, seguridad física, seguridad de la información y seguridad de la infraestructura crítica, direccionada a recomendar medidas activas y/o pasivas contra posibles acciones de una amenaza (MFRE 3-37). OPERACIONES DE CONTRAINTELIGENCIA Secuencia de tareas tácticas para la recolección de información sobre las acciones de inteligencia de la amenaza y los indicios de corrupción al interior de la Fuerza (MCE 2-22.1). COMPETENCIAS DISTINTIVAS DE LA CONTRAINTELIGENCIA CIBERCONTRAINTELIGENCIA Actividades desarrolladas en el ciberespacio para contrarrestar las acciones de la amenaza y apoyar la recolección de información de contrainteligencia (MCE 2-22.1). | Figura 1-1 | Competencias distintivas de la contrainteligencia FCG Función de conducción de la guerra [1-7] Una de las tareas de la FCG Inteligencia apoyar el entendimiento del ambiente operacional; a su vez, esta se subdivide en otras seis, dentro de las cuales se encuentra el proveer inteligencia en apoyo a la protección, que consiste en proveer inteligencia para apoyar las medidas que toma el comandante para seguir siendo viable y funcional respecto de la protección de los efectos de los actos de la amenaza. También proporciona inteligencia que apoya la recuperación después de actos cometidos por la amenaza. [1-8] Esta tarea apoya la función de conducción de la guerra Protección y está vinculada a identificar riesgos, peligros y amenazas; incluye las siguientes tareas: 1-4 CAPÍTULO 1 SEGURIDAD MILITAR • Proveer inteligencia para proteger la fuerza de la sorpresa por parte de la amenaza. • Proveer inteligencia en apoyo a la recuperación después de un acto de la amenaza. • Establecer medidas para proteger la fuerza de la observación, detección, interrupción, espionaje, terrorismo y sabotaje, entre otros. • Desarrollar actividades de seguridad militar. • Contribuir a la seguridad institucional. • Desarrollar la Cibercontrainteligencia • Ejecutar la credibilidad y confiabilidad. • Apoyar la protección de la infraestructura y servicios asociados del Estado (ver el numeral 2.1.3. del MCE 2-0). [1-9] Luego, como competencia distintiva de la contrainteligencia, la seguridad militar es igualmente una tarea que provee inteligencia en apoyo a la protección mediante el desarrollo de actividades propias. Apoyar el entendimiento del ambiente operacional TAREAS DE LA FCG INTELIGENCIA Apoyar la generación de fuerza Conducir la recolección de la información Apoyar el proceso de selección y priorización | Figura 1-2 | Tareas de la FCG Inteligencia 1-5 SEGURIDAD MILITAR MCE 3-37.33 TAREAS Conducir la preparación de inteligencia del campo de combate. Efectuar el desarrollo de la situación. APOYAR EL ENTENDIMIENTO DEL AMBIENTE OPERACIONAL Proveer inteligencia en apoyo a la protección. Proporcionar inteligencia táctica. Efectuar actividades de inteligencia en apoyo a la seguridad pública. Proporcionar inteligencia en apoyo a los asuntos civiles (CA). | Figura 1-3 | Tareas de apoyo al entendimiento del ambiente operacional 1.3. EL CONTROL Y LA SUPERVISIÓN DE LAS ACTIVIDADES DE SEGURIDAD MILITAR [1-10] Según la normatividad vigente, en cuanto a la autorización, se establece que: […] Las actividades de inteligencia y contrainteligencia deberán ser autorizadas por orden de operaciones o misión de trabajo emitida por los directores de los organismos, o jefes o subjefes de unidad, sección o dependencia, según el equivalente en cada organismo, y deberán incluir un planeamiento. […] El nivel de autorización requerido para cada operación o misión de trabajo se incrementará dependiendo de su naturaleza y posible impacto, el tipo de objetivo, el nivel de riesgo para las fuentes o los agentes, y la posible limitación de los derechos fundamentales. […] Cada organismo definirá, de conformidad con su estructura interna y atendiendo los criterios establecidos en este artículo, quién es el jefe o subjefe de unidad, sección o dependencia encargado de la autorización, en cada caso teniendo en cuenta la Constitución y la Ley […] (Colombia, Congreso de la República. 2013. Ley de inteligencia 1621 de 2013). 1-6 CAPÍTULO 1 SEGURIDAD MILITAR [1-11] La supervisión, el control y la orientación son actividades que ejecutan los comandantes bajo el mando tipo misión (MTM), plasmado en sus órdenes de misión (ODM), teniendo en cuenta la autonomía operacional, la oportunidad y la capacidad de respuesta de las unidades, la dinámica y las responsabilidades operacionales que tiene cada comandante en un área de operaciones (AO); por consiguiente, todo esto demanda que se evalúen las posibles implicaciones disciplinarias, penales, administrativas y operacionales (sea por acción u omisión). [1-12] En los escalones tácticos, en coordinación con su estado mayor/plana mayor, los comandantes son los encargados de autorizar (a través de una ORDOP o misión de trabajo) las actividades de seguridad militar que en su unidad deben realizar las secciones de contrainteligencia o áreas de seguridad militar (de acuerdo con su competencia), asegurándose que estas estén alineadas con el marco legal vigente. [1-13] Los comandantes de cada uno de los escalones tácticos son responsables de desplegar la iniciativa disciplinada para la toma de decisiones de modo descentralizado, ejerciendo un mando basado en una conducción ágil (con ingenio y criterio) en un ambiente de diálogo, entendimiento compartido y confianza mutua, con el fin de velar por el cumplimiento correcto de las actividades establecidas en la misión asignada a cada una de las unidades (según el nivel de ejecución). Lo anterior requiere tener al MTM como filosofía de actuación operacional. ORDOP MTM Orden de operaciones Mando tipo misión [1-14] El control de la capacidad (medios técnicos, humanos y logísticos para el cumplimiento de la misión) y la responsabilidad por la seguridad operacional (antes, durante y después de la actividad de contrainteligencia) se supeditan a las obligaciones y funciones del orden jerárquico del mando en cada unidad o dependencia. El responsable de la sección de inteligencia en las unidades será el encargado del planeamiento y la supervisión de las actividades de seguridad militar ejecutadas por el personal bajo su mando, pero siempre con la autorización y la dirección del comandante de la unidad táctica. 1-7 SEGURIDAD MILITAR MCE 3-37.33 1.4. LA SEGURIDAD MILITAR EN APOYO A LAS OPERACIONES TERRESTRES UNIFICADAS OTU Operaciones terrestres unificadas AU Acción unificada FCG Función de conducción de la guerra [1-15] La seguridad militar apoya a las OTU mediante la ejecución de tareas enfocadas en coadyuvar a la AU con la práctica de esfuerzos interinstitucionales que tengan como propósito el fortalecimiento de las capacidades de los asociados en relación con las funciones propias del componente de apoyo de las operaciones de contrainteligencia, las cuales son ejecutadas por medio de la FCG Inteligencia en contribución a la FCG Protección, con la intención de aportar a la seguridad de personas, instalaciones o infraestructura militar e información clasificada del Ejército Nacional, a fin de prevenir, detectar, negar, mitigar o degradar los riesgos y amenazas actuales o potenciales por parte de las estructuras de inteligencia enemiga. De esta manera, la seguridad militar fortalece las capacidades de las unidades militares de países aliados con actividades de cooperación en seguridad establecidas en convenios o planes generados por el comando superior que permitan facultar o autorizar la participación activa en las actividades de seguridad militar de la fuerza amiga. [1-16] También se contribuye al concepto operacional del Ejército Nacional a través de actividades de seguridad militar que impacten significativamente las variables de la misión (misión, enemigo, terreno y clima, tropas y apoyo disponible, tiempo disponible, consideraciones civiles y consideraciones de la información [METT-TC (I)]) y las variables operacionales (política, económica, militar, social, información, tiempo, infraestructura y medio ambiente físico [PEMSITIM]) por medio de la disposición, la preparación, el análisis y la evaluación de ambientes operacionales (OE, por su sigla en inglés) que permitan garantizar unas condiciones efectivas de percepción y un estado de seguridad necesaria para conducir operaciones militares. AO 1-8 Área de operaciones [1-17] Lo anterior implica la protección de la infraestructura crítica militar y no militar que se encuentre en el AO o área de interés (AI), la preservación de la información y el apoyo en procesos de verificación en seguridad de personas (desarrollados empleando herramientas de detección). Además, CAPÍTULO 1 SEGURIDAD MILITAR impacta en las relaciones de comunicación con los asociados de la AU, debido a que promueve un esfuerzo de protección a través de alternativas de solución anticipativas a cualquier acción de la amenaza contra la infraestructura crítica del Estado (tendrán prioridad aquellos casos que requieran atención especial por considerarse de alto valor para el mantenimiento de la ventaja militar y la consolidación de los objetivos nacionales). [1-18] Otra contribución de la seguridad militar es a la valoración de la seguridad de área extensa (SAE), que se define como la aplicación de los elementos del poder de combate, en acción unificada, para proteger a la población, nuestras fuerzas, los activos críticos y actividades en aras de negar una posición ventajosa al enemigo y consolidar los éxitos con el fin de retener la iniciativa (MFE 3-0). En este sentido, dispone de los procedimientos necesarios en cada caso, efectuando la administración del riesgo (RM), entendido como el proceso de identificar, evaluar y controlar riesgos que emergen de los factores operacionales y tomar decisiones que equilibran el costo de los riesgos con el beneficio de la misión (MFRE 5-0). Esto se logra al proveer informes de inteligencia y contrainteligencia y diagnósticos de seguridad materializados en estudios u otros insumos durante la ejecución de las tareas de apoyo de la FCG Protección (como conducir la seguridad del área de operaciones, proporcionar inteligencia en apoyo de la protección, establecer y aplicar medidas antiterrorismo, implementar procedimientos de seguridad militar y conducir tareas de recuperación del personal, entre otras [ver el numeral 1.5. del MFRE 3-37]). AU Acción unificada FCG Función de conducción de la guerra [1-19] En suma, en lo relacionado con la FCG Protección dentro de la AU, la seguridad militar propende a alinearse e integrarse con la preservación del potencial de combate implementando medidas de defensa activa que corresponden a los medios de protección para las fuerzas amigas, la información, los puestos de mando, las bases militares, los recursos críticos y las líneas de comunicación; por otra parte, establecen las medidas de defensa pasiva, las cuales hacen referencia a que las fuerzas amigas, los sistemas y las instalaciones sean difíciles de localizar, sabotear o destruir. 1-9 SEGURIDAD MILITAR MCE 3-37.33 1.5. EL PROCESO DE OPERACIONES DE LA SEGURIDAD MILITAR CI PRODOP Contrainteligencia Proceso de operaciones [1-20] Como competencia distintiva de la disciplina de contrainteligencia, la seguridad militar abarca cuatro funciones (seguridad física, seguridad de personas, seguridad de la información y seguridad de la infraestructura crítica) y se sustenta doctrinalmente en los cuatro pasos del proceso de operaciones (PRODOP) del Ejército Nacional (planear, preparar, ejecutar y evaluar). Precisamente, el manual fundamental de referencia del Ejército (MFRE) 2-0, Inteligencia, establece que las unidades de inteligencia militar (IMI) y CI y las unidades de combate pueden utilizar el PRODOP para conducir operaciones de inteligencia y contrainteligencia (ver el MFRE 2-0 y el MFRE 5-0). [1-21] El proceso de operaciones de la seguridad militar implica la vinculación de otros procedimientos, productos o insumos generados en el estado mayor/plana mayor de las unidades en los diferentes escalones, los cuales contribuyen directa o indirectamente en la efectividad del proceso, como se puede establecer en la tabla que se relaciona a continuación. | Tabla 1-1 | Proceso de operaciones de la seguridad militar PASO 1 1 - 10 GENERALIDADES 1. Recibir la misión. 2. Emitir la guía de planeamiento o anteorden (verbal o escrita de acuerdo con el nivel y la situación). 3. Iniciar el desarrollo del planeamiento a través del proceso militar para la toma de decisiones (PMTD) o el procedimiento de comando Planear: arte y ciencia de (PDC) de acuerdo con el nivel de la unidad. entender una situación de 4. Emitir el plan tentativo (cuando sea necesario, puede ser verbal o manera prospectiva para escrito). visualizar el futuro deseado y trazar formas eficaces 5. Iniciar la preparación o los movimientos. a fin de conseguirlo (MFE 6. Conducir el reconocimiento o el análisis del ambiente operacional 5-0). (por cualquier medio y de acuerdo con el tipo de misión) 7. Completar el plan (definiendo tareas claves). 8. Emisión de la orden de operaciones, la misión de trabajo, la orden fragmentaria o la orden de misión. 9. Supervisar y refinar los planes o las órdenes. CAPÍTULO 1 SEGURIDAD MILITAR PASO 2 3 GENERALIDADES Preparar: aquellas actividades realizadas por unidades y soldados para mejorar su capacidad de ejecutar una operación (MFE 5-0). 1. Adelantar las coordinaciones, las validaciones y las sincronizaciones necesarias. 2. Continuar la recolección de información necesaria. 3. Seleccionar y definir las unidades y/o los agentes participantes en la misión. 4. Efectuar la preparación, el alistamiento y las pruebas a los agentes y medios. 5. Asignar los medios necesarios. 6. Iniciar los movimientos o el despliegue (de ser necesario). 7. Realizar solicitudes de apoyo logístico, administrativo o de sostenimiento. 8. Configurar el área o las condiciones necesarias. 9. Ejecutar el briefing de confirmación. 10. Realizar los ensayos necesarios. 11. Conducir la transición de los planes a las operaciones o misiones. 12. Refinar el plan y establecer tareas claves. 13. Completar y definir la organización para el cumplimiento de la misión. 14. Integrar las unidades y los agentes. 15. Entrenar o ensayar. 16. Continuar las actividades de control, supervisión y orientación. 17. Continuar construyendo asociaciones y equipos. 18. Conducir el briefing de confirmación. 19. Realizar otras actividades necesarias de acuerdo con el criterio del comandante. Ejecutar: poner en acción el plan mediante la aplicación del poder de combate para cumplir la misión y el ajuste de las operaciones en función de los cambios en la situación (MCE 5-0). 1. Iniciar la ejecución de la operación (manteniendo la iniciativa). 1.1 Desplegar o mover la unidad o los agentes. 1.1 Hacer los briefing necesarios (de confirmación, sincronización, validación o inicio). 1.2 Iniciar la recolección de información abierta o encubierta (empleando las técnicas, los procedimientos, las herramientas y las matrices de apoyo existentes y validados doctrinalmente. 1.3 Elevar consultas, solicitudes o requerimientos a medios de recolección de información u otros organismos, agencias o entidades. 1.4 Solicitar servicios de apoyo técnico, de medios, administrativos, entre otros. 1.5 Integrar la información con múltiples fuentes. 1.6 Emitir los informes de recolección o avance. 1.7 Procesar, analizar, evaluar y valorar la información recolectada (según los parámetros y herramientas de valoración de vulnerabilidades, riesgos, peligros o amenazas existentes). 1 - 11 SEGURIDAD MILITAR MCE 3-37.33 PASO GENERALIDADES 2. Medir, aceptar y gestionar los riesgos operacionales prudentes. 3. Aplicar medidas activas o pasivas de seguridad de las operaciones y de seguridad de la información. 4. Ejecutar acciones de supervisión, control y orientación operacional por parte del comandante y el estado mayor/plana mayor según las funciones y los niveles de responsabilidad de la unidad. 5. Ejecutar la toma de decisiones de ajuste, variación o reorientación del enfoque operacional o misional (empleando el proceso militar abreviado para la toma de decisiones). 6. Elaborar el informe de cumplimiento o cierre de misión u operación (lo hace el nivel superior). 7. Difundir la información a través del informe o producto final (de acuerdo con el tipo de misión). 8. Gestionar y administrar los riesgos (aunque esta actividad suele estar fuera del marco de actuación operacional de una operación o misión específica, se desarrolla debido a que extiende y amplía el alcance, la profundidad y la efectividad de la actividad o misión de seguridad militar en el nivel de detección y prevención). 1. 2. 3. 4. 5. 4 Evaluar: medir el progreso en el cumplimiento de una tarea o misión, de la creación de un efecto o del logro de un objetivo (MFE 5-0). Diseñar los indicadores de evaluación de la gestión operacional. Evaluar los resultados. Hacer la reunión de análisis estratégico. Hacer la reunión de resultados operacionales. Efectuar el monitoreo permanente, cíclico y priorizado de la ejecución de la operación o misión. 6. Examinar y evaluar el proceso de operaciones y su efectividad. 7. Emitir recomendaciones de orientación operacional. 8. Evaluar y analizar el informe de cumplimiento o cierre de operación y/o misión. 9. Evaluar y controlar el Centro de Protección de Datos (CPD) y/o la gestión documental de la documentación del proceso de operaciones. 10. Consolidar el expediente operacional contrainteligencia de acuerdo con el tipo de operación o misión (aplica exclusivamente para algunas operaciones o misiones, no obstante, cada proceso de operaciones debe tener organizados los insumos de entrada, ejecución y salida, según las normas de gestión documental). [1-22] Dependiendo del escalón en el que se realice el planeamiento o del tipo de planeamiento (largo plazo, mediano plazo, corto plazo o con tiempo restringido), algunas de las tareas se pueden ejecutar de manera paralela, omitir, sustituir o sintetizar, pero siempre teniendo claridad de velar 1 - 12 CAPÍTULO 1 SEGURIDAD MILITAR por conducir un PRODOP efectivo para el cumplimiento de la misión. Como contribución, el proceso de operaciones de la seguridad militar se desarrolla bajo el marco y enfoque doctrinal como componente de apoyo de las actividades y los principios de protección: absoluta, integrada, multinivel, repetitiva y perdurable (ver el numeral 1.1. del MFRE 3-37). En tal sentido, la seguridad militar cumple sus funciones, orientada a actuar mediante una secuencia de acciones (detección, identificación, prevención e interrupción) con el fin de lograr la neutralización, explotación o intervención correctiva (actual o prospectiva) para contrarrestar las acciones de la amenaza. [1-23] Por consiguiente, las unidades que cumplan estas funciones de la competencia distintiva de la seguridad militar deben tener claridad de que las ORDOP y misiones de trabajo son la herramienta base en la cual se establece el planeamiento, el seguimiento, la evaluación y el control operacional en cualquier nivel o escalón de planeamiento. PRODOP Proceso de operaciones ORDOP Orden de operaciones [1-24] Para el caso del escalón táctico de batallón que tenga como rol principal desarrollar la competencia de seguridad militar, se debe establecer y asegurar los mecanismos de dirección, orientación, control y evaluación operacional. Así, cuando una compañía realice actividades de contrainteligencia en cumplimiento de una ORDOP o misión de trabajo emitida por el batallón, se tiene que verificar la claridad de la misión, las tareas a cumplir, los mecanismos de supervisión y control específicos (acordes con el nivel de riesgo existente) y la necesidad o motivación que la originó. [1-25] Del mismo modo, todas las ORDOP emitidas por el comando del batallón deben difundirse al comando de las compañías respetando la estructura (relación de mando y apoyo, el control, los canales de comunicación operacional, los canales administrativos, etc.), la organización y la distribución jerárquica de la unidad militar para el cumplimiento de la misión. Adicionalmente, a fin de poder generar los productos requeridos, se debe seguir el conducto regular y respetar las funciones de cada agente ejecutor o responsable directo del cumplimiento, comandante de compañía o comandante de batallón de acuerdo con la organización jerárquica. 1 - 13 SEGURIDAD MILITAR MCE 3-37.33 [1-26] Todos los productos generados a partir del cumplimiento de misiones deben ser firmado por los comandantes de compañía como responsables de la Ejecución. En su condición de supervisor, orientador o controlador directo de la misión; para lo cual deben propender por comprometerse de manera directa en la ejecución, acompañado también de la firma del analista que ejecutan la misión o quienes intervienen en el proceso de operaciones, en cualquiera de sus condiciones. En el caso de los productos generados por las áreas o dependencias de seguridad militar de las demás unidades militares o de inteligencia se debe seguir la línea de mando o responsabilidad existente en la dependencia o sección. ORDOP Orden de operaciones [1-27] Una condición esencial previa a la emisión o difusión de las ORDOP generadas por el comando superior para las unidades del escalón táctico de compañía como ejecutoras es que estas surtan su proceso de planeamiento, preparación, ejecución y evaluación en las secciones de operaciones de las unidades del escalón táctico de batallón (con la orientación, la supervisión, el control y la aprobación del comandante de la unidad). [1-28] Dependiendo del nivel de riesgo, la criticidad, la complejidad, el propósito y la dinámica operacional y la conexidad geográfica, misional o de función, los escalones tácticos de batallón podrán configurar ORDOP o misiones de trabajo con más de un requerimiento o tarea específica a la vez y con uno o más agentes en cumplimiento y ejecución misional (de forma combinada, simultánea, secuencial o paralela acorde con la dinámica operacional). El alcance de este tipo de órdenes de operaciones o misiones de trabajo implica que pueden ser elaboradas de manera integral o específica, según la naturaleza, el impacto posible, el tipo de objetivo, el nivel de riesgo para los agentes, la limitación factible de los derechos fundamentales y las circunstancias de tiempo, modo y lugar (siempre en alineación con el enfoque misional y la intención del comandante del batallón). Además, se pueden exigir informes que den cuenta del cumplimiento específico de tareas y avances. 1 - 14 CAPÍTULO 1 SEGURIDAD MILITAR [1-29] La configuración de una ORDOP o misión de trabajo por fases secuenciales se tiene que entender como una herramienta de planeamiento y ejecución dividida según los periodos de tiempo, la duración, las actividades, los objetos o las tareas cumplidas. Estas fases deben ser establecidas por parte del comandante del escalón táctico de batallón o compañía según la situación, la necesidad operacional particular y el PRODOP (lo cual también puede implicar la consideración de puntos decisivos en el desarrollo de la misión), debido a que no todas las órdenes de operaciones o misiones de trabajo requieren ser configuradas de esta manera. ORDOP Orden de operaciones PRODOP Proceso de operaciones 1.6. PRINCIPIOS DE LA SEGURIDAD MILITAR [1-30] La seguridad del área de operaciones es una forma de operación de seguridad llevada a cabo para proteger a las fuerzas o asociados de la acción unificada, instalaciones, rutas y acciones dentro de un área de operaciones (MFRE 3-37). Aunque la seguridad del área de operaciones es vital para el desarrollo de las operaciones militares, normalmente es una misión de economía de fuerza, diseñada para garantizar el continuo desarrollo de las tareas de sostenimiento y para apoyar las tareas ofensivas y dar forma a través de la generación y el mantenimiento del poder de combate (ver el numeral 1.5.1. del MFRE 3-37). [1-31] La seguridad y la protección de las AI de la infraestructura crítica o de los activos estratégicos de la nación se someten a los cinco principios establecidos de la protección, los cuales les proporcionan a los comandantes en todos los niveles, sus estados mayores/planas mayores y todo el personal que cumpla labores propias de la FCG Protección un contexto para implementar los esfuerzos de protección, el desarrollo de los planes de protección y la asignación de recursos: • Absoluta. La protección debe incorporar dentro de las tareas y sistemas (complementados y reforzados) todas las diferentes áreas, secciones, tropas y actividades que sean de vital importancia para la fuerza y el cumplimiento FCG Función de conducción de la guerra PRINCIPIOS DE LA SEGURIDAD MILITAR Absoluta Integrada Multinivel Repetitiva Perdurable 1 - 15 SEGURIDAD MILITAR MCE 3-37.33 de la misión principal. En esta medida, cuando realizan el planeamiento, los comandantes integran todas las capacidades que tienen disponibles. AU Acción unificada • Integrada. La protección se integra con otras actividades, sistemas, esfuerzos y capacidades asociadas a las operaciones terrestres unificadas (OTU) para proporcionar resistencia y estructura al esfuerzo general. Esta debe producirse de modo vertical y horizontal con todas las Fuerzas y los asociados de la AU y en todo el proceso de operaciones (PRODOP). También se integran las capacidades que poseen otras agencias en la mitigación de riesgos por desastres de origen natural o antrópico. • Multinivel. Las capacidades de protección se organizan utilizando un enfoque por niveles o anillos, con el fin de proporcionar fuerza y profundidad. El empleo de múltiples niveles minimiza el efecto destructivo de una amenaza, peligro o riesgo a través de la reducción de su impacto o logra que el enemigo desista de la acción. • Repetitiva. Los esfuerzos de la protección deben ser repetitivos y constantes en aquellos lugares donde una vulnerabilidad o un punto crítico se han identificado. Esto asegura que determinados sistemas, actividades y capacidades (que son fundamentales para el éxito general de las tareas de protección) tengan un esfuerzo secundario o auxiliar de capacidad igual o superior. • Perdurable. Las capacidades de protección deben contar con tareas y actividades bien planeadas, proyectadas hacia el futuro y con los recursos humanos y monetarios para poder ejecutarlas durante el tiempo que sea necesario (transitorio o permanente) (ver el numeral 1.1. del MFRE 3-37). 1 - 16 CAPÍTULO 1 SEGURIDAD MILITAR 1.7. PRODUCTOS DE LA SEGURIDAD MILITAR [1-32] Los productos de la seguridad militar que son generados para materializar los objetivos, planes, órdenes, lineamientos y políticas operacionales de los niveles superiores se encuentran alineados con los productos de inteligencia descritos en el numeral 4.3.6. del manual de campaña del Ejército (MCE) 2-0, Inteligencia. [1-33] Dependiendo de la operación o del proceso de operaciones de la seguridad militar, los productos son de diversos tipos y alcances y se deben ajustar a la necesidad operacional o del receptor sea este del nivel operacional o táctico, a las circunstancias (de tiempo, modo y lugar), a la misionalidad de cada unidad o a las funciones específicas de las áreas de seguridad militar. Normalmente, se clasifican o agrupan en apreciaciones, resúmenes de contrainteligencia, boletines, estudios, análisis y evaluaciones, informes (de diferente tipo y alcance), diagnósticos, estudios, conceptos de nivel de riesgo, perfiles o conceptos de seguridad, matrices (de identificación, valoración, gestión y administración del riesgo), briefing, entre otros. Su difusión puede ser verbal, escrita o audiovisual, según su necesidad. [1-34] En las secciones de inteligencia, en los diferentes escalones, los productos de contrainteligencia se integran para el análisis de la información y generación de productos para el PMTD. Si se presentan casos específicos de afectaciones contra la ética y el funcionamiento transparente del Ejército Nacional, los productos de contrainteligencia deberán ser difundidos de manera directa al Comando de Contrainteligencia para que adelante las investigaciones y realice los informes pertinentes de conocimiento a las autoridades competentes para determinar las conductas que afecten el correcto funcionamiento institucional (ver el MCE 2.0 [4-29]). PMTD Proceso militar para la toma de decisiones 1 - 17 SEGURIDAD MILITAR MCE 3-37.33 1.8. FUNCIONES DE LA SEGURIDAD MILITAR [1-35] La seguridad militar cumple cuatro funciones: seguridad física, seguridad de la infraestructura crítica, seguridad de la información y seguridad de personas. Para el desarrollo de cada una de estas, los batallones (que tengan el rol misional de seguridad militar), las áreas y las dependencias de seguridad militar en los diferentes escalones pueden ejecutar cualquiera de las actividades necesarias para el cumplimiento de la función dependiendo del nivel, la necesidad operacional o la naturaleza, el objetivo y el alcance de cada una de ellas (siempre y cuando tengan el personal capacitado, certificado o entrenado para tal fin). [1-36] Es decir que las áreas o dependencias encargadas de la seguridad militar están facultadas para ejecutar actividades necesarias para el mantenimiento óptimo de las condiciones de seguridad en las unidades militares. Por ejemplo: • El estudio y las inspecciones de seguridad física. • El análisis y la evaluación de la seguridad de la información (en su dimensión física). • Los estudios y las evaluaciones de las rutas. • La verificación, el análisis y la evaluación para el ingreso de funcionarios (incorporación o actualización). FUNCIONES DE LA SEGURIDAD MILITAR Seguridad física Seguridad de la infraestructura crítica Seguridad de la información Seguridad de personas 1 - 18 • La inspección de equipajes embarcados en diferentes medios de transporte de tropa. • El análisis y la evaluación de la seguridad de área para la protección de la infraestructura crítica militar y no militar. • La concientización y generación de cultura en seguridad. [1-37] Por su parte, las unidades de contrainteligencia, que tengan como rol o misión principal la ejecución de las funciones de la seguridad militar, se constituyen en un apoyo especializado de personal y medios para la fuerza en todos los niveles del planeamiento (estratégico, operacional y táctico) CAPÍTULO 1 SEGURIDAD MILITAR y para los escalones tácticos en las áreas operacionales (dependiendo de la necesidad operacional, el enfoque operacional, el nivel de riesgo, la criticidad de las áreas de operaciones o unidades militares y la naturaleza, el objetivo y el alcance de algunos requerimientos propios de las funciones de la seguridad militar). [1-38] Estas unidades pueden ejecutar actividades por: • Solicitud de apoyo de cualquier unidad militar (en el cual se motive o argumente la necesidad de la unidad). • Orden jerárquico de la unidad superior (a través de una orden de operaciones, misión de trabajo, orden de misión o requerimiento operacional). • Iniciativa operacional de la unidad (esto requiere un documento escrito en el cual se deje constancia que sirva para describir y justificar la necesidad de desplegar la iniciativa operacional de la unidad, en función de su misión y capacidad; habitualmente, se hace por medio de informes, apreciaciones de la situación o análisis de la situación que detallan el nivel de riesgo existente, la información de inteligencia disponible para determinar cierto nivel de criticidad, los riesgos o peligros posibles y/o la situación de amenaza existente). [1-39] Las funciones de la seguridad militar sirven para evaluar las vulnerabilidades, los riesgos y/o las amenazas mediante actividades de detección y poder dar recomendaciones que permitan adoptar medidas activas y pasivas de contramedidas de seguridad o contrainteligencia, con el fin de contrarrestar, neutralizar, reducir, mitigar y/o controlar las vulnerabilidades, los riesgos, los peligros o las amenazas para la unidad militar. 1.8.1. Seguridad física [1-40] La seguridad física hace referencia a parte de la seguridad que se refiere a medidas físicas destinadas a salvaguardar al personal, impedir el acceso no autorizado a equipos, 1 - 19 SEGURIDAD MILITAR MCE 3-37.33 instalaciones, materiales y documentos; y protegerlos contra el espionaje, el sabotaje, el daño y el hurto (MFRE 3-37). Esta incluye la identificación y análisis de las amenazas y riesgos que enfrentan o pueden llegar a enfrentar el personal, instalaciones, bienes y procesos, con el fin de implementar planes y sistemas tendientes a prevenir, dificultar o limitar los resultados de las posibles acciones enemigas. [1-41] En síntesis, esta función permite disponer de los recursos, elementos y medios para el cumplimiento de la misión de las unidades militares y emplear los medios necesarios para disuadir, detectar, evaluar, retardar o responder ante una amenaza actual o potencial por parte del enemigo. Asimismo, sus actividades se ejecutan con base en diagnósticos, análisis, evaluaciones, estudios, verificaciones y/o revisiones de instalaciones o recursos de infraestructura militar, con el fin de emitir recomendaciones activas o pasivas (como tipos de barreras físicas, controles de acceso, procedimientos de reacción de guardia, dispositivos de seguridad, esquemas de seguridad, entre otras) para contrarrestar la acción del enemigo. 1.8.2. Seguridad de la infraestructura crítica [1-42] La seguridad de la infraestructura crítica hace referencia a aquellas medidas activas y pasivas aplicadas para la protección de instalaciones, redes, servicios y equipos físicos y de tecnología de la información cuya interrupción o destrucción tendría un impacto mayor en la salud, la seguridad, el bienestar económico y la confianza pública de la nación o en el eficaz funcionamiento de las instituciones del Estado (MFRE 3-37). Esta se integra en el nivel conjunto e interinstitucional a través de la acción unificada. [1-43] Así mismo, puede ser una edificación básica, un servicio o una instalación que se requiera para el funcionamiento de una comunidad o sociedad. Adicionalmente, es necesario incluir en la consideración a la infraestructura estratégica (instalaciones, redes, sistemas y equipos físicos y de tecnología de la información) sobre la cual descansa el funcionamiento de los servicios esenciales. Esta función se fundamenta en la 1 - 20 CAPÍTULO 1 SEGURIDAD MILITAR ejecución de actividades de contrainteligencia orientadas a la realización de diagnósticos, estudios, análisis y evaluaciones de seguridad de área (realizados de manera holística acerca del área de seguridad, el área de influencia y el área de interés de acuerdo con la situación del ambiente operacional), con el fin de identificar o detectar vulnerabilidades, riesgos o peligros aprovechables por parte de la amenaza en un área de operaciones específica. Lo anterior, en apoyo exclusivo a una unidad militar que tenga como misión proveer seguridad o protección a uno o más recursos de infraestructura crítica esencial del Estado. 1.8.3. Seguridad de la información [1-44] La seguridad de la información hace referencia a aquellas tareas especializadas, encaminadas a proteger la confidencialidad, integridad y disponibilidad de la información y los activos de información del espionaje, sabotaje y terrorismo de la amenaza o de los fenómenos ambientales que la puedan poner en riesgo (MFRE 3-37). [1-45] Además, se centra en proteger los activos de información del Ejército Nacional (incluyendo redes, equipos, sistemas de información y documentos físicos o digitales), a fin de proporcionar al comandante herramientas para la sincronización y toma de decisiones oportuna (con un nivel alto de control de las actividades ejecutadas por las unidades y mayor facilidad de comunicar sus órdenes mediante canales seguros que resguarden el material humano, los medios y la finalidad operacional). [1-46] Esta función también desarrolla técnicas y procedimientos que pueden servir como apoyo para misiones u operaciones de contrainteligencia (por medio del suministro de información en la atención a incidentes) y contribuye a mejorar las condiciones de seguridad en las unidades del Ejército Nacional (debido a que se realizan actividades de contrainteligencia que tienen como objetivo establecer la causa y los responsables de la materialización de incidentes que vulneren la seguridad de la información). 1 - 21 SEGURIDAD MILITAR MCE 3-37.33 1.8.4. Seguridad de personas [1-47] La seguridad de personas hace referencia a aquellas medidas encaminadas a establecer el nivel de riesgo, la credibilidad y confiabilidad de las personas que pertenezcan al Ejército o tengan relación con él, para proporcionar al comandante elementos de juicio para la toma de decisiones en relación con las propias tropas (MFRE 3-37). [1-48] Se pueden emplear herramientas de detección del engaño, evaluación de fuentes, entre otras, como parte de los servicios de inteligencia y contrainteligencia para poderla ejecutar. De igual manera, esta función permite efectuar análisis y diagnósticos de seguridad a personal cuyo nivel de riesgo se eleve a niveles imposibles de soportar, por causa del servicio, y se requieran tomar medidas especiales de protección por parte del Ejército Nacional. Además, contribuye a la provisión de seguridad de los comandantes (o sus equivalentes) durante sus desplazamientos a través de un estudio de rutas que permita identificar vulnerabilidades, determinar riesgos y establecer medidas de protección preventivas por parte del evaluado y de su esquema de protección (según sea el caso). [1-49] La seguridad de personas también se integra con las demás funciones de la seguridad militar para preservar la seguridad de las instalaciones y el manejo de la información. Asimismo, su propósito es contribuir a la seguridad de las operaciones militares, el personal, los medios y los métodos del Ejército Nacional. Es imperioso aclarar que esta función busca que la emisión de perfiles de seguridad o diagnósticos sirvan como criterio orientador para el mando únicamente con respecto del tiempo pasado y/o presente del evaluado o examinado, pero nunca corresponderá a eventos predictivos o anticipativos (sin excepción alguna). 1 - 22 CAPÍTULO 1 SEGURIDAD MILITAR 1.9. ÁMBITOS DE APLICACIÓN DE LA SEGURIDAD MILITAR [1-50] La contrainteligencia desea salvaguardar la seguridad de todos los funcionarios del Ejército Nacional de Colombia. La aplicación de la seguridad militar en los ámbitos operacionales, de sostenimiento y administrativo son indispensables para asegurar el éxito de las misiones ejecutadas por cada uno de los escalones tácticos. 1.9.1. Ámbito operacional ÁMBITOS DE APLICACIÓN DE LA SEGURIDAD MILITAR Ámbito operacional Ámbito de sostenimiento Ámbito administrativo [1-51] La Contrainteligencia ejecuta tareas defensivas en apoyo a la función de conducción de la guerra protección destinado a proteger los activos físicos de instalaciones, medios, recursos, personal y de información en cualquiera de sus dimensiones (física, digital, ciber o de infraestructura de red) necesarios para asegurar la dinámica operacional del Ejército Nacional y sus asociados, los cuales se podrían convertir en factores de ventaja militar para el enemigo porque permiten inhabilitar, impedir o bloquear el desarrollo de las actividades militares y, de paso, develar las intenciones de las propias tropas en el área de operaciones; para esto es necesario que la seguridad militar evalué inicialmente las amenazas y las vulnerabilidades previo a la ejecución de las tareas defensivas. Evaluación de amenazas y evaluación de vulnerabilidades [1-52] Consiste en desarrollar y proporcionar los insumos de los análisis de CI y diagnósticos de seguridad realizados, que permitan al comandante, agencia o unidad apoyada replantear y fortalecer las medidas adoptadas para proteger el personal, el material, el equipo, la información y las operaciones. Esta actividad será desarrollada por las unidades de CI cuya misión sea la ejecución de las funciones de la competencia distintiva de la seguridad militar (ver el numeral 1.3.2. del MCE 2-22.1). CI Contrainteligencia 1 - 23 SEGURIDAD MILITAR MCE 3-37.33 Tareas defensivas CI Contrainteligencia [1-53] En las tareas defensivas, la CI apoya con tareas de protección mediante la competencia distintiva de la seguridad militar y sus funciones, las cuales tienen como fin proteger a las personas, la información, las instalaciones e infraestructura crítica (militar y no militar), así como identificar los riesgos y amenazas presentes o potenciales en la Fuerza, generando con ello medidas activas y pasivas de seguridad tendientes a prevenir, detectar, minimizar o contrarrestar las proyecciones de la amenaza, permitiendo la conservación de condiciones favorables necesarias para la continuidad del desarrollo de las tareas ofensivas del Ejército Nacional, al preservar el estado mínimo y óptimo de los activos críticos del Ejército Nacional para el despliegue de las capacidades militares, de acuerdo con la necesidad operacional (ver el numeral 1.4.2.2. del MCE 2-22.1). Para que las tareas defensivas puedan ser ejecutadas por la seguridad militar se hace necesario que esta competencia distintiva de la contrainteligencia recolecte información de la amenaza para lo cual se cuenta con los componentes tanto directo como de apoyo. Recolección de información de la amenaza [1-54] Las redes de inteligencia de la amenaza realizan diferentes actividades para recolectar información de interés del Ejército o de los asociados de la acción unificada (AU), así como de seguridad pública, seguridad nacional o que afecte la defensa nacional; para ello pueden emplear medios humanos o técnicos. El desarrollo de una u otra técnica dependerá del análisis que la amenaza efectúe sobre el ambiente operacional y de la oportunidad prevista en debilidades y vulnerabilidades de la Fuerza, que faciliten o permitan recolectar información (ver numeral 2.2 manual MCE 2-22.1). [1-55] La seguridad militar debe actuar ejecutando las técnicas de infiltración, penetración y de suplantación descritas en los numerales 2.2.1., 2.2.2. y 2.2.3. del manual MCE 2-22.1. respetando el uso de los componentes de las operaciones usados por la contrainteligencia. 1 - 24 CAPÍTULO 1 SEGURIDAD MILITAR Componentes de las operaciones [1-56] Las operaciones de contrainteligencia tienen unos componentes esenciales para recolectar información de la amenaza: el componente directo y los componentes de apoyo. [1-57] El primero es el que recolecta información a través del empleo de la disciplina de inteligencia humana (HUMINT, por su sigla en inglés); incluye actividades de inteligencia, vigilancia y reconocimiento (ISR, por su sigla en inglés), y se denomina directo, debido a la exposición de los agentes al contacto con fuentes, organizaciones, agencias y distintos actores de la amenaza. El componente directo de las operaciones de CI es un tipo de inteligencia de única fuente, como se explica en el manual fundamental de referencia del Ejército MFRE 2-0. [1-58] El segundo, referido a los componentes de apoyo, hacen alusión a las otras disciplinas de inteligencia las cuales haciendo uso de la unión de esfuerzos de inteligencia (UNESI) suministran información a la seguridad militar ejecutando operaciones de contrainteligencia que permiten el desarrollo de las tareas de la FCG Protección por medio del empleo de técnicas y procedimientos enfocados a contribuir a la seguridad de personas, instalaciones e información reservada y clasificada de la Fuerza, para prevenir, detectar, negar o mitigar los riesgos y las amenazas actuales o potenciales de las estructuras de inteligencia enemiga. CI FCG Contrainteligencia Función de conducción de la guerra [1-59] Estos componentes incluyen todas las actividades y las tareas desarrolladas por la competencia distintiva de la seguridad militar y sus funciones (seguridad de la información, seguridad de la infraestructura crítica, seguridad de personas y seguridad física), las cuales orientan sus labores a contribuir con informaciones que sirvan a la CI para iniciar misiones de trabajo, confirmar o desvirtuar indicios de actividades irregulares o ilícitas en la Fuerza y proteger en todo caso los activos críticos del Ejército Nacional. Para ello se podrán emplear una o varias técnicas o procedimientos de distintas funciones de la seguridad militar, a fin de que se permita solventar los vacíos de información relativos a un 1 - 25 SEGURIDAD MILITAR MCE 3-37.33 CI Contrainteligencia incidente de CI sobre el cual se desconocen, o aún no existen, indicios acerca de sus actores o sus responsables (ver el numeral 3.2. del MCE 2-22.1). 1.9.2. Ámbito de sostenimiento [1-60] Enfocado en velar por la seguridad e integridad de los procesos de la cadena de producción, abastecimiento y administración de medios y recursos críticos de apoyo logístico ejecutados por las unidades; especialmente, por aquellas cuya misionalidad implica emplear recursos o medios esenciales para el sostenimiento de la fuerza o la conducción de una operación. Estos procesos pueden ser objeto de acciones de sabotaje u otras acciones específicas por parte de la amenaza y requieren ser protegidos mediante el empleo de medidas pasivas o activas de seguridad (con base en diagnósticos, estudios o análisis y evaluaciones de seguridad y de riesgos). [1-61] Las actividades de seguridad militar meramente anticipativas o preventivas se pueden realizar a través de análisis y diagnósticos acerca del sistema de gestión de almacenes o de los procesos críticos de distribución, control y almacenamiento de material, medios o recursos críticos del Ejército Nacional, con el fin de identificar y evaluar su nivel de exposición a vulnerabilidades críticas por causa de acciones de la amenaza. Esto también demanda el empleo de medidas pasivas o activas de seguridad que permitan mitigar los riesgos (por ejemplo, acciones de hurto, tráfico o comercialización ilegal de material de uso privativo de las Fuerzas Militares). [1-62] En este ámbito se pueden ejecutar técnicas, métodos y tareas (como toma de muestra para trazabilidad y rastreo, diagnósticos en seguridad, etc.) que permitan la evaluación de la efectividad y el cumplimiento de controles y la aplicación de procedimientos o protocolos seguridad en procesos críticos de sostenimiento y logística para poder garantizar las condiciones adecuadas de seguridad, protección y administración de los recursos del Ejército Nacional. 1 - 26 CAPÍTULO 1 SEGURIDAD MILITAR 1.9.3. Ámbito administrativo [1-63] Destinado a la protección de procesos críticos del Ejército Nacional de tipo administrativo para proteger recursos, medios y cualquier tipo activos de información y de alto valor. Esta demanda la ejecución de técnicas, métodos, tareas y actividades para proporcionar las condiciones adecuadas de seguridad y protección en la administración de los activos del Ejército Nacional (mediante la implementación de contramedidas que contribuyan a contrarrestar las acciones de diferentes tipos amenazas). [1-64] La ejecución de tareas de seguridad militar no se limita a un ámbito de aplicación específico, por cuanto estas pueden ser simultáneas, consecutivas o aisladas (o sincronizadas y descentralizadas), de acuerdo con el objetivo planteado para satisfacer la necesidad existente. Para permitir un seguimiento real a los planes de seguridad, las propuestas de mejora o las recomendaciones emitidas con relación al personal, el material, el equipo y las instalaciones militares o no militares, se pueden emplear medidas de control, evaluación y seguimiento para determinar el progreso hacia el logro de las condiciones que permitan elevar las condiciones de seguridad militar. [1-65] Por una parte, los comandantes y el personal encargados de la seguridad militar de cada unidad tienen la responsabilidad de integrar el resultado del análisis de seguridad con las lecciones aprendidas. Por la otra, los estados mayores/ planas mayores deben monitorear y evaluar los diferentes peligros para establecer vulnerabilidades propias, riesgos, prioridades, capacidades y fortalezas de las unidades e instalaciones que provean protección para establecer medidas de control que permitan determinar la eficacia de los sistemas que se están empleando para prevenir o mitigar acciones de la amenaza. 1 - 27 SEGURIDAD MILITAR MCE 3-37.33 1.10. PLANES Y PROGRAMAS DE LA SEGURIDAD MILITAR [1-66] Como competencia distintiva, la seguridad militar se constituye en la fuente primaria de recolección de información, a través de la aplicación y el despliegue de sus funciones básicas, como componente de apoyo de misiones y operaciones de contrainteligencia. No se debe olvidar que siempre debe existir integración, convergencia y dependencia de las tres competencias distintivas para asegurar el éxito y la efectividad operacional de la contrainteligencia a todo nivel. PEMSITIM Política, económica, militar, social, información, tiempo, infraestructura y medio ambiente físico METT-TC (I) Misión, enemigo, terreno y clima, tropas y apoyo disponible, y consideraciones civiles y consideraciones de la información MEDEF MEDES 1 - 28 Medida de eficacia Medida de desempeño [1-67] Bajo este entendimiento, el Ejército Nacional debe tender a la estructuración de programas o planes de seguridad militar en el nivel estratégico, operacional y táctico, de manera que logre determinar las vulnerabilidades críticas (su causa y posible efecto), la naturaleza de los riesgos y de la amenazas (y sus posibles cursos de acción, los peligros existentes y la relación entre las variables operacionales [PEMSITIM] y de la misión [METT-TC (I)]) y los factores de inestabilidad y las exigencias de una seguridad militar integral, con el fin de suplir los retos y alcanzar las expectativas para satisfacer las necesidades operacionales. [1-68] Un reto de las unidades del Ejército Nacional en sus diferentes escalones es abordar integralmente la seguridad militar, debido a que esto demanda que el comandante tenga bajo su mando y control ciertas capacidades y competencias que también le permitan identificar las vulnerabilidades en las medidas de protección, en los planes o en los dispositivos de seguridad, con la intención de evitar incidentes. Por lo tanto, se debe configurar una estructura convergente e integrada (hasta alcanzar un nivel de efectividad ideal) que posibilite emplear los diagnósticos de seguridad y diseñar planes y programas de seguridad militar (con acciones jerarquizadas y priorizadas) para anticipar, prevenir, contrarrestar o neutralizar acciones de la amenaza. [1-69] Dichos planes o programas de seguridad militar deben contar con un mecanismo de medición de la eficacia, efectividad y desempeño en su implementación, como las MEDEF y las MEDES. Algunos factores que se deben CAPÍTULO 1 SEGURIDAD MILITAR considerar en este tipo de planes (en cualquier nivel) son los siguientes: • La alineación de los objetivos de la seguridad con los objetivos del Ejército Nacional. • El análisis anticipado de amenazas, riesgos, vulnerabilidades e identificación de peligros para realizar un planeamiento correcto y ajustar el plan de seguridad. • La identificación de componentes que conforman el sistema de seguridad, su funcionamiento, aplicabilidad e integralidad. • Las capacidades de la unidad para detectar, identificar o anticipar vulnerabilidades, riesgos, peligros o amenazas. • Las capacidades de seguridad para la administración del riesgo. • La influencia sobre la cultura e interés que deben tener los funcionarios por la seguridad en la unidad militar. • El respeto a las normas, las políticas y los procedimientos de seguridad. • La capacidad de prevención. • La capacidad de cambiar o ajustar los procedimientos frente a vulnerabilidades críticas. • La relación entre la inversión en seguridad y la efectividad o el estado de la seguridad. • El nivel de percepción del estado o la condición de seguridad. [1-70] En cualquier escalón, un plan o programa de seguridad se debe considerar como un proceso que se desarrolla en el tiempo (bajo los principios de monitoreo, supervisión, control y ajuste). Estos planes son dinámicos y requieren revisión constante y evaluación continua para garantizar su actualización y vigencia. 1 - 29 Página dejada en blanco intencionalmente CAPÍTULO 2 ADMINISTRACIÓN, GESTIÓN Y EVALUACIÓN DEL RIESGO DE LA SEGURIDAD MILITAR GESTIÓN DEL RIESGO Enfoque estructurado para identificar, analizar y evaluar el riesgo que pueda llegar a presentarse en una unidad (en todo escalón) con el fin de controlarlo. APLICABILIDAD DE LA ADMINISTRACIÓN Y GESTIÓN DEL RIESGO Posibilidad de pérdida impulsada por la probabilidad y la gravedad causada por amenazas u otros peligros (MCE 3-0). EVITAR EL RIESGO ADMINISTRACIÓN Y GESTION DEL RIESGO EN LA SEGURIDAD MILITAR RIESGO REDUCIR EL RIESGO COMPARTIR O TRANSFERIR EL RIESGO ASUMIR EL RIESGO ANÁLISIS DE LAS VULNERABILIDADES GRADO DE EXPOSICIÓN DE VULNERABILIDADES CLASIFICACIÓN DE LAS VULNERABILIDADES SEGÚN SU CAUSA HUMANAS TÉCNICAS SUPERVISIÓN, MONITOREO Y CONTROL ENEMIGO ALTO ACTORES DE LA AMENAZA ADVERSARIO MODERADO NEUTRAL HÍBRIDAS BAJO VALORACIÓN Y ANÁLISIS DE LA CAPACIDAD Y LA INTENCIÓN DE LA AMENAZA PRODUCTO DE PENSITIM MUY BAJO IDENTIFICACIÓN Y ANÁLISIS DEL RIESGO ACTUALES O POTENCIALES ANÁLISIS OE INDIVIDUALIDAD PELIGRO • Identificación del riesgo • Análisis del riesgo • Valoración del riesgo • Denominación de la calificación del riesgo: Improbable Remoto Posible Probable Inminente Insignificante Menor Moderado Mayor Catastrófico DISEÑO, PRESENTACIÓN, VALIDACIÓN Y APROBACIÓN DEL PLAN DE ADMINISTRACIÓN Y GESTIÓN DEL RIESGO APRECIACIÓN Y ANÁLISIS DE LAS AMENAZAS EN ESTUDIOS DE SEGURIDAD MILITAR EXTREMADAMENTE ALTO EVALUACIÓN DE LAS VULNERABILIDADES ANÁLISIS, EVALUACIÓN Y/O REEVALUACIÓN DEL RIESGO REALIDAD • Tratamiento del riesgo • Planeamiento del tratamiento del riesgo • Elaboración del mapa de riesgos • Descripción del mapa de riesgos CAPACIDAD INTENCIÓN SEGUIMIENTO, MONITOREO Y REVISIÓN El seguimiento continuo y la revisión periódica del proceso de la gestión del riesgo y de sus productos debe ser una parte considerada durante el planeamiento de este, con el propósito de asegurar y mejorar la calidad de su implementación y ayudar a conseguir los resultados deseados. 2-1 SEGURIDAD MILITAR MCE 3-37.33 [2-1] El riesgo es la posibilidad de pérdida impulsada por la probabilidad y la gravedad causada por amenazas u otros peligros (MCE 3-0). Lo anterior, con base en el resultado del diagnóstico y análisis efectuado en cada una de las funciones de la seguridad militar, lo cual permite identificar, valorar y priorizar las vulnerabilidades y analizar la intención y la capacidad de la amenaza para establecer los posibles riesgos en los que se puede ver inmerso el activo a proteger (sin importar su naturaleza). [2-2] En otras palabras, los riesgos se pueden entender como incidentes o acciones de la amenaza que, de llegar a ocurrir, provocaría resultados negativos para las condiciones de seguridad y protección de la Fuerza. [2-3] Los tipos de riesgos a los cuales el Ejército Nacional está expuesto, debido a la presencia o a las acciones de la amenaza, son el espionaje, el sabotaje, la subversión, el terrorismo, la insurgencia y la corrupción. FCG Función de conducción de la guerra PEMSITIM Política, económica, militar, social, información, tiempo, infraestructura y medio ambiente físico METT-TC (I) Misión, enemigo, terreno y clima, tropas y apoyo disponible, y consideraciones civiles y consideraciones de la información 2-2 [2-4] Es importante aclarar que, por definición, la seguridad militar está enmarcada en la función de conducción de la guerra (FCG) Inteligencia; sin embargo, su aplicación se fundamenta en el proceso de gestión del riesgo desde la perspectiva de seguridad de la FCG Protección, lo cual lleva a identificar y evaluar variables estándar como las vulnerabilidades, las amenazas, los riesgos y los peligros. [2-5] Para lo anterior, es necesario que se visualicen de manera convergente tres de las cuatro funciones de la seguridad militar: seguridad de la información, seguridad de personas y seguridad física, por cuanto están orientadas directamente a la preservación y/o protección del Ejército Nacional para obtener una mayor capacidad de precisar la naturaleza de los riesgos y las amenazas, el nivel de exposición a estos y la causa y el efecto de las vulnerabilidades. A su vez, esto permite lograr un mayor nivel de anticipación en escenarios operacionales asimétricos, híbridos e interconectados por la relación entre las variables operacionales [PEMSITIM] y de la misión [METT-TC (I)] y los factores de inestabilidad existentes, de manera que se pueda concebir un concepto de seguridad militar con gran CAPÍTULO 2 ADMINISTRACIÓN, GESTIÓN Y EVALUACIÓN DEL RIESGO DE LA SEGURIDAD MILITAR capacidad de adaptabilidad a múltiples ambientes operacionales (OE, por su sigla en inglés) enfocado en entornos, contextos y procesos críticos del Ejército Nacional para alcanzar un equilibrio adecuado entre el factor humano y el tecnológico. 2.1. ADMINISTRACIÓN Y GESTIÓN DEL RIESGO EN LA SEGURIDAD MILITAR 2.1.1. Administración del riesgo [2-6] Se constituye como un elemento de diagnóstico que permite al Ejército Nacional evaluar aquellos eventos negativos (internos y externos) que puedan afectar o impedir el logro de los objetivos estratégicos o permitir identificar oportunidades para mejorar el cumplimiento. [2-7] Las directrices del Ejército Nacional aportan a los objetos de protección las herramientas para identificar las opciones de tratamiento y manejo de los riesgos basadas en la valoración de riesgos, con el fin de influir en la toma de decisiones de una forma acertada, fijar los lineamientos de la administración del riesgo del activo objeto de protección y establecer los cursos de acción a seguir para todos los funcionarios que intervienen en la seguridad. [2-8] Para la administración del riesgo, se deben tener las siguientes opciones (de forma independiente, interrelacionada o en conjunto): • Evitar el riesgo. Implica tomar las medidas necesarias encaminadas a prevenir la materialización del riesgo. Siempre es la primera alternativa a considerar y se logra cuando se generan cambios sustanciales en los procesos (sea por mejoramiento, rediseño o eliminación), se implementan de controles adecuados y se emprenden acciones para la mitigación de los riesgos. • Reducir el riesgo. Implica tomar medidas encaminadas a disminuir la probabilidad de ocurrencia (medidas de prevención) y el impacto (medidas de protección). La OPCIONES PARA LA ADMINISTRACIÓN DEL RIESGO Evitar el riesgo Reducir el riesgo Compartir o transferir el riesgo Asumir el riesgo 2-3 SEGURIDAD MILITAR MCE 3-37.33 reducción del riesgo es probablemente el método más factible y aplicable para superar las vulnerabilidades, antes de aplicar medidas de alto costo para la unidad, y se logra cuando se optimizan los procedimientos y se implementan de controles adecuados para el funcionamiento organizacional. • Compartir o transferir el riesgo. Implica la reducción del efecto del riesgo involucrando a otras unidades que apoyen el trabajo de la unidad directamente comprometida o empleando otros medios que permitan contribuir a su mitigación, en vez de dejarlo concentrado en una sola unidad. • Asumir el riesgo. Implica que el comandante de la unidad o líder del proceso deba aceptar la pérdida residual probable y elabore planes de contingencia para su manejo. (Luego de que el riesgo ha sido reducido o transferido siempre puede quedar un riesgo residual). [2-9] Para la administración de los riesgos, se deben analizar las posibles acciones a emprender, las cuales deben ser factibles y efectivas. Para ello, es necesario realizar; la valoración del riesgo y el balance entre el costo de la implementación de cada acción y el beneficio de la misma. La ejecución de las acciones precisa que se identifiquen las áreas o dependencias responsables de llevarlas a cabo y definir un cronograma y unos indicadores que permitan verificar el cumplimiento de lo planeado (para poder tomar medidas correctivas, cuando sea necesario). [2-10] Este proceso busca encauzar las acciones del activo objeto de protección hacia el uso eficiente de los recursos, la continuidad en la prestación de los servicios, la protección de los bienes utilizados, la claridad sobre las políticas de administración del riesgo, las acciones del manejo del riesgo y el compromiso de los comandantes y de los servidores públicos que laboran en la unidad. [2-11] El decisor militar, como responsable de la asunción del riesgo, debe tomar decisiones informadas frente a cada uno de los escenarios formulados por los analistas de seguridad militar y, con base en esto, tiene que estructurar las estrategias necesarias para la mitigación de los riesgos inherentes 2-4 CAPÍTULO 2 ADMINISTRACIÓN, GESTIÓN Y EVALUACIÓN DEL RIESGO DE LA SEGURIDAD MILITAR y residuales; asimismo, es importante que establezca los costos de la implementación de los planes de mitigación, de acuerdo con las estrategias seleccionada, tomando como referencia un análisis de costo-beneficio. 2.1.2. Gestión del riesgo [2-12] La gestión del riesgo es un enfoque estructurado para identificar, analizar y evaluar el riesgo que pueda llegar a presentarse en una unidad (en todo escalón) con el fin de controlarlo. Su propósito es crear y generar protección, mejorar el desempeño, fomentar la innovación y contribuir al logro de objetivos en seguridad. [2-13] Su efectividad está sujeta a la aplicación de características que le permitan ser integrada, estructurada, exhaustiva, adaptativa, inclusiva y dinámica, a fin de tener una mejor información disponible y un estudio detallado de factores humanos y culturales que conduzcan a la optimización continua mediante la gestión de oportunidades y el análisis de las capacidades de la amenaza híbrida (combinación diversa y dinámica de fuerzas convencionales, fuerzas irregulares, fuerzas terroristas y/o elementos criminales unificados para lograr efectos mutuamente beneficiosos [MFRE 3-0]). [2-14] Este análisis incluye actores estatales y no estatales que puedan emplear diversos métodos tradicionales de una guerra convencional junto con otros de la guerra irregular (como la subversión, la insurgencia, la guerra de guerrillas, el sabotaje, el terrorismo y actividades criminales que fusionan de manera sincronizada y coordinada con ataques a los sectores vulnerables de un Estado) haciendo uso del espacio virtual o el ciberespacio como herramientas de mayor alcance. [2-15] Por lo tanto, es necesario emplear elementos de medición que permitan establecer la probabilidad de ocurrencia y el impacto de eventos positivos y negativos. Para esto, se deben evaluar y calificar con la intención de estudiar y determinar la capacidad que tienen las unidades (en todo escalón) para controlar y manejar estas situaciones y sus efectos. Además, se 2-5 SEGURIDAD MILITAR MCE 3-37.33 requiere usar sistemáticamente la información disponible para establecer cuán frecuente pueden ocurrir estos eventos y cuál puede ser la magnitud de sus consecuencias. 2.1.3. Aplicabilidad de la administración y gestión del riesgo en la seguridad militar OE Ambiente operacional [2-16] La aplicabilidad de la gestión y administración del riesgo se materializa en la ejecución de las diferentes actividades de diagnóstico y análisis durante el ejercicio de las funciones de la seguridad militar. Lo anterior demanda la valoración del OE por medio de las variables operacionales y de la misión para detectar vulnerabilidades, riesgos específicos, peligros o amenazas convencionales y no convencionales (con una actitud anticipativa, no reactiva), con el propósito de tener un resultado que impacte positivamente en la toma de decisiones y se diseñen planes de operaciones (PLANOP) que se ajusten a la necesidad operacional y a lo encontrado; a su vez, esto reduce las acciones de la amenaza (y su impacto) y mejora el estado de seguridad y protección del Ejército Nacional. [2-17] La gestión y administración del riesgo se puede ejecutar de manera secuencial, paralela o sincronizada y aplica en todos los contextos de la seguridad militar y en los diferentes niveles o escalones del planeamiento (es necesario identificar el entorno, la necesidad de seguridad, la amenaza, las políticas y las limitaciones existentes), de manera que se ejecuten las actividades adecuadas según la situación y la necesidad operacional. [2-18] Es necesario analizar el ambiente operacional que permita al comandante de la unidad militar tomar acertadas decisiones frente a la incertidumbre de cómo enfrentar un riesgo determinado. El estudio pormenorizado del ambiente operacional se convierte en la guía para la definición de acciones, establecimiento de limitaciones, alcance y priorización de actividades, entre otros aspectos. [2-19] Cuando se profundiza en la ejecución de la aplicabilidad de la administración y gestión del riesgo en la seguridad militar, se deben tener en cuenta las siguientes consideraciones: 2-6 CAPÍTULO 2 ADMINISTRACIÓN, GESTIÓN Y EVALUACIÓN DEL RIESGO DE LA SEGURIDAD MILITAR • Análisis, evaluación y/o reevaluación del riesgo. Esta actividad consiste en la visualización, clasificación, entendimiento, comprensión, valoración y priorización de los riesgos que deben ser enfrentados (fuentes, causas, vulnerabilidades conexas, entre otros elementos de valoración e interés) para definir las acciones conducentes a contrarrestarlos o mitigarlos. • Diseño, presentación, validación y aprobación del plan de administración y gestión del riesgo. Esta actividad implica definir las acciones puntuales para contrarrestar, mitigar, controlar o impedir que los riesgos o las acciones de la amenaza se concreten; se determina la forma en la cual se van a realizar las acciones, quiénes son los responsables, cuáles son los tiempos de ejecución, qué medios o recursos y mecanismos de supervisión o monitoreo se van a emplear, entre otros factores. • Supervisión, monitoreo y control. Esta actividad permite evaluar o medir el avance en la ejecución del plan con sus acciones. Estas también se desarrollan a través de la ejecución de actividades de inspección de seguridad. 2.2. EVALUACIÓN DEL RIESGO DE LA SEGURIDAD MILITAR [2-20] La evaluación del riesgo es el proceso utilizado para determinar las prioridades de la administración y gestión del riesgo comparando el nivel de un riesgo con respecto de un estándar determinado. Esta se lleva a cabo de dos maneras: sistemática (análisis de vulnerabilidades y definición del grado de exposición frente al riesgo) y simultánea (análisis de intenciones, planes y capacidades de los actores de la amenaza híbrida [sean fuerzas convencionales, fuerzas no convencionales, fuerzas terroristas y/o elementos criminales]). Lo anterior permite establecer la intención y capacidad de acción de dicha amenaza e identificar, clasificar y dar soporte argumentativo al por qué un determinado fenómeno se cataloga como riesgo en el que se afecta un activo institucional (instalaciones, personas, información, medios, etc.) o infraestructura crítica. 2-7 SEGURIDAD MILITAR MCE 3-37.33 [2-21] Por ende, las evaluaciones de los riesgos (amenazas, peligros y vulnerabilidades) se utilizan para determinar el nivel de criticidad de un activo institucional y/o infraestructura crítica, estableciendo los recursos críticos, los medios disponibles y la aplicabilidad de medidas de seguridad o de defensa necesarias para lograr su protección. 2.2.1. Análisis, evaluación y clasificación de las vulnerabilidades [2-22] Una vulnerabilidad se puede entender como un atributo, la ausencia de control o una condición específica operacional que devela el grado de exposición a uno o más riesgos por parte de la amenaza y también puede permitir identificar su probabilidad de ocurrencia. En tal sentido, las vulnerabilidades generan efectos que inciden en las actividades operacionales de una unidad, es así como estas facilitan desfavorablemente la materialización de riesgos originados por la amenaza en contra de los activos institucionales del Ejército Nacional e infraestructura crítica. Por consiguiente, es imperiosa su priorización, control y monitoreo permanente para reducirlas o eliminarlas. PEMSITIM Política, económica, militar, social, información, tiempo, infraestructura y medio ambiente físico METT-TC (I) Misión, enemigo, terreno y clima, tropas y apoyo disponible, y consideraciones civiles y consideraciones de la información 2-8 2.2.1.1 análisis de las vulnerabilidades [2-23] Una vulnerabilidad es un componente, motivo de análisis sobre el que el comandante tiene el mayor control e influencia; por ende, es primordial inicialmente analizar el ambiente operacional que permita al comandante y su estado mayor/plana mayor realizar una evaluación exhaustiva de los mismos para buscar una toma de decisiones acertada. La existencia de vulnerabilidades, la identificación incorrecta y el control ineficaz de los riesgos permiten la materialización de acciones de la amenaza (relacionados con el espionaje, el sabotaje, la subversión, la insurgencia, el terrorismo o la corrupción); por lo tanto, es esencial que los analistas de la seguridad militar consideren las variables operaciones [PEMSITIM] y de la misión [METT-TC (I)] para lograr una evaluación integral. CAPÍTULO 2 ADMINISTRACIÓN, GESTIÓN Y EVALUACIÓN DEL RIESGO DE LA SEGURIDAD MILITAR 2.2.1.2. Evaluación de las vulnerabilidades [2-24] La evaluación de la vulnerabilidad es una valoración del grado de exposición de instalaciones, personal, información o infraestructura crítica militar o no militar para determinar la magnitud del efecto de una amenaza, peligro o riesgo en su contra. Específicamente, este análisis precisa que se identifiquen las condiciones, características o procedimientos que hacen que los recursos críticos o activos estratégicos institucionales sean vulnerables a las amenazas, peligros o riesgos actuales o potenciales y que se encuentren las áreas de mejora necesarias para que resistan, se mitiguen o se disuadan dichos actos de violencia o terrorismo. Metodológicamente, se debe reducir el grado de subjetividad que usualmente afecta este tipo de análisis. 2.2.1.3. Clasificación de las vulnerabilidades [2-25] Para clasificar las vulnerabilidades primeramente se deben focalizar como objeto de estudio que faciliten su análisis y evaluación para lo cual se debe seguir una secuencia general que finalmente permita la toma de decisiones por parte del comandante: 1) Determinar la claridad del propósito, el alcance y las tareas claves del estudio o evaluación. 2) Identificar y enumerar los recursos, las instalaciones, la infraestructura, las áreas críticas, el entorno, los procesos, los procedimientos, los protocolos, entre otros factores a evaluar. 3) Evaluar el entorno, contexto o ambiente operacional. 4) Identificar y evaluar el tipo de amenaza, sus capacidades, planes, intenciones y proyecciones. 5) Determinar los criterios comunes para evaluar las vulnerabilidades. 6) Identificar y clasificar el tipo de vulnerabilidades existentes. 2-9 SEGURIDAD MILITAR MCE 3-37.33 7) Evaluar las vulnerabilidades (el nivel de exposición) e identificar las causas probables y los responsables. 8) Clasificar y priorizar las vulnerabilidades críticas. Una vulnerabilidad crítica es un aspecto o componente de los requerimientos críticos deficientes o vulnerables al ataque directo o indirecto de forma que permite resultados decisivos o significativos (MFRE 3-0). Esto implica establecer aquellas que pueda aprovechar o explotar la amenaza para realizar acciones de acuerdo con su nivel o estado de exposición. [2-26] A continuación, se presentan cinco criterios objeto de valoración para identificar vulnerabilidades críticas (cada una de ellas debe ser objeto de valoración de manera independiente empleando criterios de objetividad). | Tabla 2-1 | Criterio y ponderación de las vulnerabilidades críticas CRITERIO OBJETO DE VALORACIÓN PARA IDENTIFICAR VULNERABILIDADES CRÍTICAS 1. Nivel de incidencia e impacto de la vulnerabilidad sobre la probabilidad de ocurrencia de riesgos o acciones de la amenaza o del cumplimiento de misión de la unidad. 2. Efectividad de los controles existentes y capacidad para reducir el nivel de exposición de la vulnerabilidad o de soportar pérdidas y efectos negativos sobre la fuerza o unidad. 3. Profundidad, proximidad y alcance en oportunidad, tiempo o espacio para la explotación o el aprovechamiento de la vulnerabilidad por parte de la amenaza. 4. Probabilidad de solución de la causa principal que origina la vulnerabilidad (en términos de costos, disponibilidad de recursos, grado de esfuerzo, tiempo y oportunidad para solución, voluntad en la toma de decisiones, etc.). 5. Valoración de la amenaza (capacidades, planes, intenciones y antecedentes) y de las condiciones del ambiente operacional que puedan que causar una variación en el nivel de exposición de la vulnerabilidad. PONDERACIÓN (de 0 a 20) TOTAL DEL GRADO O NIVEL DE EXPOSICIÓN DE LA VULNERABILIDAD CRÍTICA = [2-27] En particular, el grado de exposición de la vulnerabilidad crítica es cuantitativa (desde el análisis y la perspectiva de las cualidades de la vulnerabilidad identificada) que sirve para determinar la ponderación total tomando como base los cinco criterios objeto de valoración mencionados en la 2 - 10 CAPÍTULO 2 ADMINISTRACIÓN, GESTIÓN Y EVALUACIÓN DEL RIESGO DE LA SEGURIDAD MILITAR tabla 2-1; para materializar los posibles riesgos o acciones de la amenaza estos se clasifican en: muy bajo, bajo, moderado, alto y extremadamente alto. Esta clasificación es el resultado final obtenido de la suma de cada ponderación atribuida en los cinco criterios de las ponderaciones las cuales su resultado estará comprendido entre el rango de 0 a 100. [2-28] Por lo tanto, un equipo de analistas de seguridad militar asignará a cada criterio un rango de valoración de 0 a 20; por una parte, cero (0) corresponde al menor nivel o grado de incidencia, impacto, efectividad, proximidad, probabilidad o valoración en la intencionalidad y las capacidades de la amenaza. Sin embargo, cuando el resultado es veinte (20), corresponde al mayor nivel o grado, respectivamente. [2-29] El estado, nivel o grado de exposición y/o la vulnerabilidad final de un activo (unidad, base, proceso o recurso de infraestructura) parte del grado de exposición de cada vulnerabilidad crítica y corresponde a la sumatoria del resultado de la ponderación de cada una de las vulnerabilidades críticas que fueron valoradas en el estudio de seguridad dividido entre la cantidad de vulnerabilidades identificadas y valoradas en el mismo. | Tabla 2-2 | Grado de exposición, valoración y criterio de las vulnerabilidades CRITERIO (FACTOR DE MEDIDA DE LA VULNERABILIDAD) GRADO DE EXPOSICIÓN DE VULNERABILIDADES VULNERABILIDAD 0 = FUERZA 100 = DEBILIDAD EXTREMADAMENTE ALTO (100-80) No existen contramedidas ni procedimientos preventivos efectivos de gestión del riesgo. ALTO (60-79) Las medidas o procedimientos preventivos de gestión del riesgo no están implementados completamente y no son efectivos totalmente. MODERADO (40-59) Las medidas o procedimientos preventivos de gestión del riesgo no están implementados completamente o no son efectivos totalmente. BAJO (20-39) Las contramedidas o procedimientos preventivos de gestión del riesgo son efectivos o están implementados completamente, pero existe una debilidad que podría explotarse con recursos sustanciales. MUY BAJO (0-19) Las contramedidas o procedimientos preventivos de gestión del riesgo son efectivos y están implementados completamente. 2 - 11 SEGURIDAD MILITAR MCE 3-37.33 [2-30] Las vulnerabilidades se deben valorar en términos del área, el entorno, los procesos, el dominio o la función de seguridad militar afectada, su grado de exposición y las posibles causas, fuentes o factores que las están generando. Es importante resaltar que en esta valoración cero (0) es considerado como una posición de fuerza y cien (100) como una debilidad o vulnerabilidad; es decir, a mayor calificación, existirá un mayor nivel de exposición o vulnerabilidad frente a las intenciones y planes de la amenaza o la materialización de riesgos. [2-31] En esta identificación de vulnerabilidades es indispensable establecer las causas (principal o raíz o inmediata) con el fin de identificar y describir la fuente del por qué se presentan las vulnerabilidades. Estas causas pueden ser producto de los factores (internos o externos, directos o indirectos), los medios, las circunstancias u otros agentes generadores de vulnerabilidad. Se pueden clasificar en causas humanas, técnicas, de proceso o producto de las variables operacionales o de la misión. Del mismo modo, en la medida de la profundidad del análisis de estas causas, se tienen que establecer los factores facilitadores o potenciadores, lo que podría llevar a que el analista de seguridad militar tenga que realizar una subclasificación. [2-32] La identificación, el análisis y la valoración de vulnerabilidades se debe hacer metodológicamente mediante la aplicación de la matriz de análisis de vulnerabilidades, la cual debe contener como mínimo los componentes relacionados con el entorno de evaluación en el cual se aplica el ejercicio, la descripción de las vulnerabilidades identificadas, la valoración del control existente sobre la vulnerabilidad, la clasificación o el tipo de vulnerabilidad, el nivel de exposición, las causas que originan la vulnerabilidad, el responsable o el proceso afectado, las acciones necesarias para su reducción en su nivel de exposición y la probabilidad existente para reducir su nivel de exposición (en términos de toma de decisiones, costos económicos tiempo u otros factores). [2-33] Todos los ambientes operacionales y las condiciones del riesgo o la amenaza son diferenciales, lo que determina que el nivel de exposición o de vulnerabilidad de un activo (unidad, proceso, recurso de infraestructura, instalación o 2 - 12 CAPÍTULO 2 ADMINISTRACIÓN, GESTIÓN Y EVALUACIÓN DEL RIESGO DE LA SEGURIDAD MILITAR área) sea directamente proporcional a estas condiciones. En otras palabras, la misma vulnerabilidad evaluada en ambientes operacionales diferentes, tendrá un resultado de ponderación diferente con base en los criterios de evaluación. Por ende, la valoración del nivel de exposición individual o total del análisis está ligada al valor que cada analista o equipos de analistas expertos le asignen a cada criterio de evaluación en relación con la situación del ambiente operacional y las condiciones de la amenaza. [2-34] Una segunda metodología de análisis que pueden emplear los analistas de seguridad militar para definir objetivamente el nivel de exposición de las vulnerabilidades críticas específicas o como herramienta para hallar el nivel de exposición total de un activo (recurso, proceso unidad, guarnición o instalación militar) es la asignación de valores. La cual consiste en la asignación de un valor de cero (0) a cuatro (4) a cada indicador en evaluación, donde cero (0) será el menor nivel de incidencia sobre el nivel de exposición de la vulnerabilidad y cuatro (4) será el mayor (esta asignación debe ser diferente para casa estudio o ejercicio de análisis). [2-35] Posteriormente, cada valor asignado se debe multiplicar por la cantidad de indicadores definidos para la valoración (5 indicadores descritos en la tabla 2-1). El resultado final será el nivel porcentual obtenido una vez sumado los 5 indicadores referidos, esto determinará por una parte el nivel exposición de cada uno de los criterios objeto de valoración (0 a 20) y en segundo término la sumatoria total de los resultados de cada vulnerabilidad crítica dará una cifra definitiva de 0 a 100, lo cual determinará el grado de exposición, valoración y criterio de las vulnerabilidades descritas en la tabla 2-2. [2-36] La aplicación de esta metodología se recomienda para ejercicios de análisis en los que participan equipos de analistas de seguridad militar expertos, lo cual dará un mayor nivel de objetividad, a partir de la discusión que se puede generar en cada uno de estos grupos de trabajo. [2-37] La recomendación del análisis de nivel de exposición o de vulnerabilidad es que únicamente se realice a partir de la 2 - 13 SEGURIDAD MILITAR MCE 3-37.33 identificación, clasificación o visualización de lo que el analista a su sano juicio y evaluación consideraría como vulnerabilidades críticas, para lo cual debe hacer una evaluación inicial, sobre los cinco (5) criterios de valoración para vulnerabilidades críticas y su nivel de incidencia sobre cada una. Clasificación de las vulnerabilidades según su causa [2-38] Las vulnerabilidades se presentan dependiendo de diferentes causas tales como las humanas, técnicas o como resultado del análisis hecho a las variables operacionales presentes en el ambiente operacional: • Causas humanas (organizacional, entrenamiento, disciplina, factor humano, etc.). Todo aquello que está relacionado directamente con el recurso humano de la organización. PEMSITIM Política, económica, militar, social, información, tiempo, infraestructura y medio ambiente físico CLASIFICACIÓN DE LAS VULNERABILIDADES SEGÚN SU CAUSA Causas humanas Causas técnicas Producto de PEMSITIM 2 - 14 • Causas técnicas (medios, recursos, infraestructura, equipamiento, etc.). Todo aquello que está relacionado directamente con los medios físicos, económicos y técnicos del Ejército Nacional. • Producto de las variables operacionales (PEMSITIM). Normalmente las vulnerabilidades se clasifican en humanas y técnicas, pero es posible que al analizar las variables operacionales se determinen otras causas no contempladas en este manual pero que igualmente deben ser tenidas en cuenta. [2-39] Una vez identificadas las vulnerabilidades según su causa, se deben analizar, valorar, priorizar, monitor y clasificar de acuerdo con su grado de exposición tal y como se explica a manera de ejemplo en la tabla 2-3 para proceder al diseño de esquemas de seguridad y la aplicación de medidas activas y pasivas de respuesta (entendidas como aquellas actividades de contrainteligencia conducidas para contrarrestar la recolección de información de agentes locales y otras amenazas que tengan como finalidad realizar espionaje, subversión, sabotaje, terrorismo, insurgencia o actividades de corrupción). CAPÍTULO 2 ADMINISTRACIÓN, GESTIÓN Y EVALUACIÓN DEL RIESGO DE LA SEGURIDAD MILITAR | Tabla 2-3 | Ejemplo de clasificación de la vulnerabilidad según su causa VULNERABILIDAD CAUSA Los sistemas tecnológicos de control de ingreso, permanencia y salida peatonal y vehicular se encuentran fuera de servicio (molinete, arco detector de metales, talanqueras, lectores de tarjeta, etc.). Falta de mantenimiento preventivo y correctivo del sistema de control de acceso, permanencia y salida vehicular y peatonal. Dispositivo para cubrir la totalidad de las posiciones de defensa es insuficiente; 414 metros sin centinelas desde puesto 8 hasta puesto 15. Falta de organización y personal para cubrir el dispositivo de seguridad. No se evidencia la capacitación en supuestos de reacción de los puestos de centinela en el momento de intrusión en el perímetro. Falta de capacitaciones periódicas por parte del comandante de la compañía de seguridad. No hay revistas al personal de centinelas de alojamiento. Desconocimiento de las funciones por parte de los servicios. Falta de previsión del No hay libro de cambio del libro (al comandante de guar- término del vigente). dia. GRADO DE EXPOSICIÓN A VULNERABILIDADES CLASIFICACIÓN ENTORNO Técnica Perimétrico o de área de seguridad (ver el capítulo 3) Humana Perimétrico o de área de seguridad (ver el capítulo 3) Humana Perimétrico organizacional (ver el capítulo 3) BAJO Humana Interna organizacional (ver el capítulo 3) MUY BAJO Humana Organizacional EXTREMADAMENTE ALTO ALTO MODERADO 2 - 15 SEGURIDAD MILITAR MCE 3-37.33 2.2.2. Apreciación y análisis de las amenazas en estudios de seguridad militar [2-40] Una apreciación de inteligencia es una valoración de la inteligencia disponible relacionada con una situación o condición específica, expresada por escrito o de manera verbal, cuyo fin es determinar los cursos de acción abiertos a la amenaza y el orden de la probabilidad de su adopción (MFRE 2-0). La apreciación proporciona pronóstico sobre el desarrollo posible de una situación y las implicaciones del planeamiento y ejecución de las operaciones militares, esta sirve para apoyar de manera continua el ritmo de batalla (ver el numeral 1.6. del MFRE 5-0). La apreciación de inteligencia va más allá de las descripciones de las capacidades del adversario o de informes sobre las acciones del enemigo. Es el producto más detallado y desarrollado para producir el análisis y las conclusiones sobre las amenazas y otros aspectos relevantes del ambiente operacional. [2-41] Una amenaza se entiende como cualquier combinación de actores, entidades o fuerzas que tienen la capacidad y la intención de afectar las fuerzas amigas, los intereses nacionales o la nación (MFRE 3 -0). Es decir que se concibe como aquel actor interno o externo que pueda realizar acciones hostiles (de espionaje, subversión, sabotaje, terrorismo, insurgencia, corrupción, entre otras), con las cuales afecte al personal, la infraestructura, los medios, los bienes físicos, la información, los intereses o los objetivos del Ejército Nacional. (Las amenazas también se pueden clasificar en convencionales, no convencionales o híbridas). FCG Función de conducción de la guerra [2-42] Las FCG Protección e Inteligencia buscan preservar el poder de combate y la integridad del Ejército Nacional, al proporcionar protección contra las lesiones personales o muertes, la pérdida de material, los daños a bienes e instalaciones o la fuga de información causados por las amenazas. [2-43] Estas pueden ser amenazas de fuerzas convencionales, irregulares, terroristas y/o elementos criminales; al igual que pueden incluir actores estatales y no estatales (bajo ámbitos de configuración o características de amenaza híbrida). Por su estado, la amenaza puede ser potencial o actual. 2 - 16 CAPÍTULO 2 ADMINISTRACIÓN, GESTIÓN Y EVALUACIÓN DEL RIESGO DE LA SEGURIDAD MILITAR 2.2.2.1. Actores de la amenaza [2-44] Teniendo en cuenta que los actores hacen parte de la amenaza y que la CI se enfrenta a un amplio rango de amenazas que pueden variar, mutar y desarrollar capacidades emergentes en un determinado ambiente operacional, es importante identificar a quienes se hace referencia: • Enemigo es una parte identificada como hostil contra la cual se autoriza el uso de la fuerza (MFRE 3-0). • Adversario es una parte reconocida como potencialmente hostil a una parte amistosa y contra la cual se puede considerar el uso de la fuerza (MFRE 3-0). • Neutral es una parte identificada por no apoyar ni oponerse a las fuerzas amigas o enemigas (MFRE 3-0). 2.2.2.2. Valoración y análisis de la capacidad y la intención de la amenaza CI Contrainteligencia ACTORES DE LA AMENAZA Enemigo Adversario Neutral [2-45] La valoración de la amenaza es el proceso mediante el cual se determina la posibilidad o probabilidad de que un actor (amenaza) se manifieste, con un grado de severidad específico, durante un periodo de tiempo definido, en un área determinada o sobre un activo, proceso o integrante de la fuerza. Para ello, es necesario establecer su intención y capacidad para materializar un riesgo. [2-46] El análisis de la capacidad de la amenaza es aquel en el cual se estudia detalladamente cuántos hombres, qué clase de inteligencia delictiva, tecnológicas, bélica y de recursos posee para crear sociedades criminales; igualmente se busca establecer qué características tiene un actor (amenaza) para generar acciones hostiles contra los activos a proteger. La intención de la amenaza hace referencia a sus planes, propósitos voluntad, conveniencia e interés y proyecciones delictivas con respecto del activo que es objeto de protección. 2 - 17 SEGURIDAD MILITAR MCE 3-37.33 Amenazas de tipo híbrido [2-47] Según su origen, las amenazas de tipo híbrido pueden ser de carácter externo (convencional), insurgente (no convencional), terrorista y/o perteneciente a elementos criminales; según su estado: actuales o potenciales; y según su método: militares, cibernéticas, armadas insurgentes, tecnológicas, naturales, bacteriológicas, químicas, nucleares, entre otros. [2-48] Las amenazas suelen estar asociadas a un actor o fenómeno; es decir, a un Estado, una organización, un grupo, una persona o un agente local o extranjero. Como tal, las amenazas de carácter externo (convencionales) son aquellas fuerzas de Estados legalmente constituidas y reconocidas por la comunidad internacional. Las amenazas de carácter insurgente (no convencionales) son el producto de las acciones de grupos subversivos, cuyos actores no se encuentran constituidos legalmente al interior del Estado. Clasificación de las amenazas según su estado (actual o potencial) [2-49] Una amenaza se considera como actual, si sus actuaciones están teniendo lugar en el momento presente, hay antecedentes históricos recientes dentro de su área de influencia y/o se identifica una intención y capacidad articulada para la materialización de acciones delictivas. [2-50] Una amenaza se considera como potencial, si esta no tiene manifestación alguna en el momento presente, no se encuentra en su área de influencia y no se evidencia la intención de materializar acciones delictivas en contra del activo que está siendo protegido, pero sí hay la posibilidad de que haga presencia, se manifieste o cometa un acto delictivo en un futuro. 2 - 18 CAPÍTULO 2 ADMINISTRACIÓN, GESTIÓN Y EVALUACIÓN DEL RIESGO DE LA SEGURIDAD MILITAR Variables de análisis de la amenaza como complemento del análisis del ambiente operacional enfocado en la seguridad militar [2-51] Para la contrainteligencia se hace necesario determinar con claridad qué variables de la amenaza pueden complementar el ambiente operacional que ha sido analizado en un área de operaciones (AO), es común encontrar que cada uno de los actores poseen rasgos e individualidades que pueden llegar a diferenciar unos de otros; razón esta por lo que a continuación se mencionan los más comunes: • Individualidad de la amenaza. Identificación que se le hace a la amenaza a fin de establecer de qué tipo es (convencional, no convencional o híbrida), caracterizarla y delimitarla. • Realidad de la amenaza. Establecimiento de antecedentes, hechos históricos e información recolectada que sustentan su existencia e incidencia geográfica en donde se está realizando el análisis y de acuerdo con la función de la seguridad militar que haya sido empleada para el mismo. El estudio del ambiente operacional y del área de influencia son fundamentales para establecer si una amenaza híbrida puede llegar a ser potencial, actual o inexistente entendiéndose que la potencial es aquella que permanece como riesgo latente, que la actual es aquella que ya ha sido individualizada e identificada y la inexistente es la que, aunque existe en otras áreas geográficas esta no se encuentra en al área de operaciones sobre el que se está analizando el ambiente operacional. • Capacidad de la amenaza. Determinación de la capacidad actual o potencial de la amenaza (medios, métodos y acciones) por medio de un análisis de las variables operacionales (específicamente de la militar) y de las variables de la misión (específicamente la referente al enemigo). • Intención de la amenaza. Detallar el posible comportamiento de la amenaza con la intención de que facilite las actividades a ejecutar por parte de los encargados de la seguridad militar. VARIABLES DE ANÁLISIS DE LA AMENAZA Individualidad de la amenaza Realidad de la amenaza Capacidad de la amenaza Intención de la amenaza 2 - 19 SEGURIDAD MILITAR MCE 3-37.33 | Tabla 2-4 | Ejemplo de variables de análisis de la amenaza como complemento al análisis del ambiente operacional INDIVIDUALIDAD DE LA AMENAZA REALIDAD DE LA AMENAZA CAPACIDAD DE LA AMENAZA • • GAO ELN / Frente Domingo Laín Sáez / Compañía FACO / Comisión Renacer / cabecilla ‘alias Marcos’. Delincuencia común / Grupo los del Combo / cabecilla ‘alias el Compa’. Al Qaeda / cabecilla Aymán al Zawahirí. Actual (existente) Potencial (eventual) (Inexistente) • Hombres. Inteligencia delictiva. Bélica. Recursos. Sociedades criminales. Otra. • Recursos • • Hombres. Inteligencia delictiva. Tecnológica. Bélica. Recursos. Sociedades criminales • • • • • • • INTENCIÓN DE LA AMENAZA • • • • Realizar acción terrorista a las unidades militares en la ciudad de Arauca. Hurto de material de guerra en unidades acantonadas. Avasallamiento a unidades en el área de operaciones. Inteligencia delictiva. • Extender sus redes del microtráfico al interior de la unidad militar. • Inexistente. 2.2.3. Identificación y análisis del riesgo Identificación del riesgo [2-52] El proceso de la identificación del riesgo es un elemento de control que posibilita conocer los eventos catastróficos potenciales que estén o no bajo el control del Ejército Nacional, con el propósito de encontrar, reconocer y describir los riesgos que podrían afectar a la misión de la unidad que es objeto de valoración (considerando su ambiente operacional) o al estudio para la obtención de resultados. [2-53] Para lo anterior, es imperativo considerar (como mínimo) los siguientes factores y la relación entre estos: 2 - 20 CAPÍTULO 2 ADMINISTRACIÓN, GESTIÓN Y EVALUACIÓN DEL RIESGO DE LA SEGURIDAD MILITAR • La fuente del riesgo (afectación activos tangibles e intangibles). • Las causas y los eventos. • Las amenazas y las oportunidades. • Las vulnerabilidades y las capacidades. • Los cambios en los contextos (internos y externos). • Los indicadores de riesgos emergentes. • La naturaleza y el valor de los activos y los recursos. • Las consecuencias y los impactos en los objetivos y/o activos. • Las limitaciones de conocimiento, la confiabilidad de la información y el criterio. • Los sesgos, los supuestos y las creencias de las personas involucradas. [2-54] Dependiendo del caso u objetivo del estudio, la identificación de los riesgos se realiza metodológicamente por áreas, entornos, procesos o componentes de seguridad y se constituye como la base del análisis del riesgo que permite avanzar hacia una implementación de políticas que conduzcan a evitar, asumir, reducir o compartir el riesgo (a través de la adopción de medidas pasivas o activas y los controles necesarios que se consideren que podrían tener un mayor nivel de efectividad). [2-55] Para la identificación adecuada del riesgo, es esencial contar con información pertinente, apropiada y actualizada y es vital analizar el ambiente operacional; de hecho, esta es el punto de partida y se debe basar en el análisis de las variables operacionales [PEMSITIM] y de la misión [METT-TC (I)] y en el establecimiento y estudio de cada uno de los elementos de estas variables que pudiera estar incidiendo (o en un futuro), de manera directa o indirecta, en las condiciones de seguridad del activo protegido o unidad evaluada. De igual PEMSITIM Política, económica, militar, social, información, tiempo, infraestructura y medio ambiente físico METT-TC (I) Misión, enemigo, terreno y clima, tropas y apoyo disponible, y consideraciones civiles y consideraciones de la información 2 - 21 SEGURIDAD MILITAR MCE 3-37.33 forma, es importante que durante la valoración del contexto se determinen las vulnerabilidades, fortalezas, amenazas y oportunidades de seguridad y protección. [2-56] Hay otro factor importante a considerar durante el proceso de identificación de los riesgos (tanto si las fuentes están o no bajo su control) y es que se debería considerar que puede existir más de un tipo de resultado y, en consecuencia, tener una variedad de consecuencias tangibles o intangibles. Análisis del riesgo [2-57] El análisis del riesgo implica una consideración detallada de incertidumbres, fuentes de riesgo, consecuencias, probabilidades, eventos, escenarios y controles (y la eficacia de estos), con el propósito de entender la naturaleza y las características del riesgo (incluyendo, cuando sea apropiado, el nivel de este). [2-58] Un incidente puede tener múltiples causas y consecuencias. El análisis del riesgo se puede realizar con diferentes grados de detalle y complejidad, dependiendo de su propósito, de la disponibilidad y la confiabilidad de la información y de los recursos disponibles. [2-59] Dependiendo de las circunstancias y del uso previsto, las técnicas de análisis pueden ser cualitativas, cuantitativas o una combinación de ambas. Se deben considerar los siguientes factores: • La probabilidad de las incidencias y de las consecuencias. • La naturaleza y la magnitud de las consecuencias. • La eficacia de los controles existentes. • Factores relacionados con la confianza sobre la metodología analítica. [2-60] El análisis del riesgo puede estar influenciado por la calidad de la información utilizada, la limitación de las técnicas (y de su ejecución) y cualquier divergencia de opiniones, 2 - 22 CAPÍTULO 2 ADMINISTRACIÓN, GESTIÓN Y EVALUACIÓN DEL RIESGO DE LA SEGURIDAD MILITAR sesgos, supuestos, percepciones y juicios acerca de este. Todas las influencias se deben considerar, documentar y comunicar a las personas encargadas de la toma de decisiones. [2-61] El análisis del riesgo proporciona una entrada para la valoración del riesgo y la toma de decisiones sobre los métodos, estrategias y maneras para tratarlo (o de no hacerlo). Los resultados de este proceso proporcionan un entendimiento profundo para poder decidir cuándo se tienen múltiples alternativas y cada una de ellas presenta diversos tipos y niveles de riesgo. [2-62] Este también se lleva a cabo para identificar y visualizar los riesgos, lo que permite hacer un inventario de estos, determinar sus causas o factores (internos y externos), describirlos y definir sus posibles efectos. Es importante centrarse en los riesgos más significativos para el activo objeto de estudio relacionados con el desarrollo de los procesos y los objetivos del Ejército Nacional, dado que esto lleva a entender y visualizar el contexto estratégico y misional; no obstante, es necesario efectuar una valoración adecuada y objetiva de los riesgos para entenderlos, mitigarlos y controlarlos. [2-63] Siempre se debe buscar alcanzar una estandarización y parametrización ajustada a la normatividad vigente y con los estándares más altos de calidad. Los analistas de seguridad militar podrán hacer uso de diversas técnicas (cuantitativas o cualitativas) para organizar, clasificar y analizar la información o el registro de riesgos, como matrices de probabilidad de consecuencias, mapas de graficación de vulnerabilidad y riesgo o mapas de calor (estos últimos se pueden establecer como una herramienta de ayuda que le permiten al analista de seguridad militar identificar los riesgos que requieren ser priorizados en el plan de tratamiento, establecer interacciones y analizar las estrategias que se deberían adoptar en la unidad militar). [2-64] Estas herramientas pueden ser empleadas para analizar el riesgo de las unidades militares con base en la probabilidad encontrada de la materialización de los riesgos (que afectarían a las personas, las instalaciones, la información y otros bienes de interés de la unidad militar) y del impacto que 2 - 23 SEGURIDAD MILITAR MCE 3-37.33 podría tener dentro y fuera de ella. Para medir ambos factores clave, se valora la probabilidad (en términos de porcentaje, decimales o tiempos [frecuencia]) y el impacto (en términos de gravedad), de forma cualitativa o cuantitativa, en función de los eventos paralelos que podrían desencadenarse como consecuencia de los riesgos analizados. La formulación de la matriz debe integrar aquellos factores requeridos acordes con la necesidad operacional, como los riesgos identificados (su descripción, probabilidad, impacto, nivel, análisis y propietario), la estrategia de toma de decisiones, el plan de mitigación del riesgo, ente otros. • La descripción de los riesgos hace referencia a las características generales o las formas en que se observa o manifiesta el riesgo identificado, este riesgo es producto de la evaluación de vulnerabilidades y análisis de la amenaza, y puede presentante de manera inherente o residual. El riesgo inherente, es aquel que presenta ausencia de acciones para modificar su probabilidad o impacto, es un riesgo que no ha sido tratado, y el riesgo residual es el nivel de riesgo que permanece luego de tomar sus correspondientes medidas de tratamiento. Es decir, es aquel que ha tenido algún control o acción de mejora. • La probabilidad se entiende como la posibilidad de ocurrencia del riesgo. Esta puede ser medida con criterios de frecuencia o factibilidad en inminente, probable, posible, remoto e improbable. • La calificación del riesgo se logra a través de la estimación de la probabilidad de su ocurrencia y el impacto que puede causar su materialización. La primera representa el número de veces que el riesgo se ha presentado en un determinado tiempo o puede presentarse, y la segunda se refiere a la magnitud de sus efectos. Valoración del riesgo [2-65] El propósito de la valoración del riesgo es apoyar la toma de decisiones militares para la protección de todos los activos tangibles e intangibles. Esta implica comparar los 2 - 24 CAPÍTULO 2 ADMINISTRACIÓN, GESTIÓN Y EVALUACIÓN DEL RIESGO DE LA SEGURIDAD MILITAR resultados del análisis del riesgo con los criterios establecidos del riesgo para determinar cuándo se requiere una acción adicional. Esto puede conducir a tomar la decisión de: • No hacer nada más. • Considerar varias opciones para el tratamiento del riesgo. • Realizar un análisis adicional para entender mejor el riesgo. • Mantener los controles existentes. [2-66] En la valoración, se debe considerar un contexto con las consecuencias reales y percibidas por las partes involucradas en la seguridad física como parte de la seguridad militar. Una vez finalizado el análisis del riesgo correspondiente y determinado el nivel del riesgo, se tienen que registrar, informar y validar los resultados en cada nivel apropiado de la unidad militar. Además, el analista de seguridad militar debe formular una estrategia para su tratamiento, seguimiento y revisión (sin omitir un análisis complementario con la identificación de nuevos riesgos y el tratamiento para el riesgo residual). Denominación de la calificación del riesgo [2-67] La denominación del riesgo hace referencia al título que se da a un incidente actual o potencial después de haber sido sometido a una evaluación. Para su comprensión y análisis la seguridad militar califica estos riesgos así: • Improbable. Cuando el riesgo evaluado no ha sucedido hasta ahora y es muy difícil que lo haga. • Remoto. Cuando el riesgo evaluado ha sucedido solo en forma excepcional y la posibilidad de ocurrencia es muy baja. • Posible. Cuando el riesgo ha sucedido en forma esporádica y la posibilidad de ocurrencia es limitada. DENOMINACIÓN DE LA CALIFICACIÓN DEL RIESGO Improbable Remoto Posible Probable Inminente 2 - 25 SEGURIDAD MILITAR MCE 3-37.33 • Probable. Cuando el riesgo ha sucedido algunas veces y la posibilidad de ocurrencia es significativa. • Inminente. Cuando el riesgo ha sucedido algunas veces y la posibilidad de ocurrencia es muy alta. Denominación de la calificación del impacto (consecuencias). [2-68] Por impacto se entienden aquellas consecuencias que las materializaciones del riesgo pueden ocasionarle al activo objeto de protección. En donde la magnitud, en términos medibles, se sujeta a las consecuencias que pueden generarse una vez evaluada la amenaza. [2-69] Según las consecuencias, el impacto se clasifica como insignificante, menor, moderado, mayor o catastrófico: • Insignificante. Cuando el impacto puede ser considerado como irrelevante porque el daño derivado de su ocurrencia o materialización no tiene consecuencias relevantes para el activo objeto de protección. • Menor. Cuando el impacto puede ser considerado como tolerable porque el daño derivado de su ocurrencia o materialización afecta levemente (consecuencias reseñables) al activo blanco de protección. CLASIFICACIÓN DEL IMPACTO Insignificante Menor Moderado Mayor Catastrófico 2 - 26 • Moderado. Cuando las consecuencias (impacto) afectan al activo objeto de protección, pero no lo ponen en peligro. El daño derivado de su materialización tiene consecuencias moderadas reseñables. • Mayor. Cuando el impacto puede ser considerado como considerable porque el daño derivado de su ocurrencia o materialización afecta parcialmente (consecuencias graves reseñables) al activo y su funcionamiento. • Catastrófico. Cuando el impacto puede ser considerado como de gran magnitud porque el daño derivado de su ocurrencia o materialización afecta totalmente (consecuencias muy graves reseñables) al activo objeto de protección y puede poner en riesgo la estabilidad del mismo o impedir su funcionamiento total. CAPÍTULO 2 ADMINISTRACIÓN, GESTIÓN Y EVALUACIÓN DEL RIESGO DE LA SEGURIDAD MILITAR | Tabla 2-5 | Denominación de la calificación del impacto PROBABILIDAD GRAVEDAD (IMPACTO) INSIGNIFICANTE MENOR MODERADO MAYOR CATASTRÓFICO 1 2 3 4 5 INMINENTE 5 5 10 15 20 25 PROBABLE 4 4 8 12 16 20 POSIBLE 3 3 6 9 12 15 REMOTO 2 2 4 6 8 12 IMPROBABLE 1 1 2 3 4 5 | Tabla 2-6 | Denominación de la calificación del riesgo (consecuencias) VALORACIÓN DEL RIESGO EXTREMADAMENTE ALTO PROCESO DE GESTIÓN Requiere aplicar medidas preventivas inmediatas, urgentes y sin acotar sólidamente el riesgo relacionado. ALTO Requiere aplicar medidas preventivas obligatorias. Se deben controlar fuertemente las variables de riesgo. MODERADO Requiere estudiar si es posible aplicar medidas preventivas para reducir el nivel de riesgo. Si no fuera posible, se deben mantener las variables controladas. BAJO Requiere monitorear periódicamente. Aunque no requiere medidas preventivas en el momento, se pueden adoptar acciones de mejora o de fortalecimiento. MUY BAJO Requiere visualizar posibles cambios de entorno, contexto o ambiente operacional que varíen la valoración inicial. 2 - 27 SEGURIDAD MILITAR MCE 3-37.33 El analista en seguridad militar y su papel frente al impacto y calificación del riesgo [2-70] La detección, caracterización e identificación de riesgos específicos implica que el analista de seguridad militar debe resolver los interrogantes básicos (qué, cómo, dónde, cuándo, quién y por qué). Para lo anterior, es fundamental que se empleen diferentes técnicas (de naturaleza humana, mecánica, tecnológica, ciber o científica); por ejemplo, el diagnóstico de incidentes de seguridad, las entrevistas, la observación abierta o encubierta, el reconocimiento, los diagnósticos de seguridad, las listas de chequeo, la lluvia de ideas, el análisis de expertos, el análisis de causa-efecto, la inspección, etc.). [2-71] Todas estas actividades van encaminadas a la determinación de riesgos, causas y consecuencias. | Tabla 2-7 | Ejemplos de identificación de riesgos específicos TIPOS DE RIESGO Espionaje. NIVEL DEL RIESGO Extremadamente alto. Sabotaje. Alto. TerrorismoModerado. subversión. Bajo. Insurgencia. Muy bajo. Corrupción. 2 - 28 DESCRIPCIÓN DEL RIESGO ESPECIFICO Es necesario caracterizar y describir el riesgo e individualizando la amenaza. CAUSAS CONSECUENCIA Conjunto de vulnerabilidades encontradas que permiten la materialización de un riesgo (humanas, técnicas y variables operacionales). 1) Valor (impacto de explotación por la amenaza y pérdida). 2) Profundidad (según el entorno, proximidad y alcance para su explotación por parte de la amenaza). 3) Impacto de reemplazo (grado de esfuerzo, costo y tiempo de recuperación). 4) Capacidad (nivel de pérdida de capacidad del Ejército nacional o del estado producto de la explotación por la amenaza). RECOMENDACIONES Deben ser trazables con las vulnerabilidades encontradas las cuales son las que nos permiten identificar u obtener los riesgos específicos. CAPÍTULO 2 ADMINISTRACIÓN, GESTIÓN Y EVALUACIÓN DEL RIESGO DE LA SEGURIDAD MILITAR TIPOS DE RIESGO Terrorismo NIVEL DEL RIESGO DESCRIPCIÓN DEL RIESGO ESPECIFICO Acción terrorista por; artefacto explosivo instalado sobre la zona interna de la unidad militar, Extremadamente por parte del alto GAO ELN / Frente Domingo Laín Sáez / Compañía FACO / comisión renacer / cabecilla alias marcos. CAUSAS CONSECUENCIA RECOMENDACIONES 1) Aplicar protocolos de ingreso Falta de El impacto permanencia y aplicación de producto de la salida de la unidad protocolos, materialización militar. medios técni- del riesgo pro2) Mantenimiencos y medios duciría un alto to preventivo y humanos en grado de pérdida correctivo de los controles de personal, los controles de de ingreso, medios, recursos acceso. permanencia operacionales e 3) Utilización de y salida de la imagen institubinomios antiexUnidad Militar. cional. plosivos en horas críticas. 2.2.4. Peligro [2-72] El peligro es una condición con el potencial de causar lesión, enfermedad o muerte del personal; daño o pérdida de equipo o propiedad; o la degradación de la misión (MFRE 3-0). Su condición principal es la inminencia de la materialización de un riesgo. [2-73] En otras palabras, el peligro es una ‘condición’ en la cual confluyen y se combinan las vulnerabilidades, los factores, los eventos, las debilidades de seguridad y las intenciones, acciones y capacidades de la amenaza, lo cual resulta en una circunstancia adversa para el Ejército Nacional o el activo objeto de protección. [2-74] En tal sentido, la definición de ‘peligro’ en cuanto a la seguridad militar suele estar asociada a lo que se conoce como los posibles, probables o más peligrosos cursos de acción de la amenaza en contra de los activos del Ejército Nacional, la infraestructura crítica o los activos estratégicos de la nación. Ahora bien, dependiendo de la situación, también puede haber otro tipo de peligros; sin embargo, en todo caso, se debe valorar la intención, las capacidades de la amenaza, 2 - 29 SEGURIDAD MILITAR MCE 3-37.33 el efecto o impacto probable y la gravedad de la acción para darle al riesgo un adecuado tratamiento. Tratamiento del riesgo [2-75] El propósito para el tratamiento del riesgo es seleccionar e implementar opciones para manejar el riesgo, lo implica tener que realizar un proceso iterativo en el que se: • Formulen y seleccionen opciones para el tratamiento del riesgo. • Planee e implemente el tratamiento del riesgo. • Evalúe la eficacia del tratamiento del riesgo. • Decida si el riesgo residual es aceptable (si no lo es, efectúe un tratamiento adicional). [2-76] La selección de las opciones más apropiadas para el tratamiento del riesgo conlleva hacer un balance entre los beneficios potenciales (derivados del logro de los objetivos) y los costos (esfuerzos o desventajas) de la implementación; es decir, un análisis costo-beneficio. [2-77] Las opciones para el tratamiento del riesgo pueden requerir que: • Se evite el riesgo (decidiendo no iniciar o continuar la actividad que genera el riesgo). • Se acepte o aumente el riesgo (por estar en busca de una oportunidad). • Se elimine la fuente de riesgo. • Se modifique la probabilidad. • Se modifiquen las consecuencias. • Se comparta el riesgo (transferirlo o tercerizarlo buscando otras alternativas de solución). • Se retenga el riesgo (con base en una decisión informada). 2 - 30 CAPÍTULO 2 ADMINISTRACIÓN, GESTIÓN Y EVALUACIÓN DEL RIESGO DE LA SEGURIDAD MILITAR [2-78] La justificación para el tratamiento del riesgo se tiene que enfocar más una visión prospectiva que en la prevención, detección y corrección de las fuentes generadoras del mismo (sin limitarse por los aspectos económicos, organizacionales, etc.); además, se deben tener en cuenta todos los aspectos internos y externos de las unidades militares, los acuerdos logrados en las mesas de expertos y los puntos de vista de las partes interesadas. [2-79] A pesar de que haya un diseño e implementación cuidadosos, el tratamiento del riesgo puede no producir los resultados esperados y ocasionar consecuencias no previstas para las unidades del Ejército Nacional, las cuales pueden ser parcial o totalmente negativas por causa del surgimiento de nuevos riesgos que también se tienen que gestionar. [2-80] Las partes interesadas (entre las cuales deben estar involucrados los decisores militares) necesitan realizar el seguimiento y la revisión para asegurarse de que las distintas maneras del tratamiento sean y permanezcan eficaces. Adicionalmente, tienen que estar conscientes de la naturaleza y el nivel del riesgo residual después del tratamiento de los riesgos inherentes. (Este debe ser documentado y objeto de seguimiento, revisión y de tratamiento adicional, de acuerdo con su valoración). Planeamiento del tratamiento del riesgo [2-81] El propósito de los planes de tratamiento del riesgo es especificar la manera en la que se tienen que implementar las opciones elegidas para dicho proceso, con el fin de que las partes interesadas entiendan las disposiciones y se pueda realizar el seguimiento del avance de lo planeado. En este plan de tratamiento se tienen que consignar las instrucciones, las tareas, las actividades, los compromisos, lo tiempos pactados, entre otros aspectos a cargo de la unidad; también debe contemplar periodos de tiempo (corto, mediano y largo plazo). • La información proporcionada en el plan del tratamiento del riesgo debería incluir: 2 - 31 SEGURIDAD MILITAR MCE 3-37.33 • Las acciones propuestas (tareas, actividades, compromisos, tiempos pactados, entre otros). • Los recursos necesarios (incluyendo las contingencias). • Los resultados esperados. • Las restricciones y/o excepciones para la implementación del plan. • Los informes y el seguimiento. • Los plazos previstos para la realización y la finalización de las acciones. [2-82] Los planes de tratamiento de riesgo son ante todo recomendaciones y actividades de índole pasivo o activo que adopta la seguridad militar durante un estudio, análisis o evaluación para evitar, contrarrestar, mitigar, monitorear, transferir, controlar o neutralizar los riesgos o peligros y reducir las vulnerabilidades y su nivel de exposición. Estas se deben ajustar a las siguientes características: • Conducencia. Que se guíe a la solución del problema; es decir que produzca el efecto de seguridad o protección que se desea con respecto de las vulnerabilidades conexas al riesgo (y sus fuentes o causas). • Factibilidad. Que se pueda implementar con los medios y recursos económicos, humanos y materiales disponibles (dentro la temporalidad y espacio requeridos). • Aceptabilidad. Que se pueda soportar el costo de su llevada a efecto o implementación en el contexto, entorno o ambiente operacional. Elaboración del mapa de riesgos [2-83] Los mapas de riesgos contienen los mayores riesgos a los cuales está expuesta la unidad, de manera que se puedan identificar las políticas inmediatas de respuesta ante ellos que tiendan a evitar, reducir, compartir o transferir el riesgo 2 - 32 CAPÍTULO 2 ADMINISTRACIÓN, GESTIÓN Y EVALUACIÓN DEL RIESGO DE LA SEGURIDAD MILITAR (o asumir el riesgo residual) y a realizar acciones (con sus responsables, cronogramas e indicadores correspondientes). [2-84] Al finalizar la etapa de valoración del riesgo, se debe elaborar un mapa de riesgos por cada función de la seguridad militar para facilitar la administración del riesgo. Esto lo puede hacer la unidad o dependencia solicitante del estudio o la unidad que lo desarrolla. [2-85] Los mapas de riesgos se pueden representar de diversas formas, con tal de que siempre estén ajustados a los requerimientos del receptor del producto y la necesidad operacional. | Tabla 2-8 | Organización del mapa de riesgos DESCRIPCIÓN DEL RIESGO ESPECIFICO EVALUACIÓN CONTROLES DEL RIESGO EXISTENTES RECOMENDACIONES RESPONSABLES EFECTIVIDAD FRECUENCIA Y RIESGO DEL CONTROL SOPORTE RESIDUAL Descripción del mapa de riesgos [2-86] El mapa de riesgos (ver tabla 2-8) constituye una guía metodológica para dar el tratamiento adecuado al riesgo que la unidad haya detectado y busque mantenerlo bajo control operacional: • Descripción del riesgo específico. Posibilidad de ocurrencia de un evento o acción de la amenaza que pueda entorpecer el desarrollo normal de las funciones de la unidad o el activo objeto de protección y les impidan el logro de sus objetivos. • Evaluación del riesgo. Resultado obtenido en la matriz de calificación, evaluación y respuesta a los riesgos. • Controles existentes. Especificación de cuál es el control que la unidad o el activo objeto de protección tienen 2 - 33 SEGURIDAD MILITAR MCE 3-37.33 DESCRIPCIÓN DEL MAPA DE RIESGOS Descripción del riesgo específico implementado para combatir, minimizar o prevenir el riesgo. • Recomendaciones. Aplicación concreta de las opciones pasivas o activas de manejo del riesgo que entrarán a prevenir o a reducir el riesgo y harán parte del plan de manejo del riesgo. Evaluación del riesgo Controles existentes Recomendaciones Responsables Efectividad del control Frecuencia y soporte Riesgo residual • Responsables. Determinación de las dependencias o áreas encargadas de adelantar las acciones propuestas. • Efectividad del control. Resultado de determinar la exposición de la unidad o el activo objeto de protección al riesgo (luego de confrontar la evaluación del riesgo con los controles aplicados después de su valoración). • Frecuencia y soporte. Establecimiento de fechas para implementar las acciones por parte de los responsables de manejar el tratamiento que se da a una vulnerabilidad detectada y de la documentación requerida (en caso de que se requiera para evaluar el desarrollo de las acciones implementadas). • Riesgo residual. Nivel de riesgo que permanece luego de tomar medidas de tratamiento de riesgo. [2-87] Una vez diseñado y validado el plan para administrar los riesgos, en el mapa de riesgos, es necesario monitorearlo teniendo en cuenta que estos nunca dejan de representar una amenaza para la unidad apoyada objeto de estudio. 2.2.5. Seguimiento, monitoreo y revisión [2-88] El seguimiento continuo y la revisión periódica del proceso de la gestión del riesgo y de sus productos debe ser una parte considerada durante el planeamiento de este, con el propósito de asegurar y mejorar la calidad de su implementación y ayudar a conseguir los resultados deseados. [2-89] Para lo anterior, se deben asignar y definir responsabilidades claramente; planear, recolectar y analizar información; 2 - 34 CAPÍTULO 2 ADMINISTRACIÓN, GESTIÓN Y EVALUACIÓN DEL RIESGO DE LA SEGURIDAD MILITAR registrar resultados; y proporcionar retroalimentación. Es indispensable tener presente que los resultados del seguimiento y la revisión se deben incorporar a todas las actividades de gestión del riesgo y de medición de las unidades evaluadas. [2-90] El monitoreo es esencial para asegurar que las acciones se están llevando a cabo y evaluar la eficiencia en su implementación (adelantando revisiones sobre la marcha para evidenciar todas aquellas situaciones o factores que puedan estar influyendo en la aplicación de las medidas preventivas). [2-91] La revisión debe estar a cargo de los responsables de los procesos y su finalidad principal es la de sugerir y aplicar los correctivos y ajustes necesarios para garantizar un manejo efectivo del riesgo. Luego del seguimiento y monitoreo, dentro de su función, el área de seguridad militar revisa, comunica y presenta sus resultados y propuestas de mejoramiento y tratamiento de las situaciones detectadas. El proceso de seguimiento, monitoreo, revisión y sus resultados se deberá documentar de acuerdo con los procedimientos institucionales establecidos. 2 - 35 Página dejada en blanco intencionalmente CAPÍTULO 3 SEGURIDAD FÍSICA OBJETIVO DE LOS SISTEMAS DE SEGURIDAD FÍSICA DISUADIR EVALUAR CONTRARRESTAR DETECTAR OPORTUNAMENTE RETARDAR AMBIENTES Y ENTORNOS EN LOS QUE SE GESTIONA LA SEGURIDAD FÍSICA SEGURIDAD DE ÁREA SEGURIDAD LOCAL ENFOQUE DE SEGURIDAD FÍSICA NEUTRALIZAR • Ambiente interno • Entorno perimétrico o área de seguridad • Entorno externo o área de influencia • Ambiente organizacional SEGURIDAD LOCAL DE ÁREA SEGURIDAD LOCAL DE PUNTO SEGURIDAD LOCAL DE ZONA FACTORES DE EFECTIVIDAD Y EVALUACIÓN DE SEGURIDAD FÍSICA ACTIVIDADES ESPECÍFICAS DE SEGURIDAD FÍSICA • Estudios de seguridad física. • Inspección de seguridad física. • Diagnóstico a sistemas de seguridad. • Aplicación, verificación y orientación en seguridad militar. • Gestión e investigación de incidentes de seguridad física. VENTAJAS DE LA IDENTIFICACIÓN DE RIESGOS • Oportunidad • Priorización • Anticipación • Seguimiento PROCESO DE GESTIÓN DEL RIESGO PARA LA SEGURIDAD FÍSICA CRITERIOS PARA LA EMISIÓN DE RECOMENDACIONES DE SEGURIDAD FÍSICA • Recolección de información. • Análisis de la información • Identificar y evaluar las amenazas que puedan afectar la instalación militar. • Identificación y evaluación de vulnerabilidades. • Elaboración de listas de riesgos. • Establecer el nivel de riesgo identificado. • Definir y priorizar recomendaciones. • Identificar peligros mediante la recolección de información y análisis para convertirlo en productos de inteligencia que serán entregados a quien emitió los RICC. TIPOS DE ACTIVIDADES DE TRAZABILIDAD Y RASTREO • Trazabilidad y rastreo gestión de mantenimiento. • Trazabilidad y rastreo de compras. • Trazabilidad y rastreo de la gestión de mantenimiento, almacenes, compras y movimiento financiero. • Trazabilidad y rastreo sobre procesos o almacenes. • Trazabilidad y rastreo financiero. 3-1 SEGURIDAD MILITAR MCE 3-37.33 [3-1] Las unidades con el rol misional de seguridad militar y las áreas de seguridad militar deben elaborar diagnósticos y análisis de seguridad física que incluyan la identificación, el análisis y la valoración del nivel de exposición de vulnerabilidades de un esquema, dispositivo y/o sistema protección de una unidad, instalación provisional, activo o proceso crítico institucional o base de operaciones fija; así como la identificación y valoración de riesgos frente a posibles acciones de la amenaza en su contra. [3-2] De igual forma, la amenaza debe ser valorada por los analistas con el fin de emitir recomendaciones de mejoramiento que permitan ejecutar o implementar operaciones de seguridad y protección, esquemas o dispositivos de seguridad, planes, sistemas, barreras, etc., con la intención de identificar, anticipar, prevenir, dificultar, limitar, contrarrestar o neutralizar los resultados o efectos negativos de las posibles acciones de la amenaza. OE Ambiente operacional [3-3] El Ejército Nacional emplea medidas de seguridad física en los entornos interno, perimétrico, externo y organizacional (siendo este último transversal a los anteriores) para proteger personal, información, infraestructura, procesos, medios y recursos críticos en todas las unidades y ambientes operacionales (OE, por su sigla en inglés) contra diversas amenazas de acuerdo con la normatividad vigente. Este enfoque se basa en el análisis continuo y el empleo de medidas pasivas o activas de anticipación y protección acordes con el OE y el nivel de riesgo (incluyendo barreras físicas, ubicación de sistemas de detección o alerta, controles de acceso y control de intrusiones, ubicación de posiciones defensivas, adopción de dispositivos o esquemas de seguridad fija o móvil, implementación de registros de naturaleza variada y adopción de capacidades no letales). [3-4] El objetivo de los sistemas de seguridad física es aumentar las condiciones de seguridad enfocados en el estado y la percepción de seguridad y defensa de un área de seguridad específica, a fin de evitar las acciones de sabotaje, espionaje, terrorismo, hurto, intrusión ilegal u otra actividad delictiva. Para lograrlo, un componente del dispositivo, esquema o sistema de seguridad militar debe implementar medidas activas 3-2 CAPÍTULO 3 SEGURIDAD FÍSICA o pasivas de acuerdo con las funciones de la seguridad militar y las tareas que se encuentren interrelacionadas y tengan la capacidad integrada de: • Disuadir. Inducir a alguien a cambiar o a desistir de su propósito. Un agresor potencial que percibe el riesgo de ser puesto en evidencia puede ser disuadido de atacar un activo. La efectividad de la disuasión varía dependiendo del atractivo del activo y del tipo y del objetivo de la amenaza. • Detectar oportunamente. Detectar, anticipar o identificar la existencia de personas, actividades o acciones de la amenaza que generen un riesgo actual o un peligro. Una medida de detección establece un acto de agresión probable o potencial, evalúa la validez de dicha detección y comunica la información a una fuerza o unidad de respuesta, a través del uso de sistemas de alarma, videovigilancia, monitoreo, patrullas o puestos fijos y otros tipos de sistemas de detección que ayudan a localizar y determinar el tamaño y la intención de la intrusión o actividad no autorizada. • Evaluar. Valorar la probabilidad de ocurrencia, inminencia, impacto, efectos, nivel de criticidad y la temporalidad (actual o potencial) de los riesgos y de la amenaza, con el fin de establecer su naturaleza, intención y capacidad. • Retardar. Aplicar medidas de demora que protejan una unidad, instalación, base, recurso o activo protegido de la agresión de la amenaza y retrasen o impidan su movimiento hacia él. • Contrarrestar. Disminuir o anular el efecto o la influencia de una actividad determinada mediante la ejecución de acciones de mitigación. La contrainteligencia determina las técnicas y procedimientos que se van a emplear para compensar la acción de la amenaza y sus alcances (ver el MCE-2-22.1). • Neutralizar. Tarea táctica de la misión que tiene como consecuencia dejar inoperante al personal o material enemigo de modo que no pueda interferir en una operación (MCE 3-90.1). OBJETIVO DE LOS SISTEMAS DE SEGURIDAD FÍSICA Disuadir Detectar oportunamente Evaluar Retardar Contrarrestar Neutralizar 3-3 SEGURIDAD MILITAR MCE 3-37.33 3.1. ENFOQUE DE SEGURIDAD FÍSICA [3-5] El enfoque de seguridad física se centra en desarrollar medidas de protección para los activos del Ejército Nacional (personas, medios, instalaciones o infraestructura militar, procesos críticos e información) con base en un proceso sistemático de evaluación y análisis que da como resultado un sistema de protección integrado e integral. Ahora bien, no todos requieren los mismos sistemas o medidas de seguridad; por lo tanto, en algunos casos, también se precisa que su evaluación y análisis sean efectuados desde una perspectiva diferente (por ejemplo, una valoración de un activo fijo desde una perspectiva de seguridad local o de punto o un estudio o evaluación de un área de operaciones empleando conceptos o apreciaciones de seguridad de área). OE Ambiente operacional [3-6] Las recomendaciones presentadas a través de los productos de seguridad física (estudio, inspecciones, diagnósticos de seguridad u otro) son asumidas y ejecutadas por el comandante de la instalación militar con el fin de realizar la reubicación o el acondicionamiento acordes con las medidas de seguridad necesarias. Estas acciones de mejora tienen el propósito de consolidar y mantener el estado final deseado y contrarrestar las vulnerabilidades o amenazas existentes en el OE, de manera que se protejan efectivamente las instalaciones, las redes, los servicios, los procesos o los equipos físicos y de tecnología de la información. [3-7] En este sentido, los diagnósticos de seguridad que se desarrollen y las recomendaciones generadas a partir de estos deben estar enfocados según la necesidad, el tipo de estudio o análisis y su propósito; además, pueden incluir la implementación de tareas de seguridad de un área específica (medidas activas y pasivas) para la protección efectiva de instalaciones, redes, servicios, procesos o equipos físicos y de tecnología de la información, cuya interrupción o destrucción tendría un impacto mayor en las capacidades del Ejército Nacional o una unidad, guarnición o un área de operaciones (AO). [3-8] Los análisis de seguridad física deben considerar la protección diaria cotidiana y durante las operaciones de los 3-4 CAPÍTULO 3 SEGURIDAD FÍSICA activos de información (su confidencialidad, integridad y disponibilidad) de la unidad o de los asociados de la acción unificada (AU) que sean propensos al espionaje, sabotaje y terrorismo. Por ejemplo, pueden recomendar dispositivos, esquemas, sistemas y barreras que contribuyan eficazmente a la seguridad y protección de las personas al interior de una unidad, con la intención que estas puedan cumplir sus misiones, funciones o tareas y no se vean perjudicadas por causa de las acciones de la amenaza. [3-9] La seguridad se define como aquellas medidas adoptadas por una unidad u organización militar para protegerse del reconocimiento, espionaje, observación y ataque sorpresivo de las fuerzas terrestres, aéreas, navales y ciberespaciales del enemigo, puede ser de carácter agresivo o sigiloso, activo (combate para proteger) o pasivo (no combate para proteger), estacionaria o móvil, con efectos letales o no letales (MCE 3-98). Partiendo de lo anterior, el análisis de las variables operacionales [PEMSITIM] y de la misión [METT-TC (I)] durante los diagnósticos, estudios o evaluaciones de seguridad física puede precisar que se incluya la valoración, recomendación o implementación de medidas activas y pasivas de seguridad para el mejoramiento de la protección de la unidad o del activo objeto de protección. [3-10] Adicionalmente, es imperioso entender las conceptualizaciones doctrinales existentes con respecto de las operaciones de seguridad y de las amenazas híbridas: • Seguridad de área. Tarea de seguridad llevada a cabo para proteger las propias tropas, las instalaciones, las rutas y las acciones dentro de un área específica (MFRE 3-90). • Seguridad local. Tarea de seguridad que incluye actividades de seguridad de bajo nivel realizadas cerca de una unidad, para evitar la sorpresa del enemigo (MFRE 3-90). • Seguridad local de área. Esfuerzo de protección que incluye todas las medidas que impidan o intercepten los esfuerzos de reconocimiento o ataque enemigos en un área definida dentro de una fuerza de seguridad de área o el área de operaciones de una unidad escalón táctico de PEMSITIM Política, económica, militar, social, información, tiempo, infraestructura y medio ambiente físico METT-TC (I) Misión, enemigo, terreno y clima, tropas y apoyo disponible, y consideraciones civiles y consideraciones de la información CONCEPTOS DOCTRINALES SOBRE SEGURIDAD Seguridad de área Seguridad local Seguridad local de área Seguridad local de punto Seguridad local de zona 3-5 SEGURIDAD MILITAR MCE 3-37.33 batallón y normalmente es de tamaño y nivel de unidad escalón táctico de compañía (MCE 3-98). • Seguridad local de punto. Esfuerzo de protección que incluye todas las medidas que impidan o intercepten los esfuerzos de reconocimiento o ataque enemigos en un punto definido dentro de una fuerza de seguridad de área o el área de operaciones del escalón táctico batallón y normalmente es de tamaño y escalón pelotón, aunque en algunos casos puede ser de escalón táctico compañía (MCE 3-98). • Seguridad local de zona. Esfuerzo de protección que incluye todas las medidas que impidan o intercepten los esfuerzos de reconocimiento o ataque enemigos en un área definida dentro de una fuerza de seguridad de área o el área de operaciones de una unidad escalón táctico de batallón y generalmente es de tamaño y nivel de unidad escalón táctico de batallón (MCE 3-98). 3.2. MEDIDAS ACTIVAS Y PASIVAS DE SEGURIDAD EN SEGURIDAD FÍSICA [3-11] Las medidas activas y pasivas de seguridad en seguridad física tienen como propósito salvaguardar el personal e impedir el acceso no autorizado a equipos, medios, instalaciones, procesos, materiales, documentos e información. Por una parte, las medidas activas permiten tener una capacidad de respuesta o reacción oportuna e inmediata frente a una alerta o acción de la amenaza, a fin de contrarrestar o neutralizar su intención y efectos; suele corresponder a aquellas actividades de acción y reacción o al empleo de la fuerza por parte del personal militar responsable de la seguridad (mediante el planeamiento, preparación y ejecución de operaciones de seguridad). [3-12] Por otro lado, las medidas pasivas se enfocan en la detección, anticipación y prevención de acciones de la amenaza y corresponden a las barreras, los dispositivos o los esquemas de seguridad y registro, el alumbrado, las alarmas, los sistemas de monitoreo y diagnóstico de seguridad, entre otros. 3-6 CAPÍTULO 3 SEGURIDAD FÍSICA [3-13] Los análisis y evaluaciones de seguridad física tienen aplicación espacial o geográfica y se deben ajustar a la necesidad operacional, al ámbito, el ambiente operacional, el nivel de amenaza u hostilidad existente y el propósito o alcance del estudio. Es decir que se pueden efectuar con respecto de una instalación militar, un recurso o activo de infraestructura específica, una unidad, una base de operaciones o un proceso de apoyo logístico, con el objetivo de proteger capacidades, medios o recursos y con base en el análisis de las variables operacionales [PEMSITIM] y de la misión [METT-TC(I)]. [3-14] La seguridad militar determina el conjunto de características que definen un lugar y por lo tanto la forma de ejecución de actividades de contrainteligencia en un ambiente objeto de estudio. PEMSITIM Política, económica, militar, social, información, tiempo, infraestructura y medio ambiente físico METT-TC (I) Misión, enemigo, terreno y clima, tropas y apoyo disponible, y consideraciones civiles y consideraciones de la información [3-15] La seguridad física se gestiona en los siguientes ambientes y entornos: • Ambiente interno. Hace referencia al área que se encuentra determinada por el entorno perimétrico o área de seguridad de la instalación, unidad, base militar, recursos o activos objeto de estudio, análisis o evaluación de seguridad. Es decir que hace referencia al espacio delimitado por barreras físicas perimetrales. • Entorno perimétrico o área de seguridad. Hace referencia al área que delimita la instalación, unidad, base, recursos o activos objeto de estudio, análisis o evaluación de seguridad, en la cual se ejerce control y vigilancia permanente a través de sistemas de monitoreo, tecnología, ubicación de garitas o puestos de centinela, vigilancia humana o de apoyo animal, con el fin de impedir el ingreso y salida de personal no autorizado. Esta área es la primera barrera física y se determina según el tipo de instalación, unidad, base militar, recurso o activo objeto de estudio, análisis o evaluación de seguridad. • Entorno externo o área de influencia. Hace referencia al área que comprende el espacio de radio (a partir de la ubicación de los sistemas de monitoreo, barreras físicas AMBIENTES Y ENTORNOS EN LOS QUE SE GESTIONA LA SEGURIDAD FÍSICA Ambiente interno Entorno perimétrico o área de seguridad Entorno externo o área de influencia Ambiente organizacional 3-7 SEGURIDAD MILITAR MCE 3-37.33 PEMSITIM Política, económica, militar, social, información, tiempo, infraestructura y medio ambiente físico METT-TC (I) Misión, enemigo, terreno y clima, tropas y apoyo disponible, y consideraciones civiles y consideraciones de la información perimetrales, puestos de centinela o vigilancia de la instalación, unidad, base militar, recurso o activo objeto de estudio, análisis o evaluación de seguridad) que ha sido delimitada por el analista de seguridad teniendo como base la situación, el ambiente operacional, el entorno y contexto (haciendo un análisis de las variables operacionales [PEMSITIM] y de la misión [METT-TC (I)]), el nivel de riesgo y amenaza existentes, los antecedentes de incidentes o eventos y el nivel de hostilidad en el área. (El análisis de las condiciones de seguridad del entorno externo se constituye en un factor fundamental en un estudio de seguridad física, bajo el entendido de que el nivel de seguridad y protección tiene una relación directa con las condiciones, el control y el manejo de las variables operacionales y de la misión, de forma que termina constituyéndose en fuente o generador de riesgo o amenaza). • Ambiente organizacional. Hace referencia a la evaluación de las relaciones de mando, la unidad de mando y control, el conocimiento y entrenamiento, el entendimiento, el nivel de coordinación o sincronización, el funcionamiento, la definición de responsabilidades y las tareas de seguridad determinados en el plan de seguridad de la unidad. Además, establece el alcance, los componentes, la efectividad y el impacto de acuerdo con las funciones de la seguridad militar (seguridad de personas, seguridad física, seguridad de información y seguridad de la infraestructura crítica) acorde con el ambiente operacional y el nivel de riesgo o las vulnerabilidades existentes (como la asignación de responsabilidades y las tareas específicas de seguridad a unidades, servicios, dependencias, entre otros). Este ambiente influye de manera transversal en la valoración de vulnerabilidades y riesgos internos, perimétricos o áreas de seguridad, externo y/o organizacional. 3-8 CAPÍTULO 3 SEGURIDAD FÍSICA 3.3. FACTORES DE EFECTIVIDAD Y EVALUACIÓN DE SEGURIDAD FÍSICA [3-16] La efectividad de los puestos de control para el acceso a las instalaciones, unidades o bases militares dependen, en gran medida, de las condiciones de seguridad y protección. Por consiguiente, se deben considerar los siguientes factores que las fortalezcan: • Análisis adecuados del ambiente operacional en el AO. AO Área de operaciones • Dispositivo o esquema de control y registro del personal. • Planeamiento, preparación, ejecución y evaluación de operaciones de seguridad. • Ubicación y protección de garitas, puestos de control, puestos de observación o puestos avanzados de combate y defensa. • Integración de sistemas de circuito cerrado de monitoreo con el componente humano. • Empleo adecuado de sistemas o medios de inteligencia, vigilancia y reconocimiento disponibles. • Sistemas de comunicaciones de mando y control. • Capacidad de respuesta o reacción frente a alertas o incidentes. • Mecanismos de control, registro, identificación de ingreso y egreso de personal. • Mecanismos de control, registro, identificación de ingreso y egreso de vehículos. • Mecanismos de control, registro, identificación de ingreso y egreso de tropa. • Sistema de alarma fijas, móviles y credenciales de identificación. 3-9 SEGURIDAD MILITAR MCE 3-37.33 • Mecanismos de control y protección de datos. • Instrucción y entrenamiento en seguridad y procedimientos de la amenaza. • Situación de moral y bienestar. • Cultura y actitud de seguridad y protección. • Situación, estado, capacidades de medios y equipos de respuesta. • Nivel de disuasión o persuasión frente a posibles acciones de la amenaza. • Control y dominio sobre el área de influencia y el área de interés. 3.4. CRITERIOS PARA LA EMISIÓN DE RECOMENDACIONES DE SEGURIDAD FÍSICA [3-17] Las recomendaciones en seguridad física traducidas tanto en medidas activas, pasivas de control, prevención, anticipación o para contrarrestar las acciones o intenciones de la amenaza requieren que se tenga en cuenta los siguientes criterios antes de ser emitidos: • Entender y comprender la causa, el enfoque y el alcance de las vulnerabilidades, su exposición a los riesgos, la capacidad e intención de la amenaza y la inminencia del peligro. • Estar alineadas a las vulnerabilidades, riesgos o peligros identificados. De manera que estas tengan un impacto o efecto positivo en el nivel de exposición o riesgo oportunamente. • Obedecer a medidas viables, conducentes o prácticas, aceptables o razonables. • Considerar la medición de impacto y probabilidad del riesgo valorado. 3 - 10 CAPÍTULO 3 SEGURIDAD FÍSICA • Definir el nivel, escenario y alcance de las medidas a adoptar. • Priorizar su ejecución de acuerdo con el nivel de exposición de la vulnerabilidad y la necesidad operacional dada por las condiciones del ambiente operacional. 3.5. ACTIVIDADES ESPECÍFICAS DE SEGURIDAD FÍSICA [3-18] Para el cumplimiento de la función de seguridad física se establecen las siguientes actividades, las cuales en su ejecución se constituyen en operaciones o misiones de trabajo de la seguridad militar: • Estudios de seguridad física. • Inspección de seguridad física. • Diagnóstico a sistemas de seguridad. • Aplicación, verificación y orientación en seguridad militar. • Gestión e investigación de incidentes de seguridad física. 3.5.1. Estudio de seguridad física [3-19] Los estudios de seguridad física tienen como propósito realizar un análisis, evaluación y diagnóstico del estado de seguridad y protección de una guarnición o instalación militar, infraestructura, recurso, activo crítico o una base de operaciones de cualquier nivel, con la finalidad de identificar vulnerabilidades y evaluar la exposición a los riesgos (con su nivel de probabilidad de ocurrencia correspondiente); en particular, a un acto hostil, entendido como un ataque o uso de la fuerza en contra de la infraestructura crítica o unidad de maniobra en el área de operaciones (MCE 3-01). [3-20] En este mismo sentido, los estudios de seguridad física deben comprender la valoración de las amenazas actuales o potenciales, bajo la concepción de existencia de amenazas 3 - 11 SEGURIDAD MILITAR MCE 3-37.33 ACTIVIDADES ESPECÍFICAS DE SEGURIDAD FÍSICA Estudios de seguridad física Inspección de seguridad física Diagnóstico a sistemas de seguridad Aplicación, verificación y orientación en seguridad militar Gestión e investigación de incidentes de seguridad física híbridas, lo cual debe llevar a un entendimiento claro del ambiente operacional y de los tipos de vulnerabilidades, riesgos o amenazas existentes o conexas en su entorno para poder emitir recomendaciones de tipo pasivo o activo viables, conducentes y aceptables que permitan mejorar las condiciones, los medios y los esquemas o dispositivos de seguridad física en el que se incluyen sistemas, controles, procedimientos y protocolos de seguridad existentes. [3-21] En todo caso, el estudio se debe enfocar y delimitar según la situación, el alcance y el propósito de este, considerando el análisis del ambiente interno, entorno perimétrico o de seguridad y externo o de influencia; y la valoración del entorno organizacional (de manera transversal). Además, siempre se tienen que analizar las vulnerabilidades, los riesgos, los peligros y las amenazas de manera independiente, pero convergente o integral. [3-22] Sin embargo, este estudio no se realiza de manera periódica o en todos los casos, sino cuando se presentan las siguientes condiciones o en estos escenarios: • Antes de realizar la construcción de una unidad (en caso de que el proyecto de construcción esté sobre planos, el diagnóstico se debe efectuar con apoyo del personal idóneo). • Cuando la instalación va a funcionar por primera vez. • Cuando una unidad llega a ocupar instalaciones que fueron usadas previamente. • Si no existe un registro del estudio o diagnóstico general de seguridad física previo en la instalación. • Cuando se han evidenciado fallas graves o hechos atentatorios contra la seguridad. • Cuando se han producido modificaciones o cambios significativos en la unidad, misión, organización o instalaciones desde la última evaluación que puedan afectar la postura de seguridad (como la construcción, renovación o pérdida de un sistema de seguridad). 3 - 12 CAPÍTULO 3 SEGURIDAD FÍSICA 3.5.2. Inspección de seguridad física [3-23] La inspección de seguridad física comprende el análisis y la evaluación que se realiza a los dispositivos de seguridad e instalaciones o a la infraestructura de una unidad, recurso, activo o proceso de apoyo después de haber efectuado el estudio de seguridad. Tiene varios propósitos: hacer un diagnóstico sobre la situación de la gestión, la administración y el control de vulnerabilidades, riesgos, peligros y amenazas que fueron identificados; evaluar el cumplimiento de las políticas, los lineamientos o los protocolos que se han emitido en asuntos de seguridad y protección de fuerza; identificar nuevos riesgos, amenazas y vulnerabilidades; y recomendar nuevas medidas pasivas o activas o ajustes de los procedimientos, las políticas o los protocolos de seguridad vigentes. [3-24] Como resultado de su ejecución, debe quedar una matriz de gestión y evaluación de riesgos y vulnerabilidades en la cual se incluya la evaluación integral con perspectiva de análisis convergente hecha a ambientes y entornos operacionales. Dicha ejecución debe ser superior a un año para que se pueda evidenciar la gestión del comando de la unidad; no obstante, también se puede realizar de manera inmediata cuando se presenten alteraciones en las variables operacionales [PEMSITIM] o de la misión [METT-TC(I)] que puedan aumentar el nivel de vulnerabilidad o riesgo o cuando se requiera según la necesidad operacional y acorde con el grado de criticidad. [3-25] Esta puede ser realizada por unidades con el rol misional de seguridad militar o las áreas o secciones de contrainteligencia de cualquier unidad. Adicionalmente, se puede desarrollar con un enfoque integral en ambientes y entornos operacionales o focalizada de manera específica en un entorno, activo, recurso o instalación, área, procedimiento, proceso o protocolo en particular. PEMSITIM Política, económica, militar, social, información, tiempo, infraestructura y medio ambiente físico METT-TC (I) Misión, enemigo, terreno y clima, tropas y apoyo disponible, y consideraciones civiles y consideraciones de la información 3.5.3. Diagnóstico a sistemas de seguridad [3-26] Los diagnósticos a sistemas de seguridad incluyen a los esquemas o dispositivos de seguridad; los diagnósticos 3 - 13 SEGURIDAD MILITAR MCE 3-37.33 son estudios específicos y focalizados que realizan las unidades especializadas de contrainteligencia con el fin de medir, evaluar y analizar el estado de seguridad, alerta, capacidad de respuesta, anticipación y efectividad de los dispositivos, esquemas, políticas, protocolos o procedimientos de seguridad de seguridad física y de la seguridad de personas e información que están implementados en una unidad, base de operaciones, instalación, proceso, recurso o activo crítico de la fuerza contra posibles acciones de espionaje, sabotaje, subversión, terrorismo, insurgencia o corrupción. [3-27] Estos pueden ser ejecutados de manera específica para evaluar las vulnerabilidades en cuanto a la seguridad fisca, la seguridad de personas o la seguridad de la información (o de manera integral) y se pueden realizar durante un estudio de seguridad física o una inspección de seguridad física, previa coordinación con el comandante de la unidad o el oficial más antiguo del cantón o la instalación militar donde vayan a tener lugar. En todo caso, toca tener presente que son pruebas cuyos resultados nunca deben ser sancionatorios (en ninguna circunstancia), sino que tienen que considerarse como una lección aprendida, de instrucción o de entrenamiento para el personal responsable de la seguridad y protección. [3-28] Su procedimiento suele realizase de manera encubierta; por lo tanto, se deben definir con claridad los medios y las medidas de seguridad y coordinación, preparar el personal y los medios a emplear y elegir el método y el alcance. En cuanto a los métodos, estos pueden ser específicos o combinados dependiendo de la necesidad (por ejemplo: simulación de infiltración, penetración, o suplantación de personal; hurto simulado de material; intrusión de medios o elementos de empleo por parte del enemigo; entre otros). En cualquier caso, se debe recordar que nunca se debe poner en riesgo la integridad de los participantes o la seguridad de la información clasificada. (La evaluación de la prueba es una condición obligatoria del diagnóstico o evaluación de seguridad). 3 - 14 CAPÍTULO 3 SEGURIDAD FÍSICA 3.5.4. Aplicación, verificación y orientación en seguridad militar [3-29] La aplicación, verificación y orientación en seguridad militar comprende las actividades desarrolladas en un periodo de tiempo corto, tanto por personal de las unidades encargadas de esta competencia distintiva como por personal de las áreas de seguridad militar de las unidades del Ejército Nacional, con el fin de asesorar a todo tipo de unidad, cantón, fuerte y base militar acerca de la aplicación y verificación del cumplimiento de políticas, protocolos y medidas de seguridad física, de personas o de información específicas que se han ordenado o implementado en un área, instalación, recurso o activo crítico específico de la fuerza para minimizar el nivel de exposición a vulnerabilidades o la probabilidad de ocurrencia del riesgo. [3-30] Lo anterior también pretende cubrir cualquier tipo de edificación civil que sea de uso militar, oficinas de comando, instalaciones particulares (como depósitos, puntos de tanqueo y áreas de planeamiento, entre otros) y eventos de impacto institucional u operacional (ceremonias, reuniones operacionales, entre otras) que requieran la aplicación y adopción de algunas medidas extraordinarias de seguridad, por causa de su complejidad o el nivel de riesgo existente. [3-31] Estas actividades se enfocan en los controles de ingreso, el manejo de personal, el control especial de medios y equipos, la protección de información y cualquier otra actividad que vele por la protección de la institución. Así mismo, permite la orientación y el acompañamiento de las áreas de seguridad militar en lo referente al cumplimiento de las actividades contenidas en las funciones de esta competencia distintiva de la contrainteligencia. 3.5.5. Gestión e investigación de incidentes de seguridad física [3-32] La gestión e investigación de incidentes de seguridad física es el proceso de identificar y analizar las causas, fuentes, factores, agentes o actores que tuvieron cierta injerencia 3 - 15 SEGURIDAD MILITAR MCE 3-37.33 directa o indirecta en incidentes de seguridad ocurridos para poder cuantificar las pérdidas, evidenciar los efectos secundarios que dejaron y plantear las acciones preventivas, correctivas y deductivas y las oportunidades de mejora correspondientes. 3.6. PROCESO DE GESTIÓN DEL RIESGO PARA LA SEGURIDAD FÍSICA [3-33] El proceso de gestión del riesgo para la seguridad física se sujeta a lo descrito en el capítulo 2 en el cual se hace referencia a la seguridad física para la seguridad militar y en este caso el proceso se focaliza hacia la seguridad física. El riesgo es ante todo una amenaza latente y como tal la seguridad militar o las áreas de seguridad militar en las unidades, ejecutan actividades que permitan contrarrestar las pretensiones de la amenaza contra los activos físicos de una unidad objeto de estudio. [3-34] Todas las actividades ejecutadas por la seguridad militar para la seguridad física deben obedecer y sujetarse al proceso de operaciones del Ejército Nacional, que implica actividades de planeamiento y preparación entre las cuales se debe considerar el briefing de sincronización e inicio con los comandantes de unidad o responsables de las instalaciones objeto de evaluación, la cual se realiza con el propósito de explicar la actividad, refinar, validar el alcance, objetivo o propósito de la actividad y línea de tiempo prevista; así como, las tareas claves que serán ejecutadas entre otros aspectos de coordinación; igualmente en los pasos de planeamiento y preparación se debe contemplar el plan de requerimientos hecho por el comandante de la unidad en los requerimientos de información crítica del comandante (RICC), porque precisamente la ejecución que desarrolla la seguridad militar busca dar respuesta a estos. [3-35] Es así como finalizado el planeamiento y la preparación, se procede a ejecutar las actividades planeadas para lo cual la seguridad militar cumple con la siguiente secuencia: 3 - 16 CAPÍTULO 3 SEGURIDAD FÍSICA • La recolección de información es la actividad que sincroniza e integra el planeamiento y el empleo de sensores y medios, así como el procesamiento, explotación y difusión en apoyo directo de las operaciones actuales y futuras (MFRE 3-0). Esta actividad debe iniciar desde antes de la llegada al lugar donde se desarrollará la actividad o estudio, con la búsqueda de antecedentes sobre eventos o acciones de la amenaza, cartografía y análisis del ambiente operacional entre otros de acuerdo con la situación. Esta actividad se desarrolla de acuerdo con el propósito, naturaleza, alcance y situación del ambiente operacional. • Análisis de la información, la cual proporciona un contexto para identificar y analizar las amenazas, vulnerabilidades, peligros o riesgos. El entendimiento de la situación y del ambiente operacional, a su vez implica el desarrollo de las siguientes actividades para una adecuada comprensión del esquema y nivel de protección requerido. • Identificar y evaluar las amenazas que puedan afectar la instalación militar. Considerando que el término amenaza es una combinación de actores, entidades o fuerzas que tienen la capacidad y la intención de colocar en riesgo las instalaciones, medios, información y personal en una unidad militar. • Identificación y evaluación de vulnerabilidades. • Elaboración de listas de riesgos enfocados desde la amenaza y el riesgo determinando su valoración desde la probabilidad de que suceda un hecho y el impacto que este produzca. • Establecer el nivel de riesgo identificado en la unidad militar, el proceso o el área al que se le está realizando el estudio o diagnóstico (determinando y reevaluando con ello las vulnerabilidades, de ser necesario), con el fin de realizar una apreciación lo más objetiva posible sobre las condiciones de seguridad, el nivel de riesgo existente y su caracterización. 3 - 17 SEGURIDAD MILITAR MCE 3-37.33 • Definir y priorizar recomendaciones, determinando las áreas de mejora necesarias para resistir, mitigar o disuadir los actos de violencia o terrorismo, considerando los criterios establecidos para generar recomendaciones y/o medias pasivas y activas de seguridad militar. RICC Requerimientos de información crítica del comandante • Identificar peligros mediante la recolección de información y análisis para convertirlo en productos de inteligencia que serán entregados a quien emitió los RICC. [3-36] Estas actividades se cumplen con el fin de recomendar medidas preventivas activas y pasivas para controlar y/o mitigar los riesgos establecidos, así como para dar respuesta a los RICC. [3-37] Finalizada la ejecución dentro del proceso de operaciones se avanza al siguiente paso el cual corresponde a la evaluación, esta implica la realización de un feedback o retroalimentación de cierre finalizada la orden de operaciones. Este último paso hace referencia a la presentación o exposición de una información ejecutiva que se realiza al comandante cuando se termina parcialmente o por completo el proceso de operaciones de la seguridad militar. [3-38] Esta evaluación comprende la síntesis de lo ejecutado y logrado en la actividad; es decir un balance del porcentaje de cumplimiento del propósito y tareas claves, cumplimiento de la línea de tiempo establecida, principales vulnerabilidades críticas identificadas y su nivel de exposición, los principales riesgos identificados, su priorización, impacto y probabilidad de ocurrencia. Finalmente se deben emitir algunas recomendaciones que ese comandante de unidad, base o instalación debe adoptar de manera inmediata o prioritaria y dejar constancia de estas actividades en el acta de difusión correspondiente. [3-39] Todo el proceso de operaciones cumplido por la seguridad militar se cierra con la emisión o generación de un producto de acuerdo con el tipo de actividad, que puede ser un informe de estudio, un informe verbal o escrito, un análisis de riesgo o vulnerabilidad, una apreciación de seguridad, un boletín de diagnóstico de riesgo o vulnerabilidad, entre otros 3 - 18 CAPÍTULO 3 SEGURIDAD FÍSICA que se ajusten a la necesidad del receptor o usuario final del resultado de la actividad. [3-40] Los analistas de seguridad militar deben considerar los siguientes preceptos teóricos, de manera que el producto de inteligencia entregado al comandante tenga un mayor impacto y este ajustado a la necesidad y realidad operacional: • No existen dos escenarios o ambientes operacionales iguales. • Considerar el generar valor agregado a la dinámica operacional, estado de seguridad y protección de la fuerza. • Propender por generar un cambio de cultura en seguridad. • Avanzar hacia una seguridad integral donde en algunos casos es necesario pasar de la gestión de los riesgos conocidos, hacia la identificación y gestión del riesgo emergente o potencial, así como a la gestión integrada de los riesgos a nivel de organización. • Se debe considerar evaluar de manera convergente la seguridad física con la seguridad de la información y la seguridad de personas. • En el análisis del ambiente operacional, la percepción de riesgo debe responder a las buenas prácticas o experiencias, a los estándares vigentes y al desarrollo de capacidades para defender y anticipar escenarios de seguridad asimétricos e inestables con una exigencia de conocimiento, más que de prevención. Es decir, la determinación e identificación de un riesgo se debe dar como resultado de un proceso metodológico como el proceso de operaciones y no por suposiciones basadas en la lógica u obviedad carente de rigurosidad investigativa y analítica. [3-41] Lo anterior implica transitar de una capacidad de identificar riesgos específicos a una capacidad de predecir escenarios o comportamientos de la amenaza, con objetivos y propósitos. Por lo que es importante lograr definir y puntualizar 3 - 19 SEGURIDAD MILITAR MCE 3-37.33 los indicadores de riesgos de seguridad. Por otra parte, los retos de la seguridad implican una habilidad de estar preparados, la capacidad y la competencia de escuchar a los receptores de productos y capacidades de responder de manera oportuna y efectiva a la necesidad operacional. 3.7. HERRAMIENTAS DE APOYO PARA LAS ACTIVIDADES DE SEGURIDAD FÍSICA [3-42] Las unidades, dependencias o analistas de seguridad militar deben conducir y proyectar sistemas o esquemas reales de gestión de seguridad militar; para esto, es esencial emplear herramientas de apoyo o establecer indicadores de cumplimiento, a fin de realizar el seguimiento y el monitoreo correspondiente (por medio de la generación de métricas o parámetros que permitan medir o evaluar las condiciones de seguridad militar, el estado, el grado o el avance de la institución; el cumplimiento de protocolos, directivas y planes; y la implementación de medidas activas o pasivas de seguridad para reducir los niveles de exposición de vulnerabilidad y contrarrestar la materialización de riesgos o las acciones de la amenaza). [3-43] Los analistas de seguridad militar deben emplear diferentes tipos de herramientas de apoyo para asegurar la efectividad de los estudios, de manera que le permita a estos realizar la correlación de eventos, causas, causa raíz, fuentes, factores de riesgo, efectos, consecuencia o impacto y probabilidad de ocurrencia, entre otras variables de análisis, con la intención de dar una valoración en la cual se establezca el índice de peligrosidad, la criticidad, el nivel de riesgo o la exposición y se emitan recomendaciones con un mayor grado de precisión y objetividad. [3-44] Estas herramientas pueden ser de diferente tipo y categoría. En todo caso, se debe considerar que el riesgo se tiene que valorar en términos de probabilidad (improbable, remoto, posible, probable e inminente) y por su impacto (insignificante, menor, moderado, mayor o catastrófico). Para el caso de la valoración de las vulnerabilidades (su nivel de exposición se 3 - 20 CAPÍTULO 3 SEGURIDAD FÍSICA mide en términos de bajo, moderado, alto o extremadamente alto). Para el caso de la amenaza, pude ser actual o potencial. [3-45] El uso adecuado de las herramientas de apoyo permite darle alcance a la gestión y administración de vulnerabilidades y riesgos, lo cual es fundamental para la protección de la infraestructura y los activos críticos del Ejército Nacional. Para esto, las unidades del Ejército en todos sus escalones coadyuvan en las etapas de establecer el contexto e identificar, analizar y evaluar el riesgo. [3-46] En ese orden de ideas, identificar los riesgos cumple con las siguientes ventajas estratégicas: • Oportunidad: permite identificar eventos, circunstancias, factores o condiciones especiales del ambiente operacional que pueden ser empleadas ventajosamente por la fuerza para cumplir una tarea o misión o alcanzar objetivos de seguridad militar. • Anticipación: admite proyectarse a escenarios futuros y generar acciones de prevención o que contrarresten y neutralicen los planes o intenciones de la amenaza. • Priorización: establece la categorización de prevención según el nivel de riesgo o exposición de las vulnerabilidades. • Seguimiento: permite monitorear, en tiempo real, la situación de riesgos en las unidades, bases o instalaciones militares. [3-47] Siempre considerando que las métricas o sistemas de evaluación y medida de seguridad militar deben ser cuantitativas, útiles, fiables, precisas, efectivas y basadas en hechos para facilitar la efectividad, objetividad y oportunidad de la toma de decisiones en materia de seguridad militar, se debe considerar que los sistemas no son infalibles y que tampoco pueden ser absolutos por lo que los analistas deben considerar las posibilidades tanto de acierto como de posibles imprecisiones las que deben ser rápidamente identificadas para recomponer el paso de evaluación. VENTAJAS ESTRATÉGICAS DE IDENTIFICAR LOS RIESGOS Oportunidad Anticipación Priorización Seguimiento 3 - 21 SEGURIDAD MILITAR MCE 3-37.33 [3-48] Una de las más importantes herramientas de apoyo para las actividades de seguridad física la constituye el diagrama de matriz gráfico de valoración, que muestra la conexión o relación entre procesos, métodos y objetivos que pueden tener una conexión que le aporta al objeto del análisis. [3-49] Las matrices permiten pasar de un ámbito cualitativo a uno cuantitativo que da un valor y una ponderación en la que se establecen grados de criticidad, probabilidad, impacto, grado de exposición, potencialidad, actualidad, intención y capacidad para analizar y clasificar sistemáticamente la presencia e intensidad de las relaciones entre dos o más conjuntos de elementos, priorizar los recursos y procesos, facilitar los consensos y mejorar el apoyo a una decisión final. [3-50] Esta metodología permite la observación de un número elevado de factores de decisión para identificar y determinar vulnerabilidades, riesgos, peligros o amenazas (con sus causas, efectos, nivel de impacto, probabilidad, criticidad y nivel de exposición), entre otras variables de seguridad. 3.8. TRAZABILIDAD Y RASTREO DE MEDIOS O ACTIVOS CRÍTICOS DEL EJÉRCITO NACIONAL [3-51] Los activos críticos del Ejército son el conjunto de recursos que representan o generan un valor, compuesto por instalaciones, sistemas y redes, así como servicios y equipos físicos y de tecnología de la información, cuya inhabilitación o destrucción tendría un impacto negativo para el Ejército (MCE 2-22.1). Por lo anterior, la trazabilidad y rastreo de medios o activos críticos hace referencia a un conjunto de actividades (ejecutadas por el personal de la disciplina de contrainteligencia) cuyo propósito es identificar, evaluar y analizar vulnerabilidades, riesgos y amenazas a medios, recursos, activos críticos y material de consumo de uso privativo de las Fuerzas Militares. [3-52] Una de las técnicas de trazabilidad y rastreo es el análisis y estudio de seguridad de procesos en la plataforma del Sistema de Información Logística - Sistema de Programa 3 - 22 CAPÍTULO 3 SEGURIDAD FÍSICA de Análisis, la cual tiene como fin la obtención o recolección de información o datos de interés durante los controles o los protocolos de seguridad establecidos para la identificación de vulnerabilidades, riesgos y amenazas que podrían facilitar el acceso de intrusos o las acciones de cualquier naturaleza. [3-53] En tal sentido, se ejecutan diferentes técnicas, métodos o procedimientos de contrainteligencia (de tipo técnico, investigativo, científico, abierto o encubierto) que pretenden establecer el origen, arraigo, asignación, distribución, comercialización o empleo irregular (por fuera de la norma o ilegal) de medios, activos fijos, material de consumo o recursos de las Fuerzas Militares, con la intención de evitar que la amenaza los emplee o ataque (mediante acciones de corrupción, sabotaje, espionaje, subversión o terrorismo) para afectar las capacidades logísticas, administrativas u operacionales del Ejército Nacional. [3-54] La trazabilidad y rastreo en línea a través de la plataforma del Sistema de Información Logística - Sistema de Programa de Análisis, es necesaria porque se presentan actualizaciones constantes al flujo de información dentro de los procesos ejecutados en las unidades de Ejercito. Las consultas o reportes obtenidos del sistema muestran información en tiempo real; es decir que, en instante, la información puede variar debido a las múltiples actualizaciones que hacen los usuarios en ese transcurso. Así, las consultas en línea permiten ejecutar ampliaciones en detalle de los movimientos realizados, demostrando la integración de los procesos de negocios y las interrelaciones existentes entre todos los documentos que se registran en el sistema. [3-55] Las actividades de trazabilidad pueden comprender una o varias de las actividades realizadas, dentro del ciclo o la cadena logística que demanda el Ejército Nacional, con especial énfasis sobre el proceso de distribución, control y almacenamiento del material de guerra y explosivos del Ejército Nacional, para detectar posibles acciones de la amenaza y adoptar las medidas pasivas o activas de seguridad que permitan mitigar el riesgo de hurto, tráfico o comercialización ilegal de material de uso privativo de las Fuerzas Militares con 3 - 23 SEGURIDAD MILITAR MCE 3-37.33 los grupos armados organizados (GAO), grupos delincuenciales organizados (GDO), delincuencia organizada transnacional (DOT) u otros actores de la amenaza híbrida; también, de ser necesario podría abarcar las compras, el almacenamiento, la gestión financiera y la gestión de mantenimiento. [3-56] La actividad de trazabilidad y rastreo también se realiza mediante actividades de coordinación, cooperación o interacción interagenciales e interinstitucionales a través de requerimientos o el cumplimiento de entendimientos y/o convenios establecidos para este fin. [3-57] Como tal, una actividad de trazabilidad y rastreo se inicia en los siguientes escenarios: • Cuando son hallados o ubicados medios o activos fijos y material de consumo de uso privativo de las Fuerzas Militares en poder de estructuras de la amenaza o agentes generadores de riesgo que parecen indicar o permiten inferir una probable obtención, asignación o trámite irregular por fuera de la ley. • Cuando hay información de contrainteligencia disponible que indica la posible actividad de corrupción o subversión en el interior de la organización, unidad o el Ejército Nacional. • Cuando un comando superior lo ordena o hay una solicitud o un requerimiento de cualquier comandante perteneciente a alguna de las diferentes unidades del Ejército Nacional. • Cuando hay una solicitud o un requerimiento por parte de la Inspección General del Ejército Nacional (CEIGE). • Cuando hay una solicitud de apoyo y cooperación de otro organismo de inteligencia o contrainteligencia de índole nacional, multilateral o internacional (de países con los cuales se tengan convenios) en la cual se relacionen armas de fuego, explosivos, municiones, intendencia, comunicaciones y material especial de uso privativo de las Fuerzas Militares que han sido incautados en el 3 - 24 CAPÍTULO 3 SEGURIDAD FÍSICA desarrollo de operaciones militares en territorio nacional, con el fin dar cumplimiento a los entendimientos y, a su vez, se puedan conducir operaciones multilaterales que permitan la identificación y neutralización de redes de transnacionales de tráfico de material. • Cuando se requiere dar cumplimiento a lo establecido en la misión de la contrainteligencia del Ejército Nacional para contrarrestar las actividades de la amenaza. [3-58] Todas las actividades generadas dentro de la trazabilidad y rastreo de los recursos, activos fijos y material de consumo del Ejército Nacional deben estar autorizadas por medio de una orden de operaciones (ORDOP) o misión de trabajo y los responsables de las mismas tienen que garantizar que cumplan los límites y fines (evaluando y observando, de manera estricta, los principios de la Ley Estatutaria 1621 del 17 de abril del 2013 en sus artículos 4 y 5). 3.8.1. Tipos de actividades de trazabilidad y rastreo [3-59] Identificar las diferentes actividades de trazabilidad y rastreo sobre los activos contemplados en el manual de auditoría del sistema logístico son importantes durante la ejecución de los 4 pasos contemplados en el proceso de operaciones (PRODOP): • Trazabilidad y rastreo gestión de mantenimiento: permite verificar el estado de mantenimiento de todos los activos fijos del Ejército Nacional y la ejecución de las partidas asignadas y especiales solicitadas para identificar desviaciones por causa de actividades de posible corrupción por parte de integrantes del Ejército Nacional. • Trazabilidad y rastreo sobre procesos o almacenes: permite establecer el origen, la asignación, la distribución y el destino final de los activos fijos para identificar posibles desviaciones por causa de actividades de corrupción o fuga y tráfico de estos por parte de los integrantes del Ejército Nacional. TIPOS DE ACTIVIDADES DE TRAZABILIDAD Y RASTREO Gestión de mantenimiento Sobre procesos o almacenes Compras Financiero Gestión de mantenimiento, almacenes, compras y movimiento financiero 3 - 25 SEGURIDAD MILITAR MCE 3-37.33 • Trazabilidad y rastreo de compras: permite analizar el estado de las compras, valores, cantidades, El Reporte control Contrato Marco o Pedido abierto y el estado de los contratos para identificar desviaciones por causa de actividades de corrupción por parte de integrantes del Ejército Nacional. • Trazabilidad y rastreo financiero: permite verificar los movimientos financieros de los almacenes y activos, los periodos logísticos y financieros, saldos de cuentas (entradas de almacén - avalúos de los activos), reporte de balance y libro mayor. • Trazabilidad y rastreo de la gestión de mantenimiento, almacenes, compras y movimiento financiero: representación de saldos, cierre de activos fijos, ejecución, depreciación estado de propiedad planta y equipo activo fijos, causación de ingresos, conciliación bancaria, entre otras transacciones que permitan identificar desviaciones por causa de actividades de corrupción por parte de integrantes del Ejército Nacional. 3.8.2. Secuencia de actividades para la trazabilidad y rastreo [3-60] Las actividades de trazabilidad y rastreo deben arrojar como resultado un informe de contrainteligencia, el cual puede contener y reflejar las actividades realizadas, los resultados logrados (en términos de vulnerabilidades, riesgos o amenazas identificadas y valoradas), recomendaciones con respecto de acciones pasivas o activas e información de posibles fuentes, agentes o factores generadores de riesgo y sus causas, para lo cual se debe dar aplicación a las siguiente actividades, de las cuales se pueden derivar otras actividades específicas que sean necesarias: • Actividades de planeamiento: (evaluación de requerimiento, orden o misión, planeamiento detallado en el escalón o escalones necesarios, emisión de orden de misión, operaciones, orden fragmentaria y/o misión de trabajo). 3 - 26 CAPÍTULO 3 SEGURIDAD FÍSICA • Preparación de la actividad: personal, medios, recursos y coordinaciones necesarias, nombramiento delegado o inspector de apoyo. ¿Quién actuará como garante o testigo del procedimiento? • Inicio de la ejecución: movimientos necesarios, presentación briefing de inicio misión y notificación a los almacenistas, aseguramiento y sellamiento de bodegas, sub-bodegas, depósitos, archivos físicos o digitales, expedientes y sistemas de monitoreo y control entre otros que sean necesarios. • Inicio del análisis, evaluación y confrontación documental y de existencias. • Aseguramiento y protección de evidencias físicas o documentales frente a posibles vulnerabilidades o riesgos detectados. • Desarrollo de entrevistas de contrainteligencia para detección o confirmación de vulnerabilidades y riesgos de proceso de apoyo (únicamente de ser necesarios). • Valoración de vulnerabilidades, riesgo o amenazas de procesos (en controles, gestión documental física o digital, archivos, bases de datos, sistema SAP, organización, y almacenamiento, entre otros). • Identificación de factores de riesgo o procedimientos conductuales más recurrentes que se constituyen en factor de potenciación o causa de materialización de riesgos. • Preparación y presentación briefing de cumplimiento de misión al comandante de unidad apoyada, o escalón requerido por la situación o gravedad de vulnerabilidades, riesgos o amenazas detectadas. • Estructuración, difusión y presentación del informe de recolección de información y resultados con la evaluación de vulnerabilidades, probables riesgos y amenazas identificadas en nivel requerido. 3 - 27 SEGURIDAD MILITAR MCE 3-37.33 • Difusión de informes ejecutivos de resultados a escalones competentes necesarios, el cual debe contener las vulnerabilidades, riesgos o amenazas identificadas. • Seguimiento y monitoreo de gestión de oportunidades y acciones de mejoramiento sobre vulnerabilidades, riesgos o amenazas. • Evaluación de efectividad o contundencia operacional e impacto. 3 - 28 CAPÍTULO 4 SEGURIDAD DE PERSONAS SEGURIDAD DE PERSONAS FASES DE LA SEGURIDAD DE PERSONAS La función de la seguridad de personas inicia desde el proceso de selección o incorporación del personal en la institución y continúa durante su permanencia en la misma; en tal sentido, implica tener que realizarle evaluaciones y actualizaciones periódicas. ACTIVIDADES DE LA SEGURIDAD DE PERSONAS ANTICIPATIVA O DE DETECCIÓN DE PREVENCIÓN DE COMPROBACIÓN O PERSUASIÓN CRITERIOS PARA EMITIR LINEAMIENTOS O REALIZAR ACTIVIDADES DE SEGURIDAD DE PERSONAS • Estudios de credibilidad y confiabilidad. • Análisis y evaluación de la seguridad de personas. • Estudio del nivel de riesgo hecho a funcionarios del Ejército en ejercicio de sus labores. • Análisis y estudio del nivel de protección por cargo y/o estudio de la seguridad de las rutas. • Inspección del equipaje, bagajes y tropa para embarques. • Apoyo en la tarea de recuperación de personal. • Aplicación, verificación y orientación en seguridad militar • Diagnóstico y análisis de incidentes de seguridad. • Sistema de identificación del personal y credenciales de acceso. 4.1. CONTEXTUALIZACIÓN Y FASES DE LA SEGURIDAD DE PERSONAS [4-1] La función de la seguridad de personas inicia desde el proceso de selección o incorporación del personal en la institución y continúa durante su permanencia en la misma; en tal sentido, implica tener que realizarle evaluaciones y actualizaciones periódicas. [4-2] Las actividades desarrolladas en esta función son específicas, inherentes o deducidas y están ajustadas a los cuatro pasos del proceso de operaciones (PRODOP): planear, 4-1 SEGURIDAD MILITAR MCE 3-37.33 preparar, ejecutar y evaluar; además, su efectividad radica en el cumplimiento de las tareas de cada una de las siguientes fases de actuación operacional o misional (orden de operaciones o misión de trabajo): • Anticipativa o de detección. Esta fase tiene como propósito identificar y valorar oportunamente los elementos de riesgo para la seguridad, integridad y legitimidad de la institución que se pueden derivar de manera directa por parte de la persona evaluada, por su círculo familiar o social o por sus factores económicos, fisiodemográficos, entre otros. Esta fase es la más importante y se debe completar previamente o durante el proceso de selección, incorporación o vinculación (por cualquier modalidad) al Ejército Nacional, con la finalidad de minimizar los riesgos de una posible conducta que vaya en contra de los principios y valores instituciones y/o a la ley y de evitar acciones y riesgos de infiltración o penetración por parte de la amenaza. FASES DE LA SEGURIDAD DE PERSONAS Anticipativa o de detección Prevención Comprobación o persuasión 4-2 • De prevención. Esta fase conlleva a la realización de análisis y evaluaciones periódicas del personal activo o que tenga algún tipo de vinculación laboral (fija o temporal), desde el momento de su incorporación o ingreso hasta su retiro o finalización del vínculo laboral, y tiene como propósito hacer una valoración de la preservación de los principios y valores institucionales; el mantenimiento de su credibilidad, confiabilidad e idoneidad; y el resguardo o la conservación de las condiciones de seguridad necesarias o exigidas del material, el equipo y la información de la institución. • De comprobación o persuasión. Esta fase implica el desarrollo de actividades de análisis y evaluación sobre el estado de sinergia, aceptación, compromiso, vinculación y mantenimiento en el tiempo de las condiciones de seguridad, cultura militar, preceptos y filosofía institucional con respecto de la información, los procedimientos, las técnicas y las tácticas operacionales o el conocimiento en general del Ejército Nacional que pudieran ser de interés para la amenaza interna o externa. CAPÍTULO 4 SEGURIDAD DE PERSONAS 4.2. CRITERIOS PARA EMITIR LINEAMIENTOS O REALIZAR ACTIVIDADES DE SEGURIDAD DE PERSONAS [4-3] Todas las unidades del Ejército Nacional deben tener nombrado un comité de seguridad de personas con la función principal de emitir lineamientos, directrices, supervisiones y control al cumplimiento de las órdenes, las políticas, los procedimientos y los protocolos en materia de seguridad de personas en la unidad. [4-4] Dicho comité debe estar conformado por el segundo comandante, el jefe de estado mayor (o ejecutivo), el jefe de la sección de contrainteligencia o seguridad militar, el jefe de la sección de personal y el asesor jurídico de la unidad. En ese sentido, es relevante plantear que los productos generados a partir de la función de seguridad de personas están protegidos por la reserva legal. 4.3. ACTIVIDADES DE LA SEGURIDAD DE PERSONAS [4-5] Las actividades específicas de la función de la seguridad de personas son las siguientes: • Estudios de credibilidad y confiabilidad. • Análisis y evaluación de la seguridad de personas. • Estudio del nivel de riesgo hecho a funcionarios del Ejército en ejercicio de sus labores. • Análisis y evaluación del nivel de protección por cargo y/o estudio de la seguridad de las rutas. • Inspección del equipaje, bagajes y tropa para embarques. • Apoyo en la tarea de recuperación de personal. • Aplicación, verificación y orientación en seguridad militar. • Diagnóstico y análisis de incidentes de seguridad. • Ejecutar el sistema de identificación del personal y credenciales de acceso. 4-3 SEGURIDAD MILITAR MCE 3-37.33 4.3.1. Estudios de credibilidad y confiabilidad [4-6] Los estudios de credibilidad y confiabilidad son un conjunto de actividades, exámenes y/o evaluaciones orientadas a verificar la idoneidad, credibilidad y confiabilidad de los servidores públicos, los contratistas de los organismos de inteligencia y contrainteligencia o aquellas personas cuyas funciones les permitan tener acceso a información con nivel de clasificación, con el fin de poder garantizar la seguridad de la institución y la reserva de la información. [4-7] En el caso del Ejército Nacional, el presentar las pruebas de credibilidad (estudio de seguridad de personas [ESP]) y las pruebas de confiabilidad (examen psicofisiológico de polígrafo) es un requisito según sea el caso, que debe cumplir el personal. Como tal, los exámenes psicofisiológicos de polígrafo suelen constituirse como un componente técnico de apoyo para los análisis y el estudio de seguridad de personas según la naturaleza o propósito en cada caso. Para mencionados exámenes se podrán emplear las diferentes herramientas tecnológicas disponibles, siempre y cuando cuenten con las certificaciones requeridas y aceptadas por las organizaciones rectoras, a fin de cumplir los procedimientos, las técnicas y los protocolos establecidos para asegurar su efectividad. 4.3.1.1. Criterios de valoración y ponderación de credibilidad y confiabilidad [4-8] Como se estableció, el análisis y valoración de la credibilidad y confiabilidad de un evaluado en el Ejército Nacional se lleva a cabo con la intención de establecer si cumple o no con los estándares máximos de seguridad, credibilidad y confiabilidad necesarios para acceder, conocer o manejar información clasificada del sector defensa; adicionalmente, sirve para identificar y determinar la existencia de riesgos probables para la seguridad y defensa de la nación, la seguridad operacional o de información o la integridad y legitimidad de la Fuerza. (El resultado es determinado a partir de la información de contrainteligencia obtenida de los procesos de operaciones, las evidencias o los elementos de juicio disponibles 4-4 CAPÍTULO 4 SEGURIDAD DE PERSONAS y la valoración de los vacíos de información o incertidumbre existentes). [4-9] Es necesario que la unidad responsable del análisis y valoración de la credibilidad y confiabilidad de un evaluado desarrolle y defina una metodología clara que permita acercarse al mayor nivel de objetividad posible y que tenga estricta reserva legal (por tratarse de métodos, medios y procedimientos dispuestos al interior del subsistema de contrainteligencia militar); por lo tanto, se debe prohibir la divulgación total o parcial de tipo cognitivo, digital o físico de dicha metodología a personas no autorizadas, so pena de incurrir en delitos o faltas disciplinarias (como la revelación de secretos, el espionaje y otras conductas que son tipificadas por la ley), debido a que se pone en riesgo la defensa y seguridad nacional, la vida e integridad de los agentes y/o la seguridad de la información (aparte de que también se obstaculiza el cumplimiento de la misión constitucional de las Fuerzas Militares consignada en el artículo 217 de la Constitución Política). [4-10] Específicamente, en dicha metodología se deben definir factores e indicadores que midan la exactitud y certeza de la información disponible, la credibilidad de la fuente (con la situación o las actividades de corroboración o confirmación), los vacíos y los elementos de duda o incertidumbre existentes y la vigencia, la temporalidad y el nivel de riesgo para el Ejército Nacional. A su vez, estos factores e indicadores sirven para guiar la toma de decisiones y asignar el valor de ponderación numérica y cuantitativa del comité de estudio de credibilidad y confiabilidad (ECC). [4-11] De cero (0) a cuatro (4), donde 4 representa los indicadores que son más fuertes y sólidos, y sucesivamente se va descendiendo hasta cero (0) en su calificación numérica, en la medida que estos transitan a indicadores con elementos moderados, débiles, muy débiles o nulos. [4-12] Los factores por valorar en un estudio de credibilidad y confiabilidad (ECC) o un proceso de análisis y evaluación de la seguridad de personas siempre deben buscar la aplicabilidad del criterio imparcial y juicio de valor personal, la 4-5 SEGURIDAD MILITAR MCE 3-37.33 conservación de los preceptos éticos y de justicia y el alcance del mayor nivel de rigurosidad posible en las apreciaciones. ESP Estudio de seguridad de personas [4-13] En tal sentido, y frente a la normatividad legal existente (Ley 1621 de 2013 y Decreto Reglamentario 857 de 2014, Decreto Reglamentario 1070 de 2015), es necesario darle alcance a lo establecido en los capítulos V, VI, VII y VIII del Decreto Reglamentario 1070 de 2015; en particular, en lo referente al artículo número 2.2.3.6.3, “Criterios para dar acceso a la información”, en el cual se determinan los criterios que se deben cumplir para dar acceso interno y externo a la información que goza de reserva legal y tiene nivel de clasificación. En consonancia con lo anterior, la unidad cuya función sea efectuar los estudios de credibilidad y confiabilidad del personal debe establecer los criterios y matriz de ponderación (mediante acto administrativo y con carácter de reserva legal), como método de análisis o valoración y criterio orientador del proceso de valoración de la credibilidad y confiabilidad del evaluado. Estos serán de utilidad para el comité de estudio de credibilidad y confiabilidad y, específicamente, para los analistas responsables de realizar el ESP y tienen como propósito determinarle al evaluado el nivel de acceso a información clasificada o amparada en reserva legal. [4-14] Con base en el resultado obtenido de la probabilidad frente a la materialización, ocurrencia o existencia de riesgos o amenazas contra la seguridad, defensa nacional, seguridad operacional, integridad y legitimidad del Ejército Nacional, se emite el concepto de confiabilidad o el perfil de seguridad (según sea el caso), en los formatos establecidos para este fin. [4-15] Para los casos en los que el resultado del nivel de riesgo que representa el evaluado es de nivel alto o extremadamente alto, su calificación suele ser “no confiable”; si es de nivel moderado, bajo o muy bajo, su calificación suele ser “confiable”. Ahora bien, esto no es una regla de cumplimiento obligatorio, por cuanto es imperativo que el analista o comité (según sea el caso) considere y valore los factores, indicadores o características que generen mayor impacto; la naturaleza, el propósito y el alcance del estudio; el nivel de clasificación 4-6 CAPÍTULO 4 SEGURIDAD DE PERSONAS de la información a la que tendrá acceso el evaluado; el nivel de criticidad o de riesgo del cargo a desempeñar; entre otros aspectos que se deban valorar. [4-16] El acceso a la información clasificada no constituye que la persona no deba tener limitación al manejo de documentos con nivel de clasificación; se le puede prohibir a un evaluado el acceso a la información que esté clasificada (en cualquiera de los cuatro tipos establecidos por la ley) por causa del nivel de riesgo resultante del estudio de credibilidad y confiabilidad ya que a futuro es posible que deba tener acceso a documentos con nivel de restricción. [4-17] El comité de ECC, elabora los documentos que se listan a continuación (amparados bajo reserva legal conforme lo establece la Ley Estatutaria 1621 de 2013), puesto que son el sustento legal de las actividades realizadas por quienes desarrollan el análisis dentro del comité de ECC: ECC Estudio de credibilidad y confiabilidad • Acta del comité. Debe ser firmada por todos los miembros (con el código operacional correspondiente). • Concepto de credibilidad y confiabilidad. Debe ser firmado por quien preside el comité de ECC (con el código operacional correspondiente). • Acta de difusión, reserva y trazabilidad de información clasificada de contrainteligencia resultado del estudio de credibilidad y confiabilidad. Debe ser firmado por quien preside el comité de ECC y los receptores autorizados que reciben el producto. • Planilla de valoración numérica y de riesgo. Debe ser firmada por todos los miembros del comité (con el código operacional correspondiente). [4-18] Como tal, los estudios de credibilidad y confiabilidad deben: • Ser un producto de inteligencia y contrainteligencia para conocimiento directo y uso exclusivo de un solo receptor autorizado por ley. 4-7 SEGURIDAD MILITAR MCE 3-37.33 • Ser empleados únicamente como referencia o criterio orientador para la toma de decisiones dentro de la misión del Ejército. • Ser recibidos por el receptor autorizado por ley, con las medidas de seguridad más estrictas posibles, cuidando la reserva legal y siguiendo los protocolos adecuados. • Ser difundidos por el receptor autorizado por ley (bajo su responsabilidad) a fin de que se establezcan cursos de acción que permitan la toma de decisiones para el cumplimiento de los fines establecidos en la Constitución y la ley. [4-19] Algunas advertencias con respecto de los estudios de credibilidad y confiabilidad son las siguientes: • En ningún caso (sin excepción alguna), se puede revelar fuentes, métodos, procedimientos, identidad de quienes desarrollan o desarrollaron actividades de inteligencia y contrainteligencia ni poner en peligro la seguridad y defensa nacional. • En todo momento, las autoridades competentes y los receptores de productos autorizados por ley de inteligencia o contrainteligencia deben garantizar la reserva legal de las mismas. • En ningún caso (sin excepción alguna), se pueden entregar productos de inteligencia y contrainteligencia a aquellas autoridades competentes o receptores autorizados por la ley que no garanticen (por escrito) la reserva legal, la seguridad y la protección de la información contenida en los documentos o informes que les van a ser suministrados. • Ningún funcionario integrante de las unidades de seguridad militar podrá emitir copias o duplicados de la misma; el desconocimiento de esta directriz conducirá a acciones penales y disciplinarias originado en la no observancia de lo consagrado en la ley. 4-8 CAPÍTULO 4 SEGURIDAD DE PERSONAS [4-20] Por otra parte, y con el fin de orientar el proceso de desarrollo de los estudios de seguridad de personas (ESP), mejorar la profundidad y rigurosidad durante su ejecución, las secciones de seguridad militar en las unidades deben emitir las guías para el desarrollo de (ECC) y/o (ESP), las cuales deben ser aplicadas en el desarrollo de mencionadas actividades, así como los modelos del informe de recolección de información en el marco de este proceso (mencionado modelo podrá ser diligenciado a mano o de forma digital por el analista). ECC Estudio de credibilidad y confiabilidad ESP Estudio de seguridad de personas [4-21] Adicionalmente, se debe dar cumplimiento al literal “E” del artículo 2.2.3.6.3. del Decreto Reglamentario 1070 de 2015: “Implementar de forma física y/o mediante la utilización de herramientas tecnológicas, el sistema de acceso a los diferentes niveles de clasificación, con capacidades de administración, monitoreo y control, con base en los cargos, perfiles y funciones determinadas en la estructura de cada organismo de inteligencia y contrainteligencia” (Colombia, Presidencia de la República, 2015). [4-22] Por lo tanto, los conceptos de credibilidad y confiabilidad, y los perfiles de seguridad resultantes de estos estudios deben quedar registrados, almacenados y archivados en el Centro de Protección de Datos (CPD) del Comando de Apoyo de Combate de Contrainteligencia Militar (CACIM), como sistema de administración, control y monitoreo del personal evaluado (acorde con los niveles de acceso del personal y de clasificación o reserva de la información). 4.3.1.2. Medidas básicas de seguridad y reserva de la información en los estudios de credibilidad y confiabilidad [4-23] Los estudios de credibilidad y confiabilidad son complejos y metodológicos por lo que requieren de unas medidas básicas de seguridad y reserva que garanticen el éxito de la actividad cumplida: • Emplear únicamente los formatos autorizados durante la elaboración de los estudios de credibilidad y confiabilidad 4-9 SEGURIDAD MILITAR MCE 3-37.33 (es decir que está totalmente prohibido elaborar cartillas, boletines y/o presentaciones en Power Point u otro programa o formato, sin excepción alguna). ECC Estudio de credibilidad y confiabilidad • La unidad responsable de elaborar los estudios de credibilidad y confiabilidad presenta a consideración del comité de ECC el expediente operacional con toda la información de credibilidad y confiabilidad obtenida. De ser estrictamente necesario, el responsable del proceso debe diseñar un anexo en el cual plasme (a mano y de manera específica y clara) los elementos de juicio disponibles que se deben valorar para la toma de decisiones. • Durante la elaboración de los estudios de credibilidad y confiabilidad, el comité ECC identifica posibles vulnerabilidades de seguridad de la información, con el fin de ser solucionados oportunamente y prevenir la posible materialización del riesgo de fuga de información. • Registrar únicamente la información resultante del estudio de credibilidad y confiabilidad en la base de datos establecida para su almacenamiento y custodia, así como en el expediente físico de dicho estudio. No deben quedar copias de informes o actas en los computadores empleados para exámenes de poligrafía. Los poligrafistas deben firmar actas de compromiso que establezcan su compromiso de velar por la seguridad y protección de la información y de no almacenamiento o sustracción de la misma. • Sintetizar y limitar la extensión de la información plasmada en los informes que registran las actividades desarrolladas, los exámenes practicados o la legalización de los dineros de gastos reservados, con la finalidad de mantener el secreto y reserva de la información. • Tratar y difundir la información de inteligencia o contrainteligencia que ha sido obtenida como resultado de las actividades o exámenes del estudio de credibilidad y confiabilidad y que presenta alguna utilidad para Ejército Nacional o la seguridad nacional (o evidencia factores o elementos de riesgo o amenaza para los mismos) de 4 - 10 CAPÍTULO 4 SEGURIDAD DE PERSONAS acuerdo con los parámetros de reserva, legalidad y rigurosidad (en términos de exactitud y credibilidad). • Realizar una investigación de seguridad de los incidentes de fuga, filtración, pérdida o vulneración de las políticas y protocolos de seguridad, con la intención de que se puedan identificar las vulnerabilidades explotadas y adoptar nuevas medidas pasivas o activas de seguridad, según sea el caso. • Hacerle firmar a todo el personal que sea desvinculado de la unidad (por cualquier circunstancia) las actas de entrega del cargo y de reserva por desvinculación y demás documentos de trazabilidad documental correspondientes (traslados, permisos, vacaciones, etc.). 4.3.2. Análisis y evaluación de la seguridad de personas [4-24] La verificación de los formatos de información personal (FIP) se constituye en el centro de gravedad del análisis y evaluación de la seguridad de personas. Específicamente, es una actividad de contrainteligencia (de su competencia distintiva de seguridad militar) que concluye con la emisión de un concepto de seguridad favorable o desfavorable, es decir que cumple o no cumple con el nivel o las condiciones de seguridad requeridas por el Ejército Nacional. [4-25] La verificación de los FIP consiste en un conjunto de actividades, exámenes, análisis y evaluaciones y corroboraciones orientadas a determinar el nivel de integridad, confiabilidad e idoneidad y las condiciones de seguridad y otros factores de aspirantes, militares activos o retirados, funcionarios y contratistas que se vinculen al Ejército Nacional. Asimismo, su aplicación y alcance operacional comprende la realización de más de una tarea de contrainteligencia en el ámbito individual, familiar, social y económico: • Ámbito individual. Comprende el desarrollo de entrevistas (presenciales, virtuales o telefónicas), el análisis y la confirmación de información personal consignada en los FIP; la solicitud de antecedentes penales, disciplinarios y FIP Formatos de información personal ÁMBITOS DE ANÁLISIS Y EVALUACIÓN Ámbito individual Ámbito familiar Ámbito social Ámbito económico 4 - 11 SEGURIDAD MILITAR MCE 3-37.33 fiscales; la solicitud de registros reservados de contrainteligencia e inteligencia; la identificación y el estudio de riesgos públicos en fuentes abiertas (o redes sociales); el análisis, la validación y la confrontación de documentos soportes; la toma de exámenes o realización de pruebas de psicología, de polígrafo y psicotécnicas; y otras actividades que sean consideradas como pertinentes por parte del analista (de acuerdo el nivel de acceso a información o la rigurosidad del estudio de seguridad de personal) para obtener una mayor efectividad en el resultado. Esta actividad también incluye la consulta y verificación de información y datos de una persona (como el nombre y el número de cédula) que reposen en bases de datos y archivos de entidades públicas o privadas de conformidad con ciertos parámetros establecidos para poder conocer la existencia de registros negativos o alguna anomalía en los antecedentes disciplinarios, judiciales o crediticios del evaluado. • Ámbito familiar. Comprende el desarrollo de entrevistas al evaluado en su lugar de domicilio (esta debe ser autorizada por el entrevistado y, como resultado, se debe rendir el informe de entrevista y confrontación de información en lugar de domicilio) y a familiares para la confirmación y confrontación de datos (estas pueden ser personales, virtuales o telefónicas acuerdo con la situación). • Ámbito social. Comprende el análisis, evaluación y verificación del entorno social (vecindario), educativo y laboral del evaluado (puede incluir el reconocimiento del entorno del vecindario, entre otras actividades) y el desarrollo de entrevistas a referencias personales, profesionales y laborales dependiendo de la situación. Esta actividad también implica la rendición de un informe o concepto del análisis y evaluación realizados. • Ámbito económico. Comprende la consulta y análisis de la capacidad económica del evaluado y la trazabilidad legal de sus bienes y/o estados financieros (de acuerdo con la situación, se puede ampliar a su núcleo familiar). La búsqueda de la información se puede realizar a través 4 - 12 CAPÍTULO 4 SEGURIDAD DE PERSONAS de entidades especializadas o con el apoyo de un analista especialista en el tema. Estos factores de evaluación permiten identificar cuantitativamente si existe o no nivel de riesgo en seguridad orientado a factores económicos y sociales. (Esta actividad se realiza de manera excepcional según la necesidad y el propósito de los FIP). FIP Formatos de información personal 4.3.2.1. Motivos para la verificación de los formatos de información personal [4-26] La verificación de los formatos de información personal puede ser una actividad independiente o parte de los estudios de credibilidad y confiabilidad (dependiendo de la naturaleza y propósitos de estos), puesto que, por sí solos, no son una fuente única para establecer la seguridad e integridad del personal; en consecuencia, es necesario que se complementen con otras actividades de contrainteligencia para detectar riesgos o amenazas. [4-27] La verificación de los formatos de información personal se efectúa en varias situaciones: • Incorporación o selección. Son los formatos de información personal que se diligencian durante los procesos de incorporación o selección de personal (incorporación de tropa, cursos, ascensos para alumnos de las escuelas de formación de oficiales y suboficiales, por altas o por vinculación laboral permanente, entre otras). • Desvinculación. Son los formatos de información personal que se desarrollan cuando el personal militar o civil se retira del servicio activo de la institución y es necesario realizar una comprobación, persuasión o evaluación de su nivel de compromiso, sentido de pertenencia, afinidad y compartimentación del conocimiento de información y técnicas, tácticas y procedimientos propios del Ejército Nacional. También se le puede realizar al personal de la reserva activa cuando haya sido llamado a contribuir con la Fuerza por necesidades del servicio; en este caso, se debe solicitar la firma de las promesas de reserva por desvinculación, SITUACIONES EN LAS QUE SE VERIFICAN LOS FIP Incorporación o selección Desvinculación Actualización Contratación 4 - 13 SEGURIDAD MILITAR MCE 3-37.33 efectuar entrevistas de persuasión y realizar actividades de concientización sobre la seguridad y protección del Ejército Nacional u otras que sean necesarias (siempre manteniendo el respeto de los derechos fundamentales y la ley). FIP Formatos de información personal ESP Estudio de seguridad de personas • Actualización. Corresponde a la actualización ordinaria (cada dos años) o extraordinaria (por traslado de unidad, ascenso y/o promoción o cambio de arma) de los FIP del personal con vinculación permanente. Para los contratistas, el ESP debe ser actualizado cada año. Los formatos de información personal de actualización no requerirán fotocopias de sus documentos de identificación, ni de cedula o identificación militar. • Contratación. El personal vinculado como contratista por un periodo de tiempo (como asesores, prestadores de servicios, profesores, investigadores, técnicos en servicios especializados, entre otros) no requieren diligenciar el ESP por completo; únicamente, la verificación de registros reservados de inteligencia, contrainteligencia, antecedentes y formulario de datos N.° 4. 4.3.2.2. Métodos, pruebas y herramientas de apoyo [4-28] El analista puede acudir a diferentes métodos de análisis, evaluación y/o verificación de la información consignada en un FIP dependiendo de la naturaleza, el nivel de riesgo y el propósito del estudio de credibilidad y confiabilidad, sin perder de vista que la intención es efectuar la labor con la mayor responsabilidad y objetividad posible. [4-29] Algunos de los métodos, pruebas y herramientas de apoyo para que el análisis, evaluación y/o verificación de la información sea efectiva son los siguientes: • Exámenes psicofisiológicos de polígrafo. Se considera como un componente técnico de apoyo de carácter pasivo, defensivo y de anticipación, con un alcance preventivo, cuya finalidad es evaluar la credibilidad, confiabilidad, integridad, idoneidad y confidencialidad del personal que se encuentra en proceso de selección (para incorporación 4 - 14 CAPÍTULO 4 SEGURIDAD DE PERSONAS o vinculación contractual) o diagnosticar el desempeño del personal militar o civil del Ejército Nacional. En todo caso, como se estableció anteriormente, los exámenes psicológicos de polígrafo hacen parte de un conjunto de pruebas o exámenes técnicos de los estudios de credibilidad y confiabilidad. Su resultado está determinado por la presentación de reacciones significativas de engaño, por lo que se debe ajustar a los más altos estándares de calidad, seguridad, idoneidad y protocolos internacionales (tanto para el diseño, validación y formulación de preguntas como para su ejecución o práctica). Hay que dejar en claro que estos no constituyen prueba judicial, penal o disciplinaria, sino que únicamente aportan un criterio orientador para la toma de decisiones en procesos de selección, incorporación, asignación de cargos u otros análisis o procesos propios de la Fuerza (tampoco son un elemento o factor suficiente para emitir un concepto o perfil de seguridad de una persona); por consiguiente, esta debe determinar su alcance, características, ámbito de aplicación, periodicidad, protocolos y procedimientos. Las decisiones derivadas de los resultados de pruebas o exámenes psicológicos de polígrafo competen directamente al comandante de unidad o quien haya solicitado la práctica de estas. En todo momento, sin excepción alguna, se debe respetar la dignidad humana, los derechos fundamentales del evaluado y los preceptos de reserva legal de la información. • Pruebas psicotécnicas o de psicología. Son una herramienta de apoyo para el analista de seguridad militar y pueden ser solicitadas para casos excepcionales en que se requiera un mayor nivel de evaluación por causa de la criticidad del cargo o función a desempeñar. (Estas pueden ser aplicadas tanto al evaluado como a terceros y focalizadas de acuerdo con el tipo necesidad particular que se requiera evaluar). MÉTODOS, PRUEBAS Y HERRAMIENTAS DE APOYO Exámenes psicofisiológicos de polígrafo Pruebas psicotécnicas o de psicología Análisis y evaluación financiera Análisis psicosocial específico 4 - 15 SEGURIDAD MILITAR MCE 3-37.33 • Análisis y evaluación financiera. Consiste en el examen específico que realiza un analista de seguridad militar (profesional y/o especialista) con respecto de la condición, justificación, capacidad y trazabilidad legal financiera y económica del evaluado. De manera excepcional, este análisis puede ser extendido a su núcleo familiar (dentro del primer grado de consanguinidad) por alguna necesidad específica frente a la existencia de posibles riesgos contra la seguridad, integridad, imagen y legitimidad institucional o como prueba de confiabilidad para ocupar cargos sensibles en el Ejército Nacional. • Análisis psicosocial específico. Comprende la evaluación profesional y/o técnica realizada por un analista de seguridad militar (profesional y/o especialista) con el fin de valorar las condiciones del entorno social y público del evaluado. Este análisis se realiza por alguna necesidad específica frente a la existencia de posibles riesgos contra la seguridad, integridad, imagen y legitimidad institucional o como prueba de confiabilidad para ocupar cargos sensibles en el Ejército Nacional. FIP Formatos de información personal 4.3.2.3. Consideraciones para la ejecución de análisis y evaluación de la seguridad de personas basado en los FIP [4-30] De acuerdo con la naturaleza, el nivel de riesgo existente y el propósito, los formatos de información personal podrán ser analizados y verificados por unidades de seguridad militar o por las áreas de seguridad militar de las diferentes unidades del Ejército Nacional (siempre y cuando cuenten con los medios necesarios y con personal idóneo, capacitado, entrenado y certificado para alcanzar el fin analítico y de evaluación que persigue la elaboración de los formatos de información personal). [4-31] A pesar de lo anterior, las unidades tácticas con el rol misional de seguridad militar podrán apoyar, asesorar sobre el procedimiento y serán las responsables de ejecutar la verificación de los formatos de información personal. 4 - 16 CAPÍTULO 4 SEGURIDAD DE PERSONAS • Cuando el formato de información personal haga parte de un estudio de credibilidad y confiabilidad para ocupar cargos de mando y control de una unidad de inteligencia o contrainteligencia (comandante, segundo comandante u oficial de operaciones). • Cuando el formato de información personal se realice por actualización para el ascenso de los oficiales (grado de teniente coronel o superior) o los suboficiales (grado de sargento primero o superior). • Cuando el formato de información personal se realice para procesos de contratación o vinculación laboral en las dependencias del Comando del Ejército, el Comando General de las Fuerzas Militares y de apoyo al Ministerio de Defensa Nacional. • Cuando el formato de información personal sea requerido para el personal civil que está proyectado a ser dado de alta en el Ejército Nacional o a ser ascendido en su escalafón. • Cuando el formato de información personal sea de un personal extranjero que sea requerido o solicitado por la autoridad competente. [4-32] En todos los casos, los evaluados deben firmar el consentimiento previo (que puede estar en el mismo formato de información personal o en un documento independiente) con el cual autoriza a las dependencias o unidades del Ejército Nacional a que realicen los análisis, verificaciones, confrontaciones, entrevistas y demás actividades necesarias para identificar factores de riesgo, alerta o alarma y poder emitir el concepto de seguridad correspondiente. [4-33] En los dos casos, su utilidad y alcance es meramente institucional, como criterio orientador para la toma de decisiones en los procesos que el Ejército Nacional establezca, no constituye prueba judicial, administrativa o disciplinaria. Su ejecución determina el nivel de riesgo existente, un concepto favorable o no, y un nivel de autorización de acceso a la información, de acuerdo con los procedimientos y protocolos 4 - 17 SEGURIDAD MILITAR MCE 3-37.33 establecidos para su ejecución. Su diferencia únicamente radica en el nivel de profundidad, rigurosidad y el conjunto de pruebas practicadas. | Tabla 4-1 | Matriz comparativa del ECC y estudio de seguridad de personas ANÁLISIS DIFERENCIAL DE LA EJECUCIÓN ESTUDIOS DE CREDIBILIDAD Y CONFIABILIDAD FRENTE A LOS ANÁLISIS Y EVALUACIONES DE SEGURIDAD DE PERSONAS TIPO DE ACTIVIDAD ESTUDIOS DE CREDIBILIDAD Y CONFIABILIDAD ANÁLISIS Y ESTUDIO DE SEGURIDAD DE PERSONAS Evaluar la integridad, credibilidad y confiabilidad. FINALIDAD Evaluar la idoneidad, credibilidad y confiabilidad CUÁNDO SE APLICA Periódicamente, en el marco de procesos de selección para ascenso o cargo, cuando se sea necesario aplicar, un mayor nivel de rigurosidad y profundidad para asegurar los más altos estándares o restricciones de acceso a seguridad de la información clasificada o que goce de reserva legal. Por requerimiento u orden expresa del mando institucional. A QUIÉN SE APLICA A servidores públicos y/o contratistas de los organismos de inteligencia y contrainteligencia y/o personal que por razón de sus funciones y actividades tengan que conocer información con nivel de clasificación. 4 - 18 En el marco de procesos de selección, incorporación, o por actualización, de acuerdo con la necesidad. O, cuando por necesidad específica y mediante requerimiento, se establezca como propósito determinar grado de integridad o nivel de acceso a información clasificada o amparada en reserva legal. A todo el personal del Ejército Nacional o terceras personas que se vinculen en los procesos de selección, incorporación, contratación, o por actualización. O, por otra necesidad institucional particular, en el marco de la función de seguridad de personas. CAPÍTULO 4 SEGURIDAD DE PERSONAS ANÁLISIS DIFERENCIAL DE LA EJECUCIÓN ESTUDIOS DE CREDIBILIDAD Y CONFIABILIDAD FRENTE A LOS ANÁLISIS Y EVALUACIONES DE SEGURIDAD DE PERSONAS TIPO DE ACTIVIDAD ESTUDIOS DE CREDIBILIDAD Y CONFIABILIDAD • Estudio de Seguridad de Personal • Evaluación psicofisiológica de polígrafo. • Aplicación test” s psicotécnicos de acuerdo con la necesidad y nivel de rigurosidad o profundidad. • Otras pruebas que sean requeridas o necesarias acuerdo con el propósito o naturaleza del ECC. ACTIVIDADES BÁSICAS DE APOYO ANÁLISIS Y ESTUDIO DE SEGURIDAD DE PERSONAS Los ESP comprende entre otros los siguientes factores de evaluación: • Entrevistas de contrainteligencia, con el objetivo de realizar una confrontación de información (personal, virtual o telefónica). • A­nálisis y confirmación de información personal del formato de ESP. • Aplicación test psicotécnicos de acuerdo con la necesidad o nivel de profundidad requerido. • ­Exámenes psicofisiológicos de polígrafo (se aplica de acuerdo con el nivel de rigurosidad y profundidad requerido). • ­Solicitud de antecedentes penales. • Solicitud de antecedentes disciplinarios y fiscales. • Solicitud de registros reservados de contrainteligencia e inteligencia y poligráficos. • Consulta bases de datos públicas disponibles para identificación de riesgos. • Identificación y análisis de riesgos públicos en fuentes abiertas o redes sociales. • ­Análisis, validación y confrontación de documentos aportados. • Análisis e identificación de riesgos en entorno profesional. • Solicitud y análisis de medidas correctivas (Policía Nacional). • ­Las demás que sean necesarias. ÁMBITO DE APLICACIÓN Conjunto de actividades, exámenes y pruebas en el ámbito Individual, familiar, social y económico. ÁMBITO DE APLICACIÓN Concepto de credibilidad Concepto de seguridad. y confiabilidad. Conjunto de actividades, exámenes o evaluaciones en el ámbito individual, familiar, social y económico. 4 - 19 SEGURIDAD MILITAR MCE 3-37.33 4.3.2.4. Secuencia de actividades para el desarrollo de análisis y estudio de seguridad de personas [4-34] El desarrollo de este tipo de análisis y evaluaciones implica la ejecución de algunas actividades básicas y secuenciales que lleven a alcanzar un mayor nivel de seguridad, rigurosidad y objetividad en la conceptualización final del analista de seguridad de personas (siempre enmarcado en los pasos del proceso de operaciones de la seguridad militar [planear, preparar, ejecutar y evaluar]): 1) Verificar los parámetros de legalidad, proporcionalidad, idoneidad y necesidad. FIP Formatos de información personal 2) Planear y preparar la entrevista al evaluado y el diligenciamiento del FIP. 3) Entrevistar al evaluado y orientarlo sobre el diligenciamiento del formato de información personal. 4) Verificar, analizar y entrevistar preliminarmente a referidos o referencias personales. 5) Efectuar las visitas domiciliarias y entrevistas necesarias a familiares. 6) Consultar y evaluar los registros reservados de contrainteligencia e inteligencia. 7) Solicitar y consultar los antecedentes penales, disciplinarios y administrativos (entre otras consultas de tipo policivo, judicial o administrativo que se consideren necesarias para el propósito del estudio o análisis). 8) Efectuar un análisis socioeconómico y financiero. 9) Entrevistar al evaluado para la verificación del formato de información personal. 10) Entrevistar a referidos y del entorno social o laboral. 11) Analizar y evaluar la información disponible obtenida. 4 - 20 CAPÍTULO 4 SEGURIDAD DE PERSONAS 12) Consolidar el informe de recolección de información. 13) Emitir y difundir el concepto de seguridad (cumpliendo los parámetros de reserva de información establecidos). [4-35] Los formatos de información de personas serán establecidos por el organismo de contrainteligencia, y estandarizados o protocolizados a nivel institucional. Éstos podrán ser en físico o digitales, dando cumplimiento al avance y desarrollo tecnológico en el Ejército Nacional y las plataformas de seguridad y control de la información del personal junto con las bases de datos disponibles, con el fin de lograr los más altos estándares de reserva de la información, seguridad y protección de la información personal en todos su escalones, áreas, procesos o dependencias. 4.3.2.5. Recomendaciones con respecto de la entrevista de seguridad de personas [4-36] Una de las actividades de mayor relevancia en los análisis y evaluaciones de seguridad de personas son las entrevistas de seguridad o de contrainteligencia, dado que a través de estas se busca obtener, confrontar, corroborar y evaluar información útil que permita identificar o detectar indicios, factores o fuentes de riesgo para la seguridad e integridad del Ejército Nacional. 4.3.2.5.1. Recomendaciones para antes de la entrevista [4-37] Los analistas de seguridad de personas deben llevar a cabo las entrevistas de seguridad o contrainteligencia dando cumplimiento a lo siguiente: • Planear y preparar la entrevista. • Definir condiciones de tiempo, modo y lugar de la entrevista. • Presentarle y explicarle al evaluado el propósito, alcance o ámbito de aplicación y tiempo aproximado de duración y aclaración de dudas. 4 - 21 SEGURIDAD MILITAR MCE 3-37.33 • Explicarle al evaluado la metodología de la entrevista y la importancia de la cooperación, veracidad y claridad de la información, con el fin de que este reciba una motivación adecuada. • Entrevistar al evaluado sobre su ámbito individual, familiar, social y económico. • Evaluar y cerrar la entrevista. 4.3.2.5.2. Recomendaciones para el inicio de la entrevista [4-38] La entrevista busca obtener información que permita al analista emitir un concepto analítico y de evaluación para lo cual se deben tener en cuenta las siguientes recomendaciones: • Enfocar la entrevista en el objetivo estipulado y reducir al mínimo las conversaciones ajenas al mismo (en caso de que se presente, es labor del entrevistador reencauzarla). • Verificar que la entrevista cubra los diferentes ámbitos de aplicación de análisis o evaluación. • Aclarar todas las dudas posibles (teniendo como base la información del formato de información personal). • Evitar presionar al evaluado para que dé una respuesta inmediata (se deben aprovechar los silencios para observar, percibir e ir más allá de lo que está expresando con palabras y recordar que, en ocasiones, es deseable y necesario darle un tiempo razonable al evaluado para que piense su respuesta). • Limitar todas las interrupciones o distracciones para que no haya interferencia alguna en la concentración del entrevistador ni del evaluado. • Mantener el control de sus emociones (si no se está de acuerdo con las respuestas del evaluado, se tiene que evitar contradecirlo y aprovechar el desacuerdo para obtener mayor información). 4 - 22 CAPÍTULO 4 SEGURIDAD DE PERSONAS • Tomar notas durante la entrevista para mantener la atención en los temas tratados y recordar hechos relevantes (se debe tener cuidado de que no implique perder el control del tiempo de la entrevista). • Permitir que el evaluado haga comentarios adicionales sobre los temas tratados (esto dará la posibilidad de obtener información adicional para emitir el concepto). • Agradecer al evaluado su tiempo e información aportada (de ser posible, se debe informarle el paso a seguir o si será contactado nuevamente para el envío de documentos o soportes adicionales que complementen el proceso que se ha llevado a cabo). 4.3.2.5.3. Recomendaciones frente a la lectura del lenguaje corporal o no verbal [4-39] Los analistas de seguridad de personas deben contar con la capacidad de leer el lenguaje corporal o no verbal del evaluado para poder formarse un juicio sobre él. Cuando se trata de leer a otras personas, es necesario permitirle a la intuición hacer un juicio y dejar que el inconsciente tome una muestra de la situación actual y la contraste rápidamente con experiencias pasadas; luego, de manera consciente, se puede reconsiderar dicho juicio a fin de tomar una decisión que sea acorde con la situación. [4-40] Cabe aclarar que la lectura del lenguaje corporal o no verbal es una herramienta útil para la toma de decisiones, pero no debe ser empleada como único medio para hacerlo ni sacar conclusiones apresuradas. La clave está en buscar inconsistencias en la forma de ser del evaluado e identificar cambios abruptos en su comportamiento durante la interacción. Por lo tanto, es necesario establecer un punto de partida que posibilite observar las señales para evitar un error de consideración; por ejemplo, si la persona es nerviosa, los tics no serán señales útiles a considerar en cuanto a inconsistencias de la información que está emitiendo. 4 - 23 SEGURIDAD MILITAR MCE 3-37.33 [4-41] Las siguientes claves le permitirán al analista sacar provecho a la hora de leer el lenguaje corporal o no verbal del evaluado: • Recuerde que el secreto está en los detalles; sobre todo, en los objetos (y accesorios) que tenga el evaluado y su comportamiento con respecto de estos porque puede sacar pistas para entender mejor el mensaje. • Practique el arte de observar. (Las cosas pequeñas que suelen pasarse por alto hacen la diferencia). • Sea discreto y evite mirar fijamente al evaluado buscando desesperadamente vislumbrar las señales que puedan darle pistas de la información que desea obtener. • Busque múltiples señales que confirmen las inconsistencias (en lugar de apegarse a una en particular) para entender la intención detrás de lo que dice el evaluado. • Sea consciente de su propio cuerpo y señales, (busque ponerse en los zapatos de los demás, dado que esto le permitirá inferir cómo actuarían o lo percibirían). 4.3.2.5.4. Recomendaciones para la verificación de referencias personales [4-42] Las referencias personales entregadas por el evaluado deben ser verificadas, para lo cual se debe tener en cuenta las siguientes recomendaciones: • Infórmele al evaluado que durante el proceso de selección se verificarán las referencias personales, familiares, o laborales (de manera personal o telefónica). FIP Formatos de información personal • Antes de realizar el contacto personal o telefónico con el evaluado, prepare la información disponible (del FIP u otra). • Formule las preguntas que considera pertinentes y que le aportarán al proceso de análisis de la información. (Tenga a la mano donde tomar nota). 4 - 24 CAPÍTULO 4 SEGURIDAD DE PERSONAS • Preséntesele al referenciado (de manera cordial y respetuosa) y manifiéstele el objetivo del contacto o actividad. • Cuando finalice el contacto o la actividad, escriba el resultado de la misma, porque esto será el insumo para elaborar el informe de recolección y el concepto. 4.3.2.5.5. Recomendaciones para el desarrollo de visitas domiciliarias [4-43] Las visitas domiciliarias sirven para verificar toda la información que haya suministrado el evaluado durante el proceso referente a su estilo de vida, sus relaciones intrafamiliares y comunitarias y su situación económica. Por esto, es importante tener en cuenta las siguientes recomendaciones: • Informe al evaluado que es imperativo realizarle una visita domiciliaria para el proceso de selección (dígale días y horarios tentativos para que pueda efectuarse sin problema). • Informe al evaluado que es necesario que le avise a sus familiares de la visita, a fin de que estén al tanto de lo que va a acontecer y tengan la tranquilidad de que las preguntas que se harán estarán relacionadas con el proceso que se está llevando a cabo. • Tome todas las precauciones de seguridad cuando vaya a realizar una visita domiciliaria. (Dependiendo de la situación de riesgo en el área, no se desplace solo al lugar a visitar). • Al llegar al área, observe a su alrededor, analice los posibles factores de riesgo y anote cualquier aspecto que considere relevante y sobre el que pueda preguntarle al evaluado. • Al llegar a la casa del evaluado, preséntese de una manera cordial y respetuosa y muestre sus credenciales de identificación como analista de seguridad militar. • Cuando le den ingreso a la vivienda, ubíquese en el lugar que le indiquen, rompa el hielo (para que la familia le sienta confianza), explique el propósito de la entrevista 4 - 25 SEGURIDAD MILITAR MCE 3-37.33 e inicie el proceso de preguntas. (Mantenga siempre el control e iniciativa de la actividad). • Observe a su alrededor. (Recuerde que los detalles dan más información de lo que cree. Confíe en su intuición y en lo que sienta en el lugar que se encuentra, ya que esto le dará pautas adicionales para analizar el entorno familiar del evaluado y el lugar donde está ubicada su vivienda). • Tome nota de todos los aspectos relevantes durante su estadía en la vivienda para que no se le pase ningún detalle y pueda sumarlo a lo identificado y analizado desde que llego al área. 4.3.2.6. Análisis y estudio de seguridad de personas (aspirantes a soldados) [4-44] Deben ser coordinados y desarrollados por las dependencias o secciones de contrainteligencia o seguridad militar de cada unidad que realiza el proceso de incorporación (con la asesoría de los batallones de seguridad militar, el apoyo de los comandantes de pelotón y escuadra y la supervisión y el control del comité de seguridad de personas). En todos los casos, se deben realizar antes de la ceremonia de entrega armas y juramento de bandera. [4-45] Esta actividad tiene como propósito fortalecer la capacidad de detección, anticipación y prevención de riesgos relacionados con la seguridad de personas en procesos de incorporación al Ejército Nacional, de manera que se minimicen las posibles acciones de la amenaza y su impacto consecuente en la seguridad, integridad y legitimidad institucional. Esto requiere que se desarrollen los planes, protocolos y procedimientos necesarios a seguir y los indicadores o factores de riesgo correspondientes que orienten el análisis y evaluación a efectuar. [4-46] Según sea el caso, el personal de las secciones segundas o comandantes de pelotón o escuadra deben orientar a los aspirantes acerca de cómo diligenciar los formatos de 4 - 26 CAPÍTULO 4 SEGURIDAD DE PERSONAS información personal físicos o digitales; además, tienen que realizar entrevistas de decepción, verificación y análisis con el fin de identificar factores de riesgos, alerta o alarma temprana. Si los formatos de información personal a evaluar son digitales, las responsabilidades de verificación y funciones son establecidas por medio de directivas o planes emitidos por el Ejército Nacional; no obstante, todo FIP debe contener un concepto de seguridad dentro del mismo formato (ítem: observaciones) que permita hacer seguimiento o control, en caso de que se identifiquen riesgos actuales o potenciales. FIP Formatos de información personal [4-47] Las unidades y dependencias responsables del análisis, evaluación y verificación de los FIP pueden acudir a diferentes fuentes de información (públicas o no) y bases de datos (de entes judiciales o de policía o de organismos de inteligencia y contrainteligencia de índole nacional, regional o local) para la corroboración de veracidad de lo escrito y la emisión del concepto de seguridad (respetando, en todo momento, los derechos fundamentales, la normatividad vigente y la ley). Lo anterior precisa que se vincule a los oficiales o suboficiales de contrainteligencia de las divisiones, brigadas y batallones para que ejecuten y apoyen el desarrollo de la actividad (como una función y responsabilidad inherente a su cargo). [4-48] Los comités de incorporación se constituyen en el primer filtro para la identificación de agentes generadores de riesgos, los cuales pueden ser corroborados y evaluados posteriormente por unidades especializadas. La evaluación y clasificación de los riesgos identificados se realiza por factores de la amenaza interna y externa y el riesgo (relacionado con la cadena del narcotráfico, factores sociodemográficos, antecedentes judiciales o disciplinarios, anotaciones o registros policivos o contravenciones, consumo de sustancias alucinógenas, entre otros que puedan afectar la seguridad e integridad del personal y el Ejército Nacional. [4-49] Aunque todas las personas son motivo de estudio permanente, se debe prestar especial atención por aquellas cuyo análisis y evaluación corresponda a un nivel de riesgo extremadamente alto o deba ser objeto de control y monitoreo a través de la estructuración de una ficha de control y gestión 4 - 27 SEGURIDAD MILITAR MCE 3-37.33 del riesgo, la cual debe ser empleada para el conocimiento de los comandantes de unidad pertinente. [4-50] El personal que sea considerado como generador de riesgo para el Ejército Nacional debe ser reevaluado y monitoreado periódicamente, como una actividad de gestión y administración del riesgo de seguridad militar. Así mismo, se debe hacer claridad que las decisiones para mitigar o contrarrestar el riesgo están bajo la responsabilidad de las unidades apoyadas. 4.3.3. Estudio del nivel de riesgo hecho a funcionarios del Ejército en ejercicio de sus labores [4-51] Los estudios del nivel de riesgo personales consisten en la ejecución de actividades de seguridad militar relacionadas con la recolección de información y el análisis, la evaluación y la valoración de esta junto con los indicios, elementos de juicio, evidencias u otros factores (de modo, tiempo y lugar), con el propósito de determinar el grado de riesgo existente que atenten contra la integridad, libertad o derechos fundamentales de un funcionario al servicio del Ejército que sea considerado como miembro de la población objeto de un estudio del nivel de riesgo dentro de las Fuerzas Militares por razones del ejercicio de su labor. [4-52] De esta manera se evaluará, identificará, analizará y valorará las variables constitutivas del nivel de riesgo, bajo el principio de apreciación objetiva e integral, sano juicio y serio criterio de los factores objetivos y subjetivos (realidad e individualidad de la amenaza, la situación específica del amenazado, el escenario en que se presenta las amenazas y la inminencia del peligro). [4-53] Los estudios del nivel de riesgo donde un funcionario considere que su integridad está siendo amenazada pueden realizarse al personal militar activo, de la reserva activa y/o personal civil al servicio de la Fuerza, previo requerimiento escrito a la Ayudantía General del Comando del Ejército o de un comando superior. En caso de considerar que un estudio 4 - 28 CAPÍTULO 4 SEGURIDAD DE PERSONAS solicitado no resulta ser de la competencia de las unidades del Ejército Nacional, se debe seguir el conducto regular jerárquico para informar a quien corresponda y, con su aprobación, devolverlo a la Ayudantía General del Comando del Ejército. 4.3.3.1. Pasos del estudio del nivel de riesgo [4-54] Para establecer el nivel de riesgo se requiere que la unidad de seguridad militar cumpla con los mismos pasos establecidos en el proceso de operaciones con el fin de obtener un producto de alta calidad y confiabilidad. 4.3.3.1.1. Planeamiento [4-55] Este paso se desarrolla en cada escalón táctico de acuerdo con sus funciones o competencias. Inicia desde el momento de la recepción del requerimiento y finaliza con la entrega de la orden fragmentaria (OFRAG) o misión de trabajo al escalón inferior o responsable de su ejecución. En esta fase se debe estructurar la orden de operaciones (ORDOP) o misión de trabajo, poniendo atención especial a la determinación de las tareas o actividades claves que debe desarrollar la unidad responsable de su ejecución en cada escalón. [4-56] El planeamiento también implica que cada escalón, según sus funciones o competencias, realice las siguientes tareas de apoyo para la preparación y ejecución: 1) Verificar y evaluar la existencia del requerimiento, orden de operaciones o misión de trabajo emitidos por una unidad superior o competente. 2) Definir las tareas claves que se deben realizar. 3) Establecer si el evaluado ha sido objeto de estudios similares (o por el mismo caso). 4) Definir el objeto de estudio (evaluado), verificar la condición de militar, reserva activa y/o personal civil; y su conexidad de la amenaza con la profesión. 4 - 29 SEGURIDAD MILITAR MCE 3-37.33 5) Analizar si dentro de la normatividad vigente pudiera existir alguna causal que no permitiera iniciar el estudio. 6) Determinar de manera preliminar, la ubicación geográfica del evaluado. 7) Adelantar las solicitudes básicas necesarias que permitan agilizar el proceso. 4.3.3.1.2. Preparación [4-57] En este paso la unidad de seguridad militar documenta y gestiona el alistamiento, realiza las coordinaciones necesarias, movimientos y requerimientos especiales para efectuar el estudio del nivel de riesgo; es decir, el análisis y evaluación de la situación, la determinación del analista responsable de su ejecución, la preparación de las entrevistas, la definición y la estructuración de los requerimientos (judiciales, de contrainteligencia o inteligencia) y cualquier otra actividad que se considere pertinente para el cumplimiento efectivo del propósito del estudio. (Así mismo, es importante identificar si el evaluado ha tenido estudios anteriores de este tipo; de ser así, se debe analizar su caso con base en dichos antecedentes). 4.3.3.1.3. Ejecución [4-58] Este paso consiste en el desarrollo de las diferentes actividades de contrainteligencia a cargo de La unidad de seguridad militar definidas como tareas clave —entendidas como aquellas actividades que la fuerza debe llevar a cabo como un todo para lograr el estado final deseado (MFRE 5-0)—, con el propósito de recolectar elementos de juicio sobre los cuales valorar el nivel de riesgo del evaluado. [4-59] Dichas actividades secuenciales son: 1) Verificación del contenido del requerimiento. El analista de la unidad de seguridad militar debe verificar que posee los datos esenciales del evaluado para poder 4 - 30 CAPÍTULO 4 SEGURIDAD DE PERSONAS tomar contacto con él; es importante, aclarar que el requerimiento tiene que ser diligenciado por parte del solicitante y está orientado principalmente a determinar dos variables incluyentes o excluyentes: evaluado y nexo de causalidad motivo de la verificación, para este fin el funcionario que realiza la verificación deberá poseer los documentos necesarios para adelantar el proceso de identificación plena (individualización) pertinencia (elementos a ser evaluados) y conexidad (relación con el Ejército y su entorno personal). 2) Formulación de solicitudes o requerimientos. La unidad debe disponer la elaboración y el envío de requerimientos básicos de acuerdo con la información disponible. (Estos requerimientos deben ser objetivos, claros y específicos para que se pueda focalizar la recolección de información hacia una valoración objetiva del riesgo). 3) Contacto inicial con el evaluado. De acuerdo con la situación, el comandante de la unidad o el analista asignado debe tomar contacto con la persona a estudiar para explicarle (de manera breve y clara) que va a iniciar el proceso. Si por razones de fuerza mayor no se ha podido realizar este primer contacto con el evaluado tal y como se exige en la solicitud de verificación, el comandante de la unidad de seguridad militar debe autorizar de manera formal el inicio del estudio del nivel de riesgo sin contacto con el evaluado siempre y cuando un ente judicial lo ordene. 4) Entrevista formal al evaluado. Esta actividad debe ser planeada y preparada por el analista para determinar elementos de juicio; identificar, caracterizar o despejar dudas sobre la especificidad, origen, presencia e importancia del riesgo; determinar la realidad, individualización, inminencia, posibles escenarios y potencialidad de la amenaza; hallar factores generadores de vulnerabilidad en el entorno económico, social, familiar, residencial, laboral o personal del evaluado; y considerar cualquier otro aspecto de interés para alcanzar una valoración objetiva. ACTIVIDADES PARA VALORAR EL NIVEL DE RIESGO DEL EVALUADO Verificación del contenido del requerimiento Formulación de solicitudes o requerimientos Contacto inicial con el evaluado Entrevista formal al evaluado Formulación de solicitudes o requerimientos complementarios Ejecución de actividades de verificación adicionales Desarrollo de la matriz de valoración del riesgo Elaboración del informe ejecutivo del cumplimiento de la evaluación nivel riesgo Respuesta al cumplimiento de requerimientos 4 - 31 SEGURIDAD MILITAR MCE 3-37.33 Recomendaciones para tener en cuenta en el momento de la entrevista: • Se debe estructurar un esquema y guía para su desarrollo, con el fin de lograr un enfoque adecuado que permita cumplir con el objetivo de la actividad. • El analista debe corroborar con el evaluado la información soporte existente y solicitar la que no haya sido adjuntada (denuncias, querellas, mensajes, solicitudes, panfletos, etc.) que evidencien las posibles amenazas de las que dice estar siendo objeto; así como cualquier elemento, indicio o información útil, pertinente y conducente para evaluar el nivel de riesgo, amenaza y vulnerabilidad, haciendo saber al entrevistado que debe ser consciente y responsable de la información que suministre, ya que las omisiones o imprecisiones pueden afectar el resultado del estudio. • El analista debe entregar recomendaciones al mando y explicar de acuerdo con la situación, las medidas de autoprotección que a bien considere, dando posibles instrucciones para su aplicación. Es fundamental, que el analista desarrolle toda su experticia investigativa en esta primera entrevista y despeje la gran mayoría de dudas referente a los criterios de la amenaza, características del riesgo y factores de vulnerabilidad, dado que de esto se deriva el plan de trabajo a desarrollar. 5) Formulación de solicitudes o requerimientos complementarios. El comandante de la unidad o el analista del caso deben determinar qué requerimientos adicionales se necesitan para perfeccionar el desarrollo del estudio del nivel de riesgo; por ejemplo, solicitudes específicas sobre registros reservados de inteligencia o contrainteligencia, solicitudes a autoridades judiciales, requerimientos aclaratorios o complementarios a entes administrativos o judiciales u otra información que se considere necesaria. 4 - 32 CAPÍTULO 4 SEGURIDAD DE PERSONAS 6) Ejecución de actividades de verificación adicionales. Corresponde a la ejecución de cualquier otra actividad por parte de la unidad o el analista, que, dentro del marco jurídico vigente y lo autorizado en la misión de trabajo, permita recolectar información o aportar elementos de juicio para el propósito del cumplimiento efectivo del estudio del nivel de riesgo. A continuación, se presentan algunos ejemplos para la ejecución de actividades de verificación adicionales: • Reconocimientos o inspecciones visuales a lugares que tengan que ver con los hechos relatos por el evaluado, en caso de existir. • Entrevistas a referidos, terceros, testigos u otra situación conexa al caso. (Para el caso de entrevistas a terceros, depende de lo que el evaluado relacione en la entrevista y el análisis de los hechos realizado por el entrevistador para cotejar o comparar y valorar la información inicial suministrada). • Análisis de documentos para establecer el grado de veracidad de los documentos, con el fin verificar y analizar toda la documentación obtenida y allegada por el estudiado, para determinar la conexidad y aporte de esta frente a los hechos narrados y si pueden servir para confirmar o desvirtuar lo manifestado por él entrevistado. • Entrevistas o contacto con fuentes que tengan acceso a información directa o indirecta del evaluado. • Evaluación de riesgo y seguridad de área (inspección al lugar de trabajo, residencia, sitios que frecuenta, rutas más utilizadas, entre otros). • Evaluación a los esquemas de seguridad y protección (únicamente aplica para los evaluados que cuenten con esquemas de protección de cualquier tipo o nivel e implica una entrevista a sus integrantes y una inspección integral de sus condiciones, 4 - 33 SEGURIDAD MILITAR MCE 3-37.33 capacidades y entrenamientos para poder valorar con objetividad la situación de riesgo o amenaza existente o recoger otros elementos de juicio para el estudio del nivel de riesgo. 7) Desarrollo de la matriz de valoración del riesgo. La matriz de valoración del riesgo del personal motivo de evaluación es una herramienta técnica de evaluación que permite ser empleada por los analistas en los diferentes escalones o por los funcionarios encargados de realizar los estudios del nivel de riesgo los cuales dependiendo de la decisión del comandante de la unidad pueden estar integrados en un comité de análisis de la información, con la intención de alcanzar la mayor objetividad, eficiencia y certeza posibles al momento de ponderar y concluir lo relacionado con el nivel de riesgo del evaluado. La matriz de riesgo en mención permanece guardada en un lugar seguro de la unidad por ser catalogada como confidencial y no es de público conocimiento. 8) Elaboración del informe ejecutivo del cumplimiento de la evaluación nivel riesgo. Este documento tiene por objetivo hacer una síntesis, análisis y concluir sobre las actividades realizadas durante la ejecución del proceso para cumplir la misión. El documento debe ser elaborado por el analista que realiza el estudio del nivel de riesgo (anexando los informes de cada una de las actividades ejecutadas y la matriz de valoración del riesgo) y avalado por el comandante de compañía responsable de la misión (con su firma), como autenticador y validador del proceso de operaciones, de igual forma, el comandante de la unidad puede determinar que el documento entregado por el analista, sea analizado por un comité de estudio conformado dentro de la unidad el cual emita conclusiones y recomendaciones al comandante. Este informe debe ser remitido al comandante del batallón por parte del comandante de compañía. Se constituye en el principal documento a evaluar por parte del comité de escalón batallón que haya conformado el 4 - 34 CAPÍTULO 4 SEGURIDAD DE PERSONAS comandante de la unidad y, a su vez, de ser necesario, será presentado y evaluado en una reunión operacional de brigada o escalón superior que sea requerido. El comandante del batallón debe nombrar por orden semanal un comité de valoración preliminar de nivel de riesgo personal, el cual se constituye en una primera instancia de decisión frente a la valoración del nivel de riesgo proyectado por el analista del caso. Su función es aprobar, modificar el esfuerzo de búsqueda de información, reevaluar o generar nuevas tareas como resultado del nivel de riesgo propuesto o proyectado por el analista. Esta actividad debe quedar registrada en un acta, sin excepción alguna. El comité estará conformado por el comandante del batallón, el oficial de operaciones del batallón, el comandante de compañía, el analista de estudio del nivel de riesgo y el analista del control de calidad (personal que será permanente y tendrá voz y voto). 9) Respuesta al cumplimiento de requerimientos. Surtida la instancia del comité de escalón batallón, este debe elaborar el concepto de nivel de riesgo, empleando la hoja de seguridad ordenada de acuerdo con el formato. Mencionado concepto debe ser enviado al comando de la brigada, donde se realizará una revisión de los aspectos de forma del documento; surtido ese procedimiento, se remitirá el resultado a la dependencia solicitante. 4.3.4. Análisis y estudio del nivel de protección por cargo y/o estudio de la seguridad de las rutas [4-60] Los análisis y estudio de seguridad a comandantes y estudios de seguridad de rutas es una actividad de la función de seguridad de personas de la seguridad militar y consiste en el análisis y diagnóstico de amenazas, peligros, riesgos y vulnerabilidades relacionadas con la seguridad de los comandantes en su lugares de trabajo y residencia y/o durante sus 4 - 35 SEGURIDAD MILITAR MCE 3-37.33 desplazamientos continuos (laborales y personales), con el propósito de emitir recomendaciones de medidas activas y/o pasivas contra posibles acciones de una amenaza. [4-61] Estos podrán ser desarrollados en virtud del nivel de riesgo existente o cargo (comandantes de una unidad táctica o superior, jefes de estado mayor, directores y cargos equivalentes en la estructura jerárquica de la institución), de unidades de seguridad militar o por las áreas de seguridad militar de cualquier unidad del Ejército Nacional. ORDOP Orden de operaciones [4-62] Los estudios de seguridad de rutas pueden efectuarse de manera individual como parte de un análisis y evaluación en el nivel de protección por cargo. Para su ejecución, debe existir un requerimiento motivado, una ORDOP o una misión de trabajo y se deben realizar las siguientes actividades secuenciales: análisis preliminar, análisis y evaluación de rutas y estructuración del informe del estudio de rutas. 4.3.4.1. Análisis preliminar ASPECTOS PARA DETERMINAR EL ESTUDIO DE RUTAS EN EL OE Individualización del protegido Área y ubicación de las rutas Tipo o clase de rutas Disponibilidad Nivel de riesgo o amenaza Herramientas de análisis 4 - 36 [4-63] Es la actividad que debe realizar el analista de seguridad militar sobre el ambiente operacional que le permita entender el alcance, el propósito y las tareas claves del estudio de seguridad de rutas para emitir unas recomendaciones acordes con la situación de riesgo, peligro o amenaza a la integridad física o a los derechos fundamentales del protegido. [4-64] A continuación, se presentan los aspectos para determinar el estudio de rutas dentro del ambiente operacional: 1) Individualización del protegido. Determinar la ubicación, el tipo, el nivel social, el cargo, la condición del protegido y otros aspectos de interés o requerimientos del analista. 2) Área y ubicación de las rutas. Establecer si el área es urbana, rural, intermunicipal o nacional y la cantidad de rutas a evaluar, entre otros aspectos. CAPÍTULO 4 SEGURIDAD DE PERSONAS 3) Tipo o clase de rutas. Identificar las vías principales, alternas o de emergencia y establecer si son desplazamientos laborales, personales o familiares. 4) Línea de tiempo. Establecer el tiempo disponible para la ejecución y entrega del estudio de rutas. 5) Disponibilidad. Establecer el tiempo con que cuenta el evaluado y el personal de su esquema de seguridad para la realización de entrevistas, la recolección de información, reconocimientos, entre otras actividades. 6) Nivel de riesgo o amenaza. Establecer si existen antecedentes de acciones de la amenaza, eventos o hechos contra la integridad física del evaluado, su familia o estudios del nivel de riesgo de personas producto de amenazas. También se tiene que analizar el ambiente operacional en el área general donde se va a efectuar el estudio o donde se encuentran ubicadas las rutas a evaluar. 7) Herramientas de análisis. Definir las herramientas de análisis y valoración necesarias de acuerdo con la situación, debido a que estas permiten establecer el índice de peligrosidad y sugerir recomendaciones con respecto de las rutas analizadas. [4-65] El desarrollo adecuado de estas actividades le permite al analista priorizar el análisis de las rutas, establecer el nivel de riesgo del protegido por cargo, definir y priorizar actividades, definir tareas claves, definir necesidades de apoyo administrativos o de medios, etc. 4.3.4.2. Análisis y evaluación de rutas [4-66] Es la actividad que debe realizar el analista de seguridad militar sobre cada una de las rutas estudiadas y evaluadas de acuerdo con la priorización preliminar establecida. Actividad en la cual el analista debe considerar algunos factores según la situación. 4 - 37 SEGURIDAD MILITAR MCE 3-37.33 [4-67] La recolección de información se debe ejecutar de manera metodológica y organizada con el fin de obtener la mayor cantidad de información necesaria para desarrollar los factores de análisis aplicables al estudio de rutas. Es importante el apoyo de información de diferentes fuentes a disposición de la unidad o sección que realiza el estudio. [4-68] Estos son los puntos básicos para ser analizados y evaluados en las rutas: • Reconocimiento de rutas. • Índice de criminalidad de las rutas o en el entorno. • Estado del mantenimiento de la vía. • Situación y condiciones del tráfico o congestión vial. • Antecedentes sobre eventos o acciones de la amenaza (y sus capacidades). • Ubicación y capacidades de las unidades de apoyo (militares, policiales o de emergencia médica). • Identificación, análisis y valoración de vulnerabilidades. • Identificación, análisis y valoración de riesgos. • Identificación, análisis y valoración de peligros. • Análisis, evaluación y valoración de amenazas (agentes, factores o actores generadores de riesgo o peligro). • Identificación de puntos, áreas o escenarios críticos. 4.3.4.3. Estructuración del informe del estudio de rutas [4-69] Es la actividad que debe realizar el analista de seguridad militar para consolidar y organizar la información recolectada y efectuar el proceso de identificación, análisis, evaluación y valoración de vulnerabilidades, riesgos, peligros o amenazas. Esto implica una priorización de las vulnerabilidades, riesgos, peligros o amenaza establecidos resultante del 4 - 38 CAPÍTULO 4 SEGURIDAD DE PERSONAS nivel de criticidad valorado en cada caso (teniendo en cuenta que cada ruta debe tener un nivel porcentual de criticidad con respecto de las vulnerabilidades, riesgos o amenazas de mayor impacto o relevancia que deben ser tenidos en cuenta por los esquemas de seguridad o por el evaluado). [4-70] A su vez, el analista tiene que asignar un nivel porcentual y conceptual del estado de diagnóstico de las rutas y su nivel de exposición para el evaluado. Esta valoración se da en términos de la siguiente conceptualización (ponderando el resultado general del nivel de riesgo de cada una de las rutas evaluadas), lo que implica que se adopten medidas de seguridad de acuerdo con cada situación o riesgo en particular. [4-71] El nivel de riesgo de cada ruta se puede valorar según la siguiente clasificación: • Extremadamente alto. Se requiere la aplicación de medidas preventivas urgentes y obligatorias, al detectarse un permanente riesgo, implica que se debe prohibir su uso o adoptar algunas medidas de protección y seguridad especial. • Alto. Se deben adoptar medidas preventivas obligatorias. Se debe restringir el uso de la ruta a situaciones excepcionales, adoptar medidas de compartimentación frente a movimientos y mitigar y/o controlar fuertemente las variables de riesgo existentes. • Moderado. Se debe estudiar si es posible introducir medidas preventivas para reducir el nivel de riesgo. Si no fuera posible, se tiene que mantener las variables controladas y mitigadas. Su uso podrá ser más frecuente, pero sin pasar por alto las medidas de seguridad preventivas y de compartimentación. • Bajo. Se deben aplicar medidas preventivas de menor nivel. Pueden ser considerarse para un mayor uso, sin entrar en rutina, preservando la compartimentación, controlando los riesgos identificados y minimizando el nivel de exposición a vulnerabilidades. NIVEL DE RIESGO DE CADA RUTA Extremadamente alto Alto Moderado Bajo 4 - 39 SEGURIDAD MILITAR MCE 3-37.33 [4-72] En esta actividad, es importante tener un espectro de manera integral cubriendo las diferentes funciones y actividades y, según sea el caso, realizar la verificación, análisis y evaluación del esquema de protección para establecer medios, organización, grado de capacitación, entrenamiento y reentrenamiento, protocolos de manejo de la seguridad de la información y de protección, así como de credibilidad y confiabilidad del personal que lo conforma. 4.3.5. Inspección del equipaje, bagajes y tropa para embarques [4-73] Esta actividad consiste en el desarrollo de una revisión, registro y observación detallada que se hace del equipaje, los bagajes y la tropa del Ejército Nacional previo a embarques en aeronaves, buques o movimientos motorizados en cumplimiento de comisiones de servicio, operaciones, misiones o actividades operacionales y administrativas. [4-74] El propósito de esta actividad es preservar tanto la seguridad del personal a embarcar como de la aeronave, el buque o el vehículo; manteniendo la imagen y legitimidad institucional; minimizando los riesgos de transporte irregular de material de guerra y explosivos, sustancias alucinógenas o psicotrópicas y todo aquello que pueda atentar contra la misión constitucional del Ejército. 4.3.5.1. Actividades para desarrollar durante la ejecución de la inspección de equipaje, bagajes y tropa [4-75] Estas son las actividades básicas para desarrollar durante la ejecución de la inspección: • Presentación del equipo de seguridad militar y coordinaciones ante el comandante de la tropa a inspeccionar. • Presentación ante la tropa del equipo de seguridad militar y explicación del propósito, protocolo a seguir e instrucciones de coordinación para el éxito de la actividad. 4 - 40 CAPÍTULO 4 SEGURIDAD DE PERSONAS • Explicación de elementos prohibidos que no debe ser transportados por el personal militar u otras consideraciones especiales necesarias. • Lectura y firma del acta de compromiso y consentimiento colectivo de la actividad de inspección a realizar. • Formación de revista con todos los elementos que van hacer transportados por los inspeccionados durante el vuelo o embarque. • Inicio de la inspección canina, manual y visual de los materiales, equipaje y bagajes de cada uno de los inspeccionados. (Este procedimiento se hace de manera individual). • Firma del acta de revisión del equipaje por parte del personal comprometido dentro de la inspección. • Entrega y cadena de custodia del material embalado (con acta del equipaje) al comandante de la unidad a embarcar (a partir de ese momento, queda como responsable de la manipulación o alteración del mismo). (Este paso solo se ejecuta en comisiones al exterior). • Inspección a los vehículos en los cuales va a ser trasportado el personal, bagajes y equipaje. • Seguridad y custodia tropa, equipaje y bagajes hasta el punto de embarque previsto. (Este paso solo se ejecuta en comisiones al exterior). [4-76] En caso de encontrar material explosivo, guerra u otro tipo de sustancia prohibida o restringida en algún equipaje o bagaje inspeccionado, se pone en conocimiento del comandante de la unidad, se realiza registro fotográfico del elemento encontrado y la respectiva cadena de custodia. Si el hallazgo de material explosivo se hace durante la inspección vehicular o de área, se efectúa su destrucción (cumpliendo todos los protocolos de seguridad establecidos). 4 - 41 SEGURIDAD MILITAR MCE 3-37.33 4.3.6. Apoyo en la tarea de recuperación de personal [4-77] La recuperación de personal del Ejército es la suma de los esfuerzos militares, diplomáticos y civiles para prevenir incidentes de aislamiento y regresar personas aisladas a condiciones seguras bajo control amigo (MFRE 3-90). [4-78] El alcance de la unidad de seguridad militar en apoyo a la tarea de recuperación de personal se ejecuta de acuerdo a la coordinación hecha previamente con la administración de bienestar y familia del Ejército Nacional. Ante todo, prima el salvaguardar el bienestar del liberado en su entorno mientras se le realizan actividades de control médico en el Hospital Militar Central o centro de atención hospitalaria determinada, para lo cual, se deben realizar las siguientes actividades: • Recibir la orden de activación del protocolo del liberado en cabeza de la Dirección de Administración de Bienestar y Familia. • Adelantar actividades de coordinación con la Dirección de Administración de Bienestar y Familia para establecer el número de personas liberadas, lugar, fecha y hora del inicio del protocolo de apoyo a la tarea de recuperación de personal. • Realizar la inspección de prevención electrónica con el fin de identificar elementos de comunicación o radiofrecuencia en la habitación destinada al recuperado y aquellos lugares que se consideren necesarios a inspeccionar. • Ejercer control de equipos móviles y de personal no autorizados para el ingreso al lugar donde se encuentre el recuperado, según el protocolo establecido con la Dirección de Administración de Bienestar y Familia del Ejército. 4 - 42 CAPÍTULO 4 SEGURIDAD DE PERSONAS 4.3.7. Aplicación, verificación y orientación en seguridad militar [4-79] Son las actividades desarrolladas tanto por el personal de unidades encargadas de la competencia distintiva de seguridad militar como el de las áreas de seguridad militar de las unidades del Ejército Nacional, con el fin de aplicar, verificar y orientar el cumplimiento de las políticas, protocolos y medidas de seguridad específicas que se han ordenado o implementado para minimizar el nivel de exposición de vulnerabilidades o probabilidad de ocurrencia de riesgo. [4-80] Se caracteriza porque son realizadas en un periodo de tiempo corto y tienen un propósito específico; evalúan políticas, protocolos, procedimientos o directrices de seguridad de personal con el fin de orientar a la seguridad militar en la toma de decisiones. Su área de aplicación va dirigida a todo tipo de unidad, cantón, fuerte, base militar y cualquier otro tipo de instalación y área de planeamiento, entre otros. [4-81] Por otro lado, permite el acompañamiento y orientación a las áreas de seguridad militar en el cumplimiento de las actividades enmarcadas en las funciones de esta capacidad distintiva de la contrainteligencia militar. 4.3.8. Diagnóstico y análisis de incidentes de seguridad [4-82] Consiste en el proceso ejecutado por la seguridad militar o las áreas de seguridad militar de las unidades del Ejército Nacional con el fin de diagnosticar y analizar los incidentes de seguridad que permitan identificar y cuantificar las probabilidades de pérdidas, causas, factores y efectos secundarios que se desprenden de un incidente de seguridad ocurrido; en el diagnóstico y el análisis de los incidentes en mención se busca visualizar las acciones preventivas, correctivas y deductivas correspondientes que deben emprenderse, a partir de la experiencia de los incidentes de seguridad. [4-83] Se debe recordar que un incidente de seguridad se puede dar en las áreas de personal, física y de documentos. 4 - 43 SEGURIDAD MILITAR MCE 3-37.33 4.3.9. Sistema de identificación del personal y credenciales de acceso [4-84] Los sistemas de identificación de personal que implemente el Ejército Nacional hacen parte de las actividades de seguridad de personas y buscan aumentar las condiciones de seguridad e identificación de los integrantes de la Fuerza. [4-85] Estos pueden ser físicos, biométricos, oculares o digitales y deben estar respaldados con bases de datos integradas a los controles de acceso a fin de verificar la identidad de los funcionarios (así como su nivel de autorización de acceso a información clasificada y lugares o áreas restringidas dentro de las unidades, bases, instalaciones o dependencias del Ejército Nacional). [4-86] Los controles de acceso de personas a guarniciones e instalaciones militares se clasifican en (1) control a personal orgánico y (2) control a visitantes, para lo cual se deben adoptar y ajustar los protocolos de seguridad necesarios en las guardias y puestos de control que garanticen la identificación y control. [4-87] La seguridad militar construye los protocolos particularizados para cada unidad dependiendo de la misión que esta cumpla; los protocolos específicos establecidos para cada unidad militar no son descritos en este manual por la confidencialidad y particularización de la información perteneciente a cada instalación, pero todos deben converger en su estado final deseado: identificación del personal y credenciales de acceso. 4 - 44 CAPÍTULO 5 SEGURIDAD DE LA INFORMACIÓN La seguridad de la información hace referencia a las tareas especializadas encaminadas a proteger la confidencialidad, integridad y disponibilidad de la información y los activos de información del espionaje, sabotaje y terrorismo de la amenaza o de los fenómenos ambientales que la puedan poner en riesgo (MFRE 3-37). SEGURIDAD DE LA INFORMACIÓN EN LAS OTU APOYO DE SEGURIDAD DE LA INFORMACIÓN EN EL PRODOP Las actividades de seguridad de la información se enfocan en la protección de la información que se genera durante las operaciones terrestres unificadas (OTU), con el fin de evitar su manipulación o uso como herramienta de guerra en contra de las propias tropas, su vulneración (cuando está clasificada) y la desinformación. Las actividades realizadas por la disciplina de contrainteligencia, a través de la seguridad de la información, se basan en proteger el PRODOP mientras se afectan los planes e intenciones que tiene la amenaza contra el manejo de la información. RIESGOS EN LA SEGURIDAD DE LA INFORMACIÓN PÉRDIDA DE LA INTEGRIDAD INDICADORES DE UN SISTEMA DE GESTIÓN DEL RIESGO EN LA SEGURIDAD DE LA INFORMACIÓN GESTIÓN DE ACTIVOS GESTIÓN DEL RIESGO GESTIÓN DE CONTROLES GESTIÓN DE INCIDENTES AUDITORÍAS CONCIENTIZACIÓN CULTURA DE PROTECCIÓN DE LA INFORMACIÓN PÉRDIDA DE LA CONFIDENCIALIDAD O DE LA RESERVA PÉRDIDA DE LA DISPONIBILIDAD • Necesidad de acceso a la información (operacional, de inteligencia y contrainteligencia). • Concientización acerca de la seguridad de la información. • Solicitud de tarjeta de receptor autorizado y/o acceso a la información clasificada. • Vigencia de la tarjeta de manejo de documentación clasificada y/o receptor autorizado. • Firma de la promesa de reserva. • Declaración personal de seguridad firmada por el solicitante. CRITERIOS PARA LA PARA LA CLASIFICACIÓN DE LA INFORMACIÓN ULTRASECRETO SECRETO CONFIDENCIAL RESTRINGIDO CRITERIOS PARA EL ACCESO A LA INFORMACIÓN ACTIVIDADES DE LA FUNCIÓN DE SEGURIDAD DE LA INFORMACIÓN • Análisis y evaluaciones de seguridad de la información (técnica o humana). • Inspección de contramedidas de vigilancia electrónica. • Administración y gestión del riesgo de seguridad de la información. • Gestión e investigación de incidentes de seguridad de la información. • Operaciones o misiones de Cibercontrainteligencia. • Concientización y sensibilización en operaciones de seguridad de la información. • Identificación y protección de activos. CENTROS DE PROTECCIÓN DE DATOS COMO MECANISMO DE PROTECCIÓN Y SEGURIDAD DE LA INFORMACIÓN 5-1 SEGURIDAD MILITAR MCE 3-37.33 5.1. GENERALIDADES DE LA SEGURIDAD DE LA INFORMACIÓN [5-1] La seguridad de la información hace referencia a las tareas especializadas encaminadas a proteger la confidencialidad, integridad y disponibilidad de la información y los activos de información del espionaje, sabotaje y terrorismo de la amenaza o de los fenómenos ambientales que la puedan poner en riesgo (MFRE 3-37). Estas medidas también regulan la protección de la información procesada, almacenada o transmitida por medio de sistemas (de comunicaciones, de información, entre otros) contra la pérdida accidental o intencionada de la reserva, la confidencialidad, la integridad o la disponibilidad de la información o de dichos sistemas. [5-2] Es imperioso concebir a la información como un activo estratégico institucional fundamental que es transversal a todo el ambiente operacional (OE, por su sigla en inglés) y no se limita al área de operaciones (AO) de las unidades, sino que abarca un contexto interno y externo; por lo tanto, su aplicación se compone de procedimientos y tareas de orden técnico diferenciales (en comparación con las demás actividades inmersas en el concepto de seguridad militar). 5.2. LA SEGURIDAD DE LA INFORMACIÓN EN LAS OPERACIONES TERRESTRES UNIFICADAS [5-3] Las actividades de seguridad de la información se enfocan en la protección de la información que se genera durante las operaciones terrestres unificadas (OTU), con el fin de evitar su manipulación o uso como herramienta de guerra en contra de las propias tropas, su vulneración (cuando está clasificada) y la desinformación. El empleo de sus técnicas es imprescindible para apoyar la ejecución de múltiples tareas en todos los escalones (sobre todo, la averiguación, la recolección, el análisis, la producción y los servicios técnicos). [5-4] La información operacional disponible contribuye a mejorar la toma de decisiones, debido a que facilita el dinamismo y 5-2 CAPÍTULO 5 SEGURIDAD DE LA INFORMACIÓN la coordinación entre las funciones de conducción de la guerra (FCG) dentro de las acciones y tareas tácticas de la acción decisiva; en tal sentido, es el elemento articulador y transversal para defender y proteger mediante la seguridad de la información. [5-5] Esta función está compuesta por medios, tareas, procesos, procedimientos, técnicas y tácticas de seguridad militar (en forma ofensiva y defensiva) para degradar, destruir o neutralizar los sistemas informáticos utilizados por el adversario y las acciones de la amenaza contra la información táctica propia o los activos propios. En otras palabras, se ejecutan las acciones para perturbar o destruir los sistemas de información maliciosos originados desde la una amenaza individualizada, al tiempo que se defienden los sistemas propios. [5-6] Estas actividades de la seguridad militar se realizan en todo momento, en todos los pasos del proceso de operaciones (PRODOP) y en todos los niveles de las operaciones militares (sin importar el escalón) aplicando técnicas y proveyendo apoyos de acuerdo con las condiciones que se presenten. 5.3. APOYO DE SEGURIDAD DE LA INFORMACIÓN EN EL PROCESO DE OPERACIONES [5-7] El proceso de operaciones (PRODOP) es una serie de pasos que el comandante desarrolla en las operaciones a través del mando tipo misión: planear, preparar, ejecutar y evaluar (MFE 5-0). Los comandantes, con el apoyo de su estado mayor/plana mayor, utilizan el PRODOP para conducir el planeamiento conceptual y el detallado necesarios para entender, visualizar y describir su ambiente operacional; tomar y articular decisiones; y dirigir, liderar y evaluar las operaciones militares. PRODOP Proceso de operaciones [5-8] Los pasos del PRODOP no son aislados, sino que se superponen y repiten según lo demanden las circunstancias. La interacción de este proceso comienza con el planeamiento; una vez completa la orden inicial, este continúa mientras los líderes revisan el plan con base en los cambios de las 5-3 SEGURIDAD MILITAR MCE 3-37.33 PEMSITIM Política, económica, militar, social, información, tiempo, infraestructura y medio ambiente físico METT-TC (I) Misión, enemigo, terreno y clima, tropas y apoyo disponible, y consideraciones civiles y consideraciones de la información OE MTM PRODOP 5-4 Ambiente operacional Mando tipo misión Proceso de operaciones circunstancias. La preparación comienza durante el planeamiento y continúa durante la ejecución (en la cual se pone en acción el plan empleando la aplicación del poder de combate para capturar, retener y explotar la iniciativa en aras de ganar una posición de ventaja relativa). La evaluación es continua e influye en los otros tres pasos (ver el numeral 1.3. del MFRE 5-0). Todo lo anterior requiere de las actividades de la inteligencia para el análisis de las variables operacionales [PEMSITIM] y las variables de la misión [METT-TC(I)]. [5-9] Los actores de la amenaza usan la información como arma para afectar el entendimiento que tiene el comandante del OE, su toma de decisiones y la aplicación del MTM, de manera que se desarticulen los elementos del poder de combate, se pierda la iniciativa y no se logre cumplir la misión asignada; de este modo, lograrían crear un escenario confuso que debilite la facultad de las unidades tácticas para combatir y ganar en el ambiente de la información (por cuanto se habría impedido la sincronización eficaz de las capacidades relacionadas con la información en el área de operaciones) y se cumpliría su objetivo de impedir éxitos operacionales que causen estancamientos en el concepto operacional (OTU). [5-10] En este sentido, las actividades realizadas por la disciplina de contrainteligencia, a través de la seguridad de la información, se basan en proteger el PRODOP mientras se afectan los planes e intenciones que tiene la amenaza contra el manejo de la información; de hecho, el esfuerzo principal está en que la seguridad militar proteja tres áreas específicas en las cuales se desarrolla este proceso: la cognitiva (conformada por el binomio mente-conocimiento), la informacional (compuesta por los sistemas y servicios de datos) y la física (compuesta por los comandantes y las infraestructuras). CAPÍTULO 5 SEGURIDAD DE LA INFORMACIÓN 5.4. GESTIÓN DEL RIESGO EN LA SEGURIDAD DE LA INFORMACIÓN [5-11] La gestión del riesgo en la seguridad de la información se sustenta en el marco de seguridad del Modelo de Seguridad y Privacidad de la Información (MSPI) y se constituye en un asunto decisivo, puesto que es la herramienta principal para la toma de decisiones. En concordancia, los analistas y las unidades tienen que tomar como referencia el contexto organizacional del MSPI (y la metodología descrita en la “Guía de riesgos” del Departamento Administrativo de la Función Pública), con el fin de alcanzar una mayor integración con los modelos de gestión de identificación y gestión del riesgo en la Fuerza. MSPI Modelo de Seguridad y Privacidad de la Información [5-12] En este sentido, para efectos del modelo de gestión del riesgo en la seguridad de la información del Ejército Nacional, se identifican tres tipos de riesgos: • Pérdida de la confidencialidad o de la reserva de la información. Hace referencia a los esfuerzos que realiza el Ejército Nacional para mantener sus datos privados o secretos. Se debe controlar el acceso a los datos para evitar la divulgación no autorizada de los mismos, lo cual implica asegurarse de que solo quienes estén autorizados puedan acceder a ciertos activos específicos. • Pérdida de la integridad. Consiste en garantizar que los datos no hayan sido manipulados y que, por lo tanto, se mantengan confiables. Esto implica proteger los datos (en uso, en tránsito y los almacenados en aparatos físicos o en la nube) y asegurar el acceso únicamente a quienes estén debidamente autorizados. • Pérdida de la disponibilidad. Significa que las redes, los sistemas y las aplicaciones están en pleno funcionamiento y son accesibles. Esto garantiza que los usuarios autorizados tengan acceso oportuno y fiable a los recursos cuando lo requieran. [5-13] Cada tipo de riesgo debe estar asociado a las posibles amenazas y vulnerabilidades que pueden llegar a presentarse RIESGOS EN LA SEGURIDAD DE LA INFORMACIÓN Pérdida de la confidencialidad o de la reserva Pérdida de la integridad Pérdida de la disponibilidad 5-5 SEGURIDAD MILITAR MCE 3-37.33 en el cumplimiento del proceso de operaciones y que requieren ser identificadas mediante un estudio con rigurosidad analítica. 5.4.1. Valoración de los riesgos en la seguridad de la información [5-14] La valoración de los riesgos en la seguridad de la información se hace de manera cualitativa por medio de una comparación entre el análisis de la probabilidad de ocurrencia del riesgo versus el impacto del mismo, con el propósito de obtener la matriz de calificación, evaluación y respuesta a los riesgos en la cual se presenta la forma de calificar los riesgos (con los niveles de impacto y probabilidad establecidos anteriormente) y las zonas de riesgo (con las formas posibles de tratamiento a este). 5.4.2. Indicadores de un sistema de gestión del riesgo en la seguridad de la información INDICADORES DE UN SISTEMA DE GESTIÓN DE RIESGO Gestión de activos Gestión del riesgo Gestión de controles Gestión de incidentes Auditorías Concientización 5-6 [5-15] La gestión del riesgo busca medir, asegurar y reflejar, según sea el caso, la seguridad de la información para lo cual se deben tener en cuenta los siguientes indicadores que buscan: • Gestión de activos. Medir si los activos identificados están documentados debidamente. • Gestión del riesgo. Medir si los riesgos identificados están valorados, evaluados y documentados. • Gestión de controles. Asegurar la identificación de los incidentes como acción prioritaria de la seguridad de la información. • Gestión de incidentes. Asegurar la gestión de los incidentes de manera preventiva ante eventos que pongan en riesgo la seguridad de la información. CAPÍTULO 5 SEGURIDAD DE LA INFORMACIÓN • Auditorías. Asegurar la gestión de la seguridad de la información, a partir de revisiones por parte de terceros que permitan evidenciar la ejecución de auditorías hechas a esta gestión. • Concientización. Reflejar la eficiencia de las actividades de sensibilización en cuanto a la seguridad de la información (midiendo el cambio del comportamiento de los funcionarios del Ejército Nacional frente a la importancia de la seguridad referida). 5.5. CONTRIBUCIONES DE LA SEGURIDAD DE LA INFORMACIÓN [5-16] La seguridad de la información se encarga de proporcionar al Ejército Nacional apoyo, asesoría y seguridad en el flujo de los requerimientos de información cotidianos en una unidad táctica y en el desarrollo de tareas defensivas de contrainteligencia que orienten el diseño de medidas adecuadas que se traduzcan en la consolidación de ventajas tácticas en la conducción de las operaciones, tales como: • La capacidad e intenciones de los diferentes actores del ambiente de la información sobre los sistemas de información y telecomunicaciones (ver el MFRE 3-0). • La capacidad de determinar si se está protegiendo en exceso información poco importante o, por el contrario, se está dejando de proteger información de valor. • La defensa del proceso de operaciones de las propias tropas y/o la negación del éxito del planeamiento del enemigo o adversario. • El uso eficiente y seguro del ambiente de información propio (al tiempo que se generan múltiples contradicciones en el del enemigo o los posibles adversarios). • Los análisis de vulnerabilidades de las redes de sistemas informáticos relacionados con la posibilidad de 5-7 SEGURIDAD MILITAR MCE 3-37.33 incumplimiento de las políticas de seguridad o la confidencialidad, integridad y disponibilidad de la información. • El conocimiento de las técnicas usadas por las amenazas en el ámbito de la información y los sistemas asociados a ellas. • La detección de los intentos deliberados de acceso no autorizado a información en cualquier medio que esta se encuentre (ya sea físico o virtual). • La determinación de los métodos y las técnicas que podría emplear la amenaza para conocer la información de las propias tropas. 5.6. CULTURA DE PROTECCIÓN DE LA INFORMACIÓN [5-17] Es aquella que tiene todo el personal del Ejército Nacional (en cualquier escalón, cargo o función) para asegurar la confidencialidad, integridad y disponibilidad de la información. Esto comprende los requerimientos de seguridad, las responsabilidades legales y la transferencia de conocimiento relacionado con el uso correcto de las instalaciones de procesamiento de información y de los recursos en general (por ejemplo: su estación de trabajo). [5-18] Por este motivo, es esencial que todos los miembros de la institución (incluidos los asesores y contratistas), cuyas funciones estén relacionadas con las actividades operacionales o de inteligencia y contrainteligencia, reciban la capacitación pertinente y la actualización periódica correspondiente en materia de políticas, procedimientos, protocolos y normas establecidas para el manejo de la información (clasificada o no). [5-19] Como tal, la seguridad de la información clasificada es aquella condición que se alcanza cuando se aplica un conjunto de medidas eficaces y de procedimientos establecidos para reducir a un grado mínimo aceptable el riesgo de compromiso de la información (con nivel de clasificación) por causa debida 5-8 CAPÍTULO 5 SEGURIDAD DE LA INFORMACIÓN exclusivamente al manejo del personal que accede a ella (voluntaria o involuntariamente, de forma autorizada o no). [5-20] En relación con lo anterior es fundamental tener presente que, al momento de emitir las tarjetas o autorizaciones de acceso a la información clasificada (de nivel restringido, confidencial, secreto o ultrasecreto), se deben tener en cuenta las siguientes consideraciones: • Necesidad de acceso a la información (operacional, de inteligencia y contrainteligencia). Determinación positiva por la que se confirma que un posible destinatario requiere el acceso y conocimiento (o la posesión) de información clasificada para desempeñar funciones o tareas oficiales. En consecuencia, ninguna persona podrá tener acceso a información clasificada exclusivamente por razón de su cargo o grado o por estar en posesión de una tarjeta de manejo de documentación. Esta necesidad de conocer información se tiene que registrar (en el sistema de registro que se disponga para tal fin) con firma y huella, en el cual se plasme su necesidad ante el comandante de la unidad militar en la búsqueda de acceder a la información con nivel de clasificación. • Concientización acerca de la seguridad de la información. Implica el conocimiento que debe ser impartido (por parte de los responsables de expedir la tarjeta de manejo de documentación clasificada), como requisito previo, a los aspirantes que requieran acceder a información y documentos clasificados. Así mismo, se deben enseñar las obligaciones básicas y el deber de reserva que adquieren (derivado del acceso a este tipo de información) y las responsabilidades disciplinarias y penales (que les serán aplicadas, en caso de incumplimiento). • Solicitud de tarjeta de receptor autorizado y/o acceso a la información clasificada. Todo acceso y tarjeta de manejo de documentación clasificada debe tener una solicitud previa (elaborada por el interesado en acceder a la información y en la cual consigne sus datos personales y explique detalladamente la necesidad de contar con este 5-9 SEGURIDAD MILITAR MCE 3-37.33 documento) y una declaración firmada por el oficial de contrainteligencia, o quien haga sus veces (donde certifique que el interesado ha sido consciente sobre la protección de la información clasificada). En específico, la tarjeta de receptor autorizado de productos de inteligencia o contrainteligencia y/o acceso a la información clasificada, se constituye en la certificación de credibilidad y confiabilidad institucional en los funcionarios de inteligencia y contrainteligencia (u otros que deban tenerla en virtud de su cargo). Su asignación tiene que estar sustentada en un concepto o perfil de seguridad (derivado de un estudio de credibilidad y confiablidad o de un análisis y estudio de seguridad de personas) y un acta (firmada) de reserva de información y/o de receptor autorizado de productos de inteligencia y contrainteligencia. Estos documentos deben ser trazables con los registros de control en las bases de datos designadas en el Centro de Protección de Datos (CPD) del organismo de inteligencia o contrainteligencia. Las tarjetas de manejo de información clasificada y/o de receptor autorizado serán emitidas por la misma unidad, a través de las áreas encargadas de contrainteligencia o de seguridad militar, de acuerdo con el nivel, el escalón, la rigurosidad, el nivel de acceso o el propósito de su emisión. • Vigencia de la tarjeta de manejo de documentación clasificada y/o receptor autorizado. Esta tarjeta es el mecanismo de certificación de acceso a información y documentos clasificados de inteligencia y contrainteligencia (en el ámbito y nivel que se autorice expresamente) después de haber superado el proceso de acreditación de credibilidad y confiabilidad o de seguridad y haber sido concientizado acerca del compromiso de reserva que se adquiere y las responsabilidades que se pueden derivar por su incumplimiento. Esta tarjeta debe ser exigida cada vez que una persona requiera acceder a documentos que contengan información 5 - 10 CAPÍTULO 5 SEGURIDAD DE LA INFORMACIÓN con nivel de clasificación o deba actuar como receptora autorizada de productos de inteligencia y contrainteligencia. En cuanto a su vigencia, esta se determina según la permanencia del funcionario en el cargo, la cual será ratificada con su firma por el jefe o director del organismo de inteligencia de la unidad y es autenticada por el responsable del área de contrainteligencia. Cuando el acceso a la información por parte de la persona ya no sea necesario (sea por traslado, retiro o cambio de cargo), se debe recoger la tarjeta de manejo de documentación clasificada y archivarla o destruirla dependiendo de las normas vigentes de archivo general. • Firma de la promesa de reserva. Es de suma importancia que quien acceda a la información clasificada haya sido concientizado por la sección de seguridad militar y jurídica en cuanto al deber de reserva y su conservación (30 años de acuerdo con lo establecido por la ley de inteligencia 1621 de 2013). Para este efecto, se debe hacer firmar la promesa de reserva al aspirante que busca acceder a la información clasificada, así como, los documentos que la seguridad militar considere deben ser exigidos a este; la promesa de reserva y los documentos anexos se deben guardar en una carpeta especial de asignación de tarjeta de manejo documental y acceso a información clasificada que es única para cada persona y queda en custodia del Centro de Protección de Datos (CPD) de la unidad de Inteligencia. • Declaración personal de seguridad firmada por el solicitante. Documento en el cual cada persona certifica que sus datos son reales, que comprende perfectamente sus obligaciones especiales (en lo que relacionado con la protección de la información clasificada) y que conoce las responsabilidades disciplinarias o penales en las que puede incurrir por la divulgación no autorizada de esta (de forma voluntaria o involuntaria o por negligencia). 5 - 11 SEGURIDAD MILITAR MCE 3-37.33 5.7. CRITERIOS PARA LA CLASIFICACIÓN DE LA INFORMACIÓN [5-21] Para la clasificación de información, se debe considerar la normatividad vigente en los Decretos 1070 de 2015: “por el cual se expide el decreto único reglamentario del sector administrativo de defensa” (Colombia, Presidencia de la República, 2015) y 857 de 2014: “por medio de la cual se expiden normas para fortalecer el marco legal que permite a los organismos, que llevan a cabo actividades de inteligencia y contrainteligencia, cumplir con su misión constitucional y legal, y se dictan otras disposiciones” (Colombia, Presidencia de la República, 2014): [5-22] Precisamente, en el artículo 11 del capítulo sexto del Decreto 1070 de 2015, se establecen los niveles de clasificación de la información y se precisan ciertos criterios conceptuales: Artículo 11. Niveles de clasificación de la información. Los niveles de clasificación de seguridad de la información que goza de reserva legal serán los siguientes: • Ultrasecreto. Es el nivel de clasificación que se debe dar a todos los documentos de inteligencia y contrainteligencia que contengan información sobre posibles amenazas, riesgos, oportunidades o capacidades, que puedan afectar al exterior del país los intereses del Estado o las relaciones internacionales. • Secreto. Es el nivel de clasificación que se debe dar a todos los documentos de inteligencia y contrainteligencia que contengan información sobre posibles amenazas, riesgos, oportunidades o capacidades, que puedan afectar al interior del país los intereses del Estado. • Confidencial. Es el nivel de clasificación que se debe dar a todos los documentos de inteligencia y contrainteligencia que contengan información sobre posibles amenazas, riesgos, oportunidades o capacidades, que puedan afectar directamente las instituciones democráticas. • Restringido. Es el nivel de clasificación que se debe dar a todos los documentos de inteligencia y contrainteligencia 5 - 12 CAPÍTULO 5 SEGURIDAD DE LA INFORMACIÓN que contengan información de las instituciones militares, de la Policía Nacional o de los organismos y dependencias de inteligencia y contrainteligencia, sobre posibles amenazas, riesgos, oportunidades o capacidades, que puedan afectar en las citadas instituciones y organismos, su seguridad, operaciones, medios, métodos, procedimientos, integrantes y fuentes (Colombia, Presidencia de la República, 2015). [5-23] La responsabilidad de la clasificación inicial del documento donde se consigna la información radica en quien lo elabora, pero se puede acudir al comité de seguridad de la información de cada unidad para una reclasificación, de acuerdo con el alcance y nivel del documento o la información. CLASIFICACIÓN DE LA INFORMACIÓN Ultrasecreto Secreto Confidencial Restringido [5-24] Adicional a la clasificación para los documentos de inteligencia y contrainteligencia se debe tener en cuenta la Ley 1712 de 2014 conocida como “la ley de transparencia y el derecho de acceso a la información pública que tienen todas las personas” en la que se consagran dos excepciones al derecho fundamental de acceso a la información pública, uno cuando la información es calificada como clasificada y otra cuando la información pública es calificada como reservada: 5.7.1. Información clasificada [5-25] El artículo 18 de la Ley 1712 de 2014 establece que la información pública puede ser exceptuada por daños a los derechos de las personas naturales o jurídicas cuando la misma sea clasificada, razón por la cual, el acceso a la misma podrá ser rechazado o denegado de manera motivada y por escrito, siempre que el acceso pudiere causar un daño a los siguientes derechos: • El derecho de toda persona a la intimidad, bajo las limitaciones propias que impone la condición de servidor público, en concordancia con lo estipulado. • El derecho de toda persona a la vida, la salud o la seguridad. 5 - 13 SEGURIDAD MILITAR MCE 3-37.33 • Los secretos comerciales, industriales y profesionales, así como los estipulados en el parágrafo del artículo 77 de la Ley 1474 de 2011. 5.7.2. Información reservada [5-26] Por su parte, el artículo 19 de la ley de “transparencia y del derecho de acceso a la información pública” establece que se exceptúa el otorgar una determinada información por daño a los intereses públicos, razón por la cual la califica de reservada y es por ello que el acceso a la misma podrá ser rechazado o denegado de manera motivada y por escrito en las siguientes circunstancias, siempre que dicho acceso estuviere expresamente prohibido por una norma legal o constitucional, en la siguientes causales: • La defensa y seguridad nacional. • La seguridad pública. • Las relaciones internacionales. • La prevención, investigación y persecución de los delitos y las faltas disciplinarias, mientras que no se haga efectiva la medida de aseguramiento o se formule pliego de cargos, según el caso. • El debido proceso y la igualdad de las partes en los procesos judiciales. • La administración efectiva de la justicia. • Los derechos de la infancia y la adolescencia. • La estabilidad macroeconómica y financiera del país. • La salud pública. 5 - 14 CAPÍTULO 5 SEGURIDAD DE LA INFORMACIÓN 5.8. CRITERIOS PARA EL ACCESO A LA INFORMACIÓN [5-27] Con base en lo consignado y hallado en los estudios de credibilidad y confiabilidad y los análisis y evaluaciones de seguridad de personas, el organismo y las dependencias que desarrollan actividades de inteligencia y contrainteligencia deben tener en cuenta los siguientes criterios para dar acceso interno y externo a la información que goza de reserva legal: • Mantener el principio de compartimentación, a partir de la necesidad de saber y conocer estrictamente lo necesario para el desempeño de la función que le es propia. • Establecer un mecanismo interno que determine los niveles de acceso para cada funcionario o asesor del organismo de inteligencia y contrainteligencia. • Recordar que, a mayor nivel de clasificación de la información, mayores serán las restricciones y los controles que se deben aplicar para tener acceso a ella. • Identificar a los receptores de productos de inteligencia y contrainteligencia (y establecer su nivel de acceso). • Desarrollar guías y/o protocolos (cuando sea el caso) para recibir, compartir e intercambiar información de inteligencia y contrainteligencia. • Implementar el sistema de acceso a los diferentes niveles de clasificación (de forma física o mediante herramientas tecnológicas), con capacidades de administración, monitoreo y control (con base en los cargos, los perfiles y las funciones determinadas en la estructura de cada organismo de inteligencia y contrainteligencia). • Suscribir acuerdos, protocolos o convenios (en los términos de la Constitución y la ley) para recibir, compartir o intercambiar información que goce de reserva legal con agencias de inteligencia y contrainteligencia extranjeras. 5 - 15 SEGURIDAD MILITAR MCE 3-37.33 5.9. ACTIVIDADES DE LA FUNCIÓN DE SEGURIDAD DE LA INFORMACIÓN [5-28] Todas las actividades de seguridad de la información se deben ajustar al proceso de operaciones de la seguridad militar (es decir, a un planeamiento, una preparación, una ejecución y una evaluación constante), con el cumplimiento debido de las tareas y los procedimientos aplicables en cada paso de acuerdo con la función. En tal sentido, la seguridad de la información se aplica mediante diagnóstico y evaluación de vulnerabilidades, riesgos, peligros y amenazas. [5-29] Algunas de las tareas o actividades de la seguridad de la información que se listan a continuación se pueden realizar a través del empleo de una o varias técnicas, métodos y procedimientos (humanos o técnicos, activos o pasivos) según la necesidad, las condiciones del entorno o ambiente operacional y el nivel de riesgo o amenaza existente: • Análisis y evaluaciones de seguridad de la información (técnica o humana). • Inspección de contramedidas de vigilancia electrónica. • Administración y gestión del riesgo de seguridad de la información. • Gestión e investigación de incidentes de seguridad de la información. • Operaciones o misiones de cibercontrainteligencia. • Concientizaciones y sensibilizaciones en operaciones de seguridad de la información. • Identificación y protección de activos. 5.9.1. Análisis y evaluaciones de seguridad de la información (técnica o humana) [5-30] Como metodología basada en las normas técnicas internacionales vigentes que permite evaluar y establecer la 5 - 16 CAPÍTULO 5 SEGURIDAD DE LA INFORMACIÓN probabilidad de ocurrencia de un incidente de seguridad de la información y gestión del riesgo; como proceso se busca identificar y determinar el nivel de exposición de un activo de información, verificando la pérdida o degradación de los niveles de seguridad definidos por la institución: asumir, transferir, mitigar o eliminar. [5-31] Esta actividad se ejecuta con medios técnicos, tecnológicos y humanos o, la combinación de estos. De igual forma, el desarrollo de metodologías de análisis de vulnerabilidades, riesgos y amenazas deben cumplirse tal y como se describe en el capítulo 2 sobre gestión y administración del riesgo de la seguridad militar. 5.9.2. Inspección de contramedidas de vigilancia electrónica [5-32] Se trata de un examen detallado y completo que se desarrolla de forma electrónica, física y visual, con el fin de detectar elementos clandestinos de vigilancia (permanentes o provisionales) que puedan haber sido implantados en una instalación (militar o no militar) al servicio del Ejército Nacional. Durante este, se requiere el empleo de medios técnicos y humanos por parte de unidades de seguridad militar para identificar las vulnerabilidades de seguridad física y técnica que pudieran ser explotadas por amenazas (internas o externas). 5.9.3. Administración y gestión del riesgo de seguridad de la información [5-33] Hace referencia a las actividades realizadas por el personal de unidades de contrainteligencia como por el personal de las áreas de seguridad militar de las unidades del Ejército Nacional, con el fin de aplicar, verificar y orientar el cumplimiento de políticas, protocolos y medidas de seguridad específicas que se hayan ordenado o implementado para minimizar el nivel de exposición de vulnerabilidades o probabilidad de ocurrencia del riesgo. 5 - 17 SEGURIDAD MILITAR MCE 3-37.33 [5-34] Su área de aplicación puede ser en todo tipo de unidad táctica, cantón, fuerte y base militar; en edificaciones civiles de uso militar, oficinas de comando y cualquier otro tipo de instalación particular (como áreas de planeamiento, entre otros); y en eventos de impacto institucional u operacional (ceremonias, reuniones operacionales, etc.) en los cuales se requiera aplicar o adoptar medidas extraordinarias de seguridad (por la complejidad o el nivel de riesgo existente). [5-35] Dichas actividades se caracterizan por ser realizadas en un periodo de tiempo corto; tener un propósito específico; enfocarse en un área, una instalación, un recurso o un activo crítico específico; evaluar una política, un protocolo, un procedimiento o una directriz de seguridad física, de personas o de la información; establecer controles de ingreso o de medios y equipos; y cualquier otra actividad que vele por la protección de la información y la institución. 5.9.4. Gestión e investigación de incidentes de seguridad de la información [5-36] Hace referencia al proceso de identificar, analizar y cuantificar las pérdidas, causas, factores, fuentes agentes y efectos secundarios que se desprenden del incidente de seguridad de la información física o digital (e incluye las acciones preventivas, correctivas y deductivas correspondientes que deben ejecutarse a partir de dicha experiencia). [5-37] Esta gestión comprende las actividades orientadas a identificar, analizar y evaluar incidentes de seguridad de la información para lo cual se deben analizar la gestión del riesgo de seguridad de la información y sus posibles impactos generados por acción de diversas amenazas que afecten los activos de la información del Ejército Nacional (en la dimensión física, lógica o digital y de infraestructura de red). Lo anterior requiere que se relacionen estadísticas y recomendaciones que les permitan a las unidades implementar acciones o plantear programas o estrategias que contribuyan a garantizar la reserva, confidencialidad, integridad y disponibilidad de la información. 5 - 18 CAPÍTULO 5 SEGURIDAD DE LA INFORMACIÓN 5.9.5. Operaciones o misiones de cibercontrainteligencia [5-38] La contrainteligencia con sus unidades de seguridad militar desarrolla las siguientes actividades: • Cibercontrainteligencia (CCI). Actividades desarrolladas en el ciberespacio para contrarrestar las acciones de la amenaza y apoyar la recolección de información de contrainteligencia (MCE 2-22.1). Estas actividades se llevan a cabo mediante la ejecución de las operaciones de cibercontrainteligencia, las cuales permiten combatir fenómenos emergentes actuales o futuros (como la subversión, el espionaje, el sabotaje y el terrorismo de tipo cibernético); a su vez, esto incluye tratar de contrarrestar las actividades de la amenaza relacionadas con el reclutamiento, la entrega de blancos o la coordinación de acciones letales y aquellas que surjan como consecuencia del empleo malicioso de los medios tecnológicos y las redes de transmisión de información y datos que afecten los intereses del Ejército Nacional. • Técnicas antiforenses. Acciones que evitan la identificación y la obtención de evidencias digitales en un proceso de investigación forense. Estas técnicas se utilizan para evitar que una amenaza que haya sido atacada obtenga información o recolecte datos que puedan determinar el origen de una explotación de vulnerabilidades realizada durante el desarrollo de una ciberoperación. De esta manera, la CCI contribuye a contrarrestar la capacidad de respuesta de la amenaza (ver el numeral 7.4.1. del MCE 2-22.1). • Operaciones de cibercontrainteligencia. Acciones tácticas que permiten recolectar información de contrainteligencia, para identificar, analizar contrarrestar y neutralizar acciones de la amenaza en el ciberespacio (MCE 2-22.1). Estas operaciones se basan en sistemas tecnológicos y herramientas automatizadas para recolectar, explotar o neutralizar una amenaza, ya sea de espionaje, de sabotaje, de subversión o de terrorismo cibernético. Dado que las amenazas en el ciberespacio son frecuentes y persistentes y tienen la capacidad de desestabilizar los OPERACIONES O MISIONES DE CIBERCONTRAINTELIGENCIA Cibercontrainteligencia Técnicas antiforenses Operaciones de CCI 5 - 19 SEGURIDAD MILITAR MCE 3-37.33 sistemas del Ejército Nacional y afectar el mando tipo misión, las operaciones de cibercontrainteligencia están diseñadas para desenvolverse en un ambiente volátil, incierto, complejo y ambiguo (VICA). 5.9.5.1. Procedimiento de defensa pasiva PROCEDIMIENTO DE DEFENSA PASIVA Realizar prueba de penetración Definir el alcance Recolectar la información Analizar el modelo de amenazas Análisis de vulnerabilidades Explotación Posexplotación 5 - 20 [5-39] Además de detectar las vulnerabilidades propias, la finalidad del procedimiento de defensa pasiva es lograr predecir los posibles cursos de acción y reacción de una amenaza o adversario. Estos son empleados sobre el área de interés (AI) por parte del personal técnico de seguridad de la información (en algunos casos, en coordinación con otras agencias) desde el punto de vista de un atacante interno o externo; es decir, se actúa como si fuera la amenaza a fin de determinar y anticipar sus probables movimientos en el ambiente de la información propio y ante la activación de las defensas existentes (lo que se conoce como simulación de la acción adversaria en entornos controlados). [5-40] El procedimiento de la defensa pasiva conlleva a: • Realizar prueba de penetración. Metodología por medio de la cual se realiza un análisis detallado de la seguridad de la información dentro de una red informática, recreando todas las técnicas de ataque desde el punto de vista de una amenaza interna, en un entorno controlado. Esta busca identificar y determinar el nivel de exposición de un activo de información, verificando la pérdida o degradación de los niveles de seguridad de la información definidos por la institución, recomendando algunas de las cuatro acciones a seguir: asumir, transferir, mitigar o eliminar. • Definir el alcance. Describir cómo se va a distribuir el tiempo disponible con el que se va a realizar la actividad y definir el objetivo (que puede ser probar una aplicación, plataforma web o toda una infraestructura de red). • Recolectar la información. Recolección de la información de interés para la defensa pasiva con el fin de determinar CAPÍTULO 5 SEGURIDAD DE LA INFORMACIÓN la mayoría de los puntos de entrada al sistema de información. • Analizar el modelo de amenazas. Análisis holístico avanzado en el cual las amenazas no se toman como segmentos individuales sino bajo la visión de un sistema de amenazas global, que posee un mando y control unificado, donde una vez identificado este conjunto de amenazas, se analizan las relaciones directas e indirectas y sus efectos sobre el ambiente de la información propia con fines que pretenden degradarla; se busca identificar las proyecciones, capacidades, interacciones, combinaciones y mutaciones de la amenaza para lo cual se hace uso de métodos deductivos e inductivos para poder implementar modelos predictivos. • Análisis de vulnerabilidades. Descubrimiento de las debilidades en toda la extensión del ambiente de la información, que pueden ser aprovechadas por las amenazas. • Explotación. Se centra únicamente en establecer el acceso a un sistema o recurso inmediato de la amenaza mediante la eliminación de las restricciones de seguridad que esta haya impuesto al activo (máquina de robo de información) que pretendía extraer información a las propias tropas. • Post-explotación. Determinación del valor de la máquina comprometida de la amenaza y la administración de control de esta para usos posteriores. 5.9.5.2. Procedimiento de defensa activa [5-41] La finalidad de este proceso es explotar y afectar los sistemas cibernéticos de la amenaza y recolectar información de contrainteligencia en el ciberespacio. Siempre será desarrollado sobre servidores externos, una vez haya sido identificado un factor que determine un riesgo, represente una amenaza o indique probabilidades de un ataque hacia los sistemas propios. PROCEDIMIENTO DE DEFENSA ACTIVA Planeamiento y recolección Preparación y selección de objetivo Obtención de acceso Explotación técnica y acciones sobre el objetivo Exfiltración 5 - 21 SEGURIDAD MILITAR MCE 3-37.33 [5-42] El procedimiento utilizado en la defensa activa son: • Planeamiento y recolección. Recolección de información esencial para identificar los aspectos técnicos (físicos y electrónicos) que componen las redes de los adversarios y su información crítica y sensible. FCG Función de conducción de la guerra • Preparación y selección de objetivo. Creación de las circunstancias para que el ambiente ciberespacial sea configurado de acuerdo con las necesidades del comandante en relación con el desarrollo de operaciones en el ciberespacio o el apoyo a las demás FCG, según sea el caso. • Obtención de acceso. Capacidad de leer y escribir datos en el sistema adversario. • Explotación técnica y acciones sobre el objetivo. Gestión del acceso obtenido por medio del uso de los recursos de información del sistema adversario comprometido para los fines propuestos dentro de los objetivos del comandante. • Exfiltración. Abandono del sistema de información de la amenaza y terminación de las tareas asociadas con el procedimiento de defensa activa. 5.9.6. Concientización y sensibilización en operaciones de seguridad de la información [5-43] La seguridad de la información requiere de concientización y sensibilización por parte de todos y cada uno de los miembros del Ejército sean estos militares o civiles, personal de planta o contratista; la seguridad es responsabilidad no solamente de la contrainteligencia militar sino de aquellos quienes pueden estar sometidos a un riesgo por el hecho de pertenecer a una institución sometida permanentemente a las acciones de los actores de la amenaza híbrida. Todos los funcionarios están enfrentados diariamente a manejar activos de información los cuales se convierten en el insumo para contrarrestar acciones de la amenaza. 5 - 22 CAPÍTULO 5 SEGURIDAD DE LA INFORMACIÓN [5-44] Los activos de la información son aquellos datos o conocimientos que tienen valor para el Ejército Nacional y son fundamentales para el cumplimiento de sus roles estratégicos. Estos activos pueden estar contenidos en soportes físicos como computadores, discos duros externos y demás elementos tecnológicos, como también estar impresos en documentos o ser transmitidos verbalmente o a través de cualquier medio de comunicación autorizado o simplemente pueden estar en la información obtenida por una fuente humana. [5-45] Este procedimiento enlaza varios elementos, que deben ser desarrollados de forma simultánea para proporcionar una efectiva gestión de la seguridad de los activos de información y en general, contribuir a incrementar y mantener los niveles adecuados de seguridad requeridos por el Ejército Nacional. Para lograr este cometido es necesario evaluar los riesgos, amenazas y vulnerabilidades de todos aquellos soportes almacenados en los activos de información o no, y de esta forma poder hacer una gestión acertada de seguridad. [5-46] La concientización y sensibilización de todos los funcionarios pertenecientes al Ejército Nacional se traduce en una estrategia para la implantación de una cultura de seguridad, en la medida en que engloba las acciones que deben realizarse para la prevención y control de los riesgos. 5.9.7. Identificación y protección de activos [5-47] Para la realización de este proceso se utilizará como referencia la norma ISO 27001:2017 la cual es una norma internacional que mide los riesgos relacionados con toda la información que se maneja en una empresa pública o privada la cual busca reducir las amenazas generando mayor confianza entre funcionarios y población en general; esta una norma internacional permite el aseguramiento, la confidencialidad e integridad de los datos de la información, así como de los sistemas que la procesan. Los activos se pueden organizar en dos grupos: tangibles e intangibles. 5 - 23 SEGURIDAD MILITAR MCE 3-37.33 5.9.7.1. Activos tangibles [5-48] Los activos tangibles según la norma ISO 27001:2017, son aquellos activos materiales que contienen información y sobre los que se deben tomar medidas preventivas para protegerlos principalmente de riesgos físicos (golpes, agua, fuego, etc.), tales como: • Equipos informáticos. Cualquier tipo de activo asignado por el Ejército Nacional. • Servidores físicos. Los servidores propios donde guardamos todos los documentos, las aplicaciones informáticas compartidas y los externos donde se alojan servicios web y de correo electrónico, estos suelen ser los activos más críticos dentro de un sistema de gestión de seguridad de la información. ACTIVOS TANGIBLES Equipos informáticos Servidores físicos Equipos red local Periféricos y pendrives Portátiles, tabletas y móviles Oficinas e instalaciones Personal propio Otros contenedores 5 - 24 • Equipos red local. Los equipos informáticos están conectados entre sí mediante redes inalámbricas o cableadas, las cuales pueden ser cortadas, obstruidas o interceptadas por atacantes cibernéticos. • Periféricos y pendrives. Se deben tomar medidas pasivas de escáneres e impresoras en la reproducción de información con grado de clasificación. Los pendrives, CD, DVD y USB deben ser restringidos y encriptados en su uso. • Portátiles, tabletas y móviles. Estos son todos aquellos dispositivos electrónicos que salen de las instalaciones militares, deben ser registrados a su ingreso y salida, verificando que contengan medidas de seguridad necesarias con el fin de no perder la confidencialidad de la información. • Oficinas e instalaciones. Las instalaciones militares y civiles de uso militar que contienen ordenadores, servidores físicos, archivadores y documentación física, deben ser consideradas como un activo material de protección de información. CAPÍTULO 5 SEGURIDAD DE LA INFORMACIÓN • Personal propio. Cada una de las personas que trabajan en el Ejército Nacional, tienen información producto de conocimientos del proceso o actividad que realice. Dependiendo del cargo que ocupe el funcionario tendrá un grado de credibilidad y confiabilidad. • Otros contenedores. Archivadores, estanterías, salas refrigeradas para servidores, cuartos de archivo, entre otros, son activos físicos que debemos identificar y realizar actividades para su protección. 5.9.7.2 Activos intangibles [5-49] Los activos intangibles según la norma ISO 27001:2017, son aquellos que soportan la información dentro de un activo material, y pueden inutilizar la información, pese a que el activo físico no haya sufrido daño alguno. • Aplicaciones informáticas. Cualquier software que contenga o gestione información del Ejército Nacional, se constituye como un activo de información. • Gestores de copias de seguridad. Las aplicaciones de creación y restauración de copias de seguridad se tratan como herramientas de seguridad de la información, dado que se debe garantizar su disponibilidad en el caso de caída grave para la resiliencia del sistema. ACTIVOS INTANGIBLES • Sistemas operativos. Sistemas que soportan el resto de las aplicaciones informáticas y que son uno de los principales objetivos de los virus informáticos, se debe realizar el proceso en gestión de seguridad de la información. Aplicaciones informáticas • Comunicaciones. Las comunicaciones son críticas cuando se maneja información con grado de clasificación, por lo que se deben tratar como activo de información: los servicios telefónicos, el acceso a internet y los servidores de correo electrónico. Sistemas operativos • Gestores de bases de datos. El mal funcionamiento de una aplicación puede generar pérdida de accesibilidad de Gestores de copias de seguridad Comunicaciones Gestores de bases de datos Suministros 5 - 25 SEGURIDAD MILITAR MCE 3-37.33 la información durante un tiempo determinado. La caída del gestor de bases de datos puede generar la pérdida de una parte de la información o su totalidad. • Suministros. La pérdida de suministro eléctrico durante un espacio de tiempo prolongado puede suponer la caída de los sistemas de información del Ejército Nacional. Por lo que se requiere tener alternativas para su funcionamiento. 5.10. CENTROS DE PROTECCIÓN DE DATOS COMO MECANISMO DE PROTECCIÓN Y SEGURIDAD DE LA INFORMACIÓN [5-50] Los centros de protección de datos, o sus equivalentes en las unidades en los diferentes escalones tácticos, se constituyen en la herramienta principal para asegurar el registro, almacenamiento, tratamiento, seguridad y protección de datos e información de inteligencia y contrainteligencia que tiene reserva legal (como procesos operacionales, informes, agentes, fuentes, medios y capacidades, etc.). [5-51] Estos deben propender por la supervisión, el control y la depuración en procesos operacionales de recolección, almacenamiento, producción y difusión de productos o información de inteligencia y contrainteligencia, como mecanismo de protección integral. [5-52] Por consiguiente, se debe dar cumplimiento a los siguientes objetivos: • Controlar el ingreso y la salida de información de las bases de datos y archivos de inteligencia y contrainteligencia (garantizando, de manera prioritaria, su reserva constitucional y legal). • Asegurar que sean retirados aquellos datos de inteligencia y contrainteligencia que no sirvan para los fines establecidos en el artículo 5 de la Ley 1621 de 2013 cuando sean almacenados. 5 - 26 CAPÍTULO 5 SEGURIDAD DE LA INFORMACIÓN • Garantizar que la información no será almacenada en bases de datos de inteligencia y contrainteligencia por razones de género, raza, origen nacional o familiar, lengua, religión, opinión política o filosófica, pertenecía a una organización sindical, social o de derechos humanos, o para promover los intereses de cualquier partido o movimiento político o afectar los derechos y garantías de los partidos políticos de oposición. [5-53] Por lo anterior, es necesario que los centros de protección de datos funcionen de manera integral y unificada en sus diferentes componentes de organización, mando, infraestructura física, de red, digital o de datos, con espacios físicos que proporcionen las condiciones de seguridad, protección y preservación de la información, su administración y funcionamiento general (lo cual requiere el establecimiento de protocolos y procedimientos necesarios para el ingreso y salida, el tratamiento, el almacenamiento y la custodia de datos e información de inteligencia o contrainteligencia). 5 - 27 Página dejada en blanco intencionalmente CAPÍTULO 6 SEGURIDAD DE LA INFRAESTRUCTURA CRÍTICA La infraestructura crítica son aquellas instalaciones, sistemas y redes, así como servicios y equipos físicos y de tecnología de la información, cuya inhabilitación o destrucción tendría un impacto negativo sobre la población, la salud pública, la seguridad, la actividad económica, el medio ambiente, servicios de gobierno, o el eficaz funcionamiento de un Estado y que cualquier interrupción de estos causada por actos terroristas tendría graves consecuencias para los flujos de servicios esenciales y el funcionamiento de las cadenas de suministros (MFRE 3-37). ROL DE LA SEGURIDAD MILITAR EN LA PROTECCIÓN DE LA INFRAESTRUCTURA CRÍTICA • Descripción general del rol de la seguridad militar en la función de conducción de la guerra Protección. • Planeamiento para la protección de la infraestructura crítica. CLASIFICAR Y/O CATALOGAR LA INFRAESTRUCTURA CRÍTICA EN OPERACIONES CRITERIOS Y METODOLOGÍA PARA LA CLASIFICACIÓN DE LA INFRAESTRUCTURA NO MILITAR, DE ACUERDO CON SU NIVEL DE CRITICIDAD CATALOGAR Y/O CLASIFICAR LA INFRAESTRUCTURA FÍSICA NO MILITAR POR SECTORES CATALOGAR Y/O CLASIFICAR POR SU NIVEL DE CRITICIDAD MINERO-ENERGÉTICO TRANSPORTE TECNOLÓGICO Y DE COMUNICACIONES AGROINDUSTRIAL IMPACTO PÚBLICO CRITERIOS DE VALORACIÓN DE UN RECURSO O ELEMENTO DE INFRAESTRUCTURA COMO CRÍTICA CATALOGAR Y CLASIFICAR LA INFRAESTRUCTURA CRÍTICA MILITAR Y NO MILITAR IMPACTO ECONÓMICO IMPACTO EN EL MEDIO AMBIENTE Y LOS RECURSOS NATURALES INTERDEPENDENCIA ALCANCE GEOGRÁFICO RECURSOS DE INFRAESTRUCTURA INFRAESTRUCTURA CRÍTICA DEL ESTADO ACTIVIDADES PARA LA PROTECCIÓN DE LA INFRAESTRUCTURA CRÍTICA RECOLECCIÓN DE INFORMACIÓN ANÁLISIS Y ESTUDIO DE SEGURIDAD DE ÁREA PARA LA PROTECCIÓN DE LA INFRAESTRUCTURA CRÍTICA GESTIÓN Y ADMINISTRACIÓN DE RIESGO DEL ÁREA SINCRONIZACIÓN DE INTELIGENCIA O CONTRAINTELIGENCIA • Apreciación de inteligencia o contrainteligencia. • Áreas de protección de la infraestructura crítica. • Apreciación dinámica de inteligencia o contrainteligencia. • Informe de panorama operacional común de inteligencia o contrainteligencia. • Informe de inteligencia o contrainteligencia. • Informe de evaluación sobre rutas o áreas lineales. • Concepto de seguridad de la Fuerza. 6-1 SEGURIDAD MILITAR MCE 3-37.33 6.1. IMPORTANCIA DE LA PROTECCIÓN DE LA INFRAESTRUCTURA DEL ESTADO [6-1] La protección de la infraestructura crítica es un factor clave en la estabilidad social y económica de una nación; por esta razón, en cumplimiento de su misión constitucional, el Ejército Nacional planea, prepara, ejecuta y evalúa sus operaciones tendientes a la prevención, protección, atención y respuesta ante incidentes que pongan en riesgo a mencionada infraestructura. [6-2] Como tal, la infraestructura crítica son aquellas instalaciones, sistemas y redes, así como servicios y equipos físicos y de tecnología de la información, cuya inhabilitación o destrucción tendría un impacto negativo sobre la población, la salud pública, la seguridad, la actividad económica, el medio ambiente, servicios de gobierno, o el eficaz funcionamiento de un Estado y que cualquier interrupción de estos causada por actos terroristas tendría graves consecuencias para los flujos de servicios esenciales y el funcionamiento de las cadenas de suministros (MFRE 3-37). [6-3] El propósito del proteger la infraestructura del Estado como uno de los objetivos comunes en la acción unificada es proteger aquellos activos invaluables que promueven el bienestar social, lo cual requiere que se adopten medidas preventivas y contramedidas para mitigar o contrarrestar la afectación de la infraestructura crítica, sea causada por acciones antrópicas (ataques de una amenaza interna o externa) o desastres naturales (huracanes, tornados, terremotos, inundaciones, etc.). [6-4] Desde la perspectiva del Ejército Nacional, el esfuerzo institucional tiende a estar más enfocado en la protección (preventiva, anticipativa o reactiva) de la infraestructura en su ambiente operacional (OE, por su sigla en inglés) y el contexto físico en un área de operaciones (AO) específica. Ahora bien, el nivel de seguridad y protección varía en función de la capacidad del sistema para producir, distribuir y entregar servicios a nivel local, departamental, regional o nacional. 6-2 CAPÍTULO 6 SEGURIDAD DE LA INFRAESTRUCTURA CRÍTICA 6.2. LA SEGURIDAD MILITAR EN LA PROTECCIÓN DE LOS RECURSOS DE LA INFRAESTRUCTURA CRÍTICA [6-5] Se debe tener claridad que las unidades de contrainteligencia e inteligencia contribuyen al cumplimiento de las tareas definidas para las funciones de conducción de la guerra (FCG) Inteligencia y Protección, en apoyo del planeamiento de los diferentes escalones tácticos y, en particular, de aquellas unidades cuya misión sea la protección de la infraestructura crítica y los activos estratégicos de la nación. [6-6] En tal sentido, su rol es realizar actividades de contrainteligencia (de la seguridad militar como competencia distintiva) para efectuar diagnósticos, recolectar y proveer información de contrainteligencia militar que lleve a un proceso sistemático de análisis de las variables operacionales (PEMSITIM) y de la misión (METT-TC (I)), en apoyo del procedimiento militar para la toma de decisiones (PMTD) de las operaciones dirigidas a la protección y seguridad de la infraestructura crítica y los activos estratégicos de la nación (incluyendo sus servicios esenciales). [6-7] En este contexto, es importante la concepción de los conceptos tanto de seguridad de la infraestructura crítica definido al inicio de este capítulo y protección como la preservación de la efectividad y supervivencia del personal, el equipo, las instalaciones, la información y la infraestructura (militar y no militar) relacionados con la misión y desplegados dentro o fuera de los límites del área operacional (MFE 3-37). PEMSITIM Política, económica, militar, social, información, tiempo, infraestructura y medio ambiente físico METT-TC (I) Misión, enemigo, terreno y clima, tropas y apoyo disponible, y consideraciones civiles y consideraciones de la información [6-8] Tanto la seguridad como la protección se sustentan en la calidad y profundidad del conocimiento de la situación, del ambiente operacional y de la interacción de los factores de inestabilidad (bajo realidades objetivas). 6-3 SEGURIDAD MILITAR MCE 3-37.33 6.3. LA INTELIGENCIA O CONTRAINTELIGENCIA EN LA SEGURIDAD Y PROTECCIÓN DE LOS RECURSOS DE LA INFRAESTRUCTURA CRÍTICA FCG Función de conducción de la guerra [6-9] La FCG Inteligencia identifica, analiza y evalúa los escenarios de riesgos para la infraestructura crítica en un área de operaciones, para de esta manera, proponer los mecanismos de tratamiento y control de estos. Es así como en cumplimiento de este propósito se desarrollan actividades en cumplimiento de la actividad misional para la mitigación de los riesgos propios de cada infraestructura crítica: • Centralizar la información relacionada con las amenazas propias de la infraestructura crítica colombiana. • Gestionar adecuadamente las iniciativas de prevención de riesgos en contra de la infraestructura crítica. • Promover las medidas de prevención, mediante la consolidación de la información clave de las amenazas en un tablero de control que permita anticipar la acción negativa de estos contra la infraestructura crítica. • Diseñar estándares de seguridad para cada sector de Infraestructura Crítica, promoviendo iniciativas de seguridad lógicas y de alto impacto para la prevención. • Proponer a los operadores de infraestructura crítica, las necesidades en materia de protección de las instalaciones o sus redes de distribución para garantizar la continuidad de la operación. • Mejorar el seguimiento y apoyo en el acompañamiento de la prevención a las organizaciones operadoras de infraestructura crítica. • Interactuar con los operadores de la infraestructura crítica, con el fin de brindar la información necesaria sobre la situación de las amenazas, para que sean tomadas las medidas necesarias para la prevención. • Apoyar y asesorar a los operadores de infraestructura crítica en la realización de simulacros o pruebas de 6-4 CAPÍTULO 6 SEGURIDAD DE LA INFRAESTRUCTURA CRÍTICA vulnerabilidad para evaluar la capacidad de prevención y respuesta de los sistemas de protección de cada organización. • Consolidar las estadísticas de incidentes, acciones, eventos, información de contrainteligencia y analizarla para la proyección y mejoramiento de incidentes. • Analizar y verificar las oportunidades de mejora y recomendaciones brindadas a las organizaciones operadoras de infraestructura crítica. 6.4. ROL DE LA SEGURIDAD MILITAR EN LA PROTECCIÓN DE LA INFRAESTRUCTURA CRÍTICA [6-10] Las operaciones de protección de la infraestructura crítica utilizan metodologías analíticas específicas que pueden usarse para evaluar vulnerabilidades y amenazas y realizar análisis de riesgos (y el remedio o la mitigación correspondiente) con respecto del activo objeto de protección. [6-11] El esfuerzo de seguridad militar para la protección comienza por definir y catalogar los activos o recursos de infraestructura en sus diferentes niveles de criticidad (en función del valor de su contribución al sistema económico del Estado, el impacto en el bienestar de la población según las amenazas de diferente tipo y origen y la posibilidad de daño, afectación, pérdida o lesión de una infraestructura). El nivel de criticidad de un recurso de infraestructura abarca circunstancias en las que, por su naturaleza, la infraestructura crítica proporciona un servicio único dentro y para una población; por ende, se requiere la conjunción del concepto ‘seguridad física’ con el de ‘protección de área’ (generada por la fuerza militar), debido a que cualquier impacto potencial (asociado con la interrupción, pérdida o destrucción de dicho servicio esencial o vital) puede generar efectos catastróficos para la población y el Estado. [6-12] En consecuencia, durante el análisis de la situación de la infraestructura, es fundamental entender si es necesario 6-5 SEGURIDAD MILITAR MCE 3-37.33 proteger una infraestructura individual en un área específica, preguntarse por nodos de red convergentes en un área extensa y la capacidad del entorno para funcionar (y tratar de asegurarla). Cada caso puede llegar a ser diferencial; no obstante, es imperativo proteger los nodos y conductos de cualquier infraestructura para garantizar que lleguen los servicios a la población. Esto a través de la protección del Estado conseguida por el entendimiento holístico del problema en el área de seguridad, de influencia e interés, de manera que se puedan hacer recomendaciones y emitir planes de protección y prevención que integren al sector público con el privado. En términos muy simples, dicha convergencia puede explicarse como la integración gradual de la infraestructura física y lógica en un área de operaciones. 6.4.1. Descripción general del rol de la seguridad militar en la función de conducción de la guerra Protección [6-13] La función de conducción de la guerra Protección hace referencia al conjunto de tareas y sistemas relacionados entre sí que preserva la fuerza para que los comandantes puedan aplicar el máximo poder de combate en el cumplimiento de la misión (MFE 3-0). Esta preservación implica la protección del personal, los activos estratégicos de la nación (infraestructura crítica, entre otros) y los asociados de la acción unificada (AU). [6-14] Se puede establecer la seguridad civil como un medio para proteger los bienes críticos, instalaciones, personal o libertad de movimiento mediante un tipo de operación de defensa del área; tareas de seguridad de área y técnicas, tácticas y procedimientos que integran puntos de control, patrullas móviles y sitios fijos designados; u otras actividades de apoyo que son realizadas por los organismos de inteligencia y contrainteligencia (ver el numeral 4.1.4. del MFRE 3-37). [6-15] Las instalaciones y sistemas de generación de energía, tratamiento de agua, salud y transporte pueden requerir protección contra el hurto, sabotaje o descuido, lo cual puede lograrse con seguridad física, tareas de supervivencia o 6-6 CAPÍTULO 6 SEGURIDAD DE LA INFRAESTRUCTURA CRÍTICA tácticas, técnicas y procedimientos de seguridad de área (la contrainteligencia puede contribuir con análisis y diagnósticos de seguridad de área). [6-16] Fortalecer el sector económico precisa de la protección de actividades y el establecimiento de condiciones específicas para que la economía local prospere y se desarrollen, de igual manera, las actividades empresariales y económicas que suelen efectuarse siguiendo un ciclo (como cosechas agrícolas según las condiciones que hacen que la recolección de productos básicos o la producción de estos sea óptima). Estos sucesos predecibles, a menudo, coinciden con otras actividades complementarias o de apoyo que pueden requerir de una protección contra posibles interferencias (ver el numeral 4.1.9. del MFRE 3-37). [6-17] Es así que la contrainteligencia (CI), a través de su competencia distintiva de seguridad militar, debe examinar el OE en que se ubica la infraestructura crítica objeto de protección especial (empleando herramientas de apoyo que le permitan ejecutar un proceso de detección e identificación de amenazas, peligros, riesgos o vulnerabilidades críticas de los dispositivos o esquemas de seguridad o protección) y tratar de entender los factores socioculturales propios de las poblaciones que están próximas o dentro del área de seguridad, influencia o interés. OE Ambiente operacional 6.4.2. Planeamiento para la protección de la infraestructura crítica [6-18] La definición de la protección de la infraestructura crítica obedece a lo establecido en las líneas estratégicas del Ministerio de Defensa Nacional (MDN) y el Comando General de las Fuerzas Militares (CGFM) y la articulación estratégica del Comando del Ejército de acuerdo con dichos lineamientos. [6-19] El planeamiento es el primer paso hacia una protección efectiva, los comandantes consideran las amenazas, peligros o riesgos más probables y luego deciden cuál personal, bienes físicos e información que deben proteger; ellos fijan prioridades de protección para cada fase o evento crítico de 6-7 SEGURIDAD MILITAR MCE 3-37.33 una operación. La protección enfatiza en la importancia de planear y decidir prioridades, las cuales incluyen la protección de los asociados de la acción unificada, la población civil, equipamiento, recursos, infraestructura y lugares de interés cultural en todo el rango de las operaciones militares (ROM). Asimismo, se centra en la adaptación de la fuerza para aprovechar de la mejor manera la integración y sincronización de las capacidades de acción unificada y así entender mejor los ambientes operacionales [6-20] Las unidades comprometidas en la seguridad del área de operaciones pueden cubrir un área o posición sobre el terreno clave, con el objetivo de proporcionar protección, a través de diferentes acciones, frente a un ataque inesperado del enemigo con una respuesta militar oportuna. Las alarmas tempranas pueden proceder de diferentes actividades de diagnósticos de seguridad y fuentes. 6.4.2.1. Actividades básicas de planeamiento [6-21] Las actividades básicas del planeamiento para la protección de la infraestructura crítica requieren: • Entender la intención del comandante. • Definir el propósito, las tareas claves y la línea de tiempo. • Definir la unidad, el equipo de trabajo o los agentes que adelantarán la actividad. • Definir el plan de trabajo y las actividades específicas para dar cumplimiento a las tareas claves. • Validar con el comandante el propósito, las tareas claves y la línea de tiempo. • Identificar las diferentes instalaciones, los activos y las organizaciones que hacen parte de la infraestructura crítica a proteger. • Definir la metodología para la gestión y valoración de los riesgos para la infraestructura crítica. 6-8 CAPÍTULO 6 SEGURIDAD DE LA INFRAESTRUCTURA CRÍTICA • Estudiar la legislación interna del país que faciliten el planeamiento para la protección de la infraestructura crítica en Colombia. • Disponer de una estructura organizacional adecuada para satisfacer la necesidad de protección de la infraestructura crítica. • Consolidar información propia de cada infraestructura crítica (empleados, instalaciones, planos, etc.), activos críticos, riesgos y procesos esenciales, con el fin de mantener una fuente de información vital en caso de algún incidente. [6-22] Las FCG Inteligencia y Protección, deben contribuir a las operaciones del Ejército Nacional de protección y seguridad de recursos de infraestructura crítica del Estado (y de sus servicios esenciales asociados) mediante la recolección de información, el análisis y estudio de seguridad y protección de áreas y la sincronización de contrainteligencia requerida en las actividades de unión de esfuerzos de inteligencia (UNESI) tal y como se especifica en el manual MFRE 2-0 Inteligencia. FCG Función de conducción de la guerra [6-23] En tal sentido, mencionadas actividades se deben enmarcar u orientar a la producción información que contribuyan a apoyar la seguridad pública, como una de las tareas de la FCG Inteligencia, la cual consiste en desarrollar actividades encaminadas a desarticular actores ilegales, crear condiciones favorables para la resolución de conflictos, contribuir al funcionamiento transparente del Estado y proteger la infraestructura, los servicios asociados y los recursos naturales (ver el MFRE 2-0). [6-24] Además, deben responder a los requerimientos de información del comandante con la misión de proveer seguridad de área o seguridad área extensa en cuanto la proyección del riesgo y al análisis y evaluación de amenazas y vulnerabilidades críticas de la infraestructura crítica y los activos estratégicos de la nación en relación directa con el área de operaciones. 6-9 SEGURIDAD MILITAR MCE 3-37.33 6.5. CLASIFICAR Y/O CATALOGAR LA INFRAESTRUCTURA CRÍTICA EN OPERACIONES LRC Lista de recursos críticos LRD Lista de recursos defendidos [6-25] La protección de la infraestructura crítica son factores clave en la estabilidad social y económica de una nación; razón en la cual, la seguridad militar debe tener claro cuáles son las listas de recursos críticos (LRC) y defendidos (LRD) descritas en el manual MFRE 3-37 Protección. En ese sentido, las LRC y LRD son necesarias para la protección, y desarrolladas durante las evaluaciones iniciales. [6-26] Además, son listas dinámicas que se revisan continuamente y es la forma metodológica que facilita clasificar y catalogar la infraestructura crítica en operaciones. [6-27] La LRD, son normalmente las que identifican por cada fase de la operación y aprobados por el comandante de fuerza conjunta, cuáles serán los activos estratégicos que deberán ser defendidos contra amenazas aéreas y de misiles; una vez que las evaluaciones de la amenaza, criticidad y vulnerabilidad se han completado, el estado mayor/plana mayor presentarán al comandante la LRC priorizada para su aprobación. [6-28] Por su parte, la LRC es una lista de aquellos recursos críticos, priorizados por el comandante de la fuerza conjunta, en apoyo a los activos estratégicos defendidos con los medios disponibles. [6-29] Las actividades militares para la protección de la infraestructura crítica se soportan en la función de conducción de la guerra Inteligencia, especialmente a través de la disciplina de contrainteligencia. Cuyo soporte doctrinal operacional se fundamenta en el MCE 2-22.1, Contrainteligencia y el MFRE 3-37, Protección, como guía operacional en el marco de la seguridad militar, en apoyo a la recolección de información, y la administración y gestión de del riesgo de área, (lo que no implica que las demás disciplinas de inteligencia contribuyan con información o productos en un ejercicio de UNESI), luego, el determinar las LRC y LRD requieren de un esfuerzo conjunto de las funciones de conducción de la guerra Inteligencia 6 - 10 CAPÍTULO 6 SEGURIDAD DE LA INFRAESTRUCTURA CRÍTICA y Protección, con el objetivo final de clasificar y catalogar la infraestructura crítica en al área de operaciones. [6-30] Otro recurso operacional de vital importancia para clasificar y catalogar la infraestructura crítica lo constituye la evaluación del ambiente operacional (OE, por sus siglas en inglés), que normalmente se realiza por medio de apreciaciones dinámicas de inteligencia o contrainteligencia. [6-31] Una vez la seguridad militar tenga en su poder el producto final de las LRC y LRD, así como la evaluación del OE se procede a clasificar la infraestructura de acuerdo con su nivel de criticidad y por el estudio basado en sectores de carácter económico o de servicio para la población. LRC Lista de recursos críticos LRD Lista de recursos defendidos OE Ambiente operacional 6.5.1. Criterios y metodología para la clasificación de la infraestructura no militar, de acuerdo con su nivel de criticidad [6-32] La metodología para catalogar y clasificar se ajusta a los preceptos doctrinarios generales del MFE 3-37 Protección. Considerando que de una adecuado conocimiento o visualización de un área de operaciones frente a la situación del nivel crítico y/o riesgo de los recursos de infraestructura del Estado, dependerá el nivel de especificidad de la infraestructura; lo que a su vez, impactará y generará efectos positivos en la misión o efectividad operacional de protección y seguridad de área, permitiendo una adecuada dosificación del esfuerzo operacional de las unidades comprometidas y la distribución del poder de combate, entre otros aspectos tácticos u operacionales que deben ser considerados por las unidades y comandantes responsables en los diferentes escalones. 6.5.2. Catalogar y/o clasificar la infraestructura física no militar por sectores [6-33] A nivel nacional, los sectores se encuentran establecidos de acuerdo con la producción económica o servicio para la población: 6 - 11 SEGURIDAD MILITAR MCE 3-37.33 • Minero-energético (minero, hidrocarburos y energía eléctrica). • Tecnología y de comunicaciones. • Transporte. • Agroindustrial. [6-34] A su vez, de ser necesario para efectos exclusivos de análisis y visualización del ambiente operacional, cada sector puede ser clasificado de manera diferencial en subsectores de acuerdo con la situación de la infraestructura y las necesidades operacionales específicas. 6.5.3. Catalogar y/o clasificar por su nivel de criticidad [6-35] Se entiende como la valoración de ciertos factores que determinan el carácter crítico a un recurso o elemento de infraestructura donde implica identificar los recursos de infraestructura pública o privada, priorizarlos operacionalmente recreando hipotéticamente el impacto de una acción armada de terrorismo, sabotaje u otro tipo de ataque que implique la pérdida o daño temporal o permanente. La valoración se debe realizar en términos de capacidad de producción y presentación de servicios esenciales para la población, afectación a las funciones críticas del Estado, costos y tiempo de recuperación o restablecimiento de funciones, capacidad de remplazo de funciones críticas, impacto negativo sobre los servicios esenciales de la población y sobre la economía nacional, regional, departamental o municipal; la valoración es ante todo una evaluación de criticidad. [6-36] Una evaluación de criticidad debe incluir también las instalaciones con alta población (centros recreativos, teatros, centros deportivos entre otros) que no puedan ser misión esencial (ver el MFRE 3-37). 6 - 12 CAPÍTULO 6 SEGURIDAD DE LA INFRAESTRUCTURA CRÍTICA 6.5.4. Criterios de valoración de un recurso o elemento de infraestructura como crítica [6-37] La valoración requiere de unos criterios para poder evaluar la criticidad de la infraestructura objeto de análisis en el área de operaciones. • Impacto público. Cantidad de población afectada, pérdida de vidas humana o víctimas, expansión de enfermedades, degradación servicios esenciales, entre otros. • Impacto económico. Volumen de pérdidas económicas del Estado y la población y degradación de productos de la cadena alimenticia. • Impacto en el medio ambiente y los recursos naturales. Nivel de efectos que se pueden generar en los recursos naturales existentes en el área y aquellos asociados por causa de su ubicación o dependencia. • Interdependencia. Conexidad o asociación funcional directa con otros sistemas de infraestructura. • Alcance geográfico. Extensión del área que se puede ver afectada o impactada negativamente. • Recursos de infraestructura. Conjunto de recursos de infraestructura no militar (instalaciones, servicios, información, tecnología o sistemas), que representan o generan un valor para la población, el Estado y la economía, cuya inhabilitación o destrucción tendría un impacto negativo (es decir que corresponde a infraestructura física o no existente en un área de operaciones que representa algún interés relevante para el Estado y su población). • Infraestructura crítica del Estado. Porcentaje (lista) de los recursos o bienes de infraestructura priorizados que cuentan con un mayor nivel de criticidad y que, en caso de ser afectados, pueden generar efectos negativos significativos para el Estado y la población (estos pueden ser objeto de seguridad y protección especial frente a posibles acciones de amenazas internas o externas). 6 - 13 SEGURIDAD MILITAR MCE 3-37.33 • Infraestructura crítica estratégica. Porcentaje (lista) de la infraestructura crítica, cuya afectación generaría efectos o impacto de nivel estratégico para el Estado, la economía y la población (es decir, bienes o recursos de importancia nacional de índole económico, cultural, educativo, religioso, social, de salud pública, etc.). • Infraestructura crítica estratégica esencial. Porcentaje (lista) de infraestructura crítica estratégica que de ser afectada podría causar la interrupción temporal o permanente de los servicios públicos esenciales y básicos para la supervivencia de la población (como plantas de tratamiento de agua, plantas de energía, instalaciones para la salud pública, el transporte público, centrales de comunicación, etc.). 6.5.5. Catalogar y clasificar la infraestructura crítica militar y no militar [6-38] Las actividades recomendadas para catalogar y clasificar la infraestructura crítica son: • Analizar las variables de la misión. (A medida que cambia la misión o la amenaza las evaluaciones iniciales de criticidad y priorización de los recursos de infraestructura también pueden cambiar). • Identificar y numerar los recursos de la infraestructura no militar. Establecer los intereses y capacidades claves para el Estado y su población el área de operaciones. • Establecer una lista de recursos de infraestructura crítica. Esta priorización permite definir las necesidades y prioridades de seguridad y protección militar del área mediante una lista de recursos de infraestructura crítica, acorde al nivel de criticidad y misión de la unidad. • Establecer el porcentaje de la infraestructura crítica estratégica. Corresponde al proceso de análisis y evaluación que permite establecer la lista de relación de la 6 - 14 CAPÍTULO 6 SEGURIDAD DE LA INFRAESTRUCTURA CRÍTICA infraestructura crítica que cuya inhabilitación, destrucción o afectación generaría impactos negativos en nivel estratégico para el Estado y su población. • Diseñar un esquema o dispositivo de seguridad del área. Debe estar de acuerdo con el nivel de criticidad, la exposición de vulnerabilidades y el nivel de riesgo o amenaza existente. [6-39] De este modo, las actividades recomendadas para catalogar y clasificar se realizan teniendo como base tres criterios fundamentales: • El nivel operacional en que se realiza el análisis. • El área y ambiente operacional existente. • La misión de la unidad. [6-40] Es decir que no en todas las áreas de operaciones puede existir infraestructura crítica estratégica o infraestructura crítica estratégica esencial, pero sí en un alto porcentaje existirá recursos de infraestructura con algún nivel mayor o menor de criticidad que se constituyen en infraestructura crítica para su nivel operacional y que se debe evaluar la necesidad de seguridad y protección especial para constituirse en la LRD de una unidad militar. LRD Lista de recursos defendidos [6-41] El determinar la criticidad no necesariamente tiene que darse con el empleo de unidades de manera física porque también se puede hacer de forma virtual haciendo uso de la ciberinteligencia. 6 - 15 SEGURIDAD MILITAR MCE 3-37.33 6.6. ACTIVIDADES PARA LA PROTECCIÓN DE LA INFRAESTRUCTURA CRÍTICA [6-42] Los siguientes pasos buscan ser una guía operacional para suministrar protección a la infraestructura física de manera exitosa: 6.6.1. Recolección de información AO Área de operaciones [6-43] La recolección de información se ajusta y sustenta en los preceptos doctrinales definidos en el manual de campaña del Ejército (MCE) 3-55, Recolección de información, en donde se establece que esta actividad tiene como propósito recolectar y proveer información, orientada a dar cumplimiento a los requerimientos de información, los requerimientos prioritarios de información (RPI) o requerimientos de información de las propias tropas (RIPT); de esta manera, se busca poder proveer apoyo a la seguridad y protección de la infraestructura crítica y a los activos estratégicos de la nación en un AO frente a amenazas internas o externas y los factores del ambiente operacional. [6-44] Esta actividad se puede realizar de manera abierta o encubierta y puede contribuir para realizar análisis y evaluaciones de seguridad de área y aportar en procesos de judicialización relacionados con la protección de la infraestructura crítica. [6-45] La recolección de información se desarrolla ajustada a las circunstancias de tiempo, modo y lugar y a las necesidades operacionales, lo cual demanda que los comandantes ajusten sus procedimientos en correspondencia (siempre dentro de la ley y las normas de seguridad y preservación de la integridad física de los agentes). CI 6 - 16 Contrainteligencia [6-46] La recolección de información encubierta se puede desarrollar de manera sostenida a través del despliegue de agentes de CI sobre áreas o puntos geográficos de interés estratégico u operacional para la protección de infraestructura crítica o activos estratégicos de la nación. Esto se puede CAPÍTULO 6 SEGURIDAD DE LA INFRAESTRUCTURA CRÍTICA llevar a cabo sin límite de tiempo, en un tiempo prolongado o mediante acción directa (que implica el empleo de dichos agentes de manera intermitente, con limitación de tiempo y objetivos o tareas claves específicas, según la necesidad y las condiciones del ambiente operacional). [6-47] Las actividades de recolección de información encubierta se suelen derivar de la apreciación de contrainteligencia (en la cual se definen unos posibles peligros o cursos de acción de la amenaza, unos riesgos y vulnerabilidades críticas) y determinan una necesidad de recolección de información específica. [6-48] De acuerdo con la situación, las unidades tienen que estructurar un plan de recolección de información focalizado en su misionalidad y ajustado a la necesidad operacional según el nivel de riesgo o las amenazas existentes. En este, se deben considerar, como mínimo, las siguientes actividades básicas: • Evaluar la misión y capacidades de la unidad. • Definir las áreas críticas donde se ubica para esfuerzo de recolección. • Evaluar y analizar la intención del comandante de la unidad apoyada para focalizar el esfuerzo de recolección. • Definir el propósito y las tareas claves de la recolección de información. • Identificar los requerimientos de información crítica del comandante cuya misión es la seguridad de área o de área extensa. • Identificar los requerimientos de información de la unidad superior. • Definir personal que debe cumplir las tares o actividades. [6-49] Como resultado de la ejecución de las actividades básicas mencionadas, las unidades en los diferentes escalones podrán generar los siguientes tipos de productos: 6 - 17 SEGURIDAD MILITAR MCE 3-37.33 • Informe de contacto. • Informe de recolección de información. • Informes de inteligencia o contrainteligencia. • Resumen de inteligencia o contrainteligencia. 6.6.2. Análisis y estudio de seguridad de área para la protección de la infraestructura crítica [6-50] Establecer las condiciones del ambiente operacional y analizar las amenazas, peligros, riesgos y vulnerabilidades del ambiente asociados con el entorno podrían potencialmente afectar la preparación o el cumplimiento de la misión de protección de la infraestructura crítica o esencial del Estado. [6-51] Es así que la identificación y valoración de la capacidad de las amenazas potenciales que afectan la infraestructura crítica representa un objetivo primario para garantizar la disuasión, a partir de acciones integrales de protección que desestimulen la fijación de objetivos por parte de dichas amenazas. [6-52] Considerando, que esta seguridad tiende a centrarse en las áreas nombradas de interés (ANI) para la protección de la infraestructura crítica, en un esfuerzo para responder a los requerimientos de información crítica del comandante (RICC) para ayudarlo en el proceso militar para la toma de decisiones (PMTD), así como confirmar o negar las intenciones de la amenaza, que pueden actuar en un área de seguridad o protección. [6-53] Esta actividad tiene como propósito identificar, valorar, clasificar y analizar el nivel de exposición, incidencia o efectos de amenazas internas o externas, las variables operacionales, de la misión, y otros fenómenos de inestabilidad y criminalidad sobre un área de operaciones o teatro de guerra, frente a la infraestructura crítica estratégica esencial o activos estratégicos de la nación existentes y se realiza a través del procesamiento de información y evaluación de situación, con 6 - 18 CAPÍTULO 6 SEGURIDAD DE LA INFRAESTRUCTURA CRÍTICA el fin de generar productos de contrainteligencia ajustados a la necesidad operacional, que apoyen la seguridad y protección de cualquier tipo de Infraestructura crítica estratégica esencial o activos estratégicos de la nación. [6-54] Estos análisis y evaluaciones se podrán realizar sobre un área definida como de interés estratégico u operacional en la cual se ubique infraestructura, del sector de hidrocarburos, energético, minero, vial, tecnología de comunicaciones e información, agroindustrial o de producción de alimentos y de recursos naturales (agua, especies naturales, otros elementos del medio ambiente, etc.) u otros medios o equipos considerados como infraestructura crítica estratégica esencial o activos estratégicos asignados bajo la protección operacional especial del Ejército Nacional. [6-55] Los análisis de evaluaciones de seguridad y protección, sobre áreas de seguridad y protección operacional especial, deben considerar los aspectos definidos en el esquema de una apreciación de contrainteligencia, para evaluación de seguridad y protección de infraestructura crítica estratégica esencial y activos estratégicos de la nación, y deben cubrir los tres componentes de un área de operaciones acuerdo con el nivel requerido, área de seguridad, área de influencia y área de interés. [6-56] Para lograr un efectivo enfoque operacional de las unidades tácticas, que cumplan funciones o tareas de seguridad y protección de recursos de infraestructura crítica, es necesario analizar el ambiente operacional y desarrollar apreciaciones de situación, las cuales deben ser actualizadas periódicamente y tienen que contener los siguientes elementos de análisis: • Definir y priorizar zonas, áreas y puntos geográficos de protección estratégica, operacional o táctica (según el nivel de criticidad, riesgo o amenaza). • Definir, delimitar, clasificar y priorizar las áreas que deben ser objeto de seguridad y protección operacional especial asignadas al Ejército Nacional. 6 - 19 SEGURIDAD MILITAR MCE 3-37.33 • Establecer la importancia estratégica u operacional de cada zona, área o punto de acuerdo con las consecuencias o posibles efectos negativos frente a una o varias acciones. • Definir, catalogar y clasificar la infraestructura crítica y los activos estratégicos de acuerdo con el nivel de riesgo o la amenaza (interna o externa). • Evaluar, visualizar y entender el nivel de incidencia del ambiente operacional, las variables operacionales y de la misión sobre la infraestructura y los activos estratégicos de la nación. • Determinar y clasificar la infraestructura crítica y los activos estratégicos que deben ser objeto de protección especial de las Fuerzas Militares (en particular, del Ejército Nacional). • Definir y evaluar las vulnerabilidades críticas, riesgos, o amenazas sobre el área objeto de protección operacional especial (definiendo las posibles capacidades o cursos de acción de la amenaza para afectar la infraestructura crítica del Estado). • Analizar la situación para contribuir en la toma de decisiones de orden local, regional y nacional en apoyo al gobierno para la estabilidad y el desarrollo socioeconómico. • Definir la naturaleza del problema (vulnerabilidades críticas, riesgos, posibles cursos de acción de amenazas). [6-57] Esta apreciación de situación de infraestructura crítica y activos estratégicos de la nación se constituye en el elemento de entrada fundamental para elaborar y orientar el esfuerzo y la dinámica operacional de cada unidad táctica. [6-58] Para la materialización o el cumplimiento del análisis y evaluación de seguridad del área para la protección de la infraestructura crítica, las unidades pueden generar los siguientes productos, de acuerdo con el nivel, la necesidad operacional y el propósito del análisis o evaluación: 6 - 20 CAPÍTULO 6 SEGURIDAD DE LA INFRAESTRUCTURA CRÍTICA • Apreciación de inteligencia o contrainteligencia. • Áreas de protección de la infraestructura crítica. • Apreciación dinámica de inteligencia o contrainteligencia. • Informe de panorama operacional común de inteligencia o contrainteligencia. • Informe de inteligencia o contrainteligencia. • Informe de evaluación sobre rutas o áreas lineales. • Concepto de seguridad de la Fuerza. 6.6.2.1. Apreciación de inteligencia o contrainteligencia [6-59] Este producto tiene como alcance lograr visualizar y entender la situación del ambiente operacional, los efectos e interacciones entre las amenazas internas o externas, las variables operacionales y/o fenómenos de inestabilidad sobre la seguridad y protección de la infraestructura crítica estratégica esencial o activos estratégicos de la nación en un área de operaciones objeto de seguridad o protección operacional especial. Tiene como fin identificar, vulnerabilidades críticas, riesgos o posibles cursos de acción de la amenaza (peligros), capacidades, modus operandi, situación y características. [6-60] Las apreciaciones generadas deben conducir a dar recomendaciones que minimicen las vulnerabilidades críticas, riesgos y cursos de acción de la amenaza, así como al diseño de estrategias y planes o esquemas operacionales de protección o acciones de seguridad específica sobre un área o teatro de operaciones definido, que contrarresten las intenciones del enemigo o amenazas. [6-61] Las apreciaciones pueden ser generales o específicas sobre una situación o condición, puede ser de índole formal o informal, detallada o resumida, y se expresa verbalmente o por escrito, pero en todo caso deben servir como herramienta para la toma de decisiones de los comandantes que tienen la responsabilidad misional de asegurar y proteger la 6 - 21 SEGURIDAD MILITAR MCE 3-37.33 infraestructura crítica estratégica esencial o activos estratégicos de la nación. [6-62] Una apreciación debe comprender la valoración objetiva de los tres componentes geográficos de un área de operaciones (área de seguridad, área de influencia, área de interés). En tal sentido, para una valoración adecuada de área, se debe tener en cuenta las variables operacionales y los hechos constitutivos de apreciación objetiva, eficiencia y certeza posible; es decir, se debe valorar la amenaza, el riesgo y la vulnerabilidad como factores de evaluación. [6-63] Por tal razón, el nivel o índice de criticidad de un área de operaciones, lo determina la ponderación de los tres factores de evaluación; las amenazas, los riesgos específicos y el nivel de vulnerabilidad. Ponderación que se obtiene a partir de la aplicación de las matrices de análisis diseñadas para tal fin. 6.6.2.2. Áreas de protección de la infraestructura crítica [6-64] Las unidades de contrainteligencia que tengan en su rol y misión la protección y seguridad de infraestructura crítica y activos estratégicos de la nación deben tener como esfuerzo principal la detección e identificación de vulnerabilidades, riesgos y amenazas, así como los cursos de acción probables o peligrosos generados a partir de la interacción o interferencia entre fenómenos o actores específicos que pretendan inhabilitar, dañar, destruir o generar cualquier tipo de acción criminal o terrorista contra la infraestructura crítica y activos estratégicos de la nación. [6-65] Es decir que su esfuerzo se orienta a identificar las actividades de inteligencia extranjera y servicios de seguridad, organizaciones terroristas, agentes locales y otras amenazas, que de manera específica y delimitada afecten o pretendan inhabilitar, destruir y/o afectar los activos estratégicos, la infraestructura crítica, servicios asociados y recursos naturales de la nación, que mediante actos terroristas o cualquier otro tipo de acción conlleven a graves consecuencias para los 6 - 22 CAPÍTULO 6 SEGURIDAD DE LA INFRAESTRUCTURA CRÍTICA flujos de servicios esenciales y el funcionamiento de las cadenas de suministros básicos, teniendo un impacto mayor en la salud, la seguridad, los intereses económicos y la confianza pública o en el eficaz funcionamiento de las instituciones del Estado. [6-66] La infraestructura crítica y los activos estratégicos de la nación, de manera general deben contar con diversos componentes dentro de su esquema de seguridad y protección, (seguridad tecnológica, de redes y comunicaciones, seguridad física, de instalaciones, medios y equipos, seguridad personas, seguridad de la información y protección y seguridad de área). Componentes que en un alto porcentaje son responsabilidad directa del operador de infraestructura o activo de la nación. 6.6.2.3. Apreciación dinámica de inteligencia o contrainteligencia [6-67] Se constituye en un documento formal o informal con los puntos más relevantes en el cual se plasma el resultado de una evaluación continua o cíclica de la situación de seguridad y protección sobre un área operacional determinada objeto de protección especial por unidades militares. Este producto debe permitir determinar la sostenibilidad de la misión u operación. [6-68] Este producto no tiene formato definido, se podrá seguir un esquema similar o igual de una apreciación, ajustándose a la necesidad o el propósito operacional de la unidad que lo requiera, puede ser tipo presentación o informe o combinado. Pero siempre debe ser precisa y clara en su propósito, normalmente obedece a cambios evidentes en el ambiente operacional, hechos o eventos operacionales contra el dispositivo de seguridad de la infraestructura crítica estratégica esencial, activos estratégicos de la nación o por solicitud del comandante. [6-69] Su análisis se centra en evaluar los últimos hechos o eventos en el área de seguridad o protección, dispositivos 6 - 23 SEGURIDAD MILITAR MCE 3-37.33 de seguridad operacional y sus efectos positivos o negativos, cambios en las capacidades o cursos de acción de la amenaza y surgimiento de nuevos riesgos o vulnerabilidades, así como la generación de conclusiones y recomendaciones. Se debe tener en cuenta que los ambientes operacionales son inciertos, marcados por cambios rápidos y con una gran cantidad de peligros. es indispensable “tener la destreza para identificar y prevenir amenazas y riesgos, buscando minimizar sus efectos negativos en todo momento” (ver MFE 3-37). 6.6.2.4. Informe de panorama operacional común de inteligencia o contrainteligencia [6-70] Este producto tiene como alcance realizar una evaluación y diagnóstico distintivo y focalizado sobre vulnerabilidades, riesgos y cursos de acción (peligros) generadas a partir de amenazas internas o externas, fenómenos criminales, y otros actores o fenómenos del ambiente operacional específicos con incidencia directa sobre la infraestructura crítica estratégica esencial o activos estratégicos de la nación. [6-71] Para el caso del análisis de la amenaza, tiene como fin lograr visualizar, entender e identificar su dinámica, sus características, sus procedimientos delictivos, sus eslabones de la cadena criminal o terrorista, sus capacidades críticas y sus efectos de sobre un área de operaciones de interés para la protección de la infraestructura crítica y/o activos estratégicos de la nación. 6.6.2.5. Informe de inteligencia o contrainteligencia [6-72] Documento en el cual se plasma el resultado del análisis y evaluación de informaciones de contrainteligencia, de apreciaciones de contrainteligencia y otros documentos o eventos, y se emplea para presentar una situación de riesgo, peligro o amenaza específica sobre un área de seguridad y protección operacional de infraestructura crítica estratégica esencial o activos estratégicos de la nación. 6 - 24 CAPÍTULO 6 SEGURIDAD DE LA INFRAESTRUCTURA CRÍTICA 6.6.2.6. Informe de evaluación sobre rutas o áreas lineales [6-73] Tiene como propósito realizar una evaluación y diagnóstico de riesgo, amenazas y sus posibles cursos de acción (peligros) sobre un eje vial, ruta o área lineal de interés operacional o estratégico para la seguridad y protección de la infraestructura crítica estratégica esencial o activos estratégicos de la nación. [6-74] Las tareas de seguridad de ruta son de naturaleza defensiva y están orientadas al terreno, una unidad militar de seguridad de ruta puede evitar que una fuerza enemiga o adversario obstaculice, hostigue o destruya el tráfico militar a lo largo de una ruta o en parte de ella, cuando el enemigo logre detectar un corredor de movimientos de tropas o apoyos logísticos. Las unidades llevan a cabo acciones sincronizadas (movilidad y recolección de información) dentro del corredor de movimiento, el cual puede ser establecido en una zona de alto riesgo para facilitar el movimiento de un solo elemento, puede ser repetitiva y perdurable (ver el MFRE 3-37). [6-75] En este sentido, se debe pueden realizar actividades de análisis y evaluación de seguridad de área con características lineales, con el fin de contribuir con apreciaciones de situación de seguridad y riesgos. 6.6.2.7. Concepto de seguridad de la Fuerza [6-76] Tiene el propósito de realizar análisis y evaluación de riesgo sobre la empresa del sector energético, hidrocarburos, construcción de infraestructura y minero quienes son las solicitantes del convenio de colaboración ante el Ministerio de Defensa Nacional, este análisis de riesgo, se realizará con la información recolectada y disponible, teniendo como propósito, identificar elementos o actividades que dispongan una potencial consecuencia las cuales pueden traer una serie de circunstancias particulares que afecte o pueda afectar la imagen institucional del Ejército Nacional. [6-77] El concepto seguridad de la fuerza se dará luego de ejecutadas y desarrolladas las actividades necesarias y pertinentes, 6 - 25 SEGURIDAD MILITAR MCE 3-37.33 acuerdo con el tipo de organización, persona natural, o infraestructura; pero siempre se debe considerar que mencionadas actividades deben conducir a logar un diagnóstico integral en el cual se verificarán irregularidades que se han presentado en la empresa y de los cuales se registran antes los organismos de control; del mismo modo se hará la verificación de antecedentes ante entes judiciales del personal que se considere exclusivamente necesario para el cumplimiento de la misión o tarea impuesta. Mencionados conceptos podrán ser emitidos por las unidades o dependencias que la Fuerza determine, en el marco de los roles, competencias o función. 6.6.3. Gestión y administración de riesgo del área [6-78] Esta actividad tiene como propósito desarrollar el proceso de seguimiento y valoración, sobre planes y/o programas de administración, prevención y control de riesgos, cursos de acción y/o amenazas, producto de haber logrado enmarcar y entender un problema sobre un área objeto de protección y seguridad especial por ubicación o presencia de acuerdo con comentario inicial o activos estratégicos de la nación. PRODOP Proceso de operaciones [6-79] La gestión y administración del riesgo es una actividad de evaluación en el marco de un proceso de operaciones de seguridad militar, pues implica el ejercicio de evaluación del progreso en el cumplimiento de una tarea o misión, de la creación de un efecto o del logro de un objetivo; por consiguiente, evaluar la protección es una actividad esencial y continua que se debe realizar durante todo el PRODOP. Mientras que un fracaso suele ser fácil de detectar, la aplicación exitosa de la protección puede ser difícil de evaluar y cuantificar. Es así que los comandantes y el personal analizan y evalúan la situación para recolectar datos que permitan evaluar avances en las recomendaciones activas o pasivas para mitigar los riesgos, determinar si existe progreso en la consecución del estado final deseado, revisar objetivos trazados y la realización de tareas y recomendar o dirigir acciones de mejora. [6-80] Esta actividad se enmarca como un esfuerzo de contribución al proceso militar de para la toma de decisiones, en 6 - 26 CAPÍTULO 6 SEGURIDAD DE LA INFRAESTRUCTURA CRÍTICA las planas o estados mayores donde se diseñen esquemas o enfoques de protección contra el terrorismo, los ataques u otras acciones criminales y/o delictivas sobre áreas definidas y priorizadas de interés para el Estado sobre la seguridad y protección de la infraestructura crítica estratégica esencial y/o activos estratégicos de la nación. [6-81] La gestión del riesgo permite generar un marco de trabajo constante que identifica los escenarios posibles en el que las amenazas pueden afectar las diferentes áreas donde opera la infraestructura crítica, permitiendo generar planes de protección a la medida para mitigar los posibles escenarios de manifestación del riesgo. [6-82] La estandarización de la protección hace referencia a la implementación de adecuados mecanismos que permitan mitigar de manera adecuada los riesgos inherentes de la infraestructura crítica relacionada con: sector hidrocarburos, sector minero, sector vial, sector energético y sector de las comunicaciones. Este proceso lógico, lleva a un solo resultado: la mejora continua (debido al enfoque de funcionamiento como sistema de gestión fundamentado dentro del ciclo de planear, hacer, verificar y actuar [PHVA]). [6-83] La gestión de los riesgos para la infraestructura crítica se efectúa mediante el proceso lógico que implica la evaluación de amenazas, peligros o riesgos, recursos críticos, vulnerabilidades de las unidades, instalaciones, puestos de mando y bases (ver el MFRE 3-37). Este se encuentra compuesto por los siguientes pasos: 1. Evaluar el ambiente operacional y la situación operacional que permita identificar las amenazas y peligros existentes. 2. Catalogar y clasificar la infraestructura e identificar activos, redes y sistemas críticos. 3. Evaluar y analizar las amenazas y vulnerabilidades para determinar los riesgos y posibles escenarios de afectación. 6 - 27 SEGURIDAD MILITAR MCE 3-37.33 4. Implementar actividades para la gestión del riesgo y escenarios integrados a los esquemas de protección. 5. Evaluar y medir la gestión. 02 04 03 01 05 Evaluar y analizar las amenzas y vulnerabilidades para determinar los riesgos y posibles escenarios de afectación. Evaluar el ambiente operacional y la situación operacional que permita identificar las amenazas y peligros existentes. Catalogar y clasificar la infraestructura e Identificar activos, redes y sistemas críticos. Evaluar y medir la gestión. Implementar actividades para la gestión del riesgo y escenarios integrados a los esquemas de protección. | Figura 6-1 | Proceso de gestión del riesgo [6-84] Un esquema eficaz de protección y las decisiones de riesgo se desarrollan sobre la base de la información que fluye del análisis de la misión, lo que permite un entendimiento completo de la situación, misión, y medio ambiente. El análisis de la misión proporciona un contexto para identificar y analizar las amenazas, peligros o riesgos, el entendimiento de la situación del ambiente operacional y el desarrollo del esquema de protección (ver el capítulo 2 del MFRE 3-37). 6.6.4. Sincronización de inteligencia o contrainteligencia [6-85] En la acción unificada (AU), es importante sincronizar los esfuerzos con el sector público-privado. El sector privado de la economía de una nación consiste en aquellas entidades no controladas por el Estado; es decir, entidades tales como 6 - 28 CAPÍTULO 6 SEGURIDAD DE LA INFRAESTRUCTURA CRÍTICA organizaciones, personas jurídicas o empresas y firmas privadas, corporaciones, bancos, organizaciones no gubernamentales, etc. Para proporcionar a la comunidad empresarial una línea de apoyo a fin de contribuir y fomentar la interacción sobre toda la gama de problemas y desafíos de seguridad y protección que enfrenta la infraestructura y promover prácticas para mejorar la seguridad nacional y la economía de la nación. [6-86] Si bien las actividades de sincronización se pueden realizar en cualquier momento, bajo el concepto de apreciaciones dinámicas y cíclicas, esta actividad tiene su mayor impacto en el paso de planeamiento, pues la protección de la infraestructura requiere una serie de evaluaciones preliminares que normalmente se realizan durante el planeamiento inicial de la protección y requiere diversas evaluaciones para apoyar y determinar prioridades de protección (como la amenaza, peligro o riesgo, la vulnerabilidad, nivel crítico y capacidad). Estas evaluaciones se utilizan para facilitar al comandante el proceso militar para la toma de decisiones (PMTD). 6 - 29 Página dejada en blanco intencionalmente CAPÍTULO 7 SEGURIDAD MILITAR EN APOYO DE LA DEFENSA A LA AUTORIDAD CIVIL El apoyo de la defensa a la autoridad civil (ADAC) es el soporte proporcionado por las Fuerzas Militares de Colombia y todas las instituciones que integran el sector defensa, en respuesta a solicitudes de asistencia de las autoridades civiles nacionales para emergencias domésticas de cualquier índole, apoyo a la imposición de la ley y otras actividades con entidades calificadas para situaciones especiales (MFE 3-28). LA FCG INTELIGENCIA EN LAS TAREAS DE ADAC LA MISIÓN Y EL NIVEL DE APOYO EN LAS TAREAS DE ADAC La FCG Inteligencia es un factor clave de las tareas de ADAC para generar consciencia, evaluar incidentes y otras capacidades de información gubernamental en apoyo de las operaciones, asegurando adhesión a todos los marcos legales aplicables. Se ocupa de la recolección de información en cuanto al medio ambiente físico, los impactos climáticos, las amenazas terroristas, los riesgos químicos, biológicos, radiológicos y nucleares (QBRN) y otras variables. • Establecer cuál es el nivel de alerta existente de acuerdo con el tipo de riesgo. • Evaluar y definir las capacidades de recolección, procesamiento y análisis de información que tiene la unidad. • Determinar el tipo de apoyo requerido por la autoridad civil, la capacidad de la fuerza a emplear y la línea de tiempo disponible para el planeamiento e inicio de la ejecución. ANÁLISIS Y PROCESAMIENTO DE INFORMACIÓN DE SEGURIDAD MILITAR EN TAREAS DE ADAC ENFOQUE DE LA APRECIACIÓN DE INTELIGENCIA EN APOYO A LAS TAREAS DE ADAC ENFOQUE DEL ANÁLISIS DE SEGURIDAD Y PROTECCIÓN DE INCIDENTES EN ESTADOS DE EMERGENCIA ORIGINADOS POR UNA PANDEMIA 7.1. LA SEGURIDAD MILITAR EN APOYO DE ADAC [7-1] El apoyo de la defensa a la autoridad civil (ADAC) es el soporte proporcionado por las Fuerzas Militares de Colombia y todas las instituciones que integran el sector defensa, en respuesta a solicitudes de asistencia de las autoridades civiles nacionales para emergencias domésticas de cualquier índole, apoyo a la imposición de la ley y otras actividades con entidades calificadas para situaciones especiales (MFE 3-28). Las tareas de ADAC se ejecutan solo en el país y cuando estas se autorizan se hacen dentro de sus cuatro tareas centrales: (1) apoyo en incidentes internos sin importar la causa, el tamaño ADAC Apoyo de la defensa a la autoridad civil 7-1 SEGURIDAD MILITAR MCE 3-37.33 o la complejidad, (2) apoyo a los organismos civiles nacionales encargados de hacer cumplir la ley, (3) apoyo para atender emergencias químicas, biológicas, radiológicas y nucleares y (4) otro tipo de apoyos (ver MFRE 3-28 figura 3-1). ADAC Apoyo de la defensa a la autoridad civil [7-2] Otra tarea que pueden ejecutar la seguridad militar o su equivalente en las unidades militares del Ejército es el procesamiento y análisis de información cuya finalidad es proporcionar conocimiento diferencial y relevante; de hecho esta tarea se puede considerar por sí sola como una actividad de ADAC, puesto que se constituye en una contribución muy valiosa para la toma de acciones efectiva y oportuna en lo relacionado con la reducción o mitigación de riesgos o peligros de los asociados de la acción unificada (AU); no obstante, se tiene que recordar que siempre se debe respetar la cadena de mando y conducto regular y seguir las orientaciones y órdenes del comandante militar del área de operaciones (AO) correspondiente. [7-3] Por medio de la competencia distintiva de seguridad militar de la disciplina de contrainteligencia, la función de conducción de la guerra (FCG) Inteligencia proporciona información prevalente para anticipar riesgos y peligros a todas las capacidades de las unidades del Ejército Nacional, de manera que se pueda proteger el personal y los medios y asegurar el cumplimiento exitoso de la misión que cada unidad tenga asignada durante las tareas de ADAC. [7-4] Cada capacidad puede requerir un tipo de información diferencial de acuerdo con el tipo de tarea, su nivel de comprometimiento o esfuerzo y el nivel de riesgo del personal o los medios. Es decir que la seguridad y preservación son tan importantes en ADAC como lo son en las demás tareas de la acción decisiva, ya que por diferentes acciones antrópicas o no antrópicas se pueden ver afectados los recursos de la institución (ver el numeral 3.2.5. del MFRE 3-28). [7-5] Los comandantes de las unidades involucradas en tareas de ADAC deben tener en cuenta que los ambientes operacionales (OE, por su sigla en inglés) son inciertos, marcados por cambios rápidos y con una gran cantidad de peligros. Por lo tanto, es indispensable tener la destreza para identificar y 7-2 CAPÍTULO 7 SEGURIDAD MILITAR EN APOYO DE LA DEFENSA A LA AUTORIDAD CIVIL prevenir amenazas y riesgos, buscando minimizar sus efectos negativos en todo momento; asimismo, es necesario evitar que sus hombres estén expuestos a contaminantes ambientales, ya que en tareas de ADAC los peligros de seguridad y salud están en todas partes, lo cual requiere un gran esfuerzo de las unidades o el personal con roles y funciones de seguridad militar en la recolección, el procesamiento y la difusión de información útil, prevalente y oportuna para la toma de decisiones. ADAC Apoyo de la defensa a la autoridad civil 7.2. LA FUNCIÓN DE CONDUCCIÓN DE LA GUERRA INTELIGENCIA EN LAS TAREAS DE APOYO DE LA DEFENSA A LA AUTORIDAD CIVIL [7-6] La FCG Inteligencia es un factor clave de las tareas de ADAC para generar consciencia, evaluar incidentes y otras capacidades de información gubernamental en apoyo de las operaciones, asegurando adhesión a todos los marcos legales aplicables. Asimismo, apoya los propósitos de ADAC: salvar vidas, restaurar servicios esenciales, mantener o restaurar la ley y el orden, proteger la infraestructura y propiedad (pública y privada), apoyar el mantenimiento o restauración del gobierno local, configurar el ambiente operacional para el éxito interagencial y apoyar con la recuperación social del territorio. Ocupándose en la recolección de información en cuanto al medio ambiente físico, los impactos climáticos, las amenazas terroristas, los riesgos químicos, biológicos, radiológicos y nucleares (QBRN) y otras variables FCG Función de conducción de la guerra [7-7] Por lo que la inteligencia en tareas de ADAC, en vez de conducir la preparación del campo de combate, conduce un proceso conocido como evaluación de la situación. Esta evaluación requiere que todo el personal analice continuamente las variables de la misión (misión, enemigo, terreno y clima, tropas y apoyo disponible, tiempo disponible y consideraciones civiles [METT-TC (I)]). [7-8] En este sentido, se debe entender que la inteligencia, como función de conducción de la guerra, ayuda a los comandantes en la recolección de información para apoyar el ejercicio del mando y facilitar el entendimiento de la situación y 7-3 SEGURIDAD MILITAR MCE 3-37.33 AU ADAC Acción unificada Apoyo de la defensa a la autoridad civil la toma de decisiones. Adicionalmente, apoya el proceso de operaciones (PRODOP) mediante el entendimiento de los requerimientos de información del comandante, analizando información de todas las fuentes para desarrollar la situación. El Ejército Nacional sincroniza sus esfuerzos de inteligencia con asociados de la AU para lograr la unidad de esfuerzo y cumplir con la intención del comandante, la cual se define como: expresión clara y concisa del propósito de la operación, las tareas clave y el estado final deseado que apoya el mando tipo misión (MFE 5-0). [7-9] En tareas de ADAC, el proceso de inteligencia normalmente usado por el personal y las unidades del Ejército Nacional se desarrolla en cuatro pasos (planeamiento y dirección, recolección de información, procesamiento y difusión y retroalimentación); y dos actividades continuas que ocurren en los cuatro pasos (análisis y evaluación). Este proceso debe ser dirigido por los comandantes. [7-10] Es así como la inteligencia, a través de sus unidades de contrainteligencia, debe comprender su rol misional y darle el alcance correspondiente para orientar el esfuerzo de recolección y procesamiento hacia la recolección de aquella información necesaria para ejecutar algunas de las tareas de ADAC. Los comandantes deben ser dinámicos en esta actividad dado que los requerimientos cambian de acuerdo con la orientación que se dé a estas tareas o al conocimiento de las debilidades, oportunidades, fortalezas y amenazas a la misión. El comandante de la unidad táctica específica las actividades de inteligencia, capacidades, procesos y tareas autorizadas durante las tareas de apoyo de la defensa a la autoridad civil, con el fin de conocer la situación, evaluar los daños, seguir la evacuación, búsqueda y rescate, entre otras actividades durante el apoyo (ver el numeral 3.2.3. del MFRE 3-28). 7-4 CAPÍTULO 7 SEGURIDAD MILITAR EN APOYO DE LA DEFENSA A LA AUTORIDAD CIVIL 7.3. LA MISIÓN Y EL NIVEL DE APOYO EN LAS TAREAS DE APOYO DE LA DEFENSA A LA AUTORIDAD CIVIL [7-11] Para dar cumplimiento efectivo a la misión, el rol y el alcance de las actividades de apoyo requeridas, la unidad de seguridad militar debe: • Establecer cuál es el nivel de alerta existente de acuerdo con el tipo de riesgo. • Evaluar y definir las capacidades de recolección, procesamiento y análisis de información que tiene la unidad. • Determinar el tipo de apoyo requerido por la autoridad civil, la capacidad de la fuerza a emplear y la línea de tiempo disponible para el planeamiento e inicio de la ejecución. [7-12] Las unidades de seguridad militar tienen su mayor nivel de participación en las tareas de ADAC con el suministro de información veraz y oportuna en la fase de planeamiento, de manera que se logre describir adecuadamente el OE y caracterizar el problema existente (mediante una apreciación dinámica). ADAC OE Ambiente operacional PEMSITIM Política, económica, militar, social, información, tiempo, infraestructura y medio ambiente físico METT-TC (I) Misión, enemigo, terreno y clima, tropas y apoyo disponible, y consideraciones civiles y consideraciones de la información 7.4. EL ANÁLISIS Y PROCESAMIENTO DE INFORMACIÓN DE SEGURIDAD MILITAR EN TAREAS DE APOYO DE LA DEFENSA A LA AUTORIDAD CIVIL [7-13] Una de las tareas principales de análisis de seguridad militar en ADAC es logar contextualizar, visualizar y entender el OE en toda su dimensión desde el rol misional (variables operacionales [PEMSITIM] y variables de la misión [METT-TC (I]). Lo anterior implica reconocer posibles escenarios de actuación operacional y coyunturas; identificar vulnerabilidades propias, de los asociados de la AU y de ciertos grupos de población; y establecer el nivel del riesgo y la probabilidad de ocurrencia de incidentes, con la intención de que el mando tenga una visión prospectiva, pueda mejorar su apreciación de la situación y su rol en la emergencia y articularse de mejor manera (para la construcción de esta apreciación es Apoyo de la defensa a la autoridad civil AU Acción unificada 7-5 SEGURIDAD MILITAR MCE 3-37.33 necesario la vinculación de diferentes entidades públicas o inclusive privadas). ADAC FCG Apoyo de la defensa a la autoridad civil Función de conducción de la guerra [7-14] Las actividades se deben enfocar a realizar análisis y diagnósticos de riesgos o peligros que amenacen la vida de la población; por ende, se debe tener claro que el propósito de las tareas de ADAC es salvaguardar la integridad del personal como máxima prioridad. [7-15] Los análisis de contrainteligencia, en la contribución a la FCG protección, deben tener como enfoque que sus productos logren asegurar el apoyo en el proceso de toma de decisiones de los comandantes militares, de manera que logren articular, sincronizar las acciones y esfuerzos militares y así lograr el éxito de la tarea a través de la acción unificada. Esto, de tal manera, que se logre acompañar y asesorar con el conocimiento adecuado y prevalente de la situación. [7-16] En las tareas de ADAC es fundamental que los tomadores de decisiones logren contar con la información veraz, oportuna y pertinente como soporte de sus decisiones. Para ello es fundamental lograr integrar la información en los centros o puestos de mando, mientras los analistas desarrollan sus actividades de recolección, tratamiento, integración, procesamientos y/o análisis para generar productos acuerdo con la necesidad operacional. [7-17] Una característica fundamental de los análisis de seguridad militar en apoyo ADAC, para que sean útiles, es que estos productos logren el entendimiento y visualización del ambiente operacional y/o de la situación en tiempo real y en prospectiva. Estos productos pueden ser útiles tanto para los comandantes militares como para los asociados de la acción unificada y se constituyen el principal producto para focalizar la acción decisiva de las unidades militares y así dar cumplimiento a las tareas principales en la ejecución de ADAC. 7-6 CAPÍTULO 7 SEGURIDAD MILITAR EN APOYO DE LA DEFENSA A LA AUTORIDAD CIVIL 7.5. ENFOQUE DE LA APRECIACIÓN DE INTELIGENCIA EN APOYO A LAS TAREAS DE ADAC [7-18] Las apreciaciones de inteligencia en apoyo a las tareas ADAC deben ser dinámicas y con un alto nivel de proactividad y prospectiva; por esta razón, se debe realizar lo siguiente con respecto de la situación o necesidad particular y diferencial: ADAC Apoyo de la defensa a la autoridad civil • Definir la naturaleza del riesgo o peligro. • Individualizar el origen o causa de riesgo o peligro. • Identificar posibles efectos o consecuencias. • Definir el posible nivel de impacto. • Establecer la probabilidad de ocurrencia. • Identificar las áreas o grupos de población de mayor afectación. • Establecer posibles escenarios (de mayor a menor nivel de criticidad). • Identificar debilidades o vulnerabilidades, riesgos y peligros para la tropa y los asociados de la acción unificada en los diferentes escenarios. • Establecer las cadenas de suministro de víveres y alimentos, los centros o las plataformas de abastecimiento, los recursos y el tipo de infraestructura crítica que prestan servicios esenciales para la población y el funcionamiento del Estado. • Emitir unas recomendaciones de mitigación, o solución del problema, en el marco de los tres procesos de intervención: correctiva, prospectiva del nuevo riesgo y protección financiera. [7-19] Por lo tanto, es importante identificar cuáles son las entidades, organizaciones públicas y privadas que pueden constituirse en proveedores de información frente a ciertas contingencias. 7-7 SEGURIDAD MILITAR MCE 3-37.33 7.6. EL ENFOQUE DEL ANÁLISIS DE SEGURIDAD Y PROTECCIÓN DE INCIDENTES EN ESTADOS DE EMERGENCIA ORIGINADOS POR UNA PANDEMIA [7-20] La función de la contrainteligencia y en especial de la seguridad militar se focaliza en lograr anticipar los efectos o impacto de los incidentes, peligros o riesgos de desastres naturales tanto para la fuerza como para la población y la infraestructura crítica. [7-21] Seguidamente, luego de ocurrido el incidente, centra su labor en el análisis del ambiente operacional con el fin de apoyar al comandante con productos de inteligencia que le permitan tomar decisiones conducentes a prevenir alteraciones de orden público y mayores afectaciones a la población, los recursos privados o públicos, en especial la infraestructura crítica que permita mantener y asegurar los servicios esenciales para la población. [7-22] El análisis de seguridad y protección de incidentes de pandemias se debe focalizar en establecer tendencias de comportamiento de contagio (definiendo ciertas variables) de acuerdo con la situación particular y necesidad de los tomadores de decisiones. Para cumplir este fin se recomienda las siguientes actividades: • Establecer las vulnerabilidades principales existentes en los dispositivos o esquemas de seguridad de instalaciones o infraestructura militar frente al riesgo de contagio a fin de adoptar medidas pasivas y activas según sea el caso. • Establecer las áreas principales, factores y agentes de contagio. • Evaluar el impacto (positivo o negativo) de las medidas de control o movilidad. • Establecer las unidades, instalaciones, grupos de población o especialidades del Ejército Nacional con mayor riesgo de contagio (reconociendo las causas o los motivos). 7-8 CAPÍTULO 7 SEGURIDAD MILITAR EN APOYO DE LA DEFENSA A LA AUTORIDAD CIVIL • Identificar las cadenas de suministro de víveres y alimentos, los centros o las plataformas de abastecimiento y los recursos de infraestructura crítica que prestan servicios esenciales para la población y funcionamiento del Estado y que pueden ser objeto de afectación, sabotaje o terrorismo por causa de la pandemia (cada tipo de pandemia puede generar un tipo de análisis diferente). • Determinar las vulnerabilidades en cuanto a las acciones de prevención que puedan aumentar el riesgo de contagio de las unidades del Ejército Nacional. • Proporcionar apoyos en incidentes internos (sin importar la causa, el tamaño o la complejidad) y designados (como participación en eventos nacionales especiales de seguridad, protección de la infraestructura crítica, tareas de cooperación civil-militar, etc.). 7-9 Página dejada en blanco intencionalmente CAPÍTULO 8 GESTIÓN Y COBERTURA DE OPERACIONES DE INTELIGENCIA Y CONTRAINTELIGENCIA MEDIDAS QUE SE PUEDEN ADOPTAR PARA GARANTIZAR LA PROTECCIÓN DE LA INTEGRIDAD E IDENTIDAD DE LOS AGENTES DE INTELIGENCIA O SU NÚCLEO FAMILIAR • Código operacional • Cobertura – Fachada – Caracterización – Identidad supuesta • Doble identidad • Protección del núcleo familiar DESARROLLO DE GESTIÓN Y COBERTURA PARA OPERACIONES DE INTELIGENCIA Y CONTRAINTELIGENCIA • Apoyo y soporte de cobertura operacional. • Diagnóstico operacional de cobertura. • Apoyo y soporte de agentes para cobertura. • Diagnóstico de seguridad compañías/redes de inteligencia o contrainteligencia. • Apoyo y gestión interagencial, entidades públicas y privadas. • Diagnóstico y análisis de nivel de riesgo de agentes dentro de cobertura. • Gestión e investigación de incidentes de seguridad en coberturas. • Apoyo a la aplicación, de medidas activas y pasivas de seguridad en gestión operacional. 8.1. PROPÓSITO Y ALCANCE DE LA GESTIÓN Y COBERTURA PARA OPERACIONES DE INTELIGENCIA Y CONTRAINTELIGENCIA [8-1] Las actividades de gestión de cobertura se encuentran fundamentada en las actividades de la FCG Inteligencia y enmarcadas en el rol misional. En donde se ejecutan mecanismos de protección pertinentes, para la protección de los servidores públicos que desarrollan actividades de inteligencia y contrainteligencia y su núcleo familiar, en ocasión del cumplimiento de sus funciones y actividades se vean expuestos a riesgo o amenaza actual e inminente contra su integridad personal o la de su núcleo familiar. Con lo relación a lo anterior, la gestión de y cobertura de operaciones de inteligencia FCG Función de conducción de la guerra 8-1 SEGURIDAD MILITAR MCE 3-37.33 militar (IMI) y contrainteligencia (CI) se constituye como una actividad en la función de seguridad militar; seguridad de personas. FCG Función de conducción de la guerra [8-2] Del mismo modo, la FCG inteligencia por intermedio de la disciplina de contrainteligencia aportarán los procedimientos administrativos, académicos y demás que sean necesarios para facilitar la protección de la identidad funcional e instruir a los servidores públicos que harán uso de ella. En tal sentido, las acciones de gestión y cobertura de operaciones se consideran como mecanismos de protección para los servidores públicos que desarrollan actividades de inteligencia y contrainteligencia en el Ejército Nacional. [8-3] La gestión operacional es una actividad desarrollada por funcionarios públicos de contrainteligencia militar del Ejército Nacional, la cual tiene como finalidad la implementación de coberturas e historias del personaje para proteger las actividades de Inteligencia y Contrainteligencia del conocimiento y las acciones de la amenaza buscando con ello la protección de los agentes, así como los medios de recolección de información empleados y las técnicas utilizadas (ver el MCE 2-22.1). [8-4] Por cobertura se entiende como la combinación y conjunto de actividades desarrolladas por una unidad de inteligencia y/o agente de inteligencia o contrainteligencia, con la finalidad de encubrir, simular, ocultar, sustentar, caracterizar o soportar el desarrollo de una operación, misión, actividad o tarea específica de inteligencia o contrainteligencia, así como la verdadera identidad de los agentes, sus métodos y procedimientos. [8-5] La cobertura como actividad, puede ser implementada y desarrollada por cualquier unidad, dependencia y/o agente de inteligencia o contrainteligencia del Ejército Nacional que, para el cumplimiento de su misión, funciones implique la ejecución de este tipo de tareas; las cuales siempre deben estar soportadas en una orden de operaciones o misión de trabajo como mecanismo de supervisión y control. Documentos en las cuales se debe hacer claridad sobre la necesidad 8-2 CAPÍTULO 8 GESTIÓN Y COBERTURA DE OPERACIONES DE INTELIGENCIA Y CONTRAINTELIGENCIA de soportar, caracterizar, encubrir o simular las actividades especializadas como una forma de protección de la misión, medios, procedimientos, métodos y reducir riesgos frente a la integridad física del personal, así como los derechos fundamentales de los agentes de inteligencia, contrainteligencia y sus familias. [8-6] Por historia del personaje se entiende como la combinación y conjunto de actividades desarrolladas por un agente de inteligencia o contrainteligencia, con la finalidad de encubrir, simular, ocultar, sustentar, caracterizar o soportar el desarrollo de una misión, actividad o tarea específica de inteligencia o contrainteligencia, así como la verdadera identidad del mismo, sus métodos y procedimientos, sustentadas y soportadas únicamente mediante la historia del personaje con actividades netamente informales pero soportadas por la población en cada área y actividad. [8-7] Para los casos, en que por la naturaleza, alcance operacional interno o externo, objetivo de la operacional y nivel de riesgo de la operación o misión y de los agentes comprometidos en su ejecución, a criterio del comandante de unidad, se dispondrá y solicitará el apoyo de la unidad de contrainteligencia o inteligencia que tenga asignado el rol, capacidades y misión de proveer gestión de cobertura a las operaciones de inteligencia o contrainteligencia del organismo de inteligencia del Ejército Nacional; de manera que esa unidad sea la responsable de planear, preparar y ejecutar las tareas de gestión de cobertura necesarias, de acuerdo con las funciones y competencias misionales asignadas, con un nivel, soporte y preparación superior al normal de las unidades o dependencias de inteligencia y contrainteligencia que lo requiera. [8-8] Esta actividad, de acuerdo con el nivel operacional de ejecución deberá realizarse totalmente en cubierta por unidades capacitadas y especializadas, al igual que deben estar estructuradas y organizadas operacional y administrativa para el cumplimiento efectivo y oportuno de su misión, proveerse su propia cobertura donde podrá homologar los cargos y funciones de manera que logre operar efectivamente; para lo cual debe tener en cuenta la gestión del apoyo logístico, 8-3 SEGURIDAD MILITAR MCE 3-37.33 administrativo, análisis y estudios de área para el desarrollo de operaciones de inteligencia y contrainteligencia, y la gestión inteligencia entre otras para asegurar el soporte, cubrimiento y protección de las operaciones, misiones y agentes para los cuales se solicite su apoyo. [8-9] La aplicabilidad o operacionalización de la cobertura para el caso de un agente de inteligencia o contrainteligencia implica la estructuración de una historia del personaje, que asegure la sustentación no sólo de una simulación física documental, de vestuario, medios y elementos de apoyo, soporte y vida real a la caracterización o apariencia del personaje; sino también, a la adopción y construcción del mismo generando conocimiento, actitudes, motivaciones, emociones y pautas de conductas propias a la historia del personaje, pero diferentes de la personalidad del agente de inteligencia o contrainteligencia, las cuales son necesarias para la representación y aseguramiento de la misión y su integridad física frente acciones de la amenaza. FCG Función de conducción de la guerra [8-10] Como mecanismo de supervisión y control, se establecen métodos y procedimientos necesarios que en cada caso y nivel se consideren pertinentes para asegurar la efectividad de las coberturas que sean implementadas como el éxito del cumplimiento de la misión. En todo caso teniendo como herramienta principal las misiones de trabajo y/u órdenes de operaciones los responsables de las mismas deben supervisar, controlar y verificar que cumplan con los límites y fines; avalados por la FCG inteligencia. [8-11] Mencionada combinación, o conjunción de actividades, tiene como alcance y operacionalización, tanto las unidades como los agentes de inteligencia o contrainteligencia deban implementar o desarrollar diferente tipo de actividades especializadas que les permitan preservar la seguridad, protección e integridad de la operación o misión que adelantan como la seguridad e integridad de los mismos agentes, los medios, métodos y procedimientos. [8-12] La protección de los servidores públicos que realizan actividades de inteligencia y contrainteligencia está orientada 8-4 CAPÍTULO 8 GESTIÓN Y COBERTURA DE OPERACIONES DE INTELIGENCIA Y CONTRAINTELIGENCIA a preservar la vida, integridad e identidad de quienes desarrollen actividades de inteligencia y contrainteligencia y en general a facilitar las actividades propias de su cargo en relación con las tareas de la FCG Inteligencia, en especial, esta medida se aplica a los funcionarios que ejecuten actividades mediante la táctica encubierta. En ese sentido, agente, en el ámbito de la inteligencia, es un oficial, suboficial, soldado o civil (dado de alta por el Ministerio de Defensa Nacional como auxiliar de inteligencia), quien se encuentra autorizado, capacitado y entrenado para desarrollar actividades de inteligencia o contrainteligencia (MCE 2-22.1). Para cumplir los criterios como agente de inteligencia, el Departamento de Inteligencia del Ejército, en coordinación con la Escuela de Inteligencia y Contrainteligencia (ESICI), establecen los programas de formación y capacitación del personal de inteligencia y contrainteligencia, en concordancia con el artículo 2.2.3.11.1 del Decreto 1070 de 2015. FCG Función de conducción de la guerra [8-13] Las siguientes, sin que sean las únicas, son las medidas que se pueden adoptar para garantizar la protección de la integridad e identidad de los agentes de inteligencia o su núcleo familiar, así: • Código operacional: “el código se emplea para proteger los datos personales en la elaboración de los productos de inteligencia y contrainteligencia, se constituye en la primera medida de seguridad, a su vez permite contrarrestar la recolección de información que pueden realizar los grupos terroristas, agentes de la amenaza o los servicios de inteligencia de otros países. El comandante de los diferentes niveles de mando de inteligencia debe asignar a cada recolector y fuente formal el código operacional, que se emplea como medida de control en el suministro de información y su protección” (ver MCE 2-0 [4-59]). • Cobertura (fachada, caracterización e identidad supuesta): esta técnica se utiliza para desarrollar misiones de trabajo de inteligencia encubierta (ver MCE 2-0 [9-64]): - La fachada es una técnica que permite proteger la integridad e identidad de los medios de recolección de información (MRI) que desarrollan actividades de inteligencia. 8-5 SEGURIDAD MILITAR MCE 3-37.33 - La caracterización es una técnica desarrollada para proteger la identidad del agente de inteligencia y acondicionar los medios adaptándolos a las necesidades de la misión. - La identidad supuesta es una técnica empleada en actividades a cubierta para proteger la verdadera identidad de las personas que desarrollan actividades de inteligencia. • Doble identidad: es una técnica utilizada para desarrollar misiones de trabajo de inteligencia encubierta. La doble identidad se empleará previa coordinación con la Registraduría Nacional del Estado Civil y CEDE2 (ver tabla 4-6 MCE 2-0). • Protección del núcleo familiar: cuando el funcionario de inteligencia tiene ubicado el núcleo familiar en el área de operaciones donde adelanta actividades de inteligencia, o que, por algún motivo, es descubierto e identificado por los diferentes integrantes de los grupos u organizaciones de la amenaza, el comandante recurre a desarrollar las medidas de protección del núcleo familiar (ver MCE 2-0). [8-14] Si bien mencionadas actividades están orientadas a asegurar la protección de los agentes de inteligencia y contrainteligencia, estas no son suficientes pues existen otras condiciones y normas institucionales que podrían colocar en riesgo la integridad y seguridad de esto, por lo que la misma Ley en su decreto reglamentario determina que “las hojas de vida, los perfiles o los datos de los servidores públicos de inteligencia y contrainteligencia y los de los contratistas que lleven a cabo estas actividades no deberán ser revelados, incorporados, ni publicados en páginas y/o portales electrónicos o web u otros medios similares”. De la manera que la Fuerza logre garantizar la reserva legal de dicha información como otro mecanismo de protección. 8-6 CAPÍTULO 8 GESTIÓN Y COBERTURA DE OPERACIONES DE INTELIGENCIA Y CONTRAINTELIGENCIA 8.2. DESARROLLO DE GESTIÓN Y COBERTURA PARA OPERACIONES DE INTELIGENCIA Y CONTRAINTELIGENCIA [8-15] La unidad militar con el rol y misión de proveer la gestión, apoyo y cobertura operacional para las operaciones de inteligencia y contrainteligencia debe ejecutar las diferentes variables en el ámbito interno o externo que se relacionan a continuación: 8.2.1. Apoyo y soporte de cobertura operacional [8-16] Implica el conjunto de actividades de apoyo y soporte logístico, administrativos, financiero, de medios técnicos y humanos destinadas a proveer condiciones de cobertura y protección necesarias para los agentes, operaciones y/o misiones de inteligencia y contrainteligencia que lo requieran. [8-17] Esta actividad debe comprender tareas y acciones específicas como entrevistas de diferente tipo, test, pruebas y exámenes. También puede incluir tareas técnicas, con el fin de descontaminar tanto los medios como los elementos tecnológicos. Por otra parte, las actividades de descontaminación del agente como de las fuentes pueden prologarse en el tiempo, esto implica que se debe mantener un control, evaluación y seguimiento, o realización de nuevas acciones de prevención para evitar éxitos al enemigo o amenaza, especialmente en el sentido que sean abordados. 8.2.2. Diagnóstico operacional de cobertura [8-18] Conjunto de actividades destinadas a la identificación, evaluación y análisis de vulnerabilidades, riesgos, peligros y amenazas para la seguridad y protección de una operación, misión, medios y agentes vinculados en un proceso de operaciones de inteligencia o contrainteligencia sobre un área de operaciones. [8-19] En esta actividad se debe visualizar el análisis y evaluación metodológica realizada, la información recolectada organizada y estructurada por factores y variables de análisis, 8-7 SEGURIDAD MILITAR MCE 3-37.33 y la valoración de las posibles alternativas o cursos de acción priorizados de acuerdo con el propósito, el alcance y finalidad del estudio definido al inicio de ejecución, así como las recomendaciones concluidas. 8.2.3. Apoyo y soporte de agentes para cobertura [8-20] Desarrollo de actividades que soporten la efectividad de la fachada, la caracterización y la identidad supuesta tanto en la historia del personaje como en la de la cobertura de medios de recolección de información y/o agentes de inteligencia o contrainteligencia vinculados en una operación o misión encubierta. 8.2.4. Diagnóstico de seguridad compañías/redes de inteligencia o contrainteligencia [8-21] Este diagnóstico se encamina a la identificación, evaluación y análisis de vulnerabilidades, riesgos, peligros y amenazas para la seguridad y protección de la misión y los agentes que hacen parte de una compañía/red que tiene como función principal la recolección de información de forma encubierta. Así como la verificación al cumplimiento de políticas, protocolos y procedimientos de seguridad de personas en operaciones y misiones de inteligencia y contrainteligencia. [8-22] Esta actividad puede ser desarrollada por áreas de seguridad militar de las mismas unidades de inteligencia y contrainteligencia y para casos o situaciones particulares donde se determine que por la naturaleza de la misión que cumple la compañía de búsqueda o red y la situación de protección, seguridad o riesgos de los agentes deberá ser solicitado el apoyo a la unidad con el rol misional de gestión y cobertura operacional. [8-23] Los diagnósticos análisis y evaluación de fachadas e historias del personaje se realizan para determinar el porcentaje de idoneidad técnica y operacional, evaluando la fachada, cobertura, caracterización e historia del personaje de 8-8 CAPÍTULO 8 GESTIÓN Y COBERTURA DE OPERACIONES DE INTELIGENCIA Y CONTRAINTELIGENCIA los agentes de inteligencia y contrainteligencia que realizan actividades encubierta, con el fin de minimizar riesgos operacionales. 8.2.5. Apoyo y gestión interagencial, entidades públicas y privadas [8-24] Es el apoyar en la gestión, coordinación, conexión o enlace con otros organismos de inteligencia y contrainteligencia, fuerzas del Estado, instituciones y entidades públicas o privadas para el aseguramiento, facilitar, generar confianza, abrir espacios o gestionar apoyos necesarios en el marco de una operación o misión de cobertura y protección a actividades de inteligencia y contrainteligencia. 8.2.6. Diagnóstico y análisis de nivel de riesgo de agentes dentro de cobertura [8-25] Se focaliza en la realización de un análisis y evaluación de seguridad de agentes de inteligencia y contrainteligencia, que desarrollan operaciones y/o misiones en cubierta, para la toma de decisiones del mando, frente a su situación de vulnerabilidad, riesgos o amenaza en cumplimiento de una misión. [8-26] Este se realiza al servidor público perteneciente a una unidad de inteligencia o contrainteligencia que se considere por el comandante de unidad, se encuentre por sus funciones y tareas en situación de riesgos de riesgo extraordinario o amenaza inminente. Cuando así se considere necesario el diagnóstico y análisis de nivel de riesgo se podrá extender a su núcleo familiar, siempre que esté dentro del primer grado de consanguinidad, primero de afinidad, primero civil conyugue, compañero o compañera permanente. [8-27] El desarrollo de mencionados estudios técnicos se realizará por agentes certificados de manera totalmente encubierta, empleando cobertura; de manera que se logre minimizar riesgos de delación o reserva de la misión u operación, y asegurar la protección del agente y su núcleo familiar. Igualmente, 8-9 SEGURIDAD MILITAR MCE 3-37.33 para su ejecución, se adoptarán los procedimientos y parámetros de evaluación y valoración descrito en el presente manual para la ejecución de un estudio del nivel de riesgo a personas. 8.2.7. Gestión e investigación de incidentes de seguridad en coberturas [8-28] Proceso de identificar, analizar y cuantificar las probabilidades de pérdidas, causas, factores, agentes o actores generadores y efectos secundarios que se desprenden del incidente ocurrido, así como de las acciones preventivas, correctivas y deductivas correspondientes que deben emprenderse. Este se le realiza a la unidad afectada (de acuerdo con el nivel de afectación por el incidente), al agente y la cobertura, según sea el caso. 8.2.8. Apoyo a la aplicación, de medidas activas y pasivas de seguridad en gestión operacional [8-29] Son las actividades desarrolladas por personal de unidades encargadas de la competencia distintiva y con el rol misional de gestión operacional en el Ejército Nacional, con el fin de aplicar, verificar y orientar el cumplimiento de políticas, protocolos y medidas de seguridad específicas de coberturas, historias del personaje y fachadas que se han ordenado o implementado para minimizar el nivel de exposición de vulnerabilidades o probabilidad de ocurrencia de riesgo. 8.3. DESCRIPCIÓN DEL PROCEDIMIENTO DE APOYO Y SOPORTE DE COBERTURA [8-30] La constitución de las organizaciones de cobertura se hará con la finalidad de cubrir las actividades de apoyo operacional, requeridas en unidades de inteligencia y contrainteligencia en aquellos casos donde el planeamiento determine que la necesidad de adquirir un bien o un servicio encubierto y para lo cual se requiera hacerlo a nombre de alguna de las 8 - 10 CAPÍTULO 8 GESTIÓN Y COBERTURA DE OPERACIONES DE INTELIGENCIA Y CONTRAINTELIGENCIA organizaciones de cobertura, con el fin de garantizar la seguridad del personal, fuentes, bienes, así como de la operación de inteligencia o contrainteligencia. [8-31] Según estos requerimientos, las organizaciones de cobertura podrán adquirir bienes y servicios con recursos de rubro presupuestal destinados para tal fin, autorizados previamente por los ordenadores de gastos facultados en las unidades centralizadoras, teniendo como fundamento procedimental las siguientes instrucciones de cumplimiento obligatorio. [8-32] La efectividad operacional y el cumplimiento de la misión, las funciones o las tareas dependerá, en un alto porcentaje, del nivel, las condiciones o la naturaleza, el alcance (en espacio), las capacidades y las características de la organización de cobertura. [8-33] Si bien todas las unidades de inteligencia o contrainteligencia podrán estructurar y configurar coberturas como mecanismos de protección y seguridad de la misión, medios y agentes, únicamente la unidad a la cual el Ejército Nacional le asigne esta misión tendrá la facultad para desarrollar el alcance del procedimiento administrativo especial que se defina por el organismo de inteligencia y contrainteligencia, en el cual se especifiquen las instrucciones, los lineamientos, las políticas, los protocolos y los procedimientos para la gestión administrativa y de ejecución de gastos reservados en la organización de cobertura. 8 - 11 Página dejada en blanco intencionalmente GLOSARIO 1. ABREVIATURAS, SIGLAS Y ACRÓNIMOS ACRÓNIMO EN INGLÉS (OTAN*) SIGNIFICADO Apoyo de la defensa a la autoridad civil DSCA Defense Support of Civil Authorities AI Área de interés *AOI Area of Interest AO Área de operaciones *AOO Area of Operations AU Acción unificada --- Unified action CI Contrainteligencia *CI Counterintelligence CCI Cibercontrainteligencia CCA Cyber counterintelligence activity Comando Ejército Departamento de Inteligencia y Contrainteligencia --- --- CPD Centro de protección de datos y archivos --- --- DIH Derecho Internacional Humanitario *IHL International humanitarian law FCG Función de conducción de la guerra --- Warfighing Function IMI Inteligencia Militar *MI Military Intelligence ABREVIATURA, SIGLA Y/O ACRÓNIMO ADAC CEDE-2 SIGNIFICADO * AAP-15 (2020) “NATO GLOSSARY OF ABBREVIATIONS USED IN NATO DOCUMENTS AND PUBLICATIONS”. En aras de la interoperabilidad, muchas siglas se mantienen en el idioma inglés. GLOSARIO - 1 SEGURIDAD MILITAR MCE 3-37.33 ABREVIATURA, SIGLA Y/O ACRÓNIMO SIGNIFICADO ACRÓNIMO EN INGLÉS (OTAN*) SIGNIFICADO ISR Inteligencia, vigilancia y reconocimiento (por su sigla en inglés) *ISR Intelligence, Surveillance, and Reconnaissance MEDEF Medida de eficacia *MOE Measure of Effectiveness MEDES Medida de desempeño MOP Measure of Performance METT-TC (I) Mission, Enemy, Terrain And Weather, Tropos and Support Available, Time Available, Civil Condirations and informational considerations METT-TC (I) Misión, enemigo, terreno y clima, tropas y apoyo disponible, y consideraciones civiles y consideraciones de la información LRC Lista de recursos críticos *CAL Critical Asset List LRD Lista de recursos defendidos DAL Defended Asset List MRI Medios de recolección de información --- Intelligence collection assets ODM Orden de misión --- Mission orders OE Ambiente operacional *OE Operating Environment ORDOP Orden de operaciones *OPORD Operations Order OTU Operaciones terrestres unificadas --- Unified Land Operations PEMSITIM Política, económica, militar, social, información, tiempo, infraestructura y medio ambiente físico PMESII-PT Political, military, economic, social, information, infrastructure, physical environment, time. PICC Preparación de inteligencia del campo de combate IPB Intelligence Preparation of the Battlefield PMTD Proceso militar para la toma de decisiones *MDMP Military Decision-Making Process 2 - GLOSARIO GLOSARIO ABREVIATURA, SIGLA Y/O ACRÓNIMO SIGNIFICADO ACRÓNIMO EN INGLÉS (OTAN*) SIGNIFICADO PRODOP Proceso de operaciones --- Operations process RCI Recurso de información --- Information Resource RICC Requerimientos de información crítica del comandante CCIR Commander´s Critical Information Requirement 2. TÉRMINOS1 Acto hostil: ataque o uso de la fuerza en contra de la infraestructura crítica o unidad de maniobra en el área de operaciones (MCE 3-01). Adversario: parte reconocida como potencialmente hostil a una parte amistosa y contra la cual se puede considerar el uso de la fuerza (MFRE 3-0). Administración del riesgo (RM): proceso de identificar, evaluar y controlar riesgos que emergen de los factores operacionales y tomar decisiones que equilibran el costo de los riesgos con el beneficio de la misión (MFRE 5-0). Agente: en el ámbito de la inteligencia, oficial, suboficial, soldado o civil (dado de alta por el Ministerio de Defensa Nacional como auxiliar de inteligencia), quien se encuentra autorizado, capacitado y entrenado para desarrollar actividades de inteligencia o contrainteligencia (MCE 2-22.1). Amenaza: cualquier combinación de actores, entidades o fuerzas que tienen la capacidad y la intención de afectar las fuerzas amigas, los intereses nacionales o la nación (MFRE 3 -0). Amenaza híbrida: combinación diversa y dinámica de fuerzas convencionales, fuerzas irregulares, fuerzas terroristas y/o elementos criminales unificados para lograr efectos mutuamente beneficiosos (MFRE 3-0). Apreciación de inteligencia: valoración de la inteligencia disponible relacionada con una situación o condición específica, expresada por escrito o de manera verbal, cuyo fin es determinar los cursos de acción abiertos a la amenaza y el orden de la probabilidad de su adopción (MFRE 2-0). 1 Los términos que propone esta publicación están señalados con un asterisco. GLOSARIO - 3 SEGURIDAD MILITAR MCE 3-37.33 Cibercontrainteligencia (CCI): actividades desarrolladas en el ciberespacio para contrarrestar las acciones de la amenaza y apoyar la recolección de información de contrainteligencia (MCE 2-22.1). Competencia distintiva: capacidad esencial y perdurable que un arma o una organización proporciona a las operaciones del Ejército (MFE 1-01). Ejecutar: poner en acción el plan mediante la aplicación del poder de combate para cumplir la misión y el ajuste de las operaciones en función de los cambios en la situación (MCE 5-0). Enemigo: parte identificada como hostil contra la cual se autoriza el uso de la fuerza (MFRE 3-0). Función de conducción de la guerra Protección: conjunto de tareas y sistemas relacionados entre sí que preserva la fuerza para que los comandantes puedan aplicar el máximo poder de combate en el cumplimiento de la misión (MFE 3-0). Neutral: parte identificada por no apoyar ni oponerse a las fuerzas amigas o enemigas (MFRE 3-0). Operaciones de contrainteligencia: secuencia de acciones tácticas para la recolección de información sobre las acciones de inteligencia de la amenaza y los indicios de corrupción al interior de la Fuerza (MCE 2-22.1). Peligro: condición con el potencial de causar lesión, enfermedad o muerte del personal; daño o pérdida de equipo o propiedad; o la degradación de la misión (MFRE 3-0). Proceso militar para la toma de decisiones (PMTD): metodología de planeamiento reiterativa que permite entender la situación y la misión a desarrollar en un curso de acción, y producir un plan u orden de operaciones (MCE 5-0). Protección: 1. Preservación de la efectividad y supervivencia del personal, el equipo, las instalaciones, la información y la infraestructura (militar y no militar) relacionados con la misión y desplegados dentro o fuera de los límites del área operacional (MFE 3-37). Recolección de información: actividad que sincroniza e integra el planeamiento y el empleo de sensores y medios, así como el procesamiento, explotación y difusión en apoyo directo de las operaciones actuales y futuras (MFRE 3-0). Riesgo: posibilidad de pérdida impulsada por la probabilidad y la gravedad causada por amenazas u otros peligros (MCE 3-0). 4 - GLOSARIO GLOSARIO Seguridad: medidas adoptadas por una unidad u organización militar para protegerse del reconocimiento, espionaje, observación y ataque sorpresivo de las fuerzas terrestres, aéreas, navales y ciberespaciales del enemigo, puede ser de carácter agresivo o sigiloso, activo (combate para proteger) o pasivo (no combate para proteger), estacionaria o móvil, con efectos letales o no letales (MCE3-98). Seguridad de área: tarea de seguridad llevada a cabo para proteger las propias tropas, las instalaciones, las rutas y las acciones dentro de un área específica (MFRE 3-90). Seguridad de área extensa (SAE): aplicación de los elementos del poder de combate, en acción unificada, para proteger a la población, nuestras fuerzas, los activos críticos y actividades en aras de negar una posición ventajosa al enemigo y consolidar los éxitos con el fin de retener la iniciativa (MFE 3-0). Seguridad de personas: medidas encaminadas a establecer el nivel de riesgo, la credibilidad y confiabilidad de las personas que pertenezcan al Ejército o tengan relación con él, para proporcionar al comandante elementos de juicio para la toma de decisiones en relación con las propias tropas (MFRE 3-37). Seguridad del área de operaciones: operación de seguridad llevada a cabo para proteger a las fuerzas o asociados de la acción unificada, instalaciones, rutas y acciones dentro de un área de operaciones (MFRE 3-37). Seguridad de la infraestructura crítica: medidas activas y pasivas aplicadas para la protección de instalaciones, redes, servicios y equipos físicos y de tecnología de la información cuya interrupción o destrucción tendría un impacto mayor en la salud, la seguridad, el bienestar económico y la confianza pública de la nación o en el eficaz funcionamiento de las instituciones del Estado (MFRE 3-37). Seguridad de la información: tareas especializadas, encaminadas a proteger la confidencialidad, integridad y disponibilidad de la información y los activos de información del espionaje, sabotaje y terrorismo de la amenaza o de los fenómenos ambientales que la puedan poner en riesgo (MFRE 3-37). Seguridad militar: capacidad militar basada en el análisis y diagnóstico de amenazas, riesgos y vulnerabilidades relacionados con la seguridad de personas, seguridad física, seguridad de la información y seguridad de la infraestructura crítica, direccionada a recomendar medidas activas y/o pasivas contra posibles acciones de una amenaza (MFRE 3-37). Seguridad local: tarea de seguridad que incluye actividades de seguridad de bajo nivel realizadas cerca de una unidad, para evitar la sorpresa del enemigo (MFRE 3-90). GLOSARIO - 5 SEGURIDAD MILITAR MCE 3-37.33 Seguridad local de área: esfuerzo de protección que incluye todas las medidas que impidan o intercepten los esfuerzos de reconocimiento o ataque enemigos en un área definida dentro de una fuerza de seguridad de área o el área de operaciones de una unidad escalón táctico de batallón y normalmente es de tamaño y nivel de unidad escalón táctico de compañía (MCE 3-98). Seguridad local de punto: esfuerzo de protección que incluye todas las medidas que impidan o intercepten los esfuerzos de reconocimiento o ataque enemigos en un punto definido dentro de una fuerza de seguridad de área o el área de operaciones del escalón táctico batallón y normalmente es de tamaño y escalón pelotón, aunque en algunos casos puede ser de escalón táctico compañía (MCE 3-98). Seguridad local de zona: esfuerzo de protección que incluye todas las medidas que impidan o intercepten los esfuerzos de reconocimiento o ataque enemigos en un área definida dentro de una fuerza de seguridad de área o el área de operaciones de una unidad escalón táctico de batallón y generalmente es de tamaño y nivel de unidad escalón táctico de batallón (MCE 3-98). Vulnerabilidades críticas: aspectos o componentes de los requerimientos críticos deficientes o vulnerables al ataque directo o indirecto de forma que permite resultados decisivos o significativos (MFRE 3-0). 6 - GLOSARIO REFERENCIAS Colombia, Ejército Nacional. (2016). Manual fundamental del Ejército 1.0, El Ejército. Ejército Nacional. Colombia, Ejército Nacional. (2016). Manual fundamental del Ejército 1-01, Doctrina. Ejército Nacional. Colombia, Ejército Nacional. (2016). Manual fundamental del Ejército 2-0, Inteligencia. Ejército Nacional. Colombia, Ejército Nacional. (2016). Manual fundamental del Ejército 3-0, Operaciones. Ejército Nacional. Colombia, Ejército Nacional. (2016). Manual fundamental del Ejército 3-28, Apoyo de la defensa de la autoridad civil. Ejército Nacional. Colombia, Ejército Nacional. (2016). Manual fundamental del Ejército 3-37, Protección. Ejército Nacional. Colombia, Ejército Nacional. (2017). Manual fundamental de referencia del Ejército 2-0, Inteligencia. Ejército Nacional. Colombia, Ejército Nacional. (2017). Manual fundamental de referencia del Ejército 3-0, Operaciones. Ejército Nacional. Colombia, Ejército Nacional. (2017). Manual fundamental de referencia del Ejército 3-90, Ofensivas y defensivas. Ejército Nacional. Colombia, Ejército Nacional. (2017). Manual fundamental de referencia 5-0, Proceso de Operaciones. Ejército Nacional. Colombia, Ejército Nacional. (2017). Manual fundamental de referencia del Ejército 3-37, Protección. Ejército Nacional. REFERENCIAS - 1 SEGURIDAD MILITAR MCE 3-37.33 Colombia, Ejército Nacional. (2018). Manual de campaña del Ejército 2-1, Contrainteligencia. Ejército Nacional. Colombia, Ejército Nacional. (2018). Manual de campaña del Ejército 3-12, Operaciones en el ciberespacio. Ejército Nacional. 2 - REFERENCIAS Página dejada en blanco intencionalmente MCE 3-37.33 SEGURIDAD MILITAR Página dejada en blanco intencionalmente