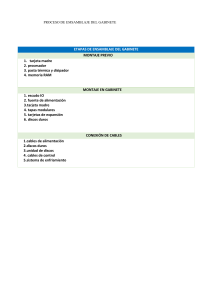

PROGRAMA DE EXAMEN TECNICO EN INFORMATICA UNIDAD N° 1: INTRODUCCIÓN A LA INFORMÁTICA Informática: Es la ciencia que estudia la administración de técnicas y métodos para almacenar, procesar, manipular y transferir información y datos en formato digital. Sistemas: Son estructuras organizadas que recopilan, almacenan, procesan y distribuyen información. Sistemas Informáticos: Son sistemas que utilizan tecnología informática (Hardware y Software) para automatizar y mejorar la gestión de la información en sistemas de información. Dato: Es una representación numérica, alfabética, alfanumérica o simbólica de un atributo que puede ser procesado para extraerle significado. Información: Es el resultado del procesamiento y organización de datos para darles significado, contexto y utilidad. Hardware: Es todo lo tangible de la computadora o dispositivo electrónico, o sea, todo lo que se puede tocar o palpar (Monitor, teclado, mouse, etc.). Hardware de Entrada: Componentes que le permiten al usuario ingresar información y comandos al sistema (Teclado, mouse, etc.). Hardware de Salida: Componentes que muestran al usuario la información procesada por el sistema (Monitor, altavoces, etc.). Hardware de Entrada/Salida: Componentes que permiten al usuario ingresar y extraer información de un sistema (Monitor táctil, impresora multifunción, etc.). Software: Conjunto de programas, datos y reglas diseñados para realizar tareas específicas en una computadora. Tipos de software: Software de sistema, Software de programación, Software de aplicación. Software de Base o Control: Es el responsable de que un sistema opere correctamente, gestionando y controlando el hardware, permitiendo la comunicación y utilización de los recursos por las aplicaciones, está compuesto por BIOS, S.O, Drivers, etc. Software de Aplicación: Programas que realizan tareas y funciones específicas en una computadora. Programa: Es una cadena de instrucciones que siguen un patrón lógico para realizar una tarea específica en la computadora. Estructura de Datos: Es una forma de organizar los datos para realizar operaciones de forma eficiente. Campos (columnas): Es un componente individual que almacena datos (números, texto, caracteres, etc.) y contribuye a la representación organizada de la tabla. Registros (filas): Es una combinación de campos organizados para darles coherencia. Archivos: Es un contenedor de información que almacena datos bajo una ubicación específica y nombre único. Tipos de archivos: Documento (doc, PDF, xlsx), Texto (txt, scripts), Imagen (JPEG, PNG, GIF), Audio (MP3, WAV, AAC) y Video (MP4, AVI, MOV). Bases de Datos: Es un conjunto organizado de datos almacenados que se gestiona y consulta de manera eficiente. Pueden ser: Estructuradas, Semiestructuradas y No Estructuradas. Tipos de Bases de Datos: Relacionales, NoSQL, Espaciales, Columnares, De Series Temporales, etc. 1- Relacionales: Almacenan datos en tablas con filas y columnas, usando SQL para manipulación y consulta. 2- NoSQL: Modelos flexibles de almacenamiento y acceso a datos no estructurados o semiestructurados. 3- Espaciales: Almacenan y gestionan datos geoespaciales como mapas y ubicaciones. 4- Columnares: Almacenan datos en columnas en lugar de filas. 5- De Series Temporales: Diseñadas para almacenar y consultar datos de registro de sensores y métricas. Gestores de Bases de Datos: Programas diseñados para almacenar, administrar, organizar, recuperar y manipular bases de datos. Ej: Oracle Database, Microsoft SQL Server, My SQL, Postgre SQL, etc. Directorios: Es una ubicación en un sistema de archivos que se usa para agrupar y organizar archivos y otros directorios relacionados. Subdirectorio: Es un directorio que esta contenido dentro de otro directorio principal y permite la jerarquía de organización. Sistemas Operativos: Es el conjunto de programas que gestionan el hardware y proporcionan una interfaz gráfica para que el usuario pueda interactuar con la computadora. Entornos Operativos: Es el conjunto de softwares y configuraciones que respaldan la ejecución de un sistema operativo en una computadora. Software de Comunicación: Son programas que facilitan la comunicación entre usuarios a través de medios electrónicos y permiten intercambiar información, mensajes, multimedia, etc., en tiempo real o de manera asíncrona. Procesadores de Texto: Programas diseñados para crear, editar y dar formato a documentos de texto. Planillas de Calculo: Programas diseñados para realizar cálculos, análisis y presentación de datos en forma de tablas. Graficadores: Programas diseñados para crear ilustraciones, gráficos, diagramas y más. Aplicaciones Integradas y Otros: Conocidas como “Suites”, son un conjunto de software que combinan diversas aplicaciones relacionadas en un único paquete de software. Unidades de Memoria: 12345- Bit: Representa un digito binario (1 o 0). Byte: 8 Bits. Kilobyte (KB): 1,024 Bytes. Megabyte (MB): 1,024 Kilobytes. Gigabyte (GB): 1,024 Megabytes. 6- Terabyte (TB): 1,024 Gigabytes. 7- Petabyte (PB): 1,024 Terabytes. 8- Exabyte (EB): 1,024 Petabytes. 9- Zettabyte (ZB): 1,024 Exabytes. 10- Yottabyte (YB): 1,024 Zettabytes. Minicomputadoras: Utilizadas en procesamiento de datos y cómputo para empresas e instituciones, de tamaño intermedio entre las PC’s y las mainframes. Microcomputadoras: Compactas y para uso individual o pequeñas tareas en hogares, oficinas y aulas. PC: De uso personal para navegación web, procesamiento de texto, juegos y más. Notebook: Es compacta, portátil, fácil de transportar y ofrece funcionalidad similar a las PC en un formato más pequeño y portátil. Netbook: Es portátil, más pequeña y menos potente que una notebook, para tareas básicas como navegación web y procesamiento de texto. Tablet: Dispositivo portátil con pantalla táctil, más liviana y compactas que las computadoras portátiles y no posee teclado físico, se usa para navegación web, leer libros electrónicos, ver videos, ejecutar aplicaciones, etc. Componentes de una Computadora: Unidad Central de Procesos – CPU: Es el cerebro de una computadora y ejecuta instrucciones, realiza cálculos y procesa datos de programas y aplicaciones. Unidad de Control: Coordina y controla las operaciones y el flujo de datos. Unidad Aritmético-Lógica: Realiza operaciones matemáticas y lógicas. Registros: Memoria interna para almacenar datos temporales. R.O.M (Memoria de Solo Lectura): Memoria de almacenamiento que contiene datos permanentes y no volátiles que no pueden ser modificados o escritos por el usuario. Usada para almacenar firmware y software esenciales para el sistema. R.A.M (Memoria de Acceso Aleatorio): Memoria para almacenar temporalmente datos e instrucciones que están siendo procesados por el sistema, es volátil (Los datos se pierden cuando se corta la energía o se apaga la computadora). Reloj: Coordina y sincroniza las operaciones de los circuitos y componentes de hardware para asegurar un funcionamiento adecuado y predecible. Placa Base– Motherboard: Plataforma principal que conecta y comunica entre sí a los componentes de hardware, permitiendo que trabajen en conjunto. Fuente de Energía: Suministra y regula la energía eléctrica necesaria para que todos los componentes de hardware funcionen correctamente. Tipos de fuentes (ATX, Micro ATX y Mini ITX). Placas de Expansión: Componentes que se conectan a las ranuras de expansión de una placa madre y agregan nueva funcionalidad a la computadora. Tarjeta de Video (GPU - Graphics Processing Unit): Se encarga de procesar y mostrar imágenes y gráficos en el monitor y capacidades de gráficos avanzados. Tarjeta de Red (NIC - Network Interface Card): Permite la conexión a redes locales (LAN) o Internet y la comunicación y transferencia de datos. Puede ser Ethernet o inalámbrica (Wi-Fi). Tarjeta de Sonido (Audio): Proporcionan una mejora en la calidad del audio en comparación con el audio incorporado en la placa del sistema. Tarjetas de Expansión USB/FireWire: Agregan puertos USB o FireWire adicionales para conectar más dispositivos periféricos, como impresoras, cámaras, unidades externas, etc. Otras Tarjetas de expansión: Modem, Captura de Video, RAID, Captura de Datos. Gabinete: Carcasa que aloja todos los componentes internos de una computadora para protegerlos y proporcionar acceso a los puertos y conectores externos. Arquitectura de Microprocesadores: x86: Desarrollada por Intel y AMD. Utilizadas en las computadoras personales y servidores. X64: Extensión de la arquitectura x86 que permite el procesamiento de 64 bits. Se utiliza ampliamente en sistemas operativos y aplicaciones modernas. ARM: Diseñada por ARM Holdings, utilizada en dispositivos móviles, dispositivos embebidos y sistemas de bajo consumo energético. Ofrece un enfoque eficiente en términos de energía y rendimiento. RISC: Diseñada para ejecutar un conjunto reducido de instrucciones altamente optimizadas. Ejemplos incluyen las arquitecturas PowerPC y SPARC. CISC: Caracterizada por un conjunto de instrucciones más amplio y complejo. Ejemplos incluyen las arquitecturas x86 y x64. Modelos de Microprocesadores: Intel Core: Incluye modelos para computadoras de escritorio y portátiles. Los modelos varían en términos de rendimiento y características, desde procesadores Core i3 hasta Core i9. AMD Ryzen: Ofrece una alternativa a los procesadores Intel Core. También incluye una variedad de modelos que abarcan desde opciones de gama media hasta procesadores de alto rendimiento para gaming y aplicaciones profesionales. ARM Cortex: Utilizados en dispositivos móviles, sistemas embebidos y más. Ejemplos incluyen los núcleos Cortex-A para dispositivos móviles y los núcleos Cortex-M para sistemas embebidos de bajo consumo energético. Apple M1: Un microprocesador diseñado por Apple basado en la arquitectura ARM. Es utilizado en las computadoras Mac recientes y ofrece un alto rendimiento y eficiencia energética. Memorias RAM y su actualización con el paso del tiempo: DRAM: Introducida en 1968, usaba un transistor para guardar la información en un capacitor, mientras el capacitor tuviera carga (energía), caso contrario, la información se perdía. EDO RAM: Introducida a principio de 1990, esta incorpora un caché interno mejorando así los tiempos de acceso y permitiendo que la CPU accediera a los datos mientras la memoria aún estaba realizando una operación. SDRAM: Introducida a finales de 1990, esta sincronizaba su operación con la velocidad del reloj del sistema. DDR SDRAM: Introducida en el 2000, esta duplicaba la velocidad de transferencia de datos en comparación con la SDRAM convencional y sus versiones posteriores (DDR2, DDR3 y DDR4) continuaron aumentando la velocidad y la capacidad. Memoria RAM de Baja Potencia (LPDDR): Diseñada para dispositivos móviles y portátiles, la LPDDR (Low-Power DDR) ofrece un mayor rendimiento con un menor consumo de energía. DDR5: Introducida en el 2020, ofrece mayores capacidades y tasas de transferencia de datos. Memoria Optane y HBM: Combina la velocidad de SSD con la capacidad de la memoria RAM, y la memoria HBM (High Bandwidth Memory), que se utiliza en tarjetas gráficas y sistemas de alto rendimiento. Unidades de Almacenamiento: Discos Magnéticos: Discos Duros (HDD - Hard Disk Drive): Utilizan discos giratorios recubiertos de material magnético para almacenar datos. Discos Flexibles (Floppy Disks): Fueron una forma temprana de almacenamiento portátil que utilizaba discos flexibles recubiertos de material magnético. Zip Drives: Fueron unidades de almacenamiento magnético de mayor capacidad en comparación con los disquetes. Utilizaban discos Zip para almacenar datos. Discos Compactos y Láser: CD (Compact Disc): Utilizan tecnología láser para leer y escribir datos en discos ópticos recubiertos de material reflectante. DVD (Digital Versatile Disc): Similar al CD, pero con mayor capacidad, se utiliza para almacenar películas, datos y otros contenidos multimedia. Blu-ray Disc (BRDISC): Ofrece una mayor capacidad de almacenamiento en comparación con los DVD y se utiliza para almacenar películas de alta definición (HD) y contenido de alta calidad. Cintas Magnéticas: Forma de almacenamiento en el que los datos se graban en una cinta magnética. Siguen utilizándose en aplicaciones específicas, como la copia de seguridad a largo plazo. Discos de Estado Sólido (SSD - Solid State Drive): Los SSD utilizan memoria flash para almacenar datos de manera similar a las unidades de memoria USB. Son más rápidos y confiables que los discos duros tradicionales debido a la falta de partes móviles. Unidades de Memoria Flash: Almacenan datos en chips de memoria flash y son portátiles y fáciles de usar. Estas unidades incluyen memorias USB (pendrives) y tarjetas de memoria utilizadas en cámaras, teléfonos móviles y otros dispositivos. Periféricos: Hardware de Entrada: Teclado: Permite al usuario ingresar texto y comandos al sistema. Mouse (Ratón): Permite al usuario mover un cursor en la pantalla y hacer clic en elementos. Tipos (bola, ópticos y láser). Scanner: Permite digitalizar imágenes y documentos físicos para que puedan ser visualizados y editados en una computadora. Lápiz Óptico: Se utiliza en tabletas gráficas y dispositivos táctiles para dibujar o interactuar con la pantalla de manera más precisa que con el dedo. Hardware de Salida - Monitores: CRT: Monitor antiguo que utilizaba tubos de rayos catódicos y era común en las primeras computadoras. LCD: Monitores de pantalla plana que utilizan tecnología de cristal líquido para mostrar imágenes. LED: Una variante del LCD que utiliza LEDs para iluminar la pantalla, ofreciendo una mejor calidad de imagen y eficiencia energética. OLED: Cada píxel emite su propia luz cuando se aplica una corriente eléctrica. Esto permite un mayor contraste, colores más vibrantes y un diseño más delgado en comparación con los monitores LCD. Impresoras: Impresoras de Inyección de Tinta: Utilizan cartuchos de tinta para imprimir. Impresoras Láser: Utilizan tóner y un proceso de calor para imprimir documentos de alta calidad. Impresoras de Matriz de Puntos: Utilizan una matriz de pequeños pines para imprimir caracteres en papel a través de golpes y tinta. Módems: Permiten la conexión a Internet a través de una conexión de banda ancha (módems DSL, cable o fibra óptica) o una línea telefónica (módems dial-up). Sentidos de Transmisión y Conexión entre la computadora y los periféricos: Se refieren a cómo los datos y la comunicación fluyen entre estos dispositivos. Sentidos de Transmisión: Simplex: La comunicación ocurre en una sola dirección. Un dispositivo actúa como emisor y envía datos a otro dispositivo que actúa como receptor, pero el receptor no puede enviar datos de vuelta. Ejemplo: televisión convencional. Half-Duplex: La comunicación puede ocurrir en ambas direcciones, pero no simultáneamente. Los dispositivos pueden enviar y recibir datos, pero uno a la vez. Ejemplo: radios de dos vías. Full-Duplex: La comunicación puede ocurrir en ambas direcciones de manera simultánea. Los dispositivos pueden enviar y recibir datos al mismo tiempo. Ejemplo: llamadas telefónicas. Formas de Conexión entre la Computadora y los Periféricos: Cableado: Conexión mediante cables. Los cables transmiten datos y energía eléctrica entre los dispositivos. Ejemplos: USB, HDMI, VGA, Ethernet, FireWire y cables de alimentación. Inalámbrico: Utilizan señales de radio, infrarrojos o tecnologías similares para transmitir datos sin la necesidad de cables. Ejemplos: Bluetooth, NFC, Wi-Fi, infrarrojos y comunicación por radio. Redes: Los dispositivos pueden conectarse a través de redes locales (LAN) o redes de área amplia (WAN), lo que permite la comunicación y el intercambio de datos a través de cables o conexiones inalámbricas. UNIDAD Nª 2: SISTEMAS OPERATIVOS (WINDOWS - LINUX) Sistemas Operativos: Sistemas Operativos Licenciados (De Pago): Requieren la adquisición de una licencia o pago para su uso legal. Proporcionan acceso a soporte técnico y actualizaciones de seguridad. Suelen tener restricciones de uso y redistribución definidas por el licenciatario. Sistemas Operativos No Licenciados (Gratuitos): No requieren una licencia de pago. Pueden ser descargados y utilizados de forma gratuita. Pueden tener restricciones de uso o limitaciones en funcionalidades. A menudo, carecen de soporte técnico oficial. Sistemas Operativos Libres (Gratuitos): Son de código abierto y pueden ser modificados y redistribuidos libremente. No tienen costos de licencia y suelen estar respaldados por comunidades de desarrolladores. Ofrecen un alto grado de personalización y flexibilidad. Sistemas Operativos que pueden usar los dispositivos: PC y Notebooks: Microsoft Windows, Linux, macOS, etc. Netbooks y Tablets: Microsoft Windows, Android, iOS, Chrome OS, Linux, etc. Internet: Es un conjunto descentralizado de redes de comunicaciones interconectadas. Intranet: Es una red informática para compartir información, sistemas operativos o servicios de computación dentro de una organización. Virus: Software malicioso que alterar el funcionamiento normal de un dispositivo informático, sin el permiso del usuario y con fines maliciosos. Spyware: Software malicioso que recopila información sobre las actividades de un usuario. Su objetivo principal es el espionaje y el robo de datos confidenciales. Malware: Es un término general que abarca cualquier tipo de software malicioso diseñado para dañar, comprometer o controlar sistemas informáticos y dispositivos. Incluye virus, troyanos, gusanos, spyware, adware y otros tipos de software malicioso. Troyanos: Es un tipo de malware que se disfraza de software legítimo para engañar a los usuarios y obtener acceso no autorizado a sus sistemas. Pueden robar información, proporcionar acceso a hackers o dañar archivos y sistemas. Antivirus: Es un software diseñado para detectar, prevenir y eliminar virus y otros tipos de malware de un sistema informático. Los antivirus utilizan bases de datos de firmas y análisis heurísticos para identificar patrones de comportamiento malicioso. Teoría de la Instalación de sistemas operativos Linux: Particionado: Durante la instalación, se te pedirá que particiones el disco donde se instalará Linux. Puedes optar por particionado automático o manual. Particionado Automático: El instalador creará particiones por defecto para el sistema operativo y el espacio de intercambio (swap). Particionado Manual: Puedes definir particiones según tus necesidades, como la partición raíz ("/"), espacio de intercambio ("swap"), y posiblemente particiones para /home y /boot. Repositorios: Son almacenes en línea de paquetes de software que puedes descargar e instalar en tu sistema. Configuración de Red: Deberás configurar la conexión a Internet para permitir la descarga de paquetes y actualizaciones. Instalación de Paquetes: Una vez instalado el sistema operativo, puedes usar el gestor de paquetes para instalar programas y herramientas adicionales. En Linux, las distribuciones utilizan diferentes gestores de paquetes, como "apt" para Debian/Ubuntu y "dnf" para Fedora. Administración de Paquetes: Los gestores de paquetes permiten buscar, instalar, actualizar y eliminar paquetes de software. Puedes usar comandos en la terminal o interfaces gráficas como "Synaptic" en Debian/Ubuntu o "Discover" en KDE. Asignación de Memoria Virtual: Linux utiliza memoria virtual (swapping) para administrar la memoria del sistema. Puedes configurar el espacio de intercambio durante la instalación o posteriormente. Se recomienda que la memoria virtual sea al menos igual a la cantidad de RAM, pero las cantidades varían según las necesidades. UNIDAD Nª 3: MANTENIMIENTO DE PC Corriente: Es el flujo de cargas eléctricas a través de un cable conductor. Se mide en amperios (A). Tensión: Es la fuerza que impulsa la corriente a través de un cable conductor. La tensión se mide en voltios (V). Detección y análisis de posibles fallas en fuentes de alimentación: Comprobación Visual: Verifica si hay signos visibles de daño físico, como cables dañados, componentes quemados o abultamientos en los condensadores. Pruebas de Voltaje: Medir los voltajes de salida de la fuente de alimentación. Los voltajes típicos son +3.3V, +5V y +12V. Otros: Ruidos Anormales, Olor a Quemado, Pruebas con Otra Fuente de Alimentación, Picos de Voltaje. Reconocimiento de conectores, tipo y función: Conector ATX de 24 Pines (ATX Main Power): Tipo: Conector rectangular de 24 pines. Función: Proporciona energía principal a la placa madre, suministrando voltajes de +3.3V, +5V y +12V. Conector EPS de 4/8 Pines (CPU Power): Tipo: Conector cuadrado de 4 o 8 pines. Función: Proporciona energía adicional a la CPU para su funcionamiento. Conector PCIe (PCI Express): Tipo: Conector rectangular con diferentes números de pines (6, 8 o combinaciones). Función: Suministra energía a tarjetas gráficas y otras tarjetas de expansión PCIe. Conector SATA (Serial ATA Power): Tipo: Conector delgado con 15 pines en forma de L. Función: Alimenta dispositivos de almacenamiento como discos duros, unidades SSD y unidades ópticas. Conector Molex (Legacy Power): Tipo: Conector rectangular con 4 pines. Función: Utilizado en dispositivos más antiguos como ventiladores, unidades de CD/DVD y algunos accesorios. Conector de Ventilador de 3/4 Pines: Tipo: Conector pequeño de 3 o 4 pines. Función: Alimenta y controla la velocidad de los ventiladores de la caja y del procesador. Mirar videos: Definición de corriente y tensión, detección y análisis de posibles fallas en fuentes de alimentación, reconocimiento de conectores, tipo y función. Motherboards, tipos, conectores de fuentes, zócalos o bancos de memoria. Microprocesadores (AMD – INTEL), slots (isa, pci, pci-e, agp), placas de sonido, video y red. Montaje y armado de computadoras, actualización de PC con hardware preexistente, identificación y sustitución de los existentes por componente actuales o de mejor rendimiento. Sistemas de grabación de datos, medios y dispositivos empleados a tales fines. Formatos de grabación. Cuidado, limpieza y conservación de los medios utilizados. Respaldo y Backup de la información existente, ante la amenaza de virus o actualización de Sistema Operativo, medios de manipulación de los mismos. Periféricos, conexión y configuración, limpieza y mantenimiento. Elementos útiles para realizar el proceso de limpieza y mantenimiento. PARTE PRÁCTICA: ENSAMBLE Y DESAMBLE DE COMPUTADORES (PC’s) Y/O SERVIDORES (HP – IBM). UNIDAD Nª 4: REDES DE COMPUTADORAS Concepto de una red de comunicación de datos: Es un conjunto de dispositivos interconectados para compartir información y recursos a través de medios de comunicación, como cables, conexiones inalámbricas o fibra óptica. Funciones de las Redes de Comunicación de Datos: Comunicación: Facilitan la comunicación y el intercambio de información entre dispositivos y usuarios. Compartir Recursos: Permiten compartir recursos como impresoras, archivos y conexiones a Internet. Acceso Remoto: Posibilitan el acceso a la red y los recursos desde ubicaciones remotas. Seguridad: Proporcionan medidas de seguridad para proteger la información y los datos de accesos no autorizados. Tipos de Redes de Comunicación de Datos: LAN (Red de Área Local): Una red local que cubre una ubicación geográfica limitada, como una casa, una oficina o un campus. WAN (Red de Área Amplia): Une múltiples LANs a través de distancias geográficas extensas, como ciudades o países. MAN (Red de Área Metropolitana): Cubre un área metropolitana, como una ciudad o una región. Redes Inalámbricas: Utilizan tecnologías inalámbricas como Wi-Fi para conectar dispositivos sin cables físicos. Características de las Redes de Comunicación de Datos: Topología: Es como se conectan los dispositivos en la red, como bus, estrella, anillo, malla, entre otros. Protocolos: Establecen las reglas para la comunicación entre dispositivos en la red. Velocidad: La tasa de transferencia de datos que la red puede manejar. Escalabilidad: La capacidad de agregar nuevos dispositivos o expandir la red según sea necesario. Aplicación en la Actualidad: Las redes de comunicación de datos son fundamentales en nuestra vida cotidiana y en el mundo empresarial. Internet: La mayor red de comunicación global que conecta a personas, organizaciones y dispositivos en todo el mundo. Redes Sociales: Plataformas como Facebook, Twitter e Instagram utilizan redes de comunicación para permitir que las personas compartan contenido y se conecten. Empresas: Las empresas utilizan redes para comunicarse internamente, compartir recursos y brindar servicios a clientes. Telecomunicaciones: Las redes móviles y de telefonía fija utilizan comunicación de datos para permitir llamadas y transmisión de datos. Internet de las Cosas (IoT): Dispositivos interconectados como sensores, termostatos y electrodomésticos se comunican para automatizar tareas. Elementos necesarios para el armado de una red de datos en base. Cableado horizontal y vertical, backbone, centros de datos: Cableado Horizontal: Es la infraestructura de cableado que conecta los dispositivos finales, como computadoras, impresoras y puntos de acceso, a los paneles de conexión en un mismo piso o área. Cableado UTP o Fibra Óptica: Los cables UTP (par trenzado no blindado) y la fibra óptica se utilizan para transmitir datos a través de la red. Paneles de Conexión: También conocidos como patch panels, proporcionan puntos de terminación para los cables que conectan los dispositivos. Tomas de Pared: Permiten conectar dispositivos finales a la red. Cableado Vertical (Backbone): Se encarga de interconectar diferentes áreas o pisos dentro de un edificio o campus. Cables de Fibra Óptica: Se utilizan para transmitir datos a velocidades más altas y distancias más largas. Routers o Switches de Nivel 3: Gestionan el tráfico entre diferentes redes o segmentos. Centros de Datos: Son instalaciones que albergan servidores, sistemas de almacenamiento y equipos de red. Pueden ser internos o externos, según las necesidades de la organización. Servidores: Equipos dedicados para ejecutar aplicaciones, almacenar datos y proporcionar servicios a la red. Sistemas de Almacenamiento: Almacenan y administran grandes cantidades de datos utilizados por la organización. Sistemas de Refrigeración y Energía: Mantienen los equipos en funcionamiento a temperaturas adecuadas y garantizan la continuidad del suministro eléctrico. Firewalls y Seguridad: Se utilizan para proteger la red y los datos contra amenazas externas. Equipos de Red: Switches: Permiten la comunicación entre dispositivos dentro de la misma red local. Routers: Dirigen el tráfico entre diferentes redes, como una red local y una red externa (Internet). Puntos de Acceso Wi-Fi: Proporcionan conectividad inalámbrica a dispositivos móviles y portátiles. Cableado Estructurado: Es un sistema de cableado organizado y estandarizado que simplifica la instalación y permite una mayor flexibilidad en la reconfiguración de la red. Protocolos de Red (TCP/IP): TCP/IP (Protocolo de Control de Transmisión/Protocolo de Internet) es la base de la mayoría de las redes de datos en todo el mundo. Incluye varios protocolos que trabajan juntos para permitir la comunicación y el intercambio de datos en redes IP. IP (Protocolo de Internet): Define las direcciones IP y el enrutamiento de paquetes en la red. TCP (Protocolo de Control de Transmisión): Proporciona una conexión confiable para la transferencia de datos. UDP (Protocolo de Datagramas de Usuario): Ofrece una comunicación más simple y rápida sin conexión para la transferencia de datos. HTTP (Protocolo de Transferencia de Hipertexto): Utilizado para acceder a páginas web y recursos en la World Wide Web. SMTP (Protocolo Simple de Transferencia de Correo): Utilizado para el envío de correos electrónicos. Protocolos WiFi (IEEE 802.11x): Los protocolos WiFi siguen el estándar IEEE 802.11x y se utilizan para establecer redes inalámbricas. Algunos ejemplos de protocolos WiFi son: 802.11b/g/n/ac/ax: Diferentes variantes de WiFi con velocidades y rangos variables, que permiten la conexión inalámbrica de dispositivos. Configuración de Direcciones IP, Máscaras y Gateways: Direcciones IP: Son números únicos que identifican dispositivos en una red. Se dividen en dos partes: la red y el host. Máscara de Subred: Define qué parte de la dirección IP es la red y cuál es el host. Ayuda a los dispositivos a determinar si están en la misma red local. Gateway (Puerta de Enlace): Es el dispositivo en la red que conecta la red local a otras redes, como Internet. Generalmente, es el router. Compartir Recursos en Redes de Datos: Impresoras Compartidas: Permite que múltiples dispositivos impriman en una impresora central compartida en la red. Compartir Carpetas y Archivos: Las carpetas y archivos se pueden compartir en la red para que otros usuarios tengan acceso a ellos. Permisos de Acceso: Los recursos compartidos pueden estar protegidos con permisos que controlan quién puede acceder, leer, escribir o modificar los archivos. Dominio: Son los dispositivos y recursos que están agrupados y administrados de manera centralizada bajo una sola entidad de control. Suele estar compuesto por una o más computadoras y servidores que están conectados a través de una red y que comparten una base de usuarios, políticas de seguridad y recursos. Inclusión en un Dominio Pre Establecido: Se refiere al proceso de agregar una computadora individual a un dominio existente. Configuración de PC dentro de un dominio pre establecido: Implica establecer la comunicación y la interacción adecuadas entre la computadora y el dominio para que puedan trabajar juntos de manera eficiente. Preparación: 1- Asegúrate de tener credenciales de administrador en el dominio para realizar la inclusión y configuración. 2- Conoce el nombre del dominio al que deseas unir la computadora. Configuración de la PC: 1- Accede al Panel de Control y selecciona "Sistema". 2- Haz clic en "Cambiar configuración" para cambiar la configuración del equipo. 3- Ve a la pestaña "Nombre de equipo" y haz clic en "Cambiar". 4- Selecciona "Dominio" y proporciona el nombre del dominio al que deseas unir la computadora. 5- Ingresa las credenciales de administrador del dominio cuando se te solicite. Unión al Dominio: 1- Una vez que hayas proporcionado las credenciales y el nombre de dominio, la PC intentará unirse al dominio. 2- Si las credenciales son correctas y la conexión es exitosa, se unirá al dominio. Reinicio y Configuración Final: 1- La computadora te pedirá reiniciar para aplicar los cambios. 2- Después de reiniciar, la PC estará bajo el control del dominio. Configuración Adicional: 1- Una vez que la PC está en el dominio, los ajustes y políticas del dominio se aplicarán automáticamente. 2- Puedes administrar usuarios, permisos y recursos a través de la administración centralizada del dominio. Administración de Routers y Switches: Es esencial para mantener el funcionamiento eficiente y seguro de una red. Acceso al Panel de Control: Se necesita acceso a la interfaz web utilizando direcciones IP como dirección URL y credenciales de administrador para acceder. Configuración de Red: Puedes configurar parámetros de red, como direcciones IP, máscaras de subred, puertas de enlace (gateways) y servidores DNS. Gestión de Puertos: Los switches permiten configurar VLANs y gestionar puertos individuales. Seguridad: Configura contraseñas fuertes para evitar el acceso no autorizado e implementar listas de control de acceso (ACL) para controlar el tráfico entrante y saliente. Actualizaciones de Firmware: Mantén el firmware actualizado para parchear vulnerabilidades y mejorar el rendimiento. Monitoreo y Diagnóstico: Utiliza herramientas de monitoreo para supervisar el tráfico, el rendimiento y la salud de los dispositivos. Características y Velocidades de Transmisión: Router: Son dispositivos que conectan redes y gestionan el tráfico entre ellas. 1- Interfaz WAN y LAN: Puertos para la conexión de redes externas e internas. 2- NAT (Network Address Translation): Permite que varias computadoras compartan una única dirección IP pública. 3- Firewall: Filtra el tráfico entrante y saliente para mejorar la seguridad. 4- Calidad de Servicio (QoS): Prioriza el tráfico para garantizar un rendimiento óptimo para aplicaciones críticas. 5- VPN (Virtual Private Network): Permite conexiones seguras a través de redes públicas. 6- Velocidades de Transmisión: Las velocidades pueden variar desde unos pocos Mbps hasta varios Gbps, dependiendo del modelo. Switch: Gestionan el tráfico dentro de una red local. 1- Puertos: Varios puertos para conectar dispositivos en la misma red local. 2- VLANs: Permite segmentar la red en grupos virtuales para un mejor control y seguridad. 3- Calidad de Servicio (QoS): Prioriza el tráfico para garantizar el rendimiento de aplicaciones sensibles. 4- Velocidades de Transmisión: Los switches pueden variar en velocidades desde 10/100 Mbps hasta 1 Gbps o más por puerto. VLANs (Red de Área Local Virtual): Es una técnica que permite dividir una red física en múltiples redes lógicas o virtuales, lo que proporciona beneficios en términos de seguridad, administración y eficiencia. Configuración y Administración de VLANs: Configuración Inicial: 1- Un switch administrable es necesario para configurar VLANs. No todos los switches soportan esta función. 2- Accede a la interfaz de administración del switch a través de una interfaz web o por línea de comandos. Creación de VLANs: 1- Crea VLANs con identificadores numéricos. Por ejemplo, VLAN 10, VLAN 20, etc. 2- Asigna puertos a cada VLAN, lo que determina qué dispositivos están en cada VLAN. Asignación de Puertos: 1- Los puertos se pueden asignar a una VLAN específica para separar dispositivos. 2- Un puerto puede pertenecer a una sola VLAN (modo de acceso) o varias VLANs (modo de troncalización). Modo de Troncalización (Trunking): 1- Los puertos de troncalización permiten que pasen múltiples VLANs a través de un solo cable, como entre switches. 2- Se utiliza para conectar switches y routers para permitir el tráfico de varias VLANs. Etiquetado de Tráfico (Tagging): 1- En el modo de troncalización, los marcos se etiquetan con etiquetas VLAN para indicar a qué VLAN pertenecen. Intercomunicación entre VLANs: 1- Las VLANs separadas generalmente no pueden comunicarse directamente. Se requiere un enrutador o capa 3 para permitir el enrutamiento entre VLANs. Seguridad y Control de Tráfico: 1- Las VLANs ayudan a limitar la comunicación entre grupos de dispositivos, mejorando la seguridad y el control. 2- Las listas de control de acceso (ACL) se pueden aplicar a nivel de VLAN para controlar el tráfico. Administración y Monitoreo: 1- Utiliza herramientas de administración para supervisar el tráfico y el estado de las VLANs. 2- Las VLANs facilitan la administración de grupos de dispositivos y recursos. Pruebas y Validación: 1- Prueba la configuración de VLANs para asegurarte de que los dispositivos estén en la VLAN correcta y se estén comunicando según lo esperado.