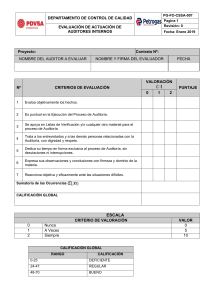

“Módulo de Gestión de Auditoría Soportado en TIC para la Gestión de comunicaciones, seguimiento y revisión del SGSI.” EDWARD FABIAN PENAGOS GRANADA 1088282693 UNIVERSIDAD TECNOLÓGICA DE PEREIRA FACULTAD DE INGENIERÍAS ELÉCTRICA, ELECTRÓNICA, FÍSICA Y DE SISTEMAS Y COMPUTACIÓN, PROGRAMA DE INGENIERÍA DE SISTEMAS Y COMPUTACIÓN PEREIRA 2013 1 En el proyecto de grado se propuso el definir una guía de procesos de auditoría interna para verificar el cumplimiento de los aspectos “Gestión de comunicaciones y operaciones” y “Cumplimiento” definido en la norma ISO 27001, el cual pueda ser utilizado en cualquier organización. Estos procesos sirven como una lista de chequeo para ayudarle al auditor interno a crear un informe de auditoría de los aspectos mencionados. Por lo tanto se le solicita su colaboración, como experto en el tema de seguridad de la información y la norma ISO 27001, para dar una valoración cuantitativa sobre si considera que con los procesos definidos en el proyecto se verifican efectivamente los controles especificados en el anexo A de los aspectos antes mencionados (A.10 y A.15) de la norma ISO 27001. La forma en que la auditoría de estos procesos va a ser llevada a cabo, está dividida en dos momentos, el momento previo a la auditoría y auditoría en sitio. La auditoría previa, es la etapa de recolección de la información relevante de los procesos y que este enmarcada dentro de lo necesario para dar unas buenas bases a la organización para posteriormente certificarse, en esta etapa, se solicitan documentos tales como políticas de seguridad, manuales de procedimientos, contratos, bitácoras, registros de auditoría entre otros, esto se hace con la finalidad de poder contextualizar al auditor cuáles serán los elementos más importantes a tener en cuenta y para cerciorarse luego que lo que se encuentra en los documentos, se está llevando a cabo en tiempo real en el sitio donde se realice la auditoría. Y la auditoría en sitio, es el momento en el cual, el auditor se presenta en donde se va realizar la auditoría y comienza a inspeccionar que todo lo que estaba en la documentación si está siendo cumplido, también observa que las mejoras y fallas que se hayan encontrado en auditorías pasadas si hayan sido solucionadas etc. Para medir el nivel de cumplimiento del proceso de auditoría interna con base en la norma se debe calificar cada indicador del aspecto en una escala de 0 a 5. Siendo 0 no cumple y 5 cumple completamente. 2 Cumplimiento con base en la norma ISO 27001 ASPECTO: Gestión de comunicaciones y operaciones (Auditoría Previa) Proceso Control 5 4 3 2 1 0 Observaciones PROCEDIMIENTOS OPERACIONALES Y RESPONSABILIDADES GESTIÓN DE LA PRESTACIÓN DEL SERVICIO POR TERCERAS PARTES PLANIFICACIÓN Y ACEPTACIÓN DEL SISTEMA PROTECCIÓN CONTRA CÓDIGOS MALICIOSOS Y MÓVILES RESPALDO GESTIÓN DE LA SEGURIDAD DE LAS REDES MANEJO DE LOS MEDIOS INTERCAMBIO DE LA INFORMACIÓN Documentación de los procedimientos de operación Gestión del cambio Distribución (segregación) de funciones Separación de las instalaciones de desarrollo, ensayo y operación Prestación del servicio Monitoreo y revisión de los servicios por terceros Gestión de los cambios en los servicios por terceras partes Gestión de la capacidad Aceptación del sistema Controles contra códigos maliciosos Controles contra códigos móviles Respaldo de la información Controles de las redes Seguridad de los servicios de la red Gestión de los medios removibles Eliminación de los medios Procedimientos para el manejo de la información Seguridad de la documentación del sistema Políticas y procedimientos para el intercambio de información Acuerdos para el intercambio Medios físicos en tránsito Mensajería electrónica Sistemas de información del negocio 3 SERVICIOS DE COMERCIO ELECTRÓNICO MONITOREO Comercio electrónico Transacciones en línea Información disponible al público Registro de auditorías Monitoreo del uso del sistema Protección de la información del registro Registros del administrador y del operador Registro de fallas Sincronización de relojes Cumplimiento con base en la norma ISO 27001 ASPECTO: Gestión de comunicaciones y operaciones (Auditoría en Sitio) Proceso Control 5 4 3 2 1 0 Observaciones PROCEDIMIENTOS OPERACIONALES Y RESPONSABILIDADES GESTIÓN DE LA PRESTACIÓN DEL SERVICIO POR TERCERAS PARTES PLANIFICACIÓN Y ACEPTACIÓN DEL SISTEMA PROTECCIÓN CONTRA CÓDIGOS MALICIOSOS Y MÓVILES RESPALDO Documentación de los procedimientos de operación Gestión del cambio Distribución (segregación) de funciones Separación de las instalaciones de desarrollo, ensayo y operación Prestación del servicio Monitoreo y revisión de los servicios por terceros Gestión de los cambios en los servicios por terceras partes Gestión de la capacidad Aceptación del sistema Controles contra códigos maliciosos Controles contra códigos móviles Respaldo de la información 4 GESTIÓN DE LA SEGURIDAD DE LAS REDES MANEJO DE LOS MEDIOS INTERCAMBIO DE LA INFORMACIÓN SERVICIOS DE COMERCIO ELECTRÓNICO MONITOREO Controles de las redes Seguridad de los servicios de la red Gestión de los medios removibles Eliminación de los medios Procedimientos para el manejo de la información Seguridad de la documentación del sistema Políticas y procedimientos para el intercambio de información Acuerdos para el intercambio Medios físicos en tránsito Mensajería electrónica Sistemas de información del negocio Comercio electrónico Transacciones en línea Información disponible al público Registro de auditorías Monitoreo del uso del sistema Protección de la información del registro Registros del administrador y del operador Registro de fallas Sincronización de relojes 5 Cumplimiento con base en la norma ISO 27001 ASPECTO: Cumplimiento (Auditoría Previa) Proceso Control 5 4 3 2 1 0 Observaciones CUMPLIMIENTO DE LOS REQUISITOS LEGALES CUMPLIMIENTO DE LAS POLÍTICAS Y LAS NORMAS DE SEGURIDAD Y CUMPLIMIENTO TÉCNICO CONSIDERACIONES DE LA AUDITORÍA DE LOS SISTEMAS DE INFORMACIÓN Identificación de la legislación aplicable Derechos de propiedad intelectual (DPI) Protección de los registros de la organización Protección de los datos y privacidad de la información personal Prevención del uso inadecuado de los servicios de procesamiento de información Reglamentación de los controles criptográficos Cumplimiento con las políticas y las normas de seguridad Verificación del cumplimiento técnico Controles de auditoría de los sistemas de información Protección de las herramientas de auditoría de los sistemas de información Cumplimiento con base en la norma ISO 27001 ASPECTO: Cumplimiento (Auditoría en Sitio) Proceso Control 5 4 3 2 1 0 Observaciones CUMPLIMIENTO DE LOS REQUISITOS LEGALES Identificación de la legislación aplicable Derechos de propiedad intelectual (DPI) Protección de los registros de la organización Protección de los datos y privacidad de la información personal Prevención del uso inadecuado de los servicios de procesamiento de información Reglamentación de los controles criptográficos 6 CUMPLIMIENTO DE LAS POLÍTICAS Y LAS NORMAS DE SEGURIDAD Y CUMPLIMIENTO TÉCNICO CONSIDERACIONES DE LA AUDITORÍA DE LOS SISTEMAS DE INFORMACIÓN Cumplimiento con las políticas y las normas de seguridad Verificación del cumplimiento técnico Controles de auditoría de los sistemas de información Protección de las herramientas de auditoría de los sistemas de información Para medir si el procedimiento de auditoría interna es claro se debe calificar cada indicador del aspecto en una escala de 0 a 5. Siendo 0 no claro y 5 totalmente claro. Cumplimiento con base en la norma ISO 27001 ASPECTO: Gestión de comunicaciones y operaciones (Auditoría Previa) Proceso Control 5 4 3 2 1 0 Observaciones PROCEDIMIENTOS OPERACIONALES Y RESPONSABILIDADES GESTIÓN DE LA PRESTACIÓN DEL SERVICIO POR TERCERAS PARTES PLANIFICACIÓN Y ACEPTACIÓN DEL SISTEMA PROTECCIÓN CONTRA CÓDIGOS MALICIOSOS Y MÓVILES Documentación de los procedimientos de operación Gestión del cambio Distribución (segregación) de funciones Separación de las instalaciones de desarrollo, ensayo y operación Prestación del servicio Monitoreo y revisión de los servicios por terceros Gestión de los cambios en los servicios por terceras partes Gestión de la capacidad Aceptación del sistema Controles contra códigos maliciosos Controles contra códigos móviles 7 RESPALDO GESTIÓN DE LA SEGURIDAD DE LAS REDES MANEJO DE LOS MEDIOS INTERCAMBIO DE LA INFORMACIÓN SERVICIOS DE COMERCIO ELECTRÓNICO MONITOREO Respaldo de la información Controles de las redes Seguridad de los servicios de la red Gestión de los medios removibles Eliminación de los medios Procedimientos para el manejo de la información Seguridad de la documentación del sistema Políticas y procedimientos para el intercambio de información Acuerdos para el intercambio Medios físicos en tránsito Mensajería electrónica Sistemas de información del negocio Comercio electrónico Transacciones en línea Información disponible al público Registro de auditorías Monitoreo del uso del sistema Protección de la información del registro Registros del administrador y del operador Registro de fallas Sincronización de relojes 8 Cumplimiento con base en la norma ISO 27001 ASPECTO: Gestión de comunicaciones y operaciones (Auditoría en Sitio) Proceso Control 5 4 3 2 1 0 Observaciones PROCEDIMIENTOS OPERACIONALES Y RESPONSABILIDADES GESTIÓN DE LA PRESTACIÓN DEL SERVICIO POR TERCERAS PARTES PLANIFICACIÓN Y ACEPTACIÓN DEL SISTEMA PROTECCIÓN CONTRA CÓDIGOS MALICIOSOS Y MÓVILES RESPALDO GESTIÓN DE LA SEGURIDAD DE LAS REDES MANEJO DE LOS MEDIOS INTERCAMBIO DE LA INFORMACIÓN Documentación de los procedimientos de operación Gestión del cambio Distribución (segregación) de funciones Separación de las instalaciones de desarrollo, ensayo y operación Prestación del servicio Monitoreo y revisión de los servicios por terceros Gestión de los cambios en los servicios por terceras partes Gestión de la capacidad Aceptación del sistema Controles contra códigos maliciosos Controles contra códigos móviles Respaldo de la información Controles de las redes Seguridad de los servicios de la red Gestión de los medios removibles Eliminación de los medios Procedimientos para el manejo de la información Seguridad de la documentación del sistema Políticas y procedimientos para el intercambio de información Acuerdos para el intercambio Medios físicos en tránsito Mensajería electrónica Sistemas de información del negocio 9 SERVICIOS DE COMERCIO ELECTRÓNICO MONITOREO Comercio electrónico Transacciones en línea Información disponible al público Registro de auditorías Monitoreo del uso del sistema Protección de la información del registro Registros del administrador y del operador Registro de fallas Sincronización de relojes Cumplimiento con base en la norma ISO 27001 ASPECTO: Cumplimiento (Auditoría Previa) Proceso Control 5 4 3 2 1 0 Observaciones CUMPLIMIENTO DE LOS REQUISITOS LEGALES CUMPLIMIENTO DE LAS POLÍTICAS Y LAS NORMAS DE SEGURIDAD Y CUMPLIMIENTO TÉCNICO CONSIDERACIONES DE LA AUDITORÍA DE LOS SISTEMAS DE INFORMACIÓN Identificación de la legislación aplicable Derechos de propiedad intelectual (DPI) Protección de los registros de la organización Protección de los datos y privacidad de la información personal Prevención del uso inadecuado de los servicios de procesamiento de información Reglamentación de los controles criptográficos Cumplimiento con las políticas y las normas de seguridad Verificación del cumplimiento técnico Controles de auditoría de los sistemas de información Protección de las herramientas de auditoría de los sistemas de información 10 Cumplimiento con base en la norma ISO 27001 ASPECTO: Cumplimiento (Auditoría en Sitio) Proceso Control 5 4 3 2 1 0 Observaciones CUMPLIMIENTO DE LOS REQUISITOS LEGALES CUMPLIMIENTO DE LAS POLÍTICAS Y LAS NORMAS DE SEGURIDAD Y CUMPLIMIENTO TÉCNICO CONSIDERACIONES DE LA AUDITORÍA DE LOS SISTEMAS DE INFORMACIÓN Identificación de la legislación aplicable Derechos de propiedad intelectual (DPI) Protección de los registros de la organización Protección de los datos y privacidad de la información personal Prevención del uso inadecuado de los servicios de procesamiento de información Reglamentación de los controles criptográficos Cumplimiento con las políticas y las normas de seguridad Verificación del cumplimiento técnico Controles de auditoría de los sistemas de información Protección de las herramientas de auditoría de los sistemas de información 11 Encuesta Validación En una escala de 0 a 5, donde 0 es complicado de usar y 5 fácil de usar la herramienta creada en Bizagi, como considera el uso de la herramienta. R//: En una escala de 0 a 5, donde 0 es no se entiende y 5 se entienden las actividades contempladas en la herramienta Bizagi, como considera la claridad de las actividades. R//: ¿El tiempo para desarrollar la auditoría se consideró rápido?: R//: ¿Cuánto tiempo se demora generar informes en la manera que lo vienen realizando? R//: ¿Cuánto tiempo se demora generar informes con la herramienta creada en Bizagi? R//: ¿Considera que los resultados obtenidos con la herramienta Bizagi son útiles para mejorar sus procedimientos y acercarse más a lo contemplado en la norma ISO 27001 e ISO 27002? R//: ¿Considera que los resultados obtenidos con la herramienta Bizagi sirven para hacer una comparación con los análisis internos que realizan en la organización y así abarcar otros aspectos que no han sido tomados en cuenta? R//: ¿Considera que los pre-informes se muestran de manera clara y ordenada? R//: Contenido 1. ASPECTOS GENERALES DE LA AUDITORÍA ......................................................... 2 1.1 Auditoría y tipos de auditoria ................................................................................... 3 1.2 Auditoria interna ......................................................................................................... 4 2.3 Metodología para definición de procesos .............................................................. 6 1.4 Consideraciones generales de los procesos ........................................................ 7 1.5 Descripción de la auditoría ...................................................................................... 9 2. AUDITORIA EMPRESA PILOTO ............................................................................... 10 2.1 Realizando una auditoría por primera vez .......................................................... 11 2.1.1 Inicio de la auditoría ......................................................................................... 11 2.1.2 Solicitud y revisión de documentos ............................................................... 12 2.1.3 Realización de las actividades de auditoría ................................................. 12 2.1.4 Preparación y distribución del reporte de auditoría .................................... 13 2.1.5 Finalización de la auditoría ............................................................................. 13 2.2 Validación de la Hipótesis ...................................................................................... 13 1. ASPECTOS GENERALES DE LA AUDITORÍA La finalidad de realizar una auditoría es con el fin de establecer si el sistema de gestión con el cual está trabajando la organización si está siendo efectivo, para ello se deben establecer los objetivos a cumplir una vez se es auditado, estos varían según el tamaño y complejidad de la organización, el alcance, funcionalidad, etc., y para lograr esto, se deben implementar controles internos para alcanzar estos objetivos. En el libro “Auditoría del control interno” se definen los controles internos como “un conjunto de normas, procedimientos y técnicas a través de las cuales se mide y corrige el desempeño para asegurar la consecución de objetivos y técnicas. Como conjunto constituye un todo, un QUE, esto es, un objetivo. Por ello está muy ligado al poder (social, cultural, político, económico, religioso, etc.). Por eso el control, como tal, busca asegurar la consecución de los objetivos.” 1 El término auditoría se puede encontrar de varias formas, pero todas ellas concuerdan con el objetivo de esta, encontrar evidencias para evaluar el grado en que se están cumpliendo y llevando a cabo los objetivos. He aquí algunas de las definiciones. La norma ISO 9000: 2000 define una Auditoría de Calidad como: “Proceso sistemático, independiente y documentado para obtener evidencias y evaluarlas de manera objetiva con el fin de determinar el alcance al que se cumplen los criterios de auditoría”2 La norma 19011 define auditoría como “Proceso sistemático, independiente y documentado para obtener evidencias de la auditoría y evaluarlas de manera objetiva con el fin de determinar la extensión en que se cumplen los criterios de auditoría” Y en el libro “Auditoría de sistemas una visión práctica” se define la auditoría de sistemas como “La parte de la auditoría interna que se encarga de llevar a cabo la evaluación de las normas, controles, técnicas y procedimientos que se tienen establecidos en una empresa para lograr confiablidad, oportunidad, seguridad y confidencialidad de la información que se procesa a través de computadores; es decir, en estas evaluaciones se está involucrando tanto los elementos técnicos como humanos que intervienen en el proceso de la información”3 A partir de este último concepto partimos del hecho que hay varios tipos de auditoría, así como existen las auditorías internas, también las hay externas. 1 Tomado del libro AUDITORIA DEL CONTROL INTERNO p.4 http://informandodecalidad.wordpress.com/2008/04/09/definicion-de-auditoria-de-calidad/ 3 Tomado del libro AUDITORÍA DE SISTEMAS UNA VISIÓN PRÁCTICA p.9 2 1.1 Auditoría y tipos de auditoria Auditoria Interna: A veces llamada auditoría de primera parte, es el examen crítico, sistemático y detallado de un sistema de información de una unidad económica, realizado por un profesional con vínculos laborales con la misma, utilizando técnicas determinadas y con el objeto de emitir informes y formular sugerencias para el mejoramiento de la misma. Estos informes son de circulación interna y no tienen trascendencia a los terceros pues no se producen bajo la figura de la Fe Publica.4 Auditoría externa: se compone de “Auditoría a proveedores” y ”Auditorías de Tercera parte” 5 Auditoría a proveedores: A veces llamada auditoría de segunda parte, es una parte interesada, como un cliente (de la empresa) o un inversor Auditoría de tercera parte: Esta es para propósitos legales, regulatorios y similares. Certifica el cumplimiento de requisitos como los de las normas ISO6 Para la gestión de la seguridad de la información, encontramos que la norma ISO 27000 con el modelo Planear-Hacer-Verificar y Actuar (PHVA) es el más utilizado en Colombia7, y el objetivo de este y objetivo primordial de las organizaciones es mantener la información segura y de los sistemas que la procesen, ya que es un activo vital para el éxito y la continuidad en el mercado de cualquier organización. 8 Las fases de este sistema de gestión de seguridad de la información (SGSI) están de manera específica en la figura [1.1] 4 http://www.gerencie.com/auditoria-externa.html Tomado de la norma ISO 19011 DIRECTRICES PARA LA AUDITORÍA DE LOS SISTEMAS DE GESTIÓN p.5 y 8 6 Tomado del libro GESTION DE LA CALIDAD p.12 7 http://www.acis.org.co/revistasistemas/index.php/component/k2/item/132-seguridadinform%C3%A1tica-en-colombia-tendencias-2012-2013 8 http://www.iso27000.es/iso27000.html 5 Figura [1.1]: Ciclo de mejora continua Planear – Hacer – Verificar y Actuar (PHVA) Fuente: norma ISO 270009 Para el desarrollo de este proyecto, se enfatizara en dos procesos para auditoría interna de la norma ISO 27001:2005: Gestión de comunicaciones y operaciones Cumplimiento De los cuales se hablará más adelante, pero antes se hará una descripción de una auditoría interna de los SGSI. 1.2 Auditoria interna La ISO ha venido desarrollando la norma ISO 19011 que contiene las directrices para la auditoría de los Sistemas de Gestión, en ella se contempla todo lo que debe tenerse en cuenta a la hora de realizar una auditoría 9 Gestión de un programa de auditoría Realización de auditoría Competencia y evaluación de auditores http://www.iso27000.es En la figura [1.2] está el proceso PHVA con su respectivo capítulo de la norma para tener más conocimiento de su implementación. Figura [1.2]: Diagrama del flujo del proceso para la gestión de un programa de auditoría Fuente: norma ISO 19011 DIRECTRICES PARA LA AUDITORÍA DE LOS SISTEMAS DE GESTIÓN10 10 Tomado de la norma ISO 19011 DIRECTRICES PARA LA AUDITORÍA DE LOS SISTEMAS DE GESTIÓN p.15 En la implementación del programa de auditoría, en las actividades de auditoría; está la generación de informes. En estos informes específicamente para el SGSI, debe tenerse en cuenta ya que pueden indicar algunas de las siguientes consideraciones según la evaluación realizada: 1. Existe alguna anomalía: Establecer si todo está correcto o existe alguna falla. 2. Observaciones: las cuales no tiene excesiva relevancia, pero deben ser tenidas en cuenta en la siguiente fase de auditoría, para ser revisadas en el momento o para tenerla en cuenta en el siguiente ciclo de mejora. 3. No conformidades menores: Son incidencias encontradas en la implantación del SGSI, subsanables mediante la presentación de plan de acciones correctivas, en el que se identifica la incidencia y la manera de solucionarla. 4. No conformidades mayores: Las cuales deben ser subsanadas por la empresa; sin su resolución y en la mayor parte de los casos, sin la realización de una auditoría extraordinaria por parte de la entidad de certificación, no se obtendrá el certificado, ya que se trata de incumplimientos graves de la norma. Se deben incluir la verificación de las acciones tomadas y el reporte de los resultados de la verificación. Es por esto que en el modelamiento de procesos del que trata este proyecto, se consideran los campos en las formas necesarios para que el auditor ingrese estos parámetros y los tenga disponibles para realizar el informe de auditoría de forma más precisa. 2.3 Metodología para definición de procesos Para la definición de procesos se consideró las propiedades que debe reunir un buen modelo de procesos según lo indicado en la metodología Magerit: El proceso: Tiene un objetivo claramente definido Permite obtener una visión general y de detalle de los procesos Identifica eventos que disparan actividades del proceso Identifica conexiones lógicas entre actividades Establece las relaciones con el cliente final Actúa como repositorio y organizador del proceso de información Ayuda en la identificación de las áreas con problemas que afecten al nivel de satisfacción del cliente Contiene gráficos y texto Crea un vocabulario común Para el cumplimiento de estas características se definió el siguiente formato que será utilizado para describir los procesos principales y los procesos de apoyo, en este formato se explica el contenido que debe indicarse en cada apartado: Tabla [2.3]: Descripción general de procesos Fuente: Definición de procesos de auditoría interna del sistema de gestión de seguridad de la información soportado en TIC's11 1.4 Consideraciones generales de los procesos Para cada uno de los procesos de este proyecto se tiene un modelo de datos, los cuales se presentan en la tabla [1.5], los atributos del modelo de datos representan la información que se requiere almacenar para cada proceso y están 11 Universidad Tecnológica de Pereira, Tomado de la tesis DEFINICIÓN DE PROCESOS DE AUDITORÍA INTERNA DEL SISTEMA DE GESTIÓN DE SEGURIDAD DE LA INFORMACIÓN SOPORTADO EN TIC'S p.38 relacionados con las actividades, en él se consideran las formas de evaluar cada aspecto, Todo está correcto, Observaciones, No conformidad mayor, No conformidad menor, así como el control, que permiten al auditor continuar con la auditoría y algunas variables propias para definir el flujo del proceso. Existen dos tipos de actividades que pueden ser encontradas en los procesos descritos, las actividades de verificación y/o revisión y las de declaración de no conformidades, para cada una de estas, se definió una forma a través de la cual el auditor puede agregar información del proceso para posteriormente realizar el informe de auditoría final. 12 Tabla [1.5]: Actividades de verificación y/o revisión MODELO DE DATOS 12 Universidad Tecnológica de Pereira, Tomado de la tesis DEFINICIÓN DE PROCESOS DE AUDITORÍA INTERNA DEL SISTEMA DE GESTIÓN DE SEGURIDAD DE LA INFORMACIÓN SOPORTADO EN TIC'S p.34-39 FORMA DE VERIFICACIÓN Y/O REVISIÓN FORMA DE DECLARACIÓN DE NO CONFORMIDAD FORMA DE RESUMEN 1.5 Descripción de la auditoría Para obtener las actividades que se emplearon en el modelamiento y automatización de estos procesos, se realizó una revisión de la “Guía de auditoría ISO 27k ISMS implementers forum” (Inglés y español), la “ISO-IEC 27002” y el “Check list Sans Institute”, esto con el fin de darle al auditor las herramientas y los ítems relevantes en los procesos que se describen más adelante. La forma en que la auditoría de estos procesos va a ser llevada a cabo, está dividida en dos momentos, el momento previo a la auditoría y auditoría en sitio. La auditoría previa, es la etapa de recolección de la información relevante de los procesos y que este enmarcada dentro de lo necesario para dar unas buenas bases a la organización para posteriormente certificarse, en esta etapa, se solicitan documentos tales como políticas de seguridad, manuales de procedimientos, contratos, bitácoras, registros de auditoría entre otros, esto se hace con la finalidad de poder contextualizar al auditor cuáles serán los elementos más importantes a tener en cuenta y para cerciorarse luego que lo que se encuentra en los documentos, se está llevando a cabo en tiempo real en el sitio donde se realice la auditoría. Y la auditoría en sitio, es el momento en el cual, el auditor se presenta en donde se va realizar la auditoría y comienza a inspeccionar que todo lo que estaba en la documentación si está siendo cumplido, también observar que las mejoras y fallas que se hayan encontrado en auditorías pasadas si hayan sido solucionadas y que la documentación se encuentra disponible para el personal (autorizado) en todo momento que lo necesite. Se debe tener en cuenta que no todas las actividades tienen ambos momentos de la auditoría, existen algunas actividades que solo pueden ser comprobadas en sitio, o que se pueden realizar de manera previa, por ejemplo, no es necesario estar en sitio para pedir manuales y analizarlos, pero si es necesario estar en sitio para corroborar que los tiempos de restauración de backups si cumplen con el tiempo especificado. En los formularios de descripción de procesos asociados a cada uno de estos aspectos de la norma, se encuentran divididas las actividades que se deben llevar a cabo en cada momento para facilitar el trabajo del auditor como también se encuentran los documentos y las herramientas de apoyo que debe solicitar para garantizar el cumplimiento de cada una de las actividades. 2. AUDITORIA EMPRESA PILOTO Para realizar la prueba de auditoría se envió una carta a una empresa de la región solicitando autorización para hacer una validación de los modelos automatizados anteriormente con la herramienta Bizagi. En esta carta se informó que aspectos de la norma iban a ser analizados y se dio un aproximado de la duración de la auditoría tanto para el análisis de documentación como para la validación en sitio. Junto con la carta, también fue anexado el plan de trabajo de auditoría donde se especificaban los documentos requeridos para hacer la validación como también estaban contemplados los aspectos con los controles a cumplir, el método de validación y los recursos necesarios para validar cada control en específico. Para poder tener acceso al sitio y a la documentación de esta empresa, se firmó un acuerdo de confidencialidad y sesión de derechos, donde el auditor se comprometía a guardar absoluta discreción sobre la identidad de la organización, las personas involucradas en este proceso y la documentación y hallazgos con el fin de mantener la confidencialidad de la información. Esta empresa trabaja con el Modelo Estándar de Control Interno (MECI) como se muestra en la Figura [2.1]. Figura [2.1]: Modelo de Control Interno Fuente: Empresa colaboradora 2.1 Realizando una auditoría por primera vez Como se había mencionado previamente durante el desarrollo de este proyecto en el capítulo 1, para realizar una auditoría se emplearía la norma ISO 19011 la cuál presenta una serie de pasos que fueron tomados como punto de partida para validar este proyecto. Estas actividades son las que se mencionan a continuación: 2.1.1 Inicio de la auditoría Alcance: Auditar los aspectos asociados a la seguridad de la información: “Gestión de comunicaciones y operaciones” y “Cumplimiento” con un tiempo aproximado de 12 días para el análisis previo, y 5 días para la validación en sitio. Objetivo: Conocer el cumplimiento de los controles de seguridad de la información referentes a los aspectos “Gestión de comunicaciones y operaciones” y “Cumplimiento” Criterios de auditoría: Todo correcto. Observaciones. No conformidad mayor No conformidad menor 2.1.2 Solicitud y revisión de documentos Para la realización de la auditoría, se solicitaron los documentos asociados a los aspectos mencionados anteriormente, entre los documentos se encuentran los siguientes: Declaración de aplicabilidad. Política de seguridad de la información. Manuales de procedimientos. Documento de roles y responsabilidades. Registros de auditoría y todo lo relacionado con la parte de cumplimiento para los controles involucrados. Posteriormente se procedió a verificar que estos procedimientos si son efectuados y que esta información también se encuentra completa en sitio para el personal (autorizado) en todo momento que lo necesite. En esta etapa, se debía tener en cuenta que la organización está en el proceso de implementación del SGSI y por consiguiente no pudo ser suministrada con anterioridad toda la información necesaria para hacer un análisis de documentación más detallado, los documentos a los que se pudo tener acceso fueron los que ya estaban tramitados en calidad y que se encuentran disponibles al público. Por lo tanto, algunas de las actividades que se debían desarrollar previamente, tuvieron que ser validadas en sitio. 2.1.3 Realización de las actividades de auditoría Antes de realizar la auditoría se tuvieron en cuenta las siguientes actividades: Se hizo una pequeña presentación del plan de trabajo de auditoría. Se realizó la presentación de la Metodología a utilizar. Se auditaron los aspectos definidos en el alcance. Se escucharon los comentarios y observaciones sobre el proceso desarrollado. Cierre de la reunión. 2.1.4 Preparación y distribución del reporte de auditoría Con los procesos modelados y automatizados con la herramienta Bizagi, se obtuvo como resultado de la auditoría previa y en sitio unos informes parciales donde estaban contenidas las observaciones y no conformidades encontradas en la empresa, los cuales se pueden observar en el apéndice y que posteriormente fueron utilizados para la construcción del informe final. 2.1.5 Finalización de la auditoría Inicialmente se explicó el uso y funcionamiento de la herramienta y luego se presentaron los pre-informes que fueron socializados con el profesional de desarrollo para su aprobación y luego compartir los resultados con la dirección. Luego de su aprobación, se procedió a realizar el informe final que fue analizado nuevamente con el profesional de desarrollo y la jefe de división. 2.2 Validación de la Hipótesis Los procesos se diseñaron con base en la norma ISO 27001:2005 y la ISO 27002, la Guía de auditoría ISO 27k ISMS implementers fórum y el Check list SANS Institute que posteriormente se modelaron y automatizaron en la herramienta Bizagi, estos modelos fueron probados por el autor del proyecto para corroborar que la información almacenada se mantuviera y no se presentara algún tipo de alteración durante el desarrollo del proceso. Por otra parte, estos modelos también fueron verificados por expertos en la región en ISO 27001 para finalmente ser validado en el entorno real de una organización. Para este proyecto se definieron los siguientes procesos y procesos de soporte. Tabla [2.1]: Procesos definidos Procesos principales Gestión de comunicaciones y operaciones. Procesos de soporte Procedimientos operacionales y responsabilidades. Gestión de la prestación del servicio por terceras partes. Planificación y aceptación del sistema. Protección contra códigos maliciosos y móviles. Respaldo. Gestión de la seguridad de las redes. Manejo de los medios. Intercambio de la información. Servicios de comercio electrónico. Monitoreo. Cumplimiento. Cumplimiento de los requisitos legales. Cumplimiento de las políticas y las normas de seguridad. Consideraciones de la auditoría de los sistemas de información Fuente: Autor En la tabla [2.2] se especifican las variables para validar la hipótesis. Tabla [2.2] Variables validadas en la hipótesis. Variable Indicador esperado Indicador obtenido Número de procesos 15 15 Fuente: Autor “Sistema de gestión de seguridad soportado en TIC´s para realizar una porte a la competitividad de las empresas de la región” INFORME FINAL DE AUDITORÍA INFORME FINAL DE AUDITORÍA DE LOS ASPECTOS “Gestión de comunicaciones y operaciones” y “Cumplimiento”. Auditoría realizada como parte del proyecto de grado “Módulo de Gestión de Auditoría Soportado en TIC para la Gestión de comunicaciones, seguimiento y revisión del SGSI.” para verificar el cumplimiento de los aspectos “Gestión de comunicaciones y operaciones” y “Cumplimiento” de la norma ISO 27001. 1. ALCANCE, OBJETIVOS, CRITERIOS Y METODOLOGÍA Alcance: Auditar los aspectos asociados a la seguridad de la información: “Gestión de comunicaciones y operaciones” y “Cumplimiento”. Objetivo: Conocer el cumplimiento de los controles de seguridad de la información referentes a los aspectos “Gestión de comunicaciones y operaciones” y “Cumplimiento” Criterios de auditoría: Todo correcto. Observaciones. No conformidad mayor No conformidad menor Metodología Para realizar la auditoría, se establecieron dos momentos, uno para el análisis de documentación, etapa en la cual la se hace una revisión de los procedimientos y la información que la organización suministró para los dos aspectos mencionados anteriormente y un segundo momento in situ, en el cual se procede a verificar que los procedimientos que están documentados si se ejecutan conforme a lo que está escrito y cerciorarse que la información se encuentra disponible para el personal (autorizado) en todo momento que lo necesite. Tiempo estimado para la auditoría previa: 12 días. Aspecto gestión de comunicaciones y operaciones: 10 días Aspecto cumplimiento: 2 días Tiempo real. Aspecto gestión de comunicaciones y operaciones: 1 día, 4 horas. Aspecto cumplimiento: 4 horas. “Sistema de gestión de seguridad soportado en TIC´s para realizar una porte a la competitividad de las empresas de la región” Tiempo estimado para la auditoría en sitio: 5 días Aspecto gestión de comunicaciones y operaciones: 3 días Aspecto cumplimiento: 2 días Tiempo real. Aspecto gestión de comunicaciones y operaciones: 2 horas Aspecto cumplimiento:1 hora 2. RESULTADOS DE LA AUDITORÍA Una vez finalizada la auditoría en los aspectos “Gestión de comunicaciones y operaciones” y ”Cumplimiento” se encontraron los siguientes resultados: 2.1 Situaciones de no conformidad en la auditoría previa: Gestión de comunicaciones y operaciones No hay una política de seguridad completamente definida. No hay una división física entre los ambientes de producción y desarrollo, la división se encuentra a nivel lógico en el servidor. Los niveles de prestación de servicios con el tercero se acuerdan al realizar los contratos, pero después de ello no se ejercen labores de vigilancia para constatar el cumplimiento de los términos. Solo se ha realizado una prueba de restauración de un back up y se tardó 24 horas y a partir de este resultado se basan para hacer cálculos. No hay un procedimiento definido para la administración de los medios removibles del computador tales como cintas, discos, casetes, memorias y reportes. No existe un documento donde se registre que han sido eliminados elementos sensibles, a fin de mantener un rastro de auditoría. Hay un LOG de fallas presentadas en el sistema, pero no hay un registro del procedimiento empleado para solventar dicha falla. “Sistema de gestión de seguridad soportado en TIC´s para realizar una porte a la competitividad de las empresas de la región” 2.1.1 Riesgos asociados No se pueden certificar en ningún sistema de gestión de seguridad de la información si no hay una política definida. No se puede tener control sobre posibles alteraciones de código ya que no se tienen áreas de trabajo específicas para cada fase de desarrollo. Se pueden estar incumpliendo términos establecidos en el contrato de la prestación de servicios y no se está ejerciendo ningún tipo de control. No se puede tener garantía solo con una prueba que la restauración que hagan de cualquier back up tomará un día. No se puede llevar trazabilidad sobre los elementos que han sido eliminados. Se pueden gastar recursos innecesarios en la búsqueda de soluciones para solventar fallas que se han presentado antes debido a que no hay un registro de los procedimientos realizados para solucionar problemas presentados con anterioridad. Cumplimiento El documento donde están siendo definidos explícitamente los estatutos relevantes, regulaciones y requerimientos contractuales para cada sistema de información esta apenas en construcción. El documento donde estén especificados los controles y las responsabilidades individuales para cumplir con estos requisitos está en fase de desarrollo. La estructura de gestión y control para proteger los datos y la privacidad de la información personal está en fase de desarrollo. La dirección no aborda labores de monitoreo. 2.1.2 Riesgos asociados No es posible determinar que se están logrando los objetivos generales y específicos de la organización si la dirección cabeza del negocio omite labores de vigilancia. “Sistema de gestión de seguridad soportado en TIC´s para realizar una porte a la competitividad de las empresas de la región” 2.2 Situaciones de no conformidad en sitio: Gestión de comunicaciones y operaciones. No se están empleando las labores asociadas a la seguridad de la información por parte del personal por falta de procedimientos y cultura. No hay acuerdos para realizar funciones de auditoría y supervisión sobre los servicios acordados con terceros por lo tanto tampoco existe una persona o equipo que realice esta función. No se cuenta con una política bien definida sobre la utilización de códigos móviles. No se realiza supervisión sobre las características de seguridad que se deben tener en cuenta en el almacenamiento para cada tipo de medio removible, como las condiciones de almacenamiento recomendadas por el fabricante. No existen procedimientos para la eliminar los medios de comunicación que ya no son utilizados. No se cuenta con medios de comunicación alternativos para afrontar situaciones con incidentes reales. No se verifican los resultados fruto del monitoreo de las actividades del sistema. 2.2.1 Riesgos asociados: No se encuentran procedimientos detallados y para algunos casos no se encuentran los procedimientos para la operación de labores cotidianas y puede dificultar el trabajo de los encargados causando que no se hagan de la manera apropiada. Se pueden presentar riesgos en los desarrollos de software por la falta de división física en los ambientes de desarrollo ya que no se pueden ejercer mecanismos de control para comprobar que tipo de actividad se están realizando en cada ambiente. La falta de acuerdos entre la organización y las partes externas no permite que se lleve control sobre los niveles de servicio acordados y no se pueden analizar los riesgos asociados a cualquier tipo de “Sistema de gestión de seguridad soportado en TIC´s para realizar una porte a la competitividad de las empresas de la región” modificación que hagan en el procesamiento de información y a los medios para hacerlo. Si no se cuenta con procedimientos definidos o planes de contingencia para afrontar situaciones de emergencia, en caso que se presenten, la continuidad del negocio se puede ver afectada con consecuencias legales y económicas. Ignorar las fallas cuando se presentan, puede causar que la organización más adelante tenga que invertir más recursos en acciones correctivas. Cumplimiento Al momento del registro de inicio, no existe un mensaje de advertencia que indique que el servicio de procesamiento de información al cual se está ingresando es propiedad de la organización y que no se permite el acceso no autorizado No existe ningún tipo de mecanismo para determinar si los controles criptográficos cumplen todos los acuerdos, las leyes y los reglamentos pertinentes Es considerado dentro de todas las áreas de la organización una revisión periódica para asegurar el cumplimiento de las políticas de seguridad, estándares y procedimientos y los sistemas de información son controlados regularmente para cumplir con la implementación de los estándares de seguridad pero no hay ninguna política que defina cuales son los niveles de servicio que deben cumplir. 2.2.2 Riesgos asociados Personas ajenas a la organización podrían realizar modificaciones, extraer información, ingresar a lugares críticos del sistema y salir bien librados de cualquier consecuencia legal ya que no hay una evidencia clara de haber cometido una infracción. En caso de que la banca cometa una omisión sobre los controles criptográficos la organización puede acarrear sanciones económicas y jurídicas ya siempre debe cerciorarse que se estén cumpliendo los controles debido a que ambas partes son responsables. “Sistema de gestión de seguridad soportado en TIC´s para realizar una porte a la competitividad de las empresas de la región” Información sensible puede quedar expuesta ya que no se define que niveles de servicios y hasta qué punto deben ser analizados. 2.3 Recomendaciones: Durante el desarrollo de la auditoría se tuvo conocimiento que muchas de las inconformidades presentadas se deben a la falta de recursos y personal, debido a eso y apoyándome de la siguiente oración extraída de la política de seguridad de la información de la organización: “Para la organización la información es considerada como un activo de valor estratégico”, se debe realizar una consecución de recursos para solventar todas la inconformidades asociadas a los problemas de seguridad actuales y futuros, entre estos recursos se debe realizar inversión en personal y en compra y alquiler de equipos de cómputo para realizar pruebas. Se debe contar con procedimientos más detallados para realizar las tareas operativas con más claridad. Se deben establecer auditorías periódicas con los prestadores de servicios, solicitar informes con cambios que ellos realicen que puedan afectar la continuidad del negocio, realizar revisiones de los términos convenidos en el contrato. La dirección debe ejercer labores continuas de monitoreo sobre las actividades relevantes, bien sea realizando reuniones periódicas con el jefe de área, con todos los temas a tener en cuenta, producción, seguridad, metas, etc. O a través de informes periódicos presentados por los miembros del equipo de desarrollo para su posterior revisión. Con la finalidad de poder certificar la organización en algún sistema de gestión de seguridad de la información se debe contar con prontitud con documentos como: Política de seguridad, documento de riesgos y documento de aplicabilidad. 2.4 Hallazgos durante la auditoría. Uno de los aspectos que más resaltan en esta auditoría fueron los resultados obtenidos en cuanto a los tiempos de auditoría estimados frente a los reales, una de las razones fue debido a que no se tuvo “Sistema de gestión de seguridad soportado en TIC´s para realizar una porte a la competitividad de las empresas de la región” acceso total a los documentos, por otra parte, como se mencionó en las recomendaciones, hace falta documentación que todavía no se encuentra a disposición del público, por lo tanto no toda la información pudo ser analizada y tuvo que ser validada en sitio, y es aquí donde se produjo una disminución considerable en los tiempos y fue gracias a que la persona que me acompañó durante el proceso tenía un conocimiento total sobre el funcionamiento de la organización y de los procesos involucrados para validar los modelos, y es por ello que muchas de las actividades que se debían resolver previamente fueron solventadas con rapidez y eficiencia. En muchos de los procedimientos existen roles que no están definidos en el documento de roles de la organización. Se presenta una ambigüedad entre función y responsabilidad, ya que algunos de los procedimientos que aparecen a cargo de una persona, aparece en funciones para unos y en responsabilidades para otros. Hay personas que desarrollan tareas que no aparecen asociadas en su rol. Algunos procedimientos tienen un nombre al interior del procedimiento, diferente al que aparece en el listado de procedimientos en el portal web. Algunos de los roles no aparecen con el mismo nombre que aparece en el portal web. Algunos procedimientos es sus actividades tienen como responsables a varias personas, sin embargo, en la parte donde se hace la descripción de los roles, no aparecen todos los procedimientos que este cargo involucra. Ya que algunos roles tienen asignado el mismo código, hace muy confusa la tarea de averiguar qué persona es responsable de una determinada actividad, se sugiere asignar un código a cada miembro o escribir el nombre completo del cargo en el procedimiento en la parte de responsable. MANUAL Contenido MANUAL 1. OBJETIVO............................................................................................................................... 2 2. ¿Qué es BPMN? .................................................................................................................... 2 3. ¿Por qué es importante modelar con BPMN? ................................................................... 2 4. Instalando Bizagi BPMN ....................................................................................................... 3 5. Conociendo la interfaz de Bizagi Process Modeler .......................................................... 7 5.1 Elementos gráficos de BPMN ........................................................................................ 8 5.1.1 Objetos de flujo ......................................................................................................... 8 5.1.2 Eventos: ..................................................................................................................... 8 5.1.3 Canales .................................................................................................................... 10 5.1.4 Artefactos ................................................................................................................. 10 6. Instalación Bizagi edición .NET ......................................................................................... 11 7. Consideraciones de Bizagi BPMN y Bizagi Studio ......................................................... 19 8. Ejecutando un proceso desde Bizagi BPMN ................................................................... 19 9. Conociendo la interfaz de Bizagi Studio ........................................................................... 24 9.1 Model Process:............................................................................................................... 24 9.2 Model Data ...................................................................................................................... 25 9.3 Define Forms .................................................................................................................. 25 9.4 Business Rules............................................................................................................... 25 10. Usando la herramienta ...................................................................................................... 25 Consideraciones importantes ............................................................................................. 26 10.1 Utilizando el proyecto automatizado ......................................................................... 26 11. Links adicionales ................................................................................................................ 31 1. OBJETIVO El objetivo de este documento es brindar una ayuda al auditor, para que se familiarice con la herramienta Bizagi BPMN para el modelado de procesos y Bizagi XPRESS para la automatización de procesos. Se dará una breve descripción sobre los elementos de la herramienta que serán suficientes para que el auditor pueda comenzar a utilizarla. Adicional a ello, se explicará cómo utilizar los procesos automatizados para realizar los procesos de auditoría en los aspectos “GESTIÓN DE COMUNICACIONES Y OPERACIONES” y “CUMPLIMIENTO”. 2. ¿Qué es BPMN? Business Process Model and Notation (BPMN) es una notación gráfica que describe la lógica de los pasos de un proceso de Negocio. Esta notación ha sido especialmente diseñada para coordinar la secuencia de los procesos y los mensajes que fluyen entre los participantes de las diferentes actividades. BPMN proporciona un lenguaje común para que las partes involucradas puedan comunicar los procesos de forma clara, completa y eficiente. De esta forma BPMN define la notación y semántica de un Diagrama de Procesos de Negocio (Business Process Diagram, BPD). BPD es un diagrama diseñado para representar gráficamente la secuencia de todas las actividades que ocurren durante un proceso, basado en la técnica de “Flow Chart”, incluye además toda la información que se considera necesaria para el análisis. BPD es un diagrama diseñado para ser usado por los analistas, quienes diseñan, controlan y gestionan procesos. Dentro de un Diagrama de Procesos de Negocio BPD se utiliza un conjunto de elementos gráficos, agrupados en categorías, que permite el fácil desarrollo de diagramas simples y de fácil comprensión, pero que a su manejan la complejidad inherente a los procesos de negocio. 1 3. ¿Por qué es importante modelar con BPMN? BPMN es un estándar internacional de modelado de procesos aceptado por la comunidad. BPMN es independiente de cualquier metodología de modelado de procesos. 1 Tomado de http://www.bizagi.com/docs/BPMNbyExampleSPA.pdf p.2 2 BPMN crea un puente estandarizado para disminuir la brecha entre los procesos de negocio y la implementación de estos. BPMN permite modelar los procesos de una manera unificada y estandarizada permitiendo un entendimiento a todas las personas de una organización. 2 4. Instalando Bizagi BPMN Para comenzar a utilizar Bizagi BPMN se accede al siguiente link desde donde se podrá realizar la descarga (http://www.bizagi.com/index.php?option=com_content&view=article&id=335&It emid=267) Una vez descargado, se ejecuta y lo primero que saldrá será una ventana como esta, pulse “Aceptar” En la ventana que sale a continuación no se debe realizar ninguna acción, se debe dejar así hasta que aparezca la ventana de instalación de Bizagi Process Modeler. 2 Tomado de http://www.bizagi.com/docs/BPMNbyExampleSPA.pdf p.2 3 Pulse “Siguiente” y aparecerán los términos de acuerdo de licencia. “Acepto los términos del acuerdo de licencia” y pulse “Siguiente”. 4 Saldrá una ventana como se muestra a continuación, en esta se deben rellenar los campos (puede ser su propio nombre en ambos), pulse “Siguiente” A continuación se define el lugar de instalación, viene el disco (C:\) por defecto. Pulse “Siguiente”. 5 Pulse “Instalar” para comenzar con el proceso. Acto seguido, aparecerá una ventana en la cual no se debe realizar alguna operación, solo esperar. 6 Una vez terminado el proceso de instalación saldrá un recuadro como el que se muestra, pulse “Finalizar” y el proceso habrá terminado. 5. Conociendo la interfaz de Bizagi Process Modeler Cuando el proceso de instalación de Bizagi Process Modeler se ha completado, deberá aparecer en el escritorio un icono como este. 7 De clic dos veces sobre él, hasta que salga una ventana como esta. OPCIONAL: en caso de que se esté trabajando con una versión anterior (No es indispensable actualizarla para poder trabajar) Puede seleccionar la opción “Después” o “Descargar” dependiendo de su interés. 5.1 Elementos gráficos de BPMN Estando ya en el programa, se pueden observar una serie de elementos gráficos de BPMN, estos elementos se encuentran clasificados en 4 categorías: Objetos de flujo. Objetos de conexión. Canales. Artefactos. 5.1.1 Objetos de flujo Son los principales elementos gráficos que definen el comportamiento de los procesos. Dentro de los objetos de Flujo encontramos: 5.1.2 Eventos: Son algo que sucede durante el curso de un proceso de negocio, afectan el flujo del proceso y usualmente tienen una causa y un resultado. 8 Dentro de los anteriores ejemplos utilizamos inicio, fin y temporizador, estos elementos son eventos y a su vez se encuentran clasificados en 3 tipos. Dentro de BPMN existen muchas formas de iniciar o finalizar un proceso e igualmente existen muchas cosas que pueden llegar a suceder durante el transcurso del proceso, por lo tanto existen diferentes tipos de eventos de inicio, eventos de fin y eventos intermedios. Actividades: Estas Representan el trabajo que es ejecutado dentro de un proceso de negocio. Las actividades pueden ser compuestas o no, por lo que dentro del proyecto, fueron utilizados los dos tipos de actividades existentes: Dentro de los anteriores ejemplos existen diferentes tipos de tareas (Simple, automáticas, manuales, de usuario, entre otras) y de subprocesos (embebido, reusable, etc.) que nos permiten diagramar con más profundidad los procesos suministrando más información y claridad al lector3 Compuertas Son elementos del modelado que se utilizan para controlar la divergencia y la convergencia del flujo. Existen 5 tipos de compuertas, dentro de los ejemplos desarrollados en este documento pudimos ver el uso de la compuerta Exclusiva y de la compuerta Inclusiva Los 5 tipos de compuertas son: 3 Compuerta Exclusiva Compuerta Basada en eventos Compuerta Paralela Compuerta Inclusiva Compuerta Compleja Tomado de http://www.bizagi.com/docs/BPMNbyExampleSPA.pdf p.21 9 Objetos de conexión Son los elementos usados para conectar dos objetos del flujo dentro de un proceso. Dentro de los ejemplos utilizamos la Líneas de secuencia, que conectan los objetos de flujo, y las asociaciones, que son las líneas punteadas que nos permitieron asociar anotaciones dentro de algunos flujos. Existen 3 tipos de objetos de conexión: Líneas de Secuencia Asociaciones Líneas de Mensaje 5.1.3 Canales Son elementos utilizados para organizar las actividades del flujo en diferentes categorías visuales que representan áreas funcionales, roles o responsabilidades. Pools Lanes Fases 5.1.4 Artefactos Los artefactos son usados para proveer información adicional sobre el proceso. Dentro de los ejemplos se utilizaron algunas anotaciones dentro del flujo. Existen 3 tipos: 4 Objetos de Datos Grupos Anotaciones 4 Tomado de http://www.bizagi.com/docs/BPMNbyExampleSPA.pdf p.22 10 6. Instalación Bizagi edición .NET A la hora de instalar Bizagi para la automatización de procesos se encontrará con que hay varias opciones, para este manual se seleccionó la versión .NET que encontrará en esta página. (http://www.bizagi.com/index.php?option=com_content&view=article&id=338&It emid=270) Normalmente se seleccionaría Bizagi Xpress, pero con el cambio que se ha venido presentando con el cambio de arquitectura de 32 a 64 bits, tendrá problemas de compatibilidad si descarga la versión Bizagi XPRESS y su computadora corre con un sistema operativo de 64 bits ya que esta versión solo tiene soporte para 32 bits. La funcionalidad de Bizagi Enterprise .net es la misma que la de Bizagi XPRESS solo que la versión ENTERPRISE es más robusta. Se puede apreciar el cuadro comparativo aquí. (http://www.bizagi.com/index.php?option=com_content&view=article&id=339&it emid=271) Para comenzar a instalar, se realizan unos pasos similares a la instalación de Bizagi BPMN. Se comienza ejecutando el archivo descargado como administrador para evitar posibles problemas de permisos. 11 Selecciona “Español” y luego pulsa “Aceptar” Saldrá una ventana como la mostrada a continuación, allí no se debe hacer nada. 12 Una vez aparece el asistente para el instalador, pulsa “Siguiente” Al igual que con Bizagi BPMN se acepan los “términos de acuerdo de licencia” y pulsa “Siguiente” 13 Para el funcionamiento de Bizagi, se necesita una base de datos, así que el asistente preguntará si desea descargar el SQL Server para crear una, o también tiene la opción para continuar por si ya la tiene instalada. Para el propósito de este manual, se explicará la opción de instalar SQL Server, pulse “Siguiente”. 14 Saldrá un mensaje de instalación de SQL Server, este proceso se tardará varios minutos mientras se termina la configuración. Una vez terminado, se llenan los campos de registro al igual que en Bizagi BPMN (acá también puede poner su propio nombre en ambos campos), pulse “Siguiente”. El paso a continuación es muy importante, en el proceso de instalación se proporcionan dos ambientes para incluirlos en la instalación de Bizagi, para el objetivo de este manual y de este trabajo que es la automatización de procesos, se debe seleccionar “Ambiente de desarrollo (Construcción)” y pulsar “Siguiente” 15 Luego se selecciona el lugar de instalación, al igual que en Bizagi BPMN, está por defecto el disco (C:\), pulsa “Siguiente” Saldrá una ventana para comprobar actualizaciones, no es necesario realizarlo, si usted desea puede hacerlo. Pulse “Siguiente” Pulse “Instalar”. 16 Aparecerán ventanas como estas, mientras se descargan los archivos necesarios. Hasta que salga una ventana con el estado de la instalación 17 Una vez terminado este proceso, se pedirá reiniciar Después de reiniciar el equipo e incluso antes de hacerlo, debe tener en su escritorio un icono como este. 18 Finalmente ya estará instalado Bizagi Studio para la automatización de procesos 7. Consideraciones de Bizagi BPMN y Bizagi Studio Antes de comenzar a trabajar con Bizagi BPMN y Bizagi Studio es importante mencionar que: Los 2 productos de Bizagi son complementarios y por lo tanto su enfoque y alcance son diferentes. Mientras que el modelo desarrollado en el Process Modeler tendrá como objetivos diagramar y documentar, con Bizagi Studio esta especificación de atributos se hace en la definición del modelo de datos, para convertir sus procesos en una aplicación completa, donde pueda ejecutar y automatizar los modelos5, 6 8. Ejecutando un proceso desde Bizagi BPMN Si una vez creado un modelo se quiere ejecutar desde la interfaz de Bizagi BPMN, se pulsa “Ejecutar Workflow” que aparece en la parte superior izquierda de la pantalla. 5 6 http://feedback.bizagi.com/suite/es/responses/subprocesos-asignados-a-mas-de-un-pool http://feedback.bizagi.com/suite/es/responses/como-insertar-un-nuevo-pool-en-bizagi-studio-100 19 Después de pulsar esa opción, saldrá una ventana para importar el diagrama del proceso. Se seleccionan ambas opciones, pulsa “Next”. Saldrá una ventana nueva donde se dará el nombre al proceso (No puede ser muy largo), pulse “Next”. 20 El siguiente paso es elegir el nombre del proyecto que será almacenado en la base de datos, puede crear uno nuevo o seleccionar uno que ya este creado, pulse “Next”. Acá debe agregar el nombre que tendrá la base de datos y pulsar “Next” Este paso también es muy importante, a la hora de autenticarse en la base de datos, si instaló el SQL Server desde Bizagi, el usuario ya queda registrado automáticamente, sino es su caso, en “Login name” digite “sa” y en “Password” “BizAgi2009”o “BizAgi2010” que son las credenciales de Bizagi por defecto, si 21 usted ya tenía una base de datos instalada, deberá loguearse con los datos asociados a ese servidor, pulse “Next” Después de esta paso, saldrá una nueva ventana de creación del proyecto, este proceso, tardará unos minutos. 22 Una vez completado este proceso, llegará a la interfaz de Bizagi Studio NOTA: El siguiente paso se realiza cuando ya están creados los procesos en la base de datos y se van a abrir para trabajar directamente en Bizagi Studio. Al ejecutar Bizagi Studio una vez ya ha sido creado un proceso y se quiere seguir con el trabajo de automatización, saldrá una ventana como esta donde se seleccionara uno existente o si es su deseo puede crear uno nuevo. 23 En caso de seleccionar uno ya creado, este lo llevará directamente a la interfaz de Bizagi presentada en la imagen anterior. NOTA IMPORTANTE Es posible que al seleccionar el proyecto, se demore un poco en ejecutar y salga un mensaje de error como este Para solucionar este problema tanto para Windows 7 y 8, se deben seguir los siguientes pasos: Vaya a inicio -> Panel de Control -> Vista por iconos -> Herramientas administrativas -> Servicios -> En la lista que se despliega buscan el "Bizagi Server Operations Service”, clic derecho y escogen la opción iniciar, luego vuelven a seleccionar el proyecto en que deseaban trabajar y el error debe estar solucionado. 9. Conociendo la interfaz de Bizagi Studio Etapas de Bizagi Studio. Este manual solo hará una descripción de las primeras 4 etapas, que fueron las empleadas para la realización de este proyecto. Model Process Model Data Define Forms Business Rules (Define Expressions) 9.1 Model Process: Modelar el proceso es uno de los primeros pasos en la implementación de Bizagi. Esta es una etapa vital porque la aplicación está definida con base en el flujo del proceso que ha sido modelado. 24 9.2 Model Data: De acuerdo a la estructura de datos definida en la fase de diseño de Bizagi, la cual tiene la información requerida por el proceso basado en las especificaciones del negocio, una vez el proceso es modelado el modelo relacional es creado para el proceso. El modelo relacional especifica las entidades y atributos, y las relaciones existentes entre ellos, permitiendo a la información ser agrupada en un camino simple y lógico. 9.3 Define Forms: Una vez el modelo relacional del proceso es creado y de acuerdo a las formas o interfaces definidas durante la fase de diseño de Bizagi, las formas son creadas, las cuales serán visualizadas en una aplicación web por el usuario final. 9.4 Business Rules: Las organizaciones están gobernadas bajo ciertas políticas o normas, derivadas de diferentes estrategias y objetivos de las compañías. Como resultado, existen restricciones, excepciones y cualquier variedad de condiciones en las diferentes actividades o tareas que componen el proceso. En la parte superior derecha encontraran el proceso principal, y un menú desplegable con los subprocesos que este tenga 10. Usando la herramienta IMPORTANTE: Cuando ejecute el proyecto automatizado, se deben haber configurado los tiempos de las actividades para poder observar el análisis de 25 los procesos, se debe tener en cuenta que los indicadores se presentan en forma de semáforo: Verde: A tiempo. Amarillo: Próximo a vencerse El criterio para indicar que una tarea muestre un ícono en "semáforo amarillo" corresponde al vencimiento de la misma en el día actual. Esta advertencia no es actualmente configurable y las tareas tendrán un semáforo amarillo si el mismo día se vencen.7 Rojo: Vencidos. Consideraciones importantes Un día en la herramienta Bizagi equivale a 8 horas, que es el tiempo por defecto8, si desea modificar el “esquema de horario laboral de la organización” visite este link. (http://wiki.bizagi.com/es/index.php?title=Grupos_de_Usuario_y_Esquema_de_ Tiempo_de_Trabajo#Esquema_de_Horario_de_Trabajo) Para obtener más información sobre como configurar los tiempos de ejecución visite el siguiente link (http://wiki.bizagi.com/es/index.php?title=Duracion) Otra consideración importante es que los tiempos de actividades son diferentes a los tiempos de un proceso, un proceso puede vencerse y sin embargo las actividades estar a tiempo. 10.1 Utilizando el proyecto automatizado Una vez el proceso ha sido automatizado, se procede a ejecutarlo, para ello, se va a la parte superior izquierda de Bizagi Studio y dar clic en la opción “Run”. Aquí se abrirá una ventana en su navegador predefinido y cargará una interfaz como esta. 7 8 http://feedback.bizagi.com/suite/es/responses/medicion-tiempos-semaforos http://feedback.bizagi.com/suite/es/responses/duracion-actividades-y-procesos 26 Asegúrese que en la barra de direcciones tenga algo como esto: El (localhost:[puerto_por_donde_se_ejecuta]/[Nombre_de_la _base_de_datos]) Ahora bien, en la interfaz web de Bizagi, se procederá a ejecutar un caso, se va a “Nuevo” y se selecciona el proceso a ejecutar. La primer ventana que saldrá, es la ventana de verificación y/o revisión. Acá se dará la fecha en que comenzó esa actividad del proceso de auditoría, el campo “Existe Alguna Anomalía“ se debe marcar en “si”, solo en caso de encontrar una “no conformidad menor” o “no conformidad mayor” y será llevado a la forma de declaración de no conformidad, de lo contrario, marque la casilla con “no” y continuará con la actividad siguiente, el campo “observación” será marcado si tiene alguna recomendación que hacer sobre esta actividad, ya sea que haya una no conformidad o no (no es de uso obligatorio), y posteriormente agregar su sugerencia en el campo “recomendaciones”. 27 Si desea obtener más información sobre la actividad, como el número del caso, ruta del proceso, fecha de expiración de la actividad, etc. De clic sobre la pestaña que se encuentra al lado izquierdo de cada actividad (la parte marcada con rojo en la imagen anterior), y obtendrá un recuadro como el que se muestra a continuación. Continuando con el proceso de auditoría, si tuvo alguna anomalía en esa actividad, seleccione la opción “si” en “Existe Alguna Anomalía” como se muestra en la imagen y este lo llevara a la forma de declaración de no 28 conformidad, en caso de no haber encontrado alguna irregularidad, llegará a la interfaz de la siguiente actividad. Los campos “No Conformidad Mayor” y ”No Conformidad Menor”, no son obligatorios, solo se usan si se presenta una no conformidad. En la esquina superior izquierda está la opción de “Regresar”, esta opción es para dejar la auditoría en pausa, y podrá comenzar con ella de nuevo cuando lo desee, estas actividades que quedan pendientes, se pueden visualizar en la interfaz web principal. Al terminar la auditoría, ya sea porque ha finalizado todas las actividades satisfactoriamente o porque haya tenido que detenerla, aparecerá la forma de resumen como la que se muestra a continuación con toda la información relevante de las actividades que fueron ejecutadas para que la organización conozca sus puntos débiles y así corregirlos. 29 Ahora bien, si se desea tener datos estadísticos sobre el caso en ejecución se utiliza la opción BAM (Monitoreo de Actividad de Negocio) En el BAM de procesos se muestra la información relacionada con el caso actual de acuerdo a los tiempos que hayan sido configurados. En el BAM de tareas se muestra la información relacionada con la tarea particular que se esté ejecutando de ese proceso de acuerdo a los tiempos que hayan sido configurados. En el análisis de procesos, muestra la información general sobre todos los casos que se han ejecutado y el análisis de tareas la información general relacionada con las tareas. 30 11. Links adicionales Si desea realizar una copia de seguridad de sus procesos y restaurarla nuevamente, visite el siguiente link (http://wiki.bizagi.com/es/index.php?title=Backup_y_Restauracion_de_Base_de _Datos_Bizagi) Si desea copiar un proyecto a otro servidor, visite el siguiente link (http://wiki.bizagi.com/es/index.php?title=Como_Copiar_un_Proyecto_a_Otro_S ervidor) 31 Plan de Trabajo de la Auditoría para los Aspectos “Gestión de comunicaciones y operaciones” y ”Cumplimiento” Se pretende evaluar los riesgos globales asociados a los aspectos “Gestión de comunicaciones y operaciones” y “Cumplimiento” mediante un programa de auditoría que consta de objetivos de control y procedimientos de auditoría que deben satisfacer esos objetivos. En el proceso de auditoría se llevarán a cabo dos procesos fundamentalmente: Reunir evidencias para evaluar fortalezas y debilidades de los controles existentes. Preparar un informe de auditoría que presente esos temas en forma objetiva a la gerencia. Planificación de la auditoria Con el propósito de poder llevar a cabo una auditoría del aspecto “Gestión de comunicaciones y operaciones” y ”Cumplimiento” de manera eficaz, es necesario comprender el ambiente del negocio, los riesgos y controles asociados para lo cual se requiere la siguiente información: Documento de aplicabilidad. Documento con las políticas de seguridad. Documento con los procedimientos de operación para las actividades del sistema asociadas con los servicios de comunicaciones y de procesamiento de información. Documento de roles y responsabilidades identificadas en el manual de política de seguridad de la organización. Documento con los registros de auditoria que contenga todos los cambios realizados a los servicios y los sistemas de procesamiento de información. Documento con los registros de aceptación antes de hacer modificaciones a los sistemas de producción. Documento con los planes de contingencia después de desastres o fallas significativas en el servicio. Documento con la identificación de espacios físicos. Documento de acuerdo de la prestación de servicios entre las partes. Actas de reunión con proveedores de servicio Documento de riesgos. Documento con los registros de auditoría con sus respectivas acciones correctivas en caso de que se haya encontrado alguna inconformidad. Documento con los planes de contingencia después de desastres o fallas significativas en el servicio. Organigrama del área. Documento con los criterios de aceptación para los sistemas de información presente y futuro. Bitácora de las pruebas empleadas para confirmar el cumplimiento pleno de todos los criterios de aceptación. Resultados de las pruebas realizadas. Bitácora de seguimiento al monitoreo de capacidades del sistema. Documento con los controles y procedimientos para el manejo de software y códigos maliciosos. Registros con procesos de capacitación en seguridad y de las reuniones periódicas con los trabajadores para concientizar sobre la importancia de la seguridad de la información. Documento con los registros de las copias de seguridad realizadas. Documento con la estrategia de almacenamiento de backups. Política de manejo de backups. Procedimiento de continuidad del negocio. Informes de proceso de validación de recuperación de contingencias con los backups disponibles. Backups de los procesos esenciales del negocio. Documento de responsabilidades y procedimientos para la administración de equipos remotos. Documentos con los procedimientos para la instalación de herramientas de gestión de seguridad y realización de pruebas de detección de vulnerabilidades. Documento con las políticas de seguridad de la red. Documentos con los procedimientos para la instalación de herramientas de gestión de seguridad y realización de pruebas de detección de vulnerabilidades. Documentos con la situación actual de la red de datos de la organización. Documento de acuerdo o de definición de los niveles de servicio. Documento con las amenazas identificadas y las medidas de protección. Manual de funciones del personal autorizado para la administración de la red. Documento con los procedimientos para la administración de los medios removibles. Bitácora de registro de destrucción de información sensible. Reportes de eliminación y destrucción de cintas y similares. Documento con los procedimientos y políticas para el almacenamiento de datos. Contratos de personal que incluya restricciones de divulgación de información y mal uso de la misma (Documento de roles y responsibilidades) Documento con los procedimientos de cifrado de la información en curso. Documento con procedimientos de manejo de la información según su clasificación. Documento de acuerdos de intercambio de información y de software. Documento con las amenazas identificadas y las medidas de protección a tomar. Documento con políticas y procedimientos para proteger la información asociada con la interconexión de los sistemas de información del negocio. Documento de los acuerdos de comercio electrónico entre socios comerciales. Política de seguridad del uso de correo electrónico. Documentos con la configuración de seguridad de la red Documento con el procedimiento y las condiciones de aceptación antes de que la información sea puesta al público. Documento con los procedimientos para garantizar que las entradas del exterior son verificadas y aprobadas. Documento con los registros de las grabaciones. Documento con los procedimientos para el monitoreo del uso de los servicios de procesamiento de información. Bitácora con los resultados de las observaciones de la monitoria. Documento con los registros de las fallas que se han presentado y los procedimientos y acciones correctivas Documento con las fallas reportadas por los usuarios o programas relacionados con el procesamiento de información o sistemas de comunicación. Documento con los estatutos relevantes, regulaciones y requerimientos contractuales para cada sistema de información Actas de visitas de la SIC (Superintendencia de industria y comercio) que avalen el buen uso y manejo de las herramientas de procesamiento de la información y de los datos personales garantizando el derecho al habeas data. Documento con procedimiento sobre el manejo de información con derechos de propiedad intelectual. Contrato de arrendamiento/compra de software. Registros con su respectiva tabla de retención documental. Documento con la legislación y los reglamentos pertinentes a la protección y privacidad de los datos personales. Políticas de seguridad en cuanto al uso de las instalaciones y el personal autorizado para ingresar a ellas Revisar el documento con los requisitos para el cumplimiento de la ley de los controles criptográficos Actas y/o comunicados dirigidas al personal de la organización donde se les informe sobre la política de protección y privacidad de datos. Documento con los requisitos para el cumplimiento de la ley de los controles criptográficos. Documento con las revisiones y acciones correctivas del cumplimiento de las políticas, cumplimiento técnico y normas de seguridad. Actas, ó informes de evaluaciones periódicas. Contratos de auditorías con perfiles de los expertos. Documento con los controles para salvaguardar los sistemas operativos y las herramientas de auditoría. Documentos con las políticas de seguridad y procedimientos para salvaguardar las herramientas de auditoría de los sistemas de información. Documentos con procesos de manejo de información durante la auditoría. Procedimientos para el desarrollo de pruebas de auditoria. Procedimientos para el manejo del software de auditoria. Documentos con los requisitos de auditoría y plan de actividades para no interrumpir las actividades del negocio. Acuerdos de confidencialidad con los auditores y las firmas de auditoría. Desarrollo del programa de auditoria El programa de auditoría es un conjunto documentado de procedimientos diseñados para alcanzar los objetivos de auditoría planificados. El esquema de auditoría incluye lo siguiente: Tema de auditoría: Gestión de comunicaciones y operaciones y Cumplimiento. Objetivos de Auditoría: Reunir evidencias para evaluar fortalezas y debilidades de los controles existentes. Preparar un informe de auditoría que presente esos temas en forma objetiva a la gerencia. Llevar a cabo una validación del proceso de auditoría modelado en un entorno real. Cumplimiento con base en la norma ISO 27001 ASPECTO: Gestión de comunicaciones y operaciones Proceso: PROCEDIMIENTOS OPERACIONALES Y RESPONSABILIDADES - Previo Actividades a cumplir Forma de validación Recursos Requeridos Revisión de documentos. Documento con los Revisar documento que contenga los procedimientos de operación, para las actividades del sistema asociadas con los servicios de comunicaciones y de procesamiento de información que esté disponible para todos los usuarios que los necesiten. procedimientos de operación para las actividades del sistema asociadas con los servicios de comunicaciones y de procesamiento de información. Revisar documento que contenga los roles y responsabilidades, identificadas en el manual de política de seguridad de la organización. Revisión de documentos. Documento de roles y responsabilidades identificadas en el manual de política de seguridad de la organización. Revisar si existe un documento con los registros de auditoria que contenga todos los cambios realizados a los servicios y los sistemas de procesamiento de información. Revisión de documentos. Documento con los registros de auditoria que contenga todos los cambios realizados a los servicios y los sistemas de procesamiento de información. Documento con los registros de aceptación antes de hacer modificaciones a los sistemas de producción. Verificar que las responsabilidades y los procedimientos formales de gestión para garantizar el control satisfactorio de todos los cambios en los equipos, el software o los procedimientos han sido establecidas. Revisión de documentos. Documento con los procedimientos de operación para las actividades del sistema asociadas con los servicios de comunicaciones y de procesamiento de información. Fecha Hora Documento de roles y responsabilidades identificadas en el manual de política de seguridad de la organización. Revisar otros controles tales como monitoreo de actividades, registros de auditoría y supervisión por la dirección. Revisión de documentos. Documento con los registros de auditoria que contenga todos los cambios realizados a los servicios y los sistemas de procesamiento de información. Documento con los registros de aceptación antes de hacer modificaciones a los sistemas de producción. Revisar que se haya identificado el grado de separación entre los ambientes operativo, de prueba y de desarrollo a fin de que se puedan evitar problemas graves, como la modificación indeseada de archivos, o del entorno del sistema, falla del sistema, cambios involuntarios en el software, introducción de códigos no autorizados y sin probar o alteración los datos operativos con los cuales se pueda cometer fraude. Revisión de documentos. Documento con los procedimientos de operación para las actividades del sistema asociadas con los servicios de comunicaciones y de procesamiento de información. Proceso: PROCEDIMIENTOS OPERACIONALES Y RESPONSABILIDADES - Sitio Revisión de documentos. Verificar que los procedimientos tales como: procesamiento y manejo de información, copias de respaldo, requisitos de programación, instrucciones para el manejo de errores y otras condiciones excepcionales, contactos de soporte, Instrucciones de manejo de los medios y los informes especiales, procedimientos para el reinicio y la recuperación del sistema, gestión de los registros de auditoria y de la información de registro del sistema sean usados. Revisión de las Instalaciones. Verificar que las modificaciones que se hagan en los sistemas de producción, sean autorizadas por el control de cambios. Revisión de documentos. Entrevistas. Entrevistas. Documento con los planes de contingencia después de desastres o fallas significativas en el servicio. Documento con los registros de aceptación antes de hacer modificaciones a los sistemas de producción. Revisar que los deberes y áreas de responsabilidad estén separados a fin de que se reduzcan las oportunidades para modificaciones por parte de alguna persona no autorizada y que le dé mal uso a la información o a los servicios sin ser detectado. Revisión de documentos. Entrevistas. Documento de roles y responsabilidades identificadas en el manual de política de seguridad de la organización. Verificar que las instalaciones de desarrollo y de prueba están separadas de las instalaciones operacionales a fin de reducir el riesgo de cambio accidental o acceso no autorizado al software operativo o a los datos del negocio. Revisión de documentos. Revisión de las instalaciones. Entrevistas. Documento de roles y responsabilidades identificadas en el manual de política de seguridad de la organización. Documento con la identificación de espacios físicos. Proceso: GESTIÓN DE LA PRESTACIÓN DEL SERVICIO POR TERCERAS PARTES - Previo Revisión de documentos. Documento de acuerdo de la Verificar si existe una empresa externa o contratista (tercero) prestación de servicios entre que maneje alguna de las instalaciones de procesamiento de la las partes. información. Actas de reunión con proveedores de servicio. Revisión de documentos. Documento de riesgos. Revisar documento donde se establecen con antelación los riesgos asociados a dicha administración, que han sido discutidas con él tercero y que los controles adecuados han sido incorporados en el contrato. Verificar que se realicen auditorías a intervalos regulares para controlar los servicios, reportes y registros suministrados por terceras partes. Documento de acuerdo de la prestación de servicios entre las partes. Actas de reunión con proveedores de servicio. Revisión de documentos. Documento con los registros de auditoría con sus respectivas acciones correctivas en caso de que se haya encontrado alguna inconformidad. Actas de reunión con proveedores de servicio. Verificar que los cambios en la prestación de los servicios, incluyendo mantenimiento y mejora de las políticas existentes de seguridad de la información, en los procedimientos y los controles, se tiene en cuenta la importancia de los sistemas y procesos del negocio involucrados, así como la reevaluación de los riesgos. Revisión de documentos. Documento de riesgos. Documento de acuerdo de la prestación de servicios entre las partes. Actas de reunión con proveedores de servicio. Proceso: GESTIÓN DE LA PRESTACIÓN DEL SERVICIO POR TERCERAS PARTES - Sitio Revisión de documentos. Documento de acuerdo de la Revisar que la organización verifica la implementación de los Entrevistas. prestación de servicios entre acuerdos, monitorea el cumplimiento de ellos y gestiona los las partes. cambios para asegurarse que los servicios que se prestan Actas de reunión con cumplen con los requisitos acordados con los terceros. proveedores de servicio. Revisión de documentos. Documento con los planes de Verificar que la organización se cerciora que el tercero contingencia después de mantenga una capacidad de servicio suficiente, junto con planes Entrevistas. desastres o fallas significativas ejecutables diseñados para garantizar la conservación de los en el servicio. niveles de continuidad del servicio acordados, después de desastres o fallas significativas en el servicio. Actas de reunión con proveedores de servicio. Verificar que la organización mantiene suficiente control global y no pierde de vista todos los aspectos de seguridad para la información sensible o crítica, o de los servicios de procesamiento de información que haya procesado, gestionado o tenido acceso el tercero. Revisión de documentos. Entrevistas. Actas de reunión con proveedores de servicio. Verificar que existe una persona o equipo de gestión del servicio que monitoree el cumplimiento de los términos y condiciones de seguridad de la información, de los acuerdos y que los Revisión de documentos. Entrevistas. Documento de acuerdo de la prestación de servicios entre las partes. Documento de riesgos. Organigrama del área. incidentes y problemas de la seguridad de la información se manejan adecuadamente. Proceso: PLANIFICACIÓN Y ACEPTACIÓN DEL SISTEMA - Previo Revisar que en las proyecciones de los requisitos de capacidad Revisión de documentos. futura se consideraran los negocios nuevos y los requisitos del sistema, así como las tendencias actuales y proyectadas en la capacidad de procesamiento de información de la organización. Verificar si se llevaron a cabo las pruebas adecuadas para confirmar el cumplimiento pleno de todos los criterios de aceptación antes de la aceptación del sistema de información. Revisión de documentos. Documento con los criterios de aceptación para los sistemas de información presente y futuro. Documento con los criterios de aceptación para los sistemas de información presente y futuro. Bitácora de las pruebas empleadas para confirmar el cumplimiento pleno de todos los criterios de aceptación. Resultados de las pruebas realizadas. Revisar si están establecidos los criterios de aceptación para Revisión de documentos. sistemas de información nuevos, actualizaciones y nuevas versiones y se llevan a cabo los ensayos adecuados del sistema durante el desarrollo y antes de la aceptación. Documento con los criterios de aceptación para los sistemas de información presente y futuro. Bitácora de seguimiento al monitoreo de capacidades del sistema. Proceso: PLANIFICACIÓN Y ACEPTACIÓN DEL SISTEMA - Sitio Verificar que la capacidad de la demanda y las proyecciones de Revisión de documentos. los requerimientos de capacidad futura son monitoreadas para garantizar la disponibilidad de la capacidad y los recursos adecuados para entregar el desempeño requerido del sistema. Entrevistas. Documento con los criterios de aceptación para los sistemas de información presente y futuro. Bitácora de seguimiento al monitoreo de capacidades del sistema. Actas de reunión con proveedores de servicio. Verificar que los sistemas de información nuevos, las actualizaciones y las nuevas versiones son migrados a producción después de obtener la aceptación formal. Revisión de documentos. Entrevistas. Proceso: PROTECCIÓN CONTRA CÓDIGOS MALICIOSOS Y MÓVILES - Previo Revisión de documentos. Revisar si existe algún control en contra del uso de software malicioso. Revisar si existe algún procedimiento para verificar que todos los boletines de alarma sean precisos e informativos con respecto al uso del software malicioso. Revisión de documentos. Proceso: PROTECCIÓN CONTRA CÓDIGOS MALICIOSOS Y MÓVILES - Sitio Verificar si se establecen controles tecnológicos (p. ej., software Revisión de documentos. antivirus) con medidas no técnicas (educación, concienciación y Entrevistas. formación). Documento con los criterios de aceptación para los sistemas de información presente y futuro. Documento con los controles y procedimientos para el manejo de software y códigos maliciosos. Documento con los controles específicos. Documento con los controles y procedimientos para el manejo de software y códigos maliciosos. Documento con los controles y procedimientos para el manejo de software y códigos maliciosos. Registros con procesos de capacitación en seguridad y de las reuniones periódicas con los trabajadores para concientizar sobre la importancia de la seguridad de Verificar si el antivirus instalado en los equipos verifica y aísla o elimina cualquiera de los virus de la computadora y de los medios de computación. Verificar que cuándo se autoriza la utilización de códigos móviles, la configuración asegura que dichos códigos operan de acuerdo con la política de seguridad claramente definida, y que se evite la ejecución de los códigos móviles no autorizados. Revisión de documentos. Pruebas en el sistema. Verificar que todo el tráfico proveniente de redes desconocidas dentro de la organización es analizado en busca de virus. Revisión de documentos. Entrevistas. Pruebas en el sistema. Revisión de documentos. Entrevistas. la información. Equipo de cómputo para verificar el correcto funcionamiento del antivirus. Equipo de cómputo para verificar el correcto funcionamiento del antivirus. Documento con los controles y procedimientos para el manejo de software y códigos maliciosos. Equipo de cómputo para validar que toda la información que proviene de redes externas es analizada. Proceso: RESPALDO - Previo Revisar si son realizadas regularmente las copias de respaldo de la información. Revisión de documentos. Documento con los registros de las copias de seguridad realizadas. Documento con la estrategia de almacenamiento de backups. Política de manejo de backups. Procedimiento de continuidad del negocio. Informes de proceso de validación de recuperación de contingencias con los backups disponibles. Proceso: RESPALDO - Sitio Verificar si existen copias de respaldo de la información de los negocios esenciales, tales como servidores de producción, componentes críticos de la red, configuración del backup etc. Revisión de documentos. Revisión de backups. Backups de los procesos esenciales del negocio. Verificar que los medios que almacenan el backup y los procedimientos para restaurarlo son almacenados de manera segura y lejos del sitio actual. Revisión de documentos. Entrevistas. Revisar que los backups y el sitio donde son almacenados cumplen con los requisitos de la norma. Verificar que los medios que almacenan la copia de respaldo son probados regularmente para asegurarse que éstos pueden ser restaurados dentro del marco de tiempo asignado por el procedimiento operacional para recuperación. Revisión de documentos. Entrevistas. Pruebas en el sistema. Equipo de cómputo para verificar que las copias son restauradas dentro del marco de tiempo asignado. Proceso: GESTIÓN DE LA SEGURIDAD DE LAS REDES - Previo Revisión de documentos. Revisar si existe un documento donde estén establecidos las responsabilidades y procedimientos para la administración de equipos remotos, incluidos los equipos en las áreas de usuarios establecidas. Revisar si existe un control especial para salvaguardar la confidencialidad e integridad en el procesamiento de los datos sobre redes públicas y proteger los sistemas conectados. Revisión de documentos. Documento de responsabilidades y procedimientos para la administración de equipos remotos. Documentos con los procedimientos para la instalación de herramientas de gestión de seguridad y realización de pruebas de detección de vulnerabilidades. Documento con las políticas de seguridad de la red. Documentos con los procedimientos para la instalación de herramientas de gestión de seguridad y realización de pruebas de detección de vulnerabilidades. Documentos con la situación actual de la red de datos de la organización. Revisar si en los acuerdos sobre los servicios de la red se identificaron e incluyeron las características de seguridad, los niveles de servicio y los requisitos de gestión de todos los servicios de la red, sin importar si los servicios se prestan en la organización o se hayan contratado externamente. Revisión de documentos. Documento de acuerdo o de definición de los niveles de servicio. Revisar si las disposiciones de seguridad necesarias para servicios particulares, tales como las características de seguridad, los niveles de servicio y los requisitos de gestión han sido identificadas. Revisión de documentos. Documentos con la situación actual de la red de datos de la organización. Documento con las políticas de seguridad de la red. Documento con las amenazas identificadas y las medidas de protección. Documento de acuerdo o de definición de los niveles de servicio. Proceso: GESTIÓN DE LA SEGURIDAD DE LAS REDES - Sitio Verificar si las redes se mantienen y se controlan adecuadamente para protegerlas de las amenazas y mantener la seguridad de los sistemas y aplicaciones que usan la red, incluyendo la información en tránsito. Revisión de documentos. Entrevistas. Documentos con la situación actual de la red de datos de la organización. Verificar si los directores de la red implementan controles que garanticen la seguridad de la información sobre las redes y la protección de los servicios conectados contra el acceso no autorizado. Revisión de documentos. Entrevistas. Documento con las políticas de seguridad de la red. Manual de funciones del personal autorizado para la administración de la red. Proceso: MANEJO DE LOS MEDIOS - Previo Revisar si existe un procedimiento para la administración de los medios removibles del computador tales como cintas, discos, casetes, memorias y reportes. Revisar si existe un documento en donde se registre que han sido eliminados elementos sensibles, a fin de mantener un rastro de auditoría. Revisión de documentos. Documento con los procedimientos para la administración de los medios removibles. Revisión de documentos. Bitácora de registro de destrucción de información sensible. Reportes de eliminación y destrucción de cintas y similares. Revisar si existen procedimientos para manejar el almacenamiento de la información. Revisión de documentos. Documento con los procedimientos y políticas para el almacenamiento de datos. Revisar si estos procedimientos abordan problemas, como la protección contra la divulgación no autorizada de información o el mal uso de ella. Revisión de documentos. Contratos de personal que incluya restricciones de divulgación de información y mal uso de la misma. Revisión de documentos. Entrevistas. Documento con los procedimientos de cifrado de la información en curso. Revisión de documentos. Entrevistas. Documento con los procedimientos para la administración de los medios removibles. Revisión de documentos. Documento con Proceso: MANEJO DE LOS MEDIOS - Sitio Revisar si todos los datos sensibles o valiosos son encriptados antes de ser transportados para poder tener control de la información en tránsito física y electrónica (a través de las redes). Verificar que los medios de comunicación que ya no son necesarios se eliminan de forma segura y sin peligro utilizando los procedimientos formales. Verificar si estos procedimientos manejan, procesan, almacenan y comunican la información de acuerdo con su clasificación. Entrevistas. procedimientos de manejo de la información según su clasificación. Verificar que la documentación del sistema está protegida del acceso no autorizado. Revisión de documentos. Revisión de las instalaciones. Revisar las condiciones donde está almacenada la documentación. Verificar que el acceso a la lista del sistema de información es mantenida al mínimo y autorizada por el propietario de la aplicación. Revisión de documentos. Entrevistas. Pruebas en el sistema. Equipo de cómputo para validar que solo personal autorizado puede ingresar a los archivos específicos del sistema. Verificar que estos documentos tienen habilitados listas de control de acceso (para que solo sea accesible por un número limitado de usuarios). Revisión de documentos. Pruebas en el sistema. Equipo de cómputo para validar que solo personal autorizado puede ingresar a los archivos específicos del sistema. Revisión de documentos. Documento de acuerdos de intercambio de información y de software. Documento de acuerdos de intercambio de información y de software. Proceso: INTERCAMBIO DE LA INFORMACIÓN - Previo Revisar si existe algún acuerdo formal o informal entre las organizaciones para el intercambio de información y software. Revisar si el acuerdo aborda problemas de seguridad basados en la sensibilidad de la información de los negocios involucrados. Revisión de documentos. Documento con las políticas de seguridad. Documento con las amenazas identificadas y las medidas de protección a tomar. Revisar si están establecidas políticas, procedimientos y controles formales de intercambio para proteger la información Revisión de documentos. Documento con políticas y procedimientos para proteger mediante el uso de todo tipo de servicios de comunicación. Revisar si existen acuerdos para el intercambio de la información y de software entre la organización y las partes externas. Revisar si las políticas, procedimientos y normas para proteger la información en los medios físicos y en tránsito están establecidos y referenciados en dichos acuerdos de intercambio. Revisión de documentos. Revisar si la organización establece, desarrolla e implementa políticas y procedimientos para proteger la información asociada con la interconexión de los sistemas de información del negocio. Revisión de documentos. Proceso: INTERCAMBIO DE LA INFORMACIÓN - Sitio Verificar los canales de comunicación alternativos y "preautorizados", en especial direcciones de e-mail secundarias por si fallan las primarias o el servidor de correo, y comunicaciones offline por si caen las redes para reducir el estrés en caso de un incidente real. Verificar que la seguridad de los medios de comunicación es tenida en cuenta mientras está siendo transportada. Verificar que los medios de comunicación están bien protegidos de accesos no autorizados, mal uso de estos o corrupción durante el transporte más allá de los límites físicos de la organización. Revisión de documentos. la información asociada con la interconexión de los sistemas de información del negocio. Documento de acuerdos de intercambio de información y de software. Documento con políticas y procedimientos para proteger la información asociada con la interconexión de los sistemas de información del negocio. Documento con políticas y procedimientos para proteger la información asociada con la interconexión de los sistemas de información del negocio. Revisión de documentos. Entrevistas. Equipo de cómputo. Revisión de documentos. Entrevistas. Revisar las herramientas para verificar que la información que circula por la red de la empresa y más allá de esta, está correctamente encriptada. Revisión de documentos. Entrevistas. Documento con las amenazas identificadas y las medidas de protección a tomar. Documento con políticas y procedimientos para proteger la información asociada con la interconexión de los sistemas de información del negocio Verificar que la información contenida en la mensajería electrónica tiene la protección adecuada. Revisión de documentos. Entrevistas. Proceso: SERVICIOS DE COMERCIO ELECTRÓNICO - Previo Revisar si existe un acuerdo de comercio electrónico entre Revisión de documentos. socios comerciales que incluya un acuerdo documentado, que compromete a ambas partes en los términos convenidos de negociación, incluidos los detalles de los problemas de seguridad. Verificar si estos acuerdos trabajan los 3 aspectos claves Revisión de documentos. (confidencialidad, integridad y disponibilidad) de la seguridad. Documento con las políticas de seguridad. Documento de los acuerdos de comercio electrónico entre socios comerciales. Documento de los acuerdos de comercio electrónico entre socios comerciales. Revisar si existe una política establecida para el uso adecuado del correo electrónico o si la política de seguridad aborda los problemas con respecto al uso del correo electrónico. Revisión de documentos. Política de seguridad del uso de correo electrónico. Revisar si existen algunas pautas establecidas para controlar eficazmente los negocios y los riesgos de seguridad asociados a los sistemas electrónicos de oficina. Revisión de documentos. Política de seguridad del uso de correo electrónico. Revisar si existen controles establecidos para proteger la integridad de la información a disposición del público de cualquier acceso no autorizado para evitar la modificación no autorizada. Revisar si existe un proceso formal de aprobación previo a que la información esté disponible al público. Revisión de documentos. Documentos con la configuración de seguridad de la red Revisión de documentos. Documento con el procedimiento y las condiciones de aceptación antes de que la información sea puesta al público. Proceso: SERVICIOS DE COMERCIO ELECTRÓNICO - Sitio Verificar que la información involucrada en el comercio electrónico que se transmite por las redes públicas está protegida contra actividades fraudulentas, disputas por diferencias contractuales y divulgación o modificación no autorizada. Verificar si los controles de seguridad tales como autenticación, autorización, son considerados en el ambiente del comercio electrónico. Verificar que la información involucrada en las transacciones en línea está protegida para evitar transmisión incompleta, enrutamiento inadecuado, alteración, divulgación, duplicación o repetición no autorizada del mensaje. Verificar que los controles involucrados en las transacciones en línea tales como la revisión del antivirus, aislamiento de los archivos adjuntos potencialmente inseguros, control de spam, etc, son puestos en marcha para reducir los riesgos creados por correo electrónico. Comprobar que todas las entradas suministradas desde el exterior del sistema son verificadas y aprobadas. Revisión de documentos. Entrevistas. Documentos con la configuración de seguridad de la red. Revisión de documentos. Entrevistas. Política de seguridad del uso de correo electrónico. Revisión de documentos. Entrevistas. Documentos con la configuración de seguridad de la red. Revisión de documentos. Entrevistas. Pruebas en el sistema. Equipo de cómputo para validar los controles de seguridad. Revisión de documentos. Entrevistas. Pruebas en el sistema. Documento con los procedimientos para garantizar que las entradas del exterior son verificadas y aprobadas. Equipo de cómputo para validar los controles de seguridad. Proceso: MONITOREO - Previo Revisar si se mantiene durante un periodo acordado las grabaciones de los registros de auditoría de las actividades de los usuarios, las excepciones y los eventos de seguridad de la información con el fin de facilitar las investigaciones futuras y el monitoreo del control de acceso. Revisar si existe un documento donde se establezcan los procedimientos para el monitoreo del uso de los servicios de Revisión de documentos. Documento con los registros de las grabaciones. Revisión de documentos. Documento con los procedimientos para el procesamiento de información. monitoreo del uso de los servicios de procesamiento de información. Documento con los procedimientos para el monitoreo del uso de los servicios de procesamiento de información. Contratos de personal que incluya restricciones de divulgación de información y mal uso de la misma y el alcance de sus actividades. Bitácora con los resultados de las observaciones de la monitoria. Revisar si está establecido el uso de procedimientos de monitoreo para garantizar que los usuarios únicamente ejecutan actividades autorizadas explícitamente. Revisión de documentos. Revisar que las actividades tanto del operador como del administrador del sistema son registradas. Revisión de documentos. Revisar que las fallas que se presentan son registradas y analizadas junto con el procedimiento realizado. Revisión de documentos. Documento con los registros de las fallas que se han presentado y los procedimientos y acciones correctivas. Revisar si existe un registro de las fallas reportadas por los usuarios o por los programas del sistema relacionadas con problemas de procesamiento de la información o con los sistemas de comunicación. Revisión de documentos. Documento con las fallas reportadas por los usuarios o programas relacionados con el procesamiento de información o sistemas de comunicación. Revisar si existe un procedimiento que verifique y corrija cualquier variación significativa en los relojes que varían con el paso del tiempo, lo cual puede ser necesario para las investigaciones o como evidencia en casos disciplinarios o legales. Revisión de documentos. Documento con los registros de las fallas que se han presentado y los procedimientos y acciones correctivas. Proceso: MONITOREO – Sitio Verificar si la organización analiza la criticidad e importancia de los datos que va a monitorizar y cómo esto afecta a los objetivos globales de negocio de la organización en relación a la seguridad de la información. Revisión de documentos. Entrevistas. Verificar que los resultados producto del uso de los procedimientos de monitoreo son revisados regularmente. Revisión de documentos. Entrevistas. Revisar si el nivel de monitoreo necesario para servicios individuales se determina mediante una evaluación de riesgos. Revisión de documentos. Entrevistas. Verificar que los servicios y la información de la actividad de registro son protegidos contra el acceso o la manipulación no autorizados para que los datos no se puedan modificar, eliminar o poder crear un sentido falso de seguridad. Revisar si existe una función en el sistema para llevar un registro de errores. Revisión de documentos. Pruebas en el sistema. Verificar si esta función está habilitada. Revisión de documentos. Prueba en el sistema. Verificar que los relojes de todos los sistemas de procesamiento de información pertinentes dentro de la organización o del dominio de seguridad deberían estar sincronizados con una fuente de tiempo exacta y acordada. Revisión de documentos. Prueba en el sistema. Revisión de documentos. Prueba en el sistema. Documento con los procedimientos para el monitoreo del uso de los servicios de procesamiento de información. Documento con los registros de las fallas que se han presentado y los procedimientos y acciones correctivas. Entrevistas. Documento con los procedimientos para el monitoreo del uso de los servicios de procesamiento de información. Equipo de cómputo. Equipo(s) de cómputo para validar si hay una función que lleve un registro de los errores. Equipo(s) de cómputo para validar si hay una función que lleve un registro de los errores. Equipo(s) de cómputo para validar que los equipos trabajan con la misma hora. Cumplimiento con base en la norma ISO 27001 Aspecto : Cumplimiento Proceso: CUMPLIMIENTO DE LOS REQUISITOS LEGALES - Previo Actividades a cumplir Forma de validación Recursos requeridos Revisión de documentos. Documento con los estatutos Revisar si existe un documento donde hayan sido definidos relevantes, regulaciones y explícitamente los estatutos relevantes, regulaciones y requerimientos contractuales requerimientos contractuales para cada sistema de información. para cada sistema de información. Documento declaración de aplicabilidad. Revisar si existe un documento donde estén especificados los controles y las responsabilidades individuales para cumplir con estos requisitos. Revisión de documentos. Revisar si se tiene en cuenta que los requisitos legales varían de un país a otro y pueden variar para la información creada en un país y que se transmite a otro (es decir, el flujo de datos trans-fronterizo). Revisión de documentos. Revisar si la organización se cerciora si al país donde van a ser enviados los datos, cumple con los estándares fijados por la Superintendencia de Industria y Comercio (SIC) sobre el flujo de datos transfronterizo. Revisión de documentos. Documento con los estatutos relevantes, regulaciones y requerimientos contractuales para cada sistema de información. Actas de visitas de la SIC (Superintendencia de industria y comercio) que avalen el buen uso y manejo de las herramientas de procesamiento de la información y de los datos personales garantizando el derecho al habeas data. Actas de visitas de la SIC (Superintendencia de industria y comercio) que avalen el buen uso y manejo de las herramientas de procesamiento de la información y de los datos personales garantizando el Fecha Hora derecho al habeas data. Revisar si existen procedimientos para garantizar el cumplimiento de las restricciones legales sobre el uso de los materiales en los que puede haber derechos de propiedad intelectual, tales como derechos de autor, derechos de diseño, marcas. Revisar si se pueden realizar copias de seguridad propias del software. Revisión de documentos. Documento con procedimiento sobre el manejo de información con derechos de propiedad intelectual. Revisión de documentos. Contrato de arrendamiento/compra de software. Revisar que los registros importantes están protegidos contra pérdida, destrucción y falsificación, de acuerdo con los requisitos estatutarios, reglamentarios, contractuales y del negocio. Revisar si los registros están clasificados en tipos de registro cada uno con detalles de los periodos de retención y los tipos de medio de almacenamiento como papel, microfichas, medios magnéticos, ópticos, etc. Revisar si existe una estructura de gestión y control establecida para proteger los datos y la privacidad de la información personal. Revisión de documentos. Documento de políticas de seguridad de la información. Revisión de documentos. Registros con su respectiva tabla de retención documental. Revisión de documentos. Revisar si esta política de protección y privacidad de los datos cumple con la legislación y los reglamentos pertinentes, y se aplica a las cláusulas del contrato. Revisión de documentos. Revisar si el uso de las instalaciones de procesamiento de información para cualquier propósito no comercial o no autorizado, sin la aprobación de la administración se considera como un uso inadecuado de las instalaciones. Revisión de documentos. Documento con procedimiento sobre el manejo de información con derechos de propiedad intelectual. Documento con la legislación y los reglamentos pertinentes a la protección y privacidad de los datos personales. Políticas de seguridad en cuanto al uso de las instalaciones y el personal autorizado para ingresar a ellas Verificar que se tiene asesoría legal para garantizar el cumplimiento con las leyes y los reglamentos nacionales. Revisión de documentos. Organigrama de la organización. Verificar que los controles criptográficos cumplen todos los acuerdos, las leyes y los reglamentos pertinentes. Revisión de documentos. Proceso: CUMPLIMIENTO DE LOS REQUISITOS LEGALES - Sitio Verificar que los procedimientos para garantizar el cumplimiento Revisión de documentos. de las restricciones legales sobre el uso de los materiales están Entrevistas. bien implementados. Verificar que los sistemas de almacenamiento de datos son seleccionados de forma tal que los datos requeridos se puedan recuperar en el periodo de tiempo y el formato aceptable, dependiendo de los requisitos que se deben cumplir. Revisión de documentos. Pruebas en el sistema. Verificar que el sistema de almacenamiento y manipulación garantiza la identificación de los registros y de su periodo de retención tal como se define en los reglamentos o la legislación nacional o regional. Verificar si esta política de protección y privacidad de los datos es comunicada a todas las personas involucradas en el procesamiento de información personal. Revisión de documentos. Revisión de las instalaciones. Pruebas en el sistema. Revisión de documentos. Entrevistas. Verificar que en el momento del registro de inicio, existe un mensaje de advertencia que indique que el servicio de procesamiento de información al cual se está ingresando es propiedad de la organización y que no se permite el acceso no autorizado. Verificar que se tiene asesoría legal para garantizar el cumplimiento con las leyes y los reglamentos nacionales. Verificar que los controles criptográficos cumplen todos los acuerdos, las leyes y los reglamentos pertinentes. Revisión de documentos. Pruebas en el sistema. Revisión de documentos. Entrevistas. Revisión de documentos. Entrevistas. Revisar el documento con los requisitos para el cumplimiento de la ley de los controles criptográficos Documento con procedimiento sobre el manejo de información con derechos de propiedad intelectual. Equipo de cómputo para validar que los datos que estén almacenados y sean solicitados, se recuperen en el formato y tiempo establecido. Equipo de cómputo. Actas y/o comunicados dirigidas al personal de la organización donde se les informe sobre la política de protección y privacidad de datos. Equipo de cómputo para validar el registro al inicio. Personal de las instalaciones. Documento con los requisitos para el cumplimiento de la ley de los controles criptográficos. Organigrama. Proceso: CUMPLIMIENTO DE LAS POLÍTICAS Y LAS NORMAS DE SEGURIDAD Y CUMPLIMIENTO TÉCNICO - Previo Revisar si se registran los resultados de las revisiones y las Revisión de documentos. Documento con las revisiones acciones correctivas llevadas a cabo por los directores. y acciones correctivas del cumplimiento de las políticas, cumplimiento técnico y normas de seguridad. Actas, ó informes de evaluaciones periódicas. Proceso: CUMPLIMIENTO DE LAS POLÍTICAS Y LAS NORMAS DE SEGURIDAD Y CUMPLIMIENTO TÉCNICO - Sitio Verificar que es considerado dentro de todas las áreas de la Revisión de documentos. Actas, ó informes de organización una revisión periódica para asegurar el Entrevistas. evaluaciones periódicas. cumplimiento de las políticas de seguridad, estándares y procedimientos. Verificar que la comprobación de la conformidad técnica se lleva Revisión de documentos. Contratos de auditorías con a cabo por, o bajo la supervisión de personas competentes y Entrevistas. perfiles de los expertos. autorizadas. Verificar que los sistemas de información son controlados Revisión de documentos. Actas, ó informes de regularmente para cumplir con la implementación de los Entrevistas. evaluaciones periódicas. estándares de seguridad. Proceso: CONSIDERACIONES DE LA AUDITORÍA DE LOS SISTEMAS DE INFORMACIÓN - Previo Revisar si existen controles para salvaguardar los sistemas Revisión de documentos. Documento con los controles operativos y las herramientas de auditoría durante las auditorías para salvaguardar los de los sistemas de información para evitar el uso inadecuado. sistemas operativos y las herramientas de auditoría. Documentos con las políticas de seguridad y procedimientos para salvaguardar las herramientas de auditoría de los sistemas de información. Documentos con procesos de manejo de información durante la auditoría. Procedimientos para el desarrollo de pruebas de auditoria. Procedimientos para el manejo del software de auditoria. Proceso: CONSIDERACIONES DE LA AUDITORÍA DE LOS SISTEMAS DE INFORMACIÓN - Sitio Verificar que los requisitos de auditoría y las actividades que Revisión de documentos. Documentos con los requisitos implican controles de los sistemas operativos son Entrevistas. de auditoría y plan de cuidadosamente planificados y acordados para minimizar el actividades para no interrumpir riesgo de interrupciones en el proceso de negocio. las actividades del negocio. Verificar que el acceso a las herramientas de auditoría del Revisión de documentos. Revisión de las instalaciones. sistema, como los archivos de software o los datos están Revisión de las Equipo de cómputo para protegidos para evitar cualquier posible mal uso o compromiso. instalaciones. revisar configuraciones de seguridad. Acuerdos de confidencialidad con los auditores y las firmas de auditoría. Verificar que las herramientas de auditoría de los sistemas de Revisión de documentos. Documentos con las políticas información, por ejemplo, software o archivos de datos, están Revisión de las de seguridad y procedimientos separados de los sistemas operativos y de desarrollo y no se instalaciones. para salvaguardar las mantienen en librerías de cinta, salvo que se les proporcione un herramientas de auditoría de nivel adecuado de protección adicional. los sistemas de información. En este proyecto de grado se presenta el procedimiento empleado para desarrollar la guía de procesos de auditoría interna para la seguridad de la información soportada en TIC´s, para los aspectos “Gestión de comunicaciones y operaciones” y “Cumplimiento” usando la herramienta para el modelado y sistematización de procesos Bizagi. Adicionalmente, se describe todo el diseño metodológico y los aspectos a tener en cuenta en la realización de una auditoría y termina con una auditoría en una empresa colaboradora donde se validaron los modelos sistematizados. Para realizar el modelado y sistematización de los procesos se desarrollaron 4 etapas: Modelado 1. Modelamiento de los procesos. Para realizar el modelado de los aspectos mencionados anteriormente, se utilizó el estándar BPMN (Bussiness Process Modeler Notation), las actividades que se emplearon en estos modelos se obtuvieron a través de un análisis exhaustivo de 3 guías realizadas por expertos en seguridad de la información (ISO 27k ISMS auditing guideline [1], Checklist SANS Institute [2] y el NTC-ISO/IEC 27002 [3]), de las cuales se tomaron todos los controles que tenían en común y algunas actividades particulares de cada documento hasta que finalmente se obtuvo un compendio con un total de 112 actividades repartidas de la siguiente manera: Gestión de comunicaciones y operaciones (84): Actividades previas: 43 Actividades en sitio: 41 Cumplimiento (28): Actividades previas: 15 Actividades en sitio: 13 Cabe resaltar que el proceso de auditoría se dividió en 2 momentos, una etapa previa para la recolección y análisis de la información relevante sobre los procesos de la organización, y la auditoría en sitio para inspeccionar que todo lo que estaba en la documentación si estaba siendo cumplido. Sistematización 2. Definición del modelo de datos: El modelo de datos representa la información que se requiere almacenar para cada proceso y están relacionados con las actividades [4], en él se consideran las formas de evaluar cada aspecto, Todo está correcto, Observaciones, No conformidad mayor, No conformidad menor, así como el control, que permiten al auditor continuar con la auditoría y algunas variables propias para definir el flujo del proceso. 3. Definición de formas [5]. Son las interfaces que serán visualizadas en una aplicación por el usuario final en la interfaz web de Bizagi. Para este proceso se definieron 3 formas, una para la verificación y/o revisión de actividades, una forma para la declaración de no conformidad y una forma de resumen. 4. Definición de reglas [6]. En esta sección se definen las expresiones y las acciones de los eventos. Finalmente, para validar los procesos modelados, se consultaron expertos en el área con conocimientos en la norma ISO 27001:2005 y ellos corroboraron que lo que estaba allí plasmado si cumplía con su objetivo. Una vez se obtuvo la aprobación por parte de estos, se hizo una auditoria en una empresa colaboradora donde se utilizó la herramienta sistematizada, en donde se obtuvieron hallazgos importantes tanto para la empresa como para el desarrollo de futuros proyectos que involucren el uso de la herramienta Bizagi. REFERENCIAS [1] ISO 27k ISMS auditing http://www.iso27001security.com/html/27001.html guideline. Disponible [2] Checklist SANS institute. Disponible en: http://www.sans.org/score/checklists/ISO_17799_checklist.pdf [3] NTC-ISO/IEC 27002. Disponible en: [4] http://help.bizagi.com/bpmsuite/es/index.html?modelo_de_datos.htm [5] Bizagi, Bizagi BPM Suite, Descripción Funcional, Disponible en internet en http://www.bizagi.com/docs/BizAgi%20Descripcion%20Funcional.pdf, p.12 [6] http://help.bizagi.com/bpmsuite/es/index.html?ruta_del_proceso.htm en: