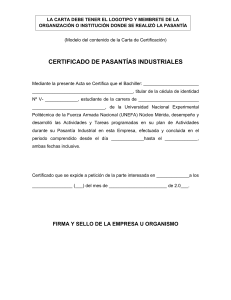

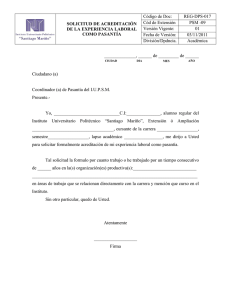

INFORME FINAL DE PASANTIA MONTAJE DE UN SISTEMA DE INTERCONEXIÓN DE COMPUTADORES Y RECURSOS DE RED PARA LA EMPRESA MODULARTE SPA EN SANTIAGO DE CHILE, CHILE, BAJO TECNOLOGÍA CISCO Y ESTÁNDARES IEEE PARA TELECOMUNICACIONES Diciembre 2019, Santiago de Chile, Chile Página |1 MONTAJE DE UN SISTEMA DE INTERCONEXIÓN DE COMPUTADORES Y RECURSOS DE RED PARA LA EMPRESA MODULARTE SPA EN SANTIAGO DE CHILE, CHILE, BAJO TECNOLOGÍA CISCO Y ESTÁNDARES IEEE PARA TELECOMUNICACIONES MIGUEL ANGEL BENITO PÁEZ Código: 9420559 Informe Final de Pasantía para obtener el título de Ingeniería Director PhD. Roberto Ferro Escobar PROYECTO CURRICULAR EN INGENIERIA ELECTRONICA FACULTAD DE INGENIERIA BOGOTÁ, COLOMBIA 2020 Pasantía Modularte SPA, Chile, 2019 Página TABLA DE CONTENIDO PÁGINA RESUMEN 4 INTRODUCCION 5 INDICE DE TABLAS 6 INDICE DE ANEXOS 7 INDICE DE FIGURAS. 8 1. FASE DE PLANEACIÓN 9 1.1 DESCRIPCIÓN DEL PROBLEMA 9 FORMULACIÓN DEL PROBLEMA 11 1.2 JUSTIFICACION. 11 1.3 OBJETIVOS 11 OBJETIVO GENERAL 11 OBJETIVOS ESPECÍFICOS. 11 2. MARCO TEORICO 12 2.1 MODELO OSI 12 2.2 CONCEPTO DE RED. 13 2.3 CABLEADO ESTRUCTURADO. 15 CABLEADO HORIZONTAL. 15 CABLEADO VERTICAL - BACKBONE . 15 2.3 RED INALÁMBRICA (WIFI). 16 2.4 PROTOCOLO TCP/IP. 17 2.5 DIRECCIONAMIENTO IP. 19 2.6 DHCP. 19 2.6 VLAN. 22 CLASIFICACIÓN DE VLAN. 22 PROTOCOLOS RELACIONADOS A LAS VLAN. 23 2.6 SEGURIDAD EN REDES. 24 CONCEPTOS BÁSICOS DE SEGURIDAD DE RED. 24 MÉTODOS DE SEGURIDAD DE RED. 25 SEGURIDAD DE LA RED Y LA NUBE. 26 SOFTWARE DE SEGURIDAD DE RED. 26 SEGURIDAD EN IP. 26 2.7 WINDOWS SERVER 2012 R2. 27 ¿ QUE ES MS WINDOWS SERVER? 27 WINDOWS SERVER 2012 R2. 28 2.8 ACTIVE DIRECTORY EN WINDOWS SERVER 2012 R2. 29 2.9 ALMACENAMIENTO EN WINDOWS SERVER 2012 R2. 30 LOS DIFERENTES DISCOS Y SU RENDIMIENTO. 30 CONCEPTO DE RAID. 31 TIPOS DE RAID. 31 2.10 FIREWALL EN WINDOWS SERVER 2012 R2. Pasantía Modularte SPA, Chile, 2019 |2 32 Página 3. SOLUCIÓN TECNOLÓGICA. 33 CARACTERISTICAS. 33 3.1 METODOLOGÍA. 33 ENFOQUE TOP-DOWN. 33 FASE DE DISEÑO LÓGICO. 34 FASE DE DISEÑO FÍSICO. 34 FASE DE PRUEBA, OPTIMIZACIÓN Y DOCUMENTACIÓN. 34 CRONOGRAMA. 35 4. ANÁLISIS DE OBJETIVOS Y REQUERIMIENTOS DEL CLIENTE. 36 IDENTIFICACION DEL CLIENTE. 36 MISION. 36 VISION. 36 4.1 PROPÓSITO DEL PROYECTO. 36 4.2 RESTRICCIONES. 37 4.3 RECOMENDACIONES ESTRATÉGICAS. 37 4.4 CONSIDERACIONES DE IMPLEMENTACIÓN. 37 4.5 BENEFICIOS DE LA SOLUCIÓN. 37 4.6 ALCANCE. 38 5. DESCRIPCION DE ACTIVIDADES DESARROLLADAS. 38 5.1 PARQUE INFORMÁTICO. 39 5.2 TOPOLOGIA INICIAL DE LA RED. 40 5.3 DISEÑO DE RED. 42 CAPA DE CORE. 43 CAPA DE AGREGACIÓN. 43 ROUTING ON A STICK. 45 CAPA DE ACCESO. 49 CABLEADO ESTRUCTURADO. 50 5.4 RED WIFI. 51 5.5 SERVIDOR. 54 CARACTERÍSTICAS DEL SERVIDOR. 54 IMPLEMENTACION DEL SERVIDOR. 55 CONEXIÓN REMOTA DE USUARIOS. 57 CERTIFICACIÓN PARA EL SISTEMA DE CABLEADO ESTRUCTURADO. 58 RECOMENDACIONES Y COMENTARIOS FINALES. 59 CONCLUSIONES. 60 GLOSARIO. 61 BIBLIOGRAFIA. 66 ANEXOS. 67 Pasantía Modularte SPA, Chile, 2019 |3 Página |4 RESUMEN Este documento presenta las diferentes fases para la planeación y diseño y montaje de una red de telecomunicaciones funcional y eficaz en Modularte SPA, cuyo objetivo principalmente está encaminado a mejorar el sistema de comunicaciones y la integración de los procesos referentes a Tecnologías de la Información y de las comunicaciones TIC [1] de la sede administrativa y la sede de producción. El trabajo se estructura según la metodología Top Down [2]. Esta consiste en una metodología para diseñar redes que comienza en las capas superiores del modelo de referencia de OSI [3]antes de pasar a las capas inferiores. Esto se concentra en aplicaciones, sesiones, y transporte de datos antes de la selección de routers, switches, y medios que funcionan en las capas inferiores. Se implementará entonces una solución de acuerdo a las necesidades de funcionabilidad de la empresa para que esta cuente con el recurso de una red de telecomunicaciones que apoye su productividad y eficiencia, con las premisas de un bajo presupuesto y de minimización de costos de implementación de la solución y además la previsión del futuro crecimiento de la empresa. Pasantía Modularte SPA, Chile, 2019 Página |5 INTRODUCCIÓN La pasantía, en un concepto general, es una etapa de transición entre la vida de estudiante y la vida como profesional. Esta pretende poner en sintonía la profundización, la ampliación, la aplicación, la integración y el desarrollo de conocimientos, de teorías y de técnicas y tecnologías en la vida diaria, al servicio de la humanidad, como respuesta tangible a la satisfacción de una necesidad, en el caso que nos ocupa ahora, una necesidad de tipo tecnológico en el campo de la industria. El presente documento es un informe de las actividades realizadas durante mi última etapa de formación como Ingeniero Electrónico, en la pasantía desarrollada en la empresa Modularte SPA - Sociedad por acciones, en Santiago de Chile, Chile, según lo establecido en el plan de estudios de Ingeniería Electrónica de la Universidad Distrital Francisco José de Caldas de Bogotá, Colombia. Todas las actividades de esta pasantía se llevaron a cabo durante el segundo semestre del año 2019 en el área de Tecnologías de la Información a cargo de la Ingeniera Angela Raigosa por parte de la empresa chilena, y la tutoría del profesor PhD Roberto Ferro, de la Universidad. Dicha empresa, de inmigrantes colombianos, ha ido creciendo dentro del mercado objetivo de su negocio, sin embargo, no tuvo en su inicio una planificación estructurada de su red de telecomunicaciones y facilidades relacionadas con las tecnologías de la información. De ahí la necesidad tecnológica de mejora, que es lo que se ha pretendido atender durante ese período de seis meses. El documento describe entonces el trabajo realizado a esta empresa, indicando las etapas en que se desarrolló dentro del alcance de la pasantía titulada: “Montaje De Un Sistema De Interconexión De Computadores Y Recursos De Red Para La Empresa Modularte SPA En Santiago De Chile, Chile, Bajo Tecnología Cisco Y Estándares IEEE Para Telecomunicaciones”. Pasantía Modularte SPA, Chile, 2019 Página INDICE DE TABLAS Tabla 1: Inventario inicial de equipos Modularte SPA Tabla 2: Inventario final de equipos Modularte SPA Tabla 3: Distribución WAN Tabla 4: VLAN bajo Route on a stick Tabla 5: VLAN en el switch Tabla 6: Lista de materiales para cableado estructurado Pasantía Modularte SPA, Chile, 2019 página 39 40 44 45 49 51 |6 Página INDICE DE ANEXOS [Anexo 1] Servidor Dell Power Edge R630 [Anexo 2] CVE 1389414, Norma Chilena sobre telecomunicaciones [Anexo 3] Normativa descrita por la Comisión Nacional de Energía de Chile [Anexo 4] Dell - RAID 5, KB Article - 315674 [Anexo 5] Router Cisco de la línea 2811 [Anexo 6] Switch Cisco de la línea 2960 [Anexo 7] Cableado Categoría 6 marca AMP [Anexo 8] UPS APC @ 3000VA Pasantía Modularte SPA, Chile, 2019 página 67 69 78 83 88 90 94 96 |7 Página |8 INDICE DE FIGURAS página figura (1): Distribución de espacios en Oficina de Administración y Diseño (junio 2019) figura (2): Distribución de espacios en locación Bodega - Taller figura (3): Capas de Modelos OSI y TCP/IP figura (4): Concepto de Red, CISCO figura (5): Concepto de Red alámbrica, CISCO figura (6): Características de una red, CISCO figura (7): Cableado horizontal y vertical [15] figura (8): Concepto de Red WiFi, CISCO figura (9): Transferencia de un paquete a través de la pila TCP/IP figura (10): Proceso del protocolo DHCP figura (11): Representación gráfica de redes virtuales VLAN figura (12): Asistente para promover servidor a controlador de dominio figura (13): Vista de usuarios en Active Directory figura (14): Arreglo de Discos RAID 5 figura (15): Consola de administración de Firewall en Windows Server 2012 R2 figura (16): Cronograma de actividades figura (17): Topología inicial de la red figura (18): Nueva distribución de espacios en Sede administrativa figura (19): Topologia de red instalada figura (20): Diseño de red instalada, Packet Tracer figura (21): ping a Ip Publica Oficina administrativa figura (22): Routing on a stick figura (23): mapa de la infraestructura de red figura (24): Redistribución Espacios y Cableado estructurado, Oficina Administrativa figura (25): Imagen de cobertura WiFi en Sede administrativa – Ekahau Heatmapper figura (26): Imagen de cobertura WiFi en Bodega - Taller – Ekahau Heatmapper figura (27): Niveles de señal WiFi Modularte en sede administrativa – Canal 2.4 GHz - Acrylic WiFi Home figura (28): Niveles de señal WiFi Modularte SPA en sede administrativa – Canal 5.0 GHz Acrylic WiFi Home figura (29): Topología implementada para el servidor figura (30): Consola del servidor figura (31): Login al Dominio Modularte 9 10 13 14 14 15 16 17 18 20 22 29 30 31 32 35 40 42 42 43 43 45 46 50 52 52 Pasantía Modularte SPA, Chile, 2019 53 53 55 57 57 Página |9 1. FASE DE PLANEACIÓN 1.1 DESCRIPCIÓN DEL PROBLEMA Las locaciones de esta empresa se han levantado y estructurado de acuerdo a necesidades puntuales que se han tenido y atendido conforme ha crecido con el tiempo. La empresa se estableció y acomodó en este lugar a principio del año 2019, ocupando lugares y recursos de su anterior habitante. Así que no se tuvo desde el comienzo alguna proyección o planificación estructurada y organizada de los recursos tecnológicos que podría requerir. De ahí viene la necesidad referida, ya que se debe hacer un montaje de infraestructura tecnológica que le permita a la empresa agilizar sus procesos y mejorar su productividad, eficiencia, su utilidad y su competitividad en el mercado. La oficina de administración y diseño presenta la siguiente distribución de espacios a junio 2019: figura (1): Distribución de espacios en Oficina de Administración y Diseño (junio 2019) Al inicio del proyecto, se encuentra que toda la producción de la empresa funciona de acuerdo a órdenes telefónicas y/o impresas que se entregan en la Bodega – Taller, que provienen de la sede principal. En esta oficina, hay nueve usuarios con equipos de cómputo conectados vía WiFi, accediendo solamente los usuarios que pueden tener acceso a un punto de red en su puesto de trabajo. Deben además compartir archivos de software licenciado como Autocad [4] o SketchUP [5] principalmente, y para esto utilizan dispositivos de almacenamiento de datos como dispositivos de almacenamiento tipo USB, ya que no tienen un recurso óptimo para hacer transferencia de estos archivos por la red de datos. La edición y gestión de estos depende de varias personas, y por tanto para su manejo, se hace necesario el traslado manual de información gráfica. Pasantía Modularte SPA, Chile, 2019 Página | 10 Estos archivos son normalmente de gran tamaño por el formato que manejan al tratarse de imágenes, o planos. El equipo de diseño, con el visto bueno del arquitecto, debe imprimir el proyecto y enviarlo por un servicio de mensajería al Jefe de taller, quien es el encargado de liderar el equipo de operarios de las máquinas que efectuarán el trabajo. No es posible con los recursos tecnológicos instalados en este momento el traslado de información por correo electrónico debido al peso de estos archivos, son archivos con mucho detalle gráfico del orden de varios MB cada uno, es sus versiones más simplificadas. El jefe de taller luego de recibir la orden debe solicitar el material, suministros o herramientas faltantes al encargado de compras, que se envía por correo electrónico y luego se genera una solicitud de adquisición o alquiler de herramienta, quien debe diligenciar un formato pre impreso para cumplir con su proceso de firmas y de socialización de la actividad den curso. El intercambio de papelería es común en el desarrollo normal de actividades de la empresa. De esta manera también se evidencia que las tareas se desarrollan en serie y se encuentran muchos tiempos muertos en la cadena de producción. Tener una impresora de gran formato en la Bodega – Taller trabajando de la mano con un acceso remoto a los archivos para impresión local, evitaría los tiempos de desplazamiento de papelería. Para el caso de la Bodega – Taller, se tiene la siguiente distribución: figura (2): Distribución de espacios en locación Bodega - Taller En la oficina, se encuentran permanentemente el gerente y la asistente. La ingeniera de mantenimiento, el arquitecto, y al menos un diseñador trabajan eventualmente en el taller. Los puestos adicionales son de trabajo en modalidad freelance y trabajan en la oficina al menos dos días por semana. Así pues, como se puede ver, los procesos son bastante lentos e ineficientes y por tanto es necesario intervenir la empresa con una solución de tecnología, que permita aligerarlos y optimizarlos, reduciendo costos por impresión de papel y disminución de tiempos muertos por desplazamiento de esa papelería de Pasantía Modularte SPA, Chile, 2019 Página | 11 un lugar a otro. A su vez, se observa la necesidad de centralizar la información en un equipo servidor, la totalidad de proyectos, diseños, propuestas económicas, y en fin toda la documentación de la empresa para que esté disponible a todos los usuarios. También, con la intervención de este equipo servidor disponible a todas las áreas de la empresa, será posible la centralización y organización de toda la información de servicios para los empleados, como consultas de nómina y por supuesto acceso a la información de la referida a bases de datos de clientes, presupuestos, producción, planos, diseños, etc. Formulación Del Problema ¿El diseño y montaje de un sistema de interconexión de computadores entre sedes mejorará la productividad y eficiencia en procesos de la empresa Modularte SPA?? 1.2 JUSTIFICACION En Modularte SPA, el proceso de centralizar la información, requiere de una red corporativa que se desempeñe de manera segura, rápida, confiable y efectiva y sobre todo accesible a todos los empleados de la empresa. Además, la implementación de dispositivos tecnológicos de alta velocidad dentro de una red corporativa proporciona beneficios como la integración de dependencias y procesos organizacionales en diferentes lugares, soporte administrativo y control de las tareas realizadas en los procesos. Estos beneficios ayudarán a incrementar la productividad de la compañía significativamente, agilizando las actividades de producción y comercialización, permitiendo que la empresa tenga un panorama más amplio dentro del ámbito comercial en el cual se desenvuelven para que puedan decidir y actuar frente a nuevas necesidades de operación. 1.3 OBJETIVOS OBJETIVO GENERAL Hacer el diseño y montaje de una red de telecomunicaciones funcional que permita la interconexión de las diferentes locaciones de la empresa brindando servicios de conectividad a todos sus usuarios desde sus lugares de trabajo, sean en sitio o remotos, permitiendo la integración centralizada y disponibilidad de la información de trabajo del negocio, bajo un modelo TIC con Tecnología Cisco [6] bajo normas IEEE para telecomunicaciones [7], estándares ANSI/TIA/EIA-568-B [8] para cableado estructurado, y también utilizando como elemento integrador de la solución un Servidor Dell Power Edge R630 [Anexo 1] bajo ambiente MS Windows Server 2012 R2 [9], provistos todos estos equipos por la empresa. OBJETIVOS ESPECÍFICOS Ejecutar un plan de revisión física y de mantenimiento preventivo de equipos de todo el parque informático de la empresa, y entregar al área encargada de infraestructura, la documentación correspondiente a este procedimiento para seguimiento de activos. Interconectar bajo estándares de telecomunicaciones actuales y de cumplimiento en territorio chileno, las sedes y usuarios remotos de la empresa, según aplique en cada caso, para que tengan servicios confiables y siempre disponibles de los recursos informáticos de la compañía. Implementar un servidor - tipo hardware - que permita controlar y gestionar servicios para la red instalada, entre estos centralizar toda la información del negocio de manera organizada en un solo sitio. Pasantía Modularte SPA, Chile, 2019 Página | 12 Orientar y acompañar al personal para que, luego de la pasantía, puedan sacar el máximo provecho a la solución implementada. 2. MARCO TEORICO Ya que el trabajo tendrá dos ejes, el networking y los servicios y facilidades proporcionados por un servidor, la teoría aplicada implicará dos campos que harán parte de la solución integrada 2.1 MODELO OSI El modelo OSI es un modelo que comprende 7 capas OSI. Las capas del modelo OSI son las siguientes. La función del modelo OSI es estandarizar la comunicación entre equipos para que diferentes fabricantes puedan desarrollar productos (software o hardware) compatibles (siempre y cuando sigan estrictamente el modelo OSI). • La capa física: Primera capa, especifica un estándar para la interconexión física entre computadoras anfitrión y conmutadores de paquetes de red para transferir paquetes de una máquina a otra. Ejemplo: pulsos eléctricos, modulación de luz • La capa de enlace de datos: Segunda capa, define la interfaz con la tarjeta de interfaz de red y cómo se comparte el medio de transmisión. • La capa de red: Tercera capa, permite administrar las direcciones y el enrutamiento de datos, es decir, su ruta a través de la red. • La capa de transporte: Cuarta capa, se encarga del transporte de datos, su división en paquetes y la administración de potenciales errores de transmisión. • La capa de sesión: Quinta capa, define el inicio y la finalización de las sesiones de comunicación entre los equipos de la red. • La capa de presentación: Sexta capa, define el formato de los datos que maneja la capa de aplicación (su representación y, potencialmente, su compresión y cifrado) independientemente del sistema. • La capa de aplicación: Séptima capa, le brinda aplicaciones a la interfaz. Por lo tanto, es el nivel más cercano a los usuarios, administrado directamente por el software. Para comprender el contexto de los modelos de comunicación por capas, hay que partir de la base de que cuando aparece una nueva tecnología de red, los dispositivos que la soportan con frecuencia usan varios protocolos simultáneamente. El ejemplo más claro de esto es TCP/IP: cualquier estación que soporte esta tecnología, inherentemente soporta otros protocolos aparte de TCP e IP (que son protocolos independientes uno del otro), por ejemplo, debe soportar UDP e ICMP entre otros. En ese caso cada protocolo cumple unas funciones especiales dentro del propósito completo de la tecnología o las necesidades particulares de comunicación y ahí es donde entran los modelos. Un modelo de comunicación por capas define las funciones específicas que realiza la tecnología en particular, las agrupa y usa tales grupos para encajar sus protocolos dentro de ellos. Se dice que los modelos son en capas porque las funciones definidas se complementan unas a otras y se realizan operaciones sucesivas sobre la información, de tal manera que ciertas funciones siempre van a preceder a otras cuando se envía la Pasantía Modularte SPA, Chile, 2019 Página | 13 información y se ejecutan en orden inverso cuando se recibe, lo que evoca una pila (stack), es decir una acumulación de cosas una encima de la otra donde para sacar lo que se puso primero antes hay que quitar lo que está encima. figura (3): Capas de Modelos OSI y TCP/IP 2.2 CONCEPTO DE RED Una red de comunicaciones es la interconexión física o inalámbrica que vincula varios dispositivos informáticos (servidores, computadoras, teléfonos móviles, periféricos, entre otros) para que se comuniquen entre sí, con la finalidad de compartir datos y ofrecer servicios. Pasantía Modularte SPA, Chile, 2019 Página | 14 figura (4): Concepto de Red, CISCO Una red alámbrica conecta equipos y transmite datos a través de cables basados en el estándar Ethernet. Es ideal para el manejo de grandes cantidades de datos a velocidades muy altas, por ejemplo, en la industria de multimedia. Una red alámbrica tiene dos componentes esenciales: switches y routers figura (5): Concepto de Red alámbrica, CISCO Características de una red: Hoy en día se deben tener redes que ofrezcan la mejor conectividad para los usuarios, de forma confiable y segura, al tiempo en que permita obtener la información necesaria para tomar decisiones hacia el crecimiento de los negocios. De ahí se tienen estos cuatro conceptos: Escalabilidad, Seguridad, Automatización e Inteligencia Pasantía Modularte SPA, Chile, 2019 Página | 15 figura (6): Características de una red, CISCO 2.3 CABLEADO ESTRUCTURADO CABLEADO HORIZONTAL Un sistema de cableado estructurado es un medio de comunicación físico para las redes, capaz de integrar los servicios de voz, video y datos, así como los sistemas de control y automatización bajo una plataforma estandarizada y abierta. El cableado Horizontal es el cableado que se extiende desde el armario de telecomunicaciones o Rack hasta la estación de trabajo. Es muy difícil reemplazar el cableado horizontal, y por tanto es de vital importancia que se consideren todos los servicios de telecomunicaciones al diseñar el cableado Horizontal antes de comenzar con él. Las instalaciones de este cableado deben cumplir con las normas de instalación de cableado estructurado vigente, norma ANSI/TIA/EIA-568-B además de la que regula la instalación eléctrica que rija en el mismo país, en el caso de Chile esta regulación está en la CVE 1389414, Norma Chilena sobre telecomunicaciones [Anexo 2] y la Normativa descrita por la Comisión Nacional de Energia de Chile [Anexo 3]. El cableado horizontal debe diseñarse para ser capaz de manejar diversas aplicaciones de usuario incluyendo: Comunicaciones de voz (teléfono) Comunicaciones de datos Redes de área local LAN [10] CABLEADO VERTICAL - BACKBONE El propósito del cableado vertical - backbone es proporcionar interconexiones entre cuartos de entrada de servicios de edificio, cuartos de equipo y cuartos de telecomunicaciones. El cableado del backbone incluye la conexión vertical entre pisos en edificios de varios pisos. El término backbone también se refiere al Pasantía Modularte SPA, Chile, 2019 Página | 16 cableado troncal o subsistema vertical en una instalación de red de área local que sigue la normativa de cableado estructurado. También tiene como función hacer la interconexión entre los diferentes gabinetes de telecomunicaciones y entre estos y la sala de equipamiento o rack de comunicaciones o el Data Center. En este componente del sistema de cableado ya no resulta económico mantener la estructura general utilizada en el cableado horizontal, sino que es conveniente realizar instalaciones independientes para la telefonía y datos. Esto se ve reforzado por el hecho de que, si fuera necesario sustituir el backbone, ello se realiza con un coste relativamente bajo, además causando muy pocas molestias a los ocupantes del edificio. figura (7): Cableado horizontal y vertical 2.3 RED INALÁMBRICA (WIFI) Es la red que permite la conexión entre dispositivos a través de ondas de radio, sin la necesidad del uso de cables. Una de sus principales ventajas es el tema de costos y la flexibilidad para soportar usuarios móviles; sin embargo, la seguridad debe ser mucho más exigente y robusta para evitar intrusos. Sus componentes esenciales son los puntos de acceso y las controladoras. Pasantía Modularte SPA, Chile, 2019 Página | 17 figura (8): Concepto de Red WiFi, CISCO La tecnología LAN Inalámbrica ofrece diversas ventajas sobre las redes LAN convencionales (Ethernet, Token-Ring, fibra óptica) porque pueden ser móviles. Los beneficios son evidentes para computadoras portátiles y computadoras de escritorio, dado que el usuario puede verdaderamente trasladarse de un punto a otro y permanecer conectado a la red LAN y a sus recursos. Los beneficios para el mercado de computadoras de escritorio, sistemas de empresas y servidores no son tan evidentes. La red puede establecerse sin incurrir en los gastos y las exigencias de colocar cables e instalar conectores en paredes. Además, las redes inalámbricas son flexibles, dado que las máquinas de escritorio pueden cambiarse de lugar sin ningún trabajo de infraestructura. Esto resulta particularmente útil al instalar sitios temporales o al trabajar en lugares "fijos" que periódicamente cambian de ubicación, tales como las empresas que se trasladan a otra oficina más grande cuando exceden la capacidad de sus instalaciones actuales. Hasta la disponibilidad de la norma IEEE 802.11 [11] (que define El Control de Acceso al Medio y las características de la Capa Física, específicas para LAN Inalámbricas), las únicas soluciones de redes inalámbricas disponibles eran dispositivos de diseño original y baja velocidad. Esta norma estableció un sistema de 2Mbps en 1997. La ampliación IEEE 802.11b [12] aprobada en 1999, aumentó la velocidad a 11 Mbps. Esto ofrece aproximadamente la misma gama de rendimiento que una tarjeta Ethernet de 10 Mbps. La norma IEEE 802.11a [13] ha aumentado la velocidad a más de 25 Mbps. 2.4 PROTOCOLO TCP/IP TCP/IP significa Protocolo de control de transmisión/Protocolo de Internet representa todas las reglas de comunicación para Internet y se basa en la noción de brindar una dirección IP a cada equipo de la red cumpliendo: División de mensajes en paquetes Detección de errores en las transmisiones de datos. Utilización de un sistema de direcciones Enrutamiento de datos por la red Pasantía Modularte SPA, Chile, 2019 Página | 18 Para poder aplicar TCP IP el modelo se ha dividido en diversas capas. Cada uno de estas realiza una tarea específica en orden. Cada capa procesa sucesivamente los datos (paquetes de información) que circulan por la red, les agrega un elemento de información (llamado encabezado) y los envía a la capa siguiente. El modelo TCP/IP es muy similar al modelo OSI (modelo de 7 capas) que fue desarrollado por la Organización Internacional para la Estandarización (ISO) para estandarizar las comunicaciones entre equipos. Este define cuidadosamente cómo se mueve la información desde el remitente hasta el destinatario. En primer lugar, los programas de aplicación envían mensajes o corrientes de datos a uno de los protocolos de la capa de transporte de Internet, UDP (User Datagram Protocol) o TCP (Transmission Control Protocol). Estos protocolos reciben los datos de la aplicación, los dividen en partes más pequeñas llamadas paquetes, añaden una dirección de destino y, a continuación, pasan los paquetes a la siguiente capa de protocolo, la capa de red de Internet. La capa de red de Internet pone el paquete en un datagrama de IP (Internet Protocol), pone la cabecera y la cola de datagrama, decide dónde enviar el datagrama (directamente a un destino o a una pasarela) y pasa el datagrama a la capa de interfaz de red. figura (9): Transferencia de un paquete a través de la pila TCP/IP La capa de interfaz de red acepta los datagramas IP y los transmite como tramas a través de un hardware de red específico, por ejemplo, redes Ethernet o de Red en anillo. Como indican sus siglas, el protocolo TCP/IP está formado por la unión de dos protocolos: El protocolo IP se encarga del direccionamiento y los puertos. A cada nodo o destinatario dentro de una red (En redes cada una de las máquinas es un nodo, y si la red es Internet, cada servidor constituye también un nodo) se le asigna una dirección: la dirección IP. Por su parte, el puerto tiene que ver con el servicio o cometido que tienen los paquetes de información que se envían hacia los nodos. Pasantía Modularte SPA, Chile, 2019 Página | 19 El protocolo TCP actúa a un nivel más físico, ocupándose exclusivamente del transporte y el control de estos paquetes, ordenándolos de la forma adecuada y emitiendo los posibles errores que se detecten. También existen protocolos a nivel de aplicación, a diferencia del TCP que trabaja a nivel de red. Estos son los protocolos asociados a los distintos servicios de Internet, como FTP (File Transfer Protocol – Protocolo de Transferencia de Archivos), Telnet, Gopher, HTTP (Hyper Text Transfer Protocol – Protocolo de Transferencia de Hipertexto), etc. Estos protocolos son visibles para el usuario en alguna medida. Por ejemplo, el protocolo FTP (File Transfer Protocol) es visible para el usuario. El usuario solicita una conexión a otro ordenador para transferir un fichero, la conexión se establece, y comienza la transferencia. Durante dicha transferencia, es visible parte del intercambio entre la máquina del usuario y la máquina remota (mensajes de error y de estado de la transferencia, como por ejemplo cuantos bytes del fichero se han transferido en un momento dado). 2.5 DIRECCIONAMIENTO IP Una dirección IP es un número de identificación de un ordenador o de una red (subred) - depende de la máscara que se utiliza. Dirección IP es una secuencia de unos y ceros de 32 bits expresada en cuatro octetos (4 byte) separados por puntos. Para hacer más comprensible se denomina en decimal como cuatro números separados por puntos. Clase A – Redes de tamaño grande Rango de direcciones IP: 1.0.0.0 a 126.0.0.0 Máscara de red: 255.0.0.0 Direcciones privadas: 10.0.0.0 a 10.255.255.255 Clase B - Redes de tamaño mediano Rango de direcciones IP: 128.0.0.0 a 191.255.0.0 Máscara de red: 255.255.0.0 Ilustración 4 Modelo OSI Direcciones privadas: 172.16.0.0 a 172.31.255.255 Clase C - Redes de tamaño pequeño Rango de direcciones IP: 192.0.0.0 a 223.255.255.0 Máscara de red: 255.255.255.0 Direcciones privadas: 192.168.0.0 a 192.168.255.255 Clase D - Multicast o multidifusión Rango de direcciones IP: 224.0.0.0 a 239.255.255.255 uso multicast o multidifusión Clase E – Uso experimental Rango de direcciones IP: 240.0.0.0 a 254.255.255.255 uso experimental 2.6 DHCP DHCP o Dynamic Host Configuration Protocol (en español, Protocolo de Configuración Dinámica de Host) es un protocolo de red de tipo cliente/servidor en el que generalmente un servidor posee una lista de direcciones IP dinámicas y las va asignando a los clientes conforme éstas van quedando libres. Así los clientes de una red IP pueden obtener sus parámetros de configuración automáticamente. Este protocolo se publicó en octubre de 1993, y su implementación actual está en la RFC 2131 [14]. Para DHCPv6 se publica el RFC 3315 [15]. Pasantía Modularte SPA, Chile, 2019 Página | 20 Funcionamiento del protocolo DHCP Primero, se necesita un servidor DHCP que distribuya las direcciones IP. Este equipo será la base para todas las solicitudes DHCP por lo cual debe tener una dirección IP fija. Cuando un equipo se inicia no tiene información sobre su configuración de red y no hay nada especial que el usuario deba hacer para obtener una dirección IP. Para esto, la técnica que se usa es la transmisión: para encontrar y comunicarse con un servidor DHCP, el equipo simplemente enviará un broadcast a través de la red local. Cuando el servidor DHCP recibe el paquete de transmisión, contestará con otro paquete de transmisión que contiene toda la información solicitada por el cliente. Se podría suponer que un único paquete es suficiente para que el protocolo funcione. En realidad, hay varios tipos de paquetes DHCP que pueden emitirse tanto desde el cliente hacia el servidor o servidores, como desde los servidores hacia un cliente: DHCPDISCOVER – para ubicar servidores DHCP disponibles. DHCPOFFER – respuesta del servidor a un paquete DHCPDISCOVER, que contiene los parámetros iniciales. DHCPREQUEST – solicitudes varias del cliente, por ejemplo, para extender su concesión. DHCPACK – respuesta del servidor que contiene los parámetros y la dirección IP del cliente. DHCPNAK – respuesta del servidor para indicarle al cliente que su concesión ha vencido o si el cliente anuncia una configuración de red errónea. DHCPDECLINE – el cliente le anuncia al servidor que la dirección ya está en uso. DHCPRELEASE – el cliente libera su dirección IP. DHCPINFORM – el cliente solicita parámetros locales, ya tiene su dirección IP. Ahora, detallemos un poco más el proceso. figura (10): Proceso del protocolo DHCP Pasantía Modularte SPA, Chile, 2019 Página | 21 De aquí: El primer paquete emitido por el cliente es un paquete del tipo DHCPDISCOVER. El servidor responde con un paquete DHCPOFFER, fundamentalmente para enviarle una dirección IP al cliente. El cliente establece su configuración y luego realiza un DHCPREQUEST para validar su dirección IP. El servidor simplemente responde con un DHCPACK con la dirección IP para confirmar la asignación. Asignación de direcciones IP El DHCP le permite al administrador supervisar y distribuir de forma centralizada las direcciones IP necesarias y, automáticamente, asignar y enviar una nueva IP si fuera el caso en que el dispositivo es conectado en un lugar diferente de la red. El protocolo DHCP incluye tres métodos de asignación de direcciones IP: Asignación manual o estática: Asigna una dirección IP a una máquina determinada. Se suele utilizar cuando se quiere controlar la asignación de dirección IP a cada cliente, y evitar, también, que se conecten clientes no identificados. Asignación automática: Asigna una dirección IP a una máquina cliente la primera vez que hace la solicitud al servidor DHCP y hasta que el cliente la libera. Se suele utilizar cuando el número de clientes no varía demasiado. Asignación dinámica: el único método que permite la reutilización dinámica de las direcciones IP. El administrador de la red determina un rango de direcciones IP y cada dispositivo conectado a la red está configurado para solicitar su dirección IP al servidor cuando la tarjeta de interfaz de red se inicializa. El procedimiento usa un concepto muy simple en un intervalo de tiempo controlable. Esto facilita la instalación de nuevas máquinas clientes. Parámetros configurables Un servidor DHCP puede proveer de una configuración opcional al dispositivo cliente. Dichas opciones están definidas en RFC 2132. Esta es la lista de opciones: Dirección del servidor DNS Nombre DNS Puerta de enlace de la dirección IP Dirección de Publicación Masiva (broadcast address) Máscara de subred Tiempo máximo de espera del ARP (Protocolo de Resolución de Direcciones según siglas en inglés) MTU (Unidad de Transferencia Máxima según siglas en inglés) para la interfaz Servidores NIS (Servicio de Información de Red según siglas en inglés) Dominios NIS Servidores NTP (Protocolo de Tiempo de Red según siglas en inglés) Servidor SMTP Servidor TFTP Pasantía Modularte SPA, Chile, 2019 Página | 22 Nombre del servidor WINS 2.6 VLAN Las VLAN, acrónimo Virtual Local Area Network (red de área local virtual), es una o varias redes lógicas que coexisten adentro de una única red física. Su utilidad es dividir un único dominio de broadcast en varios dominios de broadcast más chicos, también por un tema de seguridad para tener separadas las redes que son prioritarias de las redes de usuarios. figura (11): Representación gráfica de redes vituales VLAN CLASIFICACIÓN DE VLAN VLAN de nivel 1 (por puerto). También conocida como “port switching”. Se especifica qué puertos del switch pertenecen a la VLAN, los miembros de dicha VLAN son los que se conecten a esos puertos. VLAN de nivel 2 por direcciones MAC. Se asignan hosts a una VLAN en función de su dirección MAC. Tiene la ventaja de que no hay que reconfigurar el dispositivo de conmutación si el usuario cambia su localización, es decir, se conecta a otro puerto de ese u otro dispositivo. El principal inconveniente es que si hay cientos de usuarios habría que asignar los miembros uno a uno. VLAN de nivel 2 por tipo de protocolo. La VLAN queda determinada por el contenido del campo tipo de protocolo de la trama MAC. Por ejemplo, se asociaría VLAN 1 al protocolo IPv4, VLAN 2 al protocolo IPv6, VLAN 3 a AppleTalk, VLAN 4 a IPX, y otros Pasantía Modularte SPA, Chile, 2019 Página | 23 VLAN de nivel 3 por direcciones de subred. La cabecera de nivel 3 se utiliza para mapear la VLAN a la que pertenece. En este tipo de VLAN son los paquetes, y no las estaciones, quienes pertenecen a la VLAN. Estaciones con múltiples protocolos de red (nivel 3) estarán en múltiples VLANs. VLAN de niveles superiores. Se crea una VLAN para cada aplicación: FTP, flujos multimedia, correo electrónico, entre otros. La pertenencia a una VLAN puede basarse en una combinación de factores como puertos, direcciones MAC, subred, hora del día, forma de acceso, condiciones de seguridad del equipo, entre otras. Estáticas: VLAN estáticas (o basadas en puertos) son creadas cuando son atribuidas a cada puerto de un switch a una VLAN. Cuando un nuevo dispositivo se conecta en la rede él asume la VLAN del puerto al cual está conectado. En caso de cambio, se ese dispositivo va a ser conectado a un nuevo puerto, por ejemplo, para que se mantenga en la misma VLAN original, será necesario que el administrador de la red reconfigure de manera manual el nuevo puerto en la misma VLAN. Dinámicas: VLAN dinámicas son creadas y cambiadas dinámicamente por software, a través de un servidor VMPS (VLAN Management Policy Server), que es una base de datos que guarda los datos de todos los participantes de las VLAN. VLAN dinámicas se basan en los criterios establecidos por el administrador de la red, como el MAC address o el nombre del usuario de red de cada dispositivo conectado al switch. PROTOCOLOS RELACIONADOS A LAS VLAN Cuando es necesario hacer la configuración de una o más VLAN es necesaria la participación de una serie de protocolos, entre los que destacan el IEEE 802.1Q, STP y VTP (Propietario Cisco) o GVRP (Definido por IEEE). Todavía, mismo que hoy el protocolo de etiquetado IEEE 802.1Q sea el astro más común para el etiquetado de las VLANs, antes de su introducción, existían varios protocolos propietarios, como el ISL (Inter-Switch Link) de Cisco, una variante del IEEE 802.1Q, y el VLT (Virtual LAN Trunk) de 3Com. El IEEE 802.1Q se caracteriza por utilizar un formato de trama similar a 802.3 (Ethernet) donde solo cambia el valor del campo Ethertype, que en las tramas 802.1Q vale 0x8100, y se añaden dos bytes para codificar la prioridad, el CFI y el VLAN ID. Este protocolo es un estándar internacional y compatible con bridges y switches sin capacidad de VLAN. Spanning Tree Protocol (STP) El cometido principal de Spanning Tree Protocol (STP) es evitar la aparición de bucles lógicos para que haya un sólo camino entre dos nodos. Así podemos evitar la saturación de los switches debido a las tormentas broadcast, una red con topología redundante, como ya dicho con anterioridad tiene que tener habilitado el protocolo STP. Los switches que tiene habilitado Spanning Tree Protocol intercambian mensajes STP BPDU (Bridge Protocol Data Units) entre sí, para lograr que la topología de la red sea un árbol y solo haya activo un camino para ir de un nodo a otro. Pasantía Modularte SPA, Chile, 2019 Página | 24 Rapid Spanning Tree Protocol (RSTP) especificado en IEEE 802.1w, es una evolución del Spanning tree Protocol (STP), que reduce significativamente el tiempo de convergencia de la topología de la red cuando ocurre un cambio en la topología. MSTP (IEEE 802.1Q) permite crear árboles de expansión diferentes y asignarlos a distintos grupos de VLAN mediante configuración. Esto permite utilizar enlaces en un árbol que están bloqueados en otro árbol. VLAN Trunking Protocol (VTP) El VTP utiliza tramas de nivel 2 para gestionar la creación, borrado y renombrado de las VLANs en una red, sincronizando todos los dispositivos. Para eso hay que establecer primero un dominio de administración VTP, que es un conjunto contiguo de switches unidos con enlaces trunk que tienen el mismo nombre de dominio VTP. Existen tres modos distintos en que los switches pueden estar configurados: Servidor: Este modo es el que viene configurado por defecto en los switches, él anuncia su configuración al resto de equipos y se sincroniza con otros servidores VTP. Cliente: En este modo, los switches no puede modificar la configuración de las VLANs, simplemente sincroniza la configuración sobre la base de la información que le envían los servidores. Transparente: Cuando un switch se encuentra en modo transparente la configuración de las VLANs debe ser realizada de manera manual ya que este equipo va a ignorar todos los mensajes enviados por el VTP. Una de las funciones del VTP es el prunning (podar), que intenta mantener en un camino, solamente las VLANs que tengan algún puerto configurado en los switches que estén más adelante en este camino. 2.6 SEGURIDAD EN REDES La Seguridad de la Red [16] es la práctica de prevenir y proteger contra la intrusión no autorizada en redes corporativas. Como filosofía, complementa la seguridad del punto final, que se centra en dispositivos individuales; la seguridad de la red se centra en cómo interactúan esos dispositivos y en el tejido conectivo entre ellos. El SANS Institute [17] lleva la definición de seguridad de red un poco más lejos: la seguridad de la red es el proceso de tomar medidas físicas y preventivas para proteger la red subyacente de uso indebido, mal uso, mal funcionamiento, modificación, destrucción o divulgación incorrecta. funciones críticas dentro de un entorno seguro. Pero el impulso general es el mismo: la seguridad de la red se implementa mediante las tareas y herramientas que utiliza para evitar que personas no autorizadas entren en sus redes. En esencia, su computadora no puede ser pirateada si los hackers no pueden acceder a ella a través de la red. CONCEPTOS BÁSICOS DE SEGURIDAD DE RED Hay tres elementos o fases de la seguridad de la red que deberían ser el marco de referencia base para la estrategia del diseñador de la red: Pasantía Modularte SPA, Chile, 2019 Página | 25 Protección: Debe configurar sus redes y redes lo más correctamente posible. Detección: Debe ser capaz de identificar cuándo ha cambiado la configuración o si algún tráfico de red indica un problema. Reacción: Después de identificar los problemas rápidamente, debe poder responderlos y regresar a un estado seguro. Esto, en resumen, es una estrategia de defensa en profundidad. Si hay un tema común entre los expertos en seguridad, es que cualquier herramienta defensiva individual puede ser derrotada por un adversario determinado. Su red no es una línea o un punto: es un territorio, e incluso si ha organizado su defensa correctamente. MÉTODOS DE SEGURIDAD DE RED Para implementar este tipo de defensa en profundidad, hay una variedad de técnicas especializadas y tipos de seguridad de red: Control de acceso: debe poder bloquear a usuarios y dispositivos no autorizados de su red. Los usuarios que tienen acceso autorizado a Internet solo han sido autorizados para utilizar el sitio web. Antimalware: virus, gusanos y troyanos por definición de una red, y puede permanecer inactivo en las máquinas infectadas durante días o semanas. Su esfuerzo de seguridad debe hacerse para prevenir infecciones y también para el malware raíz que se dirige a su red. Seguridad de la aplicación: su red suele acceder a las aplicaciones no seguras. Debe usar hardware, software y procesos de seguridad para bloquear esas aplicaciones. Análisis de comportamiento: debe saber cómo es el comportamiento normal de la red para poder detectar anomalías o infracciones a medida que ocurren. Prevención de pérdida de datos: los seres humanos son inevitablemente el enlace de seguridad más débil. Debe implementar tecnologías y procesos para garantizar que los empleados no envíen deliberadamente o inadvertidamente datos confidenciales fuera de la red. Seguridad del correo electrónico: el phishing es una de las formas más comunes de obtener acceso a una red. Las herramientas de seguridad de correo electrónico pueden bloquear tanto los mensajes entrantes como los salientes con datos confidenciales. Firewalls: quizás el abuelo del mundo de la seguridad de la red, siguen las reglas de su red o de Internet, estableciendo una barrera entre su zona de confianza y el salvaje oeste. No excluyen la necesidad de una estrategia de defensa en profundidad, pero siguen siendo imprescindibles. Detección y prevención de intrusos: estos sistemas escanean el tráfico de red para identificar y bloquear ataques. Móvil y seguridad inalámbrica: los dispositivos inalámbricos tienen todos los posibles fallos de seguridad de cualquier otro dispositivo conectado en red. Se puede conectar a casi cualquier red inalámbrica en cualquier lugar, lo que requiere la seguridad extra. Pasantía Modularte SPA, Chile, 2019 Página | 26 Segmentación de red: la segmentación definida por software en diferentes clasificaciones y facilita la aplicación de políticas de seguridad. Información de seguridad y gestión de eventos (SIEM): Estos productos pretenden reunir información de una variedad de herramientas de red para proporcionar los datos que necesita para identificar y responder a las amenazas. VPN: Una herramienta (típicamente basado en IPsec o SSL) que autentica la comunicación entre un dispositivo y una red segura, creando un "túnel" seguro y encriptado a través de la Internet abierta. Seguridad web: Se debe poder controlar el uso del personal interno e la compañía del cliente para bloquear amenazas basadas en la web del uso de navegadores como vector para infectar su red. SEGURIDAD DE LA RED Y LA NUBE Cada vez más empresas están desconectadas. cargando algunas de sus necesidades de cómputo a proveedores de servicios en la nube, creando infraestructuras híbridas donde su propia red interna tiene que interoperar de forma fluida y segura con servidores alojados por terceros. A veces esta infraestructura en sí misma es una red autónoma, que puede ser física (varios servidores en la nube trabajando juntos) o virtual (varias instancias de VM ejecutándose juntas y "interconectando" entre sí en un solo servidor físico). Para manejar los aspectos de seguridad, muchos proveedores de servicios en la nube establecen políticas centralizadas de control de seguridad en su propia plataforma. Sin embargo, el truco aquí es que esos sistemas de seguridad no siempre coincidirán con sus políticas y procedimientos para sus redes internas, y esta falta de coincidencia puede aumentar la carga de trabajo para los profesionales de seguridad de redes. Hay una variedad de herramientas y técnicas disponibles que pueden ayudar a aliviar parte de esta preocupación, pero la verdad es que esta área todavía está en flujo y la conveniencia de la nube puede significar problemas de seguridad para la red. SOFTWARE DE SEGURIDAD DE RED Para cubrir todas esas bases, se necesitará una variedad de herramientas de software y hardware dentro del kit de herramientas. Lo mejor es un elemento en su estrategia híbrida de defensa en profundidad. Algunas de estas herramientas son productos corporativos de grandes proveedores, mientras que otras vienen en la forma de utilidades gratuitas y de código abierto. Las categorías principales incluyen: analizadores de paquetes, que ofrecen una visión profunda del tráfico de datos, exploradores de vulnerabilidades como el software de detección y prevención de intrusos. En un entorno donde necesita obtener muchas herramientas colaborativas, es posible que también desee implementar el software SIEM, que mencionamos anteriormente. Los productos SIEM evolucionaron a partir del software de registro y analizan los datos de red recopilados por varias herramientas diferentes para detectar comportamientos sospechosos en su red. SEGURIDAD EN IP La arquitectura de seguridad para el protocolo IP (IPSec) proporciona diversos servicios de seguridad para el tráfico en la capa IP, tanto para ambientes IP Versión 4 IPv4 e IP Versión 6 IPv6. IPSec está diseñado para proporcionar seguridad ínter-operable, de alta calidad, basada en criptografía tanto para IPv4 como para IPv6. El conjunto de servicios de seguridad ofrecidos incluye: control de acceso, integridad sin conexión, autenticación del origen de los datos, protección antireplay (una forma de integrabilidad parcial de la secuencia), confidencialidad (encriptación), y confidencialidad limitada del flujo de tráfico. Pasantía Modularte SPA, Chile, 2019 Página | 27 Estos servicios se implementan en la capa IP, y ofrecen protección para este nivel y/o los niveles superiores. Estos objetivos se llevan a cabo haciendo uso de dos protocolos de seguridad, la Cabecera de Autentificación (AH ”Authentication Header”) y Carga de Seguridad Encapsulada (ESP ”Encapsulating Security Payload”), a través de procedimientos de manejo de claves criptográficas y protocolos. El conjunto de protocolos IPsec empleados en cualquier conexión, y la forma en que se emplean, serán determinados por la seguridad, y los requerimientos del sistema del usuario, aplicaciones y/o sitios u organizaciones. IPSec utiliza dos protocolos para proporcionar seguridad al tráfico: la Cabecera de Autentificación (AH “Authentication Header”) y la Carga de Seguridad Encapsulada (ESP ”Encapsulating Security Payload”). La Cabecera de Autentificación (AH): Proporciona integridad sin conexión, autentificación del origen de datos, y un servicio opcional de protección antireplay. La Carga de Seguridad Encapsulada (ESP): Puede proporcionar confidencialidad (encriptación), y confidencialidad limitada de flujo de tráfico. También puede proporcionar integridad sin conexión, autentificación del origen de datos, y un servicio de protección antireplay. (Uno u otro de estos servicios de seguridad debe ser aplicado siempre que se use ESP.) AH y ESP son instrumentos para el control de acceso, basados en la distribución de claves criptográficas y en el manejo de flujo de tráfico concerniente a estos protocolos de seguridad. Estos protocolos pueden aplicarse solos o en conjunto con otros para proporcionar un conjunto de servicios de seguridad en IPv4 e IPv6. Cada protocolo soporta dos modos de uso: modo transporte y modo túnel. En modo transporte los protocolos proporcionan protección sobre todo a los protocolos de capa superiores; en modo túnel, los protocolos son aplicados a paquetes (a los que se hizo un túnel a través de IP). Debido a que estos servicios de seguridad usan valores secretos compartidos (claves criptográficas), IPsec se basa en un conjunto de mecanismos separados para que pongan estas claves en su sitio (las claves se utilizan para autentificación/integrabilidad y los servicios de encriptación). Este documento requiere soporte para la distribución manual y automática de claves. Especifica un acercamiento basado en clave pública o clave de Internet (IKE “Internet Key Exchange”) para la gestión automática de claves, pero otras técnicas de distribución automatizada de claves pueden ser utilizadas. Por ejemplo, sistemas como Kerberos. 2.7 WINDOWS SERVER 2012 R2 ¿ QUE ES MS WINDOWS SERVER? Windows Server es una distribución de Microsoft para el uso de servidores. Está desarrollado en el lenguaje de programación C++ y Asembler. Se trata de un sistema multiproceso y multiusuario que a día de hoy utilizan millones de empresas de todo el mundo gracias a las características y ventajas que ofrece. La primera versión del sistema fue Windows 2000 Server, lanzada a principios del nuevo milenio. Fue concebida para ser el servidor de archivos, impresión y web de PYMEs. Una solución extraordinaria para cuando no era necesario contar con un servidor dedicado a cada tarea, pudiendo así tener todo centralizado en un único servidor. Era capaz de soportar hasta cuatro procesadores. A lo largo del tiempo, Microsoft, poco a poco ha añadido mejoras notables en este sistema Windows Server 2019. La versión más reciente, se adapta de forma precisa a las necesidades del mundo actual. Pasantía Modularte SPA, Chile, 2019 Página | 28 Está enfocado en cuatro grandes claves: Sistema híbrido Mejor seguridad Plataforma de aplicaciones Infraestructura de hiperconvergencia. WINDOWS SERVER 2012 R2 Podemos encontrar diferentes ediciones de Windows Server 2012 R2. Así cada empresa tiene la posibilidad de elegir la edición en función de sus necesidades. Edición Standard: esta edición incluye todos los roles y características. Soporta hasta 4 TB de memoria RAM e incluye dos licencias para dos máquinas virtuales. Edición Datacenter: esta edición incluye todos los roles y características. Permite instalar un número ilimitado de máquinas virtuales y soporta un procesador con hasta 640 núcleos y 4 TB de memoria RAM. Edición Foundation: utilizada en las pequeñas empresas con menos de 15 usuarios, incluye un número limitado de roles y no puede unirse a un dominio. Soporta un procesador con un solo núcleo y hasta 32 GB de memoria RAM. Edición Essentials: esta edición reemplaza a las versiones Small Business Server. Puede actuar como servidor raíz en un dominio pero no puede poseer los roles Hyper-V, clúster de conmutación o servidor Core. Esta edición limita el número de usuarios a 25, la cantidad de memoria RAM no puede exceder 64 GB. El servidor Core es uno de los métodos de instalación disponibles a partir de Windows Server Un controlador de dominio contiene una copia de la base de datos Active Directory (archivo NTDS.dit) al igual que la carpeta Sysvol. A partir de Windows 2000, el conjunto de controladores de dominio cuenta con un acceso de lectura/escritura a la base de datos y la carpeta Sysvol. La promoción de un servidor a controlador de dominio se realizaba mediante el comando dcpromo en los sistemas anteriores a Windows Server 2012. Desde este último, el comando ya no se puede utilizar. Al utilizar el comando, aparece un mensaje invitando al administrador a utilizar el Administrador del servidor. Es necesario instalar el rol Servicios de dominio de Active Directory. Pasantía Modularte SPA, Chile, 2019 Página | 29 figura (12): Asistente para promover servidor a controlador de dominio Al promover un servidor a controlador de dominio, se agregan varias consolas a las herramientas de administración. La consola Usuarios y equipos de Active Directory permite la gestión de las cuentas de usuario, equipos y grupos. Desde esta consola es posible efectuar todas las operaciones (creación, eliminación, desactivación...) en los diferentes objetos. 2.8 ACTIVE DIRECTORY EN WINDOWS SERVER 2012 R2 Active Directory es un directorio implementado en los sistemas operativos Microsoft a partir de Windows 2000 Server. Como los otros directorios, se basa en la normativa LDAP. Se han aportado muchas mejoras desde entonces. Abarca generalmente el conjunto de cuentas necesarias para la autenticación de los equipos y usuarios de una empresa. La base de datos Active Directory contiene varios tipos de objetos diferentes, cada uno permite autenticar las personas físicas y los equipos unidos al dominio. Como todo objeto, una cuenta de usuario contiene sus propiedades, nombre del usuario, contraseña y una lista de grupos de los cuales es miembro. De esta forma es posible, según el tipo de cuenta: Autorizar o denegar el inicio de sesión en un equipo. Autorizar el acceso a un recurso compartido. Pasantía Modularte SPA, Chile, 2019 Página | 30 Tiene una vista así: figura (13): Vista de usuarios en Active Directory 2.9 ALMACENAMIENTO EN WINDOWS SERVER 2012 R2 La cantidad de almacenamiento necesaria es un aspecto que no se debe obviar. Las diferentes aplicaciones tienen una necesidad creciente de espacio de almacenamiento. Por lo tanto, es necesario gestionar el espacio de almacenamiento cuidadosamente. Durante la implantación de un servidor en un sistema de información, es necesario evaluar la solución de almacenamiento (discos locales, cabina de almacenamiento...) que será desplegada. Puede ser necesaria la tolerancia a fallos y el número de discos a emplear variará en función de la solución escogida. LOS DIFERENTES DISCOS Y SU RENDIMIENTO Existen varios tipos de discos. Cada uno posee un rendimiento diferente y proporciona una capacidad de almacenamiento a los servidores o puestos de trabajo. SAS: Estos discos son muy solicitados para el empleo en servidores, es posible conectarlos hasta con 6 ó 7 metros de distancia y de ahí en adelante cubrir hasta 24 computadoras. SCSI: Estos discos poseen una interfaz muy pequeña y exige de un controlador para que opere. IDE, ATA y PATA: Cada clase de disco duro representa o quiere decir: IDE. Es la abreviatura de componente electrónico integrado. ATA. Es la abreviatura de tecnología avanzada de contacto. PATA. Es la abreviatura de tecnología paralela avanzada. SATA: Esta sigla significa tecnología avanzada de contacto. Y se distingue por funcionar con una velocidad cercana a los 150 megabytes por segundo. SATA 2: Este dispositivo dispone de mejor capacidad debido a que funciona hasta con 300 megabytes por segundo, lo que representa que su tiempo de respuesta es muy bueno. SATA 2 se diferencia en comparación con el SATA es que realiza sus actividades a 300Megabytes/segundo. Pasantía Modularte SPA, Chile, 2019 Página | 31 CONCEPTO DE RAID RAID [18] son las siglas de matriz redundante de discos independientes. Es una tecnología que combina varios discos duros para almacenar datos. Hay varias maneras también conocidas como niveles de RAID para almacenar datos para rendimiento y redundancia. Es más que una función de virtualización de almacenamiento en donde en ciertos niveles de RAID los sistemas operativos acceden a varios discos duros como uno. TIPOS DE RAID Con diversos niveles de RAID, se utilizan varios discos duros físicos para dividir o almacenar datos. El método estándar de organización de datos también se denomina nivel en RAID. Los tipos de arreglo RAID más comúnmente utilizados son los siguientes: RAID 0: este nivel de RAID también se conoce como fragmentación. Aquí se almacenan los datos a través de varios discos duros. Se mejora el rendimiento de búsqueda mientras se accede a los datos, sin embargo, no ofrece tolerancia a fallas. Cualquier instancia de daño de disco duro tendrá como resultado la pérdida de datos. RAID 1: este nivel de RAID también se conoce como replicación. Aquí se escriben los datos idénticamente en dos discos duros. Al menos dos discos duros son necesarios para constituir una matriz RAID 1. Proporciona tolerancia máxima a las fallas cuando la computadora esté operativa, siempre que uno de los discos duros esté operativo. RAID 5 [19]: En este tipo de arreglos la información tiene un respaldo de toda la información contenida en los otros tres bajo complejos algoritmos utilizados ya como estándar por varios fabricantes. Así que, si algún disco falla, el mismo arreglo es capaz de trabajar de manera continua sin impactar la operación ni desempeño, hasta que se reemplace este disco dañado. En este caso el servidor utilizado permite el cambio de estos discos “en caliente”, es decir sin necesidad de hacer reinicio o detención de la actividad de la máquina. Simplemente se reemplaza retirando el disco dañado y colocando el nuevo. figura (14): Arreglo de Discos RAID 5 Pasantía Modularte SPA, Chile, 2019 Página | 32 2.10 FIREWALL EN WINDOWS SERVER 2012 R2 A partir de Windows Server 2008 y Windows Vista, el Firewall de Windows filtra el tráfico entrante y saliente. La consola Firewall de Windows con seguridad avanzada permite gestionar el servicio de Firewall (creación de reglas, activación/desactivación del Firewall...). figura (15): Consola de administración de Firewall en Windows Server 2012 R2 Las reglas de entrada se utilizan cuando los equipos efectúan un intercambio de tramas con destino al servidor. Todo el tráfico entrante está bloqueado de manera predeterminada, con la excepción del que está explícitamente autorizado por el administrador. Las reglas de salida las inicia la máquina host y están destinadas a los otros equipos de la red o al exterior. El tráfico saliente está autorizado por defecto. Sin embargo, es posible bloquearlo creando una regla. Se puede configurar IPsec empleando reglas de seguridad de conexión. La operación se efectúa mediante la consola Firewall de Windows con seguridad avanzada. Este tipo de reglas permiten securizar una comunicación entre dos equipos. Será muy útil al pensar en conexiones VPN (Virtual private network). También es posible filtrar desde la consola (por perfil, estado o por grupo) e importar o exportar las reglas creadas. La configuración puede realizarse de forma manual en cada equipo o de forma automática utilizando la directiva de grupo Pasantía Modularte SPA, Chile, 2019 Página | 33 3. SOLUCIÓN TECNOLÓGICA CARACTERISTICAS Mantenimiento preventivo equipos de computo Planificación y diseño de la red corporativa aplicando tecnología LAN y tecnologías de conexión inalámbricas utilizando equipos Cisco provistos por la empresa. Enlistar cantidades de los elementos y tipo de cable para el cableado estructurado. La red diseñada para la compañía se basará en las siguientes normas: ANSI/TIA/EIA-568-B Commercial Building Telecommunications Cabling Standard. EIA/TIA 568-B.2-1 "Performance Specification for 4-Pair 100 Ohm Category 6 Cabling". ANSI/EIA/TIA-569-A Commercial Building Standard for Telecommunications Pathways and Spaces. ANSI/EIA/TIA-606A [21] Administration Standard for the Telecommunications Infrastructure of Commercial Buildings. ANSI/TIA/EIA-607A Commercial Building Grounding and Bonding. Configuración y montaje de un servidor Dell para servicios adicionales a la red 3.1. METODOLOGÍA La metodología Top-Down también conocida como Metodología Descendente es creada en el año 1970 por el investigador Harlan Mills y Nickaus Wirth de la International Business Machines (IBM), originalmente esta técnica fue desarrollada para ser aplicada en conceptos de programación estructurada mediante el cual un problema se descompone en una serie de niveles o pasos sucesivos de refinamiento, teniendo esto en claro, se puede llegar a una solución de un problema utilizando cuatro pasos. Se justifica el uso de esta metodología por ser una disciplina que ha tenido éxito en la programación de software estructurado y el análisis estructurado de sistemas. El objetivo principal de esta metodología es representar la necesidad del usuario y mantener el proyecto manejable dividiéndolo en módulos que puedan ser mantenidos y modificados fácilmente. La Metodología Top-Down adaptada al diseño de redes se compone de las siguientes fases: Diseño Lógico Diseño Físico Pruebas, Optimización y Documentación de la red. ENFOQUE TOP-DOWN El enfoque Top-Down comienza con los requisitos de la organización antes de mirar a las tecnologías. Los diseños de red se ponen a prueba utilizando una red piloto o prototipo antes de pasar a la fase de Implementación. El Diseño Top-Down adapta la red y la infraestructura física a las necesidades de la aplicación de la red. Con un enfoque de arriba hacia abajo, no se seleccionan los dispositivos de red y tecnologías hasta que se analizan los requisitos de las aplicaciones. Para completar un diseño de arriba hacia abajo, se lleva a cabo lo siguiente: Pasantía Modularte SPA, Chile, 2019 Página | 34 Análisis de los requisitos de aplicación y organización Diseño de la parte superior del modelo de referencia OSI Definir los requisitos para las capas superiores (aplicación, presentación, sesión) Especifique la infraestructura para las capas OSI inferiores (transporte, red, enlace de datos, física). Recopilar datos adicionales en la red En esta fase se diseñará la topología de red, el modelo de direccionamiento y nombramiento, y se seleccionará los protocolos de bridging, switching y routing para los dispositivos de interconexión. El diseño lógico también incluye la seguridad y administración de la red. FASE DE DISEÑO LÓGICO Diseño de la Topología de red Diseño de Modelo de Direccionamiento y Nombramiento Selección de Protocolos de Switching y Routing Desarrollo de estrategias de seguridad de la red Desarrollo de estrategias de Gestión de la red FASE DE DISEÑO FÍSICO Esta fase implica en seleccionar las tecnologías y dispositivos específicos que darán satisfacción a los requerimientos técnicos de acuerdo al diseño lógico propuesto (LAN / WAN) y el acompañamiento e integración del servidor. Selección de Tecnologías y dispositivos para la red de la sede administrativa: Diseño del Cableado Estructurado Tecnologías LAN: ATM, Fast Ethernet, Giga Ethernet VoIP Switch Router Bridge Inalámbrico Servicios habilitados en el Servidor FASE DE PRUEBA, OPTIMIZACIÓN Y DOCUMENTACIÓN Cada sistema es diferente; la selección de métodos y herramientas de prueba correctos, requiere creatividad, ingeniosidad y un completo entendimiento del sistema a ser evaluado. Corresponden todas estas actividades a pruebas sobre el funcionamiento de cada una de las etapas de la solución implementada en comparación con los resultados esperados para cada una. Siempre se debe medir que los requerimientos del cliente han sido satisfechos por la solución. Pasantía Modularte SPA, Chile, 2019 Página | 35 CRONOGRAMA El proyecto presenta varios frentes de acción, y se ha organizado el trabajo de manera secuencial, empezando por el parque informático, luego el montaje de la red cableada e inalámbrica, luego la puesta en marcha del equipo servidor y por último la puesta a punto e integración de la solución. Las actividades se realizaron iniciando en sitio desde el 2 de septiembre y con fecha de finalización 29 de noviembre, en jornadas de siete (7) horas/día, de acuerdo al siguiente cronograma (Figura 8): figura (16): Cronograma de actividades Las fases, que suman sesenta (60) días, son las siguientes: Fase 1: Formulación de problema y estado del arte Fase 2: Inventario de equipos informáticos y mantenimiento Fase 3: Diseño y montaje de la red de cableado estructurado de las locaciones Fase 4: Montaje y configuración de servidor Fase 5: Montaje y configuración equipos inalámbricos Fase 6: Configuración y puesta en marcha de Conexión VPN a usuarios remotos Fase 7: Entrega final del proyecto y puesta a punto de solución Pasantía Modularte SPA, Chile, 2019 Página | 36 4. IDENTIFICACIÓN Y ANÁLISIS DE OBJETIVOS Y REQUERIMIENTOS DEL CLIENTE IDENTIFICACION DEL CLIENTE Según su propietario y gerente, quien tiene una experiencia superior a 25 años en el oficio de la madera, Modularte SPA se describe como una empresa que tiene como bandera la calidad y exclusividad en los diseños de espacios habitacionales que construye y modifica. MISION “Nuestro compromiso principal es la de satisfacer las exigencias y expectativas de nuestros clientes, donde generamos soluciones creativas, auténticas e innovadoras logrando resultados que superan sus expectativas. Mantenemos el compromiso permanente con la calidad y el buen servicio hacia nuestros clientes, proveedores y empleados, buscando la favorabilidad económica que promueva el crecimiento de la compañía”. VISION “Con nuestro constante esfuerzo, estaremos en continua construcción para llegar a situarnos dentro de las mejores empresas de diseño en madera del país. Siendo confiable, innovador, con personal altamente capacitado en continuo desarrollo y comprometidos con el medio ambiente y la calidad de nuestros productos”. 4.1. PROPÓSITO DEL PROYECTO Planificar y diseñar una red corporativa para las comunicaciones internas entre la sede Administrativa y con conexión a la sede remota Bodega – Taller Brindar una solución de escalabilidad en la red, lo que permitirá aumentar la cobertura acorde al crecimiento de la compañía. Garantizar la conectividad entre la Bodega – Taller y la sede administrativa Aplicar tecnologías de comunicación inalámbrica a la medida de las necesidades de la compañía. Configurar e instalar un servidor Dell provisto por la empresa. La red diseñada para la compañía se basará en las siguientes normas: ANSI/TIA/EIA-568-B Commercial Building Telecommunications Cabling Standard. EIA/TIA 568-B.2-1 "Performance Specification for 4-Pair 100 Ohm Category 6 Cabling". ANSI/EIA/TIA-569-A Commercial Building Standard for Telecommunications Pathways and Spaces. ANSI/EIA/TIA-606A Administration Standard for the Telecommunications Infrastructure of Commercial Buildings. ANSI/TIA/EIA-607A Commercial Building Grounding and Bonding Requirements for Telecommunications. Pasantía Modularte SPA, Chile, 2019 Página | 37 4.2. RESTRICCIONES Identificar las normas en Chile para diseño de redes. Análisis de la configuración ideal del hardware para la sede administrativa Selección de tecnologías de acuerdo a las necesidades de Modularte SPA Hacer diseño e implementar una solución incluyendo un Router Cisco de la línea 2811 [Anexo 5], un Switch Cisco de la linea 2960 [Anexo 6] y un Servidor Dell Power Edge R630. Reutilizar material de la instalación inicial, garantizando el óptimo comportamiento de la red. Se debe trabajar con el operador IPSP ya instalado en el sitio, VTR Chile. [20]. 4.3. RECOMENDACIONES ESTRATÉGICAS Las sedes cuentan con cableado CAT 5, para las adecuaciones propuestas se utilizará Cableado Categoría 6 marca AMP [Anexo 7]. Es importante estandarizar los subsistemas basados en etiquetado, código y colores del cableado, con el objetivo de que se pueda identificar cada una de las redes, por medio de la ANSI/EIA/TIA606A se podría lograr este objetivo. En el desarrollo del proyecto es vital cumplir con las normativas y estándar vigente y así el mantenimiento y usabilidad de la red estarán a la vanguardia. 4.4. CONSIDERACIONES DE IMPLEMENTACIÓN La empresa Modularte SPA brindará acceso a sus instalaciones para el levantamiento del estado actual de la red y también la información necesaria para el cumplimiento de los objetivos del proyecto, y demás observaciones para que se pueda consolidar y entregar el estudio realizado donde se describirán los componentes del sistema de cableado y de los subsistemas a incluir (cable, hardware de terminación, hardware de soporte y demás elementos) necesarios para la implementación de la red en la compañía. El sistema de cableado descrito en este proyecto se realizará bajo las recomendaciones hechas en los estándares de la industria en Chile y se usaran como referencia. 4.5. BENEFICIOS DE LA SOLUCIÓN Comunicación: Permite a los empleados que trabajan en diferentes sedes de una misma compañía tener una mejor interacción, en nuestro caso particular, el almacenamiento y la disponibilidad de archivos de imagen de gran formato, e información de interés general o particular de toda su nómina de empleados. Integración: Se logra una adecuada coordinación de procesos y subprocesos de cada área activa en las diferentes sedes a menor costo y tiempo posible. Rendimiento: Agilidad en los procesos internos entre las dependencias de la compañía haciendo crecer la productividad en el cumplimiento de servicios prestados a sus clientes. Disponibilidad: Con la red corporativa, la compañía puede hacer accesible todas las aplicaciones y recursos para las diferentes áreas de trabajo con las que se cuenta, lo que produce una mayor eficiencia y ahorro de costos para la empresa. Reducción de gastos en servicios de mensajería entre la sede administrativa y la Bodega – Taller al tener una conexión virtual desde cualquier punto remoto para verificar planos, diseños, ordenes de fabricación, entre otros. Pasantía Modularte SPA, Chile, 2019 Página | 38 4.6 ALCANCE Levantar un inventario físico del parque informático de la empresa, que abarque el mantenimiento preventivo de los equipos a los cuales aplique. Incluye la evaluación y concepto técnico sobre estos con las recomendaciones pertinentes para su futuro mantenimiento. Diseñar e instalar una red de cableado estructurado de datos según norma NSI/TIA/EIA-568-B categoría 6 para la sede administrativa que atenderá dos espacios en la misma locación con un máximo de 12 usuarios, con el respectivo levantamiento del mapa de red. Esta red tendrá como equipos activos básicos: Un Router y un switch Marca Cisco, provistos por la empresa. Instalar, y configurar un servidor marca Dell, provisto por la empresa, para que funcione como elemento integrador de la solución. Esta será una unidad compartida de almacenamiento de datos e información de la empresa y dará apoyo a la red instalada con servicios de Controlador de dominio, VPN y los adicionales que llegaran a necesitar para suplir la demanda del montaje. Revisar y optimizar la cobertura de los equipos AP instalados en cada uno de los espacios garantizando su funcionamiento acorde al montaje de red anteriormente referido. Establecer conectividad de red a los usuarios el área de Bodega –Taller, por medio de un enlace virtual que les permita acceder a la información alojada en el servidor principal de la oficina administrativa. Entrega de documentación de mapas de red diseñados e instalados y de control de inventario. Pasantía Modularte SPA, Chile, 2019 Página | 39 5. DESCRIPCION DE ACTIVIDADES DESARROLLADAS 5.1 PARQUE INFORMÁTICO Se realizó el levantamiento del inventario de equipos de la empresa, incluyendo computadores de escritorio y monitores, laptops o portátiles e impresoras. Se tiene entonces la siguiente información como inventario en su estado inicial y final: Tabla 1: Inventario inicial de equipos Modularte SPA El mantenimiento de hardware que se realizó en todos los equipos, incluyó desarmado básico, limpieza de componentes, limpieza y reajuste de conectores, además de limpieza externa y pruebas de funcionamiento. En el caso de los dos monitores que se recomienda renovar, se encontraron manchas y deterioro en la imagen. Ninguno de los equipos tiene placa de activo de la compañía. Se hizo entrega a la Ingeniera de los equipos de acuerdo a la tabla anterior. Las impresoras tienen un contrato vigente de mantenimiento con una empresa externa y a la fecha de esta revisión funcionan correctamente. Los diseñadores tienen equipos Mac, el contador y el jefe de compras tienen equipos propios que no se incluyeron en este inventario ni mantenimiento por no ser activos de la empresa. Pasantía Modularte SPA, Chile, 2019 Página Tabla 2: Inventario final de equipos Modularte SPA 5.2 TOPOLOGIA INICIAL DE LA RED La configuración inicial para la sede administrativa se observa en la siguiente figura: figura (17): Topología inicial de la red Pasantía Modularte SPA, Chile, 2019 | 40 Página | 41 Como se observa en la figura (1), la oficina antes de ser intervenida contaba con seis (6) puntos de red que estaban ya instalados desde cuando se tomó en arriendo el espacio. El cableado categoría 5, (esta categoría no está actualmente reconocida por TIA/EIA, aunque todavía los podemos encontrar en instalaciones. Se usa en redes fast ethernet, hasta 100 Mbps y están diseñados para transmisión a frecuencias de hasta 100 MHz) se encontró en mal estado, al igual que la canaleta perimetral, tomas lógicas y tomas eléctricas. También se encontraba instalado un router WiFi TP-Link WR740N, de propiedad de Modularte, todo esto a partir de un servicio ADSL 500 Mbps download / 10 Mbps upload del proveedor de banda ancha VTR Chile. El router con 4 puertos Ethernet, tenía en cascada un switch de 100 Mbps ya obsoleto. Todo esto alojado en un gabinete de 24 RU que había sido recientemente adquirido nuevo. Las impresoras conectadas al switch directamente, atendían las solicitudes de impresión de todos los usuarios conectados a la red ethernet. No había conexión entre los equipos conectados vía WiFi y la impresora. Esta impresora estaba ubicada encima del gabinete de comunicaciones. Todo debería ser reubicado. Así que como se pudo observar las locaciones de esta empresa se han levantado y estructurado de acuerdo a necesidades puntuales que se han tenido y atendido conforme ha crecido con el tiempo. No hubo desde el comienzo alguna proyección o planificación estructurada y organizada de la futura infraestructura de recursos tecnológicos que podría requerir. No se había hecho allí ninguna obra de ajuste del sistema de red desde que se mudaron al lugar. Normalmente el trabajo de la oficina se desarrolla a través de computadores que utilizan software de ofimática y aplicaciones de diseño en arquitectura, lo cual genera archivos gran tamaño que no se pueden manejar fácilmente enviándolos de un usuario a otro, la única manera en que los pueden dar a conocer a los demás responsables del proceso es con la utilización de dispositivos de almacenamiento USB. Para el caso de la Bodega – Taller, no hay algo más que el Router del proveedor externo, VTR Chile, con un canal ADSL de 200Mbps/7 upload. El único equipo que allí funciona es un equipo de escritorio conectado por cable ethernet directamente a este router. También se tiene una conexión WiFi de servicio para quien necesite conexión a internet en el lugar. Se tiene una impresora marca Hewlett Packard de la línea DeskJet 1520. No hay impresora de gran formato en el lugar, pero se prevé su compra para principio del año 2020. Pasantía Modularte SPA, Chile, 2019 Página | 42 5.3 DISEÑO DE RED La oficina fue reorganizada por los mismos empleados de la empresa y ha quedado organizada de la siguiente manera: figura (18): Nueva distribución de espacios en Sede administrativa Y la topología que se diseñó a continuación: figura (19): Topología de red instalada Pasantía Modularte SPA, Chile, 2019 Página | 43 El modelo de la red corporativa en Modularte SPA. contempla un modelo de tres niveles o capas. El tráfico se mantiene a nivel local y se canaliza a las partes de la red pertinentes. El uso de jerarquías simplifica la planificación, diseño, implementación y administración de la red, facilitando la selección de tecnologías y dispositivos a usar. El modelo se divide en tres capas: Capa de acceso: Brinda la conectividad a los usuarios a los dispositivos finales de la red. Se ofrece tecnologías que permiten enlaces de 1 Gigabit Ethernet. Se definen las VLAN’s y se manejan los protocolos VTP (VLAN Trunking Protocol) y STP (Spanning tree protocol). Capa de agregación: Brinda el control el flujo de tráfico al realizar el enrutamiento (routing) de las funciones entre las VLANs de la capa de acceso. Capa de Core: Interconecta los dispositivos de la capa de agregación y puede conectarse a los recursos de Internet. Al final, la red ha quedado instalada y configurada de acuerdo al siguiente diseño y simulación hecho en Packet tracer [22]: figura (20): Diseño de red instalada, Packet Tracer CAPA DE CORE Se tiene el proveedor de Internet VTR Chile con un canal ADSL @ 500MB, con una IP Fija asignada así: 19.47.44.48 / 30 figura (21): ping a Ip Publica Oficina administrativa Pasantía Modularte SPA, Chile, 2019 Página | 44 De aquí se tiene a siguiente tabla de distribución WAN: Tabla 3: Distribución WAN Por tanto, la IP que se tomará para conectar a la interfaz WAN del Router Cisco será: 190.47.44.50/30 CAPA DE AGREGACIÓN Se distribuirá el tráfico en 3 subredes, valiéndonos del concepto técnico de “Routing on Stick”, o VLAN de acuerdo a la siguiente: El Router On A Stick, es una de las dos posibilidades más comunes de hacer el enrutamiento inter-VLAN. Consiste en crear sub interfaces en una sola interface física de un router. Tenemos con esta configuración la posibilidad de utilizar una sola interface para enrutar los paquetes de varias VLAN que viajan a través del puerto trunk de un switch conectado a esa interface. Podemos así configurar varias IP de diferentes redes a varias interfaces virtuales (sub-interfaces) alojadas en una sola interface física. Esta técnica tiene las siguientes ventajas: Fácil de implementar solo se requiere crear una subinterfaz por cada VLAN en el Router. Mucho más económica que tener un Router por VLAN. Mucha mejor latencia que tener un Router por VLAN. Aunque también tiene unas desventajas, que para el proyecto actual no se consideraron por la pequeña escala del proyecto, Los Routers son más lentos que los switches para ruteo inter-VLAN, lo ideal es tener un switch multicapa. Si se necesita incrementar el número de puertos, entre más puertos requiera un Router más costoso resulta. La conexión corre por cuenta del buen funcionamiento de una sola interfaz física en el Router, esto es un único punto de fallo. Pasantía Modularte SPA, Chile, 2019 Página ROUTING ON A STICK El routing on a stick configurado se puede ver en la siguiente figura: figura (22): Routing on a stick Se manejarán en el proyecto las siguientes VLAN, bajo el modelo de Route on a stick: Tabla 4: VLAN bajo Route on a stick Se tiene entonces en resumen el siguiente rango de IP para cada VLAN: VLAN 10 – 192.168.0.0/26 VLAN 20 – 192.168.0.64/26 VLAN 30 – 192.168.0.128/25 Este es el mapa de la infraestructura de red: Pasantía Modularte SPA, Chile, 2019 | 45 Página | 46 figura (23): mapa de la infraestructura de red Paso a paso: Primero, se configura el puerto del Switch Cisco 2960 que se conecta al router, se habilita como troncal. En el switch Cisco tenemos las siguientes líneas de comandos MD_switch# configure Terminal MD_switch (config)# interface fastEthernet 0/1 MD_switch (config-if)# switchport mode trunk MD_switch (config-if)# no shutdown Segundo paso, se configuran las interfaces del router con las IP de cada VLAN asociadas a los puertos del switch. En el ROUTER (“MD”) tenemos las siguientes líneas de comandos: MD MD MD MD MD MD MD MD MD (config)# interface fastEthernet 0/0.10 (config-if)#encapsulation dot1q 10 (config-if)# ip address 192.168.0.1 255.255.255.192 (config)# interface fastEthernet 0/0.20 (config-if)#encapsulation dot1q 20 (config-if)# ip address 192.168.0.65 255.255.255.192 (config)# interface fastEthernet 0/0.30 (config-if)# encapsulation dot1q 30 (config-if)# ip address 192.168.0.129 255.255.255.128 Y, por último, levantar la interfaz del ROUTER fastEthernet 0/0 MD (config-)# interface fastEthernet 0/0 MD (config-if)# no shutdown MD (config-if)# do write Finalizada esta configuración las diferentes VLANS se podrán comunicar. Pasantía Modularte SPA, Chile, 2019 Página | 47 Ahora se establece que el Router tendrá bajo su cargo el direccionamiento dinámico de los equipos en las VLAN 10, 20 y 30. También se han hecho reserva de direcciones dentro de los ámbitos de reserva (pool) DHCP. Todo esto queda configurado así: MD#show ip dhcp pool Pool SERVER : Utilization mark (high/low) : 100 / 0 Subnet size (first/next) : 0 / 0 Total addresses : 62 Leased addresses : 0 Excluded addresses : 3 Pending event : none 1 subnet is currently in the pool Current index IP address range Leased/Excluded/Total 192.168.0.1 192.168.0.1 - 192.168.0.62 0 / 3 / 62 Pool WIFI : Utilization mark (high/low) : 100 / 0 Subnet size (first/next) : 0 / 0 Total addresses : 62 Leased addresses : 0 Excluded addresses : 3 Pending event : none 1 subnet is currently in the pool Current index IP address range Leased/Excluded/Total 192.168.0.65 192.168.0.65 - 192.168.0.126 0 / 3 / 62 Pool ADMIN : Utilization mark (high/low) : 100 / 0 Subnet size (first/next) : 0 / 0 Total addresses : 126 Leased addresses : 0 Excluded addresses : 3 Pending event : none 1 subnet is currently in the pool Current index IP address range Leased/Excluded/Total 192.168.0.129 192.168.0.129 - 192.168.0.254 0 / 3 / 126 Se configura enrutamiento en el Router: MD#show ip route c C 190.47.44.48/30 is directly connected, FastEthernet0/0 C 192.168.0.0/26 is directly connected, FastEthernet0/1.10 C 192.168.0.64/26 is directly connected, FastEthernet0/1.20 C 192.168.0.128/25 is directly connected, FastEthernet0/1.30 MD# Y también se configura el NAT Overload para que los equipos tengan salida a internet sobre la IP pública. Pasantía Modularte SPA, Chile, 2019 Página interface FastEthernet0/0 ip address 190.47.44.50 255.255.255.252 ip nat inside duplex auto speed auto ! interface FastEthernet0/1 no ip address ip nat inside duplex auto speed auto ! interface FastEthernet0/1.10 encapsulation dot1Q 10 ip address 192.168.0.1 255.255.255.192 ip nat outside ! interface FastEthernet0/1.20 encapsulation dot1Q 20 ip address 192.168.0.65 255.255.255.192 ip nat inside ! interface FastEthernet0/1.30 encapsulation dot1Q 30 ip address 192.168.0.129 255.255.255.128 ip nat inside ! interface Ethernet0/3/0 no ip address duplex auto speed auto shutdown ! interface FastEthernet1/0 ip address 200.30.192.13 255.255.255.252 duplex auto speed auto shutdown ! interface Vlan1 no ip address shutdown ! router rip version 2 network 190.47.0.0 network 192.168.0.0 ! ip nat inside source list 1 interface FastEthernet0/0 overload Pasantía Modularte SPA, Chile, 2019 | 48 Página | 49 CAPA DE ACCESO: Para este switch se configuran las VLAN por puerto de acuerdo y se obtiene el siguiente resumen, luego de hacer las conexiones físicas de acuerdo al mismo diseño: Tabla 5: VLAN en el switch Pasantía Modularte SPA, Chile, 2019 Página | 50 CABLEADO ESTRUCTURADO El diseño y montaje del cableado en la sede administrativa de Modularte SPA, se ha hecho acorde a la norma ANSI/TIA/EIA 568-C.1 y el estándar Ethernet IEEE 802.3a. De acuerdo a nueva estructuración de la oficina y de la nueva ubicación de puestos de trabajo, se tiene el siguiente plano para el montaje de cableado estructurado: figura (24): Redistribución Espacios y Cableado estructurado, Oficina Administrativa Se tiene entonces el listado de puntos a instalar sobre la canaleta perimetral de 30 metros de longitud total en la oficina administrativa. De acuerdo a recomendación técnica descrita con anterioridad, se hará el montaje utilizando la marca AMP para todo el cableado, insumos y dispositivos de conexión en rack. Para el caso de la Bodega – Taller, no hubo intervención en cableado. El trabajo allí fue de acompañamiento al jefe de bodega, junto con la Ingeniera Raigosa, para a conexión a la red virtual de la empresa VPN, que se describirá más adelante. El sistema eléctrico de la bodega tiene certificación de homologación vigente de acuerdo a la normatividad chilena. Para hacer la instalación se solicitó e hizo la compra de los siguientes materiales: Pasantía Modularte SPA, Chile, 2019 Página | 51 Tabla 6: Lista de materiales para cableado estructurado Para soportar la energía regulada de la oficina se adquirió una UPS APC @ 3000VA [Anexo 8], y se realizó el montaje de acuerdo a norma técnica vigente en Chile descrita en la CVE 1389414, este montaje lo realizó un ingeniero eléctrico, contratado por Modularte SPA, quien pudo certificar su instalación y correcta puesta en marcha, así como la instalación de todos los puntos eléctricos a lo largo de la canaleta perimetral. 5.4. RED WIFI Para la red WiFi, se ha dejado el router inalámbrico que ya se tenía, el TP-Link, y se ha configurado en modo bridge en el puerto fast/ethernet 0/24 del switch “MD_Switch” y por tanto el direccionamiento sobre los equipos conectados a este, será determinado por el pool de direcciones del router “MD” sobre la VLAN 30. Con ayuda del software de redes inalámbricas Ekahau [23] disponible en el sitio oficial de Ekahau se pudo levantar un mapa de calor de la cobertura de los equipos instalados Pasantía Modularte SPA, Chile, 2019 Página | 52 figura (25): Imagen de cobertura WiFi en Sede administrativa – Ekahau Heatmapper En estos mapas de Ekahau, las zonas de verde más oscuro indican mejor nivel de señal para cada uno de los espacios intervenidos. Los equipos en ambos casos, se instalaron en los puntos indicados por las figuras 12 y 13, por facilidad de trabajo en sitio, además la cobertura de la señal en todo el lugar fue favorable para el trabajo en estos lugares figura (26): Imagen de cobertura WiFi en Bodega - Taller – Ekahau Heatmapper Las redes trabajan sobre el canal de 2.4 GHz según la norma IEE802.11n, que nominalmente funcionan con conexiones hasta de 600mbps y pueden operar en la banda de 2.4 GHz y de 5 GHz. Se tomaron imágenes de su nivel de señal por banda utilizando el software en versión gratuita de de Acrylic WiFi Home [24]. Pasantía Modularte SPA, Chile, 2019 Página | 53 El nivel de señal para un punto ubicado aproximadamente en el centro del área geométrica del área de la sede administrativa es de -33 dB, por lo que se considera un nivel de señal más que óptimo para trabajar allí. Una situación similar se tuvo en la Bodega – Taller en donde las mediciones y gráficas fueron muy similares a la sede administrativa, con una ganancia de señal de 32 dB. figura (27): Niveles de señal WiFi Modularte en sede administrativa – Canal 2.4 GHz - Acrylic WiFi Home Y este es el diagrama para el canal de 5 GHz: figura (28): Niveles de señal WiFi Modularte SPA en sede administrativa – Canal 5.0 GHz - Acrylic WiFi Home Pasantía Modularte SPA, Chile, 2019 Página | 54 5.5. SERVIDOR Este proyecto utilizó la implementación de una infraestructura de hardware de bajo costo con la plataforma de Microsoft Windows Server 2012 en el modo de instalación Server Core con la edición de licenciamiento Standard como una solución para el uso de las PYMES. Esto quiere decir que se utilizó un hardware básico, para el despliegue de esta solución teniendo instalados los servicios más esenciales para una PYMES, como lo son: Active Directory Domain Services, DNS, VPN y File Services. CARACTERÍSTICAS DEL SERVIDOR Virtualización de servidor: La virtualización permite tener un ahorro mayor y maximizar las inversiones en hardware de servidor mediante la consolidación de los servidores como máquinas virtuales en un único host físico. Hyper-V ejecuta varios sistemas operativos (como Windows, Linux y otros) en paralelo, en un único servidor. Windows Server 2012 R2 amplía la funcionalidad de Hyper-V con características adicionales y escalabilidad inigualadas en lo que a procesadores host y memoria se refiere. Almacenamiento Sin importar la plataforma de almacenamiento que se esté utilizando. Windows Server 2012 R2 puede optimizar el almacenamiento; por ejemplo, en redes SAN. También permite crear soluciones de almacenamiento escalables de alta disponibilidad y alto rendimiento mediante el uso de hardware estándar en el sector y Windows Server 2012 R2. Redes Una buena gestión de red es primordial para que todo el sistema funcione de una forma correcta y se pueda brindar los servicios requeridos por los usuarios para cuando estos lo necesiten. Con Microsoft Windows Server 2012 R2 se puede administrar una red completa como un único servidor. Así obtendremos confiabilidad y escalabilidad de varios servidores por un costo menor. La redistribución automática en caso de errores de almacenamiento, servidor o red mantiene los servicios de archivo alineados con un tiempo de inactividad mínimo, prácticamente imperceptible. Junto con System Center 2012 R2, Este Sistema operativo brinda una solución de red definida en software de un extremo a otro en las implementaciones de nube pública, privada e híbrida. Automatización y administración de servidores A partir de un enfoque de administración basado en estándares, Windows Management Framework brinda una plataforma común para la automatización e integración con el fin de ayudar a automatizar las tareas rutinarias con herramientas como Windows PowerShell. Estas y otras mejoras existentes sirven para gestionar diferentes servidores y dispositivos conectados a ello, simplificando la implementación, garantizan que los componentes de los centros de datos tengan la configuración correcta y que permiten tomar medidas para administrar varios servidores a través de un panel único y pertinente en el Administrador del servidor. Pasantía Modularte SPA, Chile, 2019 Página | 55 Plataforma de aplicaciones y web Windows Server 2012 R2 se basa en la tradición de la familia Windows Server como plataforma de aplicaciones demostrada, con miles de aplicaciones compiladas e implementadas y una comunidad de millones de desarrolladores expertos y cualificados perfectamente instaurada. Permite compilar e implementar aplicaciones en un entorno local o en la nube, o en ambos a la vez, gracias a las soluciones híbridas que funcionan en uno y otro. Protección de la información Las soluciones de protección de la información que ofrece Microsoft permiten administrar una única identidad para cada usuario, en aplicaciones tanto locales como basadas en la nube (SaaS). Se debe definir el nivel de acceso de cada usuario a la información y las aplicaciones en función de quién es, a qué accede y desde qué dispositivo, y aplicar incluso la autenticación multifactor. También se puede proporcionar acceso remoto seguro a los trabajadores móviles por medio de las funciones de Acceso remoto de Windows Server (RRAS) Direct Access y VPN (incluidas las conexiones VPN automáticas) y permitir que los usuarios sincronicen sus archivos desde un servidor corporativo con sus dispositivos. Por último se pueden administrar los dispositivos móviles para eliminar los datos corporativos y las aplicaciones en caso de pérdida, robo o daño del dispositivo. Infraestructura de escritorio virtual (VDI) Con Windows Server 2012 R2, es incluso más fácil implementar y entregar recursos virtuales en distintos dispositivos. Las tecnologías de VDI permiten acceder fácilmente, prácticamente desde cualquier dispositivo, acceder a una instancia del escritorio de Windows disponible en el centro de datos. A través de Hyper-V y los Servicios de Escritorio remoto, Microsoft ofrece tres opciones flexibles de implementación de VDI con una sola solución: escritorios combinados, escritorios personales y sesiones de Escritorio remoto. IMPLEMENTACION DEL SERVIDOR Para el proyecto se consideró la inclusión del servidor de acuerdo al siguiente esquema: figura (29): Topología implementada para el servidor Pasantía Modularte SPA, Chile, 2019 Página | 56 Los requisitos de hardware para instalar Microsoft Windows Server 2012 R2 en Modo Server Core con una licencia Standard van de acuerdo a la cantidad de usuarios, el volumen de tráfico que transite en la LAN, y como requisito mínimo se tienen: Procesador de 2 Ghz doble núcleo o superior Memoria RAM de 2GB o superior Disco Duro de 40 GB libres o superior 2 Tarjeta de Red 100/1000 Mbps En este caso el servidor Dell PowerEdge R630 en su descripción cumple con suficiencia con todos estos ítems. Se procedió entonces a la instalación del sistema operativo de Windows Server 2012 R2 en Modo de Instalación Server Core. En este modo los siguientes Roles están disponibles: Active Directory Certificate Services. Active Directory Domain Services (AD DS). Active Directory Lightweight Directory (AD LDS). Active Directory Rights Management Server. Servidor DHCP. Servidor DNS. Archivo y Servicios de Almacenamiento. Hyper-V. Impresión y Documentos. Servidor de acceso remoto. Servicios de Escritorio remoto (apoyo parcial). Agente de conexión. Licencias. Sólo Host de virtualización. Servicios de Volume Activation. Servidor web (IIS). Servicios de implementación de Windows. Windows Software Update Services. Este modo Server Core presenta beneficios que se dan por los pocos Roles y características que se pueden ejecutar e instalar, y por no tener activa la Interfaz Gráfica de Usuario (GUI), dando como resultado los siguientes beneficios: Mantenimiento Reducido. Gestión Reducida. Reducción de Ataques. Menos Espacio en el Disco Menos de RAM requerido. Se procede entonces a instalar el Sistema operativo con una licencia Standard para Windows Server 2012 R2 sobre el servidor que se ha configurado desde su inicio con un arreglo de discos RAID 5 contemplado en el Dell - RAID 5, KB Article - 315674 [Anexo 4], y luego se ha asignado la dirección IP 192.168.0.5, con su respectivo nombre de Servidor: MDSERVER Pasantía Modularte SPA, Chile, 2019 Página | 57 figura (30): Consola del servidor Sobre este se configuran y se cargan servicios de Directorio Activo, para administración de cuentas de usuario. Y se ha creado el dominio MODULARTE: figura (31): Login al Dominio Modularte CONEXIÓN REMOTA DE USUARIOS También se ha configurado el servicio de VPN, acceso remoto, para los usuarios y equipos que desde el directorio activo se han autorizado. El usuario remoto debe crear una conexión VPN utilizando la IP pública con previa apertura de puerto 1723 en el router, por lo que este tendrá una ruta NAT estática hacia la el socket 192.168.0.5:1723 configurada como se describió anteriormente. Para la conexión VPN los usuarios deben utilizar un equipo que previamente se ha conectado al dominio además de usar las credenciales de dominio con autorización para esta conexión de acceso remoto. El fin de esta conexión es, únicamente, el acceso a la Carpeta compartida de almacenamiento M. Pasantía Modularte SPA, Chile, 2019 Página | 58 CERTIFICACIÓN PARA EL SISTEMA DE CABLEADO ESTRUCTURADO La certificación es el mecanismo que permite verificar si el sistema de cableado estructurado se construyó y funciona de acuerdo con las normas establecidas. En este punto es importante mencionar que, debido a problemas de orden público en Chile, desde octubre 18 de 2019, principalmente en Santiago, la oficina tuvo que ser cerrada y la operación productiva de la empresa se vió afectada negativamente. Se esperaría que para febrero se retomaran actividades. Sin embargo, a la fecha de este informe, abril de 2020, la situación se ve menos clara y en contacto con personal de la empresa se recibe la información de que la empresa tiene cierre indefinido de actividades por fuerza mayor. Por tanto, el trabajo de certificación del cableado está pendiente aún. Para esta certificación se acude a la norma TIA/EIATSB-67 utilizando equipo especial de medición. Este procedimiento está destinado a proporcionar los requisitos de rendimiento para sistemas de cableado instalado. Los métodos de comprobación para validar que el enlace soportará aplicaciones de telecomunicaciones. Por lo anterior, las pruebas mínimas necesarias para certificar el buen funcionamiento de una instalación de cableado estructurado. Incluyen las pruebas enumeradas a continuación: Mapa de cableado (wire map) Longitud de cableado (length) Impedancia de cable (impedance) Atenuación (attenuation) Diafonía o NEXT (Near End Cross Talk) Pasantía Modularte SPA, Chile, 2019 Página | 59 RECOMENDACIONES Y COMENTARIOS FINALES Se pide contactar a la empresa certificadora para el cableado de red, una vez la situación de orden público regrese a la normalidad. Los puntos de red se verificaron y se hicieron pruebas de trabajo con intercambio de datos a través del servidor MDSERVER y resultaron exitosas, sin embargo, no fue posible hacer pruebas específicas para el cableado, como el acompañamiento a la empresa certificadora por motivos ya expuestos. La conexión VPN creada en el equipo de Bodega – Taller ha funcionado correctamente, y el usuario pudo acceder correctamente a la carpeta de red compartida de la empresa. La impresora para este punto estaría llegando a la oficina en enero de 2020. Los servicios de correo, firewall, carpetas compartidas y demás aplicaciones sobre el servidor y equipos activos como el router y el switch son de total gestión y responsabilidad de la Ingeniera Angela Raigosa, quien deberá por ejemplo solicitar el alquiler del web hosting y lo que llegare a necesitar para que la empresa cuente con el servicio de correo electrónico y pagina web, que en este momento ha sido administrado por terceros en modalidad de freelance, con un contrato que vence en enero de 2020. Se entregan en medio digital los usuarios y contraseñas de administración de los equipos instalados a la Ingeniera Angela Raigosa y al Gerente de la empresa. Pasantía Modularte SPA, Chile, 2019 Página | 60 CONCLUSIONES Se ha logrado hacer el diseño y montaje de la red de cableado estructurado de acuerdo a la norma vigente que lo cobija, y de acuerdo a lo proyectado inicialmente brindando servicios de conectividad a todos los usuarios desde sus lugares de trabajo, sean en sitio o remotos, permitiendo la integración centralizada y disponibilidad de la información de trabajo del negocio. La empresa cuenta ahora con un sistema acorde a las nuevas tecnologías de la información que tendrá una vigencia de al menos 3 años a muy bajo coste. A partir del diseño y los planos se logró cumplir el objetivo de cálculos de canaletas, materiales y cableado para la sede administrativa, de esta manera se pudo obtener una solución acorde a la solicitud de la gerencia en cuanto a una baja disponibilidad de recursos de inversión en la solución. Los equipos provistos por la empresa, el enrutador, el switch y el servidor que fueron adquiridos a muy bajo costo al inicio del proyecto, resultaron más que suficientes para la necesidad de la empresa. A partir de su evaluación, se pudo diseñar un sistema de interconexión de equipos para mejorar la trasmisión y el almacenamiento de datos, sobre estándares actuales. Luego del mantenimiento preventivo de los equipos, la empresa podrá ahora tener una hoja de vida de cada uno y de esta manera hacer un seguimiento que le permita de manera predictiva el momento de reemplazarlos, o de solicitar un nuevo mantenimiento. La propuesta de segmentación de la red en VLANs y de utilizar el Routing on a Stick facilita la administración y gestión de equipos. Esto es importante para la empresa ya que la Ingeniera Raigosa ahora será la encargada de velar por su funcionamiento. El uso del servidor en la solución permite ahora controlar y administrar el tráfico de datos a través de la red, con la implementación del firewall, y también centralizando la información con la seguridad de su disponibilidad y su respaldo El recurso de la VPN, como medio de conexión entre la Bodega – Taller y la oficina principal, fue suficiente para lo requerido. Otro medio de conexión hubiera representado costos adicionales que no valdrían la pena ya que la conexión no requiere ser permanente y solo se requiere conectar a uno o dos usuarios por algunos minutos al día con el servidor principal. Otro punto allí, es que el manejo de la conexión VPN a través de MS Windows 10 es bastante sencillo, como lo pudo comprobar el personal de la bodega durante las pruebas de conexión. Pasantía Modularte SPA, Chile, 2019 Página | 61 GLOSARIO A ACL: Lista de Control de Acceso. Existen 2 tipos, discrecional y del sistema Ancho De Banda: Es la máxima velocidad de transferencia de datos entre los dos extremos de la red. ARP: Address Resolution Protocol Protocolo de resolución de direcciones de Internet usado para mapear dinámicamente las direcciones de Internet a direcciones físicas en redes locales B Backbone: El mecanismo de conectividad en un sistema distribuido jerárquico. Todos los sistemas que tengan conectividad con un sistema intermedio de la troncal tienen asegurados la conectividad entre ellos. Esto no impide que los sistemas dispongan configuraciones particulares para hacer un bypass de la troncal por razones de coste, rendimiento o seguridad. Bandwidth: Capacidad de transferencia de datos de un medio. En medios digitales se expresa en bits por segundo (bps) y en medios analógicos se expresa en hertzios (Hz). Baud rate: La velocidad de comunicación de los módems. Si cada señal transmitida se corresponde con un bit transmitido, se considera igual a la velocidad en bits por segundo. Broadcast: Transmisión de paquetes a todos los hosts de una subred. Browser: Los programas que permiten ver las páginas de la Malla Mundial o WWW se llaman en inglés browsers. C Conexión dial-up: Conexión que usa un modem y una línea telefónica. Community name: Nombre que identifica a un grupo de hosts SNMP. El nombre es usado en los mensajes SNMP que son enviados a los dispositivos administradores mediante SNMP. Conmutación de paquetes: Tecnología de conmutación de paquetes en la que cada paquete sigue una ruta diferente por lo que no existe un tiempo para el establecimiento de la comunicación. D Datagrama: La unidad fundamental de información transmitida a través de Internet Contiene las direcciones fuente y destino junto con datos y una serie de campos que definen la longitud del datagrama, el checksum de la cabecera y flags para indicar cuando el datagrama ha sido (o puede ser) fragmentado. DHCP Dynamic Host Configuration Protocol: Protocolo que ayuda en la administración de las direcciones IP de una red TCP/IP y otras opciones de configuración. Pasantía Modularte SPA, Chile, 2019 Página | 62 Dominio: En Internet, una parte de una jerarquía de nombres. Sintéticamente ,un nombre de dominio consiste en una secuencia de nombres (etiquetas) separados por puntos, por ejemplo,<<quipu.eleme.com.pe>>.en OSI,<<dominio>>se usa generalmente como partición administrativa de un complejo sistema distribuido, como en el PRMD(Private Management Domain)MHS, y en DMD (Directory Management Domain).en redes basadas en Windows, define una unidad administrativa ásica que consiste en un conjunto de computadores que comparten una lista común de usuarios y recursos. DoS: Un tipo de ataque que aprovecha una debilidad de un servicio de red para sobrecargar o detener el servicio. Dúplex: Sistema capaz de transmitir en ambas direcciones simultáneamente. DTP: Deliver to Promise es la capacidad de los recursos de distribución (Almacenamiento y transporte), actual o planificada, no comprometida. E Encapsulación: La técnica que usan los protocolos por capas en los que una capa añade información de cabecera a la PDU de la capa superior .Por ejemplo, en la tecnología de Internet, un paquete contendría una cabecera de la capa física, seguida de una cabecera de la capa de red, seguida de una cabecera de una capa de transporte (TCP),seguía de los datos el protocolo de aplicación Ethernet Una LAN en banda dase a 10 Mbps que CSMA/CD (Carrier Sense Multiple Acess with Collision Detection). La red permite que múltiples estaciones accedan al medio a voluntad sin una coordinación previa; el mecanismo de detección de colisiones resuelve los conflictos en accesos concurrentes al medio. Extranet: Un subconjunto de computadoras o usuarios en Internet que pueden acceder a la red interna de su organización. F Filtrado de paquetes: Impide que ciertos tipos de paquetes sean enviados o recibidos, generalmente, por razones de seguridad. Firewall: Combinación de hardware y software que proporciona un sistema de seguridad que impide el acceso no autorizado desde el exterior a la red interna o intranet. Fragmentación: El proceso por el que se parte un datagrama IP en piezas más pequeñas paras ajustarse a los requerimientos de una red física dada. El proceso inverso se denomina reensamblado (reassembly). FTP File Transfer Protocol: Protocolo parte de la pila TCP/IP usado para copiar archivos entre dos computadores en Internet. Full dúplex: Sistema capaz de transmitir simultáneamente en ambas direcciones H H.323: Un estándar ITU para la comunicación multimedia en paquetes. Half-duplex: Sistema capaz de transmitir información en un solo sentido. Pasantía Modularte SPA, Chile, 2019 Página | 63 Host: Cualquier dispositivo en una red TCP/IP que tiene una dirección IP. HTTP Secure Hypertext Transfer Protocol: Protocolo que proporciona una conexión HTTP segura. I ICMP Internet Control Message Protocol: Protocolo de mantenimiento requerido por el protocolo IP, que reporta errores y proporciona una conectividad básica. IEEE Institute of Electrical and Electronics Engineer: Instituto que agrupa a los ingenieros eléctricos y electrónicos de todo el mundo, creado en 1963. Internet: Conjunto de redes de alcance mundial y de acceso publico, que contiene numerosas fuentes de información, tales como colegios, gobiernos, empresas, etc. También se dice de un conjunto de redes privadas interconectadas, en tal caso debe escribirla en minúsculas como apocope de internetwork. IP Internet Protocol: Protocolo ruteable de la pila TCP/IP que es responsable del direccionamiento, ruteo, la fragmentación y el reensamblado de los paquetes IP. IPX Internet Packet Exchange: Protocolo para el intercambio de paquetes entre aplicaciones dentro de una red Netware. Actualmente este protocolo esta en desuso y sólo se utiliza para juegos en red antiguos. L Latencia: Retardo de propagación. M MTU Maximun Transmission Unit: La mayor unidad de datos posibles que se puede enviar sobre un medio físico dado. Por ejemplo, la MTU de Ethernet es de 1500 bytes. Multicast: Una forma especial de broadcast en la que las copias del paquete se entregan solamente a un subconjunto de todos los posibles destinos. MS NLB: Sólo detecta errores en el nivel de adaptador de red. Si uno de los servidores está en línea, pero uno de sus servicios, como el servicio Publicación World Wide Web, está parado, NLB continuará enviando solicitudes al servicio parado N NBNS: Protocolo de Nombres de NetBios implementado por máquinas con redes Windows que funciona igual que WINS, traduce nombres de dispositivos de red en direcciones IP, es limitado y en su lugar se usa DNS NetBEUI NetBIOS Extended User Interface: Protocolo nativo para redes Windows usado en redes locales. NetBEUI es la implementación del protocolo NetBIOS por parte de Microsoft. NetBIOS Network Basic Input/output System: Interface de programación de aplicaciones que puede ser usado en una red LAN. NetBIOS proporciona un conjunto de comandos para acceder a los servicios de bajo nivel, tales como administrar nombres, establecer sesiones y enviar datagramas entre nodos de una red. Pasantía Modularte SPA, Chile, 2019 Página | 64 NIC Network Information Center: Originalmente solo había uno, localizado en el SRI International, que tenía la tarea de servir a la comunidad ARPANET (y más tarde a DDN). Hoy en día, hay muchos NICs, operados por redes locales, regionales y nacionales por todo el mundo. Tales centros proporcionan asistencia al usuario, servicios de documentación, formación, y mucho más. También, acrónimo que sirve para referirse a una tarjeta de red (Network Interface Card). O OSI Open Systems Interconnection: Un programa de estandarización internacional para facilitar las comunicaciones entre computadoras de distintos fabricantes. Describe 7 capas que son: Aplicación, Presentación, Sesión, Transporte, Red, Enlace de Datos y Física OSPF Open Shortest Path First: Protocolo de ruteo usado en redes medianas y grandes, proporciona un mejor control y una propagación mas eficiente de la información de ruteo. P Ping Packet internet grouper: Un programa empleado para probar la accesibilidad de destinos enviándoles un mensaje ICMP<<echo request>> y esperando una respuesta. Plug and Play: Conjunto de especificaciones desarrollado por Intel para la detención y configuración automática de dispositivos conectados a un computador personal. PPP Point-to-point Protocol: Sucesor de SLIP, PPP proporciona conexiones ruteador-a-ruteador y host-ared sobre circuitos tanta síncronos como asíncronos Protocolo: Una descripción formal de los mensajes a intercambiar y de las reglas que dos o mas sistemas han de seguir para intercambiar información. Proxy: Servidor que permite compartir una línea de acceso a Internet. Además, puede proporcionar cache de páginas, control de acceso y filtro de peticiones no autorizadas. También, el mecanismo por el que un sistema <<da la cara>> por otro sistema al responder a solicitudes de protocolo los sistemas proxy se emplean en la gestión de red para evitar tener que implementar pilas de protocolo enteras en dispositivos simples, tales como los módems. Q QoS Quality of Service: La medición de la disponibilidad del servicio y calidad de transmisión de una red (o intraredes) R RIP: Protocolo de vector-distancia que envía la tabla de enrutamiento completa en broadcast a cada router vecino a determinados intervalos. El intervalo por defecto es de 30 segundos. RIP utiliza el número de saltos como métrica, siendo 15 el número máximo de saltos. S SMTP Simple Mail Transfer Protocol: El protocolo de correo electrónico de Internet. Definido en el RFC821, con descripciones del formato de mensajes asociados en el RFC822. Pasantía Modularte SPA, Chile, 2019 Página | 65 SNMP Simple Network Management Protocol: El protocolo de administración de red electo para interredes basadas en TCP/IP. Sniffer: Aplicación o dispositivo que puede leer, monitorear y capturar paquetes de red. SSDP Simple Service Discovery Protocol: Es el encargado de enviar paquetes con solicitudes (broadcast request) que serán devueltos con las respuestas necesarias para realizar las acciones que correspondan entre la computadora y el dispositivo. STP Shielded Twisted Pair: El cable de par trenzado apantallado es justamente lo que su nombre implica: cables de cobre aislados dentro de una cubierta protectora, con un número específico de trenzas por pie. T TCP Transmission Control Protocol: El principal protocolo de transporte de la pila de protocolos, que proporciona flujos fiables, orientados a conexión y en full-dúplex. Empleado para la entrega de paquetes IP. TCP/IP: Transmission Control Protocol/Internet Protocol. Familia de protocolos ampliamente usado en Internet. U Udp User Datagram Protocol: Un protocolo de transporte en conjunto de protocolos de Internet, Al igual que TCP se usa para el transporte de paquetes IP, pero el intercambio de datagramas que proporciona no ofrece reconocimiento o garantía de entrega. V VoIP Voice over Internet Protocol: Método por el cual se envía voz sobre una LAN o WAN que usan el protocolo TCP/IP. VPN Virtual Private Network: Una extensión de una red privada que utiliza encapsulamiento y encriptación para enviar datos a través de redes públicas o compartidas. W WINS: Servicio de nombres de Internet de Windows, es usado para nombres de red, basados en el stack NetBios y complementa NBNS WWW World Wide Web: Sistema global de hipertexto que soporta comunicaciones multimedia en internet. Pasantía Modularte SPA, Chile, 2019 Página | 66 BIBLIOGRAFIA [1] Tecnologías de la Información y de las comunicaciones TIC; TICs en las empresas: hacia la transform ación de la producción industrial. https://www.icemd.com/digital-knowledge/articulos/tics-en-las-empresashacia-la-transformacion-de-la-produccion-industrial/ [2] Top Down; OPPENHEIMER, Priscilla. Top– Down Network Design, Tercera Edición. Nueva York: CISCO Press, 2011. [3] modelo de referencia de OSI: https://seaccna.com/modelo-osi-guia-definitiva/ [4]AUTOCAD: Autocad, descripción general. https://latinoamerica.autodesk.com/products/autocad/overview. [5] SketchUP; https://www.sketchup.com/es [6] Tecnología Cisco; CISCO, Redes empresariales. https://www.cisco.com/c/es_cl/solutions/smb/networks/inf ographic- basic-concepts.html [7] IEEE para telecomunicaciones; Introduction to IEEE 802.11 Course and IEEE Standards Bundle. https ://ieeexplore.ieee.org/courses/details/EDP271 [8] ANSI/TIA/EIA-568-B, https://virtual.itca.edu.sv/Mediadores/irmfi1/IRMFI_35.htm [9] MS Windows Server 2012 R2; Soporte Windows Server 2012 R2, standard Hyper V. https://www.micr osoft.com/es-es/evalcenter/evaluate-windows-server-2012-r2 [10] Redes de área local LAN; https://www.ecured.cu/Red_de_%C3%A1rea_local_(LAN) [11] IEEE 802.11; https://ieeexplore.ieee.org/courses/details/EDP271 [12] IEEE 802.11b; https://ieeexplore.ieee.org/document/1210624 [13] IEEE 802.11a; https://ieeexplore.ieee.org/document/1210624 [14] RFC 2131; Dynamic Host Configuration Protocol (DHCP), https://tools.ietf.org/html/rfc2131 [15] RFC 3315; Dynamic Host Configuration Protocol (DHCP) IPv6, https://tools.ietf.org/html/rfc3315 [16] Seguridad de la Red; ¿Qué es la seguridad de la red?, https://www.networkworld.es/seguridad/que-es-laseguridad-de-la-red [17] SANS Institute, https://www.sans.org/course/introduction-cyber-security [18] RAID, https://www.dell.com/support/article/es-cl/sln179295/gu%C3%ADa-para-raid-arreglo-redundante-dediscos-independientes?lang=es [19] RAID 5; Dell - RAID 5, KB Article - 315674. https://www.dell.com/support/article/es-cl/sln37330/raid-5and-0-1-with-nvidia-mediashield-kb-article-315674?lang=en [20] VTR Chile, https://vtr.com/empresa [21] ANSI/EIA/TIA-606A, https://virtual.itca.edu.sv/Mediadores/irmfi2/ITRMFI_02.htm [22] Packet tracer; Cisco Packet Tracer. https://www.cisco.com/c/dam/en_us/trainingevents/netacad/course_catalog/docs/Cisco_PacketTracer_DS.pdf [23] Ekahau; Ekahau Wireless Design. https://www.ekahau.com/es/ [24] Acrylic WiFi Home; Software en versión gratuita de Acrylic WiFi Home. https://www.acrylicwifi.com/ Pasantía Modularte SPA, Chile, 2019 Página ANEXOS: [Anexo 1] Servidor Dell Power Edge R630 Pasantía Modularte SPA, Chile, 2019 | 67 Página Pasantía Modularte SPA, Chile, 2019 | 68 Página [Anexo 2] CVE 1389414, Norma Chilena sobre telecomunicaciones: Extracto https://www.subtel.gob.cl/wp-content/uploads/2018/04/Norma_tecnica_DO_18r_766.pdf Capítulo III.- Especificaciones técnicas de la infraestructura física de la Red Interna de Telecomunicaciones (RIT Física) Pasantía Modularte SPA, Chile, 2019 | 69 Página Pasantía Modularte SPA, Chile, 2019 | 70 Página Pasantía Modularte SPA, Chile, 2019 | 71 Página Pasantía Modularte SPA, Chile, 2019 | 72 Página Pasantía Modularte SPA, Chile, 2019 | 73 Página Pasantía Modularte SPA, Chile, 2019 | 74 Página Pasantía Modularte SPA, Chile, 2019 | 75 Página Pasantía Modularte SPA, Chile, 2019 | 76 Página Pasantía Modularte SPA, Chile, 2019 | 77 Página [Anexo 3] Normativa descrita por la Comisión Nacional de Energia de Chile Extracto https://www.cne.cl/wp-content/uploads/2015/06/NT-SSMM-2006.pdf CAPÍTULO Nº 3: Exigencias mínimas para diseño de instalaciones Pasantía Modularte SPA, Chile, 2019 | 78 Página Pasantía Modularte SPA, Chile, 2019 | 79 Página Pasantía Modularte SPA, Chile, 2019 | 80 Página Pasantía Modularte SPA, Chile, 2019 | 81 Página Pasantía Modularte SPA, Chile, 2019 | 82 Página [Anexo 4] Dell - RAID 5, KB Article – 315674 Pasantía Modularte SPA, Chile, 2019 | 83 Página Pasantía Modularte SPA, Chile, 2019 | 84 Página Pasantía Modularte SPA, Chile, 2019 | 85 Página Pasantía Modularte SPA, Chile, 2019 | 86 Página Pasantía Modularte SPA, Chile, 2019 | 87 Página [Anexo 5] Router Cisco de la línea 2811 Pasantía Modularte SPA, Chile, 2019 | 88 Página Pasantía Modularte SPA, Chile, 2019 | 89 Página [Anexo 6] Switch Cisco de la linea 2960 Pasantía Modularte SPA, Chile, 2019 | 90 Página Pasantía Modularte SPA, Chile, 2019 | 91 Página Pasantía Modularte SPA, Chile, 2019 | 92 Página Pasantía Modularte SPA, Chile, 2019 | 93 Página [Anexo 7] Cableado Categoría 6 marca AMP Pasantía Modularte SPA, Chile, 2019 | 94 Página Pasantía Modularte SPA, Chile, 2019 | 95 Página [Anexo 8] UPS APC @ 3000VA Pasantía Modularte SPA, Chile, 2019 | 96 Página Pasantía Modularte SPA, Chile, 2019 | 97