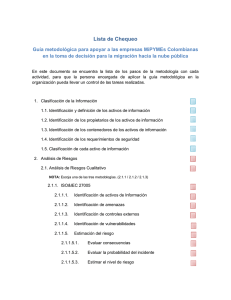

Unidad 3. Crear y Utilizar Objetos Unidad 3. Seguridad de la Información Objetivos Entender, diseñar y propiciar métodos y mecanismos de seguridad para la protección de los sistemas de información y la infraestructura de los centros de cómputos: Comprender el concepto de puntos débiles para identificar las posibles vulnerabilidades y amenazas existentes en los activos. Revisar los conceptos de integridad, confidencialidad y disponibilidad de la información. Comprender los conceptos básicos de análisis de riesgo y política de seguridad dos puntos muy importantes para definir las acciones en materia de seguridad que se aplican en las empresas. Identificar los procesos de negocios de la organización para distinguir los activos que los componen considerando toda la infraestructura tecnológica, organizacional y humana. Interpretar cómo se estructura el plan de continuidad del negocio, a partir del conocimiento de los puntos básicos que se deben incluir. Introducción Muchas empresas son amenazadas constantemente en sus activos lo que pudiera representar miles o millones de dólares en pérdidas. Las vulnerabilidades en nuestros sistemas de información pueden representar problemas graves, por ello es muy importante comprender los conceptos necesarios para combatirlos y defendernos de posibles ataques a nuestra información. MAESTRO: José Amado Página: 1 de 21 Unidad 3. Crear y Utilizar Objetos Cada día va en aumento la cantidad de casos de incidentes relacionados con la seguridad de los sistemas de información que comprometen los activos de las empresas. Lo que antes era ficción, en la actualidad se convierte, en muchos casos, en realidad. Las amenazas siempre han existido, la diferencia es que ahora, el enemigo es más rápido, más difícil de detectar y mucho más atrevido. Es por esto, que toda organización debe estar en alerta y saber implementar sistemas de seguridad basados en un análisis de riesgos para evitar o minimizar las consecuencias no deseadas. A pesar de que la mayoría de las empresas el día de hoy están conscientes de la importancia de la seguridad de la información, aún falta mucho por hacer. Por ello es necesario tomar plena conciencia y comenzar a tomar acciones. Es importante mantenernos informados y documentados de las nuevas técnicas de seguridad de la información para poder implementar sistemas informáticos robustos y confiables que sirvan de soporte a las operaciones del negocio. Contenido de la unidad 3.1 3.2 3.3 3.4 3.5 3.6 3.7 3.8 3.9 Conceptos básicos de seguridad de la información Activos de Información Seguridad Física y Lógica de la Información Principios básicos de la seguridad de la información Amenazas y Vulnerabilidades Riesgos y Medidas de Seguridad Análisis técnico de seguridad Establecimiento de políticas de seguridad Plan de Continuidad del negocio 3.1 Conceptos básicos de seguridad de la información Desde el surgimiento de la raza humana en el planeta, la información estuvo presente bajo diversas formas y técnicas. El hombre buscaba representar sus hábitos, costumbres e intenciones en diversos medios que pudiesen ser utilizados por él y por otras personas, además de la posibilidad de ser llevados de un lugar a otro. La información valiosa era registrada en objetos preciosos y sofisticados, pinturas magníficas, entre otros, que se almacenaban con mucho cuidado en locales de difícil acceso, a cuya forma y contenido sólo tenían acceso quienes estuviesen autorizados o listos para interpretarla. MAESTRO: José Amado Página: 2 de 21 Unidad 3. Crear y Utilizar Objetos En la actualidad la información es el objeto de mayor valor para las empresas. El progreso de la informática y de las redes de comunicación nos presenta un nuevo escenario, donde los objetos del mundo real están representados por bits y bytes, que ocupan lugar en otra dimensión y poseen formas diferentes de las originales, no dejando de tener el mismo valor que sus objetos reales, y, en muchos casos, llegando a tener un valor superior. Por esto y otros motivos, la seguridad de la información es un asunto tan importante para todos, pues afecta directamente a los negocios de una empresa o de un individuo. Información Seguridad de la Información Equipos Personas Fuente: Academia Latinoamericana de la Seguridad Informática La seguridad de la información tiene como propósito proteger la información registrada, independientemente del lugar en que se localice: impresos en papel, en los discos duros de las computadoras o incluso en la memoria de las personas que las conocen, por tanto se enfoca principalmente en los siguientes tres elementos: La información Los equipos que la soportan Las personas que la utilizan MAESTRO: José Amado Página: 3 de 21 Unidad 3. Crear y Utilizar Objetos Es importante, además, que todos los empleados de la organización tomen conciencia sobre el manejo de la información de forma segura, ya que de nada sirve cualquier sistema de seguridad por complejo y completo que este sea, si los empleados, por ejemplo, facilitan su usuario y contraseña a personas ajenas a la empresa y con esto dejar abierta la puerta a posibles ataques o filtraciones de información crítica al exterior de la compañía. 3.2 Activos de Información Un activo es todo aquel elemento que compone el proceso de la comunicación, partiendo desde la información, su emisor, el medio por el cual se transmite, hasta su receptor. Los activos son elementos que la seguridad de la información busca proteger. Los activos poseen valor para las empresas y como consecuencia de ello, necesitan recibir una protección adecuada para que sus negocios no sean perjudicados. Son tres elementos que conforman lo que denominamos activos: la información, los equipos que la soportan (Software, Hardware, Organización) y los usuarios. Información: En este grupo están los elementos que contienen información registrada, en medio electrónico o físico, dentro de los más importantes tenemos: Cualquier tipo de información, sin importar en qué tipo de medio se tenga almacenada, que sea de importancia para la empresa y sus negocios. Ejemplos activos de información: Documentos Informes Libros, manuales Correspondencias Patentes Información de mercado Código de programación Líneas de comando Archivos de configuración Nomina con los sueldos de empleados Plan de negocios de una empresa, etc. MAESTRO: José Amado Página: 4 de 21 Unidad 3. Crear y Utilizar Objetos Software: Este grupo de activos contiene todos los programas de computadora que se utilizan para la automatización de procesos, es decir, acceso, lectura, tránsito y almacenamiento de la información. Las aplicaciones deberán estar seguras para que la comunicación entre las bases de datos, otras aplicaciones y los usuarios se realice de forma segura, atendiendo a los principios básicos de la seguridad de la información. Ejemplos Activos de Software: Aplicaciones comerciales sistemas operativos ((Unix, Windows, Linux, etc.) programas de correo electrónico sistemas de respaldo Entre otros. Hardware: Estos activos representan toda la infraestructura tecnológica que brinda soporte a la información durante su uso, tránsito y almacenamiento. Los activos que pertenecen a este grupo son: Cualquier equipo en el cual se almacene, procese o transmita la información de la empresa. Ejemplos Activos de Hardware: Computadoras Servidores Equipos portátiles Mainframes Medios de almacenamiento Equipos de conectividad, enrutadores, switchs Cualquier otro elemento de una red de computadoras por donde transita la información. Organización: En este grupo se incluyen los aspectos que componen la estructura física y organizativa de las empresas. Se refiere a la organización lógica y física que tiene el personal dentro de la empresa en cuestión. Usuarios: Se refiere a los individuos que utilizan la estructura tecnológica y que manejan la información. Está orientado hacia la toma de conciencia de formación en el hábito de la seguridad en los usuarios. Es común encontrarnos con la cita “El personal es el eslabón más débil de la cadena de seguridad de una empresa”. MAESTRO: José Amado Página: 5 de 21 Unidad 3. Crear y Utilizar Objetos 3.3 Seguridad Física y Lógica de la Información Según establece Cervantes, la seguridad de la información se enfoca comúnmente desde dos aspectos principales y complementarios entre sí, en procura de especializar su manejo y protección; ellos son la seguridad física y la seguridad lógica. La seguridad física se encarga de salvaguardar los dispositivos electrónicos que soportan la información (computadoras, servidores, equipos de telecomunicaciones, etc.), mientras que la seguridad lógica se concentra en gestionar todo lo que son aplicaciones, software, procedimientos, etc. Que sirven de apoyo para el tratamiento de la información. Seguridad Física Existen diferentes factores que afectan la seguridad física, entre los más relevantes tenemos: Factores ambientales: incendios, inundaciones, sismos, humedad, etc. Factores humanos: Robos, actos vandálicos, fraude, sabotaje, terrorismo, etc. Entre las consideraciones a tener en cuenta para una buena gestión de la seguridad física se deben de considerar ¿Qué se quiere proteger?, ¿Contra qué se quiere proteger?, ¿Cuánto tiempo, dinero y esfuerzo se está dispuesto a invertir?. El control del acceso físico involucra la identificación positiva del personal que entra o sale del área bajo un estricto control. Si una persona no autorizada no tiene acceso, el riesgo se reduce. Los controles de acceso físico varían según las distintas horas del día. Es importante asegurar que durante la noche sean tan estrictos como durante el día. Los controles durante los descansos y cambios de turno son de especial importancia. Seguridad Lógica Se conoce como seguridad lógica, como la manera de aplicar procedimientos que aseguren que solo podrán tener acceso a los datos las personas o sistemas de información autorizados para hacerlo. Los controles de acceso pueden implementarse a nivel de sistema operativo, de sistema de información, en bases de datos, en un paquete específico de seguridad o en cualquier otro utilitario. Estos controles constituyen una ayuda importante para proteger al sistema operativo de la red, a los sistemas de información y software adiciona; de que puedan ser utilizados o modificados sin autorización, también para mantener la integridad de la información restringiendo la cantidad de usuarios y procesos con autorización de acceso y para resguardar la información confidencial de accesos no autorizados. MAESTRO: José Amado Página: 6 de 21 Unidad 3. Crear y Utilizar Objetos 3.4 Principios básicos de la seguridad de la información Los principios básicos para proteger los activos implican mantenerlos seguros contra amenazas que puedan afectar su funcionalidad corrompiéndola, accediéndola indebidamente, o incluso eliminándola o hurtándola. Por lo tanto, entendemos que la seguridad de la información tiene en vista proteger a estos activos de una empresa o individuo, con base en la preservación de tres principios básicos: integridad, confidencialidad y disponibilidad de la información. Enseguida encontrará información más detallada de cada uno de estos principios: Integridad de la Información Nos permite garantizar que la información no ha sido alterada en su contenido, por tanto, es íntegra. Una información íntegra es una información que no ha sido alterada de forma indebida o no autorizada. La integridad de la información es fundamental para el éxito de la comunicación, La quiebra de integridad ocurre cuando la información se corrompe, falsifica o burla. Confidencialidad de la Información Tiene como propósito el asegurar que sólo la persona correcta acceda a la información que queremos distribuir. Se dice que la información posee un grado de confidencialidad que se deberá preservar para que personas sin autorización no la conozcan. Garantizar la confidencialidad es uno de los factores determinantes para la seguridad y una de las tareas más difíciles de implementar, pues involucra a todos los elementos que forman parte de la comunicación de la información. Disponibilidad de la Información Se refiera a la disponibilidad de la información y de toda la estructura física y tecnológica que permite el acceso, tránsito y almacenamiento. La disponibilidad de la información permite que: - Se utilice cuando sea necesario - Que esté al alcance de sus usuarios y destinatarios - Se pueda acceder en el momento en que se necesita utilizar. Fuente: Academia Latinoamericana de la Seguridad Informática MAESTRO: José Amado Página: 7 de 21 Unidad 3. Crear y Utilizar Objetos 3.5 Amenazas y Vulnerabilidades Amenazas Los activos están constantemente sometidos a amenazas que pueden colocar en riesgo la integridad, confidencialidad y disponibilidad de la información. Estas amenazas siempre existirán y están relacionadas a causas que representan riesgos, las cuales pueden ser: Causas naturales o no naturales Causas internas o externas. Por lo tanto, entendemos que uno de los objetivos de la seguridad de la información es impedir que las amenazas exploten puntos débiles y afecten alguno de los principios básicos de la seguridad de la información (integridad, disponibilidad, confidencialidad), causando daños al negocio de las empresas. Las amenazas son agentes capaces de explotar los fallos de seguridad, que denominamos puntos débiles y, como consecuencia de ello, causar pérdidas o daños a los activos de una empresa, afectando a sus negocios. Las amenazas son constantes y pueden ocurrir en cualquier momento. Esta relación de frecuencia-tiempo, se basa en el concepto de riesgo, lo cual representa la probabilidad de que una amenaza se concrete por medio de una vulnerabilidad o punto débil. Las mismas se podrán dividir en tres grandes grupos. 1. Amenazas naturales – condiciones de la naturaleza y la intemperie que podrán causar daños a los activos, como fuego, inundación, terremotos, etc. 2. Intencionales – son amenazas deliberadas, fraudes, vandalismo, sabotaje, espionaje, invasiones y ataques, robos de información, entre otras. 3. Involuntarias - son amenazas resultantes de acciones inconscientes de usuarios, por virus electrónicos, muchas veces causadas por la falta de conocimiento en el uso de los activos, tales como errores y accidentes. Las amenazas siempre han existido y es de esperarse que conforme avance la tecnología también surgirán nuevas formas en las que la información puede llegar a estar expuesta, por tanto es importante conocer el marco general en cómo clasifican las vulnerabilidades o puntos débiles que pueden hacer que esas amenazas impacten nuestro sistemas, comprometiendo los principios de la seguridad de nuestra información. Entre las principales amenazas, la ocurrencia de virus, la divulgación de contraseñas y la acción de hackers están entre los más frecuentes. MAESTRO: José Amado Página: 8 de 21 Unidad 3. Crear y Utilizar Objetos Vulnerabilidades Las vulnerabilidades son los elementos que, al ser explotados por amenazas, afectan la confidencialidad, disponibilidad e integridad de la información de un individuo o empresa. Uno de los primeros pasos para la implementación de la seguridad es rastrear y eliminar los puntos débiles de un ambiente de tecnología de la información. Al ser identificados los puntos débiles, será posible dimensionar los riesgos a los cuales el ambiente está expuesto y definir las medidas de seguridad apropiadas para su corrección. Los puntos débiles dependen de la forma en que se organizó el ambiente en que se maneja la información. La existencia de puntos débiles está relacionada con la presencia de elementos que perjudican el uso adecuado de la información y del medio en que la misma se está utilizando. Podemos comprender ahora otro objetivo de la seguridad de la información: la corrección de puntos débiles existentes en el ambiente en que se usa la información, con el objeto de reducir los riesgos a que está sometida, evitando así la concretización de una amenaza. Físicas: son aquellas presentes en los ambientes en los cuales la información se está almacenando o manejando. Naturales: son aquellos relacionados con las condiciones de la naturaleza que puedan colocar en riesgo la Información. Hardware: Los posibles defectos en la fabricación o configuración de los equipos. Software: Los puntos débiles de aplicaciones permiten que ocurran accesos indebidos a sistemás informáticos. Medios de almacenaje: Si los soportes que almacenan información, no se utilizan de forma adecuada, el contenido en los mismos podrá estar vulnerable. Comunicación: Este tipo de punto débil abarca todo el tránsito de la información. Humanas: Está relacionada con los daños que las personas pueden causar a la información y al ambiente tecnológico que la soporta. MAESTRO: José Amado Página: 9 de 21 Unidad 3. Crear y Utilizar Objetos 3.6 Riesgos y Medidas de Seguridad La seguridad es una práctica orientada hacia la eliminación de las vulnerabilidades para evitar o reducir la posibilidad que las potenciales amenazas se concreten en el ambiente que se quiere proteger. El principal objetivo es garantizar el éxito de la comunicación segura, con información disponible, íntegra y confidencial, a través de medidas de seguridad que puedan tornar factible el negocio de una organización con el menor riesgo posible. El riesgo es la probabilidad de que las amenazas exploten los puntos débiles, causando pérdidas o daños a los activos e impactando los procesos de negocio, es decir, afectando: La confidencialidad, la integridad y la disponibilidad de la información. Ya que existe una variedad de vulnerabilidades que afectan la disponibilidad, confidencialidad e integridad de la información, deberán existir medidas de seguridad específicas para el tratamiento de cada caso. Las medidas de seguridad son acciones orientadas hacia la eliminación de vulnerabilidades, teniendo en mira evitar que una amenaza se vuelva realidad. Estas medidas son el paso inicial para el aumento de la seguridad de la información en un ambiente de tecnología de la información y deberán considerar el todo. Antes de la definición de las medidas de seguridad a ser adoptadas, se deberá conocer el ambiente en sus mínimos detalles, buscando los puntos débiles existentes. A partir de este conocimiento, se toman las medidas o acciones de seguridad que pueden ser de índole: Preventivo: Buscando evitar el surgimiento de nuevos puntos débiles y amenazas; Perceptivo: Orientado hacia la revelación de actos que pongan en riesgo la información Correctivo: Orientado hacia la corrección de los problemas de seguridad conforme su ocurrencia. MAESTRO: José Amado Página: 10 de 21 Unidad 3. Crear y Utilizar Objetos Las medidas de seguridad son un conjunto de prácticas que, al ser integradas, constituyen una solución global y eficaz de la seguridad de la información. Entre las principales medidas se destacan: Análisis de riesgos Política de seguridad Especificación de seguridad Administración de seguridad Análisis de riesgos Política de seguridad Especificación de seguridad Administración de seguridad Es una medida que busca rastrear vulnerabilidades en los activos que puedan ser explotados por amenazas. El análisis de riesgos tiene como resultado un grupo de recomendaciones para la corrección de los activos para que los mismos puedan ser protegidos. Es una medida que busca establecer los estándares de seguridad a ser seguidos por todos los involucrados con el uso y mantenimiento de los activos. Es una forma de suministrar un conjunto de normas para guiar a las personas en la realización de sus trabajos. Es el primer paso para aumentar la conciencia de la seguridad de las personas, pues está orientada hacia la formación de hábitos, por medio de manuales de instrucción y procedimientos operativos. Son medidas que tienen en mira instruir la correcta implementación de un nuevo ambiente tecnológico, por medio del detalle de sus elementos constituyentes y la forma con que los mismos deben estar dispuestos para atender a los principios de la seguridad de la información. Son medidas integradas para producir la gestión de los riesgos de un ambiente. La administración de la seguridad involucra a todas las medidas mencionadas anteriormente, en forma preventiva, perceptiva y correctiva, con base en el ciclo de la seguridad. El análisis de riesgos, es un paso importante para implementar la seguridad de la información. Es una actividad de análisis que pretende, a través del rastreo, identificar los riesgos a los cuales los activos se encuentran expuestos, centrada en la identificación de fallas de seguridad que evidencien vulnerabilidades que puedan ser explotadas por amenazas,provocando impactos en los negocios de la organización. MAESTRO: José Amado Página: 11 de 21 Unidad 3. Crear y Utilizar Objetos Definición del ámbito de análisis de riesgos La primera tarea en el análisis de riesgos es identificar los procesos de negocios de la organización en que se desea implementar o analizar el nivel de seguridad de la información. Identificamos a esta etapa como la definición del ámbito del proyecto de análisis de riesgos. Esto permite la realización de análisis donde sea realmente necesario, en base a la relevancia del proceso de negocio y sus activos para alcanzar los objetivos de la organización. Surge principalmente por la necesidad de delimitar el universo de activos para ser analizados y sobre los cuales se ofrecerán las recomendaciones. Al definir el ámbito, es importante considerar los procesos de negocio, pueden ser una actuación de la organización frente al mercado, una funcionalidad interna o externa, una actividad ejercida, un producto elaborado, considerando toda la organización necesaria para ser viables. En esta organización, se analizan bajo los cuatro ámbitos del análisis de riesgos los siguientes: Las personas que hacen uso de las aplicaciones; quienes Humanos dan soporte a los usuarios o administran los activos en la organización, los responsables de la coordinación del trabajo, los equipos que actúan en la definición de las políticas y procedimientos para la realización del proceso de negocio. Los servidores de archivos, en los que se encuentran la Tecnológicos información, un servidor de base de datos que almacena los datos; un router, un servidor de correo electrónico; un servidor Web, en sus distintas plataformas: Windows®, Unix ®, Solaris®, etc.), además de los elementos de una red de comunicación (firewall, ruoter, swich, etc.). La estructura organizacional humana que ha sido De procesos establecida para la realización del proceso de negocio. Las personas y el flujo de actividades relacionadas a la comercialización de un producto o servicio, etc. El ambiente operativo que incluye las actividades del Físicos producto, como los locales de trabajo de los equipos involucrados, los locales de almacenamiento de la información crítica, las agencias o puestos de atención al cliente, las centrales de proceso de información como los centros de proceso de datos, las salas de servidores, las centrales de procesamientos por teléfono, etc. MAESTRO: José Amado Página: 12 de 21 Unidad 3. Crear y Utilizar Objetos 3.7. Análisis técnico de seguridad El análisis técnico de seguridad es una de las etapas más importantes del análisis de riesgos. A través de éste se hacen las colectas de información sobre la forma en que los activos: Fueron configurados, Estructurados en la red de comunicación, y La forma en que son administrados por sus responsables. El análisis técnico es la forma en que se obtiene la información específica de como son gestionados en general los activos de la empresa. De esta forma, es posible identificar, en las entrelíneas de las configuraciones, la forma en que son utilizados y manipulados, buscando identificar vulnerabilidades de seguridad. En el proceso de análisis técnico de seguridad, diversos tipos de activos son considerados, según sea el ámbito definido al inicio del proyecto, con el propósito de monitorear las vulnerabilidades presentes a través de errores de configuración o desconocimiento de las posibilidades de ataque por amenazas potenciales. Dentro de los activos tecnológicos analizados técnicamente, podemos listar los siguientes: Estaciones de trabajo: Son la forma en que están configuradas para evitar que los usuarios (con frecuencia de forma inconsciente) permiten la acción de amenazas. Ejemplos de vulnerabilidades comunes en este tipo de activos: ausencia de protector de pantallas bloqueado por clave, que permite que las máquinas dejadas solas no sean utilizadas por personas no autorizadas; ausencia de configuraciones de seguridad que permitan la instalación o ejecución de programas maliciosos; periodicidad de actualización de programas antivirus, etc. Servidores Los servidores son analizados con prioridades en relación a sus normas de acceso definidas. Se revisan cuáles son los tipos de usuarios que tienen derechos a cuál tipo de información, con base en la clasificación y con relación a la confidencialidad de las informaciones para identificar el exceso o falta de privilegios para la realización de tareas. El enfoque principal se encuentra en los archivos de configuración y de definición de usuarios que tienen derechos de administración del ambiente, una vez que son los privilegios de administración los que más amenazan los entornos de tecnología y también son los más anhelados por los invasores. MAESTRO: José Amado Página: 13 de 21 Unidad 3. Crear y Utilizar Objetos Equipos de conectividad El análisis de equipos de conectividad está centrado en la detección de configuraciones que ponen en riesgo las conexiones realizadas por la red de comunicación que respalda un proceso de negocio. Se debe identificar en este análisis la manera en que estos activos han sido configurados: dispositivos de ruteo, parámetros, módems, estaciones nodales, puentes (bridge) y otros. Estos equipos deben poseer un nivel de seguridad muy alto, pues por lo general se sitúan en la entrada de una red de comunicación. Al aplicarse un alto nivel de configuración a estos activos, el acceso externo a la red del proceso de negocio, estará naturalmente más protegido. Conexiones Las conexiones de comunicación entre las redes deben estar seguras: fibra óptica, satélite, radio, antenas… Para eso, es importante realizar actividades de análisis sobre la forma con que las conexiones están configuradas y dispuestas en la representación topológica de la red. Esto garantiza que la comunicación sea realizada en un medio seguro, encriptado si fuere necesario, libre de posibilidades de rastreo de paquetes o mensajes, y también como el desvío de tránsito para otros destinos indeseados. Bases de datos Las bases de datos representan un elemento de importancia extrema en la cadena comunicativa, pues almacenan informaciones relativas a los procesos de negocio y con frecuencia, sobre los usuarios de los procesos de negocio. La manera en que la base de datos conversa con las demás aplicaciones de lectura de sus informaciones es uno de los primeros elementos que deben ser analizados. En las bases de datos son evaluados los privilegios de los usuarios con relación a los permisos de uso, principalmente en lo que se refiere al acceso de aplicaciones que hacen la lectura y escritura de estas informaciones. Aplicaciones Las aplicaciones son los elementos que hacen la lectura de las informaciones de un proceso de negocio u organización. De esta manera son un elemento muy crítico, puesto que están haciendo la interfaz entre diversos usuarios y diversos tipos de información con relación a la confidencialidad, integridad y disponibilidad. Se considera, por lo tanto, que las aplicaciones deben garantizar un acceso restrictivo, con base en los privilegios de cada usuario, las informaciones que ellas manipulan, al garantizar que sus configuraciones estén de acuerdo con los principios de seguridad establecidos con relación a la disponibilidad de la información. MAESTRO: José Amado Página: 14 de 21 Unidad 3. Crear y Utilizar Objetos 3.8 Establecimiento de políticas de seguridad Según la Academia Latinoamericana de Seguridad de la información, una política de seguridad es un conjunto de directrices, normas, procedimientos e instrucciones que guía las actuaciones de trabajo y define los criterios de seguridad para que sean adoptados a nivel local o institucional, con el objetivo de establecer, estandarizar y normalizar la seguridad tanto en el ámbito humano como en el tecnológico. A partir de sus principios, es posible hacer de la seguridad de la información un esfuerzo común, en tanto que todos puedan contar con un arsenal informativo documentado y normalizado, dedicado a la estandarización del método de operación de cada uno de los individuos involucrados en la gestión de la de la seguridad de la información. Aunque las políticas de seguridad informática varían de una organización a otra, un típico documento de este tipo incluye una exposición de motivos, la descripción de las personas a quienes van dirigidas las políticas, el historial de las modificaciones efectuadas, unas cuantas definiciones de términos especiales y las instrucciones gerenciales específicas sobre el tratamiento de las políticas. Estas son obligatorias y pueden considerarse a una ley propia dentro de la organización. Áreas de normalización de la política de seguridad Tecnológica Es importante definir los aspectos más técnicos del buen funcionamiento de servidores, estaciones de trabajo, acceso a Internet, etc. Para eso, el apoyo de la Administración es fundamental, pues sin ella el programa de seguridad quedaría sin inversiones para la adquisición de los recursos necesarios. Sin embargo, no se debe dejar de lado las cuestiones relacionadas con la buena conducta y la ética profesional de los usuarios. Humana Es importante definir primero la conducta considerada adecuada para el tratamiento de la información y de los recursos utilizados. Por lo tanto, sin el apoyo de la Administración, el programa de seguridad no consigue dirigir las acciones necesarias para modificar la cultura de seguridad actual. El resultado es un programa de seguridad sin el nivel de cultura deseado y la falta de monitoreo más apropiado al orientar empleados, proveedores, clientes y socios. MAESTRO: José Amado Página: 15 de 21 Unidad 3. Crear y Utilizar Objetos Una política de seguridad, para que sea efectiva, necesita contar con los siguientes elementos como base de sustentación: Cultura Herramientas Monitoreo A continuación se describe cada una de ellas. Bases de sustentación de la política de seguridad Cultura Herramientas Monitoreo El entrenamiento de personas debe ser constante, de tal manera que se actualice toda la empresa con relación a los conceptos y normas de seguridad, además de sedimentar la conciencia de seguridad, para tornarla como un esfuerzo común entre todos los involucrados. Los recursos humanos, financieros y las herramientas de automatización deben estar de acuerdo con las necesidades de seguridad. Parte de la seguridad puede ser automatizada o mejor controlada con herramientas específicas, como copias de seguridad obligatorias programadas, control de acceso con registro de ejecución, etc. La implementación de la política de seguridad debe ser constantemente monitoreada. Es necesario efectuar un ciclo de mantenimiento para ajustar la estandarización resultante de los problemas encontrados, reclamaciones de empleados o resultados de auditoría. Se debe también adaptar la seguridad a las nuevas tecnologías, a los cambios administrativos y al surgimiento de nuevas amenazas. El éxito en la implantación de un sistema y política de seguridad en la empresa, depende en gran medida del conocimiento a fondo de los procesos involucrados cuando dicha implantación es llevada a cabo. Una vez recabada toda la información necesaria y después de comunicar los logros a todo el personal de la empresa, es posible incluso que el proceso y la política de seguridad puedan llegar a implementarse bajo algún estándar conocido a nivel mundial. La política se debe basar en el análisis de riesgo y tener como objetivo la estandarización de entornos y procesos de manera que se eviten las vulnerabilidades existentes. Su creación está directamente conectada a la concretización de este análisis, pues a través del levantamiento de las vulnerabilidades se puede elaborar la documentación de seguridad, con el objetivo de minimizar los riesgos de que las amenazas se conviertan en incidentes. MAESTRO: José Amado Página: 16 de 21 Unidad 3. Crear y Utilizar Objetos Como todo proceso de evaluación y posible cambio de las prácticas actuales, una política debe tener como base una estrategia de medición de eficacia, para poder evaluar el desempeño de la gestión de seguridad y los puntos débiles que necesitan ser mejorados. Para elaborar una política, es necesario delimitar los temas que serán convertidos en normas. La división de los temas de una política depende de las necesidades de la organización y su delimitación se hace a partir de: El conocimiento del ambiente organizacional, humano o tecnológico La recopilación de las preocupaciones sobre seguridad de parte de los usuarios, administradores y ejecutivos de la empresa Algunos ejemplos de temas posibles son: Seguridad física: acceso físico, infraestructura del edificio, Centro de Datos. Seguridad de la red corporativa: configuración de los sistemas operativos, acceso lógico y remoto, autenticación, Internet, disciplina operativa, gestión de cambios, desarrollo de aplicaciones. Seguridad de usuarios: composición de claves, seguridad en estaciones de trabajo, formación y creación de conciencia. Seguridad de datos: criptografía, clasificación, privilegios, copias de seguridad y recuperación, antivirus, plan de contingencia. Auditoria de seguridad: análisis de riesgo, revisiones periódicas, visitas técnicas, monitoreo y auditoria. Aspectos legales: prácticas personales, contratos y acuerdos comerciales, leyes y reglamentación gubernamental. Debido a que una política de seguridad impacta la forma de trabajo diario de las personas, esta debe ser: Clara (escrita en buena forma y lenguaje no elevado), Concisa (evitar información innecesaria o redundante), De acuerdo con la realidad práctica de la empresa (para que pueda ser reconocida como un elemento institucional). Actualizada periódicamente. Es importante que mecanismos paralelos, como una campaña para crear conciencia de la seguridad en la empresa, sean puestos en práctica para que la política de seguridad pueda ser asimilada por sus usuarios e incorporada en la organización. MAESTRO: José Amado Página: 17 de 21 Unidad 3. Crear y Utilizar Objetos 3.9 Plan de Continuidad del negocio Atendiendo a los planteamientos realizados por Peña se considera que la mayoría de los procesos de una empresa, dependen de los sistemas de información para operar, cualquier falla de estos puede interrumpir la operación de una parte de una organización o en caso extremo de toda ella. Por lo tanto, se deben definir medidas preventivas para reducir los riesgos de interrupción y desarrollar los procedimientos de recuperación necesarios, en caso de que un desastre ocurra. Es decir, se debe lograr una adecuada Administración de la Continuidad del Negocio. Dentro de los factores clave para tener una buena administración de la continuidad se tienen: Desarrollar una rigurosa planeación de la continuidad de las operaciones. Reducir el riesgo de interrupciones a los procesos de negocio críticos. Identificar los procesos y activos críticos para la operación del negocio. Asegurar la continuidad del nivel de servicio mínimo necesario para las operaciones críticas. Obtener el compromiso de la alta dirección. La norma ISO 17799, renombrada como ISO/IEC 27002, fue desarrollada por la ISO, con el propósito de contar con un conjunto de mejores prácticas en el campo de seguridad de la información. La misma incluye 11 secciones, una de las cuáles es la nombrada “Gestión de la continuidad del negocio”. Dentro de esta sección de continuidad de las operaciones, se encuentran dos herramientas fundamentales que son el Análisis de impacto al negocio, BIA, y el Plan de recuperación de desastres, DRP. El Análisis de Impacto al Negocio, BIA, nos permite conocer el estado actual de respuesta en caso de desastres, nos ayuda a identificar el impacto económico de cada desastre, y también permite a la organización identificar impactos intangibles, que pueden ser muy relevantes. Conociendo el impacto al negocio, se pueden dimensionar las medidas de prevención y recuperación, de acuerdo a las necesidades de la organización, evitando la sobre inversión o la sub inversión. Durante el BIA se identifica la infraestructura relacionada con los procesos críticos, lo que permite enfocar los esfuerzos de prevención y recuperación sobre los elementos críticos de la infraestructura. Los procesos serán críticos, dependiendo de la organización de que se trate. MAESTRO: José Amado Página: 18 de 21 Unidad 3. Crear y Utilizar Objetos Clasificación de procesos Críticos Vitales Sensitivos No Críticos - Sus funciones no pueden ser ejecutadas a menos que sean remplazadas por recursos idénticos. - No se pueden utilizar métodos manuales. - Costo de interrupción es muy alto. - Sus funciones pueden ser ejecutadas manualmente durante un periodo corto. - Mayor tolerancia a las interrupciones. - Costos de interrupción menores si caída es menor a 3 días. - Sus funciones pueden ser ejecutadas manualmente durante un periodo relativamente largo. - Mientras se hace manualmente requiere staff adicional. - Costos de interrupción medios. - Sus funciones pueden ser interrumpidas durante un periodo relativamente largo, con poco o ningún costo. La infraestructura crítica será entonces, la que se utiliza para la operación de un proceso crítico. Una vez identificada la infraestructura crítica, se hace un análisis de sus vulnerabilidades. Conociendo las vulnerabilidades, se puede hacer un análisis para identificar la probabilidad y el impacto (severidad) de posibles amenazas. Las amenazas se pueden agrupar por grupos de impacto, por localidad, por sitio estratégico o según se requiera para obtener conclusiones adecuadas. Durante el BIA se deben identificar los impactos financieros, es decir los costos asociados a la continuidad de las operaciones. Estos costos se clasifican en dos tipos: 1. Costos derivados de la suspensión de las operaciones: Caída de ventas Falta o retraso de cobranza Recursos ociosos Imagen…. 2. Costos de estrategias de corrección y prevención: Costo de los sitios alternos Costo de equipos de respaldo Seguros Costos de activación… MAESTRO: José Amado Página: 19 de 21 Unidad 3. Crear y Utilizar Objetos Como hemos visto, el BIA es una etapa imprescindible para alinear el Plan de Recuperación de Desastres, DRP, con los objetivos de la organización. El siguiente paso en el desarrollo de un Plan de Continuidad es identificar las diferentes estrategias de recuperación y seleccionar la más adecuada para la organización. La selección de la estrategia depende de: La criticidad del proceso a proteger. El costo de la estrategia. El tiempo de recuperación objetivo. El punto de recuperación objetivo. Estrategias de Recuperación Hot site Warm site Cold site Acuerdos recíprocos Listo para operar en pocas horas, tiene el equipo, red y sistemas necesarios. Solo falta el staff, datos y documentación. Puede operar en menos de un día. Está parcialmente configurado, con conexiones de red y equipo periférico seleccionado. Con capacidad de CPU menor a la de producción normal. Tiene solo la infraestructura básica: suministro eléctrico, aire acondicionado, etc. Está listo para recibir equipo de cómputo y comunicaciones. Puede tardar varios días en operar. Son acuerdos de respaldo entre dos ó más organizaciones, para apoyarse cuándo sucede una emergencia. Estrategias de Recuperación en Redes de Telecomunicaciones Redundancia Ruteo alternativo Ruteo diverso Se tiene capacidad extra, como trayectorias múltiples entre los ruteadores. En las LAN se tiene un cable adicional. Se tienen configuraciones de respaldo. Se tienen medios alternos para enviar la información, como cable o fibra óptica. Los medios alternativos pueden ser VPN´s o dial up como alternativa a circuitos dedicados. Se envía el tráfico a través de facilidades divididas o duplicadas. Pueden ser cables dobles viajando en el mismo tubo conductor. Protección de Se tiene redundancia solo para el segmento que une el domicilio última milla del usuario con el proveedor de servicio. El Plan de Recuperación de desastres, DRP, nos permitirá contar con las definiciones y los procedimientos necesarios, para recuperar la operación en caso de algún problema, enfocándose en lo más relevante. En el desarrollo del DRP se analizarán las estrategias y escenarios de recuperación. MAESTRO: José Amado Página: 20 de 21 Unidad 3. Crear y Utilizar Objetos Se definirán las responsabilidades, tanto de los administradores de la infraestructura, como de los dueños de los procesos de negocio, debiendo definirse un equipo de recuperación de desastres y un equipo de recuperación del negocio. El análisis de las estrategias de recuperación se hace considerando los objetivos globales de la organización, respecto a las tres dimensiones fundamentales para la disponibilidad: Datos, Infraestructura tecnológica y Gente. El Plan de Recuperación de Desastres debe ser probado, con el fin de determinar si funciona adecuadamente ó si hay partes del Plan que deben ser actualizadas. Las pruebas deben ejecutarse durante el horario en que las operaciones normales sean mínimas, como los fines de semana. Las pruebas deben comprender lo elementos críticos y simular condiciones de proceso lo más parecidas a las normales de operación, aunque se realicen fuera de horas. Bibliografía Academia Latinoamericana de la seguridad informática (ALSI). (2005). Disponible en línea: http://www.mslatam.com/latam/technet/cso/HtmlES/home.asp. Consultado Abril 2005. Cervantes M. Rosalba. (2002). Administración de centros de cómputos. México. Peña José (2006). Planes de Continuidad del negocio, Recuperación de desastres. ccisa. México. MAESTRO: José Amado Página: 21 de 21