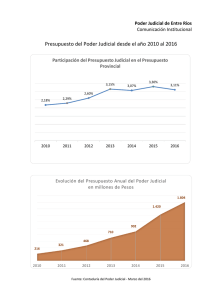

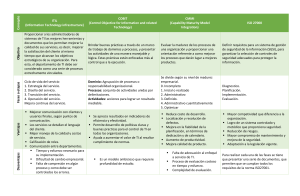

MODELO GUÍA PARA LA CERTIFICACIÓN EN ISO 27001 DE LAS ENTIDADES, QUE HAN IMPLEMENTADO LAS NORMAS ESTABLECIDAS POR LA ESTRATEGIA DE GOBIERNO EN LÍNEA. WILMAN GEOVANY MONTOYA MARTIN LINA PAOLA SANTOS VICTORINO UNIVERSIDAD DISTRITAL FRANCISCO JOSÉ DE CALDAS FACULTAD TECNOLÓGICA INGENIERÍA EN TELEMÁTICA BOGOTA D.C. 2018 MODELO GUÍA PARA LA CERTIFICACIÓN EN ISO 27001 DE LAS ENTIDADES, QUE HAN IMPLEMENTADO LAS NORMAS ESTABLECIDAS POR LA ESTRATEGIA DE GOBIERNO EN LÍNEA. WILMAN GEOVANY MONTOYA MARTIN LINA PAOLA SANTOS VICTORINO Proyecto de grado para optar al título de Ingeniero en telemática Ingeniero, Jairo Hernández Gutiérrez Director de proyecto, Universidad Distrital Francisco José de Caldas UNIVERSIDAD DISTRITAL FRANCISCO JOSÉ DE CALDAS FACULTAD TECNOLÓGICA INGENIERÍA EN TELEMÁTICA BOGOTA D.C. 2018 Nota de aceptación: ____________________________________ ____________________________________ ____________________________________ ____________________________________ ____________________________________ ____________________________________ ____________________________________ ____________________________________ ____________________________________ Ingeniero Jairo Hernández Gutiérrez. ___________________________________ Ingeniero, Miguel Leguizamón Bogotá D.C. Noviembre de 2018 DEDICATORIAS AGRADECIMIENTOS CONTENIDO INTRODUCCIÓN........................................................................................................................... 14 CAPITULO 1. DEFINICIÓN, PLANEACIÓN Y ORGANIZACIÓN. ..................................... 15 1.1 TITULO DEL PROYECTO .......................................................................................... 15 1.2 TEMA ............................................................................................................................... 15 1.3 PLANTEAMIENTO DEL PROBLEMA ...................................................................... 15 1.4 ALCANCES Y DELIMITACIONES ............................................................................ 16 1.5 OBJETIVOS .................................................................................................................... 16 1.6 JUSTIFICACIÓN ........................................................................................................... 17 1.7 MARCO DE REFERENCIA ......................................................................................... 17 1.8 FACTIBILIDAD ............................................................................................................. 27 1.9 CRONOGRAMA ............................................................................................................ 31 CAPITULO 2: ESTRATEGIAS DE GOBIERNO EN LÍNEA .................................................. 32 2.1 INTRODUCCIÓN........................................................................................................... 32 2.2 MINISTERIO DE TECNOLOGÍAS DE LA INFORMACIÓN Y LA COMUNICACIÓN. (Ministerio de las tecnologías de la telecomunicación y de la información, portal Min Tic)...................................................................................................... 32 2.3 ESTRATEGIA DE GOBIERNO EN LINEA. .............................................................. 33 2.4 NORMA ISO 27001. ....................................................................................................... 62 2.5 GEL EN EL PROYECTO. ............................................................................................. 68 CAPITULO 3: MODELO .............................................................................................................. 73 3.1 INTRODUCCIÓN........................................................................................................... 73 3.2 DEFINICIÓN DEL MODELO. ..................................................................................... 73 3.3 COMPOSICIÓN DEL MODELO ................................................................................. 73 3.4 FUNCIONAMIENTO DEL MODELO ........................................................................ 75 3.5 BENEFICIOS DE LA IMPLEMENTACIÓN DEL MODELO ................................. 83 3.6 MODELO GUIA PARA LA CERTIFICACIÓN EN ISO27001 DE LAS ENTIDADES, QUE HAN IMPLEMENTADO LOS NORMAS ESTABLECIDAS POR LA ESTRATEGIA DE GOBIERNO EN LÍNEA ........................................................................... 83 CAPITULO 4: ANÁLISIS Y DIAGNÓSTICO ............................................................................ 84 4.1 INTRODUCCIÓN........................................................................................................... 84 4.2 ENTIDAD A ANALIZAR: CONTADURIA GENERAL DE LA NACIÓN. ............ 84 4.3 ESTADO ACTUAL DEL SISTEMA DE GESTIÓN DE SEGURIDAD DE LA INFORMACIÓN. ........................................................................................................................ 85 4.4 RESULTADOS. ............................................................................................................... 85 4.5 CONCLUSIONES ........................................................................................................... 87 CAPITULO 5: AUDITORIA ......................................................................................................... 88 5.1 INTRODUCCIÓN........................................................................................................... 88 5.2 INFORME DE LA REVISIÓN. ..................................................................................... 88 CAPITULO 6: APLICACIÓN..................................................................................................... 100 6.1 INTRODUCCIÓN......................................................................................................... 100 6.2 TECNOLOGÍA ............................................................................................................. 100 6.3 FUNCIONAMIENTO DEL APLICATIVO ............................................................... 101 6.4 BENEFICIOS DE LA APLICACIÓN. ....................................................................... 121 CONCLUSIONES ......................................................................................................................... 122 RECOMENDACIONES ............................................................................................................... 124 BIBLIOGRAFIA ........................................................................................................................... 125 ANEXO A 128 ANEXO B 160 LISTA DE TABLAS Tabla 1 Factibilidad Económica - Recursos Humanos ..................................................................... 28 Tabla 2 Factibilidad Económica - Recursos Técnicos ...................................................................... 29 Tabla 3 Factibilidad Económica Costo Total .................................................................................... 30 Tabla 4 Definición de los niveles de madurez del MSPI .................................................................. 60 Tabla 5. Logros a implementar en el proyecto .................................................................................. 69 Tabla 6. Lineamientos a implementar en el proyecto. ...................................................................... 71 Tabla 7 Homologación de niveles de madurez entre el GEL y el modelo. ....................................... 72 Tabla 8 Definición de porcentaje de fases......................................................................................... 75 Tabla 9 Definición de porcentajes por grupos................................................................................... 76 Tabla 10 Calificación ........................................................................................................................ 80 Tabla 11 Definición de los rangos de los Niveles de madurez del sistema de evaluación ................ 81 Tabla 12 Definición de la calificación para los objetivos de control ................................................ 82 Tabla 13.Resultados obtenidos con el modelo. Objetivos de control................................................ 85 Tabla 14 Resultados del modelo aplicado en la contaduría .............................................................. 86 Tabla 15 Auditoria correspondiente a la política de seguridad y SGSI ............................................ 88 Tabla 16 Auditoria implementación Procesos de GEL ..................................................................... 92 Tabla 17 Tabla de Rol ..................................................................................................................... 101 Tabla 18 Tabla Usuario ................................................................................................................... 101 Tabla 19 Tabla de Estados .............................................................................................................. 102 Tabla 20 Tabla Control ................................................................................................................... 102 Tabla 21 Tabla Fase ........................................................................................................................ 103 Tabla 22 Tabla grupo Control ......................................................................................................... 103 Tabla 23 Tabla Usuario Control ...................................................................................................... 103 Tabla 24 Roles................................................................................................................................. 104 Tabla 25 Acciones ........................................................................................................................... 109 Tabla 26 Acciones administrador .................................................................................................... 114 Tabla 27 Acciones empleados ......................................................................................................... 117 TABLA DE FIGURAS Ilustración 1 Estadísticas de certificados en ISO27001 .................................................................... 21 Ilustración 2 Ciclo PDCA. (Bernal, Jorge Jimeno, Grupo PDCAHOME. ¿Qué es el Ciclo PDCA (o Ciclo PHVA)? Ciclo PDCA (Planificar, Hacer, Verificar y Actuar): El círculo de Deming de mejora continua. (2013)). ............................................................................................................................ 25 Ilustración 3 Cronograma .................................................................................................................. 31 Ilustración 4 Explicación de los porcentajes de las actividades por componente GEL .................... 37 Ilustración 5 Porcentajes por actividades componente 1................................................................... 37 Ilustración 6 Porcentajes de actividades componente 2 .................................................................... 38 Ilustración 7 Porcentajes de actividades por componente 3 .............................................................. 39 Ilustración 8 Porcentajes de actividades por componente 4 .............................................................. 39 Ilustración 9 Porcentajes de actividades por Componente 5 ............................................................. 40 Ilustración 10 Porcentajes de actividades por componente 6 ............................................................ 40 Ilustración 11 Niveles de Madurez de Gobierno en Línea ................................................................ 42 Ilustración 12 Grafico del componente de Seguridad de la información de GEL ............................. 56 Ilustración 13Cinco Fases del modelo de seguridad y privacidad de la información. ...................... 59 Ilustración 14 Niveles de madurez MSPI .......................................................................................... 60 Ilustración 15 Modelo de Base de Datos ......................................................................................... 101 Ilustración 16 Página de Inicio ........................................................................................................ 104 Ilustración 17 Interfaz Super Admin ............................................................................................... 105 Ilustración 18 Análisis y definición ................................................................................................ 105 Ilustración 19 Cambio de estado del control. .................................................................................. 106 Ilustración 20 Ítem desactivado....................................................................................................... 106 Ilustración 21 ítem desactivado ....................................................................................................... 106 Ilustración 22 Inserta Documento ................................................................................................... 107 Ilustración 23 subir archivo ............................................................................................................. 107 Ilustración 24 Seleccionar Archivo para subir ................................................................................ 108 Ilustración 25 Archivo subido ......................................................................................................... 108 Ilustración 26 Fase .......................................................................................................................... 109 Ilustración 27 Vista previa de archivo subido ................................................................................. 110 Ilustración 28 Actualización de archivo .......................................................................................... 110 Ilustración 29 Eliminación de archivos .......................................................................................... 111 Ilustración 30 Listo para subir nuevamente el archivo.................................................................... 111 Ilustración 31 Objetivos de control ................................................................................................. 111 Ilustración 32 Calificación Objetivos de control ............................................................................. 112 Ilustración 33 Enviar o retroceder Objetivos de control ................................................................. 112 Ilustración 34 Confirmación objetivos de control ........................................................................... 113 Ilustración 35 Gestión de usuarios .................................................................................................. 113 Ilustración 36 Agregar administración ............................................................................................ 113 Ilustración 37 Creación de usuario .................................................................................................. 114 Ilustración 38 Administradores ....................................................................................................... 114 Ilustración 39 Actualización de administradores ............................................................................ 115 Ilustración 40 Actualizaciones de administradores ......................................................................... 115 Ilustración 41 Administrador eliminado ......................................................................................... 115 Ilustración 42 Gestión de Empleados .............................................................................................. 115 Ilustración 43 Agregar empleado .................................................................................................... 116 Ilustración 44 Empleado creado ...................................................................................................... 116 Ilustración 45 Empleados ................................................................................................................ 116 Ilustración 46 Actualización empleado ........................................................................................... 117 Ilustración 47 Usuario actualizado .................................................................................................. 117 Ilustración 48 Eliminación de empleados ....................................................................................... 118 Ilustración 49 Empleados después de la actualización .................................................................... 118 Ilustración 50 Sistema de evaluación .............................................................................................. 118 Ilustración 51 Calificaciones ........................................................................................................... 119 Ilustración 52 vista de documentos disponibles .............................................................................. 119 Ilustración 53 Visualización de documento empleado .................................................................... 119 Ilustración 54 Descargar Objetivos de control ................................................................................ 120 Ilustración 55 Visualización objetivos de control vista de usuario ................................................. 120 TABLA DE FORMULAS Formulas 1 Multiplicación de la sumatoria de la calificación del cumplimiento. Los autores ......... 80 Formulas 2 Valor del nivel de madurez. Los autores ........................................................................ 81 Formulas 3 Objetivos en total que le aplican a la entidad. Los autores ............................................ 82 Formulas 4 Puntaje totales por controles. Los autores ..................................................................... 82 RESUMEN El propósito principal de este proyecto es desarrollar una herramienta la cual sea empleada como referente, para guiar el proceso de certificación en la norma internacional ISO27001. Estará compuesta de un modelo propuesto para las entidades estatales, basado en los parámetros definidos en dicha norma. Los cuales permiten la protección, la confidencialidad e integridad de los datos y de la información, así como los sistemas que la procesan. Esta base también la apoyara la Estrategia de Gobierno en Línea, elaborado por el Ministerio de Tecnología y Telecomunicaciones. Para que el modelo adquiriera dinamismo, se elaborara una aplicación que sistematizara lo anteriormente planteado, con el objetivo de agilizar y simplificar todo el proceso. Se planteó también una investigación para conocer a fondo el modelo de Gobierno en línea proporcionado por el ministerio de tecnología de la información y de las comunicaciones, esto se realizó para generar la propuesta con las mismas bases del GEL. Con el fin de robustecer el proyecto se propondrán un análisis y una auditoria al plan de seguridad de la información de una entidad gubernamental. Finalmente se plantean unas recomendaciones para la implementación del modelo de certificación en ISO27001 basado en GEL, y para el tratamiento del plan de seguridad. ABSTRACT The main purpose of this project is to develop a tool which will be used as a reference, to guide the certification process in the ISO27001 international standard. It will be composed of a proposed model for state entities, based on the parameters defined in said standard. Which allow the protection, confidentiality and integrity of the data and information, as well as the systems that process it. This base will also be supported by the Online Government Strategy, prepared by the Ministry of Technology and Telecommunications. In order for the model to acquire dynamism, an application was developed to systematize the previously proposed, with the aim of streamlining and simplifying the entire process. An investigation was also proposed to know in depth the online Government model provided by the Ministry of information technology and communications, this was done to generate the proposal with the same GEL bases. In order to strengthen the project, an analysis and audit of the information security plan of a government entity will be proposed. Finally, there are some recommendations for the implementation of the ISO27001 certification model based on GEL, and for the treatment of the security plan. INTRODUCCIÓN Uno de los objetivos de las compañías, es tener actualizados todos sus procesos con las últimas tecnologías, debido a que el cotidiano vivir está cada vez más acelerado. La información, que siempre será un activo vital en una organización, puede verse afectada con esos constantes cambios que trae consigo la rapidez con la que se viene dando la vida, por ende, las entidades deben estar al tanto de todas las herramientas que existan para protegerla. Dispuesta para fortalecer la seguridad de la información, se encuentra la norma ISO 27001, la cual provee a quien la utiliza, una normativa para gestionar los procesos de seguridad. Si bien es cierto que una compañía podría emplearla solamente de guía, generaría para si un plus al obtener la certificación. Ya que además de adquirir ventajas como salvaguardar los datos de manera ordenada, tendrá confiabilidad ante sus clientes, mejorara la efectividad de sus procesos, hasta podrían tener más oportunidades de negocio. Pero existe un problema, a la mayoría de las entidades les parece muy engorroso el proceso de certificación, porque puede tornarse bastante largo y dispendioso, el no saber por dónde empezar o como continuar, ¿me tengo que remitir de nuevo a la norma? Con base en esta dificultad, se generaron una serie de ideas, las cuales podrían facilitar la labor, y ¿si también se obtuviera una optimización al sistema de gestión de seguridad actual?, como segunda fuente fue consultado el modelo de Gobierno en línea, esté, fue creado por el ministerio de las telecomunicaciones, al igual que la ISO 27001, es una guía para el manejo de los procesos de IT, entre estos la seguridad informática. Si se complementan estas alternativas, la herramienta resultante podría volverse una forma efectiva de tratar la certificación de la norma, incluyendo actividades complementarias de GEL, obteniendo un cubrimiento a las áreas puntuales que no contempla la ISO. Además, al ser Gobierno en línea un producto nacional, tiene en cuenta la problemática a nivel de seguridad en Colombia, Para mitigar el problema de la ardua certificación, surge un modelo, el cual será una guía detallada de los procesos de la norma ISO 27001, ajustada para listar también las actividades complementarias de GEL. Este sistema brinda además un sistema de evaluación del cumplimiento de una serie de parámetros y le brinda al usuario un estado real de donde se encuentra con relación a lo desarrollado para la certificación. Tiene una versión aplicación con la cual se podrán alojar documentos donde el usuario desee y a su vez podrá generar la calificación. La herramienta tuvo el fin de cumplir con el objetivo de la tecnología, satisfacer y simplificar la vida humana. En este documento el lector encontrara distintos capítulos con los cuales se desea dar a conocer el modelo propuesto y la forma en la que fue elaborado. CAPITULO 1. DEFINICIÓN, PLANEACIÓN Y ORGANIZACIÓN. 1.1 TITULO DEL PROYECTO Modelo guía para la certificación en ISO 27001 de las entidades, que han implementado las normas establecidas por la estrategia de gobierno en línea. 1.2 TEMA Desarrollo de un modelo que sirva de guía para la certificación de la norma ISO 27001, enfocándose en las entidades que han implementado los lineamientos de gobierno en línea. 1.3 PLANTEAMIENTO DEL PROBLEMA 1.3.1 Descripción. En la actualidad, usar y realizar procesos asociados a la información tiene un gran impacto en cuanto al desarrollo tanto económico, como intelectual de los seres humanos y de las organizaciones. Son útiles para la toma de decisiones y son la base del progreso de las entidades. Debido a que la información es un activo valioso para cualquier corporación, es de mucha importancia, velar por su seguridad, la cual puede ser establecida bajo normas y políticas que la protejan y estar incluida bajos modelos como los SGSI, los cuales dictan la manera de proteger y utilizar la información. La norma ISO 27001 es el estándar que certifica que el SGSI de la organización cumpla con los controles y parámetros adecuados. Las compañías pueden certificarse bajo esta norma y esto les traerá beneficios como la reducción de los costos vinculados a incidentes relacionados con la seguridad, generarán confiabilidad ante los posibles clientes, y sus empleados conocerán de la importancia de tener compromiso y sensibilidad hacia la manipulación de la información. El Ministerio de Tecnologías de la Información y las Comunicaciones, a través de su estrategia Gobierno en línea, ha diseñado un modelo de seguridad y privacidad de la información para las entidades públicas de orden nacional y territorial, así como proveedores de servicios de Gobierno en Línea, este modelo se basa en los siguientes aspectos: • La arquitectura del modelo, se basa en el ciclo PHVA • Etapas alineadas con los niveles de madurez del manual de GEL 3.0 • Lineamientos del estándar NTC:ISO/IEC 27001:2005. El modelo de seguridad quiere generar conciencia acerca del uso que se le puede dar a la información, y a la manera de brindarle protección. El problema que puede tener el modelo de seguridad de gobierno en línea es, que no se encuentra un material de ayuda con el cual las organizaciones puedan guiarse para realizar la certificación bajo la norma ISO27001 y con esto puedan garantizar que el desarrollo de sus SGSI cumpla correctamente con los lineamientos de la norma de seguridad. Es allí donde surge la necesidad de desarrollar un modelo guía como preparación para la certificación en la norma ISO27001 enfocado en las entidades que implementan las estrategias de gobierno en línea. 1.3.2 Formulación del problema. ¿Para las entidades que implementan la estrategia de Gobierno en línea, puede ser de apoyo un modelo que se convierta en guía de preparación para la certificación en la norma ISO 27001? 1.4 ALCANCES Y DELIMITACIONES 1.4.1 Alcances • El modelo guía se realizará bajo la norma ISO27001 y se tendrá como referencia el Modelo de Seguridad y Privacidad de la Información, que ha sido diseñado por el Ministerio de Tecnologías de la Información y las Comunicaciones (MINTIC). • La solución anteriormente propuesta puede ser utilizada por las entidades públicas de orden nacional, así como proveedores de servicios de Gobierno en Línea y terceros que han adoptado el modelo de seguridad y privacidad de la información en el marco de la Estrategia de Gobierno Línea. 1.4.2 Delimitaciones El desarrollo e implementación de este proyecto está sujeto a los lineamientos establecidos en el Modelo de Seguridad y Privacidad de la Información del Ministerio de Tecnologías de la Información y las Comunicaciones. 1.5 OBJETIVOS 1.5.1 Objetivo General. Desarrollar un modelo, que se convierta en guía para la preparación en la certificación en la norma ISO27001, a las entidades que se rigen bajo los lineamientos de Gobierno de en Línea. 1.5.2 Objetivos Específicos. • • Adquirir conocimientos acerca de los lineamientos que propone el modelo actual de Gobierno en Línea y conocer a detalle la norma ISO27001, teniendo en cuenta los pasos para su certificación. Proponer un modelo para la preparación en la certificación en la norma ISO27001, el cual pueda usarse como marco de referencia y aplicarlo en una entidad gubernamental regida bajo los lineamientos de gobierno en línea, así poder determinar la madurez que pueda tener dicha entidad en cuanto a su modelo de seguridad de la información. • • • Realizar un análisis y un diagnóstico del sistema de seguridad de la información, de una entidad gubernamental que se rija bajo los lineamientos de gobierno en línea. Realizar una auditoria interna, en la cual se evalúen las políticas, en una entidad gubernamental que se rija por los lineamientos de gobierno en línea. Desarrollar una aplicación web que sirva de base para la preparación de la certificación de la norma ISO 27001. 1.6 JUSTIFICACIÓN Este proyecto surgió en base a la necesidad de muchas empresas de querer certificarse en seguridad de la información bajo la norma ISO27001, sin tener una guía que fuera un indicador de los documentos y procesos necesarios para realizarla. Siendo apoyada por las directrices brindadas por el Ministerio de Tecnología y de la información, bajo un modelo llamado gobierno en línea. 1.7 MARCO DE REFERENCIA 1.7.1 Marco Histórico Los proyectos que se mencionaran en este apartado, muestran el uso y la implementación de la norma ISO27001 en diferentes SGSI, con ellos se pueden ver los pasos utilizados para certificar sus modelos de seguridad. Estos proyectos en su respectivo negocio pudieron ser un apoyo como marco de referencia para verificar la correcta implantación de procesos en los modelos de seguridad de la información. Los proyectos de referencia son tanto académicos como corporativos. 1.7.1.1 Plan de implementación del SGSI den la norma ISO 27001:2013 Este es un Proyecto de investigación e implementación para la empresa ISAGXXX con apoyo de la Universidad Oberta Catalunya presentado en el año 2014 con el objetivo de establecer las bases para el desarrollo de un SGSI (Sistema de Gestión de la Seguridad de la Información) dentro de la organización. Aporte Del Proyecto A La Propuesta A Grado El aporte que brinda esta referencia, es mostrar en primera instancia la manera en que se debe crear un plan de implementación de la norma ISO/IEC 27001 en cualquier organización. A través de este proyecto se fomenta la aplicación de mejores prácticas en cuanto a seguridad de la información, permitiendo que la compañía genere confianza en la industria. Introducción Del Proyecto La información de ISAGXXX se constituye en uno de los activos de más valor para la compañía, por lo tanto, debe ser utilizada dentro de un adecuado entorno de seguridad, cualquiera que sea el medio en el que se encuentre (físico o lógico) y el ambiente tecnológico en que se procese. ISAGXXX es consciente de que la seguridad de la información es principalmente un proceso administrativo, relacionado y dependiente de aspectos tecnológicos. Por esta razón, se establece un compromiso institucional mediante el desarrollo de un modelo de soporte para la gestión y la promoción de una cultura de seguridad, definiendo las responsabilidades por parte de su personal, clientes y usuarios, para la protección de la seguridad de sus activos de información. Para ISAGXXX es una decisión gerencial y estratégica, implantar su Sistema de Gestión de Seguridad de la Información, el cual le permite brindar a sus funcionarios, clientes y socios de negocio, niveles apropiados de seguridad y protección de la información. Las responsabilidades y el modelo de organización de la gestión de la seguridad de la información en ISAGXXX hacen parte de este Sistema de Gestión de Seguridad de la Información. El objetivo principal de ISAGXXX para el procesamiento y almacenamiento de su información, es preservar niveles apropiados de seguridad y calidad de acuerdo con los siguientes criterios: Disponibilidad: Asegurar que los clientes, contratistas, proveedores y usuarios de los servicios de ISAGXXX puedan acceder a la información cuando lo requieran. Confidencialidad: Asegurar que la información pueda ser accedida únicamente por los clientes, contratistas, proveedores y usuarios de los servicios de ISAGXXX debidamente autorizados. Integridad: Asegurar que la información almacenada y/o procesada por ISAGXXX no sea alterada o modificada sin autorización. Confiabilidad: La información debe ser la apropiada para la administración de la entidad y el cumplimiento de sus obligaciones. (Definición tomada de la circular externa 052 de 2007 expedida por la Superintendencia Financiera de Colombia) Efectividad: TFM MISTIC Confidencial Página 7 de 42 La información relevante debe ser pertinente y su entrega oportuna, correcta y consistente. (Definición tomada de la circular externa 052 de 2007 expedida por la Superintendencia Financiera de Colombia) Eficiencia: El procesamiento y suministro de información debe hacerse utilizando de la mejor manera posible los recursos. (Definición tomada de la circular externa 052 de 2007 expedida por la Superintendencia Financiera de Colombia) El diseño, implantación y operación del Sistema de Gestión de Seguridad de la Información (SGSI) en ISAGXXX está directamente relacionado con las necesidades y objetivos del negocio, sus requerimientos de seguridad, el alcance definido por la Presidencia y la estructura propia de la compañía. Para el desarrollo del Sistema de Gestión de Seguridad de la Información se han tenido en cuenta los requerimientos, controles y objetivos de control especificados en el estándar ISO/IEC 27001:2002013, así como las recomendaciones del estándar ISO/IEC 27002 antes conocido como ISO/IEC 17799:2005. Este documento es confidencial y de propiedad de ISAGXXX La Dirección de Seguridad de la Información será responsable publicar las actualizaciones en la herramienta de documentación. (Salcedo Robin, 2013, p8) 1 Justificación Del Proyecto El presenta proyecto tiene como justificación principal, apoyar, optimizar y gestionar los procesos críticos de la operación de energía, gestión tecnológica y áreas transversales de la organización ISAGXX, con el fin de obtener beneficios a nivel de imagen reputacional, mejor relacionamiento con el mercado y los clientes, mejora continua de los riegos de seguridad de la información y establecer un retorno de inversión (ROI) para la organización, a través de la definición e implementación del SGSI en ISAGXXX. (Salcedo Robin, 2013, p10) 2 Conclusiones Del Proyecto A continuación, se describen las conclusiones del Proyecto: • • • • • • • • La cultura organizacional a nivel de seguridad de la información se ha incrementado en un 40%, debido a las actividades desarrolladas por el proyecto. Se llevaron a cabo campañas de sensibilización en la norma ISO 27001:2013 y los cambios con la ISO 27001:2005. El apoyo de la dirección es un factor clave en el gobierno del SGSI y en la madurez de la organización ISAGXX. Es necesario desarrollar una segunda auditoria interna al SGSI, para determinar el estado de los controles de seguridad que no fueron implementados en esta primera parte del proyecto. La gestión de riesgos, debe involucrar a todos los niveles de la organización y a la alta dirección de ISAGXXX. Es necesario dimensionar un presupuesto más amplio para las estrategias de seguridad de la información en la organización ISAGXXX. Se deben incrementar las pruebas de seguridad de forma periódica en ISAGXXXX. Es necesario fortalecer el comité de seguridad de la información, para optimizar el gobierno del SGSI. (Salcedo Robin, 2013, p12) 3 1.7.2 Marco Teórico 1.7.2.1 Sistemas De Información. Un sistema de información (SI) es un conjunto de elementos orientados al tratamiento y administración de datos e información, organizados y listos para su uso posterior, generados para cubrir una necesidad o un objetivo. Dichos elementos formarán parte de alguna de las siguientes categorías: 1 Salcedo, Robin. PLAN DE IMPLEMENTACIÓN DEL SGSI BASADO EN LA NORMA ISO 27001:2013. Salcedo, Robin. PLAN DE IMPLEMENTACIÓN DEL SGSI BASADO EN LA NORMA ISO 27001:2013. 3 Salcedo, Robin. PLAN DE IMPLEMENTACIÓN DEL SGSI BASADO EN LA NORMA ISO 27001:2013. 2 • • • Personas; Actividades o técnicas de trabajo; Datos; Recursos materiales en general (recursos informáticos y de comunicación, generalmente, aunque no necesariamente). Todos estos elementos interactúan para procesar los datos (incluidos los procesos manuales y automáticos) y dan lugar a información más elaborada, que se distribuye de la manera más adecuada posible en una determinada organización, en función de sus objetivos. (Sistemas de Información, 2013, p1)4 Bajo las directrices del Ministerio de Tecnologías de la Información y las Comunicaciones, los sistemas de información se tienen en cuenta para soportar los procesos misionales y de apoyo en una organización los cuales se conviertan en fuente única de datos útiles para apoyar o argumentar las decisiones corporativas. Los sistemas de información deben: • Garantizar la calidad de la información • Disponer de recursos de consulta para los públicos de interés • Permitir transacciones desde los procesos que generan la información • Ser escalables, interoperables, seguros, funcionales y sostenibles financiera y técnicamente La estrategia de Sistemas de Información implica el desarrollo de los siguientes aspectos: • Arquitectura de sistemas de información • Desarrollo y mantenimiento • Implantación • Servicios de soporte técnico funcional Como resultado de la gestión de sistemas de información se obtienen los sistemas de información de apoyo, sistemas de información misionales, servicios informativos digitales y sistemas de información de direccionamiento estratégico. (Fortalecimiento de la gestión TI en el estado. Sistemas de Información, p1)5 4 Wikipedia la enciclopedia libre, Sistema de información (2013). 5 MINTIC. Fortalecimiento de la gestión TI en el estado. Sistemas de Información, p1 (2016). 1.7.2.2 ISO 27001 ISO 27001 es una norma internacional emitida por la Organización Internacional de Normalización (ISO) y describe cómo gestionar la seguridad de la información en una empresa. La revisión más reciente de esta norma fue publicada en 2013 y ahora su nombre completo es ISO/IEC 27001:2013. La primera revisión se publicó en 2005 y fue desarrollada en base a la norma británica BS 7799-2. ISO 27001 puede ser implementada en cualquier tipo de organización, con o sin fines de lucro, privada o pública, pequeña o grande. Está redactada por los mejores especialistas del mundo en el tema y proporciona una metodología para implementar la gestión de la seguridad de la información en una organización. También permite que una empresa sea certificada; esto significa que una entidad de certificación independiente confirma que la seguridad de la información ha sido implementada en esa organización en cumplimiento con la norma ISO 27001. ISO 27001 se ha convertido en la principal norma a nivel mundial para la seguridad de la información y muchas empresas han certificado su cumplimiento; aquí se puede ver la cantidad de certificados en los últimos años:(Advisera Expert Solutions. ¿Qué es la norma ISO27001? (2018))6 Ilustración 1 Estadísticas de certificados en ISO27001. AcademySchool. Advisera Expert Solutions (2018) • Implantación La implantación de ISO27001 en una organización es un proyecto que suele tener una duración entre 10 y 12 meses, dependiendo del grado de madurez en seguridad de la información y el alcance, entendiendo por alcance el ámbito de la organización que va a estar sometido. Aquellas organizaciones que hayan adecuado previamente de forma rigurosa sus sistemas de información y sus procesos de trabajo a las exigencias de las normativas legales de protección de datos o que hayan realizado un acercamiento progresivo a la seguridad de la información mediante la aplicación de las buenas prácticas de ISO 27002, partirán de una posición más ventajosa a la hora de implantar ISO 27001 6 Advisera Expert Solutions Ltd. 27001 Academy, ¿Qué es norma ISO 27001? (2018). • Certificación La certificación de un SGSI es un proceso mediante el cual una entidad de certificación externa, independiente y acreditada audita el sistema, determinando su conformidad con ISO27001, su grado de implantación real y su eficacia y, en caso positivo, emite el correspondiente certificado. • Beneficios directos: Mejora en la seguridad de la información, en la gestión de servicios, con un sistema certificado por un tercero independiente. • Beneficios indirectos: 1. Posicionamiento en el mercado. 2. Mejora de la imagen de la empresa. 3. Mejora de la competitividad de la empresa. 4. Depuración de procesos internos. 5. Empleados formados y concienciados en Seguridad. 6. Captación de clientes. (Tecniberia, ISO27001, SGSI. (2011))7 Enfoque basado en procesos Esta norma promueve la adopción de un enfoque basado en procesos, para establecer, implementar, operar, hacer seguimiento, mantener y mejorar el SGSI de una organización. Para funcionar eficazmente, una organización debe identificar y gestionar muchas actividades. Se puede considerar como un proceso cualquier actividad que use recursos y cuya gestión permita la transformación de entradas en salidas. Con frecuencia, el resultado de un proceso constituye directamente la entrada del proceso siguiente. La aplicación de un sistema de procesos dentro de una organización, junto con la identificación e interacciones entre estos procesos, y su gestión, se puede denominar como un “enfoque basado en procesos”. El enfoque basado en procesos para la gestión de la seguridad de la información, presentado en esta norma, estimula a sus usuarios a hacer énfasis en la importancia de: a) comprender los requisitos de seguridad de la información del negocio, y la necesidad de establecer la política y objetivos en relación con la seguridad de la información; b) implementar y operar controles para manejar los riesgos de seguridad de la información de una organización en el contexto de los riesgos globales del negocio de la organización; 7 Tecniberia. ISO27001, SGSI. (2011). c) el seguimiento y revisión del desempeño y eficacia del SGSI, y d) la mejora continua basada en la medición de objetivos. (NTC-IETC/ISO27001 (2006))8 1.7.2.3 Estrategia de gobierno en línea Gobierno en línea es el nombre que recibe la estrategia de gobierno electrónico (egovernment) en Colombia, que busca construir un Estado más eficiente, más transparente y más participativo gracias a las TIC. (Estrategia de Gobierno en Línea. (2016))9 Esto significa que el Gobierno: • • • • Prestará los mejores servicios en línea al ciudadano Logrará la excelencia en la gestión Empoderará y generará confianza en los ciudadanos Impulsará y facilitará las acciones requeridas para avanzar en los Objetivos de Desarrollo Sostenible -ODS, facilitando el goce efectivo de derechos a través del uso de TIC. Declaración de compromiso con la agenda post 2015 -ODS- Ejes temáticos de la estrategia TIC para el Gobierno Abierto: Busca construir un Estado más transparente y colaborativo, donde los ciudadanos participan activamente en la toma de decisiones gracias a las TIC. TIC para servicios: Busca crear los mejores trámites y servicios en línea para responder a las necesidades más apremiantes de los ciudadanos. TIC para la gestión: Busca darle un uso estratégico a la tecnología para hacer más eficaz la gestión administrativa. Seguridad y privacidad de la información: Busca guardar los datos de los ciudadanos como un tesoro, garantizando la seguridad de la información. Actores clave de la estrategia • Ciudadano: Son los principales beneficiarios de la Estrategia, ya que con ella tienen a su disposición una amplia oferta de trámites, servicios y canales de comunicación en línea para interactuar con las entidades públicas. Así mismo pueden participar en la toma de decisiones de asuntos de interés público, hacer sus peticiones, quejas, reclamos y denuncias para manifestar sus necesidades, y exigir el cumplimiento de sus derechos y contribuir en el mejoramiento de la gestión de las entidades públicas. • Funcionario: Son los principales encargados de conocer, implementar, garantizar el cumplimiento y monitorear los resultados de la estrategia de Gobierno en línea en las 8 Organización Internacional de Normalización ISO. Editada por el Instituto Colombiano de Normas Técnicas y Certificación (ICONTEC). Norma Técnica Colombiana NTC-IETC/ISO27001 (2006). 9 Ministerio de tecnologías de la información y las comunicaciones. Estrategia de Gobierno en línea. (2016). entidades públicas del orden territorial y nacional con el fin de construir un Estado más eficiente y transparente gracias a las TIC. • Industria TI, academia, organizaciones: Son actores fundamentales para la estrategia, ya que con su implementación podrán desarrollar alianzas y oportunidades de negocio con las entidades públicas del orden nacional y territorial. Son beneficiados por los acuerdos marco de precios para TI, participan en los programas de fortalecimiento a la industria de TI y en los programas de financiación a proyectos de innovación. (MINTIC. Estrategia de Gobierno en línea)10 1.7.2.4 Modelo de seguridad del ministerio de las tecnologías de la información y las comunicaciones El Ministerio de Tecnologías de la Información y las Comunicaciones - MINTIC a través de la Dirección de Estándares y Arquitectura de TI y la Subdirección de Seguridad y Privacidad de TI, dando cumplimiento a sus funciones; publica El Modelo de Seguridad y Privacidad de la Información (MSPI), el cual se encuentra alineado con el Marco de Referencia de Arquitectura TI y soporta transversalmente los otros componentes de la Estrategia GEL: TIC para Servicios, TIC para Gobierno Abierto y TIC para Gestión. El Modelo de Seguridad y Privacidad para estar acorde con las buenas prácticas de seguridad será actualizado periódicamente; reuniendo los cambios técnicos de la norma 27001 del 2013, legislación de la Ley de Protección de Datos Personales, Transparencia y Acceso a la Información Pública, entre otras, las cuales se deben tener en cuenta para la gestión de la información. A nivel metodológico es importante tener presente que el (MSPI) cuenta con una serie de guías anexas que ayudarán a las entidades a cumplir lo solicitado permitiendo abordar de manera detallada cada una de las fases del modelo, buscando a su vez comprender cuáles son los resultados a obtener y como desarrollarlos, incluyendo los nuevos lineamientos que permiten la adopción del protocolo IPv6 en el Estado Colombiano. La implementación del Modelo de Seguridad y Privacidad de la Información - MSPI, en la Entidad está determinado por las necesidades objetivas, los requisitos de seguridad, procesos, el tamaño y la estructura de la misma, todo con el objetivo de preservar la confidencialidad, integridad, disponibilidad de los activos de información, garantizando su buen uso y la privacidad de los datos. Mediante la adopción del Modelo de Seguridad y Privacidad por parte de las Entidades del Estado se busca contribuir al incremento de la transparencia en la Gestión Pública, promoviendo el uso de las mejores prácticas de Seguridad de la Información como base de 10 MINTIC. Estrategia de Gobierno en línea. Conoce la estrategia de gobierno en línea. la aplicación del concepto de Seguridad Digital. (MINTIC. Fortalecimiento de la gestión en el estado, Modelo de seguridad)11 1.7.2.5 Ciclo PHVA El ciclo de Deming (de Edwards Deming), también conocido como círculo PDCA (del inglés plan-do-check-act) o espiral de mejora continua, es una estrategia de mejora continua de la calidad en cuatro pasos, basada en un concepto ideado por Walter A. Shewhart. Es muy utilizado por los sistemas de gestión de la calidad (SGC) y los sistemas de gestión de la seguridad de la información (SGSI). Los resultados de la implementación de este ciclo permiten a las empresas una mejora integral de la competitividad, de los productos y servicios, mejorando continuamente la calidad, reduciendo los costos, optimizando la productividad, reduciendo los precios, incrementando la participación del mercado y aumentando la rentabilidad de la empresa u organización. Ilustración 2 Ciclo PDCA. (Bernal, Jorge Jimeno, Grupo PDCAHOME. ¿Qué es el Ciclo PDCA (o Ciclo PHVA)? Ciclo 12 PDCA (Planificar, Hacer, Verificar y Actuar): El círculo de Deming de mejora continua. (2013)). Las cuatro etapas que componen el ciclo y las cuales serán implementadas en el desarrollo del modelo son las siguientes: Planificar (Plan): Se definen las métricas, para que estas sean correctas tiene que cumplir una serie de puntos necesarios para ello. o Tiene que ser algo notable para la entidad en la cual se va a realizar. 11 12 MINTIC. Fortalecimiento de la gestión en el estado, Modelo de seguridad. Bernal, Jorge Jimeno, Grupo PDCAHOME. ¿Qué es el Ciclo PDCA (o Ciclo PHVA)? Ciclo PDCA (Planificar, Hacer, Verificar y Actuar): El círculo de Deming de mejora continua. 2013. o Tiene que poder medir la evolución de la seguridad en la entidad en el paso del tiempo (cambios, mejoras). o Tiene que ser reproducible. o Tiene que ser objetiva. o Tiene que ser justificable. o Tiene que ser imparcial. Una vez elegida la medida de seguridad hay que elegir la estrategia que haya sido seleccionada por la alta dirección de la entidad mediante una serie de objetivos estratégicos. A la hora de elegir las métricas hay que tener en cuenta los recursos con los que cuenta la organización, lo que obliga a que solo se puedan realizar las métricas que sean rentables a la entidad. Hacer (Do): Se adaptan los procedimientos y controles con el fin de poder obtener los datos necesarios, definiendo así cómo medir la eficacia de los controles o grupos de controles seleccionados. Es necesaria comunicar los datos obtenidos al cuadro de mando Finalmente medir la eficacia de los controles para verificar que se han cumplido los requisitos de seguridad. 1.7.3 Marco conceptual A continuación, se hará referencia a ítems en donde los Sistemas de Seguridad de la Información (SGSI) son parte importante para el Gobierno Nacional a través del Ministerio de Tecnologías de la Información y las Comunicaciones. ISO (International Organization for Standardization): La organización Internacional de Normalización, es una organización para la creación de estándares internacionales compuesto por diversas organizaciones nacionales de estandarización. ISO/IEC 27000: Esta norma proporciona una visión general de las normas que componen la serie 27000, indicando para cada una de ellas su alcance de actuación y el propósito de su publicación. ISO/IEC 27001: Es la norma principal de la serie y contiene los requisitos del sistema de gestión de seguridad de la información. Tiene su origen en la BS 7799-2:2002 (que ya quedó anulada) y es la norma con arreglo a la cual se certifican por auditores externos los SGSIs de las organizaciones. ISO/IEC 27002: Es una guía de buenas prácticas que describe los objetivos de control y controles recomendables en cuanto a seguridad de la información. No es certificable. SGSI: Un sistema de gestión de la seguridad de la información (SGSI) (en inglés: information security management system, ISMS) es, un conjunto de políticas de administración de la información. El término es utilizado principalmente por la ISO/IEC 27001, aunque no es la única normativa que utiliza este término o concepto. SEGURIDAD DE LA INFORMACIÓN: Es el conjunto de medidas preventivas y reactivas de las organizaciones y de los sistemas tecnológicos que permiten resguardar y proteger la información buscando mantener la confidencialidad, la disponibilidad e integridad de datos y de la misma. AUDITORÍA INFORMÁTICA: Es un proceso que consiste en recoger, agrupar y evaluar evidencias para determinar si un Sistema de Información salvaguarda el activo empresarial, mantiene la integridad de los datos ya que esta lleva a cabo eficazmente los fines de la organización, utiliza eficientemente los recursos, cumple con las leyes y regulaciones establecidas. GOBIERNO EN LÍNEA (GEL): Es una estrategia definida por el Gobierno Nacional mediante el Decreto 1151 de 2008, que pretende lograr un salto en la inclusión social y en la competitividad del país a través de la apropiación y el uso adecuado de las Tecnologías de la Información y las Comunicaciones (T.I.C). 1.8 FACTIBILIDAD 1.8.1 Factibilidad Técnica Para el correcto desarrollo del este proyecto, se tienen los conocimientos de las normas de la familia ISO/IEC 27000, de manera concreta con las normas ISO/IEC 27001:2013, también se cuenta con conocimiento en la implementación de SGSI y la estrategia de Gobierno en Línea. Se contará con dos equipos de cómputo que poseen las siguientes características. ✓ ✓ ✓ ✓ Sistema operativo Windows 8.1 Enterprise Microsoft Office Professional Plus 2013 y 2016 Microsoft Project Professional 2013 y 2016 Microsoft Visio Professional 2013 y 2016 1.8.2 Factibilidad Operativa Dado que el proyecto se creará siendo un marco de referencia para la certificación de la norma ISO27001, para las entidades que se rijan por Gobierno en Línea, se realizara de modo que sea entendible para los usuarios finales, al ser una ayuda para alcanzar la certificación, los usuarios no sentirán en riesgo de ser reemplazados, el modelo puede ser actualizable y puede crecer según la necesidad de la entidad. 1.8.3 Factibilidad Legal Se cuentan con las normas necesarias para el desarrollo del modelo, se cuenta con la documentación del Ministerio de tecnologías de la información y las comunicaciones. Se cuenta con el licenciamiento de los sistemas operativos y de las herramientas de Microsoft. 1.8.4 Factibilidad Económica Se consideró que el proyecto tiene una alta factibilidad económica, debido a que los insumos necesarios son mínimos, se necesitan asesorías por parte del tutor, conexión a internet, acceso a la biblioteca de la Universidad Distrital Francisco José de Caldas. En las tablas que se presentan a continuación, se describe la factibilidad económica, identificando los costos de papelería, hardware, software y recursos humanos necesarios para la realización del proyecto que se propone. Estas se dividieron en tres aspectos, recursos humanos, recursos técnicos y otros recursos, la distinción de los recursos humanos se presenta en la Tabla 1 Factibilidad de Recursos Humanos. Tabla 1 Factibilidad Económica - Recursos Humanos. Los autores TIPO Asesor Técnico DESCRIPCIÓN Asesorías profesionales para la realización del proyecto, referente a la metodología. Analistas Dos analistas con conocimiento en seguridad de la información, específicamente en la norma ISO27001 e implementen la solución. Total, Recursos Humanos VALORHORA $ 40.000 CANTIDAD PROVEEDOR TOTAL 90 Equipo de trabajo $ 3.600.000 $ 20.000 10 horas semanales Equipo de trabajo $ 4.000.000 $ 7.600.000 Aquí se presenta las asesorías profesionales que se tendrán y los gastos de los analistas. A continuación, en la Tabla 2 se presentarán los gastos de los recursos técnicos, que se muestran en el desarrollo del proyecto. Tabla 2 Factibilidad Económica - Recursos Técnicos. Los autores RECURSO DESCRIPCIÓN Computador Equipo portátil portátil para el desarrollo Toshiba pertinente de la Satélite C845 documentación Procesador: respectiva, Intel Core i3análisis del 2328M modelo guía para Memoria la certificación en RAM: 4GB ISO27001 Almacenamien to: 500GB Computador Equipo portátil portátil HP 15- para el desarrollo bw026ns pertinente de las Procesador: pruebas de Intel® Core™ implementación i5-7200U del modelo de Memoria medición. RAM: 4GB Almacenamien to: 500GB Windows 8.1 Sistema operativo Home Single para los equipos Language de cómputo. Microsoft Paquete de Office ofimática básico. Professional Plus 2013 Microsoft Software de Project administración de Profesional proyectos. 2013 Microsoft Software de Visio dibujo vectorial Professional 2013 Total, Recursos Técnicos VALOR UNITARIO $ 1.5000.000 CANTIDAD PROVEEDOR TOTAL 1 Grupo de trabajo $ 1.500.000 $ 1.500.000 1 Grupo de trabajo $ 1.500.000 $ 200.000 2 Grupo de trabajo $ 400.000 $ 250.000 2 Grupo de trabajo $ 500.000 $ 150.000 1 Grupo de trabajo $ 150.000 $ 150.000 1 Grupo de trabajo $ 150.000 $ 4.200.000 De igual manera se muestran los gastos adicionales en la Tabla 3 que serán solventados por los ejecutores del proyecto. Tabla 3 Factibilidad Económica Costo Total. Los autores RECURSO Total, Recursos Humanos Total, Recursos Técnicos Total, Otros recursos Costos imprevistos TOTAL, COSTO VALOR $ 7.600.000 $ 4.200.000 $ 500.000 $ 400.000 $12.700.000 1.9 CRONOGRAMA Ilustración 3 Cronograma. Los autores CAPITULO 2:ISO 27001 Y LAS ESTRATEGIAS DE GOBIERNO EN LÍNEA 2.1 INTRODUCCIÓN En el presente capítulo se dará a conocer al lector las normativas, preceptos, lineamientos y estipulaciones dadas por la estrategia de gobierno en línea. Iniciando con un preámbulo sobre las labores del Ministerio de Tecnologías de la información y la Comunicación. Seguido por una descripción detallada de los procesos de la estrategia de gobierno en línea. Esto con el fin de definir la participación de dichos procesos en el modelo propuesto en este proyecto. 2.2 MINISTERIO DE TECNOLOGÍAS DE LA INFORMACIÓN Y LA COMUNICACIÓN. (Ministerio de las tecnologías de la telecomunicación y de la información, portal Min Tic)13 El Ministerio de Tecnologías de la Información y las Comunicaciones, según la Ley 1341 del 2009 o Ley de TIC, es la entidad que se encarga de diseñar, adoptar y promover las políticas, planes, programas y proyectos del sector de las Tecnologías de la Información y las Comunicaciones. Dentro de sus funciones está incrementar y facilitar el acceso de todos los habitantes del territorio nacional a las Tecnologías de la Información y las Comunicaciones y a sus beneficios. 2.2.1 Misión Y Visión Misión El Ministerio de Tecnologías de la Información y las Comunicaciones promueve el acceso, uso efectivo y apropiación masivos de las TIC, a través de políticas y programas, para mejorar la calidad de vida de cada colombiano y el incremento sostenible del desarrollo del país. Visión En el 2018, el Ministerio de las Tecnologías de la Información y las Comunicaciones estará preparado para enfrentar los retos de la economía digital y habrá logrado posicionar al país como referente en el desarrollo de aplicaciones sociales y contenidos digitales. Contribuirá al desarrollo social y económico del país, al desarrollo integral de los ciudadanos y la mejora en su calidad de vida, mediante la investigación, promoción y apropiación del uso de nuevas tecnologías y la implementación de un modelo organizacional efectivo. 13 Ministerio de las tecnologías de la telecomunicación y de la información, portal MinTic. 2.2.2 Objetivos y funciones Los objetivos del Ministerio de Tecnologías de la Información y las Comunicaciones, conforme lo dispuesto por el artículo 17 de la Ley 1341 de 2009 son: • Diseñar, formular, adoptar y promover las políticas, planes, programas y proyectos del Sector de Tecnologías de la Información y las Comunicaciones, en correspondencia con la Constitución Política y la ley, con el fin de contribuir al desarrollo económico, social y político de la Nación y elevar el bienestar de los colombianos. • Promover el uso y apropiación de las Tecnologías de la Información y las Comunicaciones entre los ciudadanos, las empresas, el Gobierno y demás instancias nacionales como soporte del desarrollo social, económico y político de la Nación. • Impulsar el desarrollo y fortalecimiento del Sector de Tecnologías de la Información y las Comunicaciones, promover la investigación e innovación, buscando su competitividad y avance tecnológico conforme al entorno nacional e internacional. • Definir la política y ejercer la gestión, planeación y administración del espectro radioeléctrico y de los servicios postales y relacionados, con excepción de lo que expresamente determine la ley. (MINTIC, Gobierno de Colombia. A cerca del MINTIC.)14 El Ministerio diseñó y está implementando la Estrategia de Gobierno en línea, soportada en la construcción de la Arquitectura TI del Estado y el modelo de gestión estratégica con TI; todo esto para organizar las tecnologías de la información de acuerdo con la estrategia de cada sector, de cada región y de un solo país. 2.3 ESTRATEGIA DE GOBIERNO EN LINEA. Fue liderada por el Ministerio de Tecnologías de la Información y las Comunicaciones, y corresponde al conjunto de instrumentos técnicos, normativos y de política pública que promueven la construcción de un Estado más eficiente, transparente y participativo, y que, a su vez, preste mejores servicios con la colaboración de toda la sociedad mediante el aprovechamiento de la tecnología. Lo anterior con el fin de impulsar la competitividad y el mejoramiento de la calidad de vida para la prosperidad de todos los colombianos. (MINTIC. Estrategia de Gobierno en línea. )15 Permite potenciar los cambios que se han presentado en la forma de operar de las naciones, aprovechando los avances de la tecnología para garantizar una mejor comunicación e interacción con la ciudadanía, que permita además la prestación de más y mejores servicios por parte del Estado. 14 MINTIC, Gobierno de Colombia. A cerca del MINTIC. 15 MINTIC. Estrategia de Gobierno en línea. La estrategia de Gobierno en Línea es la estrategia de gobierno electrónico (e-government) de Colombia. Está dividida en cuatro ejes temáticos: TIC para el Gobierno Abierto, TIC para servicios, TIC para la gestión y Seguridad y privacidad de la información. Las entidades y los funcionarios públicos son los principales encargados de conocer, implementar, garantizar el cumplimiento y monitorear los resultados de la estrategia GEL. 2.3.1 Ejes Temáticos. Con el fin de dar paso a la evolución de las entidades públicas, para lograr la adaptabilidad con las necesidades de la ciudadanía, MINTIC dio paso a la creación de los ejes temáticos los cuales apoyan a la estrategia a lograr que los ciudadanos cuenten con servicios en línea de muy alta calidad, impulsar el empoderamiento y la colaboración de los ciudadanos con el Gobierno, encontrar diferentes formas para que la gestión en las entidades públicas sea óptima gracias al uso estratégico de la tecnología y garantizar la seguridad y la privacidad de la información. • • • • 2.3.2 TIC para gobierno en abierto. Comprende las actividades encaminadas a fomentar la construcción de un Estado más transparente, participativo y colaborativo en los asuntos públicos mediante el uso de las Tecnologías de la Información y las Comunicaciones. TIC para servicios. Comprende la provisión de trámites y servicios a través de medios electrónicos, enfocados a dar solución a las principales necesidades y demandas de los usuarios y empresas, en condiciones de calidad, facilidad de uso y mejoramiento continuo. TIC para la gestión. Comprende la planeación y gestión tecnológica, la mejora de procesos internos y el intercambio de información. Igualmente, la gestión y aprovechamiento de la información para el análisis, toma de decisiones y el mejoramiento permanente, con un enfoque integral para una respuesta articulada de gobierno y hacer más eficaz gestión administrativa de Gobierno. Seguridad y privacidad de la información. Comprende las acciones transversales a los demás componentes enunciados, tendientes a proteger la información y los sistemas de información, de acceso, uso, divulgación, interrupción o destrucción no autorizada. En el apartado 2.3.7 serán enunciados los logros, criterios y subcriterios de este ítem, debido a que de estos se desprenderán varios parámetros para el modelo guía para la certificación en ISO 27001 de las entidades, que han implementado las normas establecidas por la estrategia de gobierno en línea Componentes de GEL en el plan de orden territorial. Los componentes de la estrategia de Gobierno en línea se derivan de la evolución de las “Fases de Gobierno en línea” contempladas en el Decreto 1151 de 2008, y se adiciona un nuevo componente que contempla temas y actividades transversales, así: • Elementos Transversales: comprende las actividades que deben implementar las entidades para conocer sus diferentes grupos de usuarios, identificar sus necesidades e • • • • investigar permanentemente sobre los cambios en las tendencias de comportamiento, para aplicar este conocimiento a sus diferentes momentos de interacción. De igual forma, se promueve que las entidades cuenten con una caracterización actualizada de la infraestructura tecnológica y establezcan un plan de ajuste permanente. En este componente también se describen actividades orientadas a que cada entidad cuente con una política de seguridad que es aplicada de forma transversal y mejorada constantemente; y que se garantice la incorporación del Gobierno en línea como parte de la cultura organizacional y elemento de soporte en sus actividades misionales. Para alcanzar los objetivos de este componente, las entidades deberán desarrollar las siguientes actividades: 1. Institucionalizar la Estrategia de Gobierno en línea; 2. Centrar la atención en el usuario; 3. Implementar un sistema de gestión de Tecnologías de Información; 4. Implementar un sistema de gestión de seguridad de la información (SGSI). Información en línea: comprende todas las actividades a desarrollar para que las entidades dispongan para los diferentes tipos de usuarios de un acceso electrónico a toda la información relativa a su misión, planeación estratégica, trámites y servicios, espacios de interacción, ejecución presupuestal, funcionamiento, inversión, estructura organizacional, datos de contacto, normatividad relacionada, novedades y contratación, observando las reservas constitucionales y de Ley, cumpliendo todos los requisitos de calidad, disponibilidad, accesibilidad, estándares de seguridad y dispuesta de forma tal que sea fácil de ubicar, utilizar y reutilizar. Las actividades de este componente están concentradas principalmente en dos aspectos: 1. Publicación de información y 2. Publicación de datos abiertos. Interacción en línea: comprende todas las actividades para que las entidades habiliten herramientas de comunicación de doble vía entre los servidores públicos, organizaciones, ciudadanos y empresas. Igualmente, este componente promueve la habilitación de servicios de consulta en línea y de otros mecanismos que acerquen a los usuarios a la administración pública, que les posibiliten contactarla y hacer uso de la información que proveen las entidades por medios electrónicos. Las actividades están concentradas en dos aspectos: 1. Habilitar espacios electrónicos para interponer peticiones y 2. Habilitar espacios de interacción. Transacción en línea: comprende todas las actividades para que las entidades dispongan sus trámites y servicios para los diferentes tipos de usuarios, los cuales podrán gestionarse por diversos canales electrónicos, permitiéndoles realizar desde la solicitud hasta la obtención del producto sin la necesidad de aportar documentos que reposen en cualquier otra entidad pública o privada que cumpla funciones públicas. Lo anterior haciendo uso de autenticación electrónica, firmas electrónicas y digitales, estampado cronológico, notificación electrónica, pago por medios electrónicos y actos administrativos electrónicos. La actividad a adelantar por parte de las entidades para dar cumplimiento al Componente de Transacción en línea está relacionada principalmente con la posibilidad del ciudadano de realizar trámites y servicios en línea, lo cual implica: 1. Formularios para descarga y/o diligenciamiento en línea, 2. Expedición en línea de certificaciones y constancias, 3. Automatización de trámites y servicios, 4. Ventanillas Únicas Virtuales, 4. Pagos en línea, 5. Uso de firmas electrónicas y digitales, entre otros. Transformación: comprende todas las actividades para que las entidades realicen cambios en la manera de operar para eliminar límites entre sus dependencias y con otras • entidades públicas, intercambiando información por medios electrónicos haciendo uso del lenguaje común de intercambio de información, liderando o participando en cadenas de trámites en línea. Asimismo, establece las pautas para que la entidad automatice sus procesos y procedimientos internos e incorpore la política de Cero Papel. Las actividades se clasifican en dos grupos: 1. Actividades para hacer uso de medios electrónicos en procesos y procedimientos internos, y 2. Actividades para intercambiar información entre entidades. Democracia en línea: comprende todas las actividades para que las entidades creen un ambiente para empoderar a los ciudadanos e involucrarlos en el proceso de toma de decisiones. Con estas actividades se propicia que el ciudadano participe activa y colectivamente en la toma de decisiones de un Estado totalmente integrado en línea. Igualmente, se promueve que las entidades públicas incentiven a la ciudadanía a contribuir en la construcción y seguimiento de políticas, planes, programas, proyectos, la toma de decisiones, el control social y la solución de problemas que involucren a la sociedad en un diálogo abierto de doble vía. Este componente establece las indicaciones para que las entidades lleven a cabo sus ejercicios de participación en línea a través de un proceso ordenado y de realimentación permanente tanto al interior, como hacia sus ciudadanos y/o usuarios. Son 4 los grupos de actividades de democracia en línea que se desarrollan en este componente: 1. Definir la estrategia de participación; 2. Construir de forma participativa las políticas y planeación estratégica; 3. Abrir espacios para el control social; 4. Abrir espacios de innovación abierta. (MINTIC. Estrategia de gobierno en línea, para orden territorial (2017))16 2.3.3 Implementación La estrategia de gobierno en línea se debe incorporar dentro de los planes estratégicos y los planes de desarrollo administrativo de forma transversal en las entidades, con el fin de definir las actividades, responsables, metas y recursos con los que se cumplan los lineamientos establecidos en el decreto de Gobierno en línea. En este sentido, el GEL se encuentra incluido en Modelo Integrado de Planeación y Gestión como un instrumento para llevar a cabo las metas de las Políticas de Desarrollo Administrativo, las cuales permiten establecer el quehacer misional y el de apoyo, tomando como referentes las metas de Gobierno establecidas en el Plan Nacional de Desarrollo y las competencias normativas asignadas a cada entidad. En ese sentido se han proporcionado unos pesos ponderados de acuerdo a las actividades definidas en los componentes, según la complejidad de su desarrollo. Estos porcentajes son una recomendación de desarrollo del modelo para que la implementación de los lineamientos se lleve a cabo. La estrategia de GEL los define por componentes y se explica del siguiente modo: 16 MINTIC. Estrategia de gobierno en línea, para orden territorial (2017). Ilustración 4 Explicación de los porcentajes de las actividades por componente GEL. Manual de GEL En el Plan de Orden Territorial A continuación, se mostrarán las actividades por componentes: • Porcentajes en Componente de Elementos Transversales Ilustración 5 Porcentajes por actividades componente 1. Manual de GEL En el Plan de Orden Territorial La implementación del primer componente de la estrategia de gobierno en línea, en el plan territorial del 2017, se centró en comunicar a los usuarios impactados, el enfoque y los beneficios que tendría adoptar los parámetros en sus actividades como organización. Se realizo mediante cuatro actividades que a su vez tenían diferentes criterios. Los cuales apoyan el cumplimiento de las actividades de los componentes. En el plan territorial de orden nacional, realizó una concentración del 30% de participación de la actividad institucionalizar la estrategia de gobierno en línea, utilizando los criterios de comité de GEL, planeación del GEL, estrategia de apropiación y monitoreo y evaluación. Luego se concentró un 30% en centrar la atención del usuario, para dar a conocer la estrategia a los usuarios impactados. Luego un 25% para gestionar la base del modelo de seguridad, el modelo de implementación SGSI. Y por último se designó un 15% para implementar un sistema de gestión de TI. Estos porcentajes dan el 100% del componente transversal. • Componente de Información en Línea Ilustración 6 Porcentajes de actividades componente. Manual de GEL En el Plan de Orden Territorial En el siguiente componente hace referencia a la información en línea, la accesibilidad y la divulgación de la información al igual que el control de que comunicar se encuentran en este componente. Para este caso la publicación de la información para el plan de ordenación fue de un 57% y los datos abiertos tuvieron una participación de 43%. Estos porcentajes corresponden a la ejecución del planteamiento de gobierno en línea y se consolidan en una sumatoria para totalizar la actividad. Así mismo los porcentajes de actividad refuerzan el 100% de cumplimiento del componente. • Componente de interacción en línea. Ilustración 7 Porcentajes de actividades por componente 3. Manual de GEL En el Plan de Orden Territorial El componente de interacción en línea se encarga de generar espacios de interacción con las plataformas del estado, donde el usuario pueda comunicar sus inquietudes y sea fácil acceder a la información. Para la implementación en el orden territorial se equilibraron las acciones para la realización de este componente. • Componente de transacción en línea Ilustración 8 Porcentajes de actividades por componente 4. Manual de GEL En el Plan de Orden Territorial La transaccionalidad en línea, se refiere a la disposición de elementos para realizar transacciones de tramitación y servicios, bien sea de pago o de documentación. En este punto la implementación es completa los que varían de importancia de porcentaje son los criterios que como se puede notar en la imagen, se ejecutó el criterio de trámites y servicios con mayor enfoque. • Componente de transformación Ilustración 9 Porcentajes de actividades por Componente 5. Manual de GEL En el Plan de Orden Territorial El componente de transformación, brinda a las entidades la oportunidad de manejar la información entre miembros de la misma entidad y con otras entidades, de forma virtual, en este punto, el plan de orden territorial le brindo a la actividad de intercambio de información entre entidades mediante cadenas de trámites y servicios de intercambio de información, la mayoría de porcentaje de ejecución, la siguiente actividad tiene un porcentaje de 45% indicando que también es sumamente importante entregar la información de manera virtual. • Componente de democracia en línea Ilustración 10 Porcentajes de actividades por componente 6. Manual de GEL En el Plan de Orden Territorial En este ámbito, la estrategia de gobierno en línea se preocupa por involucrar a los usuarios finales en los todas los procesos de sí misma. Por ende, se designan un 40% en el plan de orden territorial para construir normas y políticas participativas. Luego se asignan 25% en promocionar la estrategia de datos abiertos y la solución de problemas, se deben asignar espacios para el control social por tal razón se designa un 20% y se dedica un 15% para definir una estrategia para que la ciudadanía participe. 2.3.4 Monitoreo y evaluación En las entidades públicas se deben realizar los procesos correspondientes al monitoreo y evaluación del cumplimiento de la Estrategia de Gobierno en línea, asimismo se deberán gestionar las mediciones de impacto del uso y beneficio del Gobierno en línea en los usuarios y/o ciudadanos, lo anterior de acuerdo con las metodologías y lineamientos respectivos definidos por el Ministerio TIC. Como resultado de este proceso de monitoreo y evaluación adelantado por cada entidad y por el Ministerio TIC, el Ministerio publicará periódicamente el Índice de Gobierno en línea, instrumento cuantitativo que mide el estado de avance de las entidades en la implementación de la Estrategia Gobierno en línea teniendo como referencia los criterios definidos en el Manual para la Implementación de la Estrategia de Gobierno en línea. El Índice de Gobierno en línea se calcula de la sumatoria de los pesos ponderados de cada uno de los diferentes criterios definidos en el Manual, los cuales están agrupados en los 6 componentes del nuevo modelo de Gobierno en línea y contemplan elementos de insumos, procesos y resultados que al sumarse completan 100 puntos por componente. Los resultados de cada componente, a su vez, se ponderan para obtener un resultado agregado total sobre 100 puntos, puntaje que se denomina Índice de Gobierno en línea. Adicional a este Índice, el Ministerio TIC y las entidades podrán identificar el grado de madurez en la implementación de lo establecido en los Manuales de Gobierno en línea, los cuales están determinados por el cumplimiento de la implementación de la Estrategia, así como por la obtención de resultados, y la generación de impacto y beneficios para los ciudadanos y usuarios. Los niveles de madurez que se enuncian a continuación se definen como un estado de evolución de la implementación de la Estrategia y sirven como referente para establecer el avance en términos generales en cada uno de los componentes (MINTIC. Estrategia de gobierno en línea, para orden territorial (2017))17: Inicial: nivel en el cual se cuenta con las condiciones institucionales, en términos tecnológicos, humanos, normativos, presupuestales y de planeación para habilitar cada uno de los componentes. Básico: nivel en el cual hay evidencia de prestación de trámites y servicios en línea. Existe entendimiento dentro de la entidad pública sobre los objetivos y beneficios del uso de las Tecnologías de la Información y las Comunicaciones en la apertura de información, en los procedimientos administrativos y en la interacción y prestación de servicios eficientes a los usuarios y ciudadanos que han sido caracterizados. Avanzado: nivel en el cual se masifica la prestación de trámites y servicios en línea de acuerdo con las necesidades identificadas de los ciudadanos y usuarios. El Gobierno en Línea está institucionalizado, es parte de la rutina diaria y la cultura del sujeto obligado y los 17 MINTIC. Estrategia de gobierno en línea, para orden territorial (2017). procesos de rendición de cuentas y participación ciudadana en línea para la toma de decisiones que se realizan con frecuencia. Mejoramiento permanente: nivel en el cual hay interiorización, innovación y réplica de experiencias exitosas en cuanto al Gobierno en línea. La entidad cuenta con datos abiertos a partir de los cuales se han generado servicios de valor agregado para los ciudadanos; implementa permanentemente acciones de mejora para garantizar la satisfacción de las necesidades de sus usuarios y de la ciudadanía en general, tanto en la prestación de servicios como en la discusión de políticas y promoción del control social. Ilustración 11 Niveles de Madurez de Gobierno en Línea. Manual de GEL En el Plan de Orden Territorial Para medir la evolución de la implementación de gobierno en línea, se miden los índices de GEL, dependiendo su puntaje se pueden ir asignando niveles de madurez a la implementación del modelo gobierno en línea. 2.3.5 Marco de referencia. (MINTIC. Arquitectura TI Colombia. Marco de referencia) 18 Es la herramienta principal para implementar la Arquitectura TI de Colombia y facultar la Estrategia de Gobierno en línea. Con él se busca habilitar las estrategias de TIC para servicios, TIC para la gestión, TIC para el gobierno abierto y para la Seguridad y la privacidad. El ministerio de las Tics busca habilitar las estrategias de TIC para servicios, TIC para la gestión, TIC para el gobierno abierto y para la Seguridad y la privacidad, también permite constituir mejor la gestión de TI y abordar la arquitectura empresarial de las entidades públicas, con el objetivo que las Tecnologías de la información agreguen valor a las entidades del Estado. 18 MINTIC. Arquitectura TI Colombia. Marco de referencia. El marco de referencia tiene seis dominios que son: • Estrategia de TI: Este dominio tiene el fin de apoyar el proceso de diseño, implementación y evolución de la Arquitectura TI en las instituciones, para lograr que esté alineada con las estrategias organizacionales y sectoriales. • Gobierno de TI: Este dominio brinda directrices para implementar esquemas de gobernabilidad de TI y para adoptar las políticas que permitan alinear los procesos y planes de la institución con los del sector. • Información: Este dominio permite definir el diseño de los servicios de información, la gestión del ciclo de vida del dato, el análisis de información y el desarrollo de capacidades para el uso estratégico de la misma. • Sistemas de Información: Este dominio permite planear, diseñar la arquitectura, el ciclo de vida, las aplicaciones, los soportes y la gestión de los sistemas que facilitan y habilitan las dinámicas en una institución. • Servicios Tecnológicos: Este dominio permite gestionar con mayor eficacia y transparencia la infraestructura tecnológica que soporta los sistemas y servicios de información en las instituciones. • Uso y Apropiación: Este dominio permite definir la estrategia y prácticas concretas que apoyan la adopción del Marco y la gestión TI que requiere la institución para implementar la Arquitectura TI. 2.3.6 Lineamientos. (MINTIC. Base de conocimiento. Lineamientos del Marco de referencia)19 • Estrategia de TI. Entendimiento estratégico - LI.ES.01 Las instituciones de la administración pública deben contar con una estrategia de TI que esté alineada con las estrategias sectoriales, el Plan Nacional de Desarrollo, los planes sectoriales, los planes decenales -cuando existan- y los planes estratégicos institucionales. La estrategia de TI debe estar orientada a generar valor y a contribuir al logro de los objetivos estratégicos. Definición de la Arquitectura Empresarial - LI.ES.02 Cada institución debe contar con una definición de Arquitectura Empresarial. Para ello, debe definir una arquitectura de negocio y una arquitectura de TI, en esta última deberá aplicar el Marco de Referencia de Arquitectura Empresarial para la gestión de 19 MINTIC. Base de conocimiento. Lineamientos del Marco de referencia. TI del país. El ejercicio de Arquitectura Empresarial debe ser liderado conjuntamente por la alta dirección de la entidad y la Dirección de Tecnologías de la Información o quien haga sus veces. Mediante un trabajo articulado, la cabeza del sector debe contar con una definición de Arquitectura Empresarial a nivel sectorial que permita materializar su visión estratégica utilizando la tecnología como agente de transformación. Mapa de ruta de la Arquitectura Empresarial - LI.ES.03 La institución debe actualizar el Plan Estratégico de Tecnologías de la Información (PETI) con los proyectos priorizados en el mapa de ruta que resulten de los ejercicios de Arquitectura Empresarial e implementar dichos proyectos. Proceso para evaluar y mantener la Arquitectura Empresarial - LI.ES.04 Cada institución debe diseñar e implementar un proceso de gobierno, que permita evaluar y mantener actualizada su Arquitectura Empresarial, acorde con los cambios estratégicos, organizacionales, regulatorios y nuevas tendencias tecnológicas. A nivel sectorial, la entidad cabeza de sector deberá coordinar la definición de un proceso de Arquitectura Empresarial o de Planeación Estratégica, que permita evaluar y mantener actualizada la Arquitectura Empresarial del sector. Documentación de la estrategia de TI en el PETI - LI.ES.05 La dirección de Tecnologías y Sistemas de la Información o quien haga sus veces debe contar con una estrategia de TI documentada en el Plan Estratégico de las Tecnologías de la Información y Comunicaciones - PETI. El PETI debe contener la proyección de la estrategia para 4 años, y deberá ser actualizado anualmente a razón de los cambios de la estrategia del sector o de la institución, normatividad y tendencias tecnológicas. A nivel sectorial, la entidad cabeza de sector deberá definir los lineamientos, políticas y estrategia de TI sectoriales y plasmarlos en un Plan Estratégico de Tecnologías de la Información sectorial. Políticas y estándares para la gestión y gobernabilidad de TI - LI.ES.06 La dirección de Tecnologías y Sistemas de la Información o quien haga sus veces debe identificar y definir las políticas y estándares que faciliten la gestión y la gobernabilidad de TI, contemplando por lo menos los siguientes temas: seguridad, continuidad del negocio, gestión de información, adquisición tecnológica, desarrollo e implantación de sistemas de información, acceso a la tecnología y uso de las facilidades por parte de los usuarios. Así mismo, se debe contar con un proceso integrado entre las instituciones del sector que permita asegurar el cumplimiento y actualización de las políticas y estándares de TI. Plan de comunicación de la estrategia de TI - LI.ES.07 La dirección de Tecnologías y Sistemas de la Información o quien haga sus veces debe definir e implementar el plan de comunicación de la estrategia, las políticas, los proyectos, los resultados y los servicios de TI. Participación en proyectos con componentes de TI - LI.ES.08 La dirección de Tecnologías y Sistemas de la Información o quien haga sus veces debe participar de forma activa en la concepción, planeación y desarrollo de los proyectos de la institución que incorporen componentes de TI. Así mismo, debe asegurar la conformidad del proyecto con los lineamientos de la Arquitectura Empresarial definidos para la institución, en lo que respecta a los dominios de TI. La conformidad del proyecto con la arquitectura misional es responsabilidad de las áreas funcionales. Control de los recursos financieros - LI.ES.09 La dirección de Tecnologías y Sistemas de la Información o quien haga sus veces debe realizar de manera periódica el seguimiento y control de la ejecución del presupuesto y el plan de compras asociado a los proyectos estratégicos definidos en el PETI. Gestión de proyectos de inversión - LI.ES.10 La dirección de Tecnologías y Sistemas de la Información o quien haga sus veces debe ser la responsable de formular, administrar, ejecutar y hacer seguimiento de las fichas de los proyectos de inversión requeridos para llevar a cabo la implementación de la Estrategia TI. El proceso de gestión de proyectos de inversión debe cumplir con los lineamientos que para este efecto establezca el Departamento Nacional de Planeación (DNP). Catálogo de servicios de TI - LI.ES.11 La dirección de Tecnologías y Sistemas de la Información o quien haga sus veces debe diseñar y mantener actualizado el catálogo de servicios de TI con los Acuerdos de Nivel de Servicio (ANS) asociados. La cabeza del sector consolidará los Catálogos de servicios de TI del sector. Evaluación de la gestión de la estrategia de TI - LI.ES.12 La dirección de Tecnologías y Sistemas de la Información o quien haga sus veces debe realizar de manera periódica la evaluación de la Estrategia de TI, para determinar el nivel de avance y cumplimiento de las metas definidas en el PETI. Tablero de indicadores - LI.ES.13 La dirección de Tecnologías y Sistemas de la Información o quien haga sus veces debe contar con un tablero de indicadores, que permita tener una visión integral de los avances y resultados en el desarrollo de la Estrategia TI. A nivel sectorial, la entidad cabeza de sector, debe contar con un tablero de indicadores del sector. • Gobierno de TI Alineación del gobierno de TI - LI.GO.01 La dirección de Tecnologías y Sistemas de la Información o quien haga sus veces debe definir e implementar un esquema de Gobierno TI alineado con la estrategia misional y con el Modelo Integrado de Planeación y Gestión, que estructure y direccione el flujo de las decisiones de TI. Apoyo de TI a los procesos - LI.GO.02 La dirección de Tecnologías y Sistemas de la Información o quien haga sus veces debe apoyar la especificación de las necesidades de sistematización y demás apoyo tecnológico requerido por los procesos de la institución, de tal manera que se incorporen facilidades tecnológicas que contribuyan a mejorar la articulación, calidad, eficiencia, seguridad y reducir los costos de operación. Conformidad - LI.GO.03 La dirección de Tecnologías y Sistemas de la Información o quien haga sus veces debe definir e incorporar dentro de su plan estratégico, acciones que permitan corregir, mejorar y controlar procesos de TI que se encuentren dentro de la lista de no conformidades generada en el marco de las auditorias de control interno y externo, a fin de contribuir con el compromiso de mejoramiento continuo de la administración pública de la institución. Macro-proceso de gestión de TI - LI.GO.04 La dirección de Tecnologías y Sistemas de la Información o quien haga sus veces debe estructurar e implementar un macro-proceso de gestión de TI, según los lineamientos del Modelo Integrado de Planeación y Gestión de la institución y teniendo en cuenta las buenas prácticas del Modelo de gestión estratégica de TI. Capacidades y recursos de TI - LI.GO.05 La dirección de Tecnologías y Sistemas de la Información o quien haga sus veces debe generar, direccionar, evaluar y monitorear las capacidades de TI, asegurando el adecuado aprovisionamiento del talento humano y los recursos necesarios para ofrecer los servicios de TI de la institución. Optimización de las compras de TI - LI.GO.06 La entidad debe realizar las compras de bienes o servicios de Tecnología a través de Acuerdos Marco de Precios (AMP) existentes, en caso de que apliquen, y dar prioridad a adquisiciones en modalidad de servicio o por demanda. Debe además propender por minimizar la compra de bienes de hardware. Criterios de adopción y de compra de TI - LI.GO.07 La dirección de Tecnologías y Sistemas de la Información o quien haga sus veces debe definir los criterios y metodologías que direccionen la toma de decisiones de inversión en Tecnologías de la Información (TI), buscando el beneficio económico y de servicio de la institución. Retorno de la inversión de TI - LI.GO.08 La dirección de Tecnologías y Sistemas de la Información o quien haga sus veces debe establecer la relación costo-beneficio y justificar la inversión de los proyectos de TI mediante casos de negocio e indicadores financieros. Liderazgo de proyectos de TI - LI.GO.09 La dirección de Tecnologías y Sistemas de la Información o quien haga sus veces debe liderar la planeación, ejecución y seguimiento a los proyectos de TI. En aquellos casos en que los proyectos estratégicos de la institución incluyan componentes de TI y sean liderados por otras áreas, la dirección de Tecnologías y Sistemas de la Información o quien haga sus veces, deberá supervisar el trabajo sobre el componente de TI conforme con los lineamientos de la Arquitectura Empresarial de la institución. Gestión de proyectos de TI - LI.GO.10 La dirección de Tecnologías y Sistemas de la Información o quien haga sus veces debe gestionar todas las iniciativas y proyectos de TI, utilizando una metodología formal de gestión de proyectos que incorpore el uso de lecciones aprendidas y un esquema de gestión de cambios. Indicadores de gestión de los proyectos de TI - LI.GO.11 La dirección de Tecnologías y Sistemas de la Información o quien haga sus veces, debe monitorear y hacer seguimiento a la ejecución de los proyectos de TI, por medio de un conjunto de indicadores de alcance, tiempo, costo y calidad que permitan identificar desviaciones y tomar las acciones correctivas pertinentes. Evaluación del desempeño de la gestión de TI - LI.GO.12 La dirección de Tecnologías y Sistemas de la Información o quien haga sus veces debe realizar el monitoreo y evaluación de desempeño de la gestión de TI a partir de las mediciones de los indicadores del macro-proceso de Gestión TI y demás que haya definido la entidad. Mejoramiento de los procesos - LI.GO.13 La dirección de Tecnologías y Sistemas de la Información o quien haga sus veces debe identificar oportunidades de mejora en los procesos de TI, de modo que pueda focalizar esfuerzos en la optimización de estos a través de las TI para contribuir con el cumplimiento de los objetivos institucionales y del sector o territorio. Gestión de proveedores de TI - LI.GO.14 La dirección de Tecnologías y Sistemas de la Información o quien haga sus veces debe administrar todos los proveedores y contratos asociados con los proyectos de TI. Durante el proceso contractual se debe aplicar un esquema de dirección, supervisión, seguimiento, control y recibo a satisfacción de los bienes y servicios contratados. Transferencia de información y conocimiento - LI.GO.15 La dirección de Tecnologías y Sistemas de la Información o quien haga sus veces debe gestionar la adecuada transferencia de información y conocimiento asociado a los bienes y servicios de TI contratados por la institución. • Información. Responsabilidad y gestión de Componentes de información - LI.INF.01 La dirección de Tecnologías y Sistemas de la Información o quien haga sus veces debe definir las directrices y liderar la gestión de los Componentes de información durante su ciclo de vida. Así mismo, debe trabajar en conjunto con las dependencias para establecer acuerdos que garanticen la calidad de la información. Plan de calidad de los componentes de información - LI.INF.02 La dirección de Tecnologías y Sistemas de la Información o quien haga sus veces debe contar con un plan de calidad de los componentes de información que incluya etapas de aseguramiento, control e inspección, medición de indicadores de calidad, actividades preventivas, correctivas y de mejoramiento continuo de la calidad de los componentes. Gobierno de la Arquitectura de Información - LI.INF.03 La dirección de Tecnologías y Sistemas de la Información o quien haga sus veces debe definir, implementar y gobernar la Arquitectura de Información, estableciendo métricas e indicadores de seguimiento, gestión y evolución de dicha arquitectura. Gestión de documentos electrónicos - LI.INF.04 La dirección de Tecnologías y Sistemas de la Información o quien haga sus veces debe establecer un programa para la gestión de documentos y expedientes electrónicos y contemplar dichos componentes dentro de la Arquitectura de Información de la institución. Definición y caracterización de la información georreferenciada - LI.INF.05 La dirección de Tecnologías y Sistemas de la Información o quien haga sus veces debe acoger la normatividad, los estándares relacionados de la Infraestructura Colombiana de Datos Espaciales (ICDE), los lineamientos de política de información geográfica y demás instrumentos vigentes que rijan la información geográfica según el Comité Técnico de Normalización, y disponer en el Portal Geográfico Nacional aquella información oficial útil para el desarrollo de proyectos de interés nacional y estratégicos. Lenguaje común de intercambio de componentes de información - LI.INF.06 Se debe utilizar el lenguaje común para el intercambio de información con otras instituciones. Si el lenguaje no incorpora alguna definición que sea requerida a escala institucional o sectorial, la dirección de Tecnologías y Sistemas de la Información o quien haga sus veces deberá solicitar la inclusión al Ministerio de las TIC para que pueda ser utilizada por otras instituciones y quede disponible en el portal de Lenguaje común de intercambio de información del Estado colombiano. Directorio de servicios de Componentes de información - LI.INF.07 La dirección de Tecnologías y Sistemas de la Información o quien haga sus veces debe crear y mantener actualizado un directorio de los Componentes de información. La institución es responsable de definir el nivel de acceso de este directorio teniendo en cuenta la normatividad asociada. Este directorio debe hacer parte del directorio de Componentes de información sectorial, el cual debe ser consolidado a través de la cabeza de sector, con el fin de promover y facilitar el consumo, re-uso, ubicación y entendimiento, entre otros de los Componentes de información. Publicación de los servicios de intercambio de Componentes de información - LI.INF.08 La dirección de Tecnologías y Sistemas de la Información o quien haga sus veces debe publicar los servicios de intercambio de información a través de la Plataforma de Interoperabilidad del Estado colombiano. Canales de acceso a los Componentes de información - LI.INF.09 La dirección de Tecnologías y Sistemas de la Información o quien haga sus veces debe garantizar los mecanismos que permitan el acceso a los servicios de información por parte de los diferentes grupos de interés, contemplando características de accesibilidad, seguridad y usabilidad. Mecanismos para el uso de los Componentes de información - LI.INF.10 La dirección de Tecnologías y Sistemas de la Información o quien haga sus veces debe impulsar el uso de su información a través de mecanismos sencillos, confiables y seguros, para el entendimiento, análisis y aprovechamiento de la información por parte de los grupos de interés. Acuerdos de intercambio de Información - LI.INF.11 La dirección de Tecnologías y Sistemas de la Información o quien haga sus veces debe establecer los Acuerdos de Nivel de Servicio (ANS) con las dependencias o instituciones para el intercambio de la información de calidad, que contemplen las características de oportunidad, disponibilidad y seguridad que requieran los Componentes de información. Fuentes unificadas de información - LI.INF.12 La dirección de Tecnologías y Sistemas de la Información o quien haga sus veces debe garantizar la existencia de fuentes únicas de información, para que el acceso sea oportuno, relevante, confiable, completo, veraz y comparable. Hallazgos en el acceso a los Componentes de información - LI.INF.13 La dirección de Tecnologías y Sistemas de la Información o quien haga sus veces debe generar mecanismos que permitan a los consumidores de los Componentes de información reportar los hallazgos encontrados durante el uso de los servicios de información. Protección y privacidad de Componentes de información - LI.INF.14 La dirección de Tecnologías y Sistemas de la Información o quien haga sus veces debe incorporar, en los atributos de los Componentes de información, la información asociada con los responsables y políticas de la protección y privacidad de la información, conforme con la normativa de protección de datos de tipo personal y de acceso a la información pública. Auditoría y trazabilidad de Componentes de información - LI.INF.15 La dirección de Tecnologías y Sistemas de la Información o quien haga sus veces debe definir los criterios necesarios para asegurar la trazabilidad y auditoría sobre las acciones de creación, actualización, modificación o borrado de los Componentes de información. Estos mecanismos deben ser considerados en el proceso de gestión de dicho Componentes. Los sistemas de información deben implementar los criterios de trazabilidad y auditoría definidos para los Componentes de información que maneja. • Sistemas de Información. Definición estratégica de los sistemas de información - LI.SIS.01 La dirección de Tecnologías y Sistemas de la Información o quien haga sus veces debe definir y documentar la arquitectura de los sistemas de información de la institución identificando los diferentes componentes y la forma en que interactúan entre sí, así como la relación con los demás dominios de la Arquitectura Empresarial. Catálogo de sistemas de información - LI.SIS.02 La institución debe disponer un catálogo actualizado de sus sistemas de información, que incluya atributos que permitan identificar la información relevante que facilite la gobernabilidad de los mismos. Las entidades cabeza de sector adicionalmente deben consolidar y mantener actualizado el catálogo de sistemas de información sectorial. Arquitecturas de referencia de sistemas de información - LI.SIS.03 La dirección de Tecnologías y Sistemas de la Información o quien haga sus veces es la responsable de definir y evolucionar las arquitecturas de referencia de los sistemas de información, con el propósito de orientar el diseño de cualquier arquitectura de solución bajo parámetros, patrones y atributos de calidad definidos. Arquitecturas de solución de sistemas de información - LI.SIS.04 La dirección de Tecnologías y Sistemas de la Información o quien haga sus veces debe garantizar la documentación y actualización de la arquitectura de solución de los sistemas de información de la institución bajo los parámetros de las arquitecturas de referencia definidas. Metodología de referencia para el desarrollo de sistemas de información - LI.SIS.05 La dirección de Tecnologías y Sistemas de la Información o quien haga sus veces debe definir una metodología formal para el desarrollo y mantenimiento de software, que oriente los proyectos de construcción o evolución de los sistemas de información que se desarrollen a la medida, ya sea internamente o a través de terceros. Derechos patrimoniales sobre los sistemas de información - LI.SIS.06 Cuando se suscriban contratos con terceras partes bajo la figura de "obra creada por encargo" o similar, cuyo alcance incluya el desarrollo de elementos de software, la entidad debe incluir en dichos contratos, la obligación de transferir a la institución los derechos patrimoniales sobre los productos desarrollados. Guía de estilo y usabilidad - LI.SIS.07 La dirección de Tecnologías y Sistemas de la Información o quien haga sus veces debe definir o adoptar una guía de estilo y usabilidad para la institución. Esta guía debe estar aplicada de acuerdo a la caracterización de usuarios y según el canal utilizado por los sistemas de información y, así mismo, debe estar alineada con los principios de usabilidad definidos por el Estado colombiano, asegurando la aplicación de la guía en todos sus sistemas de información. Para los componentes de software, que sean propiedad de terceros, se debe realizar su personalización hasta donde sea posible de manera que se pueda brindar una adecuada experiencia de usuario. Apertura de datos - LI.SIS.08 La dirección de Tecnologías y Sistemas de la Información o quien haga sus veces debe asegurar que en el diseño e implementación de sus sistemas de información se incorporen funcionalidades que faciliten la generación de datos abiertos. Así mismo, se deben automatizar los procesos de extracción de los sistemas de información fuente, para la generación y publicación de conjuntos de datos abiertos. Interoperabilidad - LI.SIS.09 La Dirección de Tecnologías y Sistemas de la Información o quien haga sus veces, debe desarrollar los mecanismos necesarios para compartir su información haciendo uso del Modelo de Interoperabilidad definido por el Estado a partir de las necesidades de intercambio de información con otras entidades. Soporte a los Componentes de información - LI.SIS.10 La dirección de Tecnologías y Sistemas de la Información o quien haga sus veces, debe garantizar que los sistemas de información soporten la arquitectura y componentes de información establecidos por la entidad. Ambientes independientes en el ciclo de vida de los sistemas de información - LI.SIS.11 La dirección de Tecnologías y Sistemas de la Información o quien haga sus veces debe identificar y mantener la independencia de los ambientes requeridos durante el ciclo de vida de los sistemas de información, ya sea directamente o través de un tercero. Ejemplos de ambientes son: desarrollo, pruebas, capacitación, producción. Análisis de requerimientos de los sistemas de información - LI.SIS.12 La dirección de Tecnologías y Sistemas de la Información o quien haga sus veces debe incorporar un proceso formal de análisis y gestión de requerimientos de software en el ciclo de vida de los sistemas de información de manera que se garantice su trazabilidad y cumplimiento. Integración continua durante el ciclo de vida de los sistemas de información - LI.SIS.13 La dirección de Tecnologías y Sistemas de la Información o quien haga sus veces debe garantizar que, dentro del proceso de desarrollo de sistemas de información, se ejecuten estrategias de integración continua sobre los nuevos desarrollos de sistemas de información. Plan de pruebas durante el ciclo de vida de los sistemas de información - LI.SIS.14 En el proceso de desarrollo y evolución de un sistema de información, la dirección de Tecnologías y Sistemas de la Información o quien haga sus veces debe contar con un plan de pruebas que cubra lo funcional y lo no funcional. La aceptación de cada una de las etapas de este plan debe estar vinculada a la transición del sistema de información a través de los diferentes ambientes. Plan de capacitación y entrenamiento para los sistemas de información - LI.SIS.15 La dirección de Tecnologías y Sistemas de la Información o quien haga sus veces debe realizar constantemente capacitación y entrenamiento funcional y técnico a los usuarios, con el fin de fortalecer el uso y apropiación de los sistemas de información. Manual del usuario, técnico y de operación de los sistemas de información - LI.SIS.16 La dirección de Tecnologías y Sistemas de la Información o quien haga sus veces debe asegurar que todos sus sistemas de información cuenten con la documentación técnica y funcional debidamente actualizada. Gestión de cambios de los sistemas de información - LI.SIS.17 La dirección de Tecnologías y Sistemas de la Información o quien haga sus veces debe definir e implementar formalmente un procedimiento de control de cambios para los sistemas de información de la institución. Estrategia de mantenimiento de los sistemas de información - LI.SIS.18 Para el mantenimiento de los sistemas de información, la dirección de Tecnologías y Sistemas de la Información o quien haga sus veces debe hacer un análisis de impacto ante cualquier solicitud de cambio en alguno de sus componentes, con el fin de determinar la viabilidad del cambio y las acciones a seguir. Servicios de mantenimiento de sistemas de información con terceras partes - LI.SIS.19 La dirección de Tecnologías y Sistemas de la Información o quien haga sus veces debe establecer criterios de aceptación y definir Acuerdos de Nivel de Servicio (ANS) cuando se tenga contratado con terceros el mantenimiento de los sistemas de información. Los ANS se deben aplicar en las etapas del ciclo de vida de los sistemas de Información que así lo requieran y se debe velar por la continuidad del servicio. Plan de calidad de los sistemas de información - LI.SIS.20 La dirección de Tecnologías y Sistemas de la Información o quien haga sus veces debe implementar un plan de aseguramiento de la calidad durante el ciclo de vida de los sistemas de información. Criterios no funcionales y de calidad de los sistemas de información - LI.SIS.21 En la construcción o modificación de los Sistemas de Información, la Dirección de Tecnologías y Sistemas de la Información o quien haga sus veces, debe identificar los requisitos no funcionales aplicables, garantizando su cumplimiento una vez entre en operación el sistema. Seguridad y privacidad de los sistemas de información - LI.SIS.22 Durante todas las fases del ciclo de vida de los sistemas de información, la Dirección de Tecnologías y Sistemas de la Información o quien haga sus veces debe analizar e incorporar aquellos componentes de seguridad y privacidad de la información que sean necesarios. Auditoría y trazabilidad de los sistemas de información - LI.SIS.23 La Dirección de Tecnologías y Sistemas de la Información o quien haga sus veces debe desarrollar mecanismos que aseguren el registro histórico de las acciones realizadas por los usuarios sobre los Sistemas de Información, manteniendo la trazabilidad y apoyando los procesos de auditoria. Accesibilidad - LI.SIS.24 Los sistemas de información que estén disponibles para el acceso a la ciudadanía o aquellos que de acuerdo a la caracterización de usuarios lo requieran, deben cumplir con las funcionalidades de accesibilidad que indica la estrategia de Gobierno en Línea. • Sistemas Tecnológicos. Directorio de servicios tecnológicos - LI.ST.01 La Dirección de Tecnologías y Sistemas de la Información o quien haga sus veces debe contar con un directorio actualizado de sus Servicios Tecnológicos, que le sirva de insumo para administrar, analizar y mejorar los activos de TI. Elementos para el intercambio de información - LI.ST.02 La dirección de Tecnologías y Sistemas de la Información o quien haga sus veces debe incluir dentro de su arquitectura de Servicios tecnológicos los elementos necesarios para poder realizar el intercambio de información entre las áreas de la institución y las organizaciones externas a escala sectorial y nacional. Las instituciones que son productoras de información geográfica deben incorporar los elementos dentro de la arquitectura de Servicios tecnológicos para constituirse en nodos de la ICDE (Infraestructura Colombiana de Datos Espaciales), de tal forma que se asegure el intercambio de información geo-espacial y geo-referenciada. Gestión de los Servicios tecnológicos - LI.ST.03 La Dirección de Tecnologías y Sistemas de la Información o quien haga sus veces, debe gestionar la operación y el soporte de los servicios tecnológicos, en particular, durante la implementación y paso a producción de los proyectos de TI, se debe garantizar la estabilidad de la operación de TI y responder acorde al plan de capacidad. Acceso a servicios en la Nube - LI.ST.04 La Dirección de Tecnologías y Sistemas de la Información o quien haga sus veces debe evaluar como primera opción la posibilidad de prestar o adquirir los Servicios Tecnológicos haciendo uso de la Nube (pública, privada o híbrida), para atender las necesidades de los grupos de interés. Continuidad y disponibilidad de los Servicios tecnológicos - LI.ST.05 La dirección de Tecnologías y Sistemas de la Información o quien haga sus veces debe garantizar la continuidad y disponibilidad de los servicios tecnológicos, así como la capacidad de atención y resolución de incidentes para ofrecer continuidad de la operación y la prestación de todos los servicios de la entidad y de TI. Alta disponibilidad de los Servicios tecnológicos - LI.ST.06 La dirección de Tecnologías y Sistemas de la Información o quien haga sus veces debe implementar capacidades de alta disponibilidad para las infraestructuras críticas y los Servicios Tecnológicos que afecten la continuidad del servicio de la institución, las cuales deben ser puestas a prueba periódicamente. Capacidad de los Servicios tecnológicos - LI.ST.07 La dirección de Tecnologías y Sistemas de la Información o quien haga sus veces debe velar por la prestación de los servicios de TI, identificando las capacidades actuales de los Servicios Tecnológicos y proyectando las capacidades futuras requeridas para un óptimo funcionamiento. Acuerdos de Nivel de Servicios - LI.ST.08 La dirección de Tecnologías y Sistemas de la Información o quien haga sus veces debe velar por el cumplimiento de los Acuerdos de Nivel de Servicio (ANS) establecidos para los Servicios Tecnológicos. Soporte a los servicios tecnológicos - LI.ST.09 La dirección de Tecnologías y Sistemas de la Información o quien haga sus veces debe definir e implementar el procedimiento para atender los requerimientos de soporte de primer, segundo y tercer nivel, para sus servicios de TI, a través de un único punto de contacto como puede ser una mesa de servicio. Planes de mantenimiento - LI.ST.10 La Dirección de Tecnologías y Sistemas de la Información o quien haga sus veces debe implementar un plan de mantenimiento preventivo y evolutivo sobre toda la infraestructura y demás Servicios Tecnológicos de la institución. Control de consumo de los recursos compartidos por Servicios tecnológicos - LI.ST.11 La dirección de Tecnologías y Sistemas de la Información o quien haga sus veces debe identificar, monitorear y controlar el nivel de consumo de los recursos críticos que son compartidos por los Servicios Tecnológicos y administrar su disponibilidad. Gestión preventiva de los Servicios tecnológicos - LI.ST.12 La dirección de Tecnologías y Sistemas de la Información o quien haga sus veces debe asegurarse de que la infraestructura y demás recursos tecnológicos de la institución cuenten con mecanismos de monitoreo para generar alertas tempranas ligadas a los umbrales de operación que tenga definidos. Respaldo y recuperación de los Servicios tecnológicos - LI.ST.13 La dirección de Tecnologías y Sistemas de la Información o quien haga sus veces debe contar con mecanismos de respaldo para los servicios tecnológicos críticos de la entidad, así como con un proceso periódico de respaldo de la configuración y de la información almacenada en la infraestructura tecnológica, incluyendo la información clave de las estaciones de trabajo de los funcionarios de la entidad. Este proceso debe ser probado periódicamente y debe permitir la recuperación íntegra de los Servicios Tecnológicos. Análisis de riesgos - LI.ST.14 La dirección de Tecnologías y Sistemas de la Información o quien haga sus veces debe realizar el análisis y gestión de los riegos asociados a su infraestructura tecnológica haciendo énfasis en aquellos que puedan comprometer la seguridad de la información o que puedan afectar la prestación de un servicio de TI. Seguridad informática - LI.ST.15 La dirección de Tecnologías y Sistemas de la Información o quien haga sus veces debe implementar controles de seguridad informática para gestionar los riesgos que atenten contra la disponibilidad, integridad y confidencialidad de la información. Disposición de residuos tecnológicos - LI.ST.16 La institución debe implementar un programa de correcta disposición final de los residuos tecnológicos, teniendo en cuenta los lineamientos técnicos con los que cuente el gobierno nacional. 2.3.7 Seguridad y privacidad de la información. (MINTIC. Manual de Gobierno en Línea. Seguridad y privacidad de la Información (2015).) 20 El eje temático de la seguridad de la información se creó, con el fin de ser ejecutado en todas las fases de implementación del ciclo del GEL. Con el fin de proteger la información en cada instancia, de todo proceso. Este ítem está dividido por una serie de logros a seguir, los cuales están subdivididos por criterios y sub criterios los cuales son apoyados por los lineamientos del dominio de Sistemas de información anteriormente definidos 20 MINTIC. Manual de Gobierno en Línea. Seguridad y privacidad de la Información (2015). Ilustración 12 Grafico del componente de Seguridad de la información de GEL. Manual de Gobierno en línea. Este ítem está definido por logros los cuales contienen criterios y subcriterios, quienes actúan como guías para implementar buenas prácticas en este caso de seguridad: Logro: Definición del marco de seguridad y privacidad de la información y de los sistemas de información: Busca definir el estado actual del nivel de seguridad y privacidad y define las acciones a implementar. Criterio: Diagnóstico de Seguridad y Privacidad. Busca determinar el estado actual del nivel de seguridad y privacidad de la información y de los sistemas de información. Sub Criterio: La entidad cuenta con un diagnóstico de seguridad y privacidad e identifica y analiza los riesgos existentes. Lineamientos: LI.ES. 01 LI.ES.02 LI.GO.01 LI.GO.04 LI.ST.14 Criterio: Plan de Seguridad y Privacidad de la Información. Busca generar un plan de seguridad y privacidad alineado con el propósito misional. Sub Criterio: La entidad cuenta con un diagnóstico de seguridad y privacidad e identifica y analiza los riesgos existentes. Lineamientos: LI.ES.02 LI.ES.02 LI.GO.01 LI.GO.04 LI.SIS 22 LI.ES.08 LI.ES.06 LI.GO.01 LI.GO.04 LI.GO.09 Logro: Implementación del plan de seguridad y privacidad de la información y de los sistemas de información: Busca desarrollar las acciones definidas en el plan de seguridad y privacidad. Criterio: Gestión de riesgos de seguridad y privacidad de la información. Busca proteger los derechos de los usuarios de la entidad y mejorar los niveles de confianza en los mismos a través de la identificación, valoración, tratamiento y mitigación de los riesgos de los sistemas de información. Sub Criterio: La entidad implementa el plan de seguridad y privacidad de la información, clasifica y gestiona controles. Lineamientos: LI.INF.15 LI.SIS.22 Logro: Monitoreo y mejoramiento continuo: Busca desarrollar actividades para la evaluación y mejora de los niveles de seguridad y privacidad de la información y los sistemas de información. Criterio: Evaluación del desempeño. Busca hacer las mediciones necesarias para calificar la operación y efectividad de los controles, estableciendo niveles de cumplimiento y de protección de los principios de seguridad y privacidad de la información. Sub Criterio: La entidad cuenta con actividades para el seguimiento, medición, análisis y evaluación del desempeño de la seguridad y privacidad, con el fin de generar los ajustes o cambios pertinentes y oportunos. Lineamientos: LI.ES.13 LI.GO.12 LI.GO.03 Sub Criterio: La entidad revisa e implementa acciones de mejora continua que garanticen el cumplimiento del plan de seguridad y privacidad de la información. Lineamientos: LI.GO.12 LI.GO.13 2.3.8 MSPI: Modelo de seguridad y privacidad de la información. (Ministerio de la tecnología y la información. Modelo de seguridad y privacidad de la información.)21 El modelo de operación, contempla un ciclo de cinco (5) fases, las cuales permiten que las entidades puedan gestionar adecuadamente la seguridad y privacidad de sus activos de información. En el Modelo de Seguridad y Privacidad de la Información se contemplan diferentes niveles de madurez, que corresponden a la evolución de la implementación del modelo de operación. La seguridad y privacidad de la información, como componente transversal a la Estrategia de Gobierno en línea, permite alinearse al componente de TIC para la Gestión al aportar en el uso estratégico de las tecnologías de la información con la formulación e implementación del modelo de seguridad enfocado a preservar la confidencialidad, integridad y disponibilidad de la información, lo que contribuye al cumplimiento de la misión y los objetivos estratégicos de la entidad. La Seguridad y Privacidad de la Información se alinea al componente de TIC para Servicios apoyando el tratamiento de la información utilizada en los trámites y servicios que ofrece la Entidad, observando en todo momento las normas sobre protección de datos personales, así como otros derechos garantizados por la Ley que exceptúa el acceso público a determinada información. 21 Ministerio de la tecnología y la Información. MODELO DE SEGURIDAD Y PRIVACIDAD DE LA INFORMACIÓN. Ilustración 13Cinco Fases del modelo de seguridad y privacidad de la información. Modelo de Seguridad y Privacidad de la Información MSPI Gobierno en Línea. • • • • Fase – planificación: Esta fase tiene la finalidad de generar un plan de seguridad y privacidad alineado con el propósito misional de la entidad, con el propósito de definir las acciones a implementar a nivel de seguridad y privacidad de la información, a través de una metodología de gestión del riesgo. Fase- implementación: Esta fase le permitirá a la Entidad, llevar acabo la implementación la planificación realizada en la fase de planificación del MSPI, teniendo en cuenta los aspectos más relevantes en los procesos de implementación del MSPI. Fase – evaluación de desempeño: El proceso de seguimiento y monitoreo del MSPI se hace con base en los resultados que arroja los indicadores de la seguridad de la información propuestos para verificación de la eficacia y efectividad de los controles implementados. Fase – mejora continua: Esta fase le permitirá a la Entidad, consolidar los resultados obtenidos de la fase de evaluación de desempeño, para diseñar el plan de mejoramiento continuo de seguridad y privacidad de la información, que permita realizar el plan de implementación de las acciones correctivas identificadas para el MSPI. 2.3.8.1 Modelo de Madurez Este esquema permite identificar el nivel de madurez del MSPI en el que se encuentran las entidades, midiendo la brecha entre el nivel actual de la entidad y el nivel optimizado. Ilustración 14 Niveles de madurez MSPI. Modelo de Seguridad y Privacidad de la Información MSPI Gobierno en Línea. Tabla 4 Definición de los niveles de madurez del MSPI. Modelo de Seguridad y Privacidad de la Información MSPI Gobierno en Línea. Nivel Inexistente Inicial Descripción • Se han implementado controles en su infraestructura de TI, seguridad física, seguridad de recursos humanos entre otros, sin embargo, no están alineados a un Modelo de Seguridad. • No se reconoce la información como un activo importante para su misión y objetivos estratégicos. • No se tiene conciencia de la importancia de la seguridad de la información en las entidades. • Se han identificado las debilidades en la seguridad de la información. • Los incidentes de seguridad de la información se tratan de forma reactiva. • Se tiene la necesidad de implementar el MSPI, para definir políticas, procesos y procedimientos que den Nivel Repetible Definido Administrado Optimizado Descripción respuesta proactiva a las amenazas sobre seguridad de la información que se presentan en la Entidad. • Se identifican en forma general los activos de información. • Se clasifican los activos de información. • Los servidores públicos de la entidad tienen conciencia sobre la • seguridad de la información. • Los temas de seguridad y privacidad de la información se tratan en los comités del modelo integrado de gestión • La Entidad ha realizado un diagnóstico que le permite establecer el estado actual de la seguridad de la información. • La Entidad ha determinado los objetivos, alcance y límites de la seguridad de la información. • La Entidad ha establecido formalmente políticas de Seguridad de la información y estas han sido divulgadas. • La Entidad tiene procedimientos formales de seguridad de la Información. • La Entidad tiene roles y responsabilidades asignados en seguridad y privacidad de la información. • La Entidad ha realizado un inventario de activos de información aplicando una metodología. • La Entidad trata riesgos de seguridad de la información a través de una metodología. • Se implementa el plan de tratamiento de riesgos • Se revisa y monitorea periódicamente los activos de información de la Entidad. • Se utilizan indicadores para establecer el cumplimiento de las políticas de seguridad y privacidad de la información. • Se evalúa la efectividad de los controles y medidas necesarias para disminuir los incidentes y prevenir su ocurrencia en el futuro. • En este nivel se encuentran las entidades en las cuales la seguridad es un valor agregado para la organización. • Se utilizan indicadores de efectividad para establecer si la entidad encuentra retorno a la inversión bajo la premisa de mejora en el cumplimiento de los objetivos misionales. 2.4 NORMA ISO 27001.22 (Norma Técnica ISO27001-2013) Esta norma brinda un modelo para el establecimiento, implementación, operación, seguimiento, revisión, mantenimiento y mejora de un sistema de gestión de la seguridad de la información (SGSI). El SGSI debe estar influenciado por las necesidades, objetivos, requisitos de seguridad, procesos y tamaño de la organización. Para el funcionamiento eficaz del SGSI la organización debe identificar y gestionar muchas actividades, la norma tiene un enfoque basado en procesos, por lo que se puede considerar como un proceso cualquier actividad cuya gestión genere entradas y salidas. Esta norma adopta el modelo de procesos “Planificar-Hacer-Verificar-Actuar” (PHVA), que se aplica para estructurar todos los procesos del SGSI. En el cual se tienen unos procesos de entrada, y a través de las acciones y procesos del sistema PHVA se generan salidas que pueden ser a su vez entrada a otro proceso. Ilustración 15 Ciclo de vida del modelo ISO27001. Norma Técnica ISO27001-2013 La norma contempla ocho puntos guía para la correcta ejecución de norma, los cuales son: • • • • • 22 Objeto. Referencia normativa. Términos y definiciones. Sistema de gestión de la seguridad de la información. Responsabilidad de la dirección. Icontec, Norma Técnica ISO27001-2013. NTC-ISO-IEC27001 • • • Auditorías internas del SGSI. Revisión del SGSI por la dirección. Mejora continua. A continuación, se describirá cada uno de los puntos que contempla la norma. 2.4.1 Objeto El SGSI está diseñado para asegurar controles de seguridad suficiente y proporcional que protejan los activos de información y brinden confianza a las partes interesadas. Los requisitos establecidos en esta norma son genéricos y están previstos para ser aplicables a todas las organizaciones, independientemente de su tipo, tamaño y naturaleza. No es aceptable la exclusión de cualquier requisito especificado, sin embargo, de ser excluido algún control o requisito, necesita de justificación y evidencia de que los riesgos asociados al requisito excluido han sido aceptados por las personas responsables. 2.3.2 Referencia normativa El siguiente documento referenciado es indispensable para la aplicación de esta norma. Para referencias fechadas, sólo se aplica la edición citada. Para referencias no fechadas, se aplica la última edición del documento referenciado (incluida cualquier corrección). NTC-ISO/IEC 17799:2006, Tecnología de la información. Técnicas de seguridad. Código de práctica para la gestión de la seguridad de la información. 2.3.3 Términos y definiciones En esta sección se describen los términos que maneja la norma, con una breve descripción de cada uno. 2.3.4 Sistema de gestión de la seguridad de la información Para los propósitos de esta norma, el proceso usado se basa en el modelo PHVA. A continuación, se describirá cada uno de los procesos al momento del establecimiento y gestión del SGSI, incluyendo algunas tareas que se ejecutan en cada uno de estos procesos. PROCESO Establecimiento del SGSI ACTIVIDADES a) Definir el alcance y límites del SGSI basado en las necesidades de la organización, e incluir los detalles y justificación de cualquier exclusión del alcance. b) Definir una política de SGSI en términos de las características de la organización, que incluya un marco de referencia que permita fijar los objetivos, en base a los requisitos del negocio. c) Definir el enfoque organizacional para la valoración del riesgo, seleccionando una metodología adecuada para el SGSI, con criterios de aceptación y los niveles de riesgo aceptable. PROCESO d) e) f) g) h) i) j) Implementación operación del SGSI ACTIVIDADES Identificar vulnerabilidades y amenazas, que pueden afectar a los activos de la organización, midiendo el impacto que estos tienen sobre los activos e identificando en qué momento se pueden convertir en riesgos. Analizar y evaluar los riesgos, valorando el impacto y la posibilidad que los riesgos encontrados afecten los activos de la organización, estimando los niveles de riesgo. Identificar y evaluar las opciones para el tratamiento de los riesgos, aplicando los controles apropiados para el manejo de los mismos. Seleccionar los objetivos de control y los controles para el tratamiento de los riesgos, teniendo en cuenta los criterios para la aceptación de riesgos, al igual que los requisitos legales, reglamentarios y contractuales. Obtener la aprobación de la dirección sobre los riesgos residuales propuestos. Obtener autorización de la dirección para implementar y operar el SGSI. Elaborar una declaración de aplicabilidad, en el cual se incluya los objetivos de control seleccionados, los implementados actualmente y los excluidos. y a) Elaborar un plan de tratamiento de riesgos, que identifique las acciones necesarias para su manejo. b) Implementar el plan de tratamiento de riesgos para lograr los objetivos de control identificados, incluyendo responsabilidades y recursos asignados. c) Implementar los controles seleccionados. d) Definir cómo medir la eficacia de los controles implementados, para realizar mediciones de los controles aplicados, produciendo resultados comparables. e) Implementar programas de formación y de toma de conciencia. f) Gestionar la operación del SGSI. g) Gestionar los recursos del SGSI. h) Implementar procedimientos y otros controles para detectar y dar respuesta oportuna a los incidentes de seguridad. Seguimiento y revisión del SGSI a) Ejecutar procedimientos de seguimiento y revisión, que permitan detectar errores en los resultados de procedimiento, detectar eventos de seguridad, PROCESO b) c) d) e) f) g) h) Mantenimiento y mejora del SGSI ACTIVIDADES determinar acciones tomadas para la solución de los problemas encontrados, Emprender revisiones regulares de la eficacia del SGSI (incluyendo los controles y política de seguridad), en base a los resultados de las auditorias de seguridad. Medir la eficacia de los controles para verificar que se han cumplido los requisitos de seguridad. Revisar las valoraciones de los riesgos a intervalos planificados, y revisar el nivel de riesgo residual y riesgo aceptable identificado. Realizar auditorías internas del SGSI a intervalos planificados. Emprender una revisión del SGSI en forma regular, por parte de la dirección, que permita asegurar que el alcance siga siendo suficiente. Actualizar los planes de seguridad para tener en cuenta las conclusiones de las actividades de seguimiento y revisión. Registrar acciones y eventos que podrían tener impacto en la eficacia o el desempeño del SGSI. a) Implementar las mejoras identificadas en el SGSI. b) Implementar las mejoras identificadas en el SGSI, aplicando las lecciones aprendidas de las experiencias de seguridad de la organización y otras organizaciones. c) Comunicar las acciones y mejoras a todas las partes interesadas. d) Asegurar que las mejoras logran los objetivos previstos. Requisitos de documentación La documentación de SGSI debe incluir: • • • • • • Declaraciones documentadas de la política y objetivos del SGSI. El alcance del SGSI. Procedimientos y controles que apoyan el SGSI. Descripción de la metodología que se creó o se utilizó para la valoración de los riesgos. Informe de valoración de riesgos. Plan de tratamiento de riesgos. • • Los procedimientos documentados que necesita la organización para asegurar la eficacia de la planificación, operación y control de sus procesos de seguridad de la información, y para describir cómo medir la eficacia de los controles. Declaración de aplicabilidad. Los documentos exigidos por el SGSI se deben proteger y controlar, por lo que se hace necesario definir acciones necesarias para el manejo de estos documentos, entre estas tenemos, asegurar que los documentos de origen externo estén identificados, revisar y actualizar los documentos según sea necesario y reprobarlos, asegurar que los cambios y el estado de actualización de los documentos estén identificados, mantener disponible la última versión de cada documento, asegurar que la distribución del documento este controlada, entre otros. Se deben establecer y mantener registros para brindar evidencia de la conformidad con los requisitos y la operación eficaz del SGSI. Los registros deben estar protegidos y controlados. Los controles necesarios para la identificación, almacenamiento, protección, recuperación, tiempo de retención y disposición de registros se deben documentar e implementar. 2.3.5 Responsabilidad de la dirección En esta sección se describe el compromiso y la asignación de recursos por parte de la alta dirección, para la correcta implementación y manejo del SGSI. PROCESO a) b) Compromiso de la dirección c) d) e) Provisión de recursos ACTIVIDADES Asegurar que se establezcan los objetivos de control y los planes del SGSI. Establecer funciones y responsabilidades de seguridad de la información. Decidir los criterios de aceptación de riesgo, y los niveles de riesgo aceptables. Asegurar que se realicen auditorías internas de SGSI. Efectuar revisiones del SGSI. a) Establecer, implementar, operar, hacer seguimiento, revisar, mantener y mejorar un SGSI. b) Identificar y atender los requisitos legales y reglamentarios. c) Aplicación correcta de los controles implementados. PROCESO Formación, toma competencia de ACTIVIDADES d) Llevar a cabo revisiones del SGSI cuando sean necesario, con el fin de reaccionar apropiadamente a los resultados de la revisión, con el fin de mejorar la eficacia de SGSI. conciencia y a) Determinación de las competencias necesarias del personal que va ejecutar tareas del SGSI. b) Suministrar de formación para satisfacer las necesidades de la tarea a ejecutar. c) La evaluación de la eficacia de las acciones emprendidas. d) Mantener registros de habilidades, experiencia, formación educativa del personal. 2.3.6 Auditorías internas de SGSI La organización debe realizar auditorías internas del SGSI en intervalos planificados, con el fin de verificar si los objetivos de control implementados, cumplen: los requisitos de la norma, los requisitos de seguridad de la información, desempeño acorde a lo esperado y se mantienen de forma eficaz. Se deben definir los criterios, el alcance, la frecuencia y los métodos de la auditoría, seleccionando los auditores que aseguren la objetividad e imparcialidad del proceso de auditoría. Asignando las responsabilidades y requisitos para la planificación y realización de las auditorías, para informar los resultados, y para mantener los registros. Las actividades de seguimiento deben incluir la verificación de las acciones tomadas y el reporte de los resultados de la verificación. 2.3.7 Revisión de SGSI por la dirección La dirección debe revisar el SGSI en intervalos planificados, en el cual se incluya la evaluación de las oportunidades de mejora y la necesidad de cambios de SGSI, incluyendo la política de seguridad y los objetivos de seguridad. Los resultados de la revisión deben ser documentados y registrados. Al momento de realizar la revisión por parte de la dirección se puede tomar como entradas: los resultados de auditorías realizadas al SGSI, retroalimentaciones por las partes interesadas, estado de las acciones correctivas y preventivas, resultados de las mediciones de eficacia, vulnerabilidades o amenazas no tratadas, acciones de seguimiento resultantes de revisiones anteriores por la dirección, recomendaciones para mejoras, entre otras. Los resultados de la revisión del SGSI deben ser documentados, incluyendo cualquier cambio o decisión tomada por la dirección relacionada con actualización de la evaluación de riesgos y del plan de tratamiento de riesgos, mejora de la eficacia del SGSI, modificación de los controles o procedimientos implementados, recursos asignados. 2.3.8 Mejora del SGSI La organización debe mejorar continuamente la eficacia del SGSI mediante el uso de la política de seguridad de la información, los objetivos de seguridad de la información, los resultados de la auditoría, el análisis de los eventos a los que se les ha hecho seguimiento, las acciones correctivas y preventivas y la revisión por la dirección. 2.4 GEL EN EL PROYECTO. Con la investigación realizada, se puede intuir que GEL es un modelo que todas las entidades deben integrar a sus procesos, no solamente en los ámbitos tecnológicos, sino también a todo el sistema de procesos de la entidad. Sirviéndole como guía a las corporaciones para crear desde el Gobierno de IT, hasta el manejo de cada documento, generando garantías en el tratamiento de la información. Dicho esto, el hacerlo parte del modelo guía para la certificación en ISO 27001 de las entidades, que han implementado las normas establecidas por la estrategia de gobierno en línea, es una parte vital ya que, al combinarse con la norma, se generará una herramienta eficaz y diligente con los elementos necesarios para mejorar el sistema de seguridad de las compañías estatales. • De la estrategia se implementarán en el modelo los logros del eje temático de la seguridad y la privacidad de la información debido a que se plantean ciertos parámetros que deben ser ejecutados e integrados a los que plantea la norma, harán una herramienta robusta. LOGRO Definición del marco de seguridad y privacidad de la información y de los sistemas de información CRITERIO Diagnóstico de Seguridad y Privacidad Plan de Seguridad y Privacidad de la Información SUBCRITERIO La entidad cuenta con un diagnóstico de seguridad y privacidad e identifica y analiza los riesgos existentes LINEAMIENTOS LI.ES. 01 LI.GO.04 LI.ES.02 LI.ST.14 LI.GO.01 La entidad define las acciones a implementar a nivel de seguridad y privacidad, así como acciones de mitigación del riesgo LI.ES.02 LI.ES.08 LI.ES.02 LI.ES.06 LI.GO.01 LI.GO.04 LI.SIS 22 LOGRO Implementació n del plan de seguridad y privacidad de la información y de los sistemas de información Monitoreo y mejoramiento continuo CRITERIO Gestión de riesgos de seguridad y privacidad de la información Evaluación del desempeño SUBCRITERIO LINEAMIENTOS LI.GO.09 La entidad implementa el plan de LI.INF.15 seguridad y privacidad de la LI.SIS.22 información, clasifica y gestiona controles. La entidad cuenta con actividades para el seguimiento, medición, análisis y evaluación del desempeño de la seguridad y privacidad, con el fin de generar los ajustes o cambios pertinentes y oportunos. La entidad revisa e implementa acciones de mejora continua que garanticen el cumplimiento del plan de seguridad y privacidad de la información. LI.ES.13 LI.GO.03 LI.GO.12 LI.GO.12 LI.GO.13 Tabla 5. Logros a implementar en el proyecto. Modelo de seguridad y privacidad de la información. Estos ítems serán homologados con la norma ISO27001, la cual utiliza el ciclo PHVA, y serán evaluadores en el modelo. La entidad deberá hacerlos parte de su plan de seguridad y ejecutarlos. Del marco de referencia se harán parte los lineamientos enunciados anteriormente, los cuales están enunciados por logro: LOGROS LINEAMIENTOS Definición del LI.ES. 01 marco de seguridad y privacidad de la información y de los sistemas LI.GO.04 de información LI.ES.02 DESCRIPCIÓN Entendimiento estratégico Macro-proceso de gestión de TI Definición de la Arquitectura Empresarial IMPLEMENTACIÓN EN EL MODELO La estrategia de TI debe estar orientada a generar valor y a contribuir al logro de los objetivos estratégicos. Debe estar alineado con el plan nacional de desarrollo Se ha considerado implementar el macro proceso de gestión de TI Está definida la estrategia de negocio en la entidad LOGROS LINEAMIENTOS LI.ST.14 LI.GO.01 LI.ES.02 LI.ES.08 Análisis de riesgos Alineación del gobierno de TI Definición de la Arquitectura Empresarial Participación en proyectos con componentes de TI LI.ES.06 Políticas y estándares para la gestión y gobernabilidad de TI LI.GO.01 Alineación del gobierno de TI LI.GO.04 Macro-proceso de gestión de TI LI.SIS 22 Seguridad y privacidad de los sistemas de información LI.GO.09 Liderazgo de proyectos de TI Implementación del plan de seguridad y privacidad de la LI.INF.15 información y de los sistemas de información LI.SIS.22 Monitoreo y mejoramiento continuo DESCRIPCIÓN Auditoría y trazabilidad de Componentes de información Seguridad y privacidad de los sistemas de información LI.ES.13 Tablero de indicadores LI.GO.03 Conformidad IMPLEMENTACIÓN EN EL MODELO Está definido un modelo de gestión de riesgos La entidad ha establecido un sistema jerárquico de gobierno de TI Está definida la estrategia de negocio en la entidad La dirección de tecnologías está inmersa en todo el proceso La entidad ha identificado y definido las políticas y estándares que faciliten la gestión y la gobernabilidad de TI El modelo de seguridad está alineado con el plan misional de TI Se ha considerado implementar el macro proceso de gestión de TI Se incorporaron los componentes de seguridad de la información necesarios La dirección de tecnologías es quien lidera el proceso de seguridad de la información La entidad debe definir los criterios necesarios para asegurar la trazabilidad y auditoría sobre las acciones de creación, actualización, modificación o borrado de los Componentes de información. Se incorporaron los componentes de seguridad de la información necesarios La entidad cuenta con un tablero de indicadores La entidad definió acciones que permitan corregir, mejorar y controlar procesos de TI que se encuentren dentro de la lista de no conformidades LOGROS LINEAMIENTOS LI.GO.12 IMPLEMENTACIÓN EN EL MODELO La entidad realizó el monitoreo y evaluación de desempeño de Evaluación del desempeño la gestión de TI a partir de las de la gestión de TI mediciones de los indicadores del macro-proceso de Gestión TI DESCRIPCIÓN Tabla 6. Lineamientos a implementar en el proyecto. Los autores Estos se implementarán para robustecer el proceso de certificación de la entidad. • Niveles de Madurez Es necesario identificar el nivel de madurez, en el caso del modelo de seguridad de la información por ende se utilizarán los niveles de madurez descritos en el apartado 2.3.8.1 y se utilizarán del siguiente modo: NIVEL DESCRIPCIÓN INTERACCIÓN EN EL PROYECTO En este estado la entidad, se encuentra en un punto de partida, lo cual indica que se han diligenciado los documentos primordiales, pero debe seguir desarrollando su gestión de seguridad. Inexistente Condiciones institucionales Inicial Conocimiento de la existencia de En este estado la entidad, sabe problemas en cuanto a seguridad de la que debe realizar un análisis de información. seguridad, debido a que actualmente los mecanismos implementados no sacian, ni cumplen con ninguno de las necesidades básicas requeridas para salvaguardar a la organización. Repetible Se ha implementado un mecanismo La entidad adquirió un sistema de seguridad que no cumple con un de protección, pero este no es, básico de requerimientos. ni lo suficientemente eficaz, ni cumple a cabalidad con los protocolos impuestos por Gobierno en Línea, ni ISO27001. Por lo tanto, debe volverse a realizar el análisis y optimizar el sistema. NIVEL DESCRIPCIÓN Definido Existe entendimiento dentro de la entidad pública sobre los objetivos y beneficios del uso de las Tecnologías de la Información y las Comunicaciones en la apertura de información Administrado El Gobierno en Línea está institucionalizado, es parte de la rutina diaria y la cultura del sujeto obligado y los procesos de rendición de cuentas y participación ciudadana en línea para la toma de decisiones que se realizan con frecuencia. Optimizado Nivel en el cual hay interiorización, innovación y réplica de experiencias exitosas en cuanto al Gobierno en línea. INTERACCIÓN EN EL PROYECTO La entidad ha cumplido con los documentos básicos del plan de seguridad, pero este nivel indica que debe seguir creciendo para fortalecer su sistema y proteger su información. La entidad cuenta con los mecanismos de protección suficientes para laborar con tranquilidad. Cumple a cabalidad con los requisitos básicos, previniendo de riesgos a su sistema. Aun puede robustecerse y seguir creciendo. La entidad interiorizo y le dio prioridad al sistema de seguridad, de tal manera en que es un proceso básico de ejecución de sí misma. Todos los empleados lo conocen y está lista para la certificación en ISO27001. Tabla 7 Homologación de niveles de madurez entre el GEL y el modelo. Los autores. Este modelo de niveles viene orientado a todo el proceso de gobierno en línea, para este proyecto se homologaron sus fases en el ámbito de seguridad para medir la robustez de la entidad ante el modelo en el capítulo 4 de este documento se hondará detalladamente en este sistema de gestión. CAPITULO 3: MODELO 3.1 INTRODUCCIÓN El presente capitulo tiene como finalidad describir el modelo guía para la certificación en ISO 27001 de las entidades, que han implementado las normas establecidas por la estrategia de gobierno en línea. Se definirán las razones de su creación, su funcionamiento, composición y principales beneficios. 3.2 DEFINICIÓN DEL MODELO. El modelo guía para la certificación en ISO 27001 de las entidades, que han implementado las normas establecidas por la estrategia de gobierno en línea, es una herramienta cuya base es la norma ISO27001 y el modelo de Gobierno en Línea, el objetivo de la misma es brindarle al usuario una guía de todos los documentos base para conseguir la certificación en ISO27001, llevando el control por el mismo usuario, de los procesos de protección de la información realizados y los faltantes. A su vez la entidad podrá robustecer su plan de seguridad de la información mediante los planteamientos de la estrategia de gobierno en línea, quienes formaran una base sólida porque se complementan a cabalidad con los parámetros impuestos por la norma. Además de lo expuesto, el modelo le brindara a la entidad una calificación que le mostrara el nivel de madurez (basado en GEL), en el que se encuentra en el momento. Esto con el fin de darle a la organización una idea de cuanto debe mejorar antes de exponer sus documentos a la certificación, protegiendo sus datos desde todos los flancos, con todas las bases posibles, siendo menores sus riesgos, amenazas y vulnerabilidades. 3.3 COMPOSICIÓN DEL MODELO El modelo está compuesto por 4 fases en las cuales se tienen en cuenta diferentes documentos correspondientes a los procesos que se generan en las mismas: • • • • Análisis Implementación Seguimiento Mantenimiento y mejora Estas fases están basadas en la norma ISO27001 y en el eje temático de seguridad y privacidad de la información de GEL, teniendo en cuenta la metodología PHVA. 3.3.1 Análisis. La etapa de análisis se destinará para la gestión de las bases de todo el plan de seguridad en la entidad. En primera instancia debe definirse a quienes afectara los cambios y quienes estarán involucrados en su gestión. Posteriormente será necesario tener definidos la política de seguridad, riesgos, amenazas y vulnerabilidades. En este punto se incluyeron los objetivos de control, los cuales fueron tomados del anexo A de la norma ISO27001, con el fin de que el usuario seleccione los que más se ajusten a lo que requiere. Se elaborará un plan de tratamiento de riesgos, valoración y controles para tratarlos. En esta fase debe desarrollarse el planteamiento para comunicarle a la entidad para que esta la adopte y la cumpla. Con tal de robustecer el modelo se realizó una selección de lineamientos del manual del gobierno en línea, basada en el análisis del capítulo dos del presente documento, los cuales fueron adaptados a cada fase del modelo guía para la certificación en ISO27001, de las entidades, que han implementado las normas establecidas por la estrategia de gobierno en línea, con el fin de que la herramienta no solamente sea un paso a paso para la certificación, sino también se convierta en un instrumento para modelar la seguridad de la información en una entidad. En la fase de análisis se tuvieron en cuenta los lineamientos que se enfocaban en la planeación, diagnóstico y definición de parámetros como por ejemplo las definiciones de seguridad de la privacidad, planeación de la divulgación de las políticas, planeación de la transición de IPV4 y IPV6, entre otros. Estos son ítems que la norma no considera y por lo tanto son un complemento al modelo propuesto. Por último, este análisis debe ir avalado por la dirección general debido a que, por institución de la norma, siempre debe estar certificado por la gerencia de la entidad. 3.3.2 Implementación. En la fase de implementación se gestionarán las diferentes maneras en las que la entidad manejara los temas de entrega del plan de seguridad. Debe documentarse la forma de comunicar capacitar e implementar procesos como: SGSI, los diferentes planes de tratamiento de riesgos, manejo de incidentes, plan de medición de eficacia del sistema y el manejo efectivo de los recursos. Los cuales si son empleados de manera eficiente podrán brindar resultados de mejora a la entidad en el tratamiento de la seguridad de la información. Los lineamientos de GEL seleccionados para la implementación hacen énfasis en la logística de ejecución de los procesos de seguridad de la información como por ejemplo la designación de personal con capacitación adecuada, destinación adecuada de los recursos para el cumplimiento de los objetivos de seguridad, que son importantes para el desarrollo de un modelo de seguridad. 3.3.3 Seguimiento En la fase de seguimiento, se encontrarán los documentos de evaluación de los resultados después de la implementación del plan de seguridad. En esta fase se registrará la eficacia de la gestión de seguridad implementada y los diferentes puntos de quiebre del sistema. La participación del GEL en esta fase, se desarrolla brindando ideas para la mejora en la obtención de resultados, por ejemplo, la sugerencia del uso de tableros de indicadores los cuales optimizan la revisión en tiempos y en eficacia. Generando así nuevas oportunidades de mejora y fortalecimiento de las restricciones de seguridad. 3.3.4 Mantenimiento y mejora En la fase de mejora se registrarán las actividades realizadas para mejorar y reforzar los procesos de seguridad. Además de esto se llevará el control de los documentos que registraron las diferentes acciones de corrección y prevención que hubieran podido surgir. GEL sugiere revisar y comunicar a tiempo los resultados de los indicadores en los procesos, lo cual puede ayudar a gerencia en la toma de decisiones y mejorar el ciclo de vida del modelo de seguridad. La dirección debe brindar evidencia de su compromiso con el establecimiento, implementación, operación, seguimiento, revisión, mantenimiento y mejora del SGSI. 3.4 FUNCIONAMIENTO DEL MODELO 3.4.1 Porcentaje de las fases. La forma de evaluación del modelo, partirá de las fases del mismo, en las cuales se asignará un porcentaje: Tabla 8 Definición de porcentaje de fases. Los autores ANÁLISIS Y DEFINICIÓN IMPLEMENTACIÓN SEGUIMIENTO MANTENIMIENTO Y MEJORA • • • 35% 25% 20% 20% Fase de análisis y definición (35%): Se realizó la asignación de este porcentaje debido a que, en esta se encuentran los parámetros que definirán todo el sistema de seguridad. Al ser un eje central, la fase debe tener un valor considerable y de gran importancia. Fase de implementación (25%): Se designo este porcentaje, debido a que luego de constituir los parámetros para reforzar la seguridad de la información, es sumamente importante realizar una planeación alrededor de la implementación del sistema, una gran parte del éxito es su adaptación como compañía del mismo sistema, porque no serviría de nada calcular los parámetros y definir estándares, si las personas no se acomodan a los mismos. Fase de seguimiento (20%): Es importante continuar analizando el modelo de seguridad, luego de la implementación del mismo. Debido a que muchas veces, salen a flote los pequeños detalles que nadie diviso. Por lo tanto, el porcentaje de esta fase, • no demanda mucho esfuerzo como las anteriores, pero es sumamente importante, revisar lo que se ha hecho y poder brindar un diagnostico que concluya su efectividad. Fase de mantenimiento y mejora (20%): Luego de realizar un diagnóstico de las debilidades del sistema de seguridad, es necesario generar un plan para mitigar esos errores y optimizar el mismo, esta fase es la que brindaría poder a dicho sistema, haciéndolo cada vez más fuerte, al igual que sus usuarios, por ende, se generó dicho porcentaje. 3.4.2 Grupos de parámetros por fase. Cada fase del modelo se encuentra comprendida por una serie de parámetros, los cuales hacen referencia a los distintos requisitos que se deben realizar para seguir el estándar de la ISO27001 y la normativa del GEL, dichos parámetros fueron agrupados por semejanza en la forma de impactar el modelo, de esta manera: Tabla 9 Definición de porcentajes por grupos. Los autores GRUPOS POR FASES ANÁLISIS Y DEFINICIÓN 35% Participación de la dirección Definición del alcance % DESCRIPCIÓN DEL GRUPO 3% La dirección debe involucrarse en todos los pasos de inclusión del modelo, aparte de ser un requisito de la norma ISO27001, los directivos deben participar de dichas decisiones, porque son los que tienen siempre la última palabra. Al ser tan importante se da un porcentaje considerable en solo el ítem. 3% Definir a quienes va dirigido el sistema de seguridad, es decir, quienes deben implementarlo y adaptarse a él. Al ser tan importante se da un porcentaje considerable en solo el ítem. Es uno de los ítems más importantes debido a que la política es la normativa, para que los usuarios Definición de la política de 10% implicados la sigan y la adopten, es el paso inicial para seguridad establecer los demás parámetros. Al ser tan importante se da un porcentaje considerable en solo el ítem. GRUPOS POR FASES % DESCRIPCIÓN DEL GRUPO 5% Los riesgos son los que miden el nivel de peligro que tiene la entidad en contexto a la seguridad de la información, por lo tanto, se debe definir todos los objetos implicados en la identificación de los riesgos (Activos, vulnerabilidades, amenazas, tratamiento, etc.). 7% El anexo de la norma 27001 debe analizarse por aparte, debido a que, no todos los objetivos le comprenden a la empresa. De esa evaluación sale este porcentaje. 5% La estrategia de gobierno en línea, involucra a las entidades en la apropiación y el uso adecuado de las tecnologías de la información, para ello se debe tener en cuenta la aplicación de definiciones, planeaciones y diagnósticos. 2% La definición de este grupo de ítems, se remite a los no clasificados en los grupos anteriores. Por ende, se les da un estimado aparte. 3% La dirección debe involucrarse en todos los pasos de inclusión del modelo, aparte de ser un requisito de la norma ISO27001, los directivos deben participar de dichas decisiones, porque son los que tienen siempre la última palabra. Al ser tan importante se da un porcentaje considerable en solo el ítem. Temas asociados a capacitación 5% del plan de seguridad Uno de los pilares de la implementación es la inclusión del personal en el sistema de seguridad, debido a que, si los involucrados no conocen su normativa, están destinados a incumplirla. Es importante tener un planteamiento, para que los funcionarios de la entidad se adapten al modelo y se apropien del mismo. Ítems asociados a riesgos *Objetivos de control Ítems asociados a GEL Otros ítems IMPLEMENTACIÓN 25% Participación de la dirección GRUPOS POR FASES % DESCRIPCIÓN DEL GRUPO Planes de implementación 8% Se debe definir la forma de implementar los procesos para llevar a cabo la implementación, es el ítem más complejo de esta fase por ende se le designa dicho puntaje. Otros ítems 3% La definición de este grupo de ítems, se remite a los no clasificados en los grupos anteriores. Por ende, se les da un estimado aparte. 6% La estrategia de gobierno en línea, involucra a las entidades en la apropiación y el uso adecuado de las tecnologías de la información, para ello se debe tener en cuenta la logística para la ejecución de los procesos de seguridad de la información. 3% La dirección debe involucrarse en todos los pasos de inclusión del modelo, aparte de ser un requisito de la norma ISO27001, los directivos deben participar de dichas decisiones, porque son los que tienen siempre la última palabra. Al ser tan importante se da un porcentaje considerable en solo el ítem. Identificación de acciones 5% preventivas y correctivas Llevada la evaluación deben identificarse los principales problemas que surgieron o los eventos que no ocurrieron, pero podrían suceder. Por ende, es necesario llevar a cabo, una identificación tanto de las acciones para prevenir futuros riesgos, como las acciones para corregir las falencias. Medición de la eficacia de la 6% implementación Es necesario realizar una medición que indique los niveles de efectividad, de haber implementado el sistema propuesto, de allí es necesario que se identifiquen las vulnerabilidades del sistema y los aspectos a mejorar. Temas asociados a GEL SEGUIMIENTO 20% Participación de la dirección GRUPOS POR FASES Temas asociados al GEL % DESCRIPCIÓN DEL GRUPO 6% La estrategia de gobierno en línea, involucra a las entidades en la apropiación y el uso adecuado de las tecnologías de la información, se deben ejecutar ideas para brindarle mejores resultados a la dirección. MANTENIMIENTO Y MEJORA 20% 6% Al pasar la fase de seguimiento, se deben identificar las posibles mejoras y por lo tanto se debe generar un plan de implementación de mejoras al sistema de seguridad. Implementación de acciones 6% preventivas y correctivas Se debe establecer un plan de implementación de las acciones correctivas y preventivas al sistema de seguridad. Participación de la dirección 3% La dirección debe involucrarse en todos los pasos de inclusión del modelo, aparte de ser un requisito de la norma ISO27001, los directivos deben participar de dichas decisiones, porque son los que tienen siempre la última palabra. Al ser tan importante se da un porcentaje considerable en solo el ítem. 5% La estrategia de gobierno en línea, involucra a las entidades en la apropiación y el uso adecuado de las tecnologías de la información, se deben revisar y comunicar los resultados de los indicadores a la dirección para que pueda tomar decisiones tanto de mejora como de prevención y corrección. Implementación de mejoras Temas asociados al GEL La sumatoria de los porcentajes de cada grupo corresponde al porcentaje asignado a cada fase, este es dividido en porcentajes más pequeños y asignados a cada grupo dependiendo su importancia en el modelo. 3.4.3 Aplicación de cada ítem para la entidad que diligencia el modelo. No todos los ítems son aplicables en toda entidad, debido a que todas tienen una necesidad de seguridad diferente, el modelo brinda la oportunidad de seleccionar los ítems que le aplican a la entidad, el encargado de seguridad debe identificarlos y ser totalmente sincero, en cuanto a su selección, ya que el modelo garantizara un nivel de evaluación de acuerdo a lo escogido, y los resultados estarán sujetos a lo mismo. 3.4.4 Nivel de cumplimiento de cada ítem. Los ítems pueden tener 3 tipos de clasificación de acuerdo a su cumplimiento, esta calificación depende enteramente del encargado de la seguridad, y su veracidad corresponde con el discernimiento del encargado que diligencie el modelo. Las calificaciones son las siguientes: Tabla 10 Calificación. Los autores 1 Cumple satisfactoriamente 0,5 Cumple Parcialmente 0 No Cumple Se realizó completamente y con resultado satisfactorio la actividad correspondiente al ítem. La actividad del ítem fue realizada pero aún se tienen dudas tanto de su resultado, o de si fue realizada en su totalidad. No se realizó ningún tipo de actividad para este ítem. 3.4.5 Sistema de evaluación del modelo. De acuerdo a las fases y a los grupos definidos, se realizó un sistema de evaluación para generar un nivel de madurez que pueda tener la entidad, al momento de diligenciar el modelo. Entonces, se tendrá: X: Los ítems que aplican de acuerdo a los grupos definidos por fase. ∑x: Sumatoria de los ítems que le aplican a la entidad, por grupo. Y: Calificación de cumplimiento de cada ítem. ∑y: Sumatoria de las calificaciones del cumplimiento, por grupo. Z: Es la multiplicación de la sumatoria de la calificación del cumplimiento por grupo por el porcentaje dado a dicho grupo sobre la sumatoria de los ítems que le apliquen al grupo. Dada por la siguiente formula: Z= ∑y * (% de valor por grupo/ ∑x) Formulas 1 Multiplicación de la sumatoria de la calificación del cumplimiento. Los autores Estas Z se deben calcular por cada grupo y sumar por cada fase: Za= Valor por grupo de la fase de Análisis. ∑Za= Sumatoria de todos los valores por grupo de la fase de análisis. Zb= Valor por grupo de la fase de implementación. ∑Zb= Sumatoria de todos los valores por grupo de la fase de implementación. Zc= Valor por grupo de la fase de seguimiento. ∑Zc= Sumatoria de todos los valores por grupo de la fase de seguimiento. Zd= Valor por grupo de la fase de mantenimiento y mejora. ∑Zd= Sumatoria de todos los valores por grupo de la fase de mantenimiento y mejora. Con estos valores puede ser establecidos el nivel de madurez del modelo. N: Valor del nivel de madurez del modelo a evaluar. Esta dado por la siguiente Formula. N= ∑Za + ∑Zb +∑Zc + ∑Zd. Formulas 2 Valor del nivel de madurez. Los autores 3.4.6 Niveles de Madurez del modelo. El valor de nivel de madurez estará dado por el rango de 0 a 1, basado enteramente en los niveles de madurez del modelo de seguridad de Gobierno en línea, se tendrán 6 niveles definidos de este modo: Tabla 11 Definición de los rangos de los Niveles de madurez del sistema de evaluación. Los autores RANGO INICIAL 0 0,17 0,34 0,51 0,67 0,84 RANGO FINAL DEFINICIÓN 0,16 INEXISTENTE 0,33 INICIAL 0,5 REPETIBLE 0,66 DEFINIDO 0,83 ADMINISTRADO 1 OPTIMIZADO De esta manera la entidad, podrá tener en cuenta en qué estado se encuentra a nivel del modelo. Y así podrá bien sea gestionar su mejora o calcular en qué punto se encuentra haciendo más sencilla la labor de gestiona miento. 3.4.7 Objetivos de Control Anexo A de la norma ISO27001 Los objetivos de control de la norma ISO27001, son un proceso de apoyo en la generación del SGSI, basados en la ISO 17799. Son parámetros que la entidad puede adaptar a su propio sistema de seguridad y realizar. Para la evaluación de los mismos en el modelo, se ha diseñado el siguiente método de evaluación. Se tiene que: O: Controles del anexo A de la norma ISO27001:2013. Son en total 114 controles. W: control que no le aplican a la entidad. (Debido a que están sujetos a conveniencia de la entidad, se toma como parámetro para el proceso de evaluación). ∑W: La sumatoria de los controles que no le aplican a la entidad. V: Objetivos en total que le aplican a la entidad que está realizando el diligenciamiento del modelo. Vendrá dada por la formula. V= O-∑W Formulas 3 Objetivos en total que le aplican a la entidad. Los autores T: Calificación de cumplimiento. (viene dada de la misma forma de evaluación del cumplimiento del modelo. Ver tabla.) ∑T= Sumatoria de las calificaciones de cumplimiento, en los controles. S: El total de puntaje que llevaría la entidad, de acuerdo a los controles implementados. Y vendría dado por la siguiente formula: S= ∑T/V Formulas 4 Puntaje totales por controles. Los autores De esta calificación dependerá el ítem de OBJETIVOS DE CONTROL en la fase de ANÁLISIS del modelo. El rango de esta calificación se dará de 0 a 1 comprendido por los siguientes rangos: Tabla 12 Definición de la calificación para los objetivos de control. Los autores RANGO INICIAL 0 0,34 0,67 RANGO FINAL 0,33 0,66 1 DEFINICIÓN No Cumplió (0) Cumple Parcialmente (0,5) Cumple satisfactoriamente (1) 3.5 BENEFICIOS DE LA IMPLEMENTACIÓN DEL MODELO La implementación de este modelo guía traería para la compañía múltiples ventajas, las cuales se enunciarán a continuación: • • • • • La compañía tendrá una guía dinámica, precisa y directa, que le informará a cerca de los documentos necesarios para que pueda realizar la certificación en la norma ISO27001. Contará con parámetros basados en la estrategia de gobierno en línea que enriquecerán el nivel de protección de la entidad, debido a que brinda ítems que la norma no nombra, además de estar alineados con el plan de desarrollo nacional, lo cual lo convierte en un modelo especifico, enfocado en las necesidades de las entidades colombianas. Le indicara al usuario en qué nivel de madurez se encuentra, al calcular de manera dinámica los ítems que aplicarían y los que la entidad ya ha desarrollado. Es una herramienta manejada completamente por el usuario, el modelo plantea los ítems, pero, la entidad define que parámetros le aplica, debido a que no todas las entidades se encaminaran al mismo alcance, y no todas buscaran certificar toda la entidad. De no desear la certificación, el modelo puede servirle a la organización de base para analizar, implementar y realizar un seguimiento a un plan de seguridad de la información. Este es necesario para todas las entidades, garantizar la protección de sus datos. La implementación del modelo es siempre una ayuda que todas las entidades sin necesidad de ser del estado deberían ensayar para fortalecer su sistema de seguridad de la información. 3.6 MODELO GUIA PARA LA CERTIFICACIÓN EN ISO27001 DE LAS ENTIDADES, QUE HAN IMPLEMENTADO LOS NORMAS ESTABLECIDAS POR LA ESTRATEGIA DE GOBIERNO EN LÍNEA El modelo guía para la certificación en ISO 27001 de las entidades, que han implementado las normas establecidas por la estrategia de gobierno en línea será expresado en el anexo A de este documento. CAPITULO 4: ANÁLISIS Y DIAGNÓSTICO 4.1 INTRODUCCIÓN En el presente capítulo se realizará un análisis y un posterior diagnóstico del sistema de seguridad de la información de la Contaduría general de la nación, utilizando los desarrollados en el modelo guía para la certificación en ISO27001 de las entidades, que han implementado las normas establecidas por la estrategia de gobierno en línea. 4.2 ENTIDAD A ANALIZAR: CONTADURIA GENERAL DE LA NACIÓN. La contaduría general de la nación es una entidad del sector público creada para determinar las políticas, principios y normas sobre la contabilidad que deben regir en el país para todo el sector público; llevar la contabilidad general de la nación, señalar y definir los estados financieros e informes que deben elaborar y presentar las entidades y organismos del sector público, elaborar el balance general de la nación, para el país tenga conocimiento del manejo financiero, económico y social de estado. (Redacción el tiempo, 2005. La contaduría general y sus competencias)23 Misión Es la entidad rectora responsable de regular la contabilidad general de la nación, con autoridad doctrinaria en materia de interpretación normativa contable, que uniforma, centraliza y consolida la contabilidad pública, con el fin de elaborar el balance general, orientado a la toma de decisiones de la administración pública general, que contribuye a la gestión de un estado moderno y trasparente. Visión Ser reconocidos como la entidad líder que habrá consolidado un nuevo sistema nacional contable público del país y que provea información contable oficial con calidad y oportunidad para los diferentes usuarios, de acuerdo con estándares nacionales e internacionales de contabilidad que contribuya a generar conocimiento sobre la realidad financiera, económica, social y ambiental del estado colombiano. (Contaduría general de la nación. Direccionamiento estratégico)24 Al ser una entidad pública que controla toda la normatividad, el balance general y la contabilidad de la nación, la Contaduría general de la nación es una de las más importantes organizaciones del país. La información que tiene a su cargo requiere una exhaustiva protección, por lo tanto, se hace necesario que se implementen normas como la ISO27001 y el modelo de gobierno en línea (El cual debería estar implementado al ser una entidad 23 24 Redacción el tiempo. La contaduría general y sus competencias. 2005. Contaduría general de la nación. Direccionamiento estratégico. gubernamental). Por lo tanto, se eligió esta entidad, debido a que es una organización del estado que requiere una debida revisión de la seguridad de la información. 4.3 ESTADO ACTUAL DEL SISTEMA DE GESTIÓN DE SEGURIDAD DE LA INFORMACIÓN. Se realiza el análisis y diagnóstico del sistema de seguridad, en base al modelo propuesto en el actual proyecto. El cual deberá indicar el estado actual del SGSI de la contaduría y su nivel de posibilidades de conseguir la certificación. Nota: Este estudio se realizará contando con los documentos públicos de la contaduría, por ende, habrá información relevante que no podrá ser investigada, ni añadida. Para revisar el diagnostico aplicado mediante el modelo remitirse al ANEXO B del presente proyecto. 4.4 RESULTADOS. Teniendo en cuenta el desarrollo del modelo propuesto, siguiendo el lineamiento de las fases, grupos y parámetros, se llevó a cabo una investigación en la cual se obtuvieron ciertos documentos, reportes y estadísticas de la entidad Contaduría general de la nación. Los cuales hacen énfasis a la ejecución de procesos de seguridad de la información en dicha entidad y fueron parametrizados según la herramienta propuesta. Lo que se buscaba era conocer el estado de la seguridad y el manejo de los procedimientos actualmente, esto con el fin de conocer el nivel en el que se encuentra dicha entidad para alcanzar la certificación en ISO27001. Tomando el sistema de evaluación del modelo se pueden obtener los siguientes datos: - En cuanto a los objetivos de control se obtuvo el resultado: Tabla 13.Resultados obtenidos con el modelo. Objetivos de control. Los autores O W V T 114 31 83 57 S 0,656746988 (Datos obtenidos con respecto al anexo 2) El resultado obtenido en la variable S, según el parágrafo 3.4.7, en la tabla 12 de este proyecto, corresponde a la calificación de 0.5 que quiere decir que cumple parcialmente con los objetivos de control. Este ítem se encuentra localizado en la fase 1 (Análisis), grupo 5 (Objetivos de Control). Por lo tanto, se da la calificación para ser evaluado en dicho grupo y dicha fase. - En cuanto el modelo guía para la certificación en ISO27001 de las entidades, que han implementado las normas establecidas por la estrategia de gobierno en línea, se obtuvieron los documentos que hacían referencia a cada parámetro y se evaluó, su cumplimento, esto siguiendo el conducto que debería hacer el funcionario de las entidades que hagan uso de la herramienta. A continuación, se procedió a realizar la calificación siguiendo lo dicho en el capítulo 3.4 Funcionamiento del modelo, y este arrojo los siguientes resultados: Tabla 14 Resultados del modelo aplicado en la contaduría. Los autores C/X X Valor (Porcentajes/x) Valor Y X1 1 C/X1 0,03 Y1 X2 1 C/X2 0,1 Y2 X3 2 C/X3 0,015 Y3 X4 10 C/X4 0,005 Y4 X5 1 C/X5 0,07 Y5 X6 1 C/X6 0,02 Y6 X7 10 C/X7 0,005 Y7 X8 4 C/X8 0,015 Y8 X9 4 C/X9 0,02 Y9 X10 2 C/X10 0,015 Y10 X11 2 C/X11 0,025 Y11 X12 1 C/X12 0,03 Y12 X13 4 C/X13 0,015 Y13 X14 4 C/X14 0,0125 Y14 X15 1 C/X15 0,03 Y15 X16 1 C/X16 0,06 Y16 X17 2 C/X17 0,03 Y17 X18 2 C/X18 0,03 Y18 X19 1 C/X19 0,05 Y19 X20 1 C/X20 0,03 Y20 Valor 1 1 1 2,5 0,5 1 6 1 0 2 1 1 2 2 0 1 2 2 1 1 Sumatoria Z Valor de Z Valor ZA 0,03 ZA 0,1 ZA 0,015 ZA 0,0125 ZA 0,035 ZA 0,02 ZA 0,03 ∑ZA 0,24 ZB 0,015 ZB 0 ZB 0,03 Calificación ZB 0,025 N 0,6575 ZB 0,03 ∑ZB 0,1 ZC 0,03 ZC 0,025 ZC 0 ZC 0,06 ∑ZC 0,12 ZD 0,06 ZD 0,06 ZD 0,05 ZD 0,03 ∑ZD 0,2 Con el resultado arrojado se puede notar que según la tabla 11 que el resultado de N, indica que el nivel de ejecución del sistema de seguridad es de Nivel Definido, el cual es el cuarto nivel a alcanzar e indica que tiene un cumplimiento aceptable pero no el más óptimo. 4.5 CONCLUSIONES De los resultados brindados por el modelo, se pueden abstraer una serie de fortalezas y debilidades que tiene el sistema de seguridad de la información de la contaduría, estas podrían ser el punto de partida para continuar con la tarea de certificación de la norma ISO 27001. • Debilidades. - En los objetivos de control se obtuvo una calificación aceptable, pero para realizar una optimización del sistema, se deberían contemplar muchos más parámetros. En el sistema de seguridad, la información proporcionada por la entidad no se encuentra completa, esta de manera privada o no existe. Falta un mayor compromiso por parte de la dirección la cual se vio muy involucrada en la parte de revisión de incidentes, pero muy poco integrada con la implementación. Es importante que la dirección este siempre presente y se realicen informes detallados de ser posible en todas las fases del proceso. El punto más débil del sistema a consideración de los evaluadores fue el de los riesgos, los cuales se encuentran definidos en una matriz de riesgos de todas las áreas de la compañía, para TI y seguridad se encuentran menos de 5 riesgos identificados. Lo cual no es muy común en entidades de esa magnitud y menos las entidades públicas. No se encuentran definidas ni las amenazas, ni vulnerabilidades, puede ser por que sean de carácter privado, pero no se encontró referencia en ningún documento de ninguno de los temas mencionados. - - - • Fortalezas - Hay que resaltar que el sistema de comunicación de políticas de seguridad y los cambios a nivel de TI, son muy accesibles para sus usuarios, el planteamiento para encontrar la información esta considerablemente bien diseñado. Existen diferentes políticas definidas para los procesos especifico de TI, se sobresaltan los detalles enfáticos para cada área, de este modo será más fácil acatarla. La contaduría vela por mantener actualizado su sitio - La mejora de este sistema se verá obligada en atacar las debilidades anteriormente mencionadas y dejarse guiar por el modelo propuesto para terminar con un resultado satisfactorio y una posible certificación en ISO 27001. CAPITULO 5: AUDITORIA 5.1 INTRODUCCIÓN El siguiente capítulo tiene como finalidad revisar en una forma detallada la política de seguridad de una entidad de carácter público e indicar si lo que se está definiendo cumple con lo que guía la norma ISO27001. La entidad a analizar será la contaduría. 5.2 INFORME DE LA REVISIÓN. El presente informe tiene como finalidad mostrar el nivel de cumplimiento de la política de seguridad de la contaduría general de la nación, utilizando la norma ISO27001 5.3 Política de Seguridad Se realiza un análisis objetivo basado en la norma ISO 27001, del manual de seguridad de la contaduría general de la nación el cual contiene la política de seguridad de dicha entidad, (Manual de seguridad de la información Contaduría general de la nación, Documentos Contaduría, Capitulo 7)25. Este análisis tiene como fin brindar unas recomendaciones para que la entidad crezca en el ámbito de la seguridad de la información. Tabla 15 Auditoria correspondiente a la política de seguridad y SGSI. Los autores Criterio de Descripción de lo encontrado Recomendación evaluación Alcance de la Enfocado en los procesos misionales de la Se recomienda política sede de la contaduría. especificar que la política está también orientada a los entes remotos que puedan acceder a ella. Marco de Está compuesta de una serie de Ítems, que Se desarrolla de una referencia parten desde: forma entendible, • 5 objetivos, los cuales pueden describirse enfoca puntos clave que como los pilares del sistema de los usuarios de la contaduría deben seguridad. conocer, más sin - Proteger la información recibida y embargo se recomienda generada por la CGN en sus procesos, añadir más información, mediante la implementación de por ejemplo, no se evidencia la forma de 25 7. Manual de seguridad de la información Contaduría general de la nación, Documentos Contaduría, Capitulo Criterio de Descripción de lo encontrado evaluación controles de conformidad con la norma NTCISO/IEC 27001:2013. - Velar por la protección de los activos informáticos de apoyo en los procesos misionales. - Identificar y dar cumplimiento a los requisitos legales y regulatorios, así como a las obligaciones contractuales de la Contaduría General de la Nación. - Gestionar los riesgos de seguridad de la información de acuerdo con las directrices de la entidad, con el fin de proteger la confidencialidad, integridad y disponibilidad de la información. • - • Contiene unos principios que fundamentan las políticas de seguridad de la información para la infraestructura tecnológica y de información Protección de los recursos. Protección de la información. Autorización de usuarios. Responsabilidad. Disponibilidad. Integridad. Confianza. Esfuerzo de Equipo. Soporte primario para la Seguridad de Información. - Compromiso de la dirección con la seguridad de la información. - Clasificación de la Información. Contiene una tabla de clasificación de la información en la cual expresa el nivel de criticidad que puede dársele en cuanto al nivel de privacidad Los niveles van desde: - Confidencial. - Uso interno - Publico. Recomendación evaluar los riesgos ni dónde encontrar dicha valoración. Debe ser más detallada describiendo la forma de interacción con los procesos de la contaduría, porque se define la política de una manera muy global, por ende, pueden quedar detalles donde hay cabida a vulnerabilidades. Criterio de Descripción de lo encontrado Recomendación evaluación • Se desarrollan unas políticas específicas para cada área que incluya a la seguridad de la información -Políticas aplicables a los usuarios -Política de acceso a los recursos de información -Política de uso de los recursos de información -Política de administración de contraseñas -Política de cumplimiento ante requerimientos legales y contractuales – derechos de autor -Política de control de virus -Política de seguridad de los equipos móviles -Política de confidencialidad de la información -Política de monitoreo y evaluación del cumplimiento -Política de reportes de incidentes de seguridad de información -Política de pantalla despejada y escritorio limpio -Política de respaldo de datos -Política de la seguridad del acceso de terceros -Política de acceso lógico -Política de acceso físico -Política de control de acceso -Política de conflictos legales Se tiene cuenta negocio en Se encuentra la información de manera Explicar de manera el globalizada. detallada el modo en el que la información de la contaduría queda expuesta. Se recomienda también enunciar los procesos que se encuentran vulnerables y/o han sido amenazados. Criterio de evaluación Alineación con el contexto organizacional Descripción de lo encontrado La CGN propende por el cumplimiento de las directrices del Gobierno Nacional relacionadas con la seguridad de la información, la protección de los datos, el habeas data, el buen nombre de la Contaduría General de la Nación y de los terceros con los que la entidad tenga vínculos, aplicando metodologías de valoración y tratamiento de los riesgos según las necesidades organizacionales Recomendación A pesar de comprender la prioridad y de velar por la seguridad de la información, se considera que esta, no tiene un enfoque referente a los diferentes procesos y situaciones que se manejan en la contaduría. La información presentada en dicho documento se muestra de manera muy general, tanto así que podría ser implementada en otras entidades sin importar el negocio, no se especifican los factores tanto externos como internos que puedan llegar a afectar los procesos estratégicos de la contaduría. Por lo tanto, se recomienda, tener claridad con los diferentes componentes que puedan tener impactos en las diferentes tareas realizadas por la entidad. Hay criterios No se evidencian en el desarrollo de la Se recomienda incluir de evaluación política. los niveles de del riesgo evaluación de los riesgos en la política de seguridad, debido a que deben estar disponibles para que las personas en el alcance los conozcan. La aprobó la Es deber del Contador General de la Nación Además de estar dirección participar de manera activa en la aprobada por la alta seguridad de la información mediante la gerencia, se recomienda revisión y aprobación del presente incluir a los directores Criterio de Descripción de lo encontrado evaluación manual, la delegación de funciones y responsabilidades, y la iniciación de planes y programas para mantener la concientización sobre la seguridad de la Información. Recomendación de cada área, para que se apersonen y comuniquen la misma a sus grupos. En resumen, se pude inferir que el desarrollo de la política de seguridad de la entidad Contaduría general de la nación, posee ciertas grietas, en donde a pesar de contemplar políticas para ciertos procesos, se queda corta en su forma de tratamiento de riesgos, este factor es uno de los más importantes para requerir una certificación a nivel de la norma ISO27001. Además de lo mencionado, se resalta la generalidad con la que se realizó dicho documento, no se pueden validar los procesos críticos donde el personal y a quien corresponda atender la política, pueda seguir las pautas pactadas. Es necesario y como recomendación de los autores de este proyecto, replantear o utilizar una guía que le permita conocer los pasos a seguir para cumplir con la norma. Se propone el modelo guía para la certificación en ISO 27001 de las entidades, que han implementado las normas establecidas por la estrategia de gobierno en línea, con el objetivo de mejorar los procesos de seguridad y facilitar una posible certificación. 5.4 Intervención de GEL en la entidad. A continuación, se describen algunos lineamientos del modelo GEL, que la contaduría quiso aplicar en sus procesos la estrategia y a continuación se muestran su aplicabilidad y algunas recomendaciones para mejorar su ejecución. (Auditoria Interna de gestión TICS, Documentos Contaduría. Capítulo 3) 26 Tabla 16 Auditoria implementación Procesos de GEL. Los autores Diagnóstico de Seguridad y Privacidad Lineamiento LI.ES.01 Las instituciones de la administración pública deben contar con una estrategia de TI que esté alineada con las estrategias sectoriales, el Plan Nacional de Desarrollo, los planes sectoriales, los planes decenales -cuando 26 Aplicabilidad La aplicabilidad de este lineamiento se evidenció en el documento Plan Estratégico de las Tecnologías de la Información (PETI) publicado en la intranet de la entidad, el cual tiene un alcance de cuatro años y está próximo de actualización en la presente vigencia. Recomendación Continuar velando por tener actualizada la información. Cada año sería recomendable generar una revisión y actualizar la estrategia, consecuentemente con las tecnologías actuales. Auditoria Interna de gestión TICS, Documentos Contaduría. Capítulo 3. Diagnóstico de Seguridad y Privacidad Lineamiento existan- y los planes estratégicos institucionales. La estrategia de TI debe estar orientada a generar valor y a contribuir al logro de los objetivos estratégicos. LI.ES.02 Cada sector e institución, mediante un trabajo articulado, debe contar con una Arquitectura Empresarial que permita materializar su visión estratégica utilizando la tecnología como agente de transformación. Para ello, debe aplicar el Marco de Referencia de Arquitectura Empresarial para la gestión de TI del país, teniendo en cuenta las características específicas del sector o la institución. LI.GO.01 La dirección de Tecnologías y Sistemas de la Información o quien haga sus veces debe definir e implementar un esquema de Gobierno TI que estructure y direccione el flujo de las decisiones de TI, que garantice la integración y la alineación con la normatividad vigente, las políticas, los procesos y los servicios del Modelo Integrado de Planeación y Gestión de la institución. LI.GO.04 La dirección de Tecnologías y Sistemas de Aplicabilidad Recomendación Se observó que actualmente la entidad no ha implementado acciones propias de la arquitectura empresarial. Se recomienda dirigirse a los documentos brindados por la estrategia de gobierno en línea, en la página del ministerio de tecnologías en el marco de referencia: https://www.mintic.gov.co/m arcodereferencia/, allí podrán encontrar una instrucción detallada de la forma de implementación. Sin mencionar que este marco es una de las bases de la implementación. Se comprobó que actualmente la entidad no cuenta con un esquema completo de Gobierno de TI. Sin embargo, se observó que existe el Comité de Seguridad de la Información en el cual se apoyan algunas decisiones de TI en relación a la seguridad y privacidad. Se recomienda generar un comité con las altas gerencias en las cuales se defina la jerarquía para el área de TI. De allí puede ser un punto de partida para incluir en la entidad el concepto de gobierno de TI. Esto hará que el comité de seguridad de la información este respaldado por toda el área, y los temas se manejen de forma organizada. Se observó que actualmente la Se debe gestionar el macro entidad no ha implementado proceso mediante las pautas Diagnóstico de Seguridad y Privacidad Lineamiento Aplicabilidad la Información o quien acciones propias del macrohaga sus veces debe proceso de Gestión de TI. implementar el macroproceso de gestión de TI, según los lineamientos del Modelo Integrado de Planeación y Gestión de la institución, teniendo en cuenta el Modelo de gestión estratégica de TI. Recomendación brindadas por gobierno en línea. Se puede encontrar en la dirección web https://www.mintic.gov.co/ar quitecturati/630/w3-article8911.html Plan de Seguridad y Privacidad de la Información Lineamiento LI.ES.02 Cada sector e institución, mediante un trabajo articulado, debe contar con una Arquitectura Empresarial que permita materializar su visión estratégica utilizando la tecnología como agente de transformación. Para ello, debe aplicar el Marco de Referencia de Arquitectura Empresarial (AE) para la gestión de TI del país, teniendo en cuenta las características específicas del sector o la institución. LI.ES.06 La dirección de Tecnologías y Sistemas de la Información o quien haga sus veces debe identificar y definir las políticas y estándares que faciliten la gestión y la gobernabilidad de TI, contemplando por lo menos los siguientes temas: seguridad, Aplicabilidad Se observó que actualmente la entidad no ha implementado acciones propias de la arquitectura empresarial. Recomendación Como anteriormente fue mencionado es importante empezar a desarrollar el marco de referencia de gobierno en línea con el fin de fundamentar esa arquitectura empresarial a nivel de TI. Actualmente la entidad no cuenta con un esquema completo de Gobierno de TI. Sin embargo, se observó que se han desarrollado actividades relacionadas con la seguridad de la información, planes de contingencia y continuidad del negocio, y acceso a la información pública por parte de los diferentes usuarios. Se mencionaba en ítems anteriores que se debe desarrollar la arquitectura del marco de referencia de gobierno en línea para comenzar a crear valor en el concepto de gobierno de TI, se considera que lo que se ha llevado a cabo hasta ahora es algo básico para una entidad de tal magnitud, pero es un Plan de Seguridad y Privacidad de la Información Lineamiento continuidad del negocio, gestión de información, adquisición, desarrollo e implantación de sistemas de información, acceso a la tecnología y uso de las facilidades por parte de los usuarios. Así mismo, se debe contar con un proceso integrado entre las instituciones del sector que permita asegurar el cumplimiento y actualización de las políticas y estándares de TI. LI.ES.08 La dirección de Tecnologías y Sistemas de la Información o quien haga sus veces debe participar de forma activa en la concepción, planeación y desarrollo de los proyectos de la institución que incorporen componentes de TI. Así mismo, debe asegurar la conformidad del proyecto con los lineamientos de la AE definidos para la institución LI.GO.01 La dirección de Tecnologías y Sistemas de la Información debe definir e implementar un esquema de Gobierno TI que estructure y direccione el flujo de las decisiones de TI, que garantice la integración y la alineación con la normatividad vigente, las políticas, los procesos y los servicios Aplicabilidad Recomendación buen comienzo, por lo tanto, se sugiere continuar con todo el proceso del marco de referencia y solidificar el gobierno de TI que se está empezando a llevar a cabo. Se observó que el GIT de Apoyo Informático participa activamente en la creación y actualización del proyecto de inversión “Fortalecimiento de los Sistemas de Información” el cual incorpora todos los componentes de TI en la entidad. La contaduría cuenta con una dirección que se vio comprometida desde la evaluación de la norma ISO27001 en ciertos procesos de la seguridad de la información. Se recomienda involucrar las gerencias de todas las áreas para que se tome conciencia en toda la entidad de la importancia de la seguridad de la información. Actualmente la entidad no cuenta con un esquema completo de Gobierno de TI. Sin embargo, se observó que existe el Comité de Seguridad de la Información en el cual se apoyan algunas decisiones de TI en relación a la seguridad y privacidad. Se mencionaba en ítems anteriores que se debe desarrollar la arquitectura del marco de referencia de gobierno en línea para comenzar a crear valor en el concepto de gobierno de TI, se considera que lo que se ha llevado a cabo hasta ahora es algo básico para una entidad de tal magnitud, pero es un buen comienzo, por lo tanto, Plan de Seguridad y Privacidad de la Información Lineamiento Aplicabilidad del Modelo Integrado de Planeación y Gestión de la institución. LI.GO.04 La dirección de Tecnologías y Sistemas de la Información o quien haga sus veces debe implementar el macroproceso de gestión de TI, según los lineamientos del Modelo Integrado de Planeación y Gestión de la institución, teniendo en cuenta el Modelo de gestión estratégica de TI. LI.GO.09 La dirección de Tecnologías y Sistemas de la Información o quien haga sus veces debe liderar la planeación, ejecución y seguimiento a los proyectos de TI. En aquellos casos en que los proyectos estratégicos de la institución incluyan componentes de TI y sean liderados por otras áreas. La dirección de Tecnologías y Sistemas de la Información o quien haga sus veces, deberá liderar el trabajo sobre el componente de TI conforme con los lineamientos de la AE institucional. LI.SIS.22 En el diseño de sus sistemas de información, la dirección de Tecnologías y Sistemas de la Información o quien El GIT de Apoyo Informático comunicó que actualmente la entidad no ha implementado acciones propias del macroproceso de Gestión de TI. Se observó que el GIT de Apoyo Informático participa activamente en la creación y actualización del proyecto de inversión “Fortalecimiento de los Sistemas de Información” el cual incorpora todos los componentes de TI en la entidad. Se observó que el GIT de Apoyo Informático adelanta labores que propenden por la privacidad de la información a través de controles como: Recomendación se sugiere continuar con todo el proceso del marco de referencia y solidificar el gobierno de TI que se está empezando a llevar a cabo. Se debe gestionar el macro proceso mediante las pautas brindadas por gobierno en línea. Se puede encontrar en la dirección web https://www.mintic.gov.co/ar quitecturati/630/w3-article8911.html Lo importante es comenzar conociendo el modo en el que se desarrolla para posteriormente aplicarlo. La contaduría cuenta con una dirección que se vio comprometida desde la evaluación de la norma ISO27001 en ciertos procesos de la seguridad de la información. Se recomienda involucrar las gerencias de todas las áreas para que se tome conciencia en toda la entidad de la importancia de la seguridad de la información. Se considera que este lineamiento fue desarrollado de manera satisfactoria, no está de más recomendar Plan de Seguridad y Privacidad de la Información Lineamiento haga sus veces debe incorporar aquellos componentes de seguridad para el tratamiento de la privacidad de la información, la implementación de controles de acceso, así como los mecanismos de integridad y cifrado de la información. Aplicabilidad Recomendación control de acceso, gestión de seguir investigando cuentas de usuario, registro de optimizando el proceso. incidentes y la Política de Usuarios y Contraseñas y Gestión de Riesgos de Seguridad y Privacidad de la Información Lineamiento LI.INF.15 La dirección de Tecnologías y Sistemas de la Información o quien haga sus veces debe definir los criterios necesarios para asegurar la trazabilidad y auditoría sobre las acciones de creación, actualización, modificación o borrado de los Componentes de información. Estos mecanismos deben ser considerados en el proceso de gestión de dicho Componentes. Los sistemas de información deben implementar los criterios de trazabilidad y auditoría definidos para los Componentes de información que maneja. LI.SIS.22 En el diseño de sus sistemas de información, la dirección de Tecnologías y Sistemas de la Información o quien haga sus veces debe Aplicabilidad Se observó que en el GIT de Apoyo Informático esta implementado un repositorio de datos para el uso de todas las líneas de trabajo. Sin embargo, el acceso y uso de esta herramienta no está disponible aún para toda la entidad. Recomendación No fue posible realizar una revisión detallada de los criterios mencionados, debido a que la información referente no estaba disponible. Se recomienda de igual forma incluir en la política la forma en la cual se deben manejar las acciones de modificación sobre los procesos mencionados en el lineamiento. Se comprobó que actualmente se cuenta con una Política de Seguridad Informática que implementa mecanismos de control de acceso. Se considera que este lineamiento fue desarrollado de manera satisfactoria, no está de más recomendar seguir investigando y optimizando el proceso. Gestión de Riesgos de Seguridad y Privacidad de la Información Lineamiento Aplicabilidad incorporar aquellos componentes de seguridad para el tratamiento de la privacidad de la información, la implementación de controles de acceso, así como los mecanismos de integridad y cifrado de la información. Recomendación Evaluación del Desempeño Lineamiento LI.ES.13 La dirección de Tecnologías y Sistemas de la Información o quien haga sus veces debe contar con un tablero de indicadores sectorial y por institución, que permita tener una visión integral de los avances y resultados en el desarrollo de la Estrategia TI. LI.GO.03 La dirección de Tecnologías y Sistemas de la Información o quien haga sus veces debe definir y realizar actividades que conduzcan a evaluar, monitorear y direccionar los resultados de las soluciones de TI para apoyar los procesos internos de la institución. Debe además tener un plan específico de atención a aquellos procesos que se encuentren dentro de la lista de no conformidad del marco de las auditorías de control interno y Aplicabilidad Se evidenció que actualmente el GIT de Apoyo Informático no cuenta con el monitoreo mencionado. Recomendación Se recomienda en lo posible considerar lo instruido en la norma, ya que el proceso de monitoreo es una tarea ardua y engorrosa, este tipo de herramientas apoya a contribuir a brindar resultados precisos y de mejor calidad. Se observó que el GIT de Apoyo Informático administra indicadores que monitorean, evalúan y direccionan las soluciones de TI implementadas en el área. Adicionalmente, se comprobó que se han elaborado planes de mejoramiento producto de las auditorías internas de gestión. Se considera que este lineamiento fue desarrollado de manera satisfactoria, no está de más recomendar seguir investigando y optimizando el proceso. Evaluación del Desempeño Lineamiento externo de gestión, a fin de cumplir con el compromiso de mejoramiento continuo de la administración pública de la institución. LI.GO.12 La dirección de Tecnologías y Sistemas de la Información o quien haga sus veces debe realizar el monitoreo y evaluación de desempeño de la gestión de TI a partir de las mediciones de los indicadores del macroproceso de Gestión TI. LI.GO.13 La dirección de Tecnologías y Sistemas de la Información o quien haga sus veces debe identificar áreas con oportunidad de mejora, de acuerdo con los criterios de calidad establecidos en el Modelo Integrado de Planeación y Gestión de la institución, de modo que pueda focalizar esfuerzos en el mejoramiento de los procesos de TI para contribuir con el cumplimiento de las metas institucionales y del sector Aplicabilidad Recomendación Aunque se observó que en el GIT de Apoyo Informático se aplican indicadores de gestión, éstos no están relacionados a un macro-proceso de Gestión de TI. Se recomienda implementar el macro proceso de la herramienta GEL, y a su vez revisar los procesos correspondientes a los indicadores de gestión. Esto con el fin de alinearse a GEL. Se observó que el GIT de Apoyo Informático anualmente solicita a las diferentes áreas las necesidades en materia de tecnología para elaborar el Plan Anual de Adquisiciones, además se evidenció el uso del documento “Ficha de Viabilidad Técnica” donde se especifican y justifican las oportunidades de mejora en cuanto a la renovación de la plataforma tecnológica. Se considera que este lineamiento fue desarrollado de manera satisfactoria, no está de más recomendar seguir investigando y optimizando el proceso. Como conclusión de esta revisión, se puede resolver que aunque se tiene un inicio de la implementación de gobierno en línea, hay un camino que recorrer para llegar a cumplir lo que la estrategia propone. El comienzo puede ser por la creación del gobierno de TI y la integración del marco de referencia a las estrategias de la entidad. Hay que rescatar que en las políticas del SGSI se encuentran argumentados ciertos procesos como los lineamientos de control de acceso y políticas de comunicación. Al ser una entidad del gobierno debe tener mucha más importancia los métodos de preservación de la información. CAPITULO 6: APLICACIÓN 6.1 INTRODUCCIÓN El capítulo presente tiene como objetivo, mostrarle al lector el aplicativo, que representa de forma dinámica el modelo guía para la certificación en ISO27001 de las entidades, que han implementado las normas establecidas por la estrategia de gobierno en línea. Se dará a conocer su interfaz gráfica, la tecnología en la que fue realizado, al igual que su funcionamiento. La aplicación permitirá a la organización llevar un control de las evidencias o documentos obtenidos, de la implementación de los parámetros de cada una de las fases indicadas en el modelo propuesto. Los documentos serán adjuntados y subidos en la aplicación por medio de un usuario Administrador, el cual podrá incluir, actualizar o eliminar el documento de un ítem perteneciente a una fase. Este tipo de usuario también podrá consultar el estado de la organización con respecto a la norma y al modelo GEL, mediante una serie de fórmulas planteadas en el capítulo 3 de este documento, estas le darán una calificación a la entidad, la cual es un punto de partida para continuar optimizando el proceso de seguridad y así cumplir con todos los ítems de cada fase propuesto en el modelo desarrollado en este documento. La aplicación además permitirá a los empleados de la organización descargar y visualizar los documentos. Mas adelante se describirá el manejo de la aplicación para ejecutar las tareas anteriormente mencionadas. 6.2 TECNOLOGÍA La aplicación está desarrollada con las siguientes tecnologías, las cuales fueron seleccionadas por su dinamismo, facilidad de entendimiento y capacidad de crecer en el mercado. • • • Lenguaje de programación PHP 7 Motor Base de Datos MySQL GUI hecha con BOOSTRAP, CSS. 6.3 FUNCIONAMIENTO DEL APLICATIVO 6.3.1 Base de datos • Modelo de Base de Datos. Ilustración 16 Modelo de Base de Datos. Los autores • Tablas base datos Rol Tabla 17 Tabla de Rol. Los autores Nombre Tipo PK Id bigint(20) x Nombre varchar(100) Descripción varchar(100) FK Usuario Tabla 18 Tabla Usuario. Los autores Nombre Tipo PK Id bigint(20) x Nombre varchar(100) FK Nombre Tipo PK FK Apellido varchar(100) Correo varchar (100) User bigint (20) Password varchar (100) fk_rol bigint (20) x fk_estado bigint (20) x Estado Tabla 19 Tabla de Estados. Los autores Nombre Tipo PK Id bigint (20) x Nombre varchar (50) FK Control Tabla 20 Tabla Control. Los autores Nombre Tipo PK FK Id bigint (20) x Nombre varchar (100) Descripción varchar (100) Tamaño inti (11) Tipo varchar (150) nombre archivo varchar (255) Valor inti (11) fk_estado bigint (20) x fk_fase bigint (20) x Fase Tabla 21 Tabla Fase. Los autores Nombre Tipo PK Id bigint (20) x Nombre varchar (200) Descripción varchar (200) Ubicación varchar (200) FK Grupo_control Tabla 22 Tabla grupo Control. Los autores Nombre Tipo PK Id bigint(20) x Descripción varchar(200) Valor int(11) fk_fase bigint(20) FK x Usuario_control Tabla 23 Tabla Usuario Control. Los autores Nombre Tipo PK FK Id bigint (20) x Fecha date time Acción varchar (50) fk_usuario bigint (20) x fk_control bigint (20) x 6.3.2 Aplicación La página de inicio será la siguiente Ilustración 17 Página de Inicio. Los autores • Roles o perfiles Los roles o perfiles que accederán a la aplicación se describirán en la siguiente tabla Tabla 24 Roles. Los autores Rol o Perfil Descripción Super-Admin El Super-Admin es el encargado de realizar la subida de los archivos, y la gestión de usuarios (empleados y administradores. Administrador El administrador es creado por el Super-Admin, este rol tendrá las mismas funciones del Super-Admin a excepción de la gestión de administradores. Empleado • El Empleado puede descargar los archivos. Acciones -Super-Admin y Administrador Nota: Tener en cuenta que en el Super-Admin y en el Administrador, la única acción diferente en la plataforma es la de “Gestionar Administrador”, que lo realiza el SuperAdmin. Al loggearse con el perfil de Super-Admin se mostrará la siguiente interfaz: Ilustración 18 Interfaz Super Admin. Los autores Con este perfil se podrán realizar las siguientes acciones: • Activar o desactivar un ítem de una fase: Para este ejemplo se accederá a la pestaña ANÁLISIS y DEFINICIÓN y aparecerán los siguientes ítems que pertenecen a dicha fase Ilustración 19 Análisis y definición. Los autores Al lado derecho de cada ítem de la fase se encuentran dos botones, en caso que se desee desactivar algún ítem, se debe presionar el botón , al presionarlo saldrá el siguiente mensaje en ventana emergente, para este caso se seleccionará la primera opción “Alcance del SGSI definido claramente” Ilustración 20 Cambio de estado del control. Los autores Si se confirma en la ventana emergente, saldrá un mensaje de confirmación sobre el la desactivación del ítem Ilustración 21 Ítem desactivado. Los autores. Luego el botón que se presione cambiará por el siguiente está desactivado Ilustración 22 ítem desactivado. Los autores , el cual indica que el ítem Nota: Al desactivar un ítem de alguna fase, afectará el cálculo del Sistema de evaluación aplicado, adicionalmente el rol Empleado no podrá visualizar ese ítem debido a que fue desactivado. En caso que se desee activar el ítem simplemente se debe presionar el botón el mismo proceso. • y realizar Gestionar Documento: Para agregar un documento se debe seleccionar un item de alguna fase, para el ejemplo se seleccionará un ítem de la fase ANÁLISIS y DEFINICIÓN Ilustración 23 Inserta Documento. Los autores Se presiona el botón , el cual mostrará la siguiente ventana emergente Ilustración 24 subir archivo. Los autores En esta ventana emergente se debe tener en cuenta, el mensaje que sale sobre las restricciones “Archivos máximo de 25 Megas, solo acepta el formato pdf”, adicionalmente se debe agregar un valor de (0), (0.5), (1) que mide el cumplimiento del control, teniendo en cuenta las recomendaciones anteriores, se procede a presionar el botón “Seleccionar archivo” y se abrirá la siguiente ventana. Ilustración 25 Seleccionar Archivo para subir. Los autores en la cual se seleccionará el documento que se quiere subir y se presiona “Abrir” y finalmente se oprime el botón “Subir documento”. En caso de que el documento se subo de manera correcta saldrá el siguiente mensaje emergente. Ilustración 26 Archivo subido. Los autores Finalmente, si se consulta la fase mostrará el ítem de la siguiente manera: Ilustración 27 Fase. Los autores. En el cual se mostrarán los siguiente tres botones a la parte derecha Tabla 25 Acciones. Los autores. Imagen Botón Acción Descripción Descargar documento Descarga el documento para poder visualizarlo. Actualizar documento Se actualiza el documento reemplazando el que actualmente se encuentra adjunto. Eliminar documento Eliminar el documento que está adjunto al ítem. Objetivos de Control Este solo aparece en el ítem de ANÁLISIS Y DEFINICIÓN para añadir los objetivos de control. Si se presiona el botón el documento no lo descargará o no lo abrirá en ventana emergente para ser descargado. Ilustración 28 Vista previa de archivo subido. Los autores. Si se presiona el botón documento” se abrirá una ventana emergente parecida a la de “subir Ilustración 29 Actualización de archivo. Los autores. Para actualizar el documento se realiza el mismo procedimiento como cuando se sube un documento, solo que en esta ocasión presionar el botón “Actualizar documento” Si se presiona el botón se eliminará el documento Ilustración 30 Eliminación de archivos. Los autores. y el ítem seleccionado quedará nuevamente para poder añadir un documento Ilustración 31 Listo para subir nuevamente el archivo. Los autores. Para el botón de los objetivos de control, se encuentra en ANÁLISIS Y DEFINICIÓN Ilustración 32 Objetivos de control. Los autores. Al presionar el botón saldrá el listado de los objetivos de control, en el cual se puede dar un estado a cada uno de los objetivos de la lista y una calificación de cumplimientos (0, 0.5, 1). Ilustración 33 Calificación Objetivos de control. Los autores. Al bajar la lista, en la parte final se encuentra un botón de enviar para registrar los registros o cambios realizados y otro botón para retroceder a la lista de los controles Ilustración 34 Enviar o retroceder Objetivos de control. Los autores. Al guardar los cambios mostrará el siguiente mensaje de confirmación Ilustración 35 Confirmación objetivos de control. Los autores. • Gestionar Administrador: Esta acción solo la podrá realizar el usuario que tenga el perfil de Super-Admin, para gestionar un Administrador, seleccionar la pestaña ADMINISTRADORES Ilustración 36 Gestión de usuarios. Los autores. Para crear un Administrador nuevo presionar el botón “Agregar Administrador”, el cual mostrará la siguiente ventana emergente en la cual se añadirán los datos correspondientes. Nota: El campo Usuario se ingresa valor numérico, en este caso es recomendable añadir el número de cedula ya que con ese usuario es con el cual se va acceder a la aplicación. Ilustración 37 Agregar administración. Los autores. Luego de añadir la información se selecciona “Agregar Administrador”, en caso de que todos los datos sean correctos saldrá la siguiente ventana de confirmación de que el Administrador ha sido creado. Ilustración 38 Creación de usuario. Los autores. Si se consulta nuevamente la pestaña ADMINISTRADORES, se visualiza que el Administrador ha sido añadido. Ilustración 39 Administradores. Los autores. En cada Administrador se pueden realizar las siguientes acciones Tabla 26 Acciones administrador. Los autores. Imagen Botón Acción Descripción Actualizar Administrador Se actualiza la información del Administrador Eliminar Administrador Desactivar un Administrador Si se presiona el botón se abrirá una ventana emergente parecida a la añadir un Administrador, en la cual se podrán modificar cualquier parámetro menos el correspondiente al Usuario. Ilustración 40 Actualización de administradores. Los autores. Si se presiona el botón “Actualizar Administrador” y si la actualización se realiza de manera correcta, saldrá la siguiente ventana de confirmación. Ilustración 41 Actualizaciones de administradores. Los autores. Si se presiona el botón ventana de confirmación se desactiva el Administrador seleccionado, saldrá la siguiente Ilustración 42 Administrador eliminado. Los autores. • Gestionar Empleado: Para gestionar un Empleado, seleccionar la pestaña EMPLEADOS. Ilustración 43 Gestión de Empleados. Los autores. Para crear un Empleado nuevo se presiona el botón “Agregar Empleado”, el cual mostrará la siguiente ventana emergente en la cual se añadirán los datos correspondientes. Nota: El campo Usuario se ingresa valor numérico, en este caso es recomendable añadir el número de cedula ya que con ese usuario es con el cual se va acceder a la aplicación. Ilustración 44 Agregar empleado. Los autores. Luego de añadir la información seleccionar “Agregar Empleado”, en caso de que todos los datos sean correctos saldrá la siguiente ventana de confirmación que el Empleado ha sido creado. Ilustración 45 Empleado creado. Los autores. Si se consulta nuevamente la pestaña EMPLEADOS, se visualizará que el Empleado ha sido añadido. Ilustración 46 Empleados. Los autores. En cada Empleado se pueden realizar las siguientes acciones Tabla 27 Acciones empleados. Los autores. Imagen Botón Acción Descripción Actualizar Empleado Se actualiza la información del Empleado Eliminar Empleado Desactivar un Empleado Si se presiona el botón se abrirá una ventana emergente parecida a la añadir un Empleado, en la cual se podrán modificar cualquier parámetro menos el correspondiente al Usuario. Ilustración 47 Actualización empleado. Los autores. Si se presiona el botón “Actualizar Empleado” y si la actualización se realiza de manera correcta, saldrá la siguiente ventana de confirmación. Ilustración 48 Usuario actualizado. Los autores. Si se presiona el botón ventana de confirmación. se desactiva el Empleado seleccionado, saldrá la siguiente Ilustración 49 Eliminación de empleados. Los autores. Si se consulta nuevamente los EMPLEADOS, no aparecerá el Empleado desactivado Ilustración 50 Empleados después de la actualización. Los autores. - Sistema de Evaluación: El botón de “SISTEMA DE EVALUACIÓN” realizará las validaciones de los controles que se aplicaron y las calificaciones que se asignaron, para poder realizar la correspondiente evaluación y mostrar un reporte que indique la calificación obtenida. Ilustración 51 Sistema de evaluación. Los autores. Ilustración 52 Calificaciones. Los autores. Empleado Cuando se ingresa con el perfil o usuario de Empleado, lo único que este usuario podrá realizar es descargar los documentos para poder ser visualizados, para el ejemplo seleccionar la fase ANÁLISIS Y DEFINICIÓN, al listar los ítems aparecerá el siguiente botón lado derecho de cada ítem que tenga el documento disponible para ser descargado al Ilustración 53 vista de documentos disponibles. Los autores. Si se presiona el botón, el documento puede ser visualizado en ventana emergente o será descargado desde el navegador. Ilustración 54 Visualización de documento empleado. Los autores. En el ítem objetivos de control de la fase de ANÁLISIS Y DEFINICIÓN, el botón Ilustración 55 Descargar Objetivos de control. Los autores. Permite visualizar los objetivos de control y la calificación indicada, este usuario no podrá modificar ningún valor de los objetivos de control Ilustración 56 Visualización objetivos de control vista de usuario. Los autores. 6.4 BENEFICIOS DE LA APLICACIÓN. • • • • Amigable con el usuario, de fácil utilización. Brinda a la entidad seguridad, debido a que se cuenta con roles de usuario, los cuales están parametrizados con labores diferentes. Dinámico, vuelve aún más sencilla la tarea de la certificación, brindándole una evaluación que dimensiona a la entidad en donde se encuentra su nivel de seguridad vista por ISO27001 y GEL. Disponible en el momento en el que los usuarios deseen utilizarla, al ser una herramienta web. CONCLUSIONES • La norma ISO27001 es un excelente punto de partida, para una entidad que desee comenzar a estructurar un sistema de gestión de seguridad. Debido, a que esta contiene todos los procesos básicos de un ciclo en el cual, todas y cada una de las actividades son vitales para conservar los pilares de integridad, disponibilidad y confidencialidad. Si a esta norma se le suma el gran trabajo del ministerio de telecomunicaciones, con la normatividad de gel, la cual se encarga de garantizar que se presten los mejores servicios en línea a los ciudadanos. Combinando estas dos normativas, se tendrá un gran instrumento para culminar con excelente desempeño ese tan anhelado sistema de gestión. • El modelo guía para la certificación en ISO 27001 de las entidades, que han implementado las normas establecidas por la estrategia de gobierno en línea. Puede ser trabajado no solo por las entidades del gobierno, sino también para entidades privadas que deseen mejorar su sistema de gestión de seguridad de la información, debido a que sus parámetros de evaluación y los niveles de calificación, están fundamentados en ISO 27001 y en Gobierno en línea, por lo cual, si una entidad desea realizar su certificación, esta guía no solo será una plantilla, también contribuirá en traer de su lado actividades que no había contemplado, reforzando así sus niveles de seguridad, sin contar con el sistema de evaluación que le informara a la organización en qué punto se encuentra a nivel de madurez en cuanto a seguridad. Estos niveles de madurez están basados en la estrategia de gobierno en línea. La integración de los parámetros de la norma y los lineamientos de la estrategia, se integran generando un listado de criterios de seguridad que las entidades deben seguir bien sea de guía o como de refuerzo, esto sumado a los planteamientos matemáticos propuestos por los autores para el sistema de evaluación generan en compuesto tres herramientas útiles para brindar un resultado confiable y eficaz. • El análisis y diagnóstico de seguridad, son importantísimos para establecer la importancia que tiene resguardar la información en una compañía. Este análisis debería estar sujeto a una periodicidad, en la cual las organizaciones, conozcan sus debilidades, riesgos y vulnerabilidades que puedan surgir en esos lapsus de tiempo. Las mejores herramientas para realizar dicho análisis son las normativas como la familia ISO27000 o el modelo de gobierno en línea para el área de seguridad. En el modelo guía para la certificación en ISO27001 de las entidades, que han implementado las normas establecidas por la estrategia de gobierno en línea se combinan las dos estrategias, estableciendo un análisis optimizado, por tal razón la compañía puede tener confianza de que tendrá un resultado detallado y tendrá una definición para empezar o continuar dependiendo de lo indicado en el modelo. • Una política de seguridad, tiene que contarles a las partes interesadas, la forma de tratar la información de la entidad, dentro y fuera de la misma, esta debe ser explicita y debe estar escrita de manera entendible a cualquier usuario. Por ende, la forma de evaluar esta política, es revisando de manera concienzuda lo que dictamina dicha política, esta debe tener detalles, no debe ser ambigua y debe ser comunicada al área de alcance. El informe de dicha evaluación traerá consigo las mejoras a la política que servirán como refuerzo para su posterior optimización. RECOMENDACIONES • Se recomienda a las entidades que deseen realizar la certificación, no delimitar tanto el alcance a un área específica. Debido a que la información es un activo que no es exclusivo de un área en particular. Por lo tanto, definir el alcance, es dejar a la exposición un área en la cual se pueden filtrar las amenazas, convirtiéndose en la debilidad de la compañía. Es prudente realizar la certificación en toda la entidad. • La dirección debe estar enterada en todo el momento de la certificación, de todos los avances, propuestas y posibles fallos que pueda tener la misma. Debido a que cualquier cambio en el sistema de gestión de la seguridad de la información puede generar algún tipo de riesgo, del cual la dirección debe tener conciencia, y así tener un plan de contingencia. • El modelo requiere ser utilizado mínimo una vez al año por la entidad, ya que además de ser una guía para lograr una exitosa certificación, es una herramienta para evaluar el rendimiento a nivel de seguridad, el cual debe ser mejorado con el paso del tiempo. Se recomienda hacer la evaluación con el modelo con una periodicidad programada, con el fin de optimizarlo siempre. • Para continuar con la investigación se recomienda, profundizar en el tema de riesgos, al ser una parte fundamental de la norma es importante tenerlo en cuenta. Puede ser una continuación que refuerce, el desarrollo del modelo. • Se recomienda ir con el avance de la tecnología, por ende, se debe realizar nuevas investigaciones a nivel de seguridad las cuales refuercen el modelo y sobre todo lo actualicen a los temas actuales de resguardo de la información, por ejemplo, nuevas técnicas de hacking, nuevas técnicas de ingeniería social, robo de información, entre otros. BIBLIOGRAFIA • Iñaki Gorriti Aranguren, Máster MISTIC - Plan de Implementación de la ISO/IEC27001:2013. Trabajo de grado para el título de Master de seguridad en las tecnologías. Universitat Oberta de Catalunya (UOC), Universitat Autónoma de Barcelona (UAB), la Universitat Rovira i Virgili (URV) y la participación de la Universitat de les Illes Balears (UIB). • Momphotes Parra Luisa Fernanda, Alzate Alexander. Prototipo Para La Auditoria Sistema De Gestión Seguridad De La Información (SGSI). Trabajo de grado Ingeniería de Sistemas y Computación. Pereira. Colombia. Universidad Tecnológica de Pereira. • Universidad Oberta Catalunya. Sobre la introducción del proyecto de grado Plan de implementación del SGSI basado en la norma ISO 27001:2013. Facultad de Ingenierías. Catalunya: UOC, 2014. • Calder, Alan. ISO27001/ISO27002: Una guía de bolsillo. Publicado por IT Governance Publishing, (2017). • Watkins, Steve G. An Introduction to Information Security and ISO27001: A Pocket Guide. Publicado por IT Governance, (2008). • Alexander, Alberto G. Diseño de un Sistema de Gestión de Seguridad de Información. Publicado por Marcombo (2007). • Calder Alan. Information Security Based on ISO 27001/ISO 27002. Publicado por Van Haren Publishing. Zaltbommel, Netherlands (2009). • Maíllo Fernández, Juan Andrés. Seguridad Digital E Informática, 40 Casos Prácticos. Publicado por Ra-Ma Editorial (2016). • Álvarez Marañón, Gonzalo; Pérez García, Pedro P. Seguridad Informática Para La Empresa Y Particulares. S.A. Mcgraw-Hill / Interamericana De España (2004). • Salcedo, Robin. Plan De Implementación Del SGSI Basado En La Norma ISO 27001:2013. Lugar de publicación: http://openaccess.uoc.edu/webapps/o2/bitstream/10609/41002/4/rsalcedobTFC1214 memoria.pdf • Wikipedia la enciclopedia libre, Sistema de información (2013). Lugar de Publicación: https://es.wikipedia.org/wiki/Sistema_de_informaci%C3%B3n • Advisera Expert Solutions Ltd. 27001 Academy, ¿Qué es norma ISO 27001? (2018), Lugar de publicación: https://advisera.com/27001academy/es/que-es-iso-27001/ • Tecniberia. ISO27001, SGSI. (2011). Lugar http://www.tecniberia.es/documentos/ProyectoISO_27001.pdf • Organización Internacional de Normalización ISO. Editada por el Instituto Colombiano de Normas Técnicas y Certificación (ICONTEC). Norma Técnica Colombiana NTC-IETC/ISO27001 (2006). Lugar de publicación: http://intranet.bogotaturismo.gov.co/sites/intranet.bogotaturismo.gov.co/files/file/N orma.%20NTC-ISO-IEC%2027001.pdf • MINTIC. Fortalecimiento de la gestión TI en el estado. Sistemas de Información, p1 (2016). Lugar de Publicación: http://www.mintic.gov.co/gestionti/615/w3propertyvalue-6799.html • Ministerio de tecnologías de la información y las comunicaciones. Vive digital para la gente. Sobre conocer la estrategia de Gobierno en línea. (2016). Lugar de publicación: http://www.mintic.gov.co/portal/604/w3-article-62305.html • MINTIC. Estrategia de Gobierno en línea. Conoce la estrategia de gobierno en línea. Disponible en: http://estrategia.gobiernoenlinea.gov.co/623/w3-propertyvalue7650.html • MINTIC. Fortalecimiento de la gestión en el estado, Modelo de seguridad. Lugar de publicación: http://www.mintic.gov.co/gestionti/615/w3-propertyvalue-7275.html • Bernal, Jorge Jimeno, Grupo PDCAHOME. ¿Qué es el Ciclo PDCA (o Ciclo PHVA)? Ciclo PDCA (Planificar, Hacer, Verificar y Actuar): El círculo de Deming de mejora continua. 2013. Lugar de publicación: https://www.pdcahome.com/5202/ciclo-pdca/ • Min Tic, Gobierno de Colombia. A cerca del Min tic. Lugar de publicación: http://www.mintic.gov.co/portal/604/w3-propertyvalue-540.html • Min Tic. Estrategia de Gobierno en línea. Lugar de http://www.mintic.gov.co/portal/604/w3-propertyvalue-540.html • Min tic. Estrategia de gobierno en línea, para orden territorial (2017). Lugar de publicación: http://www.minambiente.gov.co/images/tecnologias-de-lainformacion-y-comunicacion/pdf/minticmanual3.1.pdf • Ministerio de Tecnologías de la Información y las Comunicaciones. Contexto. Arquitectura de TI. Lugar de Publicación: http://www.mintic.gov.co/arquitecturati/630/w3-propertyvalue-8109.html de Publicación: publicación: • MINTIC. Base de conocimiento. Lineamientos del Marco de referencia. Lugar de Publicación: http://www.mintic.gov.co/arquitecturati/630/w3-propertyvalue8061.html • MINTIC. Manual de Gobierno en Línea (2015). Lugar de Publicación: http://estrategia.gobiernoenlinea.gov.co/623/articles-7941_manualGEL.pdf • Ministerio de la tecnología y la Información. MODELO DE SEGURIDAD Y PRIVACIDAD DE LA INFORMACIÓN. Lugar de publicación: http://www.estrategia.gobiernoenlinea.gov.co/623/articles-8259_recurso_1.pdf • Ministerio de Tecnologías de la Información y las Comunicaciones. CONOCE LA ESTRATEGIA DE GOBIERNO EN LÍNEA. Lugar de Publicación: http://estrategia.gobiernoenlinea.gov.co/623/w3-propertyvalue-7650.html • ISOTOOLS, La norma ISO 27001: Aspectos claves de su diseño e implantación. Lugar de publicación: https://www.isotools.org/pdfs-pro/iso-27001-sistema-gestionseguridad-informacion.pdf • NEXTEL S.A. ISO 27001: El estándar de seguridad de la información. Lugar de Publicación: http://www.mondragon.edu/eps/jor/seguridad/JornadaSeguridadMCCMU_archivos/Nextel.pdf • Gobierno en línea Colombia. (2011). Lineamientos Para La Implementación Del Modelo De Seguridad De La Información 2.0. Lugar de Publicación: http://versionantigua.bucaramanga.gov.co/documents/dependencias/LINEAMIENT OS_SEGURIDAD.pdf • Advisera 27001 Academy, Implement 27001 And ISO 22301 Effortlessly. Lugar de Publicación: https://advisera.com/27001academy/ • Advisera 27001 Academy. Lista de documentación obligatoria requerida por ISO/IEC 27001. Lugar de publicación: http://info.advisera.com/hubfs/27001Academy/27001Academy_FreeDownloads/ES /Checklist_of_ISO_27001_Mandatory_Documentation_ES.pdf?t=1506635280842 • Rodrigo Baldecchi Q. Sonda. Isaca. Implementación efectiva de un SGSI ISO 27001. Lugar de Publicación: https://www.isaca.org/chapters8/Montevideo/cigras/Documents/CIGRAS2014%20%20Exposición%202%20CIGRAS%20ISO%2027001%20-%20rbq.pdf ANEXO A MODELO PARA LA CERTIFICACIÓN EN ISO27001 USANDO GOBIERNO EN LÍNEA 1. DEFINICIÓN DEL MODELO Los autores. MODELO GUIA PARA LA CERTIFICACIÓN EN ISO 27001 DE LAS ENTIDADES, QUE HAN IMPLEMENTADO LOS NORMAS ESTABLECIDAS POR LA ESTRATEGIA DE GOBIERNO EN LÍNEA. ANALISIS Y DEFINICIÓN Ítem Aplica Cumplimiento Porcentaje Evidencia Alcance del SGSI definido claramente 3% Definición de la política de seguridad 10% Aprobación de la dirección a cerca de la planeación de los riegos 3% Aprobación de la dirección general de la entidad Se han definido los criterios de valoración de riesgo Se han definido los métodos de valoración de riesgo Riesgos: Identificación de activos Riesgos: Identificación de amenazas Riesgos: Identificación de Vulnerabilidades Riesgos: Identificación de impactos Hay alguna valoración de impactos de negocio sobre los posibles fallos de seguridad 5% Se han tenido en cuenta las amenazas, vulnerabilidades e impactos que puedan generar alguna falla en la seguridad Hay alguna evaluación de los niveles de riesgo hay controles sobre los riesgos identificados Hay algún riesgo que no tenga impacto sobre la política Hay riesgos que se hayan transferido a otras entidades (entiéndanse como proveedores, aseguradoras, etc.) Ítem Aplica Cumplimiento Porcentaje Evidencia Objetivos de control 7% Objetivos de seguridad 2% Declaración de aplicabilidad Definición de la política de privacidad de la información Las políticas de seguridad y privacidad de la información están alineadas con los objetivos de la entidad y el modelo de negocio La estrategia de TI debe estar orientada a generar valor y a contribuir al logro de los objetivos estratégicos. Debe estar alineado con el plan nacional de desarrollo Se ha considerado implementar el macro proceso de gestión de TI La entidad definió algún plan de transición del protocolo IPV4 a IPV6 La entidad generó un documento de diagnóstico, donde se identifica de manera clara el estado actual de la entidad en la implementación de Seguridad y Privacidad de la Información. 5% La entidad formuló un plan de capacitación, sensibilización y comunicación de las políticas y buenas prácticas que mitiguen los riesgos de seguridad de la información a los que están expuestos los funcionarios Existe el plan de divulgación de las políticas, buenas prácticas o directrices relacionadas con seguridad de la información a través de sitio Web. Existe el plan de divulgación de las políticas, buenas prácticas o directrices relacionadas con seguridad de la información a través de eventos o reuniones Existe el plan de divulgación de las políticas, buenas prácticas o directrices relacionadas con seguridad de la información a través de Ítem Aplica Cumplimiento Porcentaje Evidencia comunicaciones internas, como: correos, divulgación oral, etc. Existen los comités institucionales para el análisis y planteamiento del modelo de seguridad. La entidad ha identificado y definido las políticas y estándares que faciliten la gestión y la gobernabilidad de TI La entidad ha establecido un sistema jerárquico de gobierno de TI IMPLEMENTACIÓN Ítem Aplica Cumplimiento Porcentaje Evidencia El personal designado está altamente capacitado para la labor se designó presupuesto suficiente Se asignaron los controles adecuados. 6% Se comunico al personal impactado las políticas y procesos referentes a la seguridad y privacidad de la información Hay un plan de implementación del tratamiento de riesgos Hay un plan de operación 8% Se han implantado los controles que mitiguen los riesgos hay algún plan para medir la eficacia del sistema Existe un manejo efectivo de los recursos 3% Existen controles y procedimientos que detecten incidentes se realizaron jornadas de entrenamiento del personal 5% Se informo al personal del manejo del SGSI Aprobación de la dirección 3% SEGUIMIENTO Ítem Aplica Cumplimiento Porcentaje Evidencia Cantidad de errores encontrados luego de la implementación del plan de 6% seguridad Cantidad de Incidentes encontrados Ítem Aplica Cumplimiento Porcentaje Evidencia Cantidad de intentos de violación del sistema Se han realizado revisiones de la eficacia del sistema Hay eventos que puedan alterar la eficacia del sistema Mediciones de la eficiencia de los controles implementados Hay una revisión periódica de los controles implementados 5% Hay una revisión periódica de la valoración de los riesgos Se realizaron auditorias que reflejaran los fallos y fortalezas a nivel de seguridad La dirección reviso los impactos y 3% eficacia del sistema Se generaron planeaciones para implementar acciones correctivas y preventivas La entidad cuenta con un tablero de indicadores 6% Se realizaron los comités de revisión de la efectividad de las políticas y estrategias planteadas en las fases anteriores MANTENIMIENTO Y MEJORA Ítem Aplica Cumplimiento porcentaje Evidencia Se implementaron las mejoras que fueron resultados de las observaciones 6% en los módulos anteriores Hay evidencia de los resultados Se implementaron las acciones correctivas 6% Se implementaron las acciones preventivas La entidad contó con un proceso de identificación de infraestructura crítica, lo aplicó y comunicó los resultados a las partes interesadas 5% La entidad realizó el monitoreo y evaluación de desempeño de la gestión de TI a partir de las Ítem mediciones de los indicadores del macro-proceso de Gestión TI Existe una valoración de la dirección Aplica Cumplimiento Porcentaje Evidencia 3% 2. FORMATO OBJETIVOS DE CONTROL. El formato para los objetivos de control, es un inventario de los objetivos de control que se han usado, se necesitan o no se necesitan luego del análisis y auditoria en la compañía. Basado enteramente en la norma ISO27001, buscan ser una ayuda en el control de riesgos. Se añade como herramienta de ayuda a la gestión de este ítem. Los autores. ANEXO A5 POLÍTICAS DE LA SEGURIDAD DE LA INFORMACION A5.1 Orientación de la dirección para la gestión de la seguridad de la información Objetivo: Brindar orientación y soporte, por parte de la dirección, para la seguridad de la información de acuerdo con los requisitos del negocio y con las leyes y reglamentos pertinentes A5.1.1 Políticas para la seguridad de la información Control: Se debe definir un conjunto de políticas para la seguridad de la información, aprobada por la dirección, publicada y comunicada a los empleados y a las partes externas pertinentes. A5.1.2 Revisión de las políticas para la seguridad de la información. Control: Las políticas para la seguridad de la información se deben revisar a intervalos planificados o si ocurren cambios significativos, para para asegurar su conveniencia, adecuación y eficacia continuas. APLICA CUMPLIMIENTO ANEXO ORGANIZACIÓN DE LA SEGURIDAD DE LA INFORMACION A6.1 Organización interna Objetivo: Establecer un marco de referencia de gestión para iniciar y controlar la implementación y operación de la seguridad de la información dentro de la organización. A6.1.1 Roles y Control: Se deben definir responsabilidades y asignar todas las para la seguridad responsabilidades de la de la información seguridad de la información. A6.1.2 Separación de Control: Los deberes y deberes áreas de responsabilidad en conflicto se deben separar para reducir las posibilidades de modificación no autorizada o no intencional, o el uso indebido de los activos de la organización A6.1.3 Contacto con las Control: Se deben autoridades mantener contactos apropiados con las autoridades pertinentes. A6.1.4 Contacto con Control: Se deben grupos de interés mantener contactos especial apropiados con grupos de interés especial u otros foros y asociaciones profesionales especializadas en seguridad A6.1.5 Seguridad de la Control: La seguridad de información en la la información se debe gestión de tratar en la gestión de proyectos. proyectos, independientemente del tipo de proyecto. A6.2 Dispositivos móviles y teletrabajo Objetivo: Garantizar la seguridad del teletrabajo y el uso de dispositivos móviles A6 APLICA CUMPLIMIENTO ANEXO Control: Se deben adoptar una política y unas medidas de seguridad de soporte, para gestionar los riesgos introducidos por el uso de dispositivos móviles. A6.2.2 Teletrabajo Control: Se deben implementar una política y unas medidas de seguridad de soporte, para proteger la información a la que se tiene acceso, que es procesada o almacenada en los lugares en los que se realiza teletrabajo. A7 SEGURIDAD DE LOS RECURSOS HUMANOS A7.1 Antes de asumir el empleo Objetivo: Asegurar que los empleados y contratistas comprenden sus responsabilidades y son idóneos en los roles para los que se consideran. A7.1.1 Selección Control: Las verificaciones de los antecedentes de todos los candidatos a un empleo se deben llevar a cabo de acuerdo con las leyes, reglamentaciones y ética pertinentes y deben ser proporcionales a los requisitos de negocio, a la clasificación de la información a que se va a tener acceso y a los riesgos percibidos. A7.1.2 Términos y Control: Los acuerdos condiciones del contractuales con empleo empleados y contratistas deben establecer sus responsabilidades y las de la organización en cuanto a la seguridad de la información. A6.2.1 Política para dispositivos móviles APLICA CUMPLIMIENTO A7.2 ANEXO Durante la ejecución del empleo Objetivo: Asegurarse de que los empleados y contratistas tomen conciencia de sus responsabilidades de seguridad de la información y las cumplan. A7.2.1 Responsabilidades Control: La dirección de la dirección debe exigir a todos los empleados y contratista la aplicación de la seguridad de la información de acuerdo con las políticas y procedimientos establecidos por la organización. A7.2.2 Toma de Control: Todos los conciencia, empleados de la educación y organización, y en donde formación en la sea pertinente, los seguridad de la contratistas, deben recibir información. la educación y la formación en toma de conciencia apropiada, y actualizaciones regulares sobre las políticas y procedimientos de la organización pertinentes para su cargo. A7.2.3 Proceso Control: Se debe contar disciplinario con un proceso formal, el cual debe ser comunicado, para emprender acciones contra empleados que hayan cometido una violación a la seguridad de la información. A7.3 Terminación y cambio de empleo Objetivo: Proteger los intereses de la organización como parte del proceso de cambio o terminación de empleo APLICA CUMPLIMIENTO ANEXO APLICA CUMPLIMIENTO Terminación o Control: Las cambio de responsabilidades y los responsabilidades deberes de seguridad de de empleo la información que permanecen validos después de la terminación o cambio de empleo de deben definir, comunicar al empleado o contratista y se deben hacer cumplir. A8 GESTION DE ACTIVOS A8.1 Responsabilidad por los activos Objetivo: Identificar los activos organizacionales y definir las responsabilidades de protección adecuadas. A8.1.1 Inventario de Control: Se deben Cumple activos identificar los activos satisfactoriamente asociados con información e instalaciones de procesamiento de información, y se debe elaborar y mantener un inventario de estos activos. A8.1.2 Propiedad de los Control: Los activos activos mantenidos en el inventario deben tener un propietario. A8.1.3 Uso aceptable de Control: Se deben los activos identificar, documentar e implementar reglas para el uso aceptable de información y de activos asociados con información e instalaciones de procesamiento de información. A8.1.4 Devolución de Control: Todos los activos empleados y usuarios de partes externas deben devolver todos los activos de la A7.3.1 ANEXO organización que se encuentren a su cargo, al terminar su empleo, contrato o acuerdo. A8.2 Clasificación de la información Objetivo: Asegurar que la información recibe un nivel apropiado de protección, de acuerdo con su importancia para la organización. A8.2.1 Clasificación de la Control: La información información se debe clasificar en función de los requisitos legales, valor, criticidad y susceptibilidad a divulgación o a modificación no autorizada. A8.2.2 Etiquetado de la Control: Se debe información desarrollar e implementar un conjunto adecuado de procedimientos para el etiquetado de la información, de acuerdo con el esquema de clasificación de información adoptado por la organización. A8.2.3 Manejo de activos Control: Se deben desarrollar e implementar procedimientos para el manejo de activos, de acuerdo con el esquema de clasificación de información adoptado por la organización. A8.3 Manejo de medios Objetivo: Evitar la divulgación, la modificación, el retiro o la destrucción no autorizados de información almacenada en los medios A8.3.1 Gestión de medio Control: Se deben removibles implementar procedimientos para la gestión de medio removibles, de acuerdo con el esquema de APLICA CUMPLIMIENTO ANEXO clasificación adoptado por la organización. A8.3.2 Disposición de los Control: Se debe medios disponer en forma segura de los medios cuando ya no se requieran, utilizando procedimientos formales. A8.3.3 Transferencia de Control: Los medios que medios físicos contienen información se deben proteger contra acceso no autorizado, uso indebido o corrupción durante el transporte. A9 CONTROL DE ACCESO A9.1 Requisitos del negocio para el control de acceso Objetivo: Limitar el acceso a información y a instalaciones de procesamiento de información. A9.1.1 Política de control Control: Se debe de acceso establecer, documentar y revisar una política de control de acceso con base en los requisitos del negocio y de la seguridad de la información. A9.1.2 Acceso a redes y a Control: Solo se debe servicios en red permitir acceso de los usuarios a la red y a los servicios de red para los que hayan sido autorizados específicamente. A9.2 Gestión de acceso de usuarios Objetivo: Asegurar el acceso de los usuarios autorizados y evitar el acceso no autorizado a sistemas y servicios. A9.2.1 Registro y Control: Se debe cancelación del implementar un proceso registro de formal de registro y de usuarios cancelación de registro de usuarios, para posibilitar la asignación APLICA CUMPLIMIENTO ANEXO de los derechos de acceso. A9.2.2 Suministro de Control: Se debe acceso de usuarios implementar un proceso de suministro de acceso formal de usuarios para asignar o revocar los derechos de acceso para todo tipo de usuarios para todos los sistemas y servicios. A9.2.3 Gestión de Control: Se debe derechos de restringir y controlar la acceso asignación y uso de privilegiado derechos de acceso privilegiado A9.2.4 Gestión de Control: La asignación información de de información de autenticación autenticación secreta se secreta de debe controlar por medio usuarios de un proceso de gestión formal. A9.2.5 Revisión de los Control: Los propietarios derechos de de los activos deben acceso de usuarios revisar los derechos de acceso de los usuarios, a intervalos regulares. A9.2.6 Retiro o ajuste de Control: Los derechos de los derechos de acceso de todos los acceso empleados y de usuarios externos a la información y a las instalaciones de procesamiento de información se deben retirar al terminar su empleo, contrato o acuerdo, o se deben ajustar cuando se hagan cambios. A9.3 Responsabilidades de los usuarios Objetivo: Hacer que los usuarios rindan cuentas por la salvaguarda de su información de autenticación. APLICA CUMPLIMIENTO ANEXO Uso de Control: Se debe exigir a información de los usuarios que cumplan autenticación las prácticas de la secreta organización para el uso de información de autenticación secreta. A9.4 Control de acceso a sistemas y aplicaciones Objetivo: Evitar el acceso no autorizado a sistemas y aplicaciones. A9.4.1 Restricción de Control: El acceso a la acceso a la información y a las información funciones de los sistemas de las aplicaciones se debe restringir de acuerdo con la política de control de acceso. A9.4.2 Procedimiento de Control: Cuando lo ingreso seguro requiere la política de control de acceso, el acceso a sistemas y aplicaciones se debe controlar mediante un proceso de ingreso seguro. A9.4.3 Sistema de Control: Los sistemas de gestión de gestión de contraseñas contraseñas deben ser interactivos y deben asegurar la calidad de las contraseñas. A9.4.4 Uso de programas Control: Se debe utilitarios restringir y controlar privilegiados estrictamente el uso de programas utilitarios que podrían tener capacidad de anular el sistema y los controles de las aplicaciones. A9.4.5 Control de acceso Control: Se debe a códigos fuente restringir el acceso a los de programas códigos fuente de los programas. A10 CRIPTOGRAFIA A10.1 Controles criptográficos A9.3.1 APLICA CUMPLIMIENTO ANEXO Objetivo: Asegurar el uso apropiado y eficaz de la criptografía para proteger la confidencialidad, autenticidad y/o la integridad de la información A10.1.1 Política sobre el Control: Se debe uso de controles desarrollar e implementar criptográficos una política sobre el uso de controles criptográficos para la protección de la información. A10.1.2 Gestión de llaves Control: Se debe desarrollar e implementar una política sobre el uso, protección y tiempo de vida de las llaves criptográficas, durante todo su ciclo de vida. A11 SEGURIDAD FISICA Y DEL ENTORNO A11.1 Áreas seguras Objetivo: Prevenir el acceso físico no autorizado, el daño y la interferencia a la información y a las instalaciones de procesamiento de información de la organización. A11.1.1 Perímetro de Control: Se deben definir seguridad física y usar perímetros de seguridad, y usarlos para proteger áreas que contengan información confidencial o critica, e instalaciones de manejo de información. A11.1.2 Controles de Control: Las áreas acceso físicos seguras deben estar protegidas con controles de acceso apropiados para asegurar que sólo se permite el acceso a personal autorizado. A11.1.3 Seguridad de Control: Se debe diseñar oficinas, recintos y aplicar la seguridad e instalaciones. física para oficinas, recintos e instalaciones. A11.1.4 Protección contra Control: Se deben amenazas diseñar y aplicar protección física contra APLICA CUMPLIMIENTO ANEXO desastres naturales, ataques maliciosos o accidentes. A11.1.5 Trabajo en áreas Control: Se deben seguras. diseñar y aplicar procedimientos para trabajo en áreas seguras. A11.1.6 Áreas de carga, Control: Se deben despacho y acceso controlar los puntos de público acceso tales como las áreas de despacho y carga y otros puntos por donde pueden entrar personas no autorizadas y, si es posible, aislarlos de las instalaciones de procesamiento de información para evitar el acceso no autorizado. A11.2 Equipos externas y ambientales. Objetivo: Prevenir la perdida, daño, robo o compromiso de activos, y la interrupción de las operaciones de la organización. A11.2.1 Ubicación y Control: Los equipos protección de los deben de estar ubicados y equipos protegidos para reducir los riesgos de amenazas y peligros del entorno, y las posibilidades de acceso no autorizado. A11.2.2 Servicios de Control: Los equipos se suministro deben proteger contra fallas de energía y otras interrupciones causadas por fallas en los servicios de suministro. A11.2.3 Seguridad en el Control: El cableado de cableado. energía eléctrica y de telecomunicaciones que porta datos o brinda soporte a los servicios de información se debe proteger contra APLICA CUMPLIMIENTO ANEXO interceptación, interferencia o daño. A11.2.4 Mantenimiento de Control: Los equipos se los equipos. deben mantener correctamente para asegurar su disponibilidad e integridad continuas. A11.2.5 Retiro de activos Control: Los equipos, información o software no se deben retirar de su sitio sin autorización previa A11.2.6 Seguridad de Control: Se deben aplicar equipos y activos medidas de seguridad a fuera de las los activos que se instalaciones encuentran fuera de las instalaciones de la organización, teniendo en cuenta los diferentes riesgos de trabajar fuera de dichas instalaciones. A11.2.7 Disposición Control: Se deben segura o verificar todos los reutilización de elementos de equipos que equipos contengan medios de almacenamiento para asegurar que cualquier dato confidencial o software licenciado haya sido retirado o sobrescrito en forma segura antes de su disposición o reúso. A11.2.8 Equipos de Control: Los usuarios usuario deben asegurarse de que desatendido a los equipos desatendidos se les da protección apropiada. APLICA CUMPLIMIENTO ANEXO A11.2.9 Política de Control: Se debe adoptar escritorio limpio y una política de escritorio pantalla limpia limpio para los papeles y medios de almacenamiento removibles, y una política de pantalla limpia en las instalaciones de procesamiento de información. A12 SEGURIDAD DE LAS OPERACIONES A12.1 Procedimientos operacionales y responsabilidades Objetivo: Asegurar las operaciones correctas y seguras de las instalaciones de procesamiento de información. A12.1.1 Procedimientos de Control: Los operación procedimientos de documentados operación se deben documentar y poner a disposición de todos los usuarios que los necesitan. A12.1.2 Gestión de Control: Se deben cambios controlar los cambios en la organización, en los procesos de negocio, en las instalaciones y en los sistemas de procesamiento de información que afectan la seguridad de la información. A12.1.3 Gestión de Control: Se debe hacer capacidad seguimiento al uso de recursos, hacer los ajustes, y hacer proyecciones de los requisitos de capacidad futura, para asegurar el desempeño requerido del sistema. APLICA CUMPLIMIENTO ANEXO A12.1.4 Separación de los Control: Se deben ambientes de separar los ambientes de desarrollo, desarrollo, pruebas y pruebas y operación, para reducir operación los riesgos de acceso o cambios no autorizados al ambiente de operación. A12.2 Protección contra códigos maliciosos Objetivo: Asegurarse de que la información y las instalaciones de procesamiento de información estén protegidas contra códigos maliciosos. A12.2.1 Controles contra Control: Se deben códigos implementar controles de maliciosos detección, de prevención y de recuperación, combinados con la toma de conciencia apropiada de los usuarios, para proteger contra códigos maliciosos. A12.3 Copias de respaldo Objetivo: Proteger contra la perdida de datos A12.3.1 Respaldo de la información Control: Se deben hacer copias de respaldo de la información, software e imágenes de los sistemas, y ponerlas a prueba regularmente de acuerdo con una política de copias de respaldo acordadas. A12.4 Registro y seguimiento Objetivo: Registrar eventos y generar evidencia A12.4.1 Registro de eventos Control: Se deben elaborar, conservar y revisar regularmente los registros acerca de actividades del usuario, excepciones, fallas y eventos de seguridad de la información. APLICA CUMPLIMIENTO ANEXO A12.4.2 Protección de la Control: Las información de instalaciones y la registro información de registro se deben proteger contra alteración y acceso no autorizado. A12.4.3 Registros del Control: Las actividades administrador y del administrador y del del operador operador del sistema se deben registrar, y los registros se deben proteger y revisar con regularidad. A12.4.4 Sincronización de Control: Los relojes de relojes todos los sistemas de procesamiento de información pertinentes dentro de una organización o ámbito de seguridad se deben sincronizar con una única fuente de referencia de tiempo. A12.5 Control de software operacional Objetivo: Asegurarse de la integridad de los sistemas operacionales A12.5.1 Instalación de Control: Se deben software en implementar sistemas procedimientos para operativos controlar la instalación de software en sistemas operativos. A12.6 Gestión de la vulnerabilidad técnica Objetivo: Prevenir el aprovechamiento de las vulnerabilidades técnicas A12.6.1 Gestión de las Control: Se debe obtener vulnerabilidades oportunamente técnicas información acerca de las vulnerabilidades técnicas de los sistemas de información que se usen; evaluar la exposición de la organización a estas vulnerabilidades, y tomar las medidas apropiadas APLICA CUMPLIMIENTO ANEXO para tratar el riesgo asociado. A12.6.2 Restricciones sobre la instalación de software Control: Se deben establecer e implementar las reglas para la instalación de software por parte de los usuarios. A12.7 Consideraciones sobre auditorias de sistemas de información Objetivo: Minimizar el impacto de las actividades de auditoria sobre los sistemas operativos A12.7.1 Controles de Control: Los requisitos y auditorías de actividades de auditoria sistemas de que involucran la información verificación de los sistemas operativos se deben planificar y acordar cuidadosamente para minimizar las interrupciones en los procesos del negocio. A13 SEGURIDAD DE LAS COMUNICACIONES A13.1 Gestión de la seguridad de las redes Objetivo: Asegurar la protección de la información en las redes, y sus instalaciones de procesamiento de información de soporte. A13.1.1 Controles de redes Control: Las redes se deben gestionar y controlar para proteger la información en sistemas y aplicaciones. A13.1.2 Seguridad de los Control: Se deben servicios identificar los de red mecanismos de seguridad, los niveles de servicio y los requisitos de gestión de todos los servicios de red, e incluirlos en los acuerdos de servicio de red, ya sea que los servicios se presten internamente APLICA CUMPLIMIENTO ANEXO o se contraten externamente. A13.1.3 Separación en las redes Control: Los grupos de servicios de información, usuarios y sistemas de información se deben separar en las redes. A13.2 Transferencia de información Objetivo: Mantener la seguridad de la información transferida dentro de una organización y con cualquier entidad externa. A13.2.1 Políticas y Control: Se debe contar procedimientos con políticas, de procedimientos y transferencia controles de transferencia de información información formales para proteger la transferencia de información mediante el uso de todo tipo de instalaciones de comunicaciones. A13.2.2 Acuerdos Control: Los acuerdos sobre deben tratar la transferencia transferencia segura de de información información del negocio entre la organización y las partes externas. A13.2.3 Mensajería Control: Se debe proteger Electrónica adecuadamente la información incluida en la mensajería electrónica. A13.2.4 Acuerdos Control: Se deben de identificar, revisar confidencialidad regularmente y o de no documentar los requisitos divulgación para los acuerdos de confidencialidad o no divulgación que reflejen las necesidades de la organización para la APLICA CUMPLIMIENTO ANEXO protección de la información. A14 Adquisición, desarrollo y mantenimiento de sistemas A14.1 Requisitos de seguridad de los sistemas de información Objetivo: Asegurar que la seguridad de la información sea una parte integral de los sistemas de información durante todo el ciclo de vida. Esto incluye también los requisitos para sistemas de información que prestan servicios sobre redes. A.14.1.1 Análisis y Control: Los requisitos especificación de relacionados con requisitos de seguridad de la seguridad de la información se deben información incluir en los requisitos para nuevos sistemas de información o para mejoras a los sistemas de información existentes. A.14.1.2 Seguridad de Control: La información servicios de las involucrada en los aplicaciones en servicios de las redes públicas aplicaciones que pasan sobre redes públicas se debe proteger de actividades fraudulentas, disputas contractuales y divulgación y modificación no autorizadas. A.14.1.3 Protección de Control: La información transacciones de involucrada en las los servicios transacciones de los de las servicios de las aplicaciones. aplicaciones se deben proteger para evitar la transmisión incompleta, el enrutamiento errado, la alteración no autorizada de mensajes, la APLICA CUMPLIMIENTO ANEXO divulgación no autorizada, y la duplicación o reproducción de mensajes no autorizada. A14.2 Seguridad en los procesos de Desarrollo y de Soporte Objetivo: Asegurar que la seguridad de la información este diseñada e implementada dentro del ciclo de vida de desarrollo de los sistemas de información. A.14.2.1 Política de Control: Se debe desarrollo seguro establecer y aplicar reglas para el desarrollo de software y de sistemas, a los desarrollos dentro de la organización. A.14.2.2 Procedimientos de Control: Los cambios a control de los sistemas dentro del cambios en ciclo de vida de sistemas desarrollo se deben controlar mediante el uso de procedimientos formales de control de cambios. A.14.2.3 Revisión técnica Control: Cuando se de las cambian las plataformas aplicaciones de operación, se deben después de revisar las aplicaciones cambios en la críticas del negocio, y plataforma de someter a prueba para operación asegurar que no haya impacto adverso en las operaciones o seguridad de la organización. A.14.2.4 Restricciones en Control: Se deben los cambios a los desalentar las paquetes de modificaciones a los software paquetes de software, los cuales se deben limitar a los cambios necesarios, y todos los cambios se APLICA CUMPLIMIENTO ANEXO deben controlar estrictamente. A.14.2.5 Principio de Construcción de los Sistemas Seguros. A.14.2.6 Ambiente de desarrollo seguro A.14.2.7 Desarrollo contratado externamente A.14.2.8 Pruebas de seguridad de sistemas A.14.2.9 Prueba de aceptación de sistemas Control: Se deben establecer, documentar y mantener principios para la construcción de sistemas seguros, y aplicarlos a cualquier actividad de implementación de sistemas de información. Control: Las organizaciones deben establecer y proteger adecuadamente los ambientes de desarrollo seguros para las actividades de desarrollo e integración de sistemas que comprendan todo el ciclo de vida de desarrollo de sistemas. Control: La organización debe supervisar y hacer seguimiento de la actividad de desarrollo de sistemas contratados externamente. Control: Durante el desarrollo se deben llevar a cabo pruebas de funcionalidad de la seguridad. Control: Para los sistemas de información nuevos, actualizaciones y nuevas versiones, se deben establecer programas de prueba para aceptación y APLICA CUMPLIMIENTO ANEXO criterios de aceptación relacionados. A14.3 Datos de prueba Objetivo: Asegurar la protección de los datos usados para pruebas. A.14.3.1 Protección de Control: Los datos de datos de prueba se deben prueba seleccionar, proteger y controlar cuidadosamente. A15 RELACIONES CON LOS PROVEEDORES A15.1 Seguridad de la información en las relaciones con los proveedores. Objetivo: Asegurar la protección de los activos de la organización que sean accesibles a los proveedores. A15.1.1 Política de Control: Los requisitos seguridad de la de seguridad de la información para información para mitigar las relaciones con los riesgos asociados con proveedores el acceso de proveedores a los activos de la organización se deben acordar con estos y se deben documentar. A15.1.2 Tratamiento de la Control: Se deben seguridad dentro establecer y acordar de los acuerdos todos los requisitos de con proveedores seguridad de la información pertinentes con cada proveedor que pueda tener acceso, procesar, almacenar, comunicar o suministrar componentes de infraestructura de TI para la información de la organización. APLICA CUMPLIMIENTO ANEXO A15.1.3 Cadena de Control: Los acuerdos suministro de con proveedores deben tecnología de incluir requisitos para información y tratar los riesgos de comunicación seguridad de la información asociados con la cadena de suministro de productos y servicios de tecnología de información y comunicación. A15.2 Gestión de la prestación de servicios de proveedores Objetivo: Mantener el nivel acordado de seguridad de la información y de prestación del servicio en línea con los acuerdos con los proveedores A15.2.1 Seguimiento y Control: Las revisión de los organizaciones deben servicios de los hacer seguimiento, proveedores revisar y auditar con regularidad la prestación de servicios de los proveedores. A15.2.2 Gestión del Control: Se deben cambio en los gestionar los cambios en servicios de los el suministro de servicios proveedores por parte de los proveedores, incluido el mantenimiento y las mejoras de las políticas, procedimientos y controles de seguridad de la información existentes, teniendo en cuenta la criticidad de la información, sistemas y procesos de negocio involucrados, y la revaluación de los riesgos. A16 GESTION DE INCIDENTES DE SEGURIDAD DE LA INFORMACION A16.1 Gestión de incidentes y mejoras en la seguridad de la información APLICA CUMPLIMIENTO ANEXO Objetivo: Asegurar un enfoque coherente y eficaz para la gestión de incidentes de seguridad de la información, incluida la comunicación sobre eventos de seguridad y debilidades. A16.1.1 Responsabilidades Control: Se deben y procedimientos establecer las responsabilidades y procedimientos de gestión para asegurar una respuesta rápida, eficaz y ordenada a los incidentes de seguridad de la información. A16.1.2 Reporte de Control: Los eventos de eventos de seguridad de la seguridad de la información se deben información informar a través de los canales de gestión apropiados, tan pronto como sea posible. A16.1.3 Reporte de Control: Se debe exigir a debilidades de todos los empleados y seguridad de la contratistas que usan los información servicios y sistemas de información de la organización, que observen y reporten cualquier debilidad de seguridad de la información observada o sospechada en los sistemas o servicios. A16.1.4 Evaluación de Control: Los eventos de eventos de seguridad de la seguridad de la información se deben información y evaluar y se debe decidir decisiones sobre si se van a clasificar ellos como incidentes de seguridad de la información. A16.1.5 Respuesta a Control: Se debe dar incidentes de respuesta a los incidentes seguridad de la de seguridad de la información información de acuerdo APLICA CUMPLIMIENTO ANEXO con procedimientos documentados. A16.1.6 Aprendizaje obtenido de los incidentes de seguridad de la información Control: El conocimiento adquirido al analizar y resolver incidentes de seguridad de la información se debe usar para reducir la posibilidad o impacto de incidentes futuros. A16.1.7 Recolección de Control: La organización evidencia debe definir y aplicar procedimientos para la identificación, recolección, adquisición y preservación de información que pueda servir como evidencia. A17 ASPECTOS DE SEGURIDAD DE LA INFORMACIÓN DE LA GESTION DE CONTINUIDAD DE NEGOCIO A17.1 Continuidad de Seguridad de la información Objetivo: La continuidad de seguridad de la información se debe incluir en los sistemas de gestión de la continuidad de negocio de la organización. A17.1.1 Planificación de la Control: La organización continuidad de la debe determinar sus seguridad de la requisitos para la información seguridad de la información y la continuidad de la gestión de la seguridad de la información en situaciones adversas, por ejemplo, durante una crisis o desastre. A17.1.2 Implementación Control: La organización de la continuidad debe establecer, de la seguridad de documentar, implementar la información y mantener procesos, procedimientos y controles para asegurar el nivel de continuidad APLICA CUMPLIMIENTO ANEXO requerido para la seguridad de la información durante una situación adversa. A17.1.3 Verificación, revisión y evaluación de la continuidad de la seguridad de la información Control: La organización debe verificar a intervalos regulares los controles de continuidad de la seguridad de la información establecidos e implementados, con el fin de asegurar que son válidos y eficaces durante situaciones adversas. A17.2 Redundancias Objetivo: Asegurar la disponibilidad de instalaciones de procesamiento de información. A17.2.1 Disponibilidad de instalaciones de procesamiento de información Control: Las instalaciones de procesamientos de información se deben implementar con redundancia suficiente para cumplir los requisitos de disponibilidad. A18 CUMPLIMIENTO A18.1 Cumplimiento de requisitos legales y contractuales Objetivo: Evitar el incumplimiento de las obligaciones legales, estatutarias, de reglamentación o contractuales relacionadas con seguridad de la información y de cualquier requisito de seguridad. A18.1.1 Identificación de Control: Todos los la legislación requisitos estatutarios, aplicable. reglamentarios y contractuales pertinentes y el enfoque de la organización para cumplirlos, se deben identificar y documentar APLICA CUMPLIMIENTO ANEXO explícitamente y mantenerlos actualizados para cada sistema de información y para la organización. A18.1.2 Derechos propiedad intelectual (DPI) A18.1.3 Protección de registros A18.1.4 Privacidad y protección de información de datos personales A18.1.5 Reglamentación de controles criptográficos. Control: Se deben implementar procedimientos apropiados para asegurar el cumplimiento de los requisitos legislativos, de reglamentación y contractuales relacionados con los derechos de propiedad intelectual y el uso de productos de software patentados. Control: Los registros se deben proteger contra perdida, destrucción, falsificación, acceso no autorizado y liberación no autorizada, de acuerdo con los requisitos legislativos, de reglamentación, contractuales y de negocio. Control: Se deben asegurar la privacidad y la protección de la información de datos personales, como se exige y la legislación y la reglamentación pertinentes, cuando sea aplicable. Control: Se deben usar controles criptográficos, en cumplimiento de todos los acuerdos, legislación y reglamentación pertinentes. APLICA CUMPLIMIENTO ANEXO A18.2 Revisiones de seguridad de la información Objetivo: Asegurar que la seguridad de la información se implemente y opere de acuerdo con las políticas y procedimientos organizacionales. A18.2.1 Revisión Control: El enfoque de la independiente de organización para la la seguridad de la gestión de la seguridad información de la información y su implementación (es decir los objetivos de control, los controles, las políticas, los procesos y los procedimientos para seguridad de la información), se deben revisar independientemente a intervalos planificados o cuando ocurran cambios significativos. A18.2.2 Cumplimiento Control: Los directores con las políticas y deben revisar con normas de regularidad el seguridad cumplimiento del procesamiento y procedimientos de información dentro de su área de responsabilidad, con las políticas y normas de seguridad apropiadas, y cualquier otro requisito de seguridad. A18.2.3 Revisión del Control: Los sistemas de cumplimiento información se deben técnico revisar periódicamente para determinar el cumplimiento con las políticas y normas de seguridad de la información. Fuente: NTC-ISO-IEC 27001:2013 APLICA CUMPLIMIENTO ANEXO B ANÁLISIS Y DIAGNÓSTICO DEL SGSI PARA LA CONTADURÍA GENERAL DE LA NACIÓN, USANDO EL MODELO GUÍA PARA LA CERTIFICACIÓN EN ISO 27001 DE LAS ENTIDADES, QUE HAN IMPLEMENTADO LOS NORMAS ESTABLECIDAS POR LA ESTRATEGIA DE GOBIERNO EN LÍNEA. 1. EVALUACIÓN DEL SGSI USANDO EL MODELO. Los autores. MODELO GUIA PARA LA CERTIFICACIÓN EN ISO 27001 DE LAS ENTIDADES, QUE HAN IMPLEMENTADO LOS NORMAS ESTABLECIDAS POR LA ESTRATEGIA DE GOBIERNO EN LÍNEA. ANALISIS Y DEFINICIÓN Ítem Alcance del SGSI definido claramente Definición de la política de seguridad Aplica Desarrollo en la contaduría El alcance del SGSI, está dado para los procesos misionales de la contaduría, en la 3% sede calle 95 No. 15-56 de la Ciudad de Bogotá Cumplimiento Porcentaje 1 1 1 1 10% La CGN, se compromete a garantizar, verificar y cumplir todos los requerimientos operativos, normativos, legales y de otra índole aplicables a la seguridad de la información, mediante la concienciación de los funcionarios en Fuente http://www.contaduri a.gov.co/wps/wcm/co nnect/d4d2a161de08-49d6-9138219c6068483c/10493 MANUAL_DE_SEG URIDAD_DE_LA_I NFORMACI%C3%9 3N.pdf?MOD=AJPE RES&CACHEID=d4 d2a161-de08-49d69138-219c6068483c http://www.contaduri a.gov.co/wps/wcm/co nnect/d4d2a161de08-49d6-9138219c6068483c/10493 MANUAL_DE_SEG URIDAD_DE_LA_I NFORMACI%C3%9 3N.pdf?MOD=AJPE RES&CACHEID=d4 d2a161-de08-49d69138-219c6068483c Ítem Aprobación de la dirección a cerca de la planeación de los riegos Aplica Desarrollo en la contaduría seguridad de la información. No se encontró evidencia de este ítem, en los archivos proporcionados por la contaduría. Se aprueba por el contador 3% general de la nación. Cumplimiento Porcentaje 1 0 Aprobación de la dirección general de la entidad 1 1 Se han definido los criterios de valoración de riesgo 1 0.5 Fuente - http://www.contaduri a.gov.co/wps/wcm/co nnect/d4d2a161de08-49d6-9138219c6068483c/10493 MANUAL_DE_SEG URIDAD_DE_LA_I NFORMACI%C3%9 3N.pdf?MOD=AJPE RES&CACHEID=d4 d2a161-de08-49d69138-219c6068483c Se encuentran https://www.google.c definido en el om/url?q=http://www mapa de .contaduria.gov.co/w evaluación, ps/wcm/connect/236e pero se e241-6e50-4c4aconsidera que la baa6explicación de eb5cedc9c161/MAP los mismos no A%2BDE%2BRIES se tiene al GOS%2BPOR%2BP detalle ROCESO.xls%3FMO D%3DAJPERES%26 5% CACHEID%3D236e e241-6e50-4c4abaa6eb5cedc9c161&sa=U &ved=0ahUKEwi7ironsDdAhUFvVkKH fgsDm84ChAWCAw wBA&client=internal -udscse&cx=0121103565 25654065358:qmaqik 0lxyg&usg=AOvVaw Ítem Aplica Cumplimiento Porcentaje Desarrollo en la contaduría Fuente 1DZvXswnCShVadQ Y9WaYlB Se han definido los métodos de valoración de riesgo Riesgos: Identificació n de activos 1 1 0 No se encontró evidencia en los documentos provistos por la contaduría. Se encuentra una lista de activos en un documento tipo informe 1 Riesgos: Identificació n de amenazas 1 0 Riesgos: Identificació n de Vulnerabilid ades 1 0 Riesgos: Identificació n de impactos 1 0 Hay alguna valoración de impactos de negocio sobre los posibles fallos de seguridad 1 0 No se encontró evidencia en los documentos provistos por la contaduría. No se encontró evidencia en los documentos provistos por la contaduría. No se encontró evidencia en los documentos provistos por la contaduría. No se encontró evidencia en los documentos provistos por la contaduría. http://www.contaduri a.gov.co/wps/wcm/co nnect/d33f1b3a-cf0d4be3-9bc0c218d6d23f43/ACTI VOS%2BCONTAD URIA%2B2016+DE F+%281%29.pdf?M OD=AJPERES&CO NVERT_TO=url&C ACHEID=d33f1b3acf0d-4be3-9bc0c218d6d23f43 Ítem Se han tenido en cuenta las amenazas, vulnerabilida des e impactos que puedan generar alguna falla en la seguridad Aplica Cumplimiento Porcentaje 1 Desarrollo en la contaduría No se encontró evidencia en los documentos provistos por la contaduría. Fuente 0 Se encuentran definido en el mapa de evaluación, pero se considera que la explicación de los mismos no se tiene al detalle Hay alguna evaluación de los niveles de riesgo 1 1 hay controles sobre los riesgos identificados 1 0,5 https://www.google.c om/url?q=http://www .contaduria.gov.co/w ps/wcm/connect/236e e241-6e50-4c4abaa6eb5cedc9c161/MAP A%2BDE%2BRIES GOS%2BPOR%2BP ROCESO.xls%3FMO D%3DAJPERES%26 CACHEID%3D236e e241-6e50-4c4abaa6eb5cedc9c161&sa=U &ved=0ahUKEwi7ironsDdAhUFvVkKH fgsDm84ChAWCAw wBA&client=internal -udscse&cx=0121103565 25654065358:qmaqik 0lxyg&usg=AOvVaw 1DZvXswnCShVadQ Y9WaYlB Se encuentran https://www.google.c definido en el om/url?q=http://www mapa de .contaduria.gov.co/w evaluación, ps/wcm/connect/236e pero se e241-6e50-4c4aconsidera que la baa6explicación de eb5cedc9c161/MAP Ítem Hay algún riesgo que no tenga impacto sobre la política Hay riesgos que se hayan transferido a otras entidades (entiéndanse como proveedores, aseguradoras , etc.) Objetivos de control Objetivos de seguridad Aplica Cumplimiento Porcentaje 0 Desarrollo en Fuente la contaduría los mismos no A%2BDE%2BRIES se tiene al GOS%2BPOR%2BP detalle ROCESO.xls%3FMO D%3DAJPERES%26 CACHEID%3D236e e241-6e50-4c4abaa6eb5cedc9c161&sa=U &ved=0ahUKEwi7ironsDdAhUFvVkKH fgsDm84ChAWCAw wBA&client=internal -udscse&cx=0121103565 25654065358:qmaqik 0lxyg&usg=AOvVaw 1DZvXswnCShVadQ Y9WaYlB N/A 0 - 0 0 1 1 1 1 7% - Anexo B Los objetivos de seguridad se encuentran definidas en el 2% SGSI de la entidad http://www.contaduri a.gov.co/wps/wcm/co nnect/d4d2a161de08-49d6-9138219c6068483c/10493 MANUAL_DE_SEG URIDAD_DE_LA_I NFORMACI%C3%9 Ítem Declaración de aplicabilidad Aplica Cumplimiento Porcentaje Desarrollo en la contaduría N/A 0 Fuente 3N.pdf?MOD=AJPE RES&CACHEID=d4 d2a161-de08-49d69138-219c6068483c - 0 Se define política de privacidad para la contaduría. Definición de la política de privacidad de la información 1 1 Las políticas de seguridad y privacidad de la información están alineadas con los objetivos de la entidad y el modelo de negocio 1 1 La estrategia de TI debe estar orientada a generar valor ya contribuir al logro de los objetivos estratégicos. Debe estar 0 0 5% http://www.contaduri a.gov.co/wps/wcm/co nnect/74e2c2dc-7e9f4ad9-97e19b7e48dfb220/POLI TICA+DE+PRIVACI DAD+Y+PROTECCI ON+DE+DATOS+P ERSONALES+%281 %29.pdf?MOD=AJP ERES&useDefaultTe xt=0&useDefaultDes c=0 Se hace énfasis http://www.contaduri en el punto 1 de a.gov.co/wps/wcm/co la política que nnect/74e2c2dc-7e9fse relaciona con 4ad9-97e1el modelo de 9b7e48dfb220/POLI negocio de la TICA+DE+PRIVACI entidad. DAD+Y+PROTECCI ON+DE+DATOS+P ERSONALES+%281 %29.pdf?MOD=AJP ERES&useDefaultTe xt=0&useDefaultDes c=0 N/A Ítem alineado con el plan nacional de desarrollo Se ha considerado implementar el macro proceso de gestión de TI La entidad definió algún plan de transición del protocolo IPV4 a IPV6 La entidad generó un documento de diagnóstico, donde se identifica de manera clara el estado actual de la entidad en la implementac ión de Seguridad y Privacidad de la Información. La entidad formuló un plan de capacitación, sensibilizaci ón y comunicació n de las políticas y buenas prácticas que Aplica Cumplimiento Porcentaje Desarrollo en la contaduría Fuente N/A 0 0 N/A 0 0 No se encontró evidencia en los documentos provistos por la contaduría. 1 1 0 1 Se creo un esquema de publicación para el conocimiento de los usuarios de la contaduría. http://www.contaduri a.gov.co/wps/wcm/co nnect/1847d607d315-441c-8ffe87288ed0f11b/Esque ma+de+publicaci%C 3%B3nTotal_CGN_ mayo2017.pdf?MOD =AJPERES&CONV ERT_TO=url&CAC HEID=1847d607- Ítem mitiguen los riesgos de seguridad de la información a los que están expuestos los funcionarios Existe el plan de divulgación de las políticas, buenas prácticas o directrices relacionadas con seguridad de la información a través de sitio Web. Existe el plan de divulgación de las políticas, buenas prácticas o directrices relacionadas con seguridad de la información a través de eventos o reuniones Existe el plan de divulgación Aplica Cumplimiento Porcentaje Desarrollo en la contaduría Fuente d315-441c-8ffe87288ed0f11b Se comparte el documento para dar a conocer las actualizaciones con la página web. 1 1 http://www.contaduri a.gov.co/wps/wcm/co nnect/4f1f308e-c7074277-ba0b7dff6ac42ad3/Pol%C 3%ADtica+Editorial+ JUNIO+2018.pdf?M OD=AJPERES&CO NVERT_TO=url&C ACHEID=4f1f308ec707-4277-ba0b7dff6ac42ad3 No se encontró evidencia en los documentos provistos por la contaduría. 1 0 1 1 Se creo un esquema de publicación http://www.contaduri a.gov.co/wps/wcm/co nnect/1847d607- Ítem de las políticas, buenas prácticas o directrices relacionadas con seguridad de la información a través de comunicacio nes internas, como: correos, divulgación oral, etc. Existen los comités institucional es para el análisis y planteamient o del modelo de seguridad. La entidad ha identificado y definido las políticas y estándares que faciliten la gestión y la gobernabilid ad de TI La entidad ha establecido un sistema jerárquico de Aplica Cumplimiento Porcentaje 1 1 1 0 1 0 Desarrollo en la contaduría para el conocimiento de los usuarios de la contaduría. Fuente d315-441c-8ffe87288ed0f11b/Esque ma+de+publicaci%C 3%B3nTotal_CGN_ mayo2017.pdf?MOD =AJPERES&CONV ERT_TO=url&CAC HEID=1847d607d315-441c-8ffe87288ed0f11b No se encontró evidencia en los documentos provistos por la contaduría. Las políticas se definen en el manual de seguridad de la información de la entidad. No se encontró evidencia en los documentos provistos por la contaduría. http://www.contaduri a.gov.co/wps/wcm/co nnect/d4d2a161de08-49d6-9138219c6068483c/10493 MANUAL_DE_SEG URIDAD_DE_LA_I NFORMACI%C3%9 3N.pdf?MOD=AJPE RES&CACHEID=d4 d2a161-de08-49d69138-219c6068483c Ítem Aplica Cumplimiento Porcentaje Desarrollo en la contaduría Fuente Se realizan resoluciones donde se firma por el secretario general de la contaduría, que el personal a contratar cumple con los parámetros para el puesto. Se designo un presupuesto de 6.120.000.000 del cual se ejecutó un 93% http://www.contaduri a.gov.co/wps/wcm/co nnect/722eb1725062-41dd-a13f6e500ddf0d00/ResAp er0.pdf?MOD=AJPE RES&CACHEID=72 2eb172-5062-41dda13f-6e500ddf0d00 gobierno de TI Ítem El personal designado está altamente capacitado para la labor IMPLEMENTACIÓN Aplica Cumplimiento 1 se designó presupuesto suficiente 1 Se asignaron los controles adecuados. 1 Porcentaje 1 1 6% 0,5 http://www.contaduri a.gov.co/wps/wcm/co nnect/0ef263dd-9c224e41-9866d832f3f0277e/INFO RME+DE+GESTI% C3%93N+RENDICI ON+DE+CUENTAS +2016.julio+13.pdf?MOD= AJPERES&CONVE RT_TO=url&CACH EID=0ef263dd-9c224e41-9866d832f3f0277e Se encuentran https://www.google.c en la matriz de om/url?q=http://www riesgos, pero .contaduria.gov.co/w tanto los riesgos ps/wcm/connect/236e como los e241-6e50-4c4acontroles de TI, baa6son muy pocos eb5cedc9c161/MAP para una A%2BDE%2BRIES entidad tan GOS%2BPOR%2BP grande como la ROCESO.xls%3FMO contaduría. D%3DAJPERES%26 CACHEID%3D236e e241-6e50-4c4abaa6- Ítem Aplica Cumplimiento Porcentaje Se comunico al personal impactado las políticas y procesos 1 referentes a la seguridad y privacidad de la información 1 Hay un plan de implementac 1 ión del tratamiento de riesgos 0.5 8% Desarrollo en la contaduría Fuente eb5cedc9c161&sa=U &ved=0ahUKEwi7ironsDdAhUFvVkKH fgsDm84ChAWCAw wBA&client=internal -udscse&cx=0121103565 25654065358:qmaqik 0lxyg&usg=AOvVaw 1DZvXswnCShVadQ Y9WaYlB Se comunico al http://www.contaduri personal a.gov.co/wps/wcm/co mediante el nnect/d4d2a161esquema de de08-49d6-9138publicación de 219c6068483c/10493 la entidad MANUAL_DE_SEG URIDAD_DE_LA_I NFORMACI%C3%9 3N.pdf?MOD=AJPE RES&CACHEID=d4 d2a161-de08-49d69138-219c6068483c Se encuentran https://www.google.c definido en el om/url?q=http://www mapa de .contaduria.gov.co/w evaluación, ps/wcm/connect/236e pero se e241-6e50-4c4aconsidera que la baa6explicación de eb5cedc9c161/MAP los mismos no A%2BDE%2BRIES se tiene al GOS%2BPOR%2BP detalle ROCESO.xls%3FMO D%3DAJPERES%26 CACHEID%3D236e e241-6e50-4c4abaa6eb5cedc9c161&sa=U &ved=0ahUKEwi7ironsDdAhUFvVkKH fgsDm84ChAWCAw wBA&client=internal -udscse&cx=0121103565 Ítem Aplica Cumplimiento Porcentaje Desarrollo en la contaduría Se generan los planes de operaciones en los archivos GTI Hay un plan de operación 1 Se han implantado los controles 1 que mitiguen los riesgos 1 No se encontró evidencia en los documentos provistos por la contaduría. Existe un sistema de gestión de indicadores llamado SISMEG 0 hay algún plan para medir la eficacia del sistema 1 1 Existe un manejo efectivo de los recursos 1 1 3% Fuente 25654065358:qmaqik 0lxyg&usg=AOvVaw 1DZvXswnCShVadQ Y9WaYlB http://www.contaduri a.gov.co/wps/wcm/co nnect/0703d58f4bb5-46ed-98e7127f6f40828f/GTIPRC02+ADMINIST RACI%C3%93N+DE +LA+PLATAFORM A+TECNOLOGICA. pdf?MOD=AJPERES &CONVERT_TO=ur l&CACHEID=0703d 58f-4bb5-46ed-98e7127f6f40828f http://www.contaduri a.gov.co/wps/wcm/co nnect/9850f0f5-eb364ce5-9b0a5490276856e8/SMGMANUAL+INDICA DORES.pdf?MOD= AJPERES&CACHEI D=9850f0f5-eb364ce5-9b0a5490276856e8 Se encuentra en http://www.contaduri la rendición de a.gov.co/wps/wcm/co cuentas, se nnect/0ef263dd-9c22encuentra el 4e41-9866presupuesto de d832f3f0277e/INFO todas las áreas RME+DE+GESTI% C3%93N+RENDICI ON+DE+CUENTAS +2016.julio+13.pdf?MOD= Ítem Aplica Existen controles y procedimient 1 os que detecten incidentes Cumplimiento Porcentaje 0 Se informo al personal del manejo del SGSI 1 Aprobación de la dirección Ítem Cantidad de errores encontrados luego de la 1 1 5% 1 SEGUIMIENTO Aplica Cumplimiento 1 Existe el sistema de gestión de la seguridad que se encarga de brindar los procesos de detección y control de incidentes 1 se realizaron jornadas de entrenamient 1 o del personal 0 Desarrollo en la contaduría No se encontró evidencia en los documentos provistos por la contaduría. No se encontró evidencia en los documentos provistos por la contaduría. Se aprueba desde el contador general de la nación 3% Porcentaje 6% No se encontró evidencia en los documentos Fuente AJPERES&CONVE RT_TO=url&CACH EID=0ef263dd-9c224e41-9866d832f3f0277e http://www.contaduri a.gov.co/wps/wcm/co nnect/53ea9c35d3c5-4692-8ac9fb096a57719e/MAN UAL+DEL+SISTEM A+INTEGRADO+D E+GESTION+INSTI TUCIONALSIGI.pdf?MOD=AJP ERES http://www.contaduri a.gov.co/wps/wcm/co nnect/d4d2a161de08-49d6-9138219c6068483c/10493 MANUAL_DE_SEG URIDAD_DE_LA_I NFORMACI%C3%9 3N.pdf?MOD=AJPE RES&CACHEID=d4 d2a161-de08-49d69138-219c6068483c Ítem Aplica Cumplimiento Porcentaje implementac ión del plan de seguridad Desarrollo en la contaduría provistos por la contaduría. Listado de incidentes encontrados Cantidad de Incidentes encontrados 1 Cantidad de intentos de 1 violación del sistema Se han realizado revisiones de 1 la eficacia del sistema Hay eventos que puedan alterar la eficacia del sistema 1 No se encontró evidencia en los documentos provistos por la contaduría. Se genera un informe de gestión por año donde se evalúan los indicadores implementados 0 1 Fuente http://www.contaduri a.gov.co/wps/wcm/co nnect/e5bddfbc-a41c43e1-a796b44b0f0b60a5/4400.p df?MOD=AJPERES &CONVERT_TO=ur l&CACHEID=e5bddf bc-a41c-43e1-a796b44b0f0b60a5 http://www.contaduri a.gov.co/wps/wcm/co nnect/84c6b01612e6-4c82-8edff6900f994b9f/INFOR ME+DE+INDIC+TR IMESTRE+I-2013CGN.pdf?MOD=AJP ERES&CACHEID=8 4c6b016-12e6-4c828edf-f6900f994b9f N/A 0 Mediciones de la eficiencia de 1 los controles implementad os 0 1 5% Se genera un informe de gestión por año donde se evalúan los indicadores implementados http://www.contaduri a.gov.co/wps/wcm/co nnect/84c6b01612e6-4c82-8edff6900f994b9f/INFOR ME+DE+INDIC+TR IMESTRE+I-2013CGN.pdf?MOD=AJP ERES&CACHEID=8 Ítem Aplica Cumplimiento Porcentaje Desarrollo en la contaduría Fuente 4c6b016-12e6-4c828edf-f6900f994b9f Hay una revisión periódica de 1 los controles implementad os Hay una revisión periódica de 1 la valoración de los riesgos No se encontró evidencia en los documentos provistos por la contaduría. 0 No se encontró evidencia en los documentos provistos por la contaduría. 0 Auditorías internas Se realizaron auditorias que reflejaran los 1 fallos y fortalezas a nivel de seguridad La dirección reviso los impactos y eficacia del sistema 1 La dirección presenta un informe de la revisión a la gestión 1 0 3% Se generaron 1 planeaciones 1 6% Se genera documento de http://www.contaduri a.gov.co/wps/wcm/co nnect/390683ff-4e664c33-afa2fdb9ae5411e1/AUDI TORIAS+INTERNA S+DEL+SISTEMA+I NTEGRADO+DE+G ESTI%C3%93N_v15 .pdf?MOD=AJPERE S&CONVERT_TO= url&CACHEID=390 683ff-4e66-4c33afa2-fdb9ae5411e1 http://www.contaduri a.gov.co/wps/wcm/co nnect/415d5ace0016-4739-bbb938fe6ac910ab/3+INF ORME+DE+REVISI %C3%93N+POR+L A+DIRECCI%C3%9 3N+2017++%282%2 9.pdf?MOD=AJPER ES&CONVERT_TO =url&CACHEID=41 5d5ace-0016-4739bbb9-38fe6ac910ab http://www.contaduri a.gov.co/wps/wcm/co Ítem Aplica Cumplimiento Porcentaje para implementar acciones correctivas y preventivas Desarrollo en la contaduría planeación del mejoramiento donde se enfoca en las acciones correctivas y preventivas La entidad N/A cuenta con 0 0 un tablero de indicadores Se realizaron N/A los comités de revisión de la efectividad de las 0 0 políticas y estrategias planteadas en las fases anteriores MANTENIMIENTO Y MEJORA Ítem Aplica Cumplimiento Porcentaje Se da evidencia Se del resultado de implementar las mejoras on las mejoras que fueron resultados de 1 1 las observacione 6% s en los módulos anteriores Hay evidencia de los resultados 1 1 La dirección crea un documento donde se Fuente nnect/da6f350d-be364808-8a9027a9ffa5ddfd/CYEPRC04+PROCEDIM IENTO+PLANES+D E+MEJORAMIENT O.pdf?MOD=AJPER ES&CONVERT_TO =url&CACHEID=da 6f350d-be36-48088a90-27a9ffa5ddfd http://www.contaduri a.gov.co/wps/wcm/co nnect/e40eab4f-26ba4aaf-83b6d79ea7f77fb1/revisi %C3%B3n+por+la+d ireccion+2014.pdf?M OD=AJPERES&CO NVERT_TO=url&C ACHEID=e40eab4f26ba-4aaf-83b6d79ea7f77fb1 http://www.contaduri a.gov.co/wps/wcm/co nnect/e40eab4f-26ba4aaf-83b6- Ítem Se implementar on las acciones correctivas Aplica 1 Cumplimiento Porcentaje 1 6% Se implementar on las acciones preventivas 1 La entidad contó con un proceso de identificació n de infraestructu ra crítica, lo 0 aplicó y comunicó los resultados a las partes interesadas La entidad realizó el monitoreo y evaluación 1 de desempeño de la gestión 1 Desarrollo en Fuente la contaduría muestran los d79ea7f77fb1/revisi porcentajes de %C3%B3n+por+la+d resultados ireccion+2014.pdf?M OD=AJPERES&CO NVERT_TO=url&C ACHEID=e40eab4f26ba-4aaf-83b6d79ea7f77fb1 Se muestran http://www.contaduri resultados en a.gov.co/wps/wcm/co informes de nnect/2b77c514auditorias 8d36-436a-9868b5b5e3c5cbb0/2_Info rmeAuditoriaExterna _ICONTEC.pdf?MO D=AJPERES Se muestran http://www.contaduri resultados en a.gov.co/wps/wcm/co informes de nnect/2b77c514auditorias 8d36-436a-9868b5b5e3c5cbb0/2_Info rmeAuditoriaExterna _ICONTEC.pdf?MO D=AJPERES N/A 0 5% 1 Se monitorean las labores de TI de forma trimestral http://www.contaduri a.gov.co/wps/wcm/co nnect/f485b804c994-4e57-affbab60e425b842/Infor me+de+seguimiento+ 4%C2%BA+trimestre Ítem Aplica Cumplimiento Porcentaje Desarrollo en la contaduría de TI a partir de las mediciones de los indicadores del macroproceso de Gestión TI Existe una valoración de la dirección Fuente +2016.pdf?MOD=AJ PERES&CACHEID= f485b804-c994-4e57affb-ab60e425b842 La dirección da un informe detallado de su revisión ante los resultados 1 1 3% http://www.contaduri a.gov.co/wps/wcm/co nnect/e40eab4f-26ba4aaf-83b6d79ea7f77fb1/revisi %C3%B3n+por+la+d ireccion+2014.pdf?M OD=AJPERES&CO NVERT_TO=url&C ACHEID=e40eab4f26ba-4aaf-83b6d79ea7f77fb1 2. OBJETIVOS DE CONTROL Los autores. ANEXO A5 POLÍTICAS DE LA SEGURIDAD DE LA INFORMACION A5.1 Orientación de la dirección para la gestión de la seguridad de la información Objetivo: Brindar orientación y soporte, por parte de la dirección, para la seguridad de la información de acuerdo con los requisitos del negocio y con las leyes y reglamentos pertinentes APLICA CUMPLIMIENTO A5.1.1 A5.1.2 A6 ANEXO Políticas para la seguridad Control: Se debe definir un de la información conjunto de políticas para la seguridad de la información, aprobada por la dirección, publicada y comunicada a los empleados y a las partes externas pertinentes. APLICA CUMPLIMIENTO 1 1 Revisión de las políticas para la seguridad de la información. 1 Control: Las políticas para la seguridad de la información se deben revisar a intervalos planificados o si ocurren cambios significativos, para para asegurar su conveniencia, adecuación y eficacia continuas. ORGANIZACIÓN DE LA SEGURIDAD DE LA INFORMACION A6.1 Organización interna Objetivo: Establecer un marco de referencia de gestión para iniciar y controlar la implementación y operación de la seguridad de la información dentro de la organización. 0 A6.1.1 A6.1.2 A6.1.3 ANEXO Roles y responsabilidades Control: Se deben definir y para la seguridad de la asignar todas las información responsabilidades de la seguridad de la información. Separación de deberes Contacto con las autoridades APLICA CUMPLIMIENTO 1 1 1 1 0 0 Control: Los deberes y áreas de responsabilidad en conflicto se deben separar para reducir las posibilidades de modificación no autorizada o no intencional, o el uso indebido de los activos de la organización Control: Se deben mantener contactos apropiados con las autoridades pertinentes. A6.1.4 A6.1.5 ANEXO Contacto con grupos de Control: Se deben mantener interés especial contactos apropiados con grupos de interés especial u otros foros y asociaciones profesionales especializadas en seguridad Seguridad de la información en la gestión de proyectos. APLICA CUMPLIMIENTO 0 0 0 0 1 1 Control: La seguridad de la información se debe tratar en la gestión de proyectos, independientemente del tipo de proyecto. A6.2 Dispositivos móviles y teletrabajo Objetivo: Garantizar la seguridad del teletrabajo y el uso de dispositivos móviles A6.2.1 Política para dispositivos Control: Se deben adoptar una móviles política y unas medidas de seguridad de soporte, para gestionar los riesgos introducidos por el uso de dispositivos móviles. A6.2.2 Teletrabajo ANEXO Control: Se deben implementar una política y unas medidas de seguridad de soporte, para proteger la información a la que se tiene acceso, que es procesada o almacenada en los lugares en los que se realiza teletrabajo. APLICA CUMPLIMIENTO 0 A7 SEGURIDAD DE LOS RECURSOS HUMANOS A7.1 Antes de asumir el empleo Objetivo: Asegurar que los empleados y contratistas comprenden sus responsabilidades y son idóneos en los roles para los que se consideran. 0 ANEXO Control: Las verificaciones de los antecedentes de todos los candidatos a un empleo se deben llevar a cabo de acuerdo con las leyes, reglamentaciones y ética pertinentes y deben ser proporcionales a los requisitos de negocio, a la clasificación de la información a que se va a tener acceso y a los riesgos percibidos. A7.1.1 Selección A7.1.2 Términos y condiciones del empleo APLICA CUMPLIMIENTO 1 1 1 1 Control: Los acuerdos contractuales con empleados y contratistas deben establecer sus responsabilidades y las de la organización en cuanto a la seguridad de la información. A7.2 Durante la ejecución del empleo Objetivo: Asegurarse de que los empleados y contratistas tomen conciencia de sus responsabilidades de seguridad de la información y las cumplan. A7.2.1 A7.2.2 ANEXO Responsabilidades de la Control: La dirección debe dirección exigir a todos los empleados y contratista la aplicación de la seguridad de la información de acuerdo con las políticas y procedimientos establecidos por la organización. Toma de conciencia, educación y formación en la seguridad de la información. APLICA CUMPLIMIENTO 1 1 1 1 Control: Todos los empleados de la organización, y en donde sea pertinente, los contratistas, deben recibir la educación y la formación en toma de conciencia apropiada, y actualizaciones regulares sobre las políticas y procedimientos de la organización pertinentes para su cargo. A7.2.3 ANEXO Proceso disciplinario Control: Se debe contar con un proceso formal, el cual debe ser comunicado, para emprender acciones contra empleados que hayan cometido una violación a la seguridad de la información. APLICA CUMPLIMIENTO 1 1 0 0 A7.3 Terminación y cambio de empleo Objetivo: Proteger los intereses de la organización como parte del proceso de cambio o terminación de empleo A7.3.1 Terminación o cambio de Control: Las responsabilidades de responsabilidades y los empleo deberes de seguridad de la información que permanecen validos después de la terminación o cambio de empleo de deben definir, comunicar al empleado o contratista y se deben hacer cumplir. A8 GESTION DE ACTIVOS A8.1 Responsabilidad por los activos Objetivo: Identificar los activos organizacionales y definir las responsabilidades de protección adecuadas. A8.1.1 A8.1.2 A8.1.3 ANEXO Inventario de activos Control: Se deben identificar los activos asociados con información e instalaciones de procesamiento de información, y se debe elaborar y mantener un inventario de estos activos. Propiedad de los activos Uso aceptable de los activos APLICA CUMPLIMIENTO 1 1 1 1 1 1 Control: Los activos mantenidos en el inventario deben tener un propietario. Control: Se deben identificar, documentar e implementar reglas para el uso aceptable de información y de activos asociados con información e instalaciones de procesamiento de información. A8.1.4 ANEXO APLICA CUMPLIMIENTO Devolución de activos Control: Todos los empleados y usuarios de partes externas deben devolver todos los activos de la organización que se encuentren a su cargo, al terminar su empleo, contrato o acuerdo. 0 0 1 1 A8.2 Clasificación de la información Objetivo: Asegurar que la información recibe un nivel apropiado de protección, de acuerdo con su importancia para la organización. A8.2.1 Clasificación de la Control: La información se información debe clasificar en función de los requisitos legales, valor, criticidad y susceptibilidad a divulgación o a modificación no autorizada. A8.2.2 Etiquetado de la información A8.2.3 Manejo de activos ANEXO Control: Se debe desarrollar e implementar un conjunto adecuado de procedimientos para el etiquetado de la información, de acuerdo con el esquema de clasificación de información adoptado por la organización. APLICA CUMPLIMIENTO 0 0 1 1 Control: Se deben desarrollar e implementar procedimientos para el manejo de activos, de acuerdo con el esquema de clasificación de información adoptado por la organización. A8.3 Manejo de medios Objetivo: Evitar la divulgación, la modificación, el retiro o la destrucción no autorizados de información almacenada en los medios A8.3.1 ANEXO Gestión de medio Control: Se deben removibles implementar procedimientos para la gestión de medio removibles, de acuerdo con el esquema de clasificación adoptado por la organización. A8.3.2 Disposición de los medios Control: Se debe disponer en forma segura de los medios cuando ya no se requieran, utilizando procedimientos formales. A8.3.3 Transferencia de medios físicos APLICA CUMPLIMIENTO 0 0 0 0 0 0 Control: Los medios que contienen información se deben proteger contra acceso no autorizado, uso indebido o corrupción durante el transporte. A9 CONTROL DE ACCESO A9.1 Requisitos del negocio para el control de acceso Objetivo: Limitar el acceso a información y a instalaciones de procesamiento de información. A9.1.1 A9.1.2 ANEXO Política de control de Control: Se debe establecer, acceso documentar y revisar una política de control de acceso con base en los requisitos del negocio y de la seguridad de la información. Acceso a redes y a servicios en red APLICA CUMPLIMIENTO 1 1 1 1 1 1 Control: Solo se debe permitir acceso de los usuarios a la red y a los servicios de red para los que hayan sido autorizados específicamente. A9.2 Gestión de acceso de usuarios Objetivo: Asegurar el acceso de los usuarios autorizados y evitar el acceso no autorizado a sistemas y servicios. A9.2.1 Registro y cancelación del Control: Se debe implementar registro de usuarios un proceso formal de registro y de cancelación de registro de usuarios, para posibilitar la asignación de los derechos de acceso. A9.2.2 ANEXO Suministro de acceso de Control: Se debe implementar usuarios un proceso de suministro de acceso formal de usuarios para asignar o revocar los derechos de acceso para todo tipo de usuarios para todos los sistemas y servicios. A9.2.3 Gestión de derechos de acceso privilegiado A9.2.4 Gestión de información de Control: La asignación de autenticación secreta de información de autenticación usuarios secreta se debe controlar por medio de un proceso de gestión formal. A9.2.5 Revisión de los derechos de acceso de usuarios APLICA CUMPLIMIENTO 1 1 1 1 1 1 1 1 Control: Se debe restringir y controlar la asignación y uso de derechos de acceso privilegiado Control: Los propietarios de los activos deben revisar los derechos de acceso de los usuarios, a intervalos regulares. A9.2.6 ANEXO Retiro o ajuste de los Control: Los derechos de derechos de acceso acceso de todos los empleados y de usuarios externos a la información y a las instalaciones de procesamiento de información se deben retirar al terminar su empleo, contrato o acuerdo, o se deben ajustar cuando se hagan cambios. APLICA CUMPLIMIENTO 1 1 1 1 A9.3 Responsabilidades de los usuarios Objetivo: Hacer que los usuarios rindan cuentas por la salvaguarda de su información de autenticación. A9.3.1 Uso de información de Control: Se debe exigir a los autenticación secreta usuarios que cumplan las prácticas de la organización para el uso de información de autenticación secreta. A9.4 Control de acceso a sistemas y aplicaciones Objetivo: Evitar el acceso no autorizado a sistemas y aplicaciones. A9.4.1 ANEXO Restricción de acceso a la Control: El acceso a la información información y a las funciones de los sistemas de las aplicaciones se debe restringir de acuerdo con la política de control de acceso. A9.4.2 Procedimiento de ingreso seguro Control: Cuando lo requiere la política de control de acceso, el acceso a sistemas y aplicaciones se debe controlar mediante un proceso de ingreso seguro. A9.4.3 Sistema de gestión de contraseñas Control: Los sistemas de gestión de contraseñas deben ser interactivos y deben asegurar la calidad de las contraseñas. APLICA CUMPLIMIENTO 1 1 1 1 1 1 A9.4.4 A9.4.5 ANEXO Uso de programas Control: Se debe restringir y utilitarios privilegiados controlar estrictamente el uso de programas utilitarios que podrían tener capacidad de anular el sistema y los controles de las aplicaciones. Control de acceso a códigos fuente de programas APLICA CUMPLIMIENTO 0 0 0 0 1 0 Control: Se debe restringir el acceso a los códigos fuente de los programas. A10 CRIPTOGRAFIA A10.1 Controles criptográficos Objetivo: Asegurar el uso apropiado y eficaz de la criptografía para proteger la confidencialidad, autenticidad y/o la integridad de la información A10.1.1 Política sobre el uso de Control: Se debe desarrollar e controles criptográficos implementar una política sobre el uso de controles criptográficos para la protección de la información. A10.1.2 Gestión de llaves ANEXO Control: Se debe desarrollar e implementar una política sobre el uso, protección y tiempo de vida de las llaves criptográficas, durante todo su ciclo de vida. APLICA CUMPLIMIENTO 1 0 1 0 1 0 A11 SEGURIDAD FISICA Y DEL ENTORNO A11.1 Áreas seguras Objetivo: Prevenir el acceso físico no autorizado, el daño y la interferencia a la información y a las instalaciones de procesamiento de información de la organización. A11.1.1 Perímetro de seguridad Control: Se deben definir y física usar perímetros de seguridad, y usarlos para proteger áreas que contengan información confidencial o critica, e instalaciones de manejo de información. A11.1.2 Controles de acceso físicos Control: Las áreas seguras deben estar protegidas con controles de acceso apropiados para asegurar que sólo se permite el acceso a personal autorizado. ANEXO A11.1.3 Seguridad de oficinas, Control: Se debe diseñar y recintos e instalaciones. aplicar la seguridad física para oficinas, recintos e instalaciones. A11.1.4 Protección contra amenazas externas y ambientales. Control: Se deben diseñar y aplicar protección física contra desastres naturales, ataques maliciosos o accidentes. A11.1.5 Trabajo en áreas seguras. Control: Se deben diseñar y aplicar procedimientos para trabajo en áreas seguras. A11.1.6 Áreas de carga, despacho y acceso público Control: Se deben controlar los puntos de acceso tales como las áreas de despacho y carga y otros puntos por donde pueden entrar personas no autorizadas y, si es posible, aislarlos de las instalaciones de procesamiento de información para evitar el acceso no autorizado. A11.2 Equipos APLICA CUMPLIMIENTO 1 0 1 0 1 0 1 0 ANEXO Objetivo: Prevenir la perdida, daño, robo o compromiso de activos, y la interrupción de las operaciones de la organización. A11.2.1 Ubicación y protección de Control: Los equipos deben los equipos de estar ubicados y protegidos para reducir los riesgos de amenazas y peligros del entorno, y las posibilidades de acceso no autorizado. A11.2.2 Servicios de suministro Control: Los equipos se deben proteger contra fallas de energía y otras interrupciones causadas por fallas en los servicios de suministro. A11.2.3 Seguridad en el cableado. Control: El cableado de energía eléctrica y de telecomunicaciones que porta datos o brinda soporte a los servicios de información se debe proteger contra interceptación, interferencia o daño. APLICA CUMPLIMIENTO 1 0 1 0 1 0 ANEXO A11.2.4 Mantenimiento de los Control: Los equipos se deben equipos. mantener correctamente para asegurar su disponibilidad e integridad continuas. A11.2.5 Retiro de activos Control: Los equipos, información o software no se deben retirar de su sitio sin autorización previa A11.2.6 Seguridad de equipos y activos fuera de las instalaciones Control: Se deben aplicar medidas de seguridad a los activos que se encuentran fuera de las instalaciones de la organización, teniendo en cuenta los diferentes riesgos de trabajar fuera de dichas instalaciones. APLICA CUMPLIMIENTO 1 1 1 1 1 1 ANEXO A11.2.7 Disposición segura o Control: Se deben verificar reutilización de equipos todos los elementos de equipos que contengan medios de almacenamiento para asegurar que cualquier dato confidencial o software licenciado haya sido retirado o sobrescrito en forma segura antes de su disposición o reúso. A11.2.8 Equipos de usuario desatendido A11.2.9 Política de escritorio limpio y pantalla limpia A12 A12.1 APLICA CUMPLIMIENTO 1 1 1 1 1 1 Control: Los usuarios deben asegurarse de que a los equipos desatendidos se les da protección apropiada. Control: Se debe adoptar una política de escritorio limpio para los papeles y medios de almacenamiento removibles, y una política de pantalla limpia en las instalaciones de procesamiento de información. SEGURIDAD DE LAS OPERACIONES Procedimientos operacionales y responsabilidades ANEXO Objetivo: Asegurar las operaciones correctas y seguras de las instalaciones de procesamiento de información. A12.1.1 Procedimientos de Control: Los procedimientos operación documentados de operación se deben documentar y poner a disposición de todos los usuarios que los necesitan. A12.1.2 Gestión de cambios Control: Se deben controlar los cambios en la organización, en los procesos de negocio, en las instalaciones y en los sistemas de procesamiento de información que afectan la seguridad de la información. A12.1.3 Gestión de capacidad Control: Se debe hacer seguimiento al uso de recursos, hacer los ajustes, y hacer proyecciones de los requisitos de capacidad futura, para asegurar el desempeño requerido del sistema. APLICA CUMPLIMIENTO 1 0 1 1 1 1 ANEXO A12.1.4 Separación de los Control: Se deben separar los ambientes de desarrollo, ambientes de desarrollo, pruebas y operación pruebas y operación, para reducir los riesgos de acceso o cambios no autorizados al ambiente de operación. APLICA CUMPLIMIENTO 0 0 1 0 A12.2 Protección contra códigos maliciosos Objetivo: Asegurarse de que la información y las instalaciones de procesamiento de información estén protegidas contra códigos maliciosos. A12.2.1 Controles contra códigos Control: Se deben maliciosos implementar controles de detección, de prevención y de recuperación, combinados con la toma de conciencia apropiada de los usuarios, para proteger contra códigos maliciosos. A12.3 Copias de respaldo Objetivo: Proteger contra la perdida de datos A12.3.1 Respaldo de la información ANEXO Control: Se deben hacer copias de respaldo de la información, software e imágenes de los sistemas, y ponerlas a prueba regularmente de acuerdo con una política de copias de respaldo acordadas. APLICA CUMPLIMIENTO 1 1 1 1 1 1 A12.4 Registro y seguimiento Objetivo: Registrar eventos y generar evidencia A12.4.1 Registro de eventos Control: Se deben elaborar, conservar y revisar regularmente los registros acerca de actividades del usuario, excepciones, fallas y eventos de seguridad de la información. A12.4.2 Protección de la información de registro Control: Las instalaciones y la información de registro se deben proteger contra alteración y acceso no autorizado. ANEXO A12.4.3 Registros del Control: Las actividades del administrador y del administrador y del operador operador del sistema se deben registrar, y los registros se deben proteger y revisar con regularidad. A12.4.4 Sincronización de relojes APLICA CUMPLIMIENTO 1 1 0 0 1 1 Control: Los relojes de todos los sistemas de procesamiento de información pertinentes dentro de una organización o ámbito de seguridad se deben sincronizar con una única fuente de referencia de tiempo. A12.5 Control de software operacional Objetivo: Asegurarse de la integridad de los sistemas operacionales A12.5.1 Instalación de software en Control: Se deben sistemas operativos implementar procedimientos para controlar la instalación de software en sistemas operativos. A12.6 Gestión de la vulnerabilidad técnica Objetivo: Prevenir el aprovechamiento de las vulnerabilidades técnicas ANEXO APLICA CUMPLIMIENTO A12.6.1 Gestión de las Control: Se debe obtener vulnerabilidades técnicas oportunamente información acerca de las vulnerabilidades técnicas de los sistemas de información que se usen; evaluar la exposición de la organización a estas vulnerabilidades, y tomar las medidas apropiadas para tratar el riesgo asociado. A12.6.2 Restricciones sobre la instalación de software A12.7 1 0 1 0 Control: Se deben establecer e implementar las reglas para la instalación de software por parte de los usuarios. Consideraciones sobre auditorias de sistemas de información Objetivo: Minimizar el impacto de las actividades de auditoria sobre los sistemas operativos ANEXO A12.7.1 Controles de auditorías de Control: Los requisitos y sistemas de información actividades de auditoria que involucran la verificación de los sistemas operativos se deben planificar y acordar cuidadosamente para minimizar las interrupciones en los procesos del negocio. APLICA CUMPLIMIENTO 1 1 1 1 A13 SEGURIDAD DE LAS COMUNICACIONES A13.1 Gestión de la seguridad de las redes Objetivo: Asegurar la protección de la información en las redes, y sus instalaciones de procesamiento de información de soporte. A13.1.1 Controles de redes Control: Las redes se deben gestionar y controlar para proteger la información en sistemas y aplicaciones. ANEXO A13.1.2 Seguridad de los servicios Control: Se deben identificar de red los mecanismos de seguridad, los niveles de servicio y los requisitos de gestión de todos los servicios de red, e incluirlos en los acuerdos de servicio de red, ya sea que los servicios se presten internamente o se contraten externamente. APLICA CUMPLIMIENTO 1 A13.1.3 Separación en las redes Control: Los grupos de servicios de información, usuarios y sistemas de información se deben separar en las redes. A13.2 Transferencia de información Objetivo: Mantener la seguridad de la información transferida dentro de una organización y con cualquier entidad externa. 1 ANEXO A13.2.1 Políticas y procedimientos Control: Se debe contar con de transferencia políticas, procedimientos y de información controles de transferencia información formales para proteger la transferencia de información mediante el uso de todo tipo de instalaciones de comunicaciones. A13.2.2 Acuerdos sobre transferencia de información Control: Los acuerdos deben tratar la transferencia segura de información del negocio entre la organización y las partes externas. A13.2.3 Mensajería Electrónica Control: Se debe proteger adecuadamente la información incluida en la mensajería electrónica. APLICA CUMPLIMIENTO 1 0 0 0 1 1 ANEXO APLICA CUMPLIMIENTO A13.2.4 Acuerdos Control: Se deben identificar, de revisar regularmente y confidencialidad o de no documentar los requisitos para divulgación los acuerdos de confidencialidad o no divulgación que reflejen las necesidades de la organización para la protección de la información. 1 1 1 1 A14 Adquisición, desarrollo y mantenimiento de sistemas A14.1 Requisitos de seguridad de los sistemas de información Objetivo: Asegurar que la seguridad de la información sea una parte integral de los sistemas de información durante todo el ciclo de vida. Esto incluye también los requisitos para sistemas de información que prestan servicios sobre redes. A.14.1.1 Análisis y especificación Control: Los requisitos de requisitos de relacionados con seguridad seguridad de la de la información se deben información incluir en los requisitos para nuevos sistemas de información o para mejoras a los sistemas de información existentes. ANEXO A.14.1.2 Seguridad de servicios Control: La información de las aplicaciones en involucrada en los redes públicas servicios de las aplicaciones que pasan sobre redes públicas se debe proteger de actividades fraudulentas, disputas contractuales y divulgación y modificación no autorizadas. A.14.1.3 Protección de transacciones de los servicios de las aplicaciones. A14.2 APLICA CUMPLIMIENTO 1 1 0 0 Control: La información involucrada en las transacciones de los servicios de las aplicaciones se deben proteger para evitar la transmisión incompleta, el enrutamiento errado, la alteración no autorizada de mensajes, la divulgación no autorizada, y la duplicación o reproducción de mensajes no autorizada. Seguridad en los procesos de Desarrollo y de Soporte ANEXO Objetivo: Asegurar que la seguridad de la información este diseñada e implementada dentro del ciclo de vida de desarrollo de los sistemas de información. A.14.2.1 Política de desarrollo Control: Se debe establecer y seguro aplicar reglas para el desarrollo de software y de sistemas, a los desarrollos dentro de la organización. APLICA CUMPLIMIENTO 1 1 1 1 1 1 A.14.2.2 Procedimientos de control Control: Los cambios a los de cambios en sistemas sistemas dentro del ciclo de vida de desarrollo se deben controlar mediante el uso de procedimientos formales de control de cambios. A.14.2.3 Revisión técnica de las aplicaciones después de cambios en la plataforma de operación Control: Cuando se cambian las plataformas de operación, se deben revisar las aplicaciones críticas del negocio, y someter a prueba para asegurar que no haya impacto adverso en las operaciones o seguridad de la organización. ANEXO A.14.2.4 Restricciones en los Control: Se deben desalentar cambios a los paquetes de las modificaciones a los software paquetes de software, los cuales se deben limitar a los cambios necesarios, y todos los cambios se deben controlar estrictamente. APLICA CUMPLIMIENTO 0 0 0 0 A.14.2.5 Principio de Construcción Control: Se deben de los Sistemas Seguros. establecer, documentar y mantener principios para la construcción de sistemas seguros, y aplicarlos a cualquier actividad de implementación de sistemas de información. ANEXO A.14.2.6 Ambiente de desarrollo Control: Las organizaciones seguro deben establecer y proteger adecuadamente los ambientes de desarrollo seguros para las actividades de desarrollo e integración de sistemas que comprendan todo el ciclo de vida de desarrollo de sistemas. A.14.2.7 Desarrollo contratado externamente Control: La organización debe supervisar y hacer seguimiento de la actividad de desarrollo de sistemas contratados externamente. A.14.2.8 Pruebas de seguridad de sistemas Control: Durante el desarrollo se deben llevar a cabo pruebas de funcionalidad de la seguridad. APLICA CUMPLIMIENTO 0 0 0 0 0 0 ANEXO A.14.2.9 Prueba de aceptación Control: Para los sistemas de sistemas de información nuevos, actualizaciones y nuevas versiones, se deben establecer programas de prueba para aceptación y criterios de aceptación relacionados. APLICA CUMPLIMIENTO 0 0 0 0 A14.3 Datos de prueba Objetivo: Asegurar la protección de los datos usados para pruebas. A.14.3.1 Protección de datos Control: Los datos de de prueba prueba se deben seleccionar, proteger y controlar cuidadosamente. A15 A15.1 RELACIONES CON LOS PROVEEDORES Seguridad de la información en las relaciones con los proveedores. Objetivo: Asegurar la protección de los activos de la organización que sean accesibles a los proveedores. ANEXO APLICA CUMPLIMIENTO A15.1.1 Política de seguridad de la Control: Los requisitos de información para las seguridad de la información relaciones con para mitigar los riesgos proveedores asociados con el acceso de proveedores a los activos de la organización se deben acordar con estos y se deben documentar. 0 0 0 0 A15.1.2 Tratamiento de la Control: Se deben establecer y seguridad dentro de los acordar todos los requisitos de acuerdos con proveedores seguridad de la información pertinentes con cada proveedor que pueda tener acceso, procesar, almacenar, comunicar o suministrar componentes de infraestructura de TI para la información de la organización. ANEXO A15.1.3 Cadena de suministro de Control: Los acuerdos con tecnología de información proveedores deben incluir y comunicación requisitos para tratar los riesgos de seguridad de la información asociados con la cadena de suministro de productos y servicios de tecnología de información y comunicación. APLICA CUMPLIMIENTO 0 0 0 0 A15.2 Gestión de la prestación de servicios de proveedores Objetivo: Mantener el nivel acordado de seguridad de la información y de prestación del servicio en línea con los acuerdos con los proveedores A15.2.1 Seguimiento y revisión de Control: Las organizaciones los servicios de los deben hacer seguimiento, proveedores revisar y auditar con regularidad la prestación de servicios de los proveedores. ANEXO A15.2.2 Gestión del cambio en los Control: Se deben gestionar servicios de los los cambios en el suministro proveedores de servicios por parte de los proveedores, incluido el mantenimiento y las mejoras de las políticas, procedimientos y controles de seguridad de la información existentes, teniendo en cuenta la criticidad de la información, sistemas y procesos de negocio involucrados, y la revaluación de los riesgos. APLICA CUMPLIMIENTO 0 A16 GESTION DE INCIDENTES DE SEGURIDAD DE LA INFORMACION A16.1 Gestión de incidentes y mejoras en la seguridad de la información Objetivo: Asegurar un enfoque coherente y eficaz para la gestión de incidentes de seguridad de la información, incluida la comunicación sobre eventos de seguridad y debilidades. 0 ANEXO A16.1.1 Responsabilidades y Control: Se deben establecer procedimientos las responsabilidades y procedimientos de gestión para asegurar una respuesta rápida, eficaz y ordenada a los incidentes de seguridad de la información. A16.1.2 Reporte de eventos de seguridad de la información APLICA CUMPLIMIENTO 1 1 1 0 Control: Los eventos de seguridad de la información se deben informar a través de los canales de gestión apropiados, tan pronto como sea posible. ANEXO A16.1.3 Reporte de debilidades de Control: Se debe exigir a seguridad de la todos los empleados y información contratistas que usan los servicios y sistemas de información de la organización, que observen y reporten cualquier debilidad de seguridad de la información observada o sospechada en los sistemas o servicios. A16.1.4 Evaluación de eventos de seguridad de la información y decisiones sobre ellos A16.1.5 Respuesta a incidentes de seguridad de la información APLICA CUMPLIMIENTO 1 0 1 0 1 1 Control: Los eventos de seguridad de la información se deben evaluar y se debe decidir si se van a clasificar como incidentes de seguridad de la información. Control: Se debe dar respuesta a los incidentes de seguridad de la información de acuerdo con procedimientos documentados. ANEXO A16.1.6 Aprendizaje obtenido de Control: El conocimiento los incidentes de adquirido al analizar y seguridad de la resolver incidentes de información seguridad de la información se debe usar para reducir la posibilidad o impacto de incidentes futuros. A16.1.7 Recolección de evidencia A17 APLICA CUMPLIMIENTO 1 0 0 0 Control: La organización debe definir y aplicar procedimientos para la identificación, recolección, adquisición y preservación de información que pueda servir como evidencia. ASPECTOS DE SEGURIDAD DE LA INFORMACIÓN DE LA GESTION DE CONTINUIDAD DE NEGOCIO A17.1 Continuidad de Seguridad de la información Objetivo: La continuidad de seguridad de la información se debe incluir en los sistemas de gestión de la continuidad de negocio de la organización. ANEXO APLICA CUMPLIMIENTO A17.1.1 Planificación de la Control: La organización debe continuidad de la determinar sus requisitos para seguridad de la la seguridad de la información información y la continuidad de la gestión de la seguridad de la información en situaciones adversas, por ejemplo, durante una crisis o desastre. A17.1.2 Implementación de la continuidad de la seguridad de la información 1 1 1 1 Control: La organización debe establecer, documentar, implementar y mantener procesos, procedimientos y controles para asegurar el nivel de continuidad requerido para la seguridad de la información durante una situación adversa. ANEXO A17.1.3 Verificación, revisión y Control: La organización debe evaluación de la verificar a intervalos regulares continuidad de la los controles de continuidad seguridad de la de la seguridad de la información información establecidos e implementados, con el fin de asegurar que son válidos y eficaces durante situaciones adversas. APLICA CUMPLIMIENTO 1 1 1 0 A17.2 Redundancias Objetivo: Asegurar la disponibilidad de instalaciones de procesamiento de información. A17.2.1 Disponibilidad de Control: Las instalaciones de instalaciones de procesamientos de procesamiento de información se deben información implementar con redundancia suficiente para cumplir los requisitos de disponibilidad. A18 CUMPLIMIENTO A18.1 Cumplimiento de requisitos legales y contractuales Objetivo: Evitar el incumplimiento de las obligaciones legales, estatutarias, de reglamentación o contractuales relacionadas con seguridad de la información y de cualquier requisito de seguridad. ANEXO A18.1.1 Identificación de la Control: Todos los requisitos legislación aplicable. estatutarios, reglamentarios y contractuales pertinentes y el enfoque de la organización para cumplirlos, se deben identificar y documentar explícitamente y mantenerlos actualizados para cada sistema de información y para la organización. A18.1.2 Derechos propiedad intelectual (DPI) APLICA CUMPLIMIENTO 0 0 0 0 Control: Se deben implementar procedimientos apropiados para asegurar el cumplimiento de los requisitos legislativos, de reglamentación y contractuales relacionados con los derechos de propiedad intelectual y el uso de productos de software patentados. ANEXO A18.1.3 Protección de registros Control: Los registros se deben proteger contra perdida, destrucción, falsificación, acceso no autorizado y liberación no autorizada, de acuerdo con los requisitos legislativos, de reglamentación, contractuales y de negocio. APLICA CUMPLIMIENTO 1 1 1 1 1 0 A18.1.4 Privacidad y protección de Control: Se deben asegurar la información de datos privacidad y la protección de personales la información de datos personales, como se exige y la legislación y la reglamentación pertinentes, cuando sea aplicable. A18.1.5 Reglamentación de controles criptográficos. Control: Se deben usar controles criptográficos, en cumplimiento de todos los acuerdos, legislación y reglamentación pertinentes. A18.2 Revisiones de seguridad de la información Objetivo: Asegurar que la seguridad de la información se implemente y opere de acuerdo con las políticas y procedimientos organizacionales. ANEXO APLICA CUMPLIMIENTO A18.2.1 Revisión independiente de Control: El enfoque de la la seguridad de la organización para la gestión de información la seguridad de la información y su implementación (es decir los objetivos de control, los controles, las políticas, los procesos y los procedimientos para seguridad de la información), se deben revisar independientemente a intervalos planificados o cuando ocurran cambios significativos. 0 0 ANEXO APLICA CUMPLIMIENTO A18.2.2 Cumplimiento con las Control: Los directores deben 1 1 políticas y normas de revisar con regularidad el seguridad cumplimiento del procesamiento y procedimientos de información dentro de su área de responsabilidad, con las políticas y normas de seguridad apropiadas, y cualquier otro requisito de seguridad. A18.2.3 Revisión del cumplimiento técnico Control: Los sistemas de información se deben revisar periódicamente para determinar el cumplimiento con las políticas y normas de seguridad de la información. 1 0