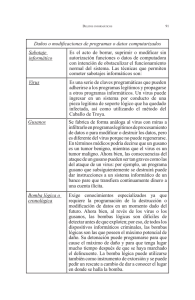

Universidad Nacional Autónoma de Honduras Facultad de Ingeniería en Sistemas Seguridad Informática IS 811 Ing. Rafael E. Diaz del Valle Alumno: Josué Caleb Rodriguez Maradiaga 20151003601 Sección 0800 Índice 1. Introducción .................................................................................................................... 3 1. Problema.......................................................................................................................... 3 2. Objetivos ......................................................................................................................... 3 3. 2.1. Objetivo general ..................................................................................................... 3 2.2. Objetivos específicos .............................................................................................. 3 Marco de Referencia ....................................................................................................... 4 3.1. 4. Variables.......................................................................................................................... 7 4.1. 5. 6. Marco Conceptual.................................................................................................. 4 Variables de estudio ............................................................................................... 7 Diseño de la Investigación .............................................................................................. 7 5.1. Estrategia ................................................................................................................ 7 5.2. Plan de análisis ....................................................................................................... 7 5.3. Metodología ............................................................................................................ 8 Diagnóstico...................................................................................................................... 8 6.1. Situación actual ...................................................................................................... 8 6.2. Medición de la situación actual............................................................................. 8 6.3. Interpretación ......................................................................................................... 8 7. Conclusiones ................................................................................................................... 9 8. Referencias ...................................................................................................................... 9 1. Introducción A través de la historia han existido diferentes tipos de virus, algunos muy conocidos por sus capacidades para realizar daños a nivel de hardware y software. Pero en esta ocasión conoceremos un virus llamado STUXNET, cuál fue su alcance, el daño que ocasionó y como fue logro introducirse. 1. Problema Existen diferentes tipos de virus actualmente, entender su funcionamiento e implementación nos ayuda a tener una perspectiva más clara de cómo podemos defendernos y eliminarlos de manera satisfactoria, para así poder evitar pérdidas millonarias y robo de información sensible. 2. Objetivos 2.1. Objetivo general Conocer el funcionamiento del virus Stuxnet 2.2. Objetivos específicos Conocer la naturaleza del virus Stuxnet y su implementación. Conocer la historia del virus Stuxnet y el impacto que ocasiono. 3. Marco de Referencia 3.1. Marco Conceptual En enero de 2010, los inspectores de la Agencia Internacional de Energía Atómica que visitaban una planta nuclear en Natanz, Irán, notaron con desconcierto que las centrifugadoras usadas para enriquecer uranio estaban fallando. Curiosamente, los técnicos iraníes que reemplazaban las máquinas también parecían asombrados. El fenómeno se repitió cinco meses después en el país, pero esta vez los expertos pudieron detectar la causa: un malicioso virus informático. El "gusano" - ahora conocido como Stuxnet - tomó el control de 1.000 máquinas que participaban en la producción de materiales nucleares y les dio instrucciones de autodestruirse. Fue la primera vez que un ataque cibernético logró dañar la infraestructura del "mundo real". Durante el análisis del gusano, los analistas hicieron un descubrimiento sorprendente. El código altamente avanzado de Stuxnet había sido diseñado con una mentalidad bélica. ¿Cómo un gusano informático logró dañar físicamente 1.000 máquinas en una planta nuclear? lo explicamos en cuatro pasos: 1- Stuxnet penetró en la red Según la firma de seguridad cibernética Symantec, Stuxnet probablemente llegó al programa nuclear de Natanz de Irán en una memoria USB infectada. Alguien habría tenido que insertar físicamente el USB a una computadora conectada a la red. El gusano penetró así en el sistema informático de la planta. 2- El gusano se propagó a través de las computadoras Una vez dentro del sistema informático, Stuxnet buscó el software que controla las máquinas llamadas centrifugadoras. Las centrífugas giran a altas velocidades para separar componentes. En la planta de Natanz, las centrifugadoras estaban separando los diferentes tipos de uranio, para aislar el uranio enriquecido que es fundamental tanto para la energía como para las armas nucleares. 3- Stuxnet reprogramó las centrifugadoras El gusano encontró el software que controla las centrifugadoras y se insertó en él, tomando el control de las máquinas. Stuxnet llevó a cabo dos ataques diferentes. En primer lugar, hizo que las centrifugadoras giraran peligrosamente rápido, durante unos 15 minutos, antes de volver a la velocidad normal. Luego, aproximadamente un mes después, desaceleró las centrifugadoras durante unos 50 minutos. Esto se repitió en distintas ocasiones durante varios meses. 4- Destrucción de las máquinas Con el tiempo, la tensión provocada por las velocidades excesivas causó que las máquinas infectadas, unas 1000, se desintegraran. Durante el ataque cibernético, alrededor del 20 por ciento de las centrifugadoras en la planta de Natanz quedaron fuera de servicio. Con sigilo de espía Para infiltrarse en el sistema sin ser detectado, el gusano utiliza una "firma digital" - una clave larga, cifrada, robada de piezas genuinas de software- para parecer legítimo. Windows suele comprobar esas claves cuando se instalan nuevos programas. Usando ese modo de acceso, Stuxnet se deslizó sin generar sospechas. El gusano permaneció latente durante casi un mes después de infectar el PLC de las máquinas. En ese tiempo observó cómo opera el sistema normalmente y registró los datos generados. Una vez las centrifugadoras en Natanz quedaron fuera de control, el gusano reprodujo los datos grabados cuando todo estaba funcionando normalmente. Esto permitió que permaneciera indetectado por los operadores humanos de la fábrica, mientras las centrifugadoras quedaban destruidas. Stuxnet fue incluso capaz de anular los interruptores de apagado de emergencia. Incluso cuando los operadores de las centrifugadoras se percataron de que las cosas estaban fuera de control, Stuxnet contenía un código que impidió el apagado de las máquinas. Todavía se desconoce con seguridad quién o quiénes fueron responsables de la creación de Stuxnet. Symantec considera que se necesitaron entre 5 y 10 expertos en software, que trabajaron hasta 6 meses para crear el sofisticado gusano cibernético. En 2011, el reconocido experto Ralph Langner dijo que el gusano fue creado en laboratorio por Estados Unidos e Israel para sabotear el programa nuclear de Irán, pero las autoridades no han confirmado esa afirmación. 4. Variables 4.1. Variables de estudio Stunex Virus Gusano Ciber ataque Planta Energía Nuclear 5. Diseño de la Investigación 5.1. Estrategia Para llevar a cabo esta investigación se realizó la búsqueda en páginas web, con el fin obtener datos suficientes, para enriquecer este trabajo. 5.2. Plan de análisis Recolectar información acerca de la historia del virus (gusano) con el fin de comprender su funcionamiento y para que fue diseñado específicamente, y como fue introducido, todo eso es mencionado en dicha investigación. 5.3. Metodología Investigación documental 6. Diagnóstico 6.1. Situación actual Hoy en día existen una cantidad considerable de Virus informáticos que van desde diferentes implementaciones, naturalezas y diseños específicos con el fin de recolectar información sensible, ya con la información proceden a venderla o publicarla para así poder lucrarse. 6.2. Medición de la situación actual Actualmente las empresas tecnológicas saben acerca de los Virus Informáticos y sobre lo importantes y peligrosos que pueden llegar a ser, eso les ha llevado a desarrollar antivirus que pueden detectar y contrarrestar cualquier posible daño que pueda ocasionar algún virus. Esto con el tiempo ha vuelto los sistemas operativos más seguros y confiables hasta cierto punto. 6.3. Interpretación Un virus informático, o virus de computadora, es un software malicioso ejecutable o un código que infecta archivos y programas en su ordenador. Abrir un archivo infectado ejecutará el código del virus y dañará sus archivos, su ordenador y en general su seguridad en la red. 7. Conclusiones Podemos concluir que en la mayoría de los casos por no decir todos, los virus son diseñados con el propósito especifico de hacer daño o dañar a alguien ya sea empresa, país, individuo, etc. Pero en este caso nos relata acerca del ataque a una planta de energía nuclear ubicada en Irán, esta historia y naturaleza del virus nos demuestra las diferentes vulnerabilidades que pueden tener los sistemas de información y nos ayuda a comprender como piensan las diferentes organizaciones que se dedican a esto. De tal manera también nos da una idea y nos acerca a futuras posibles formas de protegernos a ataques de tales magnitudes. 8. Referencias BBC. (11 de Octubre de 2015). Obtenido de https://www.bbc.com/mundo/noticias/2015/10/151007_iwonder_finde_tecnologia_ virus_stuxnet Sofwarelab. (s.f.). Obtenido de https://softwarelab.org/es/que-es-un-virus-informatico/