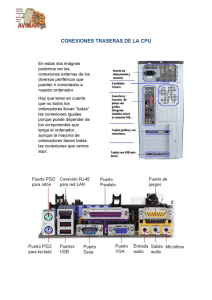

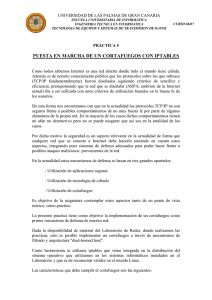

Asignatura Seguridad en Redes Datos del alumno Fecha Apellidos: García Sánchez Nombre: Félix Antonio De Jesús 6 de diciembre de 2021 Objetivos: Reforzar los conocimientos del alumno relativos a topologías de defensa de redes, el uso de contrafuegos y arquitecturas DMZ Actividad: Mecanismos de Defensa en Redes © Universidad Internacional de La Rioja (UNIR) Felix Antonio de Jesus García Sanchez José Antonio Solís Romero 5 de diciembre de 2021 México Seguridad de Redes Actividades Asignatura Seguridad en Redes Datos del alumno Apellidos: García Sánchez Nombre: Félix Antonio De Jesús Fecha 6 de diciembre de 2021 Análisis tenemos una red exterior (10.5.0.0/24) que simula ser Internet, una DMZ (10.5.1.0/24) y una Red Interna (10.5.2.0/24). Las tres se encuentran unidas por un cortafuegos fw cuya configuración segura es el objeto de esta práctica. En el gráfico pueden verse los tres interfaces de fw y sus correspondientes direcciones IP (eth0 con IP 10.5.0.254 interfaz con Internet, eth1 con IP 10.5.1.254 interfaz con DMZ y eth2 con IP 10.5.2.254 interfaz con Red Interna). Además, en cada uno de los segmentos pueden desplegarse diversas máquinas: » En Internet se pueden desplegar hasta un total de 6 máquinas que tomaran los nombres desde exta hasta extf y las IPs 10.5.0.10 hasta la 10.5.0.15. » En DMZ se pueden desplegar hasta un total de 6 máquinas que tomaran los nombres desde dmza hasta dmzf y las IPs 10.5.1.10 hasta la 10.5.1.15. Siendo la primera, dmza, un servidor WEB y, la segunda, dmzb, un servidor FTP. » En Red Interna se pueden desplegar hasta un total de 6 máquinas que tomaran los nombres desde inta hasta intf y las IPs 10.5.2.10 hasta la 10.5.2.15. Preparación Técnica Descarga de VMware Player © Universidad Internacional de La Rioja (UNIR) Descarga de la máquina virtual Actividades Asignatura Seguridad en Redes Datos del alumno Apellidos: García Sánchez Nombre: Félix Antonio De Jesús Fecha 6 de diciembre de 2021 Preliminares del Entorno de Trabajo Descarga y configuración de NETinVM NETinVM (uv.es) VMware image: kvm_2020-07-15_vmware_zip (ZIP file, 3,4 GB) o MD5: a3ca7207eade97e44458b9c0aca3275c o SHA256: b1420f9d881d37fe2ed8877ef5c6082142c4eeb85f531a4146e 9872af424f281 Instalación de VMware Player Desarrollo © Universidad Internacional de La Rioja (UNIR) 1.Se ejecuta la máquina virtual. Actividades Asignatura Seguridad en Redes Datos del alumno Apellidos: García Sánchez Nombre: Félix Antonio De Jesús Fecha 6 de diciembre de 2021 © Universidad Internacional de La Rioja (UNIR) 3.Iniciamos sesión con el usuario root. 4.Listamos las reglas de la tabla filter en modo verbose. Actividades Asignatura Seguridad en Redes Datos del alumno Apellidos: García Sánchez Nombre: Félix Antonio De Jesús Fecha 6 de diciembre de 2021 © Universidad Internacional de La Rioja (UNIR) 5.Borramos todas las reglas de la tabla filter. Actividades Asignatura Datos del alumno Seguridad en Redes 6.Establecemos la Fecha Apellidos: García Sánchez 6 de diciembre de 2021 Nombre: Félix Antonio De Jesús política restrictiva de la cadena faltante © Universidad Internacional de La Rioja (UNIR) 7.Permitimos el tráfico de las conexiones ya establecidas en las tablas de filter. Actividades Asignatura Seguridad en Redes Datos del alumno Apellidos: García Sánchez Nombre: Félix Antonio De Jesús Fecha 6 de diciembre de 2021 8.Permitimos las nuevas conexiones salientes desde la red LAN hacia el servidor DNS (UDP) público de Google (IP: 8.8.8.8) que se encuentra en Internet. Creamos las nuevas reglas para permitir las conexiones HTTP desde la red local al servidor WEB en la DMZ. Creamos una regla para permitir las conexiones SSH desde la red local al firewall. Permitimos conexiones HTTP desde el firewall al servidor de actualizaciones de Debian en España (IP: 82.194.78.250) que se encuentra en Internet. Resultados 1. Decides conectarte al cortafuegos como root y listar las reglas de la tabla filter en modo verbose. 2. El listado te muestra que se permiten demasiadas conexiones. Decides que lo mejor es empezar desde cero y borrar todas las reglas de la tabla filter. 3. Además, no todas las cadenas de la tabla filter tienen una política restrictiva. © Universidad Internacional de La Rioja (UNIR) Estableces una política restrictiva en la cadena que falta. 4. Una vez que has establecido una base segura, llega el momento de permitir las conexiones necesarias para Example. Lo primero es permitir el tráfico de las conexiones ya establecidas en todas las cadenas de la tabla filter. 5. A continuación, lo primero que necesitas es que la red local tenga capacidad de resolución de nombres. Desgraciadamente Example no cuenta con DNS propio, Actividades Asignatura Seguridad en Redes Datos del alumno Fecha Apellidos: García Sánchez Nombre: Félix Antonio De Jesús 6 de diciembre de 2021 así que seleccionas uno que crees seguro en Internet. Permites las nuevas conexiones salientes desde la red local al servidor DNS (UDP) público de Google (IP: 8.8.8.8) que se encuentra en Internet. 6. Los usuarios de la red local necesitan acceder al servidor WEB de Example. Creas una regla que permita las nuevas conexiones HTTP desde la red local al servidor WEB en la DMZ. 7. También necesitan acceso a servidores WEB en Internet. Creas una regla que permita las nuevas conexiones desde la red local a servidores WEB en Internet. 8. Example desea, además, que su servidor WEB sea accesible desde Internet. Creas una regla que permita las nuevas conexiones HTTP desde Internet al servidor WEB en la DMZ. 9. Example te pide que se pueda administrar el cortafuegos de forma remota desde la red local. Creas una regla que permita las nuevas conexiones SSH desde la red local al cortafuegos. 10. Por último, Example quiere que el cortafuegos pueda descargarse actualizaciones de seguridad de internet. Permites las nuevas conexiones HTTP desde el cortafuegos al servidor de actualizaciones de Debian en España (IP: 82.194.78.250) que se encuentra en Internet. Acción 1. Listar las reglas de la tabla filter en modo detallado 2. Borrar todas las reglas de la tabla filter © Universidad Internacional de La Rioja (UNIR) 3. Establecer una política restrictiva en la cadena que falta Regla iptables -L -n -v iptables -F iptables -P OUTPUT DROP iptables -A INPUT -m state --state ESTABLISHED 4. Permitir el tráfico de conexiones ya -j ACCEPT establecidas en todas las cadenas de la tabla filter iptables -A OUTPUT -m state --state ESTABLISHED -j ACCEPT Actividades Asignatura Datos del alumno Apellidos: García Sánchez Seguridad en Redes Nombre: Félix Antonio De Jesús iptables -A FORWARD Fecha 6 de diciembre de 2021 -m state --state ESTABLISHED -j ACCEPT 5. Permitir las nuevas conexiones salientes desde la red local al servidor DNS (UDP) público de Google (IP: 8.8.8.8) que se encuentra en Internet iptables -A FORWARD -i eth2 -s 10.5.2.0/24 -o eth0 -d 8.8.8.8 -p udp --dport 53 -m state --state NEW -j ACCEPT 6. Permitir las nuevas conexiones HTTP iptables -A FORWARD -i eth2 -s 10.5.2.0/24 -o desde la red local al servidor WEB en la eth1 -d 10.5.1.10 -p tcp --dport 80 -m state --state DMZ NEW -j ACCEPT 7. Permitir las nuevas conexiones desde iptables -A FORWARD -i eth2 -s 10.5.2.0/24 -o la red local a servidores WEB en eth0 -d 10.5.0.0/24 -p tcp -m multiport --dport Internet 80,443 -m state --state NEW -j ACCEPT 8. Permitir las nuevas conexiones iptables -A FORWARD -i eth0 -s 10.5.0.0/24 -o HTTP desde Internet al servidor Web eth1 -d 10.5.1.10 -p tcp --dport 80 -m state --state en la DMZ NEW -j ACCEPT 9. Permitir las nuevas conexiones SSH desde la red local al cortafuegos iptables -A INPUT -i eth2 -s 10.5.2.0/24 -d 10.5.2.254 -p tcp --dport 22 -m state --state NEW j ACCEPT 10. Permitir las nuevas conexiones HTTP de iptables -A OUTPUT -o eth0 -s 10.5.0.254 -d actualizaciones de Debian en España (IP: 82.194.78.250 -p tcp --dport 80 -m state --state 82.194.78.250) que se encuentra en Internet NEW -j ACCEPT © Universidad Internacional de La Rioja (UNIR) desde el cortafuegos al servidor Actividades Asignatura Seguridad en Redes Datos del alumno Apellidos: García Sánchez Nombre: Félix Antonio De Jesús Fecha 6 de diciembre de 2021 Conclusiones Como conclusión podemos definir que existen varios tipos de firewall en linux, en este caso analizamos y pusimos en práctica en el firewall iptables, como ventaja sobre el uso del firewall en sistema operativo es que nos permite hardenizar de manera particular las políticas de conexión según nuestras necesidades y como desventaja es © Universidad Internacional de La Rioja (UNIR) que este firewall solo nos permite ser usado en sistemas linux. Actividades