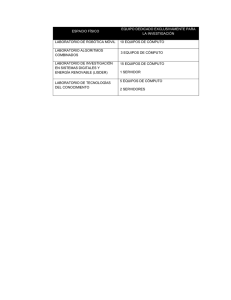

AUDITORIA DE SISTEMAS Didier Alexis Samboni Gaviria ID: 676460 Eduardo Pantoja López 6213 TUTOR ALEXANDER MUÑOZ IMBACHI Corporación Universitaria Minuto de Dios “Uniminuto” Contaduría pública Presupuesto Octavo semestre 2020-2 CONTADURÍA PÚBLICA Auditoría de sistemas Unidad 2 CONTROL INTERNO EN AUDITORÍA DE SISTEMAS Usted es invitado a que haga una propuesta de auditoría de sistemas a una empresa que se dedica a la comercialización de productos de aseo; para entender el alcance de la auditoría, usted se entrevista con el representante legal de la empresa, quien le manifiesta sus preocupaciones de la siguiente forma: Somos una empresa nueva, llevamos 4 años en el mercado con un excelente resultado comercial y financiero, iniciamos comercializando productos en una oficina en la que laborábamos cinco personas, un asistente contable y financiero, dos ejecutivos comerciales, un almacenista y yo, como gerente. Hoy en día somos un equipo de 18 personas, dos en contabilidad, una dedicada a las actividades administrativas, un almacenista, cinco ejecutivos comerciales y nueve personas en logística. Mi preocupación radica en que yo quiero seguir creciendo, pero hay mucho desorden en los procesos y tengo la dificultad que cuando requiero información, no logro tenerla a tiempo. En la actualidad, tenemos un sistema contable y cada trabajador administrativo y el almacenista tienen asignado un equipo de cómputo, pero no se ha estabilizado el tránsito de la información. El computador del almacén se ha dañado tres veces en dos años. Manejamos la información de inventarios en Excel y en varias ocasiones he recibido archivos con errores. La respuesta de los trabajadores es que alguien debe cambiarles su archivo. Hace unos días necesité una orden de compra de diciembre del año pasado, la cual estaba en el equipo de la asistente administrativa y la respuesta que me dio fue que el archivo se le perdió. En dos años he cambiado tres veces de proveedor de Internet, servicio que nunca funciona; a la red que tiene 20 gigas de velocidad se conectan los 19 equipos de cómputo y 19 dispositivos móviles, pero parecen insuficiente; todos nos conectamos por WIFI. Con esta información, usted se dispone a hacer la visita preliminar para observar e identificar riesgos; en su visita comprueba las siguientes condiciones: 1. Los equipos de cómputo están ubicado frente a las ventanas por lo que todo el día están expuestos al sol y, en algunas ocasiones, a salpicaduras de agua. 2. Los trabajadores consumen alimentos sobre sus equipos de cómputo. 3. Los computadores no están configurados con claves de usuario ni de administrador para acceder, cada usuario es administrador de su equipo y puede realizar las acciones que desee en él, cualquier usuario puede prender un computador o tener acceso a la información que se almacena. 4. Ningún computador tiene clave de ingreso, en los cuatro años que lleva la empresa nunca se ha realizado una copia de seguridad de los archivos ofimáticos, para el caso del programa de contabilidad, este realiza de manera automática la copia de seguridad y la almacena en el mismo servidor, pero ninguna de estas copias reposa fuera de la máquina. 5. En cuanto al uso del Internet se detecta que los usuarios tienen libre acceso a diversas páginas y a las redes sociales en el horario laboral; a la hora de la inspección, la mayoría de quienes manejan los equipos se encontraban navegando en YouTube. 6. Para acceder al software contable, los usuarios se identifican con usuario y contraseña; sin embargo, se evidencia que existen cuatro usuarios en el sistema y solo dos trabajadores habilitados para trabajar, no se logra establecer quién hace uso de los dos usuarios desconocidos. 7. A la hora de la auditoría, se detecta que el asistente contable trabaja con el usuario contador el cual le fue prestado, los usuarios nunca han cambiado sus usuarios y contraseñas. 8. No existen restricciones de horas para trabajar y los usuarios pueden imprimir, reimprimir y extraer archivos planos sin restricción alguna. 9. En lo referente a los procesos, los dos usuarios pueden modificar borrar y eliminar archivos sin restricción alguna, pero el computador identifica el tipo de modificación, la hora y el responsable. HALLAZGOS SISTEMA CONTABLE La empresa cuenta solo con un sistema contable, así que cada vez que requiere una información no la tiene en el momento que la requiere HERRAMIENTAS DE TRABAJO Cada trabajador administrativo y el almacenista tienen asignado un equipo de cómputo. El computador del almacén se ha dañado tres veces en dos años. Manejamos la información de inventarios en Excel y en varias ocasiones he recibido archivos con errores. La respuesta de los trabajadores es que alguien debe cambiarles su archivo. En dos años he cambiado tres veces de proveedor de Internet, servicio que nunca funciona; a la red que tiene 20 gigas de velocidad se conectan los 19 equipos de cómputo y 19 dispositivos móviles, pero parecen insuficiente; todos nos conectamos por WIFI. RECURSOS HUMANOS Irregularidades en las capacitaciones, posible pérdida de tiempo, falta de capacitaciones en el tema por parte del profesional en sus diferentes áreas. OPERACIONES Y LOGÍSTICA Desconocimiento de la implementación de los planes, CONCLUSIÓN Es una empresa de aseo la cual lleva 4 años y es una empresa que ha ido creciendo muy rápidamente aumentando personal de trabajo, pero con carencias muy graves y eso ha hecho que la empresa tenga varios inconvenientes para la ejecución de sus diferentes actividades y un mal ,manejo contable RECOMENDACIONES Se recomienda que cada Empleado maneje su clave de acceso al sistema contable para que así no tengan dificultades ala hora de manejar la información, ya que cada empleado tiene acceso limitado a sus actividades. Se debe realizar mantenimientos a los equipos de la empresa, se recomienda un espacio adecuado para los equipos de cómputo prohibir la alimentación en el espacio de computo ya que se puede ocurrir accidente se requiere también un manejo de acceso ala sistema de la empresa ya que no cuenta con usuario y clave personal de acceso al sistema, se requiere tener copias de seguridad del sistema ya que en muchos casos se puede dañar el sistema, se refleja también que deben tener un acceso limitado a las páginas de internet ya que en horas laborales no se permite tener acceso a redes sociales entre otras