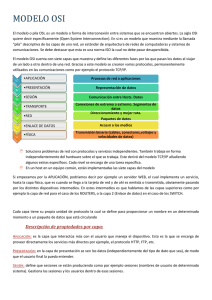

Tema 3: Arquitectura de red. ÍNDICE 1. COMUNICACIÓN 5 DE DATOS 1.1. Esquema simple .............................................................................................................................. 5 1.2. Esquema complejo......................................................................................................................... 5 1.3. Circuito de datos .......................................................................................................................... 7 2. EL CANAL 7 2.1. Ancho de banda............................................................................................................................. 8 2.2. Velocidad de transferencia de datos ....................................................................................... 9 2.3. Tasa de transferencia de datos ................................................................................................ 9 2.4. Tasa de error (BER) .................................................................................................................. 10 3. PROBLEMAS 10 DE LA TRANSMISIÓN 3.1. Perturbaciones en los sistemas de telecomunicación ............................................................ 11 3.2. Atenuación .................................................................................................................................. 12 3.3. Distorsión .................................................................................................................................... 12 3.4. Ruido ............................................................................................................................................ 13 3.5. Diafonía ....................................................................................................................................... 14 3.6. Interferencia ............................................................................................................................. 16 3.7. Intermodulación ......................................................................................................................... 16 4. TÉCNICAS 17 DE MULTIPLEXACIÓN 4.1. Multiplexación ............................................................................................................................. 17 4.2. Tipos de multiplexación............................................................................................................. 17 4.2.1. FDM 18 4.2.2. TDM 19 5. TÉCNICAS 20 DE TRANSMISIÓN DE LA INFORMACIÓN 5.1. Banda base ................................................................................................................................... 20 5.2. Banda ancha ................................................................................................................................ 21 Encarnación Marín Caballero Página 1 de 65 Tema 3: Arquitectura de red. 6. LA 22 ARQUITECTURA DE LAS COMUNICACIONES 6.1. Redes de ordenadores ............................................................................................................... 22 6.2. Origen, destino y paquetes de datos ...................................................................................... 23 6.3. Protocolo de comunicaciones .................................................................................................... 23 6.4. Interfaz entre capas ................................................................................................................ 24 6.5. Capa o nivel ................................................................................................................................. 25 6.6. Comunicación............................................................................................................................... 25 6.7. Arquitectura de red .................................................................................................................. 25 6.8. Estándares .................................................................................................................................. 25 6.9. Organismos de estandarización ............................................................................................... 26 6.10. Modelo de capas ....................................................................................................................... 26 7. MODELO OSI 28 7.1. Conceptos previos....................................................................................................................... 28 7.2. La estructura de capas ............................................................................................................. 29 7.3. ¿Por qué un modelo de red dividido en capas? ...................................................................... 30 7.4. Funciones de cada capa ............................................................................................................. 30 7.5. Encapsulamiento de datos ........................................................................................................ 31 7.6. Comunicación de igual a igual .................................................................................................... 33 7.7. Dispositivos de red por capa .................................................................................................... 34 7.7.1. Capa física 34 7.7.2. Capa de enlace de datos 35 7.7.3. Capa de red 35 7.7.4. Elementos de interconexión de redes 35 7.7.5. Otros dispositivos de las capas 36 8. PROTOCOLOS Encarnación Marín Caballero 37 Página 2 de 65 Tema 3: Arquitectura de red. 9. MODELO TCP/IP 37 9.1. La estructura de capas .............................................................................................................. 38 9.1.1. Capa 1: La capa de acceso a red 38 9.1.2. Capa 2: La capa de Internet 38 9.1.3. Capa 3: La capa de transporte 39 9.1.4. Capa 4: La capa de aplicación 39 9.2. Unidad de datos ......................................................................................................................... 40 9.3. Comunicación de extremo a extremo ...................................................................................... 40 9.4. Protocolos de cada capa ............................................................................................................ 40 9.4.1. Protocolos de la capa de acceso a red 40 9.4.1.1. ARP 41 9.4.1.2. Protocolo PPP 42 9.4.2. Protocolos de la capa de Internet 42 9.4.2.1. Protocolo IP 42 9.4.2.2. Protocolo ICMP 45 9.4.2.3. Protocolo NAT 46 9.4.3. Protocolos de la capa de transporte 48 9.4.3.1. UDP 50 9.4.3.2. TCP 50 9.4.4. Protocolos de la capa de aplicación 10. PROTOCOLOS DE UNA RED 11. COMPARACIÓN 51 MICROSOFT ENTRE EL MODELO OSI 52 Y EL MODELO TCP/IP 52 11.1. Similitudes.................................................................................................................................. 52 11.2. Diferencias ................................................................................................................................ 53 11.3. Correspondencia entre capas .................................................................................................. 53 11.4. Uso de los modelos OSI y TCP/IP ......................................................................................... 53 12. MODELO IEEE 55 12.1. El proyecto 802 ........................................................................................................................ 55 12.2. Token Ring ................................................................................................................................. 56 12.3. Ethernet .................................................................................................................................... 56 12.4. Wi-Fi .......................................................................................................................................... 56 Encarnación Marín Caballero Página 3 de 65 Tema 3: Arquitectura de red. 13. ETHERNET 57 13.1. Funcionamiento.......................................................................................................................... 57 13.2. Subcapas LLC y MAC ............................................................................................................... 58 13.3. Subcapa MAC ............................................................................................................................ 58 13.3.1. Encapsulación de datos 59 13.3.2. Control de acceso al medio 59 13.3.3. CSMA/CD 60 13.3.4. CSMA/CA 61 13.4. Tipos de Ethernet .................................................................................................................... 61 13.5. Esquema de denominación Ethernet ...................................................................................... 61 13.6. Atributos de la trama de Ethernet ....................................................................................... 63 13.7. Tamaño de la trama Ethernet ................................................................................................ 63 13.8. Campos de la trama Ethernet................................................................................................. 64 Encarnación Marín Caballero Página 4 de 65 Tema 3: Arquitectura de red. 1. COMUNICACIÓN DE DATOS El proceso de comunicación de datos consiste en la transferencia de los mismos de un lugar a otro, donde serán utilizados o se procesarán de nuevo. Este proceso continúa hasta que la información llega al usuario. Cuando la recibe puede necesitar copiar o duplicar la información (por ejemplo, un listado de las ventas del último mes) y esta tarea de reproducción la realiza una máquina. 1.1. Esquema simple En la transmisión de la información, hay tres elementos implicados: emisor, receptor y medio. Donde: Emisor (o transmisor): es el dispositivo que envía la información. Receptor: es el dispositivo que recibe la información. Canal (o medio de transmisión): es el soporte físico a través del cual el emisor y el receptor pueden comunicarse en un sistema de transmisión. Es la línea. 1.2. Esquema complejo A continuación, se presenta un esquema más complejo de la transmisión de la información. Donde: Modulador: es el encargado de adecuar la señal (eléctrica, acústica, luminosa) al canal de transmisión. Es el codificador de señal. Demodulador: es el proceso inverso al modulador. Es el decodificador de señal. Para logar que la información que envía el emisor llegue hasta el receptor y éste lo entienda, se deben tener en cuenta: Un transductor de entrada, que convierta el mensaje en una señal eléctrica variable tal como un voltaje o una corriente. Un transductor de salida, que convierta la señal a la forma apropiada del mensaje. Encarnación Marín Caballero Página 5 de 65 Tema 3: Arquitectura de red. Un transductor es un dispositivo encargado de transformar la naturaleza de una señal . La señal física que más se utiliza en telemática es la señal eléctrica y ello es debido principalmente a su facilidad de transporte, gobierno y transformación, así como a su rapidez de transporte (aproximadamente la velocidad de la luz). Ejemplo: Una bombilla, la cual convierte una señal eléctrica en una luminosa o bien micrófonos o altavoces. Así pues el transductor es el elemento encargado de transformar la información en una señal eléctrica, y viceversa. Ejemplo: Una simple conversación telefónica, en el cual los transductores son el micrófono y el altavoz. El micrófono transforma nuestra voz en una onda eléctrica y el altavoz realiza el proceso contrario. Encarnación Marín Caballero Página 6 de 65 Tema 3: Arquitectura de red. 1.3. Circuito de datos Un circuito es una vía de comunicación, a través de uno o varios medios de transmisión, que atraviesa en ocasiones varios dispositivos, entre el emisor y el receptor. Ejemplo: Circuito sencillo entre un emisor y un receptor, con varios enlaces y conmutadores. Tal como se muestra en la figura anterior, típicamente un circuito estará compuesto por varios enlaces (segmentos de comunicación que tienen un dispositivo en cada uno de sus extremos) y además por varios conmutadores (dispositivos cuya tarea es establecer, mantener y modificar las conexiones entre varios enlaces físicos). 2. EL CANAL El canal es el elemento que se encarga del transporte de la señal sobre la que viaja la información que pretenden intercambiar el emisor y el receptor. Un canal viene definido desde el punto de vistas telemático por sus propiedades físicas: la naturaleza de la señal que es capaz de transmitir (eléctrica, acústica), la velocidad de transmisión, la capacidad de transmisión (ancho de banda), la longitud máxima, el modo de inserción de emisores y receptores. Cada canal se adecua mejor a un tipo de señal concreto. Ejemplo: Para las señales eléctricas es bueno un canal de cobre o algún material conductor. En cada canal pueden viajar varias señales, como sucede en el caso del aire, por este canal viajan las ondas de la televisión, las de la radio, etc. Ésto es posible debido a que estas señales van todas en distintas frecuencias, las cuales son normalizadas por el estado o instituciones gubernamentales. Encarnación Marín Caballero Página 7 de 65 Tema 3: Arquitectura de red. 2.1. Ancho de banda El ancho de banda (BW, BandWidth) es la cantidad de información que se puede emitir en un medio en un instante determinado. Es decir, se refiere al caudal de información que un canal puede transportar. En un símil, con una tubería es el caudal de agua que pasa en un instante determinado, el agua sería la información transmitida y el ancho de banda la cantidad máxima que puede pasar a través de la tubería. Y otro símil sería el tráfico que circula por la autopista en un instante determinado. Encarnación Marín Caballero Página 8 de 65 Tema 3: Arquitectura de red. Entonces el ancho de banda es la capacidad de una línea para transmitir información . Pero hay que tener en cuenta que la línea está compartida frecuentemente por muchos usuarios. Por tanto, nos sirve de muy poco saber el ancho de banda que tiene un proveedor si no sabemos cuantos usuarios comparten esa línea en un momento determinado. Hay pequeños proveedores con pocos clientes que utilizan una línea “estrecha”. Sin embargo, pueden ofrecer mejores tiempos de acceso que otros proveedores con canales más potentes porque éstos tienen demasiados usuarios compartiendo la línea. La proporción es lo que cuenta, no el ancho en sí mismo. El ancho de banda se mide en bps en el caso de señales digitales y en Hz para señales analógicas. Para señales analógicas, el ancho de banda es la anchura, medida en hercios, del rango de frecuencias en el que se concentra la mayor parte de la potencia de la señal . Ejemplo: Dentro de la banda UHF (Frecuencias Ultra Altas), que se extiende desde 470 hasta 862 MHz, están ubicados los servicios de televisión terrestre conocidos como “TDT” (desde el canal 21 hasta el canal 60) y los servicios de Internet (cuyo rango de canales es del 61 al 69). Todos los canales tienen un ancho de banda de 8 MHz. También está en UHF una de las bandas de telefonía móvil (GSM), así como las transmisiones de los teléfonos inalámbricos (DECT). Los servicios de seguridad (policía, ejército, etc.) también poseen bandas de comunicaciones en esta zona del espectro. Incluso las conexiones a Internet vía Wi-Fi se realizan en la banda UHF, entre muchos otros tipos de transmisiones. En un canal digital hay habitualmente cuatro programas de TV y varios de radio. 2.2. Velocidad de transferencia de datos La velocidad de transferencia de datos (Vtd) es el número de bits de información de usuario transmitidos por unidad de tiempo. Se mide en bps. Vtd nº _ bits _ de _ usuario _ transmitidos tiempo _ de _ envío 2.3. Tasa de transferencia de datos La tasa de transferencia (T) es el tamaño del archivo en bits transmitidos entre el ancho de banda del canal en bits por segundo. Se mide en segundos. T nº _ bits _ de _ archivo ancho _ de _ banda Si se conoce el tamaño típico de un archivo para una aplicación dada, al dividir el tamaño del archivo por el ancho de banda de la red, se obtiene una estimación del tiempo más rápido en el cual se puede transferir el archivo. Encarnación Marín Caballero Página 9 de 65 Tema 3: Arquitectura de red. Un administrador de red puede estimar varios de los importantes componentes del rendimiento de una red aplicando las siguientes fórmulas: Mejor descarga Descarga típica S BW T T S P Donde: BW es el máximo ancho de banda teórico del “enlace más lento” entre el host origen y el host destino medido en bits por segundo. P es la tasa de transferencia real en el momento de la transferencia medida en bits por segundo. S es el tamaño del archivo en bits. T es la tasa de transferencia real en el momento de la transferencia medida en bits por segundo. 2.4. Tasa de error (BER) El BER (Bit Error Ratio, Tasa de Error de Bit) es la relación entre el número de bits recibidos erróneamente y el número total de bits enviados en un cierto intervalo de tiempo . Este parámetro es fundamental para determinar la calidad de la señal demodulada . BER N º _ de _ bits _ erróneos N º _ de _ bits _ transmitid os Ejemplo: Así que una medida de 3x10-4 nos indica que nosotros tenemos 3 bits erróneos en 10.000 bits de datos (0's en lugar de 1's o viceversa). Cuanto más bajo es el BER, mejor. Por ejemplo, 4x10-5 es más bueno que 1x10-4. Por lo tanto, midiendo tan solo este parámetro y manteniéndolo por debajo de los límites de descodificación correcta, aseguramos la calidad de la señal recibida. 3. PROBLEMAS DE LA TRANSMISIÓN En los sistemas digitales, además de tener el BER (parámetro fundamental que nos determina la calidad de la señal demodulada) especificado para cada sistema, se debe tener presente el tiempo de propagación y la atenuación que sufre la señal con la distancia. Ejemplo: Atenuación de la señal con la distancia. Donde DTE (Data Terminal Equipment, Equipo Terminal de Datos) es cualquier dispositivo (ordenador o terminal) que tiene la capacidad de transmitir información en forma digital, sobre una línea de comunicaciones. El DTE es origen o destino. Encarnación Marín Caballero Página 10 de 65 Tema 3: Arquitectura de red. Las señales que se transmiten a través de una red de comunicaciones, ya sea a través de un medio guiado o de forma inalámbrica, experimentan dos fenómenos que pueden degradar la información que transmiten: La atenuación o el debilitamiento de la señal. Una disminución de su potencia debido a la resistencia que ofrece el medio de transmisión frente a su avance. Las interferencias con diversas clases de ruido. Para contrarrestar estos efectos, se emplean varios tipos de dispositivos: Amplificadores. Repetidores. Filtros. 3.1. Perturbaciones en los sistemas de telecomunicación Se define como perturbación a todo conjunto de actuaciones externas o internas sobre un sistema de transmisión que provocan que la señal recibida por la presentación no sea exactamente igual a la emitida por la fuente. Cuando una señal atraviesa un canal de comunicaciones sufre tres tipos de fenómenos que la hacen variar su forma original: Atenuación. Distorsión. Ruido. Otros tipos de perturbaciones que también podemos encontrar son: Diafonía. Interferencia. Intermodulación. En general, la distorsión, la intermodulación y algunos tipos de diafonía, de interferencia y de ruido son perturbaciones internas (se generan en el mismo sistema de transmisión que es perturbado), mientras que otros tipos de diafonía, interferencia y ruido son perturbaciones externas (se originan en otros sistemas de transmisión). Una característica fundamental que distingue unos tipos de perturbación de otros es si ésta se produce o no en ausencia de la señal transmitida por el sistema perturbado. Así, la distorsión se produce sólo en presencia de la señal, la diafonía y el ruido existen siempre, y la intermodulación puede existir con o sin la señal. Existe otra diferencia fundamental entre el ruido y los otros tipos de perturbaciones, y es que el ruido tiene siempre carácter aleatorio, tanto en su aparición como en sus características de amplitud o fase. En cambio, los otros tipos de perturbaciones tendrán, normalmente, características similares a las señales originadas por la fuente del sistema de transmisión perturbado o, en todo caso, de otros sistemas de transmisión análogos. A continuación, vamos a estudiar con mayor detalle cada tipo de perturbación, aunque vamos a hacerlo de forma general, ya que un análisis real debería particularizarse para cada tipo de sistema de transmisión. Encarnación Marín Caballero Página 11 de 65 Tema 3: Arquitectura de red. 3.2. Atenuación La atenuación es una disminución en la amplitud de la señal a medida que ésta va recorriendo el medio de transmisión. La atenuación sufrida por la señal es proporcional a la distancia recorrida, por lo que se suele especificar, para los medios de transmisión, en dB/m. Podemos apreciar el principio físico de la atenuación teniendo en cuenta que la resistencia (ligada con la atenuación) de un conductor es directamente proporcional a la longitud del mismo, mientras que resulta inversamente proporcional a su sección. Por tanto, a secciones mayores del conductor, menor atenuación, y a longitudes mayores de conductor, mayor atenuación. Ejemplo: Una señal de 100 dBm se transmite por un cable conductor de 10 metros de longitud. Si la atenuación del cable es 10 dB/m, ¿qué potencia llegará al otro extremo? La atenuación sufrida por la señal será 10 dB/m · 10 m = 100 dB, por tanto, llegará 100 dBm – 100 dB = 0 dBm, o lo que es igual 1 mW. En transmisión de señales analógicas se puede compensar la pérdida de amplitud debida a la atenuación mediante el uso de amplificadores, que incrementan la amplitud de la señal de entrada . En transmisiones digitales utilizaremos repetidores regenerativos, que generan una señal nueva a la salida con la misma información que tenía la señal a la entrada . Un requisito para el correcto funcionamiento de los repetidores regenerativos es que la señal de entrada debe poder ser decodificada, por lo que deberemos situarlos cada cierta distancia. Al necesitar interpretar la información recibida, deben dejar pasar al menos un tiempo de bit, por lo que introducen un pequeño retardo, lo que puede limitar el número de éstos en un trayecto. 3.3. Distorsión La distorsión provoca una deformación de la señal original. Debido a las características inductivas y capacitivas de los diferentes medios de transmisión, la atenuación que éste presenta varía con la frecuencia. Este fenómeno trae como consecuencia la distorsión o deformación de la señal al atravesar el medio. Encarnación Marín Caballero Página 12 de 65 Tema 3: Arquitectura de red. Definimos ancho de banda de un canal de comunicaciones como el intervalo de frecuencias para las cuales la atenuación del medio de transmisión permanece bajo unos límites determinados y aproximadamente constantes. Consideraremos dichos límites como una diferencia de 3 dB respecto al valor en la frecuencia f0 (o fc) tomada como referencia. -3 dB final. Donde fc es la frecuencia central (o de corte), f1 es la frecuencia de inicio y f2 es la frecuencia El ancho de banda está directamente relacionado con la cantidad de información que podemos enviar por un canal de comunicaciones. Cuando el medio de transmisión es metálico, uno de los efectos que contribuyen a la distorsión es el conocido efecto pelicular, que provoca una reducción de la superficie útil por la que circulan los electrones a medida que aumentamos la frecuencia , lo que provoca un incremento en la resistencia del conductor en las frecuencias más altas. Para compensar la distorsión de un canal se emplean ecualizadores, que intentan conseguir un rango de frecuencias lo más grande posible en el que la atenuación permanezca constante . 3.4. Ruido El ruido es toda perturbación o interferencia no deseada que se introduce en el canal de comunicaciones y se suma a la señal útil. Existen múltiples fuentes de ruido, unas externas (motor de un coche, de un ascensor, teléfono móvil, …) y otras internas al propio sistema de comunicaciones (ruido térmico, …). Es imposible predecir la magnitud de la tensión del ruido en un momento determinado, por lo que se suele tratar de forma estadística. Existen diferentes tipos de ruido, de los que destacaremos dos: Ruido blanco. Su densidad de energía se distribuye por igual en todo el rango de frecuencias . Ejemplo: Ruido térmico provocado por el movimiento aleatorio de los electrones de un metal con la temperatura. Ruido impulsivo. Producido a intervalos irregulares con picos muy pronunciados y de corta duración. Ejemplo: Suelen ser encendido de una luz, relés, … Encarnación Marín Caballero Página 13 de 65 Tema 3: Arquitectura de red. Para evitar el ruido, la única forma de proceder es recubrir el medio de transmisión con una pantalla metálica que absorba la mayoría del ruido externo, evitando a la vez la salida de interferencias al exterior. Al amplificar la señal en la línea debemos tener en cuenta que también estaremos amplificando el ruido que lleve dicha señal, hecho que limita el número de amplificadores dispuestos en serie al transportar una señal analógica. 3.5. Diafonía Otro fenómeno muy común en comunicaciones es la diafonía que consiste en la interferencia mutua que se producen dos canales de cobre que se encuentran juntos. Cada una de esas señales genera interferencias en el otro cable y hace que parte de la señal se “introduzca” y se sume con la otra, a causa de la inducción electromagnética. Ejemplos: En una conversación telefónica, esto se observa como una segunda conversación que se oye de fondo mezclada con la nuestra. Este fenómeno también se produce cuando las señales circulan por un medio compartido y sus frecuencias en multiplexación están muy próximas entre sí. La diafonía es propia de sistemas de transmisión que utilizan como medio de transmisión líneas metálicas sin blindaje (como líneas aéreas y cables de pares), debido al acoplamiento electromagnético entre dichas líneas, aunque puede generalizarse a cualquier otro caso. A menudo es difícil distinguir el fenómeno de la diafonía de otros como la intermodulación, puesto que el efecto que producen sobre la señal es muy parecido. La diafonía puede clasificarse en: Inteligible: si se reconoce como una señal análoga a la que se debería recibir en la presentación, pero sin que sea la emitida por la fuente. Ejemplo: Su nombre procede de los sistemas telefónicos, en los cuales a veces se escucha por el auricular otra conversación distinta de la nuestra. Ininteligible: es el caso en el que la perturbación no presenta analogías con la señal esperada . Ejemplo: En el caso de un sistema telefónico, podría aparecer como un ruido con cadencia silábica. Encarnación Marín Caballero Página 14 de 65 Tema 3: Arquitectura de red. Otra posible clasificación es: Directa: si se da entre dos enlaces, canales o circuitos de un mismo sistema de transmisión. Indirecta: si la perturbación llega desde el enlace, canal o circuito perturbador al perturbado, a través de otro intermedio (sea o no del mismo sistema de transmisión). A su vez esta diafonía puede ser longitudinal o transversal, según si la perturbación circula o no, respectivamente, por el enlace intermedio. Una tercera clasificación es: Paradiafonía: cuando la presentación perturbada está más próxima a la fuente perturbadora que a la fuente esperada (fuente del sistema perturbado). Telediafonía: cuando la presentación perturbada está más alejada de la fuente perturbadora que de la fuente esperada (fuente del sistema perturbado). La paradiafonía total suele deberse a los acoplamientos directos, mientras que la telediafonía total se debe mayoritariamente a los acoplamientos indirectos. Encarnación Marín Caballero Página 15 de 65 Tema 3: Arquitectura de red. 3.6. Interferencia Las interferencias vienen provocadas por diferentes fenómenos que aparecen en la propagación de las ondas radioeléctricas: reflexión, refracción, difracción, dispersión y absorción. Según el número de fuentes, las interferencias se clasifican en: Simples, si hay una sola señal interferente. Múltiples, si existen varias señales interferentes. Podemos encontrar otra clasificación, que distingue entre: Interferencia cocanal, si se produce en la misma frecuencia portadora que la de la señal deseada. Interferencia de canal adyacente, si la frecuencia de la señal interferente se corresponde con canales contiguos al de la señal deseada. Las interferencias dan lugar al fenómeno conocido como desvanecimientos (fading, en inglés), que no son más que disminuciones en la potencia recibida de la señal respecto del valor esperado. Estos desvanecimientos no son constantes en el tiempo, debido a las características peculiares del medio radioeléctrico, el cual varía continuamente. Dependiendo de la rapidez de las fluctuaciones en el desvanecimiento, hablamos de desvanecimiento lento o rápido. La diafonía suele emplearse exclusivamente en el caso de que la perturbación haya sido originada dentro del mismo sistema perturbado, o en otro sistema de igual naturaleza, mientras que la interferencia puede provenir también de otro sistema de naturaleza distinta. La diafonía es propia de sistemas de transmisión con líneas metálicas, mientras que el concepto de interferencia se usa más a menudo en radiocomunicaciones. 3.7. Intermodulación La no linealidad de los sistemas da lugar, además de a la distorsión no lineal, a la intermodulación. La diferencia estriba en que ésta es el resultado de la mezcla de dos o más señales. El análisis de la intermodulación se realiza sobre todo en sistemas de banda ancha. Encarnación Marín Caballero Página 16 de 65 Tema 3: Arquitectura de red. 4. TÉCNICAS DE MULTIPLEXACIÓN 4.1. Multiplexación La multiplexación es la técnica que permite la transmisión simultánea de varias señales a través de un solo enlace físico. Por tanto, la multiplexación es el procedimiento por el cual diferentes informaciones pueden compartir un mismo canal de comunicaciones. El proceso inverso, es decir la extracción de una determinada señal (que lleva información) de entre las múltiples que se pueden encontrar en un cierto canal de comunicaciones de denomina demultiplexación. Ejemplo: Esquema de comunicación entre cuatro equipos empleando un solo enlace. En un sistema multiplexado como el que se muestra en la siguiente figura, hay n enlaces que comparten la capacidad de un canal . Los equipos que emiten información dirigen sus transmisiones a un dispositivo llamado multiplexor, que las combina en un único flujo de datos. En el otro extremo del canal compartido, otro dispositivo complementario del anterior, un demultiplexor, separa este flujo en sus componentes y dirige cada no de ellos a su destinatario particular. Para poder llevar a cabo esta técnica es preciso que los paquetes de datos lleven información sobre la dirección de su remitente y de su destinatario. Siempre que las capacidades de transmisión de un canal sean lo suficientemente grandes, se puede emplear este único canal para comunicar varios dispositivos a la vez, del mismo modo que la acometida eléctrica de un edificio transporta la energía de varias viviendas. 4.2. Tipos de multiplexación Las principales técnicas para la multiplexación de un canal se enmarcan en dos grupos: La Multiplexación por División de Frecuencia (FDM). La Multiplexación por División de Tiempo (TDM). Encarnación Marín Caballero Página 17 de 65 Tema 3: Arquitectura de red. 4.2.1. FDM La Multiplexación por División de Frecuencia (FDM, Frequency Division Multiplexing) divide el ancho de banda de una línea (canal físico) entre varios canales lógicos, donde cada canal lógico ocupa una parte del ancho de banda de la frecuencia total. A cada canal lógico se le asigna una banda de frecuencia centrada en la frecuencia de la señal portadora, sobre la que se va a modular la señal. Los canales están separados entre sí para evitar interferencias. Ejemplo: Uso de la técnica FDM. El canal físico se divide entre 3 canales lógicos, donde la señal 1 va en el canal 1, la seña 2 en el canal 2 y la señal 3 en el canal 3. Cada canal tiene una frecuencia distinta y entre los canales se encuentra la banda de protección para evitar interferencias. Para multiplexar varios canales juntos, se les asigna a cada canal virtual un ancho de banda lo suficientemente grande para que no interfiera con los demás y mantenerlos separados. Primero se eleva la frecuencia de cada canal original, cada uno en una cantidad diferente y, después, ya se pueden combinar, porque ahora ya no hay dos canales que ocupen la misma posición del espectro. La técnica de FDM divide el ancho de banda total de entrada y salida en el mismo número de canales en el circuito, dependiendo del número de dispositivos que sean soportados. El rango total de información de entrada de los dispositivos o terminales conectados al multiplexor no puede exceder el rango de salida. Si un dispositivo conectado por FDM es removido de su circuito, no hay posibilidad que la frecuencia que estaba siendo utilizada por ese dispositivo sea re localizada y utilizada por otro dispositivo y aprovechar el ancho de banda. Lo que significa que el multiplexor no tiene la habilidad para relocalizar dinámicamente sus capacidades para utilizar el ancho de banda disponible. menos. Este método sólo se usa cuando tenemos señales analógicas. Por lo que cada vez se utiliza Encarnación Marín Caballero Página 18 de 65 Tema 3: Arquitectura de red. Ejemplo: Esta técnica ha sido empleada durante mucho tiempo en las transmisiones de conversaciones telefónicas, en la que la separación entre canales era de 4 KHz. Pueden aparecer perturbaciones del tipo diafonía entre dos circuitos (crosstalk) y ruido de intermodulación. Ejemplo: Las comunicaciones móviles 2G son un ejemplo de uso de la multiplexación en el dominio de la frecuencia y de la multiplexación en el dominio del tiempo simultáneamente. 4.2.2. TDM La Multiplexación por División de Tiempo (TDM, Time Division Multiplexing) consiste en transmitir varias señales por un mismo canal físico, mezclando a distintos intervalos de tiempo (time slot) distintas partes o porciones de la señal. La mezcla se puede realizar bit a bit o en bloques. Aquí cada canal tiene asignado un periodo o ranura de tiempo en el canal principal y las distintas ranuras de tiempo están repartidas por igual en todos los canales. Tiene la desventaja de que en caso de que un canal no sea usado, esa ranura de tiempo no se aprovecha por los otros canales, enviándose en vez de datos bits de relleno. TDM trabaja acomodando los time slots de cada dispositivo conectado a un dispositivo. Típicamente, el total de rango de bits para todos los dispositivos no puede exceder el rango de bits por segundo de la línea de salida. Ésto se logra utilizando por medio de técnicas de compresión. La compresión en el nodo receptor es de manera invertida. Si un dispositivo no está siendo utilizado, este ancho de banda no está disponible para otros dispositivos conectados al multiplexor. La multiplexación temporal requiere la perfecta sincronización entre emisor y receptor. Se pueden transmitir varias señales digitales (o analógicas que transporten datos digitales) en un único camino de transmisión mezclando en el tiempo distintas porciones de las señales originales. Encarnación Marín Caballero Página 19 de 65 Tema 3: Arquitectura de red. Ejemplo: Uso de la técnica TDM. Consiste en compartir el canal de comunicaciones intercalando los mensajes de las diversas comunicaciones o «conversaciones» entre los dispositivos. En cada time slot va una porción de las comunicaciones A, B, C, D y E. El canal va siendo ocupado consecutivamente por las comunicaciones A, B, C, D y E, comenzando otra vez la secuencia hasta que la comunicación finaliza. El problema con FDM es que hay que usar circuitería analógica. Por contraste, se puede manejar la TDM completamente con la electrónica digital. En TDM cada usuario tiene sucesivamente todo el ancho de banda del canal por un momento. 5. TÉCNICAS DE TRANSMISIÓN DE LA INFORMACIÓN Las técnicas de transmisión son las técnicas necesarias para adaptar la señal digital al medio físico de transmisión. Las más empleadas son la transmisión en banda base y la transmisión en banda ancha. Banda base es la señal de una sola transmisión en un canal, y banda ancha significa que lleva más de una señal y cada una de ellas se transmite en diferentes canales, hasta su número máximo de canal. 5.1. Banda base La transmisión en banda base se caracteriza por su sencillez, ya que no necesitan moduladores y demoduladores. Sin embargo, debido a la distorsión de la señal digital con la distancia, es necesario el empleo de repetidores, con objeto de regenerar la señal a partir de una distancia determinada. Cada dispositivo en una red de banda base transmite bidireccionalmente. Transmitir en banda base significa enviar a la línea la señal digital sin transformación alguna . Ésto no resulta fácil, pues si se transfiere una señal digital con muchos bits a 0 ó a 1, en un largo periodo de tiempo, se presentan problemas para el reconocimiento de los datos. La solución a este problema es la codificación. Al codificar se pretende establecer algún mecanismo que permita que se produzca siempre transiciones con independencia de la secuencia de bits emitidos. Por ejemplo, el bit 0 corresponde con la ausencia de tensión en la línea y el bit 1 con la presencia de tensión. Encarnación Marín Caballero Página 20 de 65 Tema 3: Arquitectura de red. Características: Utiliza señales digitales sobre una frecuencia simple. La transmisión se realiza de forma digital, sin emplear técnicas de modulación. Todos los equipos comparten el mismo canal en diferentes intervalos de tiempo. Sólo admite una transmisión simultánea (el cable que conecta los equipos lleva una señal a la vez y todos los sistemas se turnan para usarlo). Esto es, transmisión half-duplex. Emplea todo el ancho de banda. El ancho de banda depende de la longitud del cable. El ancho de banda del canal cubre las bajas frecuencias. Tiene una impedancia característica de 50 Ω. Ejemplos: Usado en transmisión de telefonía a larga distancia. En redes LAN. Conexión de periféricos a corta distancia. 5.2. Banda ancha La transmisión en banda ancha utiliza señales analógicas moduladas. Las señales fluyen a través del medio físico en forma de ondas electromagnéticas u ópticas. Sus frecuencias suelen alcanzar los 300 ó 400 MHz. El ancho de banda se puede dividir mediante técnicas de Multiplexación por División de Frecuencia (FDM), en grupos de canales de banda más estrecha. Estos canales pueden ser utilizados de forma independiente para un determinado tipo de servicio, ya que cada canal es independiente de los otros canales de distinta frecuencia. Con la transmisión en banda ancha, el flujo de la señal es unidireccional. Para que una señal alcance a todos los dispositivos, es necesario que existan dos caminos para el flujo de datos. Hay dos posibilidades: Una consiste en dividir el ancho de banda en dos canales (uno para transmitir y el otro para recibir información) y usando en cada uno un rango de frecuencias diferente. Esta técnica se conoce como mid-split (partir por la mitad). Y otra en la configuración de doble cable, donde cada dispositivo está enganchado a dos cables. Ejemplo: El módem de banda ancha efectúa una transformación de la señal digital en una analógica, mediante la técnica de la modulación. Encarnación Marín Caballero Página 21 de 65 Tema 3: Arquitectura de red. Características: Utiliza señales analógicas y un rango de frecuencias. La señal digital se modula y, a continuación, se envía al medio. Divide el medio físico en varios canales (uso de la técnica FDM). Admite varias transmisiones simultáneas (el cable que conecta los equipos lleva varias señales a la vez). Esto es, transmisión full-duplex. Se pueden enviar distintos tipos de información: vídeo, voz y datos. Se pueden enviar señales digitales por redes analógicas usando los convertidores D/A y A/D. El cable puede tener longitudes de 100 Km, gracias a la señalización analógica, menos crítica que la digital. El ancho de banda del canal no cubre las bajas frecuencias. Tiene una impedancia característica de 75 Ω. Ejemplo: La televisión por cable. En este sistema se emplea frecuentemente este tipo de transmisión, con un ancho de banda de unos 6 MHz. El soporte de redes que se emplea es el cable coaxial y de fibra óptica. 6. LA ARQUITECTURA DE LAS COMUNICACIONES Las palabras “protocolo, arquitectura, interfaz y capa” tienen una especial importancia en comunicaciones. Estos términos serán utilizados frecuentemente a partir de ahora; por tanto, merece la pena aclarar con precisión qué deberemos entender cuando nos refiramos a estos términos. 6.1. Redes de ordenadores Una red es, en definitiva, como “un sistema de dos o más ordenadores (autónomos) que, mediante una serie de protocolos, dispositivos y medios físicos de interconexión, son capaces de comunicarse con el fin de compartir datos, hardware y software, proporcionando administración y mantenimiento”. Ejemplo: Red local interconectada con PC, teléfono móvil y televisión. Encarnación Marín Caballero Página 22 de 65 Tema 3: Arquitectura de red. 6.2. Origen, destino y paquetes de datos El nivel básico de información por computador se compone de dígitos binarios o bits (0 y 1). Los computadores que envían uno o dos bits de información, sin embargo, no serían demasiado útiles, de modo que se necesitan otras agrupaciones: los bytes, kilobytes, megabytes y gigabytes. Para que los computadores puedan enviar información a través de una red, todas las comunicaciones de una red se inician en el origen, luego viajan hacia su destino. Como ilustra la figura, la información que viaja a través de una red se conoce como paquete, datos o paquete de datos. Un paquete de datos es una unidad de información, lógicamente agrupada, que se desplaza entre los sistemas de computación. Incluye la información de origen junto con otros elementos necesarios para hacer que la comunicación sea factible y confiable en relación con los dispositivos de destino. La dirección origen de un paquete especifica la identidad del computador que envía el paquete. La dirección destino especifica la identidad del computador que finalmente recibe el paquete. 6.3. Protocolo de comunicaciones Un protocolo es un conjunto de reglas, preferentemente organizadas y convenidas de mutuo acuerdo entre los participantes en una comunicación y su misión es regular algún aspecto de la misma. Es habitual que los protocolos se ofrezcan como normativa o recomendaciones de las asociaciones de estándares. Los fabricantes que se ajustan a estas normativas tienen la seguridad de ser compatibles entre sí en aquellos aspectos regulados por los protocolos. Ejemplos: Mientras se está conduciendo un coche, otros automóviles envían (¡o deberían hacerlo!) señales cuando desean girar; si no lo hicieran, las rutas serían un caos. Al volar un avión, los pilotos obedecen reglas muy específicas para poder comunicarse con otros aviones y con el control de tráfico aéreo. Al contestar el teléfono, alguien dice "Hola", y entonces la persona que realiza la llamada dice "Hola, habla Fulano de Tal... ", y así sucesivamente. Encarnación Marín Caballero Página 23 de 65 Tema 3: Arquitectura de red. Una definición técnica de un protocolo de comunicaciones de datos es: un conjunto de normas, o un acuerdo, que determina el formato y la transmisión de datos . La capa N de un computador se comunica con la capa N de otro computador. Las normas y convenciones que se utilizan en esta comunicación se denominan colectivamente protocolo de la capa N. Por tanto, el protocolo es un conjunto de reglas de comunicación entre capas idénticas (comunicación de igual a igual, ”peer to peer”). Pares (Peers): entidades correspondientes a la misma capa en diferentes ordenadores. 6.4. Interfaz entre capas La interacción entre las diferentes capas adyacentes se llama interfaz. La interfaz entendida como la definición de los servicios y/o operaciones que la capa inferior ofrece a la superior, se gestiona como una estructura de primitivas, que definen completamente el servicio ofrecido. Las primitivas son llamadas entrantes o salientes, en cada una de las capas que sirven para solicitar servicios, devolver resultados, confirmar peticiones, etc. (Nota: Estas primitivas siguen una estructura, regla sintáctica.). Estas primitivas pueden ser de cuatro tipos: Petición. Utilizada por la capa usuario para invocar una función o servicio de la capa proveedora de servicio. Indicación. Utilizada por la capa proveedora para notificar que una función ha sido invocada. Respuesta. Utilizada por la capa usuaria para completar la función invocada mediante una primitva de petición previa. Confirmación. Mediante la cual, la capa proveedora confirma que una función previamente invocada se ha completado. Encarnación Marín Caballero Página 24 de 65 Tema 3: Arquitectura de red. Cualquier servicio se ofrece como combinación de estos cuatro tipos de primitivas, que además contendrán un conjunto de parámetros específicos del servicio a ofrecer. Por tanto, interfaz es la forma concreta de implementar un servicio. Son mecanismos y reglas para el intercambio de información entre capas consecutivas de un host . 6.5. Capa o nivel Con el fin de simplificar la complejidad de cualquier red, los diseñadores de redes han convenido estructurar las diferentes funciones que realizan los servicios que proveen en una serie de niveles o capas. Las capas están jerarquizadas y cada una se construye sobre su predecesor. El número de capas y sus servicios y funciones es variable según el tipo de red. Sin embargo, en cualquier red, la misión de cada capa es proveer servicios a las capas superiores, haciendo transparente el modo en que esos servicios se llevan a cabo. De esta manera, cada capa debe ocuparse exclusivamente de su nivel inmediatamente inferior, a quien solicita servicios, y del nivel inmediatamente superior a quien devuelve resultados. Por tanto, cada capa realiza una función concreta y proporciona un conjunto de servicios a las capas superiores. 6.6. Comunicación Real: Atraviesa medio físico, usa las interfaces. Virtual: Entre capas idénticas. Usa los protocolos. 6.7. Arquitectura de red La arquitectura de una red, es el conjunto organizado de capas y protocolos de la misma . Esta organización de la red debe estar suficientemente clara como para que los fabricantes de software/hardware puedan diseñar sus productos con garantía de que funcionarán en comunicaciones con otros equipos que sigan las mismas reglas. 6.8. Estándares Los estándares son esenciales para crear y mantener un mercado abierto y competitivo entre los fabricantes de equipos y para garantizar la interoperabilidad de los datos, y la tecnología y los procesos de telecomunicaciones. Encarnación Marín Caballero Página 25 de 65 Tema 3: Arquitectura de red. 6.9. Organismos de estandarización Los organismos que nos harán falta en las redes de datos, voz y vídeo son: 6.10. Modelo de capas En un modelo arquitectónico de capas de red, se podrá apreciar un conjunto de capas que cumplen las siguientes características: Dada una capa N, puede solicitar servicios a la capa N-1, del mismo modo que la capa N+1 sólo puede solicitar servicios a la capa N (la primera y la última de las capas es una excepción, pues no tiene ninguna otra capa a la que solicitar servicios, ya que fundamentalmente se encarga de operar con los medios de transmisión). Encarnación Marín Caballero Página 26 de 65 Tema 3: Arquitectura de red. Este sistema de capas presenta la característica de que si se cambia algo en la capa N ninguna otra capa se sentirá afectada, siempre que se conserven las estructuras de las interfaces N/N-1 y N+1/N. Ésta es la gran ventaja de que dicha arquitectura de capas, ya que es muy poco sensible a los cambios tecnológicos que se pueden producir con la evolución de las funciones y servicios en las redes. Por tanto, son más flexibles. El proceso de comunicación se produce entre las capas equivalentes de hosts o máquinas cualquiera distintas. La información y con ella la petición de servicios, van descendiendo por la estructura de capas del host emisor hasta el nivel más bajo (transmisión física) y, luego, la información pasa al host receptor. A partir de aquí se inicia un “viaje” ascendente hasta llegar a la capa equivalente en el host de destino. Al emisor le parece que la comunicación se ha producido a un nivel alto, se quiere pensar, que ha establecido una comunicación utilizando unas reglas de alto nivel para enlazar con la capa equivalente, también de alto nivel, en el receptor. Aunque realmente sabemos que la comunicación ha descendido hasta el nivel más bajo, así también distinguimos entre una transmisión y una comunicación de tal forma que la capa 1 (es la inferior) opera con transmisiones en el nivel físico, es decir, con algún tipo de señales, el resto de las capas operan con comunicaciones, es decir, señales interpretadas de acuerdo con unas normas protocolarias. Objetivos de diseño: No repetición de funciones. Reducción de la complejidad. Ejemplo: Comunicación del ordenador 1 con el ordenador 2. En la siguiente imagen se ve cómo viajan los datos a través del modelo de capas. Encarnación Marín Caballero Página 27 de 65 Tema 3: Arquitectura de red. 7. MODELO OSI El modelo OSI (Open System Interconection, Interconexión de Sistemas Abiertos) es un modelo conceptual que no define ni específica interfaces y protocolos, únicamente establece criterios generales sobre cómo concebir las redes de comunicaciones de datos. El modelo de referencia OSI (Nota: No debe confundirse con ISO), lanzado en 1984, fue el esquema descriptivo que creó ISO. Este modelo proporcionó a los fabricantes un conjunto de estándares que aseguraron una mayor compatibilidad e interoperabilidad entre los distintos tipos de tecnología de red utilizados por las empresas a nivel mundial. El modelo de referencia OSI es el modelo principal para las comunicaciones por red. Aunque existen otros modelos, en la actualidad la mayoría de los fabricantes de redes relacionan sus productos con el modelo de referencia OSI, especialmente cuando desean enseñar a los usuarios cómo utilizar sus productos. Los fabricantes consideran que es la mejor herramienta disponible para enseñar cómo enviar y recibir datos a través de una red. 7.1. Conceptos previos Algunos de los conceptos que aparecen en el modelo OSI son: Entidades. Son los elementos activos que se encuentran en cada una de las capas. Hay entidades software como procesos y entidades hardware como pueden ser chips que se encargan de analizar entradas y salidas de datos. A las entidades de una misma capa y residentes en distintos nodos se les llama entidades pares o iguales. Punto de acceso a servicio (SAP). Son los puntos en los que una capa pueden encontrar disponibles los servicios de la capa inmediatamente inferior. Unidad de datos de protocolo (PDU). Consiste en el bloque informativo que la entidad de la capa N pasa a la entidad correspondiente de la capa N-1, a través del interfaz N/N-1. Encarnación Marín Caballero Página 28 de 65 Tema 3: Arquitectura de red. Los nombres que reciben las PDUs de las 7 capas que conforman el modelo OSI son los siguientes: 7.2. La estructura de capas EL modelo de referencia OSI propone una arquitectura de 7 capas o niveles, donde cada una de ellas ha sido diseñada con las siguientes propiedades: Cada capa debe tener una función perfectamente definida. Se intentará “disminuir” el máximo posible el flujo de información entre las capas a través de las interfaces. Las capas serán tan numerosas como sea necesario para que dos funciones muy distintas, no tengan que convivir en la misma capa. Las siete capas del modelo de referencia OSI son: Encarnación Marín Caballero Página 29 de 65 Tema 3: Arquitectura de red. 7.3. ¿Por qué un modelo de red dividido en capas? Esta división de las funciones de networking se denomina división en capas. Si la red se divide en estas siete capas, se obtienen las siguientes ventajas: Divide la comunicación de red en partes más pequeñas y sencillas. Normaliza los componentes de red para permitir el desarrollo y el soporte de los productos de diferentes fabricantes. Permite a los distintos tipos de hardware y software de red comunicarse entre sí. Impide que los cambios en una capa puedan afectar las demás capas, para que se puedan desarrollar con más rapidez. Divide la comunicación de red en partes más pequeñas para simplificar el aprendizaje. 7.4. Funciones de cada capa Cada capa individual del modelo OSI tiene un conjunto de funciones que debe realizar para que los paquetes de datos puedan viajar en la red desde el origen hasta el destino. A continuación, presentamos una breve descripción de cada capa del modelo de referencia OSI. Encarnación Marín Caballero Página 30 de 65 Tema 3: Arquitectura de red. 7.5. Encapsulamiento de datos Sabemos que todas las comunicaciones de una red parten de un origen y se envían a un destino, y que la información que se envía a través de una red se denomina datos o paquete de datos. Si un computador (host A) desea enviar datos a otro (host B), en primer término los datos deben empaquetarse a través de un proceso denominado encapsulamiento. El encapsulamiento rodea los datos con la información de protocolo necesaria antes de que se una al tránsito de la red. Por lo tanto, a medida que los datos se desplazan a través de las capas del modelo OSI, reciben encabezados, información final y otros tipos de información . (Nota: La palabra “encabezado” significa que se ha agregado la información correspondiente a la dirección). Para ver cómo se produce el encapsulamiento, examinamos la forma en que los datos viajan a través de las capas como lo ilustra la siguiente figura. Una vez que se envían los datos desde el origen, como se describe en la siguiente figura, viajan a través de la capa de aplicación y recorren todas las demás capas en sentido descendiente. Encarnación Marín Caballero Página 31 de 65 Tema 3: Arquitectura de red. Como se puede ver, el empaquetamiento y el flujo de los datos que se intercambian experimentan cambios a medida que las redes ofrecen sus servicios a los usuarios finales. Como lo muestran las figuras, las redes deben realizar los siguientes cinco pasos de conversión a fin de encapsular los datos: 1) Crear los datos. Cuando un usuario envía un mensaje de correo electrónico, sus caracteres alfanuméricos se convierten en datos que pueden recorrer la internetwork. 2) Empaquetar los datos para ser transportados de extremo a extremo. Los datos se empaquetan para ser transportados por la internetwork. Al utilizar segmentos, la función de transporte asegura que los hosts del mensaje en ambos extremos del sistema de correo electrónico se puedan comunicar de forma confiable. 3) Anexar (agregar) la dirección de red al encabezado. Los datos se colocan en un paquete o datagrama que contiene el encabezado de red con las direcciones lógicas de origen y de destino. Estas direcciones ayudan a los dispositivos de red a enviar los paquetes a través de la red por una ruta seleccionada. 4) Anexar (agregar) la dirección local al encabezado de enlace de datos. Cada dispositivo de la red debe poner el paquete dentro de una trama. La trama le permite conectarse al próximo dispositivo de red conectado directamente en el enlace. Cada dispositivo en la ruta de red seleccionada requiere el entramado para poder conectarse al siguiente dispositivo. 5) Realizar la conversión a bits para su transmisión. La trama debe convertirse en un patrón de unos y ceros (bits) para su transmisión a través del medio (por lo general un cable). Una función de temporización permite que los dispositivos distingan estos bits a medida que se trasladan por el medio. 6) El medio en la internetwork física puede variar a lo largo de la ruta utilizada. Por ejemplo, el mensaje de correo electrónico puede originarse en una LAN, cruzar el backbone de un campus y salir por un enlace WAN hasta llegar a su destino en otra LAN remota. Los encabezados y la información final se agregan a medida que los datos se desplazan a través de las capas del modelo OSI. Ejemplo: Un mensaje típico tal como aparece en la red. Encarnación Marín Caballero Página 32 de 65 Tema 3: Arquitectura de red. 7.6. Comunicación de igual a igual Para que los paquetes de datos puedan viajar desde el origen hasta su destino, cada capa del modelo OSI en el origen debe comunicarse con su capa igual en el lugar destino. Esta forma de comunicación se conoce como comunicaciones de igual a igual (peer to peer) como ilustra la siguiente figura. Durante este proceso, cada protocolo de capa intercambia información, que se conoce como unidades de datos de protocolo (PDU), entre capas iguales. Cada capa de comunicación, en el computador origen, se comunica con una PDU específica de capa y con su capa igual en el computador destino. Los paquetes de datos de una red parten de un origen y se envían a un destino. Cada capa depende de la función de servicio de la capa OSI que se encuentra debajo de ella. Para brindar este servicio, la capa inferior utiliza el encapsulamiento para colocar la PDU de la capa superior en su campo de datos, luego le puede agregar cualquier encabezado e información final que la capa necesite para ejecutar su función. Posteriormente, a medida que los datos se desplazan hacia abajo a través de las capas del modelo OSI, se agregan encabezados e información final adicionales. Después de que las capas 7, 6 y 5 han agregado la información, la capa 4 agrega más información. Este agrupamiento de datos, la PDU de capa 4, se denomina segmento. Ejemplo: La capa de red presta un servicio a la capa de transporte y la capa de transporte presenta datos al subsistema de internetwork. La tarea de la capa de red consiste en trasladar esos datos a través de la internetwork. Ejecuta esta tarea encapsulando los datos y agregando un encabezado, con lo que crea un paquete (PDU de capa 3). Este encabezado contiene la información necesaria para completar la transferencia, como por ejemplo, las direcciones lógicas origen y destino. La capa de enlace de datos suministra un servicio a la capa de red. Encapsula la información de la capa de red en una trama (la PDU de capa 2); el encabezado de la trama contiene información (por ejemplo, direcciones físicas) que es necesaria para completar las funciones de enlace de datos. La capa de enlace de datos suministra un servicio a la capa de red encapsulando la información de la capa de red en una trama. La capa física también suministra un servicio a la capa de enlace de datos. La capa física codifica los datos de la trama de enlace de datos en un patrón de unos y ceros (bits) para su transmisión a través del medio (generalmente un cable) en la capa 1. Encarnación Marín Caballero Página 33 de 65 Tema 3: Arquitectura de red. 7.7. Dispositivos de red por capa Los dispositivos de red que también se denominan sistemas intermedios son sistemas que no implementan las siete capas y generalmente pertenecen a uno de estos de tres tipos: Repetidores (sólo implementan la primera capa). Puentes (implementan las dos primeras capas). Encaminadores (implementan las tres primeras capas). 7.7.1. Capa física Los equipos intermedios que sólo implementan el nivel físico se denominan repetidores. Su misión es conectar subredes que utilizan el mismo nivel de enlace (mismo protocolo, mismo formato de trama, etc.), pero distinto soporte físico. Ejemplo: Conectar entre sí dos redes de área local Ethernet, una soportada por cable coaxial, y otra por cable de pares RJ-45. Encarnación Marín Caballero Página 34 de 65 Tema 3: Arquitectura de red. 7.7.2. Capa de enlace de datos Los equipos intermedios que sólo implementan las capas 1 y 2 se denominan puentes. Su misión es unir subredes con diferentes niveles de enlace, de forma transparente al nivel de red. Ejemplo: Unir una red Token Ring con una red Ethernet. 7.7.3. Capa de red Los equipos intermedios que implementan estas tres capas se denominan encaminadores. Su misión es transportar los paquetes desde el punto origen de la red, al punto destino, atravesando cuantos nodos intermedios sea necesario. 7.7.4. Elementos de interconexión de redes Los más comunes: A nivel físico: repetidores y concentradores (hubs). A nivel de enlace: puentes (bridges) y conmutadores (switches). A nivel de red: encaminadores (routers). A nivel de transporte, sesión, presentación y aplicación: pasarelas (gateways). Encarnación Marín Caballero Página 35 de 65 Tema 3: Arquitectura de red. 7.7.5. Otros dispositivos de las capas Capas 2-7: Los hosts y los servidores operan en las capas 2-7; donde ejecutan el proceso de encapsulamiento. Los transceivers, repetidores y hubs se consideran dispositivos activos de la capa 1 debido a que actúan sólo sobre los bits y necesitan energía. Los cables y paneles de conexión y otros componentes de interconexión se consideran componentes pasivos de la capa 1 porque simplemente proporcionan una ruta conductora. Capas 1-2: Las tarjetas NIC se consideran dispositivos de la capa 2 porque en ellas se encuentra la dirección MAC, pero, como a menudo administran la señalización y la codificación, también son dispositivos de la capa 1. Los puentes y los switches se consideran dispositivos de la capa 2, ya que utilizan la información de la capa 2 (dirección MAC) para tomar decisiones con respecto a si deben enviar paquetes o no. También operan en la capa 1 para permitir que los bits interactúen con los medios. Capas 1-3: Los routers se consideran dispositivos de la capa 3, ya que usan direcciones de la capa 3 (de red) para seleccionar las mejores rutas y para conmutar paquetes hacia la ruta adecuada. Las interfaces del router operan en las capas 2 y 1, así como también en la capa 3. Capas 1-7: Las nubes, que pueden incluir routers, switches, servidores y muchos otros dispositivos, involucran a las capas 1-7. Encarnación Marín Caballero Página 36 de 65 Tema 3: Arquitectura de red. 8. PROTOCOLOS Los protocolos son una serie de normas que deben aportar las siguientes funcionalidades: Realizar una conexión con otro ordenador. Localizar un ordenador de forma inequívoca. Intercambiar información entre ordenadores de forma segura. Liberar la conexión de forma ordenada. Existen diversos tipos de protocolos: NetBEUI, IPX-SPX y TCP/IP. Desarrollamos el TCP/IP por ser el más estándar y usado actualmente en las redes Microsoft. 9. MODELO TCP/IP Aunque el modelo de referencia OSI sea universalmente reconocido, Internet se apoya para su funcionamiento en una serie de protocolos abiertos (públicos y gratuitos) conocidos generalmente como TCP/IP. El modelo TCP/IP hace que sea posible la comunicación entre dos computadores, desde cualquier parte del mundo, a casi la velocidad de la luz . El modelo TCP/IP tiene importancia histórica, al igual que las normas que permitieron el desarrollo de la industria telefónica, de energía eléctrica, el ferrocarril, la televisión y las industrias de vídeos. Para que dos estaciones se comuniquen necesitan entender el mismo idioma, por lo que se establece un protocolo (reglas) estándar de comunicación: el protocolo TCP/IP. El protocolo TCP/IP (Transmission Control Protocol/Internet Protocol) se trata del lenguaje que utiliza cualquier plataforma de ordenadores en Internet para enviar y recibir la información. Por eso, se toma como estándar. TCP: es el que divide la información en paquetes y el que las vuelve a unir en su orden adecuado cuando van llegando a su destino. IP: es el responsable de identificar cada uno de estos paquetes de información con su dirección apropiada. El Departamento de Defensa de EE.UU. (DoD) creó el modelo TCP/IP porque necesitaba una red que pudiera sobrevivir ante cualquier circunstancia, incluso una guerra nuclear. El modelo TCP/IP es una arquitectura de red porque define y específica interfaces y protocolos. Encarnación Marín Caballero Página 37 de 65 Tema 3: Arquitectura de red. 9.1. La estructura de capas El modelo TCP/IP tiene 4 capas: Es importante observar que algunas de las capas del modelo TCP/IP poseen el mismo nombre que las capas del modelo OSI. (Nota: No confunda las capas de los dos modelos, porque la capa de aplicación tiene diferentes funciones en cada modelo.) 9.1.1. Capa 1: La capa de acceso a red El nombre de esta capa es muy amplio y se presta a confusión. También se denomina capa de interfaz de red. Es la capa que se ocupa de todos los aspectos que requiere un paquete IP para realizar realmente un enlace físico y, luego, realizar otro enlace físico. Esta capa incluye los detalles de tecnología LAN y WAN y todos los detalles de las capas física y de enlace de datos del modelo OSI . Los niveles físico subred, no se encuentran subredes con diferentes cualquier nivel de enlace: PPP (redes WANs), etc. y de enlace, a los que también se les denomina colectivamente nivel de definidos en este modelo, dejando libertad para la creación y evolución de tecnologías. Así, es posible emplear la pila de protocolos TCP/IP sobre redes de difusión como Ethernet (redes LANs), punto a punto como enlaces Aquí a la unidad de información se le llama “frames”. 9.1.2. Capa 2: La capa de Internet El propósito de la capa de Internet es enviar paquetes origen desde cualquier red en la internetwork y que estos paquetes lleguen a su destino independientemente de la ruta y de las redes que recorrieron para llegar hasta allí. En esta capa se produce la determinación de la mejor ruta y la conmutación de paquetes. Ejemplo: Esto se puede comparar con el sistema postal. Cuando envía una carta por correo, usted no sabe cómo llega al destino (existen varias rutas posibles); lo que le interesa es que la carta llegue. El nivel de red ofrece el servicio de transferencia de mensajes extremo a extremo atravesando cualesquiera subredes, utilizando el protocolo específico IP (Internet Protocol). Este es un protocolo no orientado a conexión o de modo datagrama , es decir, la ruta que sigue cada paquete depende de las decisiones tomadas por cada nodo en el trayecto. IP es el responsable de la transmisión de datos en sí misma . El IP reparte la información en paquetes y la envía sin más, no se preocupa del destino. Durante la transmisión puede ocurrir que no se transmitan todos los paquetes, que no se organicen en un orden correcto y que algunos presenten fallos. En este nivel existen también otros protocolos auxiliares que realizan tareas específicas, como: ICMP (Internet Control Message Protocol) que transporta mensajes de control, como notificaciones de destino inalcanzable o control de flujo). IGMP (Internet Group Management Protocol) para la gestión de grupos de difusión. Aquí a la unidad de información se le llama “datagramas”. Encarnación Marín Caballero Página 38 de 65 Tema 3: Arquitectura de red. 9.1.3. Capa 3: La capa de transporte La capa de transporte se refiere a los aspectos de calidad del servicio con respecto a la confiabilidad, el control de flujo y la corrección de errores. El nivel de transporte ofrece dos protocolos: UDP (Unreliable Datagram Protocol) es un protocolo no fiable y no orientado a conexión. TCP (Transport Control Protocol) es un servicio orientado a conexión y fiable que garantiza el transporte extremo a extremo. TCP está relacionado con el control de la transmisión de los paquetes de datos, asegura que la información llegue completa al destino, si se produce algún fallo en la recepción de los paquetes de datos, el protocolo TCP la reenvía de nuevo. Típicamente UDP se utiliza en servicios sensibles al retardo (como el tráfico de audio o vídeo en tiempo real) o aplicaciones sencillas, mientras que TCP se usa en aplicaciones que requieren mayor fiabilidad (transferencia de ficheros, navegación Web). Aquí a la unidad de información se le llama “segmentos”. 9.1.4. Capa 4: La capa de aplicación Los diseñadores de TCP/IP sintieron que los protocolos de nivel superior deberían incluir los detalles de las capas de sesión y presentación. Simplemente crearon una capa de aplicación que maneja protocolos de alto nivel, aspectos de representación, codificación y control de diálogo . El modelo TCP/IP combina todos los aspectos relacionados con las aplicaciones en una sola capa y garantiza que estos datos estén correctamente empaquetados para la siguiente capa. En el nivel de aplicación se encuentran definidos algunos protocolos como el de transferencia de correo electrónico (SMTP, Simple Mail Transport Protocol), transferencia de ficheros (FTP, File Transfer Protocol), transferencia de hipertexto (HTTP, Hyper Text Transfer Protocol), terminal remoto (telnet), etc. Aquí a la unidad de información se le llama “flujo de datos o mensajes”. Ejemplo: Servicios de la capa de aplicación. Encarnación Marín Caballero Página 39 de 65 Tema 3: Arquitectura de red. Cada servicio de red o aplicación utiliza protocolos que definen los estándares y formatos de datos a utilizarse. Sin protocolos, la red de datos no tendría una manera común de formatear y direccionar los datos. Es necesario familiarizarse con los protocolos subyacentes que rigen la operación de los diferentes servicios de red para entender su función. 9.2. Unidad de datos La unidad de datos creada por el nivel de aplicación se denomina mensaje. Estos mensajes se encapsularán en datagramas de usuario o segmentos, según se emplee para su transporte UDP o TCP. Estos elementos son encapsulados dentro de datagramas IP, cuya transferencia es responsabilidad del nivel de red. Por supuesto, a su vez los datagramas IP son encapsulados en las tramas correspondientes al nivel de enlace que soporte la torre de protocolos, antes de ser transmitidos por el nivel físico. 9.3. Comunicación de extremo a extremo Ejemplo: Comunicación de dos hosts atravesando un router. 9.4. Protocolos de cada capa 9.4.1. Protocolos de la capa de acceso a red Algunos de los protocolos que nos podemos encontrar son: ARP y PPP. Encarnación Marín Caballero Página 40 de 65 Tema 3: Arquitectura de red. 9.4.1.1. ARP Cuando nosotros, como usuarios, deseamos comunicarnos con una máquina remota a través del protocolo IP, debemos conocer la dirección IP de dicha máquina. De la misma forma, cuando el protocolo IP necesita ponerse en contacto con otra máquina (el destino final del datagrama o un sistema intermedio que deba encaminarlo), debe conocer su dirección de enlace. En el caso de las redes Ethernet (redes LANs), esta dirección se averigua a través del protocolo ARP. El protocolo ARP (Address Resolution Protocol, Protocolo de Resolución de Direcciones), definido en la RFC 826, permite averiguar la dirección MAC Ethernet del dispositivo físico cuya dirección IP conocemos. Es un protocolo petición-respuesta: El equipo origen envía un paquete ARP con su dirección MAC, su dirección IP, y la dirección IP del equipo cuya dirección física pretende averiguar. Este paquete es enviado a la dirección MAC de difusión, de manera que es recibido por todos los equipos conectados a la misma red física. El equipo que posea esa IP contesta con un paquete ARP de respuesta, indicando su dirección IP y su dirección MAC. Este paquete ya no se envía a la dirección MAC de difusión, sino directamente al equipo que realizó la petición. Ambos equipos, emisor y receptor, añaden la información que han averiguado a una tabla de caché, llamada tabla ARP. Esta tabla evita que tengamos que realizar este procedimiento cada vez que queramos enviar datos a un equipo cuya dirección MAC ya hemos averiguado antes. Ejemplo: En una red local con varios equipos tenemos que con el comando ARP nos puede mostrar la equivalencia de dirección IP y dirección física. Encarnación Marín Caballero Página 41 de 65 Tema 3: Arquitectura de red. 9.4.1.2. Protocolo PPP En el caso de conexiones punto a punto (redes WANs), se suele usar PPP (Point to Point Protocol) como nivel de enlace. PPP es un protocolo diseñado por el IETF para permitir el intercambio de datos entre dos elementos de red unidos por un enlace full-duplex que garantice la entrega ordenada de datos en conexiones punto a punto, y se especifica en la RFC 1661. Consta de dos fases: una primera fase de establecimiento del canal, controlada por el protocolo LCP24, y una segunda fase de negociación de los protocolos de red que se van a transportar por el enlace, controlada por el protocolo NCP25. Una vez establecida la sesión PPP, se transmiten tramas de datos, con el siguiente formato: Flag Dir Ctrl protocolo datos FCS Flag 1 octeto 1o 1o 2o Xo 2ó4o 1o Flag: tanto al inicio como al fin, las tramas PPP incluyen una secuencia fija de bits que sirve para identificar los límites de la trama. Dirección destino: El formato de trama de PPP está basado en el definido por el nivel de enlace HDLC (High-level Data Link Control), regularizado en la norma ISO 3309-1979. Por ello aparece este campo, que en PPP no tiene uso: el enlace es punto a punto, el destinatario del paquete es siempre el otro extremo de la conexión. Control: un campo que define el tipo de trama y que también es heredado de HDLC. Su valor es fijo. Protocolo: indica el protocolo de nivel superior que va encapsulado en la trama. Datos: parte de datos de la trama. Normalmente tiene un tamaño máximo de 1.500 bytes, aunque se puede negociar un tamaño mayor al establecer la conexión PPP. FCS (Frame Check Sequence): Suma de control. Habitualmente tiene un tamaño de 2 octetos, aunque se puede negociar un tamaño de 4 octetos al establecerse la conexión. 9.4.2. Protocolos de la capa de Internet Los más populares son: IP, ICMP y NAT. 9.4.2.1. Protocolo IP IPv4 se utiliza desde 1983, cuando se implementó en ARPANET (Advanced Research Projects Agency Network, Red de la Agencia de Proyectos de Investigación Avanzada), que fue la precursora de Internet. Internet se basa en gran medida en IPv4, que continua siendo el protocolo de capa de red que más se utiliza. Los paquetes IPV4 tienen dos partes: Encabezado IP: identifica las características del paquete. Contenido: contiene la información del segmento de capa 4 y los datos propiamente dichos. Como se muestra en la ilustración, los encabezados de paquetes IPV4 constan de campos que contienen información importante sobre el paquete. Estos campos contienen números binarios que se examinan en el proceso de capa 3. Los valores binarios de cada campo identifican las distintas configuraciones del paquete IP. Encarnación Marín Caballero Página 42 de 65 Tema 3: Arquitectura de red. Los campos importantes del encabezado de IPv4 incluyen los siguientes: Versión: contiene un valor binario de 4 bits que identifica la versión del paquete IP. Para los paquetes IPv4, este campo siempre se establece en 0100. Servicios diferenciados (DS): anteriormente denominado “Tipo de servicio” (ToS), se trata de un campo de 8 bits que se utiliza para determinar la prioridad de cada paquete. Los primeros 6 bits identifican el valor del Punto de código de servicios diferenciados (DSCP), utilizado por un mecanismo de calidad de servicio (QoS). Los últimos 2 bits identifican el valor de Notificación explícita de congestión (ECN), que se puede utilizar para evitar que los paquetes se descarten durante momentos de congestión de la red. Tiempo de vida (TTL): contiene un valor binario de 8 bits que se utiliza para limitar la vida útil de un paquete. Se especifica en segundos, pero comúnmente se denomina “conteo de saltos”. El emisor del paquete establece el valor inicial de tiempo de vida (TTL), el que disminuye un punto por cada salto, es decir, cada vez que el paquete es procesado por un router. Si el campo TTL disminuye a cero, el router descarta el paquete y envía un mensaje del protocolo de mensajes de control de Internet (ICMP) de Tiempo superado a la dirección IP de origen. El comando traceroute utiliza este campo para identificar los routers utilizados entre el origen y el destino. Protocolo: este valor binario de 8 bits indica el tipo de contenido de datos que transporta el paquete, lo que permite que la capa de red pase los datos al protocolo de capa superior correspondiente. Los valores comunes incluyen ICMP (1), TCP (6) y UDP (17). Dirección IP de origen: contiene un valor binario de 32 bits que representa la dirección IP de origen del paquete. Dirección IP de destino: contiene un valor binario de 32 bits que representa la dirección IP de destino del paquete. Encarnación Marín Caballero Página 43 de 65 Tema 3: Arquitectura de red. Los dos campos que más comúnmente se toman como referencia son las direcciones IP de origen y de destino. Estos campos identifican de dónde proviene el paquete y adónde va. Por lo general, estas direcciones no se modifican durante la transferencia desde el origen hasta el destino. Los campos restantes se utilizan para identificar y validar el paquete, o para volver a ordenar un paquete fragmentado. Los campos utilizados para identificar y validar el paquete incluyen los siguientes: Longitud del encabezado de Internet (IHL): contiene un valor binario de 4 bits que identifica la cantidad de palabras de 32 bits en el encabezado. El valor de IHL varía según los campos Opciones y Relleno. El valor mínimo para este campo es 5 (es decir, 5×32 = 160 bits = 20 bytes), y el valor máximo es 15 (es decir, 15×32 = 480 bits = 60 bytes). Longitud total: en ocasiones denominado “Longitud del paquete”, este campo de 16 bits define el tamaño total del paquete (fragmento), incluidos el encabezado y los datos, en bytes. La longitud mínima de paquete es de 20 bytes (encabezado de 20 bytes + datos de 0 bytes), y la máxima es de 65.535 bytes. Checksum del encabezado: este campo de 16 bits se utiliza para la verificación de errores del encabezado IP. El checksum del encabezado se vuelve a calcular y se compara con el valor en el campo checksum. Si los valores no coinciden, se descarta el paquete. Encarnación Marín Caballero Página 44 de 65 Tema 3: Arquitectura de red. Es posible que un router deba fragmentar un paquete cuando lo reenvía de un medio a otro que tiene una MTU (Maximum Transfer Unit) más pequeña. Cuando ésto sucede, se produce una fragmentación, y el paquete IPv4 utiliza los siguientes campos para llevar a cabo un seguimiento de los fragmentos: Identificación: este campo de 16 bits identifica de forma exclusiva el fragmento de un paquete IP original. Indicadores: este campo de 3 bits identifica cómo se fragmenta el paquete. Se utiliza con los campos Desplazamiento de fragmentos e Identificación para ayudar a reconstruir el paquete original con el fragmento. Desplazamiento de fragmentos: este campo de 13 bits identifica el orden en que se debe colocar el fragmento del paquete en la reconstrucción del paquete original sin fragmentar. NOTA: los campos Opciones y Relleno se utilizan con poca frecuencia y exceden el ámbito de este capítulo. MTU (Maximum Transfer Unit): Es el número máximo de bytes de datos que pueden aparecer encapsulados en una trama de red. Cada red (Ethernet, ATM, X.25 ...) tiene su propia MTU. “Path MTU” se define como el mínimo MTU de entre todas las redes que hay entre dos hosts conectados a Internet. Red MTU (Bytes) Punto a Punto 296 X.25 576 Ethernet 1.500 IEEE 802.3/802.2 1.492 FDDI 4.352 IEEE 802.5 (4 Mbps TR) 4.464 IBM (16 Mbps TR) 17.914 9.4.2.2. Protocolo ICMP El protocolo IP se encarga del transporte de datagramas, pero no de informar sobre errores. Esta tarea se encomienda a un protocolo complementario, ICMP (Internet Control Message Protocol, Protocolo de Mensajes de Control de Internet), que asume las tareas de notificación de eventos y control de la red. Por ejemplo, cuando un equipo recibe un datagrama que no sabe cómo encaminar, generalmente le comunica esta circunstancia al emisor mediante un mensaje Destination Network Unreachable (destino inalcanzable) ICMP. Encarnación Marín Caballero Página 45 de 65 Tema 3: Arquitectura de red. Los mensajes ICMP viajan encapsulados en datagramas IP, y son usados por los encaminadores para informar a otros encaminadores, o a los equipos finales, acerca de condiciones de error o de control de la red. El formato del mensaje ICMP es el siguiente: Existen varios tipos: destino inalcanzable, TTL excedido, redirección, congestión, etc. Existen mensajes también que se utilizan para verificar la conectividad de la red, como los mensajes de eco (echo) que emplea el comando ping. 9.4.2.3. Protocolo NAT El protocolo NAT (Network Address Translation, Traducción de Dirección de Red) es un mecanismo, definido en el RFC 1918, que permite la traducción de direcciones privadas a públicas para poder acceder a Internet desde una Intranet. Para ello, necesitamos un router NAT en la frontera entre las redes que queremos traducir. Características: El mecanismo debe ser transparente a los usuarios finales. Compatibilidad con firewalls y con seguridad en Internet. Encarnación Marín Caballero Página 46 de 65 Tema 3: Arquitectura de red. Tipos: NAT estático. Consiste en substituir la parte de host de la dirección IP (@ IP) privada en el host de la @IP pública. NAT dinámico (Por pool de @IP). Tenemos un pool de direcciones públicas y asignamos @IP privada con @IP pública. Encarnación Marín Caballero Página 47 de 65 Tema 3: Arquitectura de red. NAT dinámico (PAT: Port Address Translation). El router tiene una sóla @IP pública, y elige un nuevo puerto origen y mapea las @IP privadas a partir del puerto designado. 9.4.3. Protocolos de la capa de transporte El objetivo del nivel de transporte es comunicar las aplicaciones entre sí (comunicación extremo a extremo). Utiliza los servicios de red proporcionados por IP, y permite dos mecanismos diferentes: TCP, fiable y orientado a conexión, y UDP. Para permitir la comunicación entre aplicaciones, debemos poder distinguir a los procesos de aplicación que se están ejecutando en un sistema final, lo que se realiza con los Puntos de Acceso al Servicio (SAP), que en TCP/UDP se denominan puertos, y son números enteros de 16 bits. Un puerto de red es una interfaz para comunicarse con un programa a través de una red . Suele estar numerado para de esta forma poder identificar la aplicación que lo usa y decidir a qué programa entregará los datos recibidos. Esta asignación de puertos permite a una máquina establecer simultáneamente diversas conexiones con máquinas distintas, ya que todos los segmentos que se reciben tienen la misma dirección, pero van dirigidos a puertos diferentes. En TCP/IP se emplea el paradigma cliente/servidor: una aplicación servidora reserva para sí un puerto (lo que se conoce como enlazado o binding) y espera la recepción de mensajes a través de dicho puerto. La aplicación cliente se enlaza también a un puerto y envía mensajes al servidor, que serán respondidos por éste. El puerto al que se enlaza el servidor debe tener un número conocido a priori por los clientes, números que generalmente son asignados por el IANA30 (Internet Assigned Numbers Authority, Agencia de Asignación de Números de Internet) a los distintos servicios. Encarnación Marín Caballero Página 48 de 65 Tema 3: Arquitectura de red. Ejemplo: El servicio de correo SMTP tiene asignado el puerto TCP 25, el servicio DNS de resolución de nombres de dominio tiene asignado el puerto UDP 53, el servicio HTTP tiene asignado el número de puerto TCP 80, etc. Generalmente, estos puertos están en el rango 0 – 1.024 y son puertos privilegiados (por ejemplo, en Linux, sólo las aplicaciones ejecutadas por el usuario root - administrador o superusuario pueden enlazarse a estos puertos). Por el contrario, los clientes suelen simplemente solicitar al sistema operativo que los enlace al primer puerto que esté libre, generalmente en el rango 1.025 – 65.535. Puertos del administrador Puertos de usuario Rango 0 – 1.024 Rango 1.025 – 65.535 Los puertos del 0 al 1.024 están reservados para procesos del sistema (daemons) o programas ejecutados por usuarios privilegiados. Sin embargo, un administrador de red puede conectar servicios con puertos de su elección. Los puertos del 1.024 al 49.151 son los “puertos registrados”. Los puertos del 49.152 al 65.535 son los “puertos dinámicos y/o privados”. Los rangos de puertos TCP y UDP son independientes, es decir, es posible tener una aplicación enlazada al puerto TCP 60, y otra totalmente distinta enlazada al puerto UDP 60. A continuación, se indican algunos de los puertos conocidos más utilizados: Encarnación Marín Caballero Puerto Protocolo Servicio o aplicación 21 TCP FTP 23 TCP Telnet 25 TCP SMTP 53 UDP DNS 63 TCP Whois 68 UDP DHCP 70 TCP Gopher 79 TCP Finger 80 TCP HTTP 110 TCP POP3 119 TCP NNTP 443 TCP HTTPS/SSL 1.701 TCP 1.723 UDP 3.389 TCP 4.662 TCP 4.672 UDP VPN Escritorio remoto eMule Página 49 de 65 Tema 3: Arquitectura de red. 9.4.3.1. UDP Proporciona un servicio de transporte de datos entre aplicaciones no orientado a conexión (SNOC). UDP recibe los datos del nivel de aplicación, les añade su cabecera, y los envía directamente al destino dentro de un datagrama IP. El nivel de aplicación es quien deberá encargarse del control de flujo y de errores. El formato de la cabecera UDP es el siguiente: Los puertos UDP origen y destino del datagrama. La longitud completa del datagrama, incluyendo cabecera, en octetos. Una suma de control, opcional, tanto de la cabecera como de los datos del paquete. 9.4.3.2. TCP Ofrece un servicio de transporte entre aplicaciones fiable y orientado a conexión (SOC) . Permiten transmitir un flujo de octetos entre aplicaciones. La información se divide en segmentos, que son enviados en datagramas IP utilizando mecanismos de control de flujo que regulan la velocidad de envío de segmentos en función del nivel de carga de la red. Antes de intercambiar datos de aplicación, es necesario establecer una conexión TCP entre puerto origen y puerto destino. Una vez establecida, se intercambiarán segmentos cuya cabecera tiene el siguiente formato: Puertos TCP origen y destino. Número de secuencia: número que ocupa el primer byte de este segmento dentro del flujo de octetos que intercambian origen y destino. el número de secuencia no comienza en cero, sino en un valor aleatorio negociado por ambas partes al establecer la conexión. Número de asentimiento: número de secuencia del próximo byte que espera el emisor del segmento. HLEN: longitud de la cabecera TCP, medida en palabras de 4 octetos. Flags: indicadores del tipo de segmento: mensaje de conexión, asentimiento, datos, urgente, etc. Encarnación Marín Caballero Página 50 de 65 Tema 3: Arquitectura de red. Ventana: tamaño del búffer de recepción del emisor. Checksum: suma de control del segmento TCP. Puntero urgente: si el segmento transporta datos urgentes (conocidos también como datos OO (Out of Band, fuera de banda), este campo indica la posición del último byte urgente dentro de la zona de datos. Opciones: campo opcional que puede no existir. Permite negociar cuestiones como el tamaño máximo de segmento a utilizar. 9.4.4. Protocolos de la capa de aplicación Algunos de estos protocolos de nivel de aplicación son: DNS (Domain Name Server, Servidor de Nombres de Dominio). Es una gran base de datos jerárquica y distribuida que permite dar “nombre” a las direcciones IP. Es el servicio encargado de traducir los nombres que recordamos, por ejemplo www.terra.es o www.google.com, a las correspondientes direcciones IP. Utiliza los puertos TCP 53 y UDP 53. HTTP (Hyper Text Transfer Protocol, Protocolo de Transferencia de Hipertexto). Sustenta el servicio WWW. Utiliza por defecto el puerto TCP 80. SSH. Similar a Telnet y FTP, pero sin los problemas de seguridad, ya que todos los datos van encriptados. SMTP (Simple Mail Transport Protocol, Protocolo Simple de Transferencia de Hipertexto). Sustenta el correo electrónico. Utiliza por defecto el puerto TCP 25. Envío de texto y todo tipo de archivos a un destinatario. FTP (File Transfer Protocol, Protocolo de Transferencia de Ficheros). Utiliza por defecto el puerto TCP 21. Existe una versión simplificada, TFTP (trivial FTP) que utiliza el puerto UDP 69. FTP es una aplicación que nos permite conectarnos a un servidor de archivos para bajar o subir archivos. Tiene los mismos problemas de seguridad que Telnet. Telnet (Servicio de consola remota). Utiliza el puerto TCP 23. Telnet es un acceso de escritorio remoto en entorno de texto. Nos conectará a una máquina en modo texto tal y como si estuviésemos estados frente al teclado de dicha máquina, si ejecutamos y comando no se ejecuta en nuestro ordenador sino que se hace en el ordenador remoto y nos muestra a nosotros el resultado. Es una aplicación que no va encriptada por lo que cualquiera podría leer nuestro usuario y clave. BOOTP (Bootstrap Protocol), DHCP (Dynamic Host Configuration Protocol, Protocolo de Configuración Dinámica de Equipos). Permiten a un equipo configurar dinámicamente, al arrancar, parámetros como su dirección de red, la dirección de sus servidores DNS, etc. Ambos utilizan el puerto UDP 67. SNMP (Simple Networks Management Protocol, Protocolo Simple de Gestión de Red). Permite a uno o varios equipos gestores recabar información o enviar órdenes de gestión a los equipos que forman la red. Utiliza el puerto UDP 161. Encarnación Marín Caballero Página 51 de 65 Tema 3: Arquitectura de red. 10. PROTOCOLOS DE UNA RED MICROSOFT Las redes de Microsoft (como Windows NT Server, W 2000 Server, W NT Workstation) utilizan propuestas de protocolos de otros fabricantes, como: NetBeui (NetBIOS Extended User Interface) (capa de transporte): garantiza el transporte de la información en redes pequeñas, es simple y fácil de utilizar en red local. NWLink (capa de transporte): protocolo para encaminamiento. IPX/SPX (Internet Work Packet Exchange/ Sequence Packet Exchange) (capa de transporte y de red): para pequeñas y medianas redes, también tiene competencias en el encaminamiento. TCP/IP (capa de transporte y de red): para el encaminamiento de un conjunto de redes WAN o LAN. 11. COMPARACIÓN ENTRE EL MODELO OSI Y EL MODELO TCP/IP Las primeras tres capas del modelo TCP/IP realizan aproximadamente las mismas tareas que las correspondientes capas del modelo OSI. Sin embargo, las tres últimas capas del modelo OSI están representadas por una única capa de aplicación en el modelo TCP/IP. No existe relación directa entre los modelos OSI y TCP/IP, ya que este último surge anteriormente, aunque ambos emplean el concepto de capas, donde cada protocolo se apoya en uno o varios del nivel inferior. 11.1. Similitudes Ambos se dividen en capas. Ambos tienen capas de aplicación, aunque incluyen servicios muy distintos. Ambos tienen capas de transporte y de red similares. Se supone que la tecnología es de conmutación por paquetes (no deconmutación por circuito). Los profesionales de networking deben conocer ambos. Encarnación Marín Caballero Página 52 de 65 Tema 3: Arquitectura de red. 11.2. Diferencias TCP/IP combina las funciones de la capa de presentación y de sesión en la capa de aplicación. TCP/IP combina las capas física y de enlace de datos del modelo OSI en una sola capa. TCP/IP parece ser más simple porque tiene menos capas. Los protocolos TCP/IP son los estándares en torno a los cuales se desarrolló Internet, de modo que la credibilidad del modelo TCP/IP se debe en gran parte a sus protocolos. En comparación, las redes típicas no se desarrollan normalmente a partir del protocolo OSI, aunque el modelo OSI se usa como guía. 11.3. Correspondencia entre capas 11.4. Uso de los modelos OSI y TCP/IP Aunque los protocolos TCP/IP representan los estándares en base a los cuales se ha desarrollado Internet, se utiliza el modelo OSI por los siguientes motivos: Es un estándar mundial, genérico, independiente de los protocolos. Es más detallado, lo que hace que sea más útil para la enseñanza y el aprendizaje. Al ser más detallado, resulta de mayor utilidad para el diagnóstico de fallas. Encarnación Marín Caballero Página 53 de 65 Tema 3: Arquitectura de red. Se utiliza el modelo OSI para analizar las diferentes redes y los protocolos de TCP/IP como si fueran del modelo OSI. Ejemplos: TCP como un protocolo de la capa 4, IP como un protocolo de la capa 3 de OSI y Ethernet como una tecnología de las capas 2 y 1 (que es la tecnología más usada en la transmisión de datos). Paquete TCP/IP sobre Ethernet: Encarnación Marín Caballero Página 54 de 65 Tema 3: Arquitectura de red. 12. MODELO IEEE OSI. El IEEE elabora el conjunto de normas 802 para adaptar las necesidades de las redes al modelo Características: Son iguales desde el nivel 7 al 3, y cambian el resto adaptando los medios físicos particulares. Velocidad de transmisión hasta 20 Mb/seg. La red permite varios procesos al mismo tiempo. El reparto de recursos debe ser equitativo entre todas las estaciones. La adición o supresión de dispositivos ha de ser sencilla y fiable. Máximo de 200 dispositivos en 2 Km de distancia. Funciones de transferencia de archivos, acceso a bases de datos, correo electrónico, transmisión de voz, etc. 12.1. El proyecto 802 Hay muchos tipos de arquitecturas en las redes locales, pero siguiendo un estándar como el proyecto 802 de la IEEE se pueden implementar LANs que permitan la intercomunicación de dispositivos de distintos fabricantes. En este proyecto el nivel de enlace de datos teniendo el modelo de referencia OSI se ha subdividido en dos: LLC (Control de Enlace Lógico). MAC (Control de Acceso al Medio). Cada subdivisión se identifica mediante un número, como: 802.1 (Comunicación entre redes). 802.2 (LLC). 802.3 (CSMA/CD) “Ethernet”. 802.5 (Bus con paso de testigo) “Token Ring”. 802.11b/g (versión inalámbrica WLAN). 802.15 (Bluetooth). Encarnación Marín Caballero Página 55 de 65 Tema 3: Arquitectura de red. 12.2. Token Ring Las tarjetas para red Token Ring han caído hoy en día casi en desuso, debido a la baja velocidad y elevado costo respecto de Ethernet. Tenían un conector DB-9. También se utilizó el conector RJ-45 para las NICs (tarjetas de redes) y los MAUs (Multiple Access Unit- Unidad de múltiple acceso que era el núcleo de una red Token Ring). 12.3. Ethernet Las tarjetas de red Ethernet utilizan conectores RJ-45 (10/100/1000) BNC (10), AUI (10), MII (100), GMII (1000). El caso más habitual es el de la tarjeta o NIC con un conector RJ-45, aunque durante la transición del uso mayoritario de cable coaxial (10 Mbit/s) a par trenzado (100 Mbit/s) abundaron las tarjetas con conectores BNC y RJ-45 e incluso BNC / AUI / RJ-45 (en muchas de ellas se pueden ver serigrafiados los conectores no usados). Con la entrada de las redes Gigabit y el que en las casas sea frecuente la presencias de varios ordenadores comienzan a verse tarjetas y placas base (con NIC integradas) con 2 y hasta 4 puertos RJ-45, algo antes reservado a los servidores. Pueden variar en función de la velocidad de transmisión, normalmente 10 Mbit/s ó 10/100 Mbit/s. Actualmente se están empezando a utilizar las de 1.000 Mbit/s, también conocida como Gigabit Ethernet y en algunos casos 10 Gigabit Ethernet, utilizando también cable de par trenzado, pero de categoría 6, 6e y 7 que trabajan a frecuencias más altas. Las velocidades especificadas por los fabricantes son teóricas, por ejemplo las de 100 Mbit/s realmente pueden llegar como máximo a unos 78,4 Mbit/s. 12.4. Wi-Fi También son NIC las tarjetas inalámbricas o wireless, las cuales vienen en diferentes variedades dependiendo de la norma a la cual se ajusten, usualmente son 802.11b, 802.11g y 802.11n. Las más populares son la 802.11b que transmite a 11 Mbit/s (1,375 MB/s) con una distancia teórica de 100 metros y la 802.11g que transmite a 54 Mbit/s (6,75 MB/s). La velocidad real de transferencia que llega a alcanzar una tarjeta Wi-Fi con protocolo 11.b es de unos 4 Mbit/s (0,5 MB/s) y las de protocolo 11.g llegan como máximo a unos 20 Mbit/s. Actualmente el protocolo que se viene utilizando es 11.n que es capaz de transmitir 600 Mbit/s. Actualmente la capa física soporta una velocidad de 300 Mbit/s, con el uso de dos flujos espaciales en un canal de 40 MHz. Dependiendo del entorno, esto puede traducirse en un rendimiento percibido por el usuario de 100 Mbit/s. Encarnación Marín Caballero Página 56 de 65 Tema 3: Arquitectura de red. 13. ETHERNET 13.1. Funcionamiento Ethernet (también conocido como estándar IEEE 802.3) es la tecnología LAN más ampliamente utilizada en la actualidad. Ethernet funciona en la capa de enlace de datos y en la capa física. Ethernet admite los anchos de banda de datos siguientes: 10 Mb/s 100 Mb/s 1000 Mb/s (1 Gb/s) 10.000 Mb/s (10 Gb/s) 40.000 Mb/s (40 Gb/s) 100.000 Mb/s (100 Gb/s) Como se muestra en la siguiente figura, los estándares de Ethernet definen tanto los protocolos de capa 2 como las tecnologías de capa 1. En lo que respecta a los protocolos de capa 2, al igual que sucede con todos los estándares IEEE 802, Ethernet depende de las dos subcapas separadas de la capa de enlace de datos para funcionar: la subcapa de Control de Enlace Lógico (LLC) y la subcapa de Control de Acceso al Medio (MAC). Encarnación Marín Caballero Página 57 de 65 Tema 3: Arquitectura de red. 13.2. Subcapas LLC y MAC Subcapa LLC: La subcapa LLC de Ethernet se ocupa de la comunicación entre las capas superiores y las capas inferiores. Generalmente, esta comunicación se produce entre el software de red y el hardware del dispositivo. La subcapa LLC toma los datos del protocolo de la red, que generalmente son un paquete IPv4, y agrega información de control para ayudar a entregar el paquete al nodo de destino. El LLC se utiliza para comunicarse con las capas superiores de la aplicación y para la transición del paquete a las capas inferiores para su entrega. El LLC se implementa en software, y su implementación no depende del hardware. En una PC, el LLC se puede considerar el controlador de la NIC. El controlador de la NIC es un programa que interactúa directamente con el hardware de la NIC para transmitir los datos entre la subcapa MAC y los medios físicos. Subcapa MAC: La MAC constituye la subcapa inferior de la capa de enlace de datos. La MAC se implementa mediante hardware, por lo general, en la NIC de la PC. Los detalles se especifican en los estándares IEEE 802.3. En la siguiente figura, se enumeran los estándares IEEE de Ethernet comunes. 13.3. Subcapa MAC Como se muestra en la ilustración, la subcapa MAC de Ethernet tiene dos responsabilidades principales: Encapsulación de datos. Control de acceso al medio. Encarnación Marín Caballero Página 58 de 65 Tema 3: Arquitectura de red. 13.3.1. Encapsulación de datos El proceso de encapsulación de datos incluye el armado de la trama antes de la transmisión y el desarmado de la trama en el momento en que se la recibe . Cuando se forma la trama, la capa MAC agrega un encabezado y un tráiler a la PDU de la capa de red. La encapsulación de datos proporciona tres funciones principales: Delimitación de tramas: el proceso de entramado proporciona delimitadores importantes que se utilizan para identificar un grupo de bits que componen una trama. Este proceso ofrece una sincronización entre los nodos transmisores y receptores. Direccionamiento: el proceso de encapsulación también proporciona direccionamiento de la capa de enlace de datos. Cada encabezado Ethernet agregado a la trama contiene la dirección física (dirección MAC) que permite que la trama se envíe a un nodo de destino. Detección de errores: cada trama de Ethernet contiene un tráiler con una Comprobación de Redundancia Cíclica (CRC) del contenido de la trama. Una vez que se recibe una trama, el nodo receptor crea una CRC para compararla con la de la trama. Si estos dos cálculos de CRC coinciden, puede asumirse que la trama se recibió sin errores. La utilización de tramas facilita la transmisión de bits a medida que se colocan en los medios y la agrupación de bits en el nodo receptor. 13.3.2. Control de acceso al medio La segunda responsabilidad de la subcapa MAC es el control de acceso al medio. El control de acceso al medio es responsable de la ubicación y la remoción de tramas en los medios. Como su nombre lo indica, controla el acceso a los medios. Esta subcapa se comunica directamente con la capa física . La topología lógica subyacente de Ethernet es de bus de multiacceso. Por lo tanto, todos los nodos (dispositivos) en un mismo segmento de red comparten el medio . Ethernet es un método de red de contienda. En un método por contienda (o método no determinista) cualquier dispositivo puede intentar transmitir datos a través del medio compartido siempre que tenga datos para enviar . Sin embargo, tal como sucede si dos personas intentan hablar al mismo tiempo, si hay varios dispositivos en un único medio que intentan reenviar datos simultáneamente, los datos colisionan, lo que provoca que estos se dañen y no se puedan utilizar. Por este motivo, Ethernet proporciona un método para controlar la forma en que los nodos comparten el acceso mediante el uso de la tecnología CSMA (Carrier Sense Multiple Access, Acceso Múltiple por Detección de Portadora). En primera instancia, el proceso de CSMA se utiliza para detectar si los medios transportan una señal. Si se detecta una señal portadora en el medio desde otro nodo, quiere decir que otro dispositivo está transmitiendo. Cuando un dispositivo está intentando transmitir y nota que el medio está ocupado, esperará e intentará después de un período de tiempo corto. Si no se detecta una señal portadora, el dispositivo transmite sus datos. Es posible que el proceso CSMA falle si dos dispositivos transmiten al mismo tiempo. A esto se le denomina colisión de datos. Si esto ocurre, los datos enviados por ambos dispositivos se dañarán y deberán enviarse nuevamente. Los métodos de control de acceso al medio por contienda no requieren mecanismos para llevar la cuenta de a quién le corresponde acceder al medio . Por lo tanto, no tienen la sobrecarga de los métodos de acceso controlado. Sin embargo, los sistemas por contención no escalan bien bajo un uso intensivo de los medios. A medida que el uso y el número de nodos aumenta, la probabilidad de acceder a los medios con éxito sin una colisión disminuye . Además, los mecanismos de recuperación que se requieren para corregir errores debidos a esas colisiones disminuyen aún más el rendimiento . Encarnación Marín Caballero Página 59 de 65 Tema 3: Arquitectura de red. Como se muestra en la ilustración, el CSMA se suele implementar junto con un método para resolver la contienda de los medios. Los dos métodos comúnmente utilizados son: CSMA/CD (CD: Detección de colisión). CSMA/CA (CA: Prevención de colisiones). 13.3.3. CSMA/CD Con el método CSMA/CD (CD: Detección de colisión), el dispositivo controla los medios para detectar la presencia de una señal de datos. Si no hay una señal de datos, que indica que el medio está libre, el dispositivo transmite los datos. Si luego se detectan señales que muestran que otro dispositivo estaba transmitiendo al mismo tiempo, todos los dispositivos dejan de enviar e intentan después . Las formas tradicionales de Ethernet utilizan este método. Esta técnica se utiliza para evitar las colisiones que se producen cuando dos o más equipos acceden a la red. Encarnación Marín Caballero Página 60 de 65 Tema 3: Arquitectura de red. La incorporación a gran escala de tecnologías conmutadas en las redes modernas reemplazó ampliamente la necesidad original de implementación de CSMA/CD en redes de área local. Hoy en día, casi todas las conexiones por cable entre dispositivos en una LAN son conexiones full-duplex, es decir, un mismo dispositivo puede enviar y recibir información simultáneamente. Esto significa que, si bien las redes Ethernet se diseñan con tecnología CSMA/CD, con los dispositivos intermediarios actuales no se producen colisiones y los procesos utilizados por el CSMA/CD son realmente innecesarios. Sin embargo, todavía se deben tener en cuenta las colisiones en conexiones inalámbricas en entornos LANs. Los dispositivos LAN inalámbricos utilizan el método de acceso al medio CSMA/CA. 13.3.4. CSMA/CA Con el método CSMA/CA (CA: Prevención de colisiones), el dispositivo analiza los medios para detectar la presencia de una señal de datos. Si el medio está libre, el dispositivo envía una notificación a través del medio, sobre su intención de utilizarlo. El dispositivo luego envía los datos . Las tecnologías de red inalámbricas 802.11 utilizan este método. 13.4. Tipos de Ethernet Se distinguen diferentes variantes de tecnología Ethernet según el tipo de los cables utilizados: 13.5. Esquema de denominación Ethernet Banda base: o Velocidad (Mbps) / base (banda base) / tipo de cable (términos). Banda ancha: o Velocidad (Mbps) / broad (banda ancha) / tipo de cable (términos). Encarnación Marín Caballero Página 61 de 65 Tema 3: Arquitectura de red. Ejemplos de términos: T: par trenzado (UTP). FL: fibra óptica (monomodo, multimodo). 2: 185 metros. 5: 500 metros. Algunos de los subestándares de IEEE 802.3 se describen en la siguiente tabla: Encarnación Marín Caballero Página 62 de 65 Tema 3: Arquitectura de red. 13.6. Atributos de la trama de Ethernet Desde la creación de Ethernet en 1973, los estándares han evolucionado para especificar versiones más rápidas y flexibles de la tecnología. Esta capacidad que tiene Ethernet de evolucionar con el paso del tiempo es una de las principales razones por las que se ha popularizado. Las primeras versiones de Ethernet eran relativamente lentas, con una velocidad de 10 Mbps. Las últimas versiones de Ethernet funcionan a 10 Gigabits por segundo e incluso más rápido. En la capa de enlace de datos, la estructura de la trama es casi idéntica para todas las velocidades de Ethernet. La estructura de la trama de Ethernet agrega encabezados y tráilers a la PDU de capa 3 para encapsular el mensaje que se envía. Tanto el tráiler como el encabezado de Ethernet cuentan con varias secciones de información que utiliza el protocolo Ethernet. Cada sección de la trama se denomina campo. Como se muestra en la siguiente figura, hay dos estilos de entramado de Ethernet: El estándar IEEE 802.3 de Ethernet que se actualizó varias veces para incluir nuevas tecnologías. El estándar DIX de Ethernet que ahora se denomina “Ethernet II”. Las diferencias entre los estilos de tramas son mínimas. La diferencia más importante entre los dos estándares es el agregado de un delimitador de inicio de trama (SFD) y el cambio del campo Tipo por el campo Longitud en el estándar 802.3. Ethernet II es el formato de trama de Ethernet utilizado en las redes TCP/IP. 13.7. Tamaño de la trama Ethernet Tanto el estándar Ethernet II como el IEEE 802.3 definen el tamaño mínimo de trama en 64 bytes y el tamaño máximo de trama en 1518 bytes. Esto incluye todos los bytes del campo Dirección MAC de destino a través del campo Secuencia de verificación de trama (FCS). Los campos Preámbulo y Delimitador de inicio de trama no se incluyen en la descripción del tamaño de una trama. Cualquier trama con menos de 64 bytes de longitud se considera un "fragmento de colisión" o "runt frame" y las estaciones receptoras la descartan automáticamente. Encarnación Marín Caballero Página 63 de 65 Tema 3: Arquitectura de red. El estándar IEEE 802.3ac, publicado en 1998, amplió el tamaño de trama máximo permitido a 1.522 bytes. Se aumentó el tamaño de la trama para que se adapte a una tecnología denominada Red de Área Local Virtual (VLAN). Las VLAN se crean dentro de una red conmutada y se presentarán en otro curso. Además, muchas tecnologías de calidad de servicio (QoS) hacen uso del campo Prioridad del usuario para implementar diversos niveles de servicio, como el servicio de prioridad para el tráfico de voz. En la siguiente ilustración, se muestran los campos contenidos en la etiqueta VLAN 802.1Q. Si el tamaño de una trama transmitida es menor que el mínimo o mayor que el máximo, el dispositivo receptor descarta la trama. Es posible que las tramas descartadas se originen en colisiones u otras señales no deseadas y, por lo tanto, se consideran no válidas. En la capa de enlace de datos, la estructura de la trama es casi idéntica. En la capa física, las diferentes versiones de Ethernet varían en cuanto al método para detectar y colocar datos en los medios. 13.8. Campos de la trama Ethernet Los campos principales de la trama de Ethernet son los siguientes: Campos Preámbulo y Delimitador de inicio de trama: los campos Preámbulo (7 bytes) y Delimitador de inicio de trama (SFD), también conocido como “Inicio de trama” (1 byte), se utilizan para la sincronización entre los dispositivos emisores y receptores. Estos ocho primeros bytes de la trama se utilizan para captar la atención de los nodos receptores. Básicamente, los primeros bytes le indican al receptor que se prepare para recibir una trama nueva. Campo Dirección MAC de destino: este campo de 6 bytes es el identificador del destinatario previsto. Como recordará, la Capa 2 utiliza esta dirección para ayudar a los dispositivos a determinar si la trama viene dirigida a ellos. La dirección de la trama se compara con la dirección MAC del dispositivo. Si coinciden, el dispositivo acepta la trama. Campo Dirección MAC de origen: este campo de 6 bytes identifica la NIC o la interfaz que origina la trama. Encarnación Marín Caballero Página 64 de 65 Tema 3: Arquitectura de red. Campo Longitud: para todos los estándares IEEE 802.3 anteriores a 1997, el campo Longitud define la longitud exacta del campo de datos de la trama. Esto se utiliza posteriormente como parte de la FCS para garantizar que el mensaje se reciba adecuadamente. Por lo demás, el propósito del campo es describir qué protocolo de capa superior está presente. Si el valor de los dos octetos es igual o mayor que 0x0600 hexadecimal o 1536 decimal, el contenido del campo Datos se decodifica según el protocolo EtherType indicado. Por otro lado, si el valor es igual o menor que el hexadecimal de 0x05DC o el decimal de 1500, el campo Longitud se está utilizando para indicar el uso del formato de trama de IEEE 802.3. Así se diferencian las tramas de Ethernet II y 802.3. Campo Datos: este campo (de 46 a 1500 bytes) contiene los datos encapsulados de una capa superior, que es una PDU de capa 3 genérica o, más comúnmente, un paquete IPv4. Todas las tramas deben tener al menos 64 bytes de longitud. Si se encapsula un paquete pequeño, se utilizan bits adicionales conocidos como “relleno” para incrementar el tamaño de la trama al tamaño mínimo. Campo Secuencia de verificación de trama (FCS): este campo de 4 bytes se utiliza para detectar errores en una trama. Utiliza una comprobación de redundancia cíclica (CRC). El dispositivo emisor incluye los resultados de una CRC en el campo FCS de la trama. El dispositivo receptor recibe la trama y genera una CRC para buscar errores. Si los cálculos coinciden, significa que no se produjo ningún error. Los cálculos que no coinciden indican que los datos cambiaron y, por consiguiente, se descarta la trama. Un cambio en los datos podría ser resultado de una interrupción de las señales eléctricas que representan los bits. Encarnación Marín Caballero Página 65 de 65