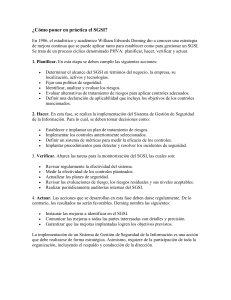

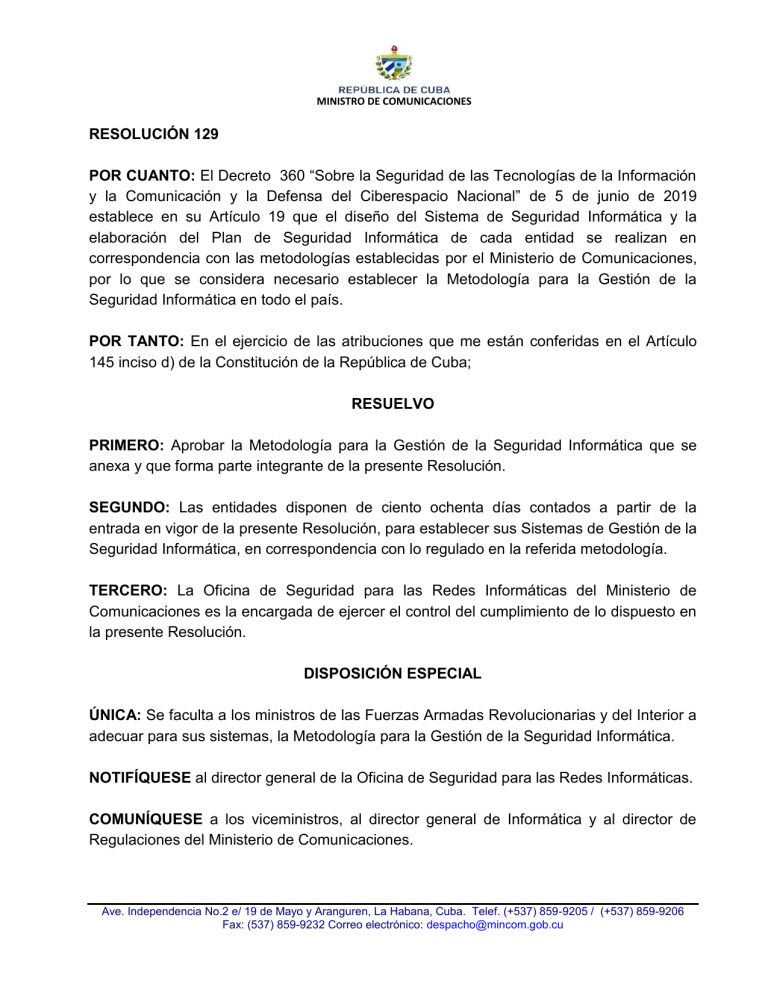

r 129-19 metodologia para sistema de gestion de seguridad informatica

Anuncio