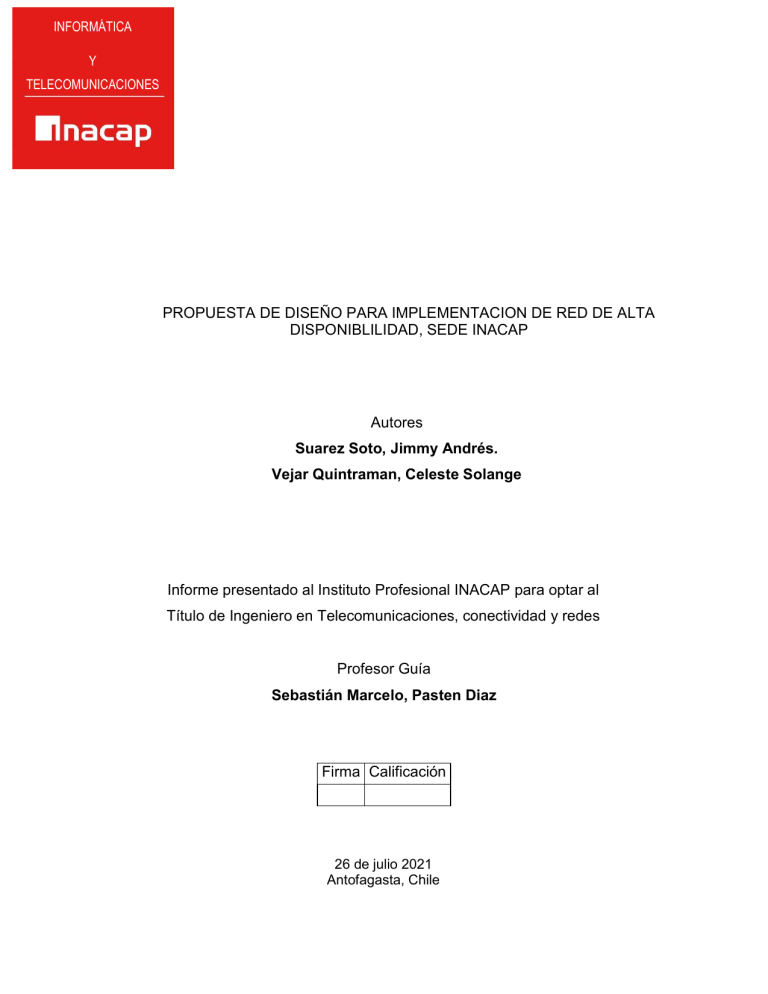

INFORMÁTICA Y TELECOMUNICACIONES PROPUESTA DE DISEÑO PARA IMPLEMENTACION DE RED DE ALTA DISPONIBLILIDAD, SEDE INACAP Autores Suarez Soto, Jimmy Andrés. Vejar Quintraman, Celeste Solange Informe presentado al Instituto Profesional INACAP para optar al Título de Ingeniero en Telecomunicaciones, conectividad y redes Profesor Guía Sebastián Marcelo, Pasten Diaz Firma Calificación 26 de julio 2021 Antofagasta, Chile ©2021, Celeste Vejar Quintraman, Jimmy Andrés Suarez Soto Ninguna parte de este Informe puede reproducirse o transmitirse bajo ninguna forma o por ningún medio o procedimiento, sin permiso por escrito del autor. II INFORMÁTICA Y TELECOMUNICACIONES PROPUESTA DE DISEÑO PARA IMPLEMENTACION DE RED DE ALTA DISPONIBLILIDAD, SEDE INACAP Autores Vejar Quintraman, Celeste Solange Suarez Soto, Jimmy Andrés. Informe presentado al Instituto Profesional INACAP para optar al Título de Ingeniero en Telecomunicaciones, conectividad y redes Profesor Guía Sebastián Marcelo, Pasten Diaz 26 de julio 2021 Antofagasta, Chile III RESUMEN El proyecto se basa en propuesta de diseño para implementación de un diseño de red de alta disponibilidad. A nivel de infraestructura de red y servicios se evidencian problemas de: Seguridad, disponibilidad, escalabilidad, tolerancia a fallos y optimización de recursos. Se realiza un estudio de la arquitectura de la red, cuya finalidad es presentar y proponer implementar mejoras en la infraestructura lógica y física de la red interna. Por medio de nuevos protocolos de comunicación y una reconstrucción de la arquitectura actual. Palabras claves: Infraestructura de red, seguridad, disponibilidad, escalabilidad, tolerancia a fallos y optimización de recursos ABSTRACT The project is based on a study, design and implementation of a high availability network design. At the level of network infrastructure and services, there are problems of: Security, availability, scalability, fault tolerance and resource optimization. A study of the network architecture is carried out, the purpose of which is to present and implement improvements in the logical and physical infrastructure of the internal network. Through new communication protocols and a reconstruction of the current architecture. Keywords: Network infrastructure, security, availability, scalability, fault tolerance and resource optimization IV Contenido INTRODUCION ......................................................................................................... 10 2. DESARROLLO DEL PROYECTO................................................................................ 11 2.1 IDENTIFICACION DEL PROBLEMA............................................................................... 11 2.1.1 Actualización y justificación del proyecto ................................................................................. 12 2.1.1.2 Descripción de la organización .............................................................................................. 14 2.1.2 Descripción del problema ......................................................................................................... 16 2.1.2.1 Complejidad del proyecto ................................................................................................. 18 2.1.2.1.1 Riesgos iniciales ......................................................................................................... 20 2.1.2.1.2 Complicaciones técnicas ........................................................................................... 20 2.2 Definicion del proyecto ............................................................................................. 21 2.2.1 Marco Teórico ........................................................................................................................... 21 2.2.1.1 Marco teórico relacionado con tecnologías de la información Generalidades .......................................................................................................................... 22 Red de Computadores.............................................................................................................. 22 NIC (Tarjeta de Red) ................................................................................................................. 22 Repetidores .............................................................................................................................. 23 Bridges...................................................................................................................................... 23 Gateways .................................................................................................................................. 23 Servidores................................................................................................................................. 23 Módems ................................................................................................................................... 23 Protocolos ................................................................................................................................ 24 Dirección IP .............................................................................................................................. 24 Subredes (Subnetting).............................................................................................................. 25 Acceso ...................................................................................................................................... 25 Control de acceso ..................................................................................................................... 26 Acceso remoto ......................................................................................................................... 26 Impresión ................................................................................................................................. 26 DNS (Domain Name System) .................................................................................................... 26 DHCP (Dinamic Host Configuration Protocol) .......................................................................... 27 Correo Electrónico ................................................................................................................... 27 FTP (File Transfer Protocol) ...................................................................................................... 27 Redes IP .................................................................................................................................... 27 Trafico de Red .......................................................................................................................... 28 Trafico algo sensible al retardo ................................................................................................ 28 V Trafico muy sensible al retardo ................................................................................................ 29 Retardo..................................................................................................................................... 29 Latencia .................................................................................................................................... 29 Jitter (inestabilidad o variabilidad en el retardo) ..................................................................... 29 Ancho de banda ....................................................................................................................... 30 Perdida de paquetes ................................................................................................................ 30 Disponibilidad........................................................................................................................... 30 Rendimiento ............................................................................................................................. 30 Sistema de comunicaciones ..................................................................................................... 30 Servidores................................................................................................................................. 31 Topologías de red ..................................................................................................................... 32 Modelo de referencia OSI. ....................................................................................................... 33 Ethernet ................................................................................................................................... 34 Broadcast ................................................................................................................................. 35 Dominio de broadcast .............................................................................................................. 35 Seguridad Física ........................................................................................................................ 35 Seguridad general del hardware .............................................................................................. 36 Código Dañino .......................................................................................................................... 36 Ataques a través de Internet .................................................................................................... 37 Copia de Seguridad .................................................................................................................. 38 Antecedentes ................................................................................................................................ 39 2.2.1.2 Marco teórico relacionado al proyecto............................................................................. 41 Alta Disponibilidad (HA) ........................................................................................................... 43 Funcionamiento HA.................................................................................................................. 43 Alta disponibilidad de Hardware .............................................................................................. 43 Alta disponibilidad de Aplicaciones.......................................................................................... 44 Switch ....................................................................................................................................... 44 Core .......................................................................................................................................... 45 Acceso ...................................................................................................................................... 45 Distribución .............................................................................................................................. 45 Routers ..................................................................................................................................... 45 AP (Access Point) ...................................................................................................................... 46 Firewall ..................................................................................................................................... 46 Dispositivos de usuario Final .................................................................................................... 46 Diseño Jerárquico de red ......................................................................................................... 47 Las capas incluidas en un diseño jerárquico son: ..................................................................... 47 Capa de núcleo ......................................................................................................................... 47 VI Capa de distribución................................................................................................................. 48 Capa de acceso ......................................................................................................................... 48 Ventajas de una red jerárquica: ............................................................................................... 48 Red de área Local Virtual (VLAN) ............................................................................................. 49 Spanning Tree Protocol (STP) ................................................................................................... 50 Como funciona STP .................................................................................................................. 50 Conceptos y Características ..................................................................................................... 52 Puertos raíz .............................................................................................................................. 52 Puertos designados .................................................................................................................. 52 Puertos alternativos y de respaldo .......................................................................................... 53 Puertos deshabilitados ............................................................................................................. 53 STP ............................................................................................................................................ 53 PVST+ ....................................................................................................................................... 53 802.1D-2004 ............................................................................................................................. 54 Protocolo de árbol de expansión rápido (RSTP) o IEEE 802.1w ............................................... 54 PVST+ rápido ............................................................................................................................ 54 Protocolo de árbol de expansión múltiple (MSTP) .................................................................. 54 2.2.2 Formulación de la Solución ....................................................................................................... 55 2.2.2.1 Alcance .............................................................................................................................. 55 2.2.2.2 Impacto ............................................................................................................................. 56 2.2.2.3 Factores Críticos ................................................................................................................ 57 2.2.2.4 Supuestos .......................................................................................................................... 57 2.2.2.5 Restricciones ..................................................................................................................... 57 2.2.2.6 Objetivos del Proyecto ...................................................................................................... 58 2.2.2.6.1 Objetivo General ............................................................................................................ 58 2.2.2.6.2 Objetivos Específicos ..................................................................................................... 58 2.3 metodologia de trabajo ............................................................................................ 58 2.3.1 Fases para el desarrollo del proyecto ....................................................................................... 59 2.3.1.1 Fase I: Identificación del problema ................................................................................... 59 2.3.1.2 Fase II: Desarrollar el acta de constitución ................................................................ 59 2.3.1.3 Fase III: Análisis del sistema actual ............................................................................ 60 2.3.1.4 Fase IV: Etapa de estudio ........................................................................................... 60 Camino a la factibilidad Técnica. .............................................................................................. 60 Camino a la factibilidad Operativa. .......................................................................................... 61 2.3.2 Duración y cronograma ............................................................................................................ 62 2.3.3 Equipo de trabajo ..................................................................................................................... 63 VII 2.4 Redes y servicios Alternativas de solución ................................................................. 64 2.4.1 Virtualización ............................................................................................................................ 64 2.4.2 Diseño de Redes Jerárquicas .................................................................................................... 65 Modelo de núcleo colapsado ........................................................................................................ 66 Dimensiones para evaluar ................................................................................................................. 66 Valorización y ponderación ............................................................................................................... 67 2.3.2 Evaluación alternativa de solución ...................................................................................... 69 2.3.4 Conclusión de alternativa solución mejor evaluada ................................................................. 70 Conclusion ..................................................................................................................... 70 VIII Tabla de ilustraciones Ilustración 1: topología de Redes ................................................................................................................ 33 Ilustración 2 Capa del Modelo OSI .............................................................................................................. 34 Ilustración 3 Ethernet .................................................................................................................................. 34 Ilustración 4: Dispositivos finales ................................................................................................................ 47 Ilustración 5: Modelo Jerárquico ................................................................................................................. 48 Ilustración 6: Lan ......................................................................................................................................... 49 Ilustración 7: LAN segmentada ................................................................................................................... 50 Ilustración 8: Spanning Tree ........................................................................................................................ 52 Ilustración 9: Fases de la metodología ........................................................................................................ 59 Ilustración 10: Aspectos básicos de factibilidad .......................................................................................... 60 Ilustración 11: Modelo Jerárquico ............................................................................................................... 65 Ilustración 12: Núcleo Colapsado ................................................................................................................ 66 Indice de Tablas Tabla 1: Tabla de actividades ...................................................................................................................... 62 Tabla 2: Equipo de Trabajo.......................................................................................................................... 63 Tabla 3: Ponderación de costos ................................................................................................................... 67 Tabla 4: Ponderación de Soporte ................................................................................................................ 67 Tabla 5: Ponderación de Seguridad y criterios ............................................................................................ 67 Tabla 6: Ponderación de disponibilidad ...................................................................................................... 68 Tabla 7: Ponderación de funcionamiento y criterio..................................................................................... 68 Tabla 8: Ponderación de fiabilidad y criterios ............................................................................................. 68 Tabla 9:Ponderación de Mantenibilidad y criterios ..................................................................................... 68 Tabla 10:Ponderación de calidad y criterios................................................................................................ 69 Tabla 11: Valorización general .................................................................................................................... 69 Tabla 12: Evaluación de alternativas de solución ....................................................................................... 69 IX INTRODUCION Muchos artículos hemos podido leer, donde han enfatizado en la importancia de los sistemas de información como base para construir la estrategia empresarial. Se busca utilizar los sistemas de información para mejorar la posición competitiva de una empresa u organización orientada al negocio. A comienzos de los años ochenta comienzan a aparecer empresas que utilizan los sistemas de información como impulsor de la estrategia influyendo en la estrategia corporativa. En los últimos años ha surgido una nueva tendencia en el desarrollo de las organizaciones, la cual ha sido el resultado de cambios importantes en el entorno interno de las empresas. La reingeniería define la pauta para cambios nuevos en la forma de operar de las organizaciones. El siguiente proyecto nace de la necesidad de Inacap en tener una propuesta de rediseño que permita actualizar y proyectar la infraestructura de red de la organización a fin de cumplir con metas estratégicas planteadas, para tener mayor competitividad y proponer las soluciones a los problemas presentados debido a la topología que actualmente tiene implementada y otros factores que impiden la performance y la alta disponibilidad en la red. La propuesta será implementada en uno o dos años, abriendo a su vez una oportunidad de práctica profesional, para alumnos que estén egresando de técnico en telecomunicaciones, conectividad y redes. 10 2. DESARROLLO DEL PROYECTO 2.1 IDENTIFICACION DEL PROBLEMA Inacap Sede Antofagasta ofrece el servicio de educación superior a toda la ciudadanía; tanto local, provincial y nacional, tiene una comunidad estudiantil de aproximadamente de 4780, 155 docentes, 50 personas que desempeñan un rol administrativo, 47 salas de clases y 24 laboratorios. A este grupo de personas, el Departamento de Telecomunicaciones tiene como función la interconexión de sedes a nivel nacional, donde Santiago es el punto clave de los servicios entregados a la sucursal de Antofagasta y todo Chile, por lo que el personal administrativo, alumnado y parte de los servicios entregados tienen problemas en la conectividad, intermitencias y caídas frecuentes de servicio. Inacap tiene un modelo de topología e infraestructura que no posee las características adecuadas para soportar la alta demanda de servicios, ya sea del área curricular, de docencia, biblioteca, pagos de mensualidades en las cajas, utilización de laboratorios, acceso a áreas de computación o cualquier proceso que demande un ancho de banda mínimo; no tiene la capacidad de trabajar simultáneamente, siendo estable o sin sufrir perdida de enlace o datos. Sin embargo, se ha trabajado de esta forma, durante muchos años, por lo que este tipo de fallas de red provocan un descontento a nivel administrativo, de docencia y como también a los alumnos de la institución. En consecuencia, de lo anteriormente descrito, se requerirá realizar un levantamiento, el cual ponga en evidencia los problemas que tiene la infraestructura y red de Inacap. Se realizará una mejora en el diseño lógico y físico, que sea escalable y seguro, y así atenuar los fallos que esta presenta, los cuales son en gran medida producto de su topología. De modo que se ve necesario realizar el cambio oportuno, debido a que se ha generado insatisfacción por parte de los docentes, administrativos y alumnado. 11 La red no dispone de las características necesarias para operar de la mejor forma, ya que no se aprovechan los recursos de la cual se compone, se debe ajustar el modelo con el cual opera y los parámetros de confiabilidad básicos de cualquier red corporativa o educacional. Internet Firewalls Data Center INACAP 27 Sedes Tráfico BAM Sedes Data Center Firewall Sede Segmento Administrativo Segmento Académico Servicios Data Center Sedes Ilustración 1: Sistema Actual Teniendo en cuenta las anteriores limitantes de Inacap, se contextualiza el problema que pretende abordar el proyecto. 2.1.1 Actualización y justificación del proyecto En la actualidad y de acuerdo la última auditoria TI1 realizada en la sede, esta manifiesta desaciertos a nivel de infraestructura de red y servicios, evidenciando problemas a nivel de Seguridad, Disponibilidad, Escalabilidad, Tolerancia a fallos y Optimización de recursos, cada uno de estos puntos permite evidenciar de manera clara, las condiciones críticas en las cuales operan los diferentes servicios y recursos administrados por esta área. Más aún, pensando en que la institución imparte carreras asociadas a las tecnologías de información y comunicación. Dicho esto, se subentiende que la misma debiese ser un reflejo 1 Tecnología de la información 12 de los estándares, que postula impartir a cada uno de los alumnos de las carreras asociadas a las tecnologías. La administración de red, centralizada en la casa matriz de Santiago, no cuenta con respaldo a nivel de enlace WAN2, lo que deja a las diferentes áreas administrativas a la deriva en caso de fallas a ese nivel. Las áreas críticas que se ven afectadas por este tipo de fallas son Matriculas y el área de Tesorería, ya que los sistemas con los cuales trabajan se encuentran en servidores alojados en Santiago. Al desarrollar este proyecto, el aporte a Inacap como sede fuera de Santiago será de alto nivel, se potenciará el wifi3, se optimizará los procesos como; pagos, matriculas, utilización de laboratorios, uso de bibliotecas, así como también la optimización de los recursos de los diferentes departamentos dentro de la sede Antofagasta y sus laboratorios. Se cumplirá con la normativa vigente, con los estándares internacionales y garantizaremos el servicio, optimizando los recursos necesarios, para beneficiar al personal que trabaja en Inacap como así también al alumnado. La ejecución del proyecto consiente, el aprovechamiento de la conexión interna de la organización otorgando robustez, calidad de servicios y capacidad de transferencia en los procesos. Para esto es necesario realizar cambios en su topología, con lo cual se facilitarán trabajos posteriores, como mantenimientos, aislación de problemas de equipos (sin necesidad de revisar toda la red), lo cual nos proporcionara una reducción de costos y tiempo al momento de daños. Con la reestructuración o regularización de la red de dato y diseño se verán beneficiados quienes cuenten con acceso a la red administrativa y los que cuenten con acceso como alumnos, siendo de diferentes áreas dentro de Inacap, siendo el principal beneficiado, “Sede Antofagasta”, siendo un proyecto que 2 WAN, es una red de computadoras que une varias redes locales, aunque sus miembros no estén todos en una misma ubicación física 3 El wifi (escrito también wi-fi) es una tecnología que permite la interconexión inalámbrica de dispositivos electrónicos 13 mejorara el diseño de red y con ello la seguridad, rendimiento, mejor acceso y confiabilidad. 2.1.1.2 Descripción de la organización INACAP está organizado como una corporación de derecho privado sin fines de lucro y forma parte del Sistema Integrado de educación superior INACAP 4. Este sistema, corresponde a un grupo de entidades educativas que funciona de manera coordinada e integrada, y que incluye a la Corporación INACAP, la Universidad Tecnológica de Chile INACAP, el Instituto Profesional INACAP y el Centro de Formación Técnica INACAP. En este contexto, si bien los servicios educacionales y de administración requeridos por el IP INACAP se gestionan de manera integrada, existen políticas y contratos de prestación de servicios con la Universidad y la Corporación INACAP que velan por el logro de los objetivos académicos y de los requisitos de calidad de cada programa de estudio impartido por el IP INACAP. Por ello, para efectos de la implementación del Plan de Desarrollo Estratégico, se considera que todas las acciones realizadas le corresponden al propio IP. La Misión del Instituto Profesional INACAP, como institución de educación superior de carácter tecnológico, es: Formar personas con valores y competencias que les permitan desarrollarse como ciudadanos responsables e integrarse con autonomía y productividad a la sociedad. El IP INACAP posee una Misión y Valores Institucionales que son concordantes con los del Sistema Integrado INACAP, correspondiéndole el desarrollo de programas de estudio conducentes a título profesional sin grado académico. En particular, el IP INACAP provee a sus estudiantes una formación especializada y valórica que les permite desempeñarse exitosamente en el mercado laboral y contribuir al crecimiento del país. 4 https://portales.inacap.cl/sobre-nosotros/ip/index 14 Cabe señalar que, en el contexto de un Sistema Integrado de Educación Superior, las actividades realizadas y los convenios establecidos por el IP INACAP benefician a los alumnos, académicos y no académicos del Centro de Formación Técnica y de la Universidad. Asimismo, las acciones ejecutadas por estas dos últimas instituciones también contribuyen a fortalecer el quehacer del Instituto Profesional. Valores Institucionales El Instituto Profesional INACAP declara y comparte cinco Valores Institucionales fundamentales que guían su accionar, y le permiten alcanzar su misión. Igualdad de oportunidades El IP INACAP busca facilitar que toda persona disponga de la oportunidad para alcanzar su máximo potencial educacional, independiente de sus condiciones sociales, económicas, geográficas, académicas o etarias. Servicio Como Institución sin fines de lucro, el IP INACAP existe para el servicio de Chile. En este sentido, todos los miembros de la Institución mantienen un compromiso permanente con la satisfacción de las necesidades de los demás. Innovación El IP INACAP busca en forma permanente el desarrollo de estrategias creativas, eficaces y eficientes, tanto en los procesos de enseñanza-aprendizaje, como en la gestión interna de los recursos y las tecnologías, es por eso que la motivación de este proyecto surge de la oportunidad de hacer un aporte a la institución donde estudiamos, de poder disponer de los servicios entregados de una forma más eficiente, de aprovechar la evolución en tecnología y la mejora de procesos. En la actualidad los sistemas de telecomunicación de las entidades de educación públicas y privadas son una pieza imprescindible para su correcto. Cada vez más universidades y organismos públicos confían procesos críticos del negocio en sistemas de telecomunicaciones para mejorar la productividad y disponer de esta 15 información crítica en un tiempo mínimo. Confiar los procesos del negocio en los sistemas de telecomunicaciones de la organización aporta muchas ventajas, pero introduce nuevos puntos de fallo que necesitan estar controlados. Para evitar fallos de servicio en los sistemas de telecomunicaciones de la institución, aparecen los sistemas de alta disponibilidad (HA). Un sistema de alta disponibilidad está formado por distintos compone hardware y software que combinados proporcionan acceso de forma ininterrumpida a los procesos de negocio. En la actualidad, el uso de sistemas de alta disponibilidad está muy extendido en las organizaciones y esto motiva y justifica el presente estudio. 2.1.2 Descripción del problema Anteriormente mencionamos que la sede cuenta con solo un enlace de telecomunicaciones para todos sus servicios. La falla de dicho enlace deja a la sede sin posibilidad de acceso a los sistemas en la data center institucional e internet. La falla del enlace es en realdad uno de los problemas, pero no el más importante. Al realizar el análisis de los objetivos y limitaciones técnicas, nos encontramos con que el actual diseño de topología instaurado en sede es la modelo cascada. Los módulos en cascada no poseen las características adecuadas para soportar la alta demanda de servicios. La conexión de los switches en cascada solo nos hace obtener una obstrucción y congestión en la red. Esta técnica causa severas caídas de rendimiento en la red que producen imágenes de video de mala calidad, pérdidas de conectividad y lentitud en el acceso a los diferentes recursos que consideramos en la Sede. El impedimento ocasionado por este método implementado, son los retardos en los recursos que se deben obtener a nivel administrativo, ya sea en el área de matrícula, en el área de cajas, el acceso a recursos de estos, etc. Sabemos que los Switches no tienen la capacidad de gestionar correctamente la cantidad de 16 tráfico que van a tratar, por lo consiguiente obtenemos colisiones de paquetes y lo peor que son los cuellos de botella en la red en general, también en ocasiones podemos encontrar más de 3 switches conectados al principal, lo que provoca una mayor inestabilidad en la red. Al momento de encontrarnos con incidencias en la red cada vez más frecuentes, esto se termina transformando en un problema para los administradores de la red ya que bajo este tipo de topología (cascada), es muy difícil la identificación del problema y por ende la solución de este mismo. Se identificó que los equipos no tienen o no se encuentran ubicados físicamente bajo una norma, es decir que se encuentran físicamente en cualquier disposición dentro del rack lo que dificulta la identificación del recurso que necesitamos, no olvidemos que la red no cuenta con conexiones de backup o redundantes entre edificios, lo que puede significar una indisponibilidad de la red en cualquier momento. Por otro lado, el acceso para los alumnos por Access Point dispuestos en la sede Inacap, en ocasiones se encuentran saturados y se hace difícil poder ingresar a la red inalámbrica dispuesta, las desconexiones de la misma red son ocasionadas por la saturación de estas, que finalmente se transforma en un recurso poco fiable, inestable y hasta molesto, teniendo en cuenta que también satura nuestra red. 17 VPN Site to Site Internet Firewalls Data Center INACAP 27 Sedes Falla BAM Sedes Data Center Tráfico Firewall Sede Segmento Administrativo Segmento Académico Servicios Data Center Sedes Usuario Crítico Ilustración 2: Plan de contingencia actual 2.1.2.1 Complejidad del proyecto Como el riesgo constituye una falta de conocimiento sobre futuros acontecimientos se puede definir como el efecto acumulativo que estos acontecimientos adversos podrían tener sobre los objetivos de la actividad planificada. También puede hablarse de riesgo cuando la consecuencia sea positiva para la marcha de la organización: algunos autores llaman a este caso oportunidad, pero este enfoque no será considerado. La gestión de riesgos es el proceso por el que los factores de riesgo se identifican sistemáticamente y se evalúan sus propiedades. La gestión de riesgos es una metodología sistemática y formal que se concentra en identificar y controlar áreas de eventos que tienen la capacidad de provocar un cambio no deseado. La gestión de riesgos, en el contexto de un proyecto, es el arte y ciencia de identificar, analizar y responder a los factores de riesgo a lo largo de la vida del proyecto y en el mejor cumplimiento de sus objetivos. 18 De acuerdo con estas definiciones, un riesgo tecnológico se conceptúa como la posibilidad de que existan consecuencias indeseables o inconvenientes de un acontecimiento relacionado con el acceso o uso de la tecnología y cuya aparición no se puede determinar a priori. Para que un riesgo pueda considerarse gestionable y, por tanto, susceptible de considerarse dentro de los procesos de gestión de la tecnología en una organización, es necesaria la existencia simultánea de los siguientes tres componentes: Pérdidas asociadas con el riesgo identificado. Se refiere a la existencia de efectos negativos resultantes de que el riesgo se concrete durante el desarrollo de la actuación contemplada. Generalmente estas pérdidas se pueden hacer corresponder con una valoración económica, aunque hay casos en los que eso no se produce así, como es el caso de pérdidas de vidas humanas o de desastres medioambientales (en nuestro caso derivados del uso incorrecto o desproporcionado de la tecnología). Incertidumbre asociada. Es la probabilidad, pero no certidumbre, de que el riesgo identificado ocurra efectivamente y el momento temporal en el que eso pueda suceder. Hay que tener en cuenta que esta condición implica que al riesgo debe poder asociársele una probabilidad de ocurrencia a lo largo del tiempo. Elección entre alternativas. Posibles actuaciones que mitiguen los efectos del acontecimiento indeseable. Si no existe elección por parte del gestor no existe riesgo, aunque sí puedan existir pérdidas. Estas alternativas permiten al gestor actuar para reducir su aparición, las pérdidas ocasionadas o ambas. No todos los riesgos que ocasionan fuertes pérdidas son gestionables en el sentido indicado. Es, precisamente, la conjunción simultánea de los tres componentes mencionados lo que permite su gestión. 19 2.1.2.1.1 Riesgos iniciales La información requerida, por motivos de fuerza mayor, no sea entregada oportunamente. Exceso de trámite para otorgar los permisos de ingreso necesarios para la etapa de diagnóstico. Que los interesados desistan de gestionar cambios en la infraestructura física. Que los involucrados no aporten la suficiente información que permita dar opiniones concluyentes del proyecto. 2.1.2.1.2 Complicaciones técnicas Las complicaciones técnicas forman parte del día a día, es por eso por lo que debemos realizar el análisis de riesgos asociado a este ámbito, se ha podido lograr establecer parámetros cuando aparecen problemas técnicos, a nivel de algunos componentes de la solución. Puede que la tecnología parezca tener un coste superior al del tratamiento del problema, debemos saber que las complicaciones normalmente están previstas y se anticipan mucho más de lo esperado y siempre debería ser así. Toda infraestructura afecta a todos los departamentos de la organización y que el buen funcionamiento de esta depende de manera directa de la manera en que se tomen las decisiones de planificación y los costos asociados a ella. Por lo mismo existe la posibilidad de adecuar la planeación para hacer frente a los nuevos desafíos que pueden presentarse. Esto incluye modificaciones en la tecnología de algunos equipos. 20 2.2 DEFINICION DEL PROYECTO 2.2.1 Marco Teórico El desarrollo de tecnologías y su integración con las telecomunicaciones han proporcionado el surgimiento de nuevas formas de comunicación, que son aceptadas cada vez más por personas. El desarrollo de las redes ha posibilitado su conexión mutua y finalmente la existencia de internet5, una red de redes gracias a la cual una computadora puede intercambiar fácilmente información con otras situadas en diferentes regiones del país e inclusive del mundo. El World Wide Web, o triple W (w.w.w.) es un sistema de información distribuida por los científicos del laboratorio europeo de investigación nuclear (CERN) de Ginebra, basado en el concepto de hipertexto 6. Internet abre nuevas oportunidades, y crean nuevos retos, los negocios pueden llegar a un número mayor de clientes, y mantener servicio a los mismos 24 horas al día 365 días al año, en forma continua, alrededor del mundo. Todo esto apoya por tecnología de punta y en la cual se requieren altos niveles de disponibilidad. Una solución que tiene tres características claves desde el punto de vista de la infraestructura, que son: alta disponibilidad, escalabilidad, y seguridad. Estas características deben observarse en toda la arquitectura de la solución en cada una de sus capas de hardware y software. La alta disponibilidad es la habilidad para proveer acceso continuo a los servicios prestados para los usuarios. Un requisito fundamental para los negocios en Internet disponibles 24 horas al día. Red informática de nivel mundial que utiliza la línea telefónica para transmitir la información. El hipertexto es una estructura no secuencial que permite crear, agregar, enlazar y compartir información de diversas fuentes por medio de enlaces asociativos y redes sociales. El hipertexto es texto que contiene enlaces a otros textos. El término fue acuñado por Ted Nelson alrededor de 1965. 5 6 21 2.2.1.1 Marco teórico relacionado con tecnologías de la información Generalidades Las redes de comunicación no son más que la posibilidad de compartir con carácter universal, la información entre grupos de computadoras y sus usuarios, un componente vital de la era de la información. La generalización del ordenador o computadora personal (PC) y de la red de área local (LAN) durante la década de los ochenta ha dado lugar a la posibilidad de acceder a información en bases de datos remotas, cargar aplicaciones desde puntos de ultramar, enviar mensajes a otros países y compartir archivos, todo ello desde un ordenador personal. Las redes que permiten todo esto son equipos avanzados y complejos. Su eficacia se basa en la confluencia de muy diversos componentes. Red de Computadores Es un conjunto de dispositivos físicos "hardware" y de programas "software", mediante el cual podemos comunicar computadoras para compartir recursos (discos, impresoras, programas, etc.) así como trabajo (tiempo de cálculo, procesamiento de datos, etc.). A cada una de las computadoras conectadas a la red se le denomina un nodo. Se considera que una red es local si solo alcanza unos pocos kilómetros NIC (Tarjeta de Red) "Network Interface Card" (Tarjeta de interfaz de red). Cada computadora necesita el "hardware" para transmitir y recibir información. Es el dispositivo que conecta la computadora u otro equipo de red con el medio físico. La NIC es un tipo de tarjeta de expansión de la computadora y proporciona un puerto en la parte trasera de la PC al cual se conecta el cable de la red. Hoy en día cada vez son más los equipos que disponen de interfaz de red, principalmente Ethernet, incorporadas. 22 Repetidores Son equipos que actúan a nivel físico. Prolongan la longitud de la red uniendo dos segmentos y amplificando la señal, pero junto con ella amplifican también el ruido. La red sigue siendo una sola, con lo cual, siguen siendo válidas las limitaciones en cuanto al número de estaciones que pueden compartir el medio. Bridges Son equipos que unen dos redes actuando sobre los protocolos de bajo nivel, en el nivel de control de acceso al medio. Solo el tráfico de una red que va dirigido a la otra atraviesa el dispositivo. Esto permite a los administradores dividir las redes en segmentos lógicos, descargando de tráfico las interconexiones. Los bridges producen las señales, con lo cual no se transmite ruido a través de ellos. Gateways Son equipos para interconectar redes con protocolos y arquitecturas completamente diferentes a todos los niveles de comunicación. La traducción de las unidades de información reduce mucho la velocidad de transmisión a través de estos equipos. Servidores Son equipos que permiten la conexión a la red de equipos periféricos tanto para la entrada como para la salida de datos. Estos dispositivos se ofrecen en la red como recursos compartidos. Así un terminal conectado a uno de estos dispositivos puede establecer sesiones contra varios ordenadores multiusuario disponibles en la red. Igualmente, cualquier sistema de la red puede imprimir en las impresoras conectadas a un servidor. Módems Son equipos que permiten a las computadoras comunicarse entre sí a través de líneas telefónicas; modulación y demodulación de señales electrónicas que pueden ser procesadas por computadoras. Los módems pueden ser externos (un dispositivo de comunicación) o interno (dispositivo de comunicación interno o tarjeta de circuitos que se inserta en una de las ranuras de expansión de la 23 computadora. Protocolos Un protocolo es un conjunto de reglas usadas por computadoras para comunicarse unas con otras a través de una red. Un protocolo es una convención o estándar que controla o permite la conexión, comunicación, y transferencia de datos entre dos puntos finales. En su forma más simple, un protocolo puede ser definido como las reglas que dominan la sintaxis, semántica y sincronización de la comunicación. Los protocolos pueden ser implementados por hardware, software, o una combinación de ambos. A su más bajo nivel, un protocolo define el comportamiento de una conexión de hardware. Se han desarrollado diferentes familias de protocolos para comunicación por red de datos, El más ampliamente utilizado es el Internet Protocolo Suite, comúnmente conocido como TCP / IP. TCP/IP es un conjunto de protocolos. La sigla TCP/IP significa "Protocolo de control de transmisión/Protocolo de Internet" y representa todas las reglas de comunicación para Internet y se basa en la noción de dirección IP, es decir, en la idea de brindar una dirección IP a cada equipo de la red para poder enrutar paquetes de datos. Dirección IP Una dirección IP es un número que identifica de manera lógica y jerárquica a una interfaz de un dispositivo (habitualmente una computadora) dentro de una red que utilice el protocolo IP, que corresponde al nivel de red del protocolo TCP/IP. Una dirección IP se implementa con un número de 32 bit que suele ser mostrado en cuatro grupos de números decimales de 8 bits (IPv4) separados por “.”. Cada uno de esos números se mueve en un rango de 0 a 255 (expresado en decimal), o de 0 a FF (en hexadecimal) o de 0 a 11111111 (en binario). Las direcciones IP se pueden expresar como números de notación decimal: se dividen los 32 bits de la dirección en cuatro octetos. 24 El valor decimal de cada octeto puede ser entre 0 y 255 [el número binario de 8 bits más alto es 11111111 y esos bits, de derecha a izquierda, tienen valores decimales de 1, 2, 4, 8, 16, 32, 64 y 128, lo que suma 256 en total, 255 más la 0 (0000 0000)]. Subredes (Subnetting) Las direcciones IP y sus divisiones en clases, como se conocieron al principio al cabo de un tiempo terminaron por ser insuficientes, y la asignación de sus octetos en identificador de red y host, presentaban algunas deficiencias, puesto que para las redes de clase A, habían pocas redes para asignar y por cada red se tenían una gran cantidad de direcciones asignables a host, mientras que las de clase C tenían gran capacidad para asignación de redes , pero solo se podían asignar un número muy limitado de host por cada una de ella , fue entonces cuando se hizo necesario subdividir las redes en unos rangos mucho más manejables. Como lo explica (CISCO, Direccionamiento de IP y conexión en subredes para los usuarios nuevos, 2016) La conexión en subredes permite crear múltiples redes lógicas que existen dentro de una red única Clase A, B o C. Si no crea una subred, solamente podrá utilizar una red de la red de Clase A, B o C, lo que es poco realista. Cada link de datos de una red debe tener una identificación de red única, siendo cada nodo de ese link miembro de la misma red. Si divide una red principal (clase A, B, o C) en subredes menores, podrá crear una red de subredes interconectadas. Acceso Los servicios de acceso a la red comprenden tanto la verificación de la identidad del usuario para determinar cuáles son los recursos de esta que se pueden utilizar, como servicios para permitir la conexión de usuarios de la red desde lugares remotos. 25 Control de acceso Para el control de acceso, el usuario debe identificarse conectando con un servidor en el cual se autentifica por medio de un nombre de usuario y una clave de acceso. Si ambos son correctos, el usuario puede conectarse a la red. Acceso remoto En este caso, la red de la organización está conectada con redes públicas que permiten la conexión de estaciones de trabajo situadas en lugares distantes. Dependiendo del método utilizado para establecer la conexión el usuario podrá acceder a unos u otros recursos. Impresión compartir impresoras de alta calidad, capacidad y costo entre múltiples usuarios, reduciendo así el gasto. Existen equipos servidores con capacidad de almacenamiento propio donde se almacenan los trabajos en espera de impresión, lo cual permite que los clientes se descarguen de esta información con más rapidez. Una variedad de servicio de impresión es la disponibilidad de servidores de fax, los cuales ponen al servicio de la red sistemas de fax para que se puedan enviar éstos desde cualquier estación. En ciertos casos, es incluso posible enviar los faxes recibidos por correo electrónico al destinatario. DNS (Domain Name System) El sistema de nombres de dominio es un sistema para asignar nombres a equipos y servicios de red que se organiza en una jerarquía de dominios. Las redes TCP/IP, como Internet, usan DNS para buscar equipos y servicios mediante nombres descriptivos. Para que el uso de los recursos de red sea más fácil, los sistemas de nombres como DNS proporcionan un método para asignar el nombre descriptivo de un equipo o servicio a otros datos asociados a dicho nombre, como una dirección IP. 26 DHCP (Dinamic Host Configuration Protocol) Es un protocolo que permite a un dispositivo pedir y obtener una dirección IP desde un servidor que tiene una lista de direcciones disponibles para asignar. El servicio DHCP se usa también para obtener otros muchos parámetros tales como la puerta de enlace por defecto, la máscara de red, las direcciones IP de los servidores de nombres o el dominio de búsqueda entre otros. De esta manera, se facilita el acceso a la red sin la necesidad de una configuración manual por parte del cliente. Correo Electrónico El correo electrónico es la aplicación de red más utilizada. Permite claras mejoras en la comunicación frente a otros sistemas. Por ejemplo, es más cómodo que el teléfono porque se puede atender al ritmo determinado por el receptor, no al ritmo de los llamantes. Además, tiene un costo mucho menor para transmitir iguales cantidades de información. Frente al correo convencional tiene la clara ventaja de la rapidez. FTP (File Transfer Protocol) El servicio de ficheros consiste en ofrecer a la red grandes capacidades de almacenamiento para descargar o eliminar los discos de las estaciones. Esto permite almacenar datos en el servidor, reduciendo los requerimientos de las estaciones. Los ficheros deben ser cargados en las estaciones para su uso. Redes IP Internet se ha convertido en el factor más potente que guía el proceso de convergencia. Esto es debido principalmente al hecho de que la suite del protocolo Internet se ha elegido un estándar utilizado en casi cualquier servicio. Las redes basadas en IP tienen una gran importancia en la sociedad de la información actual. A primera vista esta tecnología puede parecer un poco confusa y abrumadora, pero empezaremos por presentar los componentes de 27 red subyacentes sobre los que está construida esta tecnología. Una red se compone de dos partes principales, los nodos y los enlaces. Un nodo es cualquier tipo de dispositivo de red como un ordenador personal. Los nodos pueden comunicar entre ellos a través de enlaces, como son los cables. Las redes basadas en IP utilizan la tecnología de conmutación de paquetes, que usa la capacidad disponible de una forma mucho más eficiente y que minimiza el riesgo de posibles problemas como la desconexión. Los mensajes enviados a través de una red de conmutación de paquetes se dividen primero en paquetes que contienen la dirección de destino. Entonces, cada paquete se envía a través de la red y cada nodo intermedio o router de la red determina a dónde va el paquete. Un paquete no necesita ser enrutado sobre los mismos nodos que los otros paquetes relacionados. De esta forma, los paquetes enviados entre dos dispositivos de red pueden ser transmitidos por diferentes rutas en el caso de que se caiga un nodo o no funcione adecuadamente. Trafico de Red De forma simple, podríamos decir que tráfico de una red son los datos que la atraviesan. Es pues dependiente del tipo de aplicación que por ella circulan. De esta manera podríamos establecer una diferenciación del tráfico. Según el tipo de aplicación, tendremos: tráfico habitual, multimedia, multicast, broadcast, tiempo real, etc. Según la sensibilidad al retardo, en este caso tendremos: Trafico algo sensible al retardo Ejemplos son los procesos de transacción on-line y la entrada de datos remota. Este tipo de aplicaciones requieren retardos de un segundo o, incluso, menos. retardos mayores supondrían hacer esperar a los usuarios por la contestación a sus mensajes antes de que puedan continuar trabajando, disminuyendo así la 28 productividad de los negocios. Trafico muy sensible al retardo El tráfico en tiempo real es de este tipo, tal y como las conversaciones vocales, la videoconferencia y multimedia en tiempo real. Todos ellos requieren un retraso de tránsito muy pequeño (típicamente menos de una décima de segundo en un sentido, incluyendo el procesamiento en las estaciones finales) y un nivel de variación (jitter) mínimo. Retardo Indica la variación temporal y/o retraso en la llegada de los flujos de datos a su destino. Es una característica que se hace muy evidente en aplicaciones como la de video- conferencia, donde todos hemos experimentado alguna vez el retraso en la recepción de algún mensaje vocal enviado por nosotros, y por supuesto el retardo existente entre la señal de voz y la señal de vídeo. Teniendo en cuenta hacia qué tipo de aplicaciones se están orientando las telecomunicaciones (voz sobre IP), es necesario que en las políticas de QoS definidas para nuestra red este parámetro sea reducido al mínimo. Latencia Es el tiempo entre el envío de un mensaje por parte de un nodo y la recepción del mensaje por otro nodo. Abarca los retardos sufridos durante el propio camino o en los dispositivos por los que pasa. Jitter (inestabilidad o variabilidad en el retardo) Es lo que ocurre cuando los paquetes transmitidos en una red no llegan a su destino en debido orden o en la base de tiempo determinada, es decir, varían en latencia. Algo semejante a la distorsión de una señal. En redes de conmutación de paquetes, jitter es una distorsión de los tiempos de llegada de los paquetes recibidos, comparados con los tiempos de los paquetes transmitidos originalmente. Esta distorsión es particularmente perjudicial para el tráfico multimedia. 29 Ancho de banda Una medida de la capacidad de transmisión de datos, expresada generalmente en Kilobits por segundo (kbps) o en Megabits por segundo (Mbps). Indica la capacidad máxima teórica de una conexión, pero esta capacidad teórica se ve disminuida por factores negativos tales como el retardo de transmisión, que pueden causar un deterioro en la calidad. Aumentar el ancho de banda significa poder transmitir más datos, pero también implica un incremento económico y en ocasiones resulta imposible su ampliación sin cambiar de tecnología de red. Perdida de paquetes Indica el número de paquetes perdidos durante la transmisión. Normalmente se mide en tanto por ciento. Disponibilidad Indica la utilización de los diferentes recursos. Suele especificarse en porcentaje. Rendimiento Mide el rendimiento de la red con relación a los servicios acordados. El rendimiento es definido también por algunos profesionales como la velocidad teórica de transmisión de los paquetes por la red. Esta depende directamente del ancho de banda y su variación de las posibles situaciones de congestión de la red. Sistema de comunicaciones La infraestructura interna de comunicaciones se refiere a la infraestructura local y a los medios de comunicaciones inter-centros. En lo referente a las comunicaciones locales, la utilización generalizada de redes usando par trenzado y concentradores de cableado ha solucionado muchos problemas de falta de disponibilidad, mientras que en las comunicaciones inter-centros, la mejor opción 30 sería poder disponer de dos medios alternativos de distintas tecnologías e incluso de ser el caso, de dos operadores de comunicaciones diferentes en cada uno de ellos, permitiendo tener dos salidas a servicios externos como puede ser el caso del servicio de Internet lo cual se denominan sistemas de redundancia. Los sistemas de redundancia en redes, comunicaciones de datos y en servidores de red existen desde hace mucho tiempo, pero antes sólo estaban al alcance de empresas muy grandes. Con la caída del precio del hardware y el software en los últimos años, estas tecnologías son asequibles y están disponibles incluso para empresas pequeñas. Por un costo un poco superior, su red puede instalarse y configurarse con sistemas redundantes en sus puntos críticos, de tal manera que el fallo de un equipo de red no implique la parada de su negocio. Hoy en día se suele redundar todos los equipos críticos de red, implantando network teaming7 para redundar las conexiones de red, alta disponibilidad en switches de red, alta disponibilidad en firewalls, líneas de Internet redundantes con varios routers, etc. Así mismo se puede definir los servicios de red que considera críticos y redundar aquellos equipos de red que no puedan fallar. Servidores El hardware básico que incluyen los servidores de las principales marcas es muy fiable y está lejos de toda duda. Las características fundamentales y deseables a tener en cuenta a la hora de elegir el hardware y la configuración de nuestros servidores son: Usar una configuración en clúster de dos nodos Dos fuentes de alimentación por servidor. Mínimo dos tarjetas de red por servidor. Dos tarjetas SCSI8 por servidor. Agrupación de redes Es una tarjeta para expansión de capacidades que permite la conexión de varios tipos de dispositivos internos SCSI ("Small Computer System Interface"), esto es principalmente discos 7 8 31 Usar una cabina de discos externa a los servidores. Usar un esquema adecuado de tolerancia a fallos con los dispositivos de almacenamiento (RAID9). Sistema de protección de memoria Disponer de software (y a ser posible hardware) de administración de Sistemas. Posibilidad de cambiar las tarjetas del equipo en caliente. Topologías de red La topología de red se refiere al detalle de la distribución geométrica de las distintas conexiones entre dispositivos., esta se pude representar de forma física o lógica. En las redes actuales se pueden diferenciar básicamente cuatro topologías básicas, cada una de esta cuenta con una serie de características que garantizan su funcionamiento eficiente en un ambiente determinado. La implementación de topología de red adecuada es importante para cualquier organización, pues esta puede ser la diferencia entre garantizar o no el funcionamiento eficiente de enlaces redundantes, la capacidad de recuperación frente a fallos, así como garantizar escalabilidad y disponibilidad. duros y puertos. 9 RAID, (del inglés redundant array of independent disks) hace referencia a un sistema de almacenamiento de datos que utiliza múltiples unidades (discos duros o SSD), entre las cuales se distribuyen o replican los datos. 32 Ilustración 1: topología de Redes Modelo de referencia OSI. Debido a que los fabricantes desarrollaron sus propias tecnologías y protocolos, una vez se requirió interconectar redes conformadas por equipos de diferentes marcas, se tuvieron que enfrentar al problema de incompatibilidad, es así como dada la necesidad de conectar redes heterogéneas surgió en modelo OSI. Los estándares OSI describen las reglas que deben seguir los equipos de comunicaciones para que el intercambio de datos sea posible dentro de una infraestructura que esté compuesta por una gran variedad de productos de diferentes proveedores. (Huidobro Maya, 2011) El modelo OSI especifica 7 diferentes capas, (Huidobro Maya, 2011) cada una de ellas con una funcionalidad específica para permitir la interconexión e interoperabilidad de sistemas heterogéneos. 33 Ilustración 2 Capa del Modelo OSI Ethernet Se refiere a la tecnología de red de área local que más se utiliza en la actualidad, este funciona en la capa de enlace de datos y la capa física del modelo de referencia OSI y está definida dentro del estándar IEEE 802.2 y 802.3, los achos de banda que admite Ethernet están entre 10 Mb/s hasta 100 Gb/s. (Márquez Díaz, Pardo Sánchez, & Pizarro Valencia, 2001). Ilustración 3 Ethernet 34 Broadcast En las redes existen diversos tipos de comunicaciones, para el Caso del protocolo IP v4 se pueden reconocer básicamente 3: Unicast10, multicast11, y Broadcast12 Dominio de broadcast Uno dominio de difusión MAC (Broadcast) está formado por el número de equipos que pertenecen al mismo segmento de red, este puede ser tan grande como cientos de equipos, un equipo tipo Router (que trabaja en capa 3), puede segmentar un dominio de broadcast, a través de la implementación de subredes y VLAN. Cuando un dominio de broadcast se hace demasiado grande, el rendimiento de la red se puede ver afectado, por esta razón es importante dividir estos en unos más pequeños y manejables. Así lo explica CISCO en su material de estudio CCNA R&S: Según cisco En ocasiones, las difusiones son necesarias para localizar inicialmente otros dispositivos y servicios de red, pero también reducen la eficacia Seguridad Física La mayoría de las discusiones sobre seguridad actuales se centran en los graves daños ocasionados por los virus y en la seguridad en la red. Sin embargo, algo que suele pasarse por alto es que los servidores son más vulnerables a los ataques físicos que a los remotos. Si asaltan un servidor de nuestra red de forma remota siempre se puede reiniciar, reconfigurar o reinstalar, pero si ha sido dañado físicamente el problema puede ser más serio y costoso en tiempo de disponibilidad. Los principales puntos para tener en cuenta son los siguientes: • Ubicación de los servidores y elementos críticos de nuestra red. • Contraseñas de BIOS y de consola. Significa ccomunicación uno a uno Significa comunicación uno a varios 12 Mensajes con destino a todos los dispositivos de la red. 10 11 35 Seguridad general del hardware Los servidores deben de estar ubicados en un espacio aislado, de acceso controlado y bien diferenciado del resto de la oficina. Deben de poseer un ambiente refrigerado y libre de emisiones de polvo, humos y cualquier otro agente agresivo para los mismos Las salas y los pasillos de acceso deben de ser totalmente opacos y sin puertas de cristal. Las puertas de acceso deben de tener una cerradura de seguridad. Sería deseable en casos extremos la vigilancia mediante circuito cerrado de televisión. Los servidores deben estar protegidos mediante contraseñas de BIOS y de consola. Dichas contraseñas deben ser conocidas exclusivamente por las personas indispensables, cumplir ciertas normas de seguridad (combinaciones sin sentido de símbolos, números y letras en mayúsculas y minúsculas), guardarse en un sobre cerrado para emergencias, cambiarse periódicamente y nunca dejar las contraseñas por defecto que el fabricante o distribuidor proporcione. Otra amenaza es el robo, tanto del sistema entero como de componentes individuales. No es necesario que se lleven el servidor completo: los equipos de alta disponibilidad están construidos de forma que muchos de sus componentes son fácilmente accesibles y extraíbles „en caliente‟. Esto, que es una ventaja a la hora de la sustitución de un elemento defectuoso, se puede convertir en un inconveniente a la hora de protegernos contra robos por parte de personal externo o de nuestra propia empresa. Código Dañino Llamamos código dañino a los programas no autorizados que realizan funciones que el usuario no conoce y probablemente no desea, bien porque han sido modificados para alterar su funcionalidad o porque han sido diseñados exprofeso para permanecer ocultos y destruir o robar datos. Los más frecuentes ejemplos de código dañino son los virus y los troyanos. 36 La detección del código dañino una vez introducido en nuestro sistema puede ser una tarea muy complicada, así que lo mejor es extremar las precauciones en cuanto al software que es introducido en nuestros equipos, permitiendo exclusivamente la instalación de software homologado por la dirección técnica de la empresa y realizando esta siempre de forma controlada por personal especializado y nunca por el usuario en cuestión. Es totalmente indispensable para ello deshabilitar o eliminar las disqueteras y lectores de CD-ROMs de las estaciones de trabajo, prohibir el uso de unidades de almacenamiento externo y módems en los equipos y, si tenemos conexión a Internet, deshabilitar los servicios de FTP a los usuarios comunes. Otro aspecto importante para considerar es mantener un sistema de antivirus siempre actualizado de forma automática que funcione en cooperación con nuestro servidor de correo electrónico y que nos permita bloquear la entrada de determinados contenidos (ejecutables, scripts, etc.). Ataques a través de Internet Siempre que conectemos nuestra red con el mundo exterior estamos entrando en un terreno hostil. La mejor defensa para evitar ataques externos es un firewall. Un firewall es un dispositivo que evita que personas desautorizadas entren en nuestra red. Puede tratarse de un ordenador autónomo con filtro de paquetes o de un dispositivo hardware que realiza tales funciones. Los firewalls funcionan como punto único de entrada, evaluando las diversas peticiones y comprobando cuando están autorizadas y cuando no, permitiendo también realizar bloqueos contra determinados protocolos y contenidos. En definitiva, un firewall controla quién puede entrar, qué puede entrar y dónde y cómo pueden entrar en nuestra red. Habitualmente el firewall separa nuestra red interna de los equipos que necesariamente deben estar conectados directamente al mundo exterior. La zona donde se encuentran estos últimos se denomina habitualmente zona 37 desmilitarizada o DMZ. Copia de Seguridad Un correcto programa de copias de seguridad es indispensable para asegurar la disponibilidad de los datos en el sistema. Una vez establecido un programa adecuado de copias de seguridad, el principal problema es la necesidad de la intervención humana: la rutina nos hace olvidar y, precisamente después de una noche en la que nos olvidamos de hacer las copias de seguridad es seguramente cuando precisamos de ellas. Para solventar este inconveniente la mejor opción es la implementación de un sistema automático de respaldos. Imágenes de los servidores críticos. Un complemento a las copias de seguridad que se ha introducido fuertemente en los últimos tiempos es la creación completa de imágenes de los equipos servidores en CD-ROMs, de forma que éstos pueden ser rápidamente restaurados en caso de un desastre. Actualmente la seguridad informática se define como la preservación de la confidencialidad, la integridad y la disponibilidad de la información, esto con lleva a que se viene desarrollando una serie de estándares internacionales para tratar de englobar el ámbito de la seguridad informática como: Gestión de la red La gestión de la red es un aspecto importante para considerar para alcanzar un alto grado de disponibilidad del sistema, y tiene como propósito la utilización y coordinación de los recursos para planificar, organizar, mantener, supervisar, evaluar, y controlar los elementos de las redes de comunicaciones para adaptarse a la calidad de servicio necesaria, a un determinado costo. La gestión de la red juega un papel importante en el buen funcionamiento de las redes y se hace imprescindible su aplicación, por lo que para lograr una gestión de red eficiente es necesario contar con un sistema integrado de gestión que conlleve a mejorar la eficiencia en la operación de la red. 38 Un sistema integrado de gestión de red debe contar con los siguientes elementos: Recursos humanos, métodos de trabajo y desarrollo tecnológico. El contar con el recurso humano capacitado, con conocimientos sólidos y con el perfil adecuado es un componente indispensable para garantizar disponibilidad de los sistemas. De igual manera la aplicación de métodos de trabajo, planes y organización apoyados en las herramientas tecnológicas e infraestructura permitirá mantener un alto grado de disponibilidad en los sistemas de comunicaciones. Antecedentes J. López (2018) Tesis – Universidad Politécnica Salesiana. - Quito “Propuesta de Diseño del Data center y Reestructuración de la Red de datos de la Universidad Estatal de Bolívar”. Mediante este proyecto se utilizó criterios de acuerdo con la realidad e innovación tecnológica, de la misma manera se pudo adquirir conocimientos de suma importancia los mismos que serán de utilidad al momento de que se desee analizar, diseñar e implementar la red de datos y la data center en la Universidad. La información que se obtuvo de las encuestas realizadas al personal administrativo y estudiantes ayudo de manera para comprobar que la Universidad, tenía distintos problemas en cuanto a la red de datos y data center, tales como, inexistencia en la seguridad en la conexión a internet, mal servicio de la red inalámbrica, problemas en el correo estudiantil, falta de etiquetado en los servidores y switch de cada facultad. 39 P. Parra (2014) Tesis – Universidad Santo Tomas, Facultad de ingeniería de Telecomunicaciones. – Bogotá. “Propuesta de mejoramiento del desempeño de la red de telecomunicaciones para la empresa Kamilion”. El objetivo principal de esta propuesta es dar solución tecnológica de mejoramiento para el óptimo desempeño de la red de telecomunicaciones de una empresa prestadora de servicios. Desarrollando un plan de gestión de proyecto dentro de las consideraciones del Project Management Institute (PMI), que garantice la calidad de los procesos y procedimientos. Los beneficios obtenidos al elegir la topología y la categoría del cable permitieron que el diseño se realizara por medio de rejillas facilitando el mantenimiento de toda la estructura. La actualización de los equipos de la data center permitió que la red no se saturara y tuviera mejor desempeño en las horas donde existe mayor tráfico de datos. Con las pruebas de ping realizadas en algunos equipos de la red la perdida de paquetes se redujo, con una cifra TLL de 255., De igual manera en la simulación se mostró la mejora del canal de 2M. L. Arévalo (2016) Informe de titulación para optar el título de ingeniero en redes y telecomunicaciones – Facultad de ingeniería y Ciencias Agropecuarias “Rediseño de una Red LAN Multiservicios para el municipio de Tulcán”. El desarrollo de este trabajo fue buscar modernizar toda la infraestructura de red del municipio, permitiendo así integrar mayor número de servicios de red, haciendo uso de las bondades y oportunidades que brinda los protocolos de internet, en cuanto a convergencia e implementación de aplicaciones de red con calidad, además permite tener una administración centralizada y garantiza la 40 disponibilidad de los servicios. La metodología que mejor se adapta al rediseño de red es el Top-Down, según al análisis realizado cumple con las necesidades, objetivos y requerimientos técnicos que necesita el Municipio. R. Gómez (2015) Proyecto – Facultad de Ingeniería Eléctrica y Electrónica “Rediseño de la Red del Instituto Tecnológico Superior Sucre”. Quito Se realiza el rediseño en todo el sistema de cableado estructurado, la red activa con su respectivo acceso inalámbrico y nuevos servicios, el sistema de comunicaciones de voz, adicionalmente se realiza diseño de los sistemas de video vigilancia y video conferencia y finalmente un sistema de seguridad para todos los componentes de la red. En una red que transporta tráfico diferenciado no solo datos, sino voz y video es importante proporcionar un trato diferenciado a cada tipo de tráfico agregándole prioridad en caso de ser necesario para que la calidad en el servicio percibida por el usuario sea satisfactoria. 2.2.1.2 Marco teórico relacionado al proyecto Las evaluaciones son un sólido recurso en una institución de educación superior. Al transformar las políticas y las prácticas en esta área se pueden lograr ahorros en costos y administración y además el aseguramiento de la calidad. Estos ahorros son generados por la reducción de la evaluación sumativa, mejorando las tasas de errores y de retención y reduciendo instancias de malas prácticas, desacatos, quejas y apelaciones”, dice Academia de Educación Superior (HEA), una organización británica, en su reporte “Un mejoramiento del mercado: Transformando las evaluaciones en la educación superior”. Las instituciones de educación superior alrededor del mundo han adoptado métodos y procesos de evaluación como parte de su planificación estratégica académica y administrativa, para lograr, mantener y mejorar los reconocimientos 41 de las acreditaciones, los cuales son factores claves que los estudiantes consideran a la hora de decidir dónde van a estudiar una carrera universitaria. Junto con ello, también han incorporado tecnología en las evaluaciones para almacenar, controlar y gestionar datos esenciales necesarios para monitorear procesos, identificar brechas y bajos desempeños, con el fin de solucionarlos y mejorarlos. Estas tecnologías no apuntan a las métricas de KPI’s para la gestión institucional, sino también para la experiencia de aprendizaje de los estudiantes, retención estudiantil, compromiso estudiantil; todos ellos factores que son parte de la excelencia que buscan estas instituciones. Según la Academia de Educación Superior, “mediante el uso de tecnología relevante, la experiencia del estudiante puede ser mejorada a través de un mejor acceso a la información de las evaluaciones, un rango mayor de tareas, retroalimentación más rápida y automatizada, y mediciones de apoyo a los pares y en grupos. Por ejemplo, el uso de herramientas web, como blogs, foros y wikis con grupos de trabajo y actividades colaborativas, ofrece oportunidades innovadoras para la evaluación de tareas”13. ¿Cuál es la importancia de la acreditación a la hora de elegir una carrera y la institución donde estudiar? Según explica Ariel Ramos, investigador de Política Educativa de Educación 2020, un aspecto que debes considerar es que si ingresas a un plantel acreditado podrás acceder a beneficios estatales, como las becas y créditos. Sin embargo, lo más importante, según indica Ramos, es que la acreditación permite confirmar que el plantel tiene “mecanismos de autorregulación y que cumple ciertos estándares mínimos de funcionamiento”. ¿En otras palabras? Significa que la institución tiene un buen manejo en gestión administrativa y que entrega una educación de calidad. (Educación 2020). 13 Uplanner junio 19,2019, La importancia de la tecnología en las evaluaciones para la acreditación 42 Alta Disponibilidad (HA) La alta disponibilidad es la capacidad de un sistema o componente del sistema para estar continuamente operando durante un período deseablemente largo; es decir, sin interrupciones por fallos. Funcionamiento HA Funcionamiento interrumpido. La principal consecuencia de los fallos de sistemas, es la pérdida de productividad, por ello, para el diseño de una infraestructura de alta disponibilidad, se debe tener en cuenta dos tipos de inactividad. a) Planificado: resultados del mantenimiento de la red. b) No planificado: surge del error, tanto en los componentes, como el sistema operativo o aplicaciones que ofrecen los servicios. Monitorización La monitorización es parte de la alta disponibilidad, es una herramienta que permite reducir los tiempos de inactividad, ya que detecta cualquier problema en tiempo real, se puede, además, reiniciar un servicio caído. Balanceo de carga. El balanceo de carga permite minimizar los tiempos de respuestas, mejora el desempeño del servicio y evita la saturación. Disponer de dos conexiones a internet y un sistema de balanceo minimiza el riego de quedar sin conexión hacia el exterior, de esta manera, siempre habrá acceso a los datos. Alta disponibilidad de Hardware Redundancia de Hardware. Si se produce un fallo de hardware en alguna de las máquinas del clúster (falla fuente de poder, punto de red, cable o tarjeta de red, falla de controladora de discos, switch, etc.), si nuestra configuración del equipamiento computacional lo permite, podremos cambiar nuestro hardware en caliente (HotSwap) sin tener que bajar los servicios de nuestra empresa. 43 Alta disponibilidad de Aplicaciones Si se produce un fallo de las aplicaciones de alguna de las máquinas del clúster, el software de alta disponibilidad es capaz de re arrancar automáticamente los servicios que han fallado en cualquiera de las otras máquinas del clúster. Y cuando la máquina que ha fallado se recupera, los servicios son nuevamente migrados a la máquina original. Esta capacidad de recuperación automática de servicios nos garantiza la integridad de la información, ya que no hay pérdida de datos. Y además evita molestias a los usuarios, que no tienen por qué notar que se ha producido un problema. Además, la Alta Disponibilidad nos permite poder tener nuestros sistemas críticos funcionando un 99,9% del tiempo, algo que por lo general es un gran desafío para los departamentos tecnológicos. Y ya que si ponemos en la balanza poder tener un sistema crítico un uptime del 99,9 % V/S los costos de tener quedar con los sistemas detenidos podríamos tener clara la importancia de poder disponer de estas tecnologías que nos permiten un alto desempeño de nuestra información. Switch Son equipos que permiten estructurar el cableado de las redes. La variedad de tipos y características de estos equipos es muy grande. En un principio eran solo concentradores de cableado, pero cada vez disponen de mayor número de capacidad de la red, gestión remota, etc. Es un Equipo activo de red, que se encarga de conmutar paquetes entre sus diferentes puertos, una vez un paquete ingresa por un puerto del equipo, este revisa una base de datos denominada Tabla de MAC, en la que tiene asociados las direcciones Mac de las terminales y el puerto por el que puede alcanzar esta. 44 Es un dispositivo que trabaja en la capa 2 del modelo OSI, sin embargo, también existen otros tipos de conmutadores que integran, por ejemplo, servicios de enrutamiento o características de otras capas. En la actualidad se pueden encontrar, principalmente 3 tipos de conmutadores: Core Cuenta con una gran capacidad de procesamiento y densidad de puertos baja, que trabajan a velocidades de 10 y 40 Gbps, los cuales son utilizados en centros de datos. Acceso Estos equipos poseen una densidad de puertos alta, aunque su capacidad de procesamiento sea reducida, su función principal es conectar a los usuarios finales a la red, las interfaces de estos equipos trabajan normalmente a velocidad de 1 Gbp/s. Distribución Equipos con una capacidad de procesamiento media e igual densidad de puertos, son utilizados como equipos principales en un centro de cableado y su función consiste en conectar la red de Core con la red de acceso. Routers Son equipos de interconexión de redes que actúan a nivel de los protocolos de red. Permite utilizar varios sistemas de interconexión mejorando el rendimiento de la transmisión entre redes. Su funcionamiento es más lento que los bridges, pero su capacidad es mayor. Permiten, incluso, enlazar dos redes basadas en un protocolo, por medio de otra que utilice un protocolo diferente. Este equipo permite encaminar paquetes de redes diferentes, siempre que un paquete tenga su destino en una red diferente a la propia, necesitará pasar a 45 través del Router quien basado en unas reglas de enrutamiento definirá a que red enviar dicho paquete. Así como los switch, existen diferentes tipos de router que pueden prestar servicios avanzados como por ejemplo de seguridad. Los router se pueden clasificar de diversas formas y sus capacidades de enrutamiento, densidad de puertos y prestaciones de servicios varían de acuerdo las necesidades de la red en la que van a operar. AP (Access Point) Es un dispositivo que permite realizar conexiones de tipo inalámbricas, funcionan proveyendo conexiones equipos de cómputo y dispositivos móviles. Firewall Este dispositivo funciona como una barrera, bloqueando accesos no autorizados y permitiendo que se establezcan conexiones entre dispositivos, solo cuando estas han sido previamente autorizadas. Un Firewall puede inspeccionar paquetes y detectar accesos que no han sido autorizados y representan una amenaza para la seguridad de la red. Existen otros servicios que se pueden implementar en un corta fuegos, esto pueden ser tan avanzados como así lo requiera la red en la que opera. Por lo general este dispositivo se sitúa en los límites entre la red LAN y la red WAN Dispositivos de usuario Final Esto equipos incluyen, terminales de escritorio, laptops, impresoras, celulares y demás equipos por medio de los que un usuario final logra acceder a un servicio de red, estos equipos también se les suele denominar host. 46 Ilustración 4: Dispositivos finales Diseño Jerárquico de red Propuesto por CISCO, se basa en un modelo que está compuesto por tres capas, “Este desglose del diseño en capas permite a cada capa implementar funciones específicas, lo que simplifica el diseño de red y, por lo tanto, la implementación y administración de la red”. (CISCO, Campus, 2014). Este tipo de diseño modular es una gran herramienta para un administrador de red “La estructuración modular de la red en elementos pequeños y fáciles de comprender también facilita la recuperabilidad mediante aislamiento de fallas mejorado” (CISCO, Campus, 2014). Las capas incluidas en un diseño jerárquico son: Capa de núcleo Proporciona, gracias a sus grandes capacidades de procesamiento y velocidad de puertos, conectividad a la capa de distribución, servicio de centro de datos entre otros. Los equipos que hacen parte de esta capa son de gran capacidad, deben funcionar en alta disponibilidad, por lo que es común implementar 47 conexiones redundantes. Capa de distribución Se encarga de brindar conexión a los dispositivos de red en la capa de acceso, en este nivel se pueden implementar conexiones redundantes y agregación de interfaces para aumentar su capacidad de conmutación. Capa de acceso En esta se encuentran los dispositivos que ofrecen acceso a la red para los equipos y usuario final. Ilustración 5: Modelo Jerárquico Ventajas de una red jerárquica: Administración simplificada. Redundancia. Seguridad. Escalabilidad. Mantenimiento más simple. Para algunas organizaciones que por sus características y necesidades particulares no crecen lo suficiente, no demandan una opción de gran escala o simplemente requieren reducir costos, se puede implementar un diseño jerárquico de red con “núcleo contraído”, esto sucede cuando un dispositivo o 48 grupo de ello hacen las veces de capa de núcleo y distribución, esto son renuncias a las ventajas antes propuesta por el modelo jerárquico de tres niveles. Red de área Local Virtual (VLAN) Las VLAN o Virtual LAN, pueden ser usadas para dividir la red en áreas lógicas diferentes, esto con el fin de poder mantener el tráfico de un grupo de usuarios separado de otros grupos, a esto se le conoce como diferentes dominios de broadcasts. Dentro de estas agrupaciones lógicas se puede organizar diferentes usuarios y agruparlos de acuerdo con algunas características que miembros del mismo grupo o VLAN compartan, por ejemplo, la ubicación dentro de la organización, departamentos o servicios utilizados. (ver imagen 7). En una red que no está segmentada por medio de VLAN, un flujo de datos sobre la red será alcanzado por todos los usuarios de la red (su domino de broadcasts) aun cuando este solo tenga como destino un único usuario, esto resulta en un uso ineficiente de los recursos de la red. Ilustración 6: Lan Para una red de datos que implementa la segmentación de VLAN, un paquete que es enviado a través de la red, solo llegara a los usuarios que estén agrupados lógicamente sobre la VLAN que se originó el paquete. Teniendo como resultado un dominio de broadcasts más pequeño y la seguridad que el paquete solo se trasmitirá sobre la VLAN a la que pertenece. (Ver imagen 7) 49 Ilustración 7: LAN segmentada Las ventajas que se pueden obtener de segmentar la red en VLAN son entre otras: Uso de la red más eficiente. Reducción de un segmento de broadcasts muy grande a varios otros de menor tamaño. Administración y detección de errores simplificada. Menos congestión causada por tormentas de broadcasts. Administración de seguridad simplificada. Spanning Tree Protocol (STP) Está especificado en la IEEE 802.1D; Este protocolo funciona en la capa 2 del modelo de referencia OSI y tiene como principal objetivo garantizar que no se creen bucles cuando en las redes se tienen o generan rutas redundantes. Esto se logra haciendo uso del algoritmo de Spanning Tree STA, que está en la capacidad de identificar bucles en la red y bloquear aquellos puertos que pueden estar presentando una redundancia. Como funciona STP Los equipos switch mantiene una tabla de Mac, en ella se almacenan direcciones físicas de terminales u otros dispositivos, estas direcciones se asocian a un puerto del switch por el que se puede alcanzar dichas Mac, Si el switch recibe un 50 trama y almacena la Mac de origen asociada el puerto por el que la recibió, ahora si no conoce el puerto por donde podría alcanzar la MAC de destino, el switch va a enviar la trama por todos los puertos menos por el que la recibió, esto último con el fin de establecer por cual puerto está el destino, almacenar esta información en su tabla MAC y usarla en el futuro. En una red que posee conexiones redundantes, estas acciones puede producir un funcionamiento erróneo, esto sucede debido a que las tramas de capa dos no tienen una característica o campo que se encargue de controlar el número de saltos que pueden dar y eliminarla, si se supera un cierto número; En ese orden de ideas, -en una red con enlaces redundantes- una trama puede pasar de conmutador en conmutador una y otra vez, generando así problemas como: Tormentas de broadcast, alto consumo de CPU en los dispositivos de conmutadores y excesivo consumo de ancho de banda. Recepción de tramas duplicadas y tablas MAC inconsistentes, puesto que al implementar redundancia en la red una trama podría ser recibida por dos enlaces diferentes. Ahora en una red que no implementa enlaces redundantes, también pueden aparecer loops, estos pueden ser provocados por conexiones erróneas en un centro de cableado, al intentar habilitar puertos o instalar equipos nuevos. Se explica su funcionamiento de la siguiente forma: El protocolo Árbol de extensión explora constantemente la red, de forma que cualquier fallo o adición en un enlace, switch o bridge es detectado al instante. Cuando cambia la topología de red, el algoritmo de árbol de extensión reconfigura los puertos del switch o el bridge para evitar una pérdida total de la conectividad. Los Switches intercambian información (BPDU) cada dos segundos si se detecta alguna anormalidad en algún puerto STP cambiara de estado algún puerto automáticamente utilizando algún camino redundante sin que se pierda conectividad en la red. 51 Conceptos y Características Para lograr esto se asigna dentro de la red un equipo como Root Bridge (Puente raíz), este es el principal y funciona como punto de referencia para que el algoritmo pueda decidir qué puertos de los demás Switch en la red, representan un posible bucle y puedan ser o no bloqueados. Otro aspecto importante acerca del STP son los paquetes BPDU (Bridge protocol data units). Una trama BPDU contiene 12 campos distintos que transmiten información de ruta y de prioridad que se utiliza para determinar el puente raíz y las rutas a este. El algoritmo de árbol de expansión depende del intercambio de BPDU para determinar un puente raíz. (CISCO, LAN Redundancy). Ilustración 8: Spanning Tree Puertos raíz Son aquellos puertos que se encuentran más cerca al puente raíz, (ningún puerto del switch elegido Puente raíz tiene esta función) Puertos designados Todos los puertos que no son raíz y que aún pueden enviar tráfico a la red. Los puertos designados se seleccionan por enlace troncal. Si un extremo de un 52 enlace troncal es un puerto raíz, el otro extremo es un puerto designado. Todos los puertos en el puente raíz son puertos designados. Puertos alternativos y de respaldo Los puertos alternativos y de respaldo están configurados en estado de bloqueo para evitar bucles. Los puertos alternativos se seleccionan solo en los enlaces troncales en los que ninguno de los extremos es un puerto raíz. Esto permite una transición más rápida al estado de reenvío, cuando es necesario. (Los puertos en estado de bloqueo solo entran en acción cuando hay dos puertos en el mismo Switch conectados entre sí mediante un hub o un único cable). Puertos deshabilitados Un puerto deshabilitado es un puerto de Switch que está desactivado. A través de los años, el protocolo STP ha evolucionado, en sus características con el propósito de presentar diversas opciones que se puedan adaptar mejor a un determinado tipo de red, a continuación, se presentan las versiones de este protocolo y sus características más relevantes. STP Es la versión original de IEEE 802.1D (802.1D-1998 y anterior), que proporciona una topología sin bucles en una red con enlaces redundantes. El árbol de expansión común (CTS) asume una instancia de árbol de expansión para toda la red enlazada, independientemente de la cantidad de VLAN. PVST+ Esta es una mejora de Cisco de STP que proporciona una instancia de árbol de expansión 802.1D para cada VLAN configurada en la red. La instancia aparte admite PortFast, UplinkFast, BackboneFast, la protección BPDU, el filtro BPDU, la protección de raíz y la protección de bucle. 53 802.1D-2004 Esta es una versión actualizada del estándar STP que incorpora IEEE 802.1w. Protocolo de árbol de expansión rápido (RSTP) o IEEE 802.1w Esta es una evolución de STP que proporciona una convergencia más veloz que STP. PVST+ rápido Esta es una mejora de Cisco de RSTP que utiliza PVST+. PVST+ rápido proporciona una instancia de 802.1w distinta por VLAN. La instancia aparte admite PortFast, la protección BPDU, el filtro BPDU, la protección de raíz y la protección de bucle. Protocolo de árbol de expansión múltiple (MSTP) Es un estándar IEEE inspirado en la anterior implementación de STP de varias instancias (MISTP), exclusivo de Cisco. MSTP asigna varias VLAN en la misma instancia de árbol de expansión. MST es la implementación de Cisco de MSTP, que proporciona hasta 16 instancias de RSTP y combina varias VLAN con la misma topología física y lógica en una instancia de RSTP común. Cada instancia admite PortFast, protección BPDU, filtro BPDU, protección de raíz y protección de bucle 54 2.2.2 Formulación de la Solución La alta disponibilidad funciona como un mecanismo de respuesta a fallas para la infraestructura. La forma en que funciona es bastante simple conceptualmente, pero generalmente requiere un software y configuración especializada. Muchas veces la caída de un sistema corporativo, tiene un impacto en los costos muy por encima a los propios costos de infraestructura de alta disponibilidad. Algunos a tener en cuenta son: Costos directos: asociados a las reparaciones del sistema de información • Perdida de horas de trabajo del personal y su productividad. • Pérdida de ingresos, por servicios que no se pueden operar. Costos indirectos: retrasos en la producción, insatisfacción de clientes, perdida de reputación y mala publicidad. La tolerancia a fallos, es la capacidad que permite a un sistema funcionar, a pesar de que alguno de sus componentes falle, mediante un respaldo para recursos críticos. 2.2.2.1 Alcance Se plantea inicialmente una propuesta de diseño de red, para Inacap Antofagasta. Se comienza por la modificación de la topología actual, proporcionado un conjunto de estrategias, analizando los factores para conllevar una red de datos de alta disponibilidad, las cuales determinan la calidad de dicha red. En la actualidad las tecnologías de información brindan elementos como: componentes de calidad y alta disponibilidad que minimizan estos inconvenientes. Es entonces responsabilidad de las personas encargadas de la plataforma tecnológica garantizada que estos elementos se deben cumplir. Lo que se quiere alcanzar es maximizar el tiempo disponible de los sistemas en 55 línea, garantizando una excelente calidad en los servicios que brinda. En segunda instancia se desarrolla un plan de gestión del proyecto, que determine la ejecución de la implementación con equipos virtual izados y se realizaran pruebas de calidad del servicio. Con el fin de demostrar las mejoras que se pondrán en marcha en un plazo de 1 a 2 años, donde será implementada por alumnos de la sede estudiantil. 2.2.2.2 Impacto Dadas las características del proyecto, desde una postura de integración, una vez aceptado por parte de Inacap sede Antofagasta, permitirá que este sea desarrollado e implementado por alumnos egresados de la misma sede, lo que generara un impacto tanto en los alumnos pensado en la experiencia ganada para los mismos, como para la carrera, ya que marca un hito en actividades de integración. Al disponer de un proyecto Inacap sede Antofagasta abrirá una oportunidad a un grupo de alumnos egresados, a ser parte de la implementación de este proyecto. Siendo esta una de sus funciones; la formación de profesionales y técnicos de nivel superior aportando una contribución al desarrollo de estos. "La calidad de la educación superior es un concepto multidimensional que debería comprender todas sus funciones y actividades: enseñanza y programas académicos, investigación y becas, dotación de personal, alumnos, infraestructura y entorno académico". (UNESCO). Otros impactos se verán reflejados a nivel operacional: Mejoramiento de la continuidad operativa, Rapidez de acceso los recursos de plataforma Mejoramiento de la imagen corporativa a nivel tecnológico. Incluso para que sea medible el impacto se pueden realizar encuestas de satisfacción para; el personal administrativo, académicos y alumnos. 56 2.2.2.3 Factores Críticos Es necesario que el cableado este en óptimas condiciones, de lo contrario la empresa contratista deberá realizar una nueva canalización. Esto está a disposición de un presupuesto no contemplado y que le den curso. Disponer del cronograma de implementación por parte de Claro o Entel para el enlace de respaldo. 2.2.2.4 Supuestos Se asume que el estudio de las instalaciones de la organización. Cumple con las condiciones óptimas para realizar cualquier tipo de modificación necesaria para la implementación. Se debe asumir la existencia de los estudios de impacto ambiental aprobado, estudio de factibilidad técnica aprobada y el estudio tecnológico de la organización. (Esta información es de carácter privado para la organización). 2.2.2.5 Restricciones El tiempo de espera para implementar, ya que depende del presupuesto para la adquisición de nuevos equipos de comunicaciones, el cual está programado para el año 2022. 57 2.2.2.6 Objetivos del Proyecto 2.2.2.6.1 Objetivo General Desarrollar propuesta de un nuevo diseño de red, que demuestre como favorece a la calidad de la infraestructura lógica y física, de la red interna de Inacap Antofagasta. Que a su vez genere calidad de servicios, y establezca estabilidad a los sistemas de información. 2.2.2.6.2 Objetivos Específicos a) Demostrar una continuidad operativa b) Analizar la administración de red y servicios c) Considerar la optimización de los recursos de Inacap d) Mostar documentación la red existente, para estimar las carencias actuales en el diseño y hacer referencia a los protocolos y planificación, que dirijan al progreso de la organización. e) Considerar el rendimiento y correcto funcionamiento de la red Wifi. f) Optimizar los recursos de la institución. g) Verificar el comportamiento la red en tiempo real. 2.3 METODOLOGIA DE TRABAJO El proyecto contempla una serie de reuniones con personal de TI, el administrador de red local y el jefe de operaciones, los cuales van proveyendo información necesaria para realizar el análisis inicial del estado de la red. La fabricación de este informe permitirá, a cada área involucradas en el proyecto, puedan tener conocimiento del avance del proyecto. “La gestión de la integración del proyecto implica tomar decisiones en cuanto a la asignación de recursos, equilibrar objetivos y alternativas contrapuestas y manejar las interdependencias entre las áreas de conocimiento de la dirección de proyectos”. (Guía del PMBOK) 58 2.3.1 Fases para el desarrollo del proyecto Para el desarrollarlo de este proyecto es necesario la creación y autorización formal del proyecto, donde se identifican los involucrados y se alinean los objetivos estratégicos de la organización. Para ello hay que desarrollar el Acta de Constitución del Proyecto, (Planteamiento del problema, descripción, objetivos, alcances, factores críticos, supuestos y restricciones). Ilustración 9: Fases de la metodología 2.3.1.1 Fase I: Identificación del problema El primer paso al realizar una propuesta de mejoramiento consiste en identificar el problema, es decir, saber la dificultad a la cual nos enfrentamos en este proyecto. 2.3.1.2 Fase II: Desarrollar el acta de constitución El acta de constitución del proyecto establece una relación de colaboración entre la organización ejecutora y los encargados del proyecto. 59 2.3.1.3 Fase III: Análisis del sistema actual Se realiza un estudio y se analiza el sistema actual que tiene la sede Inacap Antofagasta, identificando sus falencias y debilidades que afectan los medios de comunicación, en sus áreas internas, logrando mejorar el sistema actual 2.3.1.4 Fase IV: Etapa de estudio Para iniciar con esta etapa es necesario conocer el concepto de factibilidad, el cual se refiere a la disponibilidad de los recursos necesarios para llevar a cabo los objetivos o metas señalados. Este estudio sirve para recopilar datos relevantes sobre el desarrollo de un proyecto y en base a ello tomar la mejor decisión, correspondiente a dar continuidad al desarrollo o implementación. El análisis de factibilidad se apoya en tres aspectos básicos: Ilustración 10: Aspectos básicos de factibilidad Camino a la factibilidad Técnica. En la actualidad y gracias al rápido desarrollo de nuevas tecnologías, se pueden encontrar varios tipos de soluciones a nivel de redes que cumplan con los requerimientos y capacidades técnicas necesarias y acordes al formato de la propuesta planteada. 60 Los elementos intercambiables de hardware redundantes, deben redundantes14, en caliente, es decir, capaces de ser reemplazados sin interrupción del servicio. Camino a la factibilidad Operativa. No importa el tamaño y el tipo de negocio, cualquier tipo de tiempo de inactividad del servicio puede ser costoso sin una solución de recuperación ante desastres peor aún, puede causar daños permanentes a tu reputación. No importa qué solución elijas, los beneficios de un sistema de alta disponibilidad son numerosos: Ahorra dinero y tiempo, ya que no es necesario reconstruir los datos perdidos debido al almacenamiento u otros fallos del sistema. En algunos casos, es imposible recuperar tus datos después de una interrupción. Eso puede tener un impacto desastroso en tu negocio. Menos tiempo de inactividad significa menos impacto en los usuarios y clientes. Esto conduce a una mejor productividad de tus empleados y garantiza la satisfacción del cliente. Se mejorará el rendimiento de tus aplicaciones y servicios. Camino a la factibilidad Económica. En el estudio de la Factibilidad Económica, determina el presupuesto de costos de los recursos técnicos, humanos y materiales tanto para el desarrollo como para la implantación del sistema. Además, ayuda a realizar el análisis costo-beneficio del sistema, el mismo que permitirá determinar si es factible a desarrollar económicamente el proyecto. La redundancia consiste en asegurar la supervivencia de la red ante un fallo, proporcionándole rutas de datos alternativas cuando se produce un fallo de enlace 14 61 2.3.2 Duración y cronograma El cronograma de actividades muestra de manera ordenas las diferentes tareas e hitos que forman el proyecto. En la ilustración 9 se puede apreciar el cronograma del proyecto. Tabla 1: Tabla de actividades Nombre de tarea Duración Comienzo Fin Propuesta de Proyecto 1 día mar 31-08-21 mar 31-08-21 Evidencia Nodo Central 1 día jue 08-04-21 jue 08-04-21 Reunión con ARL 1 día mar 13-04-21 mar 13-04-21 Plan de Contingencia Inacap 1 día mié 12-05-21 mié 12-05-21 Registro Fotográfico 3 días jue 13-05-21 lun 17-05-21 Reunión de levantamiento de requerimientos 1 día lun 17-05-21 lun 17-05-21 Reunión con ARL 1 día mar 18-05-21 mar 18-05-21 Recopilación Información equipos de Telecomunicación 2 días mar 18-05-21 mié 19-05-21 Reunión con Jefe de Operaciones 1 día mié 09-06-21 mié 09-06-21 Reunión con ARL 1 día mar 15-06-21 mar 15-06-21 Pruebas Grupo Electrógeno 1 día lun 28-06-21 lun 28-06-21 Investigación de Tecnologías de Solución 7 días vie 02-07-21 lun 12-07-21 62 2.3.3 Equipo de trabajo Es necesario disponer de las competencias que sean necesarias para la gestión del proyecto. Definir el recurso humano debe ser prioridad de ello depende la calidad y el éxito del servicio. En la tabla 2, se puede ver quienes compones este equipo de trabajo. Tabla 2: Equipo de Trabajo. Profesional Project Manager Ing. Telecomunicaciones Técnico I Técnico II Tipo Trabajo Trabajo Trabajo Trabajo Jornada Completa Completa Completa Completa El resultado de este paso es un grupo de trabajo constituido y organizado, en el cual se definen roles y responsabilidades para el desarrollo de la solución. La Importancia del Project Manager en el equipo de trabajo es la piedra angular en el desarrollo de un buen proyecto, y por lo tanto, el Project Manager juega un papel crucial a la hora organizar y adecuar a las necesidades del Proyecto. 2.4 REDES Y SERVICIOS ALTERNATIVAS DE SOLUCIÓN 2.4.1 Virtualización La virtualización es la tecnología que permite crear uno o varios entornos informáticos simulados a partir de un único hardware físico con un sistema operativo determinado. Permite crea una capa entre el hadware de la maquina física y el sistema operativo de la máquina virtual. Esta capa es capaz de controlar los cuatro recursos principales de un ordenador. Los tipos más importantes de virtualización son: Virtualización de servidores: se ejecuta más de un servidor en un mismo servidor físico. Virtualización de sistema operativos: para poder ejecutar más de un sistema operativo en un mismo dispositivo. Virtualización de almacenamiento: para tener diferentes espacios de almacenamiento en lo que se percibe como un único dispositivo. Virtualización de red: combinando diferentes conexiones de red en una única red visible para poder dividirla en otras a nivel local. A la máquina física original se le llama “host”, y se le equipa con un software llamado “hipervisor” que se conecta directamente con el hardware y permite dividir un sistema en diferentes entornos, a los que llamamos “máquinas virtuales”. Estas máquinas virtuales son las que utilizarán los cuatro recursos del hardware nombrados anteriormente, asignados y modificados según las necesidades por un usuario. Para optimizar el uso de máquinas virtuales, lo mejor es que se administren desde una sola consola de administración de virtualización. De este modo, se puede tener varias máquinas virtuales, con diferentes sistemas operativos, ejecutándose sobre el mismo ordenador físico. 64 Existen muchos softwares para virtualizar varios sistemas operativos en un servidor, entre los que destacan VMWare, Citrix, Microsoft, VirtualBox y KVM. La virtualización de recursos permite no tener que realizar una instalación física, usando el hardware como producto de consumo. Para una instalación, bastaría con migrar las máquinas virtuales al hardware deseado y realizar la configuración adaptada. Así, se produce un mayor aprovechamiento de espacio físico, una capacidad para actualizarte a nivel de aplicación en mucho menor tiempo y una gran mejora en el tiempo de recuperación cuando hay paradas imprevistas. 2.4.2 Diseño de Redes Jerárquicas La solución de rediseño para la red de datos de Inacap, debe permitir que la red sea fácilmente administrable, con facilidad de expansión, disponible, segura y con la capacidad de resolver los problemas con rapidez; estas características son brindadas por un modelo de red del tipo jerárquico. El modelo de diseño jerárquico típico se separa en tres capas: Ilustración 11: Modelo Jerárquico 65 Modelo de núcleo colapsado Un modelo de núcleo colapsado es aquel que combina la capa de distribución y la capa núcleo. Justificación de diseño de red de núcleo colapsado. Al eliminar una de las capas, se eliminar los equipos que están en ella, y por tanto es menos dinero a invertir. Los equipos de hoy en día traen consigo muchas funcionalidades (Protocolos, configuraciones, medidas de seguridad, etc.) y capacidades (velocidad de conmutación, densidad de puertos, etc.) comunes a ambas capas y por tanto no hacen necesario segmentarlo de esta manera. Ilustración 12: Núcleo Colapsado Dimensiones para evaluar El éxito de este proyecto plantea objetivos requeridos y concretos, resulta también en muchos casos, complejos y difícilmente cuantificables de manera exhaustiva e integral. Ello se debe principalmente al tamaño, e interacciones del grupo de los stakeholders del proyecto y sus diferentes intereses. Por ello resultara conveniente cuantificar dichos intereses (objetivos y/o expectativas) de manera homologada, para poder comparar su importancia al momento de decidir En las tablas comparativas, nos adentraremos en escalas de valores para medir parámetros y exigencias para comparar capacidades de la tecnología de 66 soluciones, considerando: 1. Costo 2. Soporte 3. Seguridad 4. disponibilidad, 5. funcionamiento 6. fiabilidad 7. mantenibilidad 8. calidad. Valorización y ponderación Los parámetros serán calculados, de acuerdo a los valores de ponderación que son 5-3 y 1. Tabla 3: Ponderación de costos Ponderacion 5 3 1 COSTO Costo Bajo de implementacion Costo Medio de implementacion Costo Alto de implementacion CRITERIO Criterio sin evaluación ya que existe una renovación de inventario por parte de Inacap Criterio sin evaluación ya que existe una renovación de inventario por parte de Inacap Criterio sin evaluación ya que existe una renovación de inventario por parte de Inacap Tabla 4: Ponderación de Soporte Ponderacion 5 3 1 SOPORTE Soporte on site (Presencial) Soporte Remoto Soporte Nulo CRITERIO Cuando tenga personal preparado para asistencia inmediata dentro de la ciudad. Cuando solo tenga personal preparado para asistencia inmediata remotamente. Cuando no tenga soporte. Tabla 5: Ponderación de Seguridad y criterios Ponderacion 5 3 1 SEGURIDAD Seguridad informatica de Red Seguridad informatica de Software Sin Seguridad CRITERIO Cuando tenga un grupo de personas que realizan monitoreo continuo de mi red 24/7 Cuando tenga monitoreo continuo de mi red pero en base a errores de implementación, desbordamientos de buffer, defectos de diseño, mal manejo de errores, etc. Sin seguridad 67 Tabla 6: Ponderación de disponibilidad Ponderacion 5 DISPONIBILIDAD CRITERIO Excelente Cuando sea igual o mayor a 99,4% 3 Buena Cuando sea igual o mayor a 98% y menor 99,4% 1 Media Cuando sea Igual o menor a 97,9% Tabla 7: Ponderación de funcionamiento y criterio Ponderacion FUNCIONAMIENTO 5 Excelente 3 Normal 1 Malo CRITERIO Pruebas generales de software optimas, Real Service Test operativo, Speed Test de ancho de banda, licencias activas Pruebas generales de software optimas, Real Service Test fuera de operación, sin Speed Test de ancho de banda, licencias activas Pruebas generales de software erróneas, Real Service Test fuera de operación, sin Speed Test de ancho de banda, licencias caducas Tabla 8: Ponderación de fiabilidad y criterios Ponderacion 5 3 1 FIABILIDAD Muy Alta Moderada Muy Baja CRITERIO Cuando la disponibilidad sea igual o mayor a 99,4% Cuando la disponibilidad sea desde 98 a 98,6% Cuando la disponibilidad sea Igual o menor a 97,1% Tabla 9:Ponderación de Mantenibilidad y criterios Ponderacion MANTENIBILIDAD 5 Muy Alta 3 Moderada 1 Muy Baja CRITERIO Cuando haya tiempo de notificación de problemas, tiempo de planificación, tiempo para solicitar repuestos y materiales y traslados de personal. Cuando haya tiempo de notificación de problemas, tiempo de planificación, sin tiempo para solicitar repuestos y sin traslados de personal Cuando no haya tiempo de notificación de problemas, sin tiempo de planificación, sin tiempo para solicitar repuestos y sin traslados de personal 68 Tabla 10:Ponderación de calidad y criterios Ponderacion CALIDAD 5 Muy Buena 3 Moderada 1 Muy Baja CRITERIO Cuando los materiales sean certificados, técnicos sean especialistas, equipos adecuados para la red y se hayan realizado pruebas Cuando los materiales no sean certificados, técnicos especialistas, equipos no son adecuados para la red y se hayan realizado pruebas Cuando los materiales no sean certificados, técnicos no sean especialistas y los equipos de red no sean los adecuados para la red y no se hayan realizado pruebas Tabla 11: Valorización general VALORACION GENERAL PARA TOMA DE DECISIÓN ASPECTOS VIRTUALIZACION NUCLEO COLAPSADO HA GENERALIDADES 11 13 15 TECNICO 20 12 16 TOTAL 31 25 31 2.3.2 Evaluación alternativa de solución Tabla 12: Evaluación de alternativas de solución TECNOLOGÍAS CRITERIOS GENERALES COSTO VIRTUALIZACION NUCLEO COLAPSADO HA DISPONIBILIDAD 3 3 5 3 5 5 5 5 5 TOTAL 11 13 15 SOPORTE SEGURIDAD 69 2.3.4 Conclusión de alternativa solución mejor evaluada El modelo jerárquico de tres niveles tiene, entre otras, las ventajas que con él es más fácil diseñar, implementar, mantener y escalar la red; además de hacerla más confiable. Cada una de las capas tiene funciones bien determinadas desde un punto de vista lógico más que físico. Esta división en distintas capas no implica que necesariamente los dispositivos que intervienen sean diferentes en cada una de las capas. Se pueden tener distintos dispositivos en una sola capa o un mismo dispositivo realizando funciones relativas a más de una capa. CONCLUSION Los resultados en el proyecto fueron óptimos y esto se debe a que durante su investigación, se contó con una buena disposición e interés por parte del área interesada lo cual fue un gran aporte para llegar a una conclusión satisfactoria. La reingeniería del proyecto sede Inacap, facilitara los procesos de comunicación y el flujo de información de sus diferentes áreas, además de mencionar la continuidad operativa. 70