Agustina 2014 Cibercriminalidad y perspectiva victimológica

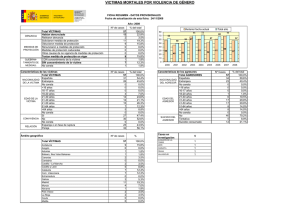

Anuncio