Guía de Actividades: Modelos de Seguridad Informática

Anuncio

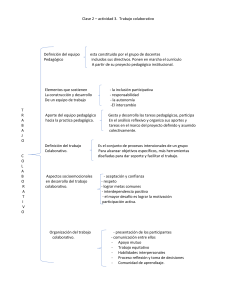

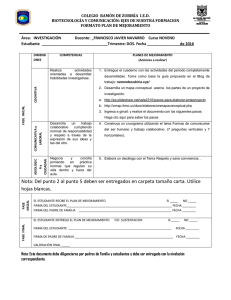

Universidad Nacional Abierta y a Distancia Vicerrectoría Académica y de Investigación Guía de actividades y rúbrica de evaluación - Tarea 1 Identificación de modelos de seguridad informática 1. Descripción general del curso Escuela o Unidad Académica Nivel de formación Campo de Formación Nombre del curso Código del curso Tipo de curso Número de créditos Escuela de Ciencias Básicas, Tecnología e Ingeniería Especialización Formación disciplinar Modelos y Estándares en Seguridad Informática 233002 Teórico 2 Habilitable Si ☐ No ☒ 2. Descripción de la actividad Tipo de actividad: Individual ☐ Colaborativa ☒ Número de 4 semanas Intermedia, unidad: ☒ Inicial ☐ Final ☐ Identificación de modelos Peso evaluativo de la Entorno de entrega de actividad: actividad: 175 puntos Seguimiento y evaluación Fecha de inicio de la Fecha de cierre de la actividad: 18 actividad: 6 de septiembre de octubre de 2019 2019 Competencia a desarrollar: Momento de la evaluación: Adaptar los modelos de seguridad informática, a través del análisis de las características propias de cada modelo, para garantizar que se ajustan a los requerimientos organizacionales. Proponer la utilización de estándares, normas y metodologías de seguridad informática en los modelos definidos, a través de la aplicación de instrumentos propios de la gestión de la seguridad informática, para garantizar la disponibilidad, confidencialidad e integridad de la información en las organizaciones. Temáticas a desarrollar: • Modelos de defensa en profundidad • Modelo de defensa en amplitud • Modelo MSPI Pasos, fases o etapa de la estrategia de aprendizaje a desarrollar Tarea 1 - Identificación de modelos de seguridad informática Actividades a desarrollar El grupo colaborativo identificará una Empresa (Grande, Mediana o pequeña) en la cual pueda tener acceso a información para validar los siguientes aspectos: • • • • Diagnóstico de Seguridad Informática Interno y Externo: Realizar un diagnóstico de seguridad informática en la cual se evidencie el estado actual de la compañía a nivel interno y externo. (50 Puntos) Objetivos Estratégicos de la Compañía: Realizar la identificación de los objetivos estratégicos de la compañía. Adicionalmente es importante identificar la inversión realizada en seguridad informática en la compañía. (10 Puntos) Definición del Modelo de Seguridad informática: Se debe realizara una investigación complementaria de los principales modelos de seguridad informática y con base a esta determinar cuál es el mejor modelo de seguridad informática para la compañía escogida. El grupo colaborativo determinará todas las particularidades del este modelo (Fases, recursos, actividades, personal, inversión, dispositivos, capacitaciones, etc) para su correcta implantación. (75 Puntos) Aportes individuales: Cada estudiante debe realizar cinco o más aportes para el desarrollo de la actividad colaborativa. Todos los aportes deben ser precisos, pertinentes, concisos y enfocados • en el desarrollo de la actividad. No se admitirán aportes copiados de internet, que no estén enfocados al desarrollo de la actividad o aportes de último momento (tres días antes del cierre de la actividad). Todos los aportes deben tener fundamentación en alguna bibliografía, por tanto, cada aporte debe tener una bibliografía que lo sustente. El estudiante debe escoger su rol y realizar aportes teniendo en cuenta el rol escogido. (30 puntos) Estructura NTC 1486: La estructura del documento a entregar debe cumplir con todas las especificaciones de formato establecidas en la norma NTC 1486. (10 Puntos) Entornos para su desarrollo Entorno Colaborativo: En dicho entorno se encuentra el foro Tarea 1 - Identificación de modelos de Seguridad, en dicho foro cada estudiante debe desarrollar sus aportes. Individuales: • Productos a entregar por el estudiante Aportes individuales: Cada estudiante debe realizar cinco o más aportes para el desarrollo de la actividad colaborativa. Todos los aportes deben ser precisos, pertinentes, concisos y enfocados en el desarrollo de la actividad. No se admitirán aportes copiados de internet, que no estén enfocados al desarrollo de la actividad o aportes de último momento (tres días antes del cierre de la actividad). Todos los aportes deben tener fundamentación en alguna bibliografía, por tanto, cada aporte debe tener una bibliografía que lo sustente. El estudiante debe escoger su rol y realizar aportes teniendo en cuenta el rol escogido. (30 puntos) Colaborativos: El grupo colaborativo identificará una Empresa (Grande, Mediana o pequeña) en la cual pueda tener acceso a información para validar los siguientes aspectos: • • • • Diagnóstico de Seguridad Informática Interno y Externo: Realizar un diagnóstico de seguridad informática en la cual se evidencie el estado actual de la compañía a nivel interno y externo. (50 Puntos) Objetivos Estratégicos de la Compañía: Realizar la identificación de los objetivos estratégicos de la compañía. Adicionalmente es importante identificar la inversión realizada en seguridad informática en la compañía. (10 Puntos) Definición del Modelo de Seguridad informática: Se debe realizara una investigación complementaria de los principales modelos de seguridad informática y con base a esta determinar cuál es el mejor modelo de seguridad informática para la compañía escogida. El grupo colaborativo determinará todas las particularidades del este modelo (Fases, recursos, actividades, personal, inversión, dispositivos, capacitaciones, etc) para su correcta implantación. (75 Puntos) Estructura NTC 1486: La estructura del documento a entregar debe cumplir con todas las especificaciones de formato establecidas en la norma NTC 1486. (10 Puntos) 3. Lineamientos generales del trabajo colaborativo para el desarrollo de la actividad Planeación de actividades para el desarrollo del trabajo colaborativo Roles a desarrollar por el estudiante dentro del grupo colaborativo Roles y responsabili dades para la Durante la primera semana de la actividad, cada estudiante debe seleccionar un rol para el desarrollo de la actividad. Se deben definir reuniones periódicas para evaluar el desarrollo de la actividad y cada integrante debe cumplir a cabalidad el rol seleccionado. Los integrantes deben realizar aportes pertinentes que contribuyan al desarrollo de la actividad. 1. líder: Es el encargado de verificar que todos los integrantes estén desarrollando su papel de forma idónea, responsable y diligente. Verifica la calidad de las acciones de cada grupo y propone acciones de mejoras para cada integrante del grupo y es el responsable del grupo frente al tutor del curso. 2. Comunicador: Es el responsable de generar el puente de comunicación entre el tutor del curso y los integrantes del grupo colaborativo. 3. Relator: Responsable de la relatoría de todos los procesos en forma escrita. También es responsable por recopilar y sistematizar la información a entregar al tutor. 4. Utilero: Responsable de conseguir el material y/o las herramientas de acuerdo a las necesidades del equipo para el desarrollo de la actividad. 5. Vigía del tiempo: Verifica que el desarrollo de la actividad este de acuerdo con los tiempos establecidos y alerta sobre posibles retrasos en el desarrollo de la actividad frente al tiempo estipulado. 1. líder: Es el encargado de verificar que cada integrante realice por lo menos dos aportes de calidad en el desarrollo de la actividad. producción de entregables por los estudiantes Uso de referencias Políticas de plagio 2. Comunicador: Es el responsable de comunicar al tutor cualquier determinación sobre la actividad que haya establecido el grupo. 3. Relator: Es el responsable de consolidar el trabajo que sus compañeros realicen al finalizar cada semana. 4. Utilero: Es el encargado de verificar que las herramientas, formatos y políticas se esté empleando de forma idónea de acuerdo con las condiciones de la actividad. 5. Vigía del tiempo: Realiza el cronograma de trabajo colaborativo para poder desarrollar la actividad en los tiempos establecidos y ante cualquier cambio redefine dicho cronograma. Para el desarrollo de esta actividad el estudiante debe utilizar la norma NTC 1486. De acuerdo al artículo 100 del reglamento general estudiantil, quien realice copia o plagio de la actividad obtendrá una calificación final de 0 puntos sin perjuicio de otras sanciones disciplinarias. 4. Formato de Rubrica de evaluación Tipo de actividad: Momento de la evaluación Formato rúbrica de evaluación Actividad Actividad ☐ ☒ individual colaborativa Intermedia, unidad: Inicial ☐ Identificació ☒ n de Modelos Niveles de desempeño de la actividad individual Aspectos evaluados Valoración Valoración Valoración baja alta media El estudiante El El estudiante no realizó cinco o estudiante participó con sus más aportes participó aportes para el que Aportes menos de desarrollo de la individual contribuyen al cinco actividad desarrollo de es aportes la actividad. (Hasta 10 (Hasta 7 (Hasta 0 puntos) puntos) puntos) Niveles de desempeño de la actividad colaborativa Aspectos evaluados Valoración Valoración Valoración baja alta media El grupo El grupo colaborativo El grupo colaborativo realizó el colaborativo no Diagnóstic realizó diagnostico de realizó el o de parcialmente seguridad diagnostico Seguridad el diagnostico informática seguridad Informátic seguridad interno y informática a Interno informática externo. y Externo (Hasta 50 (Hasta 25 (Hasta 0 puntos) puntos) puntos) Final ☐ Puntaje 30 Puntaje 50 El grupo colaborativo El grupo realizó la colaborativo no identificación realizó la de algunos identificación de los objetivos los objetivos estratégicos estratégicos de la de la compañía. compañía. (Hasta 10 (Hasta 5 (Hasta 0 puntos) puntos) puntos) El grupo El grupo colaborativo colaborativo El grupo realizó realizó colaborativo no parcialmente realizó la Definición completamente la definición la definición del definición del del Modelo del modelo de modelo de modelo de de seguridad seguridad seguridad Seguridad informática informática con informátic informática con con algunos todos sus sus componentes a sus componentes componentes (Hasta 75 (Hasta 35 (Hasta 0 puntos) puntos) puntos) El documento El documento entregado El documento no tiene errores cumple con la cumple con la de estructura estructura estructura de de acuerdo acuerdo con la Estructura establecida en con la norma la norma NTC norma NTC 1486 NTC 1486 NTC 1486 1486. (Hasta 10 (Hasta 5 (Hasta 0 puntos) puntos) puntos) Calificación final El grupo colaborativo realizó la identificación Objetivos de todos los Estratégic objetivos os de la Compañía estratégicos de la compañía. 10 75 10 175