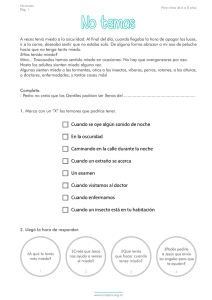

CONTENIDO ……Pág.2 PRESENTACIÓN ……Pág.3 INTRODUCCIÓN ……Pág.4 CAPITULO I: ASPECTOS GENERALES DE LA INSTITUCIÓN Y/O EMPRESA ……Pág.5 1.1. Razon Social o nombre de la Institución. ……Pág.5 1.2. Dirección. ……Pág.5 1.3. Teléfono ……Pág.5 1.4. E-mail. ……Pág.5 1.5. Visión y Misión (si existiera) ……Pág.5 1.6. Estructura Organizacional (si existiera) ……Pág.5 1.7. Productos y/o servicios que ofrece. ……Pág.5 CAPÍTULO II: GENERALIDADES Y DESCRIPCIÓN DEL DESARROLLO DE LAS PRÁCTICAS PRE-PROFESIONALES. ……Pág.6 2.1. Objetivos ……Pág.6 2.2. Diagrama de Gantt de las actividades realizadas. ……Pág.6 2.3. Descripción detallada del trabajo realizado. ……Pág.7 A) Situacion actual ……Pág.7 B) Evaluacion de riesgos/vulnerabilidades y estrategias /medidas de seguridad a aplicar ……Pág.8 C) Politicas de seguridad informática …...Pág.10 D) Propuesta de plan de implementacion de seguridad …...Pág.20 2.4. Principales teorías, técnicas y/o procedimientos de la especialidad que ha sido aplicados en las Practicas Pre Profesionales. …...Pág.24 2.5. Principales logros alcanzados. …...Pág.25 2.6 Limitaciones. …...Pág.25 CAPÍTULO III: CONCLUSIONES Y RECOMENDACIONES. …...Pág.26 3.1. Conclusiones …...Pág.26 3.2. Recomendaciones …...Pág.27 REFERENCIAS (BIBLIOGRAFIA). …...Pág.29 ANEXOS …...Pág.30 pág. 2 PRESENTACIÓN Es una realidad decir que existe una actitud histórica en la educación universitaria según la cual no debe haber restricciones para el acceso a la información; es en ese sentido que los docentes, alumnos, investigadores y terceros solicitan el acceso abierto a los sistemas de información en la Universidad. Sin embargo, a la luz de las recientes amenazas de la información tales como: sabotajes, violación de la privacidad, intrusos, interrupción de servicios, etc. y de las expectativas de mayores amenazas a la seguridad en el futuro, no puede continuar este acceso abierto e ilimitado. Por otro lado, debemos recomendar a las autoridades universitarias desarrollar políticas de seguridad de la información o si las tienen hacerlas cumplir porque constituyen la base de un plan de seguridad. De la misma forma, es conveniente un programa educativo de toma de conciencia de seguridad relacionado con la capacitación de los trabajadores y toda la comunidad universitaria. También es necesario reestructurar/renovar las redes informáticas a fibra óptica aplicando tecnología de prevención y detección de intrusos y separando el área académica con la administrativa pues ambos poseen servicios críticos. Finalmente, se recomienda una propuesta piloto de un plan de seguridad informática a corto plazo, mediano y largo plazo para nuestra Universidad, que servirá para que puedan tomarla como referencia para la implementación de los planes de seguridad informática. pág. 3 INTRODUCCIÓN El presente trabajo de investigación tiene como objetivo, concientizar sobre la seguridad informática que se sugiere se debe implementar en la universidad y nuestra comunidad universitaria que maneja información de gran valor económico o personal, ya que en este mundo tecnológico que avanza a pasos agigantados debemos protegernos de los intrusos que merodean las redes de informáticas, tratando de vulnerar la seguridades que están implementadas en los sistemas ya sea por el simple modo de curiosidad con la finalidad de perjudicar a alguna institución u individuo. Para poder contrarrestar estos malos inconvenientes existen muchas soluciones en nuestra actualidad, con una gran cantidad de herramientas desarrolladas especialmente para cumplir con la función de proteger nuestra información, existe herramientas de con licencia propietario y otras que son software libre, cada una de ellas con sus diferentes características y valor económico. Dependerá mucho de las políticas de seguridad de la universidad que se ha planteado, y del funcionamiento que estas realicen para poder adquirir un software que se adapte a sus respectivas necesidades, ninguna institución pública o privada está libre de ataques por más que se utilice las más grandes herramientas de protección ya que los Hackers cada día se inventan métodos de infiltración para vulnerar los sistemas de seguridad. Como aporte individual es que mas allá de los planes de seguridad informática, estándares existente o cualquier documentación que se elabore, para asegurar el éxito en seguridad está en la aplicación de tales planes y no quede archivado, además de contar con personal en seguridad informática altamente capacitado que cuente con vocación de servicio y un alto compromiso con nuestra universidad; asi como también la necesidad de contar con un programa permanente de capacitación en seguridad informática para nuestra comunidad universitaria. Por esta razón, y mediante el desarrollo del presente trabajo se quiere apoyar con un pequeño estudio de propuesta de seguridad informática y que se ha tratado de hacerlo lo mas entendible y adaptable en caso se considere o tome como referencia. pág. 4 CAPITULO I: ASPECTOS GENERALES DE LA INSTITUCIÓN Y/O EMPRESA 1.1.Razón Social o nombre de la Institución. Oficina de Servicios Informáticos – UNJFSC. 1.2. Dirección. Ciudad Universitaria. 1.3. Teléfono 2321338 1.4. E-mail. [email protected] 1.5. Estructura Organizacional OFICINA DE SERVICIOS INFORMÁTICOS UNIDAD DE RED ACADEMICA CIENTÍFICA Y TECNOLÓGICA UNIDAD DE SOPORTE, DESARROLLO DE SOFTWARE Y MANTENIMIENTO DE COMPUTADORAS UNIDAD DE INFORMÁTICA DE TRANSPARENCIA 1.6. Productos y/o servicios que ofrece. Administrar/gestionar el sistema macro de Intranet para Docentes (Directores de Escuelas, Directores de Departamentos, Control Asistencia, Reportes y Registros) y Estudiantes (Matrícula virtual, Impresión de Record, Llenado encuestas, Encuesta evaluación Docente); así como el Sistema de Biblioteca Virtual. También Asesorar en lo referente a las TIC y garantizar la disponibilidad permanente de las redes de comunicación, así como la optimización de los recursos informáticos. pág. 5 CAPÍTULO II: GENERALIDADES Y DESCRIPCIÓN DEL DESARROLLO DE LAS PRÁCTICAS PRE-PROFESIONALES. 2.1. Objetivos Dar a conocer las situaciones de riesgo, ataques y amenazas tanto físicas como lógicas que afectan la seguridad informática. Utilizar de la manera correcta las políticas, mecanismos, estándares y procedimientos para tener una buena seguridad informática. Ampliar o enriquecer los conocimientos acerca de la seguridad informática. Establecer la necesidad de educar e informar a toda la comunidad universitaria sobre materias de seguridad de la información. Sensibilizar a las instancias superiores con la Seguridad informática. Asignar roles y responsabilidades a personal de la Institución para la Seguridad de la Información Determinar los requerimientos de seguridad y evaluar los riesgos y la administración de los mismos. Controlar y prevenir los accesos no autorizados de la información Garantizar el funcionamiento correcto y seguro de las instalaciones de procesamiento de información. 2.2. Diagrama de Gantt de las actividades realizadas. Diagrama N° 01 Abr. 2018 Id. ACTIVIDAD Comienzo Fin 22/4 DIAGNOSTICO DE LA 1 SITUACION ACTUAL EN SEGURIDAD May. 2018 Jun. 2018 Jul. 2018 Ago. 2018 Duración 18/04/2018 8/05/2018 3s 2 EVALUACION DE RIESGOS Y VULNERABILIDADES Y ESTRATEGIAS DE SEGURIDAD 8/05/2018 25/06/2018 7s 3 PROPUESTA EN POLITICAS DE SEGURIDAD INFORMÁTICA 25/06/2018 8/07/2018 2s 4 PROPUESTA DE IMPLEMENTACIÓN 8/07/2018 4/08/2018 4s 5 RETROALIMENTACIÓN 4/08/2018 18/08/2018 2.14s 29/4 6/5 13/5 20/5 27/5 3/6 10/6 17/6 24/6 1/7 8/7 15/7 22/7 29/7 5/8 12/8 pág. 6 2.3. Descripción detallada del trabajo realizado. El trabajo realizado es sobre un estudio de la seguridad informática en nuestra universidad y su vital importancia que representa, para preservar la calidad de los servicios y velar por la eficacia y eficiencia de todos los procesos de los sistemas de información y el valor de sus activos. A) Situacion actual Se efectuó un diagnóstico de la situación actual de la seguridad informática, observando que la Universidad tiene debilidades en forma general de la metodología, guía o marco de trabajo que ayude a la identificación de riesgos y vulnerabilidades. a continuación mencionamos los siguientes aspectos críticos: Políticas de seguridad. Dentro de los diferentes aspectos a considerar en la gestión de seguridad informática que brinda nuestra universidad se ha podido observar que en las políticas de seguridad de informática, no hay cumplimiento estricto en la práctica. Muchas veces no cumplen con las políticas de seguridad porque simplemente desconocen de estas buenas prácticas de seguridad y no toman conciencia del rol que cumplen cuando manejan información confidencial. Protección de los equipos de cómputo. Básicamente hay algunas pequeñas deficiencias completamente solucionables para mantener el correcto funcionamiento del suministro eléctrico en algunas áreas académicas y administrativas, específicamentepor no contar con un sistema de alimentación ininterrumpida de energía (UPS). Es importante un sistema de UPS para apoyar un cierre ordenado o el funcionamiento de los equipos que soporten operaciones críticas dentro de las actividades de la Universidad. Capacitación. La mayoría del personal de TIC de la Universidad no están capacitados en temas actuales de seguridad informática, por lo que se hace necesario promover y ejecutar eventos o talleres de seguridad, pues la cultura de seguridad se debe arraigar en todos los niveles incluyendo toda la plana mayor incluyendo los decanos, directores y jefes, quiénes deberán tomar conciencia que la capacitación en seguridad informática debe estar alineada con las estrategias de la universidad. Incidencias de seguridad. Las incidencias de seguridad por los usuarios que pág. 7 manejan la información, y que ocurren muchas veces por descuido, desconocimientos técnicos o porque simplemente no cumplen con las recomendaciones de seguridad. Los incidentes de seguridad tienden a ser más internos que externos; la gestión de la seguridad necesita como mínimo la participación de todos los empleados de la Universidad, además de la participación de los docentes, alumnos y proveedores. Lo mas común es el olvido de las contraseñas, no hacer copias de seguridad, divulgación de la información, saturación de las redes por programas no autorizados. Riesgos más frecuentes. Se ha observado debilidades en la metodología o su aplicación, que ayude a la identificación de riesgos o vulnerabilidades y sus mecanismos de control para mitigar los mismos; como por ejemplo cortes de energía eléctrica, destrucción o modificación de la información, divulgación ilícita de Información, virus informáticos, etc. Redes informáticas. La universidad corre mayor riesgo que la mayoría de las empresas u otras entidades de nuestra ciudad de Huacho, porque utilizan redes informáticas abiertas, comunicativas y descentralizadas, generalmente con diversos niveles de seguridad. B) Evaluacion de riesgos/vulnerabilidades y estrategias /medidas de seguridad a aplicar En este cuadro se muestran los riesgos y vulnerabilidades identificadas y las estrategias o medidas de seguridad necesarias para mitigar dichos riesgos, se muestra en el Cuadro N° 01. Cuadro N° 01 Riesgos / Vulnerabilidades Sugerencias de estrategias/medidas de seguridad a Aplicar Interés en obtener información Estándares de seguridad para los sistemas estratégica de la Universidad operativos instalados en los servidores. por parte de la competencia, Restricciones en el manejo de la tales como información de información enviada por correo electrónico postulantes para examen de hacia redes externas. admisión, información de alumnos regulares, planilla de Revisiones periódicas de los registros de los sistemas y operaciones realizadas por pagos de docentes, etc. pág. 8 Riesgos / Vulnerabilidades Personal que trabaja la Universidad que se puede prestar para estas actividades desleales. Sugerencias de estrategias/medidas de seguridad a Aplicar los usuarios Adecuada arquitectura e implementación del sistema antivirus. Pérdida de información ocasionada por la infección de virus informático. Verificación periódica de la actualización del antivirus de computadoras personales y servidores. Generación periódica de reporte de virus detectados Uniformizar dentro de lo posible la estructura de las contraseñas empleadas y sus fechas de renovación Ausencia o exceso de contraseñas manejadas por los usuarios Implementar un sistema de Servicio de Directorio, el cual permita al usuario identificarse en él, y mediante un proceso automático, éste lo identifique en los sistemas en los cuales posee acceso. Falta de conciencia en seguridad de Programa de capacitación de la Universidad en la información por parte del temas relacionados a la seguridad de la personal de la Universidad. información. Arquitectura de red inapropiada para controlar accesos desde redes externas. Posibilidad de acceso no autorizado a sistemas por parte de personal externo a la Universidad. Diseño de arquitectura de seguridad de red. Adecuada configuración de elementos de control de conexiones (Firewalls) Implementación y administración herramientas de seguridad de Establecimiento de un procedimiento formal que contemple la generación de una No existen controles con respecto a copia de respaldo para los usuarios. las copias de seguridad. Se realizan Asegurar que la información del usuario se copias de seguridad pero muchas almacene en el servidor y estén protegidas veces no se ha probado que se puede por una contraseña. recuperar la información. Enviar fuera de la oficina una copia de seguridad completa una vez por semana. No existe un control de protección Implementación y administración de sobre los correos electrónicos no herramientas para la inspección del contenido solicitados por los usuarios de los correos electrónicos recibidos pág. 9 Sugerencias de estrategias/medidas de seguridad a Aplicar Riesgos / Vulnerabilidades Separación del segmento de red Inalámbrico mediante un firewall. Acceso abierto a redes inalámbricas Configuración la red inalámbrica para por parte de intrusos permitir el tráfico sólo de los equipos de escritorio y portátiles de la oficina. C) Politicas de seguridad informática Se debe potenciar y/o mejorar las políticas de seguridad con el propósito de proteger la información de la Universidad, éstas servirán de guía para la implementación de un plan de seguridad que contribuirá a mejorar la disponibilidad, la integridad y la confiabilidad de la información dentro de los sistemas de información, redes, instalaciones de cómputo y procedimientos manuales de la Universidad. Alcance Estas políticas están dirigidas a los empleados docentes, empleados administrativos, estudiantes, contratistas, consultores y demás miembros de la comunidad universitaria, incluyendo la posibilidad de personal externo que prestaría servicios a la universidad y que usaría tecnología de información. Estas políticas aplican a los equipos propios o arrendados que tiene la universidad y a los equipos propiedad de personas que sean conectados a las redes de la Universidad, pues actualmente cada vez es mas creciente la utilización de equipos propios por parte de la comunidad universitaria, tales como laptops, tablets y equipos moviles. La garantía del cumplimiento de estas políticas será responsabilidad de cada miembro de la comunidad universitaria pues su contravención afecta a toda la universidad. A continuación definimos las siguientes políticas de seguridad: Organización de la seguridad Se tiene como objetivo gestionar la seguridad dentro de la institución. Sugiere diseñar una estructura de administración que establezca la responsabilidad de los grupos en pág. 10 ciertas áreas de la seguridad y un proceso para el manejo de respuesta a incidentes. En esta política se definen los roles y responsabilidades a lo largo de la Universidad con respecto a la protección de los recursos de información. Los miembros de la comunidad universitaria deben tener el criterio para decidir cuando pueden hacer uso personal de los recursos de información y serán responsables de dicha decisión. De igual manera, la Oficina de Servicios Informáticos es responsable de crear las normas internas de uso personal de los servicios de Internet y de la red de la Universidad. Los empleados, docentes o estudiantes deben guiarse por las políticas de la Universidad sobre uso personal, y si hay incertidumbre, los deben consultar de inmediato con las instancias superiores. Inventario de activos Los inventarios de activos ayudan a garantizar la vigencia de una protección eficaz de los recursos informáticos. El proceso de constituir un inventario de activos es un aspecto importante de la gestión de riesgos. La Universidad debe contar con la capacidad de identificar sus activos y el valor relativo e importancia de los mismos. Sobre la base de esta información, la organización puede entonces, asignar niveles de protección proporcionales al valor e importancia de los activos. Se debe elaborar y mantener un inventario de los activos importantes asociados a cada sistema de información. Cada activo debe ser claramente identificado y su propietario y clasificación en cuanto a seguridad deben ser acordados y documentados, junto con la ubicación vigente del mismo. Ejemplos de activos asociados a los recursos de información son los siguientes: Recursos de información: bases de datos y archivos, documentación de sistemas, manuales de usuario, material de capacitación, procedimientos operativos o de soporte, planes de continuidad, disposiciones relativas a sistemas de emergencia para la reposición de información perdida, información archivada. Recursos de software: software de aplicaciones, software de sistemas, herramientas de desarrollo y utilitarios; Activos físicos: equipamiento informático (procesadores, monitores, computadoras portátiles, módems), equipos de comunicaciones (Routers, Pbs., contestadores automáticos), medios magnéticos (cintas, discos), otros equipos técnicos pág. 11 (suministro de electricidad, unidades de aire acondicionado), mobiliario, lugares de emplazamiento. Clasificación de la información El objetivo es asegurar un nivel de protección adecuado a los activos informáticos. La información debería clasificarse para indicar la necesidad, prioridades y grado de protección. La información y los resultados de los sistemas que manejan datos clasificados deberían catalogarse en relación con su valor e importancia para la universidad. También puede ser adecuado catalogar la información en términos de criticidad por ejemplo de su integridad y disponibilidad para la universidad. La clasificación de la información debe ser documentada por el propietario de la información, aprobada por la dirección responsable y distribuida al personal de informática/sitemas durante el proceso de desarrollo de sistemas o antes de la distribución de los documentos o datos. La clasificación asignada a un tipo de información, solo puede ser cambiada por el propietario de la información, luego de justificar formalmente el cambio en dicha clasificación. La información que existe en más de un medio (por ejemplo, documento fuente, registro electrónico, reporte o red) debe tener la misma clasificación sin importar el formato. Frecuentemente, la información deja de ser sensible o crítica después de un cierto período de tiempo, cuando la información se ha hecho pública. La información debe ser examinada para determinar el impacto en la Universidad si fuera divulgada o alterada por medios no autorizados. A continuación detallamos algunos ejemplos de información sensible: Registros de alumnus, TUPA, Registros de Grados y títulos de alumnus, Carga académica de docents, Registros del personal administrative, Información financiera de la Universidad, etc. Seguridad del Personal Seguridad en la definición de los puestos de trabajo y recursos. El área de Recursos Humanos debe notificar a la oficina y/o responsables de la Seguridad Informática, la renuncia o despido de los empleados así como el inicio y fin de los períodos de vacaciones de los mismos. Cuando se notifique el despido o transferencia, el pág. 12 personal responsable debe de asegurarse que la cuenta de usuario sea revocado. Cualquier ítem entregado al empleado o al proveedor como computadoras portátiles, llaves, software, datos, documentación, manuales, etc. Deben ser entregados al jefe o al área de Recursos Humanos. Capacitación de Usuarios. Los empleados de la Universidad deben recibir la formación adecuada y actualizaciones regulares de las políticas y procedimientos de la institución, donde se incluya los requisitos de seguridad, responsabilidades legales, así como prácticas en el uso correcto de los recursos de tratamiento de la información (Procedimientos de conexión, uso de paquetes de software, etc.) antes de obtener acceso a la información o los servicios. Procedimientos de respuestas ante incidentes de seguridad. Si un empleado de la Universidad detecta o sospecha la ocurrencia de un incidente de seguridad, tiene la obligación de notificarlo al personal de seguridad informática. Bajo ninguna circunstancia los usuarios deben de probar las sospechas de vulnerabilidad o fallas del sistema. La oficina o responsables de la seguridad informática debe documentar todos los reportes de incidentes de seguridad. Control de Acceso a los datos La interfaz de usuario para acceder a la información disponible en los sistemas debe ser clasificada como confidencial o no. Ejemplos posibles de información que se considera confidencial son “los datos de los aspirantes a especialidades de pregrado”, “las historias clínicas de los alumnos”, “información de investigaciones académicas en curso cuyos resultados sean críticos para la competitividad de la universidad y de los grupos de investigación” y “los expedientes de la oficina de Grados y Títulos”. Las personas que estén involucradas con este tipo de información deben seguir procedimientos adecuados para evitar el acceso sin autorización a esta información. Tenga claves seguras y no comparta su cuenta. Los usuarios autorizados son los responsables por la seguridad de su cuenta y de su clave. Las claves de los usuarios con privilegios deben cambiarse mínimo cada mes y las claves de los usuarios sin privilegios deben cambiarse mínimo cada tres meses. En medios electrónicos debe tener controles de acceso individuales (clave personal) y se recomienda que los archivos se almacenen encriptados. La seguridad física es muy importante para este tipo de información, así que el equipo donde sea pág. 13 almacenada debe estar asegurado físicamente y debe conectarse a las redes de la universidad sólo cuando las necesite (idealmente, el equipo donde se almacena la información debe sólo ser utilizado por las personas autorizadas a tener acceso a dicha información). Entre los métodos que se pueden utilizar para garantizar esto está el uso de llaves que aseguran el hardware del equipo para poder ser encendido. Si es un equipo portátil nunca debe dejarlo solo y siempre debe utilizar el cable de aseguramiento (lockdown cable) y cuando salga de la oficina asegúrese que el equipo y cualquier material crítico queden bajo llave. En caso de que la información sea muy importante no se debe dudar en guardar los medios y los equipos en una caja fuerte. Si después de utilizar este tipo de información no se hará pública y no se necesita para procesos posteriores, destrúyala (una picadora de papel para estos fines puede ser utilizada o puede incinerarla) o depositarla en los tachos de basura de la Universidad rompiendo antes el documento (aquí se supone que las personas encargadas de retirar el contenido de los tachos labora con la universidad y realiza un manejo correcto de los desechos); los datos en medio electrónico deben ser borrados de manera confiable (no basta con emitir el comando de borrado, es aconsejable hacer dos cosas adicionales: desocupar la papelera de reciclaje y reescribir el disco con otro archivo que tenga el mismo nombre del que fue borrado, en el mismo directorio donde estaba ubicado). Todas las conexiones de red internas y externas deben cumplir con las políticas de la Universidad sobre servicios de red y control de acceso. Es responsabilidad de la Oficina de Servicios Informáticos y de los responsables de de seguridad informática determinar: los elementos de red que pueden ser accedidos, el procedimiento de autorización para la obtención de acceso y controles para la protección de la red. Se sugiere que las siguientes actividades estén prohibidas: Copia no autorizada de material protegido por derechos de autor que incluye, pero no está limitado a, digitalización y distribución de imágenes o fotografías de cualquier origen (revistas, libros, páginas web, etcétera), digitalización y distribución de música, audio o video, distribución e instalación de software de los cuales ni la universidad ni el usuario tienen la licencia debida. Exportar software, información técnica, software y tecnologías para criptografía en contra de leyes de control regionales o internacionales. Las dependencias pág. 14 apropiadas deben ser consultadas antes de exportar cualquier material de este tipo. Revelar la clave ó código de su cuenta a otros (por ejemplo, su cuenta de correo electrónico, su usuario de bases de datos, su código para realizar llamadas de larga distancia) o permitir su uso a terceros para actividades ajenas a la misión de la universidad. La prohibición incluye familiares y cualquier otra persona que habite en la residencia del funcionario, docente o estudiante cuando la actividad se realiza desde el hogar (por ejemplo, computadores portátiles, teléfonos celulares o agendas electrónicas propiedad de la universidad). Utilizar la infraestructura de tecnología de información de la universidad para conseguir o transmitir material con ánimo de lucro. Igualmente se prohíbe el uso del sistema de comunicaciones de la universidad con el fin de realizar algún tipo de acoso, difamación, calumnia o cualquier forma de actividad hostil. Hacer ofrecimientos fraudulentos de productos o servicios cuyo origen sean los recursos o servicios propios de la universidad. Realizar actividades que contravengan la seguridad de los sistemas o que generen interrupciones de la red o de los servicios. Entre las acciones que contravienen la seguridad de la red se encuentran, aunque no están limitadas, acceder a datos cuyo destinatario no es usted, ingresar a una cuenta de un servidor o de una aplicación para la cual no está autorizado. Está prohibido explícitamente el monitoreo de puertos o análisis de tráfico de red con el propósito de evaluar vulnerabilidades de seguridad. Las personas responsables de la seguridad informática pueden realizar estas actividades cuando se realicen en coordinación con el personal responsable de los servidores, los servicios, las aplicaciones y de la red. Burlar los mecanismos de seguridad, autenticación, autorización o de auditoria de cualquier servicio de red, aplicación, servidor, o cuenta de usuario. Interferir o negar el servicio a usuarios autorizados con el propósito de lesionar la prestación del servicio o la imagen de la universidad. Uso de comandos o programas o el envío de mensajes de cualquier tipo con el propósito de interferir o deshabilitar una sesión de usuario a través de cualquier medio, local o remoto (Internet o Intranet). pág. 15 Proporcionar información sobre los aspirantes, estudiantes, empleados administrativos o docentes a personas o entidades externas que no tengan ningún tipo de relación contractual, relación jurídico-administrativa o convenio con la Universidad donde se especifique que ellos pueden disponer de dicha información. Gestión de Comunicaciones y Operaciones La gestión de las comunicaciones y operaciones de la Universidad son esenciales para mantener un adecuado nivel de servicio a los alumnos, docentes e investigadores. Los procedimientos operacionales y las responsabilidades para mantener accesos adecuados a los sistemas, así como el control y la disponibilidad de los mismos, deben ser incluidos en las funciones operativas de la Universidad. Procedimientos y responsabilidades de operación Se deben documentar y mantener los procedimientos de operación identificados por la política de seguridad. Estos procedimientos, se deben tratar como documentos formales y sus cambios debe estar autorizados. Se deben controlar los cambios en los sistemas y recursos de tratamiento de información. Un control inadecuado de dichos cambios es una causa habitual de fallos de seguridad o del sistema. Se deben implantar responsabilidades y procedimientos formales de gestión para asegurar un control satisfactorio de todos los cambios en los equipos, el software o los procedimientos. La separación de los recursos para desarrollo, prueba y producción es importante para conseguir la segregación de las responsabilidades implicadas. Se deberían definir y documentar las reglas para transferir el software del entorno de desarrollo al de producción y así evitar problemas operacionales. La contratación de un proveedor externo para gestionar los recursos de tratamiento de información puede introducir posibles vulnerabilidades, como la posibilidad de daño, pérdida o comprometer los datos en las instalaciones de la Universidad. Se deberían identificar estos riesgos de antemano e incorporarse al contrato las medidas de seguridad apropiadas de acuerdo con la Universidad. Gestión de respaldo y recuperación Almacenar un nivel mínimo de información de respaldo, junto a los registros exactos y completos de las copias de seguridad y a procedimientos pág. 16 documentados de recuperación, a una distancia suficiente para evitar todo daño por un desastre en el local principal. Se retendrán como mínimo tres generaciones o ciclos de información de respaldo para las aplicaciones importantes del negocio. Los medios de respaldo se deben probar regularmente, donde sea factible, para asegurar que son fiables cuando sea preciso su uso en caso de emergencia. Comprobar y probar regularmente los procedimientos de recuperación para asegurar que son eficaces y que pueden cumplirse en el tiempo establecido por los procedimientos operativos de recuperación. Protección de software malicioso Política formal que requiera el cumplimiento de las licencias de software y la prohibición del uso de software no autorizado para los empleados, alumnos, docentes y terceros, Verificación de todo archivo adjunto al correo electrónico o de toda descarga para buscar software malicioso antes de usarlo. Está prohibido para el personal, el uso CD-DVD, discos externos, memorias USB provenientes de otras fuentes que no sea de la Universidad, a excepción de los provenientes de organismos reguladores, proveedores y clientes, alumnos y docentes, los cuales deben pasar por un procedimiento de verificación y control en el área respectiva. Procedimientos y responsabilidades de administración para la utilización de la protección de antivirus, la formación para su uso, la información de los ataques de los virus y la recuperación de éstos Se debe evitar compartir archivos o carpetas con otros usuarios; en caso de ser necesario coordinar con el área respectiva y habilitar el acceso sólo a nivel de lectura informando a personal de Soporte Técnico. Todos los PCs, laptops y estaciones de trabajo deben tener configurados un protector de pantalla con clave y con un tiempo de espera máximo de 10 minutos cuando el equipo esté desatendido. Intercambio de información y software Los mensajes enviados a listas de correo o grupos de discusión por los miembros de la comunidad universitaria y que utilicen las direcciones de correo de la universidad deben contener un párrafo donde diga "las opiniones expresadas en pág. 17 este mensaje son estrictamente personales y no es una posición oficial de la Universidad. La información contenida en este mensaje es confidencial y sólo puede ser utilizada por la persona o la organización a la cual está dirigido. Si usted no es el receptor autorizado, cualquier retención, difusión, distribución o copia de este mensaje está prohibida y será sancionada por la ley. Si por error recibe este mensaje, favor reenvíelo y borre el mensaje recibido inmediatamente. Los miembros de la comunidad universitaria deben ser cuidadosos cuando abran los anexos colocados en los mensajes de correo electrónico que sean recibidos de remitentes desconocidos o sospechosos ya que pueden contener virus. Está totalmente prohibido lo siguiente: Generar o enviar correos electrónicos a nombre de otra persona sin autorización o suplantándola. Envío de mensajes de correo electrónico con una dirección de correo diferente al verdadero remitente con el fin de realizar algún tipo de acoso, difamación u obtener información. Crear o reenviar cartas cadena o cualquier otro tipo esquema de “pirámide” de mensajes Colocar mensajes de correo iguales o similares no relacionados con las actividades de la universidad a un gran número de grupo de noticias (mensajes electrónicos masivos no solicitados y no autorizados en grupos de noticias). Desarrollo y Mantenimiento de los Sistemas El diseño de la infraestructura de la Universidad, las aplicaciones de negocio y las aplicaciones del usuario final deben soportar los requerimientos generales de seguridad documentados en la política de seguridad de la Universidad. Estos requerimientos deben ser incorporados en cada paso del ciclo de desarrollo de los sistemas. Todos los requisitos de seguridad, incluyendo las disposiciones para contingencias, deberían ser identificados y justificados en la fase de requisitos de un proyecto, consensuados y documentados como parte del proceso de negocio global para un sistema de información. pág. 18 Cumplimiento Normativo Se deben cumplir los siguientes objetivos: Evitar infringir cualquier norma civil o penal. Ley, reglamento, obligación contractual o cualquier requerimiento de seguridad. Asegurar la compatibilidad de los sistemas con las políticas y estándares de seguridad Maximizar la efectividad y minimizar las interferencias hacia y del sistema de auditoría del proceso. Buscar el asesoramiento sobre requisitos legales específicos de los asesores legales de la organización, o de profesionales de derecho calificados. Gestión de Continuidad del Negocio El objetivo es reaccionar a la interrupción de las actividades de la Universidad y proteger sus procesos críticos frente a grandes fallos o desastres. Se debe implantar un proceso de gestión de continuidad del negocio para reducir, a niveles aceptables, la interrupción causada por los desastres y fallas de seguridad como por ejemplo desastres naturales, accidentes, fallas de equipos o acciones deliberadas mediante una combinación de controles preventivos y de recuperación. Se debe desarrollar e implantar planes de contingencia para asegurar que los procesos de negocio se pueden restaurar en los plazos requeridos, dichos planes se deben mantener y probar para que se integren con todos los demás procesos de gestión. Proceso de Gestión de la continuidad del negocio Comprender los riesgos que la Universidad corre desde el punto de vista de su vulnerabilidad e impacto, incluyendo la identificación y priorización de los procesos críticos del negocio. Comprender el impacto que tendrían las interrupciones en las actividades de la Universidad. Es importante encontrar soluciones que manejen las pequeñas incidencias así como los grandes accidentes que puedan amenazar la viabilidad de la institución. Tiempo de respuesta lo mínimo posible cuando la Universidad haya sufrido una infracción de seguridad como por ejemplo la infección de virus informáticos en los servidores. Supervisar que los servidores y los firewall marchen bien. pág. 19 Probar y actualizar regularmente los planes y procesos que describen las acciones a realizar tras una contingencia que amenace las actividades de la Universidad. Por ejemplo que los procedimientos de las copias de seguridad de la información funcionen adecuadamente. Considerar la adquisición de los seguros adecuados que formarán parte de los proceso de continuidad del negocio; Formular y documentar planes de continuidad del negocio en línea con la estrategia acordada por la Universidad D) Propuesta de plan de implementacion de seguridad Con la identificación de riesgos, amenazas y vulnerabilidades se pudo determinar el conjunto de actividades más importantes a ser realizadas por la Universidad, las cuales permiten alinear las estrategias o medidas de seguridad existentes con las exigidas por las políticas de seguridad elaboradas. Estas actividades han sido agrupadas en un plan de implementación, el cual contiene las metas de cada actividad, y las etapas a ser cubiertas en cada actividad identificada. Se muestra en el Cuadro N° 02. Cuadro N° 02 DESCRIPCIÓN METAS ETAPAS Elaboración de un inventario de activos Clasificar los activos de información incluyendo información de almacenada información de objetivo priorizar la utilización la información de aquella que para Clasificación de la información por parte de los responsables definidos. de Consolidación de los activos de medidas de información clasificados. mayores niveles de protección. e identificados información requiere digitales de Definición de responsables por activos Clasificación de recursos medios información impresa. manera adecuada con el en Determinación de las seguridad a ser aplicados para cada activo pág. 20 DESCRIPCIÓN METAS ETAPAS clasificado. Implementación de las medidas de seguridad determinadas previamente. un Definición del mensaje a transmitir y Lograr compromiso y material a ser empleado para los distintos concienciación de los grupos de usuarios, entre ellos: miembros de la Comunidad general comunidad en sobre general: seguridad, Información Políticas de universitaria en temas seguridad y estándares incluyendo protección Campaña de concienciación de usuarios referentes a la de virus, contraseñas, seguridad física, seguridad de la sanciones, correo electrónico y uso de información. Se debe Internet. realizar una campaña Personal de TIC: Políticas de seguridad, de concienciación que estándares y controles específicos para la esté orientada a todos tecnología y aplicaciones utilizadas. los y Jerarquía superior y Jefaturas: Monitoreo usuarios relacionada con de seguridad, responsabilidades de conceptos básicos de supervisión, políticas de sanción. seguridad y a grupos Capacitación mediante charlas, videos, específicos con temas presentaciones, afiches, etc., los cuales correspondientes a sus recuerden permanentemente al usuario la responsabilidades en importancia de la seguridad de la la institución. información. evitar Adaptación de los equipos y sistemas de Para manipulación de los Seguridad de red y comunicaciones de Elaboración de un inventario de equipos equipos comunicaciones personal por no de comunicaciones (routers, switches, firewalls, etc.) y Adaptación de los equipos a la política de autorizado garantizar comunicaciones a políticas de seguridad. que configuración la seguridad que La arquitectura de red propuesta debe pág. 21 DESCRIPCIÓN METAS ETAPAS brinden considerar la segmentación del área mayor seguridad y académica como administrativa tanto a eficiencia nivel hardware como software, poseen, a las comunicaciones, requiere que se Controlar mediante comunicación los entre un firewall la la red la de equipos que soportan Universidad y redes externas para evitar dicho actividades no autorizadas desde dichas servicio se encuentren redes hacia los equipos de red de la adecuadamente Universidad. configurados. Implementar una estructura de la red para evitar el ingreso de conexiones desde Internet hacia la red interna de datos. Implementar un sistema de Antivirus para servicios de Internet. Implementar un sistema de monitoreo de Intrusos para detectar los intentos de intrusión o ataque desde redes externas hacia la red de datos de la Universidad. Implementar un servidor de gestión de seguridad de la red que monitoree todos los demás servidores como antivirus, web, firewall, correo electrónico, etc. Con el propósito de Elaboración de un inventario de las obtener adecuado un control sobre el aplicaciones y sistemas de la Universidad. Inventario de acceso de los usuarios Elaboración de un inventario de los accesos a los a los sistemas de la sistemas Universidad, se debe Verificación de los perfiles definidos en realizar un inventario perfiles de acceso de cada sistema los sistemas para cada usuario. de todos los accesos Revisión y aprobación de los accesos por que poseen ellos sobre parte de las direcciones respectivas pág. 22 DESCRIPCIÓN METAS cada uno ETAPAS los Depurar los perfiles de accesos de los de sistemas. Este usuarios a los sistemas inventario debe ser Mantenimiento periódico del inventario. actualizado al modificar el perfil de acceso de algún usuario y será utilizado para realizar revisiones periódicas de los otorgados accesos en los sistemas. Elaboración de un inventario de las Para asegurar el aplicaciones existentes. cumplimiento de la Elaboración de un resumen de los Verificación y Adaptación de los sistemas de la Universidad política de seguridad requisitos en aplicaciones los controles existentes, se debe que deben según cumplir las las políticas y estándares de seguridad verificar el grado de Evaluación del grado de cumplimiento de cumplimiento de las la política de seguridad para cada una de políticas de seguridad las aplicaciones existentes y la viabilidad en los sistemas de la de su modificación para cumplir con las Universidad y políticas de seguridad, elaborando la adaptarlos en caso de relación de cambios que deben ser verificar realizados en cada aplicación. su Estandarización incumplimiento. de controles para contraseñas de los sistemas. Revisión y Adaptar adaptación de procedimientos procedimientos controles complementarios complementarios los Revisión y adaptación de los controles y y estándares para desarrollo de sistemas. Elaboración de procedimientos de de monitoreo, incluyendo procedimientos pág. 23 DESCRIPCIÓN METAS ETAPAS de para verificación periódica de carpetas lo compartidas, generación de copias de las respaldo de información de usuarios, políticas de seguridad. aplicación de controles de seguridad la Universidad acuerdo a estipulado en para información en computadoras portátiles, etc. Elaboración de procedimientos de monitoreo y reporte sobre la administración de los sistemas y herramientas de seguridad, entre ellas: antivirus, servidores de seguridad del contenido, servidor Proxy, servidor Firewall , sistema de detección de intrusos. Revisión y establecimiento de controles para el almacenamiento físico de la información Revisión y establecimiento de controles para personal externo que realiza labores utilizando activos de información de la Universidad para la Universidad. (Soporte técnico, proveedores de comunicación: Telmex, Telefónica, etc.) 2.4. Principales teorías, técnicas y/o procedimientos de la especialidad que ha sido aplicados en las Practicas Pre Profesionales. Técnicas e instrumentos de recolección y procesamiento de datos, lo visualizamos en el Cuadro N° 03: pág. 24 Cuadro N° 03 Técnicas Análisis documental Instrumentos Uso Textos, tesis, publicaciones, Se analizó la estudios previos, etc. documentación para fundamentar la investigación Observación Visitas presenciales Para conocer directamente la situación actual de la seguridad de la información. Nota: Se efectuó registro manual y proceso computarizado. Técnicas de evaluación de riesgos, que permitan determinar tanto la naturaleza como el nivel de los riesgos de seguridad para la Universidad. Los resultados de esta evaluación ayudarán a encauzar y determinar una adecuada acción en la toma de decisiones y las prioridades para gestionar los riesgos de la seguridad de la información, y la implantación de los controles seleccionados para protegerse contra dichos riesgos. Teoría general de sistemas, entorno de la organización, interacción interna y externa, etc. Seguridad y Auditoria de la información, normas de seguridad, aplicación, cultura y los controles de seguridad. 2.5. Principales logros alcanzados. Se efectuó el trabajo de Evaluación de riesgos, vulnerabilidades y estrategias/medidas de seguridad a aplicar, los que se ha plasmado en una matriz. Se hizo un compendio de las políticas de seguridad, haciendo énfasis en su aplicación. Se elaboró la Propuesta de plan de implementacion de seguridad, en la cual se muestra en una matriz detallada, con la descripción, metas y etapas. 2.6 Limitaciones. No ha habido limitaciones por cuanto han sido actividades enteramente dedicadas a elaborar el estudio de la seguridad informática y por el contrario ha habido un total apoyo de la Jefatura de la Oficina de Servicios Informáticos. pág. 25 CAPÍTULO III: CONCLUSIONES Y RECOMENDACIONES. 3.1. Conclusiones La seguridad informática casi siempre ha sido siempre considerada como un problema de ingeniería, donde la responsabilidad debe recaer en el personal de seguridad informática, de tal forma que las organizaciones han tratado de resolverlo utilizando tecnología como controles de acceso, pero este enfoque no es del todo correcto porque la gestión de la seguridad informática requiere la participación de todos los empleados, docentes, estudiantes, etc., es decir de toda la comunidad universitaria. Las autoridades no deben olvidar a la seguridad informática como una prioridad alineada con la estrategia universitaria. Los resultados de la investigación con respecto a los riesgos de la información en la universidad son: virus informáticos, no realizar copias de seguridad y la divulgación ilícita de la información por algunas personas de la comunidad universitaria, corroboran con lo que acontece en otros paises, donde aproximadamente el 70% de los robos o accidentes que se producen en los sistemas informáticos de las organizaciones los causan los propios trabajadores, muchas veces son resultados de errores, descuidos en sus conocimientos sobre la seguridad de la organización o actos delictivos propiamente dichos. Siendo la universidad una entidad donde existen recursos humanos, recursos técnicos e infraestructura está expuesta a diferentes tipos de riesgos e inseguridades procedentes de una amplia variedad de fuentes, incluyendo fraudes basados en informática, virus informáticos, espionajes, sabotaje, vandalismo y otros. La dependencia de los sistemas y servicios de información implica que la universidad es más vulnerables a las amenazas de seguridad, y se han vuelto más vulnerables al compartir sus recursos de información e interconectar las redes públicas (Internet) con las privadas. Los hackers pueden penetrar a las redes informáticas de una institución y causar graves interrupciones en el sistema. La seguridad informática está siendo un tema crítico dentro de las organizaciones, y la universidad no puede ser ajena a ello, por tanto deben establecerse requisitos de seguridad en la parte legal como normativas, estatutos, regulaciones y contratos que deberían satisfacer las organizaciones, los contratistas y los proveedores de servicios, pág. 26 de tal forma que se garantice la seguridad de los activos, la exactitud y confiabilidad de sus registros y la aceptación de las normas administrativas. 3.2. Recomendaciones Se deben implementar un programa de capacitación permanente o programas de capacitación de seguridad informática en la Universidad, comenzando por la cima de la escala jerárquica; primero implementar el programa de seguridad para las autoridades, los jefes de departamentos, luego trabajadores, estudiantes, docentes y personal externo que brinda servicios. Algunos sistemas de información no han sido diseñados para ser seguros, y la seguridad que puede lograrse a través de los medios técnicos es limitada, y debería apoyarse en una gestión y unos procedimientos adecuados. La universidad debe implementar políticas de seguridad de la información o hacerlas cumplir, pues son la base para la gestión de seguridad. La implementación de las estrategias o medidas de seguridad, para que sea eficaz, debe basarse en un plan organizado que tenga en cuenta todos los aspectos de las necesidades de seguridad de la organización. Algunas entidades tienen políticas de seguridad, pero muy pocas implantan una cultura de conciencia de seguridad que fomente la identificación del trabajador con la información que manejan. Para que tenga éxito un plan de gestión de seguridad en la universidad es necesario un marketing efectivo de seguridad de la información a las autoridades universitarias, docentes, alumnos, trabajadores y terceros. Debe haber normas y guías que controlen la forma en la que se lleva a cabo el plan, y que se distribuya en forma de políticas. Se apoya rediseñar las redes informáticas de la universidad separando el área académica y el área administrativa pues tienen sistemas administrativos críticos. Es necesario consolidar sus redes informáticas aplicando tecnología de prevención y detección de intrusos, que es una buena solución para observar el tráfico de la red, permitir el ingreso del tráfico legítimo y detectar comportamientos maliciosos como los ataques de negación de servicios para evitar interrupciones en la red. Para minimizar los efectos de un problema de seguridad se realiza lo que llamamos un análisis de riesgos y responder a tres cuestiones básicas sobre nuestra seguridad: ¿Qué queremos proteger?, ¿Contra quién o qué lo queremos proteger?, ¿Cómo lo queremos proteger?; se debe hacer énfasis no sólo la prevención ante un problema pág. 27 sino también la recuperación si el mismo se produce, y recuperarnos de ese incidente en el menor tiempo posible y el menor costo, por ello es necesario que las instituciones cuenten con un plan de continuidad del negocio cuando se han producido desastres o fallas de seguridad. Existen estándares internacionales sobre seguridad de la información. En Perú la ISO/IEC 17799:2005 es de uso obligatorio en todas las instituciones públicas desde agosto del 2007, estandarizando de esta forma los diversos proyectos y metodologías en este campo, respondiendo a la necesidad de seguridad por el uso intensivo de Internet y redes de datos institucionales, la supervisión de su cumplimiento está a cargo de la Oficina Nacional de Gobierno Electrónico e Informática - ONGEI (www.ongei.gob.pe). La versión más reciente es la ISO/IEC 27002:2013. proporciona 14 secciones o dominios con recomendaciones de las mejores prácticas en la gestión de la seguridad de la información a todos los interesados y responsables en iniciar, implantar o mantener sistemas de gestión de la seguridad de la información. Dentro de cada sección, se especifican los objetivos de los distintos controles para la seguridad de la información, para cada uno de los controles se indica asimismo una guía para su implantación; el número total de controles suma 114 entre todas las secciones, aunque cada organización debe considerar previamente cuántos serán realmente los aplicables según sus propias necesidades. pág. 28 REFERENCIAS (BIBLIOGRAFIA). [1] La Seguridad de Información, publicación editada por el Grupo Ibermática, Nº 93, pp. 5 Abril 2000. [2] Gualsaqui Vivar, Juan Carlos (2013). Proyecto de Desarrollo del marco de referencia COBIT 5.0 para la Gestión del área de TI de la empresa Blue Card, Tesis de Título. Pontificia Universidad Nacional Católica del Ecuador, Ecuador. [3] Estándares, Disponible en: http://www.iso.org/ [4] Killmeyer, J. Arquitectura de seguridad de la información: un enfoque integrado de la seguridad en la organización. New York 2001. [5] Jorge Burgos Salazar, Pedro G. Campos, Universidad del Bío-Bío, Modelos para Seguridad de la Información en TIC, Chile, 2013 disponible en: http://ceur-ws.org/Vol-488/paper13.pdf [6] Asensio, Gonzalo. Seguridad en Internet. Ediciones Nowtilus S.L. 2006 [7] Shinder, Debra Littlejhon. Prevención y Detección de delitos informáticos. Ed. Anaya Multimedia, Madrid. 2003. [8] Maiwald Eric, “Fundamentos de seguridad en redes”, Editorial McGraw-Hill, 2005, primera edición. México DF. pág. 29 ANEXOS pág. 30