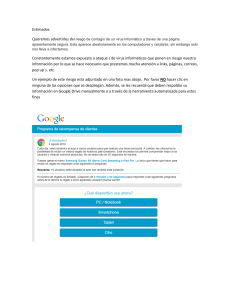

ESPECIALIDAD DESARROLLADA 1. Define los siguientes términos: a. Internet: Es una red de redes que permite la interconexión descentralizada de computadoras a través de un conjunto de protocolos denominado TCP/IP. Tuvo sus orígenes en 1969, cuando una agencia del Departamento de Defensa de los Estados Unidos comenzó a buscar alternativas ante una eventual guerra atómica que pudiera incomunicar a las personas. Tres años más tarde se realizó la primera demostración pública del sistema ideado, gracias a que tres universidades de California y una de Utah lograron establecer una conexión conocida como ARPANET (Advanced Research Projects Agency Network). b. World Wuide Web (www): A diferencia de lo que suele pensarse, Internet y la World Wide Web no son sinónimos. La WWW es un sistema de información desarrollado en 1989 por Tim Berners Lee y Robert Cailliau. Este servicio permite el acceso a información que se encuentra enlazada mediante el protocolo HTTP (HyperText Transfer Protocol). c. Sala de chat: Espacio virtual donde se reúnen usuarios para chatear. Pueden ser de acceso libre o acceso limitado por invitación o suscripción. d. Descargar: Se utilizan para referirse a la obtención de datos de un dispositivo a través de un canal de comunicación. El uso más común del término descarga está relacionado con la obtención de contenido de Internet, donde un servidor remoto recibe los datos que son accedidos por los clientes a través de aplicaciones específicas, tales como navegadores. e. Subir: Si el servidor de carga está en Internet, el usuario del servicio tiene ahora un repositorio de archivos, similar a un disco duro que está disponible para el acceso en cualquier computadora que esté en Internet. Subir es similar a bajar, excepto que en lugar de cargar archivos a su equipo, se los envía al servidor. f. Página web: Una página web es un documento creado en formato HTML (Hypertext Markup Language) que es parte de un grupo de documentos hipertexto o recursos disponibles en el World Wide Web. Una serie de páginas web componen lo que se llama un sitio web. Los documentos HTML, que estén en Internet o en el disco duro del ordenador, pueden ser leídos con un navegador. Los navegadores leen documentos HTML y los visualizan en presentaciones con formatos, con imágenes, sonido, y video en la pantalla de un ordenador. Las páginas web pueden contener enlaces hipertexto con otros lugares dentro del mismo documento, o con otro documento en el mismo sitio web, o con documentos de otros sitios web. También pueden contener formularios para ser rellenados, fotos, imágenes interactivas, sonidos, y videos que pueden ser descargados. g. Correo electrónico: (También conocido como e-mail, un término inglés derivado de electronic mail) es un servicio que permite el intercambio de mensajes a través de sistemas de comunicación electrónicos. El concepto se utiliza principalmente para denominar al sistema que brinda este servicio vía Internet mediante el protocolo SMTP (Simple Mail Transfer Protocol), pero también permite nombrar a otros sistemas similares │1 que utilicen distintas tecnologías. Los mensajes de correo electrónico posibilitan el envío, además de texto, de cualquier tipo de documento digital (imágenes, videos, audios, etc.). h. Virus: Los virus informáticos son pequeños programas diseñados para propagarse de una computadora a otra e interferir con el funcionamiento de las mismas. i. Antivirus: Es un programa de computación que detecta, previene y toma medidas para desarmar o eliminar programas de software malintencionados, como virus y gusanos. Puede ayudar a proteger su computadora de virus usando software antivirus, como por ejemplo Avast. 2. Definir los siguientes términos y dar ejemplos de cada uno. a. Web mail/POP3/IMAP e-mail. Web mail: es un sistema de acceso al correo electrónico que permite acceder a sus mensajes mediante un navegador web, sin tener que descargar los correos a su ordenador personal mediante un cliente tipo Outlook, Eudora, etc POP3: descarga los mensajes eliminándolos del servidor. Los mensajes de correo electrónico ya no se encuentran disponibles por correo web o un programa de correo. IMAP: permite acceder a varios clientes al mismo buzón, facilitando el acceso posterior a los mensajes de correo disponibles en el servidor mediante correo web. E-mail: Correo electrónico, sistema que permite el intercambio de mensajes entre distintas computadoras interconectadas a través de una red. b. Navegador Web: Un navegador web (en inglés, web browser) es un software, aplicación o programa que permite el acceso a la Web, interpretando la información de distintos tipos de archivos y sitios web para que estos puedan ser visualizados. c. Comunicadores instantáneos (Messenger): La mensajería instantánea (conocida también en inglés como IM) es una forma de comunicación en tiempo real entre dos o más personas basada en texto. El texto es enviado a través de dispositivos conectados a una red como Internet. d. Streaming media: El streaming (también denominado transmisión, lectura en continuo, difusión en flujo, lectura en tránsito, difusión en continuo, descarga continua o mediaflujo) es la distribución digital de multimedia a través de una red de computadoras, de manera que el usuario consume el producto (generalmente archivo de video o audio) en paralelo mientras se descarga. La palabra streaming se refiere a una corriente continuada, que fluye sin interrupción. Este tipo de tecnología funciona mediante un búfer de datos que va almacenando lo que se va descargando en la estación del usuario para luego mostrarle el material descargado. Esto se contrapone al mecanismo de descarga de archivos, que requiere que el usuario descargue por completo los archivos para poder acceder a su contenido. e. Sitio de búsqueda: Un motor de búsqueda, también conocido como buscador, es un sistema informático que busca archivos almacenados en servidores web gracias a su «spider» (también llamado araña web). Un ejemplo son los buscadores de Internet (algunos buscan únicamente en la web, pero otros lo hacen además en noticias, servicios como Gopher, FTP, etc.) cuando se pide información sobre algún tema. Las búsquedas se hacen con palabras clave o con árboles jerárquicos por temas; el resultado de la búsqueda «Página de │2 resultados del buscador» es un listado de direcciones web en los que se mencionan temas relacionados con las palabras clave buscadas. 3. Realizar una de las siguientes actividades: a. Escribir una breve historia de internet de entre 250 y 300 palabras. Sus inicios nos llevan a años 60. En la guerra fría, EU crea una red exclusivamente militar, con el objetivo de que, en el hipotético caso de un ataque ruso, se pudiera tener acceso a la información militar desde cualquier punto del país. Esta red se creó en 1969 y se llamó ARPANET. En principio, la red contaba con 4 ordenadores distribuidos entre distintas universidades del país. Dos años después, ya contaba con 40 ordenadores conectados. Tanto fue el crecimiento de la red que su sistema de comunicación se quedó obsoleto. Entonces dos investigadores crearon el Protocolo TCP/IP, que se convirtió en el estándar de comunicaciones dentro de las redes informáticas (actualmente seguimos utilizando dicho protocolo). ARPANET siguió creciendo y abriéndose al mundo, y cualquier persona con fines académicos o de investigación podía tener acceso a la red. Las funciones militares se desligaron de ARPANET y fueron a parar a MILNET, una nueva red creada por EU. La NSF (National Science Fundation) crea su propia red informática llamada NSFNET, que más tarde absorbe a ARPANET, creando así una gran red con propósitos científicos y académicos. El desarrollo de las redes fue abismal, y se crean nuevas redes de libre acceso que más tarde se unen a NSFNET, formando el embrión de lo que hoy conocemos como INTERNET. En 1985 la Internet ya era una tecnología establecida, aunque conocida por pocos. El autor William Gibson hizo una revelación: el término "ciberespacio". En ese tiempo la red era básicamente textual, así que el autor se basó en los videojuegos. Con el tiempo la palabra "ciberespacio" terminó por ser sinónimo de Internet. El desarrollo de NSFNET fue tal que hacia el año 1990 ya contaba con alrededor de 100.000 servidores. En el Centro Europeo de Investigaciones Nucleares (CERN), Tim Berners Lee dirigía la búsqueda de un sistema de almacenamiento y recuperación de datos. Berners Lee retomó la idea de Ted Nelson de usar hipervínculos. Robert Caillau quien cooperó con el proyecto, cuanta que en 1990 deciden ponerle un nombre al sistema y lo llamarón World Wide Web (telaraña mundial). La nueva fórmula permitía vincular información en forma lógica y a través de las redes. El contenido se programaba en un lenguaje de hipertexto con "etiquetas" que asignaban una función a cada parte del contenido. Luego, un programa de computación, un intérprete, eran capaz de leer esas etiquetas para desplegar la información. Ese intérprete sería conocido como "navegador" o "browser". En 1993 Marc Andreesen produjo la primera versión del navegador "Mosaic", que permitió acceder con mayor naturalidad a la WWW. │3 La interfaz gráfica iba más allá de lo previsto y la facilidad con la que podía manejarse el programa abría la red. Poco después Andreesen encabezó la creación del programa Netscape. A partir de entonces Internet comenzó a crecer más rápido que otro medio de comunicación. b. Hacer una presentación en el club, iglesia o escuela de 2 a 3 minutos, sobre la historia del internet. 4. ¿Cuál es la importancia del antivirus? a. b. c. d. Ejemplos de cómo una computadora puede recibir un virus a través de internet. ¿cuál es la importancia de mantener el antivirus siempre actualizado? Si la computadora no está protegida con antivirus ¿es posible compartir virus con familiares o amigos? ¿qué mal puede causarle un virus a la computadora? Un virus podría dañar o borrar los datos de su computadora, utilizar su programa de correo electrónico para transmitirse a otros equipos o incluso borrar todo su disco duro. Los virus informáticos se propagan a menudo a través de documentos adjuntos en mensajes de correo electrónico o de mensajería instantánea. Por esta razón, es fundamental que nunca abra los documentos adjuntos de su correo electrónico a menos que sepa quién los ha enviado y que los esté esperando. Los virus pueden ser disfrazados como documentos adjuntos de imágenes divertidas, tarjetas de felicitación o archivos de audio y vídeo. Los virus informáticos también se propagan a través de las descargas de Internet y pueden estar ocultos en software ilícitos u otros archivos o programas que usted podría descargar. Para evitar los virus informáticos, es esencial que mantenga su computadora actualizada con las últimas herramientas y antivirus actualizadas, se mantenga informado sobre las amenazas más recientes , ejecute su computadora como usuario estándar (no como administrador), y que siga algunas reglas básicas cuando navegue por Internet, descargue archivos y abra documentos adjuntos. Una vez que un virus se instala en su computadora, su tipo o el método que utilizó para llegar hasta allí no es tan importante como eliminarlo y prevenir una mayor propagación. 5. ¿De qué forma los filtros de contenido pueden proteger a tu familia? Desarrollar y firmar con la familia un pacto de uso de Internet, incluyendo los siguientes elementos: Nunca revelar informaciones personales. Recordar que las personas pueden no ser quiénes dicen ser. Nunca encontrarse con un amigo virtual por primera vez sin la presencia de los padres o algún responsable. Nunca responder llamadas. Detenerse inmediatamente si se nota alguna cosa fuera de lo normal. Establecer un tiempo para que cada miembro de la familia use Internet por semana. Establecer límites que incentiven el tiempo con Dios, la familia y otras actividades necesarias. Tipos de sitios web que son aceptables / inaceptables para ver. Los filtros son herramientas de software que pueden ayudar a monitorear el contenido web que se ve en una computadora o en una red específica. En el caso de las configuraciones de seguridad familiar, los filtros de Internet también pueden ayudar a los padres a controlar con quién se comunican sus hijos o cuánto tiempo pueden usar los niños la computadora. │4 a. Los padres, los tutores o los administradores escolares pueden proteger a los niños de ver material inadecuado así como también identificar qué sitios web pueden visitar los niños. b. Los padres o tutores pueden bloquear sitios por tipo de contenido o sólo permitir el acceso a determinados sitios. c. Puede evitar que aparezca contenido sexual explícito y no deseado en sus resultados de búsqueda. d. Las empresas pueden bloquear programas o sitios web que no quieren que sus empleados usen en el trabajo. e. Los filtros de Internet pueden advertirle acerca de sitios web sospechosos que pueden ser fraudulentos y bloquearlos (también conocidos como filtros de suplantación de identidad). f. Los filtros de Internet pueden evitar que entre correo electrónico no deseado a la bandeja de entrada (también conocidos como filtros de correo electrónico no deseado). ¿Qué principios debe usar la familia para determinar los sitios que son aceptables? Estos principios deben tener a la Biblia como base. 6. Demostrar capacidad para navegar por Internet y cumplir los siguientes requisitos: a. Visitar tres sitios web diferentes e imprimir la primera página de cada uno para el instructor. b. Demostrar capacidad de usar un sitio web de búsqueda para encontrar una página web de la Biblia en línea. Ir al sitio web, buscar por lo menos tres textos diferentes de la Biblia en tres versiones diferentes, e imprimir los resultados para el instructor. Además, encontrar tres sitios web que hablen sobre la Iglesia Adventista del Séptimo Día. Imprimir la primera página de cada uno para el instructor. c. Descargar un archivo comprimido de Internet (tar, zip, rar, etc.) al disco rígido, descomprimirlo y abrir el archivo o programa. 7. Demostrar capacidad de usar correo electrónico y cumplir los siguientes requisitos: (Si es necesario, crear una cuenta de correo electrónico, con un nombre de usuario y contraseña). a. Crear y enviar un correo electrónico Recibir y abrir el correo electrónico. b. Descargar un archivo adjunto en el correo electrónico y abrirlo. c. Conocer diez principios de seguridad al enviar y recibir correos electrónicos. 1. Sea precavido con la ejecución de archivos adjuntos que provengan de remitentes desconocidos o poco confiables: A pesar de que es una táctica antigua, los ciberdelincuentes siguen utilizando el correo electrónico para propagar malware debido al bajo costo que les insume y a que aún algunos usuarios incautos suelen caer en este tipo de estrategias. 2. Evite hacer clic en cualquier enlace incrustado en un correo electrónico: Como ocurre con los archivos adjuntos, resulta sencillo para un cibercriminal enviar un enlace malicioso accediendo al cual la víctima infecta su equipo. En este tipo de engaños se suele suplantar la identidad de grandes empresas, de modo de despertar confianza en el usuario. 3. Recuerde que su banco nunca le pedirá información sensible por e-mail: El phishing consiste en el robo de información personal y/o financiera del usuario, a través de la falsificación de un ente de confianza. Este tipo de engaños se valen del correo electrónico para enviar falsas alertas de seguridad que inviten a los usuarios a pulsar sobre un enlace que les redirige a una web falsa del banco suplantado. Si el usuario introduce sus datos de acceso, su cuenta bancaria y sus fondos pueden verse comprometidos. │5 4. Habilite el filtro anti-spam en su casilla de correo: Cuando esta configuración se encuentra deshabilitada, el usuario abre las puertas a recibir en su bandeja de entrada no sólo información indeseada sino también e-mails que buscan convertirlo en víctima de estrategias de Ingeniería Social. 5. Utilice distintas cuentas de correo de acuerdo a la sensibilidad de su información: Es recomendable utilizar más de una cuenta de correo electrónico, contando en cada una de ellas con una contraseña diferente. Por ejemplo, se puede disponer de una cuenta laboral, una personal para familiares y amigos y, por último, una tercera cuenta para usos generales en dónde recibir todos los correos de poca o nula importancia. 6. Implemente contraseñas seguras y únicas por cada servicio: De esta forma se evita que muchas cuentas se vean afectadas si uno de ellas es comprometida. Recuerde que una contraseña segura es igual o mayor a 10 caracteres y posee mayúsculas, minúsculas, números y caracteres especiales. 7. Evite, en la medida de lo posible, acceder al correo electrónico desde equipos públicos: Si se ve obligado a hacerlo, asegúrese de que la conexión realizada es segura y recuerde cerrar la sesión al finalizar. 8. Sea precavido en la utilización de redes Wi-Fi inseguras o públicas: La consulta de nuestro correo electrónico desde las mismas puede comprometer nuestra seguridad ya que puede haber alguien espiando las comunicaciones y capturando las contraseñas y la información de los usuarios conectados a esa red. Para eso se recomienda utilizar siempre HTTPS y verificar que las páginas accedidas estén certificadas digitalmente. 9. Utilizar el envío en Copia Oculta (CCO): En caso de enviar un mensaje a muchos contactos, o reenviar uno que recibiste, asegúrate de utilizar copia oculta en lugar de agregar a todos los remitentes en los campos de Para o CC (Con copia), a fin de proteger sus direcciones de e-mail. 10. Por último, sé el mayor guardián de tu privacidad y de tu información sensible: En la mayoría de los casos es el propio usuario quién facilita al cibercriminal su información personal, de modo que es fundamental mantenerse atentos y actualizados en materia de seguridad informática, además de implementar buenas prácticas de seguridad. 8. Memorizar Filipenses 4:8. ¿Cómo orienta este texto bíblico al cristiano en el momento de usar Internet? Filipenses 4:8 Por lo demás, hermanos, todo lo que es verdadero, todo lo honesto, todo lo justo, todo lo puro, todo lo amable, todo lo que es de buen nombre; si hay virtud alguna, si algo digno de alabanza, en esto pensad. Nos ayuda a analizar todo lo que vemos por este medio, si es o no digno de un cristiano, si no lo es, el consejo sagrado es apartarnos y no pensar en ello. 9. Enviar un mensaje a amigos que hable sobre esperanza, y obtener al menos cinco respuestas. Imprimir los correos electrónicos de respuesta y presentarlos a al instructor. │6