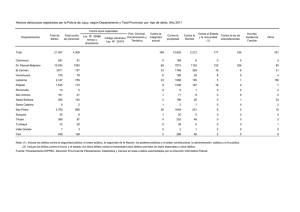

FICHA DE IDENTIFICACIÓN DE PROYECTO Título Autor/es Fecha Carrera Asignatura Grupo Docente Periodo Académico Subsede DELITOS INFORMÁTICOS Nombre y Apellido Carlos Chavez Arteaga 28/11/2019 Código de estudiante 201303392 Ingeniería de Sistemas Legislación en Telecomunicaciones A Ramiro Octavio Muñoz Blanco 02/2019 Santa Cruz-Bolivia Copyright © (2019) por (Jose Alejandro Laime Ardaya). Todos los derechos reservados. Título: Delitos Informáticos Autor: Jose Alejandro Laime Ardaya RESUMEN: El constante progreso tecnológico que experimenta la sociedad, supone una evolución en las formas de delinquir, dando lugar, tanto a la diversificación de los delitos tradicionales como a la aparición de nuevos actos ilícitos. Esta realidad ha originado un debate en torno a la necesidad de distinguir o no los delitos informáticos del resto. Diversos autores y organismos han propuesto definiciones de los delitos informáticos, aportando distintas perspectivas y matices al concepto. Algunos consideran que es innecesario diferenciar los delitos informáticos de los tradicionales, ya que, según éstos se trata de los mismos delitos, cometidos a través de otros medios. De hecho, el Código Penal español, no contempla los delitos informáticos como tal. Partiendo de esta compleja situación y tomando como referencia el “Convenio de Ciberdelincuencia del Consejo de Europa”, podemos definir los delitos informáticos como: “los actos dirigidos contra la confidencialidad, la integridad y la disponibilidad de los sistemas informáticos, redes y datos informáticos, así como el abuso de dichos sistemas, redes y datos”. Palabras clave: Delito Informático ABSTRACT: The constant technological progress that society experiences, implies an evolution in the forms of crime, giving rise to both the diversification of traditional crimes and the appearance of new illegal acts. This reality has originated a debate around the need to distinguish or not the computer crimes from the rest. Various authors and organizations have proposed definitions of computer crimes, providing different perspectives and nuances to the concept. Some consider that it is unnecessary to differentiate computer crimes from traditional ones, since, according to them, these are the same crimes, committed through other means. In fact, the Spanish Criminal Code does not contemplate computer crimes as such. Starting from this complex situation and taking as reference the “Council of Europe Cybercrime Convention”, we can define computer crimes as: “acts directed against the confidentiality, integrity and availability of computer systems, networks and computer data, as well as the abuse of such systems, networks and data”. Key words: Cybercrime Asignatura: Legislación en Telecomunicaciones Carrera: Ingeniería en Telecomunicaciones Página 2 de 12 Título: Delitos Informáticos Autor: Jose Alejandro Laime Ardaya Tabla De Contenidos Introducción ............................................................................................................................... 4 Capítulo 1. Delito Informático .................................................................................................. 5 1.1. Descripción Del Delito Informático.......................................................................... 5 1.2. Ejemplos de Delitos Informáticos ............................................................................. 6 Capítulo 2. Delitos Informáticos Frecuentes ............................................................................. 7 2.1. Estafa......................................................................................................................... 7 2.2. Delitos contra la intimidad de menores y acoso ....................................................... 7 2.3. Descubrimiento y revelación de secretos .................................................................. 7 2.4. Amenazas y Coacciones ........................................................................................... 8 2.5. Falsificación Documental ......................................................................................... 8 2.6. Daño y sabotaje informático ..................................................................................... 8 2.7. Suplantación de Identidad ......................................................................................... 8 2.8. Incumplimiento de Contrato ..................................................................................... 9 2.9. Delito contra la propiedad Intelectual ....................................................................... 9 2.10. Descargas Ilegales ..................................................................................................... 9 Capítulo 3. Prevención ............................................................................................................. 10 3.1 Consejo para evitar ser engañados.............................................................................. 10 Referencia ................................................................................................................................ 12 Asignatura: Legislación en Telecomunicaciones Carrera: Ingeniería en Telecomunicaciones Página 3 de 12 Título: Delitos Informáticos Autor: Jose Alejandro Laime Ardaya Introducción Los delitos informáticos están creciendo a un ritmo vertiginoso. Tal como muestran las cifras presentadas por la Fiscalía General del Estado, durante 2014 este tipo de prácticas ilícitas registraron un incremento de 71% hasta llegar a un total de 20.534 procedimientos judiciales. Una cifra muy superior a 2013, año en el que se presentaron 11.990 procesos. De igual forma, el crecimiento en los últimos años también ha sido muy importante, ya que, en 2011, se identificaron 6.532 de estos actos, lo que, comparándolo con la cifra actual, supone un alza de 210% en tan solo cuatro años. Según Carlos Aldama, perito informático y director de Aldama Informática Legal este incremento se debe principalmente a que “cada vez existen más usuarios conectados a las redes sociales y debido al abaratamiento de las conexiones, tienen un mayor acceso a Internet. Esto es el gancho perfecto para estafadores, quienes, de manera cada vez más sofisticada, usan técnicas de suplantación o acceden ilícitamente a equipos que controlan remotamente y tienen el control de un gran número de usuarios noveles”. Pero ¿cuáles son los principales delitos informáticos que se están cometiendo en la actualidad? Asignatura: Legislación en Telecomunicaciones Carrera: Ingeniería en Telecomunicaciones Página 4 de 12 Título: Delitos Informáticos Autor: Jose Alejandro Laime Ardaya Capítulo 1. Delito Informático 1.1.Descripción Del Delito Informático es toda aquella acción antijurídica que se realiza en el entorno digital, espacio digital o de Internet. Ante el extendido uso y utilización de las nuevas tecnologías en todas las esferas de la vida (economía, cultura, industria, ciencia, educación, información, comunicación etc.) y el creciente número de usuarios, consecuencia de la globalización digital de la sociedad, la delincuencia también se ha expandido a esa dimensión. Gracias al anonimato y a la información personal que se guarda en el entorno digital, los delincuentes han ampliado su campo de acción y los delitos y amenazas a la seguridad se han incrementado exponencialmente.1 Además de los ataques que tienen como objetivo destruir y dañar activos, sistemas de información u otros sistemas de computadoras, utilizando medios electrónicos y/o redes de Internet, se producen nuevos delitos contra la identidad, la propiedad y la seguridad de las personas, empresas e instituciones, muchos de ellos como consecuencia del valor que han adquirido los activos digitales para la big data empresarial y sus propietarios bien sean entes jurídicos o personas naturales. Existen también otras conductas criminales que, aunque no pueden considerarse como delito, se definen como ciberataques o abusos informáticos y forman parte de la criminalidad informática. La criminalidad informática consiste en la realización de un tipo de actividades que, reuniendo los requisitos que delimitan el concepto de delito, son llevados a cabo utilizando un elemento informático. Los delitos informáticos son muy difíciles de identificar. A esto se suma el hecho de que los sujetos pasivos muchas veces no los denuncian. En el caso de las empresas que son víctimas de estos delitos, el silencio se funda en el temor a perder su prestigio. Por lo tanto, poco llega a saberse sobre el alcance de estos delitos. Las personas que cometen delitos informáticos son expertas en el uso de las tecnologías, y sus conocimientos les permiten no sólo saber cómo utilizarlas, sino estar en posiciones laborales que les facilitan sus propósitos. De allí que gran parte de los delitos cibernéticos contra empresas sean cometidos por sus propios empleados. En este contexto, los delincuentes informáticos son llamados sujetos activos. En contrapartida, las personas o entidades que son víctimas de tales delitos se denominan sujetos pasivos. Asignatura: Legislación en Telecomunicaciones Carrera: Ingeniería en Telecomunicaciones Página 5 de 12 Título: Delitos Informáticos Autor: Jose Alejandro Laime Ardaya 1.2.Ejemplos de Delitos Informáticos Sabotaje informático Se trata de aquellos delitos cuyo propósito es alterar, modificar, borrar o suprimir información, programas o archivos de los equipos, a fin de impedir su funcionamiento normal. Se aplican para ello herramientas como los gusanos, las bombas lógicas y malwares. El sabotaje informático puede incluir delitos tan graves como el ciberterrorismo, que tiene como propósito desestabilizar un país y generar un estado generalizado de conmoción nacional con fines inconfesables. Fraudes Los fraudes se refieren a las diferentes formas de obtención de datos personales o bancarios para fines ilícitos, así como su manipulación y modificación no autorizada y suplantación de identidad. Usa elementos como los troyanos, el pishing, manipulación de datos de entrada o salida, la técnica del salami (desvío de pocos céntimos de muchas cuentas a una cuenta pirata). Robo de servicios Son todas aquellas acciones ilegales mediante las cuales la persona tiene acceso a servicios digitales, o facilita el acceso a terceros, a fin de hacer un aprovechamiento ilícito de los recursos. Incluye desde el robo de tiempo en el consumo de internet, hasta la suplantación de personalidad para tener acceso a programas que han sido autorizados solo a personal de confianza. Robo de software Consiste en la distribución ilegal de softwares sometidos a protección legal, lo que compromete o menoscaba los derechos de los legítimos propietarios. Se trata, pues, de una actividad de piratería. Acceso no autorizado a servicios informáticos Son todas las formas mediante las cuales los delincuentes logran ingresar a los sistemas electrónicos protegidos, a fin de modificar o interceptar archivos y procesos. Abarca desde el uso de las llamadas “puertas falsas” hasta el pinchado de líneas telefónicas, llamado wiretapping. Asignatura: Legislación en Telecomunicaciones Carrera: Ingeniería en Telecomunicaciones Página 6 de 12 Título: Delitos Informáticos Autor: Jose Alejandro Laime Ardaya Capítulo 2. Delitos Informáticos Frecuentes 2.1.Estafa Sin duda, el delito más extendido. En 2014, se registraron un total de 17.328 de estos casos, lo que supone el 84,39% del total. En este sentido, las principales prácticas suelen ser el pishing, la contratación fraudulenta de líneas telefónicas, el carding o el acceso no consentido a las tarjetas de crédito y las actividades relacionadas con el juego on-line. De acuerdo con Aldama, este tipo de delitos son los más comunes debido a que “estafar resulta cada vez más sencillo. Debido a la interconexión mundial, el estafador está en cualquier parte del mundo y su detección no es sencilla, es por ello importante la denuncia ante los órganos competentes y la contratación de un perito informático, para que antes de anular/modificar la prueba, se puedan recoger las evidencias suficientes no sólo para intentar detener al estafador, sino para la propia defensa del estafado ante terceros”. 2.2.Delitos contra la intimidad de menores y acoso Dentro de los delitos contra la intimidad el Código Penal otorga también una especial protección a la denominada "libertad informática" entendida como derecho del ciudadano a controlar la información recogida en ficheros de datos (habeas data). Para el Tribunal Supremo se trata de un derecho fundamental autónomo y distinto de la intimidad, que deriva directamente del artículo 18.4 CE y que otorga a cada ciudadano el control sobre la información personal, sea íntima o no y que comprende entre otros la oposición del ciudadano a que determinados datos personales sean utilizados para fines distintos de aquel legítimo que justificó su obtención Aunque la proporción es menor que en el caso anterior, esta modalidad supone un total de 641 casos, un 3,12% del total. Cabe destacar que, de éstos, 581 delitos de pornografía infantil y/o de personas con discapacidad, mientras que 60 se registraron por acoso a menores. Entre los principales medios registrados para estos actos se encuentran los foros privados, WhatsApp o Skype, así como almacenamiento en la nube. 2.3.Descubrimiento y revelación de secretos Uno de los delitos que más está creciendo es este, al suponer 858 casos, un 4,17% del total, por lo que ha crecido 60% en 2014. En concreto, 561 corresponden al descubrimiento y revelación de secretos, mientras que 297, están relacionados con el acceso ilegal a los sistemas. Entre estos se encuentran el uso no autorizado de correos ajenos o el acceso irregular a perfiles de redes sociales para finalidades como suplantar la identidad. Es por ello que, con el paso del tiempo, se han modificado las leyes para poder dar cobertura a los delitos contra la intimidad que se vienen produciendo en el ámbito digital. La importancia de recurrir a un perito informático en estas situaciones permite poner solución a este tipo de delitos informáticos. Asignatura: Legislación en Telecomunicaciones Carrera: Ingeniería en Telecomunicaciones Página 7 de 12 Título: Delitos Informáticos Autor: Jose Alejandro Laime Ardaya 2.4.Amenazas y Coacciones El elemento característico de las coacciones es la violencia, que puede ser tanto física como psíquica o moral. Es lo que las distingue de las amenazas, además de que se producen en momentos distintos: la amenaza es un ataque al proceso de formación de la voluntad (decidir lo que uno quiere o no quiere), mientras que la coacción es un ataque en la ejecución de la voluntad. Es delito de coacciones, en definitiva, es obligar a alguien a llevar a cabo un comportamiento determinado. La Fiscalía también registró un gran número de amenazas y coacciones, un delito que ascendió a 527 casos, lo que significa un 2,57% del total y un incremento de 111% respecto a la cifra de 2013. Relacionado con esta tipología, también encontramos las injurias y calumnias al funcionario público, con un total de 381 denuncias. 2.5.Falsificación Documental Falsificación de documentos públicos, oficiales y mercantiles y de los despachos transmitidos por servicios de telecomunicación, falsificación de certificados, falsificación de documentos privados, falsificación de tarjetas de crédito y débito. Este delito se establece también como uno de los más comunes, al registrar en 2014 un total de 156 casos, 0,76% del total. Principalmente, se basa en prácticas como la manipulación de contratos, mails o imágenes, entre otros. 2.6.Daño y sabotaje informático El que, por cualquier medio, sin autorización y de manera grave borrase, dañase, deteriorase, alterase, suprimiese o hiciese inaccesibles datos informáticos, programas informáticos o documentos electrónicos ajenos, cuando el resultado producido fuera grave, será castigado con la pena de prisión de seis meses a tres años. Se impondrá una pena de prisión de dos a cinco años y multa del tanto al décuplo del perjuicio ocasionado, cuando en las conductas descrita. Este delito presentó un aumento de 70% en el último año hasta llegar a un total de 143 casos registrados. Aun así, se estima que estas cifras pueden ser mucho mayores según otras firmas e instituciones. La destrucción de información mediante Borrado de datos, destrucción de equipos, manipulación de información 2.7.Suplantación de Identidad Debido a la facilidad con la que puede crearse un perfil en una red social (con un correo electrónico simplemente), los casos de suplantación de identidad se han multiplicado. Una persona puede usar fotografías de otra persona sin su consentimiento expreso y crear un perfil en Twitter, Facebook o cualquier otra red, incluso utilizando también su nombre. Y utilizará esta cuenta para insultar o acosar a terceras personas y hasta para conseguir datos personales y bancarios de otros usuarios con los cuales continuar cometiendo otras ilegalidades. Asignatura: Legislación en Telecomunicaciones Carrera: Ingeniería en Telecomunicaciones Página 8 de 12 Título: Delitos Informáticos Autor: Jose Alejandro Laime Ardaya 2.8.Incumplimiento de Contrato Podemos definir el contrato como un pacto entre dos partes. Mediante este acuerdo, las partes firmantes establecen un compromiso entre ellas, que no es otro que el de cumplir ciertos aspectos contenidos en ese contrato que les vincula. De este modo, se genera una serie de obligaciones entre las partes. Estas obligaciones, por desgracia, no son siempre objeto de cumplimiento. 2.9.Delito contra la propiedad Intelectual La propiedad intelectual es un bien económico que hace referencia tanto a productos físicos como a intangibles y que, por lo tanto, son sujetos de explotación por parte de quien es poseedora legal de ella. El objetivo de esta figura es el de proteger los intereses de los creadores frente a quienes solo buscan obtener un rendimiento monetario a partir del trabajo de otros. Por lo tanto, los delitos contra la propiedad intelectual deben entenderse como la vulneración de los derechos de los autores respecto a la explotación económica de sus creaciones. 2.10. Descargas Ilegales Existen páginas en Internet especializadas en la descarga gratuita de música, libros, vídeos y programas con derechos de autor. El copyright o derechos de autor significa que sus creadores han registrado y publicado su obra para percibir un importe económico de cada usuario final por su uso y disfrute. Esta licencia de uso no se respeta cuando el usuario/a lo descarga de forma gratuita desde ciertas páginas. A esta actividad se le conoce habitualmente como "piratería". En ocasiones se obtiene la semilla o dirección de ese archivo en una página para luego completar su descarga usando un programa P2P (Peer to Peer) como eMule, Torrent, Ares, etc. Aunque no se cuentan con cifras concretas, el estudio “Observatorio de Piratería y Hábitos de Consumo de Contenidos Digitales 2014” de GFK, afirma que “el 87,94 % los contenidos digitales consumidos en España en 2014 fueron piratas” al tiempo que cifra en unos 1.700 millones de euros las pérdidas por este delito. Esto lo convierte en uno de los más comunes, ya que gran parte de la población realiza descargas ilegales de programas, música o películas. Asignatura: Legislación en Telecomunicaciones Carrera: Ingeniería en Telecomunicaciones Página 9 de 12 Título: Delitos Informáticos Autor: Jose Alejandro Laime Ardaya Capítulo 3. Prevención 3.1 Consejo para evitar ser engañados Actualice regularmente su sistema operativo y el software instalado en su equipo, poniendo especial atención a las actualizaciones de su navegador web. A veces, los sistemas operativos presentan fallos, que pueden ser aprovechados por delincuentes informáticos. Frecuentemente aparecen actualizaciones que solucionan dichos fallos. Estar al día con las actualizaciones, así como aplicar los parches de seguridad recomendados por los fabricantes, le ayudará a prevenir la posible intrusión de hackers y la aparición de nuevos virus. Instale un Antivirus y actualícelo con frecuencia. Analice con su antivirus todos los dispositivos de almacenamiento de datos que utilice y todos los archivos nuevos, especialmente aquellos archivos descargados de internet. Instale un Firewall o Cortafuegos con el fin de restringir accesos no autorizados de Internet. Es recomendable tener instalado en su equipo algún tipo de software anti-spyware, para evitar que se introduzcan en su equipo programas espías destinados a recopilar información confidencial sobre el usuario. Utilice contraseñas seguras, es decir, aquellas compuestas por ocho caracteres, como mínimo, y que combinen letras, números y símbolos. Es conveniente, además, que modifique sus contraseñas con frecuencia. En especial, le recomendamos que cambie la clave de su cuenta de correo si accede con frecuencia desde equipos públicos. Navegue por páginas web seguras y de confianza. Para diferenciarlas identifique si dichas páginas tienen algún sello o certificado que garanticen su calidad y fiabilidad. Extreme la precaución si va a realizar compras online o va a facilitar información confidencial a través de internet. En estos casos reconocerá como páginas seguras aquellas que cumplan dos requisitos: o Deben empezar por https:// en lugar de http. o En la barra del navegador debe aparecer el icono del candado cerrado. A través de este icono se puede acceder a un certificado digital que confirma la autenticidad de la página. Sea cuidadoso al utilizar programas de acceso remoto. A través de internet y mediante estos programas, es posible acceder a un ordenador, desde otro situado a kilómetros de distancia. Aunque esto supone una gran ventaja, puede poner en peligro la seguridad de su sistema. Asignatura: Legislación en Telecomunicaciones Carrera: Ingeniería en Telecomunicaciones Página 10 de 12 Título: Delitos Informáticos Autor: Jose Alejandro Laime Ardaya Ponga especial atención en el tratamiento de su correo electrónico, ya que es una de las herramientas más utilizadas para llevar a cabo estafas, introducir virus, etc. Por ello le recomendamos que: o No abra mensajes de correo de remitentes desconocidos. o Desconfíe de aquellos e-mails en los que entidades bancarias, compañías de subastas o sitios de venta online, le solicitan contraseñas, información confidencial, etc. o No propague aquellos mensajes de correo con contenido dudoso y que le piden ser reenviados a todos sus contactos. Este tipo de mensajes, conocidos como hoaxes, pretenden avisar de la aparición de nuevos virus, transmitir leyendas urbanas o mensajes solidarios, difundir noticias impactantes, etc. Estas cadenas de e-mails se suelen crear con el objetivo de captar las direcciones de correo de usuarios a los que posteriormente se les enviarán mensajes con virus, pishing o todo tipo de spam. o Utilice algún tipo de software Anti-Spam para proteger su cuenta de correo de mensajes no deseados. Asignatura: Legislación en Telecomunicaciones Carrera: Ingeniería en Telecomunicaciones Página 11 de 12 Título: Delitos Informáticos Autor: Jose Alejandro Laime Ardaya Referencia https://peritoinformatico.es/delitos-informaticos/ https://eju.tv/2018/03/8-consejos-para-prevenir-delitos-informaticos/ https://www.giztab.com/los-10-delitos-informaticos-mas-frecuentes/ https://www.delitosinformaticos.info/delitos_informaticos/tipos_delitos.html https://revistas.unilibre.edu.co/index.php/criteriolibre/article/view/1121 https://www.conceptosjuridicos.com/falsedad-documental/ https://chabaneixabogadospenalistas.es/derecho-penal-espanol/delitos-de-amenazas-ycoacciones/ https://www.informaticaforense.com.co/delito-contra-la-intimidad/ https://www.garonabogados.es/resolucion-incumplimiento-de-contrato/ https://www.tuabogadodefensor.com/delitos-contra-propiedad-intelectual/ https://smarterworkspaces.kyocera.es/blog/deteccion-falsedad-documental-impresioncopiado/ https://peritoinformatico.es/blog/descubrimiento-y-revelacion-de-secretos-analisis-delito/ https://www.youtube.com/watch?v=l6_pEAzIuZw Asignatura: Legislación en Telecomunicaciones Carrera: Ingeniería en Telecomunicaciones Página 12 de 12