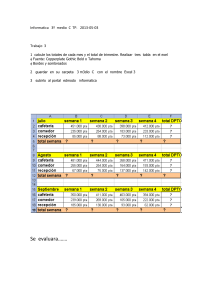

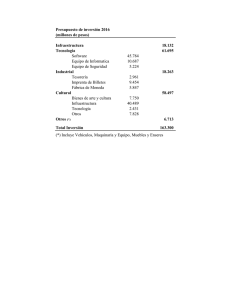

Parcial I – La seguridad informática Presentado por: Juan David Arcila Cardona Universidad del Quindío Facultad de Ciencias Económicas, Administrativas y Contables Programa Contaduría Pública – Nocturno Armenia, Quindío 2019 LA SEGURIDAD INFORMATICA 2 Parcial I – La seguridad informática Presentado por: Juan David Arcila Cardona Presentado a: Luz Amparo Mejía Castellanos Universidad del Quindío Facultad de Ciencias Económicas, Administrativas y Contables Programa Contaduría Pública – Nocturno Armenia, Quindío 2019 LA SEGURIDAD INFORMATICA “Copyright © 2019 por “JUAN DAVID ARCILA CARDONA” Todos los derechos reservados. 3 LA SEGURIDAD INFORMATICA 4 Dedicatoria Dedico este trabajo para todo aquel que se interese por la seguridad informática. En un mundo supremamente dependiente de la Internet es imperante la necesidad de blindar nuestra información ante cualquier ataque. LA SEGURIDAD INFORMATICA 5 Agradecimiento Agradezco a mi abuela por su interés en que yo cursara esta carrera profesional. A toda mi familia por su esfuerzo y apoyo. A Dios que me da la inteligencia para entender cada tema. LA SEGURIDAD INFORMATICA Resumen En este trabajo el lector encontrara todo lo que necesita saber sobre la dependencia de la sociedad a la red, los delitos más recurrentes a los que se enfrenta cada día, y una forma práctica de evitar caer en las trampas de los delincuentes. 6 LA SEGURIDAD INFORMATICA 7 Tabla de Contenido Tabla de contenido 1. 2. 3. 4. Capítulo I - Dependencia a la red........................................................................................................ 10 1.1. Evolución de la comunicación .................................................................................................... 10 1.2. ¿Caos total? ................................................................................................................................. 11 1.3. Pero, ¿nuestra información está segura? ..................................................................................... 11 Capítulo II- Los grandes riesgos en la red .......................................................................................... 12 2.1. La integridad de los datos ........................................................................................................... 12 2.2. La confidencialidad ..................................................................................................................... 12 2.3. La disponibilidad del sistema ...................................................................................................... 13 Capítulo III- ¿Por qué atacan los sistemas informáticos? ................................................................... 14 3.1. Por beneficios económicos.......................................................................................................... 14 3.2. Por venganza ............................................................................................................................... 15 3.3. Por temas políticos ...................................................................................................................... 15 Capítulo IV – Tipos de seguridad informática .................................................................................... 16 4.1. Seguridad de hardware ................................................................................................................ 16 4.2. Seguridad de software ................................................................................................................. 16 4.3. Seguridad empresarial ................................................................................................................. 17 Resultados y Conclusiones ......................................................................................................................... 18 Lista de referencias bibliográficas .............................................................................................................. 19 LA SEGURIDAD INFORMATICA 8 Lista de tablas Tabla 1 Personas que han utilizado alguna vez Internet en porcentajes (%) ............................................. 10 LA SEGURIDAD INFORMATICA 9 Lista de Figuras o gráficos Ilustración 1- Fraude a través de Internet .................................................................................................. 14 LA SEGURIDAD INFORMATICA 10 1. Capítulo I - Dependencia a la red 1.1. Evolución de la comunicación Desde los inicios de la civilización humana se ha dado vital importancia a los medios de comunicación entre personas, clanes o pueblos, y por ende a su constante mejoramiento e innovación. Iniciando desde las señales de humo, pasando por tablas de arcilla, luego con la creación de la impronta, y llegando finalmente a la Internet, se puede observar la constante búsqueda de algo que mejore nuestra forma de comunicarnos y nos facilite la vida. Pero a diferencia de todas las formas de comunicación humana en la historia, nunca había existido una tan útil, grande, importante y con una globalización tan acelerada como la Internet, y esto se debe a su gran cobertura de muchas necesidades en la vida actual. Si necesito enviar una carta o documento importante referente a mi trabajo, lo hago a través de la Internet. Si algún familiar está en otro país, me comunico con él a través de la Internet. Tengo un tiempo libre y quiero jugar o ver una película, me divierto a través de la Internet. Y así se podrían enumerar infinidad de tareas que se pueden realizar a través de la Internet. Tabla 1 Personas que han utilizado alguna vez Internet en porcentajes (%) Nota: Tomado de (Hijos Digitales, 2011) LA SEGURIDAD INFORMATICA 11 1.2. ¿Caos total? El tema central de este capítulo es mostrarle al lector que hoy en día no hay actividad o tarea que no se haga o que no dependa de la Internet. Veamos algunos ejemplos, los bancos cada día buscan la manera de que todo se haga de manera virtual, y esto significa que nuestros datos, saldos, contraseñas queden registradas en la Internet; en la universidad, colegio y oficina, los trabajos o informes se envía por correo electrónico, se graban en “la nube” y cada documento queda guardado en la Internet. Ahora por un momento imagínese un mundo sin una red mundial, ¿cómo serían nuestros trabajos?, ¿de qué forma nos comunicaríamos?, ¿qué otro medio nos daría la facilidad de estar conectados a toda hora y con todo el mundo?, y sé que la respuesta más acertada sería que viviríamos en un mundo caótico o complicado. 1.3. Pero, ¿nuestra información está segura? Al darnos cuenta de que la sociedad depende muchísimo de la red mundial, y que cada dato, cada transferencia, cada información y en fin, todo lo que hacemos o dejamos de hacer se hace por la Internet, llega a la mente una inquietud que pocos se hacen a diario, ¿es la Internet tan segura como debería?, si gran parte de mi vida laboral y/o personal están en ella ¿quién vigila que dicha información no quede en manos equivocadas? LA SEGURIDAD INFORMATICA 12 2. Capítulo II- Los grandes riesgos en la red El mundo se encuentra al comienzo de la cuarta revolución industrial. Cada día, 3.500 millones de personas se conectan a Internet… Esta híper conectividad global, a pesar de sus efectos positivos en campos como la salud, las comunicaciones o la movilidad, también ha incrementado exponencialmente nuestra dependencia hacia la tecnología, por lo que somos más vulnerables a sufrir amenazas que ponen en riesgo la seguridad del sistema. (Asesores de Pymes, 2018) Al hablar de los grandes riesgos que nos enfrentamos a diario en la red, encontramos varios, y a continuación hablaremos en detalle de los más grandes. 2.1. La integridad de los datos “La modificación de cualquier tipo de información debe ser conocido y autorizado por el autor o entidad.” (Significados.com, 2019). Como su nombre lo indica, cada persona es dueña de sus datos personales, así estén almacenados en un supercomputador al otro lado del mundo, y esto conlleva a que sí y solo si, cada uno las modifique, actualice o elimine a su entera libertad, y sea quien autorice a algún tercero a hacerlo. En la mayoría de países, existen leyes y normas que regulas y penalizan la actuación contraria a este derecho fundamental de cada ciudadano. 2.2. La confidencialidad En este orden de ideas, y a la par del punto anterior, nadie está facultado a leer o conocer dicha información personal sin el consentimiento expreso de quien es dueño. Y esto va más allá LA SEGURIDAD INFORMATICA 13 de solo datos de información básica, si no que abarca datos como lo son nombres de usuarios, correos electrónicos registrados, contraseñas y demás datos que tienen como fin blindar las acciones que representan movimientos de dineros, o parámetros similares. De igual manera, la violación de este apartado conlleva demandas penales. 2.3. La disponibilidad del sistema Como ya se habló de la dependencia global a la red en el primer capítulo, y de lo que pasaría si no existiera, el riesgo de una posible falla en la disponibilidad del sistema es algo que, a diferencia de los dos puntos anteriores, muchas personas no tienen en mente. Por ejemplo, imagine que llega fin de mes y los cajeros automáticos no funcionaran o tuvieran una falla, el dinero ya ingreso a la cuenta, pero solo es un número en una pantalla, porque no hay forma de tenerlo físico para realizar las compras necesaria para el diario vivir. Y es en ese punto que es de vital importancia la disponibilidad de los sistemas, porque permiten que la sociedad, que depende de la red, no tenga inconvenientes para continuar su normal funcionamiento. LA SEGURIDAD INFORMATICA 14 3. Capítulo III- ¿Por qué atacan los sistemas informáticos? Las razones pueden ser muchas, y quizás nunca se lleguen a saber con certeza, pero a grandes rasgos se pueden diferencias dos motivos o inspiraciones para que personas crucen los límites legales y vulneren la seguridad informática. 3.1. Por beneficios económicos Durante toda la historia de raza humana, se encuentras casos de personas sin conciencia que no les importa quitarle al prójimo sus pertenencias, y hoy en día la situación no es diferente. Así como antes todo el dinero era físico, y los robos también. Hoy en día, que grandes cantidades de dinero son virtuales, los robos también evolucionan y roban virtualmente. Y quizás, solo quizás, existen personas que se dedican de tiempo completo a dichos robos, y se puede decir que son profesionales en la materia. Ilustración 1- Fraude a través de Internet Tomado de (Perito Informático y Tecnológico, 2013) LA SEGURIDAD INFORMATICA 15 3.2. Por venganza Las relaciones sociales no duran para siempre, y en muchos casos terminan mal, sea una relación amorosa o una laboral, en ocasiones una de las dos partes queda con algún tipo de resentimiento, y opta por buscar represalias en contra de su “adversario”. Entonces se exponen o publican datos e información personal y confidencial de dicha persona, para que quede en ridículo, o la despidan de su empleo, o simplemente tenga un rechazo social. 3.3. Por temas políticos Es algo común encontrar grupos con motivos políticos que ataquen los sistemas informáticos gubernamentales, aunque todo sea motivado por estar en contra de los pensamientos o manejos del gobierno, y se haga como una forma de protesta, igual sigue siendo ilegal. Y cuando grupos como “Anonymous” logran sus objetivos, las consecuencias son para muchas personas. LA SEGURIDAD INFORMATICA 16 4. Capítulo IV – Tipos de seguridad informática Luego de hablar de los delitos o peligros en materia de seguridad informática, y él porqué suceden, es importante plantear las soluciones, o mejor, las maneras de blindarse contra estos y más peligros en esta materia. 4.1. Seguridad de hardware La seguridad de hardware implica tanto la protección física como el control del tráfico de una red y el escáner constante de un sistema. Algunos ejemplos de seguridad informática de hardware son los cortafuegos de hardware, servidores proxys y claves criptográficas para cifrar, descifrar y autentificar sistemas, copias de seguridad, bancos de baterías para los cortes de electricidad, etc. (Significados.com, 2019) Esto significa que el primer paso para tener una buena seguridad informática es comprando elementos físicos de buena calidad, y así evitando gran parte de los ataques cibernéticos. 4.2. Seguridad de software Este punto es grandemente conocido por el público en general. Y lo que se busca es adquirir buenos programas que blinden nuestros sistemas, como lo son los antivirus y antispyware que van a evitar ataques con virus o programas sospechosos. LA SEGURIDAD INFORMATICA 17 4.3. Seguridad empresarial Para complementar los puntos anteriores es importante contratar servicios electrónicos con empresas bien estructuras y con buenas reputaciones. Ya sean prestadoras del servicio de Internet como tal, o buscadores en la red, o empresas de correo electrónico; y todo esto genera la tan anhelada Seguridad Informática. LA SEGURIDAD INFORMATICA 18 Resultados y Conclusiones Al realizar este trabajo y toda la investigación que lo conlleva, se adquieren nuevos conocimientos muy importantes para cualquiera, por ejemplo, se da un repaso por la historia de las comunicaciones a través de la historia de la humanidad, luego se conocen los sin número de riesgos que se corren a diario en el mundo virtual. Lo más preocupante es que aunque estos riesgos son latentes y a diario nos enfrentamos a ellos, no somos conscientes de ello y vivimos como si no existieran. Gran error en un mundo tan globalizado, y que la dependencia a la red es tanta que en un momento, en un abrir y cerrar de ojos, podemos perder más de lo que imaginamos. Si queremos tomar este tema en serio, y afrontarlo con responsabilidad, nos detendríamos en cada decisión importante para pensarla un poco más, que la contraseña sea más larga, o un poco más compleja, que a nuestros aparatos electrónicos no tenga acceso cualquiera, y en fin, muchos pequeños cambios en nuestros hábitos y costumbres nos brindarían una mejor seguridad informática. Y es en ese momento donde este tipo de trabajos toman un alto valor, ya que nos abre los ojos ante los peligros que enfrentamos, y lo mejor, es que conocemos las formas de operar de los bandidos, y aún más eficiente, entendemos qué hacer para que no seamos la próxima víctima, porque es mejor prevenir que lamentar. En conclusión, “soldado avisado no muere en guerra”, este dicho popular resume todo este trabajo, porque si ya conocemos los riesgos, y la forma de evitarlos, si nos pasa algún problema de inseguridad en la red, es por descuido o falta de interés en el tema, porque la información está dada y las herramientas cada vez más fácil de acceder a ellas. LA SEGURIDAD INFORMATICA 19 Lista de referencias bibliográficas Bibliografía Asesores de Pymes. (2018). Asesores de Pymes. Obtenido de http://asesoresdepymes.com/los-grandesriesgos-digitales-2018-evitarlos/ Hijos Digitales. (2011). hijosdigitales.es. Obtenido de https://www.hijosdigitales.es/es/2011/06/el-usode-internet-en-espana-y-la-brecha-entre-generaciones/ Perito Informático y Tecnológico. (2013). peritoit.com. Obtenido de https://peritoit.com/2013/01/28/elfraude-a-traves-de-internet-unas-cifras-y-tendencias-orientativas/ Significados.com. (2019). Significados.com. Obtenido de https://www.significados.com/seguridadinformatica/