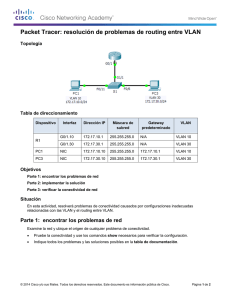

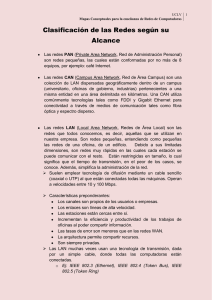

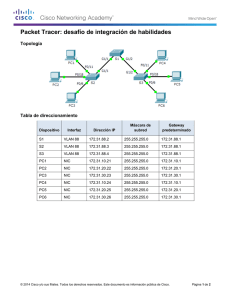

UNIVERSIDAD ANDINA DEL CUSCO FACULTAD DE INGENIERÍA CARRERA PROFESIONAL DE INGENIERÍA DE SISTEMAS TEMAS: VLAN, DMZ Y ACL ASIGNATURA: LABORATORIO DE REDES Y TELEPROCESOS 22/09/2019 CUSCO ELABORADO POR: Ccorimanya García Wenceslao RESUMEN Los temas que son tratados son VLAN, DMZ Y ACL los cuales son exclusivamente redes. La primera (VLAN) son redes que nos permiten organizar empresas ya que nos ayudarán a dividir nuestra rede gigantesca en redes más pequeñas con el fin de poder organizarnos mejor. La segunda (DMZ) son redes que están divididas en redes pública e internas las cuales serán para aplicar mejor la seguridad a nuestras redes. La tercera (ACL) son técnicas que nos ayudarán así como la seguridad para que podamos enviar rápidamente nuestros datos por la rede aplicando seguridad de modo que gestión el tráfico de red. ABSTRACT The topics treated are VLAN, DMZ ACL and which are exclusively networks. The first (VLAN) are networks that allow us to organize businesses and that will help us to divide our huge rede into smaller networks in order to better organize. The second (DMZ) are networks that are divided into public and internal networks which will be applied to better secure our networks. The third (ACL) are techniques that will help us as well as security so that we can quickly send our data by applying rede security so that network traffic management. VLAN, DMZ Y ACL | RESUMEN 1 1. VLAN 1.1. Definición Una VLAN («red de área local virtual») consiste en una red de ordenadores que se comportan como si estuviesen conectados al mismo cable, aunque en realidad pueden estar conectados físicamente a diferentes segmentos de una red de área local.1 También nos ayuda a organizar las redes de una organización por más pequeña que sea, pero mejor aún es más útil en las empresas corporativas ya que con el pasar de los años la empresa sigue creciendo y se tiene la necesidad de agregar más redes o incrementar más host. Lo interesante de este tipo de redes que nos permiten agrupar redes según un nombre con la finalidad de identificar rápidamente a determinadas redes. VLAN es una tecnología que segmenta las redes de forma virtual, una funcionalidad que admiten la mayoría de conmutadores de red. Esto se consigue dividiendo los usuarios de la red en grupos lógicos. Sólo los usuarios de un grupo específico pueden intercambiar datos o acceder a determinados recursos en la red. Si un sistema de vídeo en red se segmenta en una VLAN, sólo los servidores ubicados en dicha LAN podrán acceder a las cámaras de red. Normalmente, las VLAN conforman una solución mejor y más rentable que una red independiente. El protocolo que se utiliza principalmente al configurar VLAN es IEEE 802.1Q, que etiqueta cada marco o paquete con bytes adicionales para indicar a qué red virtual pertenece.2 1.2. Topología de VLAN. La tecnología de red LAN con nodos permite organizar los sistemas de una red local en redes VLAN. Para poder dividir una red de área local en redes VLAN, debe tener nodos compatibles con la tecnología VLAN. Puede configurar todos los puertos de un nodo para que transfieran datos para una única VLAN o para varias VLAN, según el diseño de configuración VLAN. Cada fabricante de conmutadores utiliza procedimientos diferentes para configurar los puertos de un conmutador. 3 Es decir es muy útil y fácil de organizar nuestras redes locales, de tal modo que nos permitan dividir nuestras redes si es necesario. En la siguiente figura, se muestra una red de área local que se ha dividido en tres VLAN . 4 1 (kioskea.net, 2014) ( axis comunication, 2013) 3 (oracle, 2013) 4 (oracle, 2013) 2 VLAN, DMZ Y ACL | VLAN 2 1.3. Clasificación de la VLAN’S. VLAN implícitas: Son redes que no necesitan hacer cambios en el frame, porque son formas iguales al recibir la información procesada. VLAN explícitas: Estas redes necesitan ser modificadas o hacer cambios al frame. 1.4. Ventajas de usar una red VLAN La VLAN permite definir una nueva red por encima de la red física y, por lo tanto, ofrece las siguientes ventajas:5 Mayor flexibilidad en la administración y en los cambios de la red, ya que la arquitectura puede cambiarse usando los parámetros de los conmutadores; Aumento de la seguridad, ya que la información se encapsula en un nivel adicional y posiblemente se analiza; Disminución en la transmisión de tráfico en la red. 2. DMZ 2.1. Definición DMZ (zona desmilitarizada) es un diseño conceptual de red donde los servidores de acceso público se colocan en un segmento separado, aislado de la red. La intención de DMZ es asegurar que los servidores de acceso público no puedan comunicarse con otros segmentos de la red interna, en el caso de que un servidor se encuentre comprometido.6 Este enfoque lo vi para redes inalámbricas, es muy interesante este tipo de redes, porque son redes que están separadas de las públicas e internas. También se habla de la seguridad que es muy importante para este tipo de redes. 5 6 (kioskea.net, 2014) (http://www.tp-link.es, 2014) VLAN, DMZ Y ACL | DMZ 3 Esto se ve muchísimo más claro en un esquema:7 2.2. Arquitectura DMZ Cuando algunas máquinas de la red interna deben ser accesibles desde una red externa (servidores web, servidores de correo electrónico, servidores FTP), a veces es necesario crear una nueva interfaz hacia una red separada a la que se pueda acceder tanto desde la red interna como por vía externa sin correr el riesgo de comprometer la seguridad de la compañía. El término "zona desmilitarizada" o DMZ hace referencia a esta zona aislada que posee aplicaciones disponibles para el público. La DMZ actúa como una "zona de búfer" entre la red que necesita protección y la red hostil.8 7 8 (solusan, 2014) (kioskea.net, 2014) VLAN, DMZ Y ACL | DMZ 4 2.3. Ventajas: Las ventajas de puedo indicar serían las siguientes: Redes muy seguras contra el ingreso de intrusos. Separación de redes, es decir públicas e internas. 3. ACL 3.1. Definición Una Lista de Control de Acceso o ACL (Access Control List) es un concepto de seguridad informática usado para fomentar la separación de privilegios. Es una forma de determinar los permisos de acceso apropiados a un determinado objeto, dependiendo de ciertos aspectos del proceso que hace el pedido. 9 Este concepto hace referencia al acceso de acuerdo para la seguridad de las redes, y también para el tráfico de redes, para poder acceder de forma segura a las redes. 3.2. Topología de ejemplo.10 3.3. ACL extendidas La solución es una ACL extendida, que por norma se instala lo más cercano al origen posible. El razonamiento es que haciéndolo de ésta manera evitamos que tráfico innecesario corra por la red ocupando ancho de banda y procesamiento en los dispositivos.11 9 (alexalvarez0310, 2009) (cesarcabrera.info/, 2014) 11 (cesarcabrera.info/, 2014) 10 VLAN, DMZ Y ACL | ACL 5 4. REFERENCIAS axis comunication. (2013). http://www.axis.com. Obtenido de http://www.axis.com: http://www.axis.com/es/products/video/about_networkvideo/vlan.htm alexalvarez0310. (2009). https://alexalvarez0310.wordpress.com. Obtenido de https://alexalvarez0310.wordpress.com: https://alexalvarez0310.wordpress.com/category/listasde-control-de-acceso-en-router-cisco/ cesarcabrera.info/. (2014). http://cesarcabrera.info/blog. Obtenido de http://cesarcabrera.info/blog: http://cesarcabrera.info/blog/%C2%BFcomo-funcionan-las-acls-v-ejemplos/ cisco. (2014). http://www.cisco.com. Obtenido de http://www.cisco.com: http://www.cisco.com/c/en/us/td/docs/switches/lan/catalyst6500/ios/122SX/configuration/guide/book/vlans.html http://es.kioskea.net. (2014). Obtenido de http://es.kioskea.net: http://es.kioskea.net/contents/589-dmzzona-desmilitarizada http://www.tp-link.es. (2014). Obtenido de http://www.tp-link.es: http://www.tp-link.es/article/?faqid=28 kioskea.net. (2014). http://es.kioskea.net. Obtenido de http://es.kioskea.net: http://es.kioskea.net/#ID=286&module=contents oracle. (2013). http://docs.oracle.com/. Obtenido de http://docs.oracle.com/: http://docs.oracle.com/cd/E37929_01/html/E36606/fpjve.html solusan. (2014). http://www.solusan.com. Obtenido de http://www.solusan.com: http://www.solusan.com/que-es-una-dmz.html VLAN, DMZ Y ACL | REFERENCIAS 6 INDICE RESUMEN ...........................................................................................................................................................1 ABSTRACT...........................................................................................................................................................1 1. VLAN ...........................................................................................................................................................2 1.1. Definición ...........................................................................................................................................2 1.2. Topología de VLAN. ...........................................................................................................................2 1.3. Clasificación de la VLAN’S..................................................................................................................3 VLAN implícitas: .........................................................................................................................................3 VLAN explícitas: .........................................................................................................................................3 1.4. 2. 3. 4. Ventajas de usar una red VLAN .........................................................................................................3 DMZ ............................................................................................................................................................3 2.1. Definición ...........................................................................................................................................3 2.2. Arquitectura DMZ ..............................................................................................................................4 2.3. Ventajas: ............................................................................................................................................5 ACL..............................................................................................................................................................5 3.1. Definición ...........................................................................................................................................5 3.2. Topología de ejemplo. .......................................................................................................................5 3.3. ACL extendidas...................................................................................................................................5 REFERENCIAS..............................................................................................................................................6 VLAN, DMZ Y ACL | REFERENCIAS 7