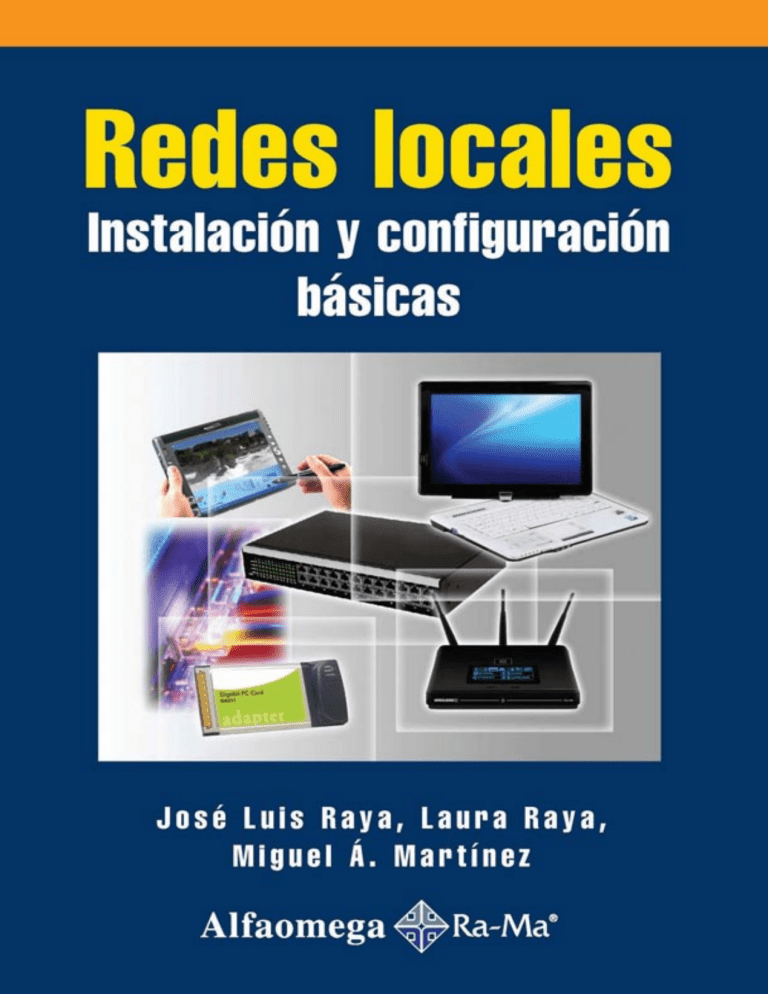

(Volume 1433 of Alfaomega. Ra-Ma) José Luis Raya Cabrera Laura Raya González Miguel Ángel Martínez Ruiz - Redes locales instalación y configuración básicas-Alfaomega (2009)

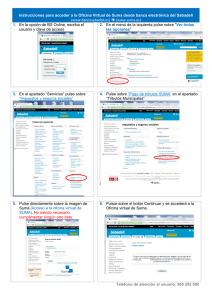

Anuncio