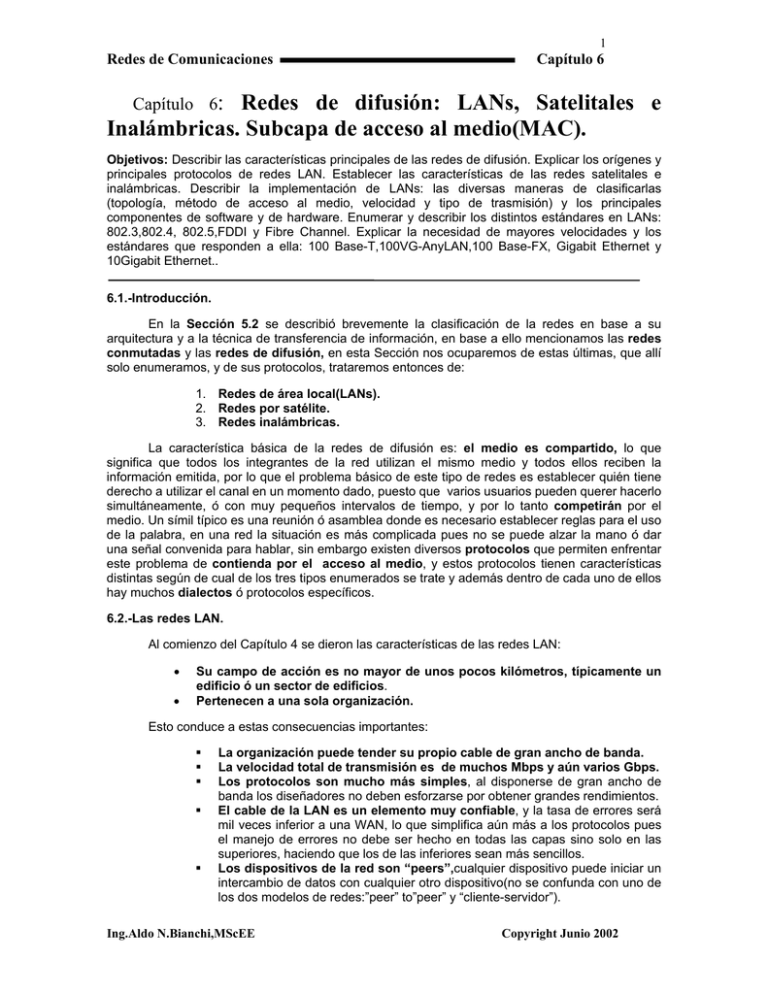

Capítulo 6: Redes de difusión

Anuncio