Técnicas de transmisión banda base aplicadas a redes LAN

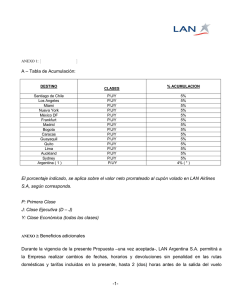

Anuncio