Políticas de seguridad en los entornos de defensa

Anuncio

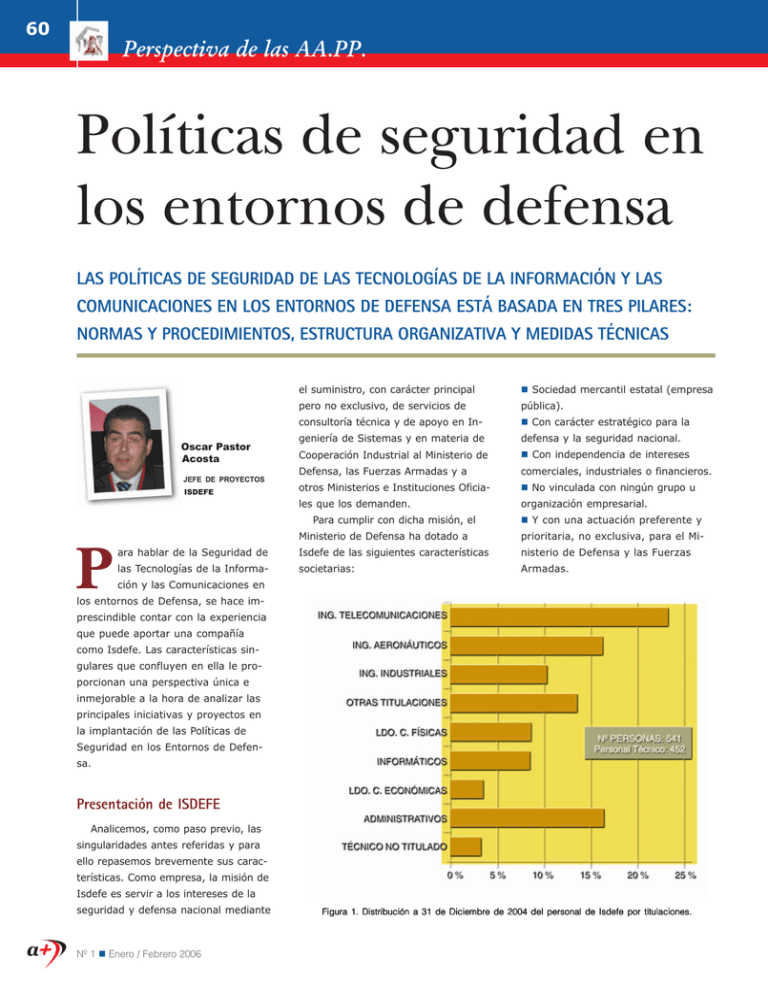

60 Perspectiva de las AA.PP. Políticas de seguridad en los entornos de defensa LAS POLÍTICAS DE SEGURIDAD DE LAS TECNOLOGÍAS DE LA INFORMACIÓN Y LAS COMUNICACIONES EN LOS ENTORNOS DE DEFENSA ESTÁ BASADA EN TRES PILARES: NORMAS Y PROCEDIMIENTOS, ESTRUCTURA ORGANIZATIVA Y MEDIDAS TÉCNICAS Oscar Pastor Acosta JEFE DE PROYECTOS ISDEFE el suministro, con carácter principal Sociedad mercantil estatal (empresa pero no exclusivo, de servicios de pública). consultoría técnica y de apoyo en In- Con carácter estratégico para la geniería de Sistemas y en materia de defensa y la seguridad nacional. Cooperación Industrial al Ministerio de Con independencia de intereses Defensa, las Fuerzas Armadas y a comerciales, industriales o financieros. otros Ministerios e Instituciones Oficia- No vinculada con ningún grupo u les que los demanden. organización empresarial. Para cumplir con dicha misión, el P Y con una actuación preferente y Ministerio de Defensa ha dotado a prioritaria, no exclusiva, para el Mi- ara hablar de la Seguridad de Isdefe de las siguientes características nisterio de Defensa y las Fuerzas las Tecnologías de la Informa- societarias: Armadas. ción y las Comunicaciones en los entornos de Defensa, se hace imprescindible contar con la experiencia que puede aportar una compañía como Isdefe. Las características singulares que confluyen en ella le proporcionan una perspectiva única e inmejorable a la hora de analizar las principales iniciativas y proyectos en la implantación de las Políticas de Seguridad en los Entornos de Defensa. Presentación de ISDEFE Analicemos, como paso previo, las singularidades antes referidas y para ello repasemos brevemente sus características. Como empresa, la misión de Isdefe es servir a los intereses de la seguridad y defensa nacional mediante Nº 1 Enero / Febrero 2006 Figura 1. Distribución a 31 de Diciembr e de 2004 del personal de Isdefe por titulaciones. Diciembre Perspectiva de las AA.PP. Gestión del conocimiento. Inversión sostenida en equipamiento. Políticas de Seguridad en los Entornos de Defensa A la hora de hablar de la Seguridad de la Información en los entornos de Defensa la primera cuestión que surge es ¿qué se entiende por Política de Seguridad y si realmente se hace necesario su definición e implantación? La política de seguridad de la información de cualquier organización, y en Defensa no es diferente, pretende establecer un entorno equilibrado de Figura 2. La necesidad de establecer una Política de Seguridad de la Infor mación. Información. medidas, que garanticen que dicha información, como activo estratégico Respecto a las actividades de Inge- Por todo ello, podríamos destacar para la consecución de sus objetivos, niería de Sistemas, Isdefe actúa nor- los siguientes rasgos que caracterizan malmente como ingeniería de usuario, su perfil como empresa: apoyando a los organismos responsa- Opción por la excelencia en tecnolo- lares: bles de la adquisición y del soporte gía y gestión. Normas y procedimientos. logístico de grandes sistemas. En fun- Personal muy cualificado. Estructura organizativa. ciones de consultoría, apoya a los órga- Formación permanente en nuevas Medidas técnicas. nos de dirección en la preparación de tecnologías y procesos. las decisiones, para asegurar los resul- Plan continuado en I+D+i propios. la misma, produciría un desequilibrio, tados desde el punto de vista técnico, Colaboración en I+D+i con Organis- que derivaría en un aumento del ries- reduciendo los factores de riesgo. mos Internacionales. go en la protección de la información, se protege de forma adecuada. Dicho entorno se basa en tres pi- Su indefinición, o un mal diseño de Figura 3. Estructura de la Política de Seguridad de la Infor mación para el Ministerio de Defensa. Información Nº 1 Enero / Febrero 2006 61 62 Perspectiva de las AA.PP. dado que ésta vendrá determinada por desde su definición hasta su posterior complejo que tiene que afrontar el su punto más vulnerable, a pesar de puesta en marcha, que actualmente Ministerio de Defensa. En él aparece que la organización esté invirtiendo lidera la Inspección General CIS tanto legislación nacional, que concier- cantidades ingentes de recursos en su (IGECIS). ne a toda la Administración del Estado, Concretamente, en el Área de Se- mejora. así como la propia del ámbito militar; guridad de la IGECIS, Isdefe propor- como legislación internacional, por tica de Seguridad, fijémonos ahora en ciona asistencia técnica tanto en la ejemplo las Directivas de OTAN, o de cómo se estructura en los entornos de definición y despliegue de la Política la Unión Europea. Todo ello, condicio- Defensa. Para proteger la información, de Seguridad de la Información del nado por los niveles más altos en la Justificada la necesidad de una Polí- como elemento intangible que es, de- exigencia de protección de la informa- bemos centrarnos en los elementos ción, como son los que impone la Ley tangibles que la soportan, sobre los de Secretos Oficiales y su desarrollo Isdefe cuenta con una amplia experiencia en el asesoramiento técnico a las más importantes autoridades de seguridad que estableceremos nuestras medidas de protección. En concreto: Las personas. Los documentos. Los sistemas de información y comunicaciones. Las instalaciones y emplazamientos Y las organizaciones que nos proveen de servicios (empresas externas en el normativo para la protección de la información clasificada. Isdefe cuenta con una amplia experiencia en el asesoramiento técnico a las más importantes autoridades de seguridad, tanto nacionales como internacionales. Lo que redunda en una mejor prestación los servicios para sus clientes del entorno de Defensa. Así, y por citar sólo alguna de sus entorno del Ministerio de Defensa). colaboraciones más destacadas, Isdefe Departamento, como en la implanta- ha venido colaborando con el Centro ción de las medidas técnicas de pro- Criptológico Nacional del Centro Nacio- tección, como por ejemplo la Infraes- nal de Inteligencia en el desarrollo de riormente, Isdefe goza de una pers- tructura de Clave Pública (PKI) o la las normas, procedimientos, instruc- pectiva privilegiada sobre los proyec- Tarjeta Electrónica del Ministerio de ciones técnicas y guías, que constitu- tos e iniciativas de seguridad en los Defensa (TEMD). yen el cuerpo normativo nacional para La Experiencia de Isdefe Como ya se ha mencionado ante- la Seguridad de las Tecnologías de la entornos de Defensa. En este sentido, Centrándonos en el primero de los viene colaborando con el Ministerio de proyectos, la Política de Seguridad de Defensa en el Plan Director de Siste- la Información viene marcada por el rie CCN-STIC): mas de Información y Comunicaciones, entorno normativo extremadamente CCN-STIC-001 Política de Seguridad Información y las Comunicaciones (Se- de las TIC. CCN-STIC-101 Procedimiento Acre- REFERENCIAS y ENLACES [1] «Proyectos de seguridad puestos en marcha por la Inspección General CIS». Revista e.Security. Edición española. Año I. Nº 5. Octubre 2005. ditación Nacional. CCN-STIC-202 Estructura y Contenido de la Declaración de Requisitos de Seguridad (DRS). CCN-STIC-203 Estructura y Contenido de los Procedimientos Operativos [2] «Implantación de la infraestructura de clave pública del MINISDEF». Revista e.Security. Edición española. Año I. Nº 5. Octubre 2005. de Seguridad (POS). [3] Centro Criptológico Nacional, Series CCN-STIC. http://www.ccn.cni.es/.htm viado para Pequeñas Redes. [4] Centro Criptológico Nacional, Herramienta PILAR de Análisis de Riesgos. http://www.ccn.cni.es/herramienta_pilar.htm dad de las TIC. [5] OTAN. http://www.nato.int/ [6] Isdefe, Memoria de Actividades 2004. http://www.isdefe.es/ CCN-STIC-204 CO-DRES-POS abre CCN-STIC-301 Requisitos de Seguri CCN-STIC-302 Interconexión de Sistemas. CCN-STIC-303 Inspección de Seguridad de las TIC. Nº 1 Enero / Febrero 2006 Perspectiva de las AA.PP. Figura 4. Complejidad del entor no nor mativo del Ministerio de Defensa. entorno normativo CCN-STIC-402 Estructura de Seguri- CCN-STIC-432 Sistema de Detección Grupo de Trabajo para la definición dad. de Intrusos. de las Arquitecturas de Seguridad en CCN-STIC-403 Gestión Incidentes de CCN-STIC-611 Configuración Segura OTAN. Seguridad. (SUSE Linux). Grupo de Trabajo para la Definición CCN-STIC-404 Control de Soportes ... del Protocolo de Interoperabilidad de Informáticos. En el ámbito internacional, Isdefe las Comunicaciones Seguras en OTAN. CCN-STIC-405 Dispositivos Seguros participa activamente en diferentes Grupo de Trabajo para la Moderniza- Creación de Firma. foros y grupos de seguridad, entre los ción Criptográfica en OTAN. CCN-STIC-406 Seguridad Wireless. que se incluyen: Grupo de Trabajo sobre Comunica- CCN-STIC-407 Seguridad Telefonía Subcomité Infosec de OTAN. ciones Multimedia en OTAN. Móvil. Célula de Consejeros sobre PKI de OTAN. Subgrupo de Trabajo Industrial so- CCN-STIC-430 Herramientas de Se- Grupo de Trabajo para la Interco- bre Cifradores IP para OTAN. guridad. nexión Segura de Redes OTAN. ... CONCLUSIÓN F inalmente, y a tas a prestar una gran dencia, si bien están condi- nacional e internacional modo de conclu- atención a su protección, cionados por una normativa de una empresa como sión, podemos afirmar generalizando la necesidad extremadamente compleja, Isdefe puede proporcio- que la definición de la de implantar Políticas de así como por la necesidad nar su mejor nivel de información como recur- Seguridad, que garanticen de implantar las medidas servicio, garantizando la so estratégico de las un nivel adecuado de más exigentes para la pro- satisfacción de los clien- organizaciones, para la riesgo. tección de su información tes de un entorno tan clasificada. Es en este con- exigente como es el de texto, dónde la experiencia Defensa. consecución de sus objetivos, ha obligado a és- Los entornos de Defensa no son ajenos a esta ten- Nº 1 Enero / Febrero 2006 63

![[Video] NO a la Guerra: El poder de la desinformación](http://s2.studylib.es/store/data/004380610_1-da0b7c52e32b992799691e707e0dcaf5-300x300.png)