descargar guía principios para mejorar la seguridad

Anuncio

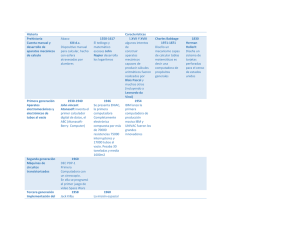

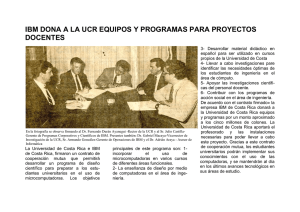

Software IBM White Paper de liderazgo intelectual Tres principios rectores para mejorar la seguridad y la conformidad de los datos Un enfoque integral de la protección de datos ante un panorama de amenazas complejo Octubre 2012 2 Tres principios rectores para mejorar la estrategia de seguridad y conformidad de los datos Resumen ejecutivo Los titulares relativos a la creciente frecuencia de robos de información e identidades han llamado la atención sobre las violaciones de la seguridad y la privacidad de los datos y sus consecuencias, lo que ha dado lugar a la promulgación de normas en todo el mundo cuyos detalles pueden diferir, pero cuyo incumplimiento puede tener como resultado importantes sanciones financieras, el encausamiento penal y la pérdida de fidelidad de los clientes. Por otra parte, la explosión de la información, el auge de los dispositivos móviles, el número creciente de usuarios y los nuevos modelos de computación, como el cloud, el social business y Big Data, crean nuevas vulnerabilidades. Para proteger sus datos confidenciales y satisfacer sus obligaciones de conformidad, las organizaciones han de adoptar un enfoque más proactivo y sistemático. Dado que los datos son un componente vital de las operaciones de negocio diarias, es esencial asegurar la privacidad y proteger los datos allá donde residan. Cada tipo de información tiene sus propios requisitos de protección, por lo que las organizaciones deben protegerla con un enfoque integral: • • • • Conocer dónde residen los datos: no es posible proteger los datos confidenciales sin saber dónde se encuentran y sus relaciones dentro de la empresa. Proteger datos confidenciales estructurados y no estructurados: debe evitarse el acceso no autorizado a datos estructurados alojados en bases de datos. Los datos no estructurados de documentos, formularios, archivos de imagen, sistemas GPS, etc., requieren políticas de privacidad para eliminar toda información confidencial y continuar intercambiando los datos de negocio necesarios. Proteger entornos ajenos a la producción: es necesario proteger los datos en entornos no destinados a la producción, como el desarrollo, la formación y el control de calidad, permitiendo al mismo tiempo su uso en procesos pertenecientes a estos. Proteger y supervisar constantemente el acceso a los datos: las bases de datos, los data warehouses, los el intercambio de archivos y los sistemas Hadoop empresariales requieren supervisión en tiempo real para garantizar la protección y la auditoría del acceso a los datos. Deben implantarse controles basados en políticas para detectar rápidamente actividades no autorizadas o sospechosas y • alertar al personal pertinente. También es preciso proteger repositorios de datos confidenciales contra nuevas amenazas u otras actividades malintencionadas y buscar sin cesar posibles debilidades. Demostrar la conformidad para superar las auditorías: no basta con adoptar un enfoque integral de la seguridad y la privacidad; las organizaciones deben también demostrar la conformidad ante auditores externos. Las soluciones de seguridad y privacidad de los datos de IBM® han sido concebidas para apuntalar dicho enfoque integral y dotarlo de inteligencia para abordar proactivamente las amenazas de TI y los riesgos empresariales. IBM ha establecido tres simples principios rectores (Conocer y definir, Asegurar y proteger y Supervisar y auditar) para ayudar a las organizaciones a mejorar la seguridad y la conformidad sin afectar a los sistemas de producción ni a unos presupuestos ya de por sí limitados. ¿A qué se debe el interés que suscita la protección de los datos? La seguridad de los datos es un blanco permanente. A medida que estos crecen aparecen amenazas más sofisticadas y proliferan las normas, mientras que la inestabilidad económica dificulta su protección. Nuevos vectores de ataque, como las amenazas informáticas (gusanos, troyanos, rootkits, rogues, dialers y spyware), unidos a la complejidad de los cambios que experimentan las arquitecturas de TI (la virtualización, el Big Data, las iniciativas empresariales abiertas, la consumerización y la movilidad de los empleados) obligan a las organizaciones a interesarse por la protección de los datos (véase la Figura 1). Según un informe de octubre de 2011, “Databases are More at Risk Than Ever”, para el que se encuestó a 355 profesionales de la seguridad, una cuarta parte de ellos opinaba que una fuga de datos durante 2012 era probable o inevitable. Solamente el 36% de las organizaciones ha tomado medidas para evitar que sus aplicaciones sufran ataques mediante inyección SQL y más del 70% tardan más de tres meses en aplicar parches críticos, lo que proporciona a los atacantes las oportunidades que buscan. La mayoría eran incapaces de detectar si se había producido algún acceso o cambio no autorizado en sus bases de datos. En muchos casos una fuga podía pasar inadvertida durante meses, como mínimo, ya que solamente el 40% de las organizaciones auditan sus bases de datos regularmente. Las estrategias de prevención son casi inexistentes en la Software IBM 3 mayoría de las empresas. Solo una cuarta parte de los encuestados afirma poder poner coto al abuso de los privilegios por parte de usuarios autorizados, especialmente en los de mayor rango, como los administradores de bases de datos, antes de que se produzcan. Únicamente el 30% cifra información confidencial o de identificación personal pese a que la normativa mundial sobre privacidad exige que los datos en reposo estén cifrados. La mayoría, además, admite tener datos confidenciales en entornos ajenos a la producción al alcance de desarrolladores, personal de pruebas e incluso personal externo. seguridad fue la explotación de contraseñas por defecto o fácilmente adivinables (en un 29% de los casos), seguida por backdoors abiertas mediante malware (26%), el uso de credenciales robadas (24%), la explotación de backdoors o de canales de mando y control (23%) y los keyloggers y el spyware (18%). Los ataques mediante inyección SQL representaron el 13% de las violaciones. En cuanto a los blancos, el 90% de las fugas investigadas por Verizon correspondieron a servidores, especialmente servidores de punto de venta, servidores web y de aplicaciones y servidores de bases de datos. Cambios en los entornos de TI y evolución de las iniciativas de negocio Obligaciones de conformidad normativa Las políticas de seguridad y las tecnologías asociadas deben evolucionar cuando las organizaciones adoptan iniciativas como la externalización, la virtualización, el cloud, la movilidad, la Empresa 2.0, el Big Data y el social business, lo que implica pensar en dónde residen los datos y cómo se accede a ellos. También han de tener en cuenta un amplio conjunto de datos confidenciales estructurados y no estructurados, como información de clientes, secretos industriales, propiedad intelectual, planes de desarrollo, diferenciadores competitivos, etc. Hackers más inteligentes y mejor preparados Muchas organizaciones tienen dificultades para salvar la brecha existente entre las capacidades de los hackers y la seguridad. La variabilidad, la complejidad y la mayor escala de los ataques externos son causa de inquietud. En el pasado, la preocupación más grave consistía en evitar brotes de virus o breves ataques de denegación de servicio que interrumpían temporalmente las operaciones de negocio. Hoy en día los hackers están mejor preparados e interconectados: pueden emplear las redes sociales, adquirir aplicaciones de “hacking” e incluso ser patrocinados por ciertos estados. Cuando penetran el perímetro y se infiltran en la red, las nuevas amenazas persistentes avanzadas (APTs) explotan las lagunas de conocimiento de los empleados y procesan combinaciones aleatorias de debilidades y vulnerabilidades tecnológicas para robar datos de clientes o datos corporativos, como secretos industriales, lo que puede causar pérdidas de negocio por valor de miles de millones de dólares, además de exponer a la organización a sanciones y demandas y perjudicar su reputación de manera irreparable. Según el informe Verizon Data Breach Investigations Report de 2012, el método más común empleado para violar la Existen demasiadas y muy diversas obligaciones normativas como para mencionarlas aquí, pero afectan a las organizaciones de todo el planeta. Algunas de las más destacadas son la Sarbanes-Oxley Act (SOX), la Health Insurance Portability and Accountability Act (HIPAA), la Payment Card Industry Data Security Standard (PCI-DSS) (cuyo cumplimiento se ha afianzado fuera de Norteamérica), la Federal Information Security Management Act (FISMA) y la Directiva sobre privacidad europea. Al creciente número de normas se suma la mayor presión a favor de demostrar la conformidad al momento. Las empresas deben demostrar inmediatamente sus progresos ante el negocio y los accionistas so pena de dañar su reputación y sufrir graves sanciones. La explosión de la información La explosión de la información digital desborda todas las escalas. En 2009 existían unos 0,8 zettabytes de datos en todo el mundo. Se calcula que en 2012 eran 1,8 ZB. Es una cifra impresionante, especialmente cuando se piensa que un zettabyte equivale a un billón de gigabytes. Esto ha convertido el acceso a información pública y privada en parte de la vida cotidiana, además de conllevar un incremento del volumen, variedad y velocidad de los datos. Las organizaciones deben conocer los retos que conlleva Big Data, como infraestructuras de cloud de gran escala, la diversidad de fuentes y formatos, la naturaleza fluida de la adquisición de datos y la agregación de estos en grandes cantidades. Las aplicaciones de negocio esenciales recopilan esta información con fines legítimos pero, debido al carácter interconectado de Internet y los sistemas de información, así como el de las aplicaciones ERP, CRM o de negocio propias, es fácil que los datos confidenciales sean objeto de robo o de uso indebido. 4 Tres principios rectores para mejorar la estrategia de seguridad y conformidad de los datos Amenazas internas Un elevado porcentaje de las fugas de datos se deben en realidad a debilidades internas que pueden ir desde empleados que hacen un uso indebido de los números de tarjetas de pago y otra información privada a aquellos que guardan datos confidenciales en portátiles que luego son sustraídos. Pero las organizaciones son responsables de proteger esos datos donde quiera que residan, ya se trate de socios de negocio, consultores, contratistas, proveedores u otras partes externas. En resumen: las organizaciones dedican especial atención a la seguridad y la privacidad de los datos. No quieren limitarse a desarrollar soluciones puntuales para problemas específicos sino dotar de políticas y procedimientos de privacidad y seguridad a la empresa. Incorporar la seguridad en las políticas de negocio y de TI resulta especialmente importante a la hora de adentrarse en esta nueva era de la computación. Seguridad frente a privacidad La seguridad y la privacidad son conceptos relacionados pero diferentes. La seguridad consiste en bloquear la infraestructura para impedir o conceder el acceso a ciertas áreas o datos en función del grado de autorización. Por el contrario, las restricciones por motivos de privacidad controlan el acceso de los usuarios autorizados a un conjunto concreto de datos. La privacidad asegura que aquellos que vean un subconjunto de esos datos lo hagan con un propósito de negocio legítimo y no abusen de sus privilegios. Dicho propósito de negocio viene dictado por el cargo que desempeñan, definido a su vez, por la política normativa o de gestión, o por ambas. Algunos ejemplos de soluciones de seguridad para los datos incluyen la supervisión de la actividad en la base de datos y las evaluaciones de vulnerabilidad de esta. En cambio, las soluciones de privacidad pueden modificar y enmascarar los datos. En un caso reciente que ilustra esta diferencia, varios facultativos del UCLA Medical Center fueron sorprendidos examinando el historial médico de la conocida cantante Britney Spears. Se respetaron las políticas de seguridad del hospital, ya que los médicos necesitan acceder a los historiales, pero se vulneró la privacidad, ya que lo hicieron movidos por la curiosidad y sin una finalidad médica válida. Hay mucho en juego: riesgos asociados a las lagunas en privacidad y seguridad En el caso de producirse un uso indebido de los datos, las empresas y sus responsables se exponen a sufrir sanciones que van desde los 5.000 hasta el millón de dólares al día, e incluso penas de prisión. Según el estudio del Ponemon Institute “2011: Cost of Data Breach Study” (publicado en marzo de 2012), el coste medio de una fuga de datos durante 2011 fue de 5,5 millones de dólares. Las fugas que tuvieron lugar en 2011 costaron por término medio a las empresas en cuestión 194 dólares por registro comprometido. El número de registros filtrados en cada incidente de ese mismo año varió entre los 4.500 y los más de 98.000. El número medio de registros filtrados fue de 28.349. La fuga más cara estudiada por el Ponemon Institute (2010 Annual Study: U.S. Cost of a Data Breach, 2011) costó 35,3 millones de dólares. La menos onerosa costó 780.000 dólares, lo que supone 30.000 dólares más (un 4%) con respecto a 2009. Al igual que en años anteriores, el coste parece guardar proporción directa con el número de registros comprometido. Estas duras sanciones son solo uno de los perjuicios que puede sufrir una organización; otros efectos negativos incluyen la caída del precio de las acciones debido a la preocupación de los inversores y la publicidad negativa asociadas a una fuga de datos; la marca puede sufrir, además, un daño irreparable debido a la pérdida de confianza en la empresa. Algunas de las cinco fuentes de riesgo más comunes son: • • • Privilegios excesivos y abuso de los usuarios. Cuando se conceden a usuarios o aplicaciones privilegios de acceso que superan los requisitos de su función, estos pueden emplearse para acceder a información confidencial. Ampliación no autorizada de los privilegios. Los atacantes pueden aprovechar las vulnerabilidades del software de gestión de bases de datos para incrementar el nivel de los privilegios de acceso. Inyección SQL. En estos ataques un usuario explota las vulnerabilidades de las aplicaciones web y los procedimientos almacenados para enviar consultas no autorizadas a la base de datos, a menudo con privilegios elevados. Empleando este método los atacantes pueden incluso llegar a gozar de acceso sin restricciones a toda la base de datos. Software IBM • • Denegación de servicio. Puede conseguirse a través de numerosas técnicas. Las más comunes incluyen el desbordamiento de buffer, el deterioro de los datos, la sobrecarga de la red y el consumo de recursos. Esta última es exclusiva de las bases de datos y suele pasarse por alto. Exposición de datos de copias de seguridad. Algunos ataques recientes especialmente difundidos consistieron en la sustracción de cintas y discos duros con copias de seguridad que carecían de cifrado. Virus, malware, gusanos, troyanos Infractor interno Robo de dispositivos con datos Inyección SQL Phishing Ataques desde web Ingeniería social Otros Figura 1: Análisis de ataques malintencionados o delictivos conforme al estudio 2011 Cost of Data Breach Study del Ponemon Institute (publicado en marzo de 2012) Obstáculos para la implementación: dificultades para proteger los datos Así las cosas, con el mercado pendiente de la seguridad y los riesgos claramente documentados, ¿por qué las organizaciones no han adoptado un enfoque integral para la protección de los datos? ¿Por qué se dejan abrumar por las nuevas amenazas? Lo cierto es que existen numerosas dificultades y complicaciones. En primer lugar, aunque hay disponibles numerosas soluciones orientadas a un enfoque o un aspecto concreto de la protección de datos, solo algunas abarcan todo el conjunto de amenazas y de tipos y fuentes de datos con el fin de ofrecer una estrategia integral capaz de adaptarse y responder a las nuevas amenazas y modelos de computación. En segundo lugar, pocas organizaciones disponen de la 5 financiación o los recursos necesarios para implementar otra iniciativa en la que los procesos tienen especial peso. Las organizaciones deben integrar políticas de seguridad y privacidad en sus operaciones diarias y obtener el apoyo de toda la empresa, incluyendo personal de TI, responsables de negocio, operaciones y el departamento legal. Los requisitos de privacidad varían en función del rol y saber quién necesita acceder a qué datos no es tarea fácil. En tercer lugar, los métodos manuales o de creación propia que muchas organizaciones utilizan hoy en día aumentan por lo general los riesgos y la ineficiencia, ya que normalmente no son capaces de proteger un conjunto diverso de tipos de datos estructurados y no estructurados ni amplían su escala cuando la organización crece. Por último, la proliferación de normas de conformidad sujetas a estrictos plazos incrementa la presión operativa en lugar de aclarar las prioridades. Es necesario adoptar un nuevo enfoque de la protección de datos que asegure la integración de las normas de seguridad y privacidad en las mejores prácticas e impulse los resultados económicos en lugar de frenarlos. Determinar cómo abordar la seguridad y la privacidad de los datos es una prioridad importante debido al gran número de factores y el elevado riesgo que presenta. Adoptar un enfoque integral de la seguridad y la privacidad de los datos Las organizaciones deben abordar de manera integral la protección de diversos tipos de datos en entornos físicos, de cloud y Big Data e incluir datos estructurados y no estructurados, tanto en entornos de producción como ajenos a esta (desarrollo, pruebas y formación). Este método puede ayudar a concentrar recursos limitados sin agregar más procesos ni aumentar la complejidad. También ayuda a las organizaciones a demostrar la conformidad sin interrumpir procesos de negocio vitales ni las operaciones diarias. A la hora de comenzar, es necesario plantear seis preguntas clave cuyo fin es ayudar a centrar la atención en las vulnerabilidades más importantes: 1.¿Dónde residen los datos confidenciales dentro de la empresa? 2.¿Cómo proteger, supervisar y auditar el acceso a las bases de datos empresariales? 6 Tres principios rectores para mejorar la estrategia de seguridad y conformidad de los datos 3.¿Cómo proteger los datos frente al acceso autorizado y no autorizado? 4.¿Es posible salvaguardar los datos confidenciales de los documentos y compartir simultáneamente los datos de negocio necesarios? 5.¿Es viable proteger los datos en entornos ajenos a la producción y utilizarlos al mismo tiempo para fines de formación, desarrollo de aplicaciones y pruebas? 6.¿Qué tipos de cifrado son los más adecuados? La respuesta a estas preguntas es la base de un enfoque integral de la protección de los datos cuya escala crezca a medida que las organizaciones se adaptan a la nueva era de la computación. También llaman la atención sobre áreas clave que pueden estar pasando por alto con los métodos empleados actualmente. 1.Ninguna organización puede proteger dato alguno si desconoce que existe. Los datos confidenciales residen en formatos estructurados y no estructurados en entornos de producción o ajenos a esta. Es importante definir y documentar todos los activos de datos y sus relaciones, sin importar su fuente, y clasificar los datos, conocer sus relaciones y definir niveles de servicio. El proceso de descubrimiento analiza los valores y las pautas de los datos para identificar las relaciones que vinculan elementos dispares en unidades de información lógicas u “objetos de negocio” (como “cliente”, “paciente” o “factura”). 2.La supervisión de actividades monitoriza el acceso de usuarios y aplicaciones, tengan o no privilegios, de manera independiente de las funciones de registro y auditoría originales de la base de datos. Puede funcionar como control de compensación para toda cuestión relacionada con la separación de deberes de los usuarios con privilegios al observar todas las actividades de los administradores. También mejora la seguridad detectando actividades de lectura y actualización inusuales en integración de datos, data warehousing, intercambios de archivos o sistemas Hadoop desde la capa de aplicación. La agregación, la correlación y la generación de informes de incidencias proporcionan capacidad de auditoría sin necesidad de activar las funciones originales. Estas soluciones deben ser capaces de detectar actividades malintencionadas o accesos indebidos por parte de usuarios con privilegios. 3.Los datos deben protegerse mediante diversas técnicas de transformación, como el cifrado, el enmascaramiento y la modificación. Definir usos válidos para los datos en el negocio dictará la política de transformación más adecuada. Podría establecerse, por ejemplo, una política destinada a enmascarar los datos en pantalla o sobre la marcha para evitar que los empleados del centro de asistencia telefónica vean el número de identificación nacional del cliente o bien ocultar las cifras de ingresos en los informes compartidos con socios de negocio o proveedores externos. 4.La modificación puede eliminar datos confidenciales de formularios y documentos en función del rol o la finalidad de negocio. Los médicos, por ejemplo, necesitan conocer síntomas y pronósticos, mientras que un empleado de facturación debe poder ver el número de seguro y la dirección de facturación del paciente. El reto consiste en establecer una protección adecuada sin dejar de satisfacer las necesidades del negocio y asegurar que los datos sean conocidos únicamente cuando sea estrictamente necesario. Estas soluciones deben proteger la información confidencial en documentos no estructurados, formularios y gráficos. 5.Evitar la identificación a través de los datos en entornos ajenos a la producción es una simple cuestión de eliminar, enmascarar o transformar sistemáticamente aquellos elementos que podrían utilizarse para identificar a una persona. Esto permite que desarrolladores, probadores y formadores utilicen datos realistas y obtengan resultados válidos al tiempo que se cumplen las normas sobre protección de datos. Generalmente se considera aceptable usar datos depurados de esta manera en entornos ajenos a la producción, ya que incluso en caso de robo, revelación o pérdida, nadie podrá utilizarlos. 6.El cifrado no es nada nuevo y existen muchos métodos distintos. Numerosas regulaciones, como PCI DSS, imponen explícitamente su uso, además de permitir el establecimiento de disposiciones “safe harbor” en un gran número de normas. Esto exime a las organizaciones de informar de una fuga de datos si estos están cifrados. La abundancia de ofertas de distintos proveedores hace que determinar cuál es el mejor método de cifrado resulte complicado. En el caso de los datos estructurados, es recomendable pensar en un método a nivel de archivo que proteja los datos estructurados del sistema de gestión de bases de datos (DBMS) junto con archivos no estructurados, como los registros del DBMS o los archivos de configuración, y sea transparente para la red, el almacenamiento y las aplicaciones. Busque una oferta que establezca una separación de deberes clara y un sistema unificado de gestión de políticas y de claves para centralizar y simplificar la labor de administrar la seguridad de los datos. Software IBM Superar los retos de la seguridad de los datos y la conformidad ¿Qué tiene de especial el enfoque de la protección de los datos de IBM? Experiencia y una combinación de personas, procesos, tecnología e información que distingue a las soluciones de seguridad y privacidad de IBM de las soluciones de la competencia. El objetivo de la cartera de productos de IBM es ayudar a las organizaciones a cumplir sus obligaciones legales, normativas y de negocio sin que esto suponga una carga adicional. De este modo pueden dar apoyo a las iniciativas de conformidad, reducir costes, minimizar riesgos y sostener un crecimiento rentable. Por otra parte, IBM ha integrado la seguridad de los datos en un marco de seguridad general. El IBM Security Framework (véase la Figura 2) y las prácticas recomendadas asociadas proporcionan la experiencia, el análisis de datos y los modelos de madurez necesarios para que los clientes de IBM tengan oportunidad de innovar con plena confianza. Servicios profesionales Servicios de cloud y gestionados Infraestrutura Aplicaciones Datos Personas Con el fin de abordar la seguridad y la conformidad de los datos, IBM ha definido tres principios rectores destinados a establecer un enfoque integral de la protección de datos: Conocer y definir, Asegurar y proteger y Supervisar y auditar. Siguiendo estos principios las organizaciones podrán mejorar su posición de seguridad general y cumplir sus obligaciones de conformidad con toda tranquilidad. Conocer y definir Las organizaciones deben descubrir dónde residen los datos confidenciales, definir los tipos existentes y establecer métricas y políticas para garantizar su protección a lo largo del tiempo. Los datos pueden estar distribuidos de manera escasamente documentada en múltiples aplicaciones, bases de datos y plataformas. Muchas organizaciones depositan una confianza excesiva en los expertos en sistemas y aplicaciones para este propósito. En ocasiones la información es parte de la lógica de la aplicación y puede haber relaciones ocultas bajo la superficie. Encontrar datos confidenciales y descubrir relaciones entre ellos requiere un análisis minucioso. Las fuentes y las relaciones deben ser perfectamente conocidas y documentadas para que no haya datos vulnerables. Las organizaciones solamente podrán definir políticas de privacidad y seguridad adecuadas cuando conozcan todo el conjunto. Inteligencia de seguridad, analíticas y CRG Seguridad avanzada e investigación de amenazas 7 Software y equipos Figura 2: IBM es el único proveedor que ofrece un sofisticado marco de seguridad con inteligencia aplicable a personas, datos, aplicaciones e infraestructura. IBM InfoSphere® Discovery ha sido concebido para identificar y documentar los datos de los que dispone, dónde se encuentran y los vínculos que mantienen de un sistema a otro capturando de manera inteligente estas relaciones y determinando las transformaciones y normas de negocio aplicadas. Automatiza la identificación y definición de las relaciones de los datos en entornos heterogéneos y complejos. Sin un proceso automático que identifique las relaciones entre datos y defina objetos de negocio, las organizaciones pueden dedicar meses a realizar análisis manuales, sin garantía alguna de que sean completos ni correctos. IBM InfoSphere Discovery, por el contrario, puede ayudar a identificar relaciones correcta y automáticamente y a definir objetos de negocio en apenas una fracción del tiempo invertido en procesos manuales o crear perfiles. Admite una amplia gama de fuentes de datos empresariales, como bases de datos relacionales o jerárquicas y cualquier otra fuente de datos estructurados representada en formato de archivo de texto. 8 Tres principios rectores para mejorar la estrategia de seguridad y conformidad de los datos En resumen, IBM InfoSphere Discovery ayuda a: • • • • • Localizar e inventariar las fuentes de datos de la empresa Identificar y clasificar datos confidenciales Conocer las relaciones existentes entre los datos Definir y documentar normas de privacidad Documentar y gestionar requisitos y amenazas permanentes garantiza el bloqueo completo de todos los datos de la organización. Es recomendable emplear diferentes tecnologías para proteger cada tipo de dato (estructurado, no estructurado, offline y online), sin olvidar nunca que dichos tipos existen tanto en entornos de producción como en entornos ajenos a esta. Asegurar y proteger Las soluciones de seguridad y privacidad de los datos deben abarcar una empresa heterogénea y proteger tanto datos estructurados como no estructurados en entornos de producción o ajenos a ella (véase la Figura 3). Las soluciones IBM InfoSphere ayudan a proteger datos confidenciales en aplicaciones ERP/CRM, bases de datos, data warehouses, intercambios de archivos y sistemas Hadoop, así como en formatos no estructurados, como formularios y documentos. Sus principales tecnologías incluyen la supervisión de actividades y el enmascaramiento, modificación y cifrado de los datos. InfoSphere Guardium proporciona controles y capacidades para toda la empresa en numerosas plataformas y fuentes de datos, reforzando la inversión realizada en plataformas como RACF on System z, las cuales cuentan con modelos de seguridad integrados que emplean fuentes como DB2 for z/OS, IMS y VSAM. La protección de datos integral Datos estructurados: se basan en un modelo de datos y están disponibles en formatos estructurados, como bases de datos o XML. Datos no estructurados: están presentes en formularios o documentos manuscritos o mecanografiados o en repositorios de datos, como en el caso de documentos de procesadores de texto, mensajes de correo electrónico, imágenes, archivos de audio o vídeo digitales, datos GPS, etc.. Datos online: son aquellos utilizados en apoyo del negocio, como metadatos, datos de configuración o archivos de registro. Datos offline: son aquellos conservados en cintas de copia de seguridad o dispositivos de almacenamiento. Datos fuera de bases de datos Datos en BBDD heterogéneas as de pro em d st Si Datos offline produc ci • Cifrado de datos • Modificación de los datos • Supervisión de actividades • Enmascaramiento de datos a la Datos extraídos de las bases de datos (Hadoop, intercambio en SharePoint, .TIF, .PDF, .doc, documentos escaneados) s • Supervisión de actividades • Evaluación de vulnerabilidades • Enmascaramiento de datos • Cifrado de datos Datos no estructurados y ción ajeno uc Datos estructurados ón (Oracle, DB2, Netezza, Informix, Sybase, Sun MySQL, Teradata) Datos online Datos usados a diario • Supervisión de actividades • Evaluación de vulnerabilidades • Enmascaramiento de datos • Cifrado de datos Figura 3: A la hora de desarrollar una estrategia de privacidad y seguridad, es importante tener en cuenta todos los tipos de datos en entornos de producción y ajenos a la producción Software IBM Cabe recordar que estos cuatro tipos básicos han experimentado una explosión en términos de volumen, variedad y velocidad. Muchas organizaciones desean incluir estos tipos en sistemas Big Data, como Netezza o Hadoop, para analizarlos en profundidad. IBM InfoSphere Guardium® Activity Monitor and Vulnerability Assessment es una solución de seguridad que abarca todo el ciclo de seguridad y conformidad de las bases de datos por medio de una consola web unificada, un almacén de datos back-end y un sistema de automatización del flujo de trabajo con el que podrá: • • • • • • • Evaluar las vulnerabilidades y fallos de configuración de bases y repositorios de datos Asegurar que la configuración queda bloqueada después de implementar los cambios recomendados Obtener una visibilidad total de todas las transacciones realizadas en fuentes de datos, sea cual sea su plataforma o protocolo, con un rastro de auditoría a prueba de manipulaciones que refuerza la separación de deberes Supervisar e imponer políticas para el acceso a datos confidenciales, acciones de los usuarios con privilegios, control de cambios, actividades de los usuarios de aplicaciones y excepciones de seguridad, como los inicios de sesión fallidos Automatizar todo el proceso de auditoría de conformidad, sin omitir la distribución de informes a los equipos de supervisión, la aprobación y la jerarquización, usando informes preconfigurados para SOX, PCI DSS y privacidad Crear un solo repositorio de auditoría centralizado para los informes de conformidad empresariales, la optimización del rendimiento y la investigación forense Escalar fácilmente desde una sola base de datos a proteger miles de bases de datos, data warehouses, sistemas de intercambio de archivos o sistemas Hadoop en centros de datos distribuidos por todo el mundo Tradicionalmente, proteger la información no estructurada de formularios, documentos y gráficos consistía en eliminar manualmente el contenido electrónico o utilizar un rotulador negro para borrar u ocultar información confidencial en papel. Pero esto puede causar errores, omitir información y dejar atrás datos confidenciales ocultos en los archivos. El enorme volumen actual de formularios y documentos electrónicos lo hace poco práctico y aumenta el riesgo para la organización. 9 IBM InfoSphere Guardium Data Redaction protege la información confidencial enterrada en documentos y formularios no estructurados contra la revelación involuntaria. Esta solución automática aumenta la eficacia del proceso de modificación detectando la información confidencial y eliminándola de la versión del documento puesta a disposición de los lectores que carezcan de privilegios. Basado en las técnicas de modificación de software más avanzadas del sector, InfoSphere Guardium Data Redaction ofrece asimismo la flexibilidad que supone la revisión y supervisión manual en caso de ser necesario. IBM InfoSphere Optim™ Data Masking Solution ofrece un conjunto completo de técnicas de enmascaramiento de datos capaces de satisfacer sus obligaciones de conformidad y privacidad de los datos cuando lo necesite, incluyendo: • • • • Capacidades de enmascaramiento sensibles a la aplicación para asegurar que los datos enmascarados, como nombres y direcciones, tengan la misma apariencia que la información original (véase la Figura 4) Rutinas de enmascaramiento de datos predefinidas y contextuales que facilitan la ocultación de elementos como números de tarjetas de pago, números de la seguridad social y direcciones postales y de correo electrónico Capacidades de enmascaramiento persistentes que sustituyen valores de manera homogénea en aplicaciones, bases de datos, sistemas operativos y plataformas de hardware. Enmascaramiento estático o dinámico para entornos de producción o ajenos a la producción. Con InfoSphere Optim, las organizaciones pueden eliminar la información identificativa de un modo válido para su uso en entornos de desarrollos, pruebas y formación al tiempo que protegen la privacidad de los datos. Máscara Figura 4: Los datos de identificación personal se enmascaran con datos realistas pero ficticios 10 Tres principios rectores para mejorar la estrategia de seguridad y conformidad de los datos IBM InfoSphere Guardium Data Encryption es una solución manejable y escalable que cifra los datos de la empresa sin sacrificar el rendimiento de la aplicación ni complicar la gestión de claves. Ayuda a solventar los problemas de los métodos puntuales o invasivos a través de un enfoque transparente y homogéneo del cifrado y la gestión de la seguridad de los datos. Al contrario que los métodos invasivos, como el cifrado a nivel de columna en bases de datos, el cifrado de archivos basado en PKI o el cifrado puntual de origen, IBM InfoSphere Guardium Data Encryption es transparente y fácil de gestionar. Su tratamiento exclusivo del cifrado combina lo mejor de ambos mundos: satisface perfectamente las necesidades de gestión de la información y protege los datos mediante políticas. Cuenta con agentes que actúan como una barrera transparente que evalúa todas las peticiones de información aplicando políticas personalizables y controla la lectura, la escritura y el acceso a contenidos cifrados mediante un descifrado inteligente. Es una solución sumamente eficaz e idónea para entornos distribuidos, ya que los agentes dotan de una seguridad centrada en los datos homogénea, auditable y no invasiva a prácticamente cualquier archivo, base de datos o aplicación, sin importar dónde resida. En resumen, InfoSphere Guardium Data Encryption ofrece: • • • • • • • Un solo método de cifrado homogéneo y transparente para empresas complejas Un método ejecutable por las empresas basado en políticas y auditable Uno de los procesos de implementación más rápidos posibles, sin necesidad de realizar cambio alguno en aplicaciones, bases de datos o sistemas Gestión de claves simplificada, segura y centralizada para entornos distribuidos Políticas de seguridad inteligentes y fácilmente modificables para proteger los datos de manera eficaz y constante Clara separación de deberes Rendimiento excepcional, perfectamente capaz de cumplir los SLAs de los sistemas esenciales para la misión IBM Tivoli® Key Lifecycle Manager ayuda a las organizaciones de TI a gestionar más eficazmente el ciclo de vida de las claves de cifrado centralizando y reforzando los procesos de gestión de claves. Puede administrar claves de cifrado para los dispositivos de almacenamiento con autocifrado de IBM así como para soluciones de otros proveedores que utilicen el protocolo Key Management Interoperability Protocol (KMIP). IBM Tivoli Key Lifecycle Manager ofrece las siguientes ventajas: • • • • • • • Centraliza y automatiza el proceso de gestión de claves de cifrado Refuerza la seguridad de los datos al tiempo que reduce considerablemente el número de claves a gestionar Simplifica la gestión de claves de cifrado por medio de una sencilla interfaz de configuración y gestión Minimiza el riesgo de pérdidas o fugas de información confidencial Facilita la gestión de la conformidad con respecto a normas legales como SOX e HIPAA Sus capacidades de gestión de clave abarcan tanto productos de IBM como de otros proveedores Emplea estándares abiertos para aumentar la flexibilidad y facilitar la interoperabilidad entre proveedores Supervisar y auditar Una vez localizados y bloqueados los datos, es preciso demostrar la conformidad, prepararse para responder a nuevos riesgos internos y externos y supervisar constantemente los sistemas. Supervisar la actividad de los usuarios, la creación de objetos, la configuración de los repositorios de datos y los derechos de acceso ayuda a los profesionales de TI y a los auditores a rastrear a los usuarios en aplicaciones y bases de datos. Estos equipos pueden definir políticas de comportamiento detalladas y recibir alertas cuando se infringen. Las organizaciones necesitan demostrar la conformidad rápidamente y empoderar a los auditores para verificarla, en tanto que los informes de auditoría y las aprobaciones facilitan el proceso, rebajando costes y minimizando las interrupciones técnicas o del negocio. Así pues, las organizaciones han de crear rastros de auditoría constantes y detallados de toda actividad en sus bases de datos, incluyendo el “quién, qué, cuándo, dónde y cómo” de cada transacción. IBM InfoSphere Guardium Activity Monitor audita en detalle y de manera independiente el sistema de gestión de bases de datos (DBMS) con un impacto mínimo sobre el rendimiento . También ha sido diseñado para ayudar a las organizaciones a reducir sus costes operativos mediante automatización, políticas y repositorios de auditoría centralizados para varios DBMS y el uso de filtros y compresión. Software IBM Conclusión: más conformidad y mayor seguridad para los datos Preservar la seguridad y la privacidad de los datos es una responsabilidad detallada y constante que debe formar parte de las prácticas recomendadas. IBM ofrece un enfoque integral de la seguridad y la privacidad de los datos basado en tres principios rectores: 1.Conocer y definir 2.Asegurar y proteger 3.Supervisar y auditar La protección de los datos requiere un enfoque integral de 360º. Gracias a su dilatada experiencia en el ámbito de la seguridad y la privacidad, IBM puede ayudar a su organización a definir e implementar tal enfoque. Las soluciones IBM son abiertas, modulares y compatibles con todos los aspectos de la seguridad y la privacidad de los datos, incluyendo datos estructurados, semiestructurados y no estructurados, allá donde residan. Las soluciones IBM admiten prácticamente todas las principales bases de datos y sistemas operativos empresariales, incluyendo IBM DB2®, Oracle, Teradata, Netezza®, Sybase, Microsoft SQL Server, IBM Informix®, IBM IMS™, IBM DB2 for z/OS, IBM Virtual Storage Access Method (VSAM), Microsoft Windows, UNIX, Linux e IBM z/OS®. InfoSphere es también compatible con las aplicaciones ERP y CRM más importantes, como Oracle E-Business Suite, PeopleSoft Enterprise, JD Edwards EnterpriseOne, Siebel y Amdocs CRM, así como con la mayoría de los paquetes o aplicaciones personalizadas. IBM permite supervisar el acceso a software de intercambio de archivos, como Microsoft SharePoint e IBM FileNet, además de ser igualmente compatible con sistemas basados en Hadoop, como Cloudera e InfoSphere BigInsights. 11 bloques simultáneamente para acelerar el proceso y generar más valor. La plataforma IBM InfoSphere constituye una base para proyectos que hagan un uso intensivo de la información al ofrecer el rendimiento, la escalabilidad y la aceleración necesarios para simplificar los retos más complejos y suministrar información de confianza a su negocio en menos tiempo. Acerca de IBM Security La cartera de productos de seguridad de IBM dispone de la inteligencia de seguridad requerida para ayudar a las organizaciones a proteger a su personal, infraestructura, datos y aplicaciones de manera integral. IBM ofrece soluciones para la gestión de identidades y acceso, protección de bases de datos, desarrollo de aplicaciones, gestión de riesgos, gestión de terminales, protección de la red, etc. Opera la mayor organización de investigación, desarrollo y suministro de seguridad del mundo, compuesta por nueve centros de operaciones de seguridad, nueve centros de IBM Research, 11 laboratorios de desarrollo de seguridad para el software y el Institute for Advanced Security, con delegaciones en los Estados Unidos, Europa y Asia-Pacífico. IBM supervisa 13.000 millones de incidencias de seguridad al día en más 130 países y ha registrado más de 3.000 patentes de seguridad. Información adicional Para obtener más información acerca de la seguridad IBM, entre en: ibm.com/security. Para saber más acerca de las soluciones IBM InfoSphere destinadas a preservar la seguridad y la privacidad de los datos, póngase en contacto con su representante de ventas IBM o entre en: ibm.com/guardium. Para saber más acerca de las nuevas características de seguridad de IBM DB2 for z/OS, descargue el Libro rojo en Acerca de IBM InfoSphere www.redbooks.ibm.com/Redbooks.nsf/RedbookAbstracts/ sg247959.html El software IBM InfoSphere es una plataforma integrada para definir, integrar, proteger y gestionar información de confianza en sus sistemas. Esta plataforma proporciona los bloques básicos para disponer de información de confianza, incluyendo integración de datos, data warehousing, gestión de datos maestros y gobierno de la información, todo ello en torno a un núcleo de metadatos y modelos compartidos. Se trata de una cartera modular con la que podrá comenzar donde desee y combinar bloques de software IBM InfoSphere con componentes de otros proveedores o bien desplegar múltiples Además, las soluciones de financiación de IBM Global Financing pueden facilitar la gestión de tesorería, protegerle contra la obsolescencia tecnológica y mejorar el coste total de propiedad y la rentabilidad de la inversión. Nuestros Global Asset Recovery Services ayudan, por su parte, a responder a las cuestiones relacionadas con el medio ambiente mediante nuevas soluciones más eficientes energéticamente. Para obtener más información acerca de IBM Global Financing, entre en: ibm.com/financing. © Copyright IBM Corporation 2012 IBM Corporation Software Group Route 100 Somers, NY 10589 Producido en los Estados Unidos de América Octubre 2012 IBM, el logo IBM, ibm.com, DB2, Guardium, IMS, Informix, InfoSphere, Optim, Tivoli y z/OS son marcas comerciales de Internacional Business Machines Corp., registradas en numerosas jurisdicciones de todo el mundo. Otros nombres de productos y servicios pueden ser marcas comerciales de IBM u otras empresas. Existe una lista actualizada de marcas registradas de IBM en la Web, en el apartado “Copyright and trademark information” de ibm.com/legal/copytrade.shtml. Linux es una marca registrada de Linus Torvalds en los Estados Unidos, otros países o ambos. Microsoft, Windows, Windows NT y el logo Windows son marcas registradas de Microsoft Corporation en los Estados Unidos, otros países o ambos. Netezza es una marca comercial o registrada de Netezza Corporation, una compañía IBM. UNIX es una marca registrada de The Open Group en los Estados Unidos y en otros países. Este documento se considera actualizado en la fecha inicial de su publicación y puede ser modificado por IBM en cualquier momento. No todas las ofertas están disponibles en todos los países en los que opera IBM. LA INFORMACIÓN PROPORCIONADA EN ESTE DOCUMENTO SE DISTRIBUYE “TAL CUAL”, SIN GARANTÍA ALGUNA, YA SEA EXPRESA O IMPLÍCITA, INCLUYENDO TODA GARANTÍA DE COMERCIALIZACIÓN, IDONEIDAD PARA UN FIN CONCRETO O CONFORMIDAD LEGAL. Los productos IBM están garantizados de acuerdo con los términos y condiciones de los contratos con arreglo a los cuales son facilitados. Recicle este documento IMW14568-ESES-05