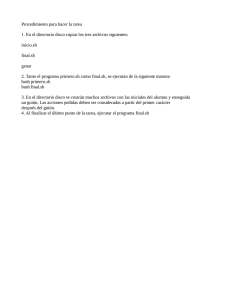

EVO-HADES: Una evolución del sistema HADES para el

Anuncio