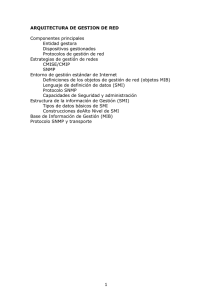

UNIVERSIDAD CATÓLICA DE SANTIAGO DE GUAYAQUIL

Anuncio