CERT Gubernamental.Actividades

Anuncio

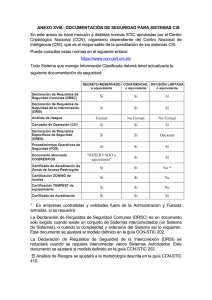

CCN-CERT CERT Gubernamental Actividades Madrid, octubre de 2011 SIN CLASIFICAR Índice • Centro Criptológico Nacional • CCN-CERT - Marco Legal - CCN-CERT - Vulnerabilidades - Series CCN-STIC - Serie 800 - Formación - Incidentes - Servicios Alerta Temprana - Infraestructuras Críticas SIN CLASIFICAR 2 Marco Legal El CCN actúa según el siguiente marco legal: Ley 11/2002, 6 de mayo, reguladora del Centro Nacional de Inteligencia (CNI), que incluye al Centro Criptológico Nacional (CCN). Real Decreto 421/2004, 12 de marzo, que regula y define el ámbito y funciones del CCN. Orden Ministerio Presidencia PRE/2740/2007, de 19 de septiembre, que regula el Esquema Nacional de Evaluación y Certificación de la Seguridad de las Tecnologías de la Información SIN CLASIFICAR Real Decreto 3/2010, de 8 de enero, por el que se regula el Esquema Nacional de Seguridad en el ámbito de la Administración Electrónica 3 RD 3/2010 CCN-CERT SIN CLASIFICAR 4 RD 3/2010 Artículo 37. Prestación de servicios de respuesta a incidentes de seguridad a las Administraciones públicas. 1. De acuerdo con lo previsto en el artículo 36, el CCN-CERT prestará a las Administraciones públicas los siguientes servicios: a) Soporte y coordinación para el tratamiento de vulnerabilidades y la resolución de incidentes de seguridad que tengan la Administración General del Estado, las Administraciones de las comunidades autónomas, las entidades que integran la Administración Local y las Entidades de Derecho público con personalidad jurídica propia vinculadas o dependientes de cualquiera de las administraciones indicadas. El CCN-CERT, a través de su servicio de apoyo técnico y de coordinación, actuará con la máxima celeridad ante cualquier agresión recibida en los sistemas de información de las Administraciones públicas. Para el cumplimiento de los fines indicados en los párrafos anteriores se podrán recabar los informes de auditoría de los sistemas afectados. b) Investigación y divulgación de las mejores prácticas sobre seguridad de la información entre todos los miembros de las Administraciones públicas. Con esta finalidad, las series de documentos CCN-STIC (Centro Criptológico Nacional-Seguridad de las Tecnologías de Información y Comunicaciones), elaboradas por el Centro Criptológico Nacional, ofrecerán normas, instrucciones, guías y recomendaciones para aplicar el Esquema Nacional de Seguridad y para garantizar la seguridad de los sistemas de tecnologías de la información en la Administración. c) Formación destinada al personal de la Administración especialista en el campo de la seguridad de las tecnologías de la información, al objeto de facilitar la actualización de conocimientos del personal de la Administración y de lograr la sensibilización y mejora de sus capacidades para la detección y gestión de incidentes. d) Información sobre vulnerabilidades, alertas y avisos de nuevas amenazas a los sistemas de información, recopiladas de diversas fuentes de reconocido prestigio, incluidas las propias. 2. El CCN desarrollará un programa que ofrezca la información, formación, recomendaciones y herramientas necesarias para que las Administraciones públicas puedan desarrollar sus propias capacidades de respuesta incidentes de seguridad, y en el que, aquél, será coordinador a nivel público estatal. SINaCLASIFICAR 5 CCN-CERT El CERT Gubernamental Nacional SERVICIO DE RESPUESTA A INCIDENTES DE SEGURIDAD PARA LA ADMINISTRACIÓN SIN CLASIFICAR 6 CCN-CERT. www.ccn-cert.cni.es • • MISIÓN: - Ser el centro de alerta y respuesta de incidentes de seguridad, ayudando a las AAPP a responder de forma más rápida y eficiente ante las amenazas de seguridad que afecten a sus sistemas de información. COMUNIDAD: - Administraciones Públicas de España. • HITOS RELEVANTES • 2006 Creación • 2007 Recon. internacional • 2008 EGC • 2009 Sondas SARA • 2010 Sondas INTERNET RD 3/2010 SIN CLASIFICAR 7 Vulnerabilidades SIN CLASIFICAR 8 Formación • Cursos ON LINE. - Curso STIC – Fundamentos (30 horas) - Curso Básico STIC - Entornos Windows (20 horas) - Curso Básico STIC - Entornos Linux. (20 horas) - Curso Análisis de Riesgos (10 horas) - Curso ENS (20 horas) - Curso STIC - Common Criteria. (10 horas) SIN CLASIFICAR 9 Servicios de Información • Funcionalidades principales PORTAL WEB: - Servicios de acceso libre: Estado de Alerta Noticias / Boletines de vulnerabilidades propios Estadísticas e indicadores de propios / terceros Notas de prensa / Publicaciones Herramienta PILAR / Manual Usuario CCN-STIC 470 - Servicios restringidos AAPP: Series CCN-STIC / Contenido Cursos STIC Informes de Seguridad TIC (Informes Quincenales / Estudios Amenazas / Informes de código dañino) Interfaces de comunicación de incidentes Herramientas de seguridad CCN-Windows Herramienta PILAR (BETA) Boletines de vulnerabilidades iDefense (vulns.Exclusivas) SIN CLASIFICAR Informes CCN-CERT • Informes de Amenazas: • • • • Técnicas de Ataques DDoS Amenazas y Tendencias Ataques recientes (RSA, DigiNotar…) Países y áreas de interés • Informes de Código Dañino - Ataques recibidos en las AAPP • Informes Actualidad Seguridad TIC: • • Código Malicioso / CiberDefensa Infraestructuras Críticas / Ataques Recientes, etc… • Informes Técnicos (auditorias o incidentes) SIN CLASIFICAR 11 Serie CCN-STIC 800 • 156 documentos, normas, instrucciones, guías y recomendaciones (21 pendientes de aprobación) • Nueva serie 800: ESQUEMA NACIONAL DE SEGURIDAD 10 + 8 Guías • Nueva clasificación: Cumplen con el ENS Adaptables al ENS - CCN-STIC CCN-STIC CCN-STIC CCN-STIC CCN-STIC CCN-STIC CCN-STIC CCN-STIC CCN-STIC 000: Instrucciones/Políticas STIC 100: Procedimientos 200: Normas 300: Instrucciones Técnicas 400: Guías Generales 500: Guías Entornos Windows 600: Guías Otros Entornos 800: Guías desarrollo ENS 900: Informes Técnicos SIN CLASIFICAR 12 CCN-STIC 800. Año 2011 - CCN-STIC-811 Interconexión en el ENS (PB) Artículo 8. Líneas de defensa. (RM) Artículo 22. Prevención ante otros sistemas de información interconectados. - CCN-STIC-812 Seguridad en servicios Web - Protección de servicios y aplicaciones web [mp.s.2]. CCN-STIC-813 Certificación de productos de seguridad Artículo 18. Adquisición de productos de seguridad. Componentes certificados [op.pl.5]. CCN-STIC-814 Seguridad en servicio de correo - Protección del correo electrónico (e-mail) [mp.s.1]. CCN-STIC 816 Seguridad Wireless CCN-STIC 818 Herramientas de Seguridad Actualizaciones guías serie 800 SIN CLASIFICAR 13 CCN-STIC 800. Año 2011 - CCN-STIC 815 Indicadores y métricas en el ENS - - (PB) Artículo 9. Reevaluación periódica. - (RM) Artículo 26. Mejora continua del proceso de seguridad. - Artículo 35. Informe del estado de la seguridad. - Disposición transitoria. Adecuación de sistemas. - op.mon.2 Sistema de métricas CCN-STIC 817 Gestión de incidentes de seguridad - (PB) Artículo 7. Prevención, reacción y recuperación - Artículo 23 / 24. Registro de actividad / Incidentes de seguridad - Artículo 36 / 37. CCN-CERT - OP.EXP 6/7/8/9/10 Protección frente a código dañino / Gestión de incidencias / Registro de la actividad de los usuarios / Registro de la gestión de incidencias / Protección de los registros de actividad. SIN CLASIFICAR 14 CCN-STIC 817 SIN CLASIFICAR Nivel 1 2 3 4 5 Nombre BAJO/NULO MEDIO ALTO MUY ALTO CRÍTICO 15 CCN-STIC 403. Mejora procesos •RESPUESTA A INCIDENTES 1. Escenario general 2. Código dañino 3. Phishing 4. Denegación de servicio 5. Acceso no autorizado Sistema de Información comprometido 6. Defacement – Modificación no autorizada de sitios web 7. Amenaza interna –– Abuso de privilegios o de políticas de seguridad de la información 8. Acoso, Coacción o difamación en Internet SIN CLASIFICAR 16 SISTEMAS DE ALERTA TEMPRANA • RED SARA: - Servicio para la Intranet Administrativa - Coordinado con MPTAP. - 38/52 sondas • SONDAS SALIDAS DE INTERNET AAPP: - Servicio por suscripción de los Organismos. - Despliegue de Sensores. - 24 sondas. Previstas 25-30. • BENEFICIOS: - Detección de Ataques - Estadísticas propias y patrones de ataque - Actualización de Firmas SIN CLASIFICAR 17 Características avanzadas • Sistema basado en correlación de logs. • Reglas de detección: - Reglas públicas - Reglas procedentes de fuentes privadas - Reglas generadas por el CCN-CERT - Reglas generadas en respuesta a incidentes de seguridad • Correlación avanzada entre distintas fuentes (multidominio). SIN CLASIFICAR Estadísticas Año Totales SAT Red SARA SAT Internet 2009 125 68 - 2010 458 > 30 MA + Críticos 199 190 (*desde mayo) 2011 (*23/09/2011) 1106 > 76 MA + Críticos 209 808 SIN CLASIFICAR RELACIONES DESTACADAS • Nivel Internacional - FIRST: Full Member - NATO Cyber Defense Workshops - CERT/CC - Encuentro CSIRTs Nacionales • Nivel Europeo - EGC – Grupo CERTs Gubernamentales Europeo - TERENA TF-CSIRT: Miembro Acreditado TI - ENISA - Grupo de Trabajo de CERTs Nacionales • Nivel Nacional - CSIRT.es – Asociación de CERTs Españoles - Foro ABUSES - Equipos Abuse de ISP Españoles (RedIRIS) • Otras Relaciones - AntiPhishing WG Microsoft (GSP / SCP / DISP) Fuerzas del Orden Open Sources SIN CLASIFICAR RELACIONES - Infraestructuras Críticas Protección de Infraestructuras Críticas de la Información • Apoyo al CNPIC (Centro Nacional de Infraestructuras Críticas) - Coordinación a nivel nacional - Conocimiento sobre ciberincidentes - Apoyo FCSE - Apoyo en Análisis y Gestión de Riesgos - Informe sobre incidentes y vulnerbilidades SCADA • PoC CIIP en : - Directorio MERIDIAN (Sistemas TIC) - Programa de Ciberdefensa de OTAN - Sectores Gobierno Tecnologías de Información y Comunicaciones SIN CLASIFICAR • CÓMO CONTACTAR: - [email protected] - INCIDENTES [email protected] - SAT SALIDAS INTERNET [email protected] - SAT RED SARA [email protected] - GENERAL [email protected] [email protected] SIN CLASIFICAR Gracias Entornos de trabajo Ciudadano Sistemas de la Administración Instituto Nacional de Tecnologías de la Comunicación y PYME Operadoras y proveedores de servicios SIN CLASIFICAR Seguridad y Infraestructuras críticas Defensa Sectores Estratégicos 23