la defensa en colaboración de webpUlse

Anuncio

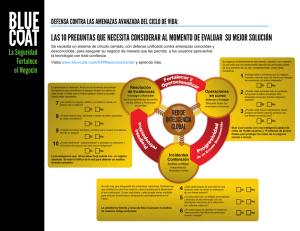

La seguridad fortalece el negocio NOTAS DEL PRODUCTO La defensa en colaboración de WebPulse Una defensa proactiva contra el malware para su red La facilidad con la que podemos obtener y compartir información en el mundo altamente conectado de hoy está cambiando todo: la forma en que vivimos nuestras vidas personales, en que interactuamos con nuestros gobiernos y en que dirigimos nuestras empresas. Contribuye con nuestras interacciones, nos permite construir relaciones, optimiza nuestra toma de decisiones y modela nuestro entendimiento del mundo que nos rodea. Sin embargo, estos intercambios diarios no son valiosos solo para nosotros. También son un tesoro escondido para un potencial atacante. Toda esta información y estas nuevas formas de comunicación e interacción representan una gran oportunidad de obtener beneficios financieros para una comunidad de delito cibernético sumamente organizada y motivada. El nuevo panorama de amenazas La defensa en colaboración de WebPulse © BLUE COAT SYSTEMS, INC El correo no deseado, las estafas, el spyware y el malware intentan separar a los usuarios o a las empresas de su propiedad. El nuevo panorama de amenazas está definido por una sofisticada red de piratas informáticos que trabajan para círculos organizados y profesionales de delito cibernético. En su Informe de amenazas de seguridad 2011, Sophos informó un aumento anual del 60 % en el malware: 150 000 muestras nuevas de malware por día o un archivo único casi cada medio segundo, y 19 000 URL malintencionadas nuevas por día. El volumen de las amenazas solo es comparable a su sofisticación. Para evitar ser descubiertos, los delincuentes cibernéticos cambian constantemente el panorama. Como cualquier experto en seguridad avezado puede confirmar, cuando uno cree saber qué esperar, los ataques se convierten rápidamente en algo nuevo. Los atacantes entienden que habrá algún tipo de tecnología de bloqueo o restricción entre ellos y sus objetivos, y trabajan arduamente para eludir esas restricciones. Sin embargo, también entienden cómo las personas utilizan actualmente la Web y aprovechan este nuevo comportamiento del usuario para cometer delitos cibernéticos. Hoy en día, una sesión de navegación típica por Internet comienza en un sitio web popular que conocemos y en el que confiamos, o con un motor de búsqueda que, por lo general, la política de seguridad de nuestra empresa permite. En su Informe de seguridad 2011, Sophos reveló que más del 80 % de las URL malintencionadas que se encontraron eran sitios web legítimos pirateados por delincuentes cibernéticos. En la investigación de 2011 realizada por el equipo de los laboratorios de seguridad de Blue Coat, el envenenamiento de buscadores se posiciona como el principal método de distribución de amenazas web. En la última investigación del equipo de los laboratorios de seguridad de Blue Coat, observamos que el mayor riesgo se encuentra en los resultados de buscadores infectados. Con respecto a los otros, ahora las redes sociales se clasifican casi igual que las fuentes de malware clásicas, como la pornografía y el correo electrónico. Y, por supuesto, al igual que los carteristas en una concurrida plaza de ciudad, los delincuentes cibernéticos van a donde va la mayoría de las personas. Un análisis reciente de Blue Coat revela que los engaños web más populares se localizan en aplicaciones de redes sociales, como Facebook y Twitter. Dejando de lado los asuntos de productividad, el ecosistema de las redes sociales es un blanco principal de los estafadores y delincuentes cibernéticos. En general, la efectividad de estas amenazas se basa en engaños o trampas que surgen de sitios legítimos, resultados de búsqueda populares o amigos confiables que dirigen al usuario desprevenido a una red cambiante y compleja de retransmisiones y vínculos dinámicos: una red de distribución de malware. 1 NOTAS DEL PRODUCTO La seguridad fortalece el negocio La defensa en colaboración de WebPulsee © Por qué la seguridad convencional está fallando La necesidad: nuevos controles para nuevos comportamientos web Para defenderse de este nuevo entorno de amenazas, necesita un enfoque que comience con una noción exhaustiva y actual de la nueva Internet, y que pueda identificar los diversos vectores de ataque potenciales de un ataque sofisticado. También debe poder mantenerse actualizado en relación con los cambios dinámicos y escalables de las amenazas web. Los conocimientos de seguridad convencionales y originales nos indicaron que creáramos una estructura sólida alrededor de la red, y que protegiéramos los puntos de entrada y salida con firewalls. Desde entonces, hemos agregado filtrado web y antivirus, pero eso limita la seguridad contra amenazas web a dos principios: proteger la red como defensa principal y evitar que los usuarios visiten las partes peligrosas de Internet. Con este modelo de defensa limitado, a menudo, las organizaciones se ven forzadas a aplicar políticas estáticas de filtrado de contenido o URL basadas en reputación que intentan caracterizar a la Web como una serie de sitios o tipos de contenido seguros o no seguros, y utilizar filtros para simplemente denegar o permitir el acceso en función de esa caracterización. Sin embargo, en el entorno actual de las amenazas, estas defensas tradicionales ya no son suficientes por los siguientes motivos. • Confían demasiado en la reputación: Un sitio web aceptable puede haber sido infectado por una trampa que automáticamente transfiere al visitante, mediante una retransmisión en segundo plano silenciosa, a un descargador troyano de malware, sin ninguna acción por parte del usuario. Pueden aparecer resultados de búsqueda que han sido afectados por un delincuente cibernético. El atacante utiliza un señuelo que puede vincular a un usuario con una carga que ha sido disimulada, cifrada o que no coincide con ningún patrón de ataque conocido (“firma”); por lo tanto, se permite su ejecución. • No están al día: Están demasiado centradas en el intento aparentemente imposible de caracterizar sitios web y contenido como seguros o no seguros en función de la reputación pasada y los riesgos conocidos. Estas caracterizaciones tienden a ser estáticas y cambian muy poco, solo mediante algún tipo de descarga de base de datos o ciclo de actualización, de manera semanal, diaria o incluso por hora. Como la situación cambia rápidamente, es posible que todo lo que no sea información en tiempo real no sirva. Estas limitaciones se ponen a prueba con la realidad actual y nuestro concepto de la red, y con las amenazas que ya no pueden resolverse con un modelo de seguridad convencional. Como se explica en estas notas del producto, la realidad actual exige un sistema que comprenda el nuevo entorno de amenazas y que pueda funcionar en tiempo real para defenderse de ellas. El envenenamiento de buscadores es el principal método de distribución de amenazas web. Para ser más específicos, las búsquedas de imágenes han sobrepasado a las búsquedas de texto y ahora son el vector principal de distribución de malware. Esto hace que los usuarios que buscan medios pirateados sean el interés principal y el objetivo primordial de los delincuentes cibernéticos. La mayoría de los empleados esperan poder usar las redes sociales en el trabajo. De hecho, algunos roles y funciones de trabajo en realidad lo requieren. Por lo tanto, el supuesto actual del personal de de TI es que bloquear Facebook ya no es suficiente. No obstante, los departamentos de TI se esfuerzan por equilibrar la seguridad y la necesidad de comunicar y compartir información. Los delincuentes cibernéticos saben esto y lo aprovechan. Dentro de una red social, el delito cibernético puede traicionar el entorno confiable cuando bajamos la guardia porque estamos entre amigos. Las políticas de control web y las defensas de filtrado tradicionales tienen dificultades para protegernos de los riesgos asociados con este nuevo comportamiento web por los siguientes motivos. • No comprenden a dónde lleva hacer clic en un resultado de búsqueda: Cuando los investigadores de los laboratorios de seguridad de Blue Coat observaron las categorías que alojan malware, descubrieron que cuatro de las cinco categorías principales generalmente se consideran de uso aceptable y están permitidas por la mayoría de las políticas corporativas de TI. Recuerde, el delito cibernético infecta activamente los resultados de búsqueda y los utiliza como puntos de entrada para hosts de malware, mediante una serie de retransmisiones y vínculos dinámicos en constante cambio. • No ven el interior de las redes sociales: Un mensaje de un amigo en una red social puede ser, en realidad, una invitación de un círculo de delito cibernético que robó las credenciales del titular de la cuenta y está intentando comprometer sus cuentas y extender la infección a sus amigos. A menudo, los puntos de entrada a las redes de distribución de malware y el comportamiento que ha demostrado ser riesgoso se encuentran dentro del uso aceptable permitido en las categorías que los usuarios tienen permitido visitar. Por lo tanto, nuestras nuevas defensas deben ver más allá de los puntos de entrada, hasta los vínculos y nodos cambiantes y pasajeros de la red de distribución de malware. También tenemos que comprender qué hay dentro del ecosistema de comunicación web de las redes sociales y habilitar controles de políticas que entiendan las actividades y aplicaciones específicas de los dominios de cada red social. BLUE COAT SYSTEMS, INC 2 NOTAS DEL PRODUCTO La seguridad fortalece el negocio WebPulse Collaborative Defense de Blue Coat WebPulse™ de Blue Coat es un servicio de clasificación y análisis orientado a la comunidad y basado en la nube que ofrece clasificaciones en tiempo real a los usuarios mediante sus productos de seguridad web de Blue Coat. Lanzado en 2004, WebPulse es uno de los servicios de seguridad más logrados del mundo. Consiste en una comunidad global de 75 millones de usuarios que aportan información sobre todos los sitios y las páginas no reconocidas para su clasificación y análisis. La comunidad de WebPulse es global y variada, y abarca desde usuarios consumidores hasta usuarios empresariales. Esto permite ofrecer una gama sólida de datos que revela diferentes formas de amenazas y mecanismos de entrada a las redes de distribución de malware. Arquitectura de nube de WebPulse La defensa en colaboración de WebPulsee © WebPulse se basa en principios de diseño de sistemas de análisis muy confiables: • Información: Claramente, en un sistema de análisis, cuanto más grande sea el tamaño de la muestra, más preciso será el análisis. La información masiva, diversa y global es una gran fortaleza del sistema WebPulse, que procesa más de 500 millones de solicitudes web por día. • Procesamiento: Al igual que en cualquier sistema de análisis, la precisión es importante. Varias pruebas independientes han demostrado que WebPulse tiene aproximadamente un 45 % más de precisión en detección de malware en comparación con el siguiente proveedor más preciso. Asimismo, debido a que este sistema trata de eliminar riesgos, la velocidad es igual de importante. Por lo tanto, WebPulse incluye una serie de sistemas automatizados, cuya mayoría funciona en tiempo real, así como análisis exhaustivo de clasificaciones en segundo plano. • Resultado: Tras encontrar y analizar la información (especialmente, si se trata de amenazas y peligros), queremos que la alarma se envíe cuanto antes. WebPulse genera un promedio de más de 1 200 millones de clasificaciones dinámicas por semana. Con WebPulse, tenemos un potente mecanismo para compartir información aportada de manera anónima a la nube y para distribuir rápidamente clasificaciones más precisas y protección entre los productos de seguridad web de Blue Coat y la comunidad de usuarios asociada. Dentro de la nube de WebPulse La tecnología de Blue Coat cuenta con diversas herramientas, detectores y comprobadores en segundo plano, además de mecanismos de notificación en tiempo real, diseñados para analizar automáticamente la información que aporta la comunidad de usuarios e identificar comportamiento potencialmente malintencionado. En cuanto a detección de amenazas: 16 técnicas de análisis (entre otras, de antimalware, antivirus, analizadores de scripts, correlación web, entornos simulados y análisis de máquinas con tokens web) funcionan juntas en tiempo real. Quizá la característica más importante de esta detección de amenazas sea el análisis de vínculos dinámicos. No solo observa el punto de entrada (que puede ser un sitio web infectado, un resultado de búsqueda envenenado o un vínculo de red social comprometido), sino que también rastrea solicitudes hasta los vínculos y las retransmisiones cambiantes que conforman la red de distribución de malware. Blue Coat ha desarrollado más de 300 bibliotecas de clasificación en tiempo real por categoría de idiomas: la colección más grande de tecnología de clasificación web automatizada del sector. Las clasificaciones se ofrecen para más de 80 categorías con hasta cuatro clasificaciones por solicitud web (por ejemplo, mensajería instantánea/chat en redes sociales). Esto es importante, ya que esta granularidad impulsa los sistemas de defensa de Blue Coat y activa los controles inherentes de la tecnología de filtrado web en los sitios de clientes. Las clasificaciones se realizan en 55 idiomas, 19 de ellas en tiempo real. Por último (y como dato fundamental), los sistemas automatizados de Blue Coat cuentan con el respaldo y la capacitación de los profesionales expertos de los laboratorios de seguridad de Blue Coat de todo el mundo. Ofrecen un análisis profundo del comportamiento sospechoso en la Web e información exhaustiva sobre el funcionamiento de las redes de distribución de malware (y no solo de las cargas de malware que distribuyen). Por qué WebPulse funciona Los principios de diseño fundamentales, el volumen y la inmediatez de la información, y la velocidad y precisión del análisis en el contexto de un mapa de servicios de nube ofrecen claras ventajas para las personas que usan los productos de seguridad web de Blue Coat respaldados por el servicio WebPulse. BLUE COAT SYSTEMS, INC 3 NOTAS DEL PRODUCTO La seguridad fortalece el negocio • Conocimiento en la nube. Un enorme grupo de personas en una comunidad conectada en la nube, que visita muchas páginas web y hace clic en muchos vínculos, puede brindar una visión más detallada de Internet y descubrir una mayor cantidad de resultados comprometidos que cualquier otro método. • Información en una defensa de 16 niveles. Una vez que se logra este nivel de conciencia, las mejores tecnologías de detección de amenazas y análisis del sector, que cuentan con 16 niveles de análisis avanzado de amenazas y vínculos dinámicos de redes de distribución de malware, ofrecen protección inmediata y constante frente a amenazas web conocidas y desconocidas. • Distribución a petición. Debido a que WebPulse mantiene su base de datos principal de la nube constantemente actualizada con información y conocimiento, es importante que los resultados estén disponibles de inmediato para la comunidad. Para este caso, un servicio de nube nunca falla, gracias a una distribución que no requiere descargas ni ningún otro ciclo de actualización. Claramente, WebPulse puede brindar clasificaciones y análisis de amenazas de manera más precisa (y más rápida) que los enfoques de la competencia. Existen pruebas que respaldan esto, como demuestran los siguientes resultados de pruebas independientes: % de Blue Coat Malware Suplantación de identidad Cisco/Iron Port 41 % 39 % McAfee WG 30 % 26 % Websense 44 % 17 % Barracuda 7 % 0,08 % Fortinet 5 % 8 % Palo Alto Networks 22 % 3 % En una prueba de referencia de defensas de nube en tiempo real, Broadband-Testing1 analizó más de 12 000 millones de solicitudes web y comparó las 12 000 identificadas por WebPulse como fuentes de malware o ataques de suplantación de identidad con las soluciones de proveedores líderes en las categorías de gateway de seguridad web y UTM/firewall. Funcionamiento de WebPulse La defensa en colaboración de WebPulsee © BLUE COAT SYSTEMS, INC Las defensas de Blue Coat (implementadas como sistemas híbridos combinados, basados en la nube o basados en dispositivos) emplean WebPulse para detener el malware antes de que llegue a la red del cliente. En la nube de WebPulse, se pueden crear de inmediato defensas nuevas o hacer ajustes en las defensas actuales, sin necesidad de parches, descargas 1 “Informe de seguridad de Blue Coat”, Broadband-Testing, octubre de 2010 o actualizaciones en las gateways web o en los usuarios de seguridad web SaaS. WebPulse se escala para mantenerse al día con el delito cibernético y está administrado por los laboratorios de seguridad de Blue Coat. WebPulse actúa como la primera capa de una estrategia de defensa en varias capas, ya que ofrece una defensa contra malware basada en la nube y orientada a la comunidad que analiza vínculos dinámicos y el contenido que estos distribuyen. Las organizaciones utilizan Webfilter de Blue Coat, con el respaldo de WebPulse, para protegerse de amenazas, controlar la navegación y facilitar el cumplimiento normativo. Una solución de defensa híbrida completa de Blue Coat incluye capas adicionales, implementadas en dispositivos, como servicio de nube o como una combinación híbrida de ambas cosas. Detección de amenazas Con las clasificaciones de WebPulse, los motores de detección de amenazas proactivos que hay dentro de los dispositivos de gateway web de Blue Coat o nuestro servicio de nube de seguridad web pueden analizar todos los objetos web entrantes (y, de manera opcional, también los salientes) en busca de malware, spyware y código malintencionado móvil. Los filtros de contenido examinan los tipos de archivo y aprovechan los controles de tipo de archivo real y la detección de falta de coincidencia de contenedores para eliminar cualquier archivo adjunto o tipo de archivo sospechoso. Como se observó anteriormente, se recomienda bloquear las descargas de EXE de sitios web sin clasificar o sospechosos. De manera opcional, pueden aplicarse filtros de contenido/script para contenido web mientras ProxySG de Blue Coat ofrece visibilidad de los encabezados y las respuestas de las solicitudes web. WebPulse tiene herramientas de análisis exhaustivo de script activas en segundo plano y en tiempo real que mantienen los expertos de los laboratorios de seguridad para evitar el problema de los falsos positivos. La detección de amenazas en línea ofrece una mayor protección contra malware y amenazas incluidos en archivos adjuntos de correos web y descargas de software, o cifrados dentro del tráfico SSL. Las gateways web o un servicio de nube de seguridad web con detección de amenazas en línea aportan una defensa adicional antes de que el contenido web llegue al computador de escritorio. Políticas definidas Los dispositivos de gateway de seguridad web de Blue Coat y Web Security Module del servicio de nube de Blue Coat ofrecen terminación de protocolo integral para todos los tipos de tráfico web, a fin de brindar total visibilidad y contexto (y, por lo tanto, control) de todas las transacciones web asignadas a usuarios o grupos. Se pueden aplicar políticas granulares para aplicaciones, protocolos, contenido y usuarios mediante la integración con los principales 11 métodos de autenticación. 4 NOTAS DEL PRODUCTO La seguridad fortalece el negocio Control de contenido y aplicaciones web El filtrado web de Blue Coat, que se ejecuta en un dispositivo o como un servicio de nube, otorga hasta cuatro clasificaciones de categoría por solicitud web. Estas categorías se utilizan para aplicar control granular, así como protección, en políticas definidas y vinculadas a personas o grupos mediante metodología de autenticación. Para las redes sociales, brindamos más de 45 clasificaciones secundarias dentro de la categoría. Esto permite realizar controles de políticas en Juegos, Mensajería instantánea/chat, Correo electrónico y otras categorías dentro de las redes sociales, o en dominios específicos de redes sociales, como Facebook.com. Los nuevos controles de aplicaciones y operaciones web avanzan un paso más y permiten aplicar controles de políticas por nombre y operación específica de la aplicación web. Ejemplos de operaciones pueden ser cargar un video o una imagen, cargar o descargar archivos adjuntos, publicar un mensaje o enviar un correo electrónico. Prevención de pérdida de datos integrada social de un usuario inocente les solicita a los visitantes que envíen una recomendación que incluye un vínculo dinámico. Las trampas infectan a cualquiera que visite la página o que siga el vínculo, y envían de manera silenciosa a los visitantes desprevenidos de la red de distribución de malware hacia los hosts de malware, que están a muchos saltos de distancia. Los ataques orientados a señuelos aparecen como resultados con clasificación alta de una búsqueda válida en un motor de búsqueda popular o en una recomendación de un amigo de una red social. El delito cibernético incorpora resultados de búsqueda con clasificación alta de temas populares, ofrece software falso gratuito para comprobación de virus (irónicamente), o permite ver una nueva imagen o un video recomendado por un amigo en una red social. Los dos tipos de ataque intentan llevar al usuario a una red de distribución de malware para introducir malware en su computador o para recopilar información. La inteligencia y el control de Blue Coat sobre el contenido y los usuarios pueden aplicarse a la información saliente para evitar que se filtren datos confidenciales. El dispositivo de prevención de pérdida de datos de Blue Coat permite que las organizaciones detecten y bloqueen posibles pérdidas de datos con rapidez y precisión, cumplan con la normativa y los estándares del sector, y que mitiguen rápidamente los riesgos. Usuarios remotos Los usuarios remotos individuales y los trabajadores móviles pueden recibir el mismo nivel de protección que sus colegas de la sede central mediante los dispositivos proxy con ProxyClient o mediante SaaS de Web Security Module. Tanto ProxyClient de Blue Coat como la seguridad web SaaS emplean el servicio de nube de WebPulse para brindar una capa mejorada de protección en las defensas existentes de los computadores portátiles. WebPulse en acción Analicemos rápidamente algunas de las técnicas y mecanismos que utiliza la nueva categoría de amenazas web dinámicas, y cómo WebPulse le permite proteger su red de ellas. Ataques orientados a trampas y señuelos La defensa en colaboración de WebPulsee © Los ataques orientados a trampas suceden cuando un sitio web legítimo ha sido infectado con un vínculo dinámico o cuando la cuenta de la red Las defensas tradicionales que intentan implementar políticas de protección sobre la base de la reputación de los sitios no funcionan. Por otro lado, gracias a la gran cantidad de conocimiento en tiempo real que aporta una sólida comunidad de 75 millones de usuarios, WebPulse ofrece sistemas de defensa con conocimiento no solo de las trampas o los señuelos, sino también de los hosts de malware y retransmisión, además de información sobre las redes de distribución de malware. BLUE COAT SYSTEMS, INC 5 NOTAS DEL PRODUCTO La seguridad fortalece el negocio Al visualizar Shnakule, la red de distribución de malware más importante, podemos observar claramente cómo los vínculos dinámicos están diseñados para atraer a los usuarios al servidor de cargas de malware que se encuentra en el centro. Redes de distribución de malware La defensa en colaboración de WebPulsee © BLUE COAT SYSTEMS, INC Las redes de distribución de malware están diseñadas por el delito cibernético para dirigir a usuarios desprevenidos al malware, mediante servidores de retransmisión, explotación y carga que continuamente se trasladan a nuevos dominios y ubicaciones. En 2011 había, en promedio, 50 redes de distribución de malware activas. La cantidad promedio de nombres de host exclusivos por día para las principales diez redes de distribución de malware era de aproximadamente 4 000, y el equipo de los laboratorios de seguridad de Blue Coat detectaba más de 40 000 solicitudes de usuarios por día destinadas para la entrada a esas redes. La carga de malware cambiaba frecuentemente durante cualquier día para intentar burlar los sistemas antivirus. Debido a que se proporciona con el conocimiento de una gran comunidad conectada a la nube, solo un sistema en tiempo real inteligente como WebPulse puede ajustarse a la naturaleza cambiante y al alto volumen de nuevos dominios inherentes de las redes de distribución de malware. Gracias a que incluye la mejor tecnología de protección contra amenazas del sector y funciona en tiempo real, la nube de WebPulse sabe de qué manera operan las redes de distribución de malware y para qué dominios, servidores de retransmisión y servidores de malware están conformadas en cualquier momento. De hecho, los expertos en seguridad de Blue Coat ahora pueden visualizarlas y rastrear cambios sutiles en las interconexiones y rutas que preparan para un ataque. Aquí incluimos un ejemplo que ilustra la diferencia y el valor de WebPulse. El 29 de junio de 2011, comenzó un ataque orientado a señuelos, que ofrecía a los usuarios un servicio antivirus falso y los llevaba a la red de distribución de malware más grande, Shnakule. El ataque generó múltiples vínculos dinámicos, pero la amenaza provenía de servidores de malware y explotación que ya habían sido identificados por WebPulse como parte de la red de distribución de malware Shnakule. Durante el ataque, VirusTotal, un sitio web que ofrece control de archivos a través de 43 productos antivirus diferentes, informó que solo 2 de 43 motores descubrieron el ataque. Sin embargo, con su gran conocimiento de la red Shnakule, WebPulse bloqueó la carga de malware antes de que se lanzara el ataque, lo que permitió proteger a los 75 millones de miembros de la comunidad de WebPulse. Publicidad malintencionada Prácticamente, todos los servicios web gratuitos que usamos periódicamente (desde búsquedas hasta correos electrónicos, desde mapas hasta redes sociales e incluso sitios de juegos y videos) son gratuitos porque están financiados por publicidad en línea. La publicidad en línea es un gran negocio de miles de millones de dólares, respaldado por grandes infraestructuras de redes de anuncios de múltiples capas. Y da resultado no solo a los anunciantes legítimos, sino también a los delincuentes cibernéticos. De hecho, en 2011, el equipo de los laboratorios de seguridad de Blue Coat ubicó a la publicidad malintencionada (es decir, la publicidad con malware) en el tercer lugar de los diez principales métodos de ataque web del delito cibernético. Los delincuentes cibernéticos crean un nuevo anuncio o dominio de anuncios inofensivo que, una vez que resulta confiable, conocido y está permitido por la mayoría de las defensas, se transforma en algo nefasto; o infectan el anuncio web confiable de otra persona usando el mismo tipo de métodos de inyección o envenenamiento que usan para infectar sitios web confiables y conocidos. Una campaña de publicidad malintencionada delictiva se lleva a cabo como 6 NOTAS DEL PRODUCTO La seguridad fortalece el negocio cualquier campaña de publicidad real, pero el objetivo es reconfigurar de manera repentina y silenciosa el anuncio o sus clics para distribuir una carga de malware. El fin es que la carga infecte el computador del usuario, robe información de inicio de sesión y contraseñas, o robe dinero o datos del empleador. No obstante, apenas surge un evento de reconfiguración, alguna persona de la comunidad de WebPulse es la primera en identificarlo y lo informa a WebPulse. WebPulse reconoce de inmediato los hosts de malware y retransmisión en la nueva configuración de vínculo dinámico, y advierte al resto de la comunidad rápidamente. Ataques de detección falsa En un ataque de detección falsa, el delito cibernético crea un detector antivirus falso para que luzca como una página de bloqueo del navegador. Estos ataques se están volviendo cada vez más sofisticados. Ahora, muchos ni siquiera recurren al envenenamiento de buscadores, las redes sociales, la publicidad malintencionada ni el correo no deseado para propagarse. Por el contrario, utilizan un enfoque mucho más directo para atraer a una gran cantidad de víctimas potenciales de una red de sitios comprometidos, a menudo, sitios de pornografía o de películas ilegales que han sido comprometidos de manera directa o a través de un servidor de contenido compartido. Si bien la redacción puede parecer extraña, no es difícil entender cómo alguien que lee rápidamente la ventana emergente puede resultar engañado. Una vez que se hace clic o incluso se cierra el cuadro de diálogo, el ataque inserta el malware en el computador del usuario. Como es común en los ataques de malware profesionales, la carga del ataque (un programa setup.exe) está muy bien cifrada. Nuevamente, al comprender las retransmisiones y los elementos de los servidores de cargas de la red de distribución de malware, los usuarios de WebPulse tienen mayores oportunidades de estar protegidos de ataques como estos. Conclusión En el nuevo panorama de amenazas, el volumen de las amenazas solo es comparable a la sofisticación de los ataques y el contexto en constante cambio. Propiedades web conocidas infectadas, resultados de búsqueda envenenados y un aprovechamiento de los entornos de redes sociales confiables y del nuevo comportamiento de los usuarios conspiran para desafiar los enfoques tradicionales de seguridad web. Por eso, la realidad actual exige un sistema que comprenda el nuevo entorno de amenazas y que pueda funcionar en tiempo real para defenderse de ellas. Nuestras nuevas defensas deben ver más allá de los puntos de entrada, hasta los vínculos y nodos cambiantes y pasajeros de la red de distribución de malware, y nuestras políticas de control web deben confrontar el uso aceptable permitido. También tenemos que comprender qué hay dentro del ecosistema de redes sociales y permitir controles de políticas que entiendan las actividades y aplicaciones específicas de los dominios de cada red social. Con WebPulse, tenemos el mecanismo para compartir información aportada de manera anónima a la nube y distribuir clasificaciones más precisas y protección más rápidamente dentro de la comunidad que utiliza los productos de seguridad web de Blue Coat con la tecnología de WebPulse. Los principios de diseño fundamentales, el volumen y la inmediatez de la información, y la velocidad y precisión del análisis en el contexto de un servicio de nube en tiempo real ofrecen claras ventajas para las personas que usan los productos con tecnología de WebPulse. • Conocimiento en la nube • Información en una defensa de 16 niveles • Distribución a petición Con su exclusiva arquitectura, información y granularidad, WebPulse trabaja junto a las defensas web de Blue Coat para brindar clasificaciones y análisis de amenazas más precisos y de manera más rápida que los enfoques de la competencia. Las soluciones de seguridad web de Blue Coat con tecnología de WebPulse le brindan una seguridad web y un control más eficaces que los enfoques de seguridad web tradicionales. La defensa en colaboración de WebPulsee © BLUE COAT SYSTEMS, INC 7 NOTAS DEL PRODUCTO La seguridad fortalece el negocio Blue Coat Systems Inc. www.bluecoat.com Sede central corporativa Sunnyvale, CA, EE. UU. +1 408 220 2200 Blue Coat Brasil São Paulo +55 11 3443 6879 Blue Coat México México D.F. +52 55 3300 5825 © 2013 Blue Coat Systems, Inc. Todos los derechos reservados. Ninguna parte de este documento puede ser reproducida por ningún medio ni traducida a ningún medio electrónico sin el consentimiento escrito de Blue Coat Systems, Inc. La información de este documento se considera precisa y confiable en la fecha de publicación; no obstante, no debe interpretarse como un compromiso de parte de Blue Coat, y Blue Coat no puede garantizar la precisión de ningún dato presentado luego de la fecha de publicación. Este documento solo tiene fines informativos. Blue Coat no asume ninguna garantía, expresa, implícita o legal con respecto a la información de este documento. La información incluida en este documento fue desarrollada para productos y servicios ofrecidos en los Estados Unidos. Es posible que Blue Coat no ofrezca en otros países los productos, los servicios o las características que se analizan en este documento. Comuníquese con su representante local de Blue Coat para obtener información sobre los productos y servicios actualmente disponibles en su área. Los productos, servicios técnicos y cualquier otro dato técnico de Blue Coat mencionado en este documento están sujetos a leyes, reglamentaciones y requisitos de control y sanciones a la exportación en los EE. UU., y pueden estar sujetos a reglamentaciones de exportación e importación en otros países. Usted acepta cumplir estrictamente estas leyes, reglamentaciones y requisitos, y reconoce que tiene la responsabilidad de obtener cualquier licencia, permiso u otra aprobación que pudiera exigirse para exportar, reexportar, transferir en el país o importar luego de haber recibido el envío. Blue Coat puede tener patentes o solicitudes de patentes pendientes sobre el objeto de este documento. La entrega de este documento no le otorga ninguna licencia de estas patentes. Blue Coat, ProxySG, PacketShaper, CacheFlow, IntelligenceCenter y BlueTouch son marcas comerciales registradas de Blue Coat Systems, Inc. en los Estados Unidos y en todo el mundo. Todas las demás marcas comerciales mencionadas en este documento son propiedad de sus respectivos dueños. v.WP-WEBPULSE-A4-EN-v2a-0413 Blue Coat Argentina Buenos Aires +54 (11) 4850 1215 8