República Bolivariana de Venezuela

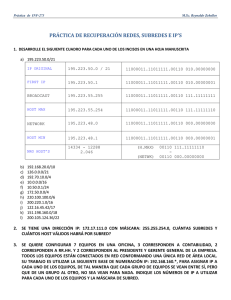

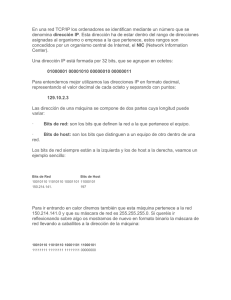

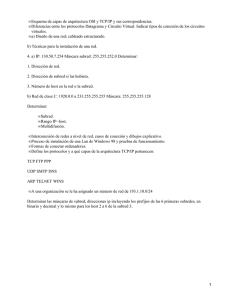

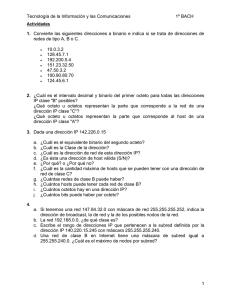

Anuncio

República Bolivariana de Venezuela Ministerio del Poder Popular para la Defensa Universidad Nacional Experimental Politécnica de la Fuerza Armada (UNEFA) Núcleo: Zulia Realizado por: Br. Alirio J. Bastidas Br.Darvin Gonzalez Sección: 08ISIM01 Maracaibo, Febrero 2012. 1.- Arquitectura TCP/IP El Protocolo de Internet (IP) y el Protocolo de Transmisión (TCP), fueron desarrollados inicialmente en 1973 por el informático estadounidense Vinton Cerf como parte de un proyecto dirigido por el ingeniero norteamericano Robert Kahn y patrocinado por la Agencia de Programas Avanzados de Investigación (ARPA, siglas en inglés) del Departamento Estadounidense de Defensa. Internet comenzó siendo una red informática de ARPA (llamada ARPAnet) que conectaba redes de ordenadores de varias universidades y laboratorios en investigación en Estados Unidos. World Wibe Web se desarrolló en 1989 por el informático británico Timothy Berners-Lee para el Consejo Europeo de Investigación Nuclear (CERN, siglas en francés). TCP/IP es el protocolo común utilizado por todos los ordenadores conectados a Internet, de manera que éstos puedan comunicarse entre sí. Hay que tener en cuenta que en Internet se encuentran conectados ordenadores de clases muy diferentes y con hardware y software incompatibles en muchos casos, además de todos los medios y formas posibles de conexión. Aquí se encuentra una de las grandes ventajas del TCP/IP, pues este protocolo se encargará de que la comunicación entre todos sea posible. TCP/IP es compatible con cualquier sistema operativo y con cualquier tipo de hardware. a)Características: TCP/IP no es un único protocolo, sino que es en realidad lo que se conoce con este nombre es un conjunto de protocolos que cubren los distintos niveles del modelo OSI. Los dos protocolos más importantes son el TCP (Transmission Control Protocol) y el IP (Internet Protocol), que son los que dan nombre al conjunto. La arquitectura del TCP/IP consta de cinco niveles o capas en las que se agrupan los protocolos, y que se relacionan con los niveles OSI de la siguiente manera: b)Funcionamiento IP: IP a diferencia del protocolo X.25, que está orientado a conexión, es sin conexión. Está basado en la idea de los datagramas interred, los cuales son transportados transparentemente, pero no siempre con seguridad, desde el hostal fuente hasta el hostal destinatario, quizás recorriendo varias redes mientras viaja. El protocolo IP trabaja de la siguiente manera; la capa de transporte toma los mensajes y los divide en datagramas, de hasta 64K octetos cada uno. Cada datagrama se transmite a través de la red interred, posiblemente fragmentándose en unidades más pequeñas, durante su recorrido normal. Al final, cuando todas las piezas llegan a la máquina destinataria, la capa de transporte los reensambla para así reconstruir el mensaje original. c)Direccionamiento: El direccionamiento es una función clave de los protocolos de capa de Red que permite la transmisión de datos entre hosts de la misma red o en redes diferentes. d)Direccionamiento IP: Cada dispositivo de una red debe ser definido en forma exclusiva. En la capa de red es necesario identificar los paquetes de la transmisión con las direcciones de origen y de destino de los dos sistemas finales. El Protocolo de Internet versión 4 (IPv4) ofrece direccionamiento jerárquico para paquetes que transportan datos.Diseñar, implementar y administrar un plan de direccionamiento IPv4 efectivo asegura que las redes puedan operar de manera eficaz y eficiente. Cada dispositivo de una red debe ser definido en forma exclusiva. En la capa de red es necesario identificar los paquetes de la transmisión con las direcciones de origen y de destino de los dos sistemas finales. Con IPv4, esto significa que cada paquete posee una dirección de origen de 32 bits y una dirección de destino de 32 bits en el encabezado de Capa 3. Estas direcciones se usan en la red de datos como patrones binarios. Dentro de los dispositivos, la lógica digital es aplicada para su interpretación. Para quienes formamos parte de la red humana, una serie de 32 bits es difícil de interpretar e incluso más difícil de recordar. Por lo tanto, representamos direcciones IPv4 utilizando el formato decimal punteada. Los patrones binarios que representan direcciones IPv4 son expresados con puntos decimales separando cada byte del patrón binario, llamado octeto, con un punto. Se le llama octeto debido a que cada número decimal representa un byte u 8 bits. Por ejemplo: 2.- Mascara de red: Una dirección IPv4 tiene una porción de red y una porción de host. Para definir las porciones de red y de host de una dirección, los dispositivos usan un patrón separado de 32 bits llamado máscara de subred, como se muestra en la figura. La máscara de subred se expresa con el mismo formato decimal punteado que la dirección IPv4. La máscara de subred se crea al colocar un 1 binario en cada posición de bit que representa la porción de red y un 0 binario en cada posición de bit que representa la porción de host. Como se muestra en la figura, un prefijo /24 se expresa como máscara de subred de esta forma 255.255.255.0 (11111111.11111111.11111111.00000000). Los bits restantes (orden inferior) de la máscara de subred son números cero, que indican la dirección host dentro de la red. La máscara de subred se configura en un host junto con la dirección IPv4 para definir la porción de red de esa dirección. Por ejemplo: veamos el host 172.16.4.35/27: Dirección 172.16.20.35 0101100.00010000.00010100.00100011 Máscara de subred 255.255.255.224 11111111.11111111.11111111.11100000 Dirección de red 172.16.20.32 10101100.00010000.00010100.00100000 Como los bits de orden superior de las máscaras de subred son contiguos números 1, existe solamente un número limitado de valores de subred dentro de un octeto. Sólo es necesario ampliar un octeto si la división de red y host entra en dicho octeto. Por lo tanto, se usan patrones de 8 bits limitados en las máscaras de subred. Estos patrones son: 00000000 = 0 10000000 = 128 11000000 = 192 11100000 = 224 11110000 = 240 11111000 = 248 11111100 = 252 11111110 = 254 11111111 = 255 Si la máscara de subred de un octeto está representada por 255, entonces todos los bits equivalentes de ese octeto de la dirección son bits de red. De igual manera, si la máscara de subred de un octeto está representada por 0, entonces todos los bits equivalentes de ese octeto de la dirección son bits de host. En cada uno de estos casos, no es necesario ampliar este octeto a binario para determinar las porciones de red y host. 3.- Clases de redes: Clases de redes Históricamente, la RFC1700 agrupaba rangos de únicas en tamaños específicos llamados direcciones de clase A, de clase B y de clase C. También definía a las direcciones de clase D (multicast) y de clase E (experimental), anteriormente tratadas. Las direcciones unicast de clases A, B y C definían redes de tamaños específicos, así como bloques de direcciones específicos para estas redes, como se muestra en la figura. Se asignó a una compañía u organización todo un bloque de direcciones de clase A, clase B o clase C. Este uso de espacio de dirección es denominado direccionamiento con clase. Bloques de clase A Se diseñó un bloque de direcciones de clase A para admitir redes extremadamente grandes con más de 16 millones de direcciones host. Las direcciones IPv4 de clase A usaban un prefijo /8 fijo, donde el primer octeto indicaba la dirección de red. Los tres octetos restantes se usaban para las direcciones host. Para reservar espacio de direcciones para las clases de direcciones restantes, todas las direcciones de clase A requerían que el bit más significativo del octeto de orden superior fuera un cero. Esto significaba que sólo había 128 redes de clase A posibles, de 0.0.0.0 /8 a 127.0.0.0 /8, antes de excluir los bloques de direcciones reservadas. A pesar de que las direcciones de clase A reservaban la mitad del espacio de direcciones, debido al límite de 128 redes, sólo podían ser asignadas a aproximadamente 120 compañías u organizaciones. Bloques de clase B El espacio de direcciones de clase B fue diseñado para satisfacer las necesidades de las redes de tamaño moderado a grande con más de 65.000 hosts. Una dirección IP de clase B usaba los dos octetos de orden superior para indicar la dirección de red. Los dos octetos restantes especificaban las direcciones host. Al igual que con la clase A, debía reservarse espacio de direcciones para las clases de direcciones restantes. Con las direcciones de clase B, los dos bits más significativos del octeto de orden superior eran 10. De esta forma, se restringía el bloque de direcciones para la clase B a 128.0.0.0 /16 hasta 191.255.0.0 /16. La clase B tenía una asignación de direcciones un tanto más eficiente que la clase A debido a que dividía equitativamente el 25% del total del espacio de direcciones IPv4 entre aproximadamente 16.000 redes. Bloques de clase C El espacio de direcciones de clase C era la clase de direcciones antiguas más comúnmente disponible. Este espacio de direcciones tenía el propósito de proporcionar direcciones para redes pequeñas con un máximo de 254 hosts. Los bloques de direcciones de clase C utilizaban el prefijo /24. Esto significaba que una red de clase C usaba sólo el último octeto como direcciones host, con los tres octetos de orden superior para indicar la dirección de red. Los bloques de direcciones de clase C reservaban espacio de direcciones para la clase D (multicast) y la clase E (experimental) mediante el uso de un valor fijo de 110 para los tres bits más significativos del octeto de orden superior. Esto restringió el bloque de direcciones para la clase C de 192.0.0.0 /16 a 223.255.255.0 /16. A pesar de que ocupaba sólo el 12.5% del total del espacio de direcciones IPv4, podía suministrar direcciones a 2 millones de redes. Limitaciones del sistema basado en clases No todos los requisitos de las organizaciones se ajustaban a una de estas tres clases. La asignación con clase de espacio de direcciones a menudo desperdiciaba muchas direcciones, lo cual agotaba la disponibilidad de direcciones IPv4. Por ejemplo: una compañía con una red con 260 hosts necesitaría que se le otorgue una dirección de clase B con más de 65.000 direcciones. A pesar de que este sistema con clase no fue abandonado hasta finales de la década del 90, es posible ver restos de estas redes en la actualidad. Por ejemplo: al asignar una dirección IPv4 a una computadora, el sistema operativo examina la dirección que se está asignando para determinar si es de clase A, clase B o clase C. Luego, el sistema operativo adopta el prefijo utilizado por esa clase y realiza la asignación de la máscara de subred adecuada. Otro ejemplo es la adopción de la máscara por parte de algunos protocolos de enrutamiento. Cuando algunos protocolos de enrutamiento reciben una ruta publicada, se puede adoptar la longitud del prefijo de acuerdo con la clase de dirección. Direccionamiento sin clase El sistema que utilizamos actualmente se denomina direccionamiento sin clase. Con el sistema classless, se asignan los bloques de direcciones adecuados para la cantidad de hosts a las compañías u organizaciones sin tener en cuenta la clase de unicast. 4.- Diagrama IP: Forma de un paquete enviado por una interred TCP/IP. Cada datagrama tiene una cabecera que identifica tanto al transmisor como al receptor, seguida de datos. 5.- Relación entre IP y MAC: El valor de la dirección MAC es el resultado directo de las normas implementadas por el IEEE para proveedores con el objetivo de garantizar direcciones únicas para cada dispositivo Ethernet. Las normas establecidas por el IEEE obligan a los proveedores de dispositivos Ethernet a registrarse en el IEEE. El IEEE le asigna a cada proveedor un código de 3 bytes, denominado Identificador único organizacional (OUI). El IEEE obliga a los proveedores a respetar dos normas simples: Todas las direcciones MAC asignadas a una NIC u otro dispositivo Ethernet deben utilizar el OUI que se le asignó a dicho proveedor como los 3 primeros bytes. Se les debe asignar un valor exclusivo a todas las direcciones MAC con el mismo OUI (Identificador exclusivo de organización) (código del fabricante o número de serie) en los últimos 3 bytes. La dirección MAC se suele denominar dirección grabada (BIA) porque se encuentra grabada en la ROM (Memoria de sólo lectura) de la NIC. Esto significa que la dirección se codifica en el chip de la ROM de manera permanente (el software no puede cambiarla). Sin embargo, cuando se inicia el equipo la NIC copia la dirección a la RAM (Memoria de acceso aleatorio). Cuando se examinan tramas se utiliza la dirección que se encuentra en la RAM como dirección de origen para compararla con la dirección de destino. La NIC utiliza la dirección MAC para determinar si un mensaje debe pasarse a las capas superiores para procesarlo. La dirección MAC (Media Access Control), e sun identificador de 48 bits (un número muy grande), de los cuales los primeros 28 (la mitad) son para identificar al fabricante de la tarjeta y los últimos 24 es un numero secuencial único. Resumiendo: Es un numero UNICO para identificar físicamente a una tarjeta en particular. (Está definido en la capa 2 del modelo OSI) Una dirección IP es una etiqueta numérica que identifica, de manera lógica y jerárquica, a un interfaz (elemento de comunicación/conexión) de un dispositivo (habitualmente una computadora) dentro de una red que utilice el protocolo IP (Internet Protocol), que corresponde al nivel de red del protocolo TCP/IP 6.- Tabla de direcciones IP: Tabla de direcciones IP de Internet. Clase Primer Identificación Identificación Número Número byte de red de hosts de redes de hosts A 1 .. 126 1 byte 3 byte 126 16.387.064 B 128 .. 191 2 byte 2 byte 16.256 64.516 C 192 .. 223 3 byte 1 byte 2.064.512 254 7.- Correo electrónico El ser humano se ha caracterizado por ser un animal netamente social, y se diferencia de las demás bestias por su capacidad de razonamiento, la cual según algunas teorías psicológicas se manifiesta por medio del lenguaje; es decir, la habilidad de comunicarse, que permite al hombre exteriorizar sus pensamientos. Las formas más primitivas de comunicación implicaban las presencia física de ambas partes de la comunicación; tanto emisor como receptor debían estar juntos al establecer la comunicación. Con el advenimiento de la escritura esto cambió radicalmente, ya no era necesario la presencia de ambas partes de la comunicación para poder entablar una; En cambio se necesitó de el transporte físico del mensaje, generalmente en papel, y así nació un primer concepto de portadora de un mensaje. Los antiguos Incas implementaron un ingenioso sistema de transmisión de mensajes utilizando personas que recorrían la extensión de su reino llevando consigo y pasando de boca en boca el contenido del mensaje hasta que éste alcanzara a su destinatario. El proceso de envío de un mensaje de correo, consistía originalmente En un usuario escribiendo el mensaje en un programa de aplicación llamado cliente de correo, en contraposición con el servidor de correo, que consistía de un editor de texto, posiblemente un corrector ortográfico, una base de datos de la forma de una libreta de direcciones, un administrador de archivos (los mensajes recibidos o no enviados) y un módulo de comunicaciones para poder transferirlos. El mensaje quedaba almacenado en el mail-server hasta que el usuario destinatario usando su cliente de correo se conectara con él y solicitara los mensaje que le tuviera reservados, el proceso inverso de envío de mensajes era muy parecido cuando el usuario terminara de escribir su mensaje, especificando la dirección de el destinatario, se conectaba con el servidor a fin de depositar el archivo hasta que el destinatario lo solicitara. Cuando el servidor está conectado a sólo una red la única limitación de la dirección de destino, además de no permitir espacios en blanco en la dirección, era que cada dirección debía identificar de forma unívoca a cada usuario, con una LAN esta restricción es fácil de implementar pero con más de una ya pasa a ser un problema mayor; así se introducen los dominios de los usuarios que representan a que servidor pertenecen y que tienen la forma de una dirección válida, es decir sin espacios en blanco ni caracteres prohibidos, para diferenciar el nombre del usuario de su dominio se adoptó en carácter "@" que significa "en" (at) entonces la dirección se puede leer como "Bruno en Servidor.A" Un problema surgió cuando se intentaron, conectar servidores de correo que utilizaban productos comerciales distintos, que aunque conceptualmente hacía lo mismo eran totalmente incompatibles. El hecho era que hasta el momento no existía un estándar que reglamentara cómo debían implementar los productos este servicio. La necesidad de un estándar se hizo más patente cuando redes totalmente distintas comenzaron a conectarse mediante la INTERNET. Una compañía, posiblemente multinacional, que tuviera asiento en distintos países del mundo y quisiera intercambiar e-mail tenía que contratar a un ISP (INTERNET SERVICE PROVIDER) y así tener acceso ilimitado a la INTERNET. Como solución a este caos de variedades de mensajes de e-mail totalmente incompatible, surgieron dos soluciones, dos estándares, aunque parezca contradictorio, el primer estándar es el de facto de la INTERNET y publicó en 1982 bajo la forma de la RFC 821 y se denominó SMTP (simple mail transfer protocol), el protocolo simple de transferencia de mail, y como su nombre lo indica la intención de la gente que hizo el estándar era que conservara la simplicidad de sus predecesores; uno par de años más tarde, y quizá demasiado, llegó el estándar oficial de la CCITT para el manejo de mensajes en INTERNET y se llamó X.400 este estándar nunca llegó a imponerse en la INTERNET debido a su complejidad, lo poco flexible de las direcciones y a que llegó un poco demasiado tarde, el hecho es que el estándar de INTERNET para la transferencia de correo es el SMTP que se usa aún hoy ampliamente en toda la red, con algunas excepciones, que debido a su formato de transferencia que será explicado en la próxima sección, el SMTP no soporta los caracteres extendidos que son imprecindible en idiomas como el francés y el alemán, en particular los gobiernos de Francia y Canadá impulsaron el X.400 como estándar ya que se adaptaban mucho mejor a sus necesidades, ahora estos dos países son los únicos que soportan estos protocolos y debido a esto se necesitó la creación de pasarelas de conversión de un sistema al otro. a)Arquitectura X400: Microsoft Exchange Server 2003 utiliza el Protocolo simple de transferencia de correo (SMTP) para transferir los mensajes nativos. No obstante, los componentes principales de Exchange Server 2003 incluyen un agente de transferencia de mensajes (MTA) que también es compatible con las recomendaciones X.400 adoptadas el año de conformidad de 1988. Por lo tanto, los conectores X.400 pueden utilizarse para crear la columna vertebral de la mensajería de su organización de Exchange o para conectarse a un sistema de mensajería X.400 externo. Si se utilizan los conectores X.400 en lugar de los conectores para SMTP, se agrega una capa adicional de seguridad. Esto se debe a que el estándar X.400 requiere que los MTA se autentiquen para poder transmitir mensajes. Sin embargo, hay que tener presente que el mantenimiento de los MTA X.400 y los conectores X.400 es más complicado que el de los conectores para SMTP. Por ejemplo, las direcciones de correo electrónico de X.400 no son muy intuitivas porque utilizan muchos atributos. X.400 es un estándar complejo que define la arquitectura de un sistema de tratamiento de mensajes (MHS) basado en las siguientes recomendaciones: X.200, X.217, X.218, X.227, X.228, X.402, X.411, X.413, X.419, X.420, X.435, X.680, X.690, X.880, X.881 y X.882. Originalmente, el estándar X.400 fue creado en la década de los 80 por varias empresas de comunicaciones bajo los auspicios de la organización Consultative Committee for International Telephone and Telegraph (CCITT), que años después se convirtió en Telecommunications Standardization Sector of the International Telecommunication Union (ITU-T). Cada cuatro años, ITU-T publica recomendaciones actualizadas acerca de X.400. Cada actualización incluye características nuevas, pero sigue siendo compatible con las versiones anteriores. La primera recomendación X.400 oficial fue publicada en 1984 y se conoce como Red Book (Libro rojo) por el color de su portada. La recomendación X.400 de 1984 presentaba algunas carencias en lo referente al tratamiento de mensajes. La recomendación X.400 de 1988 incluye partes de cuerpo del mensaje y propiedades del sobre X.400 adicionales. Los identificadores de objeto describen de forma precisa los datos adjuntos de los mensajes para que los nombres de los datos adjuntos y otras propiedades del objeto se conserven. El estándar X.400 de 1988 se conoce como Blue Book (Libro azul). b)Arquitectura SMTP: Como consecuencia de la solicitud de un cliente de correo, a su mailserver, del envío de un mensaje, el mail-server se transforma en un emisor SMTP el cual establece una conexión duplex integral con el receptor SMTP, el cual puede ser la dirección de destino o un host en el camino intermedio hacia éste. El emisor y receptor intercambian mensajes y respuestas en un diálogo del tipo parada y espera; los comandos enviados por el emisor se verán con detalle más adelante así como las respuestas a estos comandos. Estos comandos tienen la forma de cuatro caracteres ASCII y cuando es necesario uno o más parámetros, también en la forma de caracteres ASCII; tanto los comandos como las respuestas finalizan con la combinación de caracteres especiales <CR/LF> . Además se proporciona un código de respuesta de tres dígitos decimales. También existe la posibilidad de enviar comandos que contengan múltiples líneas de parámetro; por ejemplo el comando DATA, que indica que a continuación se enviará el texto del mensaje, es un comando de líneas múltiples, se delimita estos mensajes con una secuencia <CR/LF> . <CR/LF> Procedimientos SMTP Establecimiento y Liberación de la conexión Una vez abierto el canal de transmisión, los hosts conectados hacen un intercambio de información para asegurarse, que están hablando con quien ellos quieren. Para esto el emisor envía un comando HELO seguido de su dominio. Para finalizar la conexión simplemente el emisor envía el comando QUIT y se libera la conexión. 8.- Clientes y Servidores: Internet es una gigantesca red, que incluye sub-redes, de ordenadores interconectados. En ella coexisten muchas clases de ordenadores; tamaños; Sistemas Operativos, etc. Pero desde un punto de vista funcional las tareas están generalmente agrupadas, de forma que desde esta perspectiva (de su funcionalidad), podemos establecer tres grandes grupos: Servidores, Clientes y Correos o enrutadores. Los servidores son máquinas que actúan como "almacenes" de información. Esta información es solicitada por los ordenadores-cliente, y el servidor responde a tales peticiones devolviendo los datos solicitados. Este paradigma de funcionamiento Cliente-Servidor es utilizado constantemente en la informática distribuida (donde existen muchos ordenadores interconectados). Como existen muchos tipos de almacenes de información, existen muchas clases de servidores. Por ejemplo: Servidores DNS. Al tratar del servicio de direcciones, hemos visto que se encargan de devolver la dirección IP (numérica) en respuesta a una petición alfabética, o cuando menos la dirección de otro servidor DNS que contiene dicha información. Servidores de Correo. Los que almacenan y reexpiden los mensajes de correo electrónico (e-mail). Funcionan exactamente igual que el servicio de correos convencional. La información que manejan son mensajes de correo. Servidores Web ("Web server"). Almacenan "Sitios" Web. Inicialmente fueron exclusivamente páginas de Hipertexto en formato HTML, aunque actualmente guardan también imágenes; música (sonidos), e incluso ficheros ejecutables; bases de datos, etc. Actualmente casi todos los sitios Internet están adoptando la apariencia (la interfaz) Web, y responden a las peticiones de los navegadores. La información que está viendo en este momento proviene de un servidor Web donde están alojadas estas páginas, una copia han viajado a su ordenador a requerimiento de su navegador que las muestra según las recibe. Servidores FTP. Son almacenes de ficheros preparados para ser descargados y consultados mediante técnicas FTP. Inicialmente, casi toda la información habida en lnternet estaba en estos servidores. Aunque muchas instituciones y universidades mantienen servidores de este tipo, con gigantescos directorios de ficheros, su utilización (como otras muchas del Internet) está descendiendo en favor del "formato" Web. Los programas para "bajar" ficheros de servidores FTP, otrora muy populares, están prácticamente desapareciendo como aplicaciones "stand-alone" [1], aunque por supuesto el concepto FTP se usa amplia y cotidianamente. Servidores de Noticias ("News server"). Almacenan los cientos de miles (millones) de mensajes hacia/desde decenas de miles de grupos de noticias que existen en la Red. Servidor de terminales ("Terminal Server"). Un ordenador utilizado para conectar muchos módems así como una conexión de red de alta velocidad a otro ordenador (host). El servidor de terminales hace el trabajo de atender las llamadas telefónicas de los módems y pasar la comunicación al host (un nodo Internet) por la línea de alta velocidad. Esta función se conoce en informática con el nombre de "Front-End". Cuando la operación entre clientes y servidores se realiza a través de una red (como es el caso de Internet), la información viaja codificada a lo largo de redes que pueden ser del tamaño de un edificio o de tamaño planetario. En caso de redes grandes, aparte de servidores y clientes, se necesita un tercer tipo de máquinas para gestionar las transmisiones. Se denominan enrutadores ("Routers"), y funcionan como elementos de recepción y transmisión de tráfico Internet. Estos equipos (junto con los telefónicos) tienen una finalidad exclusivamente transmisora de la información, sin importar el uso o contenido que pueda tener la información transportada. El paradigma cliente-servidor no solo se utiliza en referencia a las máquinas físicas, también a los programas que las hacen funcionar según su utilidad. Por ejemplo, son frecuentes expresiones tales como "cliente de correo" o "servidor de noticias" en referencia a programas. La primera se refiere al que utilizamos normalmente para interrogar nuestro buzón e-mail, "bajar" el correo y manipularlo (verlo, imprimirlo, borrarlo, etc.). El segundo se refiere a un programa o sistema de ellos, que en un servidor (máquina) realiza el trabajo de alojar los mensajes de noticias, atender las peticiones de los "clientes", etc. Observe que en realidad, el concepto cliente/servidor es muy genérico, y que puede ser entendido incluso en el ámbito de una sola máquina, donde unas aplicaciones pueden prestar servicio a otras. Sin embargo, su significado desde el punto de vista informático suele presuponer la existencia de varias máquinas (al menos dos) unidas en una red: Un servidor es cualquier máquina que dispone un recurso para ser compartido. Un cliente es cualquier máquina que necesita un recurso externo. Un servidor de determinado recurso puede ser cliente de otros y a la inversa. Un cliente puede ser a su vez servidor de otro recurso. a)Protocolo POP: El significado de las siglas POP es Post Office Protocol (Protocolo de Oficina de Correos). Al contrario de otros protocolos creados con anterioridad como el SMTP el POP no necesita una conexión permanente a internet, puesto que es en el momento de la conexión cuando solicita al servidor el envío de la correspondencia almacenada en el servidor para dicho usuario. Si se está permanentemente conectado a internet pueden configurarse los programas cliente de correo de tal forma que la petición al servidor de correo se efectúe automáticamente cada cierto tiempo y de esta forma avise al usuario de que tiene correo pendiente de recibir. La situación actual es que se utiliza el protocolo SMTP para el envío de correo y para la recepción de correo se utiliza el protocolo POP, pero ya en su tercera versión desde su aparición, el POP3 b)Protocolo MAP: El protocolo de Automatización de Manufactura (MAP) fue establecido por General Motors en1962, y posteriormente transferido a la Sociedad de Ingenieros en Manufactura SME. Suobjetivo es proporcionar un estándar común que permita compatibilidad entre losdispositivos de comunicación que operan en un ambiente de manufactura (por ejemplo unalínea de ensamble automotriz).En esos ambientes es frecuente encontrar productos de proveedores muy diversos. MAPatacó esta situación creando un estándar común. A finales de los 70's General Motors teníamás de 20,000 controladores programables, 2,000 robots y 40,000 dispositivos inteligentesen sus líneas de ensamble y manufactura. Una empresa de ese tamaño necesitaba unproceso de estandarización que a la postre le resultó en ahorros sustantivos en su operación.o Otro caso similar ocurre con la compañía Boeing que desarrolló el sistema Técnico y deProductos de Oficina (TOP). Fue pensado como complemento de MAP. Posteriormente setrasladó el control del protocolo a la Sociedad de Ingenieros de Manufactura SME. Automatizacion. La Automatización de Sistemas de Manufactura implica la instrumentación de los procesos, laadquisición de datos a plataformas integradas, que permiten monitorear y controlar elfuncionamiento de los equipos así como obtener datos en tiempo real y estadísticos de laproducción, lo que permite planear, monitorear y controlar la producción en tiempo real. Lasplataformas pueden ser puestas en red mediante Ethernet, Can, GPIB o algún otro protocolopara integrarlas como parte de un sistema de control y supervisión de más alta escala. Funcion principal. MAP provee estándares comunes para la interconexión de computadores y máquinasherramientas programables usadas en la automatización de fábricas. En el nivel físico másbajo, MAP usa el protocolo IEEE 802.4 de bus de señales. Con frecuencia, MAP se usa juntocon TOP, un protocolo de oficina desarrollado por Boeing Computer Services. TOP se utilizaen la oficina y MAP, en la fábrica.Este protocolo ha tenido una gran importancia en los intentos de normalización de losultimos años. Se basa en el modelo de referencia OSI. En os múltimos años, en un intentopor superar las carencias de MAP, especialmente en cuanto a transmisión en tiempo-real(soporta bien la transmisión de archivos), ProtocolArchitecture). se ha desarrollando EPA (Enhanced Map y el Protocolo IEEE 802.4: Token Bus. El estándar token bus define esquemas de red de anchos de banda grandes, usados en laindustria de manufactura. Se deriva del Protocolo de Automatización de Manufactura (MAP).La red implementa el método tokenpassing para una transmisión bus. Un token es pasadode una estación a la siguiente en la red y la estación puede transmitir manteniendo el token.Los tokens son pasados en orden lógico basado en la dirección del nodo, pero este ordenpuede no relacionar la posición física del nodo como se hace en una red token ring. Elestándar no es ampliamente implementado en ambientes LAN.Token Bus: Se usa un token (una trama de datos) que pasa de estación en estación enforma cíclica, es decir forma un anillo lógico. Cuando una estación tiene el token, tiene elderecho exclusivo del bus para transmitir o recibir datos por un tiempo determinado y luegopasa el token a otra estación, previamente designada. Las otras estaciones no puedentransmitir sin el token, sólo pueden escuchar y esperar su turno. Esto soluciona el problemade colisiones que tiene el mecanismo anterior. Aplicacion del MAP. En los años 80 se intentó estandarizar la comunicación entre PLCs con el protocolo de deautomatización de manufactura de la General Motors (MAP). En esos tiempos el tamaño delPLC se redujo, su programación se realizaba mediante computadoras personales (PC) en vezde terminales dedicadas sólo a ese propósito. 9.- Estructuracion y codificación de mensajes ESTRUCTURA DEL MENSAJE Para desarrollar un proceso de comunicación efectivo con la audiencia es preciso darse a entender convirtiendo una idea en un hecho objetivo para transmitirlo al interlocutor, en consecuencia, la emisión de un mensaje deberá entenderse como un acto que exige una alta correlación entre la planeación de los contenidos que efectúa el publicista y el significado o validez que la audiencia le otorgará. El siguiente diagrama muestra una estructura teórica de los objetivos, el contenido, los argumentos y el concepto del mensaje. MIME MIME es un estándar que clasifica los recursos y provee información (a los programas) acerca de cómo manejarlos. Esto permite la correcta manipulación e interpretación de diferentes tipos de archivos por parte de los programas (como navegadores). Por ejemplo, gracias a MIME, los navegadores pueden abrir correctamente un archivo ".txt" como un recurso de texto plano y no coo un video u otro tipo. Cuando un tipo MIME no es especificado para un recurso, el programa que lo maneje puede "suponerlo" a partir de la extensión del mismo (por ejemplo, un archivo con la extensión ".bmp" debería contener una imagen de mapa de bits). Pero esto puede no siempre dar buenos resultados ya que una sola extensión puede asociarse a más de un formato. Por su parte, los tipos MIME son únicos. Ésta es la principal razón para utilizar los tipos MIME siempre que sea posible. En documentos HTML, los autores pueden usar tipos MIME en muchas instancias, usualmente a través del atributo "type". Algunos casos especiales de su uso son los atributos "enctype" del elemento HTML form, y al definir el tipo del documento, con el atributo "content-type" del tag HTML meta. BIBLIOGRAFIA http://es.scribd.com http://www.monografias.com http://www.mastermagazine.info http://alumno.ucol.mx http://www.mailxmail.com http://usuarios.multimania.es http://technet.microsoft.com