WAN 2013 Practica 10: Listas de Control de Acceso Extendidas

Anuncio

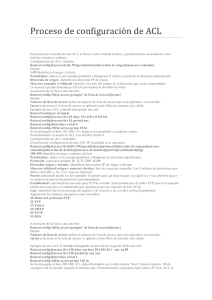

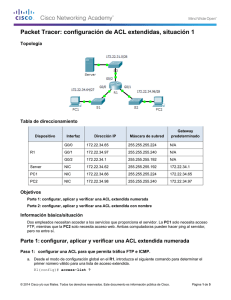

UNIVERSIDAD DON BOSCO FACULTAD DE ESTUDIOS TECNOLÓGICOS COORDI COORDINACIÓN CIÓN DE COMPUTACIÓN GUIA DE LABORATORIO # 10 CICLO 02 / 2013 Tema: Lugar de Ejecución: Tiempo Estimado: Materia: Listas de Control de Acceso Extendidas CITT, Edificio de Electrónica, Laboratorio de Redes 2 horas 30 minutos Redes de área Amplia I. OBJETIVOS Crear listas de control de acceso extendidas Poder ubicar las listas de control de acceso en el router II. MATERIALES Y EQUIPO Estación de trabajo PC. Simulador de Red Cisco Packet Tracer Guía de laboratorio 10 III. PROCEDIMIENTO 1. Armar la siguiente topología en un archivo de Cisco Packet Tracer llamado Practica10ejemplo1. Practica10ejemplo1 NOTA: En esta configuración, las dos interfaces del Router2 usan cables DTE FET, Redes de Área Amplia ciclo 2-2013 3 1 2. Configuración de los routers a) Router1 - Nombre de host: BORDE - Contraseña de privilegiado encriptada: class - Contraseña de terminales virtuales: ciscotel - Dirección y máscara de F0/0: 200.100.50.1 /24 - Dirección y máscara de S0/0: 204.204.7.1/30 b) Router2 - Nombre de host: CENTRO - Contraseña de privilegiado encriptada: class - Contraseña de terminales virtuales: ciscotel - Dirección y máscara de F0/0: 206.93.105.1 /24 - Dirección y máscara de S0/0: 204.204.7.2/30 - Dirección y máscara de S0/1: 201.100.11.1/30 c) Router3 - Nombre de host: EXTREMO - Contraseña de privilegiado encriptada: cisco - Contraseña de terminales virtuales: ciscotel - Dirección y máscara de F0/0: 199.6.13.1 /24 - Dirección y máscara de S0/0: 201.100.11.2/30 3. Configuración de las estaciones de trabajo a) PC-1: Dirección ip: 200.100.50.2, máscara de subred: 255.255.255.0, gateway: 200.100.50.1 b) PC-2: Dirección ip: 206.93.105.2, máscara de subred: 255.255.255.0, gateway: 206.93.105.1 c) PC-3: Dirección ip: 199.6.13.2, máscara de subred: 255.255.255.0, gateway: 199.6.13.1 4. Configure OSPF en los tres enrutadores, con el número de proceso 41. a) Configurar interfaces pasivas donde sean necesarias a) Use el comando show ip route para verificar que en cada router aparezcan las rutas en la tabla de b) Realizar pruebas de conectividad desde PC1 con ping y traceroute hacia el resto de host enrutamiento 5. Almacenar los cambios hechos en la configuración en la NVRAM 6. En cualquier momento que quiera verificar el funcionamiento de una linea específica de una ACL, utilice el comando show access-lists, el cual muestra las listas de control de accesso y las coincidencias (matches) en cada línea. 7. Configurar ACL's extendidas que denieguen las sesiones telnet desde cualquiera de las estaciones de trabajo (excepto de la PC-1) hacia BORDE. Cualquier otro tipo de trafico será permitido. a) Opción 1: Una sola ACL ubicada en BORDE (el tráfico atravesará toda la red y será detenido en la interfaz de BORDE). serial0/0 b) Configuración y ubicación de la ACL BORDE#configure terminal BORDE(config)#access-list 101 deny tcp any host 204.204.7.1 eq 23 BORDE(config)#access-list 101 deny tcp any host 200.100.50.1 eq 23 BORDE(config)#access-list 101 permit ip any any FET, Redes de Área Amplia ciclo 2-2013 2 BORDE(config)#access-list 101 deny ip any any BORDE(config)#interface serial0/0 BORDE(config-if)#ip access-group 101 in BORDE(config-if)#CTRL+Z c) Intentar establecer sesiones telnet desde las estaciones PC-2 y PC-3 con el router BORDE. Los intentos deben fallar, Verifique coincidencias. Solamente desde PC-1 podrá establecer una conexión vía telnet exitosamente. d) Desactivar la ACL de la interfaz serial0/0 de BORDE con comando: BORDE(config-if)#no ip access-group 101 in e) Opción 2: ACL's independientes en CENTRO y EXTREMO (el tráfico será detenido lo más cerca posible del origen para no tener utilización innecesaria del ancho de banda en conexiones que serán denegadas). f) Configuración y ubicación de ACL en CENTRO CENTRO#configure terminal CENTRO(config)#access-list 102 deny tcp any host 204.204.7.1 eq 23 CENTRO(config)#access-list 102 deny tcp any host 200.100.50.1 eq 23 CENTRO(config)#access-list 102 permit ip any any CENTRO(config)#interface fastethernet0/0 CENTRO(config-if)#ip access-group 102 in CENTRO(config-if)#CTRL+Z g) Configuración y ubicación de ACL en EXTREMO EXTREMO#configure terminal EXTREMO(config)#access-list 103 deny tcp any host 204.204.7.1 eq 23 EXTREMO(config)#access-list 103 deny tcp any host 200.100.50.1 eq 23 EXTREMO(config)#access-list 103 permit ip any any EXTREMO(config)#interface fastethernet0/0 EXTREMO(config-if)#ip access-group 103 in EXTREMO(config-if)#CTRL+Z h) Nuevamente realizar pruebas intentando conectarse vía telnet con BORDE. Las conexiones desde PC-2 y PC-3 deben fallar (Verificar coincidencias pero ahora en cada router cercano). i) Desactivar las ACL's de las interfaces fastethernet en los router CENTRO y EXTREMO 8. Configurar ACL's extendidas que permitan filtrar tráfico por tipo de servicios y por dirección IP de origen y destino. a) Restringir el ping a los host con ip par dentro de la red LAN de EXTREMO EXTREMO#configure terminal EXTREMO(config)#access-list 104 deny icmp any 199.6.13.0 0.0.0.254 EXTREMO(config)#access-list 104 permit ip any any EXTREMO(config)#access-list 104 deny ip any any EXTREMO(config)#interface fastethernet0/0 EXTREMO(config-if)#ip access-group 104 out EXTREMO(config-if)#CTRL+Z b) Realizar pruebas de ping con diferentes IP dentro de la red LAN de EXTREMO, las pruebas deberán ser exitosas si el ping es dirigido a una ip par (Verificar coincidencias). c) Desactivar la ACL. FET, Redes de Área Amplia ciclo 2-2013 3 d) Agregar un servidor WEB en la red lan de CENTRO y permitirle solo a las últimas 3 IP de BORDE y EXTREMO que puedan acceder al servidor. BORDE#configure terminal BORDE(config)#access-list 105 permit tcp 200.100.50.252 0.0.0.3 any eq www BORDE(config)#access-list 105 deny ip any any BORDE(config)#interface fastethernet0/0 BORDE(config-if)#ip access-group 105 in BORDE(config-if)#CTRL+Z EXTREMO#configure terminal EXTREMO(config)#access-list 106 permit tcp 199.6.13.252 0.0.0.3 any eq www EXTREMO(config)#access-list 106 deny ip any any EXTREMO(config)#interface fastethernet0/0 EXTREMO(config-if)#ip access-group 106 in EXTREMO(config-if)#CTRL+Z e) Realizar pruebas de navegación con diferentes ip desde cada red hacia el servidor web (Verificar coincidencias). f) Desactivar las ACL's 9. Ejemplo de control de las líneas vty de CENTRO en una forma tradicional (no practica). Solo se permitirán las sesiones telnet iniciadas en la red correspondiente a la PC-2. Las redes a las que pertenecen las estaciones PC-1 y PC-3 serán denegadas. Todo el demás tráfico (que no sea telnet) será permitido. a) Configuración de la ACL en CENTRO CENTRO#configure terminal CENTRO(config)#access-list 104 deny tcp 200.100.50.0 0.0.0.255 host 204.204.7.2 eq 23 CENTRO(config)#access-list 104 deny tcp 200.100.50.0 0.0.0.255 host 201.100.11.1 eq 23 CENTRO(config)#access-list 104 deny tcp 200.100.50.0 0.0.0.255 host 206.93.105.1 eq 23 CENTRO(config)#access-list 104 deny tcp 199.6.13.0 0.0.0.255 host 204.204.7.2 eq 23 CENTRO(config)#access-list 104 deny tcp 199.6.13.0 0.0.0.255 host 201.100.11.1 eq 23 CENTRO(config)#access-list 104 deny tcp 199.6.13.0 0.0.0.255 host 206.93.105.1 eq 23 CENTRO(config)#access-list 104 permit ip any any CENTRO(config)#access-list 104 deny ip any any b) Ubicación de la ACL CENTRO(config)#interface serial0/0 CENTRO(config-if)#ip access-group 104 in CENTRO(config-if)#exit CENTRO(config)#interface serial0/1 CENTRO(config-if)#ip access-group 104 in CENTRO(config-if)#CTRL+Z c) Realizar la pruebas necesarias para verificar el funcionamiento deseado de la ACL. Solo la PC-2 podrá exitosamente administrar CENTRO vía telnet (Verificar coincidencias). d) Desactivar las ACL's 10. Crear una ACL que deniegue el tráfico de correo electrónico, ping y TFTP desde la red 200.100.50.0 hacia la red 199.6.13.2, pero que permita el resto de tráfico. Debe colocar la nueva lista la más cerca del destino, es decir, en router BORDE. BORDE(config)#access-list 111 deny tcp 200.100.50.0 0.0.0.255 199.6.13.0 0.0.0.255 eq 25 FET, Redes de Área Amplia ciclo 2-2013 4 BORDE(config)#access-list 111 deny icmp 200.100.50.0 0.0.0.255 199.6.13.0 0.0.0.255 BORDE(config)#access-list 111 deny udp 200.100.50.0 0.0.0.255 199.6.13.0 0.0.0.255 eq 69 BORDE(config)#access-list 111 permit any any BORDE(config)#access-list 111 deny any any BORDE(config)#interface fastethernet0/0 BORDE(config-if)#ip access-group 111 in 11. Probar la ACL anterior, expandiendo red LAN 199.6.13.0 al agregar un servidor TFTP. Configurar a este Server con un direccionamiento ip de host apropiado y desactivarle todos los servicios disponibles, excepto TFTP. Intentar copiar el archivo de configuración de los router. También puede hacer pruebas de ping Levante el servicio WEB de este Server para comprobar que este tráfico si es permitido. FET, Redes de Área Amplia ciclo 2-2013 5