Descargar en formato pdf (2440655 Bytes)

Anuncio

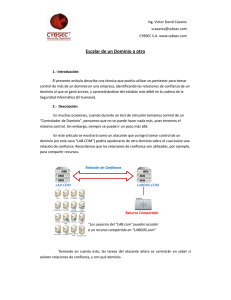

Ing. Víctor David Casares [CCNA-­‐C|EH] [email protected] CYBSEC S.A. www.cybsec.com Obteniendo credenciales en redes internas sin despeinarse 1. Introducción: En algunas ocasiones al momento de llevar a cabo un test de intrusión interno, nos encontramos con que los equipos analizados se encuentran con sus correspondientes actualizaciones al día. Esto es porque la “Seguridad de los Sistemas” fue tomando poco a poco un alto lugar sobre las prioridades al momento de llevar a cabo las tareas en una empresa. “Hoy queremos un sistema que funcione correctamente y que además sea seguro” afirman en los altos mandos. Si bien tener los equipos, tanto servidores como estaciones de trabajo, actualizados es un gran paso para protegerse de los atacantes, todavía se notan ciertas configuraciones débiles que permitirían a un atacante obtener credenciales de acceso y/o hashes de autenticación para ingresar en los sistemas de manera no autorizada. Entonces, ¿Es posible que a pesar de tener las últimas actualizaciones instaladas en los equipos, un atacante pueda lograr el acceso sin explotar un 0 day? ¿Es posible que un atacante con acceso a la red interna pueda quedarse a la escucha de conexiones y obtener credenciales de acceso? Pues si, y en esta oportunidad hablaremos de ataques a configuraciones débiles que pueden realizarse, sin que sea necesario realizar un envenenamiento de las tablas ARP (generalmente usado para el ataque de hombre en el medio) y sin realizar un envenenamiento DNS (generalmente usado para phishing interno) cuando el atacante tiene acceso a la red interna. Ing. Víctor David Casares [CCNA-­‐C|EH] [email protected] CYBSEC S.A. www.cybsec.com 2. Descripción de los ataques: El primer ataque que vamos a describir se denomina WPAD (Web Proxy Authentication Discovery). El mismo aprovecha un conjunto de configuraciones débiles y un error del usuario para obtener credenciales. Todos alguna vez hemos tipeado mal una dirección Web, o el acceso a un recurso en la red interna. Al escribir mal una dirección Web, la consulta al DNS fallará por lo que, si el navegador Web está configurado para “Detectar la configuración automáticamente” (tal como se muestra en la figura a continuación), Ejemplo Internet Explorer la consulta fallida tratará de resolverse a través de WINS (Windows Internet Name Service) y si falla, finalmente se emite un broadcast en la red para tratar de encontrar un host llamado WPAD al cual le solicitará el archivo WPAD.dat con los datos de configuración automática del proxy. Esto se realiza utilizando el protocolo LLMNR (Link-­‐Local Multicast Name Resolution) a través de UDP puerto 5355 en sistemas Windows Vista en adelante o el Ing. Víctor David Casares [CCNA-­‐C|EH] [email protected] CYBSEC S.A. www.cybsec.com protocolo NetBios a través de UPD puerto 137 para versiones de Windows anteriores a Vista. Solicitud del host WPAD. Un atacante que esté a la escucha en la misma red, puede responder ante esta solicitud, y brindar a la victima una ventana de autenticación similar a la que se muestra a continuación: Ventana de autenticación de Internet Explorer. El ataque lo realizamos utilizando una herramienta denominada “Responder” que fue creada por “Trustwave SpiderLabs” https://www.trustwave.com Ing. Víctor David Casares [CCNA-­‐C|EH] [email protected] CYBSEC S.A. www.cybsec.com Al momento de enviar las credenciales, las mimas son capturadas por el atacante en texto plano y podrían utilizarse para acceder al equipo de la víctima. SMB Relay es otro tipo de ataque que podemos utilizar para tratar de ganar acceso a los equipos. En muchas redes existen sistemas automatizados que se conectan a todos los equipos para realizar ciertas tareas como por ejemplo: realizar un inventario del software instalado, actualizar antivirus, realizar backups, etc. Dichos sistemas para conectarse con los equipos necesitan proveer a los mismos las credenciales válidas para llevar a cabo la autenticación. Es por ello que un atacante podría quedar a la escucha esperando que algunos de estos sistemas automatizados establezcan una conexión con él (con su dirección IP interna). La autenticación se realiza utilizando NTLM (NT LAN Manager). NTLM es un protocolo de Ing. Víctor David Casares [CCNA-­‐C|EH] [email protected] CYBSEC S.A. www.cybsec.com desafío/respuesta y el proceso de autenticación es el siguiente: 1 2 3 4 1.-­‐ Soy "admin" quiero autenticarme. 2.-­‐ Si usted realmente es "admin", encripte (desafio x) con el hash de su clave. 3.-­‐ Se envía el (desafio x) encriptado. 4.-­‐ Se proporciona el acceso / Se deniega el acceso. La arquitectura que se tiene cuando se realiza el ataque será similar a la imagen a continuación: 1 1a 2a 2 3 3 a 4a 4 Es importante destacar que no es necesario realizar envenenamiento de tablas ARP y/o envenenamiento DNS. En este caso tendríamos que esperar que el sistema automatizado realice una conexión con el equipo del atacante. Los pasos que se dan son los siguientes: 1.-­‐ El sistema automatizado envía un mensaje de autenticación contra el equipo del atacante. 1a.-­‐ El atacante pasa el mensaje de autenticación al equipo víctima. Ing. Víctor David Casares [CCNA-­‐C|EH] [email protected] CYBSEC S.A. www.cybsec.com 2.-­‐ El equipo víctima envía al atacante un (desafío x) para que sea encriptado con el hash de la clave del sistema automatizado. 2a.-­‐ El atacante reenvía el desafío al sistema automatizado. 3.-­‐ El sistema automatizado devuelve el desafío encriptado al atacante. 3a.-­‐ El atacante pasa el desafío al equipo víctima. 4.-­‐ El equipo víctima proporciona acceso al atacante. 4a.-­‐ El atacante retorna un mensaje de acceso denegado al sistema automatizado. Para llevar a cabo el ataque de manera práctica, en esta ocasión utilizaremos una herramienta denominada “Smbrelayx” que fue desarrollada por Core Security http://www.coresecurity.com El ataque SMB Relay permite al atacante grabar la autenticación cuando el sistema automatizado intenta conectarse a su equipo, lo que se graba es el hash SMB, que será reutilizado para establecer conexión con un equipo víctima, para luego subir al mismo un archivo “meterpreter.exe” que establecerá una conexión remota con el equipo del atacante. Ing. Víctor David Casares [CCNA-­‐C|EH] [email protected] CYBSEC S.A. www.cybsec.com 3.-­‐ Videos Online: Dejamos en un canal de Youtube llamado “Test de Intrusión Experiencias y Demostraciones Prácticas” dos videos que ilustran los ataques mencionados anteriormente. WPAD: https://www.youtube.com/watch?v=fHC7WxV_KCc SMB Relay: https://www.youtube.com/watch?v=dTit4KAwrcs 4.-­‐ Posibles Soluciones: En el caso del ataque WPAD una de las soluciones sería configurar el browser para NO “Detectar automáticamente la configuración”. Así mismo es recomendable deshabilitar el protocolo LLMNR y NetBios en caso de que sus usos no sean estrictamente necesarios. Con lo que respecta al ataque SMB Relay lo recomendable sería firmar el tráfico SMB. 5.-­‐ Sobre el Autor: Víctor David Casares es Ingeniero en Sistemas por la UNLAR (Universidad de Nacional de La Rioja). Es autor del libro “Test de Intrusión -­‐ Experiencias y Demostraciones Prácticas”. Experto en administración de redes y Seguridad Informática por UTNFRVM (Universidad Tecnológica Nacional, Ing. Víctor David Casares [CCNA-­‐C|EH] [email protected] CYBSEC S.A. www.cybsec.com Facultad Regional Villa María). Cuenta con certificaciones internacionales tales como CCNA (CISCO CERTIFIED NETWORK ASSOCIATE) y CEH (CERTIFIED ETHICAL HACKER). Actualmente trabaja en el departamento de Ethical Hacking de CYBSEC, es instructor de Seguridad Informática en EducacionIT, escribe artículos de seguridad informática para el Blog de EducacionIT y CYBSEC. 6.-­‐ Sobre CYBSEC S.A: Desde 1996 se dedica exclusivamente a prestar servicios profesionales especializados en Seguridad de la Información. Su área de servicios cubre América y Europa y más de 400 clientes acreditan la trayectoria empresaria. Para más información: http://www.cybsec.com