Using Microsoft Active Directory to Address Payment Card

Anuncio

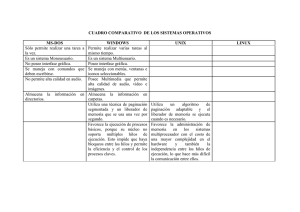

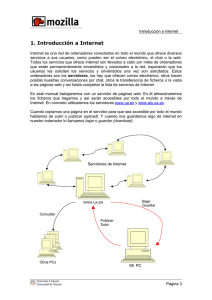

Utilizando el Directorio Activo y Centrify para Servidores para satisfacer los requerimientos de las normas de seguridad de datos de la Industria de Tarjetas de Pago (PCI) W HI TE P A PER CE NTR I F Y CO RP. Con el Directorio Activo de Microsoft y Centrify para Servidores, se puede utilizar la infraestructura ya existente en su empresa para resolver la problemática de otras plataformas, y beneficios como mayor fortaleza en los controles de seguridad, mejoras en las operaciones de tecnología de la información, reportes de auditoria, y la captura y reproducción de las sesiones de los usuarios. Más importante aún, en conjunto ayudan a cumplir con varios de los requerimientos de las normas de seguridad de la Industria de Tarjetas de Pago (PCI DSS). El consejo de estándares de seguridad de la Industria de Tarjetas de Pago (PCI) m antiene las normas de seguridad de datos (DSS) que es un conjunto riguroso de re querimientos que debe ser cumplido por todos los comerciantes, proce sadores de pagos, puntos de ventas e instituciones financieras. Las rígidas penalidades definidas por los miembros de PCI están diseñadas para ase gurarse que todos los comerciantes y proveedores de servicios mantengan e l nive l de confianza de las tarje tas de pago ya que las pérdidas impactarían los ingre sos de todos los comerciantes e instituciones financieras. Este documento e x amina la justificación técnica y de negocios de utilizar e l Active Directory de Microsoft y los productos de C entrify para ce ntralizar las políticas de protección, aute nticación de usuarios, controles de acce so, responsabilidad y auditoría de siste mas sensitivos. Esta combinación provee una solución e xhaustiva para cum plir con e stas normativas. C e ntrify Corporation 785 N. Mary Ave ., Suite 200 Sunnyvale, CA 94085 TEL URL (408) 542-7500 www.ce ntrify.com CENTRIFY WHITE PAPER UTILIZANDO EL DIRECTORIO ACTIVO Y CENTRIFY PARA SERVIDORES PARA SATISFACER LOS REQUERIMIENTOS DE LAS NORMAS DE SEGURIDAD DE DATOS DE LA INDUSTRIA DE TARJETAS DE PAGO (PCI DSS) Information in this document, including URL and other Internet Web site references, is subject to change without notice. Unless otherwise noted, the example companies, organizations, products, domain names, e-mail addresses, logos, people, places and events depicted herein are fictitious, and no association with any real company, organization, product, domain name, e-mail address, logo, person, place or event is intended or should be inferred. Complying with all applicable copyright laws is the responsibility of the user. Without limiting the rights under copyright, no part of this document may be reproduced, stored in or introduced into a retrieval system, or transmitted in any form or by any means (electronic, mechanical, photocopying, recording, or otherwise), or for any purpose, without the express written permission of Centrify Corporation. Centrify may have patents, patent applications, trademarks, copyrights, or other intellectual property rights covering subject matter in this document. Except as expressly provided in any written license agreement from Centrify, the furnishing of this document does not give you any license to these patents, trademarks, copyrights, or other intellectual property. © 2012 Centrify Corporation. All rights reserved. Centrify is a registered trademark and DirectAudit and DirectControl are trademarks of Centrify Corporation in the United States and/or other countries. Microsoft, Active Directory, Windows, Windows NT, and Windows Server are either registered trademarks or trademarks of Microsoft Corporation in the United States and/or other countries. The names of actual companies and products mentioned herein may be the trademarks of their respective owners. [WP-011-2012-10-09] Nota sobre las terminologías de este documento: en este documento nos vamos a referir a sistemas UNIX, Linux o sistemas abiertos como sistemas UNIX. También, las normas de seguridad de datos de la Industria de Tarjetas de Pago (PCI) se van a referir como normativas PCI, PCI DSS o estándar PCI. Directorio Activo o Active Directory tiene las tecnologías LDAP, Group Policy (Normativa de Grupos), y el protocolo Kerberos, estos componentes va a ser referidos por su nombre en inglés y español. © 2012 CENTRIFY CORPORATION. TODOS LOS DERECHOS RESERVADOS. PAGINA II CENTRIFY WHITE PAPER UTILIZANDO EL DIRECTORIO ACTIVO Y CENTRIFY PARA SERVIDORES PARA SATISFACER LOS REQUERIMIENTOS DE LAS NORMAS DE SEGURIDAD DE DATOS DE LA INDUSTRIA DE TARJETAS DE PAGO (PCI DSS) Contenido 1 Resumen Ejecutivo..............................................................................1 2 Requerimientos para conformidad con la normativa PCI ..........................2 2.1 Resumen de los re que rimie ntos de la normativa PCI..................................2 2.2 Todos los miembros de ben alinearse a la normativa ..................................4 2.3 Las penalidades van más allá de multas .................................................5 3 Como asegurar, controlar y auditar ambientes multiplataforma usando Directorio A ctivo y Centrify para Servidores ...........................................6 3.1 Normativas de Grupo en Sistemas Unix..................................................9 3.2 Gestión de Acce so y Privilegios Basados en Roles ................................... 10 3.3 Captura y Reproducción de Se siones del Usuario .................................... 10 4 Los requerimientos de PCI que son posibilitados con Centrify para Servidores........................................................................................ 10 4.1 R e querimiento # 1: Instale y m antenga una configuración de firewalls para protege r los datos de los titulares de las tarje tas .................................... 11 4.2 R e querimiento # 2: No use contraseñas de sistemas y otros parámetros de seguridad provistos por los proveedore s............................................... 12 4.3 R e querimiento # 4: C ifrar la transmisión de los datos del titular de la tarjeta e n las redes públicas abie rtas ................................................................ 13 4.4 R e querimiento #7: Restringir el acceso a los datos del titular de la tarjeta según la ne cesidad de sabe r de l negocio .............................................. 14 4.5 R e querimiento # 8: Asignar una ID exclusiva a cada persona que tenga acce so por computadora............................................................................ 15 4.6 R e querimiento # 10: Rastree y supervise todos los acce sos a los re cursos de red y a los datos de los titulares de las tarje tas ...................................... 19 4.7 R e querimiento # 11: Pruebe con re gularidad los sistemas y procesos de seguridad ..................................................................................... 22 5 Conclusión ....................................................................................... 23 6 Información A dicional sobre Centrify ................................................... 24 7 Como contactar a Centrify .................................................................. 24 © 2012 CENTRIFY CORPORATION. TODOS LOS DERECHOS RESERVADOS. PAGINA III CENTRIFY WHITE PAPER UTILIZANDO EL DIRECTORIO ACTIVO Y CENTRIFY PARA SERVIDORES PARA SATISFACER LOS REQUERIMIENTOS DE LAS NORMAS DE SEGURIDAD DE DATOS DE LA INDUSTRIA DE TARJETAS DE PAGO (PCI DSS) 1 Resumen Ejecutivo Como la mayoría de las transacciones comerciales realizadas por negocios e individuos se ejecutan usando algún tipo de pago electrónico que involucra una tarjeta de pago en vez de dinero en efectivo, ha aumentado la necesidad de proteger la información del tarjetahabiente para prevenir el fraude ó el robo de identidades. El Consejo de Estándares de Seguridad de la Industria de Tarjetas de Pago (PCI, en Inglés) fue formado por American Express, Discover Financial Services, JCB, MasterCArd Worldwide y Visa Internacional con la misión de realzar la seguridad de datos de las cuentas de pago con las normas de seguridad de datos (DSS, en Inglés), que describe un conjunto de prácticas adecuadas que deben ser obligatorias en todos los sistemas involucrados en el procesamiento de tarjetas. Hemos encontrado que en ambientes heterogéneos, es desafiante para los Gerentes de TI el poder cumplir con los requerimientos del DSS particularmente cuando se trata de sistemas diferentes a Windows. Como resultado, varias organizaciones que están sujetas al estándar están bajo el riesgo de fallar la auditoría de esas normativas en estos sistemas. Este documento describe como el Active Directorio Activo de Microsoft (Active Directory) combinado con Centrify para Servidores se puede utilizar para no solo cumplir con varios de los requerimientos de PCI en sistemas heterogéneos, sino que también produce beneficios adicionales como la reducción de los costos de mantener la infraestructura actual y la mejora de los procesos tecnológicos y del negocio. Centrify ofrece una serie de servicios de identidad unificados en el data center, en la nube y en dispositivos móviles — esto resulta en una sola credencial para los usuarios y una infraestructura unificada para TI. Centrify ofrece varios productos que se dirigen a varios requerimientos del PCI-DSS que se van a describir en detalle en este documento. El paquete Centrify para Servidores, consta de DirectControl, que permite extender la infraestructura actual – el Directorio Activo (Active Directory) – para cumplir los requerimientos de control de accesos e identidades en los sistemas UNIX, Linux y sus aplicaciones. Igualmente, la tecnología patentada de “DirectControl Zones” es una solución innovadora que provee la capacidad de definir detallados controles de acceso y delegación de administración para que los Gerentes de TI puedan cumplir con los requerimientos del DSS y la gestión de sistemas distribuidos en plataformas diversas. DirectControl también provee la capacidad de hacer cumplir los requerimientos de seguridad usando normativas de grupo (Group Policy) de Active Directory en sistemas diferentes a Windows. Basándose en la integración con el Active Directory, el componente DirectAuthorize facilita una solución de autorización basada en roles que permite definir y controlar los privilegios que los usuarios necesitan para acceder sistemas específicos y aplicaciones al igual que permite que los súper usuarios pueden desempeñar sus funciones administrativas tanto en la plataforma UNIX, Linux y Windows. © 2012 CENTRIFY CORPORATION. TODOS LOS DERECHOS RESERVADOS. PAGINA 1 CENTRIFY WHITE PAPER UTILIZANDO EL DIRECTORIO ACTIVO Y CENTRIFY PARA SERVIDORES PARA SATISFACER LOS REQUERIMIENTOS DE LAS NORMAS DE SEGURIDAD DE DATOS DE LA INDUSTRIA DE TARJETAS DE PAGO (PCI DSS) DirectAudit va más allá que las soluciones tradicionales de registro de eventos ya que provee la capacidad de captura, reproducción y registro detallado de las actividades de los usuarios en plataformas UNIX, Linux y Windows de una manera fácil de usar, segura y confiable. DirectSecure añade capas de seguridad adicionales al separar lógicamente los sistemas de tarjetahabientes mediante la autenticación mutual y el cifrado de comunicaciones. Asimismo, la combinación de Active Directory y Centrify para Servidores permite la conformidad con los requerimientos de auditoría del estándar de seguridad de datos. 2 Requerimientos para conformidad con la normativa PCI 2.1 Resumen de los requerimientos de la normativa PCI El consejo de estándares de seguridad de la industria de tarjetas de pago ha definido un conjunto riguroso de requerimientos de seguridad que debe ser cumplido por todos los detallistas, procesadores de pagos, puntos de venta e instituciones financieras para retener su derecho de uso del sistema de pagos. Los miembros (como por ejemplo Visa) han definido altas penalidades como incentivos para el cumplimiento de estas normas. Las penalidades están diseñadas para asegurarse que todos los negocios y proveedores de pagos trabajan para mantener la confianza del cliente, todo ya que la pérdida de confianza afectaría drásticamente la capacidad de hacer negocios en el mercado en general. Las normas de seguridad de datos de la Industria de Tarjetas de Pago (PCI DSS) están compuestas por 12 requerimientos muy bien definidos en 6 categorías. Estos están disponibles aquí: http://es.pcisecuritystandards.org/minisite/en/ Categoría Requerimiento Desarrollar y mantener una red segura Los firewalls son dispositivos que controlan el tráfico de datos hacia las premisas de la empresa desde redes externas o hacia partes más sensitivas de la red interna. Todos los sistemas deben ser protegidos de acceso no autorizado del Internet, ya sea por comercio electrónico, navegación o correo electrónico. Frecuentemente, accesos insignificantes pueden causar vulnerabilidades a sistemas sensitivos. Los firewalls son la protección principal para cualquier red computarizada. 1. Instale y mantenga una configuración de firewalls para proteger los datos de los titulares de las tarjetas 2. No use contraseñas de sistemas y otros parámetros de seguridad provistos por los proveedores © 2012 CENTRIFY CORPORATION. TODOS LOS DERECHOS RESERVADOS. PAGINA 2 CENTRIFY WHITE PAPER UTILIZANDO EL DIRECTORIO ACTIVO Y CENTRIFY PARA SERVIDORES PARA SATISFACER LOS REQUERIMIENTOS DE LAS NORMAS DE SEGURIDAD DE DATOS DE LA INDUSTRIA DE TARJETAS DE PAGO (PCI DSS) Categoría Requerimiento Proteger los datos del titular de la tarjeta El cifrado de información es mecanismo final de protección ya que aunque un intruso penetre las barreras de protección y accede a la información cifrada, el no podrá leer la información sin romper el cifrado. Este es un ejemplo del principio de defensa profunda. 3. Proteja los datos del titular de la tarjeta que fueron almacenados 4. Cifrar la transmisión de los datos del titular de la tarjeta en las redes públicas abiertas. Mantener un programa de administración de vulnerabilidad Muchas vulnerabilidades y programas malignos entran a las redes a través de las actividades del usuario final (como el correo electrónico). Los antivirus deben ser implementados en los sistemas de correo y sistemas operativos de escritorio para proteger la infraestructura. 5. Utilice y actualice regularmente el software o los programas antivirus 6. Desarrolle y mantenga sistemas y aplicaciones seguras Implementar medidas sólidas de control de acceso Este grupo asegura que la información crítica solo debe ser accesible por personal autorizado. 7. Restringir el acceso a los datos del titular de la tarjeta según la necesidad de saber del negocio 8. Asignar una ID exclusiva a cada persona que tenga acceso por computadora 9. Restringir el acceso físico a los datos del titular de la tarjeta Supervisar y evaluar las redes con regularidad Los diarios y mecanismos de rastreo son capacidades críticas que permiten el registro de las actividades del usuario. La presencia de diarios en todos los ambientes permite el análisis y reconstrucción de lo que pasó en el caso de un evento negativo. 10. Rastree y supervise todos los accesos a los recursos de red y a los datos de los titulares de las tarjetas 11. Pruebe con regularidad los sistemas y procesos de seguridad Mantener una política de seguridad de información Una estricta política de seguridad establece su importancia para toda la empresa y a la vez informa a los empleados lo que se espera de ellos. Todos los empleados deben conocer sobre la sensibilidad de la información y su responsabilidad de protegerla. 12. Mantenga una política que aborde la seguridad de la información para todo el personal Information in this table is from the Payment Card Industry Data Security Standard © 2012 CENTRIFY CORPORATION. TODOS LOS DERECHOS RESERVADOS. PAGINA 3 CENTRIFY WHITE PAPER UTILIZANDO EL DIRECTORIO ACTIVO Y CENTRIFY PARA SERVIDORES PARA SATISFACER LOS REQUERIMIENTOS DE LAS NORMAS DE SEGURIDAD DE DATOS DE LA INDUSTRIA DE TARJETAS DE PAGO (PCI DSS) Estos requerimientos aplican a todos los negocios que aceptan transacciones con tarjetas de pago – ya sean presenciales, por teléfono ó por comercio electrónico. A diferencia de la ley Sarbanes-Oxley que define un principio general sobre la seguridad de datos, PCI es un estándar bien detallado, con varios puntos y sin ambigüedad. Luego de varios años de trabajo con analistas, auditores, clientes y socios, Centrify ha obtenido un alto nivel de experiencia identificando los problemas y soluciones que causan dificultad a los clientes que se enfrentan a la normativa PCI. 2.2 Todos los miembros deben alinearse a la normativa Todos los procesadores sujetos a PCI se denominan como Proveedores de Servicio en el programa y hay tres niveles de proveedores, dependiendo del nivel, hay varios niveles de requerimientos. Proveedores de Servicio Nivel 1 incluye todos los procesadores que están conectados a las redes VisaNet y MasterCard. Este grupo incluye todas las puertas de pago que operan entre los negocios y otros procesadores. La categoría de proveedores de servicio nivel 1 fue expandida para incluir las entidades de almacenamiento de datos para negocios (de más de 6 millones de transacciones Visa o MasterCard independientemente del canal) y negocios nivel 2 (de más de 150,000 y menos de 6, 000,000 transacciones de comercio electrónico. Los grupos de Proveedores Nivel 2 y Nivel 3 incluye todos los proveedores (ejemplo: proveedores terciarios (TPS), organizaciones de venta independiente (ISO), detallistas, compañías de alojamiento de infraestructura o carritos electrónicos, compañías de respaldos, vendedor de recargos o buros de crédito que no califican para el Nivel 1 y almacenan, procesan o almacenan transacciones. El número de transacciones se determina basándose en el número bruto de transacciones de Visa o MasterCard que han sido almacenadas, procesadas o transmitidas – no solo para el negocio o miembro que se apoya, sino para todas las entidades apoyadas por el proveedor de servicio. Los Niveles 2 y 3 también incluyen entidades terciarias que almacenan información para Negocios Nivel 3 (con más de 20,000 y menos de 150,000 transacciones electrónicas) o negocios nivel 4 (todos los otros negocios, independientemente de los canales de aceptación). Visa mantiene el depósito central de todas las compañías que han acordado alinearse con el estándar PCI. Visa requiere que los proveedores entreguen directamente sus resultados de validación. Luego que un proveedor de servicio Nivel 1, 2, o 3 demuestra la documentación que está en conformidad con Visa USA, se incluye en la lista de proveedores certificados. Esta se puede conseguir en el sitio de Visa: http://www.visa.com/cisp. La siguiente tabla resume la validación de conformidad requerida para cualquier tercero (incluyendo ISOs, vendedores de programas de lealtad, etc.) que almacenan información de tarjetahabientes. © 2012 CENTRIFY CORPORATION. TODOS LOS DERECHOS RESERVADOS. PAGINA 4 CENTRIFY WHITE PAPER UTILIZANDO EL DIRECTORIO ACTIVO Y CENTRIFY PARA SERVIDORES PARA SATISFACER LOS REQUERIMIENTOS DE LAS NORMAS DE SEGURIDAD DE DATOS DE LA INDUSTRIA DE TARJETAS DE PAGO (PCI DSS) Definición del Proveedor Nivel 1 Nivel 2 Nivel 3 Descripción Accion de Validación Debe ser validado por Todos los procesadores VisaNet (miembros o no miembros) y todos los puentes de pago Validación PCI en las instalaciones Qualified Security Assessor Escaneo de la red cuatrimestral Approved Scanning Vendor Cualquier proveedor de servicio que no es Nivel 1 y almacena, procesa o transmite más de 1, 000,000 transacciones o cuentas Visa anualmente. Validación PCI en las instalaciones Qualified Security Assessor Escaneo de la red cuatrimestral Approved Scanning Vendor Cualquier proveedor de servicio que no es Nivel 1 y almacena, procesa o transmite menos de 1, 000,000 transacciones o cuentas Visa anualmente. Validación PCI en las instalaciones Service Provider Escaneo de la red cuatrimestral Approved Scanning Vendor R e fere ncia: http://usa.visa.com/merchants/risk_management/cisp_service_providers.ht m l?it=c|/business/accepting_visa/ops_risk_m anagement/cisp.html|Service%20Providers 2.3 Las penalidades van más allá de multas Tanto Visa como MasterCard imponen multas a los negocios que no pueden demostrar la conformidad con estas normativas de protección. Para el Nivel 1, estas multas (en Estados Unidos) son: • MasterCard: US$1,000 diarios, (US$10,000 diarios luego de 60 días) hasta US$500,000 anualmente. • Visa: US$50,000 por la primera violación en un período de 12 meses; US$100,000 por una segunda violación dentro de ese mismo período, y una multa definida a nivel gerencial por más de dos violaciones en el mismo período de 12 meses. Hay multas adicionales que aplican en el caso de que no se sometan los documentos de conformidad en el plazo indicado: Para un comerciante nivel 1 que tiene problemas para alinearse con los requisitos de PCI, las multas entre US$500,000 a US$1,000,000 en el periodo de un año. © 2012 CENTRIFY CORPORATION. TODOS LOS DERECHOS RESERVADOS. PAGINA 5 CENTRIFY WHITE PAPER UTILIZANDO EL DIRECTORIO ACTIVO Y CENTRIFY PARA SERVIDORES PARA SATISFACER LOS REQUERIMIENTOS DE LAS NORMAS DE SEGURIDAD DE DATOS DE LA INDUSTRIA DE TARJETAS DE PAGO (PCI DSS) La inhabilidad de pasar una auditoría o demostrar que se han implementado proyectos para remediar los comentarios de la auditoría, podrían inclusive causar la pérdida del derecho de aceptar transacciones usando tarjetas de crédito. Las multas o pérdida de privilegios son altas preocupaciones para cualquier negocio. Sin embargo, los estándares PCI no deben ser vistos como un requerimiento arbitrario, sino como un incentivo para que se implementen las mejores prácticas. La meta final es mantener la protección información de los clientes cuando cada día las empresas más prestigiosas han tenido que admitir que de una manera u otra han sido víctimas de jaqueo o perdida de información de clientes. La pérdida de confianza del cliente puede ser aún más severa tanto para la imagen de la empresa, como para todas las empresas que procesan tarjetas de pago, al igual que puede traer persecución criminal o civil dependiendo de las circunstancias. Aunque el uso excesivo de cuentas de súper usuario (root) o de cuentas genéricas pone las empresas bajo un riesgo extremo; solo se necesita un empleado mal intencionado para causar bastante daño a la empresa. Aunque todos los interesados esperan el mejor resultado, planear para el peor resultado es la mejor práctica. Mantener una estrategia de remediación es la diferencia entre la buena fe y la negligencia. 3 Como asegurar, controlar y auditar ambientes multiplataforma usando Directorio Activo y Centrify para Servidores El Directorio Activo de Microsoft se ha convertido en el repositorio por defecto utilizado por las empresas para la gestión de accesos e identidades; de hecho, para una gran cantidad de empresas, es la espina dorsal para la autenticación, autorización, acceso a recursos de la red, cumplimiento de políticas y gestión de infraestructura para sistemas Windows y sus aplicativos. El Directorio Activo ha probado en más de una década que es facilita el crecimiento de manera segura y confiable tanto en pequeñas empresas como en las más grandes multinacionales. Este producto es apoyado por una de las principales compañías de software del mundo, Microsoft; por esto su adopción es de bajo riesgo, con soporte técnico de primera y con un futuro asegurado a largo plazo. El desafío que las empresas enfrentan el día de hoy, es que la mayoría de los sistemas de misión crítica para el negocio trabajan en sistemas operativos y plataformas diferentes que Windows que no se integran de manera nativa con el Directorio Activo. Los productos de Centrify usan las capacidades del Directorio Activo de manera nativa para integrar estas plataformas, incluyendo UNIX, Linux, Mac, Java, Web y bases de datos. Un beneficio inmediato es que las actividades de inicio de sesión (intentos completados y fallidos), cambios de contraseña quedan registrados en el Directorio Activo, combinando esta capacidad con DirectAudit, se aumenta la capacidad a la captura y reproducción de las actividades del usuario final al igual que las respuestas del sistema. Las secciones en este capítulo describen los componentes de los productos de Centrify para Servidores: DirectControl, DirectAuthorize, DirectSecure y DirectAudit, en mucho mayor detalle y como estos complementan el Directorio Activo para la conformidad con varios de los requerimientos de la normativa PCI DSS. © 2012 CENTRIFY CORPORATION. TODOS LOS DERECHOS RESERVADOS. PAGINA 6 CENTRIFY WHITE PAPER UTILIZANDO EL DIRECTORIO ACTIVO Y CENTRIFY PARA SERVIDORES PARA SATISFACER LOS REQUERIMIENTOS DE LAS NORMAS DE SEGURIDAD DE DATOS DE LA INDUSTRIA DE TARJETAS DE PAGO (PCI DSS) La principal capacidad del componente DirectControl es el permitir que sistemas UNIX, Linux y Mac participen de manera nativa en un Directorio Activo, esto establece que el Directorio sea el punto central de administración de la seguridad de usuarios y de cumplimiento de políticas de seguridad en este ambiente multiplataforma . Con el Directorio Activo, se puede controlar la gestión de usuarios y accesos tanto a los sistemas como a las aplicaciones (Web o Java) que corran bajo estas plataformas. Con las Normativas de Grupo se puede hacer cumplir de manera consistente las configuraciones técnicas y de seguridad en estas múltiples plataformas. Centrify para Servidores consta del agente llamado DirectControl, que se instala en cada sistema a ser integrado, las consolas de Gestión (Access Manager) – estas pueden ser instaladas en cualquier cliente Windows integrado al Directorio Activo. El agente DirectControl permite al sistema ser integrado al domino de Directorio Activo y habilita una serie de servicios del directorio como autenticación de usuarios y administradores, controla el acceso a cualquier aplicativo, implementa las normativas de grupo y gestiona otras interacciones con el directorio. En Windows, las extensiones de propiedades para la consola de Gestión de Usuarios y Computadoras del Directorio Activo permiten que el administrador pueda gestionar accesos de usuarios y grupos para los sistemas integrados. Estas funciones también se pueden desempeñar usando la consola DirectManage Access Manager; esta permite la creación de zonas (o Zones), generar reportes, configurar los agentes e importar cuentas existentes. Para la implementación de la gestión de privilegios, el Agente de Centrify permite la implementación de Escritorios, Programas y acceso de red que se conformen con los principios de menos privilegio. Este agente permite visualizar que acceso basado en roles ha sido asignado al usuario y su estatus de auditoría. Cuando se centraliza la gestión de usuarios en el Directorio Activo, esto elimina riesgos comunes como la existencia de cuentas huérfanas y la eliminación de credenciales (usuarios y contraseñas) redundantes. Sin embargo, los sistemas se deben integrar de manera que existan fronteras de seguridad. Por ejemplo: si los usuarios de recursos humanos no deben poder acceder a los sistemas de finanzas, la tecnología patentada de zonas (Zones) de Centrify usa el Directorio Activo para implementar acceso granular en este ambiente mezclado. Cualquier agrupación lógica de sistemas UNIX, Linux, Mac o Windows se pueden segregar en una zona. Cada zona puede tener un conjunto diferente de usuarios, grupos, computadoras y políticas de seguridad. Para la mayoría de los clientes, esta capacidad de zonas (Zones) es un componente clave para la implementación de las normativas Sarbanes-Oxley (SOX), PCI al igual que las prácticas recomendadas de mínimo acceso. La ventaja de la tecnología de zonas (Zones) es que la gestión es centralizada, no localmente en cada sistema. Adicionalmente, con la consola de gestión (Access Manager) se tiene un interfaz visual que permite fácilmente mantener estos controles. Otros productos del mercado no ofrecen esta capacidad de ver específicamente quien © 2012 CENTRIFY CORPORATION. TODOS LOS DERECHOS RESERVADOS. PAGINA 7 CENTRIFY WHITE PAPER UTILIZANDO EL DIRECTORIO ACTIVO Y CENTRIFY PARA SERVIDORES PARA SATISFACER LOS REQUERIMIENTOS DE LAS NORMAS DE SEGURIDAD DE DATOS DE LA INDUSTRIA DE TARJETAS DE PAGO (PCI DSS) tiene acceso a sistemas específicos en este ambiente y requiere de un trabajo manual y arduo para saber quién tiene acceso a un sistema específico. Tabla1: Componentes de Centrify para Servidores Componente DirectManage Plataforma Windows Descripción Gestión unificada y administración Características Principales • Consola unificada para la gestión de identidades y políticas en múltiples plataformas. • Delegación de administración de roles, accesos y políticas. • Implementación del software y migración al Directorio Activo. DirectControl UNIX Consolida identidades y Centraliza Linux la autenticación • Integre con facilidad los sistemas UNIX al Directorio Activo usando Zonas de Centrify (Zones) • Credenciales únicas, inicio de sesión silenciosa y políticas centralizadas para UNIX y Linux. DirectAuthorize UNIX Autorización basada en roles y Linux gestión de privilegios Windows • Gestión granular de accesos y privilegios. • Implemente los principios de mínimo acceso y mínimos privilegios. • Elevación de privilegios auditable con un solo clic en Windows. DirectAudit UNIX Auditoría detallada: captura y Linux reproducción de sesiones • Audite exactamente las actividades de usuarios en sistemas Windows, UNIX y Windows Linux. • Prepare reportes basados en las sesiones del usuario o en actividades sospechosas DirectSecure UNIX Protección del tráfico entre Linux sistemas • Implemente una red lógica de sistemas confiables • Implemente el cifrado de información de punto a punto © 2012 CENTRIFY CORPORATION. TODOS LOS DERECHOS RESERVADOS. PAGINA 8 CENTRIFY WHITE PAPER UTILIZANDO EL DIRECTORIO ACTIVO Y CENTRIFY PARA SERVIDORES PARA SATISFACER LOS REQUERIMIENTOS DE LAS NORMAS DE SEGURIDAD DE DATOS DE LA INDUSTRIA DE TARJETAS DE PAGO (PCI DSS) 3.1 Normativas de Grupo en Sistemas Unix Una de las principales características del Directorio Activo es la capacidad de centralizar y gestionar políticas (o normativas) bajo una gran cantidad de sistemas Windows en la empresa. Las Normativas de Grupo funcionan cambiando los registros de configuración tanto del usuario como del sistema, ambos existen en el registro de configuración de Windows (Windows Registry), esta es una manera simple y natural de hacer cumplir cualquier política. En el mundo UNIX, no hay un equivalente al registro de configuración, sino que se usan archivos de texto ASCII y en algunos casos se usan estructuras de archivos XML para controlar el comportamiento del sistema y sus aplicaciones. Para hacer cumplir las normativas de grupo en un ambiente UNIX, DirectControl crea un “registro virtual” que hace un mapeo de los objetos creados por la normativa de grupo y los implementa en los archivos de configuración de la plataforma UNIX. Por cada aplicación configurable, DirectControl tiene un mapeo correspondiente al parámetro debe modificarse en los archivos de configuración del sistema. El agente DirectControl carga el registro virtual cuando: Al inicio del sistema. Cuando el agente (servicio o daemon) DirectControl inicia (típicamente cuando el sistema inicia), este carga el registro del sistema. Al inicio de sesión del usurario. Cuando un usuario inicia una sesión en el sistema, el agente DirectControl carga el registro del usuario. Al señalarse manualmente o bajo intervalos. El agente DirectControl puede ejecutar la carga manualmente, o bajo un intervalo especificado. La carga de normativas de grupo es asincrónica (al igual que su contrapartida en Windows), esto es para acomodar la operación durante un estatus de desconexión. Centrify incluye un conjunto único de Normativas de grupo que son específicas para UNIX, Linux y Mac. Estas normativas pueden ser aplicadas a usuarios o sistemas dependiendo de como sea apropiado. Ejemplos: objetos para la gestión de inicio de sesión, del módulo PAM, línea de entrada, expiración de sesión, configuración de Kerberos, NSS, cacheo de contraseñas, configuración LDAP, mapos de usuarios y grupos, configuración del crontab, configuración del firewall, propiedades del escritorio, permisos de la utilidad sudo, y una lista actualizada de más configuraciones que deben gestionarse de manera central. Server Protection and Group-based Isolation DirectControl y DirectSecure proporcionan la capacidad de hacer cumplir varios controles de seguridad para asegurar el intercambio de información y proteger la información en tránsito. Esto incluye el cumplimiento de reglas del firewall IPtables para prevenir el acceso a puertos de comunicación no autorizados, DirectSecure va más allá de controles de encendido/apagado, sino que puede requerir la autenticación mutua para la comunicación en dicho puerto. Cada sistema que debe adherirse a la normativa PCI DSS debe autenticarse con el Directorio Activo y solo intercambiará información con aquellos © 2012 CENTRIFY CORPORATION. TODOS LOS DERECHOS RESERVADOS. PAGINA 9 CENTRIFY WHITE PAPER UTILIZANDO EL DIRECTORIO ACTIVO Y CENTRIFY PARA SERVIDORES PARA SATISFACER LOS REQUERIMIENTOS DE LAS NORMAS DE SEGURIDAD DE DATOS DE LA INDUSTRIA DE TARJETAS DE PAGO (PCI DSS) sistemas configurados para comunicarse mutuamente en este grupo. Esto permite la separación de sistemas PCI bajo una política de seguridad y comunicación. 3.2 Gestión de Acceso y Privilegios Basados en Roles DirectAuthorize es el componente que permite la implementación de la gestión de usuarios privilegiados. Ya que la tecnología de zonas (Zones) permite el control de acceso, con DirectAuthorize se pueden definir roles abiertos (como de súper usuarios) o cerrados (de mínimo acceso), esta capacidad es multiplataforma ya que se implementa con dzdo (Centrify sudo) en Unix y con el Agente de Centrify para Windows en la plataforma Windows. Con DirectAuthorize se pueden definir roles en zonas clásicas y jerárquicas (para reúso) como roles que aplican solo a grupos de computadoras (computer groups) en una zona. Combinándose con las características de Directorio Activo, la alta/baja y cambio de roles se logra mediante la membresía en grupos de seguridad de Directorio Activo. Por ejemplo, la implementación de DirectAuthorize permite que las organizaciones eliminen el uso de la cuenta de súper usuario en UNIX (root) y tengan la contraseña asegurada y secreta de manera que solo los altos oficiales de seguridad tengan acceso a la misma. En la plataforma Windows, el Agente de Centrify permite la implementación del principio de menos privilegios, solo permitiendo que programas puntuales se ejecuten con privilegios administrativos. 3.3 Captura y Reproducción de Sesiones del Usuario DirectAudit va mucho más allá de las soluciones tradicionales de registro, análisis y correlación de eventos ya que está diseñado para permitir al auditor la revisión de las acciones del usuario en su sesión de trabajo. El auditor puede ver los comandos (en UNIX) ó Programas (en Windows) que fueron lanzados y las respuestas del sistema. Todo eso se almacena en un repositorio centralizado que puede utilizarse para identificar actividades sospechosas en los sistemas auditados en toda la empresa. La robusta plataforma de DirectAudit está basada en la arquitectura de Centrify, esto quiere decir que las acciones están asociadas con la cuenta del usuario en el Directorio Activo, al igual que su configuración; esto permite una rápida implementación y una vía rápida para implementar los requerimientos de la normativa PCI DSS. 4 Los requerimientos de PCI que son posibilitados con Centrify para Servidores Centrify Para Servidores cumple con varios de los 12 requerimientos de la normativa PCI DSS y profundiza en tres de ellos. El componente DirectControl y DirectAuthorize se combinan para solucionar todas las sub-secciones del requerimiento # 7, “Restringir el acceso a los datos del titular de la tarjeta según la necesidad de saber del negocio” y el requerimiento # 8, “Asignar una ID exclusiva a cada persona que tenga acceso por © 2012 CENTRIFY CORPORATION. TODOS LOS DERECHOS RESERVADOS. PAGINA 10 CENTRIFY WHITE PAPER UTILIZANDO EL DIRECTORIO ACTIVO Y CENTRIFY PARA SERVIDORES PARA SATISFACER LOS REQUERIMIENTOS DE LAS NORMAS DE SEGURIDAD DE DATOS DE LA INDUSTRIA DE TARJETAS DE PAGO (PCI DSS) computadora.” DirectControl y DirectSecure se combinan para dirigirse al requerimiento # 1 “Instale y mantenga una configuración de firewalls para proteger los datos de los titulares de las tarjetas” el requerimiento # 2 “No use contraseñas de sistemas y otros parámetros de seguridad provistos por los proveedores” y el requerimiento # 4 “Cifrar la transmisión de los datos del titular de la tarjeta en las redes públicas abiertas.” Finalmente, DirectAudit, combinado con DirectControl proporciona una solución que cumple con todos los requisitos del requerimiento # 10 “Rastree y supervise todos los accesos a los recursos de red y a los datos de los titulares de las tarjetas.” Varios de los requerimientos de la normativa PCI DSS proporcionan comentarios para cerciorarse que sus enunciados no so ambiguos y que hay suficiente orientación para los administradores de la infraestructura. En esta sección examinaremos los requerimientos a nivel detallado para describir como Directorio Activo y Centrify para Servidores se pueden usar para cumplir con estos requisitos detalladamente. Las siguientes matrices se obtuvieron de las normas de seguridad de la Industria de Tarjetas de Pago (PCI DSS). 4.1 Requerimiento # 1: Instale y mantenga una configuración de firewalls para proteger los datos de los titulares de las tarjetas DirectControl proporciona una serie de objetos de normativas de grupo que controlan el firewall iptables en sistemas Linux para cumplir con la sección 1.3 de las normas PCI DSS. Esta normativa de grupo se puede usar para definir las políticas del firewall, hacer cumplir las políticas en sistemas Linux y asegurarse que las mismas son reforzadas con el paso del tiempo. Con DirectSecure se complementa este firewall para proporcionar opciones avanzadas de seguridad de manera que solo los sistemas PCI se pueden comunicar con otros sistemas confiables. DirectSecure trabaja con el protocolo IPsec para proteger la información en tránsito en una configuración punto a punto una vez el computador remoto ha sido mutuamente autenticado y validado como un sistema confiable. © 2012 CENTRIFY CORPORATION. TODOS LOS DERECHOS RESERVADOS. PAGINA 11 CENTRIFY WHITE PAPER UTILIZANDO EL DIRECTORIO ACTIVO Y CENTRIFY PARA SERVIDORES PARA SATISFACER LOS REQUERIMIENTOS DE LAS NORMAS DE SEGURIDAD DE DATOS DE LA INDUSTRIA DE TARJETAS DE PAGO (PCI DSS) Sección PCI Capacidades de Centrify para Servidores 1.2 Desarrolle configuraciones para firewalls y routers que restrinjan las conexiones entre redes no confiables y todo componente del sistema en el entorno de los datos del titular de la tarjeta. DirectControl proporciona el cumplimiento de la configuración del firewall iptables mediante la normativa de grupos. Usando esta política, los administradores puedes restringir el tráfico entrante a puertos y direcciones IP específicas. 1.2.1 Restrinja el tráfico entrante y saliente a la cantidad que sea necesaria en el entorno de datos del titular de la tarjeta. DirectSecure proporciona protecciones adicionales al requerir verificación y autenticación antes que se inicie la comunicación. Este mecanismo se puede aplicar tanto al tráfico entrante como saliente de manera que los sistemas PCI solo se puedan comunicar con otros sistemas PCI. 1.2.1.b Verifique que todo tráfico entrante o saliente se niegue de manera específica, por ejemplo, mediante la utilización de una declaración explícita “negar todos” o una negación implícita después de una declaración de permiso. 1.3 Prohíba el acceso directo público entre Internet y todo componente del sistema en el entorno de datos de los titulares de tarjetas. Adicionalmente, cuando se requiere autenticación mutua antes de iniciar la comunicación, DirectSecure previene comunicación entre sistemas no confiables o cualquier otro sistema fuera de la red corporativa ya que estos no se pueden autenticar. 1.3.5 No permita que llegue tráfico saliente no autorizado proveniente del entorno de datos del titular de la tarjeta a Internet. 4.2 Requerimiento # 2: No use contraseñas de sistemas y otros parámetros de seguridad provistos por los proveedores El requerimiento 2.3, que establece el mandato de cifrado de todo el acceso no administrativo (exceptuando la consola), se puede cumplir con el uso y configuración adecuada del servidor OpenSSH. Cuando se combina OpenSSH con DirectControl, la autenticación se puede efectuar usando el protocolo Kerberos. Este permite el intercambio de seguro de tickets para la autenticación. Centrify proporciona una versión del servidor OpenSSH compatible con Kerberos. © 2012 CENTRIFY CORPORATION. TODOS LOS DERECHOS RESERVADOS. PAGINA 12 CENTRIFY WHITE PAPER UTILIZANDO EL DIRECTORIO ACTIVO Y CENTRIFY PARA SERVIDORES PARA SATISFACER LOS REQUERIMIENTOS DE LAS NORMAS DE SEGURIDAD DE DATOS DE LA INDUSTRIA DE TARJETAS DE PAGO (PCI DSS) Sección PCI Capacidades de Centrify para Servidores 2.3 Cifre todo el acceso administrativo que no sea de consola utilizando un cifrado sólido. Utilice tecnologías como SSH, VPN o SSL/TLS para la administración basada en la web y el acceso administrativo que no sea de consola. Aunque el uso del programa telnet ya no es tan común (ya que no está presente en sistemas modernos), telnet es inseguro y debe ser reemplazado por SSH ya que este provee cifrado a nivel del transporte de red. Las versiones modernas del servidor OpenSSH son compatibles con Kerberos, cuando esta capacidad se combina con DirectControl, se elimina la necesidad de administrar llaves de cifrado estáticas para SSH. Centrify también proporciona una versión compilada del servidor OpenSSH que permite a nuestros clientes la implementación de una versión consistente del servidor OpenSSH con el nivel más alto de seguridad. 4.3 Requerimiento # 4: Cifrar la transmisión de los datos del titular de la tarjeta en las redes públicas abiertas A pesar de que la mayoría de las aplicaciones modernas ejecutan el cifrado de la información entre sistemas, hay una gran cantidad de aplicaciones que no fueron diseñadas para proporcionar servicios de cifrado internamente. Para esto, DirectSecure entrega servicios de integridad y confidencialidad para todas las comunicaciones entre una colección de sistemas confiables. Sección PCI Capacidades de Centrif y para Servidores 4 .1 U tilice c ifrado s ólido y protocolos de s eguridad (por ejemplo, SSL/TLS, D irectSecure proporciona confidencialidad e integridad con el protocolo IPsec en la capa de transporte de red mediante el I P SEC, SSH, etc.) para proteger datos c ifrado de todas las c omunicaciones bajo c ualquier aplicación y c onfidenciales del titular de la tarjeta entre el sistema y s istemas confiables. Como esta solución durante la transmisión por redes públicas abiertas. hac e el c ifrado a nivel de la red, no hay necesidad de modificar las aplicaciones para proporcionar este nivel de protección. El incidente de violación de datos que le ocurrió a la compañía norteamericana The Heartland fue uno de los más grandes sucesos en el 2009 pero a pesar de que ellos fueron certificados en conformidad con la normativa PCI DSS el hacker pudo acceder a información en los sistemas de tarjetas de pago con un código malicioso que husmeaba el tráfico en la red interna. Aunque el requisito 4.1 no requiere cifrado de información en redes internas, estos ataques son bastante sofisticados, esto requiere la implementación de la separación de recursos de red, cifrado y autenticación mutua para implementar los controles adecuados de protección. Además de ataques sofisticados, hay muchas más razones para que todas las transmisiones de datos entre sistemas PCI sean cifradas, por ejemplo, la infraestructura de tiendas tiene una combinación mixta de redes alámbricas e inalámbricas, estas requieren de una configuración adecuada para cerciorarse que no hay fugas de información. También, cada día más las tiendas ofrecen acceso al internet para el proceso de venta y demostración de productos, esto produce una mezcla de tráfico operativo y de ventas bajo © 2012 CENTRIFY CORPORATION. TODOS LOS DERECHOS RESERVADOS. PAGINA 13 CENTRIFY WHITE PAPER UTILIZANDO EL DIRECTORIO ACTIVO Y CENTRIFY PARA SERVIDORES PARA SATISFACER LOS REQUERIMIENTOS DE LAS NORMAS DE SEGURIDAD DE DATOS DE LA INDUSTRIA DE TARJETAS DE PAGO (PCI DSS) el mismo medio en la red. Al implementar el cifrado, independientemente de la configuración de red, se establece un control preventivo adecuado. Organizaciones con redes WAN también se benefician de la solución de cifrado de sistema a sistema ya que hay una separación natural de quien puede establecer comunicaciones con los sistemas PCI independientemente de su localización en la red. Otros beneficios incluyen: 4.4 • Una reducción en los costos asociados a la conformidad con PCI y auditorías porque se reduce el número de sistemas que están en el alcance de las normativas. • Elimina los gastos iniciales y de mantenimiento de la infraestructura requerida para implementar los métodos adicionales como VLANs, Firewalls y Routers. Figura 1: Separación de Servidores y cifrado de datos e n tránsito e n la re d W AN Requerimiento #7: Restringir el acceso a los datos del titular de la tarjeta según la necesidad de saber del negocio DirectControl de Centrify proporciona la singular capacidad de agrupar sistemas similares para propósitos del cumplimiento de accesos y delegación de administración mediante la tecnología patentada de zonas (Zones). Estas agrupaciones lógicas se pueden usar para permitir acceso a un grupo de sistemas de acuerdo a quien necesita acceso basado en la necesidad del negocio. Por defecto, los usuarios no tienen acceso a los sistemas en zonas en los cuales no se les ha garantizado acceso explícitamente. Esta tecnología permite hacer cumplir del principio de mínimo acceso tanto para sistemas UNIX, Linux y Windows. Este concepto se puede combinar con configuraciones específicas reforzadas por el uso de las normativas de grupo. © 2012 CENTRIFY CORPORATION. TODOS LOS DERECHOS RESERVADOS. PAGINA 14 CENTRIFY WHITE PAPER UTILIZANDO EL DIRECTORIO ACTIVO Y CENTRIFY PARA SERVIDORES PARA SATISFACER LOS REQUERIMIENTOS DE LAS NORMAS DE SEGURIDAD DE DATOS DE LA INDUSTRIA DE TARJETAS DE PAGO (PCI DSS) Sección PCI Capacidades de Centrify para Servidores 7.1 Limite el acceso a los componentes del sistema y a los datos del titular de la tarjeta a aquellos individuos cuyas tareas necesitan de ese acceso. DirectControl proporciona varios mecanismos para controlar el acceso a sistemas Unix, Linux y Windows de manera que los administradores puedan gestionar de manera centralizada los accesos de los usuarios. Los siguientes mecanismos están disponibles: • Zonas en DirectControl (Zones) • La colección de accesos PAM y reglas pam.allow y pam.deny (en UNIX) • Los grupos de computadoras en DirectAuthorize (para Unix y Windows) • El Network Access right (en Windows) DirectControl usa la tecnología zonas para determinar quién tiene acceso a estos sistemas. Por defecto, los usuarios del directorio activo no tienen acceso a los sistemas Unix y Linux y Windows. De manera adicional, en UNIX y Linux, los grupos de seguridad del Directorio Activo se pueden usar los accesos PAM y con las reglas pam.allow y pam.deny para permitir o negar acceso a sistemas de manera mucho más granular. También en Directorio Activo se puede definir una lista de sistemas a los cuales el usuario tiene acceso, con DirectControl, esto aplica a los sistemas UNIX o Linux que se integraron al dominio. Con el Agente de Centrify para Windows, estos sistemas pueden pertenecer a zonas, y con el derecho “network Access” se puede afinar el acceso basado en la necesidad del negocio. 7.2 Establezca un sistema de control de acceso para los componentes del sistema con usuarios múltiples que restrinja el acceso basado en la necesidad del usuario de conocer y que se configure para “negar todo”, salvo que se permita específicamente. 4.5 DirectControl permite la gestión centralizada del identificador único de UNIX (UNIX UID) y sus membresías a grupos (que son usadas para controlar el acceso a archivos u aplicaciones) Con DirectAuthorize y dzdo (Centrify sudo) se pueden establecer roles de acceso mínimo: una lista blanca de los comandos que el usuario final puede ejecutar. El beneficio de esta herramienta es el incremento de responsabilidad ya que todas las funciones quedan registradas a nombre del usuario final (en vez de una cuenta de súper usuario como root u oracle). Requerimiento # 8: Asignar una ID exclusiva a cada persona que tenga acceso por computadora Centrify DirectControl, con su estrecha integración con el Directorio Activo, permite control complete de las credenciales UNIX directamente asociadas con un usuario ya que estas están asociadas con su cuenta principal en el dominio. Esto facilita tanto la gestión, como el control de la política de contraseñas, mientras, el usuario solo tiene que recordar una credencial única. © 2012 CENTRIFY CORPORATION. TODOS LOS DERECHOS RESERVADOS. PAGINA 15 CENTRIFY WHITE PAPER UTILIZANDO EL DIRECTORIO ACTIVO Y CENTRIFY PARA SERVIDORES PARA SATISFACER LOS REQUERIMIENTOS DE LAS NORMAS DE SEGURIDAD DE DATOS DE LA INDUSTRIA DE TARJETAS DE PAGO (PCI DSS) Centrify DirectControl con el Directorio Activo implementa la autenticación con el protocolo Kerberos, esto evita, tanto local como remotamente, que se intercambien contraseñas en la red durante eventos de autenticación con el sistema. Las capacidades del Directorio Activo de controlar el acceso basado en horas, días, tiempo de uso, bloqueo de cuenta, fin de sesión, todas aplican a las plataformas UNIX y Linux. Sección PCI Capacidades de Centrify para Servidores 8.1 Asigne a todos los usuarios una ID única antes de permitirles tener acceso a componentes del sistema o a datos de titulares de tarjetas. Los sistemas UNIX tienen limitaciones como la longitud máxima del login del usuario. Esto hace que sea bastante difícil para el departamento de sistemas el establecimiento de políticas que exijan la implementación de un identificador único. También, las limitaciones de la base de datos local de usuarios hacen que esto sea una actividad cuesta arriba. Con el uso del Directorio Activo, todos los usuarios tienen un identificador global único, este es asociado con los perfiles UNIX del usuario con la ayuda de DirectControl, un beneficio adicional es que elimina la ambigüedad de que pasa al establecer la propiedad de archivos. En la práctica, la diversidad de los sistemas hace muy prevalente la existencia de múltiples logins para cada usuario, con la tecnología de zonas (Zones) este problema también se puede resolver. 8.2 Además de la asignación de una ID única, emplee al menos uno de los métodos siguientes para autenticar a todos los usuarios: • Algo que el usuario sepa, como una contraseña o frase de seguridad • Algo que el usuario tenga, como un dispositivo token o una tarjeta inteligente • Algo que el usuario sea, como un rasgo biométrico 8.3 Incorpore la autenticación de dos factores para el acceso remoto (acceso en el nivel de la red que se origina fuera de la red) a la red de empleados, administradores y terceros. (Por ejemplo, autenticación remota y servicio dial-in (RADIUS) con tokens; sistema de control de acceso mediante control del acceso desde terminales (TACACS) con tokens; u otras tecnologías que faciliten la autenticación de dos factores). © 2012 CENTRIFY CORPORATION. TODOS LOS DERECHOS RESERVADOS. El Directorio Activo está preparado para la autenticación basada en usuario/contraseña y tarjetas inteligentes en sistemas Windows. Una vez iniciada la sesión en un sistema Windows, el usuario puede acceder al sistema UNIX, y dependiendo de la aplicación, el usuario puede usar sus credenciales o si es compatible, el usuario puede usar un ticket de Kerberos que se obtuvo durante el inicio de la sesión Para inicio de sesiones en sistemas UNIX de manera interactiva (en la consola), DirectControl solo permite el uso de usuario y contraseña. Sin embargo si su cuenta en el dominio está configurada para inicio de sesión con tarjeta inteligente, nuestro agente negará el login y va a requerir Kerberos como método de autenticación. Este requerimiento debe cumplirse bajo los controles de acceso de la red, antes de acceder a los sistemas UNIX o Linux. Una vez el usuario está propiamente autenticado en la red remota, el acceso se maneja como como en la red local. PAGINA 16 CENTRIFY WHITE PAPER UTILIZANDO EL DIRECTORIO ACTIVO Y CENTRIFY PARA SERVIDORES PARA SATISFACER LOS REQUERIMIENTOS DE LAS NORMAS DE SEGURIDAD DE DATOS DE LA INDUSTRIA DE TARJETAS DE PAGO (PCI DSS) Sección PCI Capacidades de Centrify para Servidores 8.4 Deje ilegibles todas las contraseñas durante la transmisión y el almacenamiento en todos los componentes del sistema mediante un cifrado sólido. DirectControl hace cumplir todas las políticas del Directorio Activo en cuanto a las contraseñas y usando el protocolo Kerberos para la validación con las controladoras del dominio. La validación con Kerberos se hace mediante una operación cifrada de manera que las contraseñas nunca son transmitidas en la red; los protocolos de cifrado son actualizados frecuentemente e acuerdo a las mejores prácticas de la industria y las amenazas y capacidades existentes. 8.5 Asegúrese de que sean correctas la autenticación del usuario y la administración de contraseñas de usuarios no consumidores y administradores en todos los componentes del sistema de la siguiente manera: DirectControl hace cumplir todas las políticas del Directorio Activo como se hace hoy con los clientes Windows. En sistemas abiertos, se desempeñan de la siguiente manera: 8.5.1 Controle el agregado, la eliminación y la modificación de las ID de usuario, las credenciales, entre otros objetos de identificación. La gestión de usuarios es desempeñada dentro del Directorio Activo. Este proporciona un ambiente robusto para la gestión de cuentas de usuario, permite la delegación de administración. DirectControl extiende este modelo de administración al mundo UNIX y Linux. El producto final es un ambiente donde los administradores UNIX pueden gestionar estos sistemas, pero no tienen derecho a crear nuevas cuentas en el Directorio Activo. 8.5.2 Verifique la identidad del usuario antes de restablecer contraseñas. DirectControl requiere la autenticación exitosa del cliente antes de que este pueda restablecer su contraseña. 8.5.3 Configure la primera contraseña en un valor único para cada usuario y cámbiela de inmediato después del primer uso. DirectControl hace cumplir la regla inicial implementada en el Directorio Activo. Si el administrador establece una clave inicial y la marca para cambio, esta debe cambiar luego de una autenticación exitosa, de lo contrario, luego de varios intentos la cuenta quedará bloqueada. 8.5.4 Cancele de inmediato el acceso para cualquier usuario cesante. Las cuentas canceladas son controladas por el Directorio Activo, una vez la cuenta es deshabilitada o eliminada DirectControl negará el acceso a cualquier usuario que use esas credenciales. 8.5.5 Elimine/inhabilite las cuentas de usuario inactivas al menos cada 90 días. Las cuentas inactivas se controlan con el Directorio Activo y DirectControl. Nuestro agente actualiza la fecha de la última sesión del usuario de manera que es fácil determinar cuáles son las cuentas que inactivas en los últimos 90 días. La tarea de deshabilitar las cuentas es responsabilidad del administrador del dominio de manera manual o automática. © 2012 CENTRIFY CORPORATION. TODOS LOS DERECHOS RESERVADOS. PAGINA 17 CENTRIFY WHITE PAPER UTILIZANDO EL DIRECTORIO ACTIVO Y CENTRIFY PARA SERVIDORES PARA SATISFACER LOS REQUERIMIENTOS DE LAS NORMAS DE SEGURIDAD DE DATOS DE LA INDUSTRIA DE TARJETAS DE PAGO (PCI DSS) Sección PCI Capacidades de Centrify para Servidores 8.5.6 Habilite las cuentas que utilicen los proveedores para el acceso remoto únicamente durante el período necesario. Supervise las cuentas de acceso remoto de proveedores cuando se utilicen. El Directorio Activo proporciona la capacidad de restringir el acceso basado en el día, hora del día, fecha de terminación y acceso remoto. Todos estos atributos se pueden utilizar para este requisito. 8.5.7 Comunique los procedimientos y las políticas de autenticación a todos los usuarios con acceso a datos de titulares de tarjetas. Los administradores o el departamento de seguridad deben comunicar a los usuarios las políticas de contraseñas. Sin embargo, es importante señalar que con DirectControl, estas políticas son idénticas en sistemas UNIX, Linux y Windows. 8.5.8 No utilice cuentas ni contraseñas de grupos, compartidas o genéricas, ni ningún otro método de autenticación. DirectAuthorize crea un ambiente en el que el usuario final no tiene que usar las cuentas de súper usuario, compartidas o genéricas para desempeñar sus funciones tanto en UNIX, Linux y Windows. 8.5.9 Cambie las contraseñas de usuario al menos cada 90 días. DirectControl va a hacer cumplir la política definida en el dominio de Directorio Activo. Esta se puede ajustar de acuerdo a este requerimiento. 8.5.10 Solicite una longitud de contraseña mínima de siete caracteres. DirectControl va a hacer cumplir la política definida en el dominio de Directorio Activo. Esta se puede ajustar de acuerdo a este requerimiento. 8.5.11 Utilice contraseñas que contengan tanto caracteres numéricos como alfabéticos. DirectControl va a hacer cumplir la política definida en el dominio de Directorio Activo. Esta se puede ajustar de acuerdo a este requerimiento. 8.5.12 No permita que ninguna persona envíe una contraseña nueva igual a cualquiera de las últimas cuatro contraseñas utilizadas. DirectControl va a hacer cumplir la política definida en el dominio de Directorio Activo. Esta se puede ajustar de acuerdo a este requerimiento. 8.5.13 Limite los intentos de acceso repetidos mediante el bloqueo de la ID de usuario después de más de seis intentos. DirectControl va a hacer cumplir la política definida en el dominio de Directorio Activo. Esta se puede ajustar de acuerdo a este requerimiento. 8.5.14 Establezca la duración del bloqueo en un mínimo de 30 minutos o hasta que el administrador habilite la ID del usuario. DirectControl va a hacer cumplir la política definida en el dominio de Directorio Activo. Esta se puede ajustar de acuerdo a este requerimiento. © 2012 CENTRIFY CORPORATION. TODOS LOS DERECHOS RESERVADOS. DirectControl también proporciona la capacidad de deshabilitar de manera selectiva el perfil UNIX para determinados usuarios, esta característica se puede usar para garantizar acceso temporal a un conjunto de sistemas. PAGINA 18 CENTRIFY WHITE PAPER UTILIZANDO EL DIRECTORIO ACTIVO Y CENTRIFY PARA SERVIDORES PARA SATISFACER LOS REQUERIMIENTOS DE LAS NORMAS DE SEGURIDAD DE DATOS DE LA INDUSTRIA DE TARJETAS DE PAGO (PCI DSS) Sección PCI Capacidades de Centrify para Servidores 8.5.15 Si alguna sesión estuvo inactiva durante más de 15 minutos, solicite al usuario que vuelva a escribir la contraseña para que se active la terminal nuevamente. Centrify proporciona una versión compilada del servidor OpenSSH que está configurada con las librerías de Kerberos; esto permite que el usuario obtenga una autenticación segura y silenciosa al sistema. El Servidor OpenSSH se puede configurar para que termine la sesión ante 15 minutos de inactividad. 8.5.16 Autentique todos los accesos a cualquier base de datos que contenga datos de titulares de tarjetas. Esto incluye el acceso de aplicaciones, administradores y demás usuarios. Centrify proporciona herramientas y componentes adicionales que permiten la integración de bases de datos Oracle, DB2, Sybase e Informix al Directorio Activo para permitir la gestión centralizada de cuentas y el cumplimiento de políticas de contraseñas. Restrinja el acceso directo a o las consultas en las bases de datos a los administradores de la base de datos. 4.6 Requerimiento # 10: Rastree y supervise todos los accesos a los recursos de red y a los datos de los titulares de las tarjetas Centrify DirectControl y el Directorio Activo registran de manera centralizada todos los eventos de autenticación en los registros de seguridad de los sistemas Windows designados como controladoras del dominio. Si se utilizan herramientas de terceros, estos eventos se pueden colectar, consolidar y analizar para evaluar la salud general de la empresa e identificar anomalías. Por ejemplo, el producto Microsoft System Center Operations Manager se puede usar para este propósito. DirectAudit de Centrify proporciona a los auditores visibilidad completa de todas las actividades de los usuarios o administradores en sistemas UNIX, Linux y Windows. Estas herramientas permiten que el auditor pueda hacer búsquedas basadas en patrones y al descubrir alguna sesión que satisfice la búsqueda, ellos pueden reproducir exactamente lo que pasó en esta sesión. Esta combinación de productos permite que su organización no solo cumpla, sino que exceda los requisitos bajo el requerimiento # 10. Sección de PCI Capacidades de Centrify para Servidores 10.1 Establezca un proceso para vincular todos los accesos a componentes del sistema (especialmente el acceso con privilegios administrativos, tales como de raíz) a cada usuario en particular. DirectControl establece un contexto válido para las cuentas en sistemas UNIX, ya que de manera clara está asociada con una cuenta en el Directorio Activo. De esta manera todas las actividades se pueden vincular a un individuo. © 2012 CENTRIFY CORPORATION. TODOS LOS DERECHOS RESERVADOS. PAGINA 19 CENTRIFY WHITE PAPER UTILIZANDO EL DIRECTORIO ACTIVO Y CENTRIFY PARA SERVIDORES PARA SATISFACER LOS REQUERIMIENTOS DE LAS NORMAS DE SEGURIDAD DE DATOS DE LA INDUSTRIA DE TARJETAS DE PAGO (PCI DSS) Sección de PCI Capacidades de Centrify para Servidores 10.2 Implemente pistas de auditoría automatizadas para todos los componentes del sistema a fin de reconstruir los siguientes eventos: DirectControl facilita el rastreo de toda la autenticación, operaciones de gestión de usuarios mediante los diarios que se mantienen en las controladoras de dominio del Directorio Activo. Estas van a registrar todos los intentos tanto fallidos como correctos. 10.2.1 Todo acceso de personas a datos de titulares de tarjetas 10.2.2 All actions taken by any individual with root or administrative privileges 10.2.3 Acceso a todas las pistas de auditoría 10.2.4 Intentos de acceso lógico no válidos 10.2 5 Uso de mecanismos de identificación y autenticación 10.2.6 Inicialización de los registros de auditoría de la aplicación 10.2.7 Creación y eliminación de objetos en el nivel del sistema 10.3 Registre al menos las siguientes entradas de pistas de auditoría de los componentes del sistema para cada evento: 10.3.1 Identificación de usuarios 10.3.2 Tipo de evento 10.3.3 Fecha y hora 10.3.4 Indicación de éxito o fallo 10.3.5 Origen del evento 10.3.6 Identidad o nombre de los datos, componentes del sistema o recurso afectados. 10.4 Utilizando tecnología de sincronización, sincronice todos tiempos y relojes críticos y asegúrese de que lo siguiente sea implementado para adquirir, distribuir y almacenar tiempos. © 2012 CENTRIFY CORPORATION. TODOS LOS DERECHOS RESERVADOS. De manera adicional, DirectAudit crea y centraliza todas las acciones efectuadas con cuentas del directorio y con cuentas locales en el sistema. Este registro mantiene las acciones ejecutadas independientemente del nivel de privilegio del usuario, esto incluye el acceso a objetos, archivos, programas y las respuestas del sistema. Como estos registros no se almacenan en el sistema auditado, se consigue un esquema de seguridad bastante robusto ya que para acceder a este sistema hay controles adicionales para obtener acceso al mismo. DirectControl registra todos los eventos de autenticación mediante el esquema estándar en UNIX (el servicio syslog). Adicionalmente, todos los intentos que se hacen en la red se registran en la controladora de dominio que está ejecutando la operación. Estos registros identifican el usuario, la fecha y hora, al igual que la estación y el estatus. Con DirectAudit, se excede este requerimiento ya que se puede ver la sesión del usuario, qué acciones ejecutó y las respuestas del sistema. DirectControl configura de manera automática la política de sincronización que se define en la normativa de grupo del Directorio Activo; esto hace que todos los sistemas UNIX integrados al directorio mantengan su tiempo sincronizado con la infraestructura del Directorio Activo – de esta manera los sistemas estarán configurados bajo el esquema de reloj “stratum 1.” PAGINA 20 CENTRIFY WHITE PAPER UTILIZANDO EL DIRECTORIO ACTIVO Y CENTRIFY PARA SERVIDORES PARA SATISFACER LOS REQUERIMIENTOS DE LAS NORMAS DE SEGURIDAD DE DATOS DE LA INDUSTRIA DE TARJETAS DE PAGO (PCI DSS) Sección de PCI Capacidades de Centrify para Servidores 10.5 Resguarde las pistas de auditoria para evitar que se modifiquen. La arquitectura de DirectAudit fue diseñada para prevenir acceso o manipulación de los registros de información de sesiones sin autorización. Esto se consigue mediante la transmisión segura entre el agente de auditoria y el colector, este sistema intermedio es el único componente que puede comunicarse con el repositorio central de información (base de datos SQL server). 10.5.1 imite la visualización de pistas de auditoría a quienes lo necesiten por motivos de trabajo. 10.5.2 Proteja los archivos de las pistas de auditoría contra las modificaciones no autorizadas. 10.5.3 Realice copias de seguridad de los archivos de las pistas de auditoría de inmediato en un servidor de registros central o medios que resulten difíciles de modificar. 10.5.4 Escriba registros para tecnologías que interactúen con la parte externa en un servidor de registros en la LAN interna. 10.5.5 Utilice el software de supervisión de integridad de archivos o de detección de cambios en registros para asegurarse de que los datos de los registros existentes no se puedan cambiar sin que se generen alertas (aunque el hecho de agregar nuevos datos no deba generar una alerta). 10.6 Revise los registros de todos los componentes del sistema al menos una vez al día. Las revisiones de registros incluyen a los servidores que realizan funciones de seguridad, tales como sistema de detección de intrusiones (IDS) y servidores de autenticación, autorización y contabilidad (AAA) (por ejemplo, RADIUS). Los registros no son almacenados en el sistema local, exceptuando cuando hay una interrupción de comunicación; en ese caso la información se guardará en la cola (spooler) hasta que se reestablezca la comunicación. La consola de gestión de DirectAudit solo da acceso a auditores autorizados ya que usa un esquema de accesos basado en roles. El Servidor Microsoft SQL Server se usa para almacenar la información de auditoria y a su vez se puede proteger de manera robusta. DirectAudit almacena la información en claro, no usa esquemas propietarios, esto permite que otras herramientas como el servicio de reportes de SQL Server pueda analizar la información y generar alertas si es necesario. Nota: Las herramientas de recolección, análisis y alerta de registros pueden ser utilizadas para cumplir con el Requisito 10.6. 10.7 Conserve el historial de pista de auditorías durante al menos un año, con un mínimo de tres meses inmediatamente disponible para el análisis (por ejemplo, en línea, archivado o recuperable para la realización de copias de seguridad). © 2012 CENTRIFY CORPORATION. TODOS LOS DERECHOS RESERVADOS. Las prácticas estándar tradicionales de respaldo y recuperación se pueden implementar con la información de DirectAudit que está contenida en el repositorio de la base de datos SQL server de manera que se pueda satisfacer este requerimiento. PAGINA 21 CENTRIFY WHITE PAPER UTILIZANDO EL DIRECTORIO ACTIVO Y CENTRIFY PARA SERVIDORES PARA SATISFACER LOS REQUERIMIENTOS DE LAS NORMAS DE SEGURIDAD DE DATOS DE LA INDUSTRIA DE TARJETAS DE PAGO (PCI DSS) 4.7 Requerimiento # 11: Pruebe con regularidad los sistemas y procesos de seguridad La forma más robusta de prevención de intrusiones es asegurarse que todas las comunicaciones entrantes y salientes del sistema son mutuamente autenticadas para controlar efectivamente el acceso de la información contenida por ese sistema. Sección de PCI Capacidad de Centrify para Servidores 11.4 Utilice los sistemas de detección y/o prevención de intrusiones para supervisar el tráfico en el perímetro del entorno de datos de titulares de tarjetas, así como los puntos críticos dentro del entorno de datos de titulares de tarjetas y alerte al personal ante la sospecha de riesgos. A pesar de que DirectSecure no fue diseñado como un sistema de prevención de intrusiones, este se puede configurar de manera que solo un conjunto de sistemas confiables son los únicos que pueden establecer canales de comunicación, esto efectivamente previene que los intrusos accedan a los sistemas bajo PCI. Mantenga actualizados todos los motores, líneas base y firmas de detección y prevención de intrusiones. DirectSecure usa las normativas de grupo para administrar, hacer cumplir y mantiene al día las reglas del protocolo IPsec y las del firewall. DirectSecure presenta un nuevo modelo de prevención de intrusiones permitiendo solo la comunicación entre sistemas establecidos como fieles. Si un agente de ataque obtiene acceso a la red interna, no habría manera de acceder al sistema siempre y cuando las configuraciones de los sistemas PCI (reglas del firewall, IPsec y certificados) están correctamente implementadas. © 2012 CENTRIFY CORPORATION. TODOS LOS DERECHOS RESERVADOS. PAGINA 22 CENTRIFY WHITE PAPER 5 UTILIZANDO EL DIRECTORIO ACTIVO Y CENTRIFY PARA SERVIDORES PARA SATISFACER LOS REQUERIMIENTOS DE LAS NORMAS DE SEGURIDAD DE DATOS DE LA INDUSTRIA DE TARJETAS DE PAGO (PCI DSS) Conclusión Centrify ofrece una serie de servicios de identidad unificados en el data center, en la nube y para dispositivos móviles — esto resulta en una sola credencial para los usuarios y una infraestructura unificada para TI, en solo 9 años Centrify tiene más de 4,500 clientes alrededor del mundo, con una penetración de un 50% en las grandes empresas del Fortune 50. El Directorio Activo es una tecnología probada, segura, escalable, altamente disponible y distribuida que ofrece servicios de identidad y accesos a las grandes empresas a nivel mundial. Con el apoyo de Microsoft, es una inversión de bajo riesgo, con soporte técnico de primera y principalmente, quizá ya en su empresa existe una implementación, capital humano con experiencia y procesos ya establecidos. Centrify para Servidores está diseñado para usar el Directorio Activo de manera nativa y proporcionar a las empresas una manera rápida, barata y efectiva para cumplir con las normativas de la norma PCI DSS en las plataformas heterogéneas UNIX y Linux. . Tabla 2: Resumen de los componentes de Centrify para Servidores y su contribución a la conformidad con PCI DSS Componente Descripción Secciones de la normativa PCI DSS que se satisfacen con el componente en las plataformas UNIX y Linux en conjunto con el Directorio Activo. DirectControl Consolida identidades y Centraliza la 1.2, 1.2.1, 1.2.1b, 1.3, 1.3.5 (con DirectSecure), autenticación – agente 2.3 (con OpenSSH), implementado en los sistemas UNIX. 4.3 (con DirectSecure), 7.1, 7.2 (con DirectAuthorize), Requerimiento 8 (Completo), Requerimiento 10 (con DirectAudit). DirectAuthorize DirectAudit Autorización basada en roles y 7.1, 7.2 (con las Zonas, también en Windows). gestión de privilegios Con DirectControl Auditoría detallada: captura y Requerimiento 10 (excede). reproducción de sesiones. Su agente Con DirectControl para sistemas auditados. DirectSecure Protección del tráfico entre sistemas 1.2, 1.2.1, 1.2.1b, 1.3, 1.3.5, 4.1, 4.3 (excede) 11.4 (excede) Todas requieren DirectControl (para la configuración de las reglas del firewall y IPsec con normativas de grupo) y la unidad certificadora de Microsoft para los certificados de identificación y cifrado. © 2012 CENTRIFY CORPORATION. TODOS LOS DERECHOS RESERVADOS. PAGINA 23 CENTRIFY WHITE PAPER UTILIZANDO EL DIRECTORIO ACTIVO Y CENTRIFY PARA SERVIDORES PARA SATISFACER LOS REQUERIMIENTOS DE LAS NORMAS DE SEGURIDAD DE DATOS DE LA INDUSTRIA DE TARJETAS DE PAGO (PCI DSS) 6 Información Adicional sobre Centrify Reportes de Analistas http://www.centrify.com/news/what-analysts-say-about-centrify.asp Análisis del instituto IDC http://www.centrify.com/downloads/public/idc-vendor-profile-centrify.pdf Casos de Estudio Portal: http://www.centrify.com/customers/featured-customers.asp Amadeus (PCI-DSS): http://www.centrify.com/customers/amadeus.asp 7 Como contactar a Centrify Centrify Corporation 785 N. Mary Avenue Suite 200 Sunnyvale, CA 94085 General: +1 (408) 542-7500 Email: [email protected] Ruben Guerrero Regional Director – Latin America +55 (11) 9999-10156 Brasil +1 (646)233-1359 U.S. [email protected] Internacional: Centrify Europa y Medio Oriente Lily Hill House Lily Hill Road Bracknell Berkshire RG12 2SJ United Kingdom Phone: +44 (0) 1344 31795 Centrify Asia Pacifico 4/58 High St., Suite #105 Toowong, QLD 4066 Australia Phone: (+61) 1300 795 789 © 2012 CENTRIFY CORPORATION. TODOS LOS DERECHOS RESERVADOS. PAGINA 24