Redes - ITI Sistemas, ITI Gestión e I. Informática Examen Final – 17

Anuncio

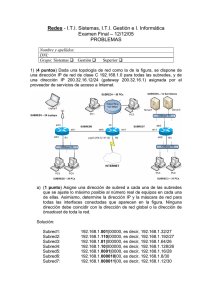

Redes - I.T.I. Sistemas, I.T.I. Gestión e I. Informática Examen Final – 17/02/05 PROBLEMAS Nombre y apellidos: DNI: Grupo: Sistemas Gestión Superior 1) (3 puntos) Dada una topología de red como la de la figura, se dispone de una dirección IP de red de clase C 192.168.1.0 para todas las subredes, y de una dirección IP 200.32.16.12/24 (gateway 200.32.16.1) asignada por el proveedor de servicios de acceso a Internet. a) (1,25 puntos) Asigne una dirección de subred a cada una de las subredes que se ajuste lo máximo posible al número real de equipos en cada una de ellas. Asimismo, determine la dirección IP y la máscara de red para todas las interfaces conectadas que aparecen en la figura. Ninguna dirección debe coincidir con la dirección de red global o la dirección de broadcast de toda la red. Subred1: Subred2: Subred3: Subred4: Subred5: Subred6: Subred7: 192.168.1.001|00000, es decir, 192.168.1.32/27 192.168.1.0001|0000, es decir, 192.168.1.16/28 192.168.1.01|000000, es decir, 192.168.1.64/26 192.168.1.10|000000, es decir, 192.168.1.128/26 192.168.1.000001|00, es decir, 192.168.1.4/30 192.168.1.000010|00, es decir, 192.168.1.8/30 192.168.1.000011|00, es decir, 192.168.1.12/30 R1(tr0): PC1(eth0): PC2(eth0): … 192.168.1.33/27 (255.255.255.224) 192.168.1.34/27 (255.255.255.224) 192.168.1.35/27 (255.255.255.224) R1(eth0): SF(eth0): PC3(eth0): PC4(eth0): … 192.168.1.17/28 (255.255.255.240) 192.168.1.18/28 (255.255.255.240) 192.168.1.19/28 (255.255.255.240) 192.168.1.20/28 (255.255.255.240) R2(eth2): PC5(eth0): PC6(eth0): … 192.168.1.65/26 (255.255.255.192) 192.168.1.66/26 (255.255.255.192) 192.168.1.67/26 (255.255.255.192) R2(eth0): Laptop1(eth0): … 192.168.1.129/26 (255.255.255.192) 192.168.1.130/26 (255.255.255.192) R3(eth0): SW(eth0): 192.168.1.5/30 (255.255.255.252) 192.168.1.6/30 (255.255.255.252) R1(eth1): R2(eth1): 192.168.1.9/30 (255.255.255.252) 192.168.1.10/30 (255.255.255.252) R2(eth3): R3(eth1): 192.169.1.13/30 (255.255.255.252) 192.169.1.14/30 (255.255.255.252) b) (0,5 puntos) Dado un algoritmo de encaminamiento estático, construya la tabla de encaminamiento de los routers R1, R2 y R3, con el siguiente formato: Equipo Destino Gateway Máscara Interfaz Subred * = directamente Máscara ethX/pppX RX Subred IP del Router Máscara ethX/pppX default IP del Router 0.0.0.0 ethX/pppX Equipo R1 R2 R3 Destino 192.168.1.32 192.168.1.16 192.168.1.8 default 192.168.1.128 192.168.1.8 192.168.1.64 192.168.1.12 192.168.1.32 192.168.1.16 default 192.168.1.4 192.168.1.12 192.168.1.32 192.168.1.16 192.168.1.64 192.168.1.128 192.168.1.8 200.32.16.0 default Gateway * * * 192.168.1.10 * * * * 192.168.1.9 192.168.1.9 192.168.1.14 * * 192.168.1.13 192.168.1.13 192.168.1.13 192.168.1.13 192.168.1.13 * 200.32.16.1 Máscara 255.255.255.224 255.255.255.240 255.255.255.252 0.0.0.0 255.255.255.192 255.255.255.252 255.255.255.192 255.255.255.252 255.255.255.224 255.255.255.240 0.0.0.0 255.255.255.252 255.255.255.252 255.255.255.224 255.255.255.240 255.255.255.192 255.255.255.192 255.255.255.252 255.255.255.0 0.0.0.0 Interfaz tk0 eth0 eth1 eth1 eth0 eth1 eth2 eth3 eth1 eth1 eth3 eth0 eth1 eth1 eth1 eth1 eth1 eth1 ppp0 ppp0 c) (0,75 puntos) Si las tablas ARP de todos los dispositivos se encuentran inicialmente vacías, detalle la secuencia de paquetes ARP e IP necesarios para hacer llegar un paquete UDP desde el PC3 hasta el PC5, con el siguiente formato: MAC MAC Tipo* Origen Destino Campos Trama Ethernet IP Origen MAC IP MAC Origen** Destino Destino** Campos paquete IP/ARP (*) Protocolo del paquete que viaja en el campo de datos de la trama. (**) Nótese que los campos MAC Origen y MAC Destino sólo aparecen en los paquetes ARP. MAC MAC Tipo Origen Destino Campos Trama Ethernet PC3:E0 BCAST ARP R1:E0 PC3:E0 ARP PC3:E0 R1:E0 IP R1:E1 BCAST ARP R2:E1 R1:E1 ARP R1:E1 R2:E1 IP R2:E2 BCAST ARP PC5:E0 R2:E2 ARP R2:E2 PC5:E0 IP IP Origen .19 .17 .19 .9 .10 .19 .65 .66 .19 MAC IP Origen Destino Campos paquete IP/ARP PC3:E0 .17 R1:E0 .19 .66 R1:E1 .10 R2:E1 .9 .66 R2:E2 .66 PC5:E0 .65 .66 MAC Destino 0:0 PC3:E0 0:0 R1:E1 0:0 R2:E2 - ¿Por qué se incluye la dirección MAC de origen dentro del paquete ARP? ¿De qué forma sería posible controlar la duplicidad de direcciones IP mediante el protocolo ARP? La dirección MAC de origen se incluye en el paquete ARP porque es necesaria para componer el paquete ARP de respuesta. Además, el paquete ARP se procesa en el nivel de red que no tiene por qué tener acceso a la cabecera de la trama Ethernet. Para controlar la duplicidad de direcciones IP basta con que cada host emita un paquete ARP al arrancar con su dirección IP de forma que si alguien responde significa que hay otra máquina con la misma dirección IP. MAC MAC Tipo Origen Destino Campos Trama Ethernet PC:E0 BCAST ARP IP Origen PC.IP MAC IP Origen Destino Campos paquete IP/ARP PC:E0 PC.IP MAC Destino 0:0 d) (0,25 puntos) Detalle la secuencia de paquetes ICMP necesarios cuando el PC3 ejecuta el comando ping IP_Servidor_Web, si el campo TTL del cualquier paquete IP generado tiene un valor inicial de 2, y considerando que la caché ARP de cada interface contiene todas las correspondencias IP-MAC requeridas, con el siguiente formato: MAC MAC Tipo Origen Destino Campos Trama Ethernet IP Origen IP TTL Tipo ICMP Destino Campos paquete IP/ICMP MAC MAC Tipo Origen Destino Campos Trama Ethernet PC3:E0 R1:E0 IP R1:E1 R2:E1 IP R2:E3 R3:E1 IP R3:E1 R2:E3 IP R2:E1 R1:E1 IP R1:E1 PC3:E0 IP IP Origen IP TTL Tipo ICMP Destino Campos paquete IP/ICMP .6 2 Echo Request .6 1 Echo Request .6 0 Echo Request .19 2 Time Exceeded .19 1 Time Exceeded .19 0 Time Exceeded .19 .19 .19 .14 .14 .14 e) (0,25 puntos) El router R3 debe configurarse para permitir el acceso desde cualquier dirección IP de Internet al Servidor Web mediante el protocolo HTTP (puerto 80, conexiones TCP), y al Servidor de Ficheros mediante el protocolo FTP (puerto 21, conexiones TCP y paquetes UDP). Construya la tabla NAT correspondiente, con el siguiente formato: IP Privada Puerto Privado IP Externa IP Puerto IP Puerto Externo Protocolo Puerto TCP/UDP IP Privada Puerto Privado IP Externa Puerto Externo Protocolo 192.168.1.6 192.168.1.18 192.168.1.18 80 21 21 200.32.16.12 200.32.16.12 200.32.16.12 80 21 21 TCP TCP UDP Notas: en los apartados c) y d) utilice la siguiente nomenclatura para las direcciones MAC de los routers RX:[EX/TRX] y los PCs PCX:[EX/TRX]. Por ejemplo: R1:TR0, R1:E0, PC1:TR0, PC3:E0, etc. 2) (2,5 puntos) Dada una red Token Ring a 10 Mbps con 20 hosts conectados, un host H1 desea transferir un fichero de 2,5 MBytes a otro host H2. La longitud del anillo es de 2 Km, la velocidad de propagación es de 2·108 m/s, los 20 hosts se encuentran distribuidos uniformemente a lo largo del anillo, cada host introduce un retardo de 50 bits, y el tiempo máximo de retención del token es de 10 ms. Calcule el tiempo transcurrido desde que H1 transmite el primer bit del fichero hasta que H1 drena el último bit del fichero, con tramas de 1000 bits y un token de 100 bits en ausencia de cualquier otro tipo de tráfico, y sin tener en cuenta la sobrecarga introducida por el protocolo de nivel de enlace. Notas: Inicialmente el host H1 posee el token. Solución 1 (MByte igual a 106 Bytes): Número de tramas a transmitir: 20 Mbits / 1000 bits = 20000 tramas. tframe = 1000 / 10·106 = 100 µs tprop = 2000 / 2·108 = 10 µs Cada token da derecho a H1 a transmitir 10 ms / 100 µs = 100 tramas. Por tanto, teniendo en cuenta que H1 posee el token inicialmente, H1 deberá recuperar el token (20000 / 100) - 1 = 199 veces. De donde: Ttotal = (100 x tframe + ttoken + tprop + 20 x tdelay) x 199 + + (100 x tframe + tprop + 19 x tdelay) = = (100 x 100 + 10 + 10 + 20 x 50) x 199 + + (100 x 100 + 10 + 19 x 50) = = 2192980 + 100960 = 2293940 µs Solución 2 (MByte igual a 220 Bytes): Número de tramas a transmitir: 2,5 MBytes / 1000 bits = 20971 tramas de 1000 bits mas una trama de 520 bits. Cada token da derecho a H1 a transmitir 10 ms / 100 µs = 100 tramas. Por tanto, teniendo en cuenta que H1 posee el token inicialmente, H1 deberá recuperar el token (⎡20971 / 100⎤) - 1 = 209 veces. De donde: Ttotal = (100 x tframe + ttoken + tprop + 20 x tdelay) x 209 + + (71 x tframe(1000 bits) + 1 x tframe(520 bits) + tprop + 19 x tdelay) = = (100 x 100 + 10 + 10 + 20 x 50) x 209 + + (71 x 100 + 1 x 520 / 10·106 + 10 + 19 x 50) = = 2303180 + 8112 = 2311292 µs 3) (2,5 puntos) Dos máquinas A y B se comunican sobre un enlace full-dúplex mediante un protocolo de nivel de enlace derivado de HDLC del tipo BA 3 (repertorio básico + rechazo selectivo con SREJ + numeración módulo 8), con las siguientes órdenes: SABM, DISC, I, RR, RNR; y respuestas: UA, DM, FRMR, I, RR, RNR. El tiempo de transmisión es de 2 ms para cada trama de información y de 1 ms para el resto. El tiempo de propagación es de 2 ms. El tiempo de procesamiento puede despreciarse. El contenido de cada trama debe especificarse mediante la siguiente nomenclatura: [DIRECCIÓN, COMANDO/RESPUESTAS, N(S), N(R), P/F]. Si algún campo no es aplicable, sustitúyalo por un asterisco. a) Dibuje un esquema detallado indicando las tramas que intercambian A y B si en t0 A inicia la transmisión de la trama de establecimiento de conexión. b) Dibuje un esquema detallado indicando las tramas que intercambian A y B, suponiendo que en t8 A comienza a transmitir 5 tramas de datos, que la segunda trama de datos que envía A se pierde, que en t9 B comienza a transmitir 2 tramas de datos, y que la segunda trama de datos que envía B llega a A errónea, hasta que todas las tramas de de información son confirmadas. Notas: Describa brevemente el significado de cada una de las instrucciones y respuestas que utilice. El bit P se activará sólo en las tramas de información cuando la estación no pueda enviar más tramas de información. La confirmación de tramas se realizará mediante piggybacking, es decir, sólo se enviarán tramas RR como respuesta a un ciclo P/F cuando la estación no pueda enviar más tramas de información.