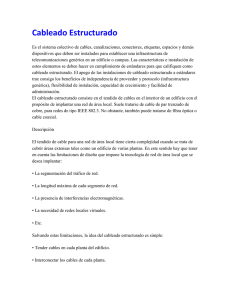

Tema 5: Instalación y configuración de redes de área local

Anuncio