Descargar la revista completa

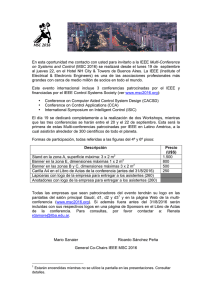

Anuncio