Formato pdf

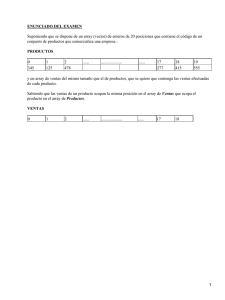

Anuncio