evaluación de sistemas de cache web particionadas en función del

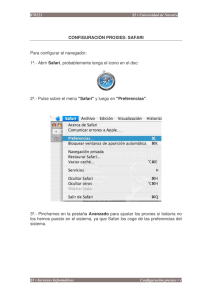

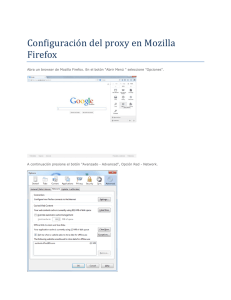

Anuncio